Microsoft Defender para Ponto de Extremidade no portal do Microsoft Defender

Microsoft Defender para Ponto de Extremidade faz parte do portal do Microsoft Defender, proporcionando uma experiência unificada para as equipas de segurança gerirem incidentes e alertas, procurarem ameaças e automatizarem investigações e respostas. O portal Microsoft Defender (https://security.microsoft.com) combina capacidades de segurança que protegem os recursos e detetam, investigam e respondem a ameaças.

Os pontos finais, como portáteis, telemóveis, tablets, routers e firewalls, são os pontos de entrada para a sua rede. Microsoft Defender para Ponto de Extremidade ajuda-o a proteger estes pontos finais ao fornecer visibilidade sobre as atividades na sua rede e ao detetar e responder a ameaças avançadas.

Este guia mostra-lhe o que esperar ao executar Microsoft Defender para Ponto de Extremidade no portal do Microsoft Defender.

Antes de começar

Para utilizar Microsoft Defender para Ponto de Extremidade no portal do Microsoft Defender, tem de ter uma licença de Microsoft Defender para Ponto de Extremidade. Para obter mais informações, veja licenciamento Microsoft Defender para Ponto de Extremidade.

Além disso, confirme que tem os requisitos de hardware e software, browser, conectividade de rede e compatibilidade com o Antivírus Microsoft Defender. Para obter mais informações, veja Microsoft Defender para Ponto de Extremidade requisitos mínimos.

Também tem de ter as permissões necessárias para aceder ao portal Microsoft Defender. Para obter mais informações, veja Utilizar permissões básicas para aceder ao portal.

O que esperar

Investigação e resposta

As capacidades de investigação e resposta no portal do Microsoft Defender ajudam-no a investigar e responder a incidentes e alertas. Os incidentes são grupos de alertas relacionados entre si.

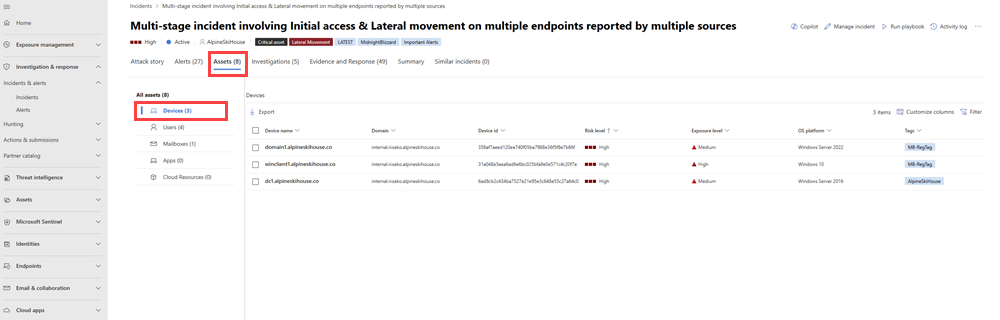

Incidentes e alertas

Os dispositivos envolvidos em incidentes são apresentados no separador história de ataque de página, gráfico de incidentes e recursos de um incidente. Pode ver os detalhes do incidente, incluindo os dispositivos envolvidos, os alertas que acionaram o incidente e as ações tomadas. Pode aplicar ações ao incidente, como isolar dispositivos, recolher pacotes de investigação e muito mais.

Os alertas individuais são apresentados na página Alertas. Pode ver os detalhes do alerta, incluindo os dispositivos envolvidos, o incidente do qual o alerta faz parte e as ações tomadas. Também pode aplicar ações ao alerta na página de alerta.

Busca

Procure proativamente por ameaças e atividades mal-intencionadas em seus pontos de extremidade, caixas de correio do Office 365 e muito mais usando as consultas de busca avançada. Estas consultas poderosas podem ser utilizadas para localizar e rever indicadores de ameaças e entidades para ameaças conhecidas e potenciais.

As regras de deteção personalizadas podem ser criadas a partir de consultas de investigação avançadas para ajudá-lo a watch proativamente para eventos que possam ser indicativos de atividade de falha de segurança e dispositivos configurados incorretamente.

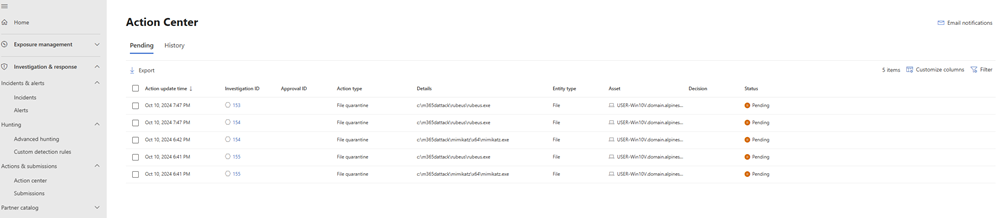

Centro de ação e submissões

O Centro de ação mostra-lhe as investigações criadas pelas capacidades de investigação e resposta automatizadas. Esta autorrecuperação automatizada no portal do Microsoft Defender pode ajudar as equipas de segurança ao responder automaticamente a eventos específicos. Pode ver as ações aplicadas aos dispositivos, a status das ações e aprovar ou rejeitar as ações automatizadas. Navegue para a página Centro de ação em Investigação & resposta > Ações & submissões > Centro de ação.

Pode submeter ficheiros, anexos de e-mail e URLs para Microsoft Defender para análise no Portal de submissão. Também pode ver o status das submissões e os resultados da análise. Navegue para a página submssões em Investigação & resposta > Ações & submissões > submissões.

Inteligência contra ameaças

Pode ver ameaças emergentes, novas técnicas de ataque, malware predominante e informações sobre atores e campanhas de ameaças na página Informações sobre ameaças. Aceda à análise de ameaças dashboard para ver as informações e informações mais recentes sobre ameaças. Também pode ver a leitura e a compreensão de como proteger contra determinadas ameaças através do relatório do analista.

Navegue para a página de análise de ameaças em Análise de ameaças de ameaças>.

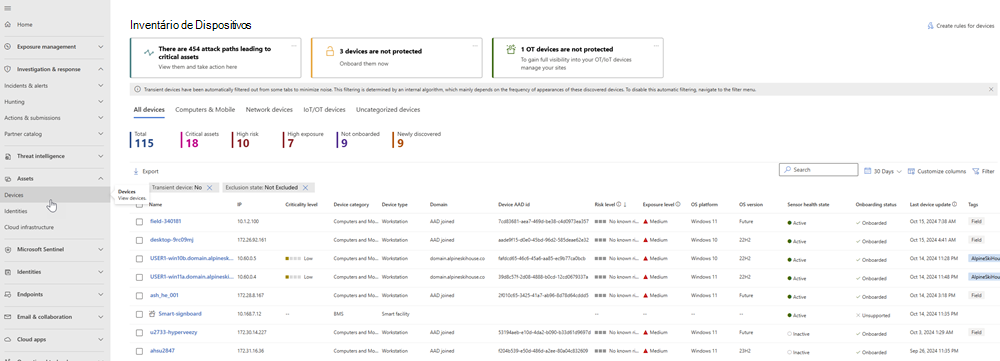

Inventário de dispositivos

A página Dispositivos > de Ativos contém o inventário de dispositivos, que lista todos os dispositivos na sua organização onde foram gerados alertas. Pode ver os detalhes dos dispositivos, incluindo o endereço IP, o nível de criticidade, a categoria do dispositivo e o tipo de dispositivo.

Microsoft Defender para Gestão de Vulnerabilidades e gestão de configuração de pontos finais

Pode encontrar Gerenciamento de Vulnerabilidades do Microsoft Defender dashboard em Gestão de vulnerabilidades de Pontos finais>. O Defender para a Gestão de Vulnerabilidades ajuda-o a detetar, priorizar e remediar vulnerabilidades na sua rede. Saiba mais sobre os pré-requisitos e permissões e como integrar dispositivos para Gerenciamento de Vulnerabilidades do Defender.

A configuração do dispositivo dashboard encontra-se no Dashboard de Gestão > de Configuração de Pontos Finais>. Pode ver a segurança do dispositivo, a integração através de Microsoft Intune e Microsoft Defender para Ponto de Extremidade, cobertura de proteção Web e gestão de superfícies de ataques rapidamente.

Os administradores de segurança podem implementar políticas de segurança de ponto final em dispositivos na sua organização em Políticas > de segurança do Ponto final de gestão > de Configuração de Pontos Finais. Saiba mais sobre as políticas de segurança de pontos finais.

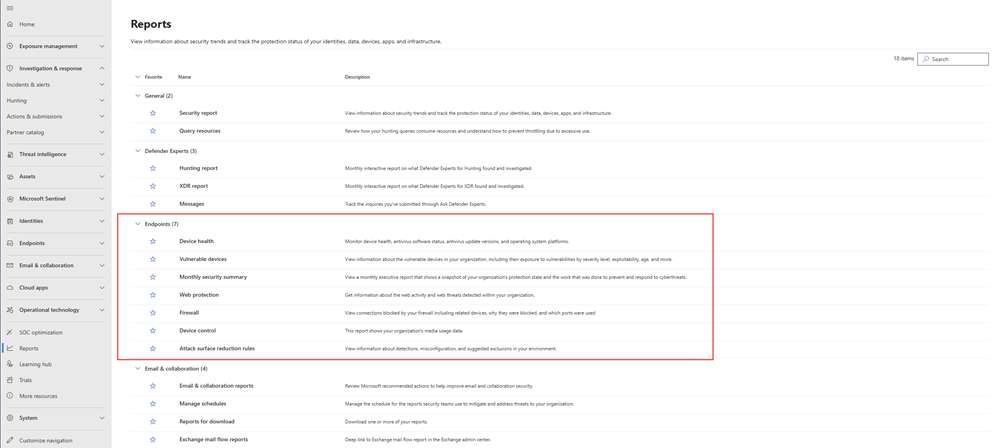

Relatórios

Pode ver o estado de funcionamento do dispositivo, dispositivos vulneráveis, resumo de segurança mensal, proteção Web, firewall, controlo de dispositivos e relatórios de regras de redução da superfície de ataque na página Relatórios .

Configurações gerais

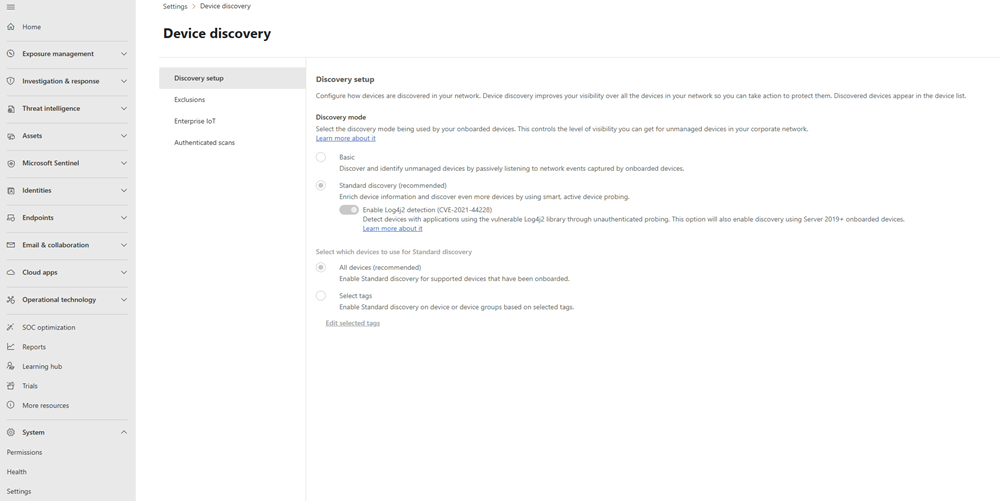

Descoberta de dispositivo

Na página Definições Deteção de dispositivos>, pode configurar as definições de deteção de dispositivos, incluindo o método de deteção, as exclusões, a ativação do IOT empresarial (dependente do acesso) e a configuração de agendamentos de análise autenticados. Para obter mais informações, veja Deteção de dispositivos.

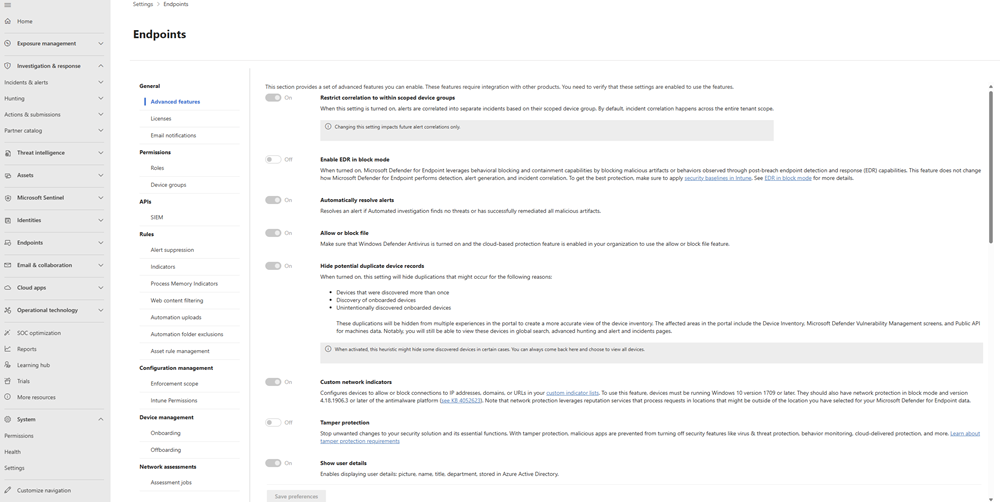

Definições de ponto final

Navegue para a página Pontos Finais de Definições > para configurar definições para Microsoft Defender para Ponto de Extremidade, incluindo funcionalidades avançadas, notificações por email, permissões e muito mais.

Notificações por e-mail

Pode criar regras para dispositivos específicos, gravidades de alertas e vulnerabilidades para enviar notificações por email a utilizadores ou grupos específicos. Para obter mais informações, veja as seguintes informações:

- Configurar notificações por email para alertas

- Configurar notificações por email para vulnerabilidades

Funções e permissões

Para gerir funções, permissões e grupos de dispositivos para pontos finais, navegue para Permissões em Pontos Finais de Definições>. Pode criar e definir a função e atribuir permissões em Funções e criar e organizar dispositivos em grupos em Grupos de dispositivos.

Em alternativa, pode navegar para funções de Pontos finais & grupos na página Permissões do Sistema>.

APIs e MSSPs

A API de alertas de Microsoft Defender XDR é a API oficial que permite aos clientes trabalhar com alertas em todos os produtos Defender XDR com uma única integração. Para obter mais informações, veja Migrate from the MDPE SIEM API to the Microsoft Defender XDR alerts API (Migrar da API siem do MDPE para a API de alertas de Microsoft Defender XDR).

Para autorizar um fornecedor de serviços de segurança gerido (MSSP) a aceder a receber alertas, tem de fornecer a aplicação e os IDs de inquilino do MSSP. Para obter mais informações, veja Integração do MSSP.

Regras

Pode criar regras e políticas para gerir indicadores, filtrar conteúdo Web, gerir carregamentos de automatização e exclusões de pastas de automatização, etc. Para criar estas regras, navegue para Regras em Pontos Finais de Definições>. Pode encontrar mais informações sobre a gestão destas regras nas seguintes ligações:

- Gerenciar indicadores

- Gerir carregamentos de automatização

- Gerenciar exclusões de pasta de automação

- Filtrar conteúdo Web

Gestão de definições de segurança

Em Definições > Âmbito de imposição da gestão > de Configuração de Pontos Finais>, pode permitir que Microsoft Intune definições de segurança sejam impostas por Microsoft Defender para Ponto de Extremidade. Para obter mais informações, veja Utilizar Microsoft Intune para configurar e gerir Microsoft Defender Antivírus.

Gerenciamento de dispositivos

Pode integrar ou eliminar dispositivos e executar um teste de deteção de dispositivos na página Definições Pontos Finais > Gestão de dispositivos>. Consulte Integrar para Microsoft Defender para Ponto de Extremidade para saber os passos para integrar dispositivos. Para eliminar dispositivos, consulte Offboard devices (Offboard devices).

Dica

Você deseja aprender mais? Participe da comunidade de Segurança da Microsoft em nossa Tech Community: Tech Community do Microsoft Defender XDR.