Identificar e interromper downloads de arquivos potencialmente perigosos

O componente Políticas de Tipo de Ficheiro do Microsoft Edge classifica os ficheiros pelo seu nível de "perigo" para gerir as transferências de ficheiros. Um ficheiro inofensivo (por exemplo, um .txt ficheiro) pode ser transferido livremente, enquanto um ficheiro potencialmente perigoso como um .dll está sujeito a um grau mais elevado de verificação. Este escrutínio proporciona uma experiência de utilizador mais consciente da segurança.

Como o Microsoft Edge determina o nível de perigo de um tipo de ficheiro

O Microsoft Edge herda a maioria das políticas de tipo de ficheiro do browser Chromium a montante, com algumas alterações por motivos de segurança ou compatibilidade. Pode ver as políticas do Chromium para tipos de ficheiro e a respetiva classificação no ficheiro download_file_types.asciipb . Neste ficheiro, verá que cada tipo tem um danger_level, que é um dos três valores: DANGEROUS, NOT_DANGEROUSou ALLOW_ON_USER_GESTURE.

As duas classificações seguintes são simples:

- NOT_DANGEROUS significa que o ficheiro é seguro para transferir, mesmo que o pedido de transferência tenha sido acidental.

- DANGEROUS significa que o navegador sempre deve avisar o usuário de que o download pode prejudicar seu dispositivo.

A terceira definição, ALLOW_ON_USER_GESTURE é mais subtil. Estes ficheiros são potencialmente perigosos, mas provavelmente inofensivos se o utilizador pedir a transferência. O Microsoft Edge permitirá que estas transferências continuem automaticamente se forem cumpridas duas condições:

- Existe um gesto de utilizador associado ao pedido de rede que iniciou a transferência. Por exemplo, o utilizador clicou numa ligação para a transferência.

- Existe uma visita gravada antes da visita à origem de referência (a página que liga à transferência) antes da meia-noite mais recente (ou seja, ontem ou anterior). Esta visita gravada implica que o utilizador tem um histórico de visita ao site.

A transferência também continuará automaticamente se o utilizador a iniciar explicitamente utilizando o comando guardar ligação como menu de contexto, introduzir o URL da transferência diretamente na barra de endereço do browser ou se o Microsoft Defender SmartScreen indicar que o ficheiro é seguro.

Observação

A partir da versão 91, o Microsoft Edge interromperá as transferências sem o gesto necessário.

Experiência do utilizador para transferências que não têm um gesto

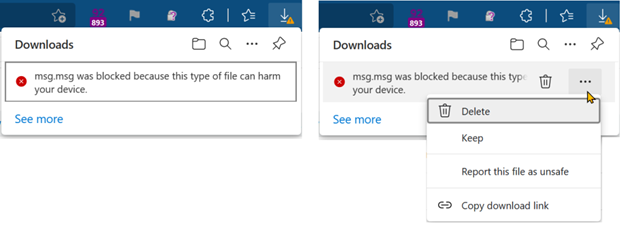

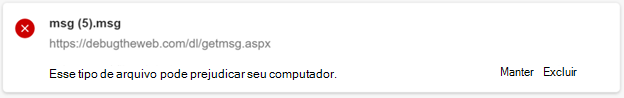

Se uma transferência para um tipo potencialmente perigoso começar sem o gesto necessário, o Microsoft Edge afirma que a transferência "foi bloqueada". Os comandos com o nome Keep e Delete estão disponíveis a partir da opção ... (reticências) no item de transferência para permitir que o utilizador continue ou cancele a transferência.

edge://downloads Na página, o utilizador verá as mesmas opções. A captura de ecrã seguinte mostra e exemplo destas opções.

Controlos empresariais para transferências

Embora os usuários não possam encontrar interrupções de download para sites que usam todos os dias, eles podem encontrar para downloads legítimos em sites que usam raramente. Para ajudar a simplificar a experiência do usuário para empresas, uma Política de Grupo está disponível.

As empresas podem utilizar ExemptFileTypeDownloadWarnings para especificar os tipos de ficheiro que têm permissão para transferir a partir de sites específicos sem interrupções. Por exemplo, a seguinte política permite XML que os ficheiros transfiram de contoso.com e woodgrovebank.com sem interrupções e permite MSG que os ficheiros transfiram a partir de qualquer site.

[{"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

Tipos de ficheiro que requerem um gesto

As políticas de tipos de ficheiro mais recentes do Chromium são publicadas no código fonte do Chromium e o Microsoft Edge herda a maioria destas, com algumas alterações por motivos de segurança ou compatibilidade. A partir de maio de 2021, os tipos de ficheiros com um danger_level de ALLOW_ON_USER_GESTURE em, pelo menos, uma plataforma de SO incluem: crx, pl, py, pyc, pyo, pyw, rb, efi, oxt, msi, msp, mst, ade, adp, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, accdb, accde, accdr, accda, ocx, ops, paf, pcd, pif, plg, prf, prg, pst, cpi, partial, xrm-ms, rels, svg, xml, xsl, xsd, ps1, ps1xml, ps2, ps2xml, psc1, psc2, js, jse, vb, vbe, vbs, vbscript, ws, wsc, wsf, wsh, msh, msh1, msh2, mshxml, msh1xml, msh2xml, ad, app, application, appref-ms, asp, asx, bas, bat, chi, chm, cmd, com, cpl, crt, cer, der, eml, exe, fon, fxp, hlp, htt, inf, ins, inx, isu, isp, job, lnk, mau, mht, mhtml, mmc, msc, msg, reg, rgs, scr, sct, search-ms, settingcontent-ms, shb, shs, slk, u3p, vdx, vsx, vtx, vsdx, vssx, vstx, vsdm, vssm, vstm, vsd, vsmacros, vss, vst, vsw, xnk, cdr, dart, dc42, diskcopy42, dmg, dmgpart, dvdr, dylib, img, imgpart, ndif, service, smi, sparsebundle, sparseimage, toast, udif, action, definition, wflow, caction, as, cpgz, command, mpkg, pax, workflow, xip, mobileconfig, configprofile, internetconnect, networkconnect, pkg, deb, pet, pup, rpm, slp, out, run, bash, csh, ksh, sh, shar, tcsh, desktop, dex, apk, rdp

O nível de perigo do tipo de ficheiro pode variar consoante o sistema operativo

Às vezes, as configurações de tipo de arquivo variam dependendo da plataforma do sistema operacional cliente. Por exemplo, um .exe ficheiro não é perigoso num Mac, enquanto um .applescript ficheiro é inofensivo no Windows.