Guia de implantação da solução de borda do serviço de segurança da Microsoft para a prova de conceito de acesso privado do Microsoft Entra

A solução Security Service Edge centrada em identidade da Microsoft converge controles de acesso de rede, identidade e ponto de extremidade para que você possa proteger o acesso a qualquer aplicativo ou recurso, de qualquer local, dispositivo ou identidade. Ela habilita e orquestra o gerenciamento de políticas de acesso para funcionários, parceiros de negócios e cargas de trabalho digitais. Você pode monitorar e ajustar continuamente o acesso do usuário em tempo real se as permissões ou o nível de risco mudarem em seus aplicativos privados, aplicativos SaaS e pontos de extremidade da Microsoft.

Esta orientação ajuda a implantar o Acesso Privado do Microsoft Entra como uma Prova de Conceito em seu ambiente de produção ou teste, incluindo políticas de acesso condicional e atribuições de aplicativos. Você pode definir o escopo de sua configuração para usuários e grupos de teste específicos. Consulte a Introdução do guia de implantação da solução de borda do serviço de segurança da Microsoft para conhecer os pré-requisitos.

Implantar e testar o Acesso Privado do Microsoft Entra

Conclua as etapas de Configurar o produto inicial. Isso inclui habilitar o perfil de encaminhamento de tráfego do Acesso Privado do Microsoft Entra e instalar o cliente do Acesso Global Seguro em um dispositivo de teste. Use esta orientação para configurar o servidor conector e publicar seu aplicativo no Acesso Privado do Microsoft Entra.

Configurar o servidor conector

O servidor conector se comunica com a solução de borda do serviço de segurança da Microsoft como o gateway para sua rede corporativa. Ele usa conexões de saída através das portas 80 e 443 e não requer portas de entrada. Saiba Como configurar conectores para o Acesso Privado do Microsoft Entra.

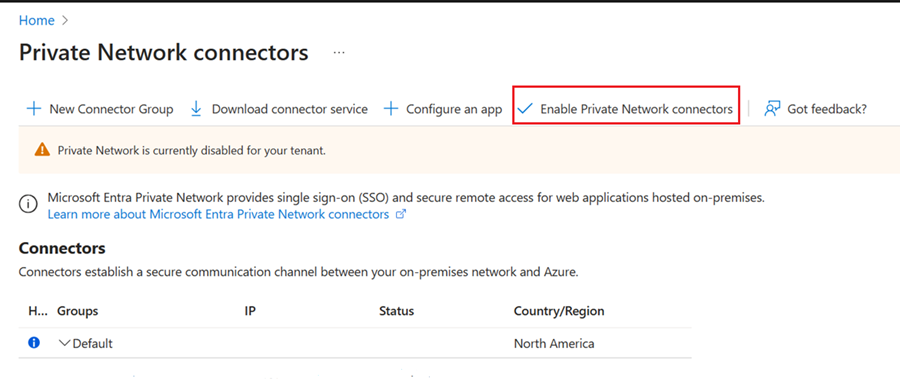

No servidor conector, abra o centro de administração do Microsoft Entra. Vá para Acesso Global Seguro>Conectar>Conectores e clique em Habilitar conectores da rede privada. Clique em Baixar serviço do conector.

Crie um novo grupo de conectores para seu Conector de Rede Privada.

Siga o assistente de instalação para instalar o serviço de conector no servidor conector. Quando solicitado, insira suas credenciais de locatário para concluir a instalação.

Confirme se o servidor de conector está instalado em seu novo grupo de conectores verificando se ele aparece na lista de conectores.

Neste guia, usamos um novo grupo de conectores com um servidor de conector. Em um ambiente de produção, você deve criar grupos de conectores com vários servidores conectores. Consulte orientações detalhadas para publicar aplicativos em redes separadas usando grupos de conectores.

aplicativo Publicar

O Acesso Privado do Microsoft Entra oferece suporte a aplicativos TCP (transmission control protocol) usando qualquer porta. Para se conectar ao servidor de aplicativos usando RDP (porta TCP 3389) pela Internet, conclua as seguintes etapas:

No servidor conector, verifique se você pode área de trabalho remota no servidor de aplicativos.

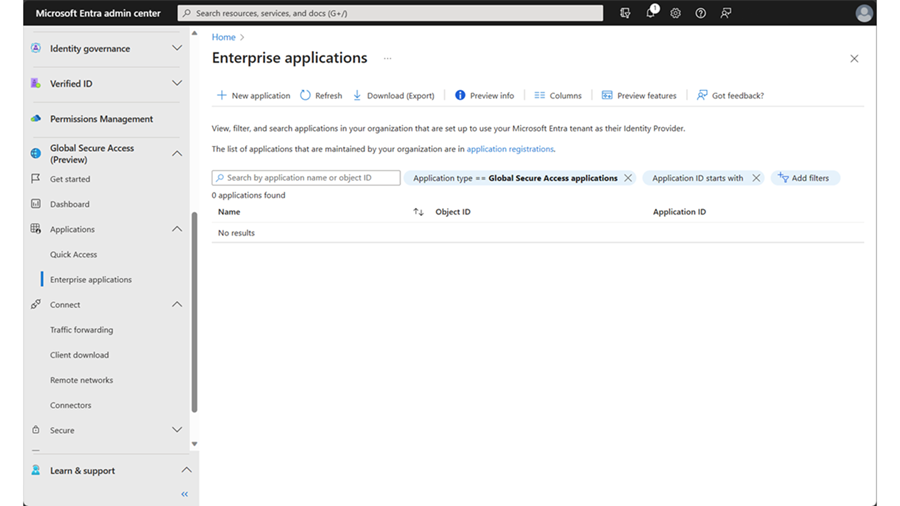

Abra o centro de administração do Microsoft Entra e vá para Acesso Global Seguro>Aplicativos>Aplicativos empresariais>+ Novo aplicativo.

Insira um Nome (como Server1) e selecione o novo grupo de conectores. Clique em +Adicionar segmento de aplicativo. Insira o endereço IP do servidor de aplicativos e a porta 3389.

Clique Aplicar>Salvar. Verifique se o aplicativo está na lista de aplicativos empresariais.

Vá para Identidade>Aplicativos>Aplicativos empresariais e clique no aplicativo recém-criado.

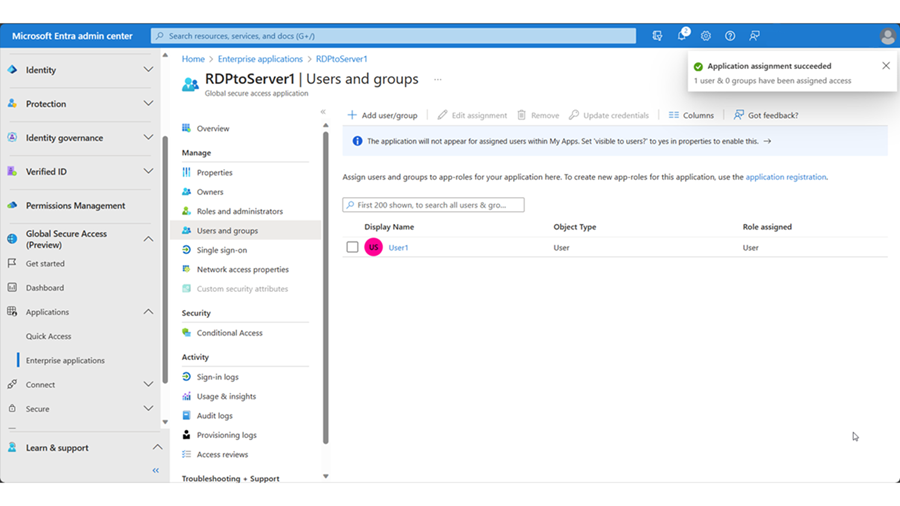

Clique em Usuários e grupos. Adicione seu usuário de teste que acessará este aplicativo a partir da internet.

Inicie sessão no dispositivo cliente de teste e abra uma conexão de área de trabalho remota com o servidor de aplicativos.

Cenário de PoC de exemplo: aplicar acesso condicional

Você pode aplicar políticas de acesso condicional a aplicativos publicados com Acesso Privado do Microsoft Entra. Use esta orientação para impor a conexão por telefone (Microsoft Authenticator) para usuários da área de trabalho remota para o servidor de aplicativos.

Abra o centro de administração do Microsoft Entra. Vá para Identidade>Proteção>Acesso Condicional>Forças de autenticação. Selecione +Nova força de autenticação.

Criar Nova força de autenticação para exigir o Microsoft Authenticator (iniciar sessão por telefone).

Vá para Políticas.

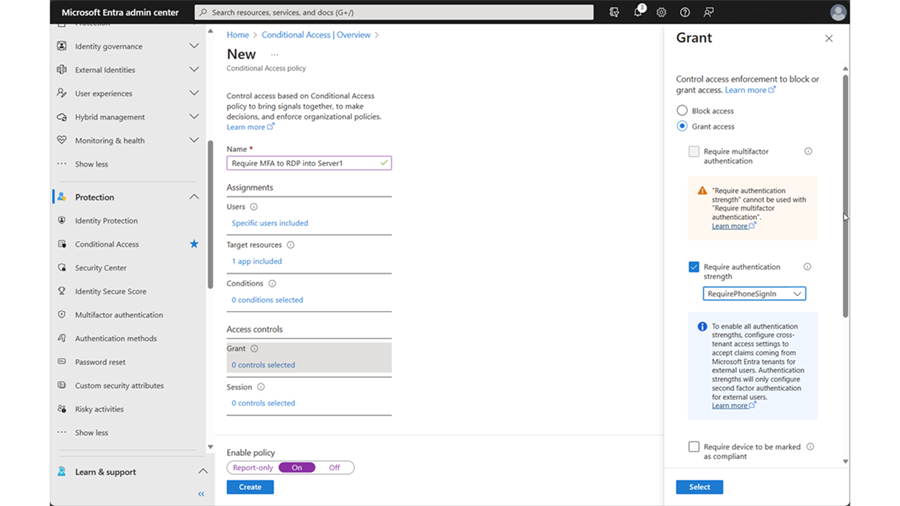

Crie uma nova Política de Acesso Condicional como mostrado a seguir:

- Usuários: selecione um usuário específico

- Recursos de destino: selecione um aplicativo publicado específico

- Conceder>Conceder Acesso -- Exigir Forças de Autenticação (escolha a força de autenticação criada acima)

Para acelerar a imposição de políticas de Acesso Condicional, clique com o botão direito do mouse no cliente de Acesso Global Seguro na barra de tarefas do Windows. Selecione Trocar usuário. Aguarde vários segundos até que seja solicitada a autenticação.

Abra uma conexão de área de trabalho remota com o servidor de aplicativos. Verifique a imposição do Acesso Condicional verificando os logs de início de sessão ou confirmando se a força de autenticação esperada foi solicitada.

Cenário PoC de amostra: controle o acesso de vários usuários a vários aplicativos

Na seção anterior, aplicamos o acesso condicional a um aplicativo para um único usuário. Na produção, você precisa de controle de acesso para vários aplicativos e usuários.

Nesse cenário, um usuário do departamento de Marketing precisa usar o RDP para abrir uma sessão de área de trabalho remota para o Servidor1. Além disso, um usuário no departamento Desenvolvedor precisa acessar um compartilhamento de arquivos no servidor usando o protocolo SMB. As permissões para cada aplicativo são configuradas para que os usuários do departamento de Marketing possam acessar a área de trabalho remota no Servidor1, mas não possam acessar o compartilhamento de arquivos no Servidor1. Para controle de acesso adicional, aplicamos MFA aos usuários no departamento de Marketing e exigimos que os usuários no departamento de Desenvolvedor concordem com os Termos de Uso para acessar seus recursos.

Abra o centro de administração do Microsoft Entra e crie dois usuários de teste, como FirstUser e SecondUser.

Crie um grupo para Marketing e para Desenvolvedores. Adicione FirstUser ao grupo Marketing e adicione SecondUser ao grupo Desenvolvedores.

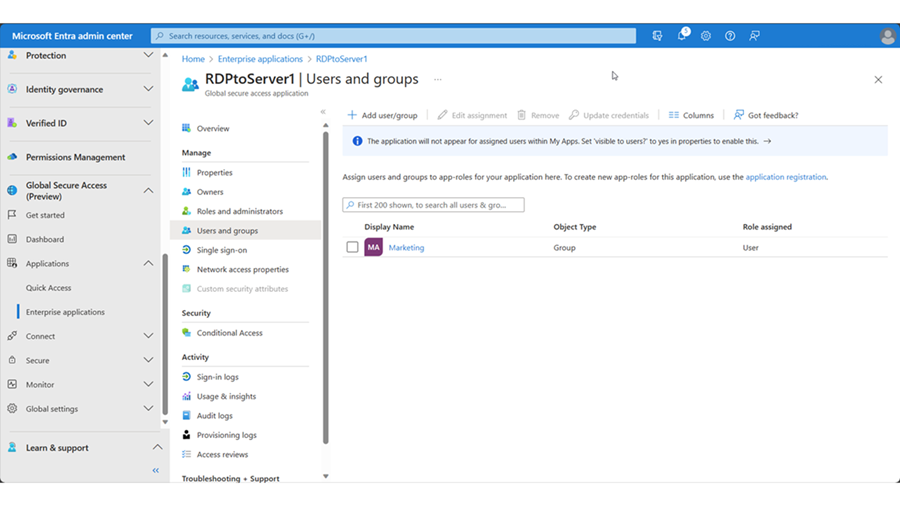

Vá para Acesso Seguro Global>Aplicativos>Aplicativos empresariais. Selecione seu aplicativo de teste na seção Publicar aplicativo. Remova o usuário de teste anterior de Usuários e grupos e substitua-o pelo grupo Marketing.

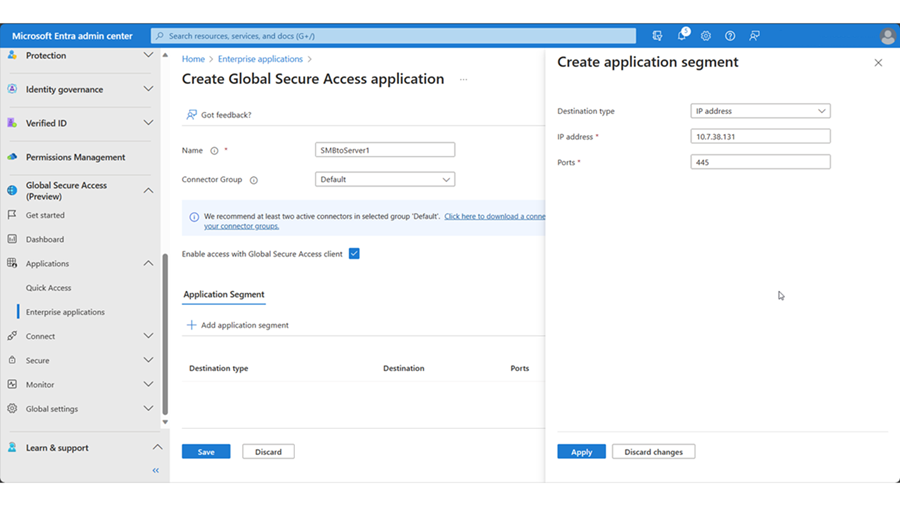

Crie um segundo aplicativo para se conectar ao servidor de aplicativos usando o protocolo SMB pela porta 445.

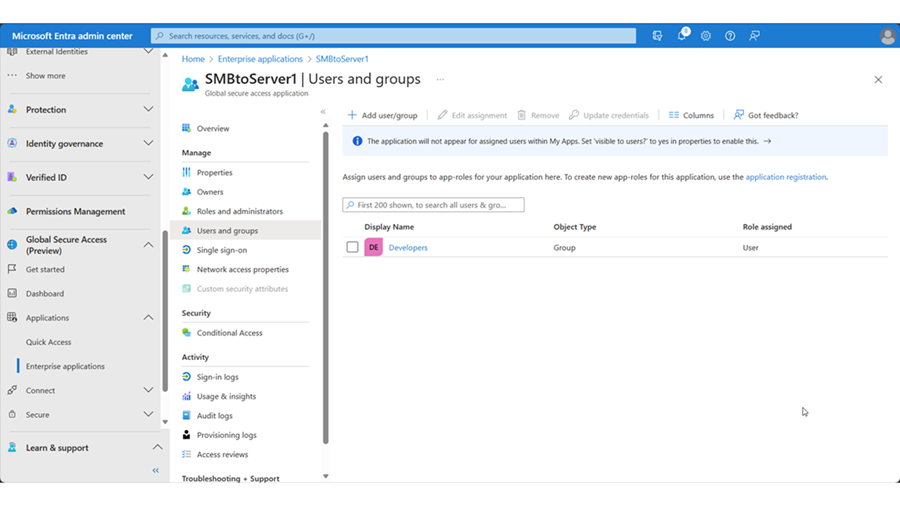

Em Usuários e grupos do novo aplicativo SMB, adicione o grupo Desenvolvedores.

Entre no dispositivo cliente de teste com a identidade do usuário de Marketing FirstUser. Verifique se FirstUser pode abrir com êxito uma conexão de área de trabalho remota com o Server1 e se o usuário do grupo Desnvolvedor SecondUser está impedido de abrir uma conexão de área de trabalho remota com o Server1.

Inicie sessão no dispositivo cliente de teste com o usuário SecondUser de Desenvolvedores e confirme se você pode se conectar com êxito a compartilhamentos de arquivos no Server1. Confirme se o usuário de Marketing FirstUser não pode se conectar ao mesmo compartilhamento de arquivos.

Crie políticas de Acesso Condicional para adicionar controles adicionais.

- Política de Acesso Condicional 1

- Nome: MarketingToServer1

- Usuários: Grupo Marketing

- Recurso de destino: RDPToServer1

- Concessão: selecione Conceder acesso, exigir autenticação multifator

- Sessão: frequência de início de sessão 1 hora

- Política de Acesso Condicional 2

- Nome: DevelopersToServer1

- Usuários: grupo Desenvolvedores

- Recurso de destino: SMBToServer1

- Concessão: conceder acesso, exigir Termos de Uso

- Sessão: frequência de início de sessão 1 hora

- Política de Acesso Condicional 1

Inicie sessão com os respectivos usuários e verifique as políticas de Acesso Condicional.

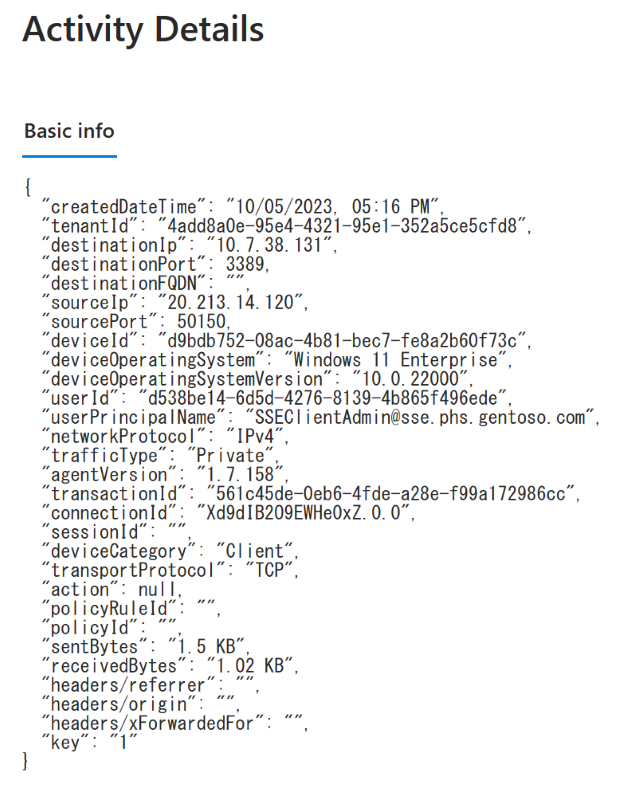

Cenário de PoC de exemplo: verificar o acesso ao aplicativo a partir de logs de tráfego

Você pode monitorar aplicativos acessados via Acesso Privado do Microsoft Entra através dos logs de tráfego.

Abra o centro de administração do Microsoft Entra. Vá para Acesso Seguro Global>Monitorar>Logs de tráfego.

Selecione Acesso Privado para aplicar filtro.

Selecione cada log para visualizar detalhes da atividade com informações específicas sobre usuários e aplicativos acessados.

Selecione Adicionar filtro para localizar as informações de interesse (por exemplo, nome principal de segurança contém UserA).

Observação

O Endereço IP listado na seção sourceIp é o endereço IP público do cliente e não o endereço IP da rede da solução de borda do serviço de segurança da Microsoft.

Próximas etapas

Implantar e verificar o Microsoft Entra Internet Access para tráfego da MicrosoftImplantar e verificar o Microsoft Entra Internet Access