Migrar cenários de gerenciamento de identidade do SAP IDM para o Microsoft Entra

Além de seus aplicativos de negócios, o SAP oferece uma variedade de tecnologias de gerenciamento de identidade e acesso, incluindo SAP Cloud Identity Services e SAP Identity Management (SAP IDM) para ajudar seus clientes a manter as identidades em seus aplicativos SAP. O SAP IDM, que as organizações implantam localmente, historicamente forneceu gerenciamento de identidade e acesso para implantações do SAP R/3. O SAP suspenderá a manutenção final do SAP Identity Management. Para as organizações que estavam usando o SAP Identity Management, a Microsoft e o SAP estão colaborando para desenvolver diretrizes para essas organizações migrarem seus cenários de gerenciamento de identidade do SAP Identity Management para o Microsoft Entra.

A modernização de identidade é um passo crítico e essencial para melhorar a postura de segurança de uma organização e proteger seus usuários e recursos contra ameaças de identidade. É um investimento estratégico que pode proporcionar benefícios substanciais além de uma postura de segurança mais forte, como melhorar a experiência do usuário e otimizar a eficiência operacional. Os administradores de muitas organizações manifestaram interesse em mover o centro de seus cenários de gerenciamento de identidade e acesso inteiramente para a nuvem. Algumas organizações não terão mais um ambiente local, enquanto outras integram a identidade hospedada na nuvem e o gerenciamento de acesso com seus aplicativos, diretórios e bancos de dados locais restantes. Para obter mais informações sobre a transformação de nuvem para serviços de identidade, consulte postura de transformação na nuvem e transição para a nuvem.

O Microsoft Entra oferece uma plataforma universal de identidade hospedada em nuvem que fornece às pessoas, parceiros e clientes uma única identidade para acessar aplicativos locais e de nuvem e colaborar de qualquer plataforma e dispositivo. Este documento fornece diretrizes sobre opções de migração e abordagens para mover cenários de Gerenciamento de Identidade e Acesso (IAM) do SAP Identity Management para os serviços hospedados na nuvem do Microsoft Entra e será atualizado à medida que novos cenários se tornarem disponíveis para migração.

Visão geral do Microsoft Entra e suas integrações de produtos SAP

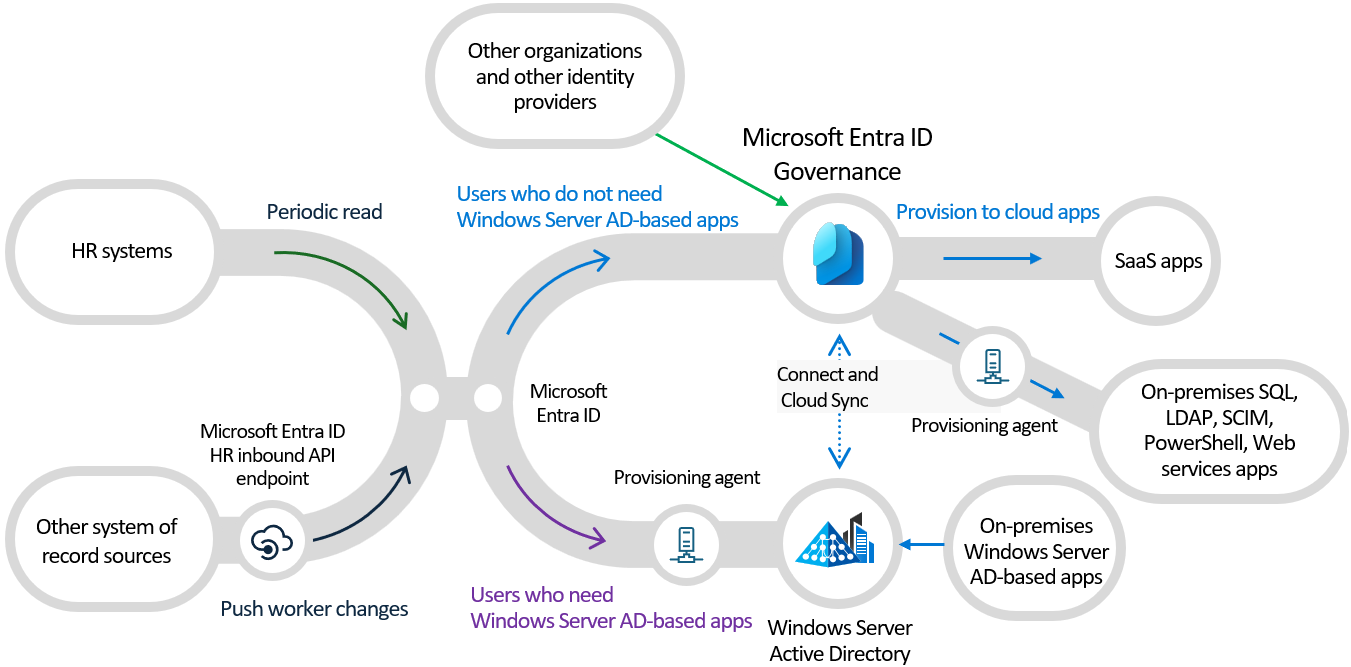

O Microsoft Entra é uma família de produtos, incluindo o Microsoft Entra ID (antigo Azure Active Directory) e o Microsoft Entra ID Governance. O Microsoft Entra ID é um serviço de gerenciamento de acesso e identidade baseado em nuvem que funcionários e convidados podem usar para acessar recursos. Ele fornece autenticação forte e acesso adaptável seguro e integra-se com aplicativos herdados locais e milhares de aplicativos SaaS (software como serviço), proporcionando uma experiência perfeita do usuário final. O Microsoft Entra ID Governance oferece recursos adicionais para estabelecer automaticamente identidades de usuário nos aplicativos que os usuários precisam acessar e atualizar e remover identidades de usuário à medida que o status do trabalho ou as funções mudam.

O Microsoft Entra fornece interfaces de usuário, incluindo o centro de administração do Microsoft Entra, os portais myapps e myaccess e uma API REST para operações de gerenciamento de identidade e autoatendimento do usuário final delegado. A Microsoft Entra ID inclui integrações para SuccessFactors, SAP ERP Central Component (SAP ECC) e, por meio do SAP Cloud Identity Services, pode fornecer provisionamento e logon único para o S/4HANA e muitos outros aplicativos SAP. Para obter mais informações sobre essas integrações, consulte Gerenciar o acesso aos aplicativos SAP. O Microsoft Entra também implementa protocolos padrão como SAML, SCIM, SOAP e OpenID Connect para integrar diretamente a muitos outros aplicativos para logon único e provisionamento. O Microsoft Entra também tem agentes, incluindo Sincronização de nuvem do Microsoft Entra Connect e um agente de provisionamento para conectar os serviços de nuvem do Microsoft Entra com aplicativos, diretórios e bancos de dados locais de uma organização.

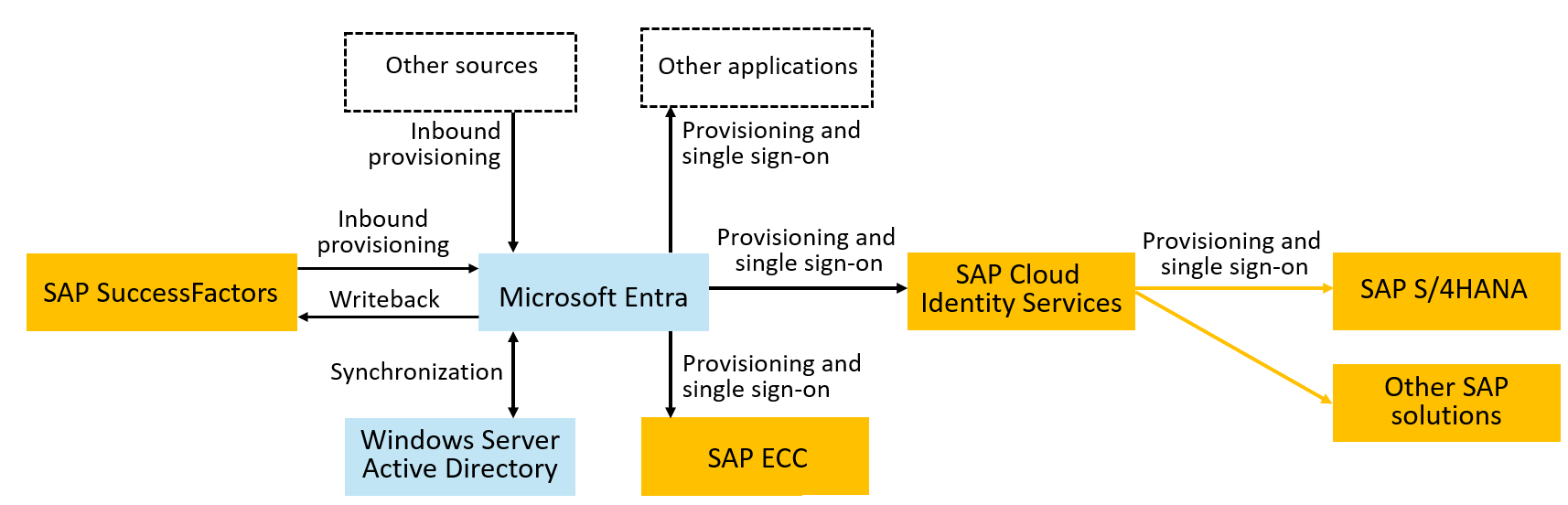

O diagrama a seguir ilustra uma topologia de exemplo para provisionamento de usuário e logon único. Nesta topologia, os trabalhadores são representados no SuccessFactors e precisam ter contas em um domínio do Windows Server Active Directory, em aplicativos de nuvem Microsoft Entra, SAP ECC e SAP. Este exemplo ilustra uma organização que tem um domínio do Windows Server AD; no entanto, o Windows Server AD não é necessário.

Planejando uma migração de cenários de gerenciamento de identidade para o Microsoft Entra

Desde a introdução do SAP IDM, o cenário de gerenciamento de identidade e acesso evoluiu com novos aplicativos e novas prioridades de negócios e, portanto, as abordagens recomendadas para lidar com casos de uso do IAM serão, em muitos casos, diferentes hoje do que as organizações implementadas anteriormente para o SAP IDM. Portanto, as organizações devem planejar uma abordagem preparada para a migração de cenário. Por exemplo, uma organização pode priorizar a migração de um cenário de redefinição de senha de autoatendimento do usuário final como uma etapa e, depois que isso for concluído, mova um cenário de provisionamento. Por outro exemplo, a organização pode optar por implantar primeiro os recursos do Microsoft Entra em um locatário de preparo separado, operado em paralelo com o sistema de gerenciamento de identidade existente e o locatário de produção e, em seguida, trazer configurações para cenários um a um do locatário de preparo para o locatário de produção e desativar esse cenário do sistema de gerenciamento de identidade existente. A ordem na qual uma organização opta por mover seus cenários dependerá de suas prioridades gerais de TI e do impacto sobre outros stakeholders, como usuários finais que precisam de uma atualização de treinamento ou proprietários de aplicativos. As organizações também podem estruturar a migração de cenário de IAM junto com outras modernizações de TI, como mover outros cenários fora do gerenciamento de identidade da tecnologia SAP local para SuccessFactors, S/4HANA ou outros serviços de nuvem. Você também pode querer usar essa oportunidade para limpar e remover integrações desatualizadas, direitos de acesso ou funções e consolidar quando necessário.

Para começar a planejar sua migração,

- Identifique casos de uso de IAM atuais e planejados em sua estratégia de modernização do IAM.

- Analise os requisitos desses casos de uso e corresponda a esses requisitos aos recursos dos serviços do Microsoft Entra.

- Determine os quadros de tempo e os stakeholders para a implementação de novos recursos do Microsoft Entra para dar suporte à migração.

- Determine o processo de substituição para que seus aplicativos movam o logon único, o ciclo de vida de identidade e os controles de ciclo de vida de acesso para o Microsoft Entra.

Como uma migração do SAP IDM provavelmente envolverá integrações com aplicativos SAP existentes, examine as integrações de com fontes e destinos do SAP orientação sobre como determinar a sequência de integração de aplicativos e como os aplicativos se integrarão ao Microsoft Entra.

Serviços e parceiros de integração para implantar o Microsoft Entra com aplicativos SAP

Os parceiros também podem ajudar sua organização com o planejamento e a implantação do Microsoft Entra com aplicativos SAP, como o SAP S/4HANA. Os clientes podem envolver os parceiros listados no localizador de Parceiros de Soluções da Microsoft ou podem escolher esses serviços e parceiros de integração listados na tabela a seguir. As descrições e páginas vinculadas são fornecidas pelos próprios parceiros. Você pode usar a descrição para identificar um parceiro para implantar o Microsoft Entra com aplicativos SAP que talvez você queira contatar e saber mais.

| Nome | Descrição |

|---|---|

| Accenture e Avanade | "A Accenture e a Avanade são líderes globais no Microsoft Security e nos Serviços SAP. Com nossa combinação exclusiva de habilidades da Microsoft e do SAP, podemos ajudar você a entender e planejar com sucesso uma migração do SAP IdM para o Microsoft Entra ID. Por meio de nossos ativos de entrega e experiência, a Avanade e a Accenture podem ajudá-lo a acelerar seu projeto de migração para alcançar suas metas com menos risco. A Accenture está posicionada exclusivamente para ajudar grandes empresas globais, complementada pela profunda experiência da Avanade com o suporte de empresas de médio a grande porte em sua jornada de migração. Nosso amplo conhecimento e experiência podem ajudá-lo a acelerar sua jornada para substituir o SAP IdM, maximizando seu investimento no Microsoft Entra ID." |

| Campana & Schott | "A Campana &Schott é uma consultoria internacional de gestão e tecnologia com mais de 600 funcionários na Europa e nos EUA. Combinamos mais de 30 anos de experiência de transformação e gerenciamento de projetos com conhecimento aprofundado em tecnologias da Microsoft, estratégia de TI e organização de TI. Como parceiro de solução da Microsoft para Microsoft Cloud, fornecemos segurança moderna para o Microsoft 365, aplicativos SaaS e aplicativos locais herdados." |

| Tecnologia DXC | "A tecnologia DXC ajuda as empresas globais a executar seus sistemas e operações críticos, modernizando a TI, otimizando as arquiteturas de dados e garantindo segurança e escalabilidade em nuvens públicas, privadas e híbridas. Com mais de 30 anos de parceria estratégica global com a Microsoft e o SAP, a DXC tem experiência avançada em implementações do SAP IdM em todos os setores." |

| Edgile, uma empresa Wipro | "A Edgile, uma Empresa Wipro, se baseia em 25 anos de experiência com SAP e Microsoft 365 para migrar perfeitamente o IDM (gerenciamento de identidade e acesso) para nossos clientes valorizados. Como parceiro de lançamento do Microsoft Entra e um GSSP (Parceiro Global de Serviços Estratégicos) do SAP, destacamos-nos no campo de modernização do IAM e gerenciamento de alterações. Nossa equipe de especialistas em Edgile e Wipro usa uma abordagem exclusiva, garantindo transformações de segurança e identidade de nuvem bem-sucedidas para nossos clientes." |

| Solução IB | "A IBsolution é uma das consultorias mais experientes do SAP Identity Management em todo o mundo com um histórico de mais de 20 anos. Com uma abordagem estratégica e soluções pré-empacotadas, a empresa acompanha os clientes em sua transição para longe do SAP IdM para a sucessora de IdM mais recomendada do SAP, a Microsoft Entra ID Governance." |

| Consultoria IBM | "A IBM Consulting é líder global em serviços de transformação Microsoft Security e SAP. Estamos bem posicionados para oferecer suporte à migração do SAP IdM de nossos clientes para o Microsoft Entra ID. Nosso conhecimento e experiência no suporte a grandes clientes corporativos globais, combinados com profundo conhecimento em segurança cibernética, IA e serviços SAP, ajudam a oferecer uma jornada de transição perfeita com o mínimo de interrupção em serviços e funções críticas de negócios." |

| KPMG | "A KPMG e a Microsoft fortalecem ainda mais sua aliança, oferecendo uma proposta abrangente de governança de identidade. Ao navegar habilmente pelas complexidades da governança de identidade, a combinação das ferramentas avançadas do Microsoft Entra com a KPMG Powered Enterprise ajuda a impulsionar a transformação funcional. Essa sinergia pode impulsionar capacidades digitais aceleradas, aumentar a eficiência operacional, fortalecer a segurança e garantir a conformidade." |

| ObjektKultur | "Como um parceiro da Microsoft de longa data, a Objektkultur digitaliza os processos de negócios por meio de consultoria, desenvolvimento e operações de soluções inovadoras de TI. Com uma experiência profunda na implementação de soluções de gerenciamento de identidade e acesso em tecnologias da Microsoft e integração de aplicativos, orientamos os clientes diretamente do SAP IDM descontinuado para o robusto Microsoft Entra, garantindo uma identidade segura, governada e simplificada e gerenciamento de acesso na nuvem." |

| Patecco | "A PATECCO é uma empresa alemã de consultoria de TI especializada em desenvolvimento, suporte e implementação de soluções de Gerenciamento de Identidades e Acesso com base nas tecnologias mais recentes. Com alta experiência em IAM e parcerias com líderes do setor, oferece serviços personalizados para clientes de vários setores, incluindo bancos, seguros, farmacologia, energia, química e utilidade." |

| Protiviti | "Como parceiro do Microsoft AI Cloud Solutions e um SAP Gold Partner, a experiência da Protiviti em soluções Microsoft e SAP é inigualável no setor. Reunir nossas parcerias poderosas fornecerá aos nossos clientes um conjunto de soluções abrangentes para o gerenciamento centralizado de identidades e governança de função." |

| PwC | "Os serviços de gerenciamento de identidade e acesso da PwC podem ajudar em todas as fases de funcionalidade, ajudando a avaliar seus recursos existentes implantados no SAP IdM e criar estratégia para seu estado futuro e visão futuros com o Microsoft Entra ID Governance. A PwC também pode dar suporte e operar o ambiente como um serviço gerenciado após a ativação." |

| SITS | "O SITS, principal provedor de segurança cibernética na região da DACH, dá suporte aos clientes com serviços gerenciados, de consultoria, engenharia, tecnologias de nuvem e de alto nível. Como Parceiro de Soluções da Microsoft para Segurança, Trabalho Moderno e Infraestrutura do Azure, oferecemos aos nossos clientes consultoria, implementação, suporte e serviços gerenciados em relação à segurança, conformidade, identidade e privacidade." |

| Traxion | "A Traxion, parte do grupo SITS, opera na região BeNeLux. A Traxion é uma empresa de segurança de TI com 160 funcionários e mais de 24 anos de experiência, especializada em soluções de Gerenciamento de Identidades. Como parceiro da Microsoft, fornecemos serviços de consultoria, implementação e suporte de IAM de nível superior, garantindo relações de cliente fortes e duradouras." |

Diretrizes de migração para cada cenário do SAP IDM

As seções a seguir fornecem links para diretrizes sobre como migrar cada cenário do SAP IDM para o Microsoft Entra. Nem todas as seções podem ser relevantes para cada organização, dependendo dos cenários do SAP IDM que uma organização implantou.

Certifique-se de monitorar este artigo, a documentação do produto Do Microsoft Entra e a documentação correspondente do produto SAP, para atualizações, pois os recursos de ambos os produtos continuam evoluindo para desbloquear mais migração e criar novos cenários, incluindo integrações do Microsoft Entra com o SAP AC (SAP Access Control) e o SAP Cloud Identity Access Governance (SAP IAG).

Migrar um Repositório de Identidades para um locatário do Microsoft Entra ID

No SAP IDM, um Repositório de Identidades é um repositório de informações de identidade, incluindo usuários, grupos e sua trilha de auditoria. No Microsoft Entra, um locatário é uma instância da Microsoft Entra ID na qual as informações sobre uma única organização residem, incluindo objetos organizacionais, como usuários, grupos e dispositivos. Um locatário também contém políticas de acesso e conformidade para recursos, como os aplicativos registrados no diretório. As funções principais atendidas por um locatário incluem autenticação de identidade e gerenciamento de acesso a recursos. Locatários contêm os dados organizacionais privilegiados e são isolados com segurança de outros locatários. Além disso, os locatários podem ser configurados para que os dados de uma organização persistam e sejam processados em uma região ou nuvem específica, o que permite que as organizações usem locatários como um mecanismo para atender aos requisitos de conformidade de residência de dados e tratamento.

As organizações que têm o Microsoft 365, o Microsoft Azure ou outros Serviços Online da Microsoft já terão um locatário da Microsoft Entra ID que esteja por trás desses serviços. Além disso, uma organização pode ter locatários adicionais, como um locatário que tem aplicativos específicos e que foi configurado para atender a padrões como PCI-DSS aplicáveis a esses aplicativos. Para obter mais informações sobre como determinar se um locatário existente é adequado, consulte isolamento de recursos com vários locatários. Se sua organização ainda não tiver um locatário, examine os planos de implantação do Microsoft Entra.

Antes de migrar cenários para um locatário do Microsoft Entra, você deve examinar as diretrizes passo a passo para:

- Definir a política da organização com pré-requisitos do usuário e outras restrições para acesso a um aplicativo

- Decidir sobre a topologia de provisionamento e autenticação. Semelhante ao SAP IDM de gerenciamento de ciclo de vida de identidade, um único locatário da Microsoft Entra ID pode se conectar a vários aplicativos locais e de nuvem para provisionamento e logon único.

- Verifique se os pré-requisitos organizacionais são atendidos nesse locatário, incluindo ter as licenças apropriadas do Microsoft Entra nesse locatário para os recursos que você usará.

Migrar dados de IAM existentes para um locatário do Microsoft Entra ID

No SAP IDM, o Repositório de Identidade representa dados de identidade por meio de tipos de entrada, como MX_PERSON, MX_ROLEou MX_PRIVILEGE.

Uma pessoa é representada em um locatário do Microsoft Entra ID como um User. Se você tiver usuários existentes que ainda não estão no Microsoft Entra ID, você poderá trazê-los para o Microsoft Entra ID. Primeiro, se você tiver atributos nos usuários existentes que não fazem parte do esquema do Microsoft Entra ID, estenda o esquema de usuário do Microsoft Entra com atributos de extensão para os atributos adicionais. Em seguida, execute um upload para criar os usuários no Microsoft Entra ID em massa de uma origem, como um arquivo CSV. Em seguida, emita credenciais para esses novos usuários para que possam se autenticar no Microsoft Entra ID.

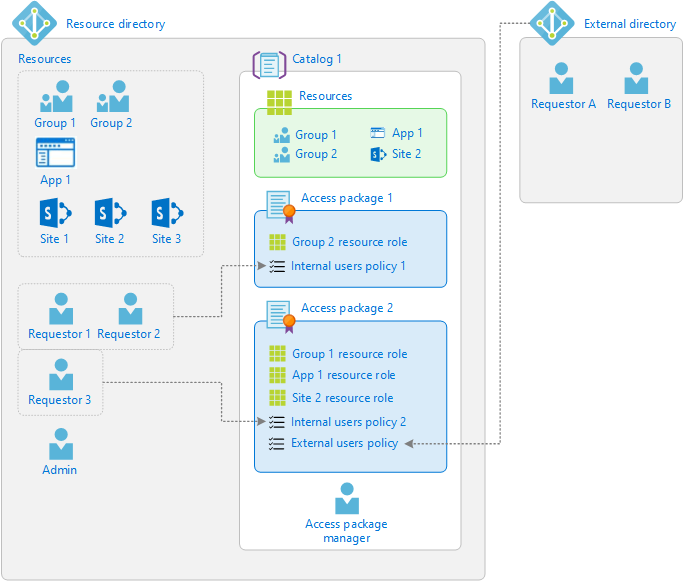

Uma função de negócios pode ser representada na Governança de Microsoft Entra ID como um pacote de acesso do Gerenciamento de Direitos. Você pode controlar o acesso a aplicativos migrando um modelo de função organizacional para o Microsoft Entra ID Governance, o que resulta em um pacote de acesso para cada função de negócios. Para automatizar o processo de migração, você pode usar o PowerShell para criar pacotes de acesso.

Um privilégio ou uma função técnica em um sistema de destino pode ser representado no Microsoft Entra como uma função de aplicativo ou como um grupo de segurança, dependendo dos requisitos do sistema de destino para como ele usa dados da Microsoft Entra ID para autorização. Para obter mais informações, consulte integrando aplicativos com a Microsoft Entra ID e estabelecendo uma linha de base de acesso revisado.

Um grupo dinâmico tem representações possíveis separadas no Microsoft Entra. No Microsoft Entra, você pode manter automaticamente coleções de usuários, como todos com um valor específico de um atributo de centro de custo, usando grupos de associação dinâmica do Microsoft Entra ID ou o gerenciamento de direitos do Microsoft Entra ID Governance com políticas de atribuição automática do pacote de acesso. Você pode usar cmdlets do PowerShell para criar grupos de associação dinâmica ou criar políticas de atribuição automática em massa.

Migrar cenários de gerenciamento de usuários

Por meio do centro de administração do Microsoft Entra, da API do Microsoft Graph e do PowerShell, os administradores podem executar facilmente atividades diárias de gerenciamento de identidade, incluindo criação de um usuário, bloqueio de entrada de um usuário, adição de um usuário a um grupo ou exclusão de um usuário.

Para habilitar a operação em escala, o Microsoft Entra permite que as organizações automatizem seus processos de ciclo de vida de identidade.

Na Microsoft Entra ID e na Governança de Microsoft Entra ID, você pode automatizar processos de ciclo de vida de identidade usando:

- O provisionamento de entrada das fontes de RH da sua organização recupera informações de trabalho do Workday e do SuccessFactors para manter automaticamente as identidades do usuário no Active Directory e no Microsoft Entra ID.

- Os usuários já presentes no Active Directory podem ser criados e mantidos automaticamente no Microsoft Entra ID usando provisionamento entre diretórios.

- A Governança do fluxos de trabalho do ciclo de vida do Microsoft Entra ID automatizar tarefas de fluxo de trabalho executadas em determinados eventos importantes, como antes que um novo funcionário seja agendado para iniciar o trabalho na organização, pois eles mudam de status durante seu tempo na organização e quando saem da organização. Por exemplo, um fluxo de trabalho pode ser configurado para enviar um email com uma senha de acesso temporária para o gerente de um novo usuário ou um email de boas-vindas para o usuário no primeiro dia dele.

- Políticas de atribuição automática no gerenciamento de direitos para adicionar e remover um grupo de associação dinâmica do usuário, funções de aplicativo e funções de site do SharePoint, com base em alterações nos atributos do usuário. Os usuários também podem, mediante solicitação, serem atribuídos a grupos, Teams, funções do Microsoft Entra, funções de recurso do Azure e sites do SharePoint Online, usando gerenciamento de direitos e privileged identity management, conforme mostrado na seção de gerenciamento de ciclo de vida de acesso.

- Depois que os usuários estiverem no Microsoft Entra ID com o grupo de associação dinâmica e atribuições de função de aplicativo corretos, o provisionamento de usuário poderá criar, atualizar e remover contas de usuário em outros aplicativos, com conectores para centenas de aplicativos locais e de nuvem por meio de SCIM, LDAP e SQL.

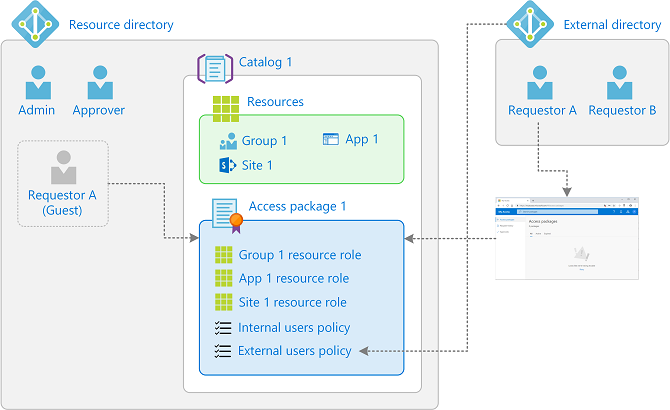

- Para o ciclo de vida do convidado, você pode especificar no gerenciamento de direitos as outras organizações cujos usuários têm permissão para solicitar acesso aos recursos da sua organização. Quando uma solicitação desses usuários é aprovada, o gerenciamento de direitos os adiciona automaticamente como um B2B convidado ao diretório da sua organização e atribui o acesso apropriado. E o gerenciamento de direitos remove automaticamente o usuário convidado B2B do diretório da sua organização quando seus direitos de acesso expiram ou são revogados.

- As revisões do Access automatizam as revisões recorrentes de convidados existentes que já estão no diretório da organização e removem esses usuários do diretório da organização quando eles não precisam mais de acesso.

Ao migrar de outro produto IAM, tenha em mente que as implementações de conceitos de IAM no Microsoft Entra podem ser diferentes das implementações desses conceitos em outros produtos IAM. Por exemplo, as organizações podem expressar um processo de negócios para eventos de ciclo de vida, como a integração de novos funcionários, e alguns produtos IAM implementaram isso por meio de um fluxo de trabalho em uma base de fluxo de trabalho. Por outro lado, o Microsoft Entra tem muitos procedimentos de automação internos e não exige que os fluxos de trabalho sejam definidos para a maioria das atividades de automação de gerenciamento de identidades. Por exemplo, o Microsoft Entra pode ser configurado que quando um novo trabalho é detectado em um sistema de RH de registro, como SuccessFactors, o Microsoft Entra cria automaticamente contas de usuário para esse novo trabalho no Windows Server AD, Microsoft Entra ID, provisiona-os a aplicativos, adiciona-os a grupos e atribui-lhes licenças apropriadas. Da mesma forma, o processamento de aprovação de solicitação de acesso não exige que um fluxo de trabalho seja definido. No Microsoft Entra, os fluxos de trabalho são necessários apenas para as seguintes situações:

- Os fluxos de trabalho podem ser usados no processo de Junção/Movimentação/Saída para um trabalhador, disponível com tarefas internasdos fluxos de trabalho do ciclo de vida do Microsoft Entra. Por exemplo, um administrador pode definir um fluxo de trabalho com uma tarefa para enviar um email com uma Senha de Acesso Temporária para um novo trabalho. Um administrador também pode adicionar textos explicativos de fluxos de trabalho do ciclo de vida aos Aplicativos Lógicos do Azure durante fluxos de trabalho de Junção, Movimentação e Saída.

- Os fluxos de trabalho podem ser usados para adicionar etapas no processo de atribuição de acesso e solicitação de acesso. As etapas para aprovação em vários estágios, separação de verificações de direitos e expiração já estão implementadas no gerenciamento de direitos do Microsoft Entra. Um administrador pode definir textos explicativos de gerenciamento de direitos durante o processamento de solicitação de atribuição de pacote de acesso, concessão de atribuição e remoção de atribuição para fluxos de trabalho dos Aplicativos Lógicos do Azure.

Integrar com fontes de RH do SAP

As organizações que têm o SAP SUccessFactors podem usar o SAP IDM para trazer dados de funcionários do SAP SuccessFactors. Essas organizações com SAP SuccessFactors podem migrar facilmente para trazer identidades para funcionários do SuccessFactors para o Microsoft Entra ID ou do SuccessFactors para o Active Directory local usando conectores do Microsoft Entra ID. Os conectores suportam os seguintes cenários:

- Contratação de novos funcionários: quando um novo funcionário é adicionado ao SuccessFactors, uma conta de usuário é criada automaticamente no Microsoft Entra ID e, opcionalmente, no Microsoft 365 e em outros aplicativos SaaS (software como serviço) compatíveis com o Microsoft Entra ID.

- Atualizações de perfil e atributo de funcionário: quando um registro de funcionário é atualizado no SuccessFactors (como nome, cargo ou gerente), a conta de usuário do funcionário é atualizada automaticamente no Microsoft Entra ID e, opcionalmente, no Microsoft 365 e em outros aplicativos SaaS compatíveis com o Microsoft Entra ID.

- Rescisões de funcionário: quando um funcionário é rescindido no SuccessFactors, a conta de usuário do funcionário é desabilitada automaticamente no Microsoft Entra ID e, opcionalmente, no Microsoft 365 e em outros aplicativos SaaS compatíveis com o Microsoft Entra ID.

- Recontratação de funcionário: quando um funcionário é recontratado no SuccessFactors, a conta antiga do funcionário pode ser reativada ou reprovisionada automaticamente (dependendo da sua preferência) no Microsoft Entra ID e, opcionalmente, no Microsoft 365 e em outros aplicativos SaaS compatíveis com o Microsoft Entra ID.

Você também pode gravar de volta do Microsoft Entra ID para propriedades do SAP SuccessFactors, como endereço de email.

Para obter orientações passo a passo sobre o ciclo de vida de identidade com o SAP SuccessFactors como fonte, incluindo a configuração de novos usuários com credenciais apropriadas no Windows Server AD ou na Microsoft Entra ID, consulte Plano de implantação do Microsoft Entra para provisionamento de usuários com aplicativos de origem e destino SAP.

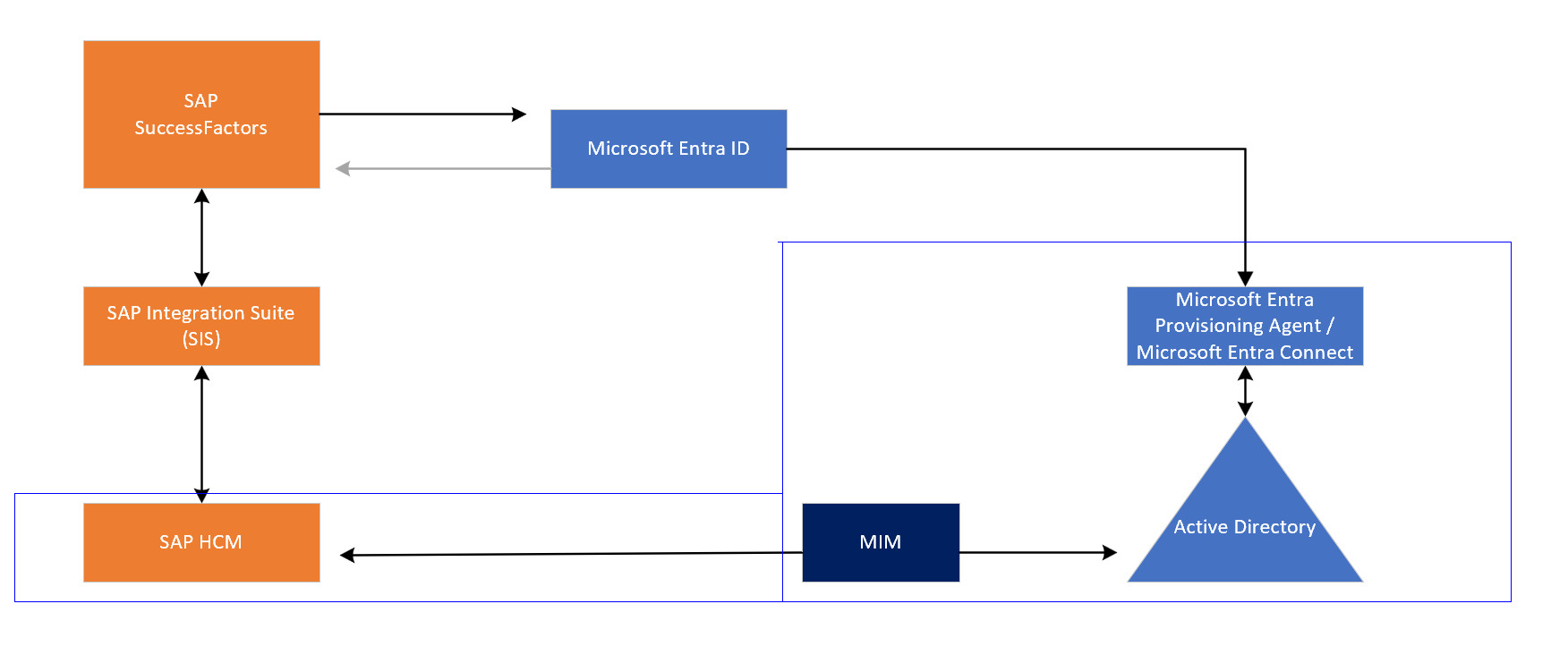

Algumas organizações também usaram o SAP IDM para ler SAP Human Capital Management (HCM). As organizações que usam o SAP SuccessFactors e o SAP Human Capital Management (HCM) também podem trazer identidades para o Microsoft Entra ID. Com o SAP Integration Suite, você pode sincronizar listas de funcionários entre o SAP HCM e o SAP SuccessFactors. A partir daí, você pode incluir identidades diretamente no Microsoft Entra ID ou provisioná-las no Active Directory Domain Services, usando as integrações de provisionamento nativas mencionadas anteriormente.

Se você tiver outros sistemas de fontes de registro além de SuccessFactors ou SAP HCM, poderá usar a API de provisionamento de entrada do Microsoft Entra para trazer trabalhadores desse sistema de registro como usuários no Windows Server ou no Microsoft Entra ID.

Provisionar para sistemas SAP

A maioria das organizações com o SAP IDM o usará para provisionar usuários no SAP ECC, SAP IAS, SAP S/4HANA ou outros aplicativos SAP. O Microsoft Entra tem conectores para SAP ECC, SAP Cloud Identity Services e SAP SuccessFactors. O provisionamento no SAP S/4HANA ou em outros aplicativos requer que os usuários estejam presentes primeiro no Microsoft Entra ID. Depois de ter usuários no Microsoft Entra ID, você poderá provisionar esses usuários da ID do Microsoft Entra para o SAP Cloud Identity Services ou o SAP ECC, para permitir que eles entrem em aplicativos SAP. Em seguida, os Serviços de Identidade de Nuvem do SAP provisiona os usuários provenientes do Microsoft Entra ID que estão no Diretório de Identidade de Nuvem do SAP nos aplicativos SAP downstream, incluindo SAP S/4HANA Cloud e SAP S/4HANA On-premise por meio do conector de nuvem do SAP, como o ABAP e muitos outros.

Para obter diretrizes passo a passo sobre o ciclo de vida de identidade com aplicativos SAP como destino, consulte Plano de implantação do Microsoft Entra para provisionamento de usuários com aplicativos de origem e destino SAP.

Para se preparar para provisionar usuários em aplicativos SAP integrados ao SAP Cloud Identity Services, confirme se o SAP Cloud Identity Services tem os mapeamentos de esquema necessários para esses aplicativos e provisione os usuários do Microsoft Entra ID para o SAP Cloud Identity Services. O SAP Cloud Identity Services posteriormente provisionará os usuários nos aplicativos SAP downstream conforme necessário. Em seguida, você pode usar a entrada de RH do SuccessFactors para manter a lista de usuários no Microsoft Entra ID atualizada à medida que os funcionários ingressarem, moverem e saírem. Se o locatário tiver uma licença para a Governança do Microsoft Entra ID, você também poderá automatizar alterações nas atribuições de função de aplicativo no Microsoft Entra ID para SAP Cloud Identity Services. Para obter mais informações sobre como executar a separação de tarefas e outras verificações de conformidade antes do provisionamento, consulte migrar cenários de gerenciamento do ciclo de vida de acesso.

Para obter diretrizes sobre como provisionar usuários no SAP ECC, confirme se as APIs comerciais necessárias (BAPIs) para SAP ECC estão prontas para o Microsoft Entra usar para gerenciamento de identidades e, em seguida, provisionar os usuários do Microsoft Entra ID para o SAP ECC.

Para obter diretrizes sobre como atualizar o registro de trabalho do SAP SuccessFactor, consulte write-back da ID do Microsoft Entra para o SAP SuccessFactors.

Se você estiver usando o SAP NetWeaver AS para Java com o Windows Server Active Directory como fonte de dados, a entrada do SuccessFactors no Microsoft Entra poderá ser usada para criar e atualizar automaticamente usuários no Windows Server AD.

Se você estiver usando o SAP NetWeaver AS para Java com outro diretório LDAP como fonte de dados, poderá configurar o Microsoft Entra ID para provisionar usuários em diretórios LDAP.

Depois de configurar o provisionamento para usuários em seus aplicativos SAP, você deverá habilitar o logon único para eles. O Microsoft Entra ID pode servir como provedor de identidade e autoridade de autenticação para seus aplicativos SAP. O Microsoft Entra ID pode se integrar ao SAP NetWeaver usando SAML ou OAuth. Para obter mais informações sobre como configurar o logon único no SAP SaaS e aplicativos modernos, consulte habilitar o SSO.

Provisionar para sistemas não SAP

As organizações também podem estar usando o SAP IDM para provisionar usuários para sistemas não SAP, incluindo o Windows Server AD e outros bancos de dados, diretórios e aplicativos. Você pode migrar esses cenários para o Microsoft Entra ID para que ele provisione sua cópia desses usuários nesses repositórios.

Para organizações com o Windows Server AD, a organização pode ter usado o Windows Server AD como uma fonte de para usuários e grupos para que o SAP IDM entre no SAP R/3. Você pode usar o Microsoft Entra Connect Sync ou Microsoft Entra Cloud Sync para trazer usuários e grupos do Windows Server AD para o Microsoft Entra ID. Além disso, a entrada do Microsoft Entra SuccessFactors pode ser usada para criar e atualizar automaticamente usuários no Windows Server ADe você pode gerenciar as associações de grupos no AD usados por aplicativos baseados em AD. As caixas de correio do Exchange Online podem ser criadas automaticamente para usuários por meio de uma atribuição de licença, usando licenciamento baseado em grupo.

Para organizações com aplicativos que dependem de outros diretórios, você pode configurar o Microsoft Entra ID para provisionar usuários em diretórios LDAP, incluindo OpenLDAP, Microsoft Active Directory Lightweight Directory Services, 389 Directory Server, Apache Directory Server, IBM Tivoli DS, Isode Directory, NetIQ eDirectory, Novell eDirectory, Open DJ, Open DS, Oracle (anteriormente Sun ONE) Directory Server Enterprise Edition, e o VDS (Servidor de Diretório Virtual RadiantOne). Você pode mapear os atributos dos usuários no Microsoft Entra ID para os atributos do usuário nesses diretórios e definir uma senha inicial, se necessário.

Para organizações com aplicativos que dependem de um banco de dados SQL, você pode configurar o Microsoft Entra ID para provisionar usuários em um banco de dados SQL por meio do driver ODBC do banco de dados. Os bancos de dados com suporte incluem Microsoft SQL Server, SQL do Azure, IBM DB2 9.x, IBM DB2 10.x, IBM DB2 11.5, Oracle 10g e 11g, Oracle 12c e 18c, MySQL 5.x, MySQL 8.x e Postgres. Você pode mapear os atributos dos usuários no Microsoft Entra ID para as colunas da tabela ou parâmetros de procedimento armazenados para esses bancos de dados. Para SAP HANA, consulte SAP Cloud Identity Services SAP HANA Database Connector (beta).

Se houver usuários existentes em um diretório ou banco de dados não AD que foram provisionados pelo SAP IDM e ainda não estiverem na ID do Microsoft Entra e não puderem ser correlacionados a um trabalhador no SAP SuccessFactors ou outra fonte de RH, consulte controlar os usuários existentes de um aplicativo para obter orientação sobre como trazer esses usuários para o Microsoft Entra ID.

O Microsoft Entra tem integrações internas de provisionamento com centenas de aplicativos SaaS; para obter uma lista completa de aplicativos que dão suporte ao provisionamento, consulte integrações de governança do Microsoft Entra ID Governance. Os parceiros da Microsoft também oferecem integrações orientadas por parceiros com aplicativos especializados adicionais.

Para outros aplicativos desenvolvidos internamente, o Microsoft Entra pode provisionar aplicativos em nuvem por meio de SCIM e para aplicativos locais por meio de SCIM, SOAP ouREST, PowerShell ou conectores entregues por parceiros que implementam o API ECMA. Se você já estava usando o SPML para provisionamento do SAP IDM, recomendamos atualizar aplicativos para dar suporte ao protocolo SCIM mais recente.

Para aplicativos sem interface de provisionamento, considere usar o recurso de Governança de ID do Microsoft Entra para automatizar a criação de tíquetes do ServiceNow para atribuir um tíquete a um proprietário do aplicativo quando um usuário é atribuído ou perde o acesso a um pacote de acesso.

Migrar autenticação e logon único

A Microsoft Entra ID atua como um serviço de token de segurança, permitindo que os usuários autenticar no Microsoft Entra ID com autenticação multifator e sem senha e, em seguida, fazer logon único em todos os seus aplicativos. O logon único do Microsoft Entra ID usa protocolos padrão, incluindo SAML, OpenID Connect e Kerberos. Para obter mais informações sobre logon único em aplicativos de nuvem SAP, consulte integração de logon único do Microsoft Entra ao SAP Cloud Identity Services.

As organizações que têm um provedor de identidade existente, como o Windows Server AD, para seus usuários podem configurar a autenticação de identidade híbrida, para que o Microsoft Entra ID dependa de um provedor de identidade existente. Para obter mais informações sobre padrões de integração, consulte escolha o método de autenticação correto para sua solução de identidade híbrida do Microsoft Entra.

Se você tiver sistemas SAP locais, poderá modernizar como os usuários da sua organização se conectam a esses sistemas com o Cliente de Acesso Seguro Global do Microsoft Entra Private Access. Os trabalhadores remotos não precisam usar uma VPN para acessar esses recursos se tiverem o Acesso Global Seguro Client instalado. O cliente os conecta de forma silenciosa e transparente aos recursos de que precisa. Para obter mais informações, consulte Microsoft Entra Private Access.

Migrar o autoatendimento do usuário final

As organizações podem ter usado o SAP IDM a Ajuda de Logon para permitir que os usuários finais redefinam a senha do Windows Server AD.

A SSPR (redefinição de senha de autoatendimento) do Microsoft Entra oferece aos usuários a capacidade de alterar ou redefinir sua senha, sem a necessidade de envolvimento do administrador ou do suporte técnico. Depois de configurar o Microsoft Entra SSPR, você pode exigir que os usuários se registrem quando entrarem. Em seguida, se a conta de um usuário estiver bloqueada ou esquecer a senha, ele poderá seguir solicitações para se desbloquear e voltar ao trabalho. Quando os usuários alteram ou redefinem suas senhas usando SSPR na nuvem, as senhas atualizadas também podem ser gravadas novamente em um ambiente do AD DS local. Para obter mais informações sobre como o SSPR funciona, consulte redefinição de senha de autoatendimento do Microsoft Entra. Se você precisar enviar alterações de senha para outros sistemas locais além do Microsoft Entra ID e do Windows Server AD, poderá fazer isso usando uma ferramenta como o PCNS (Serviço de Notificação de Alteração de Senha) com o MIM (Microsoft Identity Manager). Para encontrar informações sobre esse cenário, consulte o artigo Implantar o serviço de notificação de alteração de senha do MIM.

O Microsoft Entra também dá suporte ao autoatendimento do usuário final para gerenciamento de grupo e solicitações de acesso de autoatendimento, aprovação e revisões. Para obter mais informações sobre o gerenciamento de acesso de autoatendimento por meio da Governança de ID do Microsoft Entra, consulte a seção a seguir sobre acessar o gerenciamento do ciclo de vida.

Migrar cenários de gerenciamento do ciclo de vida de acesso

As organizações podem ter integrado o SAP IDM ao SAP AC, anteriormente SAP GRC ou SAP IAG para aprovações de acesso, avaliações de risco, separação de verificações de tarefas e outras operações.

O Microsoft Entra inclui várias tecnologias de gerenciamento de ciclo de vida de acesso para permitir que as organizações tragam seus cenários de gerenciamento de identidade e acesso para a nuvem. A escolha das tecnologias depende dos requisitos de aplicativo da sua organização e das licenças do Microsoft Entra.

Acessar o gerenciamento por meio do gerenciamento de grupo de segurança do Microsoft Entra ID. Os aplicativos tradicionais baseados no Windows Server AD dependiam da verificação da associação de grupos de segurança para autorização. O Microsoft Entra disponibiliza o grupo de associação dinâmica a aplicativos por meio de declarações SAML, provisionamento ou grupos de gravação no Windows Server AD. O SAP Cloud Identity Services pode ler grupos da ID do Microsoft Entra por meio do Graph e provisionar esses grupos para outros aplicativos SAP.

No Microsoft Entra, os administradores podem gerenciar grupos de associação dinâmica, criar revisões de acesso de grupo de associação dinâmica e habilitar o gerenciamento de grupos de autoatendimento. Com o autoatendimento, os proprietários do grupo podem aprovar ou negar solicitações de associação e delegar o controle de grupos de associação dinâmica. Você também pode usar o PIM (Privileged Identity Management) para grupos para gerenciar a associação just-in-time no grupo ou propriedade just-in-time do grupo.

O gerenciamento de acesso por meio pacotes de acesso gerenciamento de direitos.. O gerenciamento de direitos é um recurso de governança de identidade que permite que as organizações gerenciem o ciclo de vida de identidade e acesso em escala, automatizando fluxos de trabalho de solicitação de acesso e aprovação, atribuições de acesso, revisões e expiração. O gerenciamento de direitos pode ser usado para atribuições de acesso refinado a aplicativos que usam grupos, atribuições de função de aplicativo ou que têm conectores para Aplicativos Lógicos do Azure.

O gerenciamento de direitos permite que as organizações implementem suas práticas de como os usuários recebem acesso em vários recursos, usando a coleção padronizada de direitos de acesso chamados pacotes de acesso. Cada pacote de acesso concede associação a grupos, atribuição a funções de aplicativo ou associação em sites do SharePoint Online. Os pacotes de acesso podem ser usados para representar funções de negócios, que incorporam funções técnicas ou privilégios em um ou mais aplicativos. Você pode configurar o gerenciamento de direitos para que os usuários recebam atribuições de pacote de acesso automaticamente com base em suas propriedades, como departamento ou centro de custos. Você também pode configurar fluxos de trabalho do ciclo de vida para adicionar ou remover atribuições quando as pessoas ingressarem e saírem. Os administradores também podem solicitar que os usuários tenham atribuições para acessar pacotes, e os usuários também podem solicitar um pacote de acesso por conta própria. Os pacotes de acesso disponíveis para um usuário solicitar são determinados pelo grupo de associação dinâmica de segurança do usuário. Os usuários podem solicitar acesso de que precisam imediatamente ou solicitar acesso no futuro, podem especificar um limite de tempo de horas ou dias e podem incluir respostas a perguntas ou fornecer valores para atributos adicionais. Uma solicitação pode ser configurada para aprovação automática ou passar por vários estágios de aprovação por um gerente, proprietário da função ou outros aprovadores, com aprovadores de escalonamento caso um aprovador não esteja disponível ou não responda. Depois de aprovada, os solicitantes são notificados de que receberam acesso. As atribuições a um pacote de acesso podem ser limitadas por tempo e você pode configurar revisões de acesso recorrentes para ter um gerente, proprietário do recurso ou outros aprovadores que certificam novamente regularmente a necessidade do usuário de acesso contínuo. Para obter mais informações sobre como migrar políticas de autorização representadas em um modelo de função para o gerenciamento de direitos, consulte migrar um modelo de função organizacional. Para automatizar o processo de migração, você pode usar o PowerShell para criar pacotes de acesso.

Acesse o gerenciamento por meio do gerenciamento de direitos e de um produto GRC externo. Com a integração da Governança de ID do Microsoft Entra ao Pathlock e outros produtos parceiros, os clientes podem aproveitar as verificações de separação de tarefas refinadas impostas nesses produtos, com pacotes de acesso no Microsoft Entra ID Governance.

Usar o Microsoft Entra para relatórios

O Microsoft Entra inclui relatórios internos, bem como pastas de trabalho que aparecem no Azure Monitor com base em dados de log de auditoria, entrada e provisionamento. As opções de relatório disponíveis no Microsoft Entra incluem:

- Os relatórios internos do Microsoft Entra no centro de administração, incluindo relatórios de uso e insights para uma exibição centrada no aplicativo nos dados de entrada. Você pode usar esses relatórios para monitorar a criação e exclusão de conta incomuns e o uso incomum da conta.

- Você pode exportar dados do Centro de administração do Microsoft Entra para uso na geração de seus próprios relatórios. Por exemplo, você pode baixar uma lista de usuários e seus atributos ou baixar logs, incluindo logs de provisionamento, no centro de administração do Microsoft Entra.

- Você pode consultar o Microsoft Graph para obter dados para uso em um relatório. Por exemplo, você pode recuperar uma lista de contas de usuário inativas no Microsoft Entra ID.

- Você pode usar os cmdlets do PowerShell em cima das APIs do Microsoft Graph para exportar e reestruturar o conteúdo adequado para relatórios. Por exemplo, se você estiver usando pacotes de acesso de gerenciamento de direitos do Microsoft Entra, poderá recuperar uma lista de atribuições a um pacote de acesso no PowerShell.

- Você pode exportar coleções de objetos, como usuários ou grupos, do Microsoft Entra para o Azure Data Explorer. Para obter mais informações, Relatórios personalizados no Azure Data Explorer (ADX) usando dados do Microsoft Entra ID.

- Você pode obter alertas e usar pastas de trabalho, consultas personalizadas e relatórios em logs de auditoria, entrada e provisionamento que foram enviados para o Azure Monitor. Por exemplo, você pode Arquivar logs e relatórios sobre o gerenciamento de direitos no Azure Monitor no Centro de administração do Microsoft Entra ou usando o PowerShell. Os logs de auditoria incluem detalhes sobre quem criou e alterou objetos no Microsoft Entra. O Azure Monitor também fornece opções para retenção de dados de longo prazo.

Migrar a troca de informações de identidade entre os limites organizacionais

Algumas organizações podem estar usando o SAP IDM federação de identidade para trocar informações de identidade sobre usuários entre os limites da empresa.

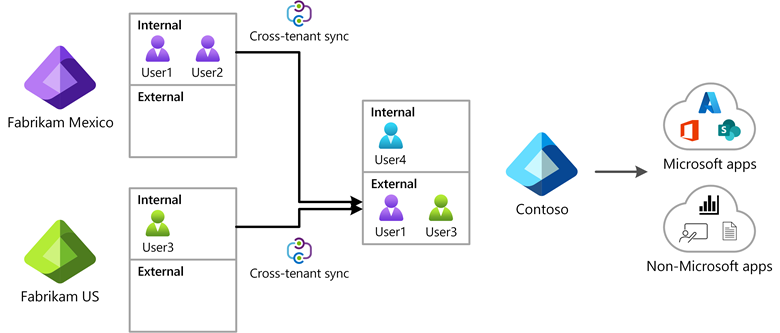

O Microsoft Entra inclui recursos para uma organização multilocatário, que mais de um locatário do Microsoft Entra ID, para reunir usuários de um locatário para acesso ao aplicativo ou colaboração em outro locatário. O diagrama a seguir mostra como você pode usar o recurso de sincronização entre locatários multilocatário da organização para permitir que os usuários de um locatário tenham acesso a aplicativos em outro locatário em sua organização.

A ID externa do Microsoft Entra inclui recursos de colaboração B2B que permitem que sua força de trabalho trabalhe com segurança com organizações de parceiros de negócios e convidados e compartilhe os aplicativos da sua empresa com eles. Os usuários convidados entram nos aplicativos e serviços com as próprias identidades empresariais, estudantis ou sociais. Para organizações de parceiros de negócios que têm seu próprio locatário do Microsoft Entra ID onde seus usuários se autenticam, você pode definir configurações de acesso entre locatários. E para as organizações de parceiros de negócios que não têm um locatário do Microsoft Entra, mas têm seus próprios provedores de identidade, você pode configurar federação com provedores de identidade SAML/WS-Fed para usuários convidados. O gerenciamento de direitos do Microsoft Entra permite que você governe o ciclo de vida de acesso e identidade para esses usuários externos, configurando o pacote de acesso com aprovações antes que um convidado possa ser trazido para um locatário e a remoção automática de convidados quando eles são negados acesso contínuo durante uma revisão de acesso.

Migrar aplicativos que exigem serviços de diretório

Algumas organizações podem estar usando o SAP IDM como um serviço de diretório, para que os aplicativos chamem para ler e gravar identidades. O Microsoft Entra ID fornece um serviço de diretório para aplicativos modernos, permitindo que os aplicativos chamem por meio da API do Microsoft Graph para consultar e atualizar usuários, grupos e outras informações de identidade.

Para aplicativos que ainda exigem uma interface LDAP para ler usuários ou grupos, o Microsoft Entra fornece várias opções:

O Microsoft Entra Domain Services fornece serviços de identidade a aplicativos e VMs na nuvem e é compatível com um ambiente tradicional do AD DS para operações como ingresso no domínio e LDAP seguro. O Domain Services replica informações de identidade do Microsoft Entra ID, portanto, ele funciona com locatários do Microsoft Entra que estão somente na nuvem ou aqueles sincronizados com um ambiente local do AD DS.

Se você estiver usando o Microsoft Entra para preencher trabalhos do SuccessFactors no Active Directory local, os aplicativos poderão ler usuários desse Windows Server Active Directory. Se seus aplicativos também exigirem o grupo de associação dinâmica, você poderá preencher os grupos do Windows Server AD a partir de grupos correspondentes no Microsoft Entra. Para obter mais informações, consulte Write-back de grupo com o Microsoft Entra Cloud Sync.

Se sua organização estiver usando outro diretório LDAP, você poderá configurar o Microsoft Entra ID para provisionar usuários nesse diretório LDAP.

Estender o Microsoft Entra por meio de interfaces de integração

O Microsoft Entra inclui várias interfaces para integração e extensão em seus serviços, incluindo:

- Os aplicativos podem chamar o Microsoft Entra por meio da API do Microsoft Graph para consultar e atualizar informações de identidade, configuração e políticas e recuperar logs, status e relatórios.

- Os administradores podem configurar o provisionamento para aplicativos por meio de SCIM, SOAP ou REST e o ECMA API.

- Os administradores podem usar o API de provisionamento de entrada para trazer registros de trabalho de outras fontes de registro para fornecer atualizações de usuário ao Windows Server AD e à ID do Microsoft Entra.

- Os administradores em um locatário com a Governança de ID do Microsoft Entra também podem configurar chamadas para aplicativos lógicos personalizados do Azure de gerenciamento de direitos e fluxos de trabalho de ciclo de vida. Elas permitem a personalização dos processos de integração, integração e atribuição de acesso do usuário.

Próximas etapas

- Plano de implantação do Microsoft Entra para provisionamento de identidade do usuário com aplicativos de origem e destino do SAP

- Gerenciar o acesso aos seus aplicativos SAP

- Diretrizes para migração do ADFS

- Diretrizes para migração do MIM

- Implantar o SAP NetWeaver AS ABAP 7.51

- Autor do modelo SAP ECC 7 para ECMA2Host

- Configurar o Microsoft Entra ID para provisionar usuários no SAP ECC com o NetWeaver AS ABAP 7.0 ou posterior