Gerenciar um método de autenticação externa no Microsoft Entra ID (versão prévia)

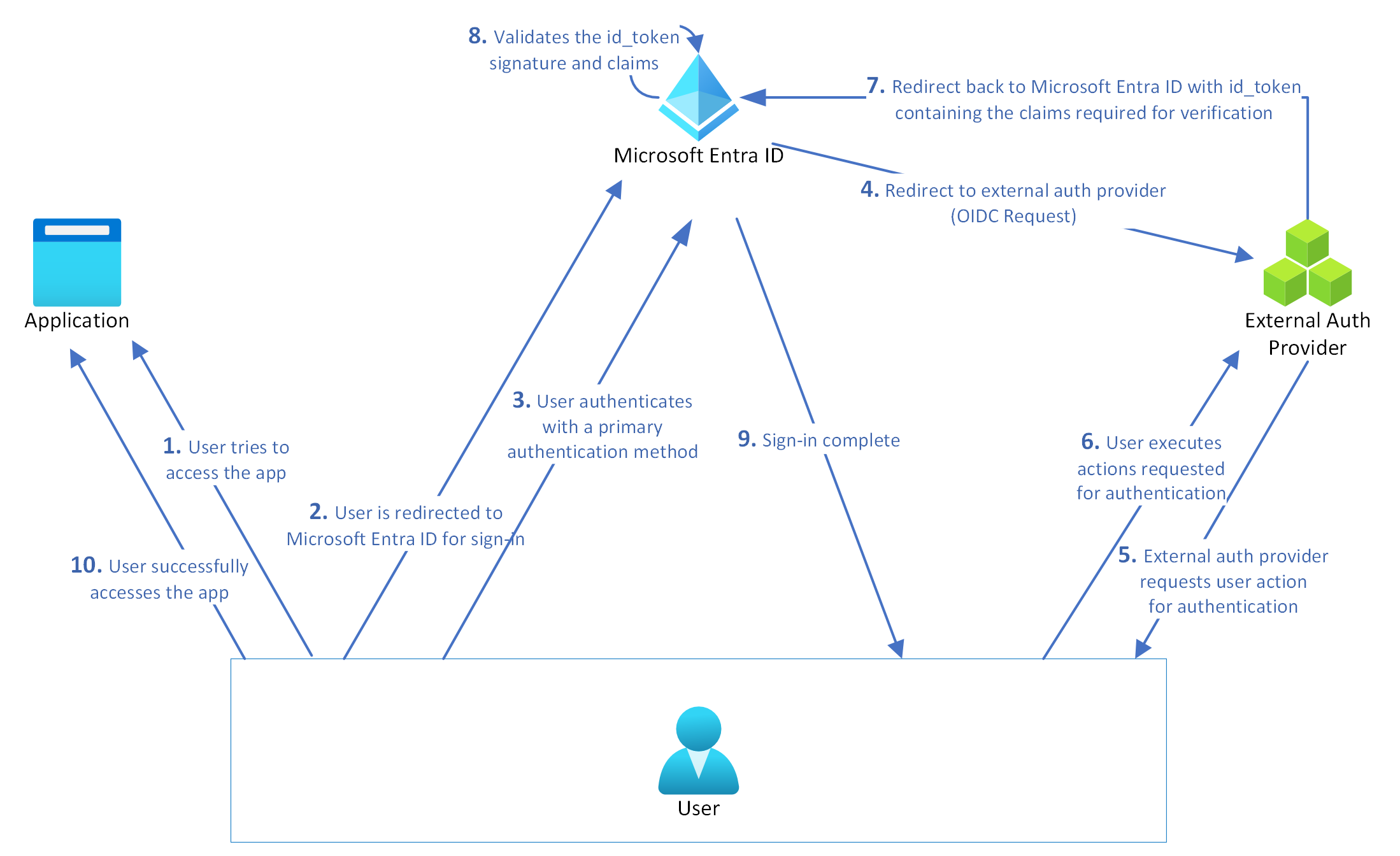

Um método de autenticação externa (EAM) permite que os usuários escolham um provedor externo para atender aos requisitos de MFA (autenticação multifator) ao iniciarem a sessão no Microsoft Entra ID. Um EAM pode atender aos requisitos de MFA de políticas de acesso condicional, políticas de acesso condicional baseadas em risco do Microsoft entra ID Protection, ativação do Privileged Identity Management (PIM) e quando o próprio aplicativo requer MFA.

Os EAMs diferem da federação, pois a identidade do usuário é originada e gerenciada no Microsoft Entra ID. Com a federação, a identidade é gerenciada no provedor de identidade externo. Os EAMs exigem pelo menos uma licença do Microsoft Entra ID P1.

Metadados necessários para configurar um EAM

Para criar um EAM, você precisa das seguintes informações do seu provedor de autenticação externo:

Uma ID do aplicativo geralmente é um aplicativo multilocatário do seu provedor, que é usado como parte da integração. Você precisa fornecer consentimento do administrador para este aplicativo em seu locatário.

Uma ID do cliente é um identificador do provedor usado como parte da integração de autenticação para identificar o Microsoft Entra ID solicitando autenticação.

Uma URL de descoberta é o ponto de extremidade de descoberta do OpenID Connect (OIDC) para o provedor de autenticação externo.

Observação

Confira Configurar um novo provedor de autenticação externa com o Microsoft Entra ID para configurar o registro de aplicativo.

Gerenciar um EAM no centro de administração do Microsoft Entra

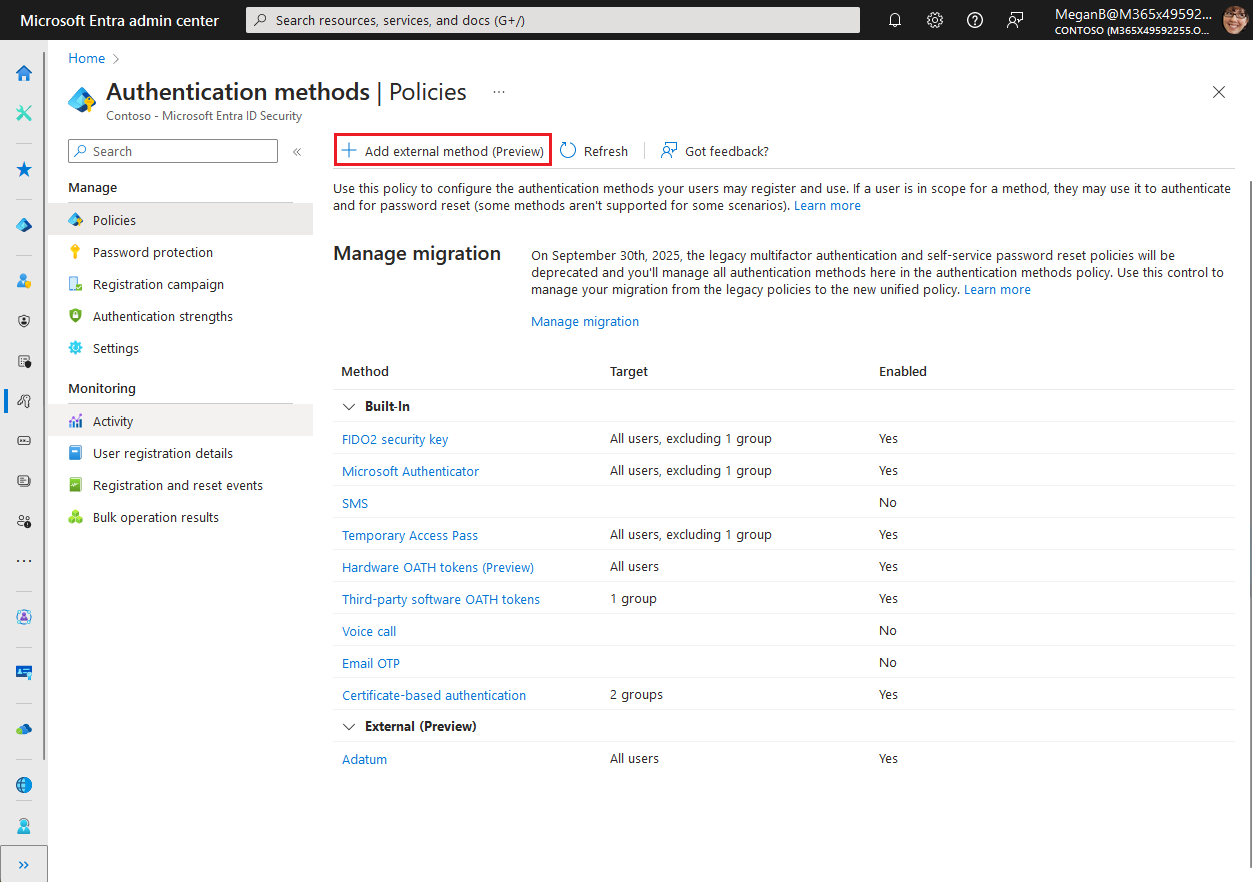

Os EAMs são gerenciados com a política de métodos de autenticação do Microsoft Entra ID, assim como métodos internos.

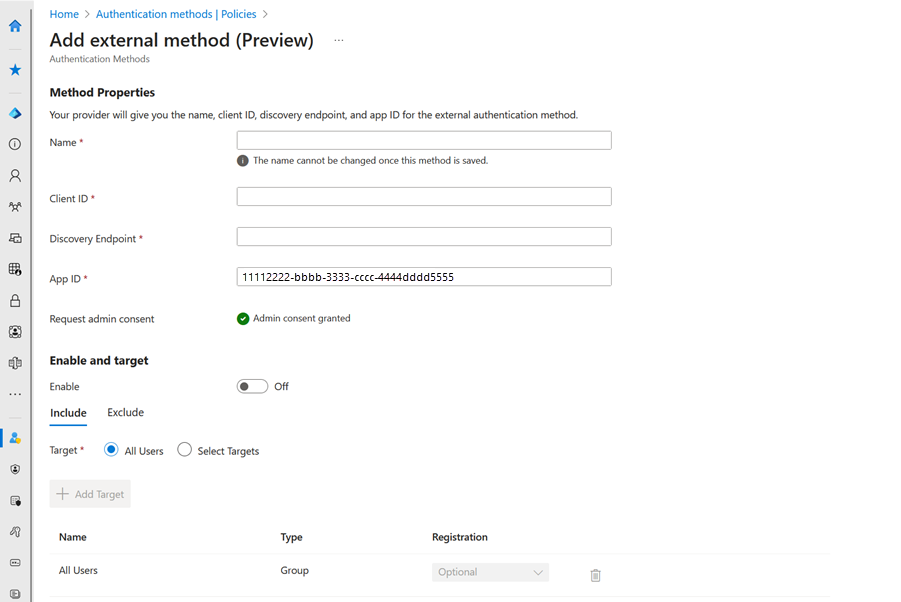

Criar um EAM no centro de administração

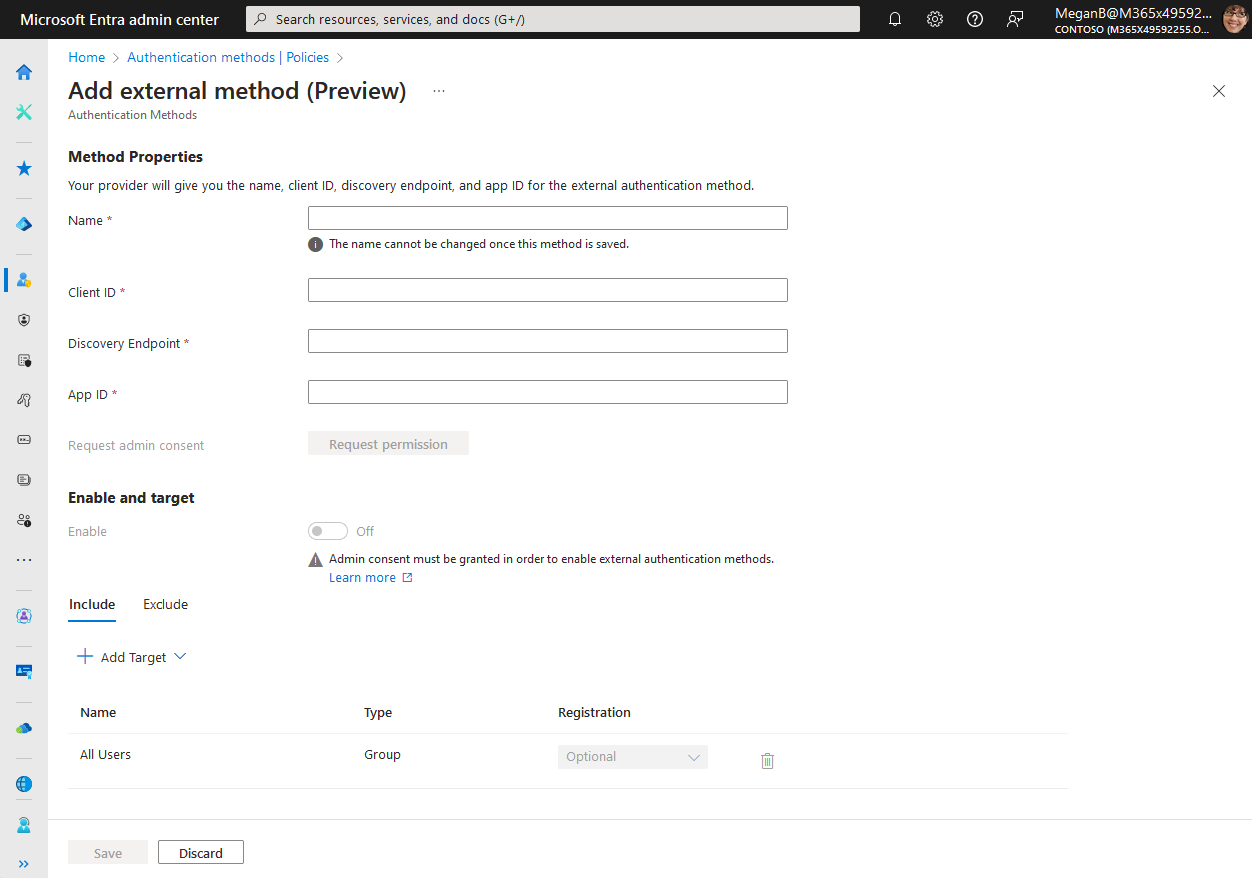

Antes de criar um EAM no centro de administração, verifique se você tem os metadados para configurar um EAM.

Entre no Centro de administração do Microsoft Entra como, no mínimo, um Administrador de funções com privilégios.

Navegue até Proteção>Métodos de autenticação>Adicionar método externo (versão prévia).

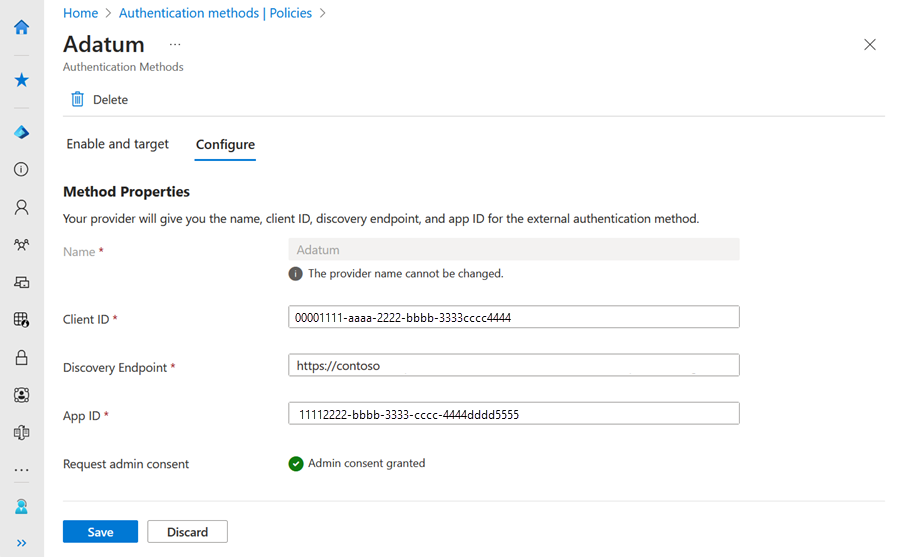

Adicione propriedades de método com base nas informações de configuração do seu provedor. Por exemplo:

- Nome: Adatum

- ID do Cliente: 00001111-aaaa-2222-bbbb-3333cccc4444

- Ponto de extremidade de descoberta:

https://adatum.com/.well-known/openid-configuration - ID do Aplicativo: 11112222-bbbb-3333-cccc-4444dddd5555

Importante

O nome de exibição é o nome mostrado ao usuário no seletor de método. Ele não pode ser alterado depois que o método é criado. Os nomes de exibição devem ser exclusivos.

Você precisa pelo menos da função Administrador de Funções com Privilégios para conceder consentimento de administrador para o aplicativo do provedor. Se você não tiver a função necessária para conceder consentimento, ainda poderá salvar o seu método de autenticação, mas não poderá habilitá-lo até que o consentimento seja concedido.

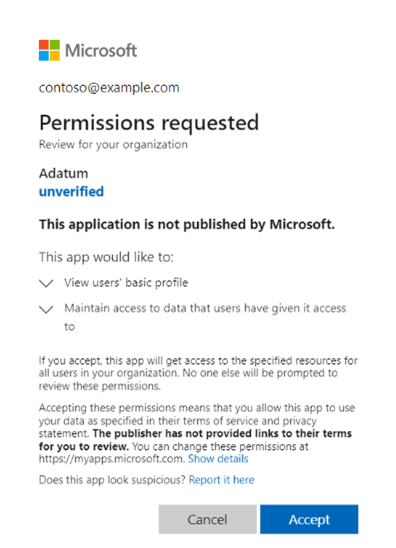

Depois de inserir os valores do seu provedor, pressione o botão para solicitar que o consentimento do administrador seja concedido ao aplicativo para que ele possa ler as informações necessárias do usuário para se autenticar corretamente. Você será solicitado a entrar com uma conta com permissões de administrador e conceder ao aplicativo do provedor as permissões necessárias.

Depois de entrar, clique em Aceitar para conceder consentimento do administrador:

Você pode ver as permissões que o aplicativo do provedor solicita antes de conceder consentimento. Depois que você conceder o consentimento do administrador e a alteração for replicada, a página será atualizada para mostrar que o consentimento do administrador foi concedido.

Se o aplicativo tiver permissões, você também poderá habilitar o método antes de salvar. Caso contrário, você precisará salvar o método em um estado desabilitado e habilitá-lo depois que o aplicativo receber consentimento.

Depois que o método estiver habilitado, todos os usuários no escopo poderão escolher o método para qualquer prompt de MFA. Se o aplicativo do provedor não tiver consentimento aprovado, qualquer entrada com o método falhará.

Se o aplicativo for excluído ou não tiver mais permissão, os usuários verão um erro e a entrada falhará. O método não pode ser usado.

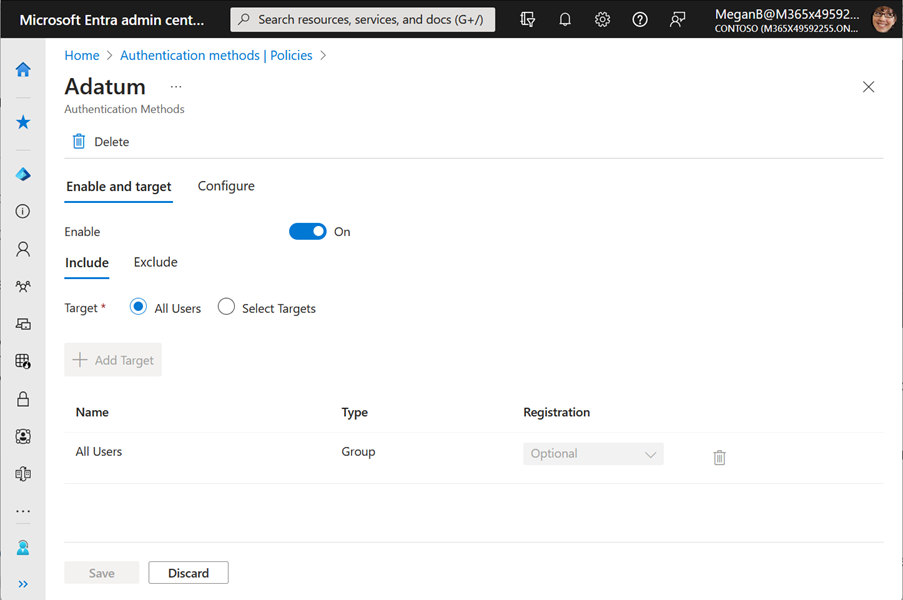

Configurar um EAM no centro de administração

Para gerenciar seus EAMs no centro de administração do Microsoft Entra, abra a política de métodos de autenticação. Selecione o nome do método para abrir as opções de configuração. Você pode escolher quais usuários estão incluídos e excluídos do uso deste método.

Excluir um EAM no centro de administração

Se você não quiser mais que seus usuários possam usar o EAM, você poderá:

- Defina Habilitar como Desativado para salvar a configuração do método

- Clique em Excluir para remover o método

Gerenciar um EAM usando o Microsoft Graph

Para gerenciar a política de métodos de autenticação usando o Microsoft Graph, você precisa da permissão Policy.ReadWrite.AuthenticationMethod. Para obter mais informações, confira Atualizar authenticationMethodsPolicy.

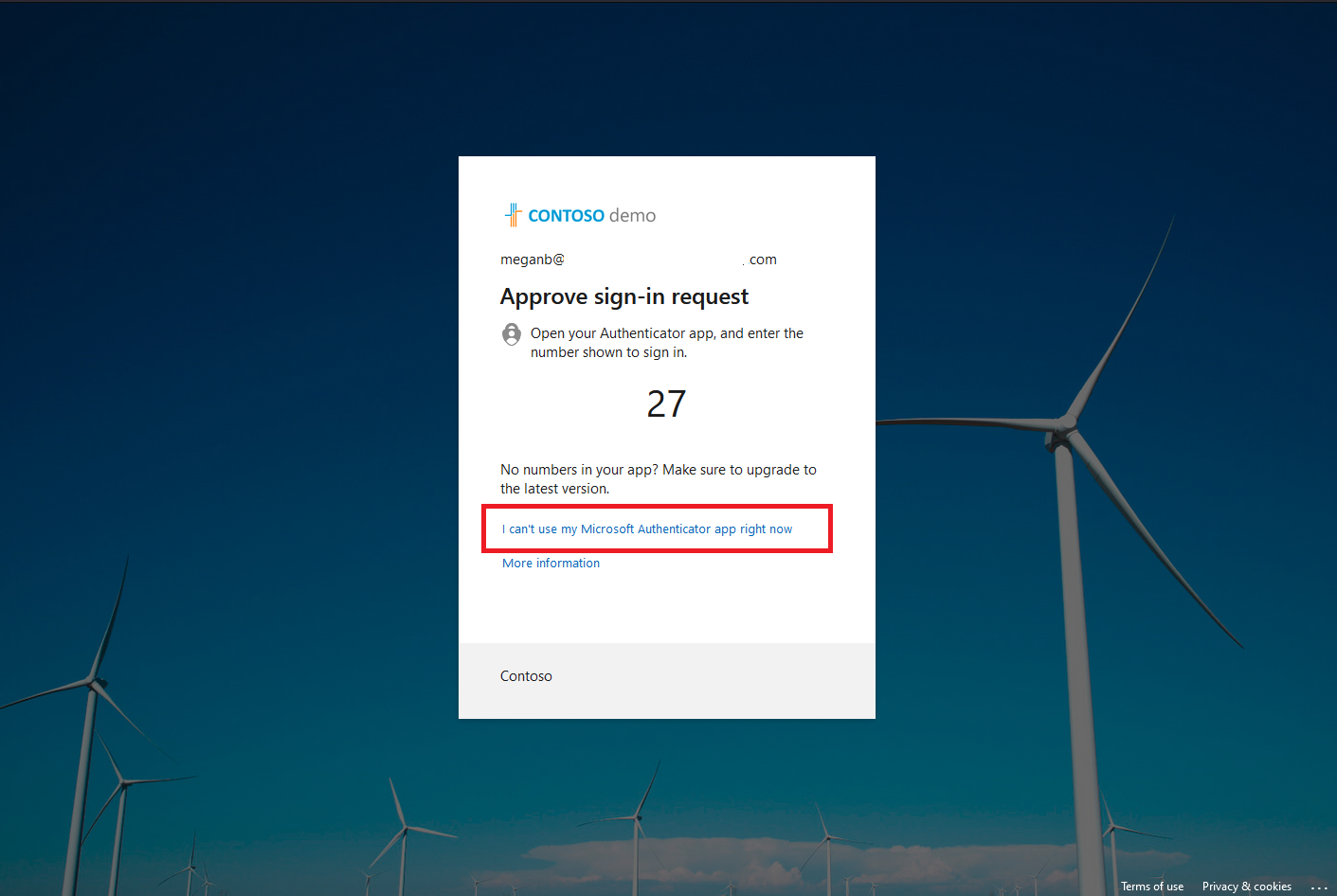

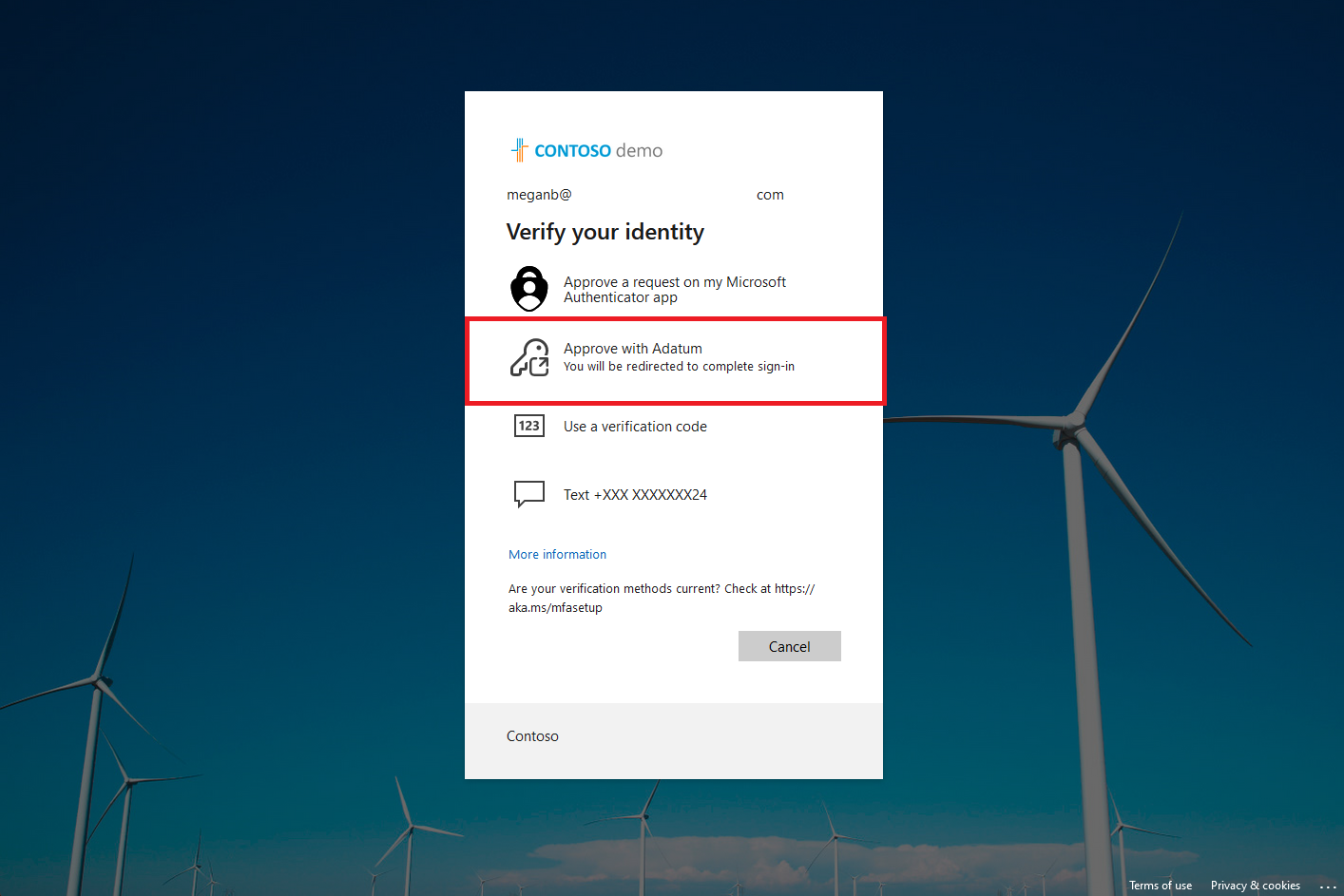

Experiência do usuário

Os usuários habilitados para o EAM podem usá-lo quando entrarem e a autenticação multifator for necessária.

Observação

Estamos trabalhando ativamente para dar suporte à MFA preferencial do sistema com EAMs.

Se o usuário tiver outras maneiras de entrar e a MFA preferencial do sistema estiver habilitada, esses outros métodos aparecerão por ordem padrão. O usuário pode optar por usar um método diferente e selecionar o EAM. Por exemplo, se o usuário tiver o Authenticator habilitado como outro método, ele será solicitado a fazer a correspondência de números.

Se o usuário não tiver outros métodos habilitados, ele poderá simplesmente escolher o EAM. Eles é redirecionado para o provedor de autenticação externa para concluir a autenticação.

Registro do método de autenticação para EAMs

Na preview, todos os usuários em um grupo de inclusão para o EAM são considerados compatíveis com MFA e podem usar o método de autenticação externa para atender à MFA. Os usuários que são compatíveis com MFA por serem um destino de inclusão para um EAM não são incluídos nos relatórios sobre o registro do método de autenticação.

Observação

Estamos trabalhando ativamente para adicionar a capacidade de registro para EAMs. Depois que o registro for adicionado, os usuários que estavam usando um EAM precisarão registrar EAM com o Entra ID antes de serem solicitados a usá-lo para atender ao MFA.

Usando controles personalizados de acesso condicional e EAM em paralelo

EAMs e controles personalizados podem operar em paralelo. A Microsoft recomenda que os administradores configurem duas políticas de acesso condicional:

- Uma política para impor o controle personalizado

- Outra política com a concessão de MFA necessária

Inclua um grupo de teste de usuários para cada política, mas não ambos. Se um usuário estiver incluído em ambas as políticas ou em qualquer política com ambas as condições, o usuário deverá concluir a MFA durante a entrada. Ele também precisará ser submetido ao controle personalizado, o que redirecionará para o provedor externo uma segunda vez.

Próximas etapas

Para obter mais informações sobre como gerenciar métodos de autenticação, confira Gerenciar métodos de autenticação para o Microsoft Entra ID.

Para referência do provedor EAM, confira Referência do provedor de método externo de autenticação multifator do Microsoft Entra (versão prévia).