Portal do usuário para o Servidor de Autenticação Multifator do Azure

O portal do usuário é um site do IIS que permite que os usuários se inscrevam na autenticação multifator do Microsoft Entra e mantenham suas contas. Um usuário pode alterar o número de telefone, alterar o PIN ou optar por ignorar a verificação em duas etapas durante a próxima entrada.

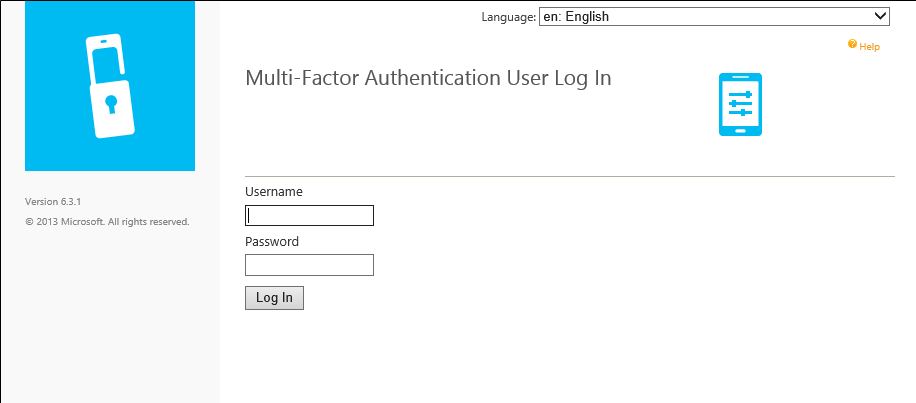

Os usuários entram no portal do usuário com o seu nome de usuário normal e uma senha e, depois, concluem uma chamada de verificação em duas etapas ou respondem a perguntas de segurança para concluir a autenticação. Se o registro do usuário for autorizado, o usuário configurará seu número de telefone e PIN na primeira vez que entrar no portal do usuário.

Os Administradores do portal do usuário podem receber uma configuração e permissão para adicionar novos usuários e atualizar usuários existentes.

Dependendo do seu ambiente, convém implantar o portal do usuário no mesmo servidor do Servidor de Autenticação Multifator do Azure ou em outro servidor voltado para a internet.

Importante

Em setembro de 2022, a Microsoft anunciou a reprovação do Servidor de Autenticação Multifator do Azure AD. A partir de 30 de setembro de 2024, as implantações do Servidor de Autenticação Multifator do Microsoft Azure não atenderão mais às solicitações de autenticação multifator, o que poderá causar falhas de autenticação na sua organização. Para garantir serviços de autenticação ininterruptos e que eles permaneçam em um estado com suporte, as organizações devem migrar os dados de autenticação dos usuários para o serviço Azure MFA baseado em nuvem usando o Utilitário de Migração mais recente incluído na atualização mais recente do Servidor da MFA do Azure. Para obter mais informações, confira Migração do Servidor da MFA do Azure.

Para começar a usar a MFA baseada em nuvem, confira Tutorial: Proteger os eventos de entrada do usuário com a autenticação multifator do Microsoft Entra.

Observação

O portal do usuário está disponível apenas com o Servidor de Autenticação Multifator. Se você usa a autenticação multifator na nuvem, encaminhe seus usuários para Configurar sua conta para verificação em duas etapas ou Gerenciar suas configurações para verificação em duas etapas.

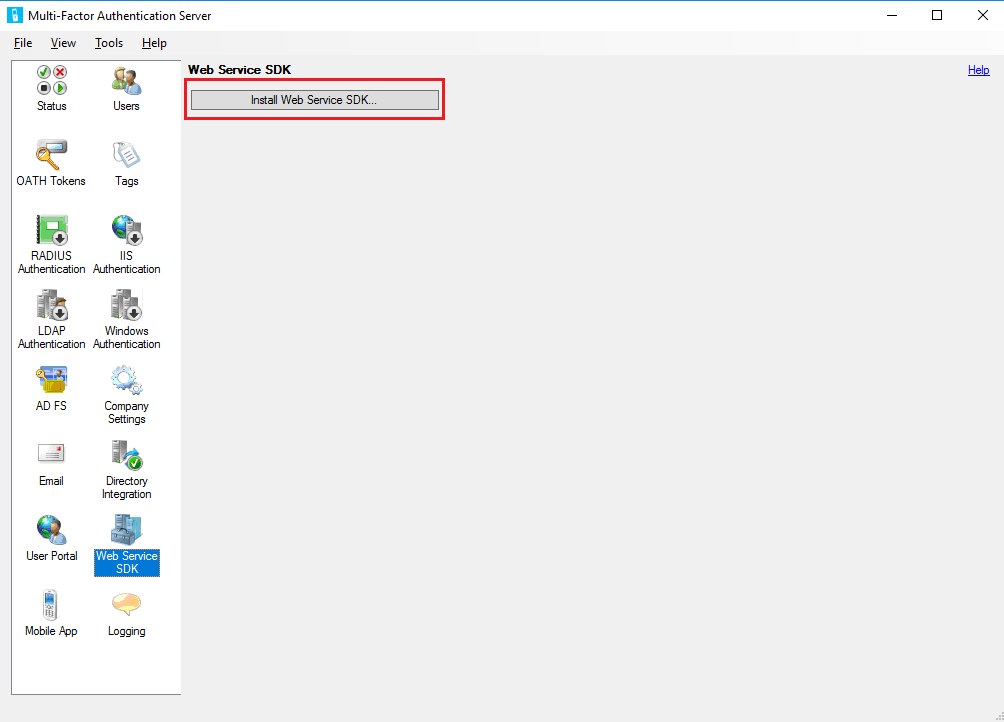

Instalar o SDK de Serviço Web

Em qualquer cenário, se o SDK do Serviço Web de Autenticação Multifator do Microsoft Entra ainda não estiver instalado no Servidor de Autenticação Multifator do Azure, conclua as etapas a seguir.

- Abra o console do Servidor de Autenticação Multifator.

- Vá para o SDK do serviço Web e selecione Instalar o SDK do serviço Web.

- Conclua a instalação usando os padrões, a não ser que você precise alterá-los por algum motivo.

- Associar um certificado TLS/SSL ao site no IIS.

Se você tem dúvidas sobre como configurar um Certificado TLS/SSL em um servidor IIS, confira o artigo Como configurar o SSL no IIS.

O SDK de Serviço Web deve ser protegido com um certificado TLS/SSL. Um certificado autoassinado é suficiente para essa finalidade. Importe o certificado para o repositório de "Autoridades de Certificação Raiz Confiáveis" da conta do Computador Local no servidor Web do Portal do Usuário, para que ele confie no certificado ao iniciar a conexão TLS.

Implantar o Portal do Usuário no servidor que o Servidor de Autenticação Multifator do Azure

Os seguintes pré-requisitos são necessários para instalar o portal do usuário no mesmo servidor que o Servidor de Autenticação Multifator do Azure:

- O IIS, incluindo a compatibilidade da metabase do IIS 6 e ASP.NET (para o IIS 7 ou superior)

- Uma conta com direitos de administrador para o computador e o Domínio, se aplicável. A conta precisa ter permissões para criar grupos de segurança do Active Directory.

- Proteja o portal do usuário com um certificado TLS/SSL.

- Proteja o SDK do Serviço Web para autenticação multifator do Microsoft Entra com um certificado TLS/SSL.

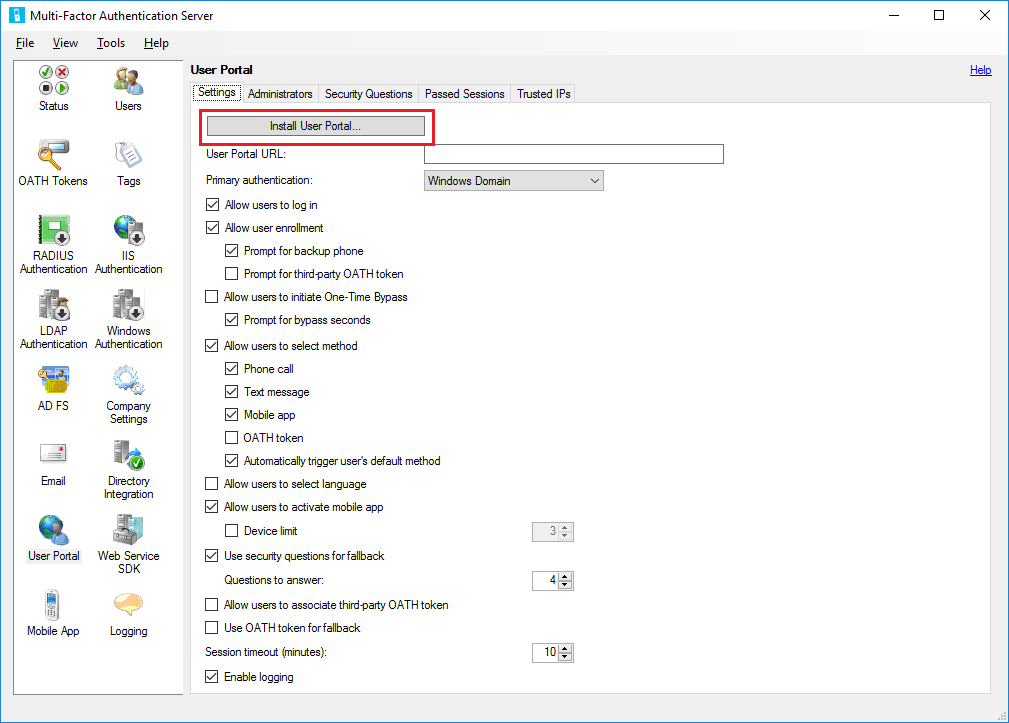

Para implantar o portal do usuário, siga estas etapas:

Abra o console do Servidor de Autenticação Multifator do Azure, clique no ícone Portal do Usuário no menu à esquerda e clique em Instalar Portal do Usuário.

Conclua a instalação usando os padrões, a não ser que você precise alterá-los por algum motivo.

Associar um Certificado TLS/SSL ao site no IIS

Observação

Esse Certificado TLS/SSL é geralmente um Certificado TLS/SSL assinado publicamente.

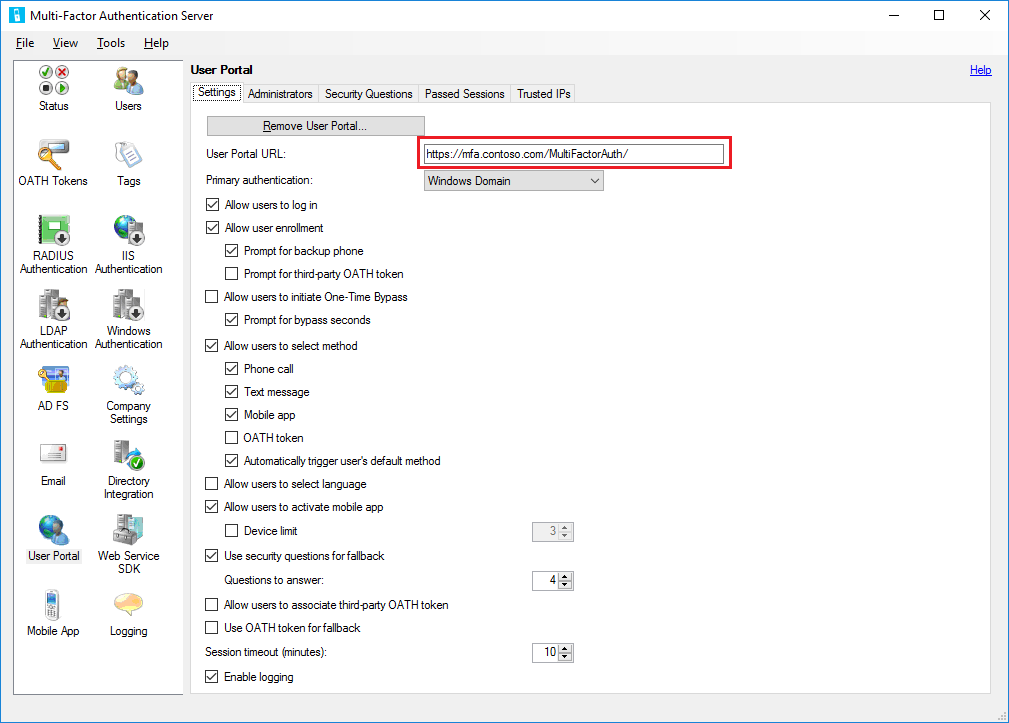

Abra um navegador da Web em qualquer computador e navegue até a URL na qual o portal do usuário foi instalado (por exemplo:

https://mfa.contoso.com/MultiFactorAuth). Certifique-se de que nenhum aviso de certificado ou erro seja exibido.

Se você tem dúvidas sobre como configurar um Certificado TLS/SSL em um servidor IIS, confira o artigo Como configurar o SSL no IIS.

Implantar o portal do usuário em um servidor separado

Se o servidor em que o Servidor de Autenticação Multifator do Azure AD está sendo executado não é voltado para a Internet, você deve instalar o portal do usuário em um servidor separado, voltado para a Internet.

Se sua organização usa o aplicativo Microsoft Authenticator como um dos métodos de verificação e deseja implantar o portal do usuário em seu próprio servidor, complete os seguintes requisitos:

- Use a v6.0 ou superior do Servidor de Autenticação Multifator do Azure.

- Instale portal do usuário em um servidor da Web da Internet executando o Microsoft Internet Information Services (IIS) 6.x ou superior.

- Ao usar o IIS 6.x, certifique-se de que o ASP.NET v2.0.50727 esteja instalado, registrado e definido como Permitido.

- Ao usar o IIS 7.x ou superior, o IIS, incluindo autenticação básica, ASP.NET e compatibilidade de metabase com o IIS 6.

- Proteja o portal do usuário com um certificado TLS/SSL.

- Proteja o SDK do Serviço Web para autenticação multifator do Microsoft Entra com um certificado TLS/SSL.

- Certifique-se de que o portal do usuário possa se conectar ao SDK do Serviço Web para autenticação multifator do Microsoft Entra por TLS/SSL.

- Certifique-se de que o portal do usuário possa se autenticar no SDK do Serviço Web para autenticação multifator do Microsoft Entra utilizando as credenciais de uma conta de serviço no grupo de segurança "Admins do PhoneFactor". Essa conta de serviço e o grupo devem existir no Active Directory se o Servidor de Autenticação Multifator do Azure for executado em um servidor ingressado em um domínio. Essa conta de serviço e o grupo existem localmente no Servidor de Autenticação Multifator do Azure se ele não tiver ingressado em um domínio.

A instalação do portal do usuário em um servidor diferente do Servidor de Autenticação Multifator do Azure exige as seguintes etapas:

No Servidor MFA, navegue até o caminho de instalação (exemplo: C:\Arquivos de Programa\Servidor de Autenticação Multifator) e copie o arquivo MultiFactorAuthenticationUserPortalSetup64 em um local acessível para o servidor da Internet em que ele será instalado.

No servidor Web voltado para a Internet, execute o arquivo de instalação MultiFactorAuthenticationUserPortalSetup64 como administrador, mude o site, se desejar, e encurte o nome do diretório virtual, se desejar.

Associar um certificado TLS/SSL ao site no IIS.

Observação

Esse Certificado TLS/SSL é geralmente um Certificado TLS/SSL assinado publicamente.

Navegue até C:\inetpub\wwwroot\MultiFactorAuth

Edite o arquivo Web.Config no Bloco de Notas

- Localize a chave "USE_WEB_SERVICE_SDK" e altere value="false" para value="true"

- Localize a chave "WEB_SERVICE_SDK_AUTHENTICATION_USERNAME" e altere value="" para value="DOMAIN\User" , em que DOMAIN/User é uma conta de serviço que faz parte do Grupo “Administradores do PhoneFactor”.

- Localize a chave "WEB_SERVICE_SDK_AUTHENTICATION_PASSWORD" e altere value="" para value="Password" , em que Password é a senha da conta de serviço inserida na linha anterior.

- Localize o valor

https://www.contoso.com/MultiFactorAuthWebServiceSdk/PfWsSdk.asmxe altere essa URL de espaço reservado para a URL do SDK de Serviço Web que instalamos na etapa 2. - Salve o arquivo Web.Config e feche o Bloco de Notas.

Abra um navegador da Web em qualquer computador e navegue até a URL na qual o portal do usuário foi instalado (por exemplo:

https://mfa.contoso.com/MultiFactorAuth). Certifique-se de que nenhum aviso de certificado ou erro seja exibido.

Se você tem dúvidas sobre como configurar um Certificado TLS/SSL em um servidor IIS, confira o artigo Como configurar o SSL no IIS.

Configurar o portal do usuário no Servidor de Autenticação Multifator do Microsoft Azure

Agora que o portal do usuário está instalado, você precisa configurar o Servidor de Autenticação Multifator do Azure para trabalhar com o portal.

- No console do Servidor de Autenticação Multifator do Azure, clique no ícone Portal do Usuário. Na guia Configurações, insira a URL no Portal do Usuário na caixa de texto URL do Portal do Usuário. Se a funcionalidade de email tiver sido habilitada, essa URL é incluída em emails que são enviados aos usuários quando eles são importados para o Servidor de Autenticação Multifator do Azure.

- Escolha as configurações que você deseja usar no Portal do Usuário. Por exemplo, se os usuários tiverem permissão para escolher seus métodos de autenticação, verifique se Permitir que usuários selecionem o método está selecionado junto com os métodos que eles podem escolher.

- Defina quem devem ser os administradores na guia Administradores. Você pode criar permissões administrativas completas usando as listas suspensas e caixas de seleção nas caixas Adicionar/Editar.

Configuração opcional:

- Perguntas de Segurança: defina perguntas de segurança aprovadas para seu ambiente e o idioma em que elas aparecem.

- Sessões Passadas: configure a integração do portal do usuário com um site baseado em formulário usando a MFA.

- IPs confiáveis: permita que os usuários ignorem a MFA ao autenticar de uma lista de IPs ou intervalos confiáveis.

O servidor de Autenticação Multifator do Azure fornece várias opções para o portal do usuário. A tabela a seguir fornece uma lista dessas opções e uma explicação de como elas são usadas.

| Configurações do Portal de Usuário | Descrição |

|---|---|

| URL do portal do usuário | Insira a URL de onde o portal está sendo hospedado. |

| Autenticação primária | Especifique o tipo de autenticação a ser usado ao entrar no portal. Autenticação do Windows, Radius ou LDAP. |

| Permitir que os usuários façam logon | Permita que os usuários insiram um nome de usuário e uma senha na página de entrada para o portal do usuário. Se essa opção não estiver selecionada, as caixas ficarão esmaecidas. |

| Permitir registro de usuário | Permita que um usuário se registre na autenticação multifator, levando-o a uma tela de configuração que solicita informações adicionais, como o número de telefone. O prompt de telefone de backup permite que os usuários especifiquem um número de telefone secundário. O prompt de token OATH permite que os usuários especifiquem um token OATH de terceiros. |

| Permitir que os usuários iniciem Desvio Único | Permitir que os usuários iniciem um desvio único. Se um usuário definir essa opção, ela entrará em vigor na próxima vez em que ele entrar. O prompt de ignorar segundos fornece ao usuário uma caixa para que ele possa alterar o padrão de 300 segundos. Caso contrário, o desvio único é válido somente por 300 segundos. |

| Permitir que os usuários selecionem o método | Permita aos usuários especificar o método de contato principal. Esse método pode ser uma chamada telefônica, uma mensagem de texto, um aplicativo móvel ou token OATH. |

| Permitir que os usuários selecionem o idioma | Permita que os usuários alterem o idioma usado para chamada telefônica, mensagem de texto, aplicativo móvel ou token OATH. |

| Permitir que os usuários ativem aplicativos móveis | Permita que os usuários gerem um código de ativação para concluir o processo de ativação de aplicativo móvel que seja usado com o servidor. Você também pode definir o número de dispositivos em que eles podem ativar o aplicativo, entre 1 e 10. |

| Usar perguntas de segurança para fallback | Permita perguntas de segurança caso a verificação em duas etapas falhe. Você pode especificar o número de perguntas de segurança que devem ser respondidas com sucesso. |

| Permitir que os usuários associem token OATH de terceiros | Permita que os usuários especifiquem um token OATH de terceiros. |

| Usar token OATH para fallback | Permita o uso de um token OATH caso a verificação em duas etapas não seja bem-sucedida. Você também pode especificar o tempo limite da sessão em minutos. |

| Habilitar o registro em log | Habilite o registro em log no portal do usuário. Os arquivos de log estão localizados em: C:\Program Files\Multi-Factor Authentication Server\Logs. |

Importante

Desde março de 2019, as opções de chamadas telefônicas não estarão disponíveis para os usuários do Servidor MFA em locatários de avaliação/gratuita do Microsoft Entra. As mensagens SMS não são afetadas por essa alteração. A chamada telefônica continuará disponível para os usuários de locatários pagos da Microsoft Entra. Essa alteração afeta apenas os locatários de avaliação/gratuita do Microsoft Entra.

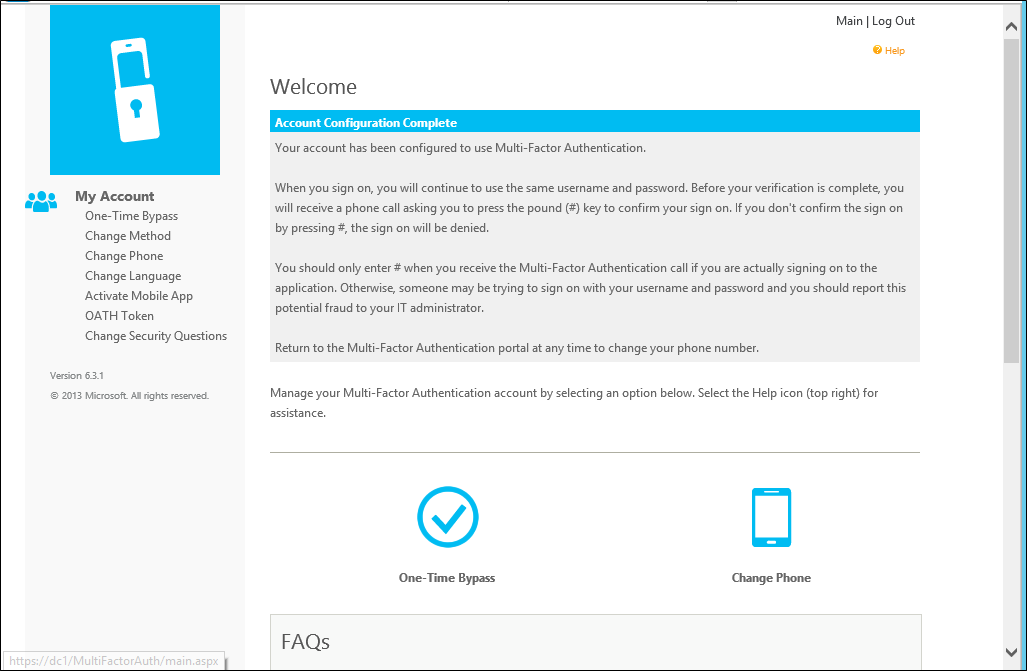

O usuário pode ver essas configurações depois de entrar no portal do usuário.

Registro de usuário de autoatendimento

Se desejar que os usuários entrem e se registrem, você deverá selecionar as opções Permitir que usuários façam logon e Permitir registro de usuário na guia Configurações. Lembre-se de que as configurações selecionadas afetam a experiência de entrada do usuário.

Por exemplo, quando um usuário se conecta ao portal do usuário pela primeira vez, ele é levado à página de configuração do usuário de autenticação multifator do Microsoft Entra. Dependendo de como deve ter configurado a autenticação multifator do Microsoft Entra, o usuário poderá selecionar seu método de autenticação.

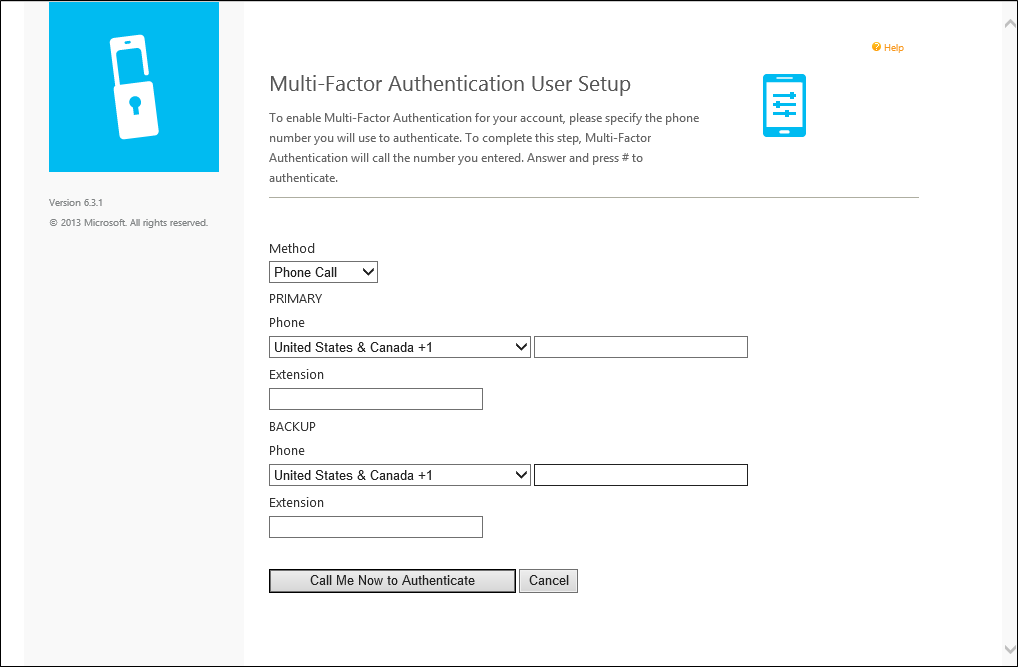

Se o método de verificação Chamada de Voz tiver sido selecionado ou houver pré-configuração para usar esse método, a página solicitará que o usuário insira seu número de telefone principal e extensão, se aplicável. Eles também podem ser autorizados a inserir um número de telefone de backup.

Se o usuário for solicitado a usar um PIN quando autenticar, a página também lhe pedirá para criar um PIN. Depois de digitar seu número de telefone e PIN (se aplicável), o usuário clica no botão Telefonar para Mim para Autenticar. A autenticação multifator do Microsoft Entra executa uma verificação de chamada telefônica para o número de telefone principal do usuário. O usuário deve responder à chamada telefônica, inserir o PIN (se aplicável) e pressionar # para passar para a próxima etapa do processo de auto-registro.

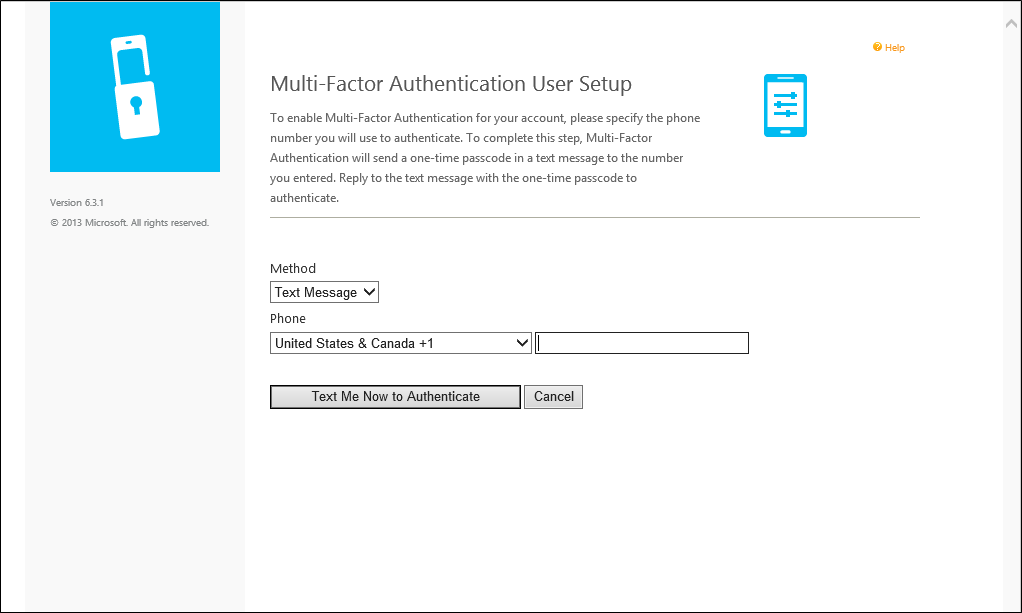

Se o usuário selecionar o método de verificação de Mensagem de Texto ou tiver sido pré-configurado para usar esse método, a página solicitará ao usuário seu número de telefone celular. Se o usuário for solicitado a usar um PIN quando autenticar, a página também lhe pedirá para inserir um PIN. Depois de digitar seu número de telefone e PIN (se aplicável), o usuário clica no botão Enviar uma Mensagem de Texto para Autenticar. A autenticação multifator do Microsoft Entra executa uma verificação por SMS no telefone celular do usuário. O usuário recebe a mensagem de texto com uma OTP (senha de uso único) e responde à mensagem com esta OTP e seu PIN (se aplicável).

Se o usuário selecionar o método de verificação de Aplicativo Móvel, a página solicitará que o usuário instale o aplicativo Microsoft Authenticator em seu dispositivo e gere um código de ativação. Depois de instalar o aplicativo, o usuário clica no botão Gerar Código de Ativação.

Observação

Para usar o aplicativo Microsoft Authenticator, o usuário deve habilitar notificações por push para seu dispositivo.

A página exibe um código de ativação e uma URL junto com uma imagem de código de barras. Se o usuário for solicitado a usar um PIN quando autenticar, a página também lhe pedirá para inserir um PIN. O usuário insere o código de ativação e a URL no aplicativo Microsoft Authenticator ou usa o scanner de código de barras para digitalizar a imagem do código de barras e clica no botão Ativar.

Após concluir a ativação, o usuário clica no botão Autenticar Agora. A autenticação multifator do Microsoft Entra executa uma verificação no aplicativo móvel do usuário. O usuário deve inserir seu PIN (se aplicável) e pressionar o botão Autenticar em seu aplicativo móvel para passar para a próxima etapa do processo de auto-registro.

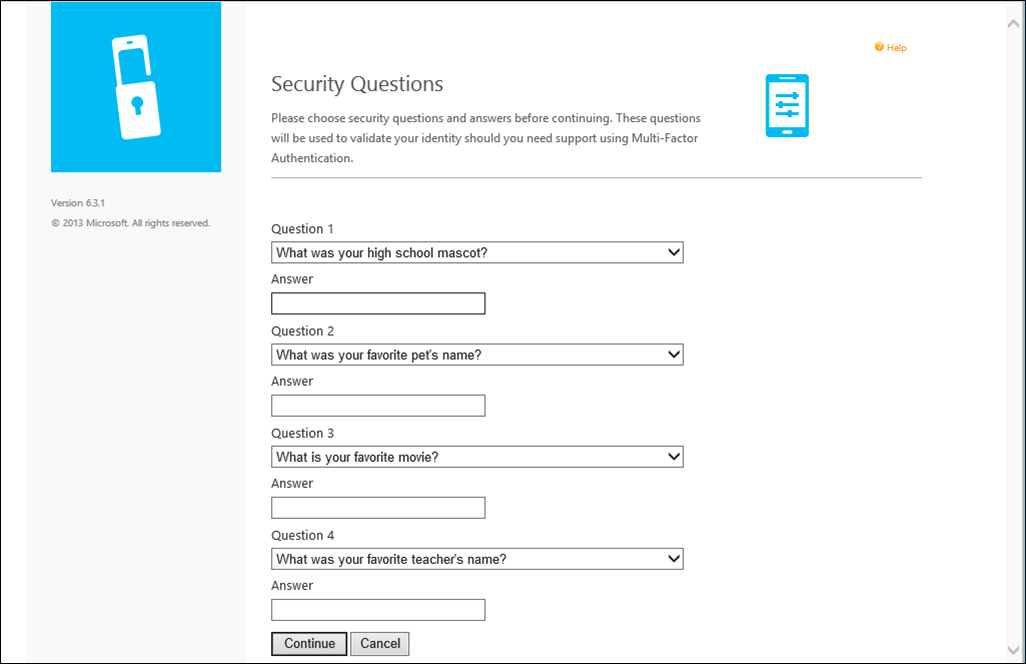

Se os administradores tiverem configurado o Servidor de Autenticação Multifator do Azure para coletar perguntas e respostas de segurança, o usuário será levado para a página Perguntas de Segurança. O usuário deve selecionar quatro perguntas de segurança e fornecer respostas às perguntas selecionadas.

O autorregistro do usuário agora está concluído e o usuário está conectado ao portal do usuário. Os usuários podem entrar no portal do usuário a qualquer momento no futuro para alterar seus números de telefone, PINs, métodos de autenticação e perguntas de segurança se alteração dos métodos for permitida pelos seus administradores.