Logon único baseado em SAML: configuração e limitações

Neste artigo, você aprenderá a configurar um aplicativo para SSO (logon único) baseado em SAML com o Microsoft Entra ID. Ele se concentra na configuração do SSO do SAML para aplicativos migrados dos Serviços de Federação do Active Directory (ADFS) para o Microsoft Entra ID.

Os conceitos abordados incluem o mapeamento de usuários para funções específicas de aplicativos com base em regras e limitações a serem consideradas ao mapear atributos. Ele também abrange certificados de assinatura de SAML, criptografia de token de SAML, verificação de assinatura de solicitação de SAML e provedores de declarações personalizadas.

Os aplicativos que usam SAML 2.0 para autenticação podem ser configurados para SSO (logon único) baseado em SAML. Com o SSO baseado em SAML, você pode mapear os usuários para funções de aplicativo específicas com base nas regras definidas nas suas declarações SAML.

Para configurar um aplicativo SaaS para SSO baseado em SAML, confira Início Rápido: configurar o logon único baseado em SAML.

Vários aplicativos SaaS têm um tutorial específico do aplicativo que orienta você pela configuração do SSO baseado em SAML.

Alguns aplicativos podem ser migrados facilmente. Aplicativos com requisitos mais complexos, como declarações personalizadas, podem exigir configuração extra no Microsoft Entra ID e/ou Microsoft Entra Connect Health. Para saber mais sobre mapeamentos de declarações com suporte, confira Como personalizar declarações emitidas em tokens para um aplicativo específico em um locatário (versão prévia).

Tenha em mente as seguintes limitações ao mapear atributos:

- Nem todos os atributos que podem ser emitidos nos AD FS aparecem no Microsoft Entra ID como atributos para emitir para tokens SAML, mesmo que esses atributos sejam sincronizados. Quando você edita o atributo, a lista suspensa Valor mostra os diferentes atributos que estão disponíveis no Microsoft Entra ID. Verifique a configuração dos artigos de sincronização do Microsoft Entra Connect para garantir que um atributo obrigatório; por exemplo, samAccountName, seja sincronizado com o Microsoft Entra ID. Você pode usar os atributos de extensão para emitir qualquer declaração que não faça parte do esquema de usuário padrão no Microsoft Entra ID.

- Em cenários mais comuns, somente a declaração NameID e outras declarações de identificador de usuário comuns são necessárias para um aplicativo. Para determinar se alguma reivindicação adicional é necessária, examine quais solicitações você está emitindo do AD FS.

- Nem todas as declarações podem ser emitidas, pois algumas são protegidas no Microsoft Entra ID.

- A capacidade de usar tokens SAML criptografados está em versão prévia. Confira Como personalizar declarações emitidas no token SAML para aplicativos empresariais.

Aplicativo SaaS (software como um serviço)

Se o usuário entrar em aplicativos SaaS como Salesforce, ServiceNow ou Workday e estiver integrado com o AD FS, você estará usando o logon federado para aplicativos SaaS.

A maioria dos aplicativos SaaS pode ser configurada no Microsoft Entra ID. A Microsoft tem muitas conexões pré-configuradas com aplicativos SaaS na Galeria de aplicativos do Microsoft Entra, o que torna sua transição mais fácil. Os aplicativos SAML 2.0 podem ser integrados ao Microsoft Entra ID por meio da galeria de aplicativos do Microsoft Entra ou como aplicativos que não fazem parte da galeria.

Aplicativos que usam o OAuth 2.0 ou o OpenID Connect podem ser integrados ao Microsoft Entra ID da mesma forma que os registros de aplicativo. Os aplicativos que usam protocolos herdados podem usar proxy de aplicativo do Microsoft Entra para autenticar com Microsoft Entra ID.

Certificado de autenticação SAML para SSO

Certificados de autenticação são uma parte importante de qualquer implantação de SSO. O Microsoft Entra ID cria os certificados de autenticação a fim de estabelecer SSO federado baseado em SAML para seus aplicativos SaaS. Depois de adicionar aplicativos de galeria ou não de galeria, configure o aplicativo adicionado usando a opção do SSO federada. Confira Gerenciar certificados para logon único federado no Microsoft Entra ID.

Criptografia de token SAML

Os AD FS e o Microsoft Entra ID fornecem criptografia de token: a capacidade de criptografar as declarações de segurança SAML que acessam aplicativos. As declarações são criptografadas com uma chave pública e descriptografadas pelo aplicativo de recebimento com a chave privada correspondente. Ao configurar a criptografia de token, você carrega arquivos de certificado X.509 para fornecer as chaves públicas.

Para obter informações sobre a criptografia de token SAML do Microsoft Entra e como configurá-lo, veja Como configurar a criptografia de token SAML do Microsoft Entra.

Observação

A criptografia de tokens é um recurso do Microsoft Entra ID P1 ou P2. Para saber mais sobre as edições, os recursos e os preços do Microsoft Entra, confira Preços do Microsoft Entra.

Verificação de assinatura de solicitação SAML

Essa funcionalidade valida a assinatura de solicitações de autenticação assinadas. Um administrador de aplicativos habilita e desabilita a aplicação de solicitações assinadas e carrega as chaves públicas que devem ser usadas para a validação. Para obter mais informações, confira Como impor solicitações de autenticação de SAML assinadas .

Provedores de declarações personalizados (versão prévia)

Para migrar dados de sistemas herdados, como o ADFS, ou de armazenamentos de dados, como o LDAP, seus aplicativos dependem de determinados dados nos tokens. Você pode usar provedores de declarações personalizadas para adicionar declarações ao token. Para obter mais informações, consulte Visão geral do provedor de declarações personalizadas.

Aplicativos e configurações que podem ser movidos hoje

Entre os aplicativos que você pode movimentar facilmente no momento estão aplicativos SAML 2.0, que usam o conjunto padrão de elementos de configuração e declarações. Esses itens padrão incluem:

- Nome UPN

- Endereço de email

- Nome

- Sobrenome

- Atributo alternativo, como NameID do SAML, incluindo o atributo de email, o prefixo de email, employeeid, os atributos de extensão 1-15 a 15 ou SamAccountName local do Microsoft Entra ID. Para saber mais, confira Editando a declaração NameIdentifier.

- Declarações personalizadas.

Os seguintes requisitos exigem mais etapas de configuração para migrar para o Microsoft Entra ID:

- Regras de autorização personalizada ou autenticação multifator (MFA) no AD FS. Você pode configurá-las usando o recurso Acesso Condicional do Microsoft Entra.

- Aplicativos com vários pontos de extremidade de URL de Resposta. Você os configura no Microsoft Entra ID usando o PowerShell ou a interface do centro de administração do Microsoft Entra.

- Os aplicativos de WS-Federation, como aplicativos do SharePoint que requerem tokens SAML versão 1.1. Você pode configurá-los manualmente usando o PowerShell. Você também pode adicionar um modelo genérico pré-integrado para aplicativos do SharePoint e SAML 1.1 na galeria. Damos suporte ao protocolo SAML 2.0.

- Regras de transformações de emissão de declarações complexas. Para obter informações sobre mapeamentos de declarações com suporte, confira:

Aplicativos e configurações sem suporte no Microsoft Entra atualmente

Os aplicativos que exigem certos recursos não podem ser migrados atualmente.

Recursos de protocolo

Os aplicativos que exigem os seguintes recursos de protocolo não podem ser migrados atualmente:

- Suporte para o padrão WS-Trust ActAs

- Resolução do artefato SAML

Mapear configurações de aplicativo do AD FS para Microsoft Entra ID

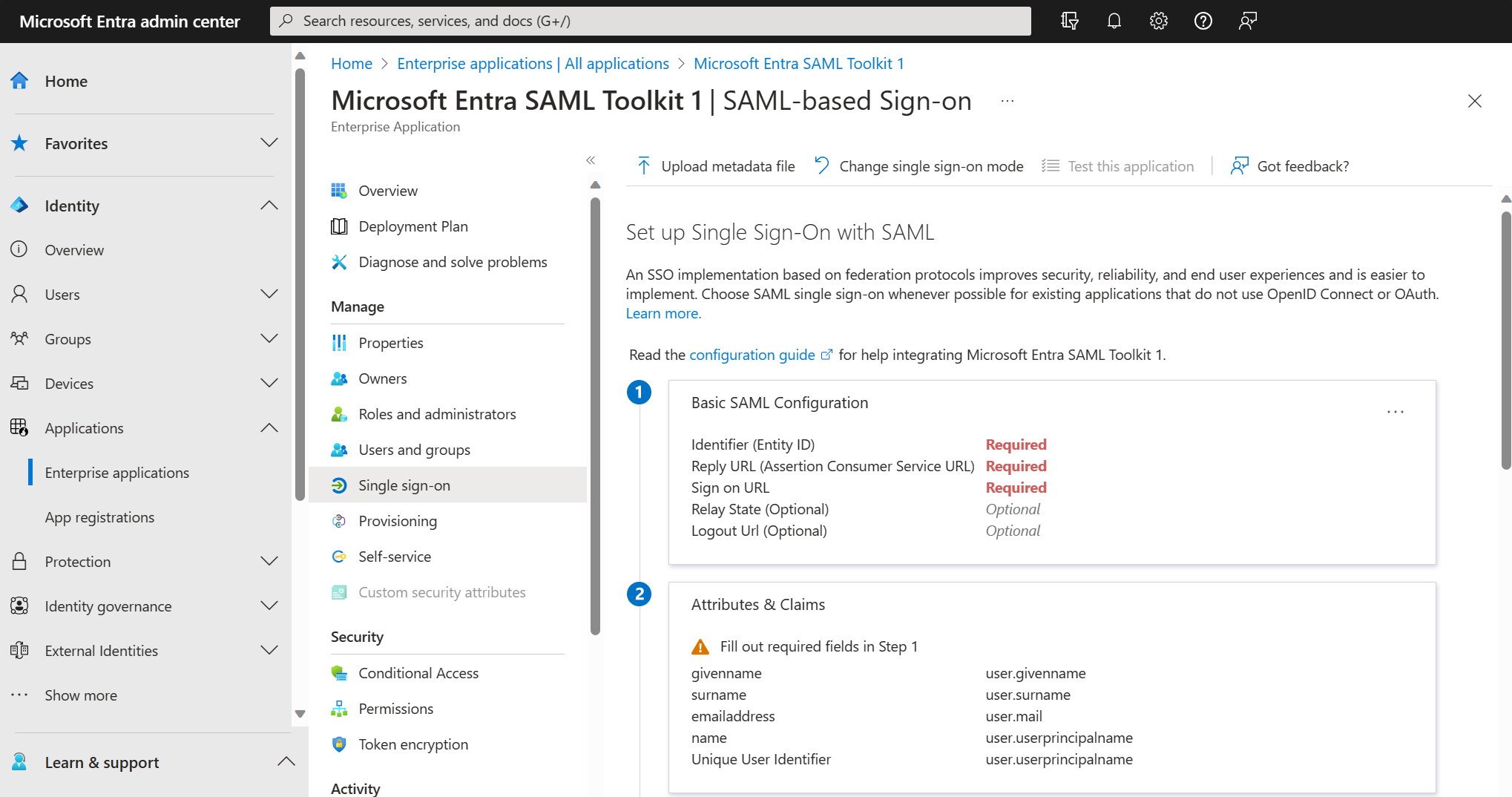

A migração requer a avaliação de como o aplicativo está configurado no local e, em seguida, o mapeamento dessa configuração para o Microsoft Entra ID. O AD FS e o Microsoft Entra ID funcionam de maneira semelhante e, portanto, os conceitos de configuração de confiança, URLs de entrada e saída e identificadores se aplicam em ambos os casos. Documente as definições de configuração dos AD FS de seus aplicativos para que você possa configurá-los facilmente no Microsoft Entra ID.

Definições da configuração do aplicativo de mapa

A seguinte tabela descreve alguns dos mapeamentos mais comuns de configurações entre um Objeto de Confiança de Terceira Parte Confiável dos AD FS para o Aplicativo Empresarial do Microsoft Entra:

- AD FS – Encontre a configuração no Objeto de Confiança de Terceira Parte Confiável do AD FS para o aplicativo. Clique com o botão direito do mouse na terceira parte confiável e selecione Propriedades.

- Microsoft Entra ID — a configuração é definida no centro de administração do Microsoft Entra nas propriedades de SSO de cada aplicativo.

| Definição de configuração | AD FS | Como configurar no Microsoft Entra ID | Token SAML |

|---|---|---|---|

| URL de logon do aplicativo A URL para o usuário entrar no aplicativo em um fluxo SAML iniciado por um SP (provedor de serviços). |

N/D | Abra a configuração básica do SAML pelo logon baseado em SAML | N/D |

| URL de resposta do aplicativo A URL do aplicativo da perspectiva do IdP (provedor de identidade). O IdP envia o usuário e o token pra cá depois que o usuário entra no IdP. Também conhecido como Ponto de extremidade do consumidor de declaração SAML. |

Selecione a guia Pontos de extremidade | Abra a configuração básica do SAML pelo logon baseado em SAML | Elemento Destino no token SAML. Valor de exemplo: https://contoso.my.salesforce.com |

| URL de saída do aplicativo A URL para a qual as solicitações de limpeza de saída são enviadas quando um usuário sai de um aplicativo. O IdP envia a solicitação para desconectar o usuário de todos os outros aplicativos também. |

Selecione a guia Pontos de extremidade | Abra a configuração básica do SAML pelo logon baseado em SAML | N/D |

| Identificador do aplicativo O identificador do aplicativo da perspectiva do IdP. O valor de URL de logon é frequentemente usado como o identificador (mas nem sempre). Às vezes, o aplicativo o chama de ID da entidade. |

Selecione a guia Identificadores | Abra a configuração básica do SAML pelo logon baseado em SAML | Mapeia para o elemento Público do token SAML. |

| Metadados de federação do aplicativo O local dos metadados da federação do aplicativo. O IdP os usa para atualizar automaticamente definições de configuração específicas, como pontos de extremidade ou certificados de criptografia. |

Selecione a guia Monitoramento | N/D O Microsoft Entra ID não dá suporte diretamente ao consumo de metadados de federação do aplicativo. Você pode importar os metadados de federação de forma manual. | N/D |

| Identificador de usuário/ID do nome Atributo usado para indicar exclusivamente a identidade do usuário do Microsoft Entra ID ou do AD FS para seu aplicativo. Esse atributo normalmente é o nome UPN ou o endereço de email do usuário. |

Regras de declaração. Na maioria dos casos, a regra de declaração emite uma declaração com um tipo que termina com NameIdentifier. | Você pode encontrar o identificador no cabeçalho Atributos e Declarações de Usuário. Por padrão, o UPN é aplicado | Mapeia para o elemento NameID do token SAML. |

| Outras declarações Exemplos de outras informações de declaração que normalmente são enviadas do IdP para o aplicativo incluem nome, sobrenome, endereço de email e associação de grupo. |

No AD FS, você pode encontrar isso como outras regras de declaração na terceira parte confiável. | Você pode encontrar o identificador no cabeçalho Atributos e Declarações de Usuário. Selecione Exibir e edite todos os outros atributos de usuário. | N/D |

Configurações do IdP (provedor de identidade) do mapa

Configure seus aplicativos de modo que apontem para o Microsoft Entra versus AD FS para SSO. Aqui, estamos nos concentrando em aplicativos SaaS que usam o protocolo SAML. No entanto, esse conceito se estende a aplicativos de linha de negócios personalizados também.

Observação

Os valores de configuração do Microsoft Entra ID seguem o padrão em que sua ID de Locatário do Azure substitui {tenant-id} e a ID do Aplicativo substitui {application-id}. Você encontra essas informações no centro de administração do Microsoft Entra em Microsoft Entra ID > Propriedades:

- Selecione ID do Diretório para ver sua ID de Locatário.

- Selecione ID do Aplicativo para ver sua ID do Aplicativo.

Em um nível alto, mapeie os principais elementos de configuração de aplicativos SaaS a seguir para o Microsoft Entra ID.

| Elemento | Valor da Configuração |

|---|---|

| Emissor do provedor de identidade | https://sts.windows.net/{tenant-id}/ |

| URL de entrada do provedor de identidade | https://login.microsoftonline.com/{tenant-id}/saml2 |

| URL de saída do provedor de identidade | https://login.microsoftonline.com/{tenant-id}/saml2 |

| Local de metadados de federação | https://login.windows.net/{tenant-id}/federationmetadata/2007-06/federationmetadata.xml?appid={application-id} |

Mapear configurações de SSO para aplicativos SaaS

Os aplicativos SaaS precisam saber para onde enviar solicitações de autenticação e como validar os tokens recebidos. A tabela a seguir descreve os elementos para definir as configurações de SSO no aplicativo e seus valores ou locais nos AD FS e no Microsoft Entra ID.

| Definição de configuração | AD FS | Como configurar no Microsoft Entra ID |

|---|---|---|

| URL de logon do IdP URL de logon do IdP da perspectiva do aplicativo (no qual o usuário é redirecionado para o logon). |

A URL de entrada dos AD FS é o nome do serviço de federação dos AD FS seguido por /adfs/ls/. Por exemplo: |

Substitua {tenant-id} pela ID de Locatário. Para aplicativos que usam o protocolo SAML-P: Para aplicativos que usam o protocolo Web Services Federation: |

| URL de saída do IdP URL de logoff do IdP da perspectiva do aplicativo (para onde o usuário é redirecionado ao escolher sair do aplicativo). |

A URL de saída é a mesma da URL de entrada ou a mesma URL com wa=wsignout1.0 acrescentado. Por exemplo: https://fs.contoso.com/adfs/ls/?wa=wsignout1.0 |

Substitua {tenant-id} pela ID de Locatário. Para aplicativos que usam o protocolo SAML-P: Para aplicativos que usam o protocolo Web Services Federation: |

| Certificado de autenticação de tokens O IdP usa a chave privada do certificado para assinar tokens emitidos. Ele verifica se o token veio do mesmo IdP em que o aplicativo está configurado para confiar. |

Encontre o certificado de autenticação de token do AD FS no Gerenciamento do AD FS, em Certificados. | Encontre-as no centro de administração do Microsoft Entra nas propriedades de logon único do aplicativo sob o cabeçalho Certificado de autenticação SAML. Lá, você pode baixar o certificado para carregar no aplicativo. Se o aplicativo tiver mais de um certificado, você pode encontrá-los no arquivo XML de metadados de federação. |

| Identificador/"emissor" Identificador do IdP da perspectiva do aplicativo (às vezes chamado de "ID do Emissor"). No token SAML, o valor é exibido como o elemento Emissor. |

Normalmente, o identificador do AD FS é o identificador do serviço de federação no Gerenciamento do AD FS em Serviço > Editar propriedades do serviço de federação. Por exemplo: http://fs.contoso.com/adfs/services/trust |

Substitua {tenant-id} pela ID de Locatário. |

| Metadados de federação do IdP Local dos metadados de federação disponíveis publicamente do IdP. (Alguns aplicativos usam metadados de federação como uma alternativa à configuração de URLs, identificadores e certificados de autenticação de token pelo administrador individualmente.) |

Encontre a URL de metadados de federação do AD FS no Gerenciamento do AD FS, em Serviço > Pontos de extremidade > Metadados > Tipo: metadados de federação. Por exemplo: https://fs.contoso.com/FederationMetadata/2007-06/FederationMetadata.xml |

O valor correspondente do Microsoft Entra segue o padrão https://login.microsoftonline.com/{TenantDomainName}/FederationMetadata/2007-06/FederationMetadata.xml. Substitua {TenantDomainName} pelo nome do locatário no formato contoso.onmicrosoft.com. Para saber mais, confira Metadados de federação. |