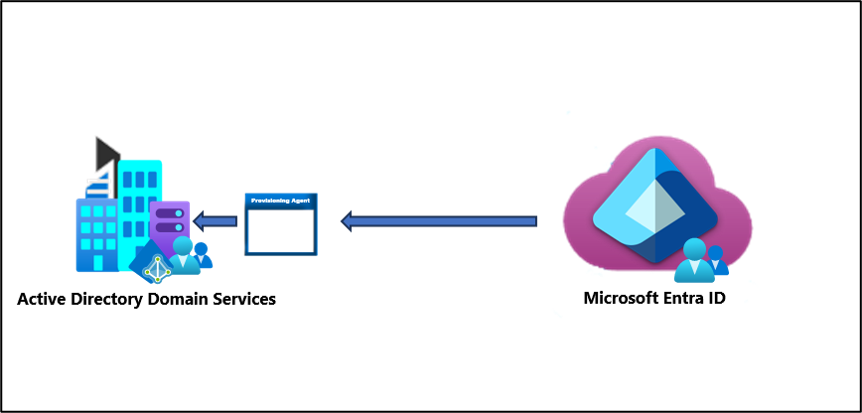

Cenário – Usando extensões de diretório com provisionamento de grupo no Active Directory

Cenário: você tem centenas de grupos no Microsoft Entra ID. Você deseja provisionar alguns desses grupos, mas não todos de volta ao Active Directory. Você gostaria de um filtro rápido que possa ser aplicado a grupos sem precisar criar um filtro de escopo mais complicado.

Você pode usar o ambiente criado neste tutorial para testes ou para se familiarizar mais com a sincronização na nuvem.

Suposições

- Esse cenário pressupõe que você já tem um ambiente de trabalho que esteja sincronizando usuários com o Microsoft Entra ID.

- Há quatro usuários sincronizados. Brenda Fernandes, Lara Cardoso, Marina Azevedo e Pedro Gonçalves.

- Três unidades organizacionais foram criados no Active Directory – Vendas, Marketing e Grupos

- As contas de usuários Brenda Fernandes e Marina Azevedo residem na UO de Vendas.

- As contas de usuário Lara Cardoso e Pedro Gonçalves residem na UO de Marketing.

- A UO de Grupos é onde nossos grupos do Microsoft Entra ID são provisionados.

Dica

Para obter uma experiência melhor na execução de cmdlets do SDK do PowerShell do Microsoft Graph, use o Visual Studio Code com a extensão ms-vscode.powershell no modo do ISE.

Criar dois grupos no Microsoft Entra ID

Para começar, crie dois grupos no Microsoft Entra ID. Um grupo é Vendas e o outro é Marketing.

Para criar dois grupos, siga estas etapas.

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

- Navegue atéIdentidade>Grupos>Todos os grupos.

- Na parte superior, clique em Novo grupo.

- Verifique se o Tipo de grupo está definido como de segurança.

- Para o Nome do Grupo, insira Vendas

- Para o Tipo de associação, mantenha-o atribuído.

- Clique em Criar.

- Repita esse processo usando Marketing como o Nome do Grupo.

Adicionar usuários aos grupos recém-criados

- Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

- Navegue atéIdentidade>Grupos>Todos os grupos.

- Na parte superior, na caixa de pesquisa, insira Vendas.

- Clique no novo grupo Vendas.

- À esquerda, clique em Membros

- Na parte superior, clique em Adicionar membros.

- Na parte superior, na caixa de pesquisa, insira Brenda Fernandes.

- Marque a caixa de seleção ao lado de Brenda Fernandes e Marina Azevedo e clique em Selecionar

- Isso deve adicioná-la com êxito ao grupo.

- Na extrema esquerda, clique em Todos os grupos e repita esse processo usando o grupo Marketing e adicionando Lara Cardoso e Pedro Gonçalves a esse grupo.

Observação

Ao adicionar usuários ao grupo Marketing, anote a ID do grupo na página de visão geral. Essa ID será usada posteriormente para adicionar a propriedade recém-criada ao grupo.

Instalar e conectar o SDK do Microsoft Graph PowerShell

Se ele ainda não estiver instalado, siga a documentação do SDK do PowerShell do Microsoft Graph para instalar os módulos principais do SDK do PowerShell do Microsoft Graph:

Microsoft.Graph.Abrir o PowerShell com privilégios administrativos

Para definir a política de execução, execute (pressione [A] Sim para todos quando solicitado):

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUserConectar-se ao seu locatário (certifique-se de aceitar em nome de ao entrar):

Connect-MgGraph -Scopes "Directory.ReadWrite.All", "Application.ReadWrite.All", "User.ReadWrite.All, Group.ReadWrite.All"

Criar nosso aplicativo CloudSyncCustomExtensionApp e a entidade de serviço

Importante

Há suporte para extensão de diretório para a Sincronização na Nuvem do Microsoft Entra somente em aplicativos com o URI do identificador “api://<tenantId>/CloudSyncCustomExtensionsApp” e o Tenant Schema Extension App criado pelo Microsoft Entra Connect.

Obtenha a ID do Locatário:

$tenantId = (Get-MgOrganization).Id $tenantId

Observação

Isso gerará nossa ID de Locatário atual. Você pode confirmar essa ID de Locatário navegando até o Centro de administração do Microsoft Entra> Identidade > Visão Geral.

Usando a variável

$tenantIdda etapa anterior, verifique se o CloudSyncCustomExtensionApp existe.$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')" $cloudSyncCustomExtAppSe houver um CloudSyncCustomExtensionApp, vá para a próxima etapa. Caso contrário, crie o novo aplicativo CloudSyncCustomExtensionApp:

$cloudSyncCustomExtApp = New-MgApplication -DisplayName "CloudSyncCustomExtensionsApp" -IdentifierUris "api://$tenantId/CloudSyncCustomExtensionsApp" $cloudSyncCustomExtAppVerifique se o aplicativo CloudSyncCustomExtensionsApp tem uma entidade de segurança associada. Se você acabou de criar um novo aplicativo, vá para a próxima etapa.

Get-MgServicePrincipal -Filter "AppId eq '$($cloudSyncCustomExtApp.AppId)'"Se você acabou de criar um novo aplicativo ou uma entidade de segurança não for retornada, crie uma entidade de segurança para CloudSyncCustomExtensionsApp:

New-MgServicePrincipal -AppId $cloudSyncCustomExtApp.AppId

Criar nosso atributo de extensão personalizado

Dica

Neste cenário, vamos criar um atributo de extensão personalizado chamado WritebackEnabled para ser usado no filtro de escopo da Sincronização na nuvem do Microsoft Entra. Assim, somente os grupos com WritebackEnabled definido como True serão gravados novamente no Active Directory local, de modo semelhante ao Sinalizador habilitado para write-back no centro de administração do Microsoft Entra.

Obtenha o aplicativo CloudSyncCustomExtensionsApp:

$cloudSyncCustomExtApp = Get-MgApplication -Filter "identifierUris/any(uri:uri eq 'api://$tenantId/CloudSyncCustomExtensionsApp')"Agora, no CloudSyncCustomExtensionApp, crie o atributo de extensão personalizado chamado "WritebackEnabled" e atribua-o a objetos de Grupo:

New-MgApplicationExtensionProperty -Id $cloudSyncCustomExtApp.Id -ApplicationId $cloudSyncCustomExtApp.Id -Name 'WritebackEnabled' -DataType 'Boolean' -TargetObjects 'Group'Esse cmdlet cria um atributo de extensão que se parece com extension_<guid>_WritebackEnabled.

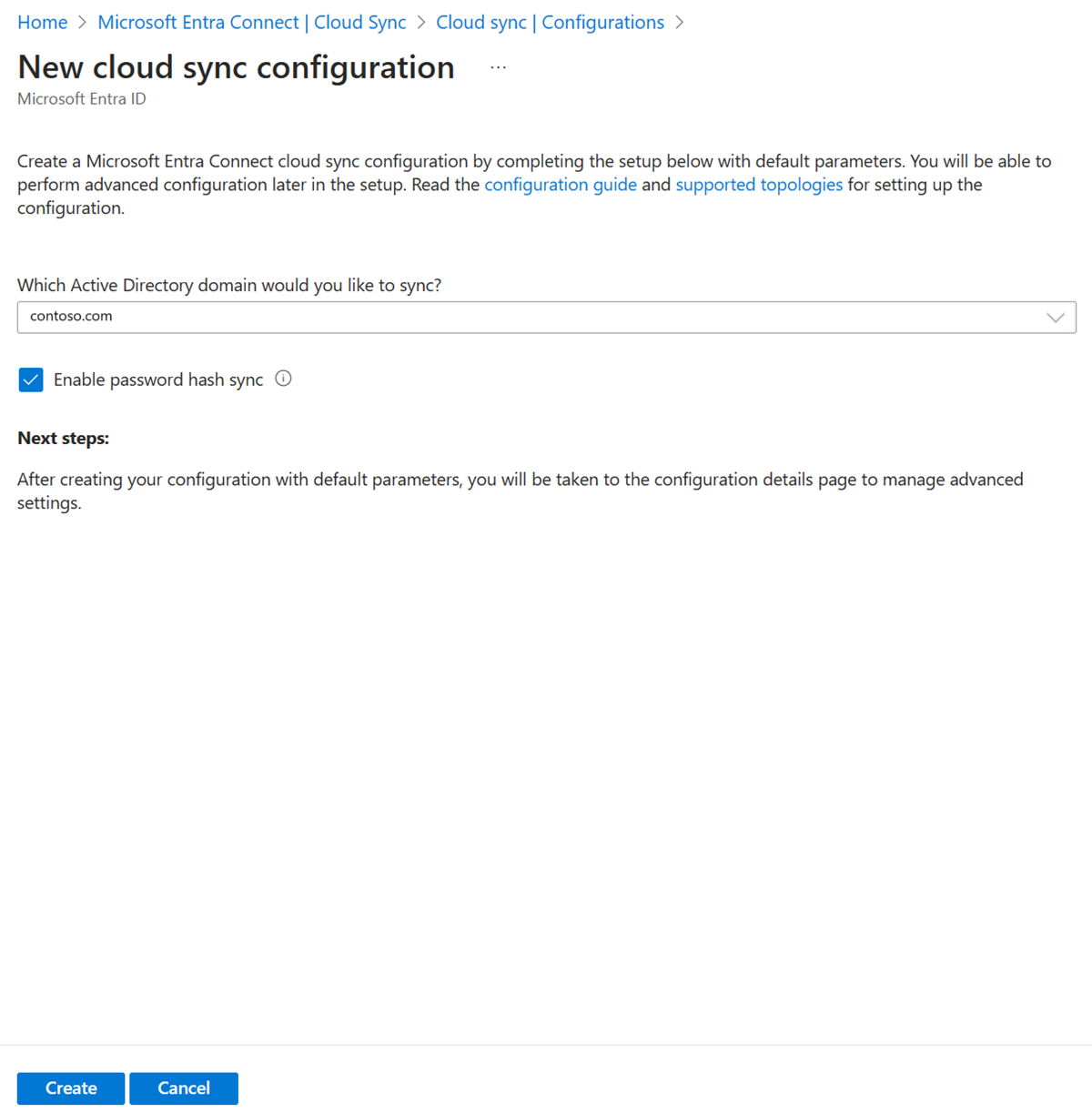

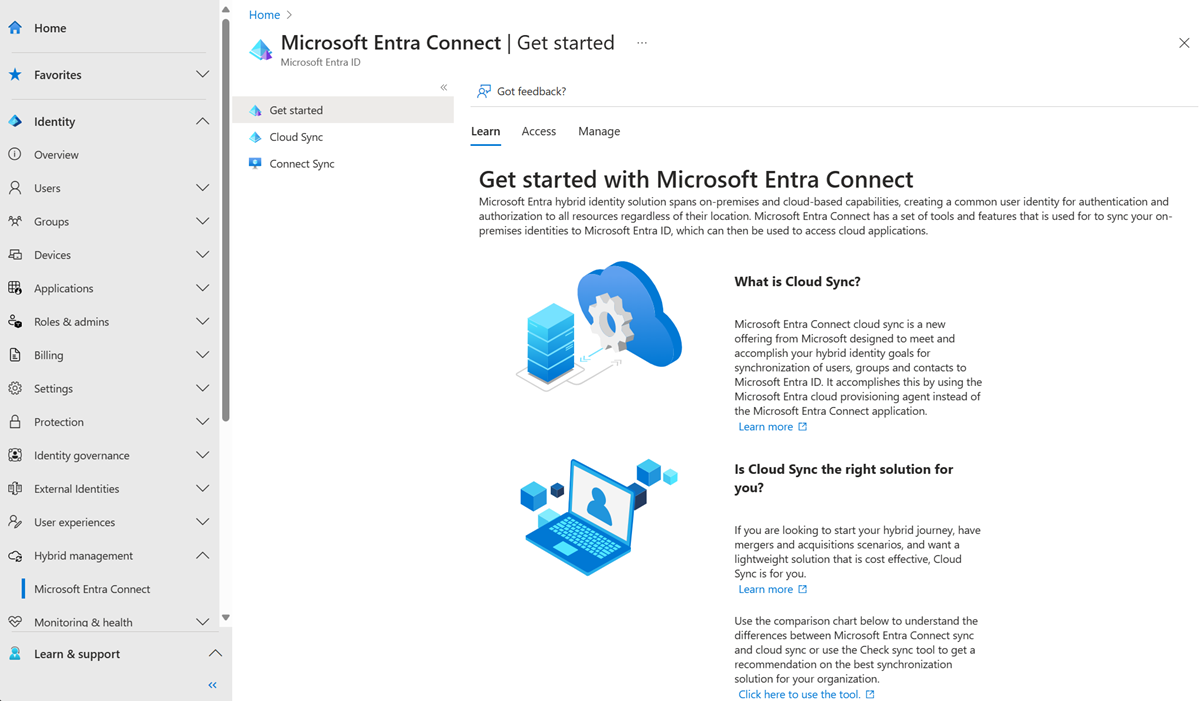

Criar nossa configuração de sincronização de nuvem

Entre no centro de administração do Microsoft Entra como, no mínimo, um Administrador de identidade híbrida.

Navegue até Identidade>Gerenciamento híbrido>Microsoft Entra Connect>Sincronização na nuvem.

Selecione Nova configuração.

Selecione Sincronizar o Microsoft Entra ID ao AD.

- Na tela de configuração, selecione seu domínio e se a sincronização de hash de senha deve ser habilitada. Clique em Criar.

A tela Introdução é aberta. Aqui, você pode continuar configurar a sincronização na nuvem

À esquerda, clique em Filtros de escopo, selecione Escopo do grupo - Todos os grupos

Clique em Editar mapeamento de atributos e altere o Contêiner de Destino para

OU=Groups,DC=Contoso,DC=com. Clique em Save (Salvar).Clique em Adicionar filtro de escopo de atributo

Digite um nome para o filtro de escopo:

Filter groups with Writeback EnabledEm Atributo de Destino, selecione o atributo recém-criado que se parece com extension_<guid>_WritebackEnabled.

Importante

Alguns dos atributos de destino exibidos na lista suspensa podem não ser utilizáveis como um filtro de escopo porque nem todas as propriedades podem ser gerenciadas no Entra ID, por exemplo, extensionAttribute[1-15]. Portanto, a recomendação é criar uma propriedade de extensão personalizada para essa finalidade específica.

- Em Operador, selecione IS TRUE

- Clique em Save (Salvar). E clique em Salvar.

- Deixe a configuração desabilitada e volte para ela.

Adicione a nova propriedade de extensão a um dos grupos

Para essa parte, adicionaremos um valor à nossa propriedade recém-criada a um dos grupos existentes, Marketing.

Definir o valor da propriedade de extensão usando o SDK do Microsoft Graph PowerShell

Use a variável

$cloudSyncCustomExtAppda etapa anterior para obter nossa propriedade de extensão:$gwbEnabledExtAttrib = Get-MgApplicationExtensionProperty -ApplicationId $cloudSyncCustomExtApp.Id | Where-Object {$_.Name -Like '*WritebackEnabled'} | Select-Object -First 1 $gwbEnabledExtAttrib $gwbEnabledExtName = $gwbEnabledExtAttrib.NameAgora, obtenha o grupo

Marketing:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" $marketingGrpEm seguida, com a variável

$gwbEnabledExtNameque contémextension_<guid>_WritebackEnabled, defina o valorTruepara o grupo de Marketing:Update-MgGroup -GroupId $marketingGrp.Id -AdditionalProperties @{$gwbEnabledExtName = $true}Para confirmar, você pode ler o valor da propriedade

extension_<guid>_WritebackEnabledcom:$marketingGrp = Get-MgGroup -ConsistencyLevel eventual -Filter "DisplayName eq 'Marketing'" -Property Id,$gwbEnabledExtName $marketingGrp.AdditionalProperties.$gwbEnabledExtName

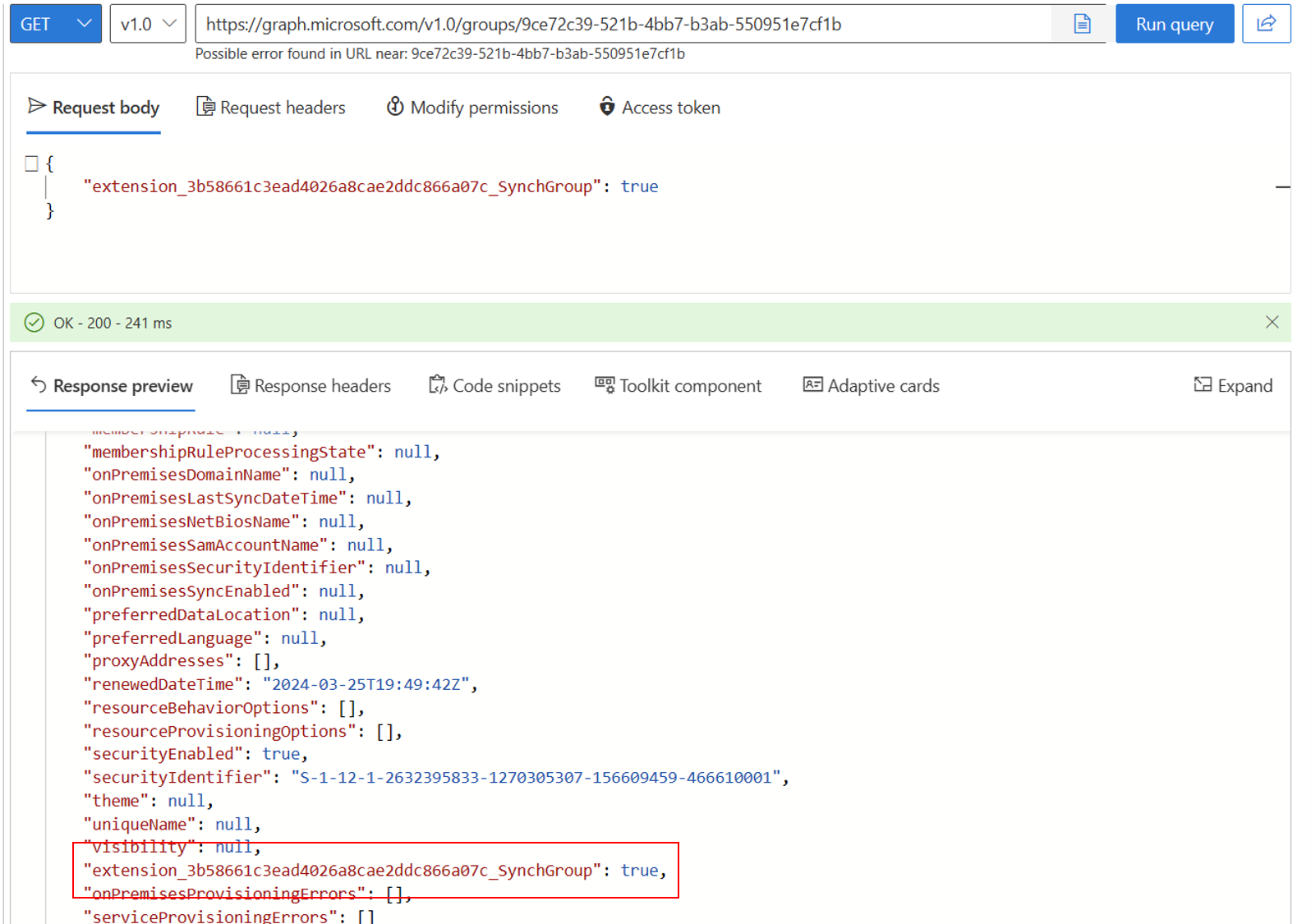

Definir o valor da propriedade de extensão usando o Microsoft Graph Explorer

Você precisa ter certeza de que deu consentimento a Group.ReadWrite.All. Você pode fazer isso selecionando Modificar permissões.

Navegue até o Explorador do Microsoft Graph

Entre usando a conta de administrador de locatários. Talvez seja necessário usar uma conta de administrador de identidade híbrida. Uma conta de administrador de identidade híbrida foi usada na criação desse cenário. Uma conta de administrador de identidade híbrida pode ser suficiente.

Na parte superior, altere GET para PATCH

Na caixa de endereços, insira:

https://graph.microsoft.com/v1.0/groups/<Group Id>No corpo da solicitação, insira:

{ extension_<guid>_WritebackEnabled: true }Se for feito corretamente, você verá [].

Agora, na parte superior, altere PATCH para GET e examine as propriedades do grupo de marketing.

Clique em Executar consulta. Você deve ver o atributo recém-criado.

Testar a configuração

Observação

Ao usar o provisionamento sob demanda, os membros não são provisionados automaticamente. Você precisa selecionar em quais membros deseja fazer o teste e há um limite de cinco membros.

- Entre no Centro de administração do Microsoft Entra como, no mínimo, um administrador híbrido.

- Navegue até Identidade>Gerenciamento híbrido>Microsoft Entra Connect>Sincronização na nuvem.

- Em Configuração, selecione sua configuração.

- À esquerda, selecione Provisionar sob demanda.

- Insira Marketing na caixa Grupo selecionado

- Na seção Usuários selecionados, selecione alguns usuários para testar. Selecione Lara Cardoso e Pedro Gonçalves.

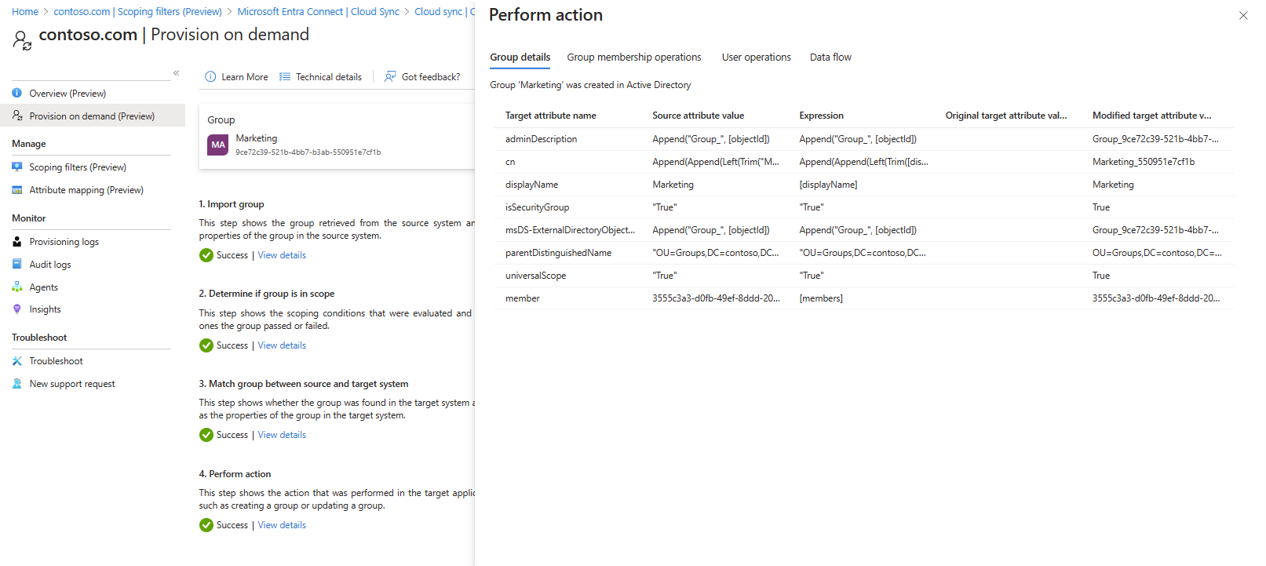

- Clique em Provisionar. Ele deve ser provisionado com êxito.

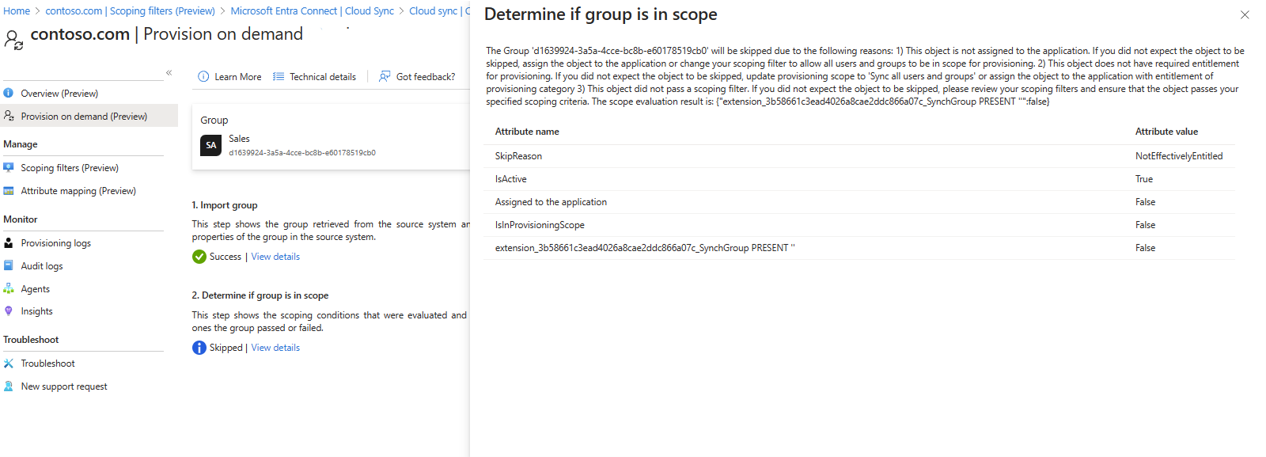

- Agora tente com o grupo Vendas e adicione Brenda Fernandes e Marina Azevedo. Isso não deve ser provisionado.

- No Active Directory, você deverá ver o grupo Marketing recém-criado.

- Você já pode navegar até a página Identidade>Gerenciamento Híbrido>Microsoft Entra Connect>Sincronização na nuvem >Visão Geral para revisar e habilitar nossa configuração a fim de iniciar a sincronização.