Tutorial – Provisionar grupos no Active Directory usando a Sincronização na nuvem do Microsoft Entra

Este tutorial explica como criar e configurar a sincronização na nuvem para sincronizar grupos com o Active Directory local.

Provisionar o Microsoft Entra ID no Active Directory – Pré-requisitos

Os seguintes pré-requisitos são necessários para implementar grupos de provisionamento no Active Directory.

Requisitos de licença

O uso desse recurso requer licenças P1 do Microsoft Entra ID. Para encontrar a licença certa para seus requisitos, confira Comparar recursos do Microsoft Entra ID com disponibilidade geral.

Requisitos gerais

- Conta do Microsoft Entra com pelo menos uma função de Administrador de Identidade Híbrida.

- Ambiente local do Active Directory Domain Services com o sistema operacional Windows Server 2016 ou posterior.

- Necessário para o atributo de esquema do AD – msDS-ExternalDirectoryObjectId

- Agente de provisionamento com a versão de build 1.1.1370.0 ou posterior.

Anotação

As permissões para a conta de serviço são atribuídas somente durante a instalação limpa. Caso você esteja atualizando da versão anterior, as permissões precisam ser atribuídas manualmente usando o cmdlet do PowerShell:

$credential = Get-Credential

Set-AADCloudSyncPermissions -PermissionType UserGroupCreateDelete -TargetDomain "FQDN of domain" -EACredential $credential

Se as permissões forem definidas manualmente, você precisará garantir a definição de todas as propriedades de Leitura, Gravação, Criação e Exclusão para todos os Grupos e objetos de usuário descendentes.

Essas permissões não são aplicadas a objetos AdminSDHolder por padrão cmdlets do PowerShell do operador de provisionamento gMSA do Microsoft Entra

- O operador de provisionamento precisa conseguir se comunicar com um ou mais controladores de domínio nas portas TCP/389 (LDAP) e TCP/3268 (Catálogo Global).

- Necessário para pesquisa de catálogo global para filtrar referências de associação inválidas

- Sincronização do Microsoft Entra Connect com versão de build 2.2.8.0 ou posterior

- Necessário para dar suporte à subscrição de usuário local sincronizada usando a sincronização do Microsoft Entra Connect

- Necessário para sincronizar o AD:user:objectGUID ao AAD:user:onPremisesObjectIdentifier

Grupos com suporte e limites de escala

As seguintes ações são compatíveis:

- Há suporte apenas para os Grupos de segurança criados na nuvem

- Esses grupos podem ter uma associação atribuída ou dinâmica.

- Esses grupos só podem conter usuários sincronizados no local e/ou grupos de segurança adicionais criados na nuvem.

- As contas de usuário locais que são sincronizadas e são membros desse grupo de segurança criado na nuvem podem ser do mesmo domínio ou entre domínios, mas todas devem ser da mesma floresta.

- O write-back desses grupos é feito com o escopo de grupos do AD universal. Seu ambiente local deve dar suporte ao escopo do grupo universal.

- Não há suporte para grupos com mais de 50.000 membros.

- Não há suporte para locatários com mais de 150.000 objetos. Logo, se um locatário tiver qualquer combinação de usuários e grupos que exceda 150 mil objetos, não haverá suporte para o locatário.

- Cada grupo filho aninhado de forma direta conta como um membro no grupo de referência

- Não há suporte para a reconciliação de grupos entre o Microsoft Entra ID e o Active Directory se o grupo for atualizado manualmente no Active Directory.

Informações adicionais

A seguir, informações adicionais sobre o provisionamento de grupos no Active Directory.

- Os grupos provisionados no AD usando a sincronização na nuvem só podem conter usuários sincronizados locais e/ou grupos de segurança adicionais criados na nuvem.

- Esses usuários devem ter o atributo onPremisesObjectIdentifier definido em suas contas.

- O atributo onPremisesObjectIdentifier deve corresponder a um objectGUID correspondente no ambiente AD de destino.

- Um atributo objectGUID de usuários locais para um atributo onPremisesObjectIdentifier de usuários na nuvem pode ser sincronizado usando a Sincronização na nuvem do Microsoft Entra (1.1.1370.0) ou a Sincronização do Microsoft Entra Connect (2.2.8.0)

- Se você estiver usando a Sincronização do Microsoft Entra Connect (2.2.8.0) para sincronizar usuários em vez da Sincronização na nuvem do Microsoft Entra e quiser usar o Provisionamento para o AD, deverá usar a versão 2.2.8.0 ou posterior.

- Há suporte somente para locatários regulares do Microsoft Entra ID para o provisionamento do Microsoft Entra ID para o Active Directory. Não há suporte para locatários como B2C.

- O cargo de provisionamento de grupo está agendado para execução a cada 20 minutos.

Pressuposições

Este tutorial pressupõe o seguinte:

- Você tem um ambiente local do Active Directory

- Você tem a configuração de sincronização na nuvem para sincronizar usuários com o Microsoft Entra ID.

- Você tem dois usuários sincronizados. Brenda Fernandes e Lara Cardoso. Esses usuários existem no local e no Microsoft Entra ID.

- Três unidades organizacionais foram criadas no Active Directory – Grupos, Vendas e Marketing. Elas têm os seguintes distinguishedNames:

- OU=Marketing,DC=contoso,DC=com

- OU=Sales,DC=contoso,DC=com

- OU=Groups,DC=contoso,DC=com

Criar dois grupos no Microsoft Entra ID.

Para começar, criamos dois grupos no Microsoft Entra ID. Um grupo é Vendas e o outro é Marketing.

Para criar dois grupos, siga estas etapas.

- Iniciar sessão no centro de administração do Microsoft Entra como, pelo menos, Administrador de identidade híbrida.

- Navegue até Identidade>Grupos>Todos os grupos.

- Na parte superior, clique em Novo grupo.

- Verifique se o Tipo de grupo está definido como de segurança.

- Para o Nome do Grupo, insira Vendas

- Para o Tipo de subscrição, mantenha-o atribuído.

- Clique em Criar.

- Repita esse processo usando Marketing como o Nome do Grupo.

Adicionar usuários aos grupos recém-criados

- Iniciar sessão no centro de administração do Microsoft Entra como, pelo menos, Administrador de identidade híbrida.

- Navegue até Identidade>Grupos>Todos os grupos.

- Na parte superior, na caixa de pesquisa, insira Vendas.

- Clique no novo grupo Vendas.

- À esquerda, clique em Membros

- Na parte superior, clique em Adicionar membros.

- Na parte superior, na caixa de pesquisa, insira Brenda Fernandes.

- Marque a caixa de seleção ao lado de Brenda Fernandes e clique em Selecionar

- Isso deve adicioná-la com êxito ao grupo.

- Na extrema esquerda, clique em Todos os grupos e repita esse processo usando o grupo Vendas e adicionando Lara Cardoso a esse grupo.

Configurar provisionamento

Para configurar o provisionamento, execute estas etapas.

- Iniciar sessão no centro de administração do Microsoft Entra como, pelo menos, Administrador híbrido.

- Navegue até Identidade>Gerenciamento híbrido>Microsoft Entra Connect>Sincronização na nuvem.

Escolha Nova configuração.

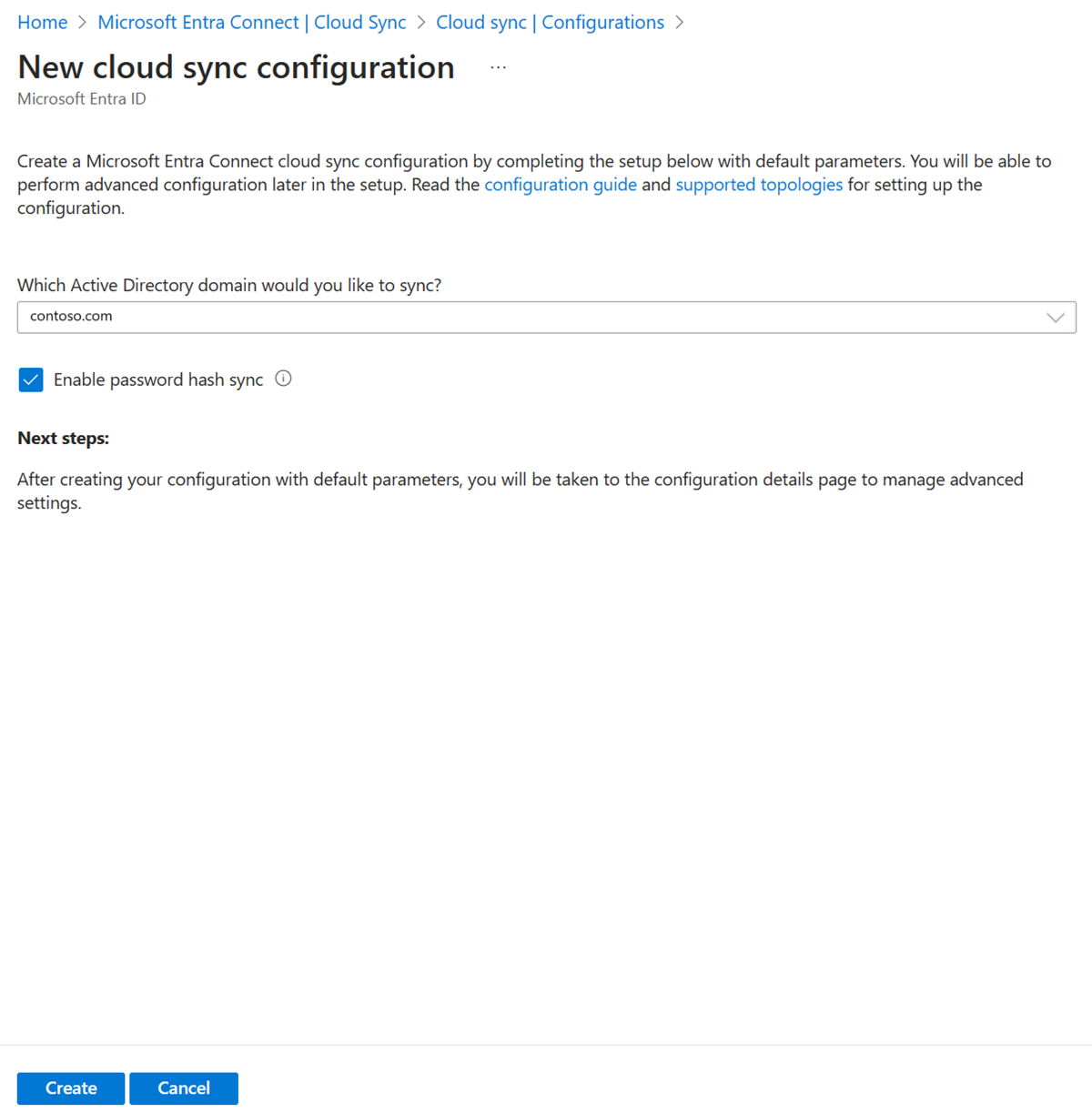

Na tela de configuração, selecione seu domínio e se a sincronização de hash de senha deve ser habilitada. Clique em Criar.

A tela Introdução é aberta. Aqui, você pode continuar a configurar a sincronização na nuvem

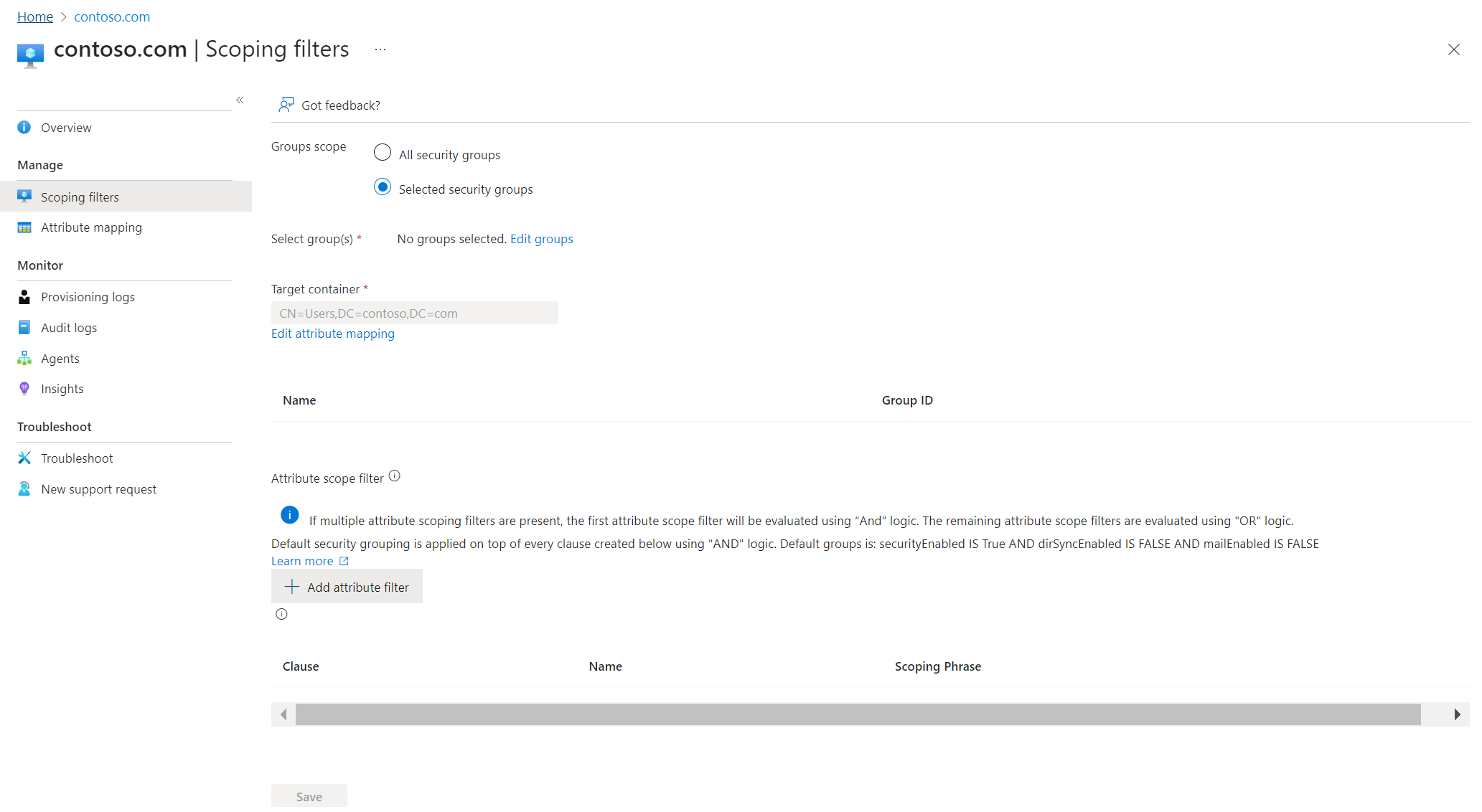

À esquerda, clique em Filtros de escopo.

Em Escopo do grupo, defina-o como Todos os grupos de segurança

Em Contêiner de destino, clique em Editar mapeamento de atributo.

Altere Tipo de mapeamento para Expressão

Na caixa de expressão, insira o seguinte:

Switch([displayName],"OU=Groups,DC=contoso,DC=com","Marketing","OU=Marketing,DC=contoso,DC=com","Sales","OU=Sales,DC=contoso,DC=com")Clique em Aplicar – Isso altera o contêiner de destino dependendo do atributo displayName do grupo.

Clique em Salvar

À esquerda, clique em Visão geral

Na parte superior, clique em Revisar e habilitar

À direita, clique em Habilitar configuração

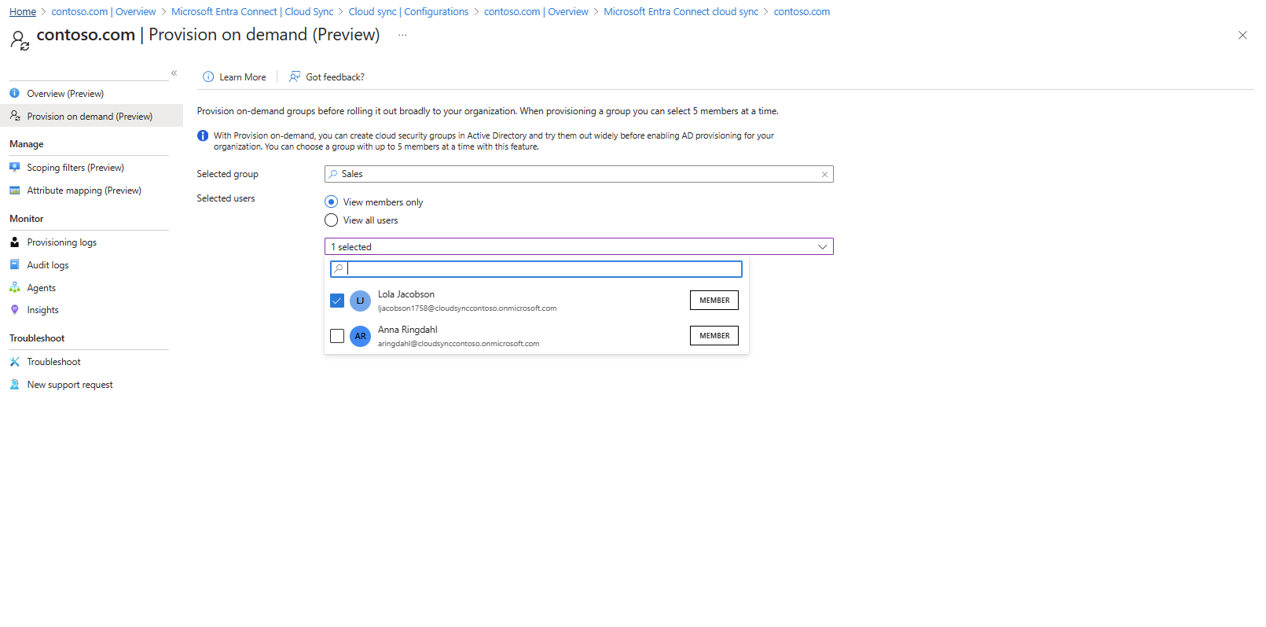

Configuração de teste

Anotação

Quando o provisionamento sob demanda é usado, os membros não são provisionados automaticamente. Você precisa selecionar em quais membros deseja fazer o teste e há um limite de cinco membros.

- Iniciar sessão no centro de administração do Microsoft Entra como, pelo menos, Administrador híbrido.

- Navegue até Identidade>Gerenciamento híbrido>Microsoft Entra Connect>Sincronização na nuvem.

Em Configuração, escolha sua configuração.

À esquerda, escolha Provisionar sob demanda.

Insira Vendas na caixa Grupo selecionado

Na seção Usuários selecionados, selecione alguns usuários para testar.

Clique em Provisionar.

Você deve ver o grupo provisionado.

Verificar no Active Directory

Agora você pode verificar se o grupo foi provisionado no Active Directory.

Faça o seguinte:

- Iniciar sessão em seu ambiente local.

- Inicie Usuários e Computadores do Active Directory

- Verifique se o novo grupo foi provisionado.