Como o Microsoft Entra ID oferece gerenciamento regido na nuvem para cargas de trabalho locais

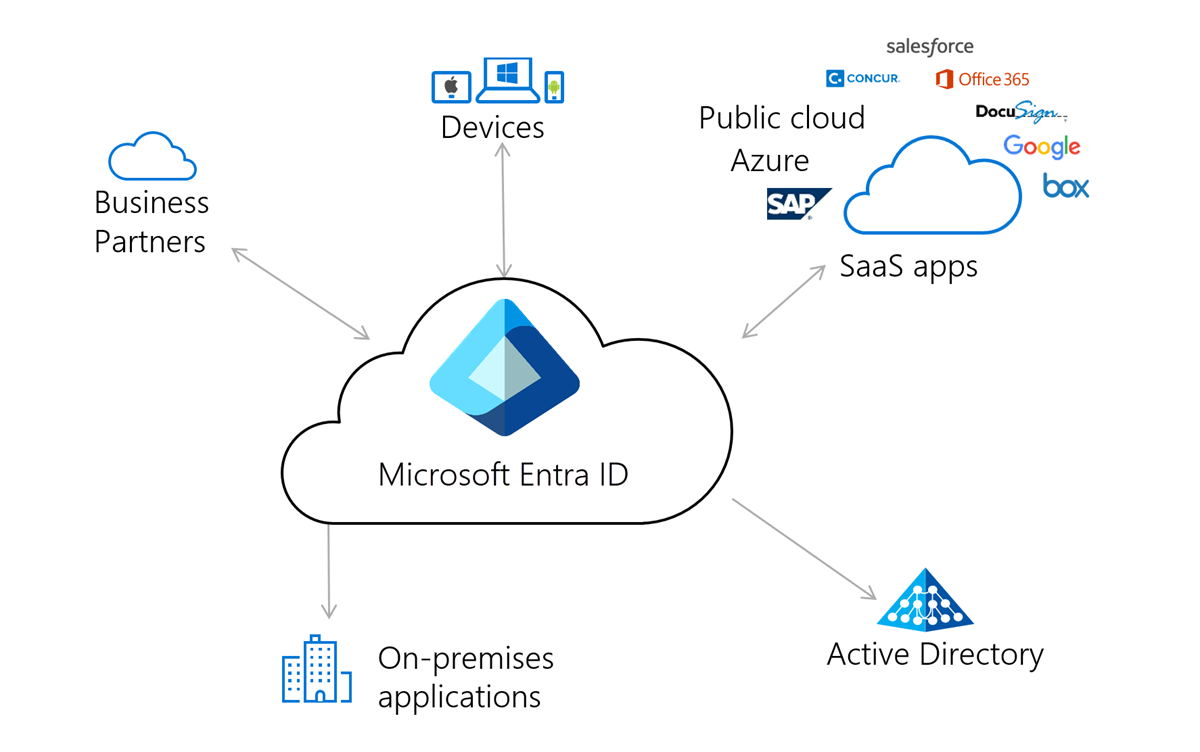

O Microsoft Entra ID é uma solução abrangente de IDaaS (identidade como um serviço) usada por milhões de organizações que inclui todos os aspectos de identidade, gerenciamento de acesso e segurança. O Microsoft Entra ID detém mais de um bilhão de identidades de usuário e os ajuda a se conectar e acessar com segurança:

- Recursos externos, como o Microsoft 365, o Centro de administração do Microsoft Entra e milhares de outros aplicativos de software como serviço (SaaS).

- Recursos internos, como aplicativos na rede corporativa e intranet de uma organização, juntamente com quaisquer aplicativos em nuvem desenvolvidos por essa organização.

As organizações podem usar o Microsoft Entra ID se forem “nuvem pura” ou como uma implantação “híbrida” se tiverem cargas de trabalho locais. Uma implantação híbrida do Microsoft Entra ID pode fazer parte de uma estratégia para uma organização migrar seus ativos de TI para a nuvem ou para continuar a integrar a infraestrutura local existente com novos serviços em nuvem.

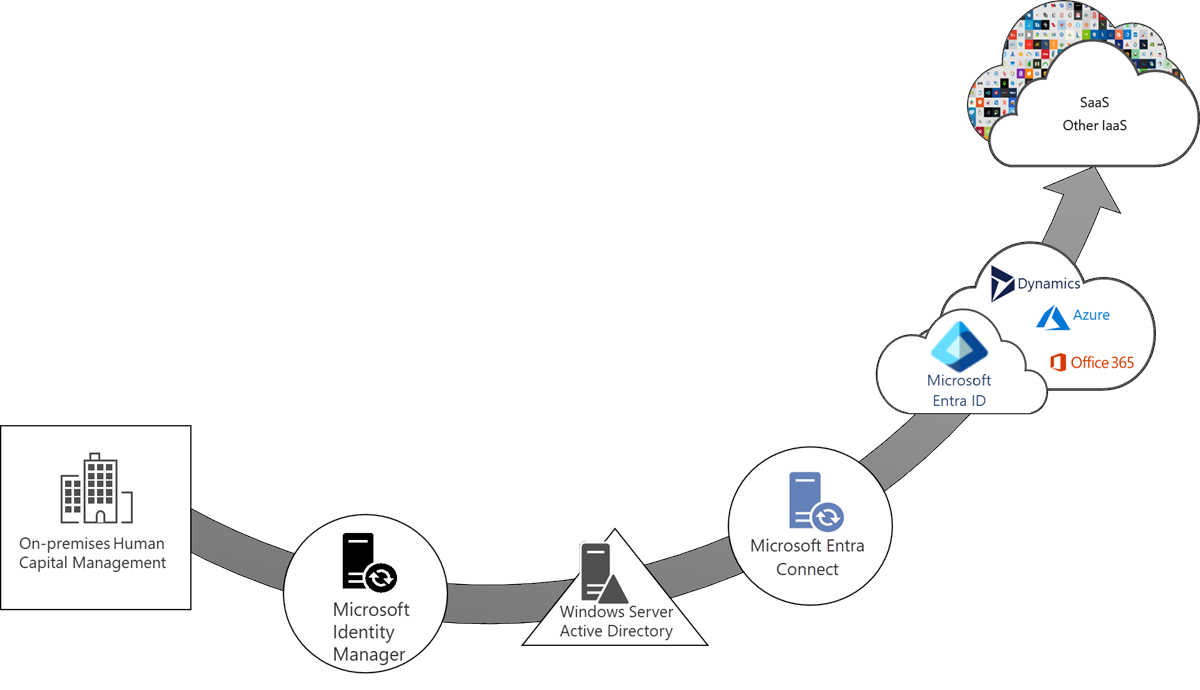

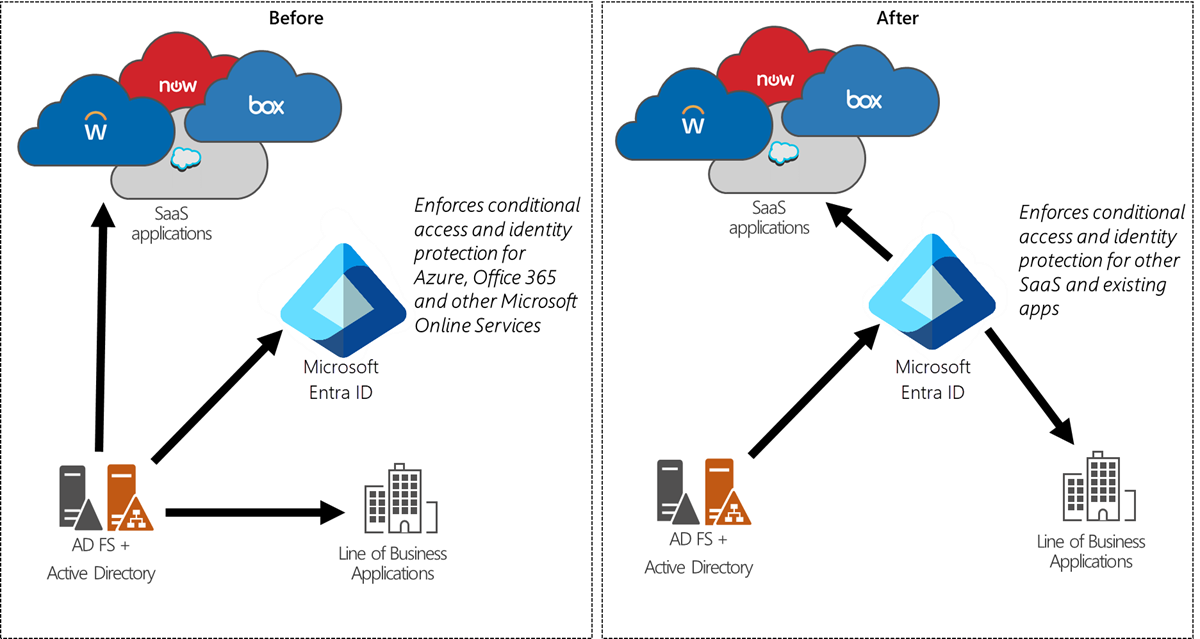

Historicamente, as organizações “híbridas” viram o Microsoft Entra ID como uma extensão de sua infraestrutura local existente. Nessas implantações, a administração de governança de identidade local, o Windows Server Active Directory ou outros sistemas de diretório internos são os pontos de controle, e os usuários e grupos são sincronizados a partir desses sistemas para um diretório na nuvem, como o Microsoft Entra ID. Depois que essas identidades estiverem na nuvem, elas poderão ser disponibilizadas para Microsoft 365, Azure e outros aplicativos.

À medida que as organizações movem mais de sua infraestrutura de TI junto com seus aplicativos para a nuvem, muitas buscam segurança aprimorada e recursos de gerenciamento simplificados do gerenciamento de identidade como um serviço. Os recursos de IDaaS fornecidos pela nuvem no Microsoft Entra ID aceleram a transição para o gerenciamento regido na nuvem, fornecendo as soluções e os recursos que permitem que as organizações adotem e movam rapidamente mais de seu gerenciamento de identidade de sistemas locais tradicionais para o Microsoft Entra ID, enquanto continuam a oferecer suporte tanto aos aplicativos existentes quanto aos novos.

Este documento descreve a estratégia da Microsoft para o IDaaS híbrido e descreve como as organizações podem usar o Microsoft Entra ID para seus aplicativos existentes.

A abordagem do Microsoft Entra ID para o gerenciamento de identidades controlado pela nuvem

À medida que as organizações fazem a transição para a nuvem, elas precisam de garantias de que têm controle sobre todo o ambiente ꟷ mais segurança e mais visibilidade das atividades, com suporte pela automação e insights proativos. "Gerenciamento regido na nuvem" descreve como as organizações gerenciam e regem seus usuários, aplicativos, grupos e dispositivos da nuvem.

Neste mundo moderno, as organizações precisam ser capazes de gerenciar com eficácia em escala, devido à proliferação de aplicativos SaaS e ao papel cada vez maior da colaboração e das identidades externas. O novo cenário de risco da nuvem significa que uma organização deve ser mais responsiva – um agente mal-intencionado que compromete um usuário da nuvem pode afetar os aplicativos na nuvem e no local.

Em particular, as organizações híbridas precisam ser capazes de delegar e automatizar tarefas, o que historicamente a TI fazia manualmente. Para automatizar tarefas, elas precisam de APIs e processos que orquestram o ciclo de vida dos diferentes recursos relacionados à identidade (usuários, grupos, aplicativos, dispositivos), para que possam delegar o gerenciamento diário desses recursos a mais indivíduos fora da equipe de TI central. O Microsoft Entra ID atende a esses requisitos por meio do gerenciamento de contas de usuário e autenticação nativa para usuários sem exigir infraestrutura de identidade local. Não construir uma infraestrutura local pode beneficiar as organizações que têm novas comunidades de usuários, como parceiros de negócios, que não se originaram em seu diretório local, mas cujo gerenciamento de acesso é fundamental para alcançar resultados de negócios.

Além disso, o gerenciamento não está completo sem a governança, e a governança neste novo mundo é uma parte integrante do sistema de identidade, em vez de um complemento. A governança de identidade dá às organizações a capacidade de gerenciar o ciclo de vida de identidade e acesso entre funcionários, parceiros de negócios e fornecedores, além de serviços e aplicativos.

Incorporar a governança de identidade torna mais fácil permitir que a organização faça a transição para o gerenciamento regido na nuvem, permite que a TI se expanda, lida com novos desafios com convidados e fornece insights e automação mais profundos do que os clientes tinham com a infraestrutura local. A governança nesse novo mundo significa a capacidade de uma organização de ter transparência, visibilidade e controles adequados sobre o acesso aos recursos dentro da organização. Com o Microsoft Entra ID, as equipes de operações de segurança e auditoria têm visibilidade sobre quem tem ꟷ e quem deve ter ꟷ acesso a quais recursos na organização (e em quais dispositivos), o que esses usuários estão fazendo com esse acesso e se a organização tem e usa os controles apropriados para remover ou restringir o acesso de acordo com as políticas normativas ou da empresa.

O novo modelo de gerenciamento beneficia organizações com aplicativos SaaS e LOB (linha de negócios), pois são mais facilmente capazes de gerenciar e proteger o acesso a esses aplicativos. Ao integrar aplicativos com o Microsoft Entra ID, as organizações poderão usar e gerenciar o acesso entre as identidades originadas na nuvem e no local de forma consistente. O gerenciamento do ciclo de vida do aplicativo se torna mais automatizado, e o Microsoft Entra ID fornece informações valiosas sobre o uso do aplicativo que não eram facilmente alcançáveis no gerenciamento de identidade local. Por meio do Microsoft Entra ID, grupos do Microsoft 365 e recursos de autoatendimento do Teams, as organizações podem facilmente criar grupos para gerenciamento de acesso e colaboração e adicionar ou remover usuários na nuvem para permitir a colaboração e os requisitos de gerenciamento de acesso.

Selecionar os recursos certos do Microsoft Entra para o gerenciamento regido na nuvem depende dos aplicativos a serem usados e de como esses aplicativos serão integrados ao Microsoft Entra ID. As seções a seguir descrevem as abordagens a serem adotadas para aplicativos integrados ao AD e aplicativos que usam protocolos de federação (por exemplo, SAML, OAuth ou OpenID Connect).

Gerenciamento regido na nuvem para aplicativos integrados ao AD

O Microsoft Entra aprimora o gerenciamento de aplicativos integrados ao Active Directory locais de uma organização por meio de acesso remoto seguro e do acesso condicional a esses aplicativos. Além disso, o Microsoft Entra também fornece gerenciamento do ciclo de vida da conta e gerenciamento de credenciais para as contas do AD existentes do usuário, incluindo:

- Acesso remoto seguro e acesso condicional para aplicativos locais

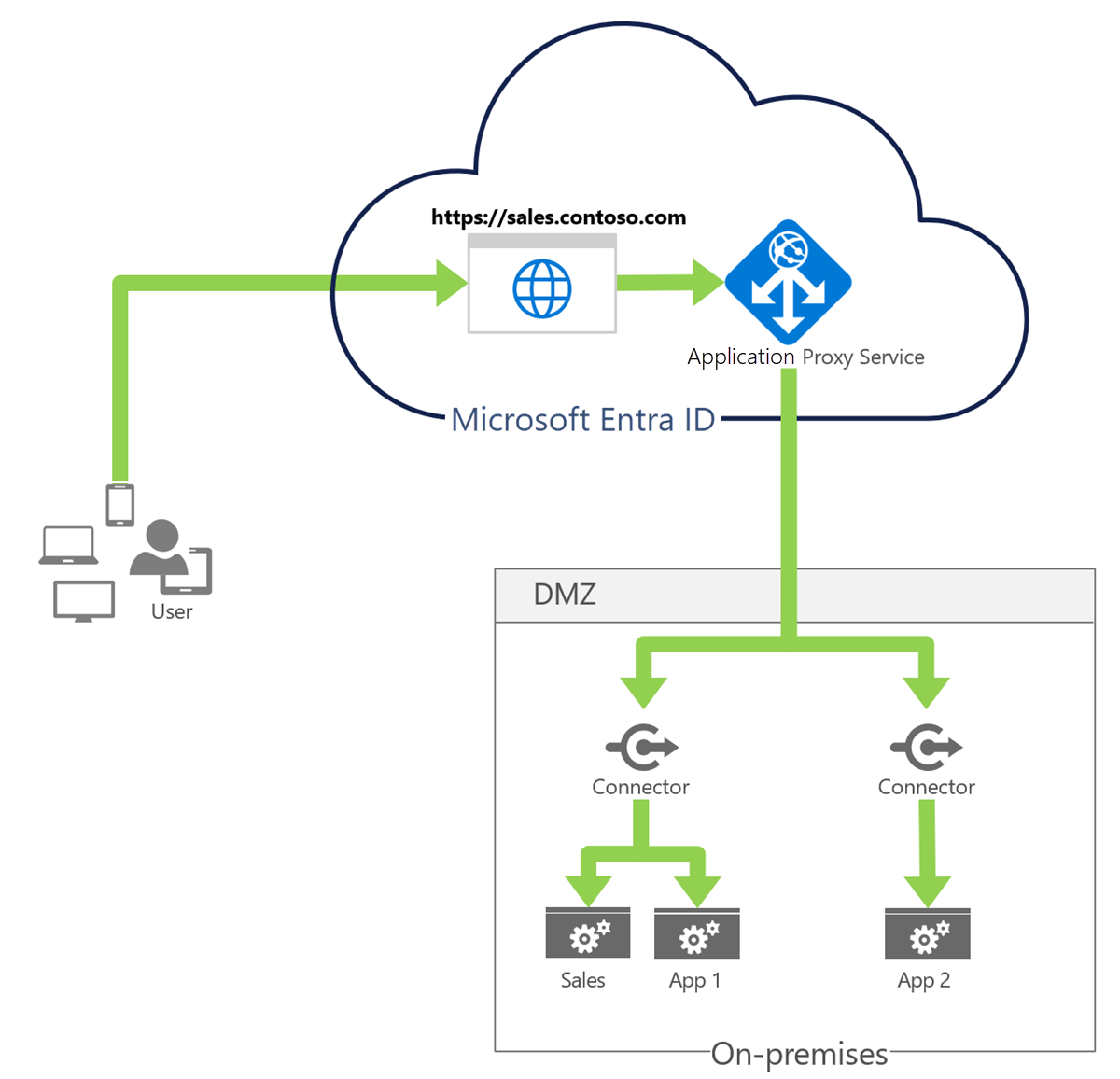

Para muitas organizações, a primeira etapa no gerenciamento do acesso da nuvem para aplicativos Web e remotos baseados em área de trabalho do AD local integrado é implantar o proxy de aplicativo na frente desses aplicativos para fornecer acesso remoto seguro.

Após um logon único no Microsoft Entra ID, os usuários podem acessar aplicativos locais e de nuvem por meio de uma URL externa ou um portal interno do aplicativo. Por exemplo, o Proxy de Aplicativo fornece acesso remoto e logon único na Área de Trabalho Remota, no SharePoint, além de em aplicativos como o Tableau, o Qlik e do tipo LOB (linha de negócios). Além disso, as políticas de Acesso Condicional podem incluir a exibição dos Termos de uso e garantir que o usuário tenha concordado com esses termos antes de poder acessar um aplicativo.

- Gerenciamento automático do ciclo de vida para contas do Active Directory

A governança de identidade ajuda as organizações a atingirem um equilíbrio entre a produtividade ꟷ com que rapidez uma pessoa pode ter acesso aos recursos de que precisa, por exemplo, ao ingressar na organização? ꟷ e segurança ꟷ como o acesso deles deve mudar ao longo do tempo, por exemplo, quando o status de emprego dessa pessoa muda? O gerenciamento do ciclo de vida de identidades é a base para governança de identidade, e governança efetiva em escala requer modernizar a infraestrutura de gerenciamento do ciclo de vida de identidades para aplicativos.

Para muitas organizações, o ciclo de vida de identidade para funcionários está vinculado à representação daquele usuário em um sistema HCM (gerenciamento de capital humano). Para organizações que usam o Workday como seu sistema HCM, o Microsoft Entra ID pode garantir que as contas de usuário no AD sejam provisionadas e desprovisionadas automaticamente para os trabalhos no Workday. Isso aumenta a produtividade do usuário por meio da automação de contas de direitos de primogenitura e gerencia o risco, garantindo que o acesso ao aplicativo seja atualizado automaticamente quando um usuário muda de função ou deixa a organização. O plano de implantação de provisionamento de usuário baseado no Workday é um guia passo a passo que orienta as organizações na implementação de melhores práticas da solução Provisionamento de Usuário do Workday para o Active Directory em um processo de cinco etapas.

O P1 ou P2 do Microsoft Entra ID também inclui o Microsoft Identity Manager, que pode importar registros de outros sistemas HCM locais, incluindo SAP, Oracle eBusiness e Oracle PeopleSoft.

A colaboração entre empresas requer cada vez mais a concessão de acesso a pessoas fora da sua organização. A colaboração de B2B do Microsoft Entra permite que as organizações compartilhem com segurança seus aplicativos e serviços com usuários convidados e parceiros externos, mantendo o controle sobre seus próprios dados corporativos.

O Microsoft Entra ID pode criar contas automaticamente no AD para usuários convidados conforme necessário, permitindo que os convidados de negócios acessem aplicativos integrados ao AD locais sem precisar de outra senha. As organizações podem configurar políticas de autenticação multifator para usuários convidados, de forma que as verificações de MFA sejam feitas durante a autenticação do proxy do aplicativo. Além disso, quaisquer revisões de acesso feitas em usuários de nuvem B2B aplicam-se a usuários locais. Por exemplo, se o usuário da nuvem for excluído por meio de políticas de gerenciamento de ciclo de vida, o usuário local também será excluído.

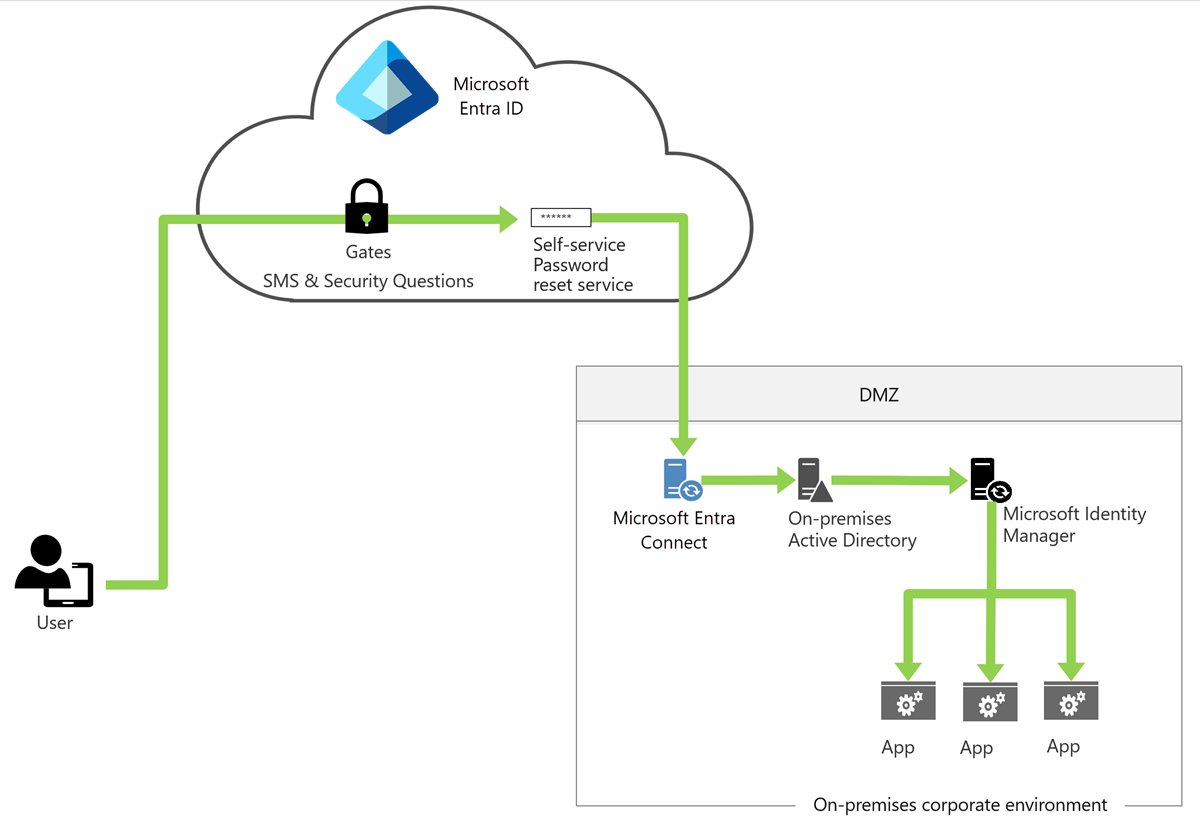

Gerenciamento de credenciais para contas do Active Directory

A redefinição de senha self-service no Microsoft Entra ID permite que os usuários que esqueceram suas senhas sejam reautenticados e redefinam suas senhas com aquelas que foram alteradas e gravadas no Active Directory local. O processo de redefinição de senha também pode usar as políticas de senha do Active Directory locais: quando um usuário redefine sua senha, ela é verificada para garantir que atenda à política do Active Directory local antes de confirmá-la nesse diretório. O plano de implantação de redefinição de senha self-service descreve as práticas recomendadas para implementar a redefinição de senha de autoatendimento para usuários por meio de experiências integradas à Web e Windows.

Por fim, para organizações que permitem que os usuários alterem suas senhas no AD, o AD pode ser configurado para usar a mesma política de senha que a organização está usando no Microsoft Entra ID por meio do recurso de proteção de senha do Microsoft Entra, atualmente em versão prévia pública.

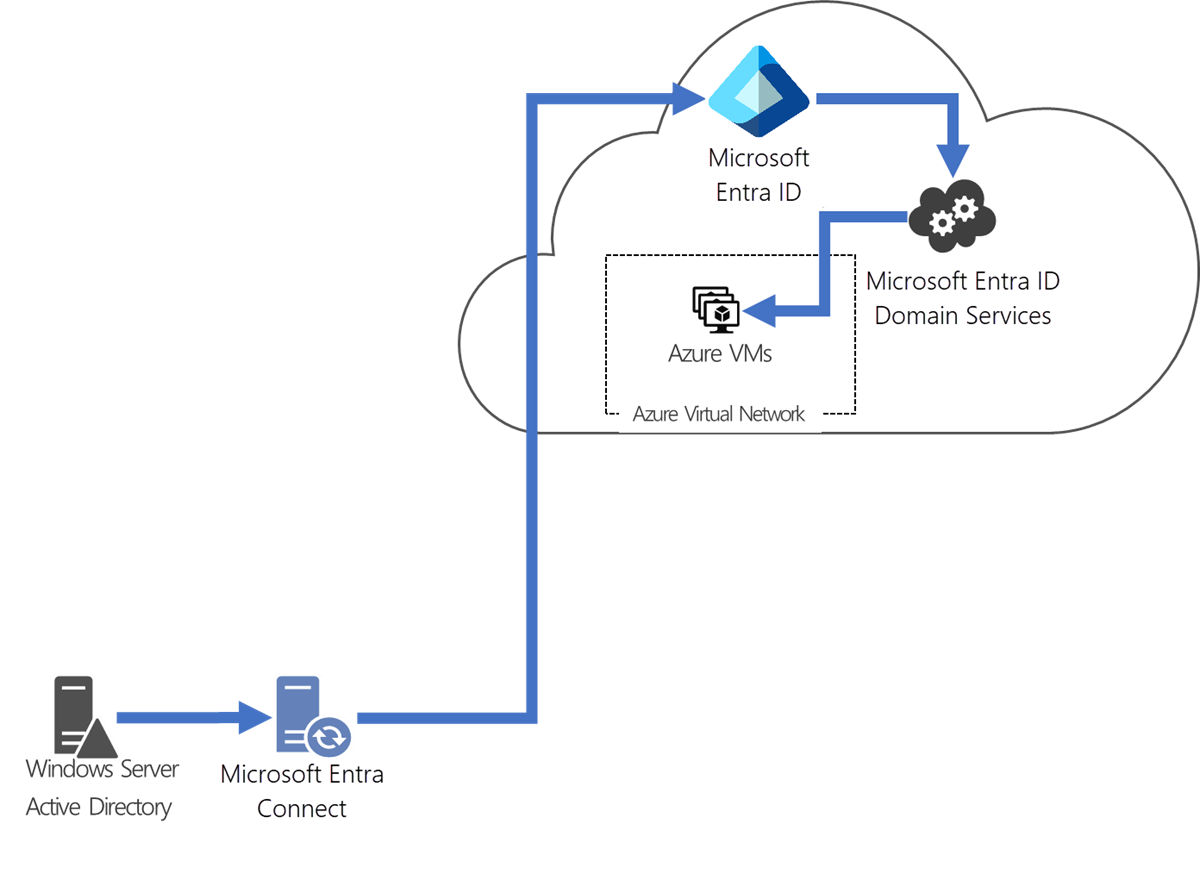

Quando uma organização está pronta para mover um aplicativo integrado ao AD para a nuvem movendo o sistema operacional que hospeda o aplicativo para o Azure, o Microsoft Entra Domain Services fornece serviços de domínio compatíveis com AD (como ingresso no domínio, política de grupo, LDAP e autenticação Kerberos/NTLM). O Microsoft Entra Domain Services se integra ao locatário do Microsoft Entra existente da organização, possibilitando que os usuários entrem usando suas credenciais corporativas. Além disso, os grupos e contas de usuário existentes podem ser usados para proteger o acesso aos recursos, garantindo um 'lift-and-shift' mais tranquilo dos recursos locais para os serviços de infraestrutura do Azure.

Gerenciamento regido na nuvem para aplicativos baseados em federação local

Para uma organização que já usa um provedor de identidade local, mover aplicativos para o Microsoft Entra ID permite um acesso mais seguro e uma experiência administrativa mais fácil para o gerenciamento de federação. O Microsoft Entra ID permite configurar controles de acesso granulares por aplicativo, incluindo a autenticação multifator do Microsoft Entra, usando o Acesso Condicional do Microsoft Entra. O Microsoft Entra ID oferece suporte a mais recursos, incluindo certificados de autenticação de tokens específicos do aplicativo e datas de validade de certificado configuráveis. Esses recursos, ferramentas e orientações permitem que as organizações desativem seus provedores de identidade locais. A própria TI da Microsoft, por exemplo, moveu 17.987 aplicativos dos Serviços de Federação do Active Directory (AD FS) internos da Microsoft para o Microsoft Entra ID.

Para começar a migrar aplicativos federados para o Microsoft Entra ID como o provedor de identidade, confira https://aka.ms/migrateapps que inclui links para:

O white paper Migrar aplicativos para o Microsoft Entra ID, que apresenta os benefícios da migração e descreve como planejar a migração em quatro fases claramente definidas: descoberta, classificação, migração e gerenciamento contínuo. Você será orientado em como pensar sobre o processo e dividir o projeto em partes fáceis de consumir. Ao longo do documento, haverá links para recursos importantes que irão ajudá-lo durante o processo.

O guia de solução Migrar a autenticação do aplicativo dos Serviços de Federação do Active Directory (AD FS) para o Microsoft Entra ID explora mais detalhadamente as mesmas quatro fases de planejamento e execução de um projeto de migração de aplicativos. Neste guia, você aprenderá como aplicar essas fases à meta específica de mover um aplicativo dos AD FS (Serviços de Federação do Active Directory) para o Microsoft Entra ID.

O Script de Preparação para Migração dos Serviços de Federação do Active Directory pode ser executado em servidores locais existentes dos AD FS (Serviços de Federação do Active Directory) para determinar a prontidão dos aplicativos para migração para o Microsoft Entra ID.

Gerenciamento de acesso contínuo em aplicativos na nuvem e no local

As organizações precisam de um processo para gerenciar o acesso que é escalonável. Os usuários continuam a acumular direitos de acesso e acabam ficando além do que foi inicialmente provisionado para eles. Além disso, as organizações empresariais precisam ser capazes de dimensionar com eficiência para desenvolver e aplicar políticas e controles de acesso continuamente.

Em geral, a IT delega as decisões de aprovação de acesso aos tomadores de decisão empresariais. Além disso, a IT pode envolver os próprios usuários. Por exemplo, os usuários que acessam os dados confidenciais do cliente no aplicativo de marketing da empresa na Europa precisam conhecer as políticas da empresa. Usuários convidados também podem não estar cientes dos requisitos de manipulação para os dados em uma organização para a qual foram convidados.

As organizações podem automatizar o processo de ciclo de vida de acesso por meio de tecnologias como grupos de associação dinâmica, juntamente com o provisionamento de usuários para aplicativos SaaS ou aplicativos integrados que usam o padrão SCIM (Sistema de Gerenciamento de Usuários entre Domínios). As organizações também podem controlar quais usuários convidados têm acesso a aplicativos locais. Esses direitos de acesso podem então ser revisados regularmente usando revisões de acesso do Microsoft Entra recorrentes.

Direções futuras

Em ambientes híbridos, a estratégia da Microsoft é permitir implantações onde a nuvem é o plano de controle para identidade, e diretórios locais e outros sistemas de identidade, como Active Directory e outros aplicativos locais, são o destino para fornecer acesso aos usuários. Essa estratégia continuará a garantir os direitos, identidades e acesso nos aplicativos e cargas de trabalho que dependem deles. Nesse estado final, as organizações serão capazes de impulsionar a produtividade do usuário final inteiramente a partir da nuvem.

Próximas etapas

Para obter mais informações sobre como começar esta jornada, confira os Planos de implantação do Microsoft Entra ID. Esses planos fornecem orientação de ponta a ponta sobre como implantar recursos do Microsoft Entra. Cada plano explica o valor comercial, as considerações de planejamento, o design e os procedimentos operacionais necessários para implantar com êxito os recursos comuns do Microsoft Entra. A Microsoft atualiza continuamente os planos de implantação com as melhores práticas aprendidas com as implantações dos clientes e outros comentários quando adicionamos novos recursos ao gerenciamento da nuvem com o Microsoft Entra ID.