Autenticação de passagem do Microsoft Entra: Início rápido

Implantar a autenticação de passagem do Microsoft Entra

A autenticação de passagem do Microsoft Entra ajuda os usuários a entrar nos aplicativos locais e baseados em nuvem usando a mesma senha. Ela permite a entrada de usuários validando suas senhas diretamente no Active Directory local.

Importante

Se você estiver migrando do AD FS (ou de outras tecnologias de federação) para a Autenticação de passagem, confira Recursos para migrar aplicativos para o Microsoft Entra ID.

Observação

Ao implantar a autenticação de passagem com a nuvem do Azure Governamental, consulte Considerações sobre identidade híbrida para o Azure Governamental.

Siga estas instruções para implantar a Autenticação de Passagem no seu locatário:

Etapa 1: Verificar os pré-requisitos

Verifique se os pré-requisitos a seguir estão em vigor.

Importante

Do ponto de vista da segurança, os administradores devem tratar o servidor que executa o agente PTA como um controlador de domínio. Os servidores do agente PTA devem ser protegidos de maneira semelhante, conforme descrito em Protegendo controladores de domínio contra ataques

No Centro de administração do Microsoft Entra

- Crie uma conta de Administrador de Identidade Híbrida ou uma conta de administrador de identidade híbrida somente em nuvem em seu locatário do Microsoft Entra. Dessa forma, você pode gerenciar a configuração do seu locatário caso seus serviços locais falhem ou fiquem indisponíveis. Saiba como adicionar uma conta de administrador de identidade híbrida somente em nuvem. A conclusão dessa etapa é essencial para garantir que você não seja bloqueado de seu locatário.

- Adicione um ou mais nomes de domínio personalizados ao locatário do Microsoft Entra. Os usuários podem entrar com um desses nomes de domínio.

Em seu ambiente local

Identifique um servidor que execute o Windows Server 2016 ou posterior para executar o Microsoft Entra Connect. Se já não foi habilitado, habilite o TLS 1.2 no servidor. Adicione o servidor à mesma floresta do Active Directory dos usuários cujas senhas você precisa validar. Lembre-se de que não há suporte para a instalação do agente de autenticação de passagem nas versões do Windows Server Core.

Instale a última versão do Microsoft Entra Connect no servidor identificado na etapa anterior. Se o Microsoft Entra Connect já estiver em execução, verifique se a versão tem suporte.

Observação

As versões 1.1.557.0, 1.1.558.0, 1.1.561.0 e 1.1.614.0 do Microsoft Entra Connect têm um problema relacionado à sincronização de hash de senha. Se você não pretende usar a sincronização de hash de senha em conjunto com a Autenticação de passagem, leia as Notas de versão do Microsoft Entra Connect.

Identifique um ou mais servidores adicionais (que execute o Windows Server 2016 ou posterior, com o TLS 1.2 habilitado) no qual você possa executar Agentes de Autenticação autônomos. Esses servidores adicionais são necessários para garantir a alta disponibilidade de solicitações de entrada. Adicione os servidores à mesma floresta do Active Directory dos usuários cujas senhas você precisa validar.

Importante

Em ambientes de produção, recomendamos ter um mínimo de três Agentes de Autenticação em execução no seu locatário. Há um limite do sistema de 40 Agentes de Autenticação por locatário. Como melhor prática, trate todos os servidores que estão executando Agentes de Autenticação como sistemas de Camada 0 (veja a referência).

Se houver um firewall entre os servidores e o Microsoft Entra ID, configure os seguintes itens:

Certifique-se de que os Agentes de Autenticação podem fazer solicitações de saída ao Microsoft Entra ID sobre as seguintes portas:

Número da porta Como ele é usado 80 Baixa as listas de CRLs (certificados revogados) enquanto valida o certificado TLS/SSL 443 Lida com toda a comunicação de saída com o serviço 8080 (opcional) Agentes de Autenticação relatam seu status de cada dez minutos através da porta 8080, se a porta 443 não estiver disponível. Esse status é exibido no centro de administração do Microsoft Entra. A porta 8080 não é usada para entradas do usuário. Se o firewall impõe as regras de acordo com os usuários originadores, abra essas portas para o tráfego proveniente dos serviços Windows que são executados como um serviço de rede.

Se o firewall ou proxy permitir que você adicione entradas DNS a uma lista de permissão, inclua conexões em *.msappproxy.net e em *.servicebus.windows.net. Caso contrário, permita o acesso aos Intervalos de IP do datacenter do Azure, os quais são atualizados semanalmente.

Evite todas as formas de inspeção sequencial e encerramento em comunicações TLS de saída entre o agente de passagem do Azure e o ponto de extremidade do Azure.

Para um proxy HTTP de saída, verifique se a URL autologon.microsoftazuread-sso.com está na lista de permissões. Você deve especificar essa URL explicitamente, pois o caractere curinga pode não ser aceito.

Os seus Agentes de autenticação devem acessar login.windows.net e login.microsoftonline.net para o registro inicial. Abra seu firewall para essas URLs também.

Para a validação de certificados, desbloqueie as seguintes URLs: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80, e ocsp.msocsp.com:80. Uma vez que essas URLs são usadas para a validação de certificado com outros produtos da Microsoft, você talvez já tenha essas URLs desbloqueadas.

Pré-requisito de nuvem do Azure Governamental

Antes de habilitar a Autenticação de Passagem na etapa 2 do Microsoft Entra Connect, baixe a versão mais recente do agente PTA no centro de administração do Microsoft Entra. Certifique-se de que o agente esteja na versão 1.5.1742.0. ou posterior. Para verificar seu agente, consulte Atualizar agentes de autenticação

Depois de baixar a versão mais recente do agente, continue com as instruções abaixo para configurar a autenticação de passagem pelo Microsoft Entra Connect.

Etapa 2: habilitar o recurso

Habilite a autenticação de passagem por meio do Microsoft Entra Connect.

Importante

É possível habilitar a Autenticação de passagem no servidor primário ou de preparo do Microsoft Entra Connect. É altamente recomendável habilitá-la do servidor primário. Se você estiver configurando um servidor de preparo do Microsoft Entra Connect no futuro, você devem continuar para escolher a autenticação de passagem como a opção de entrada; escolhendo outra opção será desabilitar Autenticação de passagem no locatário e substituir a configuração no servidor primário.

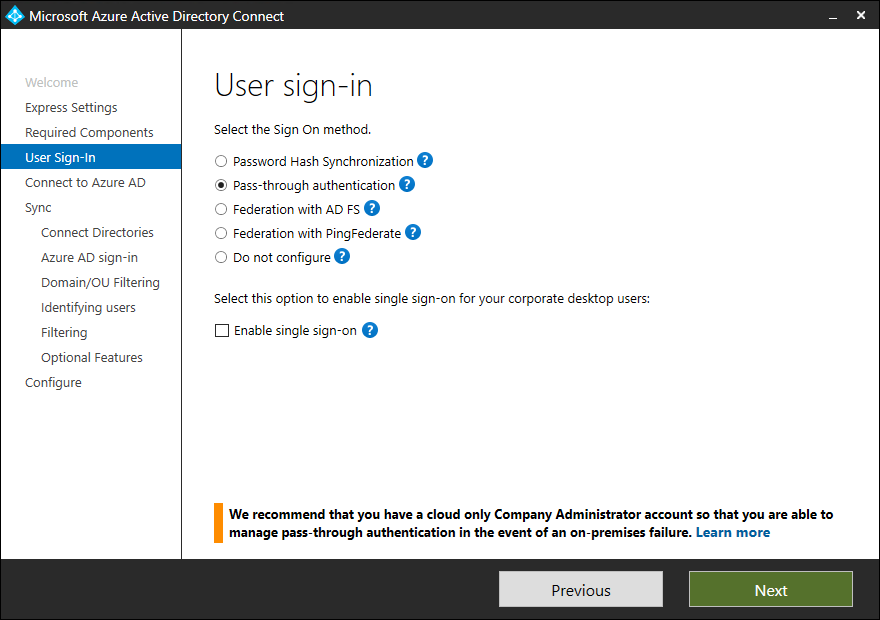

Se estiver instalando o Microsoft Entra Connect pela primeira vez, escolha o caminho de instalação personalizado. Na página Entrada de usuário escolha Autenticação de Passagem como o Método de logon. Após a conclusão bem-sucedida, um Agente de autenticação de passagem estará instalado no mesmo servidor do Microsoft Entra Connect. Além disso, o recurso de autenticação de passagem estará habilitado em seu locatário.

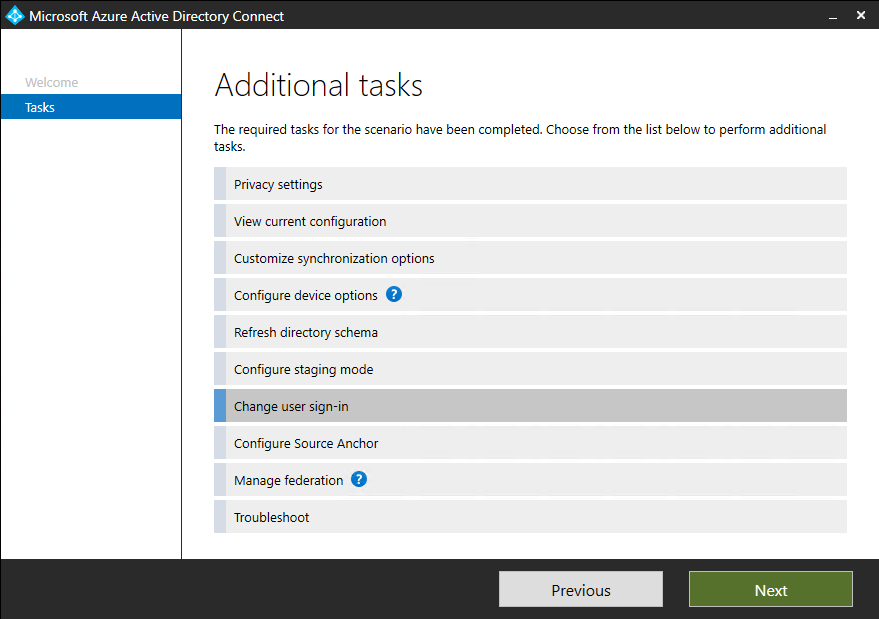

Se já tiver instalado o Microsoft Entra Connect usando o caminho de instalação expressa ou de instalação personalizada, selecione a tarefa Alterar entrada do usuário no Microsoft Entra Connect e selecione Avançar. Depois selecione Autenticação de Passagem como o método de entrada. Após a conclusão bem-sucedida, um Agente de autenticação de passagem estará instalado no mesmo servidor que o Microsoft Entra Connect, e o recurso estará habilitado em seu locatário.

Importante

A Autenticação de Passagem é um recurso no nível do locatário. A ativação desse recurso afeta a entrada de usuários em todos os domínios gerenciados no seu locatário. Se estiver alternando dos Serviços de Federação do Active Directory (AD FS) para Autenticação de passagem, você deve esperar pelo menos 12 horas antes de desligar a infraestrutura do AD FS. Esse tempo de espera é para garantir que os usuários continuem entrando no Exchange ActiveSync durante a transição. Para obter mais ajuda com a migração do AD FS para Autenticação de passagem, confira os nossos planos de implantação publicados aqui.

Etapa 3: testar o recurso

Siga estas instruções para verificar se você habilitou a Autenticação de passagem corretamente:

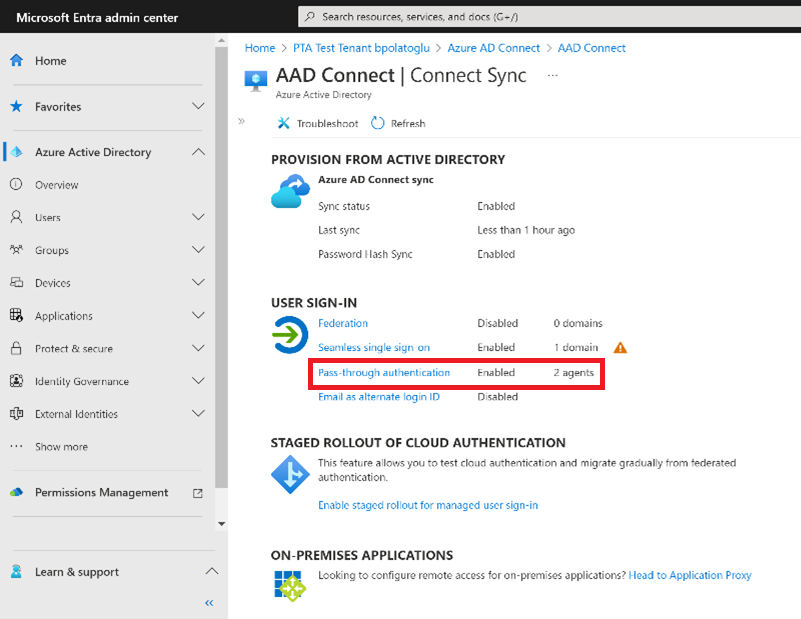

Entre no Centro de administração do Microsoft Entra com as credenciais do Administrador de Identidade Híbrida de seu locatário.

Selecione Microsoft Entra ID.

Selecione Microsoft Entra Connect.

Verifique se o recurso Autenticação de passagem aparece como Habilitado.

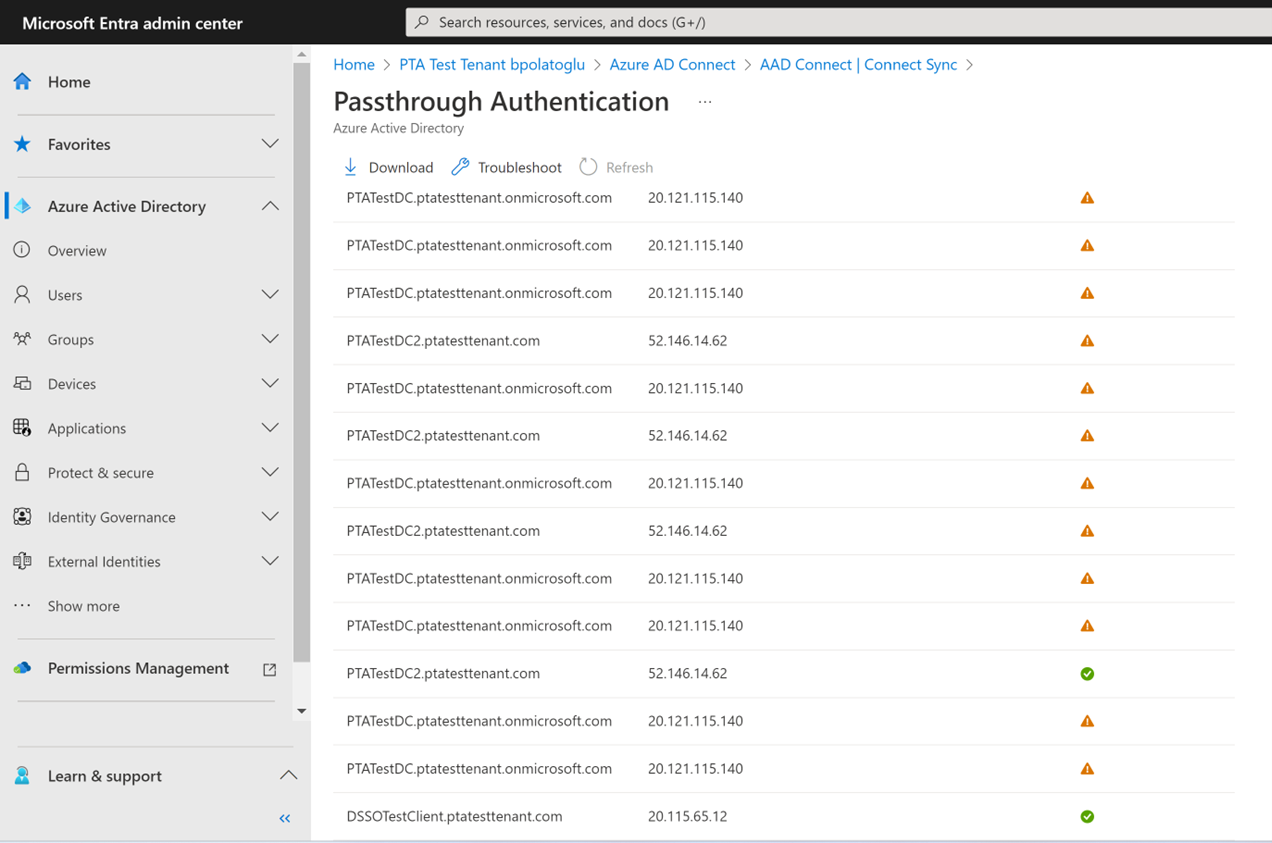

Selecione Autenticação de passagem. Esse painel da Autenticação de passagem lista os servidores em que os Agentes de autenticação estão instalados.

Nesse momento, os usuários de todos os domínios gerenciados no seu locatário podem entrar usando a Autenticação de passagem. No entanto, os usuários de domínios federados continuam a entrar usando o AD FS ou outro provedor de federação que já esteja configurado. Se você converter um domínio de federado para gerenciado, todos os usuários nesse domínio passarão automaticamente a entrar usando a Autenticação de passagem. O recurso de Autenticação de passagem os não afeta os usuários somente de nuvem.

Etapa 4: Verificar a alta disponibilidade

Se você planeja implantar autenticação de passagem em um ambiente de produção, instale um Agente de Autenticação autônomo. Instale esses Agentes de Autenticação no(s) servidor(es) diferente(s) do que está executando o Microsoft Entra Connect. Esta configuração fornece alta disponibilidade para solicitações de entrada de usuário.

Importante

Em ambientes de produção, recomendamos ter um mínimo de três Agentes de Autenticação em execução no seu locatário. Há um limite do sistema de 40 Agentes de Autenticação por locatário. Como melhor prática, trate todos os servidores que estão executando Agentes de Autenticação como sistemas de Camada 0 (veja a referência).

A instalação de diversos agentes de autenticação de passagem garante alta disponibilidade, mas não o balanceamento de carga determinístico entre os agentes de autenticação. Para determinar quantos agentes de autenticação você precisa para seu locatário, considere o pico e a carga média das solicitações de entrada esperadas no locatário. Como um parâmetro de comparação, um único Agente de autenticação pode manipular de 300 a 400 autenticações por segundo em um servidor padrão com CPU de 4 núcleos e 16 GB de RAM.

Para estimar o tráfego de rede, use as seguintes diretrizes de tamanho:

- Cada solicitação tem um tamanho de carga de (0,5 K + 1 K * num_of_agents) bytes, ou seja, de dados do Microsoft Entra ID para o agente de autenticação. Aqui, "num_of_agents" indica o número de Agentes de autenticação registrado no seu locatário.

- Cada resposta tem um tamanho de carga de 1 KB, ou seja, de dados do agente de autenticação para o Microsoft Entra ID.

Para a maioria dos clientes, um total de três agentes de autenticação é suficiente para alta disponibilidade e capacidade. Você deve instalar os Agentes de Autenticação perto de seus controladores de domínio para melhorar a latência de entrada.

Comece seguindo estas instruções para baixar o software do agente de autenticação:

Para fazer o download da versão mais recente do Agente de Autenticação (versões 1.5.193.0 ou posteriores), entre no centro de administração do Microsoft Entra com as credenciais de Administrador de Identidade Híbrida do locatário.

Selecione Microsoft Entra ID.

Selecione Microsoft Entra Connect, Autenticação de passagem e depois Baixar Agente.

Selecione o botão Aceitar termos e baixar.

Observação

Você também pode baixar o software Agente de Autenticação diretamente. Examine e aceite os Termos de Serviço do Agente de Autenticação antes da instalação.

Existem duas formas de implantar um Agente de Autenticação autônomo:

Inicialmente, para você fazer isso de forma interativa, basta executar o executável do Agente de Autenticação baixado e fornecer credenciais de Administrador de identidade híbrida do locatário quando solicitado.

Segundo, você pode criar e executar um script de implantação autônomo. Isso é útil quando você deseja implantar vários Agentes de Autenticação ao mesmo tempo, ou instalar Agentes de Autenticação em servidores Windows que não possuem a interface do usuário ativada ou que você não pode acessar com a Área de Trabalho Remota. Aqui estão as instruções sobre como usar essa abordagem:

- Execute o seguinte comando para instalar um Agente de Autenticação:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - Você pode registrar o Agente de Autenticação com nosso serviço usando o PowerShell. Crie um objeto de credenciais do PowerShell

$credcom um nome de usuário de Administrador de identidade híbrida e uma senha para seu locatário. Execute o comando a seguir, substituindo<username>e<password>:

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Vá para C:\Arquivos de Programas\Microsoft Azure AD Connect Authentication Agent e execute o seguinte script usando o objeto

$credque você criou:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Importante

Se um agente de autenticação estiver instalado em uma máquina virtual, você não poderá cloná-la para configurar outro agente de autenticação. Não há suporte para esse método.

Etapa 5: configurar o recurso Smart Lockout

O Smart Lockout ajuda a bloquear agentes mal-intencionados que estão tentando adivinhar as senhas dos usuários ou usar métodos de força bruta para entrada. Ao definir as configurações do Smart Lockout no Microsoft Entra ID e/ou as configurações de bloqueio apropriadas no Active Directory local, os ataques podem ser filtrados antes de atingir o Active Directory. Leia este artigo para saber mais sobre como definir as configurações do Smart Lockout em seu locatário para proteger suas contas de usuário.

Próximas etapas

- Migrar seus aplicativos para a ID do Microsoft Entra: recursos para ajudar você a migrar o acesso e a autenticação do aplicativo para a ID do Microsoft Entra.

- Bloqueio Inteligente: saiba como configurar a capacidade de Bloqueio Inteligente no seu locatário para proteger as contas de usuário.

- Limitações atuais: saiba quais cenários têm suporte na Autenticação de passagem e quais não têm.

- Análise técnica aprofundada: entenda como funciona o recurso de Autenticação de passagem.

- Perguntas frequentes: encontre respostas para perguntas frequentes.

- Solução de problemas: saiba como resolver problemas comuns com o recurso de Autenticação de Passagem.

- Aprofundamento em segurança: obtenha informações técnicas sobre o recurso de Autenticação de passagem.

- Ingresso híbrido do Microsoft Entra: configure o recurso de ingresso híbrido do Microsoft Entra em seu locatário para SSO em seus recursos locais e na nuvem.

- SSO contínuo do Microsoft Entra: saiba mais sobre esse recurso complementar.

- UserVoice: use o Fórum do Microsoft Entra para enviar solicitações de novos recursos.