Saiba mais sobre os detalhes das atividades de log de entrada

O Microsoft Entra registra todas as entradas em um locatário do Azure para fins de conformidade. Como administrador de TI, você precisa saber o que os valores do log de entrada significam para interpretá-los corretamente.

Este artigo explica os valores encontrados nos logs de entrada. Esses valores fornecem informações valiosas para solucionar problemas de erros de entrada.

Componentes de atividade de entrada

No Microsoft Entra ID, uma atividade de entrada é feita de três componentes principais:

- Quem: a identidade (usuário) que entrou.

- Como: o cliente (Aplicativo) usado no acesso.

- O quê: o destino (Recurso) que a identidade acessou.

Concentre-se nesses três componentes ao investigar uma entrada para restringir sua pesquisa para que você não esteja examinando todos os detalhes. Em cada um desses três componentes, há identificadores relacionados que podem fornecer mais informações. Cada entrada também contém identificadores exclusivos que correlacionam a tentativa de entrada às atividades associadas.

Quem

Os seguintes detalhes estão associados ao usuário:

- Usuário

- Nome de Usuário

- ID do Usuário

- Identificador de entrada

- Tipo de usuário

Como

Como o usuário se conecta pode ser identificado examinando os seguintes detalhes:

- Requisito de autenticação

- Aplicativo cliente

- Tipo de credencial do cliente

- Avaliação contínua de acesso

O que

Você pode identificar o recurso que o usuário está tentando acessar usando os seguintes detalhes:

- Aplicativo

- ID do aplicativo

- Recurso

- ID de Recurso

- ID do locatário do recurso

- ID da entidade de serviço de recurso

Identificadores exclusivos

Os logs de entrada também contêm vários identificadores exclusivos que fornecem mais informações sobre a tentativa de entrada.

- ID de Correlação: a ID de correlação agrupa as entradas da mesma sessão de logon. O valor é baseado em parâmetros passados por um cliente, portanto o Microsoft Entra ID não pode garantir sua precisão.

- ID da solicitação: um identificador que corresponde a um token emitido. Para procurar por entradas realizadas com um token específico, primeiro você precisa extrair a ID da solicitação do token.

- Identificador de token exclusivo: um identificador exclusivo para o token passado durante a entrada. Esse identificador é usado para correlacionar a entrada com a solicitação de token.

Detalhes da atividade de entrada

Cada tentativa de entrada contém detalhes associados a esses três componentes principais. Os detalhes são organizados em várias guias, com base no tipo de entrada.

Informações básicas

A guia Informações básicas contém a maior parte dos detalhes associados a uma tentativa de entrada. Anote os identificadores exclusivos, pois eles podem ser necessários para solucionar problemas de início de sessão. Você pode seguir quem, como, qual padrão usando os detalhes na guia Informações Básicas.

Você também pode iniciar o Diagnóstico de Entrada na guia Informações Básicas. Para obter mais informações, confira Como usar o diagnóstico de entrada.

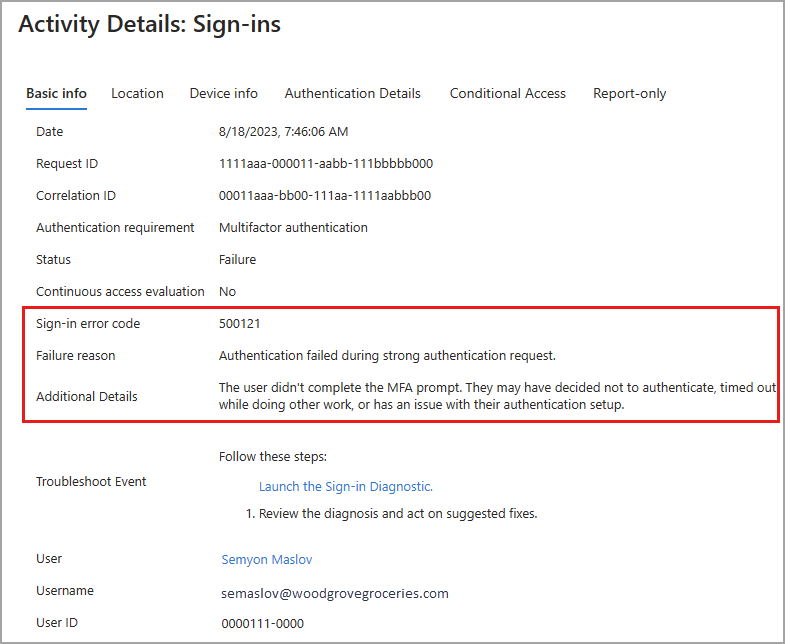

Códigos de erro de entrada

Se uma entrada falhar, você poderá saber o motivo na guia Informações básicas do item de log relacionado. O código de erro e o motivo da falha associado aparecem nos detalhes. Para obter mais informações, consulte Como solucionar erros de entrada.

Localização e Dispositivo

As guias Localização de Informações do dispositivo exibem informações gerais sobre o local e o endereço IP do usuário. A guia Informações do dispositivo contém detalhes sobre o navegador e o sistema operacional usados para entrar. Essa guia também fornece detalhes sobre se o dispositivo está em conformidade, gerenciado ou ingressado no Microsoft Entra híbrido.

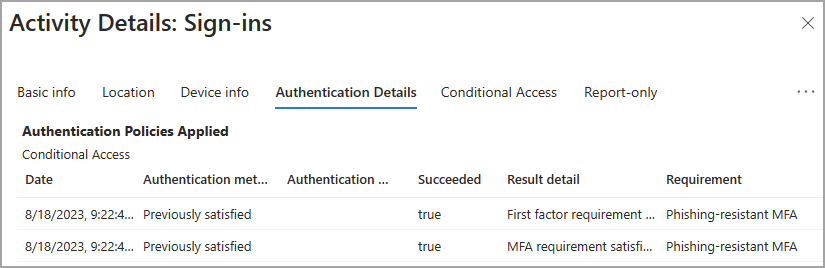

Detalhes de autenticação

A guia Detalhes de Autenticação nos detalhes de um log de credenciais fornece as seguintes informações para cada tentativa de autenticação:

- Uma lista de políticas de autenticação aplicadas, por exemplo, Acesso Condicional ou Padrões de Segurança.

- A sequência de métodos de autenticação usados para entrar.

- Se a tentativa de autenticação foi bem-sucedida e o motivo.

Essas informações permitem que você solucione problemas em cada etapa da entrada de um usuário. Use estes detalhes para acompanhar:

- O volume de credenciais protegidas pela MFA.

- As taxas de sucesso e uso de cada método de autenticação.

- Uso de métodos de autenticação sem senha, como Entrada por Telefone Sem Senha e FIDO2.

- Com que frequência os requisitos de autenticação são atendidos por declarações de token, por exemplo, nas quais os usuários não é solicitado interativamente a inserir uma senha ou um SMS OTP.

Acesso Condicional

Se as políticas de AC (Acesso Condicional) estiverem em uso em seu locatário, você poderá ver se essas políticas foram aplicadas à tentativa de entrada. Todas as políticas que podem ser aplicadas à entrada são listadas. O resultado final da política é exibido para que você possa ver rapidamente se a política impactou a tentativa de entrada.

- Êxito: a política de AC foi aplicada com êxito à tentativa de entrada.

- Falha: a política de AC foi aplicada à tentativa de entrada, mas a tentativa de entrada falhou.

- Não aplicada: o início de sessão não correspondeu aos critérios para a política a ser aplicada.

- Há cenários específicos que, devido à sua natureza, devem ser isentos da avaliação de Acesso Condicional para evitar uma dependência circular (cenário do ovo e da galinha) que não seria possível concluir. Eles são considerados "cenários de inicialização" e podem incluir entradas associadas ao registro do dispositivo, conformidade do dispositivo ou conectores do Servidor de Políticas de Rede.

- As entradas do Windows Hello para Empresas são exibidas como "Não Aplicadas" porque as políticas de Acesso Condicional protegem as tentativas de entrada para recursos de nuvem, não o processo de entrada do Windows.

- Desabilitado: a política foi desabilitada no momento da tentativa de entrada.

Somente relatório

Como as políticas de AC (Acesso Condicional) podem alterar a experiência de início de sessão de seus usuários e potencialmente interromper seus processos, é uma boa ideia ter certeza de que sua política está configurada corretamente. Com o modo somente relatório, você pode configurar uma política e avaliar seu efeito potencial antes de habilitá-la.

Essa guia dos logs de entrada exibe os resultados das tentativas de entrada que estavam no escopo da política. Para obter mais informações, consulte o artigo O que é o modo somente relatório de Acesso Condicional?

Detalhes e considerações de entrada

É importante considerar os cenários a seguir ao revisar os logs de entrada.

Endereço IP e local: não existe uma conexão definitiva entre um endereço IP e o local em que o computador com esse endereço está fisicamente localizado. Os provedores de serviços móveis e VPNs emitem endereços IP de pools centralizados que muitas vezes ficam longe do local em que o dispositivo cliente é usado. Atualmente, a conversão de endereços IP para um local físico é um esforço baseado em rastreamentos, dados de registro, pesquisas reversas e outras informações.

Data e hora: a data e a hora de uma tentativa de entrada são localizadas no fuso horário da pessoa conectada ao centro de administração do Microsoft Entra, e não do usuário que tentou entrar.

Acesso condicional:

Not applied: nenhuma política aplicada ao usuário e ao aplicativo durante a entrada. Windows Hello para Empresas aparece como "Não Aplicado" porque as políticas de Acesso Condicional protegem as tentativas de entrada para recursos de nuvem, não o processo de entrada do Windows. Outras entradas podem ser interrompidas para que uma política não seja aplicada.Success: uma ou mais políticas de Acesso Condicional aplicadas ao usuário e ao aplicativo (mas não necessariamente às outras condições) durante a entrada. Mesmo que uma política de acesso condicional não se aplique, se ela foi avaliada, o status do acesso condicional mostra Bem-sucedida.Failure: a entrada satisfez a condição de usuário e aplicativo de pelo menos uma política de acesso condicional, e os controles de concessão não foram atendidos ou definidos para bloquear o acesso.- O acesso condicional não se aplica à entrada do Windows, como o Windows Hello for Business. O acesso condicional protege as tentativas de entrada para recursos de nuvem, não o processo de entrada do dispositivo.

Avaliação de acesso contínuo: mostra se a CAE (avaliação de acesso contínuo) foi aplicada ao evento de entrada.

- Há várias solicitações de entrada para cada autenticação, que podem aparecer nas guias interativas ou não interativas.

- A CAE só é exibida como verdadeira para uma das solicitações e pode aparecer na guia interativa ou não interativa.

- Para obter mais informações, confira Monitorar e solucionar problemas de entradas com avaliação contínua de acesso no Microsoft Entra ID.

Tipo de acesso entre locatários: descreve o tipo de acesso entre locatários usado pelo ator para acessar o recurso. Os valores possíveis são:

none: um evento de entrada que não ultrapassou os limites de um locatário do Microsoft Entra.b2bCollaboration: uma entrada entre locatários executada por um usuário convidado usando a Colaboração B2B.b2bDirectConnect: uma entrada entre locatários executada por um B2B.microsoftSupport: uma entrada entre locatários executada por um agente de suporte da Microsoft em um locatário externo da Microsoft.serviceProvider- Uma entrada entre locatários executada por um CSP (Provedor de Serviços de Nuvem) ou um administrador semelhante em nome do cliente do CSP em um locatário.unknownFutureValue: um valor sentinela usado pelo MS Graph para ajudar os clientes a lidar com alterações em listas de enumeração. Para saber mais, confira Práticas recomendadas para trabalhar com o Microsoft Graph.

Locatário: o log de entrada rastreia dois identificadores de locatário relevantes em cenários entre locatários:

- Locatário inicial: o locatário que é proprietário da identidade de usuário. O Microsoft Entra ID rastreia a ID e o nome.

- Locatário do recurso: o locatário que é proprietário do recurso (destino).

- Devido a confirmações de privacidade, o Microsoft Entra ID não preenche o nome do locatário inicial durante cenários entre locatários.

- Para descobrir como os usuários fora do locatário acessam os recursos, selecione todas as entradas em que o locatário inicial não corresponde ao locatário do recurso.

Autenticação multifator: quando um usuário entra com a MFA, vários eventos da MFA separados estão realmente ocorrendo. Por exemplo, se um usuário inserir o código de validação errado ou não responder a tempo, mais eventos de MFA serão enviados para refletir o status mais recente da tentativa de início de sessão. Esses eventos de entrada aparecem como um item de linha nos logs de entrada do Microsoft Entra. No entanto, esse mesmo evento de entrada no Azure Monitor aparece como vários itens de linha. Todos esses eventos têm o mesmo

correlationId.Requisito de autenticação: mostra o nível mais alto de autenticação necessário em todas as etapas de entrada para que o logon seja bem-sucedido.

- A API do Graph dá suporte a

$filter(somente operadoreseqestartsWith).

- A API do Graph dá suporte a

Tipos de eventos de entrada: indica a categoria de entrada que o evento representa.

- A categoria de entradas de usuário pode ser

interactiveUserounonInteractiveUsere corresponde ao valor da propriedade isInteractive no recurso de entrada. - A categoria de identidade gerenciada é

managedIdentity. - A categoria da entidade de serviço é servicePrincipal.

- A API do Microsoft Graph dá suporte a:

$filter(somente operadoreq). - O portal do Azure não mostra esse valor, mas o evento de entrada é colocado na guia que corresponde ao seu tipo. Os valores possíveis são os seguintes:

interactiveUsernonInteractiveUserservicePrincipalmanagedIdentityunknownFutureValue

- A categoria de entradas de usuário pode ser

Tipo de usuário: exemplos incluem

member,guestouexternal.Detalhes de autenticação:

- O código de verificação OATH é registrado como o método de autenticação para tokens de software e de hardware OATH (como o aplicativo Microsoft Authenticator).

- A guia Detalhes da autenticação pode inicialmente mostrar dados incompletos ou imprecisos, até que as informações de log sejam totalmente agregadas. Exemplos conhecidos incluem:

- Uma mensagem Atendido pela declaração no token é exibida de forma incorreta quando os eventos de entrada são registrados inicialmente.

- A linha de Autenticação primária não é registrada inicialmente.

- Se você não tiver certeza de um detalhe nos logs, obtenha a ID da Solicitação e a ID de Correlação a serem usadas para análise ou solução de problemas adicionais.

- Se as políticas de Acesso Condicional para autenticação ou tempo de vida da sessão forem aplicadas, elas serão listadas acima das tentativas de entrada. Se você não vir nenhuma dessas opções, essas políticas não estão sendo aplicadas no momento. Para obter mais informações, confira Controle de sessão de Acesso Condicional.