Adicionar, testar ou remover ações protegidas no Microsoft Entra ID

Ações protegidas no Microsoft Entra ID são permissões que receberam políticas de Acesso Condicional que são impostas quando um usuário tenta executar uma ação. Este artigo descreve como adicionar, testar ou remover ações protegidas.

Observação

Você deve executar estas etapas na sequência a seguir para garantir que as ações protegidas sejam configuradas e impostas corretamente. Se você não seguir essa ordem, poderá ter um comportamento inesperado, como receber solicitações repetidas para autenticar novamente.

Pré-requisitos

Para adicionar ou remover ações protegidas, você deve ter:

- Licença P1 ou P2 do Microsoft Entra ID

- Função de Administrador de Acesso Condicional ou Administrador de segurança

Etapa 1: configurar a política de acesso condicional

As ações protegidas usam um contexto de autenticação de Acesso Condicional, portanto, você deve configurar um contexto de autenticação e adicioná-lo a uma política de Acesso Condicional. Se você já tiver uma política com um contexto de autenticação, poderá pular para a próxima seção.

Selecione Proteção>Acesso Condicional>Contexto de autenticação>Contexto de autenticação.

Selecione Novo contexto de autenticação para abrir o painel Adicionar contexto de autenticação.

Insira um nome e uma descrição e selecione Salvar.

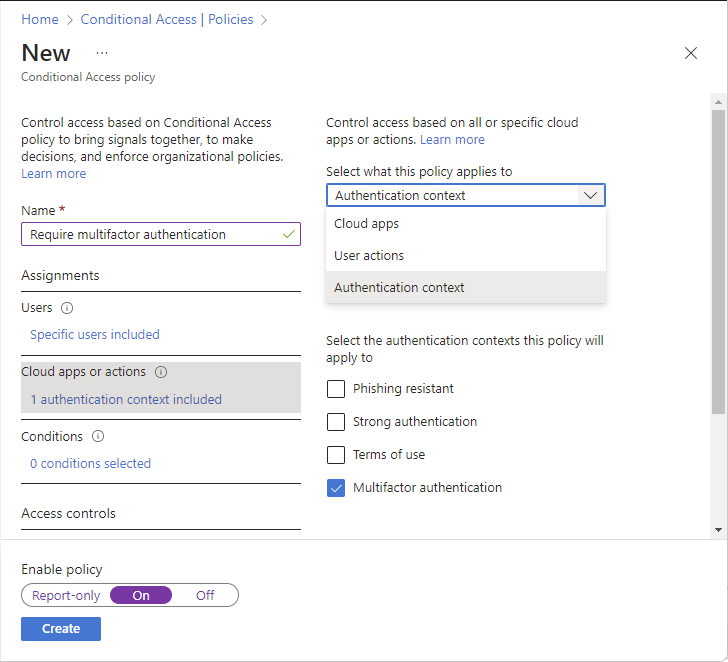

Selecione Políticas>Nova política para criar uma nova política.

Crie uma nova política e selecione seu contexto de autenticação.

Para mais informações, consulte Acesso condicional: aplicativos de nuvem, ações e contexto de autenticação.

Etapa 2: adicionar ações protegidas

Para adicionar ações de proteção, atribua uma política de Acesso Condicional a uma ou mais permissões usando um contexto de autenticação de Acesso Condicional.

Selecione Proteção>Acesso Condicional>Políticas.

Verifique se o estado da política de Acesso Condicional que você planeja usar com sua ação protegida está definido como Ativado e não como Desativado ou Somente Relatório.

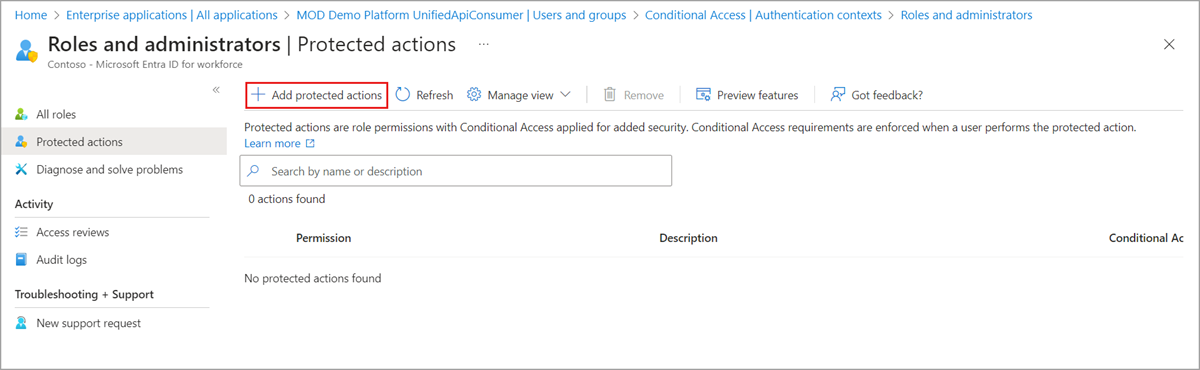

Selecione Identidade>Funções e administradores>Ações protegidas.

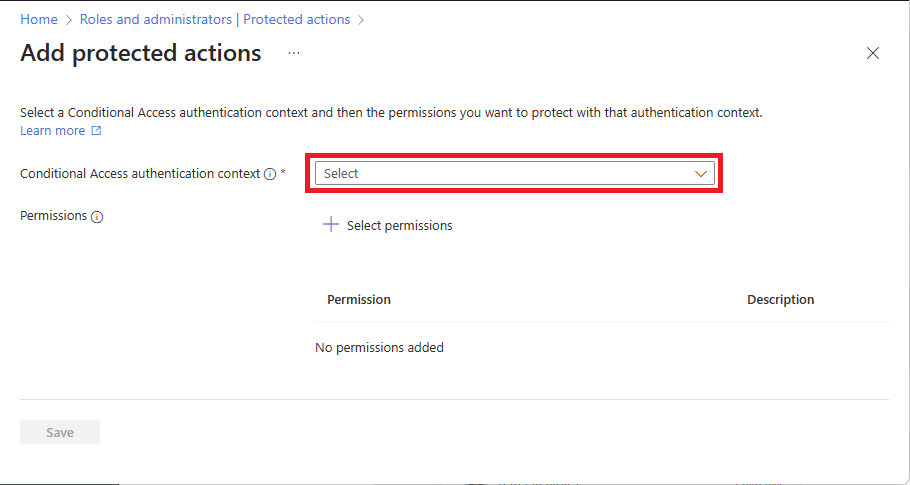

Selecione Adicionar ações protegidas para adicionar uma nova ação protegida.

Se Adicionar ações protegidas estiver desabilitada, verifique se você recebeu a função Administrador de Acesso Condicional ou Administrador de Segurança. Para obter mais informações, veja Solucionar problemas de ações protegidas.

Selecione um contexto de autenticação de Acesso Condicional configurado.

Selecione Selecionar permissões e selecione as permissões para proteger com Acesso Condicional.

Selecione Adicionar.

Quando terminar, selecione Avançar.

As novas ações protegidas aparecem na lista de ações protegidas

Etapa 3: testar ações protegidas

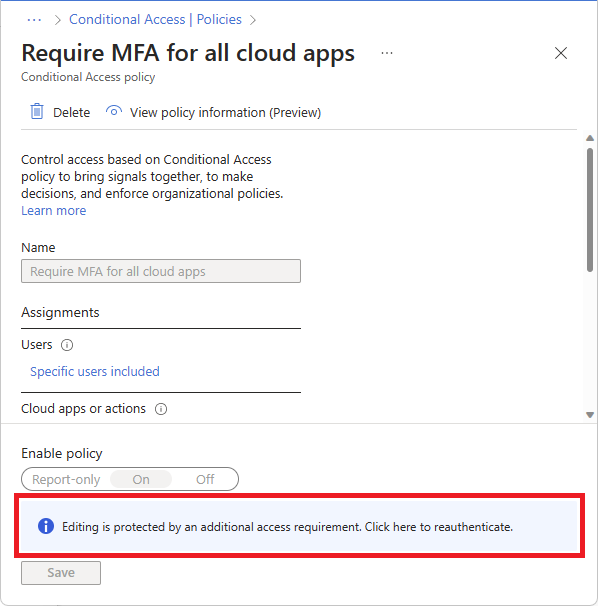

Quando um usuário executa uma ação protegida, ele precisa atender aos requisitos da política de Acesso Condicional. Esta seção mostra a experiência de um usuário que está sendo solicitado a atender a uma política. Neste exemplo, é necessário que o usuário se autentique com uma chave de segurança FIDO antes de atualizar as políticas de Acesso Condicional.

Entre no centro de administração do Microsoft Entra como um usuário que deve atender à política.

Selecione Proteção>aAesso Condicional.

Selecione uma política de Acesso Condicional para exibi-la.

A edição de política está desabilitada porque os requisitos de autenticação não foram atendidos. Na parte inferior da página está a seguinte observação:

A edição é protegida por um requisito de acesso adicional. Clique aqui para autenticar novamente.

Selecione Clique aqui para autenticar novamente.

Preencha os requisitos de autenticação quando o navegador for redirecionado para o Microsoft Entra página de entrada.

Depois de concluir os requisitos de autenticação, a política pode ser editada.

Edite a política e salve as alterações.

Remover ações protegidas

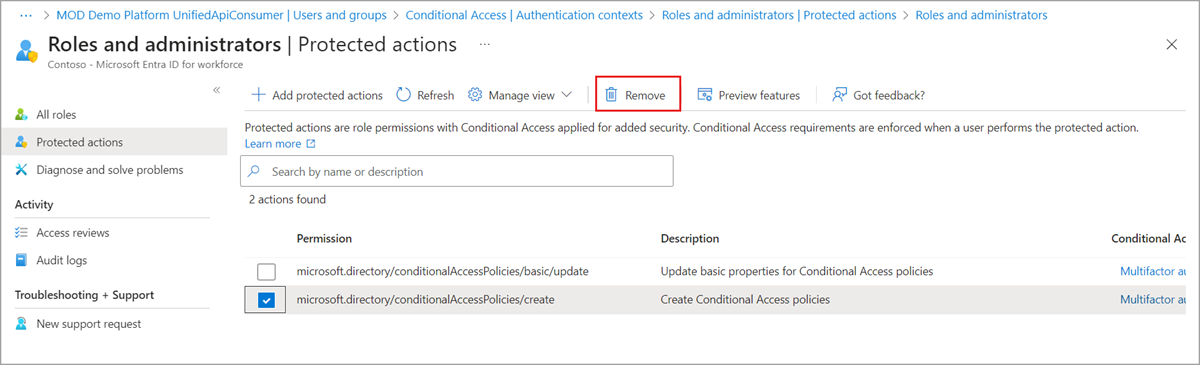

Para remover ações de proteção, cancele a atribuição de requisitos de política de Acesso Condicional de uma permissão.

Selecione Identidade>Funções e administradores>Ações protegidas.

Localize e selecione a política de acesso condicional de permissão para cancelar a atribuição.

Na barra de ferramentas, selecione Remover.

Depois de remover a ação protegida, a permissão não terá um requisito de Acesso Condicional. Uma nova política de Acesso Condicional pode ser atribuída à permissão.

Microsoft Graph

Adicionar ações protegidas

Ações protegidas são adicionadas atribuindo um valor de contexto de autenticação a uma permissão. Os valores de contexto de autenticação que estão disponíveis no locatário podem ser descobertos chamando a API authenticationContextClassReference.

O contexto de autenticação pode ser atribuído a uma permissão usando o ponto de extremidade beta da API unifiedRbacResourceAction:

https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/

O exemplo a seguir mostra como obter a ID de contexto de autenticação que foi definida na permissão microsoft.directory/conditionalAccessPolicies/delete.

GET https://graph.microsoft.com/beta/roleManagement/directory/resourceNamespaces/microsoft.directory/resourceActions/microsoft.directory-conditionalAccessPolicies-delete-delete?$select=authenticationContextId,isAuthenticationContextSettable

Ações de recurso com a propriedade isAuthenticationContextSettable definida como verdadeiro dão suporte a contexto de autenticação. Ações de recurso com o valor da propriedade authenticationContextId é a ID de contexto de autenticação que foi atribuída à ação.

Para exibir as propriedades isAuthenticationContextSettable e authenticationContextId, elas devem ser incluídas na instrução select ao fazer a solicitação para a API de ação do recurso.

Solucionar problemas de ações protegidas

Sintoma – Nenhum valor de contexto de autenticação pode ser selecionado

Ao tentar selecionar um contexto de autenticação de Acesso Condicional, não há valores disponíveis para seleção.

Causa

Nenhum valor de contexto de autenticação de acesso condicional foi habilitado no locatário.

Solução

Habilite o contexto de autenticação para o locatário adicionando um novo contexto de autenticação. Verifique se a opção Publicar em aplicativos está marcada para que o valor esteja disponível para ser selecionado. Para mais informações, consulte Contexto de autenticação.

Sintoma – A política não está sendo disparada

Em alguns casos, após a adição de uma ação protegida, os usuários podem não ser solicitados conforme o esperado. Por exemplo, se a política exigir autenticação multifator, um usuário poderá não ver um prompt de entrada.

Causa 1

O usuário não foi atribuído às políticas de Acesso Condicional usadas para ação protegida.

Solução 1

Use a ferramenta What If do Acesso Condicional para marcar se o usuário tiver sido atribuído à política. Ao usar a ferramenta, selecione o usuário e o contexto de autenticação que foi usado com a ação protegida. Selecione What If e verifique se a política esperada está listada na tabela Políticas que serão aplicadas. Se a política não se aplicar, marcar a condição de atribuição de usuário da política e adicione o usuário.

Causa 2

O usuário já atendeu à política. Por exemplo, a autenticação multifator concluída anteriormente na mesma sessão.

Solução 2

Verifique os eventos de entrada do Microsoft Entra para solucionar problemas. Os eventos de entrada incluiem detalhes sobre a sessão, inclusive se o usuário já concluiu a autenticação multifator. Ao solucionar problemas com os logs de entrada, também é útil marcar página de detalhes da política para confirmar se um contexto de autenticação foi solicitado.

Sintoma – a política nunca é satisfeita

Quando você tenta executar os requisitos para a política de Acesso Condicional, a política nunca é atendida e você continua sendo solicitado a autenticar novamente.

Causa

A política de Acesso Condicional não foi criada ou o estado da política é Desativado ou Somente relatório.

Solução

Crie a política de Acesso Condicional se ela não existir ou e defina o estado como Ativado.

Se você não conseguir acessar a página de Acesso Condicional devido à ação protegida e solicitações repetidas para autenticar novamente, use o link a seguir para abrir a página de Acesso Condicional.

Sintoma – Sem acesso para adicionar ações protegidas

Quando conectado, você não tem permissões para adicionar ou remover ações protegidas.

Causa

Você não tem permissão para gerenciar ações protegidas.

Solução

Verifique se você recebeu a função Administrador de Acesso Condicional ou Administrador de Segurança.

Sintoma – Erro retornado usando o PowerShell para executar uma ação protegida

Ao usar o PowerShell para executar uma ação protegida, um erro é retornado e não há nenhum prompt para atender à política de Acesso Condicional.

Causa

O Microsoft Graph PowerShell dá suporte à autenticação passo a passo, que é necessária para permitir prompts de política. Não há suporte para o Azure e Azure AD Graph PowerShell para autenticação passo a passo.

Solução

Verifique se você está usando o Microsoft Graph PowerShell.