Gerir a segurança do dispositivo com políticas de segurança de pontos finais no Microsoft Intune

Enquanto administrador de segurança relacionado com a segurança do dispositivo, utilize Intune políticas de segurança de ponto final para gerir as definições de segurança nos dispositivos. Estes perfis são semelhantes no conceito a um modelo de política de configuração de dispositivo ou linha de base de segurança, que são grupos lógicos de definições relacionadas. No entanto, quando os perfis de configuração do dispositivo e as linhas de base de segurança incluem um grande corpo de definições diversas fora do âmbito de proteção de pontos finais, cada perfil de segurança de ponto final foca-se num subconjunto específico de segurança do dispositivo.

Ao utilizar políticas de segurança de ponto final juntamente com outros tipos de políticas, como linhas de base de segurança ou modelos de proteção de ponto final a partir de políticas de configuração de dispositivos, é importante desenvolver um plano para utilizar vários tipos de políticas para minimizar o risco de definições em conflito. As linhas de base de segurança, as políticas de configuração de dispositivos e as políticas de segurança de pontos finais são tratadas como origens iguais das definições de configuração do dispositivo por Intune. Um conflito de definições ocorre quando um dispositivo recebe duas configurações diferentes para uma definição de várias origens. Várias origens podem incluir tipos de política separados e várias instâncias da mesma política.

Quando Intune avalia a política de um dispositivo e identifica configurações em conflito para uma definição, a definição envolvida pode ser sinalizada para um erro ou conflito e não é aplicada ao dispositivo. Para obter informações que podem ajudá-lo a gerir conflitos, veja a seguinte documentação de orientação específica sobre políticas e perfis:

- Perfis de configuração do dispositivo

- Perfis de segurança de ponto final

- Linhas de base de segurança

Tipos disponíveis de política de segurança de ponto final

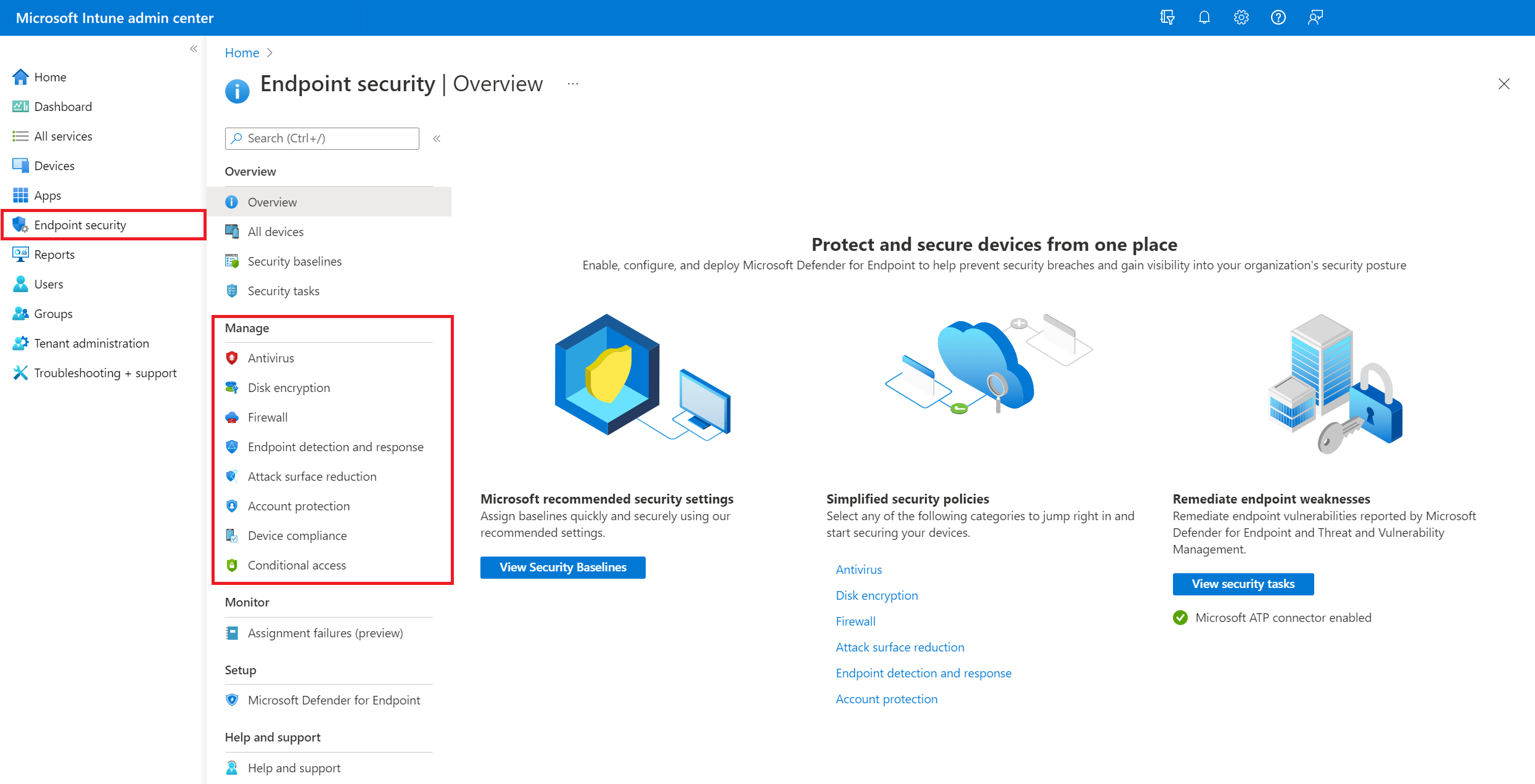

Encontrará políticas de segurança de ponto final em Gerir no nó de segurança do Ponto final do centro de administração do Microsoft Intune.

Seguem-se breves descrições de cada tipo de política de segurança de ponto final. Para saber mais sobre os mesmos, incluindo os perfis disponíveis para cada um, siga as ligações para conteúdos dedicados a cada tipo de política:

Proteção de contas – as políticas de proteção de contas ajudam-no a proteger a identidade e as contas dos seus utilizadores. A política de proteção de conta está focada nas definições de Windows Hello e Credential Guard, que faz parte da gestão de identidades e acessos do Windows.

Antivírus – as políticas antivírus ajudam os administradores de segurança a concentrarem-se na gestão do grupo discreto de definições antivírus para dispositivos geridos.

Controlo de Aplicações para Empresas (Pré-visualização) – faça a gestão de aplicações aprovadas para dispositivos Windows com a política de Controlo de Aplicações para Empresas e Instaladores Geridos para Microsoft Intune. Intune políticas do Controlo de Aplicações para Empresas são uma implementação do Controlo de Aplicações do Windows Defender (WDAC).

Redução da superfície de ataque – quando o antivírus do Defender está a ser utilizado nos seus dispositivos Windows 10/11, utilize Intune políticas de segurança de ponto final para Redução da superfície de ataque para gerir essas definições para os seus dispositivos.

Encriptação de disco – os perfis de encriptação de disco de segurança de ponto final focam-se apenas nas definições relevantes para um método de encriptação incorporado de dispositivos, como FileVault, BitLocker e Encriptação de Dados Pessoais (para Windows). Este foco torna mais fácil para os administradores de segurança gerirem as definições de encriptação ao nível do disco ou da pasta sem terem de navegar num conjunto de definições não relacionadas.

Deteção e resposta de pontos finais – quando integrar Microsoft Defender para Ponto de Extremidade com Intune, utilize as políticas de segurança de ponto final para deteção e resposta de pontos finais (EDR) para gerir as definições do EDR e integrar dispositivos no Microsoft Defender para Ponto de Extremidade.

Firewall – utilize a política de Firewall de segurança de ponto final no Intune para configurar uma firewall incorporada de dispositivos para dispositivos que executem o macOS e o Windows 10/11.

As secções seguintes aplicam-se a todas as políticas de segurança de ponto final.

Atribuir controlos de acesso baseados em funções para a política de segurança de pontos finais

Para gerir Intune políticas de segurança de ponto final, tem de utilizar uma conta que inclua a permissão de controlo de acesso baseado em funções (RBAC) Intune para a política e direitos específicos relacionados com a tarefa que está a gerir.

Observação

Antes de junho de 2024, Intune políticas de segurança de ponto final eram geridas através de direitos fornecidos pela permissão Linhas de base de segurança. A partir de junho de 2024, Intune começou a disponibilizar permissões granulares para gerir cargas de trabalho de segurança de pontos finais individuais.

Sempre que uma nova permissão granular para uma carga de trabalho de segurança de ponto final é adicionada a Intune, esses mesmos direitos são removidos da permissão Linhas de base de segurança. Se utilizar funções personalizadas com a permissão Linhas de base de segurança , a nova permissão RBAC é atribuída automaticamente às suas funções personalizadas com os mesmos direitos concedidos através da permissão linha de base segurança . Esta atribuição automática garante que os administradores continuam a ter as mesmas permissões que têm atualmente.

Funções e permissões RBAC para gerir cargas de trabalho de segurança de pontos finais

Quando atribuir permissão RBAC para gerir aspetos da segurança de pontos finais, recomendamos que atribua aos administradores as permissões mínimas necessárias para realizar tarefas específicas. Cada uma das permissões RBAC que gerem a segurança de pontos finais inclui os seguintes direitos, que podem ser concedidos individualmente ou retidos ao criar uma função RBAC personalizada:

- Atribuir

- Criar

- Excluir

- Leitura

- Atualizar

- Exibir relatórios

Utilizar funções RBAC personalizadas

As seguintes permissões incluem direitos para cargas de trabalho de segurança de pontos finais:

Controlo de aplicações para Empresas – concede direitos para gerir políticas e relatórios de controlo de aplicações.

Redução da superfície de ataque – concede direitos para gerir alguns, mas não todos os relatórios e políticas de redução da superfície de ataque. Para esta carga de trabalho, os seguintes perfis (Modelos) continuam a exigir direitos fornecidos pela permissão Linhas de base de segurança:

- Isolamento de aplicações e browsers do Windows

- Proteção Web do Windows

- Controlo de Aplicação do Windows

- Proteção contra Exploit do Windows

Deteção e resposta de pontos finais – concede direitos para gerir políticas e relatórios de deteção e resposta de Pontos finais (EDR).

Linhas de base de segurança – concede direitos para gerir todas as cargas de trabalho de segurança de pontos finais que não têm um fluxo de trabalho dedicado.

Configurações do dispositivo – o direito Ver Relatórios para Configurações de dispositivos também concede direitos para ver, gerar e exportar relatórios para políticas de segurança de ponto final.

Importante

A permissão granular do Antivírus para políticas de segurança de pontos finais pode estar temporariamente visível em alguns Inquilinos. Esta permissão não é lançada e não é suportada para utilização. As configurações da permissão Antivírus são ignoradas por Intune. Quando o Antivírus ficar disponível para ser utilizado como uma permissão granular, a sua disponibilidade será anunciada no artigo Novidades no Microsoft Intune.

Utilizar funções RBAC incorporadas

As seguintes Intune funções RBAC incorporadas também podem ser atribuídas aos administradores para fornecer direitos para gerir algumas ou todas as tarefas para cargas de trabalho e relatórios de segurança de pontos finais.

- Operador do Suporte Técnico

- Operador Somente Leitura

- Gerente de Segurança do Ponto de Extremidade

Para obter mais informações sobre as permissões e direitos específicos que cada função inclui, veja Permissões de funções incorporadas para Microsoft Intune.

Considerações sobre as novas permissões de segurança de pontos finais

Quando são adicionadas novas permissões granulares para cargas de trabalho de segurança de pontos finais, a nova permissão de carga de trabalho tem a mesma estrutura de permissões e direitos que a permissão Linhas de base de segurança tem atualmente. Isto inclui a gestão das políticas de segurança nessas cargas de trabalho, que podem conter definições sobrepostas noutros tipos de políticas, como políticas de linha de base de segurança ou políticas de catálogo de Definições, que são regidas por permissões RBAC separadas.

Se utilizar o cenário de gestão de definições de segurança do Defender para Endpoint, aplicam-se as mesmas alterações de permissão RBAC ao portal Microsoft Defender para a gestão de políticas de segurança.

Criar uma política de segurança de ponto final

O procedimento seguinte fornece orientações gerais para a criação de políticas de segurança de pontos finais:

Selecione Segurança do ponto final e, em seguida, selecione o tipo de política que pretende configurar e, em seguida, selecione Criar Política. Escolha entre os seguintes tipos de política:

- Proteção de contas

- Antivírus

- Controlo de aplicação (Pré-visualização)

- Redução de superfície de ataque

- Criptografia de disco

- Detecção e resposta do ponto de extremidade

- Firewall

Insira as seguintes propriedades:

- Plataforma: escolha a plataforma para a qual está a criar a política. As opções disponíveis dependem do tipo de política selecionado.

- Perfil: escolha entre os perfis disponíveis para a plataforma que selecionou. Para obter informações sobre os perfis, consulte a seção dedicada neste artigo para o tipo de política escolhido.

Selecionar Criar.

Na página Informações Básicas, insira um nome e uma descrição do perfil e clique em Avançar.

Na página Definições de configuração , expanda cada grupo de definições e configure as definições que pretende gerir com este perfil.

Quando terminar de definir as configurações, selecione Avançar.

Na página Etiquetas de âmbito , selecione Selecionar etiquetas de âmbito para abrir o painel Selecionar etiquetas para atribuir etiquetas de âmbito ao perfil.

Selecione Avançar para continuar.

Na página Atribuições, selecione os grupos que receberão esse perfil. Para obter mais informações sobre a atribuição de perfis, consulte Atribuir perfis de usuário e dispositivo.

Selecione Avançar.

Quando terminar, escolha Criar na página Revisar + criar. O novo perfil é exibido na lista quando você seleciona o tipo de política para o perfil que você criou.

Duplicar uma política

As políticas de segurança de ponto final suportam a duplicação para criar uma cópia da política original. Um cenário em que duplicar uma política é útil é se precisar de atribuir políticas semelhantes a diferentes grupos, mas não quiser recriar manualmente toda a política. Em vez disso, pode duplicar a política original e, em seguida, introduzir apenas as alterações necessárias à nova política. Só pode alterar uma definição específica e o grupo ao qual a política está atribuída.

Ao criar um duplicado, irá dar um novo nome à cópia. A cópia é feita com as mesmas definições de configuração e marcas de escopo que o original, mas não terá nenhuma atribuição. Terá de editar a nova política mais tarde para criar atribuições.

Os seguintes tipos de política suportam a duplicação:

- Proteção de contas

- Controlo de Aplicações (pré-visualização)

- Antivírus

- Redução de superfície de ataque

- Criptografia de disco

- Detecção e resposta do ponto de extremidade

- Firewall

Depois de criar a nova política, reveja e edite a política para efetuar alterações à respetiva configuração.

Para duplicar uma política

- Entre no Centro de administração do Microsoft Intune.

- Localize a política que pretende copiar da lista de políticas e, em seguida, selecione as reticências (...) dessa linha para abrir o menu Contexto.

- Selecione Duplicar.

- Forneça um Novo nome para a política e, em seguida, selecione Guardar.

Para editar uma política

- Selecione a nova política e selecione Propriedades.

- Selecione Configurações para expandir uma lista das definições de configuração na política. Você não pode modificar as configurações dessa exibição, mas pode revisar como elas estão configuradas.

- Para modificar a política, selecione Editar para cada categoria em que deseja fazer uma alteração:

- Noções básicas

- Atribuições

- Marcas de escopo

- Definição de configurações

- Depois de fazer alterações, selecione Guardar para guardar as suas edições. As edições a uma categoria têm de ser guardadas antes de poder introduzir edições em categorias adicionais.

Gerenciar conflitos

Muitas das definições de dispositivo que pode gerir com as políticas de segurança de Ponto final (políticas de segurança) também estão disponíveis através de outros tipos de política no Intune. Estes outros tipos de política incluem a política de configuração de dispositivos e linhas de base de segurança. Como as configurações podem ser gerenciadas por meio de vários tipos de política diferentes ou por várias instâncias do mesmo tipo de política, esteja preparado para identificar e resolver conflitos de política para dispositivos que não aderem às configurações esperadas.

- As linhas de base de segurança podem definir um valor não padrão para uma configuração em conformidade com a configuração recomendada que a linha de base aborda.

- Outros tipos de política, incluindo as políticas de segurança de ponto final, definem um valor de Não configurado por predefinição. Esses outros tipos de política exigem que você defina explicitamente as configurações na política.

Independentemente do método de política, gerenciar a mesma configuração no mesmo dispositivo por meio de vários tipos de política ou de várias instâncias do mesmo tipo de política pode resultar em conflitos que devem ser evitados.

As informações nas seguintes ligações podem ajudá-lo a identificar e resolve conflitos: