Certificação do Microsoft 365 – Guia de Provas de Exemplo

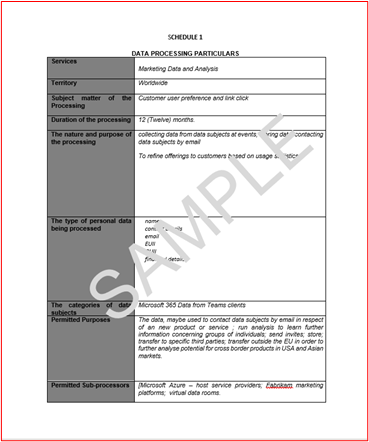

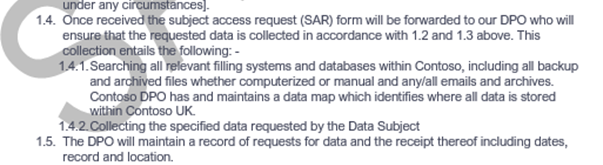

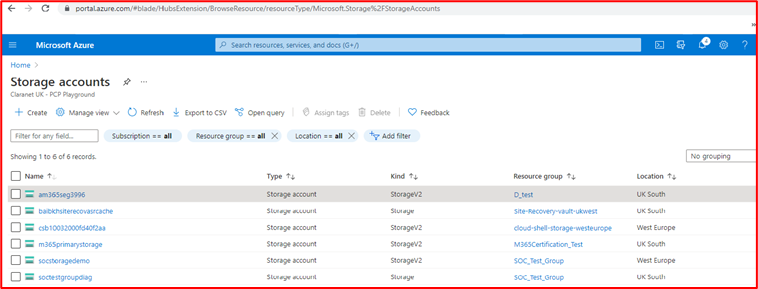

Visão Geral

Este guia foi criado para fornecer aos ISVs exemplos do tipo de evidência e nível de detalhe necessário para cada um dos controlos de Certificação do Microsoft 365. Quaisquer exemplos partilhados neste documento não representam a única prova que pode ser utilizada para demonstrar que os controlos estão a ser cumpridos, mas funcionam apenas como uma orientação para o tipo de provas necessárias.

Nota: as interfaces, capturas de ecrã e documentação utilizadas para satisfazer os requisitos variam consoante a utilização do produto, a configuração do sistema e os processos internos. Além disso, tenha em atenção que, quando for necessária a documentação da política ou do procedimento, o ISV será necessário para enviar os documentos REAIS e não capturas de ecrã, como talvez seja mostrado em alguns dos exemplos.

Existem duas secções na certificação que requerem submissões:

- Submissão de Documento Inicial: um pequeno conjunto de documentos de alto nível necessários para analisar a sua avaliação.

- Submissão de Provas: o conjunto completo de provas necessárias para cada controlo no âmbito da avaliação de certificação.

Dica

Experimente a Ferramenta de Automatização de Conformidade de Aplicações para o Microsoft 365 (ACAT) para alcançar um caminho acelerado para obter a certificação do Microsoft 365 ao automatizar a recolha de provas e a validação do controlo. Saiba mais sobre que controlo é totalmente automatizado pelo ACAT.

Structure

Este documento mapeia diretamente para controlos que serão apresentados durante a sua certificação no centro de parceiros. As orientações fornecidas neste documento são detalhadas da seguinte forma:

- Domínio de Segurança: os três domínios de segurança nos quais todos os controlos estão agrupados: Segurança da Aplicação, Segurança Operacional e Segurança e Privacidade de Dados.

- Controlo(s): = Descrição da Atividade de Avaliação – estes controlos e números associados (Não.) são retirados diretamente da Lista de Verificação de Certificação do Microsoft 365.

- Intenção: = A intenção do motivo pelo qual o controlo de segurança está incluído no programa e o risco específico que tem como objetivo mitigar. A esperança é que estas informações forneçam aos ISVs o raciocínio subjacente ao controlo para compreender melhor os tipos de provas que precisam de ser recolhidas e que ISVs devem prestar atenção e ter consciência e compreensão na produção das suas provas.

- Diretrizes de Evidência de Exemplo: = Dado para ajudar a orientar as Tarefas de Recolha de Provas na folha de cálculo lista de verificação de certificação do Microsoft 365, isto permite que os ISVs vejam claramente exemplos do tipo de evidência que pode ser utilizado pelo Analista de Certificação que irá utilizá-lo para determinar com confiança que um controlo está em vigor e mantido – não é de forma alguma exaustivo.

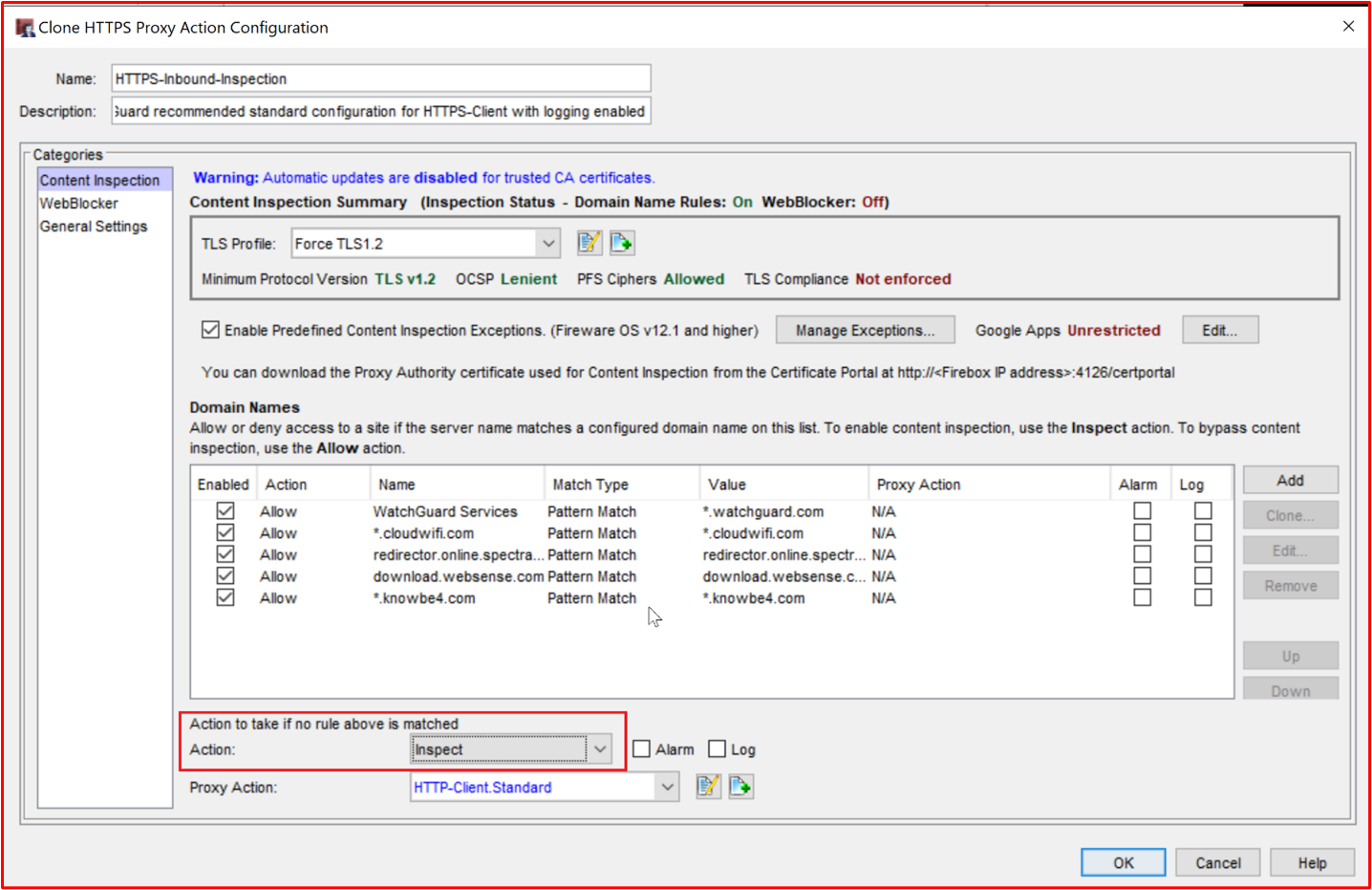

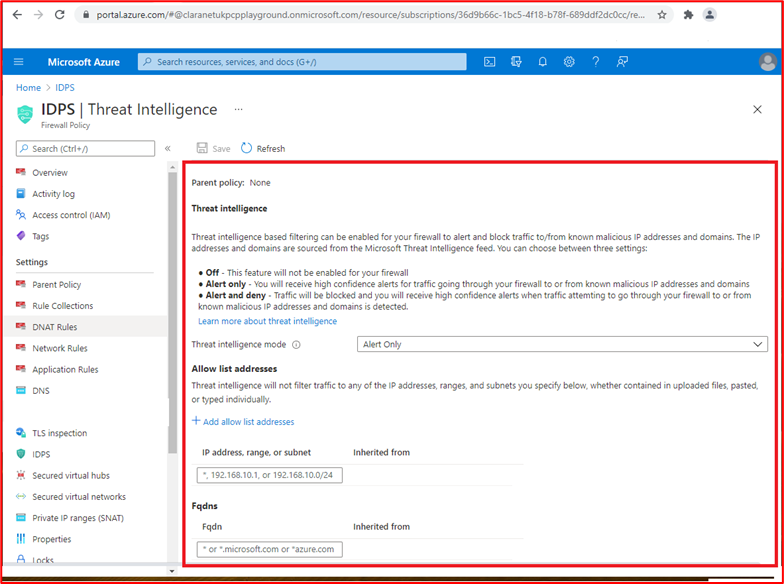

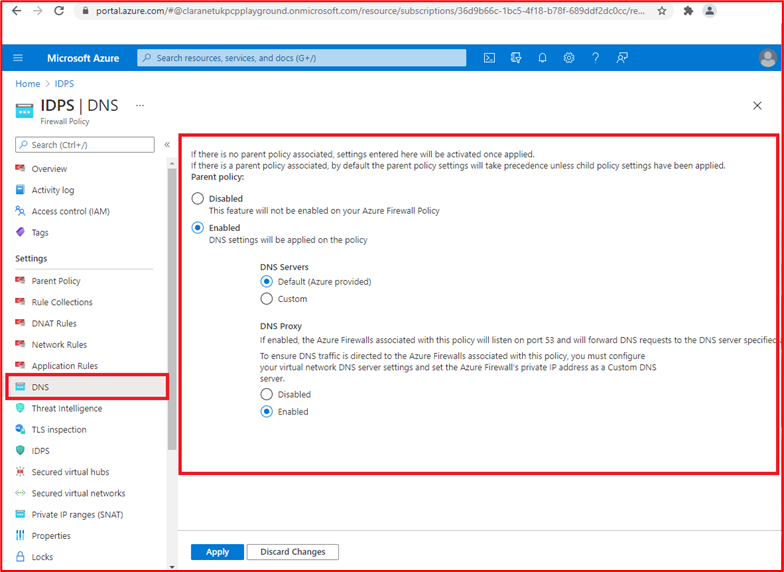

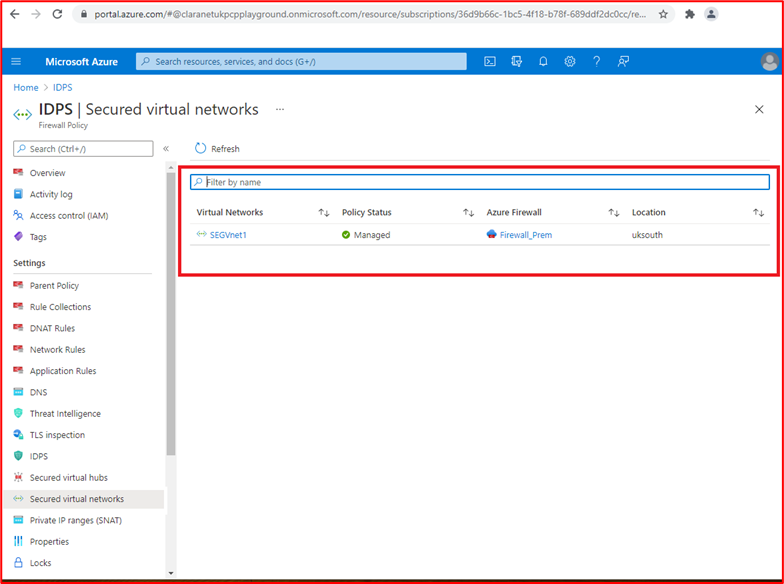

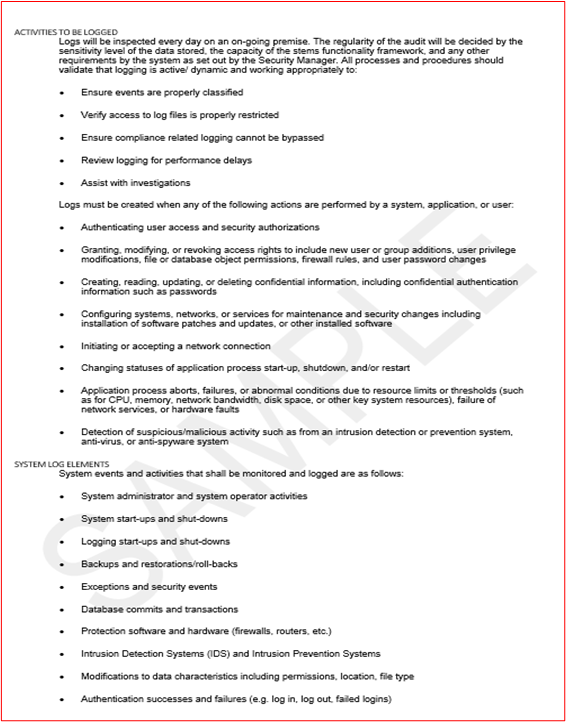

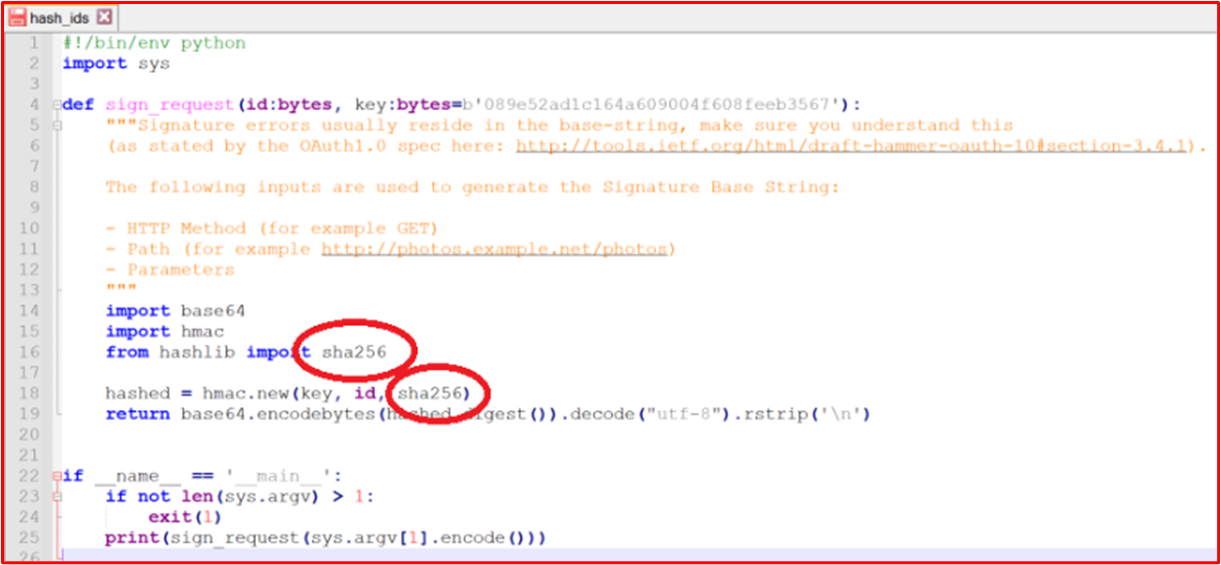

- Exemplo de Evidência: = Esta secção fornece capturas de ecrã de exemplo e imagens de possíveis provas capturadas em cada um dos controlos na folha de cálculo da Lista de Verificação de Certificação do Microsoft 365, especificamente para os Domínios de Segurança Operacional e Segurança de Dados e Segurança de Privacidade (Separadores na folha de cálculo). Tenha em atenção que qualquer informação com setas vermelhas e caixas nos exemplos é para ajudar a compreender melhor os requisitos necessários para cumprir qualquer controlo.

Domínio de Segurança: Segurança da Aplicação

Controlo 1 - Controlo 16:

Os controlos de domínio da Segurança da Aplicação podem ser satisfeitos com um relatório de teste de penetração emitido nos últimos 12 meses que mostra que a sua aplicação não tem vulnerabilidades pendentes. A única submissão necessária é um relatório limpo de uma empresa independente de renome.

Domínio de Segurança: Segurança Operacional/Desenvolvimento Seguro

O domínio de segurança "Segurança Operacional/Desenvolvimento seguro" foi concebido para garantir que os ISVs implementam um conjunto forte de técnicas de mitigação de segurança contra uma miríade de ameaças de grupos de atividade. Esta ação foi concebida para proteger o ambiente operativo e os processos de desenvolvimento de software para criar ambientes seguros.

Proteção Contra Software Maligno - Antivírus

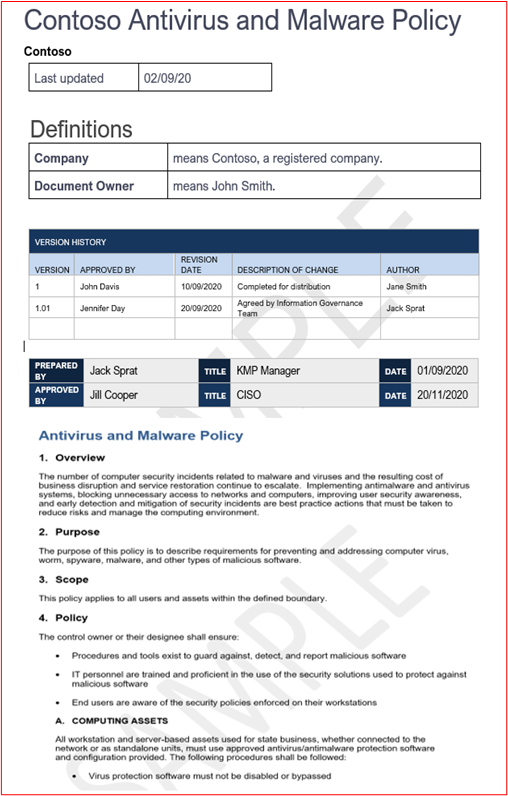

Controlo n.º 1: forneça documentação de política que regule as práticas e procedimentos antivírus.

- Intenção: a intenção deste controlo é avaliar a compreensão de um ISV sobre os problemas que enfrentam ao considerar a ameaça de vírus informáticos. Ao estabelecer e utilizar as melhores práticas da indústria no desenvolvimento de uma política e processos antivírus, um ISV fornece um recurso adaptado à capacidade da sua organização de mitigar os riscos enfrentados pelo software maligno, enumerando as melhores práticas de deteção e eliminação de vírus, e fornece provas de que a política documentada fornece orientações de segurança sugeridas para a organização e seus funcionários. Ao documentar uma política e procedimento de como o ISV implementa decências antimalware, isto garante a implementação e manutenção consistentes desta tecnologia na redução do risco de software maligno para o ambiente.

- Diretrizes de Provas de Exemplo: forneça uma cópia da política Antivírus/Antimalware que detalha os processos e procedimentos implementados na sua infraestrutura para promover as melhores práticas de Antivírus/Software Maligno. Exemplo de Provas

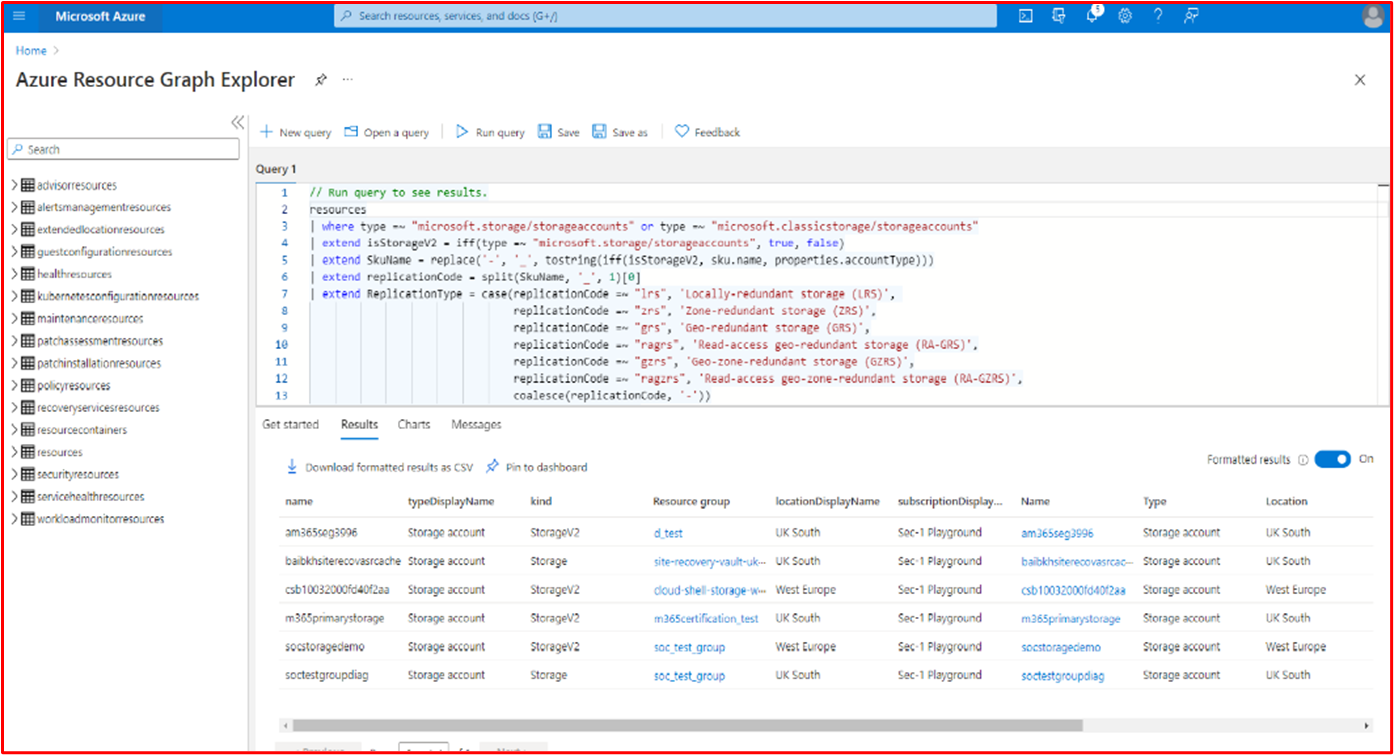

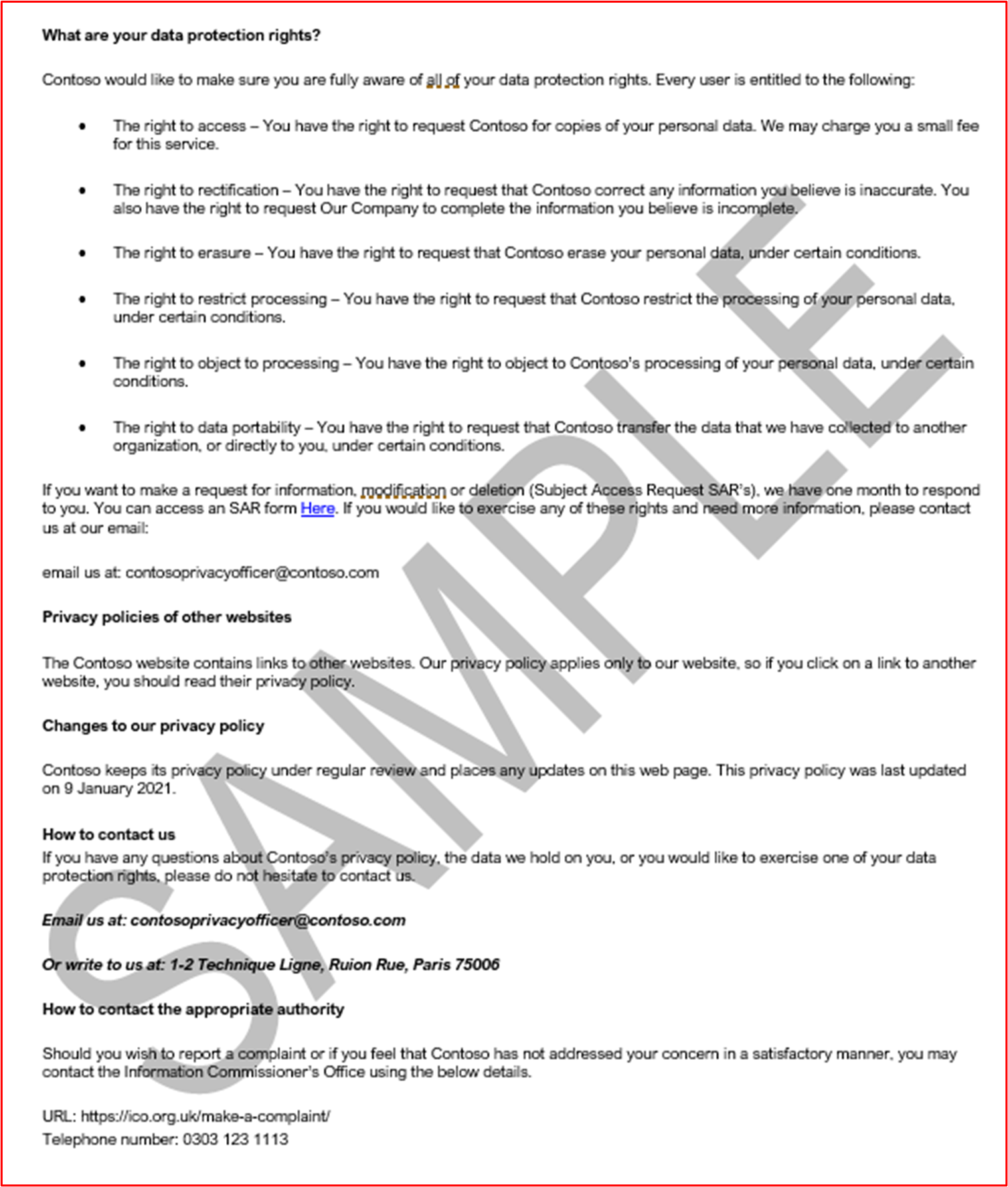

- Exemplo de Prova:

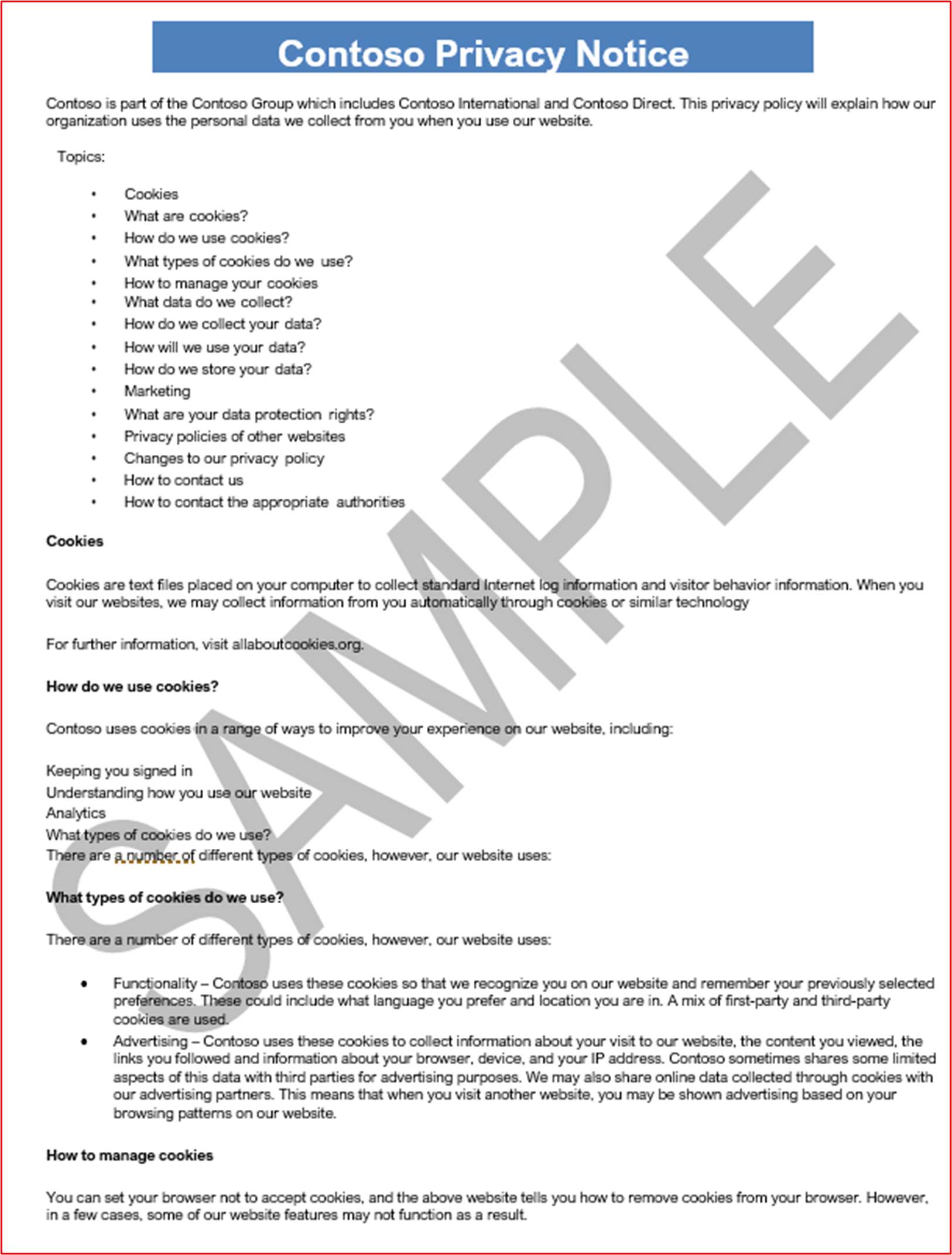

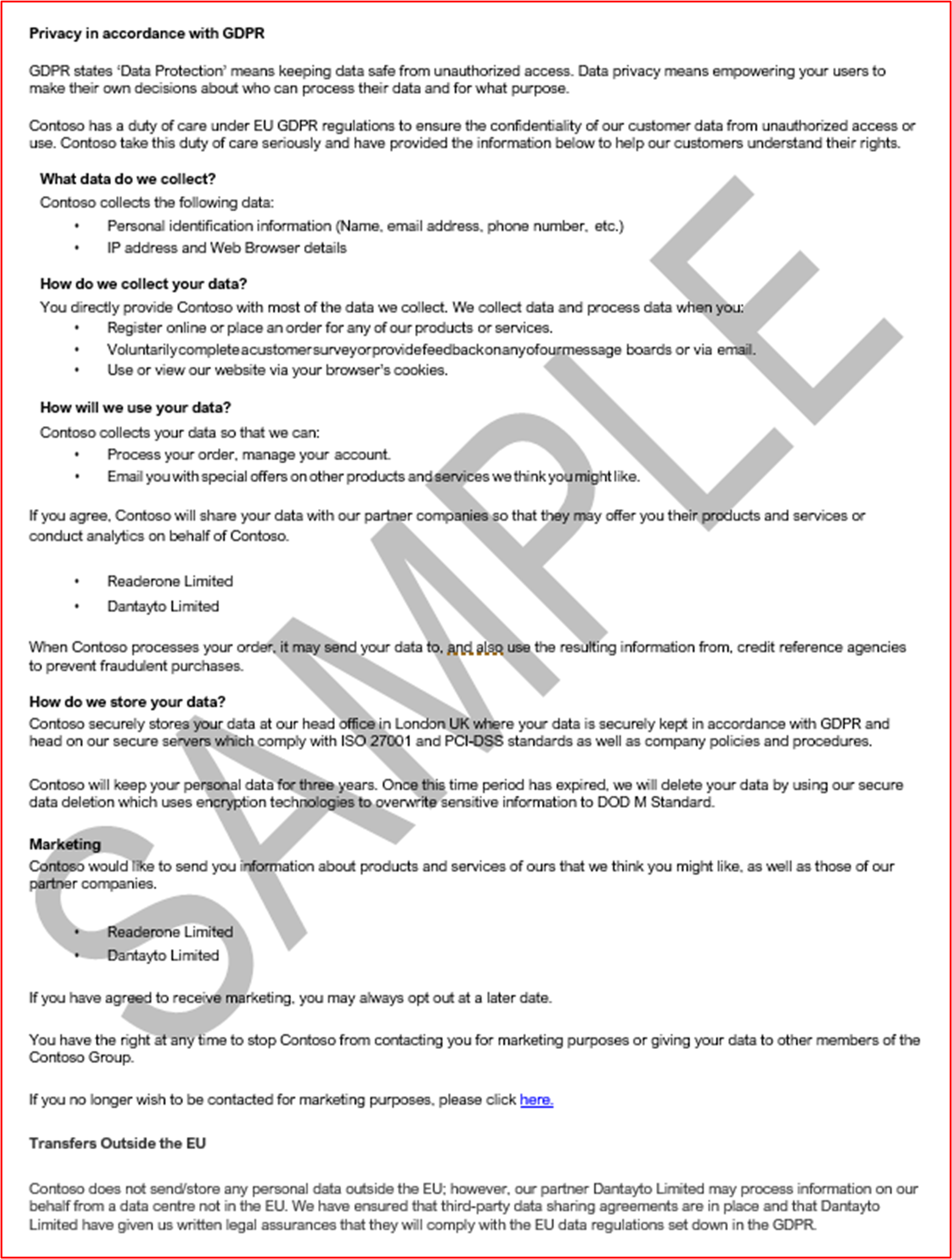

Nota: Esta captura de ecrã mostra um documento de política/processo, a expetativa é que os ISVs partilhem a documentação de política/procedimento de suporte real e não apenas forneçam uma captura de ecrã.

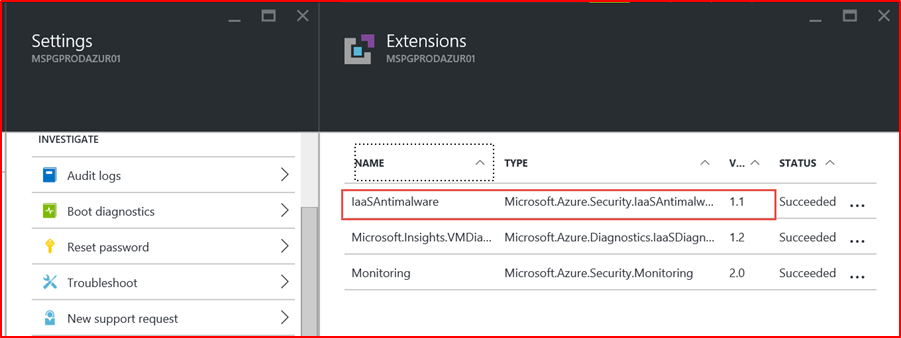

Controlo n.º 2: forneça provas demonstráveis de que o software antivírus está em execução em todos os componentes do sistema de amostra.

- Intenção: é importante ter o Antivírus (AV) (ou defesas antimalware) em execução no seu ambiente para proteger contra riscos de cibersegurança que pode ou não ter em consideração, uma vez que os ataques potencialmente prejudiciais estão a aumentar, tanto em sofisticação como em números. Ter o AV implementado em todos os componentes do sistema que suportam a sua utilização ajudará a mitigar alguns dos riscos de introdução de antimalware no ambiente. Basta que um único ponto final seja desprotegido para fornecer potencialmente um vetor de ataque para um grupo de atividade obter uma posição de pé no ambiente. Por conseguinte, o AV deve ser utilizado como uma das várias camadas de defesa para proteger contra este tipo de ameaça.

- Exemplo de Diretrizes de Evidência: para provar que uma instância ativa do AV está em execução no ambiente avaliado. Forneça uma captura de ecrã para cada dispositivo no exemplo que suporte a utilização de antivírus, que mostra o processo antivírus em execução, o software antivírus está ativo ou, se tiver uma consola de gestão centralizada para antivírus, poderá conseguir demonstra-lo a partir dessa consola de gestão. Se estiver a utilizar a consola de gestão, certifique-se de que evidencia numa captura de ecrã que os dispositivos de exemplo estão ligados e a funcionar.

- Exemplo de Evidência 1: a captura de ecrã abaixo foi tirada do Centro de Segurança do Azure; mostra que foi implementada uma extensão antimalware na VM com o nome "MSPGPRODAZUR01".

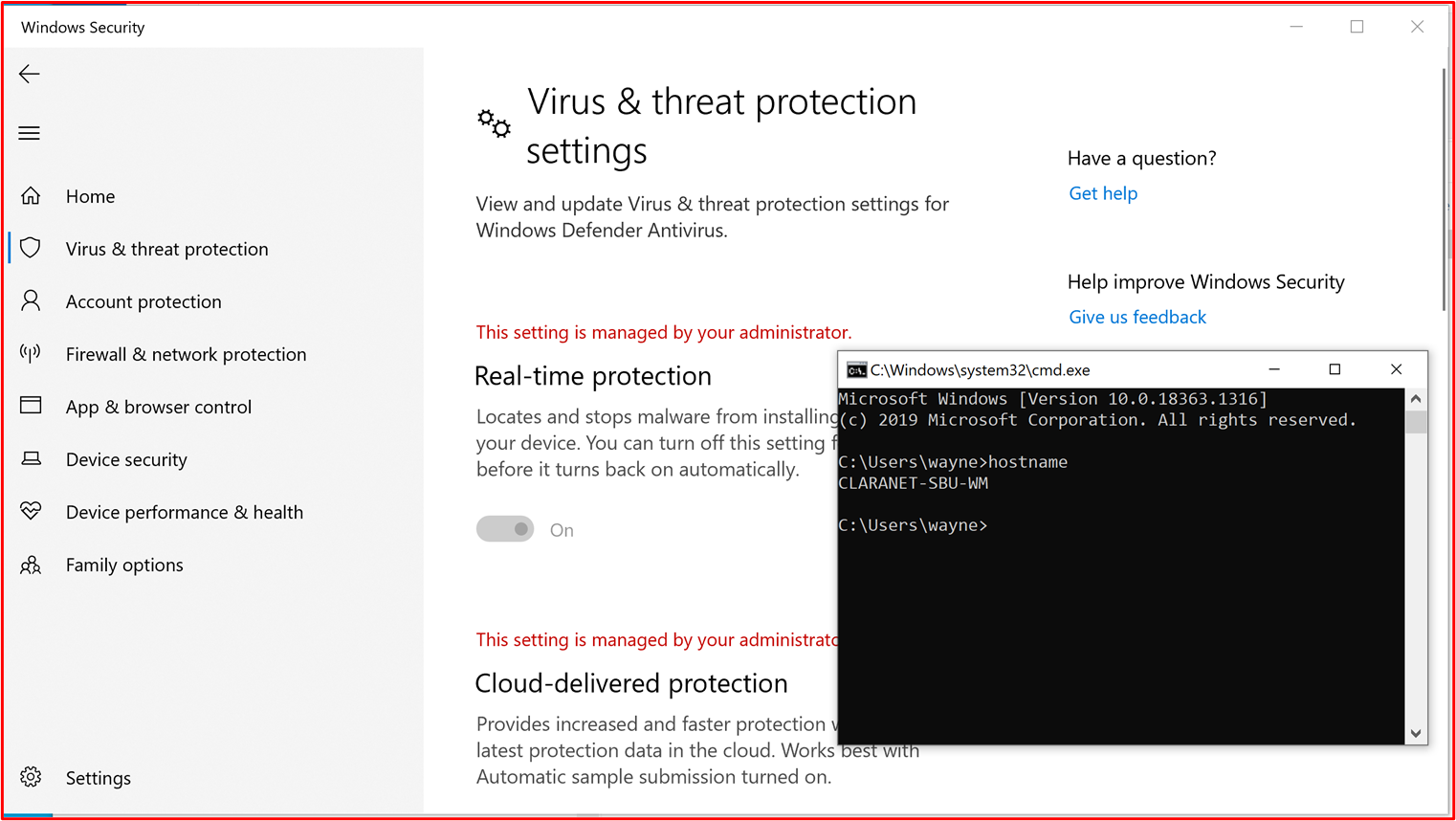

- Exemplo de Evidência 2

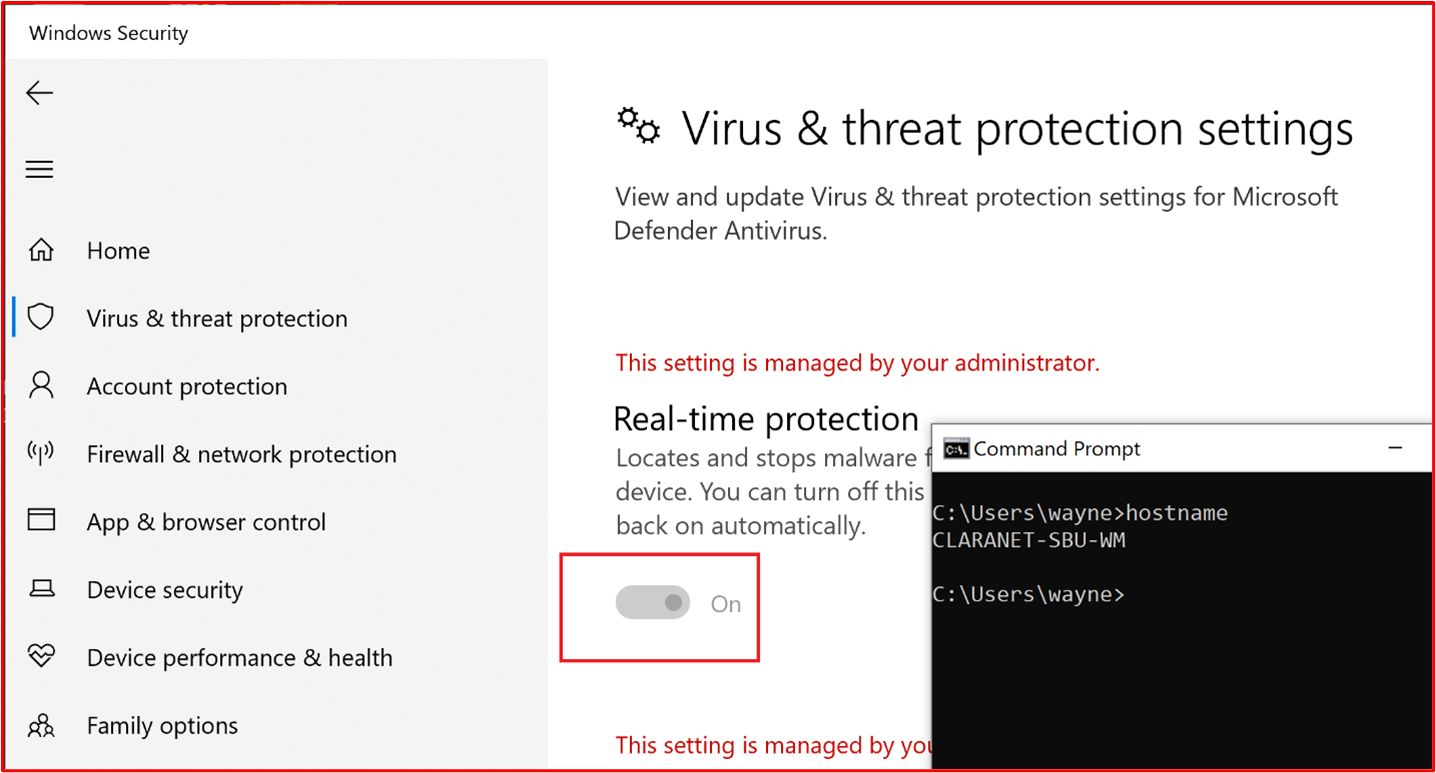

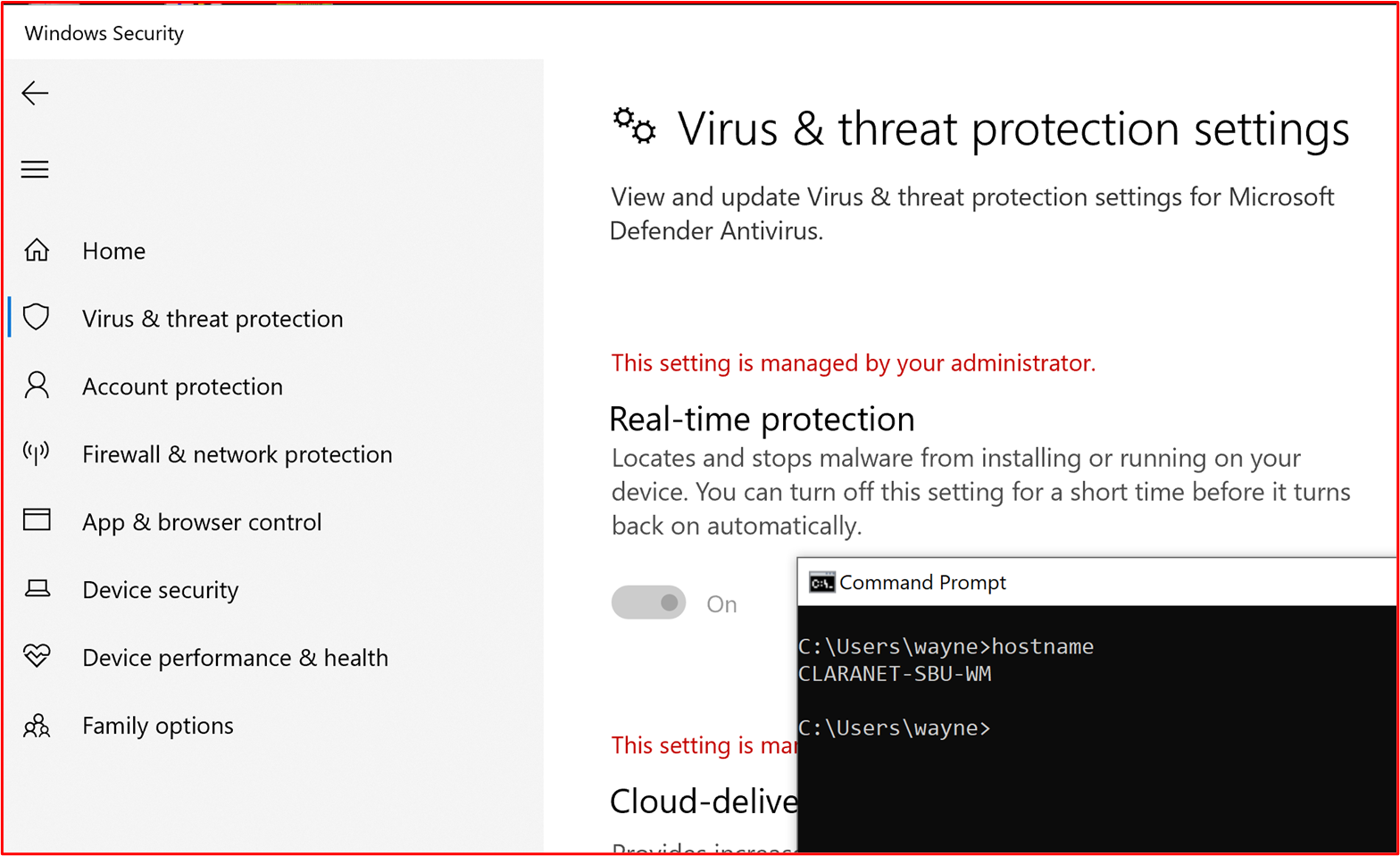

A captura de ecrã abaixo foi obtida a partir de um dispositivo Windows 10, que mostra que a opção "Proteção em tempo real" está ativada para o nome de anfitrião "CLARANET-SBU-WM".

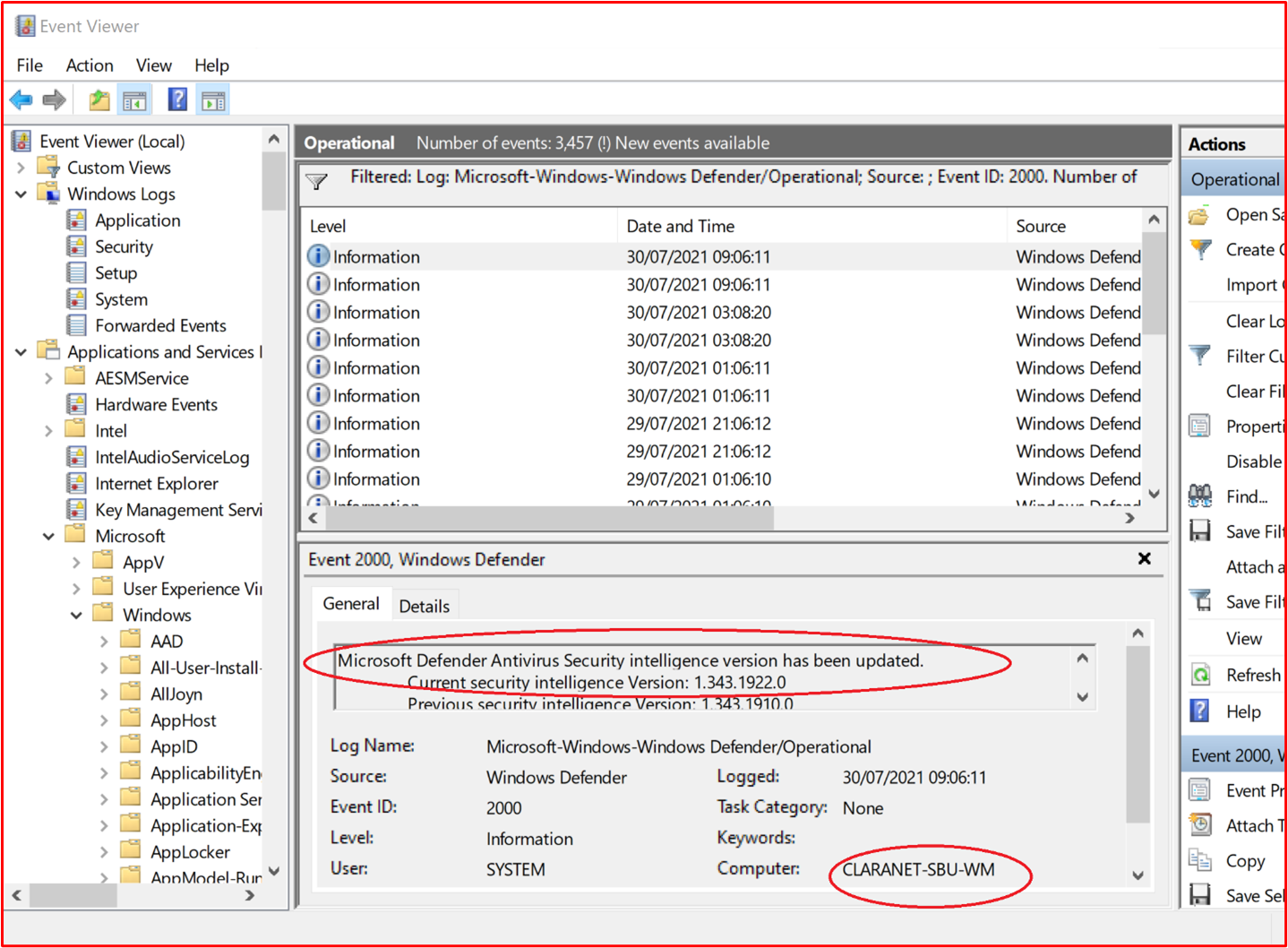

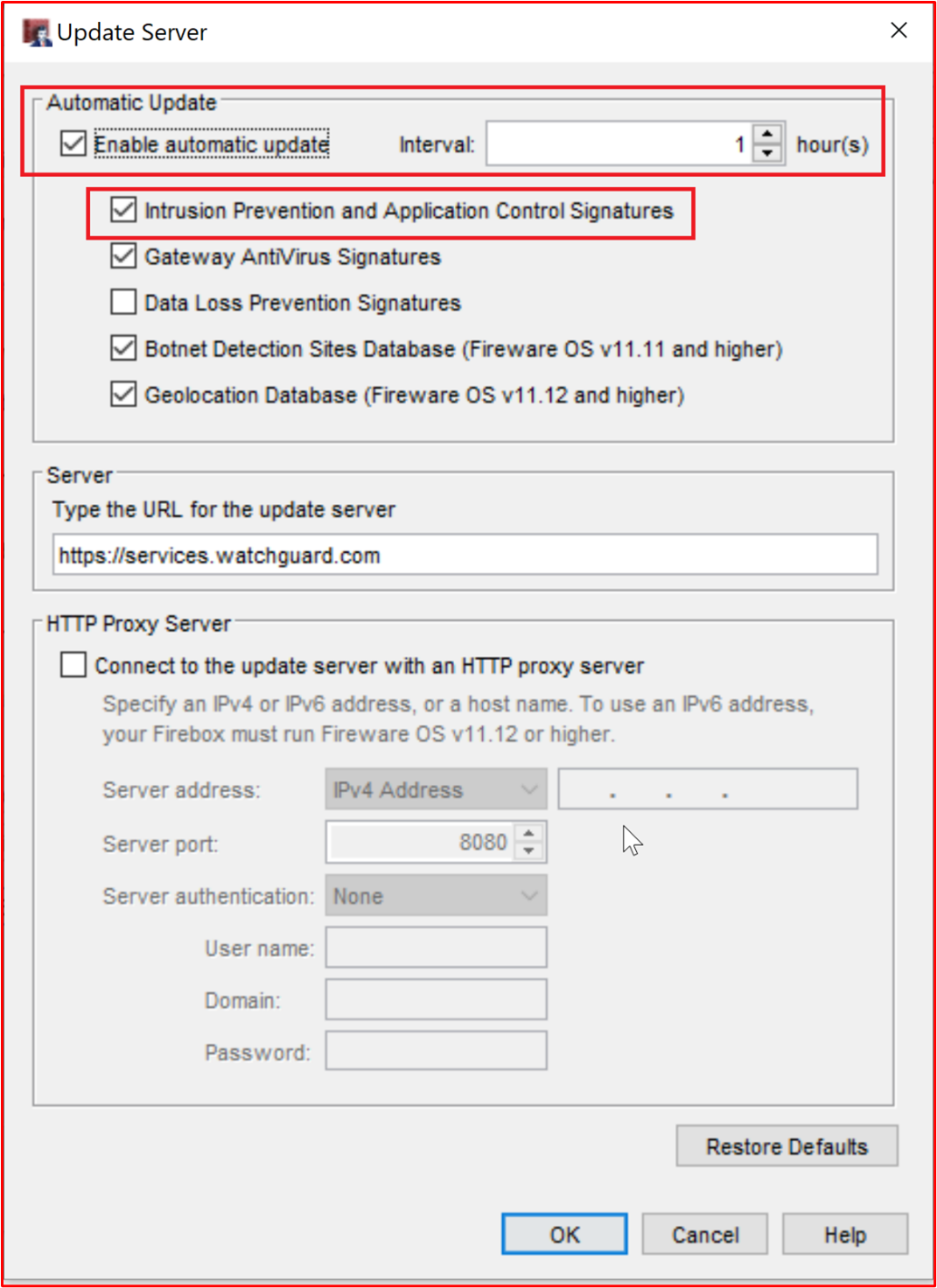

Controlo n.º 3: forneça provas de que as assinaturas antivírus estão atualizadas em todos os ambientes (dentro de 1 dia).

- Intenção: são identificados diariamente centenas de milhares de novos softwares malignos e aplicações potencialmente indesejadas (PUA). Para fornecer proteção adequada contra software maligno recentemente lançado, as assinaturas AV têm de ser atualizadas regularmente para ter em conta o software maligno recentemente lançado.

- Este controlo existe para garantir que o ISV tomou em consideração a segurança do ambiente e o efeito que o AV desatualizado pode ter na segurança.

- Diretrizes de Evidência de Exemplo: forneça ficheiros de registo antivírus de cada dispositivo de amostra, mostrando que as atualizações são aplicadas diariamente.

- Exemplo de Prova: a seguinte captura de ecrã mostra o Microsoft Defender a atualizar, pelo menos, diariamente, mostrando "Evento 2000, Windows Defender" que é a atualização. O nome do anfitrião é apresentado, mostrando que este foi retirado do sistema no âmbito "CLARANET-SBU-WM".

Nota: As provas fornecidas teriam de incluir uma exportação dos registos para mostrar atualizações diárias durante um período de tempo maior. Alguns produtos antivírus irão gerar ficheiros de registo de atualização, pelo que estes ficheiros devem ser fornecidos ou exportar os registos do Visualizador de Eventos.

Controlo n.º 4: forneça provas de que o antivírus está configurado para efetuar a análise no acesso ou análise periódica em todos os componentes do sistema de amostra.

Nota: Se a análise no acesso não estiver ativada, o mínimo de análise diária e alerting_ TEM de _be ativado.

- Intenção: a intenção deste controlo é garantir que o software maligno é rapidamente identificado para minimizar o efeito que isto pode ter no ambiente. Quando a análise no acesso é realizada e associada ao bloqueio automático de software maligno, isto ajudará a parar as infeções de software maligno conhecidas pelo software antivírus. Quando a análise no acesso não é desejável devido aos riscos de falsos positivos que causam falhas no serviço, os mecanismos de análise e alerta diários adequados têm de ser implementados para garantir uma resposta atempadamente a infeções de software maligno para minimizar os danos.

- Exemplo de Diretrizes de Provas: forneça uma captura de ecrã para cada dispositivo no exemplo que suporte antivírus, que mostra que o antivírus está em execução no dispositivo e está configurado para análise no acesso (análise em tempo real), OU forneça uma captura de ecrã que mostra que a análise periódica está ativada para análise diária, os alertas são configurados e a última data de análise para cada dispositivo no exemplo.

- Exemplo de Prova: a seguinte captura de ecrã mostra que a proteção em tempo real está ativada para o anfitrião, "CLARANET-SBU-WM".

Controlo n.º 5: forneça provas de que o antivírus está configurado para bloquear automaticamente software maligno ou quarentena e alertar em todos os componentes do sistema de exemplo.

Intenção: A sofisticação do malware está sempre a evoluir, juntamente com os diferentes graus de devastação que podem trazer. A intenção deste controlo é impedir a execução de software maligno e, por conseguinte, impedi-lo de executar o payload potencialmente devastador ou se o bloqueio automático não for uma opção, limitar a quantidade de tempo que o software maligno pode causar estragos ao alertar e responder imediatamente à potencial infeção por malware.

Exemplo de Diretrizes de Evidência: forneça uma captura de ecrã para cada dispositivo no exemplo que suporte antivírus, mostrando que o antivírus está em execução no computador e está configurado para bloquear automaticamente software maligno, alerta ou para quarentena e alerta.

Exemplo de Prova 1: a seguinte captura de ecrã mostra que o anfitrião "CLARANET-SBU-WM" está configurado com proteção em tempo real ativada para o Antivírus do Microsoft Defender. Como diz a definição, esta ação localiza e impede que o software maligno seja instalado ou executado no dispositivo.

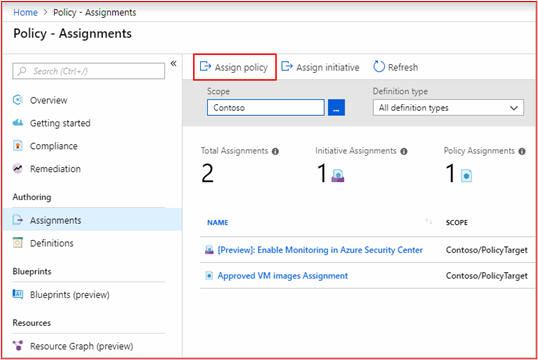

Controlo n.º 6: forneça provas de que as aplicações são aprovadas antes de serem implementadas.

Intenção: com o controlo de aplicações, a organização aprovará cada aplicação/processo que tenha permissão para ser executado no sistema operativo. A intenção deste controlo é garantir que está em vigor um processo de aprovação para autorizar que aplicações/processos podem ser executados.

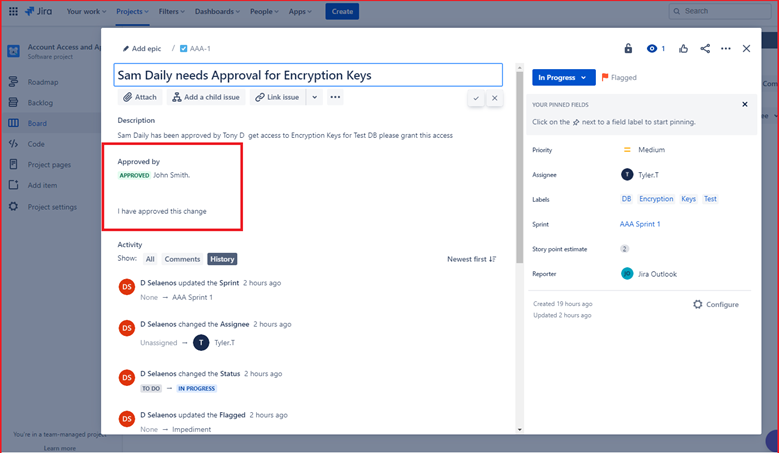

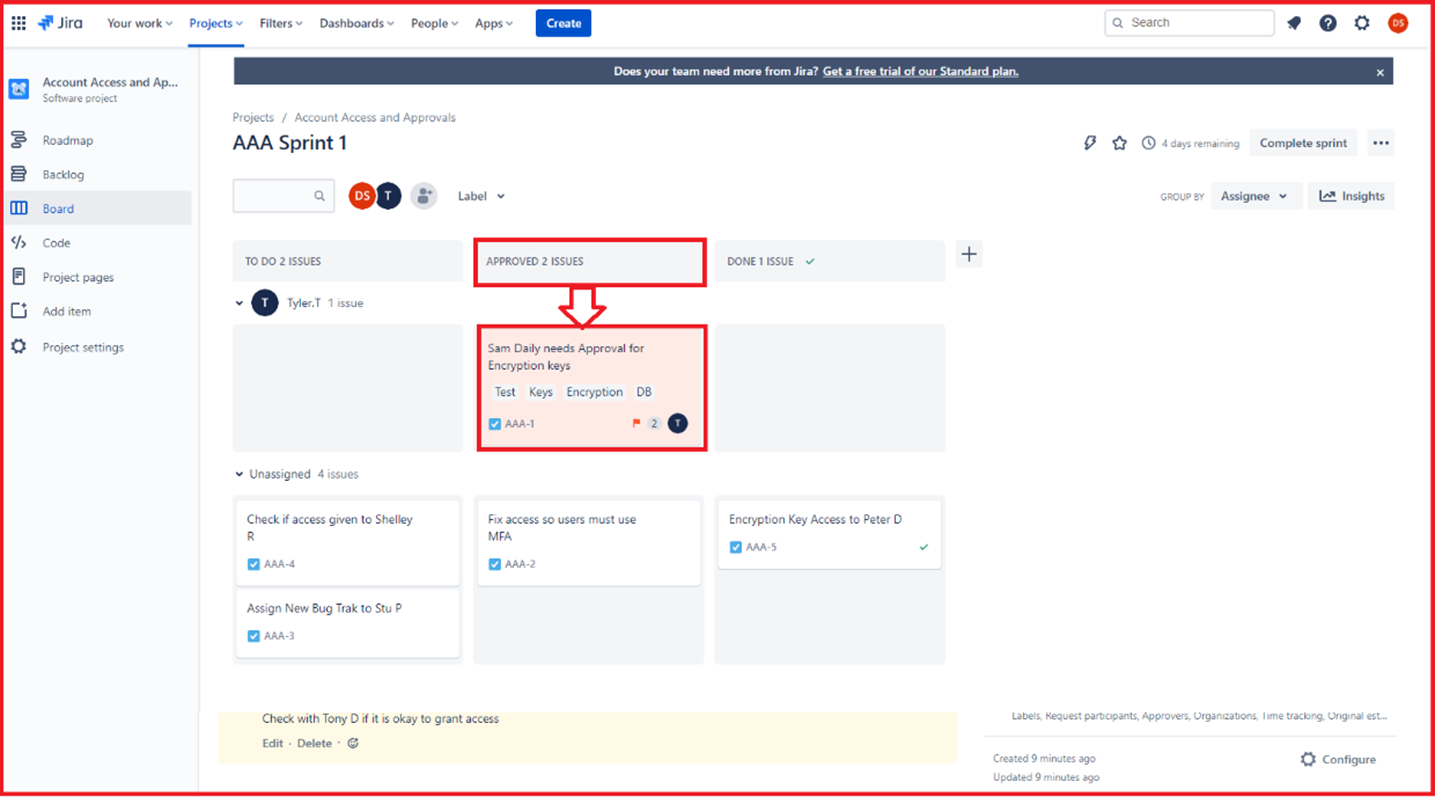

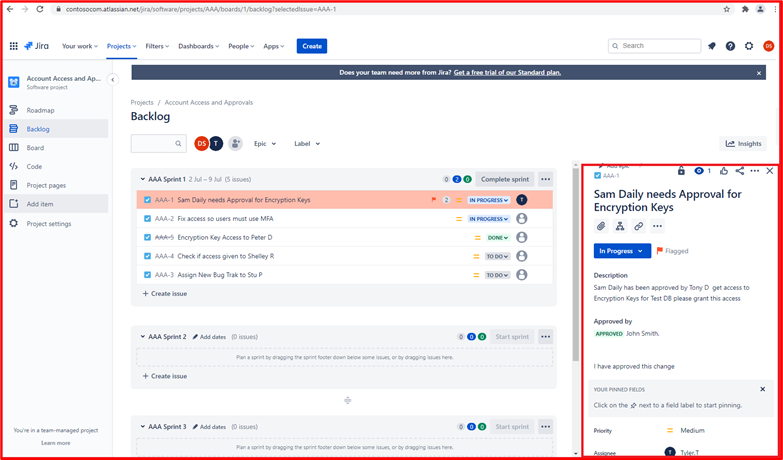

Diretrizes de Provas de Exemplo: podem ser fornecidas provas que mostram que o processo de aprovação está a ser seguido. Isto pode ser fornecido com documentos assinados, controlo dentro de sistemas de controlo de alterações ou utilização de algo como o Azure DevOps ou JIRA para controlar estes pedidos e autorização.

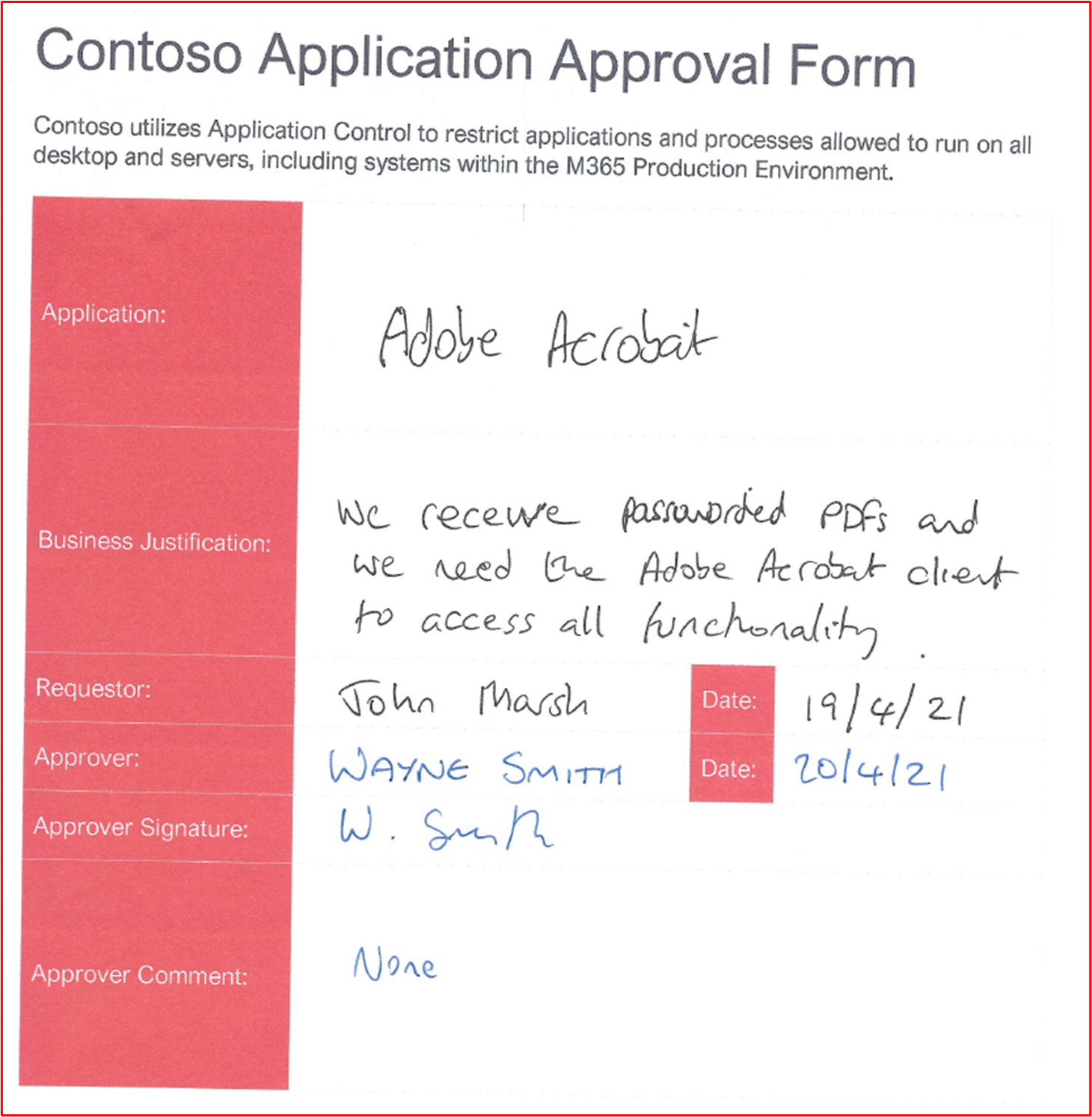

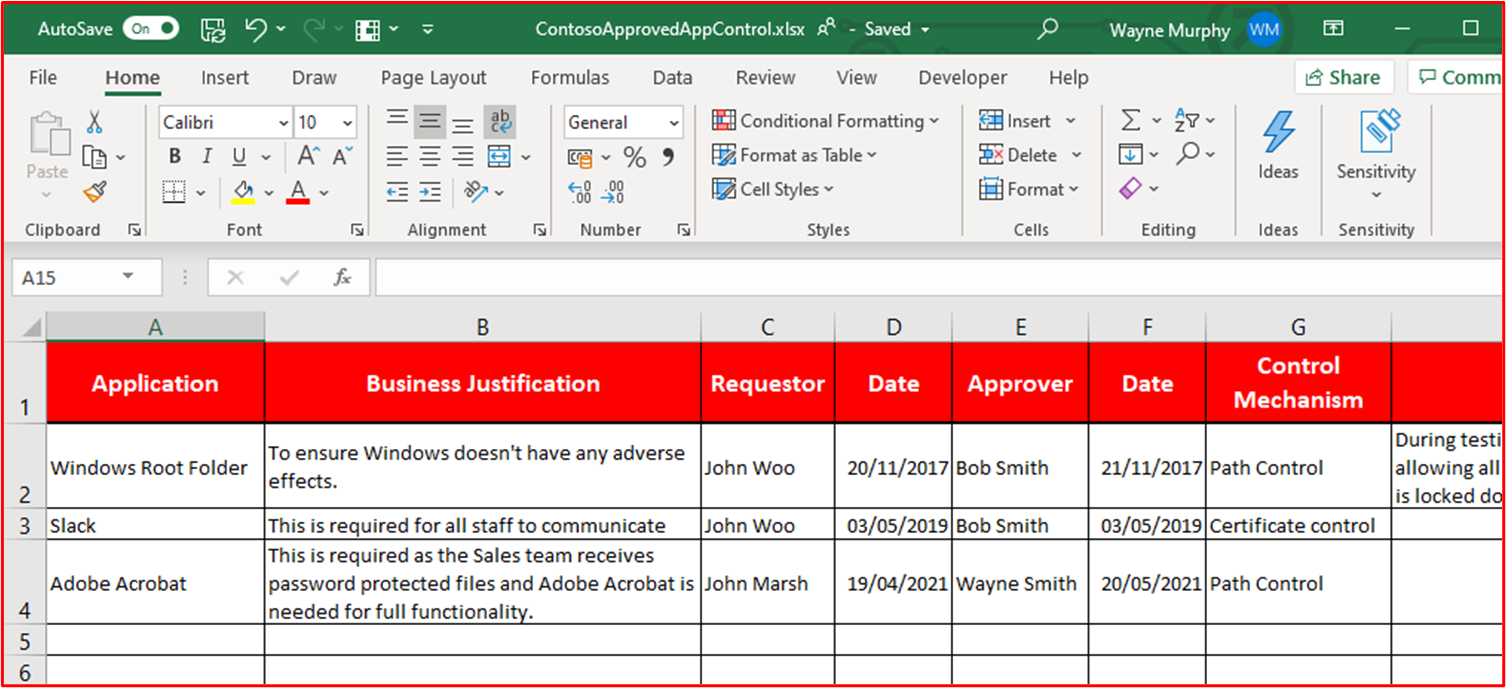

Exemplo de Prova: a seguinte captura de ecrã demonstra uma aprovação por gestão que cada aplicação autorizada a executar no ambiente segue um processo de aprovação. Este é um processo baseado em papel na Contoso, no entanto, podem ser utilizados outros mecanismos.

Controlo n.º 7: forneça provas de que existe e mantém uma lista completa dos pedidos aprovados com justificação comercial.

Intenção: é importante que as organizações mantenham uma lista de todas as aplicações que foram aprovadas, juntamente com informações sobre o motivo pelo qual a aplicação/processo foi aprovado. Isto ajudará a garantir que a configuração permanece atualizada e pode ser revista numa linha de base para garantir que as aplicações/processos não autorizados não estão configurados.

Diretrizes de Provas de Exemplo: forneça a lista documentada de aplicações/processos aprovados, juntamente com a justificação comercial.

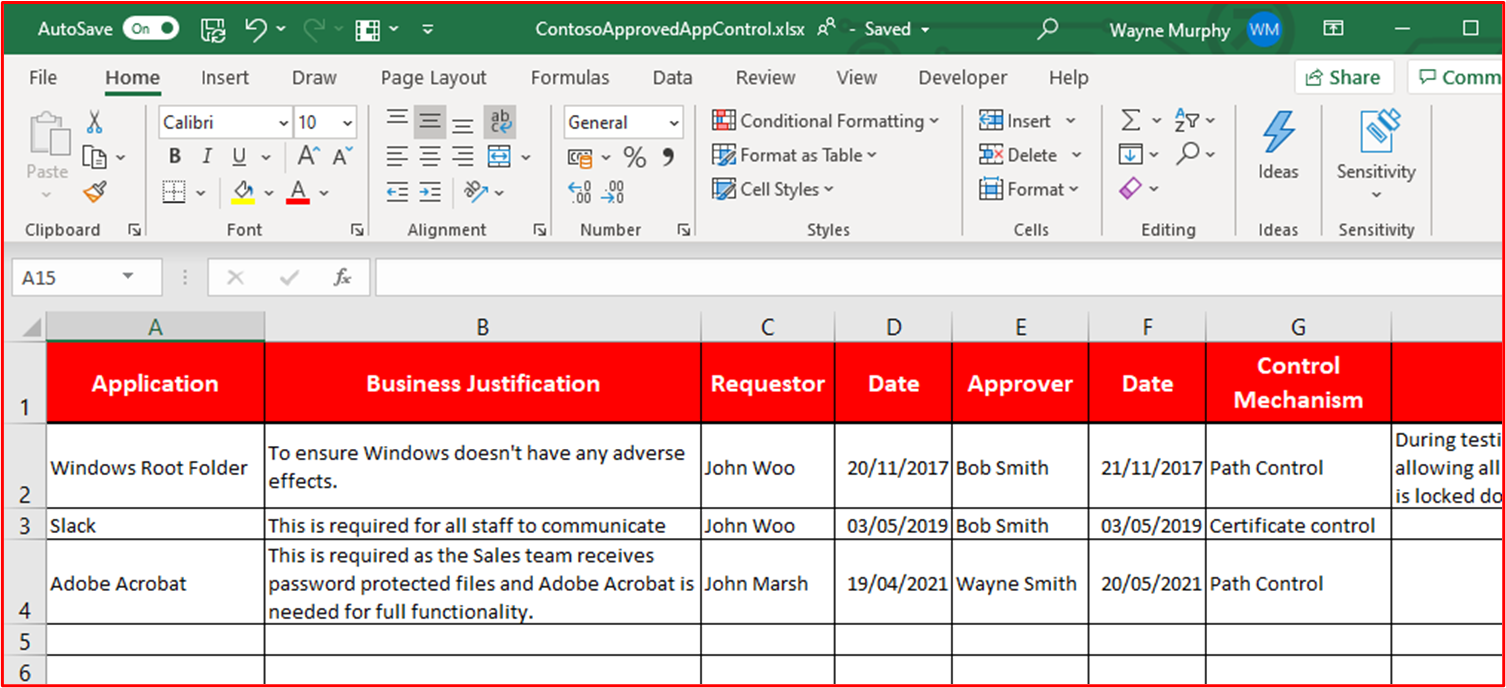

Exemplo de Prova: a seguinte captura de ecrã lista as aplicações aprovadas com justificação comercial.

Nota: Esta captura de ecrã mostra um documento, a expetativa é que os ISVs partilhem o documento de suporte real e não forneçam uma captura de ecrã.

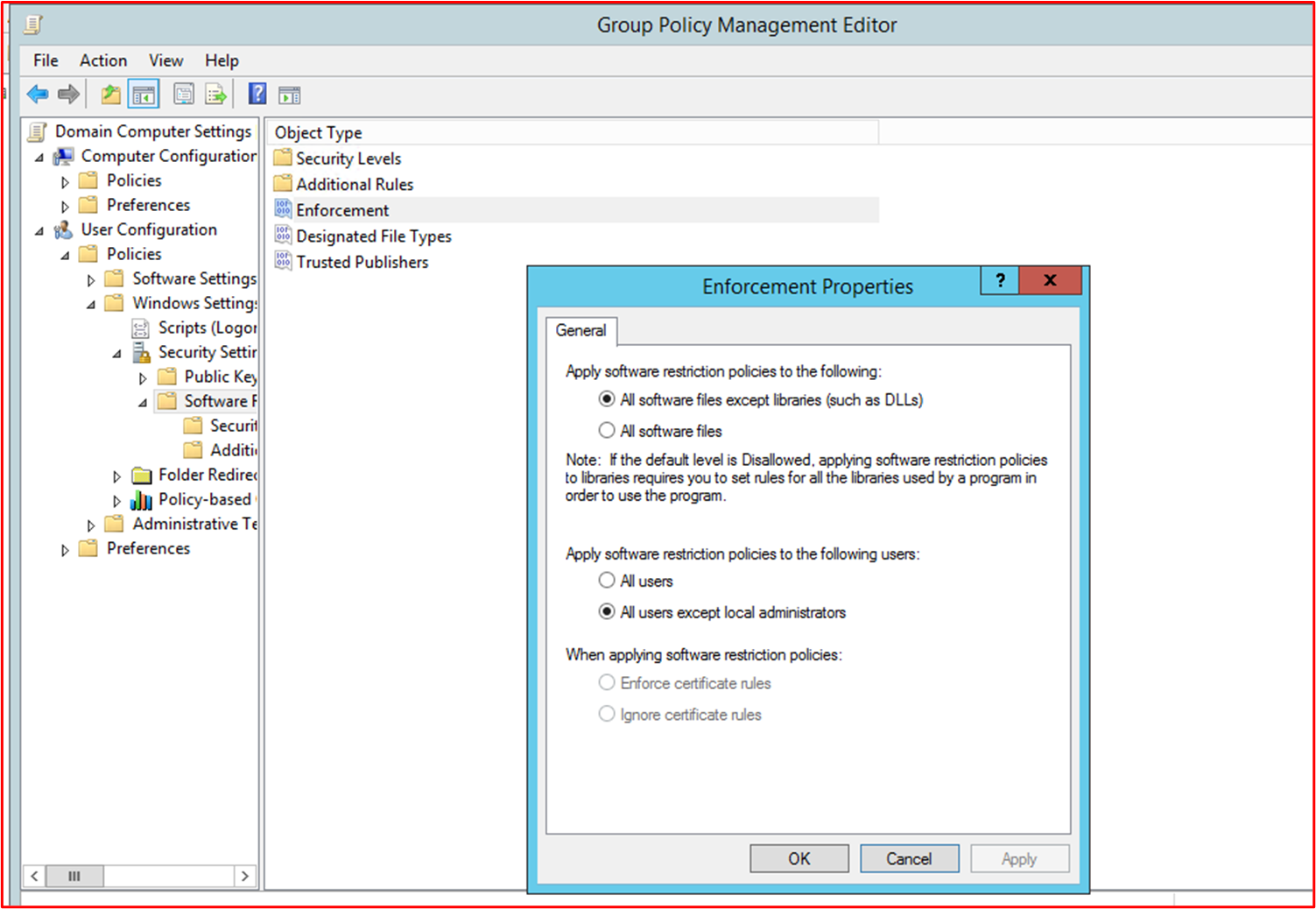

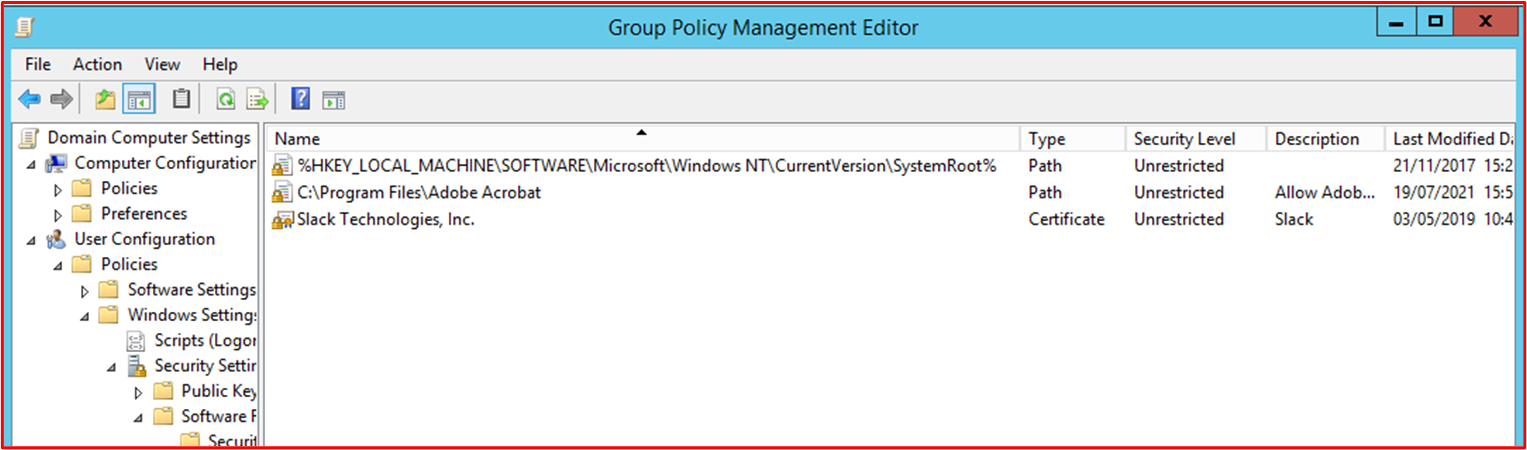

Controlo n.º 8: forneça documentação de suporte que detalha que o software de controlo de aplicações está configurado para satisfazer mecanismos de controlo de aplicações específicos.

Intenção: a configuração da tecnologia de controlo de aplicações deve ser documentada juntamente com um processo de manutenção da tecnologia, ou seja, adicionar e eliminar aplicações/processos. Como parte desta documentação, o tipo de mecanismo utilizado deve ser detalhado para cada aplicação/processo. Esta ação irá alimentar o controlo seguinte para garantir que a tecnologia está configurada conforme documentado.

Diretrizes de Provas de Exemplo: forneça documentação de suporte que detalha como o controlo de aplicações foi configurado e como cada aplicação/processo foi configurado na tecnologia.

Exemplo de Prova: a captura de ecrã seguinte lista o mecanismo de controlo utilizado para implementar o controlo de aplicação. Pode ver abaixo que 1 aplicação está a utilizar controlos de Certificado e as outras que utilizam o caminho do ficheiro.

Nota: Esta captura de ecrã mostra um documento, a expetativa é que os ISVs partilhem o documento de suporte real e não forneçam uma captura de ecrã.

Controlo n.º 9: forneça provas de que o controlo de aplicações está configurado como documentado a partir de todos os componentes do sistema de exemplo.

Intenção: a intenção é validar que o controlo de aplicação está configurado no exemplo de acordo com a documentação.

Diretrizes de Evidência de Exemplo: forneça uma captura de ecrã para cada dispositivo no exemplo para mostrar que tem controlos de aplicação configurados e ativados. Isto deve mostrar os nomes dos computadores, os grupos a que pertencem e as políticas de controlo de aplicações aplicadas a esses grupos e computadores.

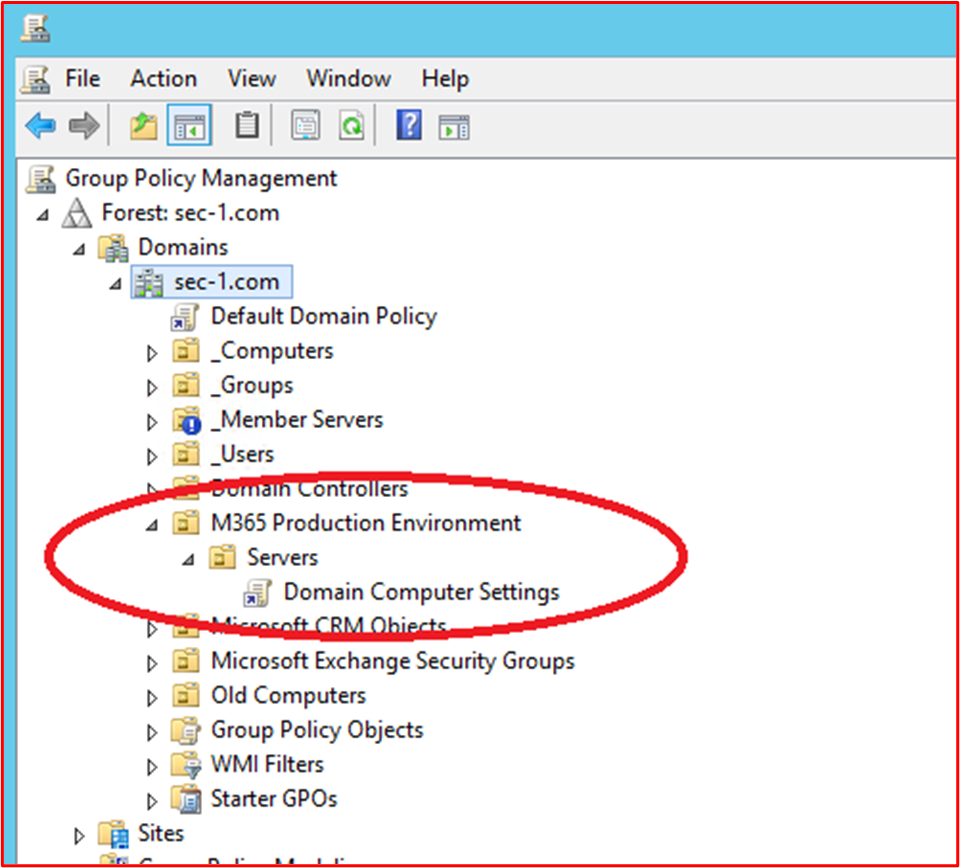

Exemplo de Evidência: a seguinte captura de ecrã mostra um objeto de Política de Grupo com Políticas de Restrição de Software ativadas.

Esta captura de ecrã seguinte mostra a configuração em linha com o controlo acima.

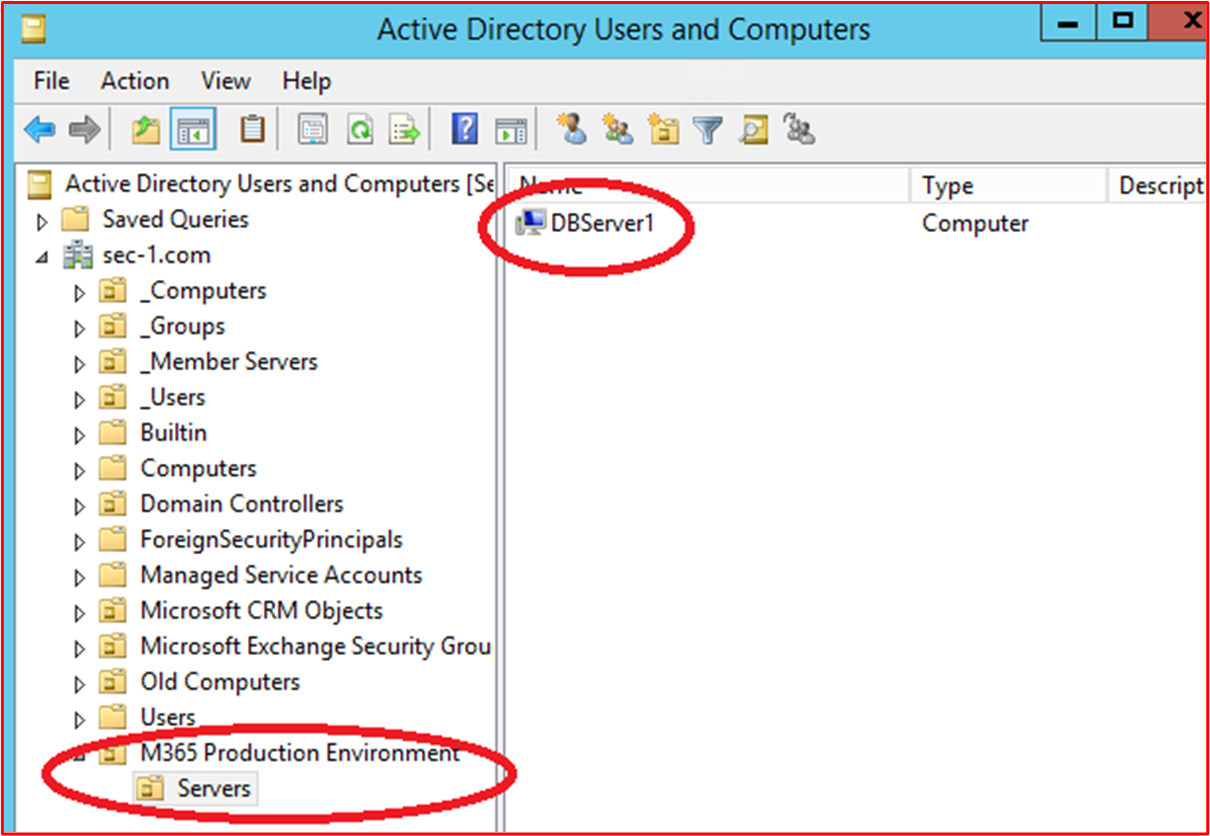

Esta captura de ecrã seguinte mostra o Ambiente do Microsoft 365 e os Computadores incluídos no âmbito que está a ser aplicado a este Objeto GPO "Definições do Computador de Domínio".

Esta captura de ecrã final mostra o servidor no âmbito "DBServer1" dentro da UO na captura de ecrã acima.

Gestão de Patches – Classificação de Riscos

A rápida identificação e remediação de vulnerabilidades de segurança ajuda a minimizar os riscos de um grupo de atividade que compromete o ambiente ou a aplicação. A gestão de patches é dividida em duas secções: classificação de riscos e aplicação de patches. Estes três controlos abrangem a identificação de vulnerabilidades de segurança e classificam-nas de acordo com o risco que representam.

Este grupo de controlo de segurança está no âmbito dos ambientes de alojamento PaaS (Plataforma como Serviço), uma vez que as bibliotecas de software de terceiros e a base de código de terceiros do suplemento têm de ser corrigidas com base na classificação de risco.

Controlo n.º 10: documentação da política de fornecimento que regula a forma como as novas vulnerabilidades de segurança são identificadas e atribuídas uma classificação de risco.

- Intenção: a intenção deste controlo é ter documentação de suporte para garantir que as vulnerabilidades de segurança são identificadas rapidamente para reduzir a janela de oportunidade que os grupos de atividade têm de explorar estas vulnerabilidades. É necessário implementar um mecanismo robusto para identificar vulnerabilidades que abrangem todos os componentes do sistema utilizados pelas organizações; por exemplo, sistemas operativos (Windows Server, Ubuntu, etc.), aplicações (Tomcat, MS Exchange, SolarWinds, etc.), dependências de código (AngularJS, jQuery, etc.). As organizações têm de garantir não só a identificação atempada de vulnerabilidades dentro do património, mas também classificar quaisquer vulnerabilidades em conformidade para garantir que a remediação é realizada dentro de um período de tempo adequado com base no risco que a vulnerabilidade apresenta.

Nota Mesmo que esteja a executar num ambiente puramente de Plataforma como Serviço, continua a ter a responsabilidade de identificar vulnerabilidades na sua base de código: ou seja, bibliotecas de terceiros.

Diretrizes de Provas de Exemplo: forneça a documentação de suporte (não capturas de ecrã)

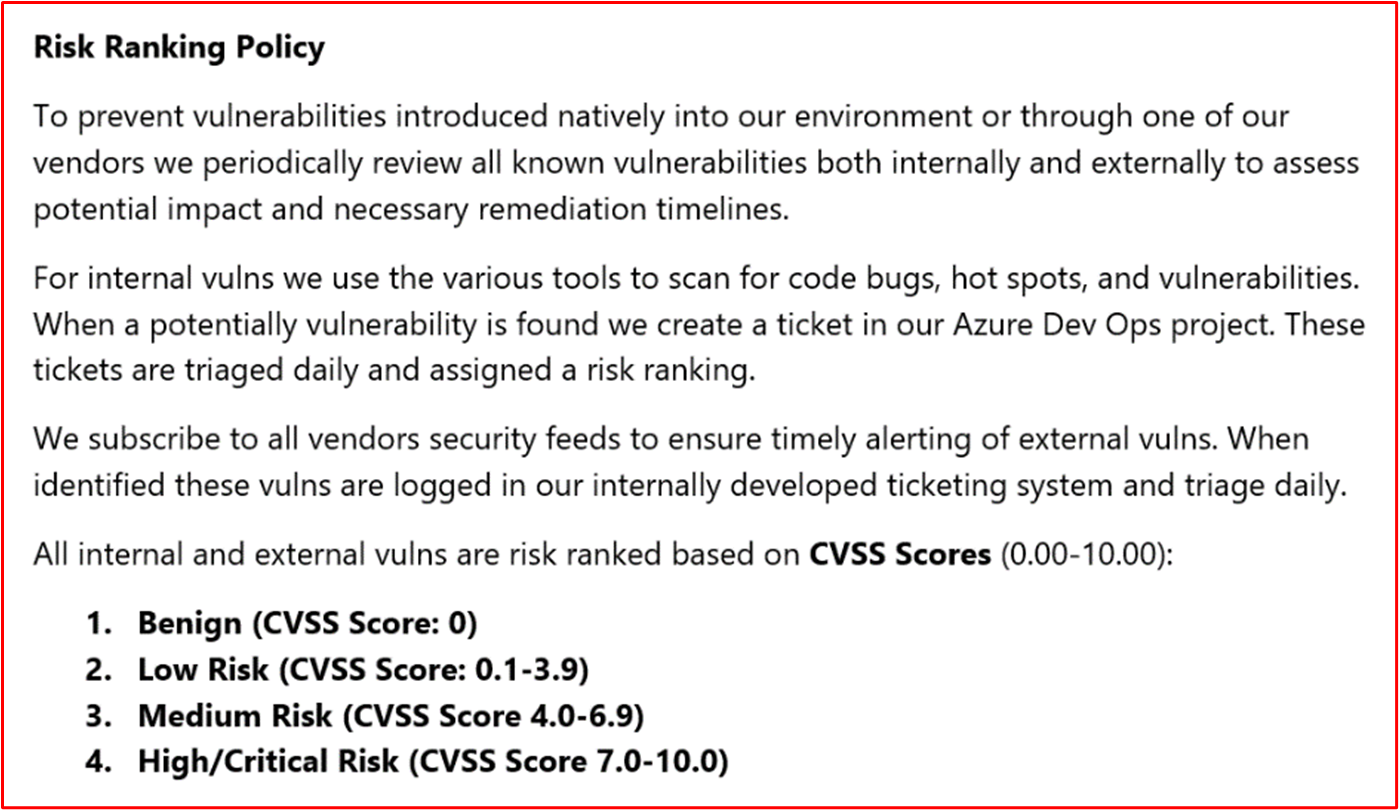

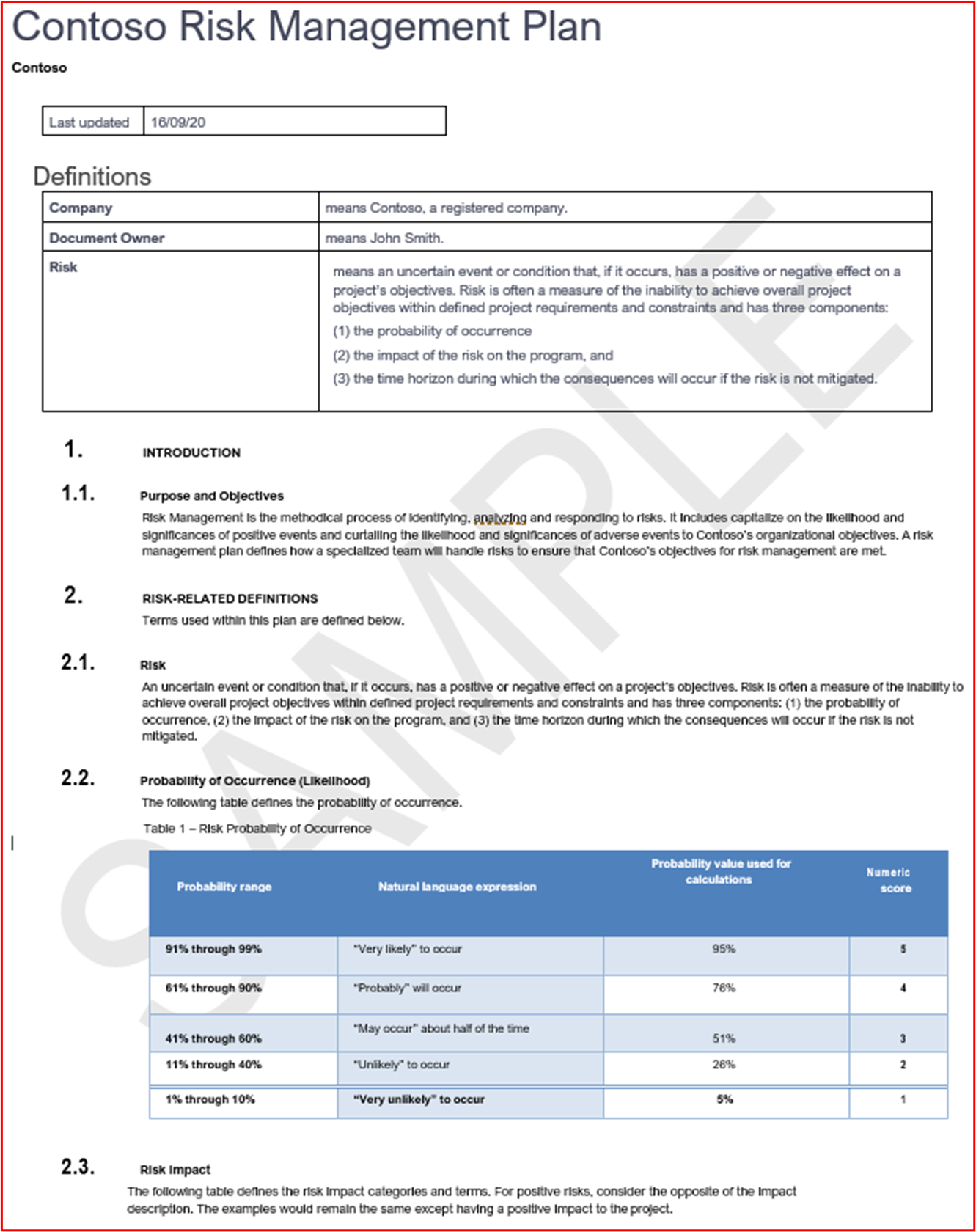

Exemplo de Prova: esta captura de ecrã mostra um fragmento de uma política de classificação de risco.

Nota: Esta captura de ecrã mostra um documento de política/processo, a expetativa é que os ISVs partilhem a documentação de política/procedimento de suporte real e não forneçam uma screenshot._

Controlo n.º 11: forneça provas de como as novas vulnerabilidades de segurança são identificadas.

Intenção: a intenção deste controlo é garantir que o processo está a ser seguido e é suficientemente robusto para identificar novas vulnerabilidades de segurança em todo o ambiente. Estes podem não ser apenas os Sistemas Operativos; pode incluir aplicações em execução no ambiente e quaisquer dependências de código.

Diretrizes de Provas de Exemplo: as provas podem ser fornecidas através da apresentação de subscrições de listas de correio, da revisão manual das origens de segurança relativas a vulnerabilidades recentemente lançadas (teriam de ser devidamente controladas com carimbos de data/hora das atividades, ou seja, com o JIRA ou o Azure DevOps), ferramentas que localizam software desatualizado (por exemplo, pode ser o Snyk ao procurar bibliotecas de software desatualizadas, ou pode ser Nessus com análises autenticadas que identificam software desatualizado.).

Nota Se utilizar o Nessus, terá de ser executado regularmente para identificar vulnerabilidades rapidamente. Recomendamos pelo menos semanalmente.

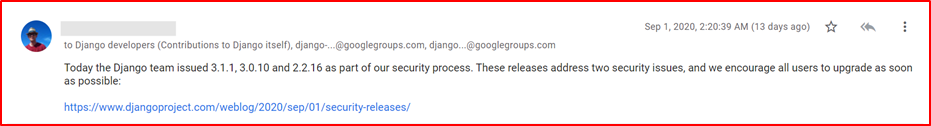

- Exemplo de Provas: esta captura de ecrã demonstra que um grupo de correio está a ser utilizado para ser notificado sobre vulnerabilidades de segurança.

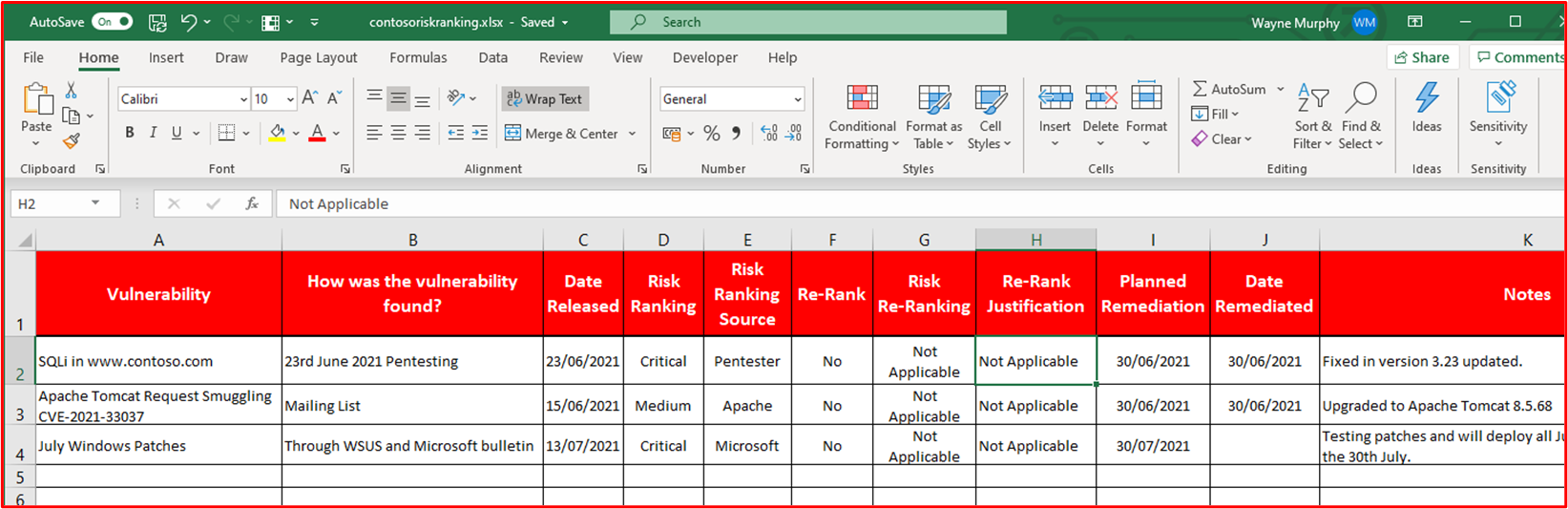

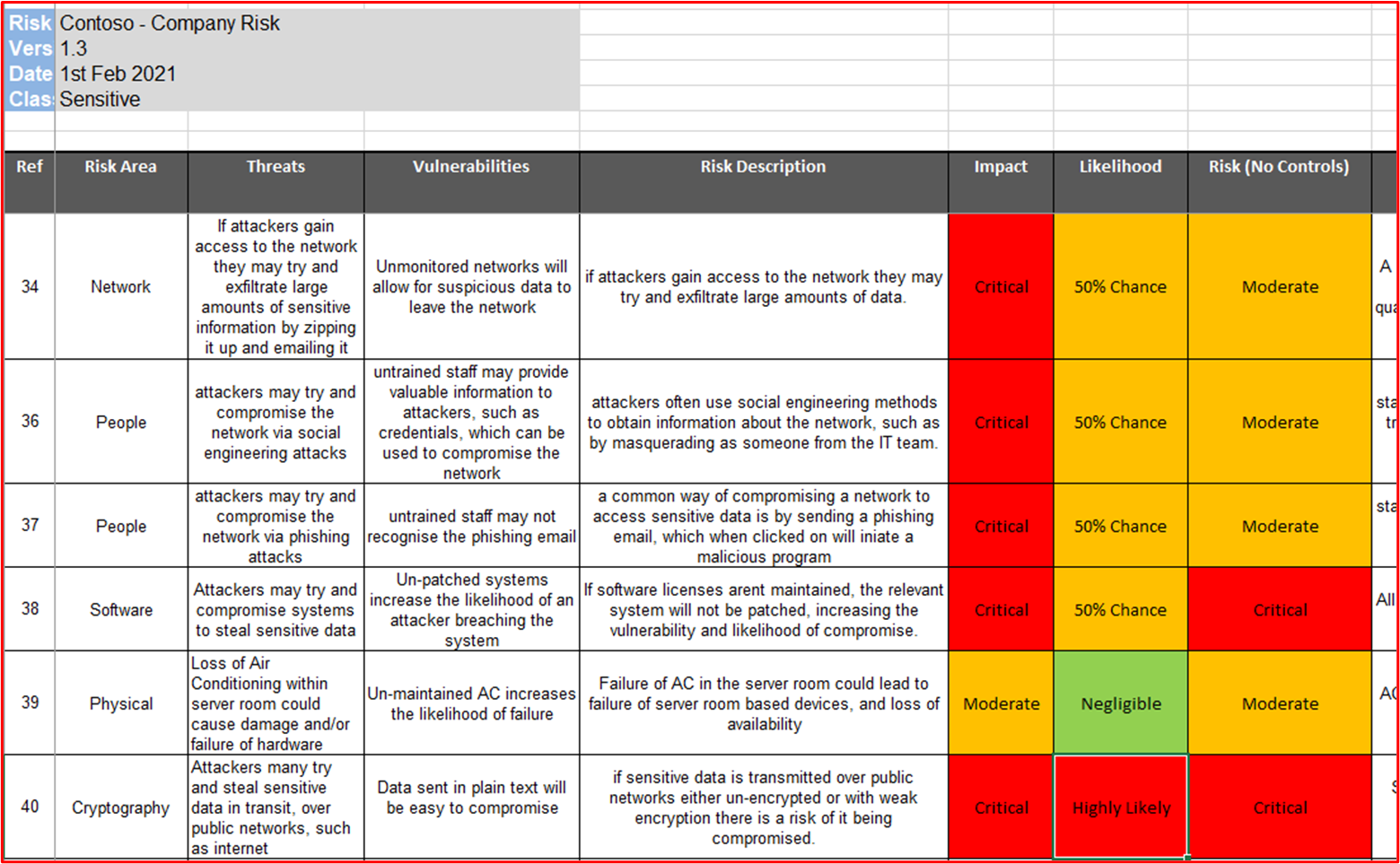

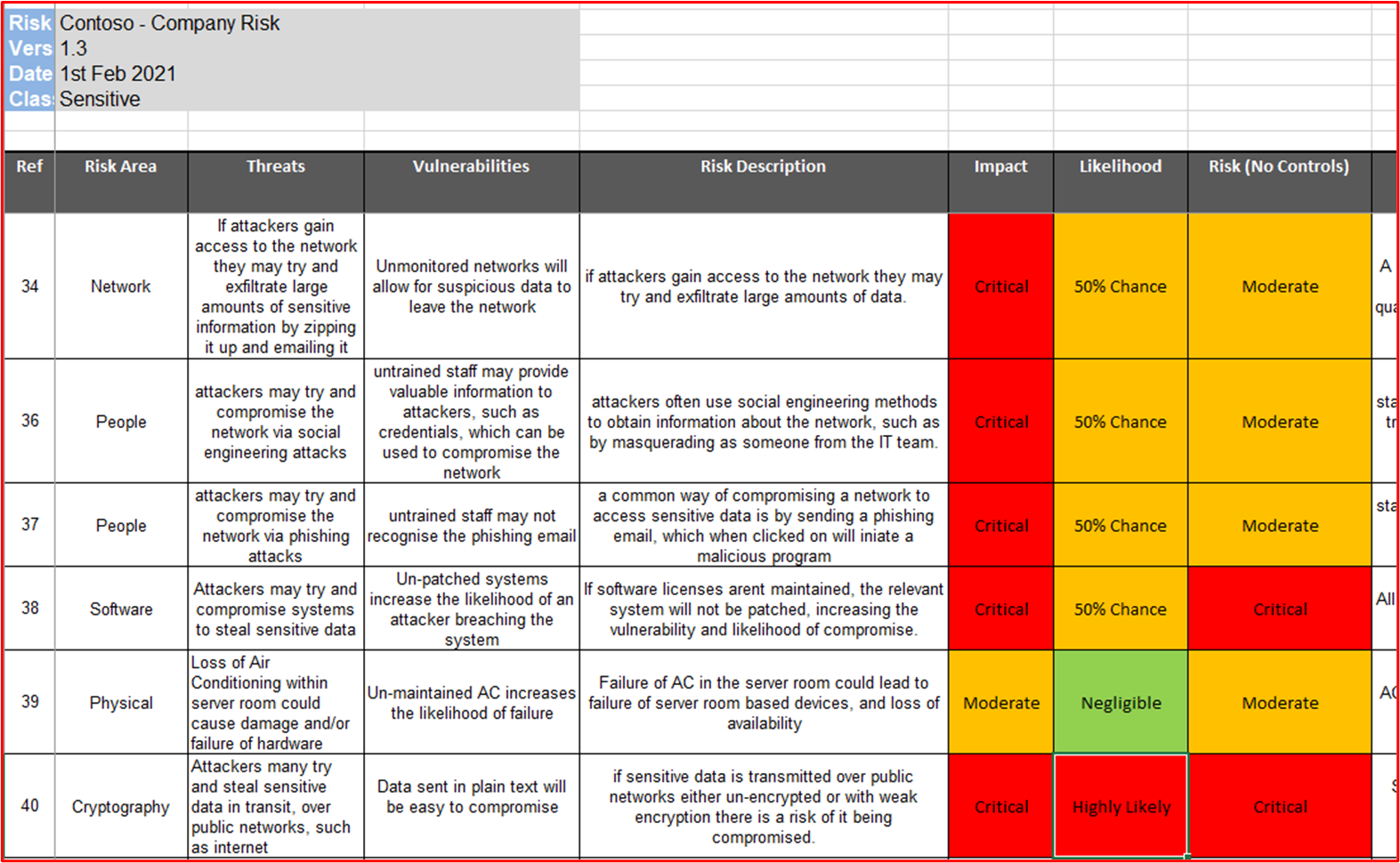

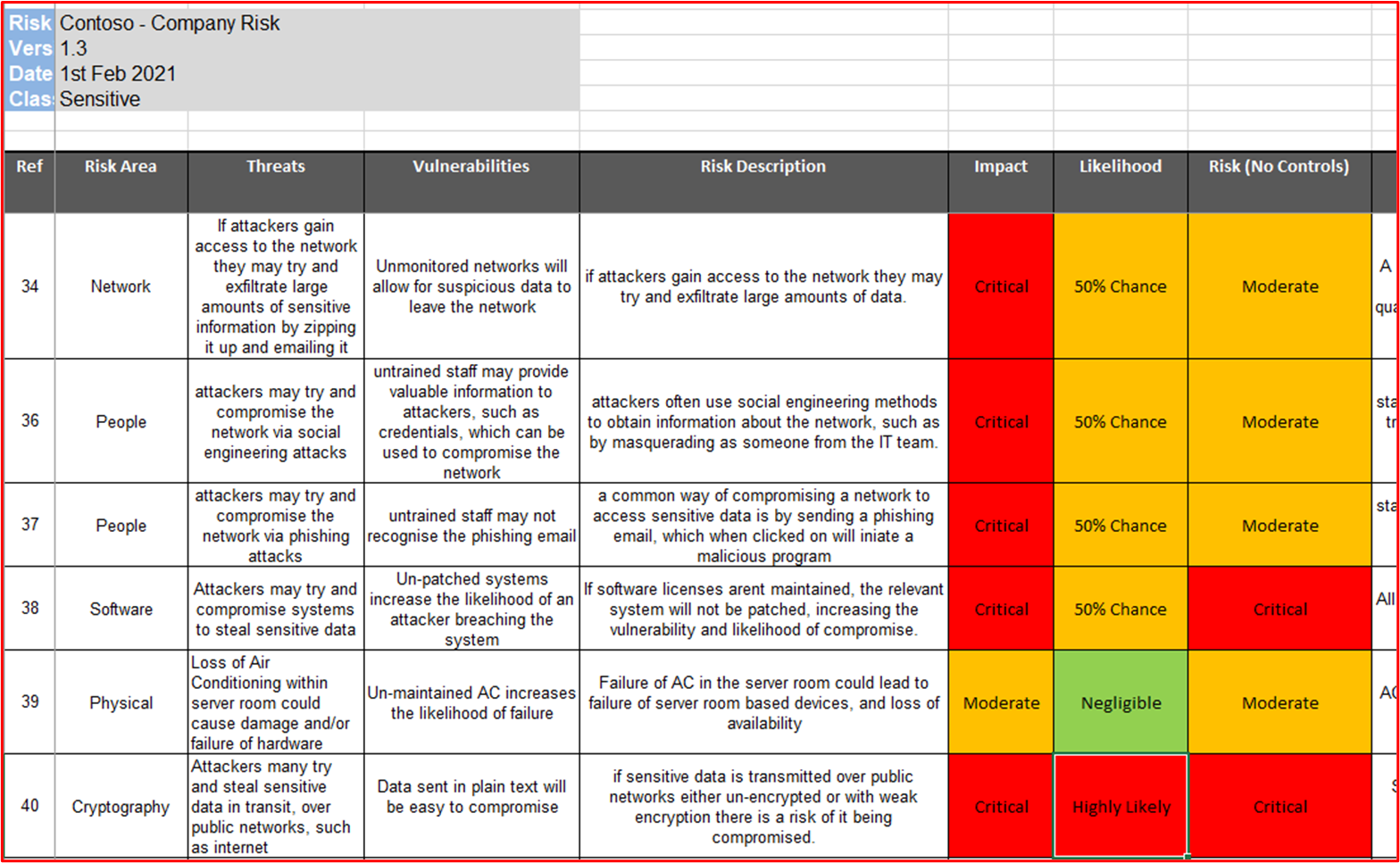

Controlo n.º 12: forneça provas que demonstrem que todas as vulnerabilidades recebem uma classificação de risco depois de identificadas.

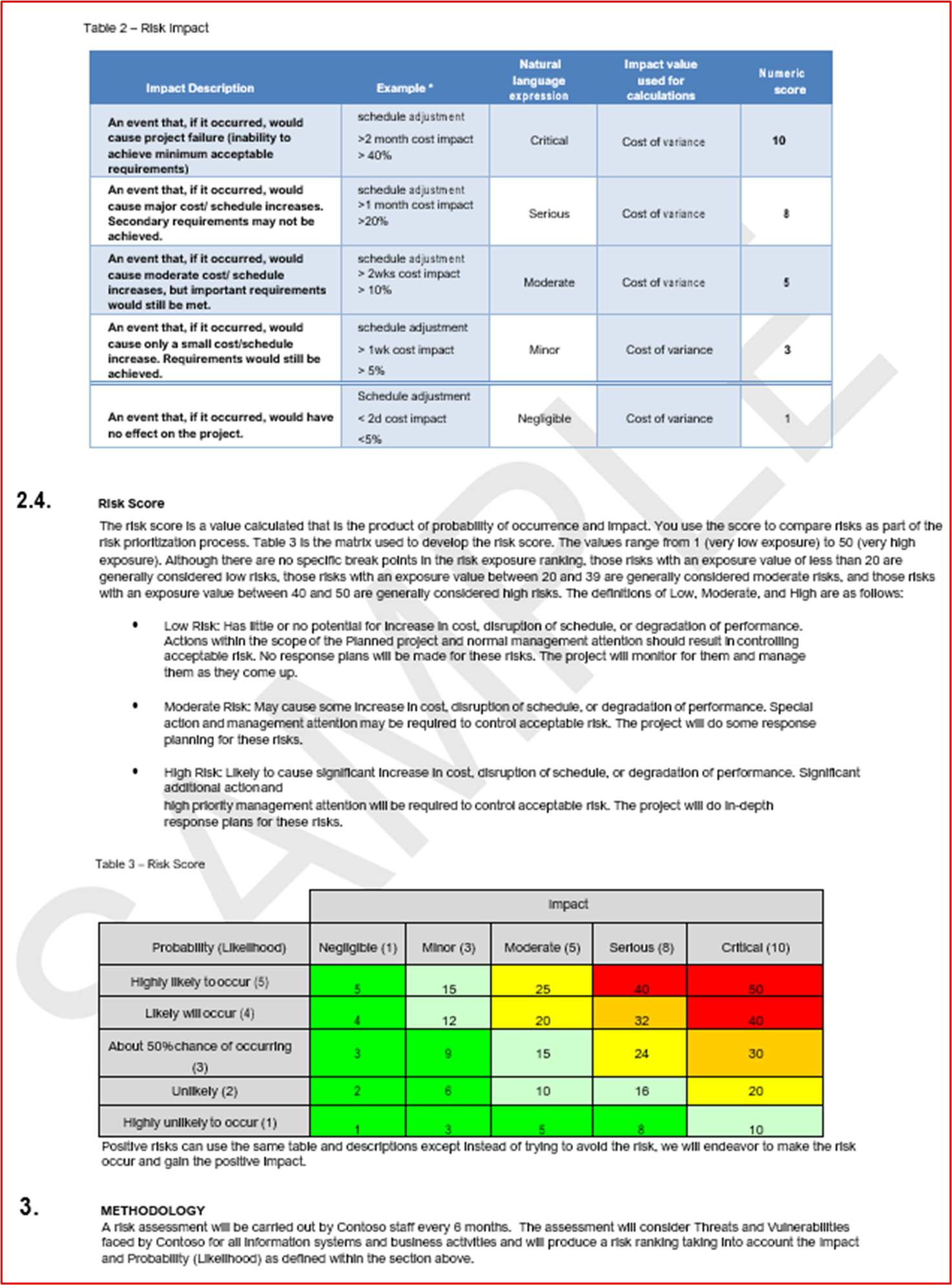

Intenção: a aplicação de patches tem de se basear no risco, quanto mais arriscada for a vulnerabilidade, mais rápida será a remediação. A classificação de risco de vulnerabilidades identificadas é parte integrante deste processo. A intenção deste controlo é garantir que existe um processo documentado de classificação de riscos que está a ser seguido para garantir que todas as vulnerabilidades identificadas são devidamente classificadas com base no risco. Normalmente, as organizações utilizam a classificação CVSS (Common Vulnerability Scoring System) fornecida por fornecedores ou investigadores de segurança. Recomenda-se que, se a organização depender do CVSS, seja incluído um mecanismo de nova classificação no processo para permitir que a organização altere a classificação com base numa avaliação de risco interna. Por vezes, a vulnerabilidade pode não ser aplicação devido à forma como a aplicação foi implementada no ambiente. Por exemplo, pode ser lançada uma vulnerabilidade java que afeta uma biblioteca específica que não é utilizada pela organização.

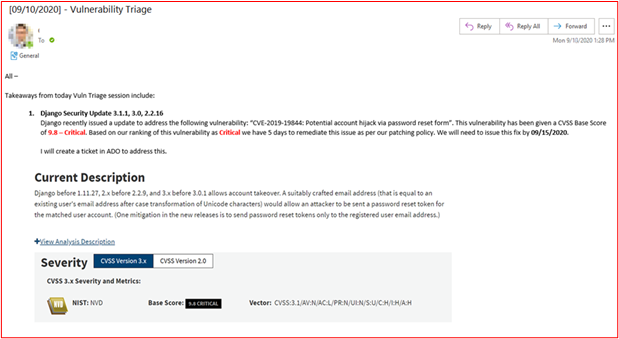

Diretrizes de Evidência de Exemplo: forneça provas através de uma captura de ecrã ou de outros meios, por exemplo, DevOps/Jira, que demonstra que as vulnerabilidades estão a passar pelo processo de classificação de riscos e a ser atribuída uma classificação de risco adequada pela organização.

Exemplo de Evidência: esta captura de ecrã mostra a classificação de risco que ocorre na coluna D e a nova classificação nas colunas F e G, caso a organização realize uma avaliação de risco e determine que o risco pode ser reduzido para uma versão anterior. Provas de reavaliação das avaliações de risco teriam de ser fornecidas como prova de apoio

Gestão de Patches – Aplicação de Patches

Os controlos abaixo destinam-se ao elemento de aplicação de patches para Gestão de Patches. Para manter um ambiente operativo seguro, as aplicações/suplementos e os sistemas de suporte têm de ser corrigidos adequadamente. Um período de tempo adequado entre a identificação (ou a versão pública) e a aplicação de patches tem de ser gerido para reduzir a janela de oportunidade para que uma vulnerabilidade seja explorada por um "grupo de atividades". A Certificação do Microsoft 365 não estipula uma "Janela de Aplicação de Patches", no entanto, os Analistas de Certificação irão rejeitar intervalos de tempo que não sejam razoáveis.

Este grupo de controlo de segurança está no âmbito dos ambientes de alojamento PaaS (Plataforma como Serviço), uma vez que as bibliotecas de software de terceiros e a base de código de terceiros do suplemento têm de ser corrigidas com base na classificação de risco.

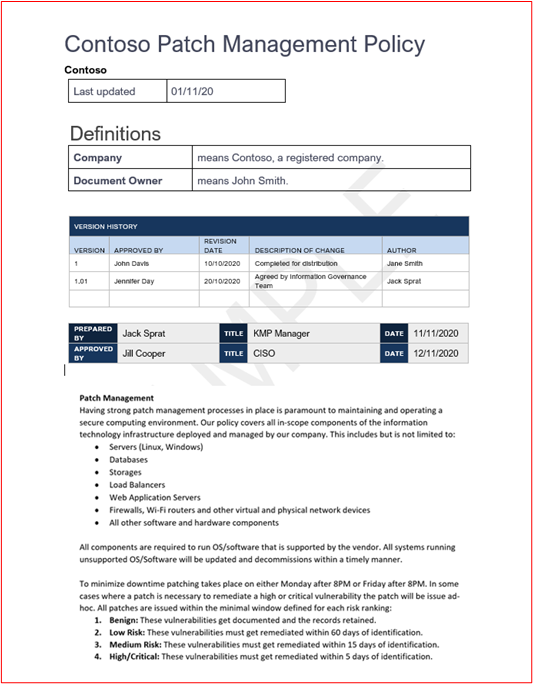

Controlo n.º 13: forneça documentação de política para a aplicação de patches de componentes do sistema no âmbito que inclua um período de tempo mínimo adequado para a aplicação de patches para vulnerabilidades críticas, de alto e médio risco; e desativação de quaisquer sistemas operativos e software não suportados.

Intenção: a gestão de patches é necessária por muitas arquiteturas de conformidade de segurança, ou seja, PCI-DSS, ISO 27001, NIST (SP) 800-53. A importância de uma boa gestão de patches não pode ser excessivamente sublinhada, pois pode corrigir problemas de segurança e funcionalidade no software, firmware e mitigar vulnerabilidades, o que ajuda na redução de oportunidades de exploração. O objetivo deste controlo é minimizar a janela de oportunidade que um grupo de atividade tem para explorar vulnerabilidades que possam existir no ambiente no âmbito.

Diretrizes de Evidência de Exemplo: forneça uma cópia de todas as políticas e procedimentos que detalham o processo de gestão de patches. Isto deve incluir uma secção numa janela de aplicação de patches mínima e que os sistemas operativos e software não suportados não devem ser utilizados no ambiente.

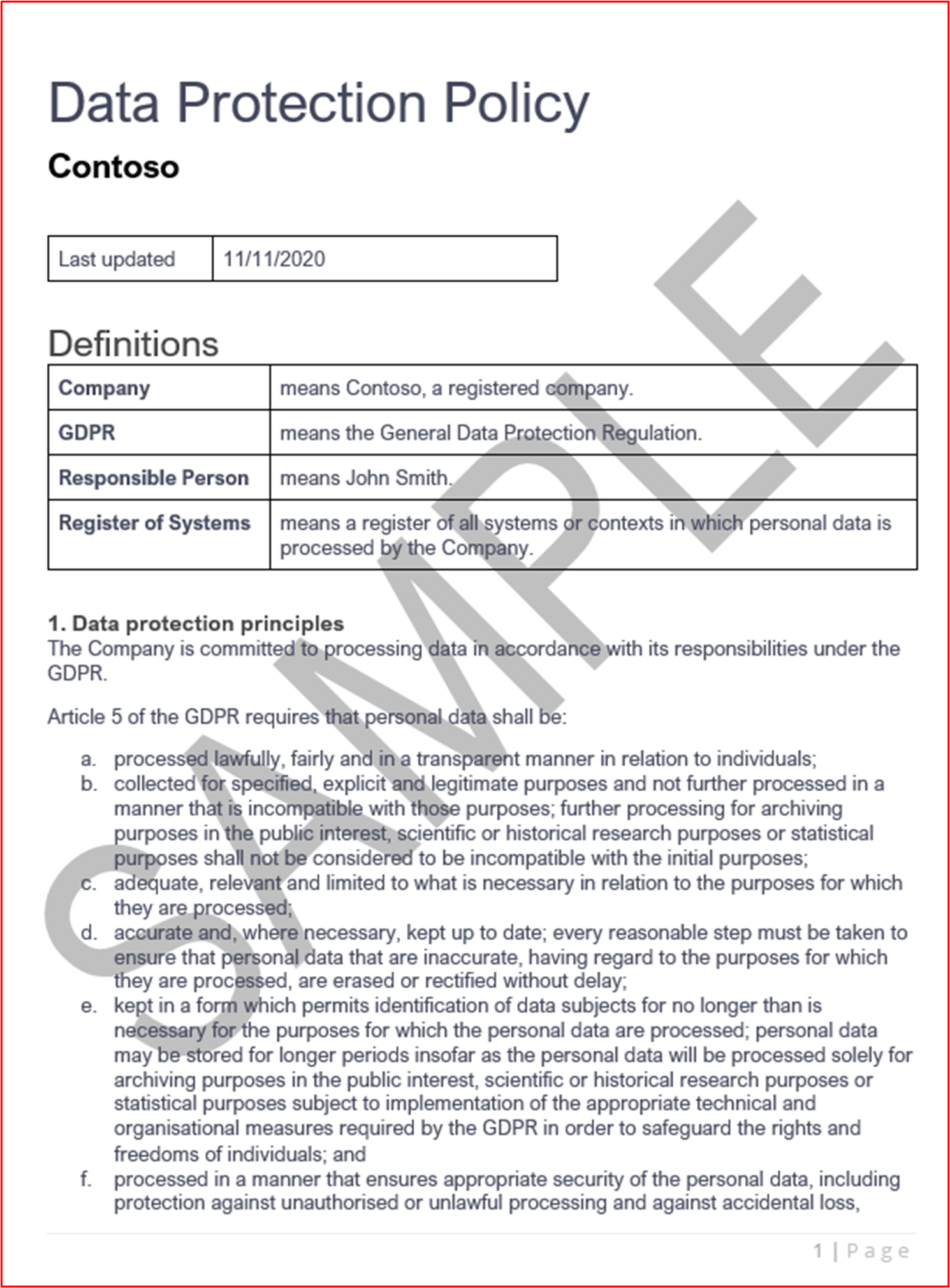

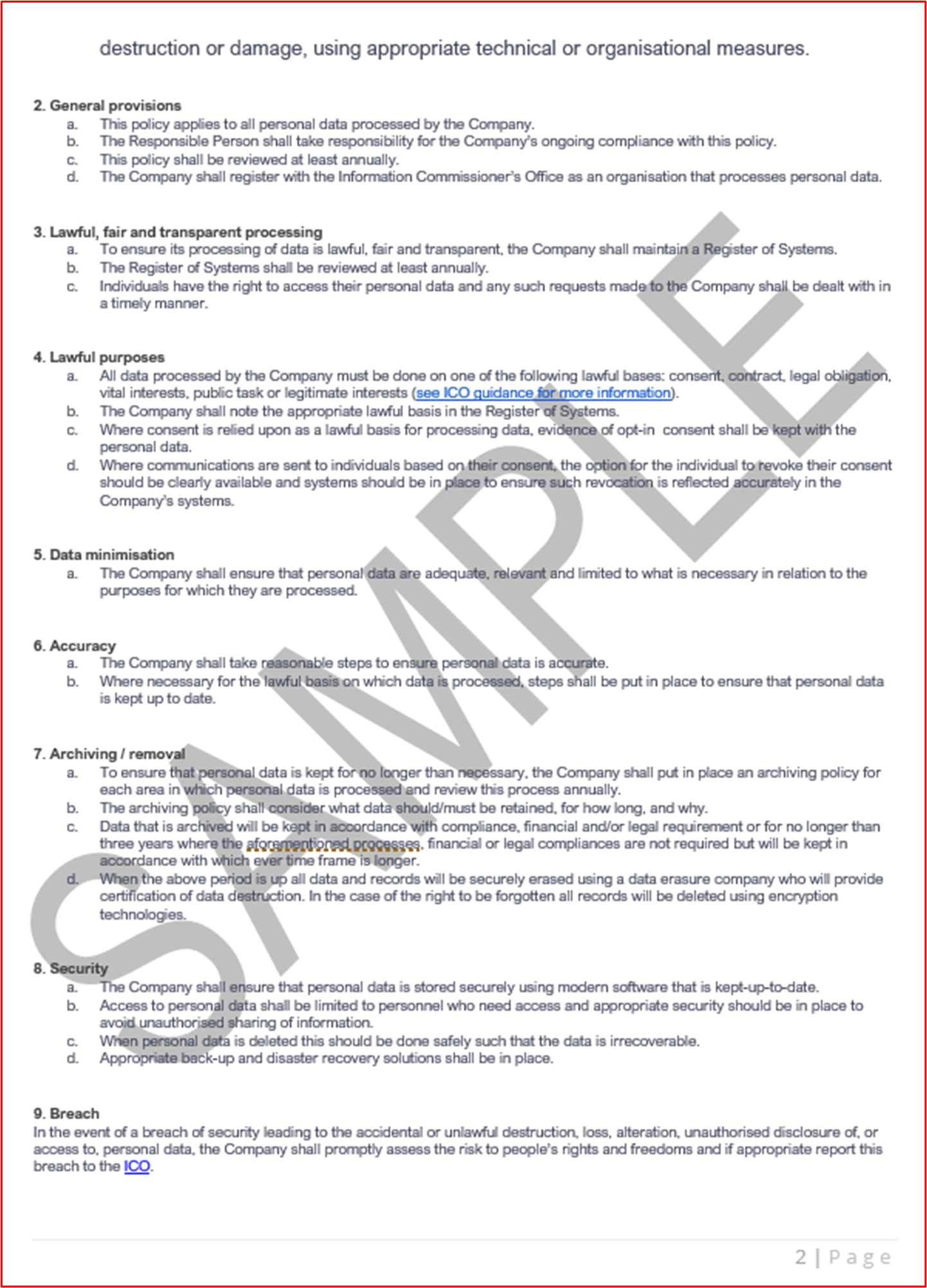

Exemplo de Prova: abaixo encontra-se um documento de política de exemplo.

Nota: Esta captura de ecrã mostra um documento de política/processo, a expetativa é que os ISVs partilhem a documentação de política/procedimento de suporte real e não forneçam simplesmente uma screenshot._

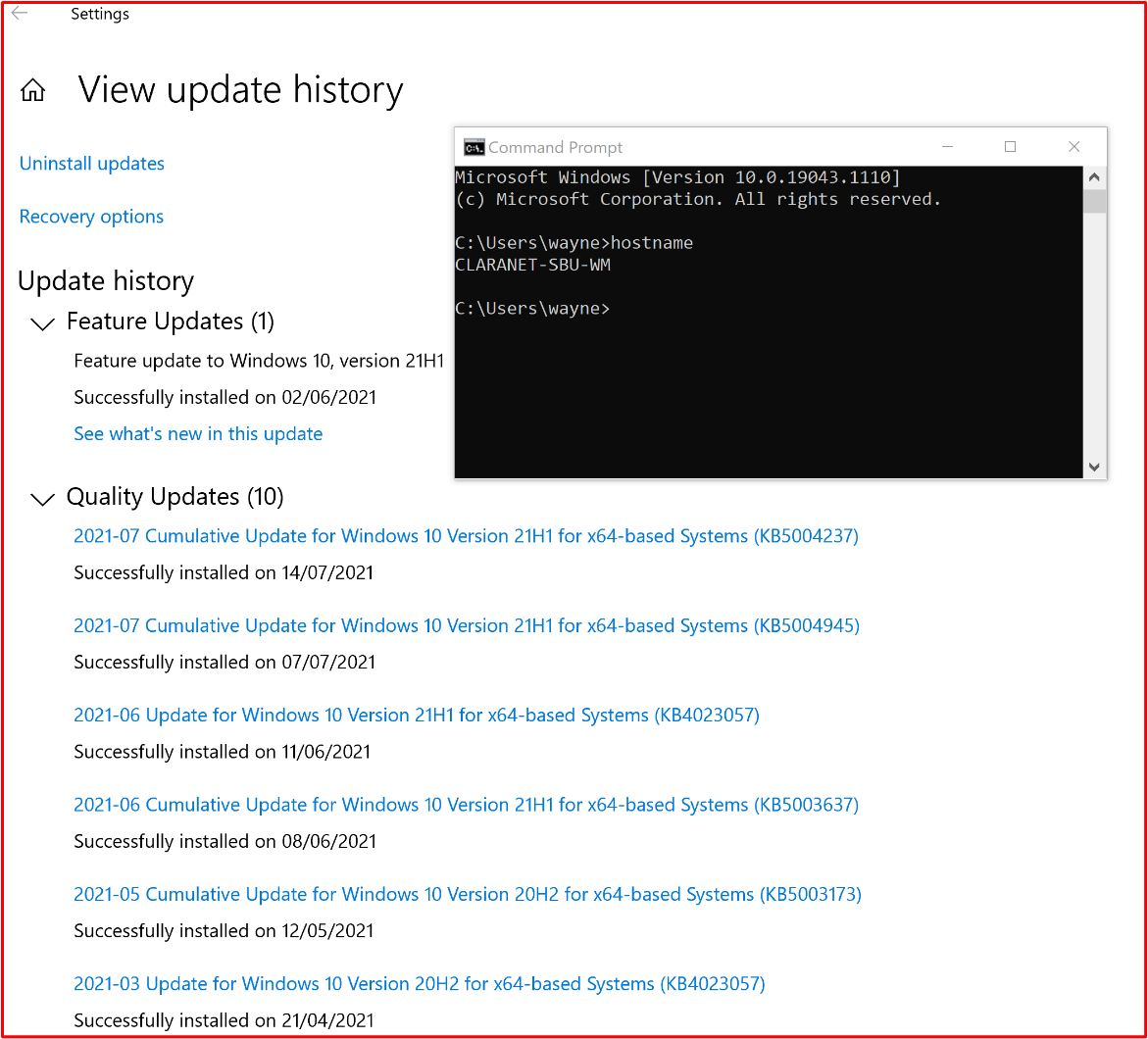

Controlo n.º 14: forneça provas de que todos os componentes do sistema de amostra estão a ser corrigidos.

Nota: Inclua quaisquer bibliotecas de software/terceiros.

Intenção: a aplicação de patches às vulnerabilidades garante que os diferentes módulos que fazem parte da infraestrutura de tecnologias de informação (hardware, software e serviços) são mantidos atualizados e livres de vulnerabilidades conhecidas. A aplicação de patches tem de ser efetuada o mais rapidamente possível para minimizar o potencial de um incidente de segurança entre a divulgação de detalhes de vulnerabilidade e a aplicação de patches. Isto é ainda mais crítico onde a exploração de vulnerabilidades conhecidas por estarem na natureza.

Diretrizes de Evidência de Exemplo: forneça uma captura de ecrã para cada dispositivo no exemplo e suporte de componentes de software que mostram que os patches estão instalados em conformidade com o processo de aplicação de patches documentado.

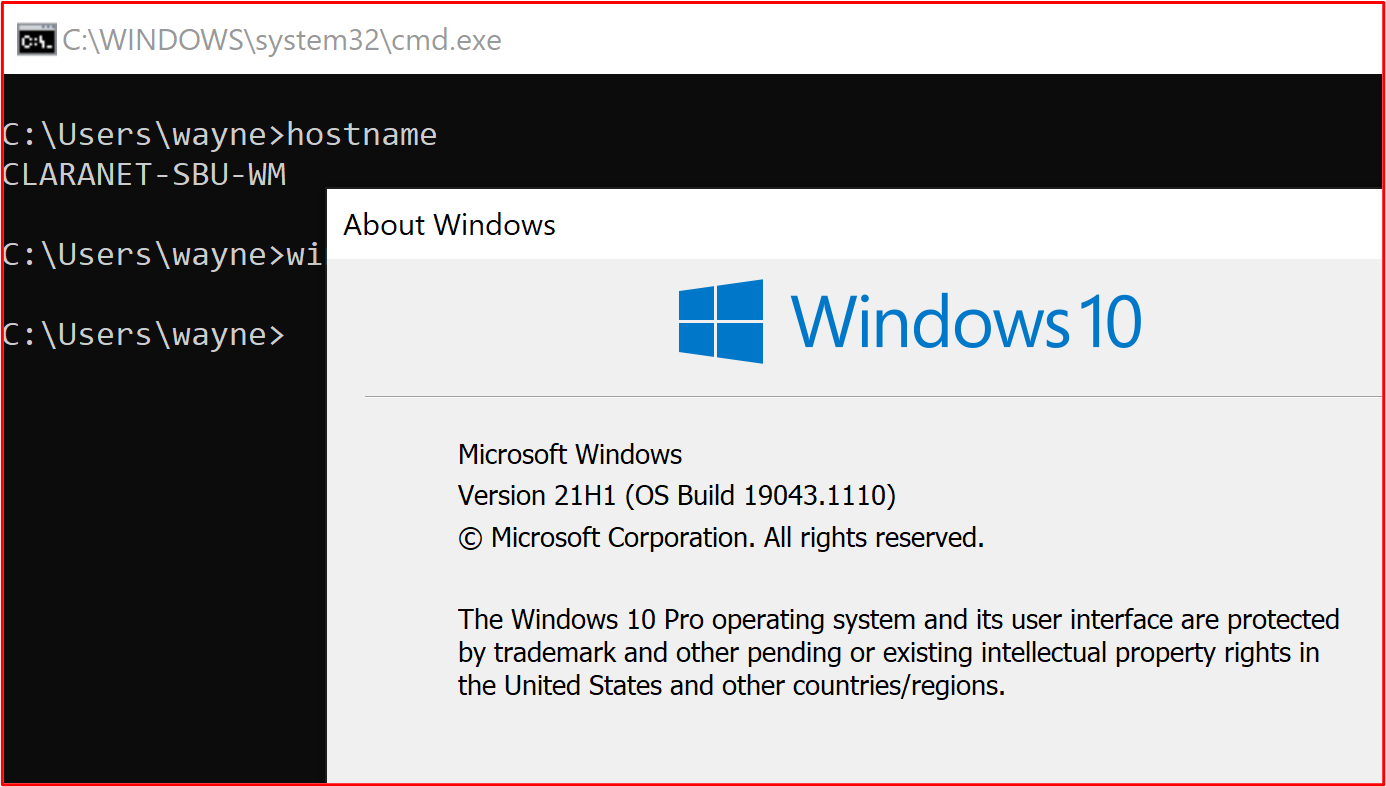

Exemplo de Prova: a seguinte captura de ecrã mostra que o componente do sistema no âmbito "CLARANET-SBU-WM" está a realizar atualizações do Windows em conformidade com a política de aplicação de patches.

Nota: A aplicação de patches de todos os componentes do sistema no âmbito tem de ser uma prova. Isto inclui aspetos como; Atualizações do SO, Atualizações de Aplicações/Componentes (i.e__.,_ Apache Tomcat, OpenSSL, etc.), Dependências de Software (por exemplo, JQuery, AngularJS, etc.), etc.

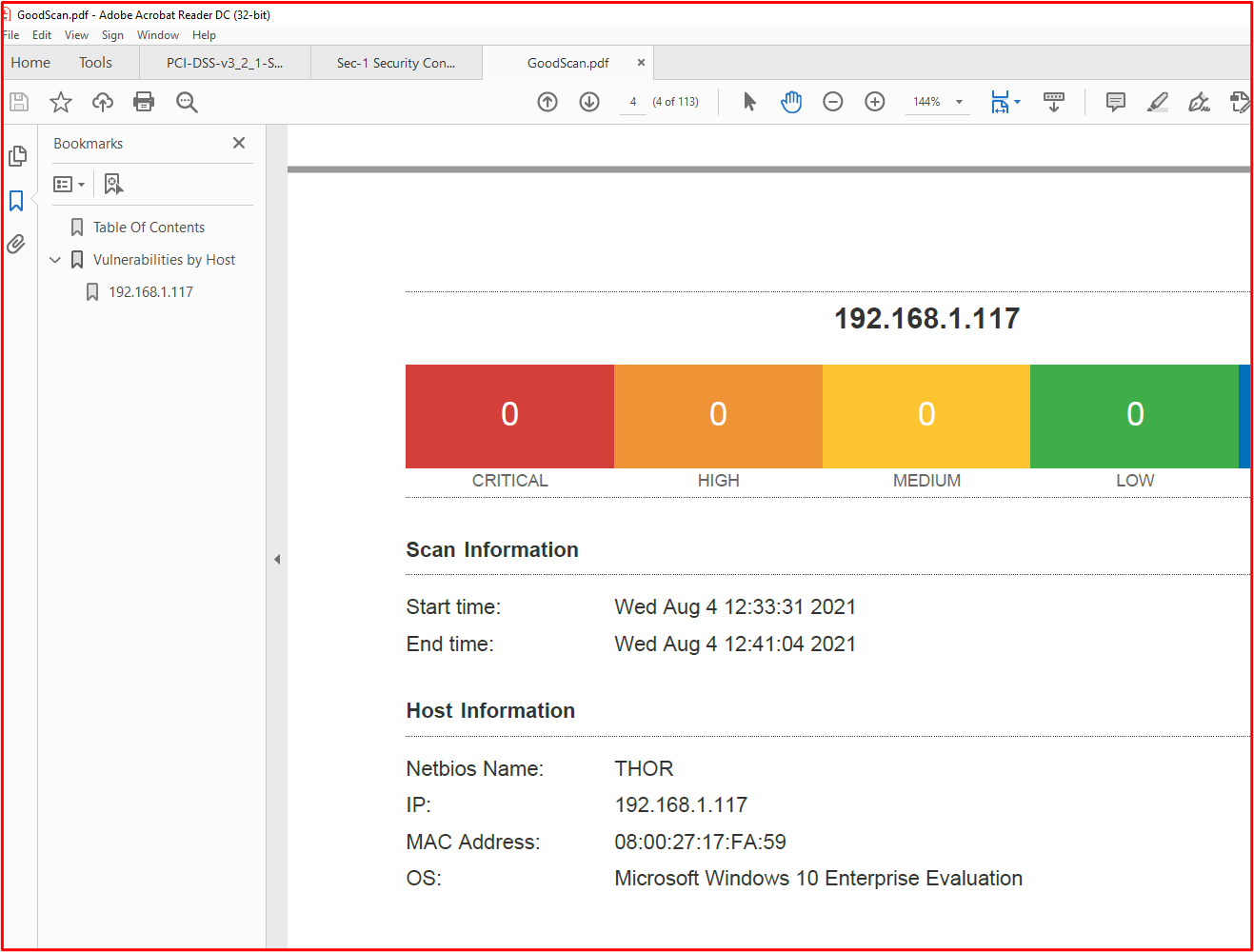

Controlo n.º 15: forneça provas de que quaisquer sistemas operativos e componentes de software não suportados não são utilizados no ambiente.

Intenção: o software que não está a ser mantido pelos fornecedores sofrerá, horas extraordinárias, de vulnerabilidades conhecidas que não são corrigidas. Por conseguinte, a utilização de sistemas operativos e componentes de software não suportados não pode ser utilizada em ambientes de produção.

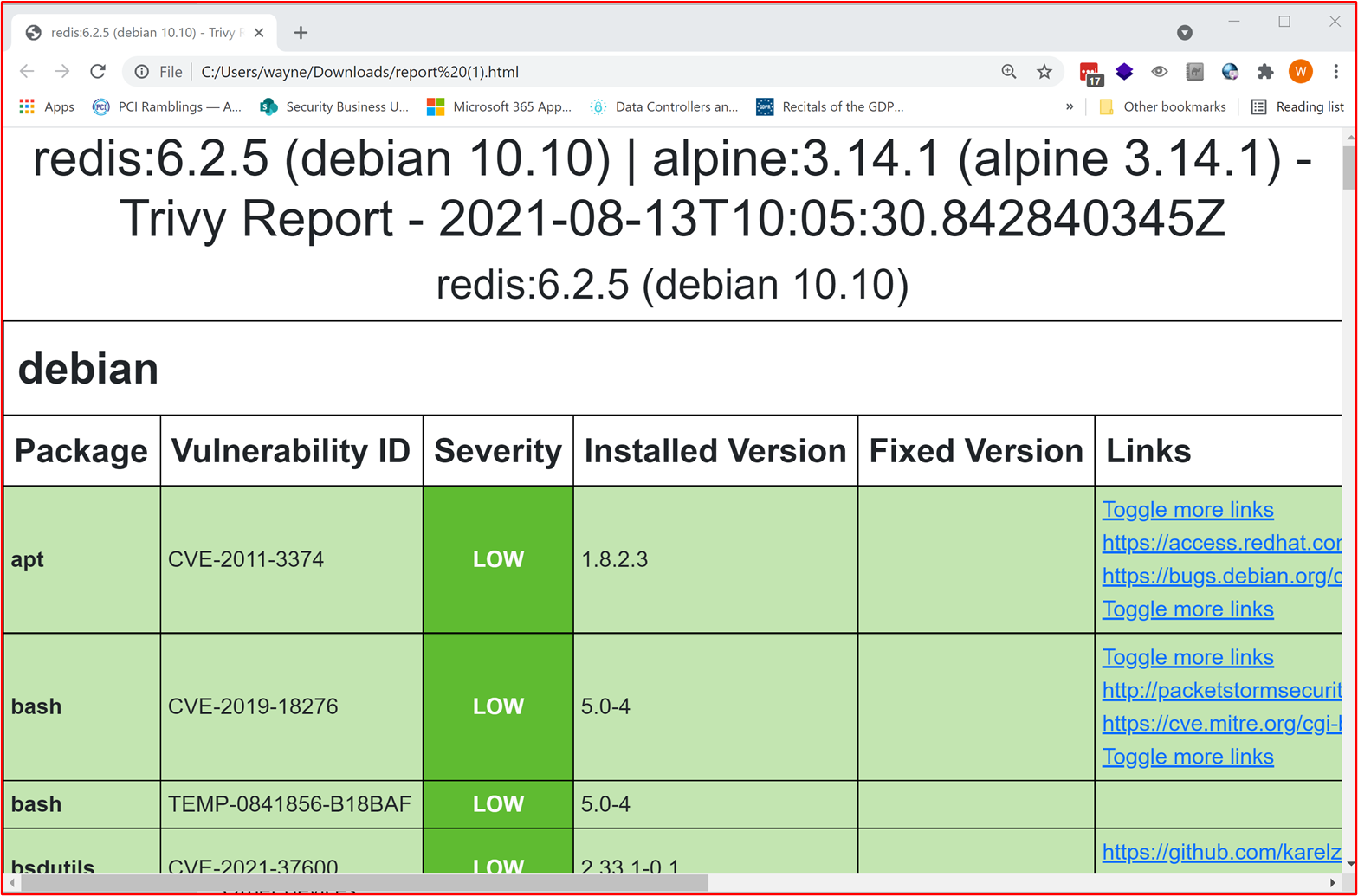

Diretrizes de Provas de Exemplo: forneça uma captura de ecrã para cada dispositivo no exemplo que mostra a versão do SO em execução (incluindo o nome do servidor na captura de ecrã). Além disso, forneça provas de que os componentes de software em execução no ambiente estão a executar versões suportadas. Isto pode ser feito ao fornecer a saída de relatórios internos de análise de vulnerabilidades (desde que a análise autenticada esteja incluída) e/ou a saída de ferramentas que verificam bibliotecas de terceiros, como o Snyk, Trivy ou Auditoria NPM. Se estiver em execução apenas no PaaS, apenas a aplicação de patches de biblioteca de terceiros tem de ser abrangida pelos grupos de controlo de aplicação de patches.

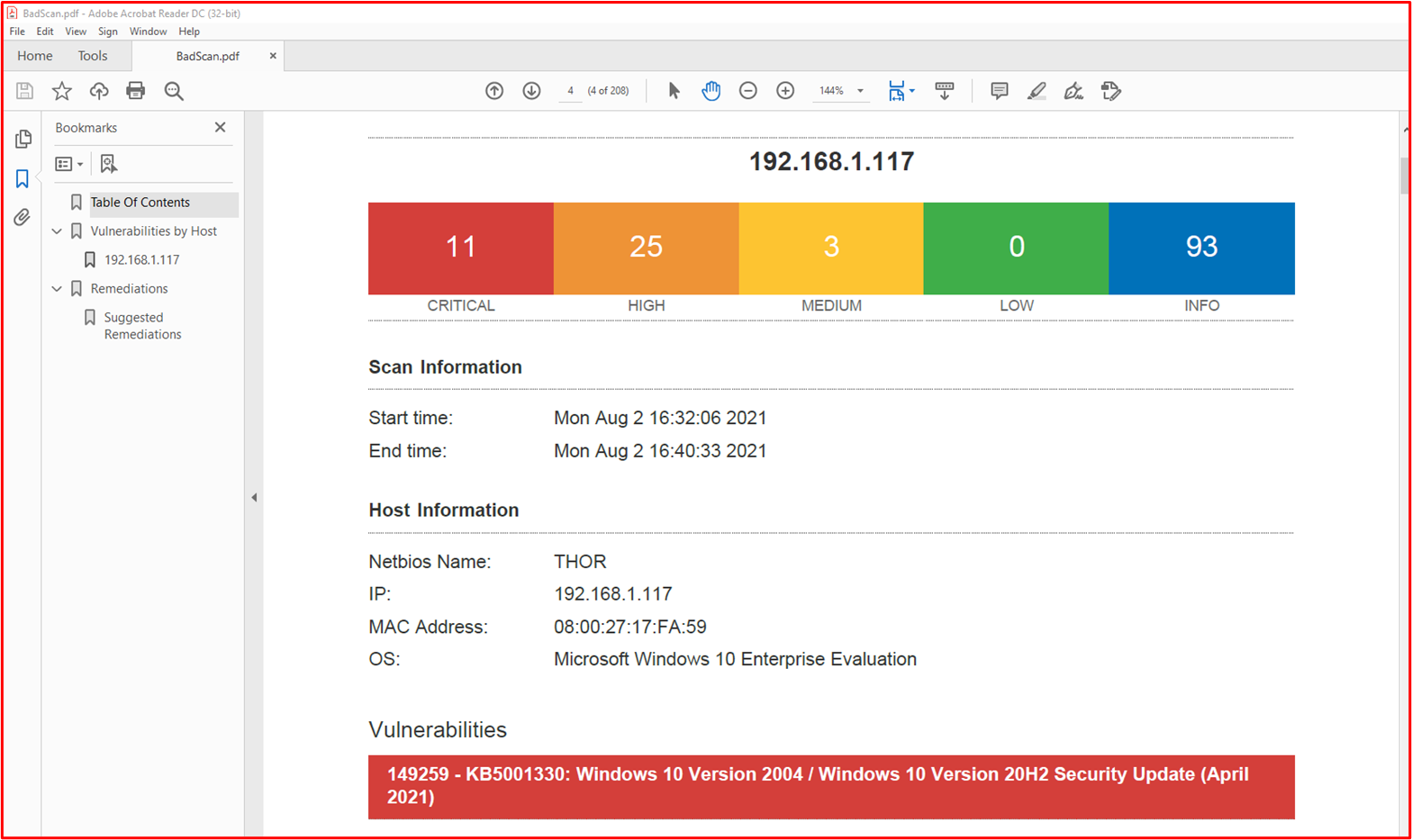

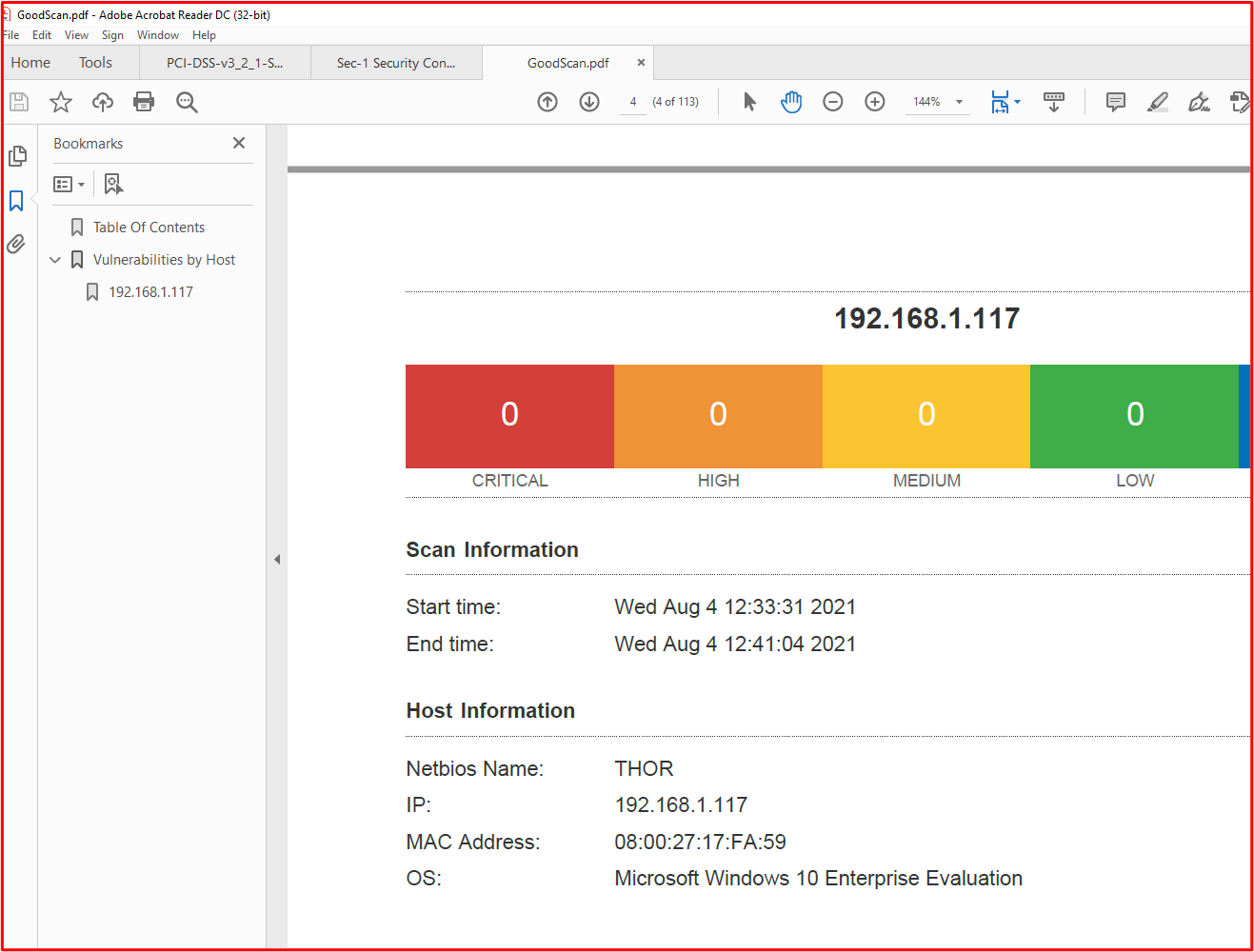

Exemplo de Evidência: as seguintes evidências mostram que o componente de sistema no âmbito THOR está a executar software que é suportado pelo fornecedor, uma vez que o Nessus não sinalizou nenhum problema.

Nota: O relatório completo tem de ser partilhado com os Analistas de Certificação.

- Exemplo de Prova 2

Esta captura de ecrã mostra que o componente de sistema no âmbito "CLARANET-SBU-WM" está em execução numa versão suportada do Windows.

- Exemplo de Prova 3

A captura de ecrã seguinte é da saída Trivy , que o relatório completo não lista nenhuma aplicação não suportada.

Nota: O relatório completo tem de ser partilhado com os Analistas de Certificação.

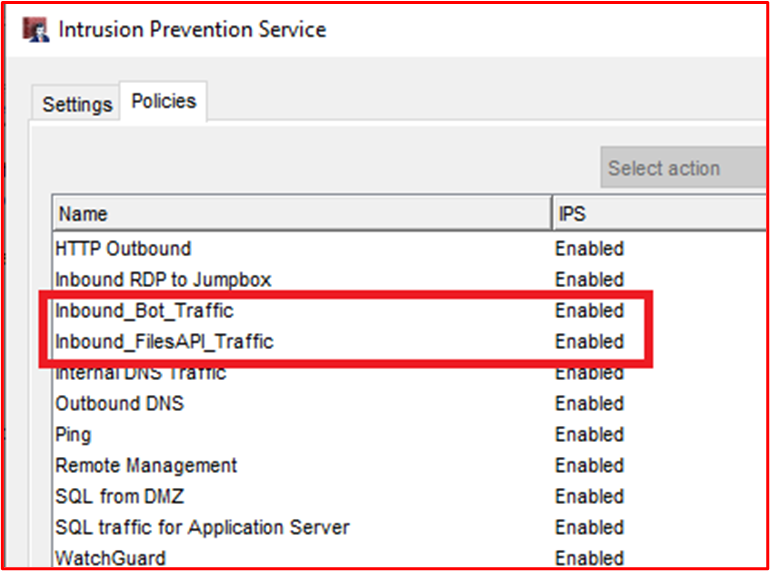

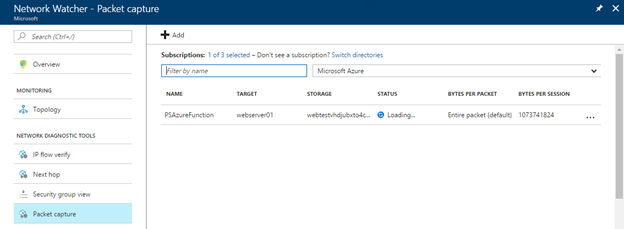

Verificação de vulnerabilidade

Ao introduzir avaliações regulares de vulnerabilidades, as organizações podem detetar fraquezas e inseguranças nos seus ambientes, o que pode fornecer um ponto de entrada para um ator malicioso comprometer o ambiente. A análise de vulnerabilidades pode ajudar a identificar patches em falta ou configurações incorretas no ambiente. Ao realizar regularmente estas análises, uma organização pode fornecer uma remediação adequada para minimizar o risco de um compromisso devido a problemas que são normalmente recolhidos por estas ferramentas de análise de vulnerabilidades.

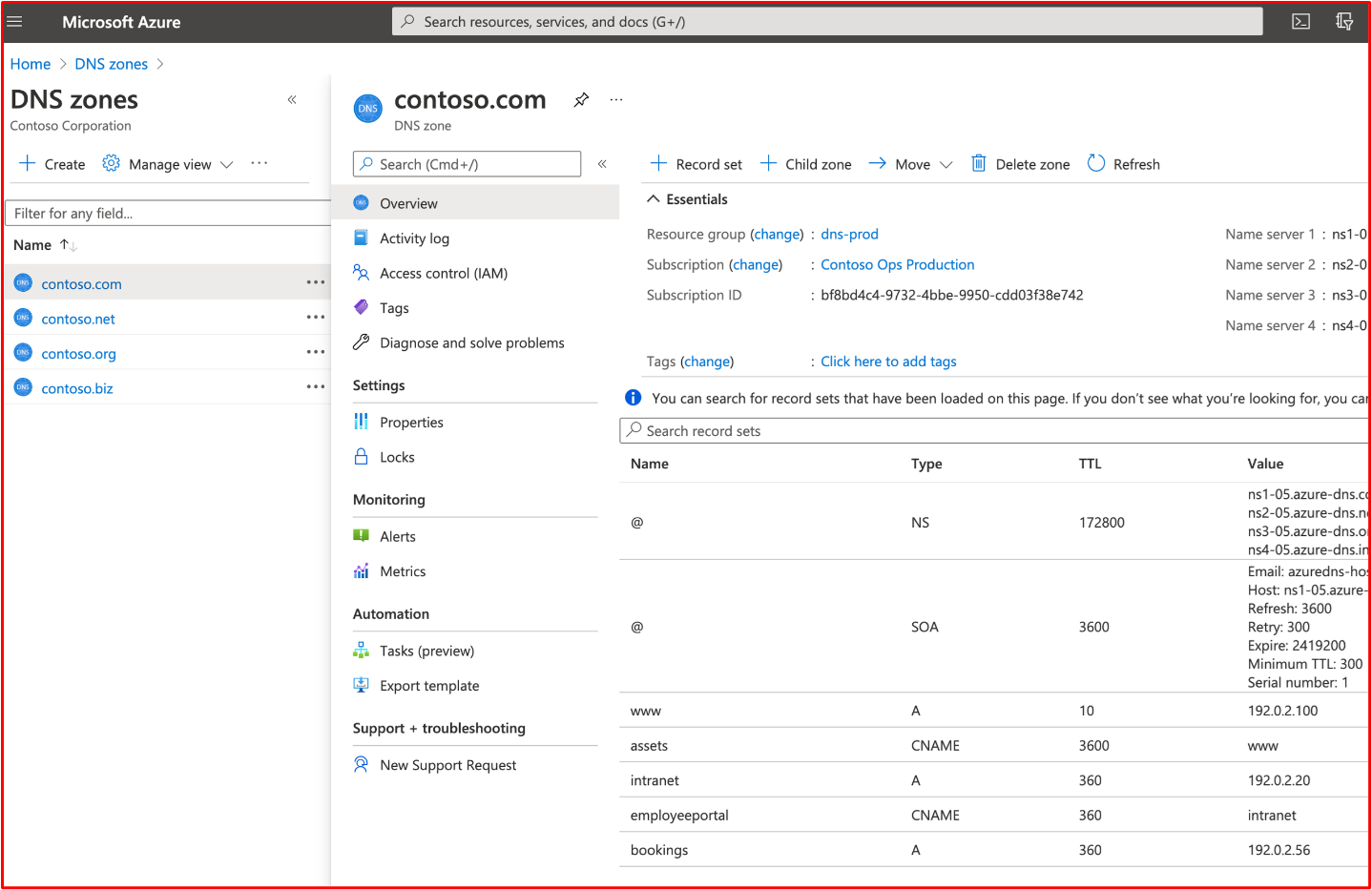

Controlo n.º 16: forneça os relatórios trimestrais de análise de vulnerabilidades da infraestrutura e da aplicação Web. A análise tem de ser realizada relativamente a toda a quantidade de espaço público (endereços IP e URLs) e aos intervalos de IP internos.

Nota: Isto TEM de incluir o âmbito completo do ambiente.

Intenção: a análise de vulnerabilidades procura possíveis fraquezas num sistema informático, redes e aplicações Web de organizações para identificar buracos que possam potencialmente levar a falhas de segurança e à exposição de dados confidenciais. A análise de vulnerabilidades é frequentemente exigida pelas normas da indústria e regulamentos governamentais, por exemplo, o PCI DSS (Payment Card Industry Data Security Standard).

Um relatório da Métrica de Segurança intitulado "Guia de Métricas de Segurança de 2020 para a Conformidade do PCI DSS" afirma que "em média, demorou 166 dias a partir do momento em que uma organização foi vista a ter vulnerabilidades para um atacante comprometer o sistema. Depois de comprometidos, os atacantes tiveram acesso a dados confidenciais durante uma média de 127 dias, pelo que este controlo visa identificar potenciais fraquezas de segurança no ambiente no âmbito.

Exemplo de Diretrizes de Evidência: forneça os relatórios de análise completos para as análises de vulnerabilidades de cada trimestre que foram realizadas nos últimos 12 meses. Os relatórios devem indicar claramente os objetivos para validar que a quantidade total de espaço público está incluída e, quando aplicável, cada sub-rede interna. Indique TODOS os relatórios de análise para CADA trimestre.

Exemplo de Prova: a Prova de Exemplo seria fornecer os relatórios de análise da ferramenta de análise que está a ser utilizada. Os relatórios de análise de cada trimestre devem ser fornecidos para revisão. A análise tem de incluir todos os componentes do sistema de ambientes, por isso; todas as sub-redes internas e todos os Endereços IP/URL públicos que estão disponíveis para o ambiente.

Controlo n.º 17: forneça provas de que a remediação de vulnerabilidades identificadas durante a análise de vulnerabilidades é corrigida de acordo com o período de aplicação de patches documentado.

Intenção: a falha na identificação, gestão e remediação de vulnerabilidades e configurações incorretas rapidamente pode aumentar o risco de uma organização comprometer o que leva a potenciais violações de dados. Identificar e remediar corretamente problemas é visto como importante para a postura e o ambiente de segurança gerais de uma organização que está em conformidade com as melhores práticas de várias estruturas de segurança para; exemplo, ISO 27001 e PCI DSS.

Diretrizes de Evidência de Exemplo: forneça artefactos adequados (ou seja, capturas de ecrã) que mostram que uma amostra das vulnerabilidades detetadas da análise de vulnerabilidades são remediadas em conformidade com as janelas de aplicação de patches já fornecidas no Controlo 13 acima.

Exemplo de Evidência: a seguinte captura de ecrã mostra uma análise Nessus do ambiente no âmbito (uma única máquina neste exemplo com o nome "THOR") a mostrar vulnerabilidades no dia 2 de agosto de 2021.

A captura de ecrã seguinte mostra que os problemas foram resolvidos, 2 dias depois, que se encontra na janela de aplicação de patches definida na política de aplicação de patches.

Nota: Para este controlo, os Analistas de Certificação precisam de ver relatórios de análise de vulnerabilidades e remediação para cada trimestre nos últimos doze meses.

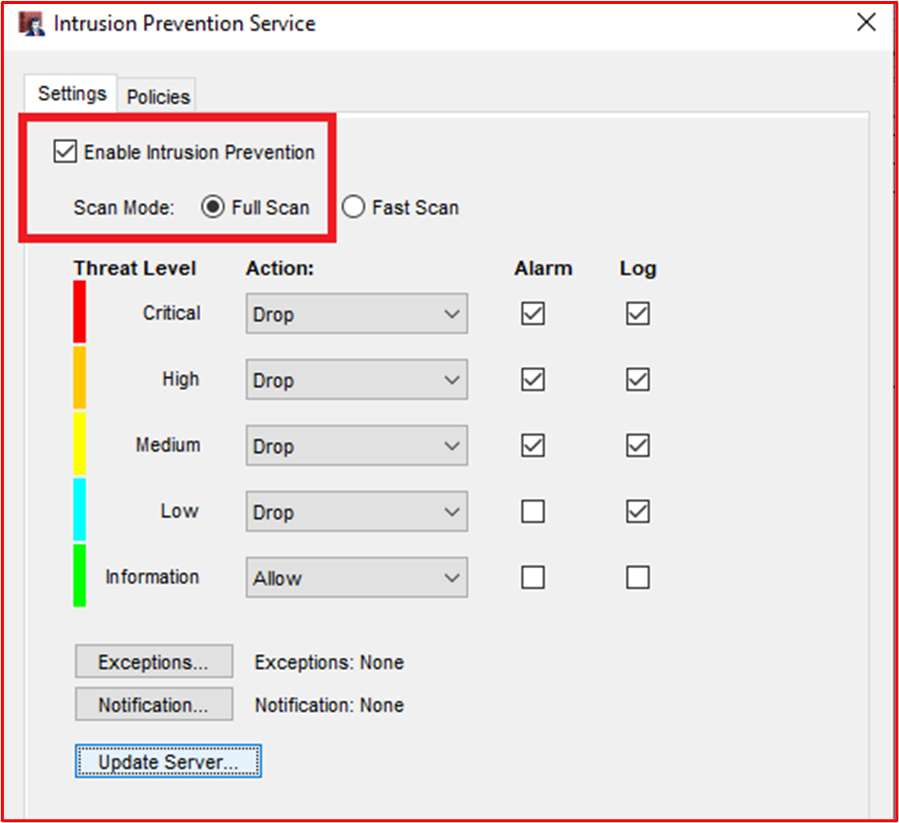

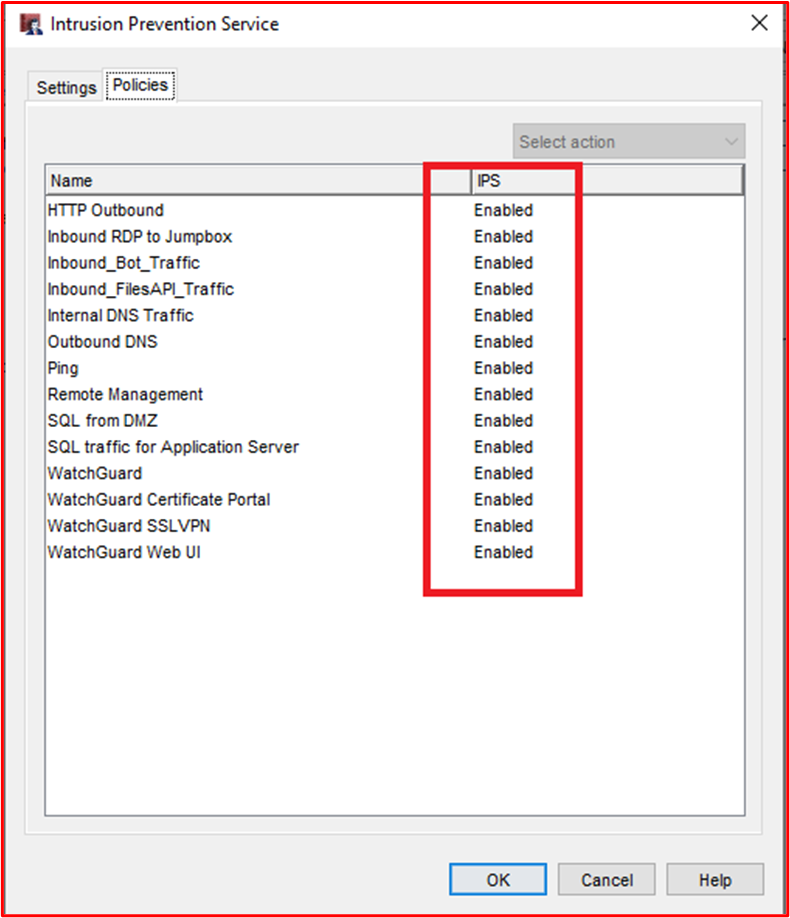

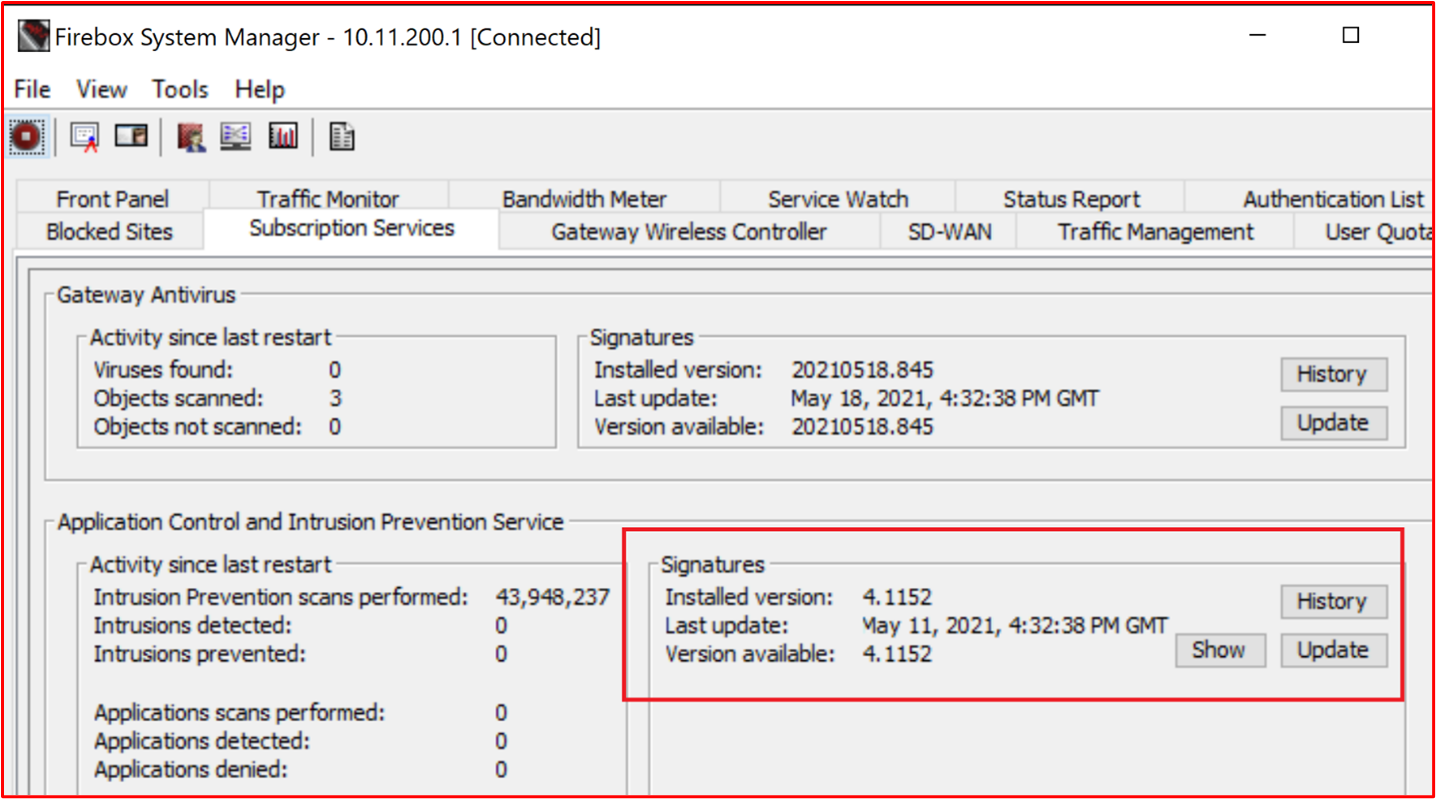

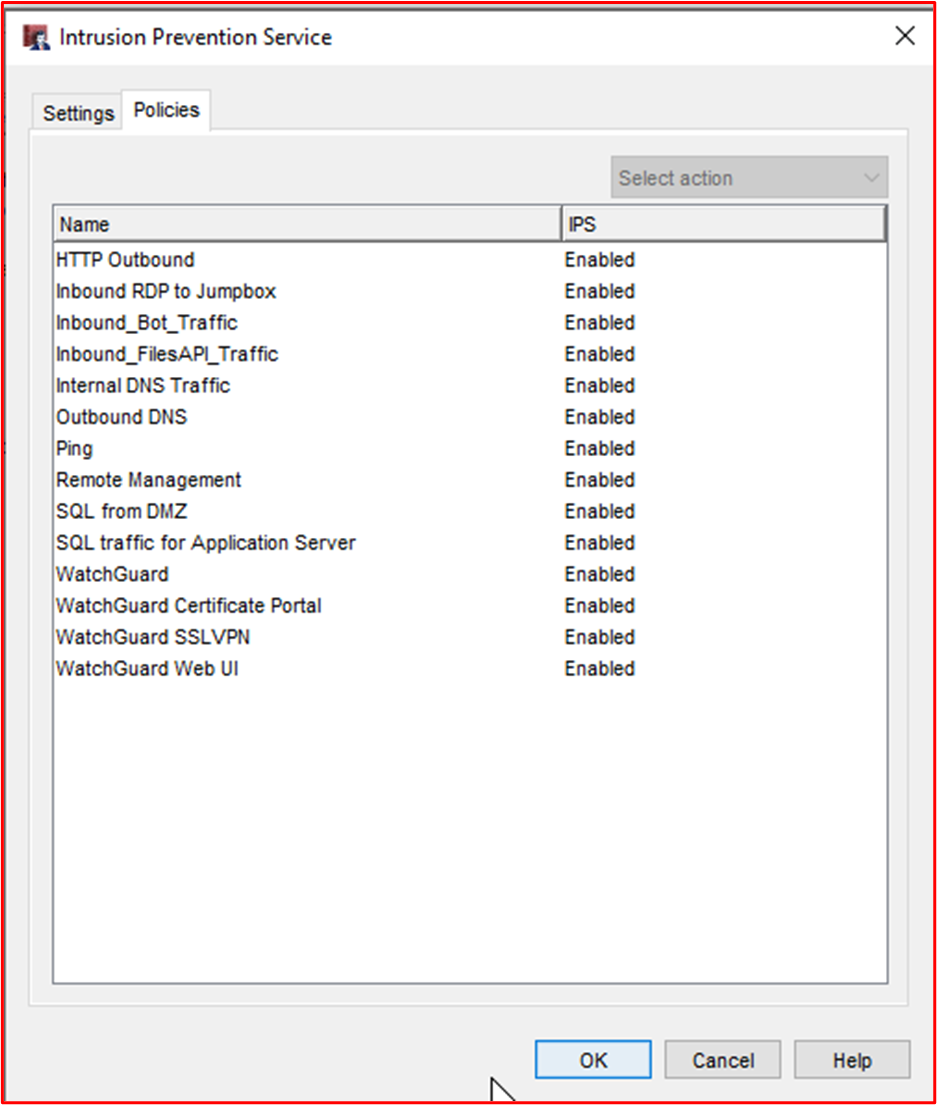

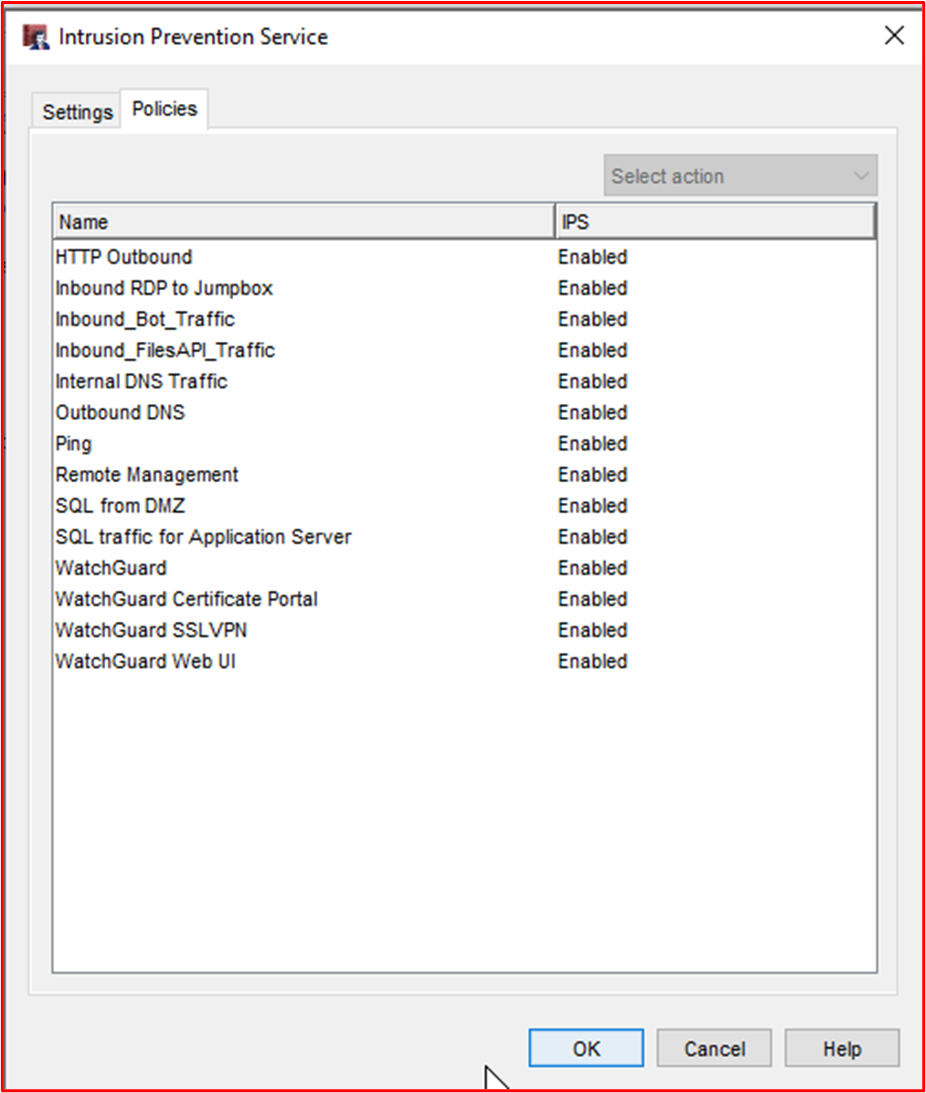

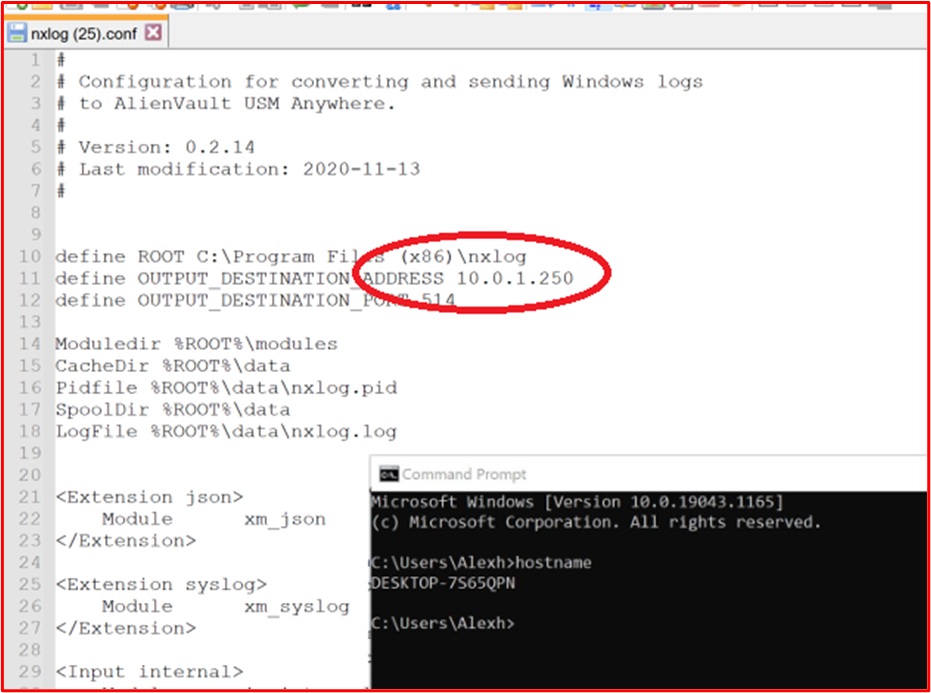

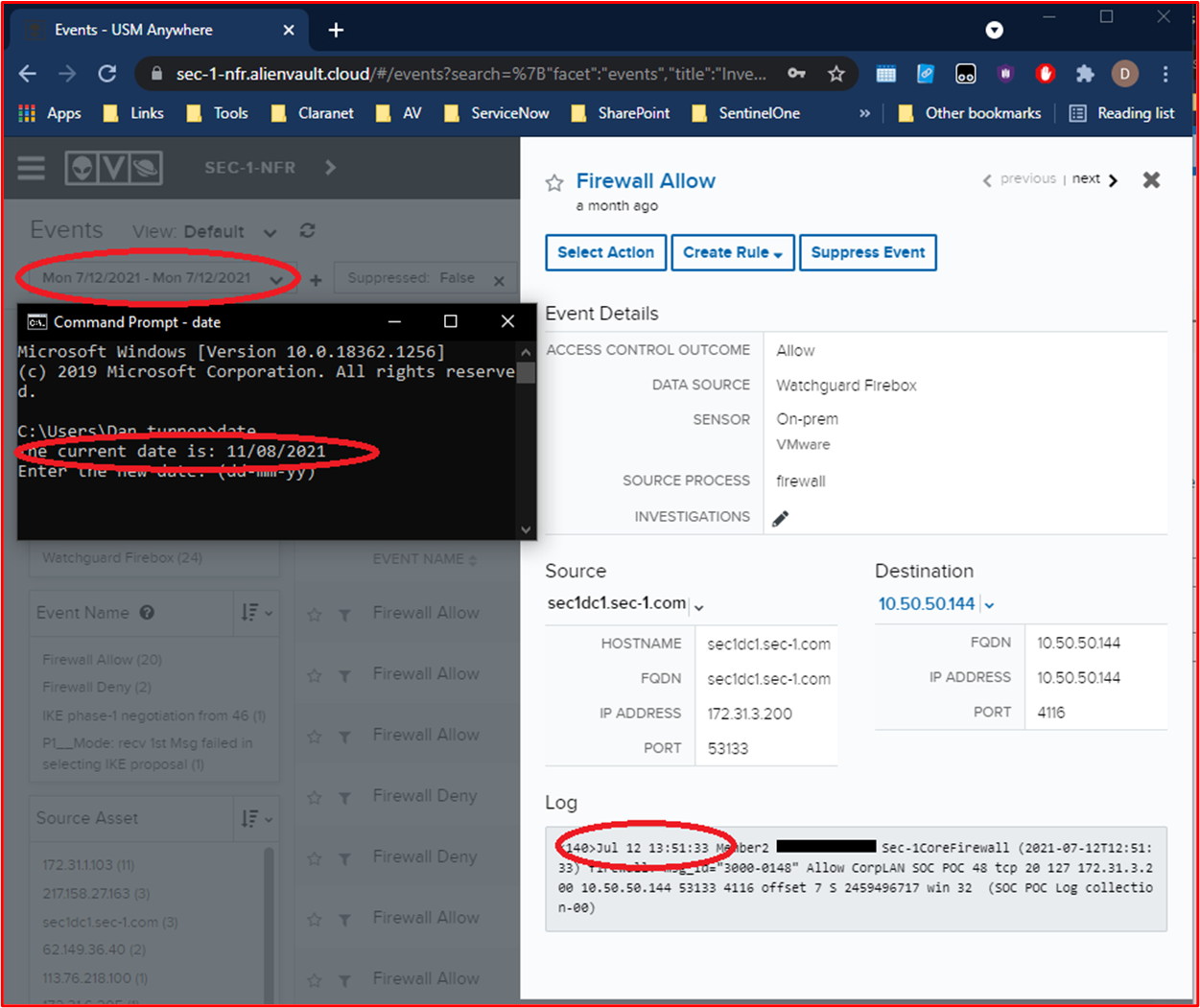

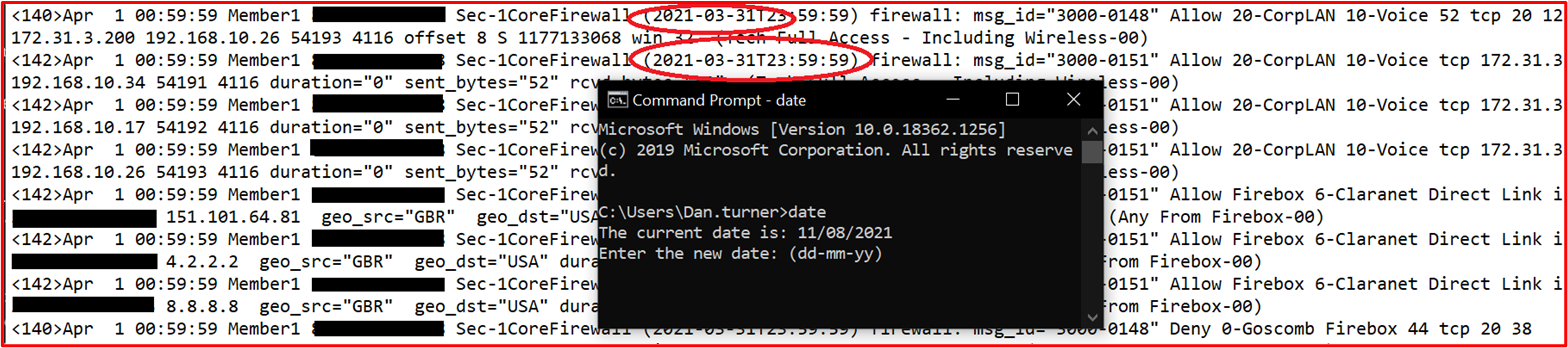

Firewalls

Muitas vezes, as firewalls fornecem um limite de segurança entre ambientes fidedignos (rede interna), não fidedignos (Internet) e semi-fidedignos (DMZ). Normalmente, esta será a primeira linha de defesa dentro de uma estratégia de segurança de defesa em profundidade de organizações, concebida para controlar fluxos de tráfego para serviços de entrada e saída e para bloquear tráfego indesejado. Estes dispositivos têm de ser fortemente controlados para garantir que funcionam eficazmente e estão livres de configurações incorretas que possam colocar o ambiente em risco.

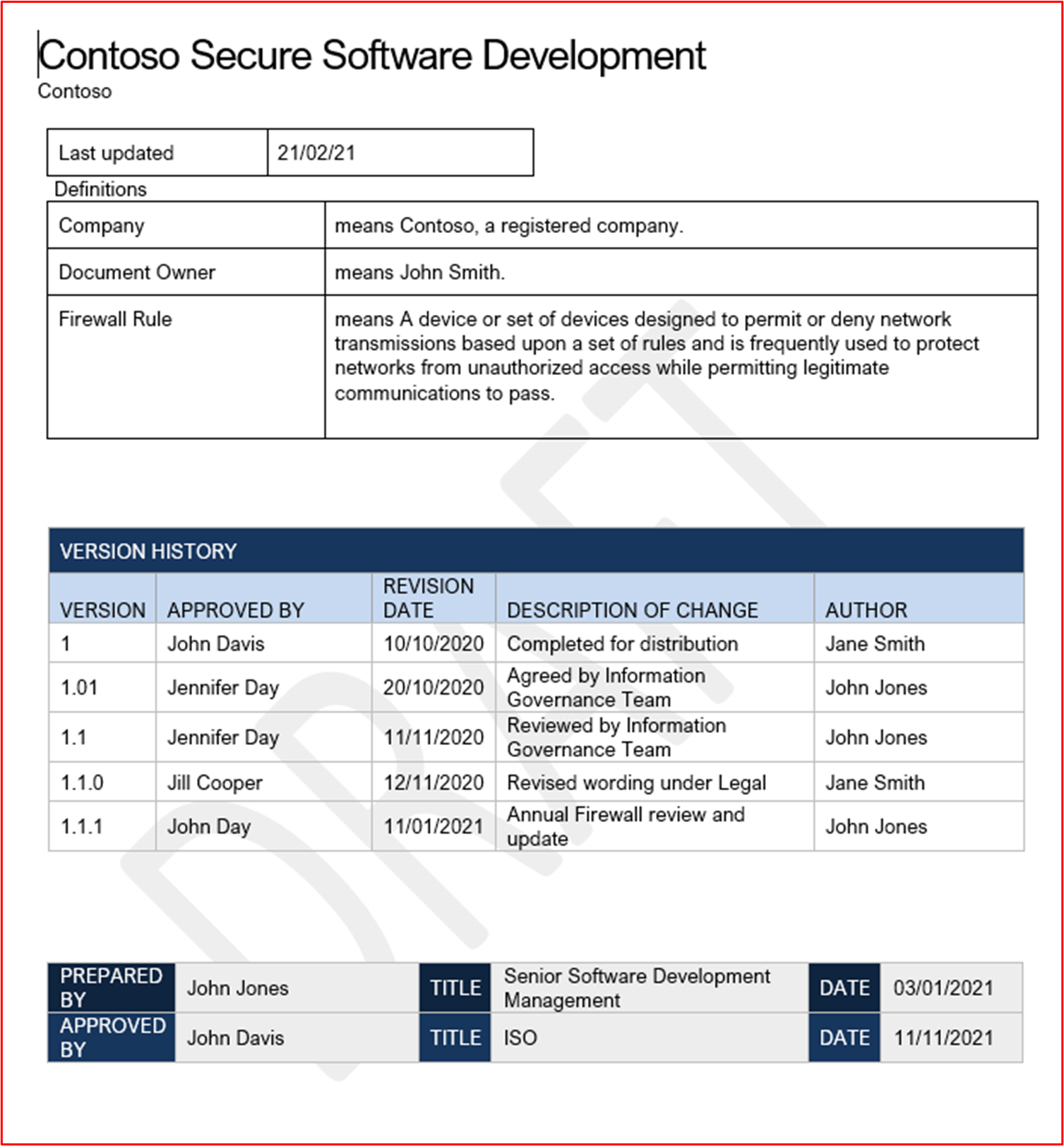

Controlo n.º 18: forneça documentação de política que regule as práticas e procedimentos de gestão da firewall.

Intenção: as firewalls são uma importante primeira linha de defesa numa estratégia de segurança em camadas (defesa em profundidade), protegendo ambientes contra zonas de rede menos fidedignas. Normalmente, as firewalls controlam os fluxos de tráfego com base em Endereços IP e protocolos/portas. Mais firewalls avançadas de funcionalidades também podem fornecer defesas de "camada de aplicação" adicionais ao inspecionar o tráfego da aplicação para proteger contra utilização indevida, vulnerabilidades e ameaças com base nas aplicações que estão a ser acedidas. Estas proteções são tão boas quanto a configuração da firewall, pelo que é necessário implementar políticas de firewall fortes e procedimentos de suporte para garantir que estão configuradas para fornecer uma proteção adequada dos recursos internos. Por exemplo, uma firewall com uma regra para permitir todo o tráfego de qualquer origem para qualquer destino está apenas a funcionar como um router.

Exemplo de Diretrizes de Evidência: forneça a documentação completa de suporte da política/procedimento da firewall. Este documento deve abranger todos os pontos abaixo e quaisquer melhores práticas adicionais aplicáveis ao seu ambiente.

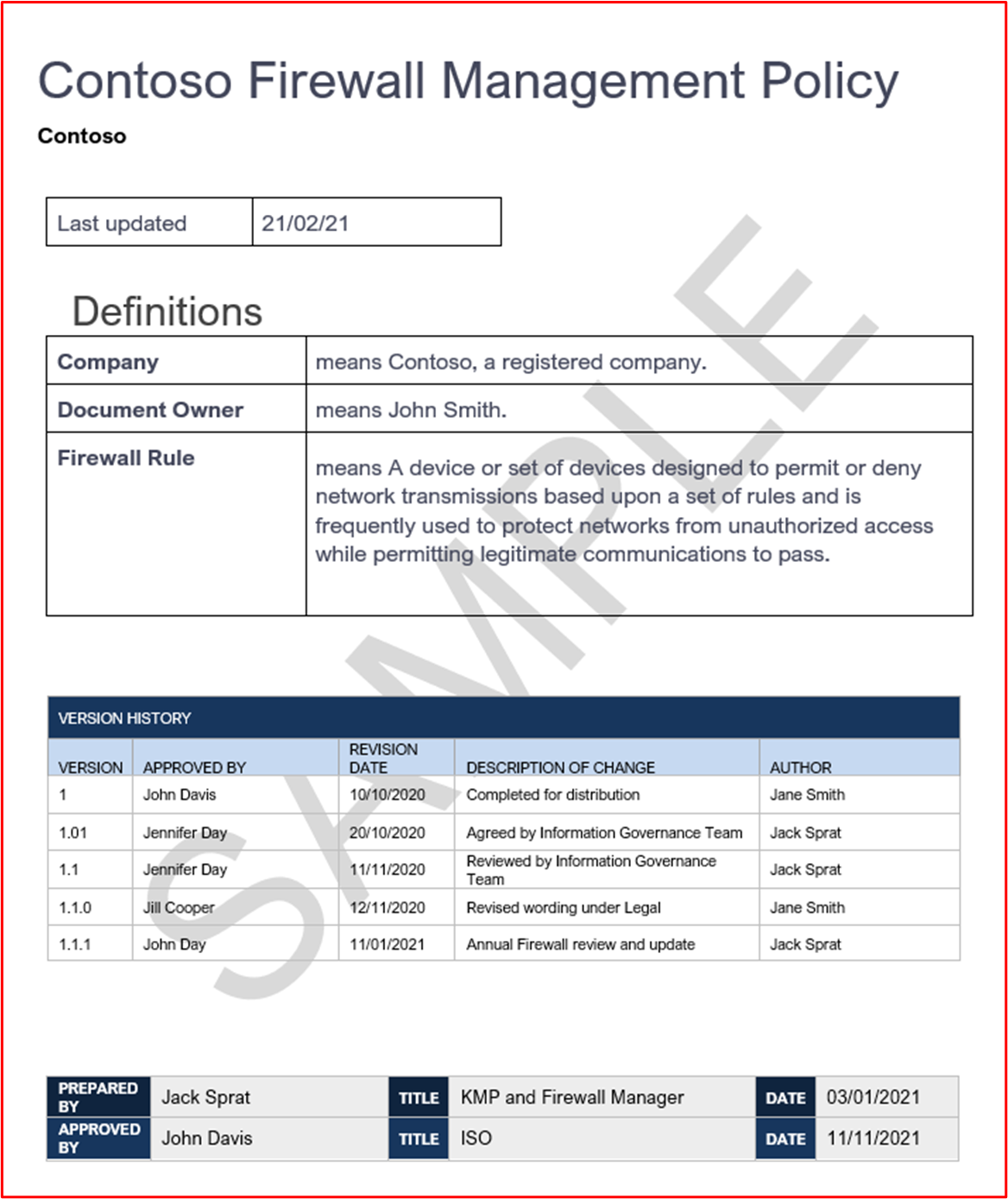

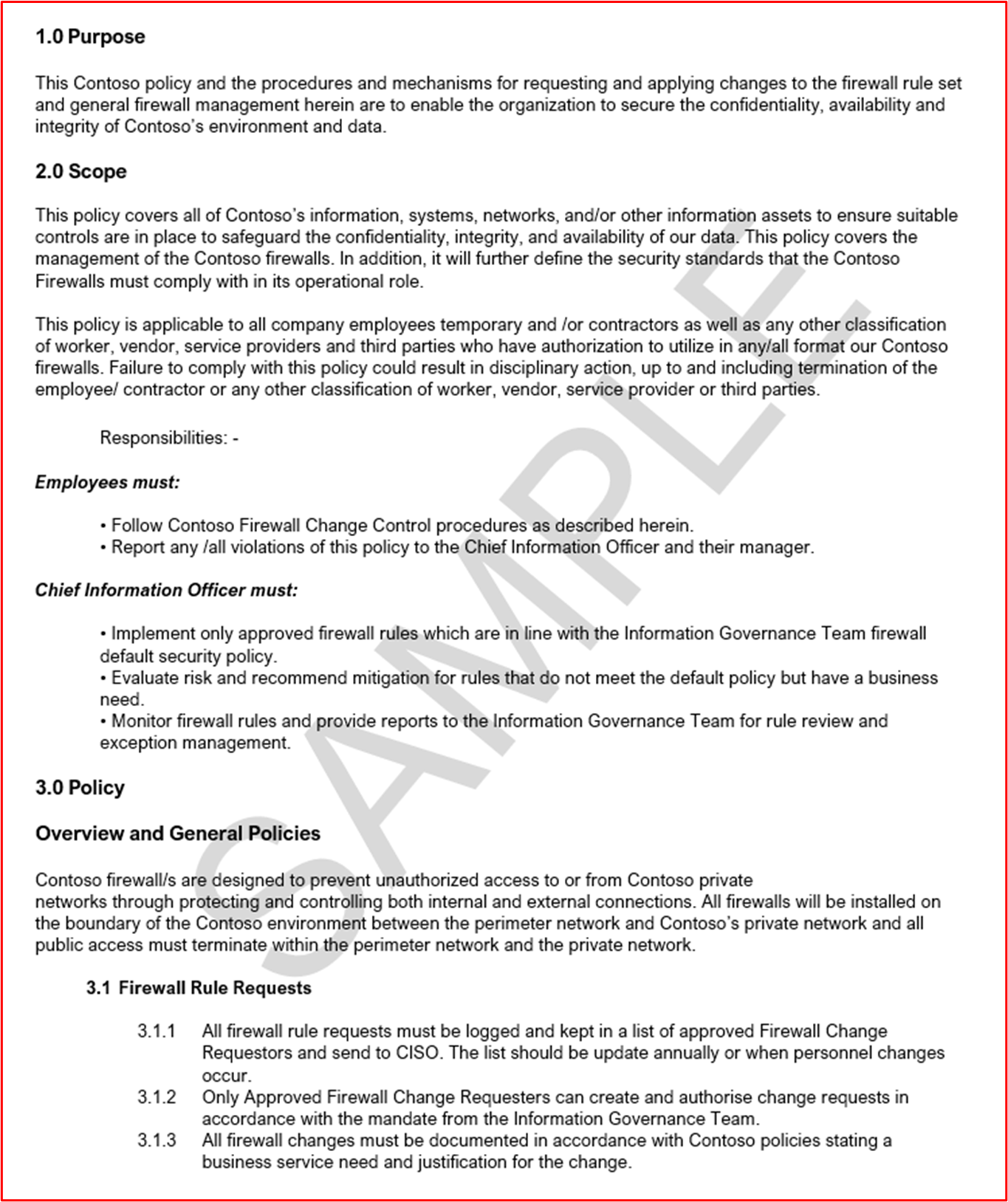

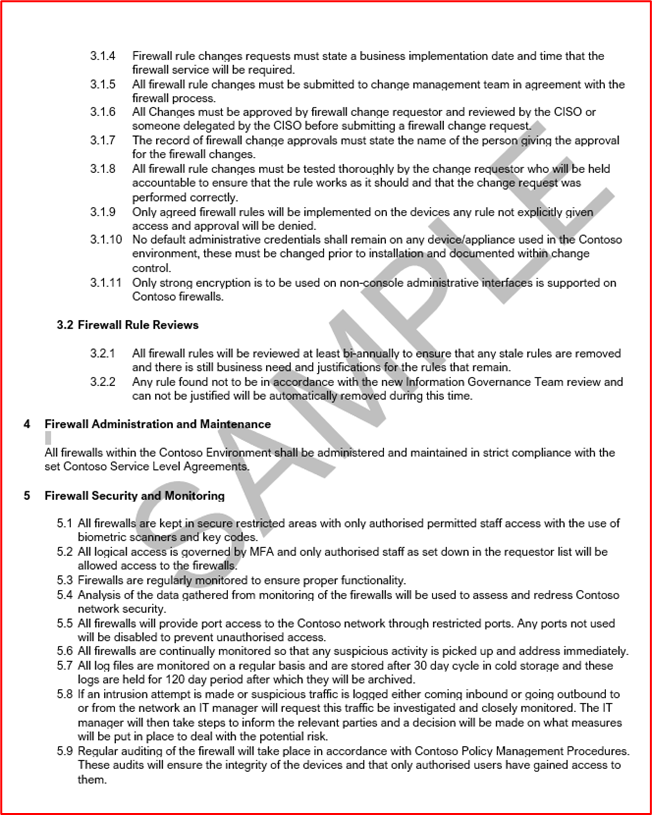

Exemplo de Evidência: abaixo encontra-se um exemplo do tipo de documento de política de firewall de que precisamos (esta é uma demonstração e pode não estar concluída).

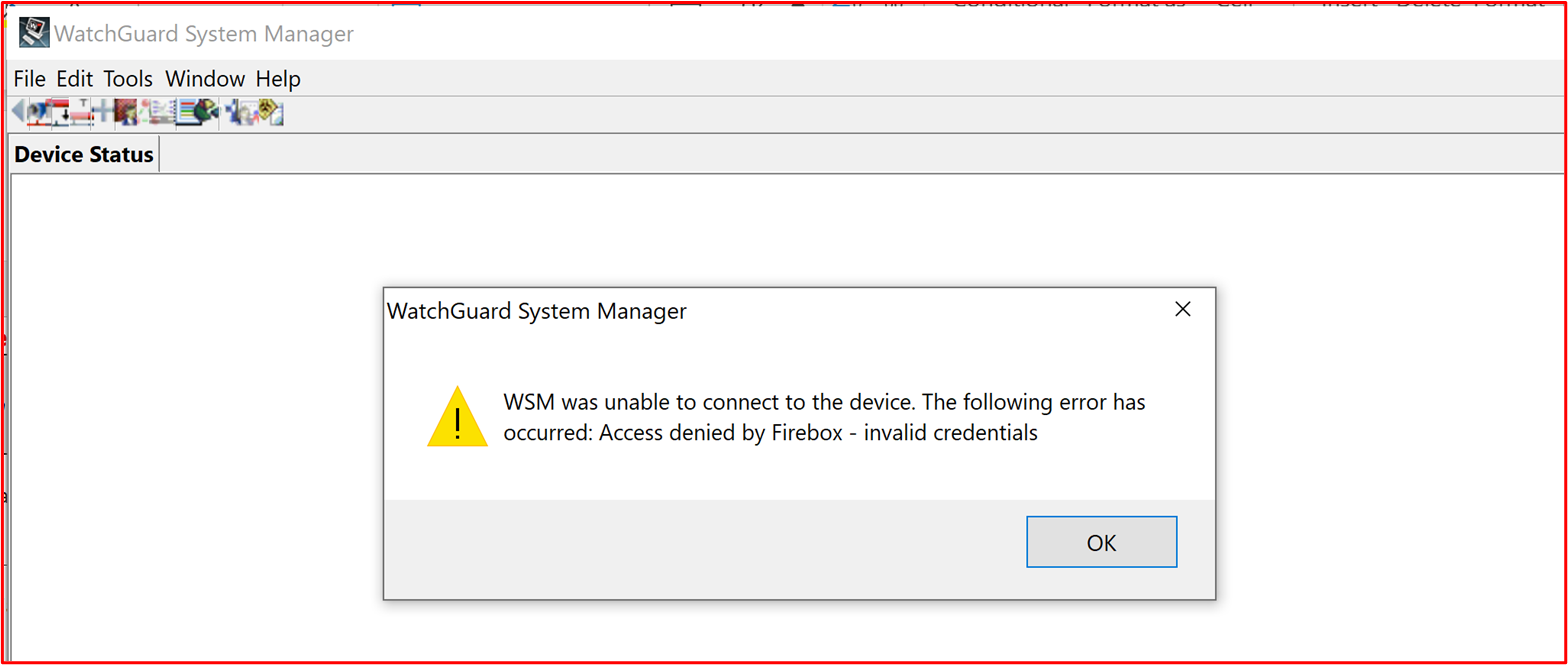

Controlo n.º 19: forneça provas demonstráveis de que as credenciais administrativas predefinidas são alteradas antes da instalação em ambientes de produção.

Intenção: as organizações têm de estar atentas às credenciais administrativas predefinidas fornecidas pelo fornecedor que são configuradas durante a configuração do dispositivo ou software. As credenciais predefinidas são frequentemente disponibilizadas publicamente pelos fornecedores e podem proporcionar a um grupo de atividade externa a oportunidade de comprometer um ambiente. Por exemplo, uma pesquisa simples na Internet para as credenciais predefinidas do iDrac (Integrated Dell Remote Access Controller) irá realçar root::calvin como o nome de utilizador e a palavra-passe predefinidos. Isto dará a alguém acesso remoto à gestão remota do servidor. A intenção deste controlo é garantir que os ambientes não são suscetíveis a ataques através de credenciais de fornecedor predefinidas que não tenham sido alteradas durante a proteção do dispositivo/aplicação.

Diretrizes de Provas de Exemplo

Isto pode ser evidenciado numa sessão de partilha de ecrã em que o Analista de Certificação pode tentar autenticar-se nos dispositivos no âmbito com as credenciais predefinidas.

Exemplo de Provas

A captura de ecrã abaixo mostra o que o Analista de Certificação veria a partir de um nome de utilizador/palavra-passe inválido de uma Firewall do WatchGuard.

Controlo 20: forneça provas demonstrativas de que as firewalls estão instaladas no limite do ambiente no âmbito e instaladas entre a rede de perímetro (também conhecida como DMZ, zona desmilitarizada e sub-rede filtrada) e redes fidedignas internas.

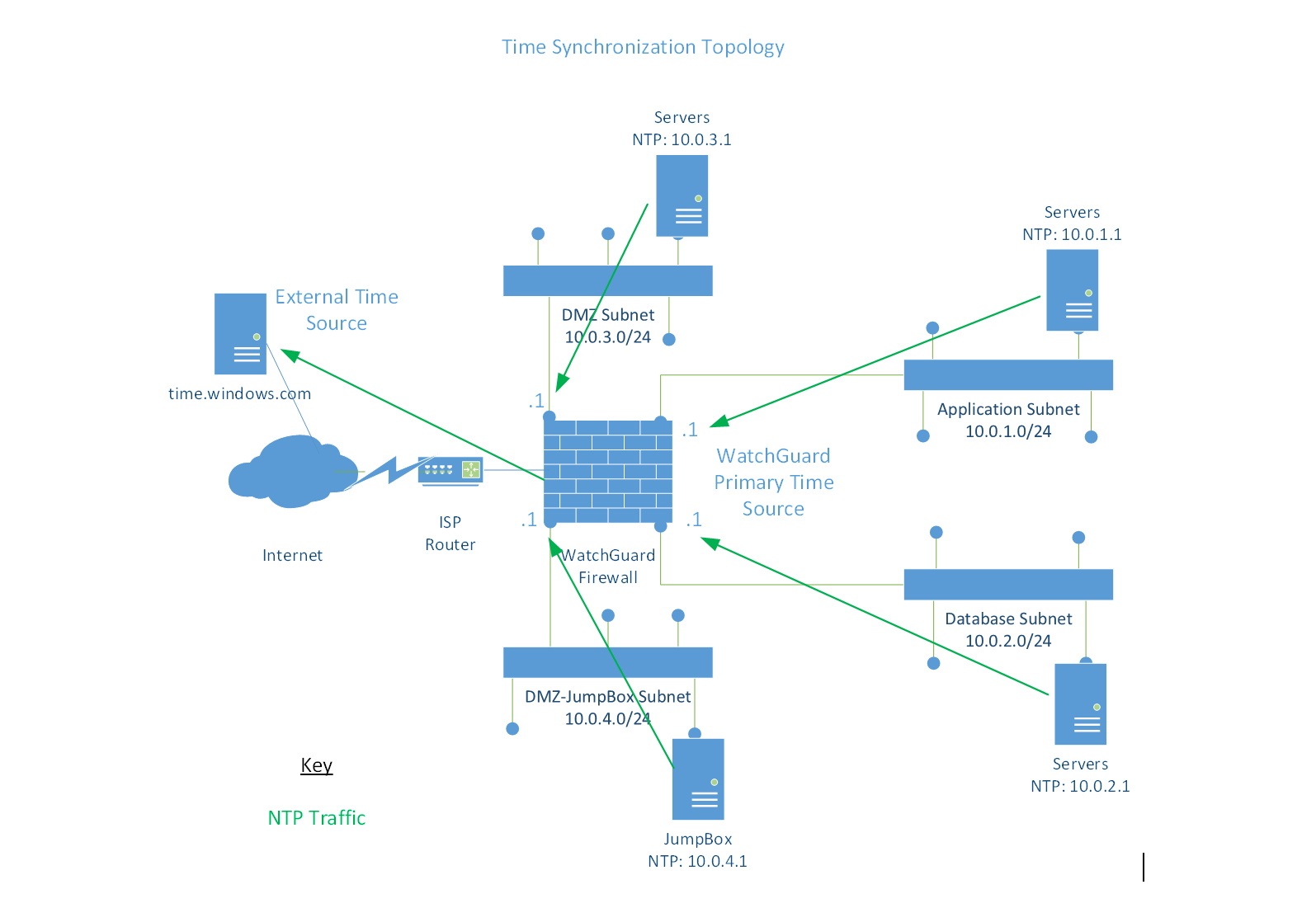

Intenção: as firewalls permitem controlar o tráfego entre diferentes zonas de rede de diferentes níveis de segurança. Uma vez que todos os ambientes estão ligados à Internet, as firewalls têm de ser instaladas no limite, ou seja, entre a Internet e o ambiente no âmbito. Além disso, as firewalls têm de ser instaladas entre as redes DMZ (Zona Desmilitarizada) menos fidedignas e redes fidedignas internas. Normalmente, as DMZs são utilizadas para servir o tráfego da Internet e, por conseguinte, são alvo de ataques. Ao implementar uma rede de perímetro e utilizar uma firewall para controlar os fluxos de tráfego, um compromisso da DMZ não significa necessariamente um compromisso das redes fidedignas internas e dos dados empresariais/do cliente. Devem existir alertas e registos adequados para ajudar as organizações a identificar rapidamente um compromisso para minimizar a oportunidade de o grupo de atividade comprometer ainda mais as redes fidedignas internas. O objetivo deste controlo é garantir que existe um controlo adequado entre redes fidedignas e menos fidedignas.

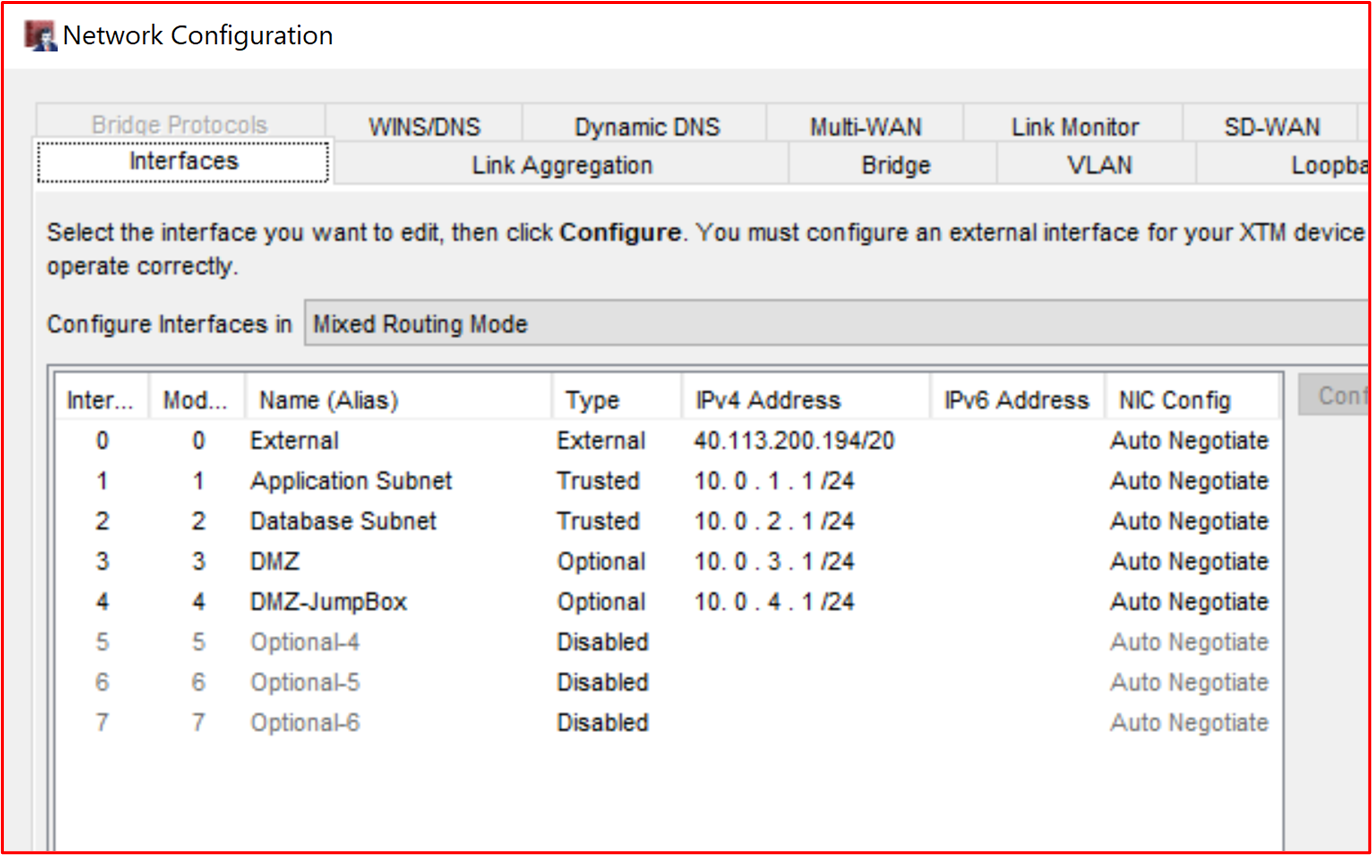

Diretrizes de Evidência de Exemplo: as provas devem ser fornecidas através de ficheiros de configuração da firewall ou capturas de ecrã que demonstrem que uma rede de perímetro está em vigor. Isto deve corresponder aos diagramas de arquitetura fornecidos que demonstram as diferentes redes que suportam o ambiente. Uma captura de ecrã das interfaces de rede na firewall, juntamente com o diagrama de rede já fornecido como parte da Submissão Inicial do Documento, deve fornecer estas provas.

Exemplo de Prova: abaixo encontra-se uma captura de ecrã de uma firewall do WatchGuard que demonstra duas DMZs, uma é para os serviços de entrada (denominado DMZ), a outra está a servir a jumpbox (Anfitrião Bastian).

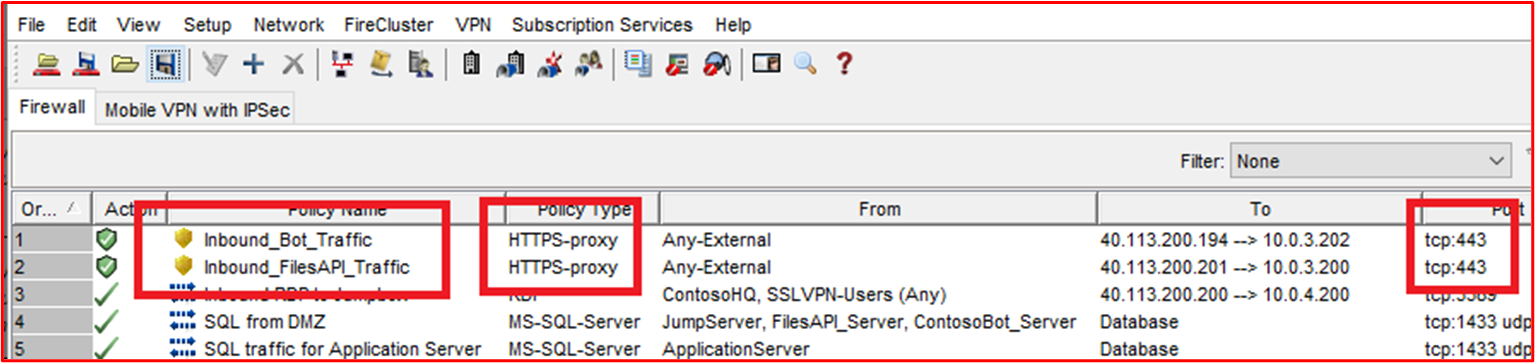

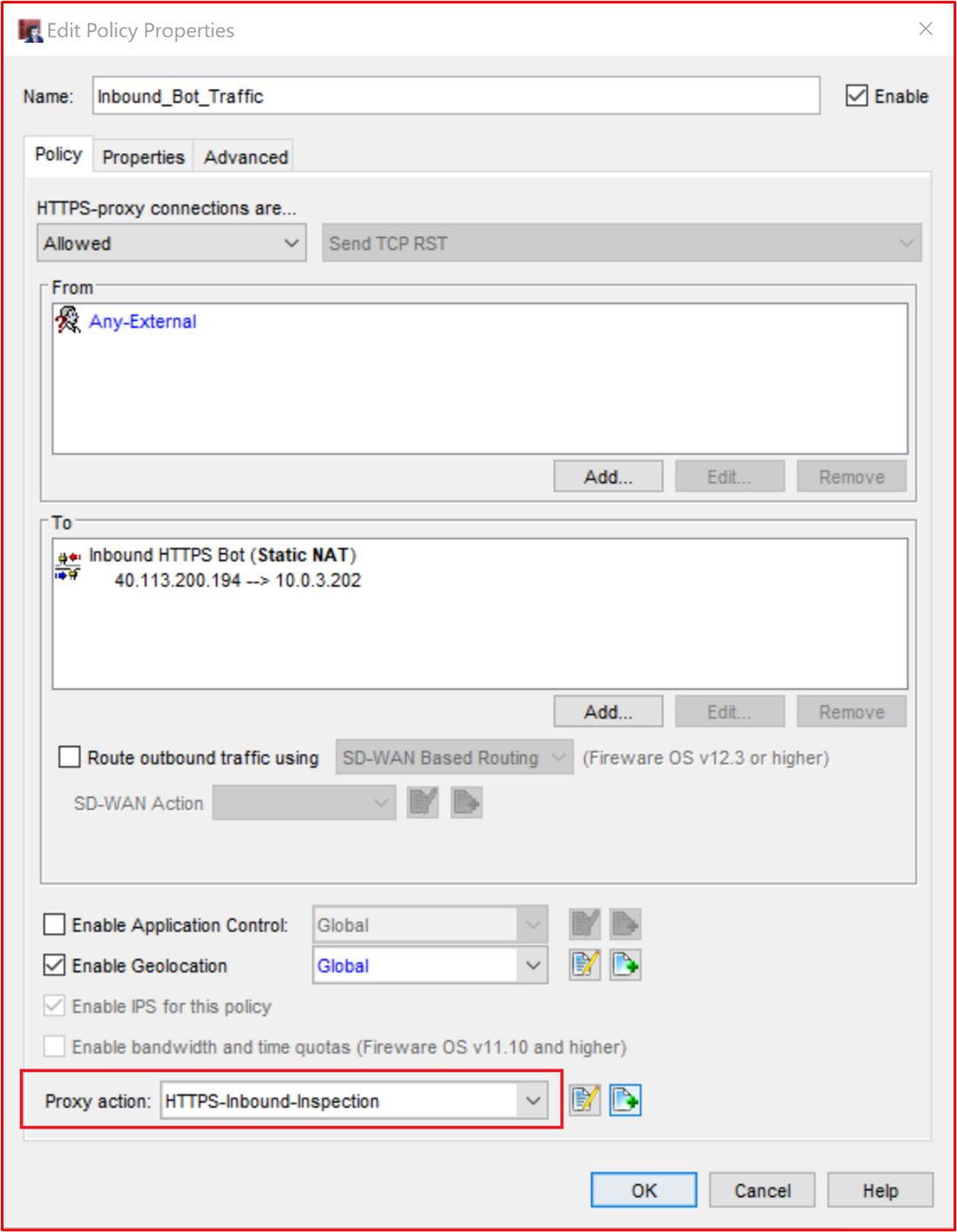

Controlo 21: forneça provas demonstráveis de que todos os acessos públicos terminam na zona desmilitarizada (DMZ).

Intenção: os recursos acessíveis publicamente estão abertos a uma miríade de ataques. Tal como já foi abordado acima, a intenção de uma rede de perímetro é segmentar redes menos fidedignas de redes internas fidedignas que possam conter dados confidenciais. Uma rede de perímetro é considerada menos fidedigna, uma vez que existe um grande risco de os anfitriões acessíveis publicamente serem comprometidos por grupos de atividades externas. O acesso público deve terminar sempre nestas redes menos fidedignas, que são segmentadas adequadamente pela firewall para ajudar a proteger os recursos internos e os dados. O objetivo deste controlo é garantir que todos os acessos públicos terminem dentro destas DMZs menos fidedignas como se os recursos nas redes internas fidedignas fossem destinados ao público, um compromisso destes recursos fornece a um grupo de atividade uma posição de base na rede onde estão a ser mantidos dados confidenciais.

Diretrizes de Provas de Exemplo

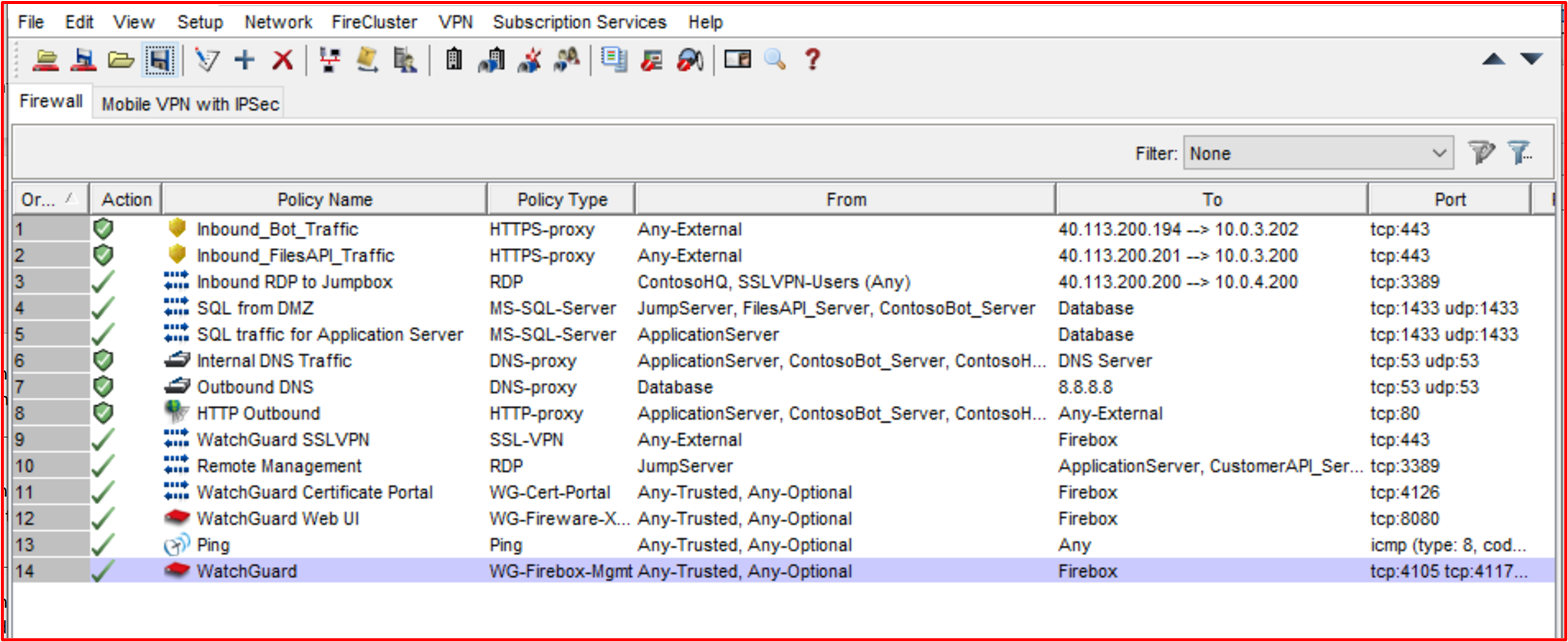

As provas fornecidas podem ser configurações de firewall que mostram as regras de entrada e onde estas regras estão a terminar, quer através do encaminhamento de Endereços IP públicos para os recursos, quer ao fornecer o NAT (Tradução de Endereços de Rede) do tráfego de entrada.

Exemplo de Provas

Na captura de ecrã abaixo, existem três regras de entrada, cada uma a mostrar as sub-redes NAT para 10.0.3.x e 10.0.4.x, que são as sub-redes DMZ

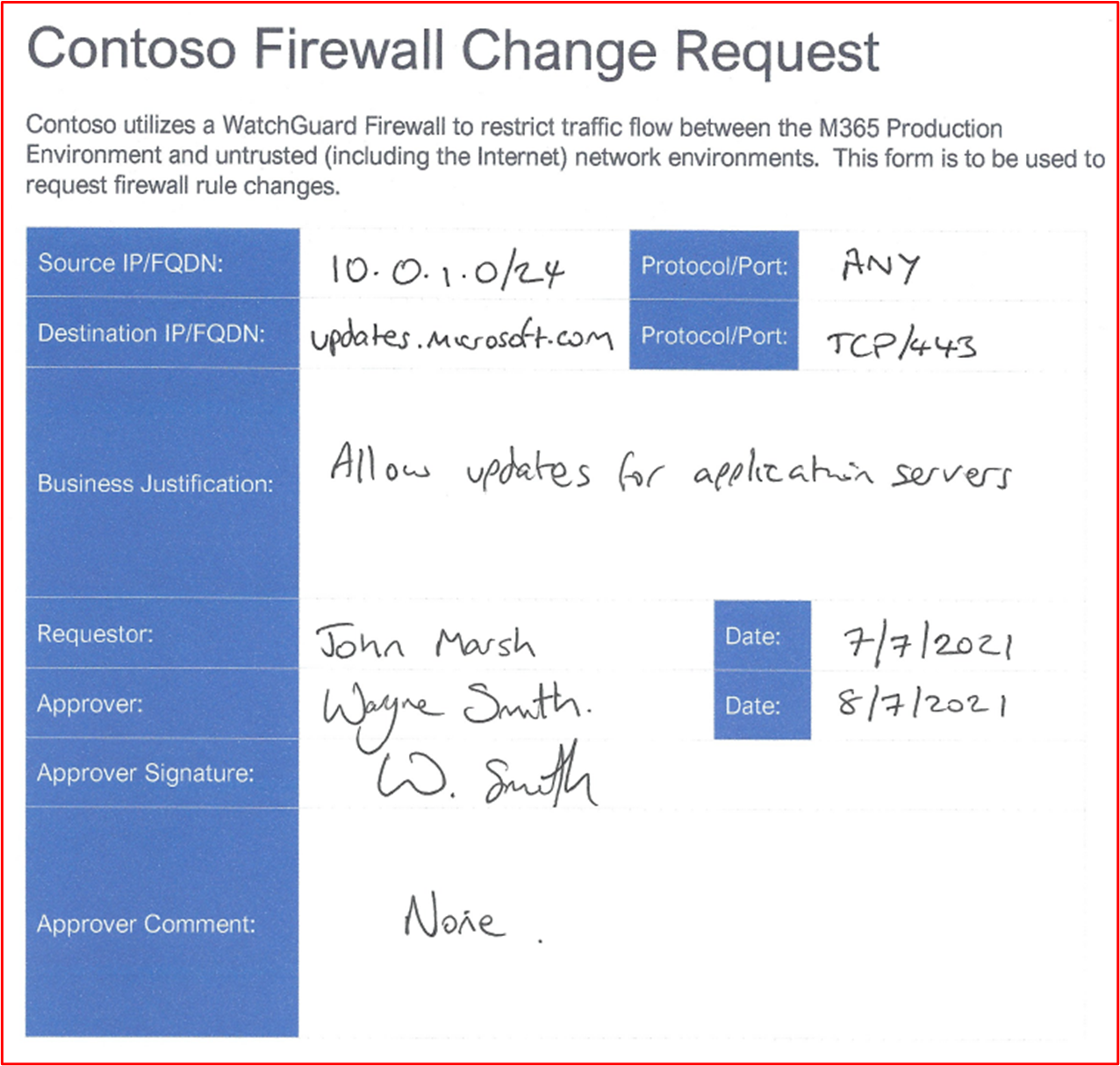

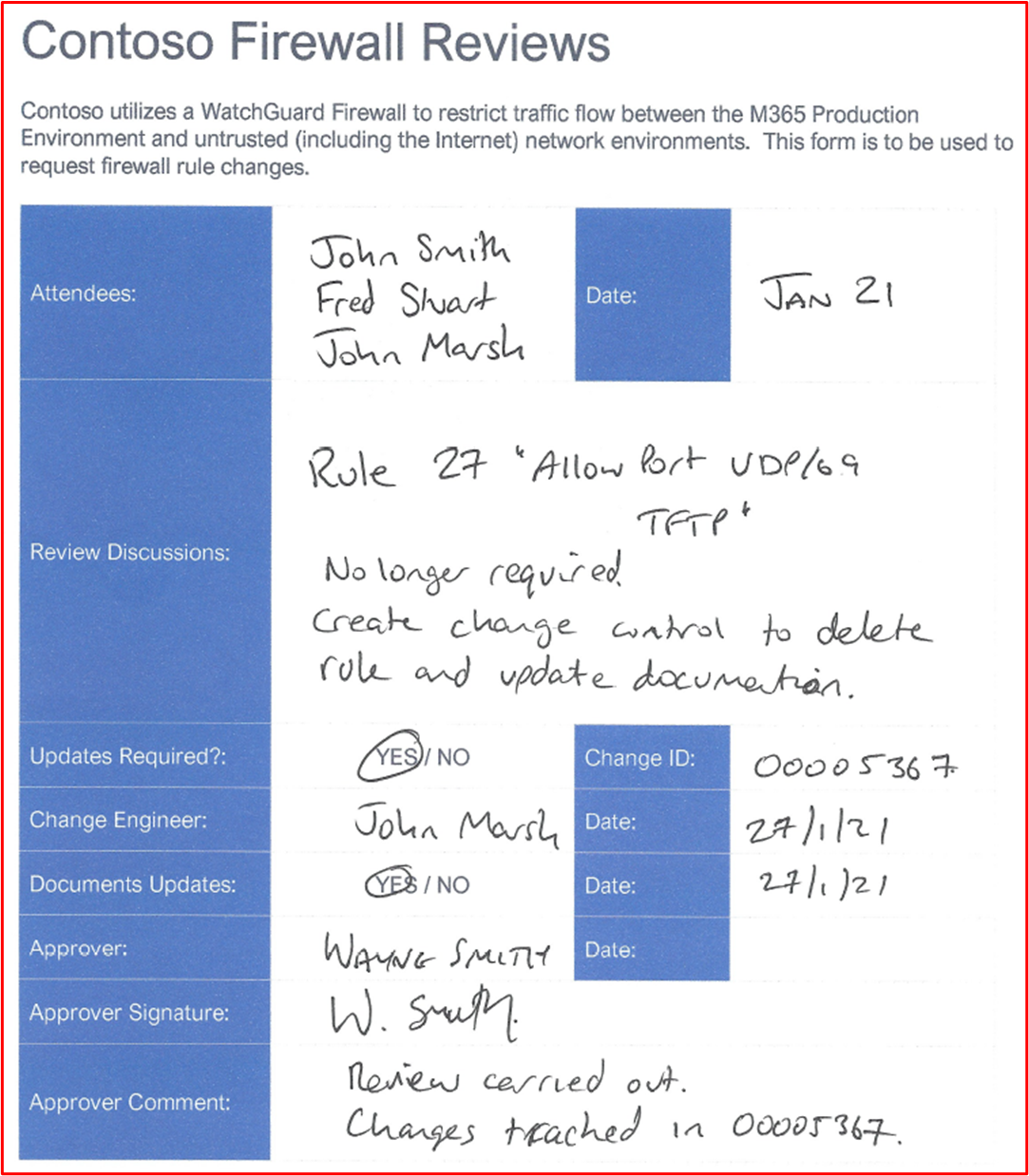

Controlo 22: forneça provas demonstráveis de que todo o tráfego permitido através da firewall passa por um processo de aprovação.

Intenção: uma vez que as firewalls são uma barreira defensiva entre o tráfego não fidedigno e os recursos internos e entre redes de diferentes níveis de confiança, as firewalls têm de ser configuradas de forma segura e garantir que apenas o tráfego necessário para as operações empresariais está ativado. Ao permitir um fluxo de tráfego desnecessário ou um fluxo de tráfego excessivamente permissivo, isto pode introduzir pontos fracos na defesa no limite destas várias zonas de rede. Ao estabelecer um processo de aprovação robusto para todas as alterações da firewall, o risco de introdução de uma regra que introduz um risco significativo para o ambiente é reduzido. O Relatório de Investigação de Violação de Dados da Verizon de 2020 destaca que "Erros", que inclui configurações incorretas, é o único tipo de ação que está constantemente a aumentar de ano para ano.

Exemplo de Diretrizes de Evidência: as provas podem estar na forma de documentação que mostra um pedido de alteração da firewall autorizado, que pode estar a minutos de uma reunião cab (Conselho do Assistente de Alterações) ou por um sistema de controlo de alterações que controla todas as alterações.

Exemplo de Prova: a seguinte captura de ecrã mostra uma alteração da regra de firewall que está a ser pedida e autorizada através de um processo baseado em papel. Isto pode ser conseguido através de algo como DevOps ou Jira, por exemplo.

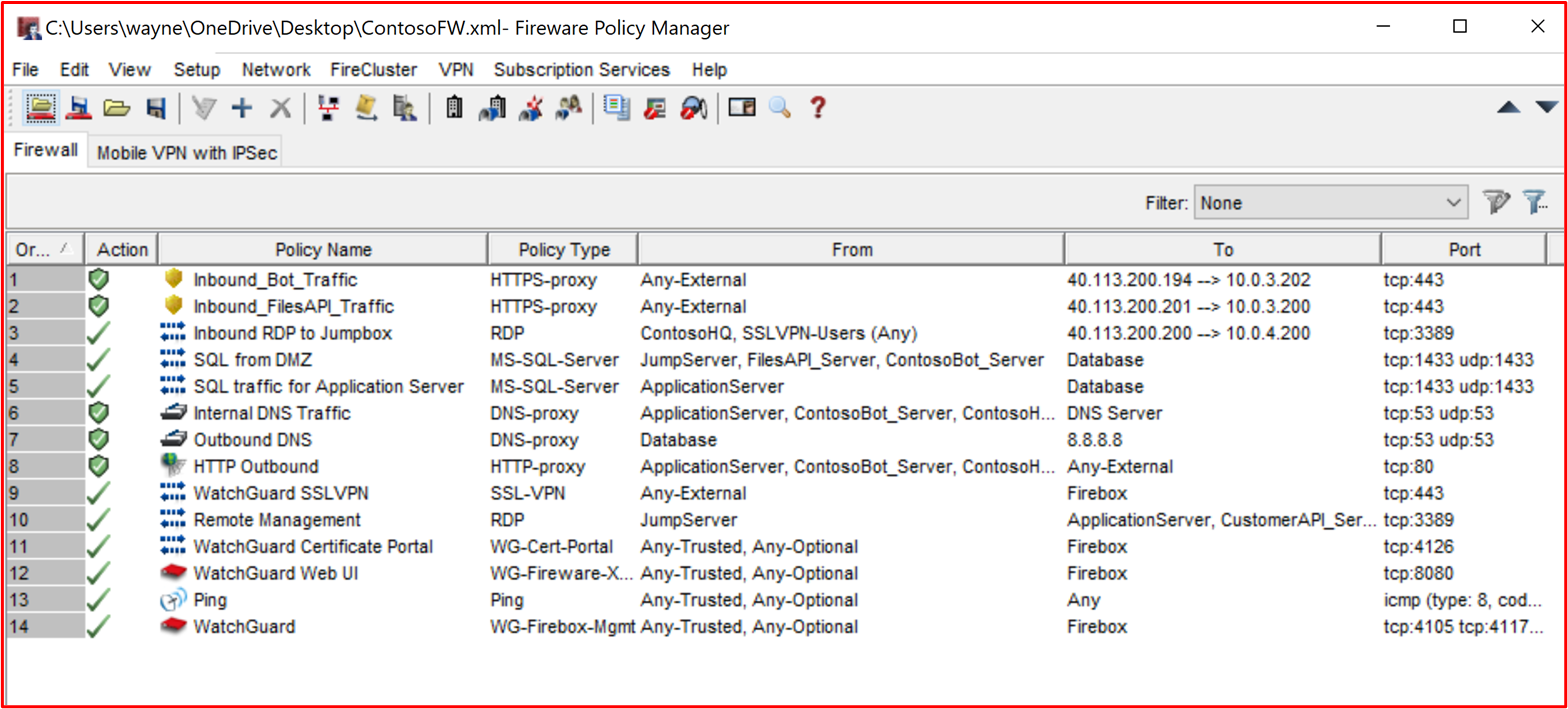

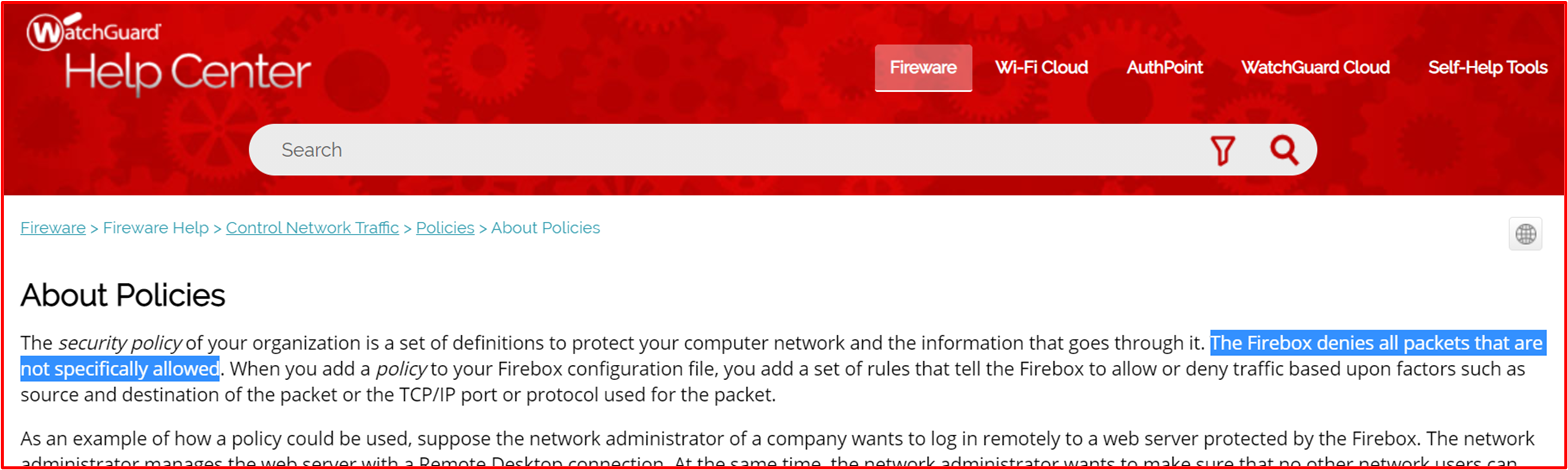

Controlo 23: forneça provas demonstráveis de que a base da regra de firewall está configurada para remover o tráfego não explicitamente definido.

Intenção: a maioria das firewalls processará as regras numa abordagem de cima para baixo para tentar encontrar uma regra correspondente. Se uma regra corresponder, a ação dessa regra será aplicada e todo o processamento adicional das regras irá parar. Se não forem encontradas regras correspondentes, por predefinição, o tráfego é negado. A intenção deste controlo é que, se a firewall não remover o tráfego por predefinição se não for encontrada nenhuma regra correspondente, a base de regras tem de incluir uma regra "Negar Tudo" no final de TODAS as listas de firewall. Isto é para garantir que a firewall não está predefinida num estado de permissão predefinido ao processar as regras, permitindo assim o tráfego que não foi explicitamente definido.

Exemplo de Diretrizes de Evidência: as provas podem ser fornecidas através da configuração da firewall ou capturas de ecrã que mostram todas as regras da firewall que mostram uma regra "Negar Tudo" no final ou, se a firewall deixar cair o tráfego que não corresponde a uma regra por predefinição, forneça uma captura de ecrã de todas as regras da firewall e uma ligação para os guias administrativos do fornecedor, realçando que, por predefinição, a firewall irá remover todo o tráfego não correspondido.

Exemplo de Prova: abaixo encontra-se uma captura de ecrã da base de regras de firewall do WatchGuard que demonstra que não estão configuradas regras para permitir todo o tráfego. não existe nenhuma regra de negação no final porque o WatchGuard irá remover o tráfego que não corresponde por predefinição.

A seguinte ligação do Centro de Ajuda do WatchGuard; https://www.watchguard.com/help/docs/help-center/en-US/Content/en-US/Fireware/policies/policies_about_c.html inclui as seguintes informações:

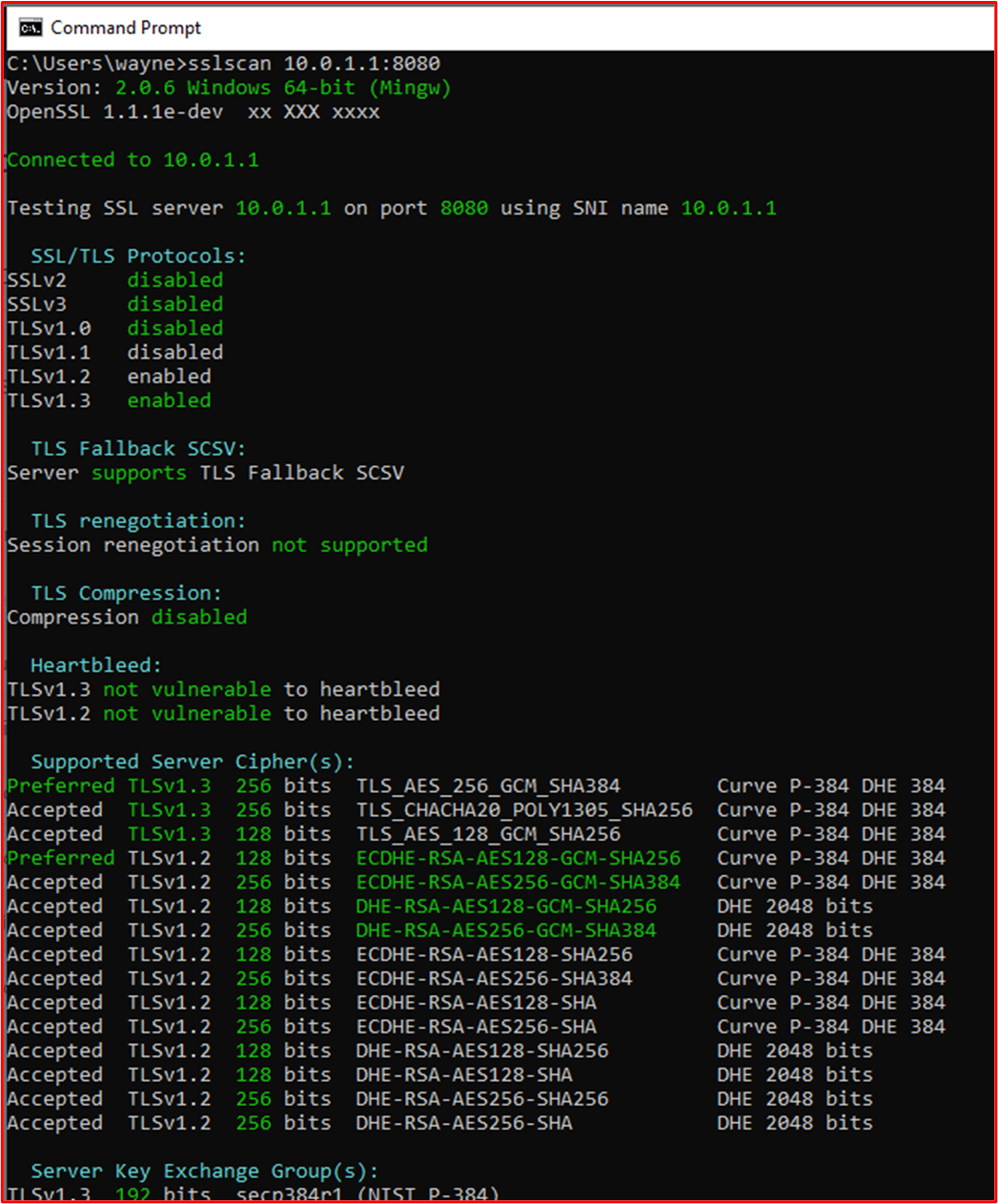

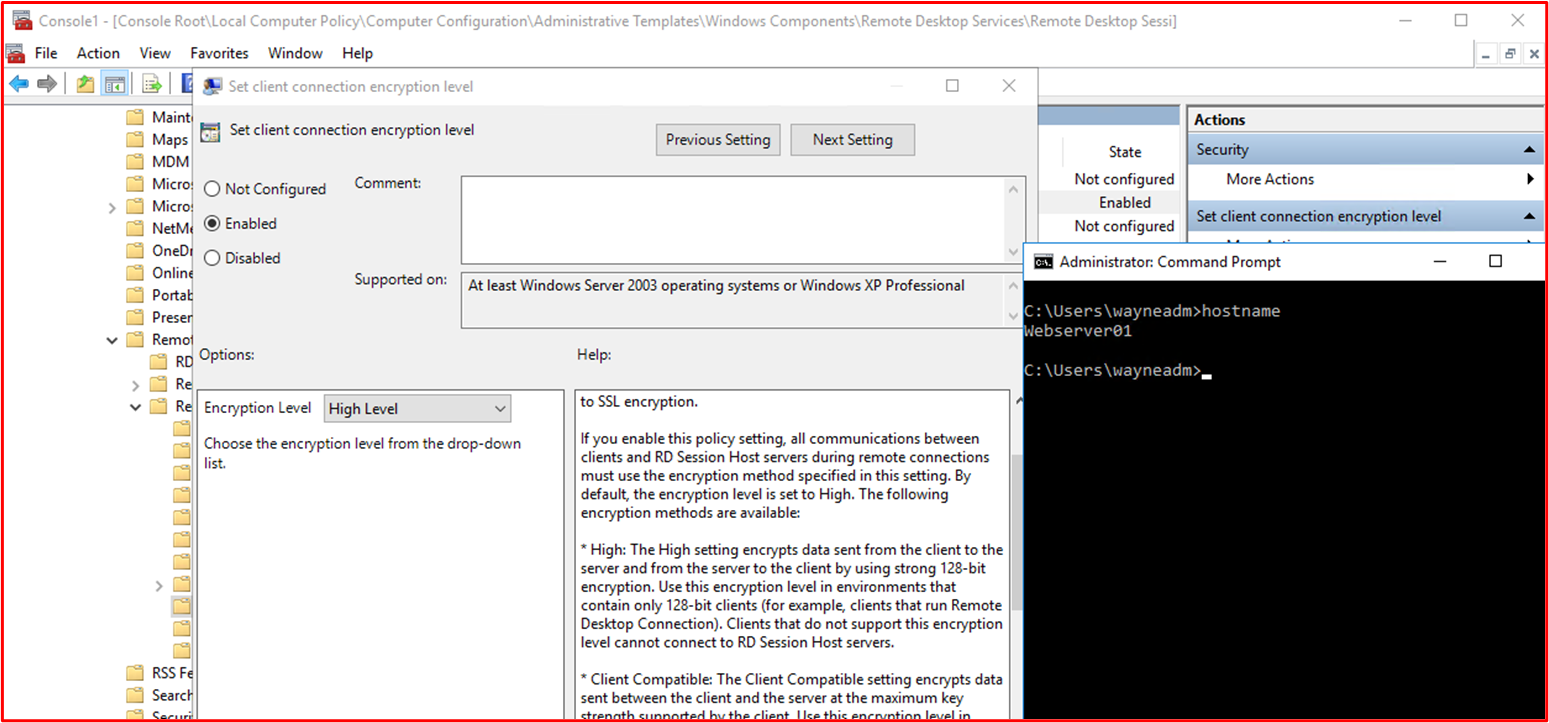

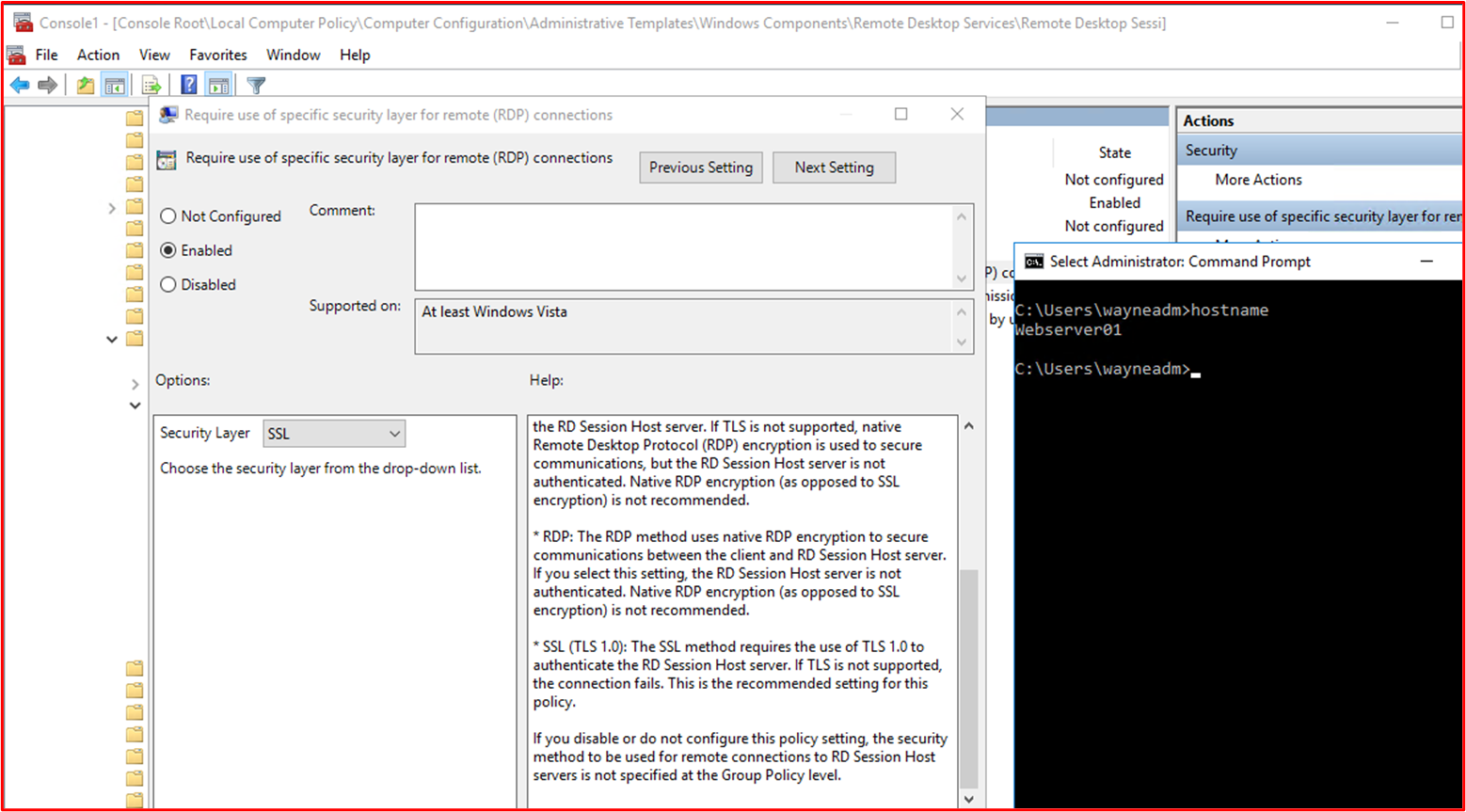

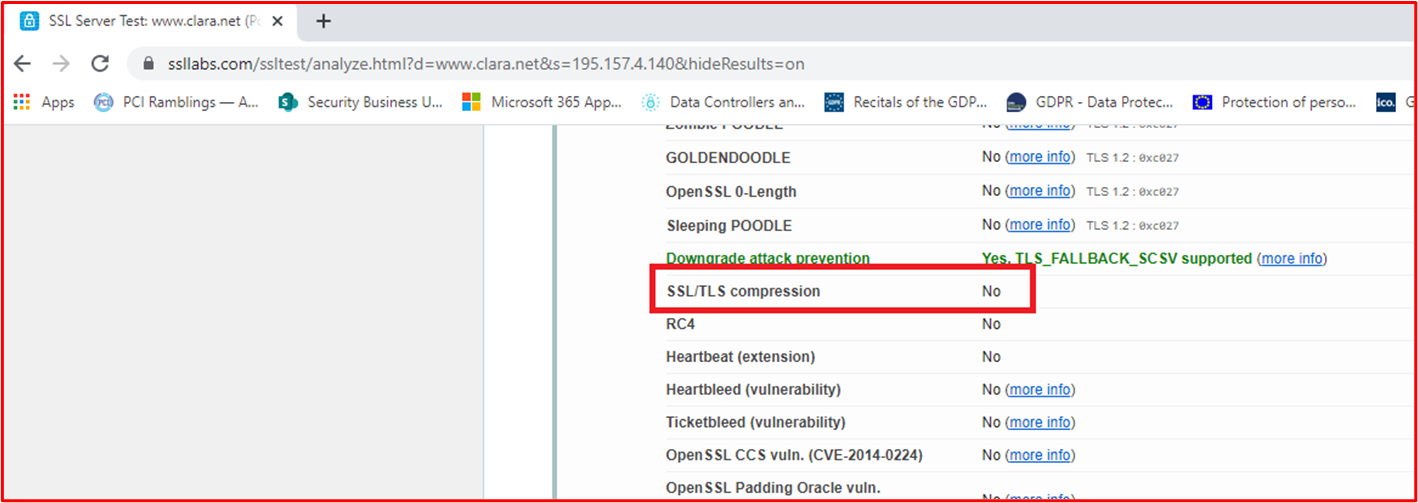

Controlo 24: forneça provas demonstráveis de que a firewall suporta apenas criptografia forte em todas as interfaces administrativas não consola.

Intenção: para mitigar ataques man-in-the-middle de tráfego administrativo, todas as interfaces administrativas não consola devem suportar apenas criptografia forte. A principal intenção deste controlo é proteger as credenciais administrativas, uma vez que a ligação não consola é configurada. Além disso, isto também pode ajudar a proteger contra escutas na ligação, tentando reproduzir funções administrativas para reconfigurar o dispositivo ou como parte do reconhecimento.

Exemplo de Diretrizes de Evidência: indique a configuração da firewall, se a configuração fornecer a configuração criptográfica das interfaces administrativas não consola (nem todos os dispositivos irão incluí-lo como opções configuráveis). Se isto não estiver dentro da configuração, poderá conseguir emitir comandos para o dispositivo para apresentar o que está configurado para estas ligações. Alguns fornecedores podem publicar estas informações em artigos, pelo que esta também pode ser uma forma de evidenciar estas informações. Por fim, poderá ter de executar ferramentas para exportar a encriptação suportada.

Exemplo de Evidência: a captura de ecrã abaixo mostra a saída de SSLScan na interface de Administrador Web da firewall do WatchGuard na porta TCP 8080. Isto mostra o TLS 1.2 ou superior com uma cifra de encriptação mínima de AES-128bit.

Nota: as firewalls do WatchGuard também suportam funções administrativas com SSH (Porta TCP 4118) e WatchGuard System Manager (Portas TCP 4105 & 4117). Também é necessário fornecer provas destas interfaces administrativas que não sejam da consola.

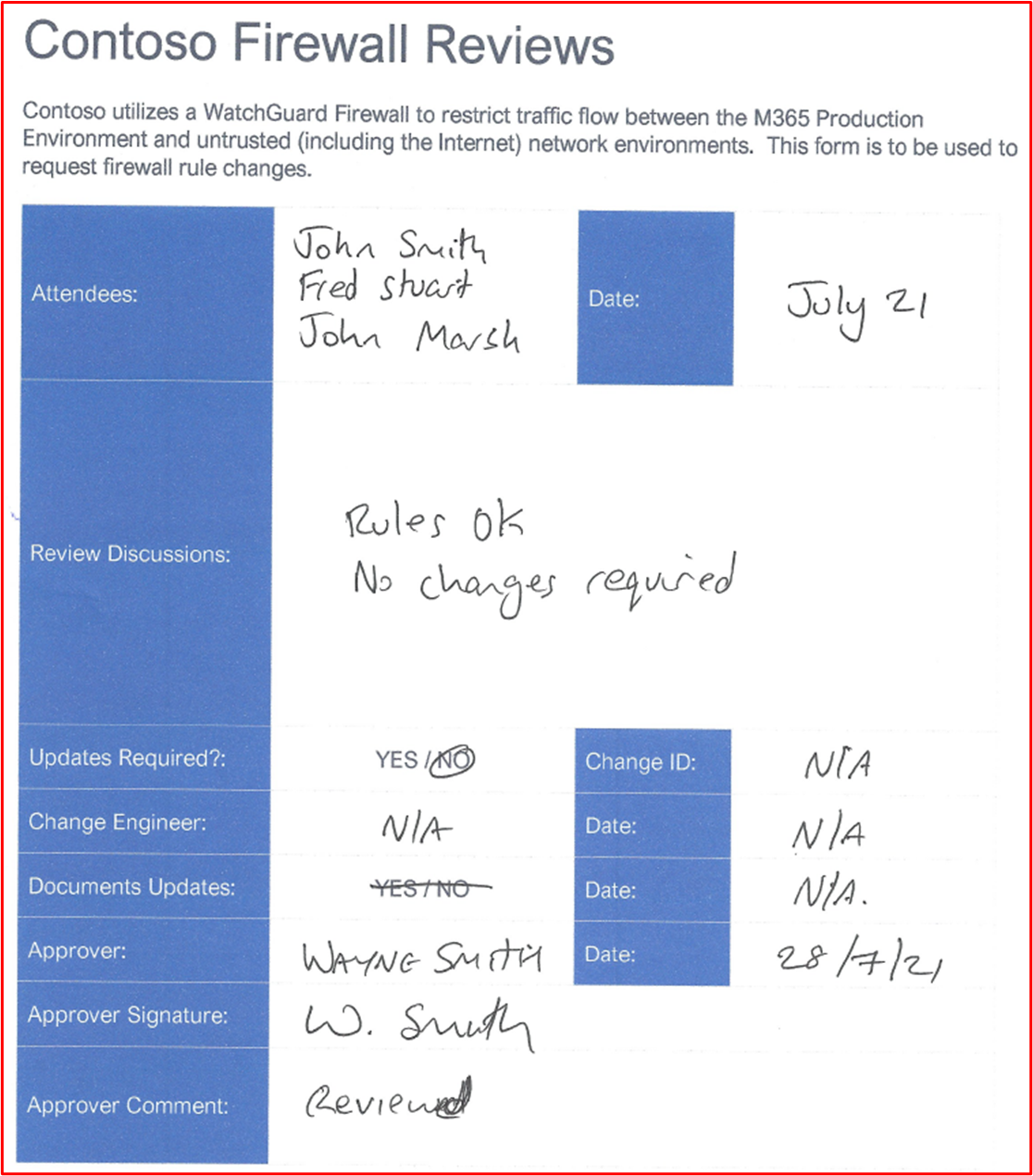

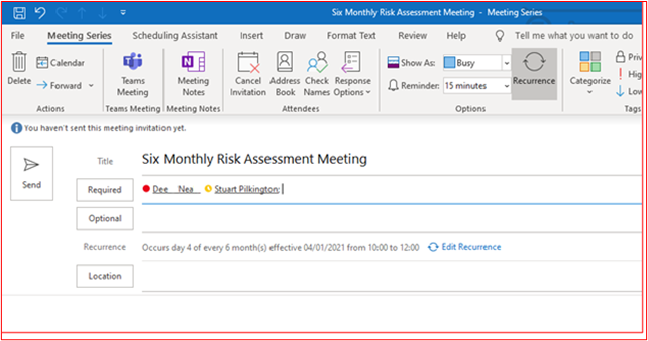

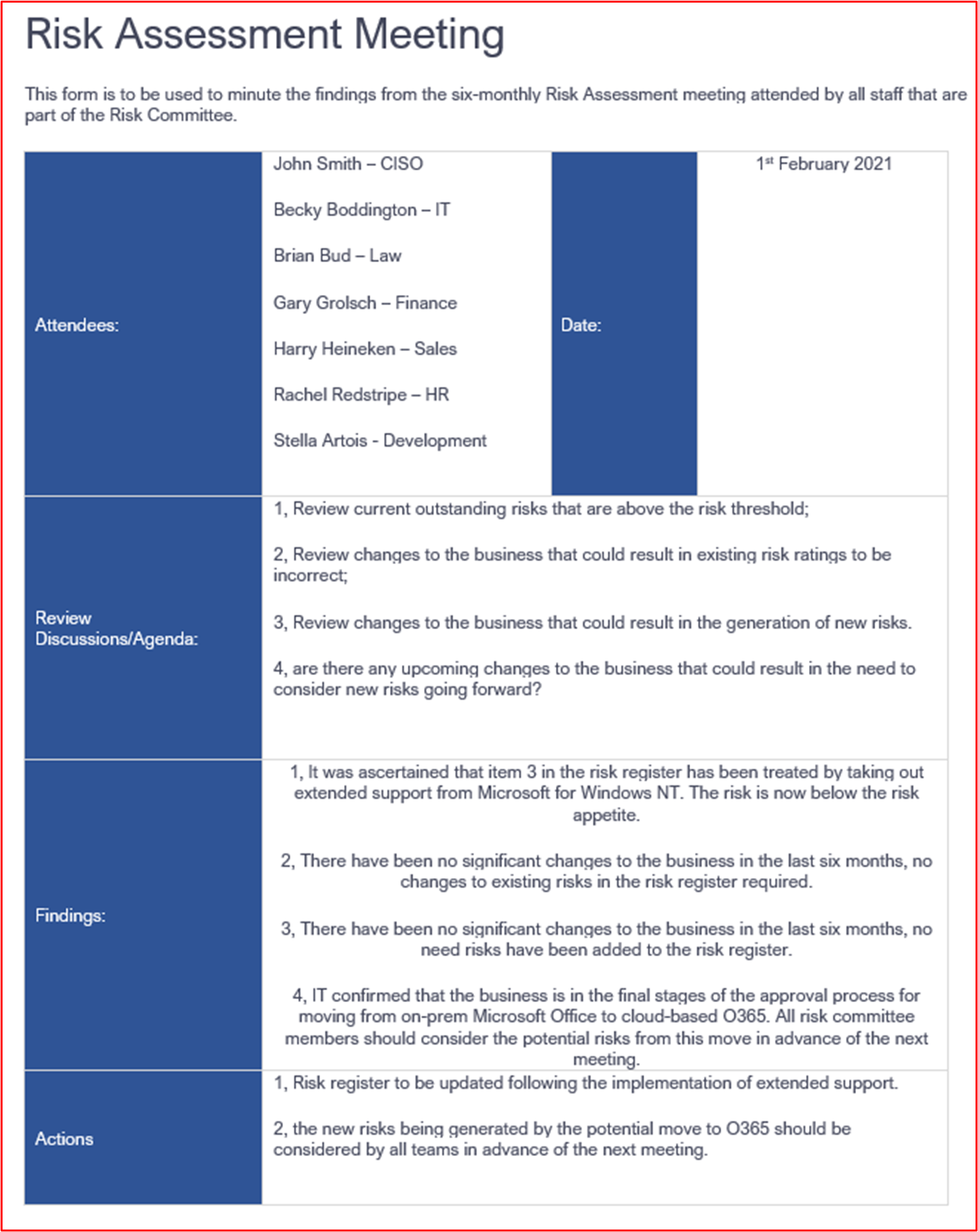

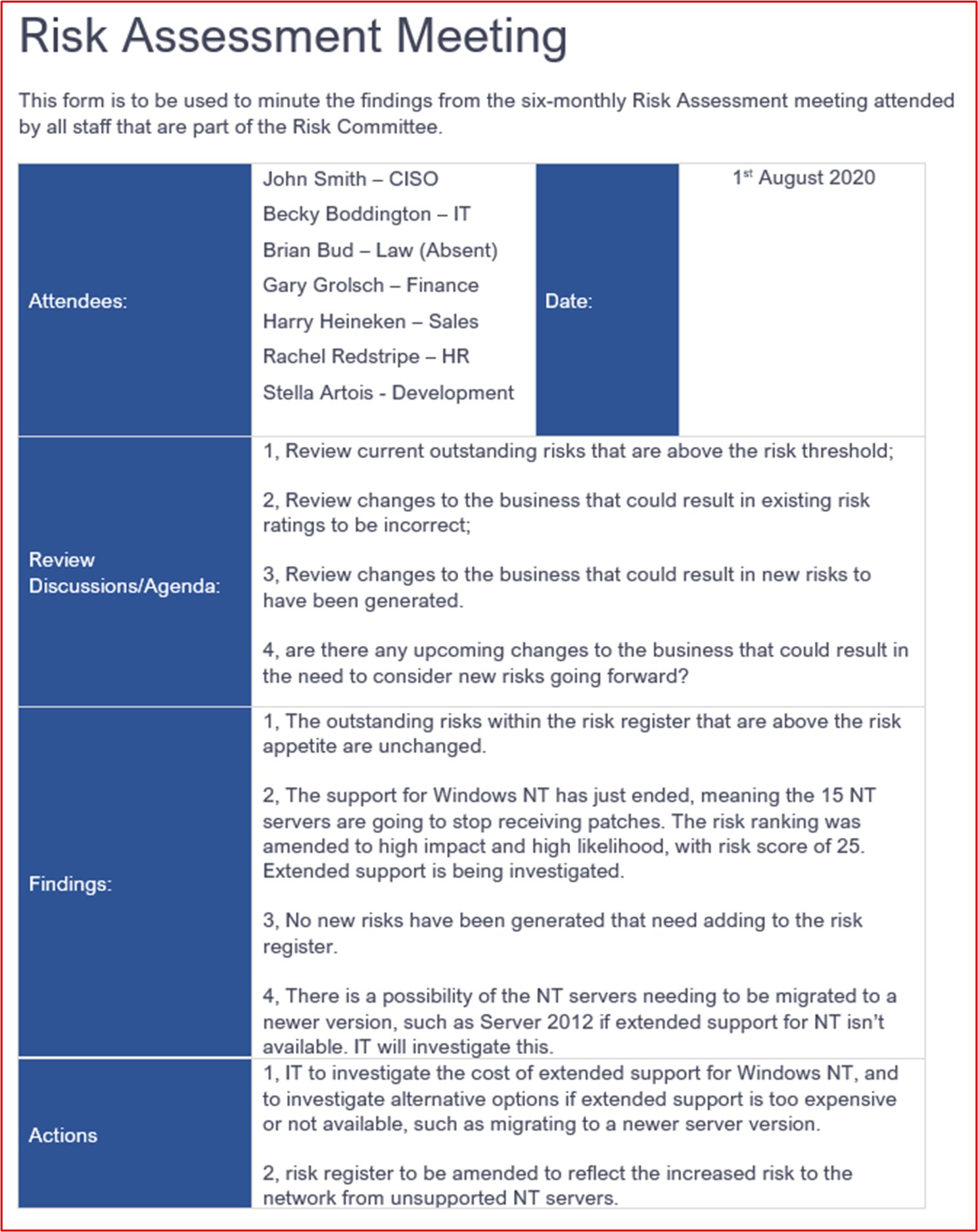

Controlo 25: forneça provas de que está a efetuar revisões de regras de firewall, pelo menos, a cada 6 meses.

Intenção: ao longo do tempo, existe o risco de a configuração aumentar os componentes do sistema com o ambiente no âmbito. Isto pode, muitas vezes, introduzir inseguranças ou configurações incorretas que podem aumentar o risco de comprometimento para o ambiente. O rastejante de configuração pode ser introduzido por inúmeras razões, tais como alterações temporárias para ajudar na resolução de problemas, alterações temporárias para alterações funcionais ad-hoc, para introduzir correções rápidas a problemas que, por vezes, podem ser excessivamente permissivos devido às pressões da introdução de uma correção rápida. Por exemplo, pode introduzir uma regra de firewall temporária "Permitir Tudo" para ultrapassar um problema urgente. A intenção deste controlo é dupla, em primeiro lugar para identificar onde existem configurações incorretas que podem introduzir inseguranças e, em segundo lugar, para ajudar a identificar regras de firewall que já não são necessárias e, portanto, podem ser removidas, ou seja, se um serviço tiver sido descontinuado, mas a regra da firewall tiver sido deixada para trás.

Exemplo de Diretrizes de Provas: as provas têm de ser capazes de demonstrar que as reuniões de revisão estão a ocorrer. Isto pode ser feito ao partilhar atas de reunião da revisão da firewall e quaisquer provas adicionais de controlo de alterações que mostrem quaisquer ações tomadas a partir da revisão. Certifique-se de que as datas estão presentes, pois precisamos de ver um mínimo de duas destas reuniões (ou seja, a cada seis meses)

Exemplo de Provas: a seguinte captura de ecrã mostra provas de uma revisão da Firewall que ocorre em janeiro de 2021.

A seguinte captura de ecrã mostra provas de uma revisão da Firewall que ocorre em julho de 2021.

Firewalls – WAFs

é opcional implementar uma Firewall de Aplicações Web (WAF) na solução. Se for utilizada uma WAF, isto contará como créditos adicionais para a matriz de classificação no domínio de segurança "Segurança Operacional". As WAFs podem inspecionar o tráfego da Web para filtrar e monitorizar o tráfego da Web entre a Internet e as aplicações Web publicadas para identificar ataques específicos de aplicações Web. As aplicações Web podem sofrer de muitos ataques específicos a aplicações Web, como Injeção de SQL (SQLi), Scripting entre Sites (XSS), Falsificação de Pedidos entre Sites (CSRF/XSRF), etc. e AS WAFs foram concebidas para proteger contra estes tipos de payloads maliciosos para ajudar a proteger as aplicações Web contra ataques e potenciais compromissos.

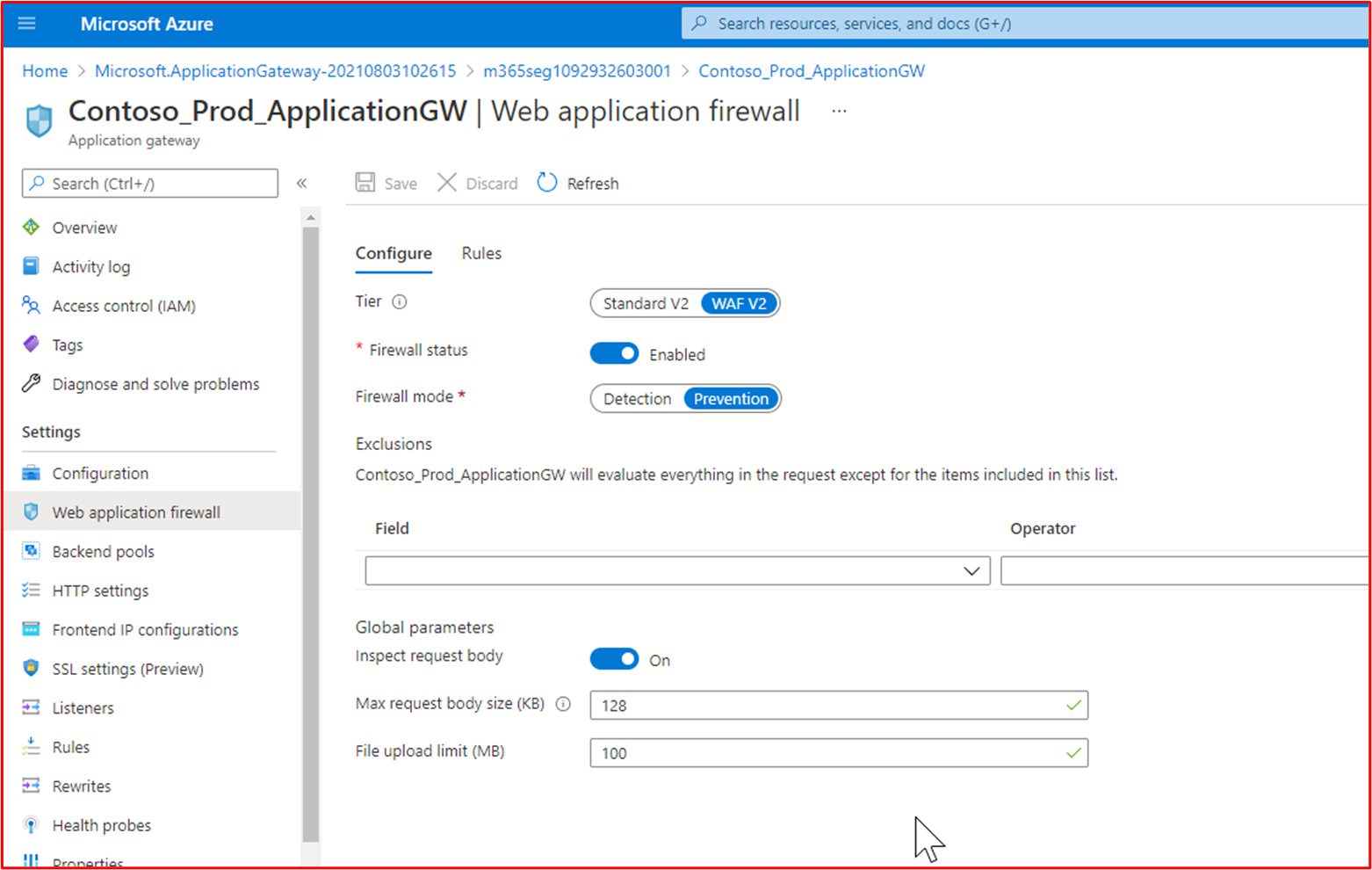

Controlo 26: forneça provas de que a Firewall de Aplicações Web (WAF) está configurada para monitorizar, alertar e bloquear ativamente o tráfego malicioso.

Intenção: este controlo está implementado para confirmar que a WAF está implementada para todas as ligações Web recebidas e que está configurada para bloquear ou alertar para tráfego malicioso. Para fornecer uma camada adicional de defesa para o tráfego da Web, as WAFs têm de ser configuradas para todas as ligações Web recebidas. Caso contrário, os grupos de atividades externas podem ignorar as WAFs concebidas para fornecer esta camada adicional de proteção. Se a WAF não estiver configurada para bloquear ativamente o tráfego malicioso, a WAF tem de ser capaz de fornecer um alerta imediato à equipa que possa reagir rapidamente ao potencial tráfego malicioso para ajudar a manter a segurança do ambiente e parar os ataques.

Diretrizes de Evidência de Exemplo: forneça o resultado da configuração da WAF, que realça as ligações Web recebidas que estão a ser servidas e que a configuração bloqueia ativamente o tráfego malicioso ou está a monitorizar e a alertar. Em alternativa, as capturas de ecrã das definições específicas podem ser partilhadas para demonstrar que uma organização está a cumprir este controlo.

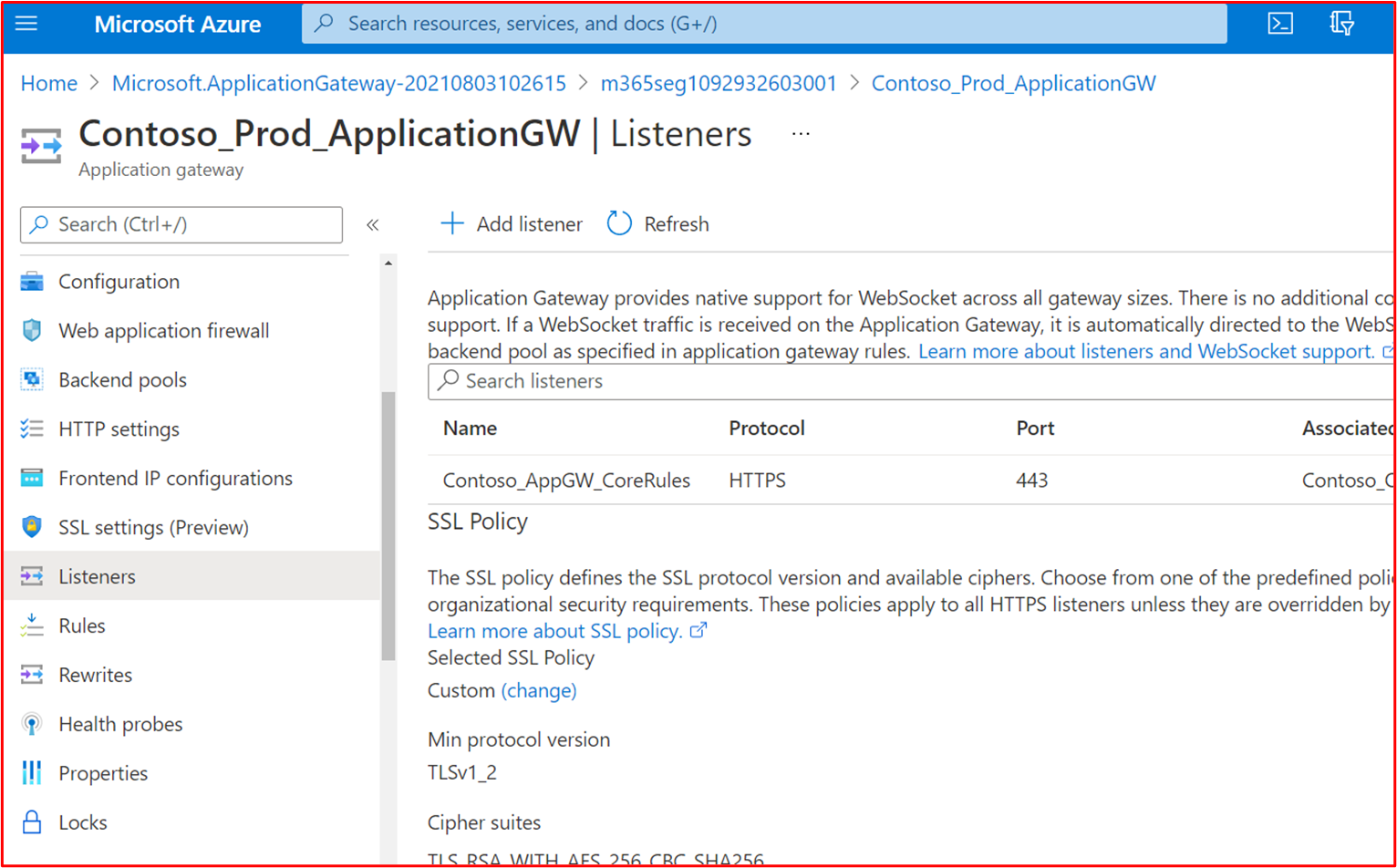

Exemplo de Evidência: as seguintes capturas de ecrã mostram que a política WAF do Gateway de Aplicação do Azure de Produção da Contoso está ativada e que está configurada para o modo "Prevenção", o que irá diminuir ativamente o tráfego malicioso.

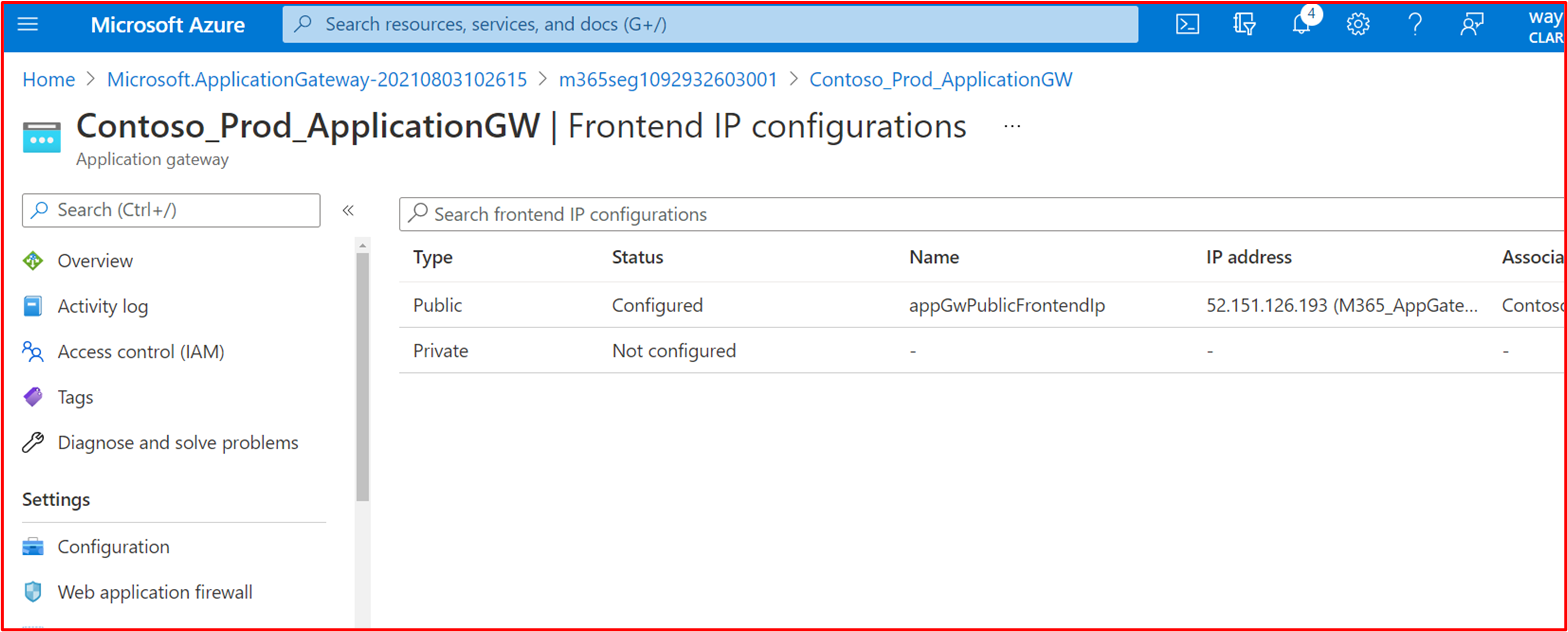

A captura de ecrã abaixo mostra a configuração do IP de Front-end

Nota: As provas devem demonstrar todos os IPs públicos utilizados pelo ambiente para garantir que todos os pontos de entrada são abrangidos, razão pela qual esta captura de ecrã também está incluída.

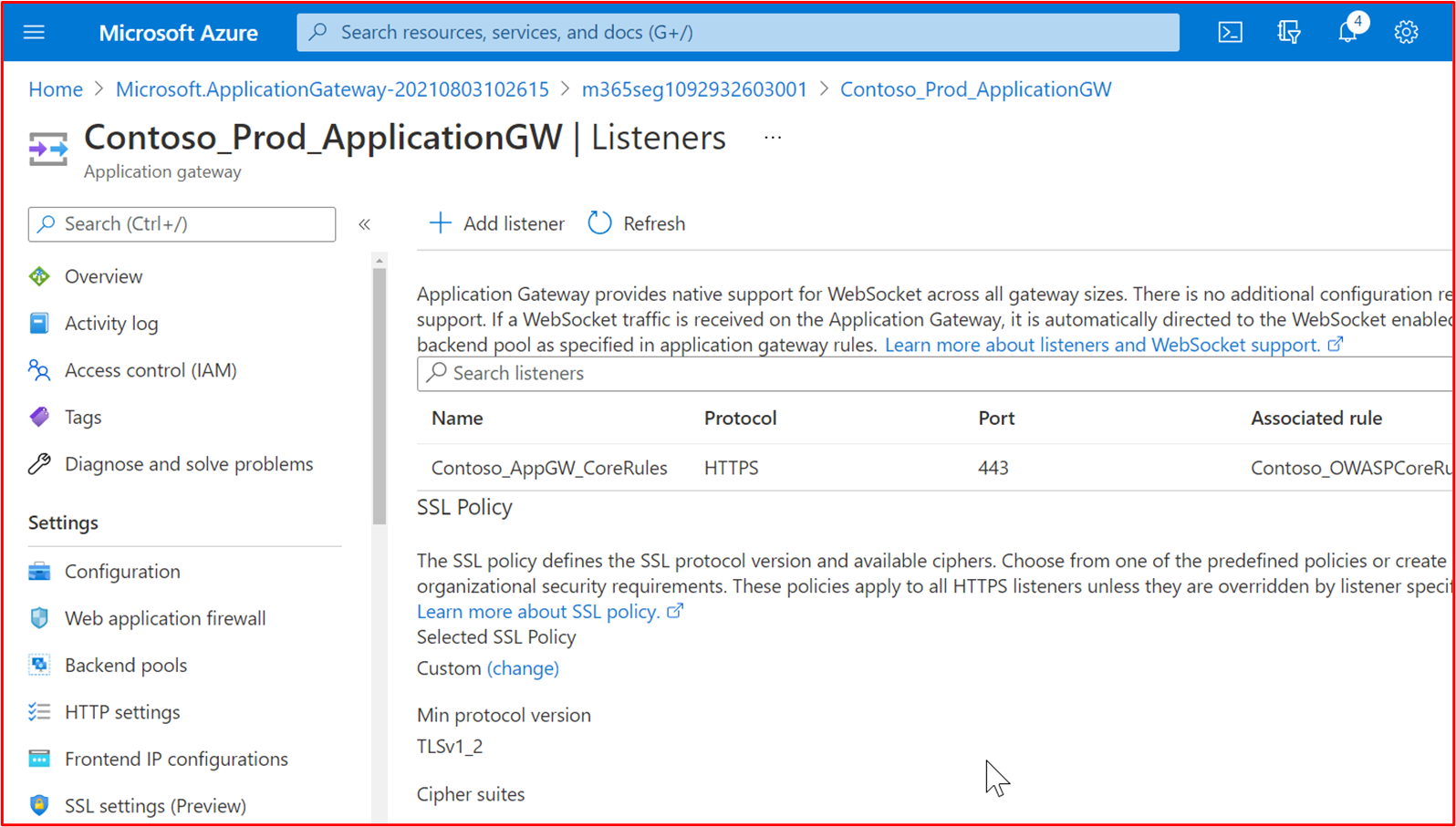

A captura de ecrã abaixo mostra as ligações Web recebidas com esta WAF.

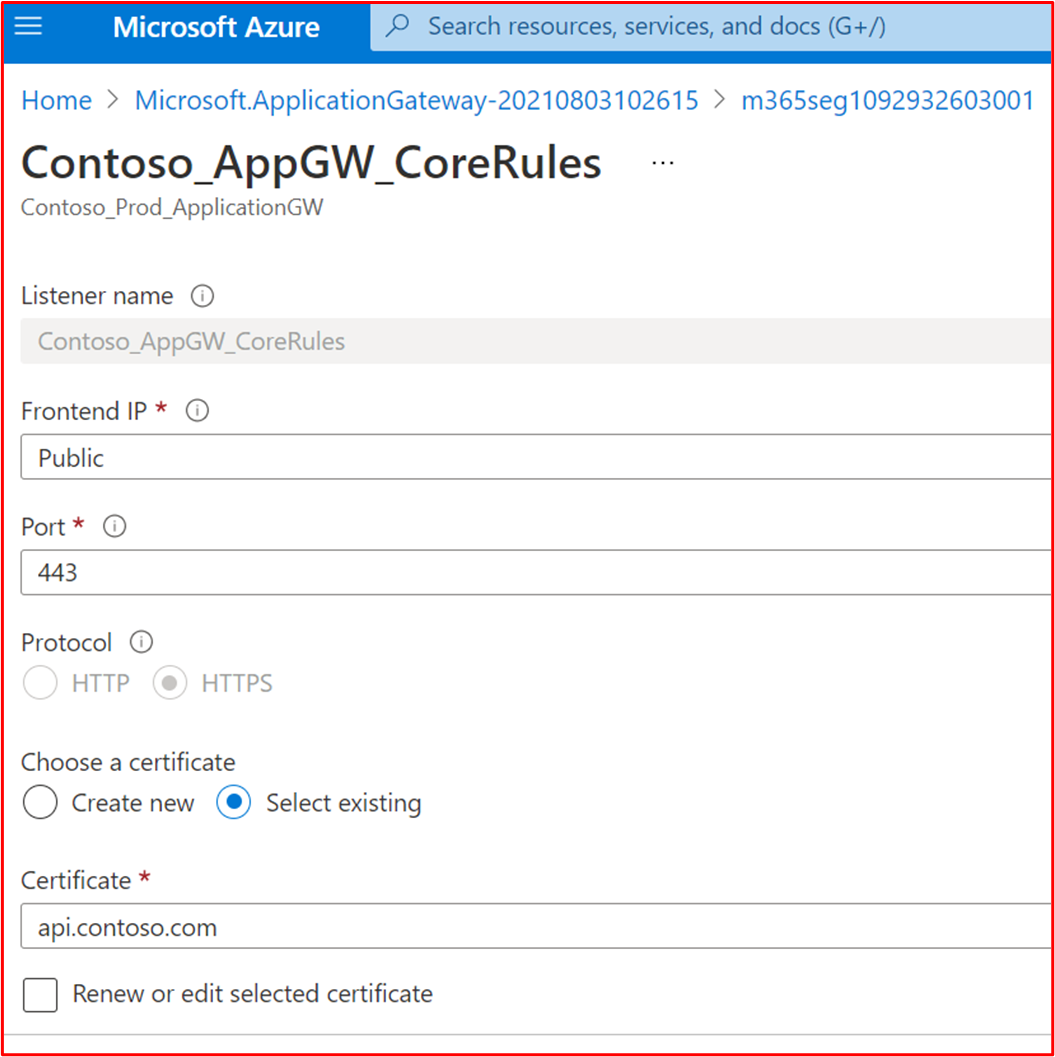

A seguinte captura de ecrã mostra o Contoso_AppGW_CoreRules a mostrar que se destina ao serviço api.contoso.com.

Controlo 27: forneça provas demonstráveis de que a WAF suporta a descarga de SSL.

Intenção: a capacidade de a WAF ser configurada para suportar a Descarga de SSL é importante. Caso contrário, a WAF não conseguirá inspecionar o tráfego HTTPS. Uma vez que estes ambientes precisam de suportar o tráfego HTTPS, esta é uma função crítica para a WAF para garantir que payloads maliciosos dentro do tráfego HTTPS podem ser identificados e parados.

Diretrizes de Evidência de Exemplo: forneça provas de configuração através de uma exportação de configuração ou capturas de ecrã que mostram que a Descarga de SSL é suportada e configurada.

Exemplo de Prova: no Gateway de Aplicação do Azure, configuração de uma Descarga de SSL ativada pelo Serviço de Escuta SSL, veja a descrição geral da terminação do TLS e do TLS ponto a ponto com o Gateway de Aplicação microsoft Docs página. A captura de ecrã seguinte mostra esta configuração para o Gateway de Aplicação do Azure de Produção da Contoso.

Controlo 28: "Forneça provas de que a WAF é protegida contra algumas ou todas as seguintes classes de vulnerabilidades de acordo com o Conjunto de Regras De Núcleo do OWASP (3.0 ou 3.1):

problemas de protocolo e codificação,

injeção de cabeçalhos, contrabando de pedidos e divisão de respostas,

ataques de passagem de ficheiros e caminhos,

ataques de inclusão remota de ficheiros (RFI),

ataques de execução de código remoto,

Ataques de injeção php,

ataques de scripting entre sites,

Ataques de injeção de SQL,

ataques de fixação de sessão.

Intenção: as WAFs têm de ser configuradas para identificar payloads de ataques para classes comuns de vulnerabilidades. Este controlo pretende garantir que a deteção adequada das classes de vulnerabilidade é abrangida ao tirar partido do Conjunto de Regras De Núcleo do OWASP.

Exemplo de Diretrizes de Evidência: forneça provas de configuração através de uma exportação de configuração ou capturas de ecrã que demonstram que a maioria das classes de vulnerabilidade identificadas acima estão a ser abrangidas pela análise.

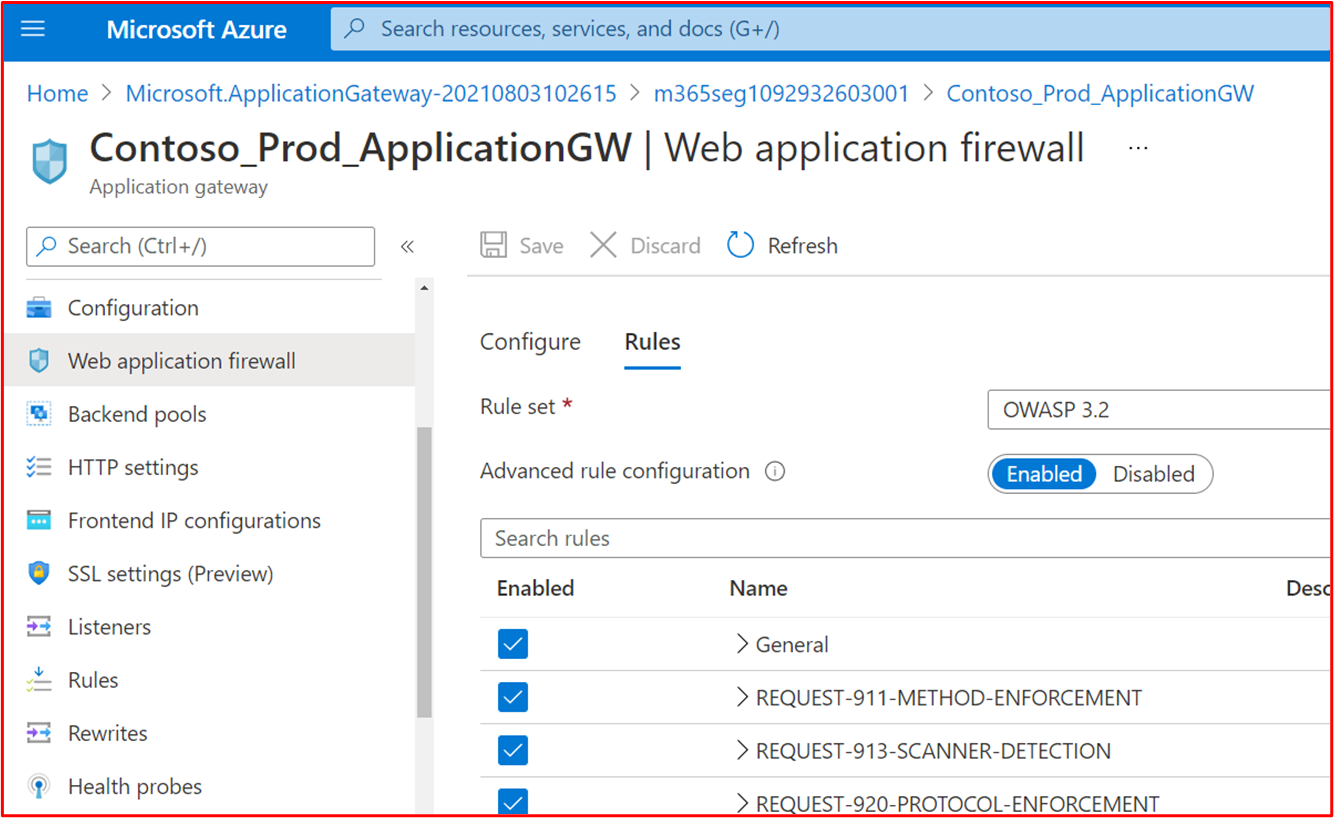

Exemplo de Evidência: a captura de ecrã abaixo mostra que a política WAF do Gateway de Aplicação do Azure de Produção da Contoso está configurada para analisar a Versão 3.2 do Conjunto de Regras Principais do OWASP.

Alterar Controlo

Um processo de controlo de alterações estabelecido e compreendido é essencial para garantir que todas as alterações passam por um processo estruturado que é repetível. Ao garantir que todas as alterações passam por um processo estruturado, as organizações podem garantir que as alterações são geridas de forma eficaz, revistas pelo elemento da rede e testadas adequadamente antes de serem assinadas. Isto não só ajuda a minimizar o risco de indisponibilidade do sistema, como também ajuda a minimizar o risco de potenciais incidentes de segurança através da introdução de alterações inadequadas.

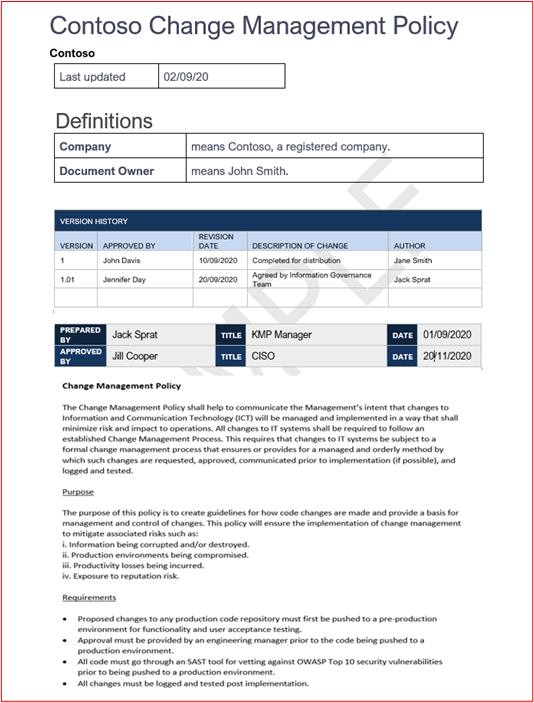

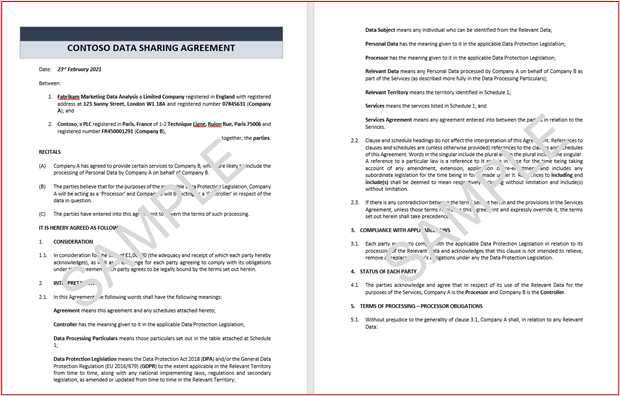

Controlo 29: forneça a documentação da política que rege os processos de controlo de alterações.

Intenção: para manter um ambiente seguro e uma aplicação segura, tem de ser estabelecido um processo robusto de controlo de alterações para garantir que todas as alterações de infraestrutura e código são realizadas com uma forte supervisão e processos definidos. Isto garante que as alterações são documentadas, as implicações de segurança são consideradas, pensa-se que foi afetado pela segurança que a alteração terá, etc. A intenção é garantir que o processo de controlo de alterações está documentado para garantir que é tomada uma abordagem segura e consistente a todas as alterações no ambiente e nas práticas de desenvolvimento de aplicações.

Diretrizes de Evidência de Exemplo: os procedimentos/políticas de controlo de alteração documentados devem ser partilhados com os Analistas de Certificação.

Exemplo de Evidência: abaixo mostra o início de uma política de gestão de alterações de exemplo. Forneça as suas políticas e procedimentos completos como parte da avaliação.

Nota: Esta captura de ecrã mostra um documento de política/processo, a expetativa é que os ISVs partilhem a documentação de política/procedimento de suporte real e não apenas forneçam uma captura de ecrã.

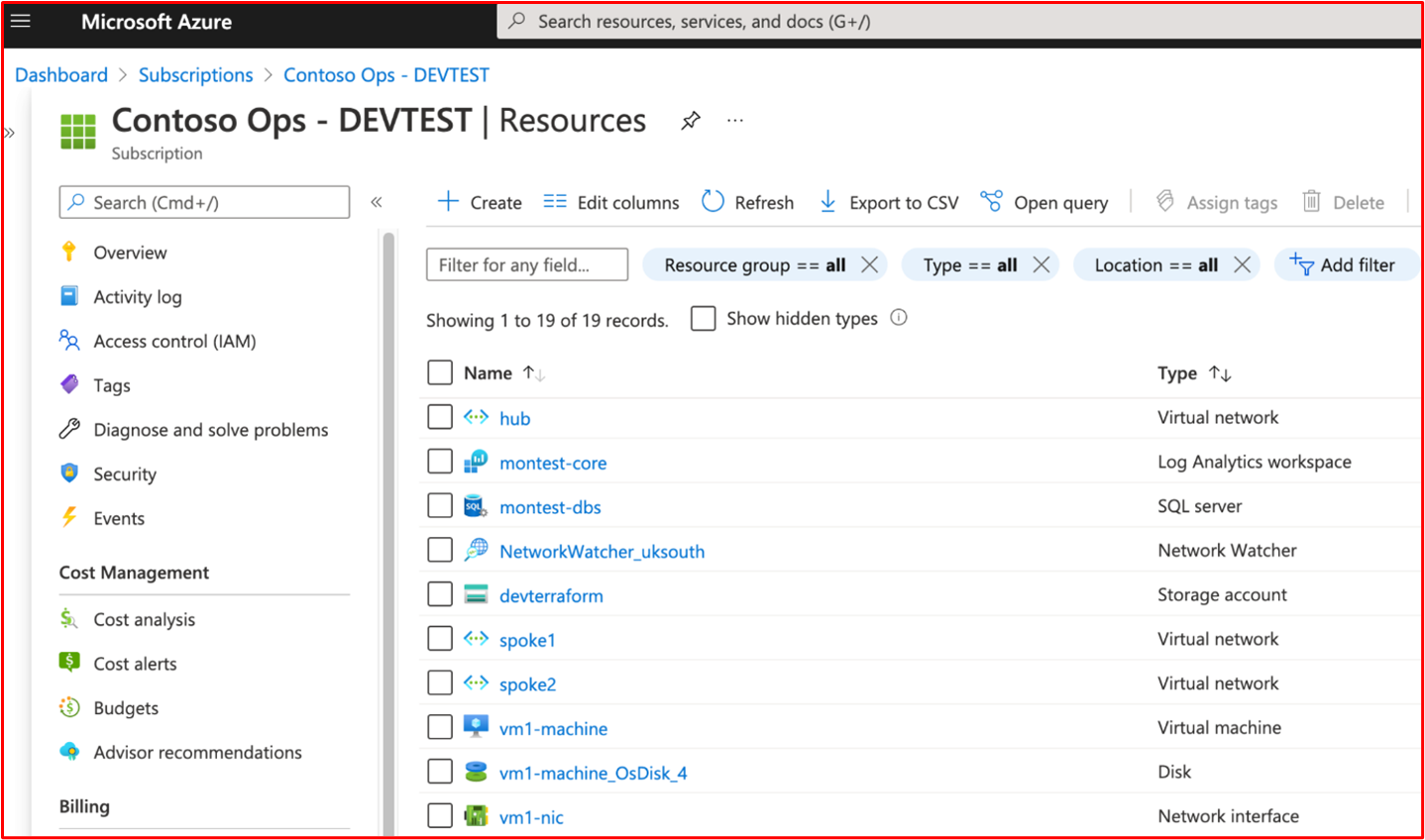

Controlo 30: forneça provas de que os ambientes de desenvolvimento e teste impõem a separação de deveres do ambiente de produção.

Intenção: a maioria dos ambientes de desenvolvimento/teste da organização não estão configurados com o mesmo vigor que os ambientes de produção e, portanto, são menos seguros. Além disso, os testes não devem ser realizados no ambiente de produção, uma vez que isto pode introduzir problemas de segurança ou pode ser prejudicial para a entrega de serviços para os clientes. Ao manter ambientes separados que impõem uma separação de deveres, as organizações podem garantir que as alterações estão a ser aplicadas aos ambientes corretos, reduzindo assim o risco de erros ao implementar alterações nos ambientes de produção quando se destinava ao ambiente de desenvolvimento/teste.

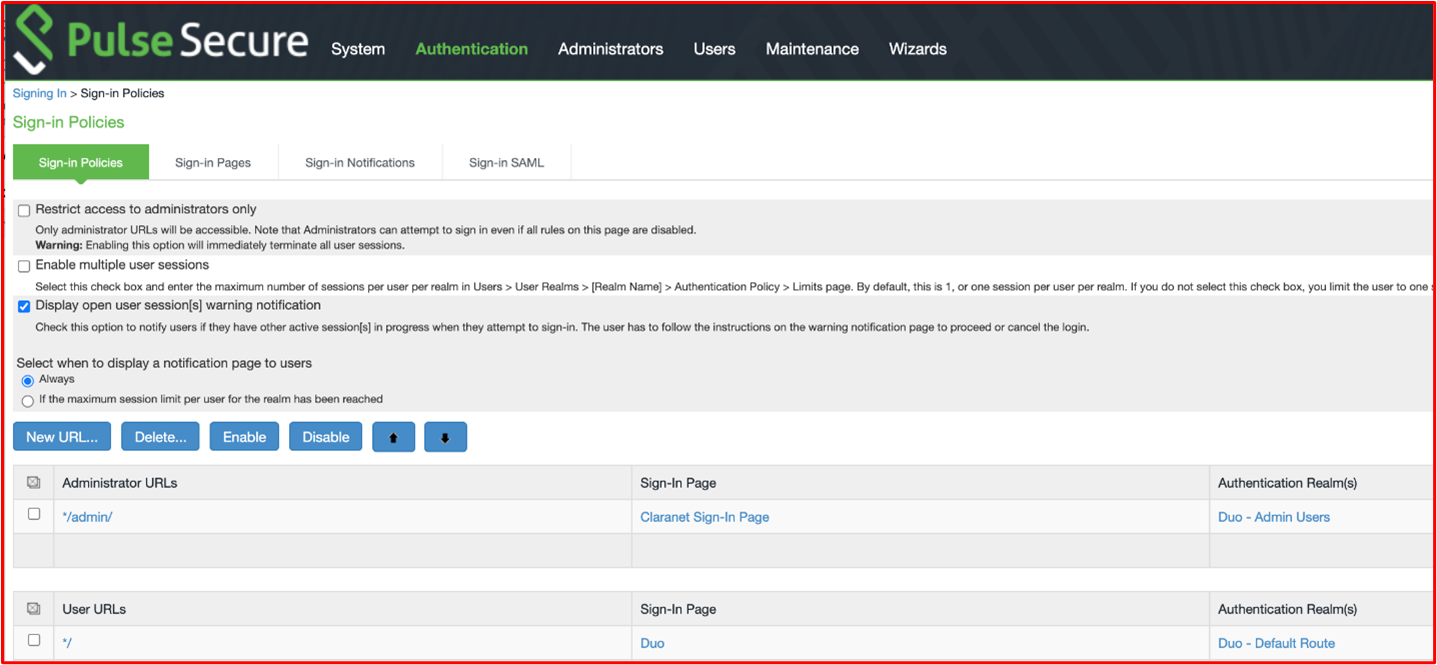

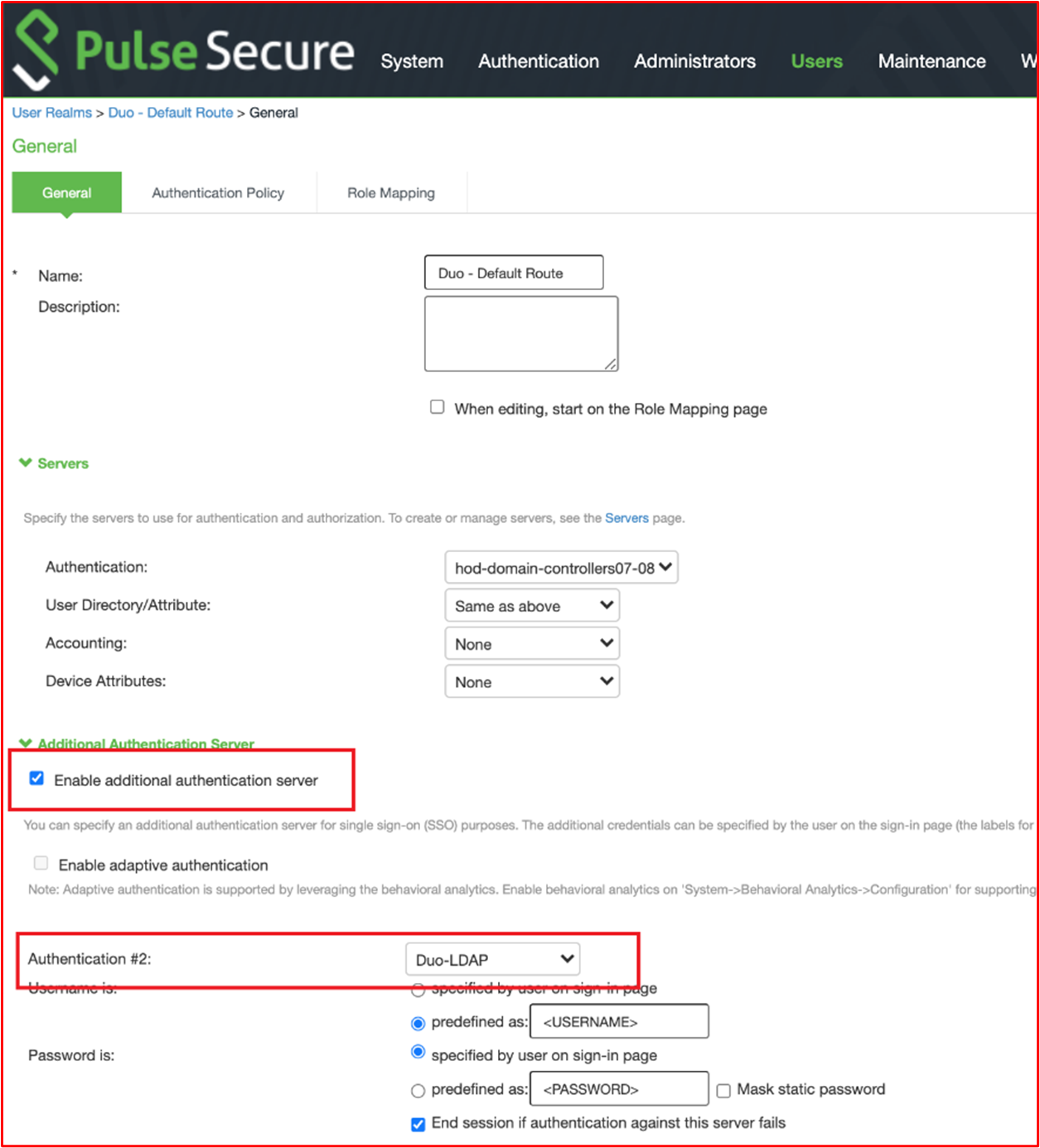

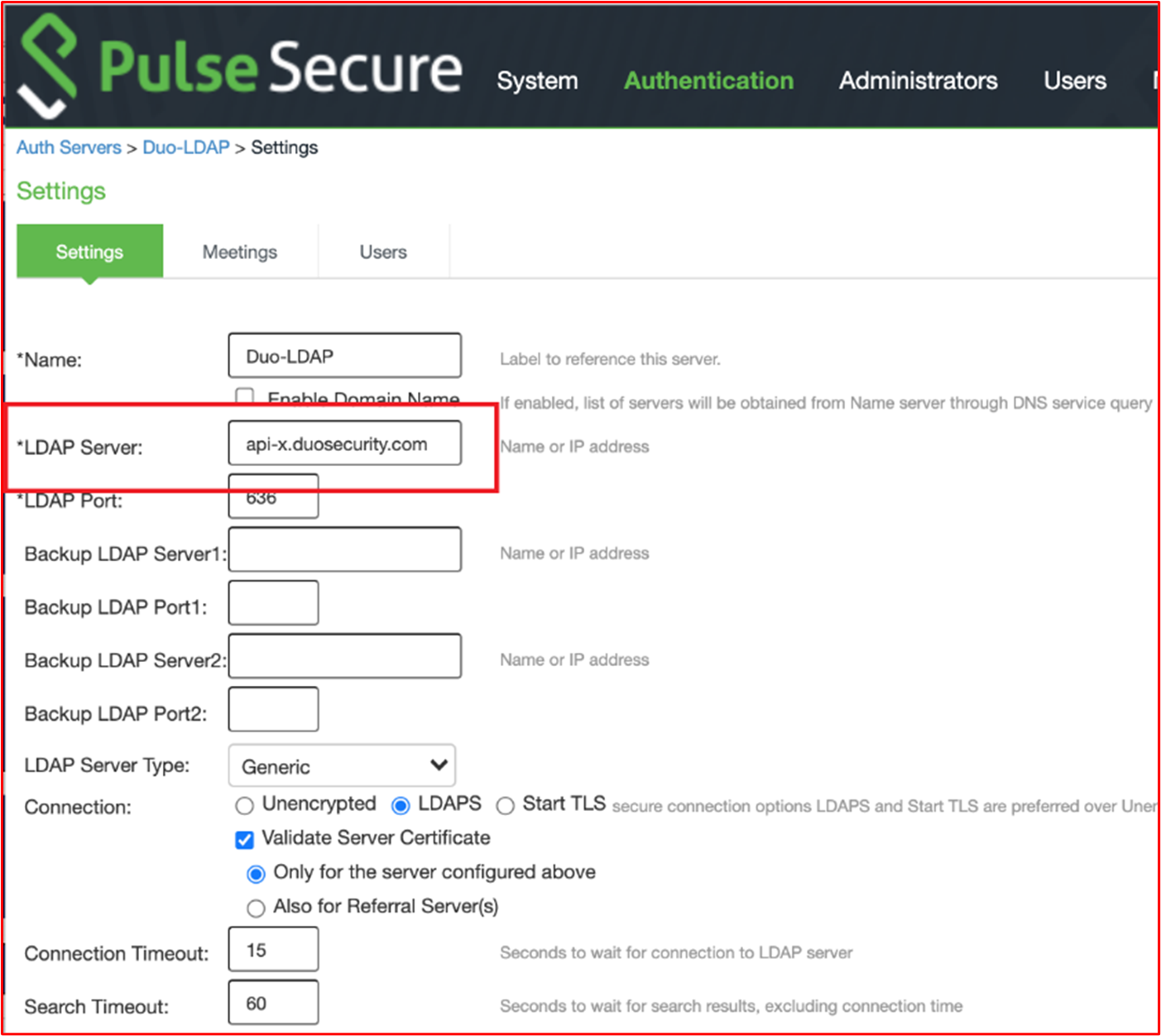

Diretrizes de Evidência de Exemplo: podem ser fornecidas capturas de ecrã que demonstram diferentes ambientes que estão a ser utilizados para ambientes de desenvolvimento/teste e ambientes de produção. Normalmente, teria pessoas/equipas diferentes com acesso a cada ambiente ou, quando tal não é possível, os ambientes utilizariam diferentes serviços de autorização para garantir que os utilizadores não conseguem iniciar sessão erradamente no ambiente errado para aplicar alterações.

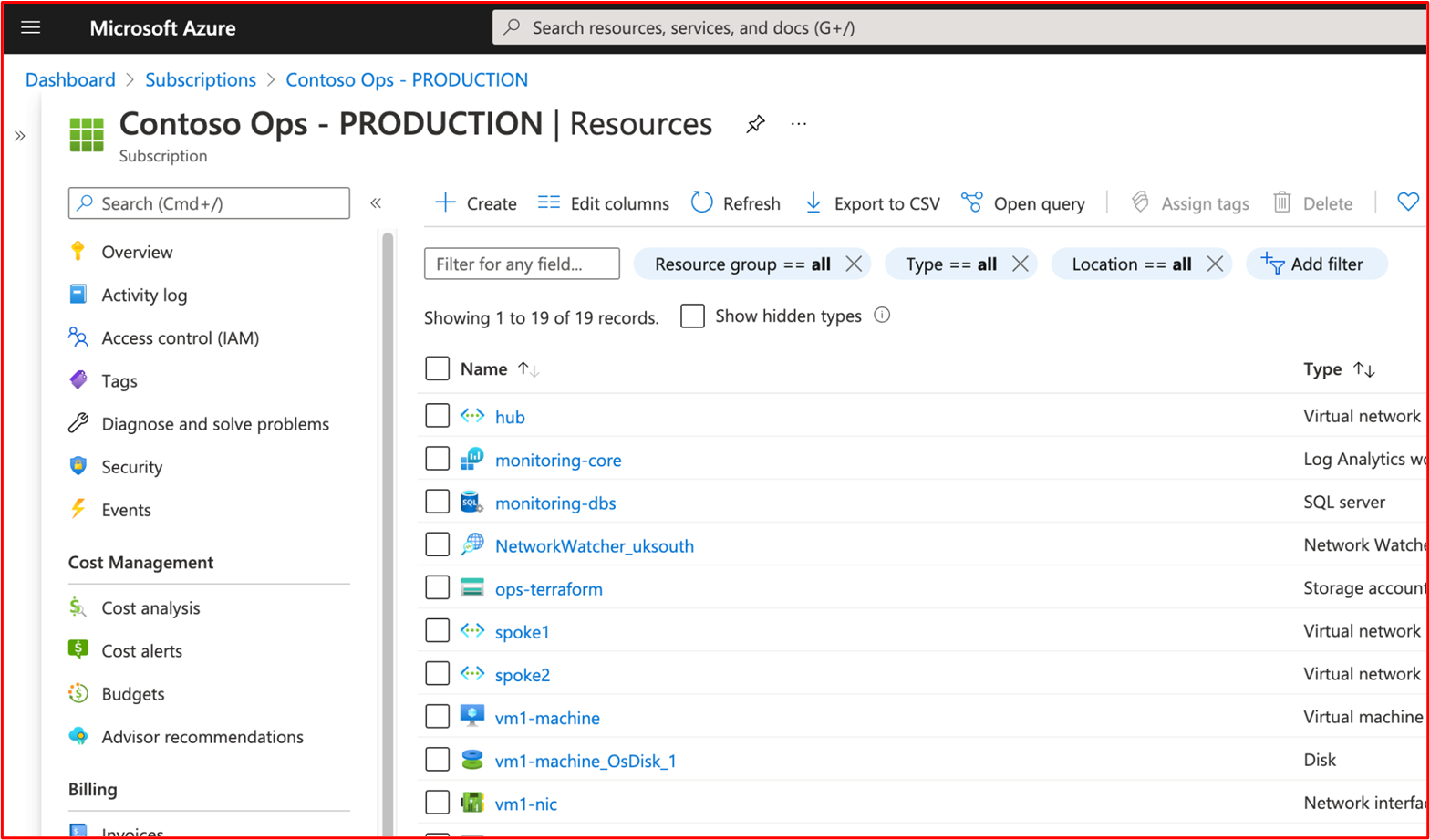

Exemplo de Prova: a seguinte captura de ecrã mostra uma subscrição do Azure para o ambiente DE TESTE da Contoso.

Esta captura de ecrã seguinte mostra uma subscrição do Azure separada para o ambiente "PRODUÇÃO" da Contoso.

Controlo 31: forneça provas de que os dados de produção confidenciais não são utilizados nos ambientes de desenvolvimento ou teste.

- Intenção: tal como já foi abordado acima, as organizações não implementarão medidas de segurança de um ambiente de desenvolvimento/teste com o mesmo vigor que o ambiente de produção. Por conseguinte, ao utilizar dados de produção confidenciais nestes ambientes de desenvolvimento/teste, está a aumentar o risco de um compromisso e tem de evitar a utilização de dados confidenciais/dinâmicos nestes ambientes de desenvolvimento/teste.

Nota: Pode utilizar dados dinâmicos em ambientes de desenvolvimento/teste, desde que o desenvolvimento/teste esteja incluído no âmbito da avaliação para que a segurança possa ser avaliada em relação aos controlos de Certificação do Microsoft 365.

Diretrizes de Evidência de Exemplo: as provas podem ser fornecidas ao partilhar capturas de ecrã da saída da mesma consulta SQL numa base de dados de produção (redigir informações confidenciais) e na base de dados de desenvolvimento/teste. O resultado dos mesmos comandos deve produzir conjuntos de dados diferentes. Quando os ficheiros estão a ser armazenados, a visualização do conteúdo das pastas em ambos os ambientes também deve demonstrar diferentes conjuntos de dados.

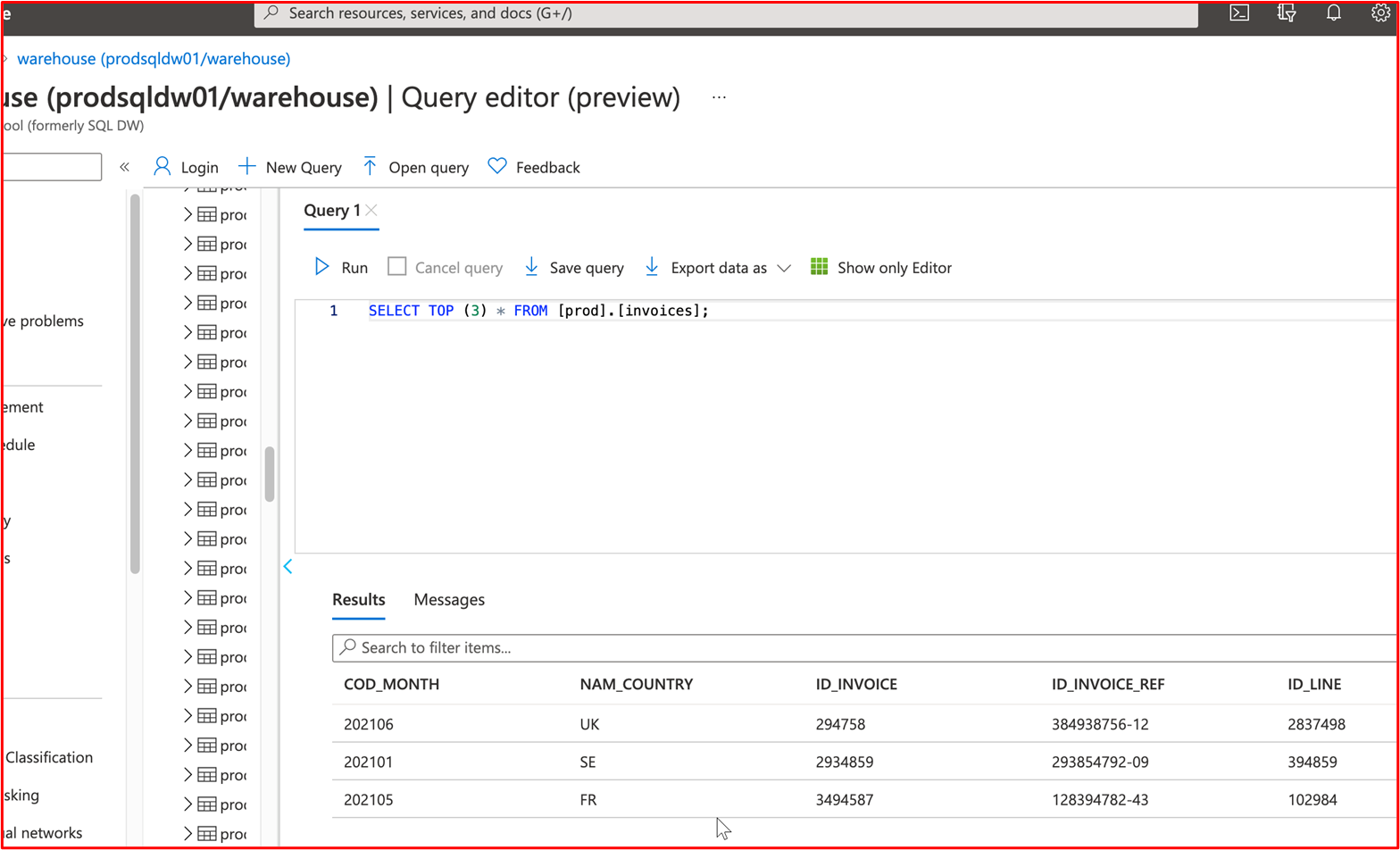

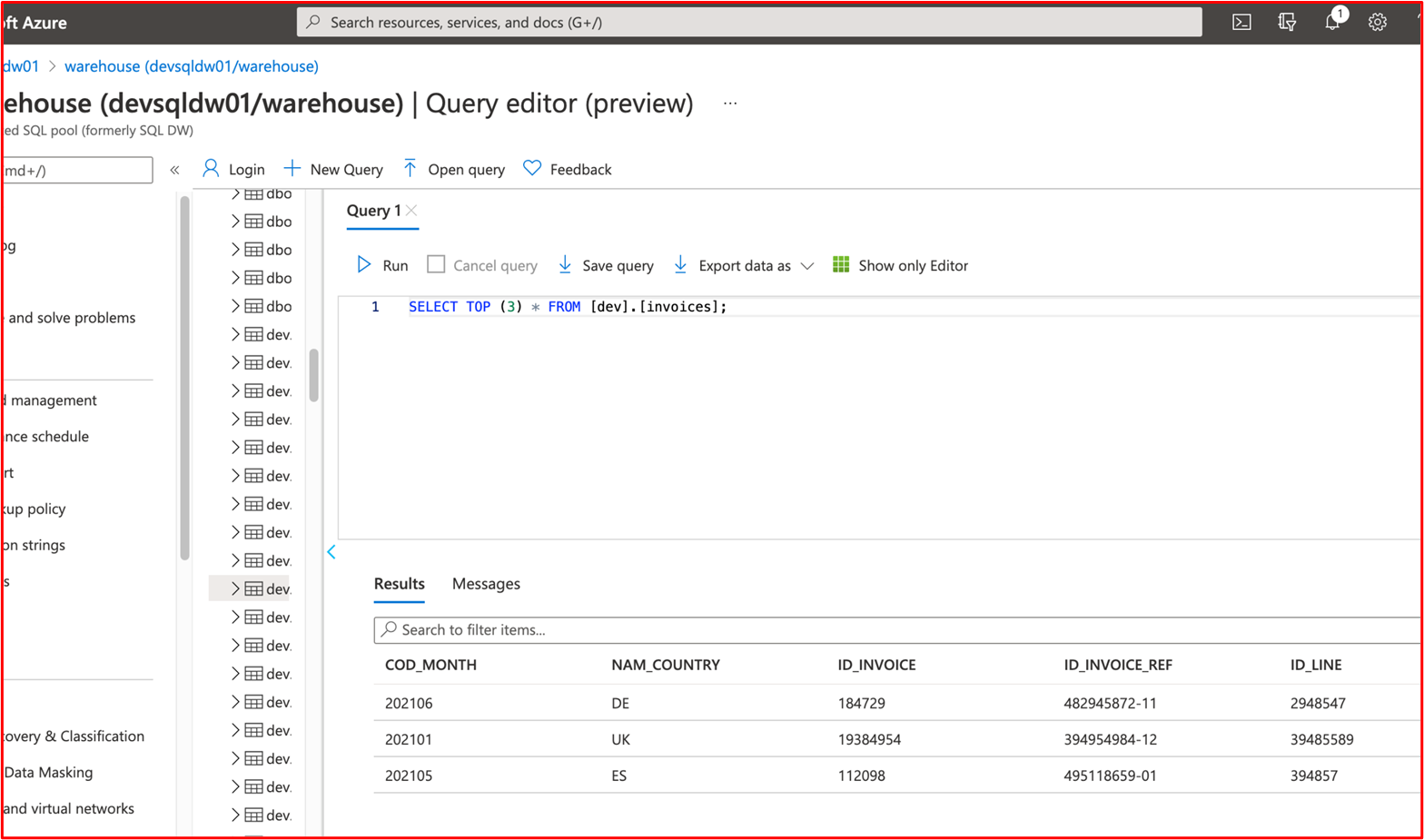

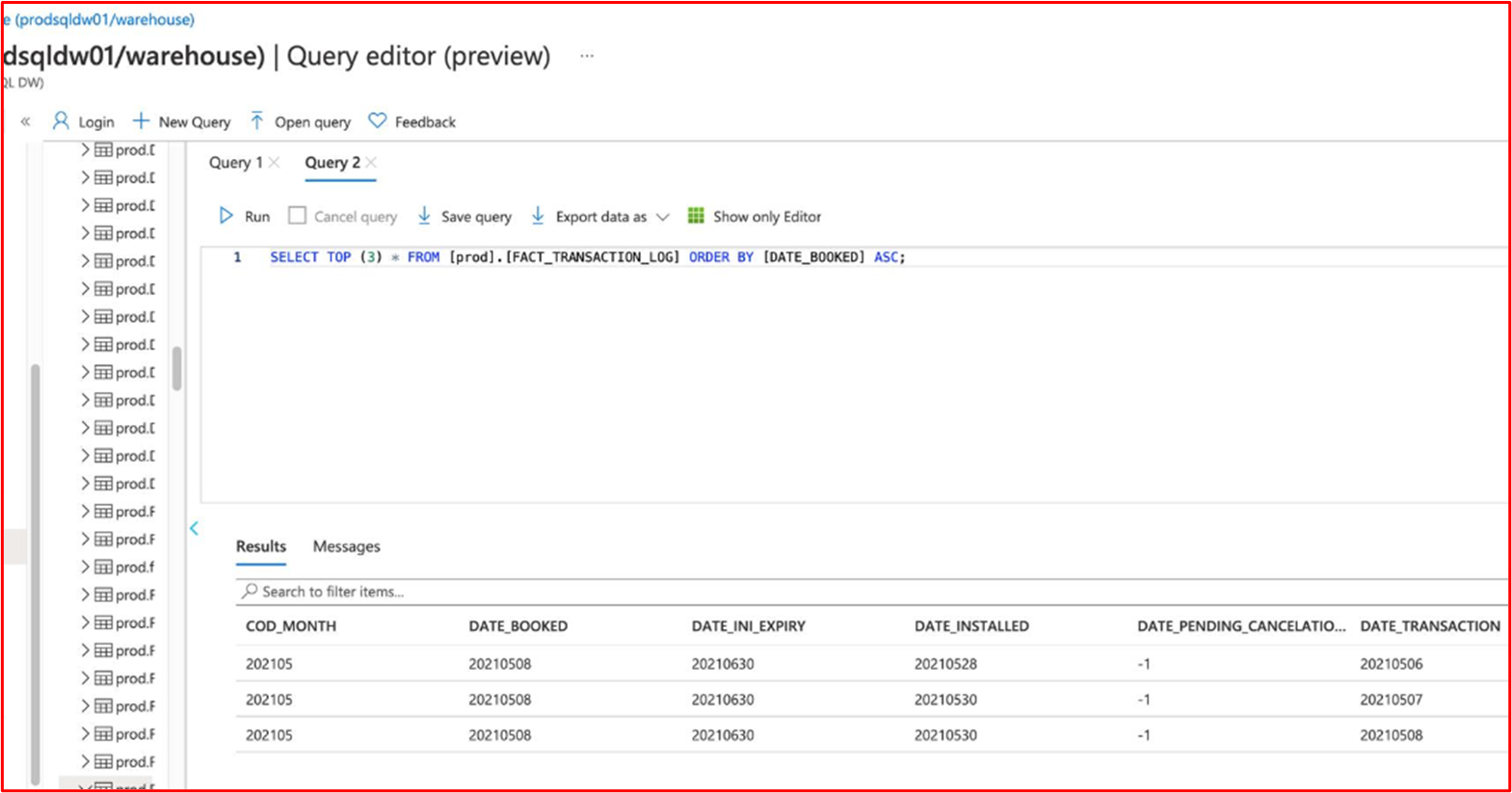

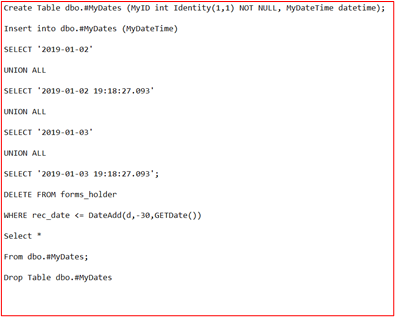

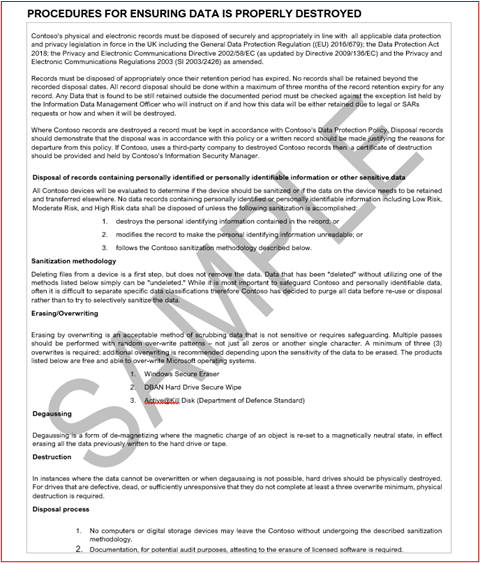

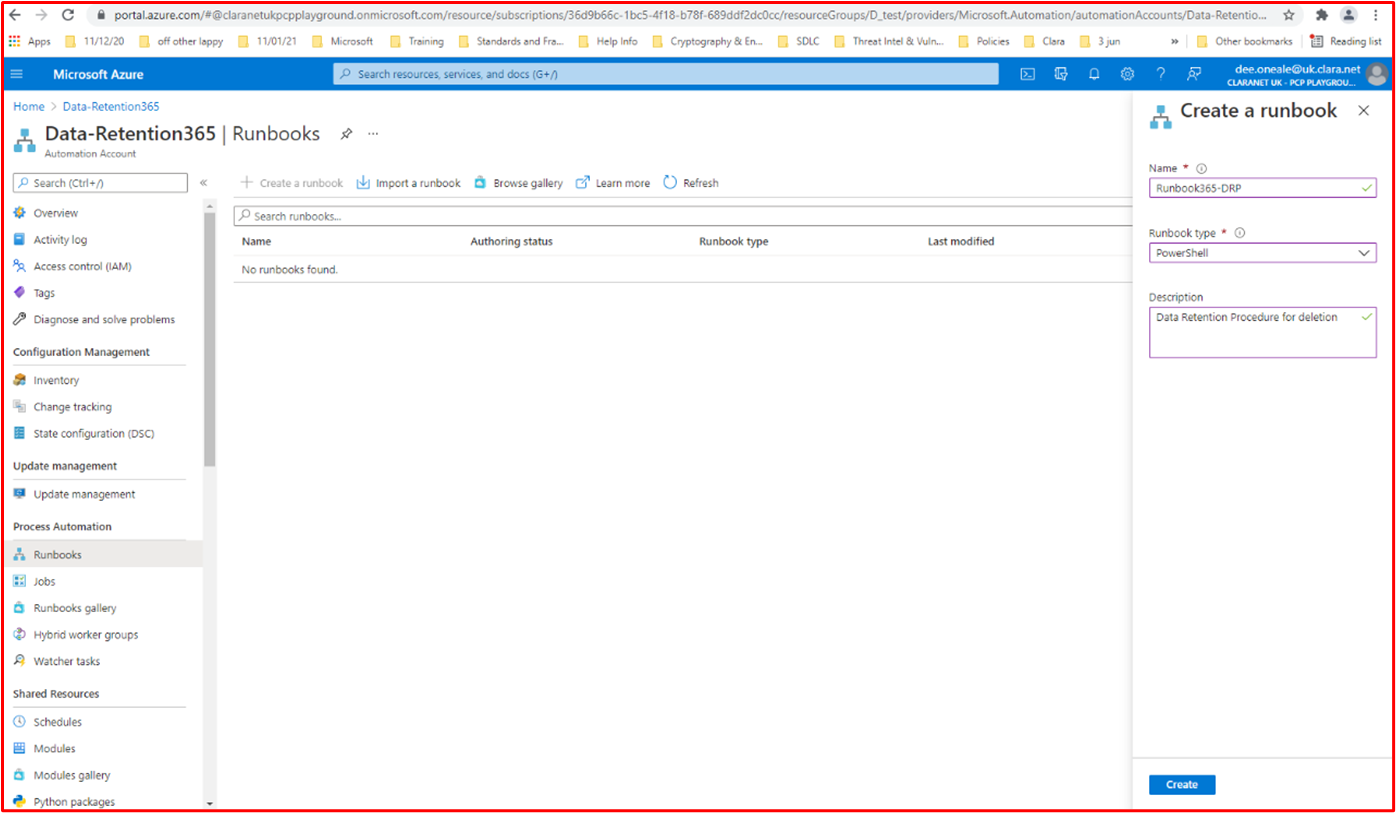

Exemplo de Prova: a seguinte captura de ecrã mostra os 3 registos principais (para submissão de provas, forneça os 20 primeiros) da Base de Dados de Produção.

A captura de ecrã seguinte mostra a mesma consulta da Base de Dados de Desenvolvimento, que mostra registos diferentes.

Isto demonstra que os conjuntos de dados são diferentes.

Controlo 32: forneça provas de que os pedidos de alteração documentados contêm o impacto da alteração, os detalhes dos procedimentos de back-out e os testes a serem realizados.

Intenção: A intenção deste controlo é garantir que o pensamento entrou na mudança que está a ser pedida. O impacto que a alteração tem na segurança do sistema/ambiente tem de ser considerado e claramente documentado, todos os procedimentos de back-out têm de ser documentados para ajudar na recuperação caso algo corresse mal e, por fim, os detalhes dos testes necessários para validar a alteração foram bem-sucedidos também têm de ser pensados e documentados.

Diretrizes de Provas de Exemplo: as provas podem ser fornecidas ao exportar uma amostra de pedidos de alteração, ao fornecer pedidos de alteração em papel ou ao fornecer capturas de ecrã dos pedidos de alteração que mostram estes três detalhes contidos no pedido de alteração.

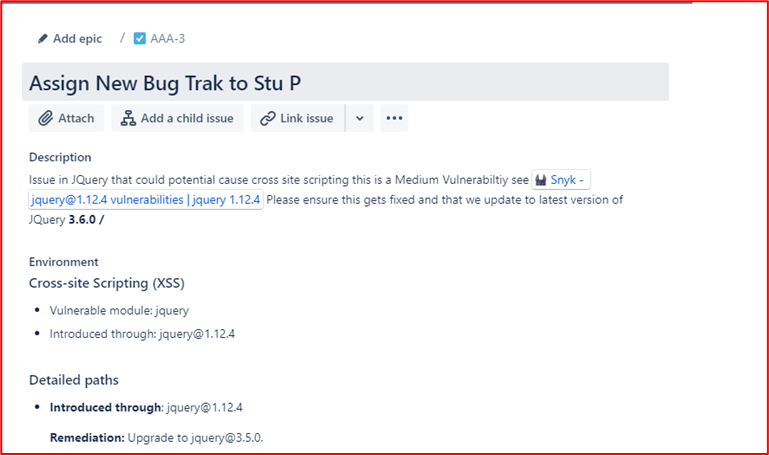

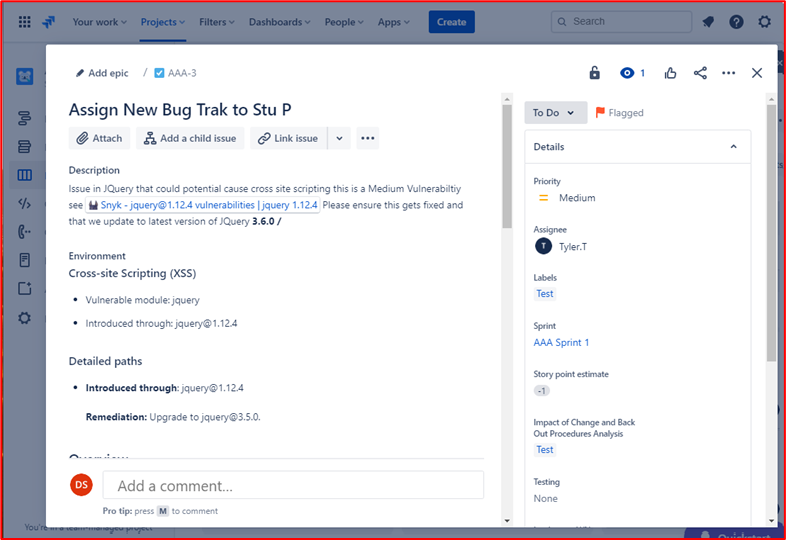

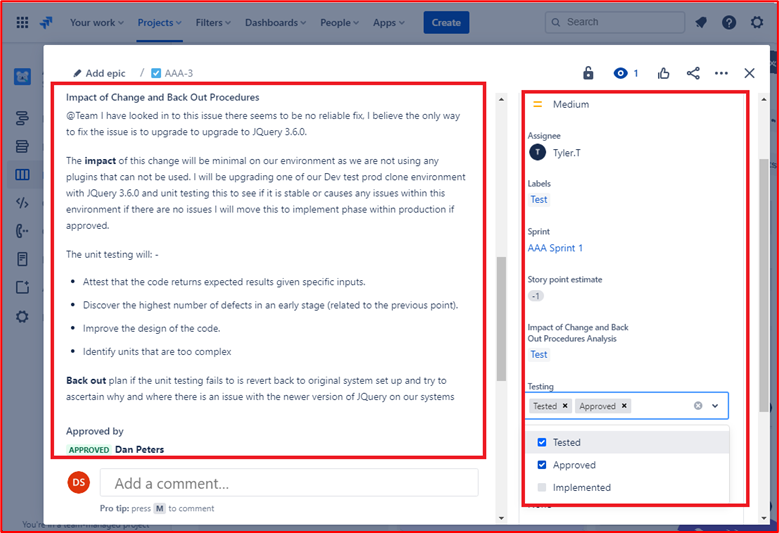

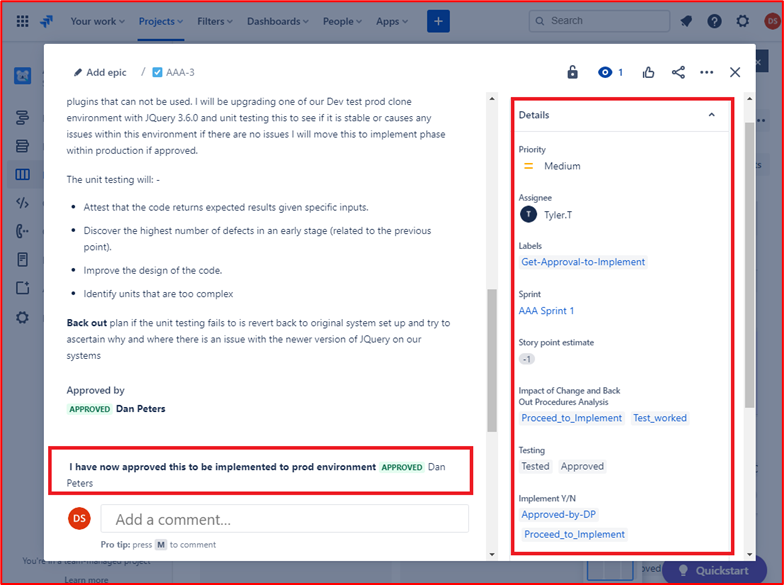

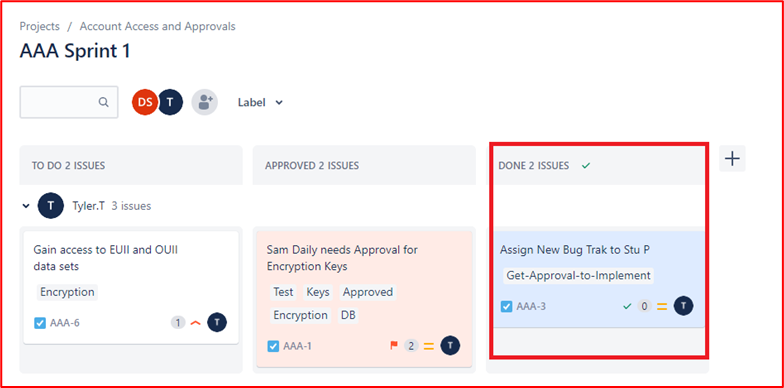

Exemplo de Prova: a imagem abaixo mostra uma nova Vulnerabilidade de Scripting entre Sites (XSS) a ser atribuída e um documento para pedido de alteração.

Os bilhetes abaixo mostram as informações que foram definidas ou adicionadas ao bilhete na sua viagem para serem resolvidas.

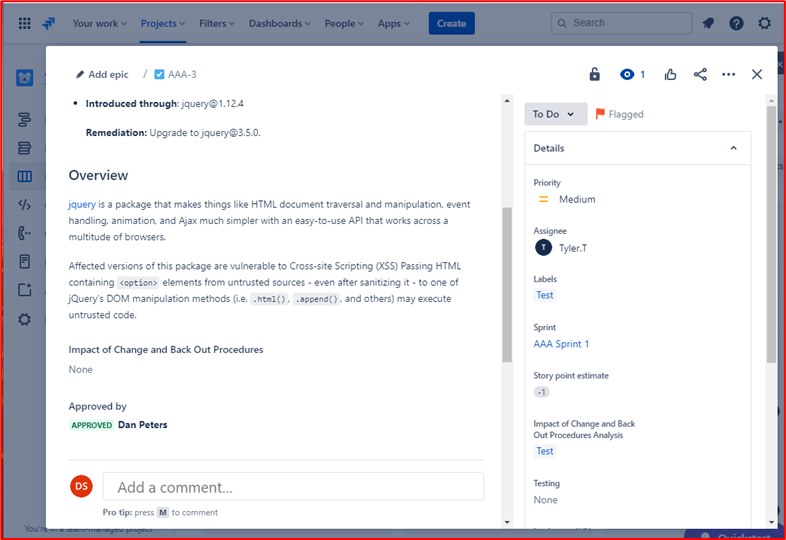

Os dois bilhetes abaixo mostram o impacto da alteração no sistema e quaisquer procedimentos de recuo que possam ser necessários em caso de problema. Pode ver o impacto das alterações e os procedimentos de back-out passaram por um processo de aprovação e foram aprovados para testes.

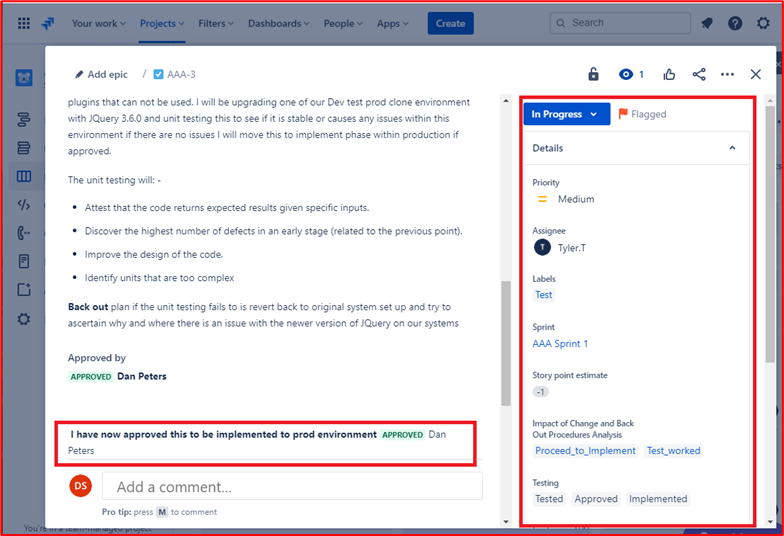

No lado esquerdo do ecrã, pode ver que o teste das alterações foi aprovado, à direita vê que as alterações foram agora aprovadas e testadas.

Ao longo do processo, tenha em atenção que a pessoa que está a fazer o trabalho, a pessoa que o reporta e a pessoa que aprova o trabalho a fazer são pessoas diferentes.

O pedido acima mostra que as alterações foram agora aprovadas para implementação no ambiente de produção. A caixa do lado direito mostra que o teste funcionou e foi bem-sucedido e que as alterações foram agora implementadas no Ambiente Prod.

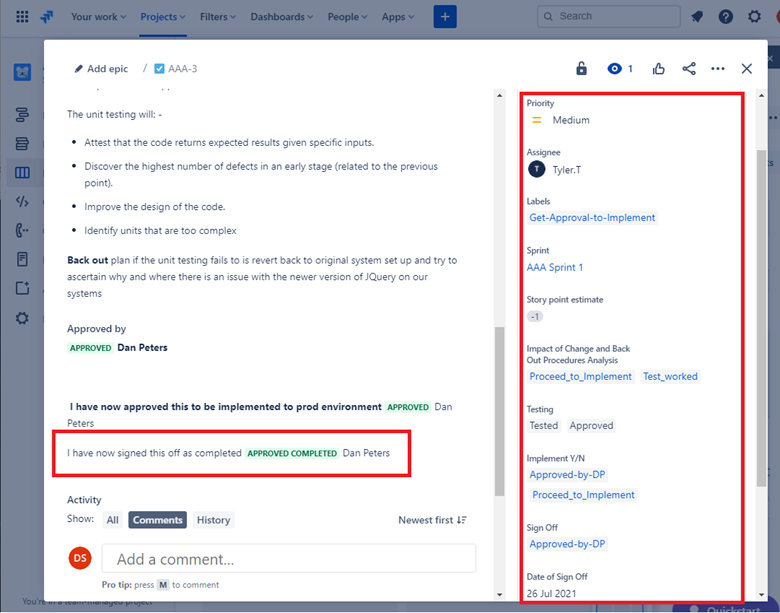

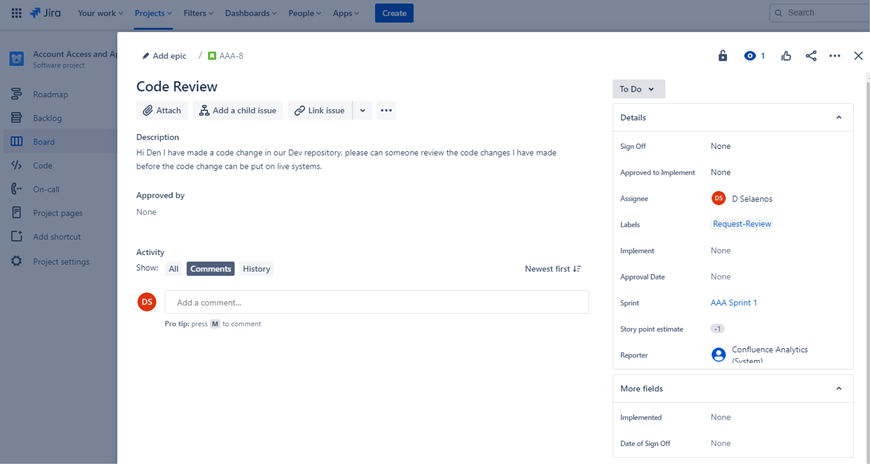

Controlo 33: forneça provas de que os pedidos de alteração são submetidos a um processo de autorização e fim de sessão.

Intenção: tem de ser implementado um processo que proíba que as alterações sejam realizadas sem autorização adequada e termine sessão. A alteração tem de ser autorizada antes de ser implementada e a alteração tem de ser assinada depois de concluída. Isto garante que os pedidos de alteração foram devidamente revistos e que alguém na autoridade assinou a alteração.

Diretrizes de Evidência de Exemplo: as provas podem ser fornecidas ao exportar uma amostra de pedidos de alteração, ao fornecer pedidos de alteração em papel ou ao fornecer capturas de ecrã dos pedidos de alteração que mostram que a alteração foi autorizada, antes da implementação, e que a alteração foi assinada depois de concluída.

Exemplo de Prova: a captura de ecrã abaixo mostra um pedido Jira de exemplo que mostra que a alteração tem de ser autorizada antes de ser implementada e aprovada por outra pessoa que não o programador/requerente. Pode ver que as alterações aqui aprovadas por alguém com autoridade. A direita foi assinada pelo DP depois de concluída.

No pedido abaixo, pode ver que a alteração foi terminada depois de concluída e mostra a tarefa concluída e fechada.

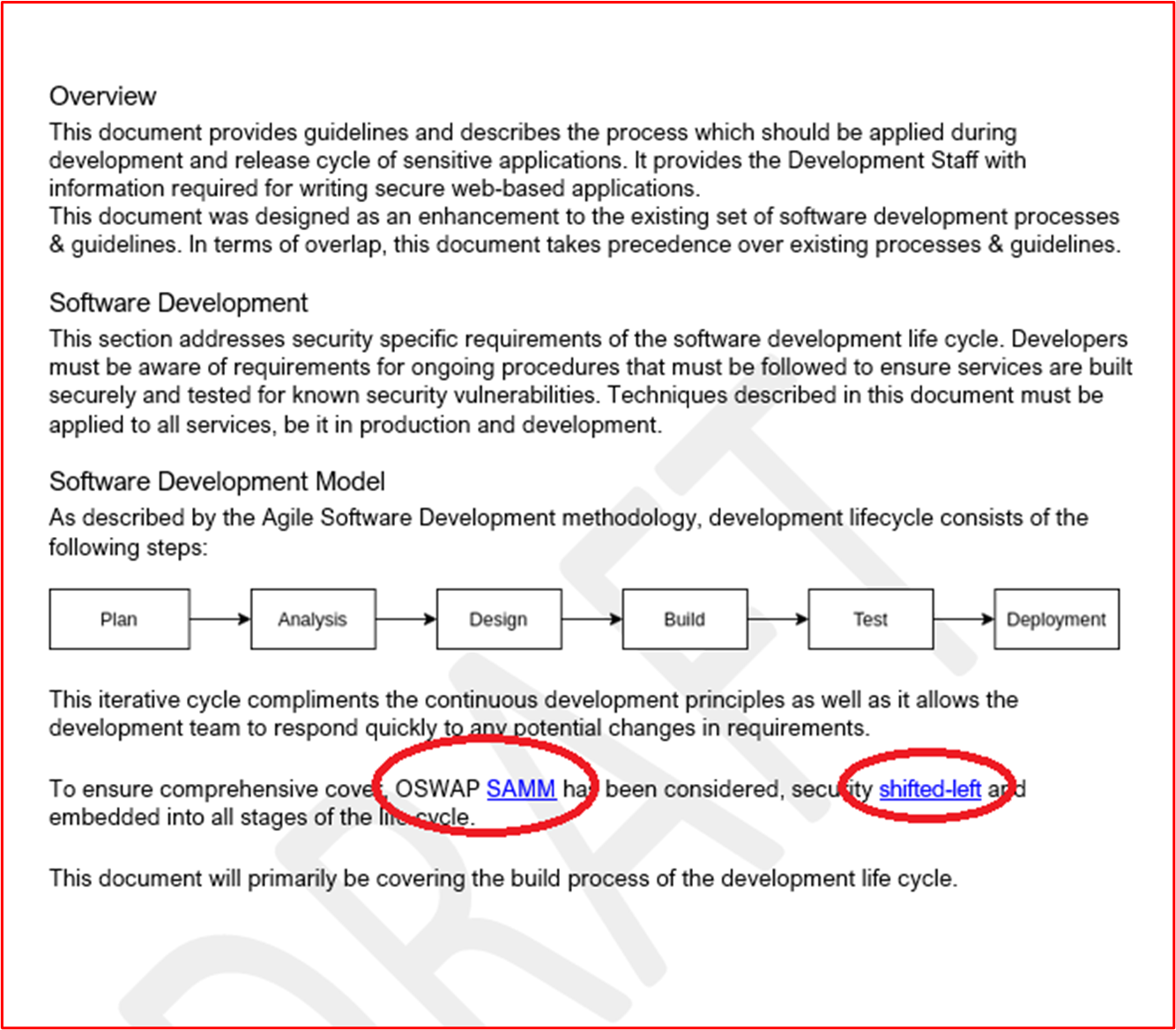

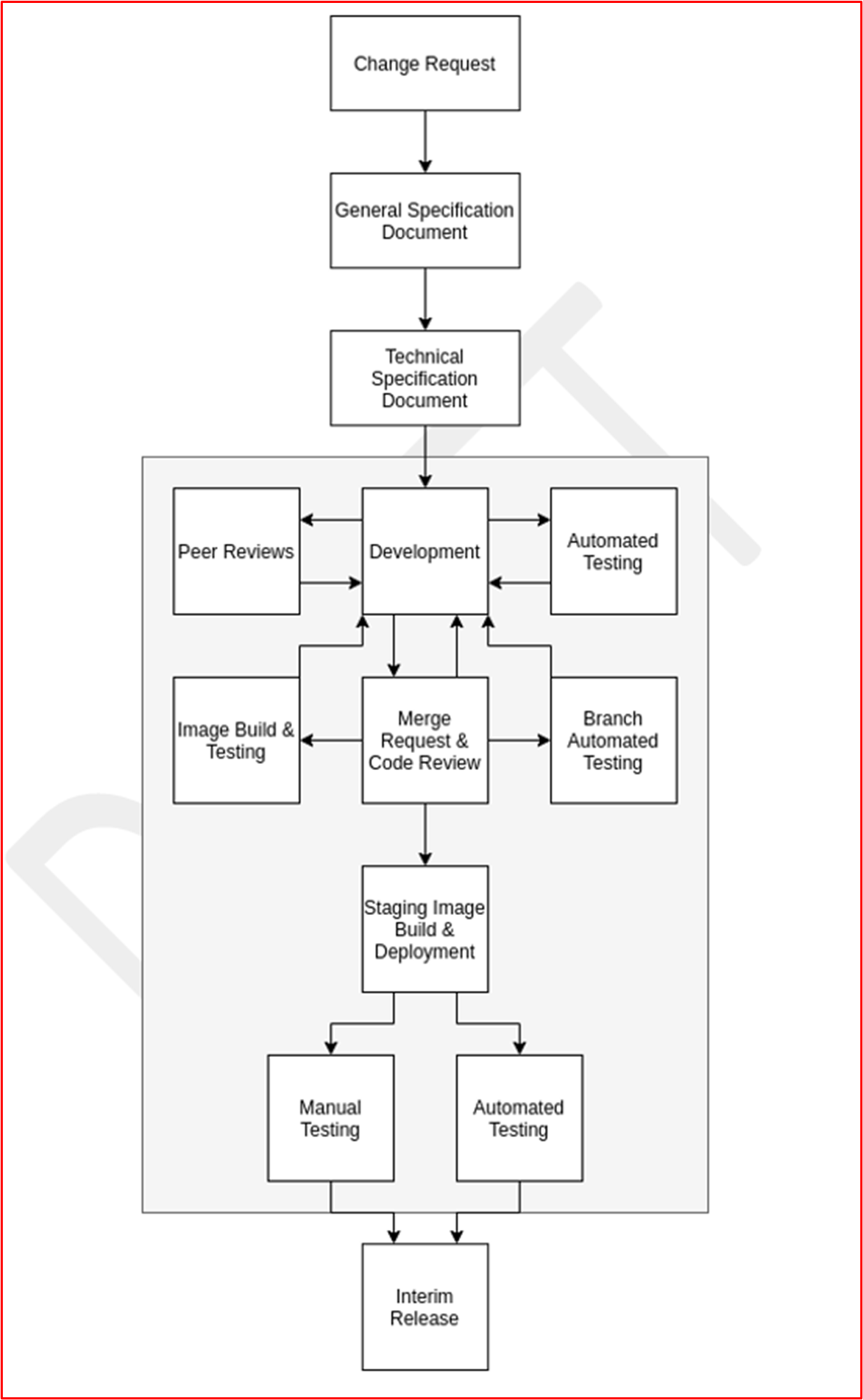

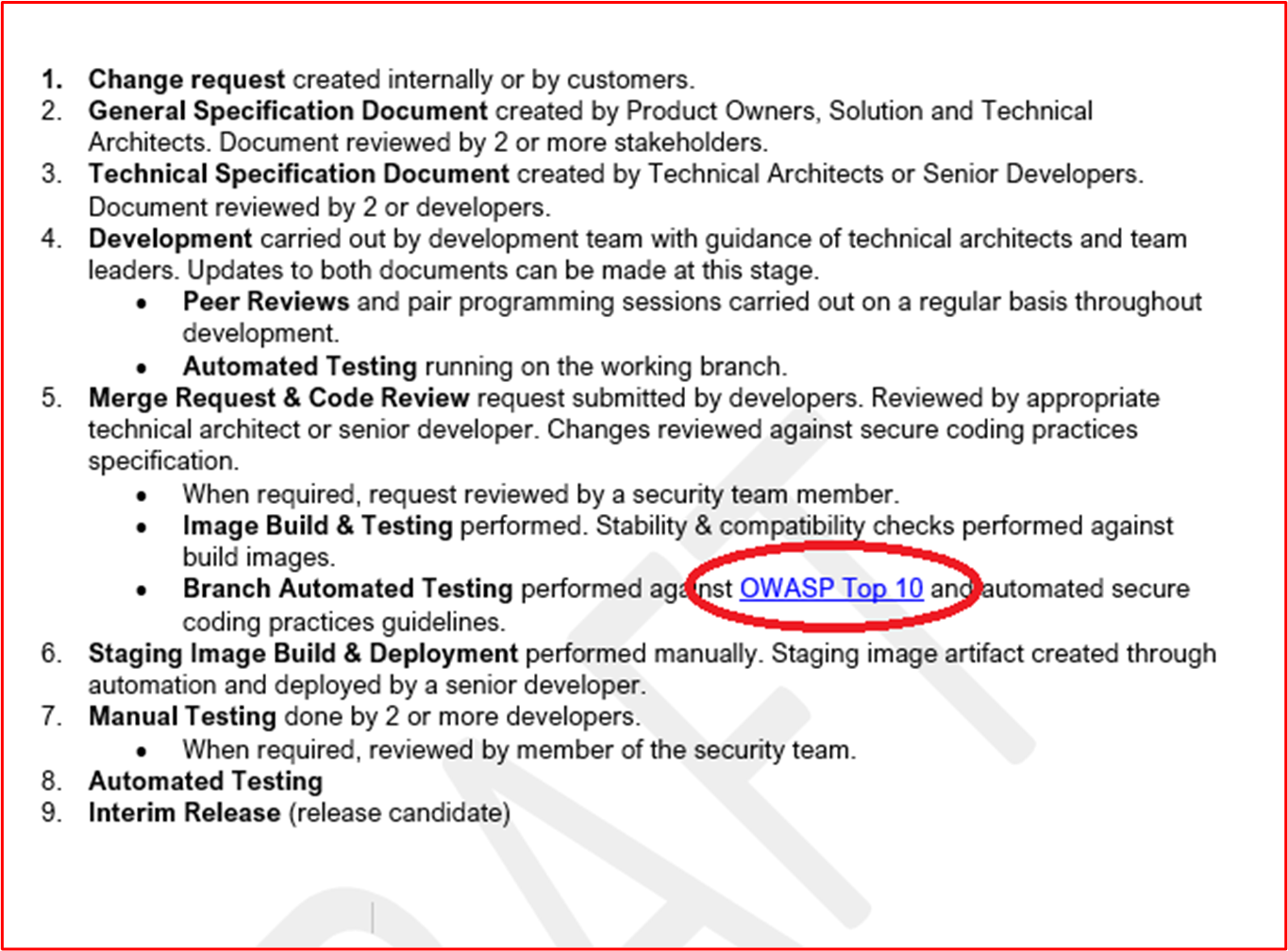

Desenvolvimento/Implementação de Software Seguro

As organizações envolvidas em atividades de desenvolvimento de software são frequentemente confrontadas com prioridades concorrentes entre as pressões de segurança e TTM (Time to Market), no entanto, a implementação de atividades relacionadas com a segurança ao longo do ciclo de vida de desenvolvimento de software (SDLC) não só pode poupar dinheiro, como também poupar tempo. Quando a segurança é deixada como uma reflexão posterior, os problemas são geralmente identificados apenas durante a fase de teste do (DSLC), o que, muitas vezes, pode ser mais demorado e dispendioso de corrigir. A intenção desta secção de segurança é garantir que são seguidas práticas seguras de desenvolvimento de software para reduzir o risco de falhas de codificação introduzidas no software desenvolvido. Além disso, esta secção procura incluir alguns controlos para ajudar na implementação segura de software.

Controlo 34: forneça políticas e procedimentos que suportem desenvolvimento e implementação de software seguro, incluindo orientações de melhores práticas de codificação segura contra classes de vulnerabilidade comuns, como OWASP Top 10 ou SANS Top 25 CWE.

Intenção: as organizações precisam de fazer tudo o que estiver ao seu alcance para garantir que o software é desenvolvido de forma segura e livre de vulnerabilidades. Num melhor esforço para o conseguir, deve ser estabelecido um ciclo de vida de desenvolvimento de software seguro robusto (SDLC) e melhores práticas de codificação segura para promover técnicas de codificação seguras e desenvolvimento seguro em todo o processo de desenvolvimento de software. A intenção é reduzir o número e a gravidade das vulnerabilidades no software.

Diretrizes de Evidência de Exemplo: forneça a documentação documentada do SDLC e/ou suporte que demonstra que está a ser utilizado um ciclo de vida de desenvolvimento seguro e que são fornecidas orientações para todos os programadores promoverem melhores práticas de codificação segura. Veja o OWASP no SDLC e o OWASP Software Assurance Maturity Model (SAMM).

Exemplo de Evidência: o seguinte é um extrato do Procedimento de Desenvolvimento de Software Seguro da Contoso, que demonstra práticas seguras de programação e codificação.

Nota: Estas capturas de ecrã mostram o documento de desenvolvimento de software seguro, a expectativa é que os ISVs partilhem a documentação de suporte real e não apenas forneçam uma captura de ecrã.

Controlo 35: forneça provas de que as alterações de código são submetidas a um processo de revisão e autorização por um segundo revisor.

Intenção: a intenção deste controlo é efetuar uma revisão de código por outro programador para ajudar a identificar quaisquer erros de codificação que possam introduzir uma vulnerabilidade no software. A autorização deve ser estabelecida para garantir que as revisões de código são realizadas, os testes são realizados, etc. antes da implementação. O passo de autorização pode validar se foram seguidos os processos corretos que sustentam o SDLC definido acima.

Diretrizes de Provas de Exemplo: forneça provas de que o código é submetido a uma revisão ponto a ponto e tem de ser autorizado antes de poder ser aplicado ao ambiente de produção. Estes elementos de prova podem ser através de uma exportação de bilhetes de alteração, demonstrando que foram realizadas revisões de código e as alterações autorizadas, ou podem ser através de software de revisão de código, como Crucible (https://www.atlassian.com/software/crucible).

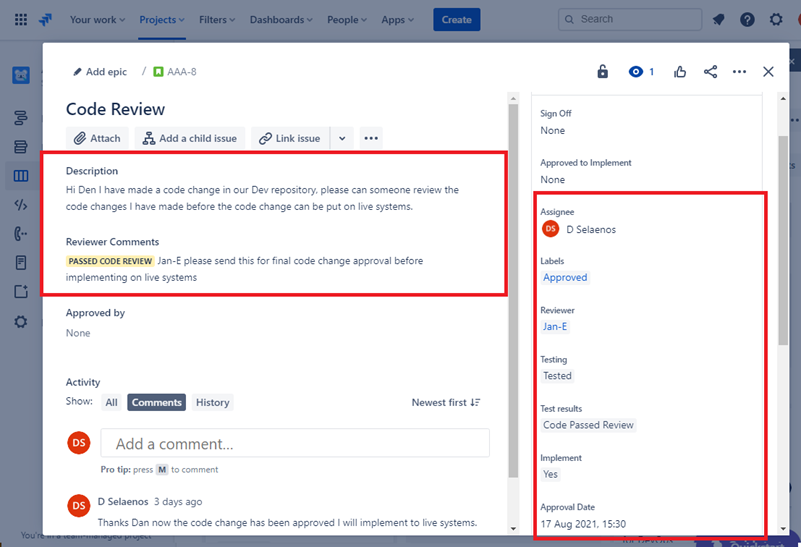

Exemplo de Provas

Segue-se um pedido de suporte que mostra que as alterações de código são submetidas a um processo de revisão e autorização por outra pessoa que não seja o programador original. Mostra que foi pedida uma revisão de código pelo detentor e que será atribuída a outra pessoa para a revisão do código.

Segue-se um pedido de suporte que mostra que as alterações de código são submetidas a um processo de revisão e autorização por outra pessoa que não seja o programador original. Mostra que foi pedida uma revisão de código pelo detentor e que será atribuída a outra pessoa para a revisão do código.

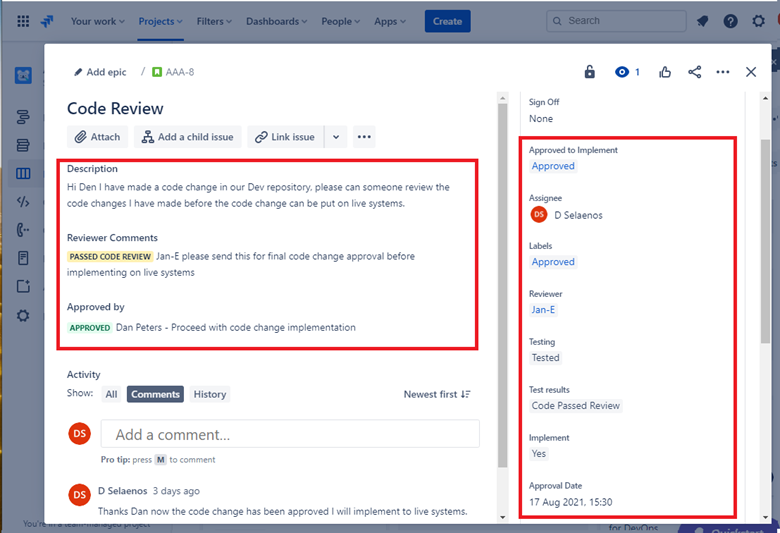

A imagem abaixo mostra que a revisão de código foi atribuída a alguém que não seja o programador original, conforme mostrado pela secção realçada no lado direito da imagem abaixo. No lado esquerdo, pode ver que o código foi revisto e recebe o estado "REVISÃO DO CÓDIGO TRANSMITIDO" pelo revisor de código.

O pedido de suporte tem agora de ser aprovado por um gestor para que as alterações possam ser colocadas em sistemas de produção em direto.

A imagem acima mostra que o código revisto foi aprovado para ser implementado nos sistemas de produção em direto.

A imagem acima mostra que o código revisto foi aprovado para ser implementado nos sistemas de produção em direto.

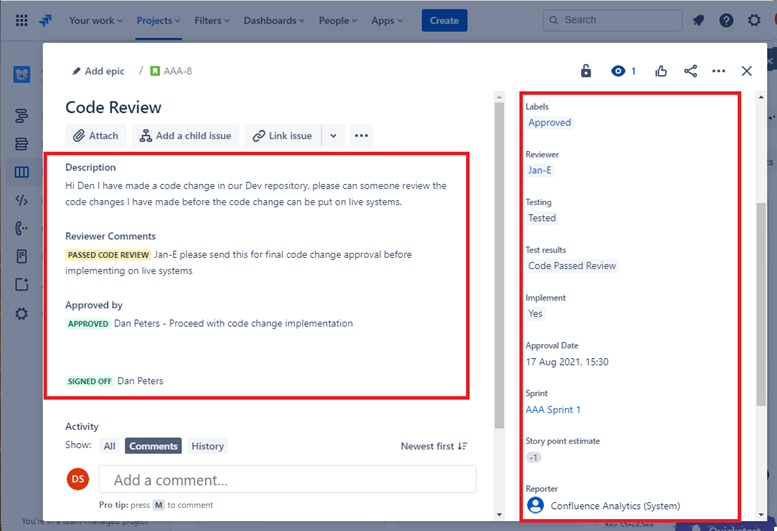

Assim que as alterações ao código tiverem sido efetuadas, a tarefa final termina a sessão, conforme mostrado na imagem acima.

Assim que as alterações ao código tiverem sido efetuadas, a tarefa final termina a sessão, conforme mostrado na imagem acima.

Tenha em atenção que ao longo do processo existem três pessoas envolvidas, o programador original do código, o revisor de código e um gestor para dar aprovação e terminar sessão. Para cumprir os critérios para este controlo, seria uma expectativa que os seus pedidos de suporte seguissem este processo. No mínimo, três pessoas envolvidas no processo de controlo de alterações para as suas revisões de código.

Controlo 36: forneça provas de que os programadores são submetidos anualmente a uma formação segura de desenvolvimento de software.

Intenção: existem melhores práticas e técnicas de codificação para todas as linguagens de programação para garantir que o código é desenvolvido de forma segura. Existem cursos de formação externos concebidos para ensinar aos programadores os diferentes tipos de classes de vulnerabilidades de software e as técnicas de codificação que podem ser utilizadas para parar a introdução destas vulnerabilidades no software. A intenção deste controlo é ensinar estas técnicas a todos os programadores e garantir que estas técnicas não são esquecidas ou que as técnicas mais recentes são aprendidas ao realizar isto anualmente.

Diretrizes de Provas de Exemplo: forneça provas através de certificados se forem realizados por uma empresa de formação externa ou ao fornecer capturas de ecrã dos diários de formação ou de outros artefactos que demonstram que os programadores participaram na formação. Se esta formação for realizada através de recursos internos, forneça também provas do material de preparação.

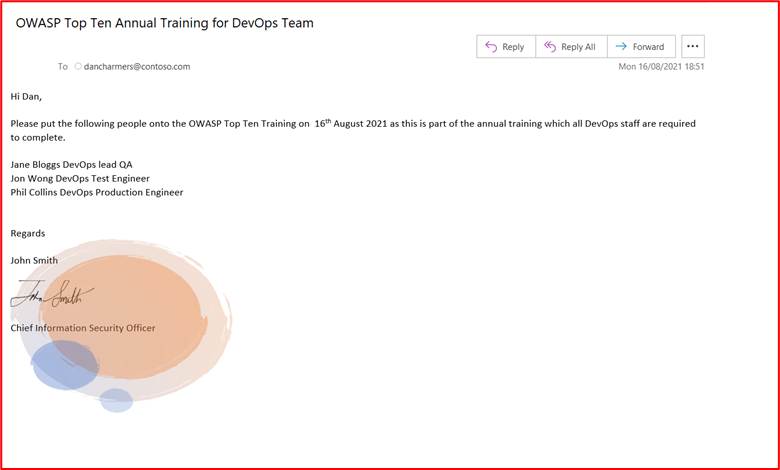

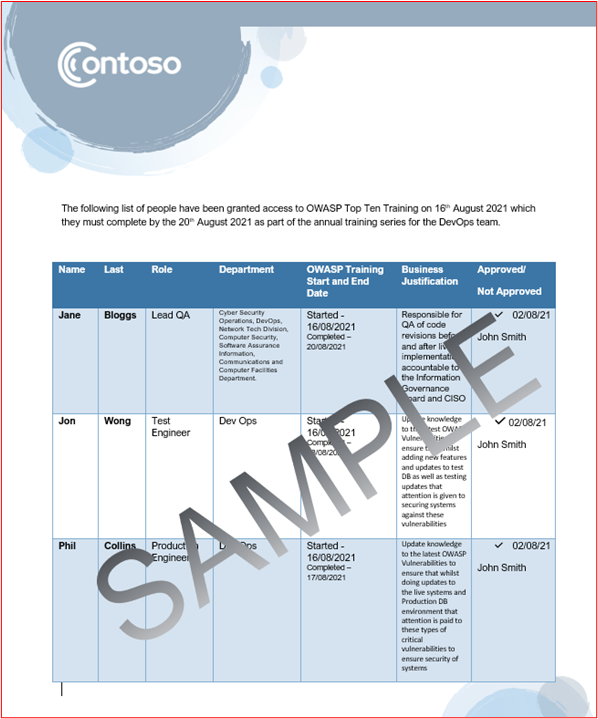

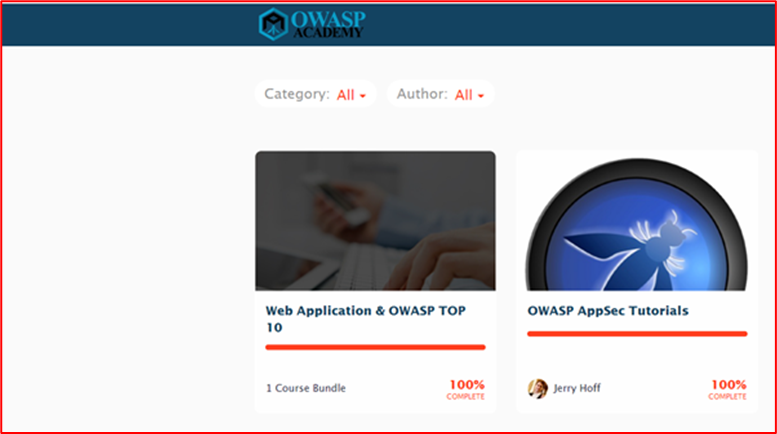

Exemplo de Prova: abaixo encontra-se o e-mail a pedir que a equipa do DevOps esteja inscrita na Formação Anual das Dez Principais Formações do OWASP

A documentação abaixo mostra que a formação foi pedida com justificação comercial e aprovação. Em seguida, segue-se capturas de ecrã tiradas da formação e um registo de conclusão que mostra que a pessoa terminou a formação anual.

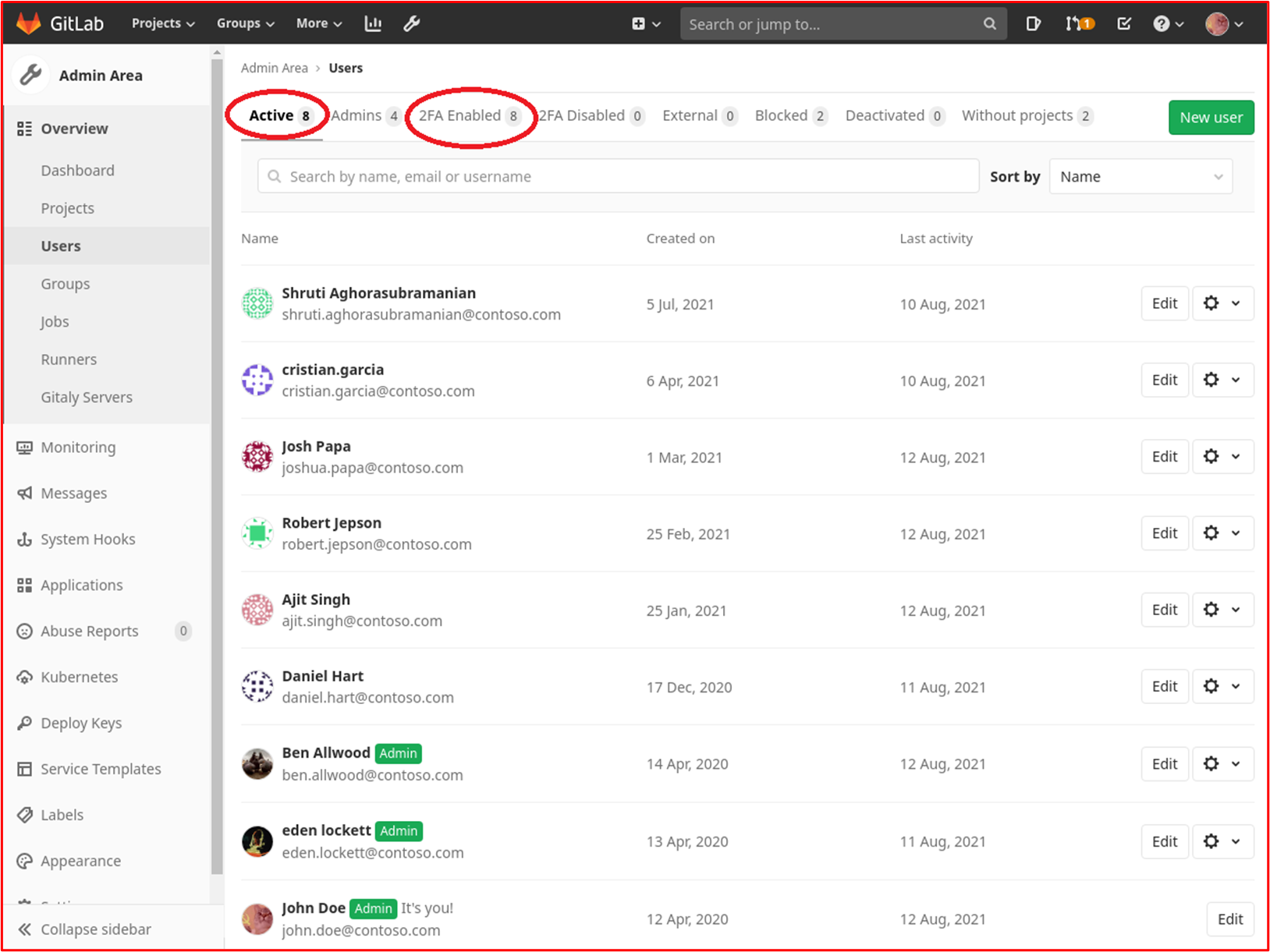

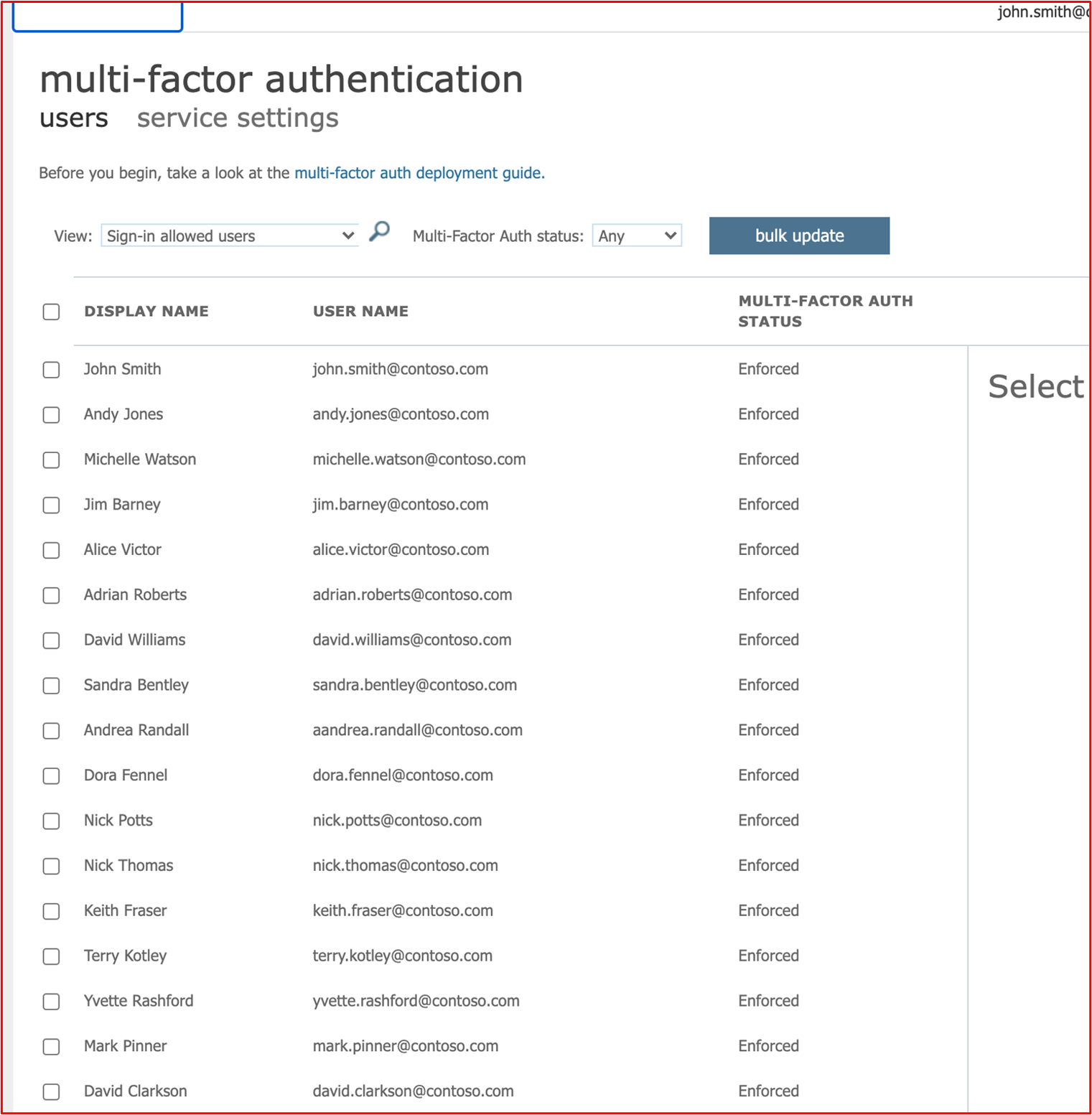

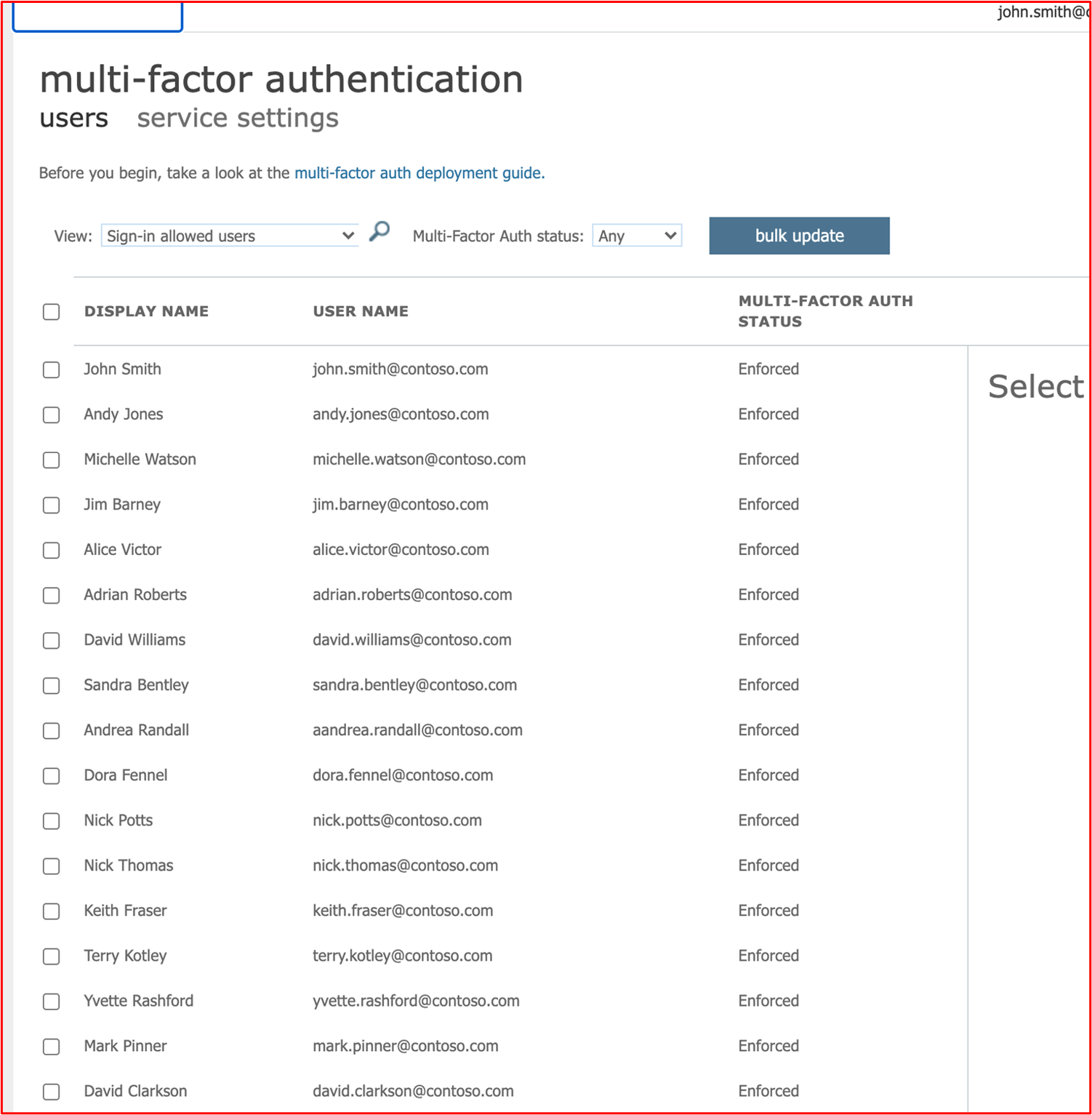

Controlo 37: forneça provas de que os repositórios de código estão protegidos com a autenticação multifator (MFA).

Intenção: se um grupo de atividades puder aceder e modificar a base de código de um software, pode introduzir vulnerabilidades, backdoors ou código malicioso na base de código e, portanto, na aplicação. Já houve vários casos disto, com provavelmente o mais divulgado a ser o ataque do Ransomware NotPetya, que alegadamente está infetado através de uma atualização comprometida do software fiscal ucraniano chamado M.E.Doc (veja O que não éPetya).

Diretrizes de Provas de Exemplo: forneça provas através de capturas de ecrã do repositório de código que todos os utilizadores têm a MFA ativada.

Exemplo de Evidência: a seguinte captura de ecrã mostra que a MFA está ativada em todos os 8 utilizadores do GitLab.

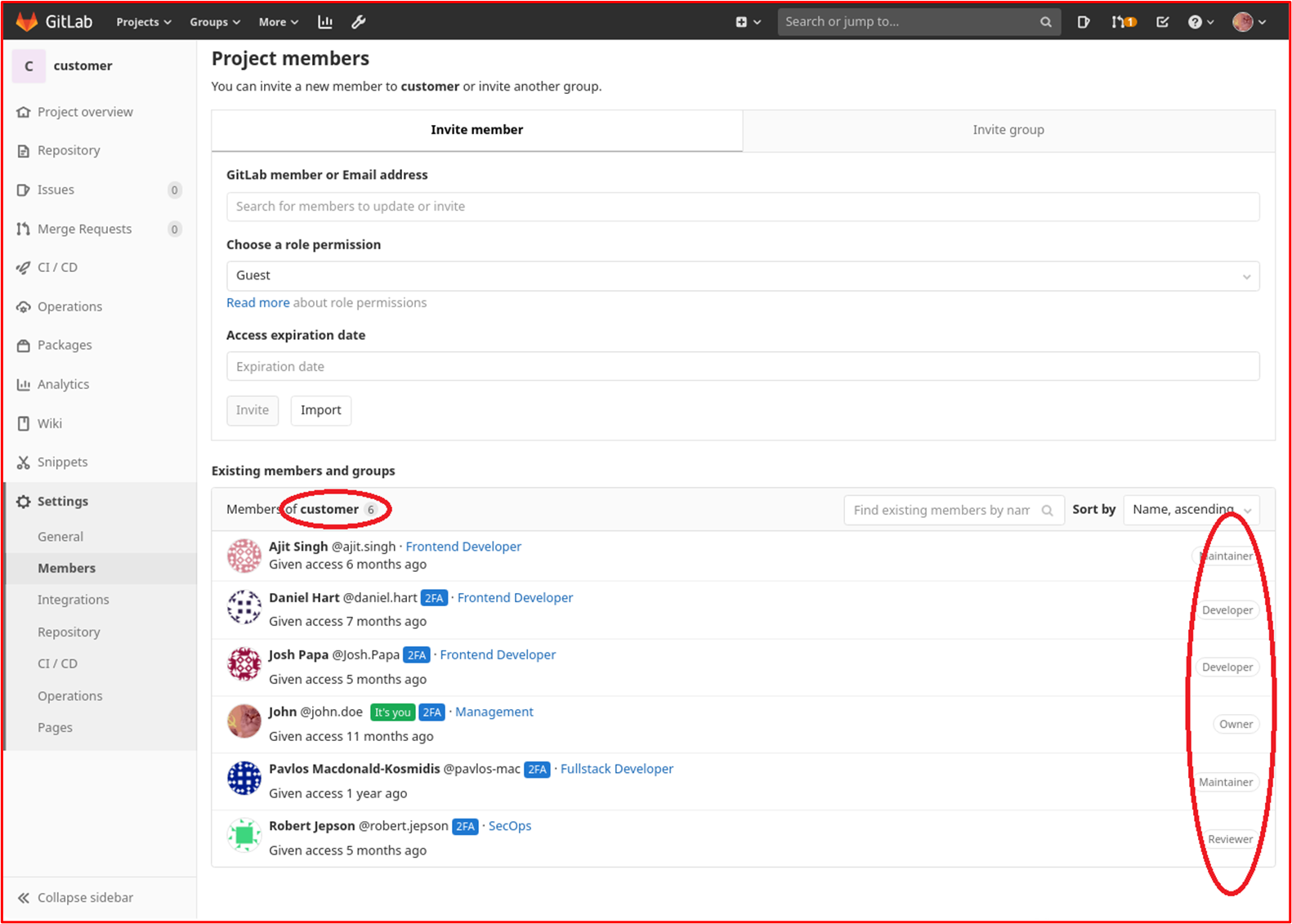

Controlo 38: forneça provas de que os controlos de acesso estão implementados para proteger os repositórios de código.

Intenção: a partir do controlo anterior, os controlos de acesso devem ser implementados para limitar o acesso apenas a utilizadores individuais que estejam a trabalhar em projetos específicos. Ao limitar o acesso, está a limitar o risco de efetuar alterações não autorizadas e, assim, introduzir alterações de código inseguras. Deve ser tomada uma abordagem com menos privilégios para proteger o repositório de código.

Diretrizes de Provas de Exemplo: forneça provas através de capturas de ecrã do repositório de código que o acesso está restrito a indivíduos necessários, incluindo privilégios diferentes.

Exemplo de Prova: a seguinte captura de ecrã mostra os membros do projeto "Clientes" no GitLab, que é o "Portal do Cliente" da Contoso. Como pode ver na captura de ecrã, os utilizadores têm "Funções" diferentes para limitar o acesso ao projeto.

Gerenciamento de contas

As práticas de gestão de contas seguras são importantes, uma vez que as contas de utilizador constituem a base para permitir o acesso a sistemas de informação, ambientes de sistema e dados. As contas de utilizador têm de ser devidamente protegidas, uma vez que um compromisso das credenciais do utilizador pode fornecer não só um ponto de apoio no ambiente e acesso a dados confidenciais, mas também pode fornecer controlo administrativo sobre todo o ambiente ou sistemas chave se as credenciais do utilizador tiverem privilégios administrativos.

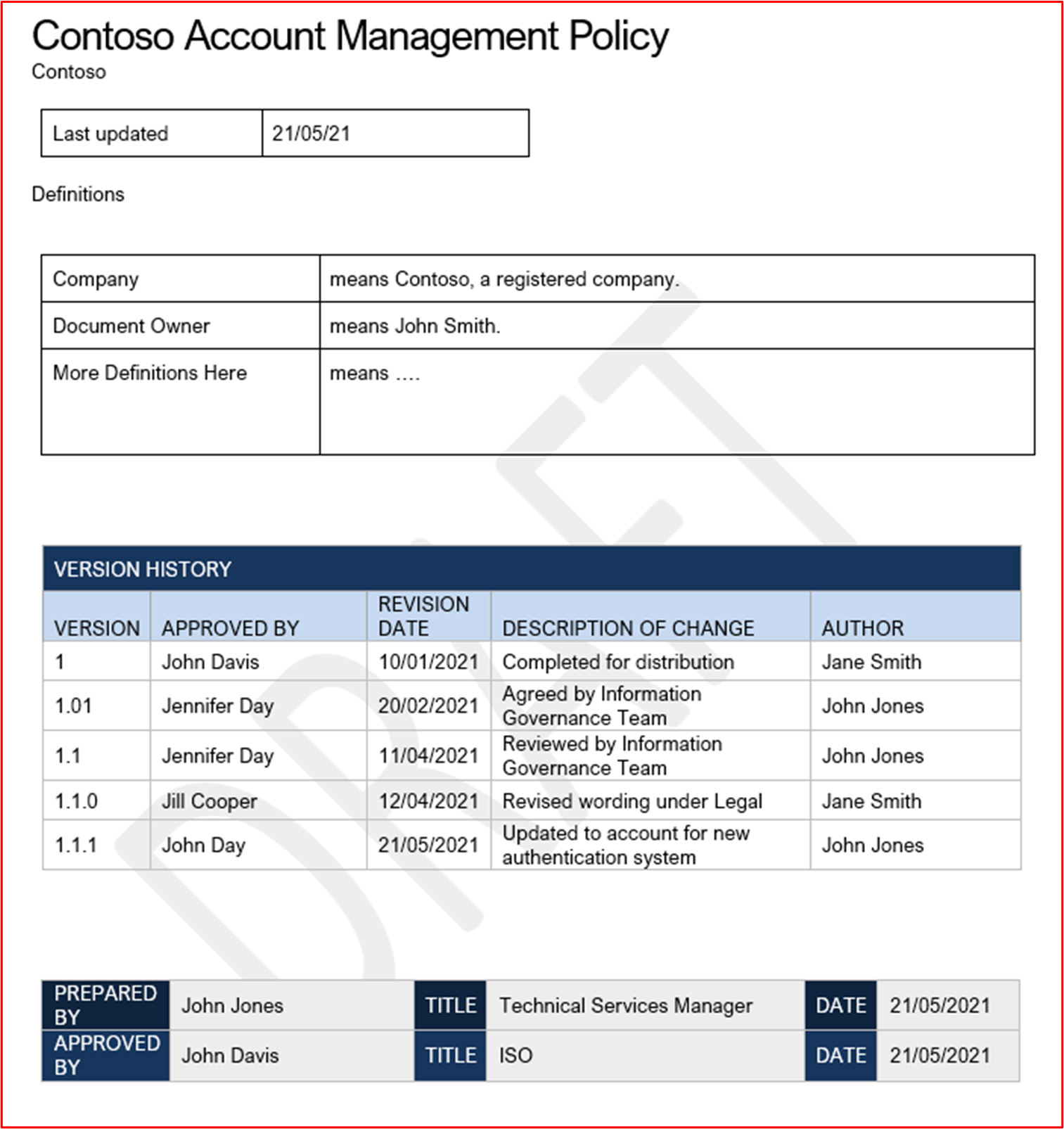

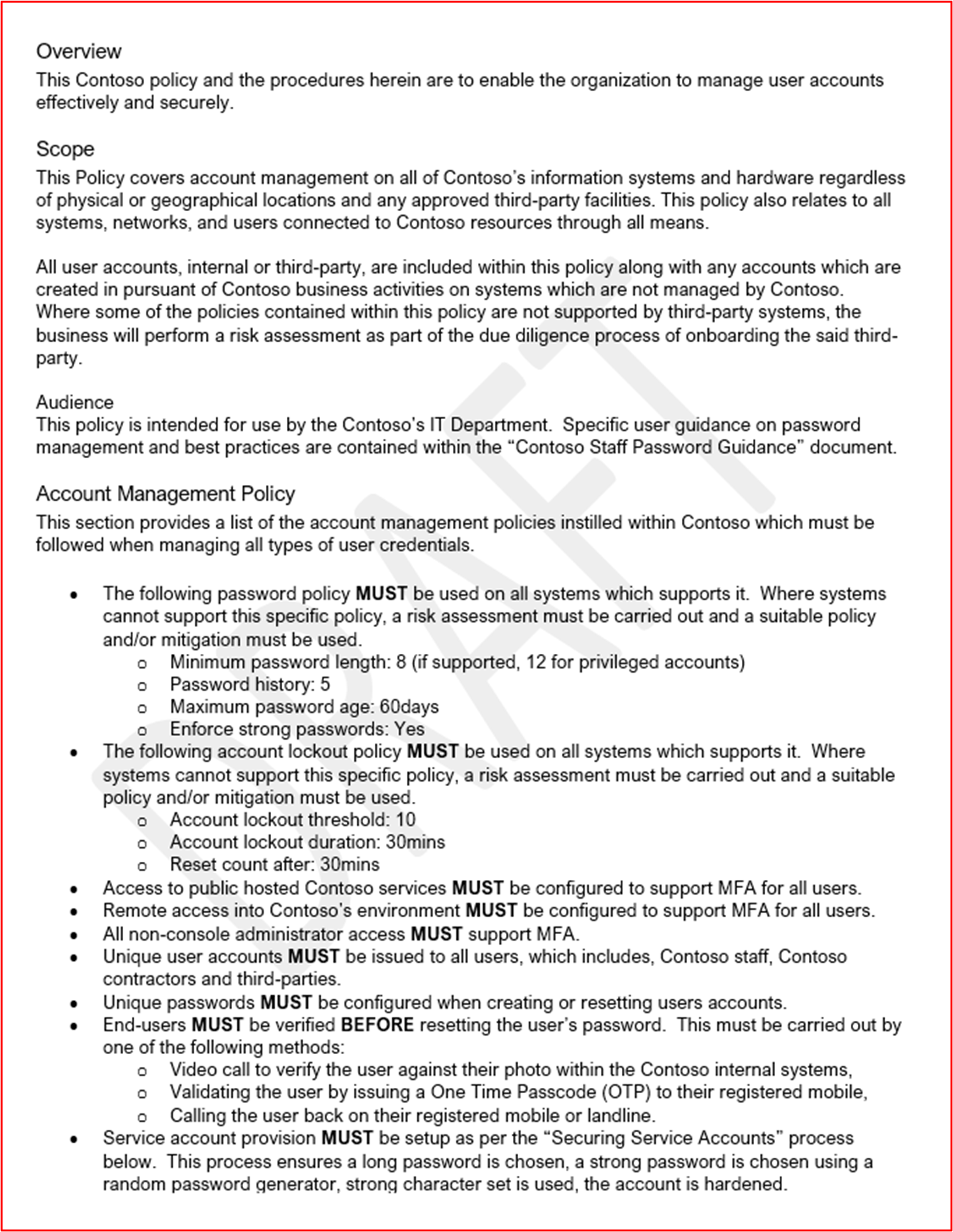

Controlo 39: forneça documentação de política que regule as práticas e procedimentos de gestão de contas.

Intenção: as contas de utilizador continuam a ser alvo de grupos de atividades e, muitas vezes, serão a origem de um comprometimento de dados. Ao configurar contas excessivamente permissivas, as organizações não só aumentarão o conjunto de contas "privilegiadas" que podem ser utilizadas por um grupo de atividades para efetuar uma falha de segurança de dados, como também podem aumentar o risco de exploração bem-sucedida de uma vulnerabilidade que exigiria privilégios específicos para serem bem-sucedidas.

A BeyondTrust produz anualmente um "Relatório de Vulnerabilidades da Microsoft" que analisa as vulnerabilidades de segurança da Microsoft relativamente ao ano anterior e detalha percentagens destas vulnerabilidades que dependem da conta de utilizador que tem direitos de administrador. Numa publicação de blogue recente "New Microsoft Vulnerabilities Report Reveals a 48% YoY Increase in Vulnerabilities & How They Could Be Mitigated with Least Privilege", 90% of Critical vulnerabilities in Internet Explorer, 85% of Critical vulnerabilities in Microsoft Edge and 100% of Critical vulnerabilities in Microsoft Outlook would have been mitigad by removeing admin vulnerabilities in Microsoft Edge and 100% of Critical vulnerabilities in Microsoft Outlook would have been mitigad by removeing admin vulnerabilities in Microsoft Edge. Para suportar a gestão segura de contas, as organizações precisam de garantir que as políticas de suporte e os procedimentos que promovem as melhores práticas de segurança estão implementados e seguidos para mitigar estas ameaças.

Diretrizes de Provas de Exemplo: forneça as políticas documentadas e os documentos de procedimento que abrangem as práticas de gestão da conta. No mínimo, os tópicos abordados devem estar alinhados com os controlos na Certificação do Microsoft 365.

Exemplo de Prova: a seguinte captura de ecrã mostra um exemplo de Política de Gestão de Contas para a Contoso.

Nota: Esta captura de ecrã mostra um documento de política/processo, a expetativa é que os ISVs partilhem a documentação de política/procedimento de suporte real e não apenas forneçam uma captura de ecrã.

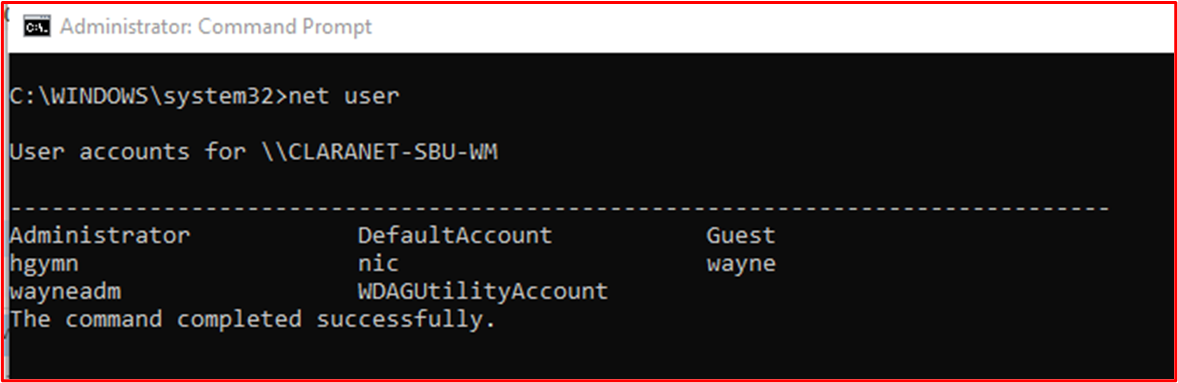

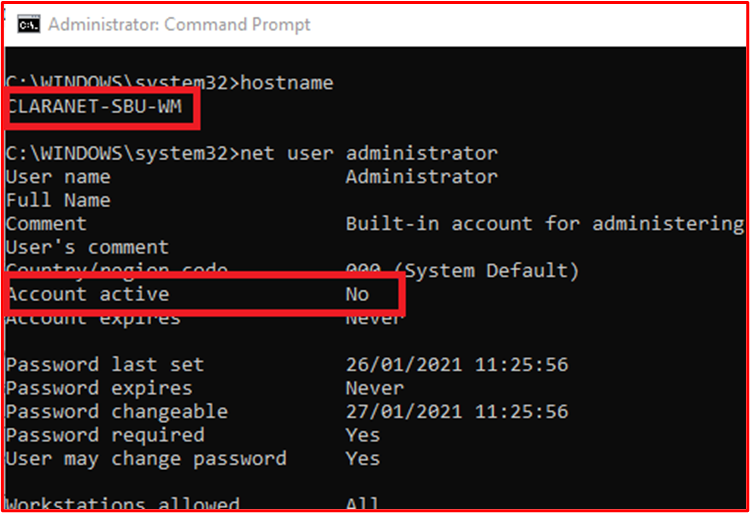

Controlo 40: forneça provas de que as credenciais predefinidas estão desativadas, removidas ou alteradas nos componentes do sistema de exemplo.

Intenção: embora isto esteja a tornar-se menos popular, ainda existem instâncias em que os grupos de atividade podem tirar partido das credenciais de utilizador predefinidas e bem documentadas para comprometer os componentes do sistema de produção. Um exemplo popular disto é com Dell iDRAC (Integrated Dell Remote Access Controller). Este sistema pode ser utilizado para gerir remotamente um Dell Server, que pode ser utilizado por um grupo de atividades para obter controlo sobre o sistema operativo do Servidor. A credencial predefinida de root::calvin está documentada e, muitas vezes, pode ser utilizada por grupos de atividades para obter acesso aos sistemas utilizados pelas organizações. A intenção deste controlo é garantir que estas credenciais predefinidas estão desativadas ou removidas

Diretrizes de Evidência de Exemplo: existem várias formas de recolher provas para suportar este controlo. Capturas de ecrã de utilizadores configurados em todos os componentes do sistema podem ajudar, ou seja, capturas de ecrã dos ficheiros Linux /etc/shadow e /etc/passwd ajudarão a demonstrar se as contas foram desativadas. Tenha em atenção que o ficheiro /etc/shadow seria necessário para demonstrar que as contas estão verdadeiramente desativadas ao observar que o hash de palavra-passe começa com um caráter inválido, como '!' que indica que a palavra-passe é inutilizável. O conselho seria desativar apenas alguns carateres da palavra-passe e redigir o resto. Outras opções seriam para sessões de partilha de ecrã em que o avaliador conseguiu experimentar manualmente as credenciais predefinidas, por exemplo, no debate acima sobre Dell iDRAC, o avaliador tem de tentar autenticar-se em todas as interfaces iDRAC de Dell com as credenciais predefinidas.

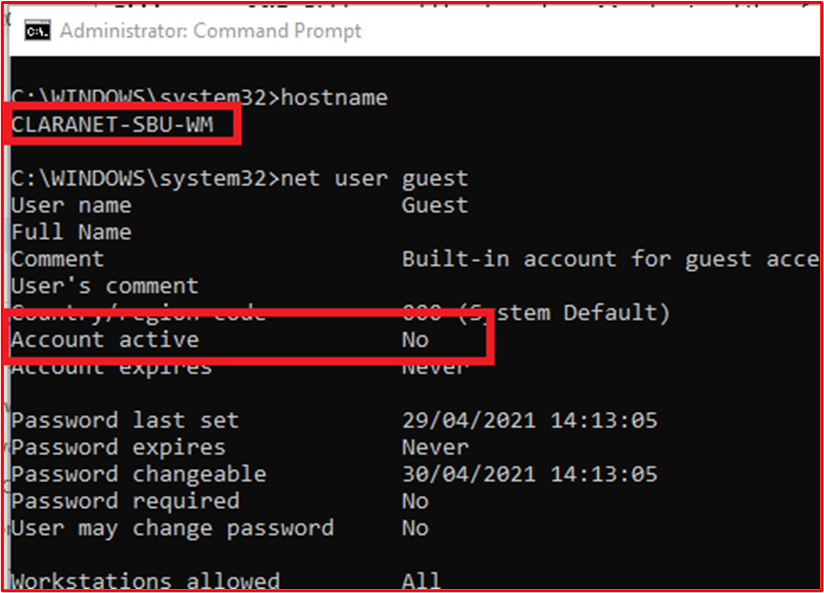

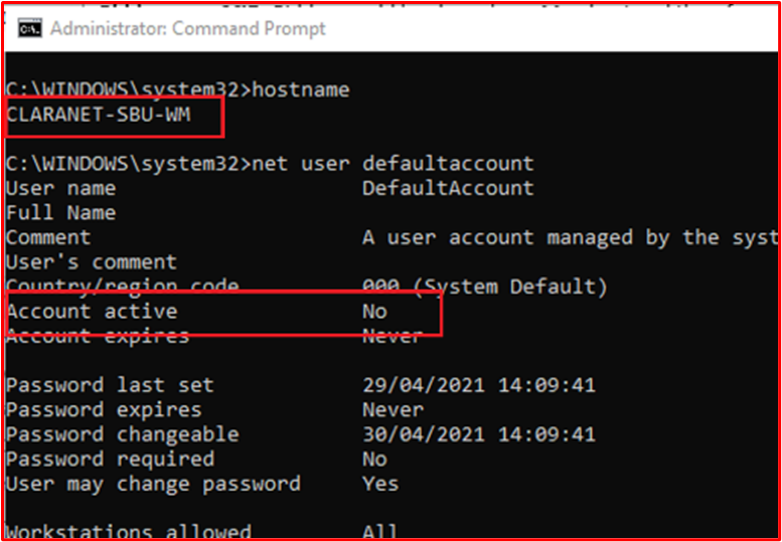

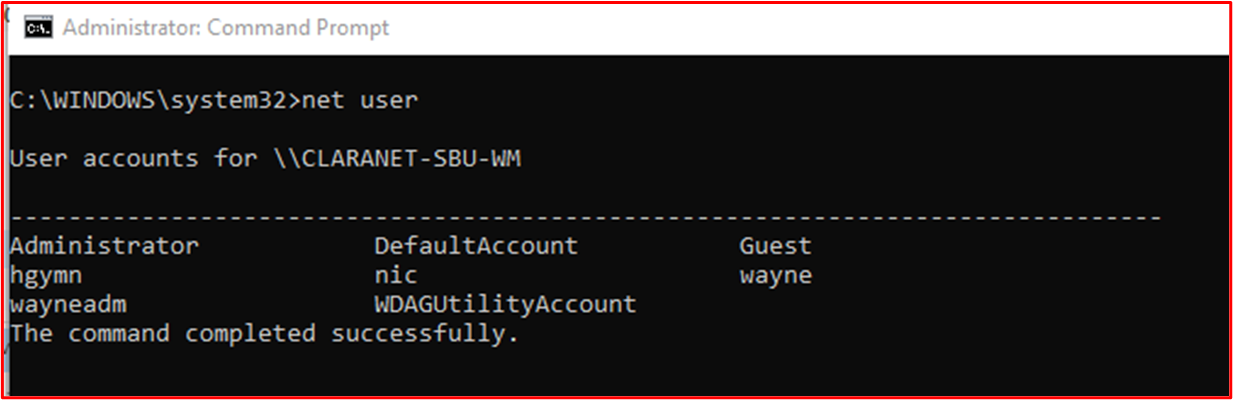

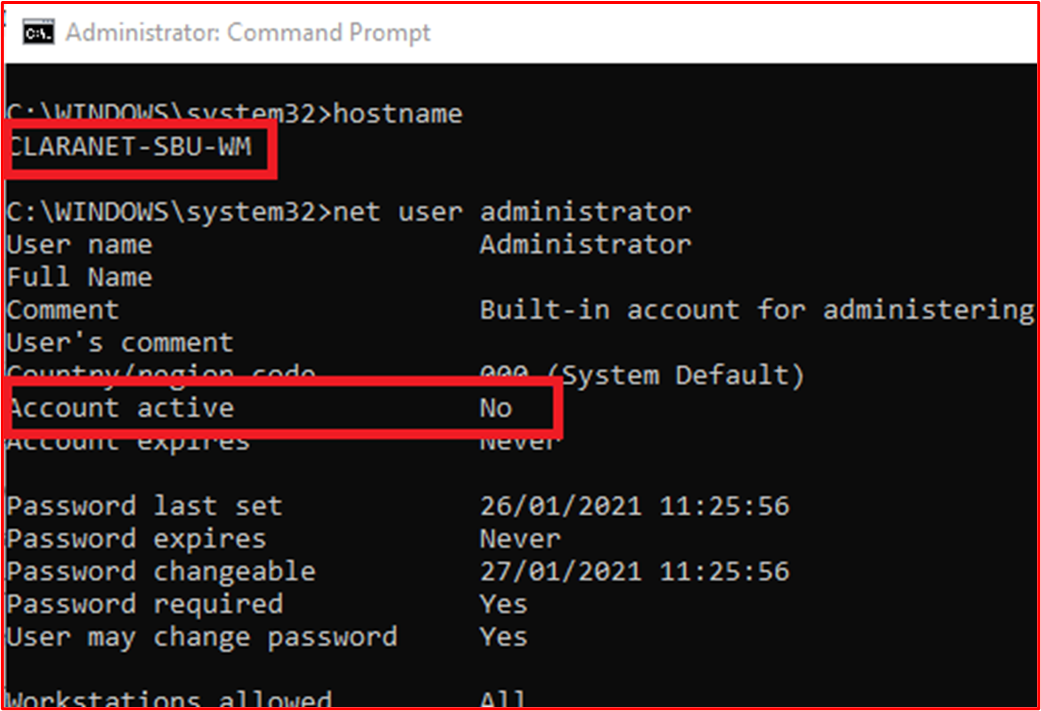

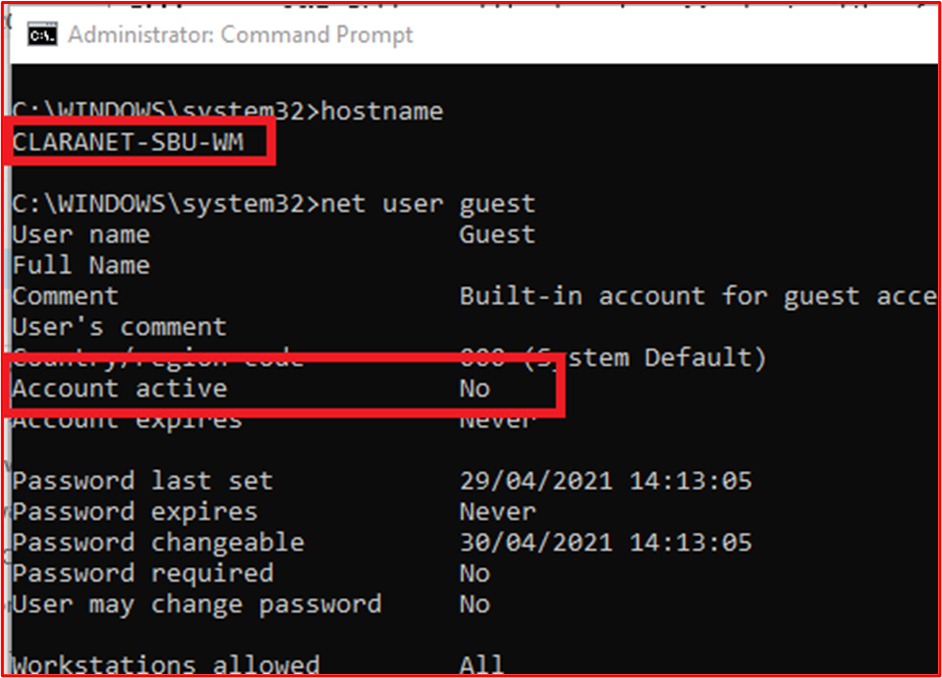

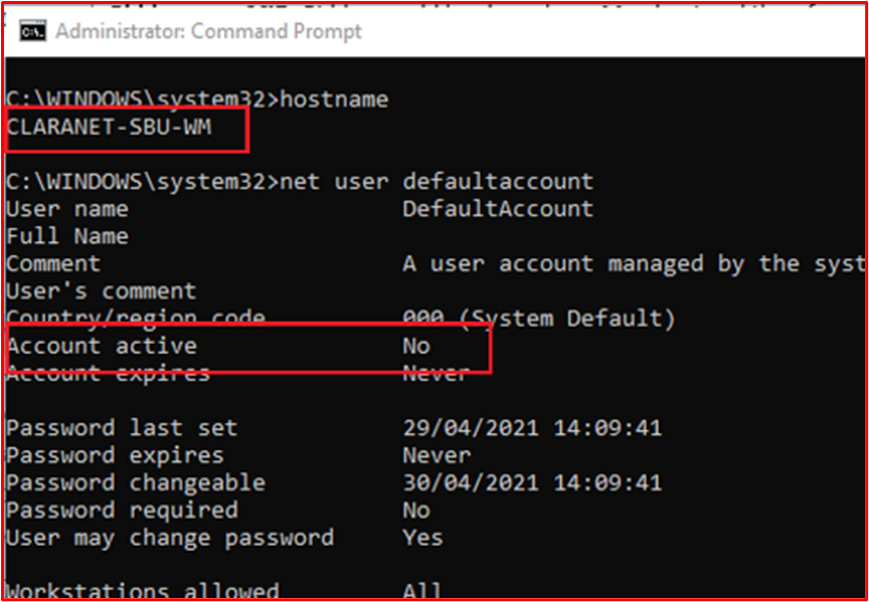

Exemplo de Prova: a seguinte captura de ecrã mostra as contas de utilizador configuradas para o componente de sistema no âmbito "CLARANET-SBU-WM". O mostra várias contas predefinidas; Administrador, DefaultAccount e Convidado, no entanto, as capturas de ecrã seguintes mostram que estas contas estão desativadas.

Esta captura de ecrã seguinte mostra que a conta de Administrador está desativada no componente de sistema no âmbito "CLARANET-SBU-WM".

Esta captura de ecrã seguinte mostra que a Conta de convidado está desativada no componente do sistema no âmbito "CLARANET-SBU-WM".

Esta captura de ecrã seguinte mostra que a DefaultAccount está desativada no componente do sistema no âmbito "CLARANET-SBU-WM".

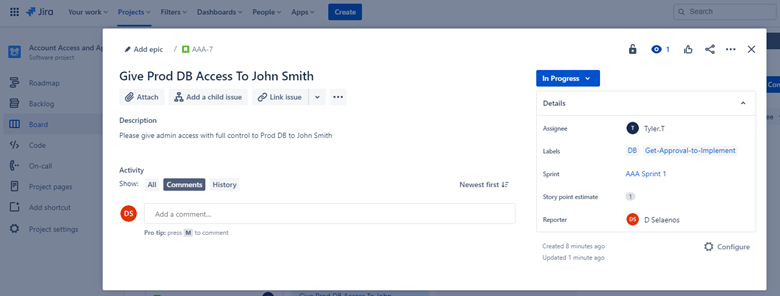

Controlo 41: forneça provas de que a criação, modificação e eliminação da conta passam por um processo de aprovação estabelecido.

Intenção: a intenção é ter um processo estabelecido para garantir que todas as atividades de gestão de contas são aprovadas, garantindo que os privilégios de conta mantêm os princípios de menor privilégio e que as atividades de gestão de contas podem ser devidamente revistas e controladas.

Diretrizes de Provas de Exemplo: normalmente, as provas têm a forma de pedidos de pedidos de alteração, pedidos do ITSM (Gestão de Serviços de TI) ou documentação que mostra que os pedidos de criação, modificação ou eliminação de contas passaram por um processo de aprovação.

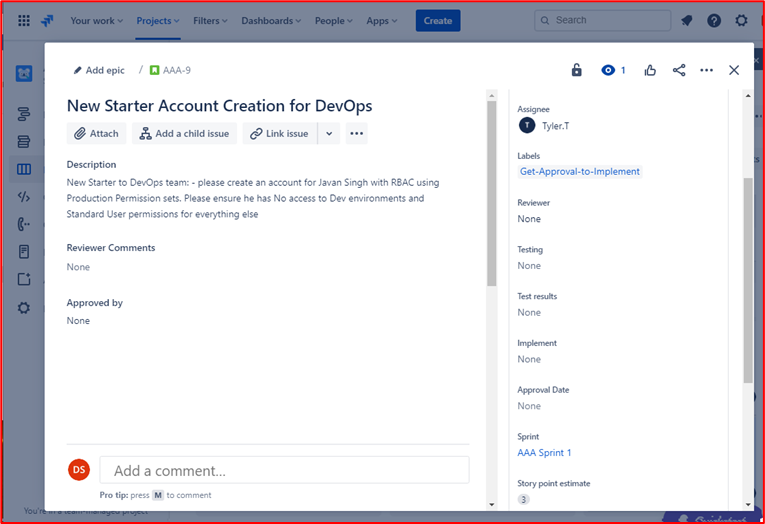

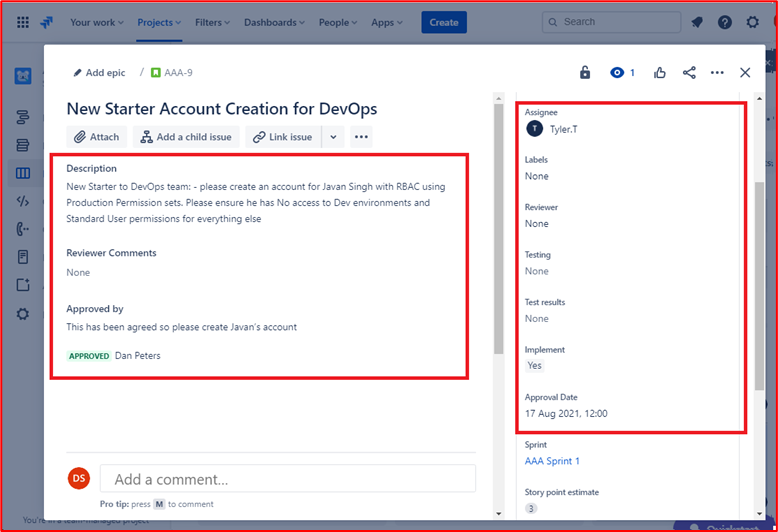

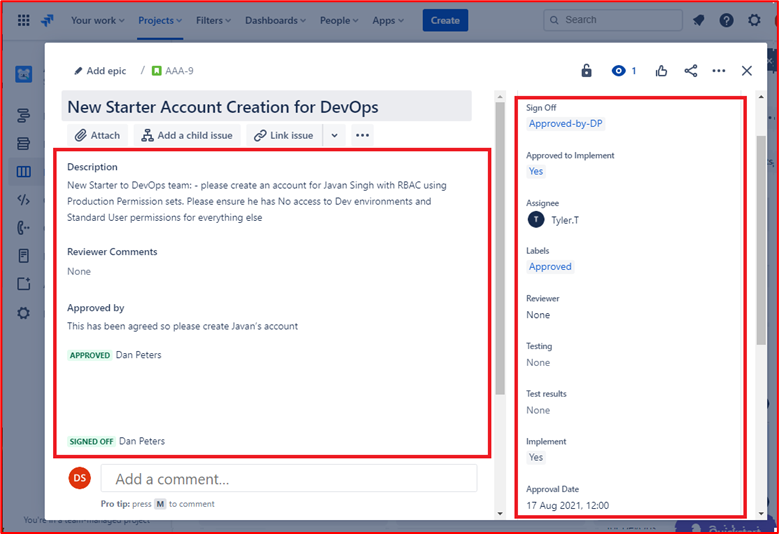

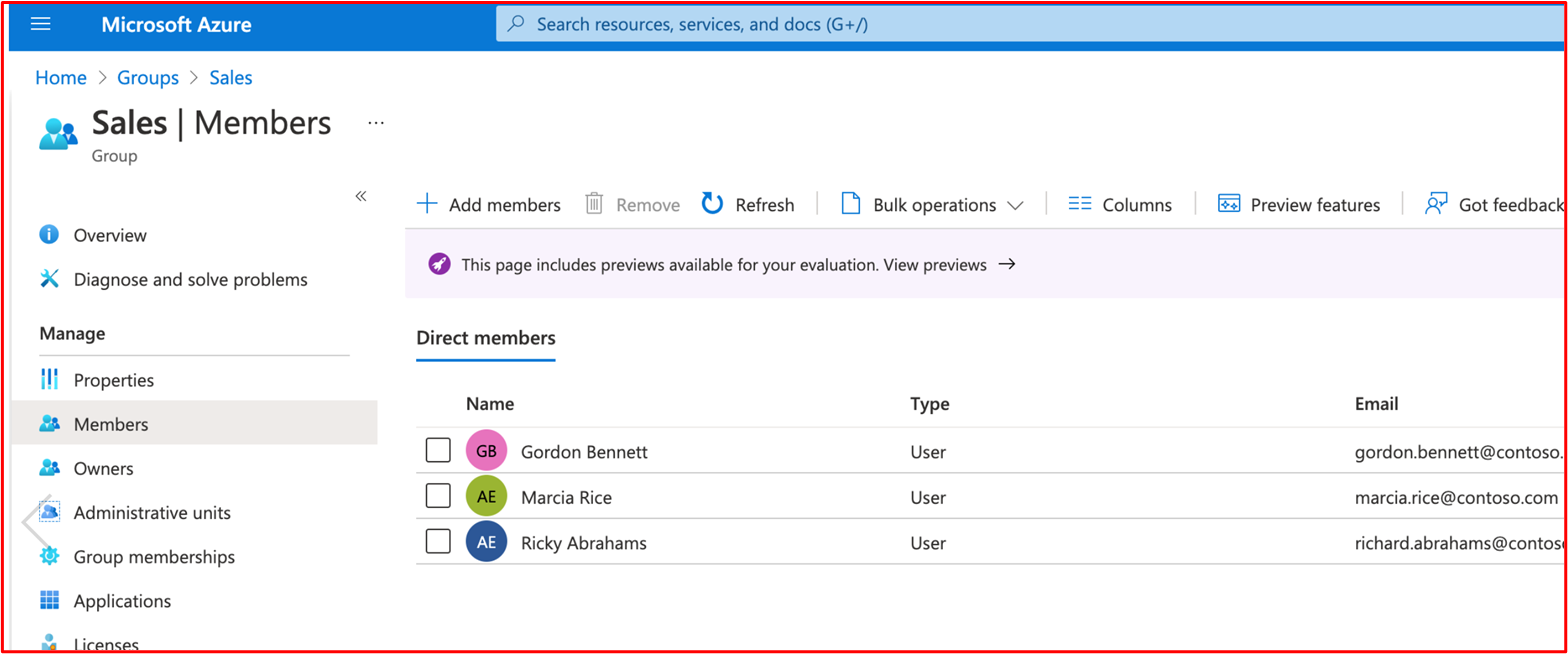

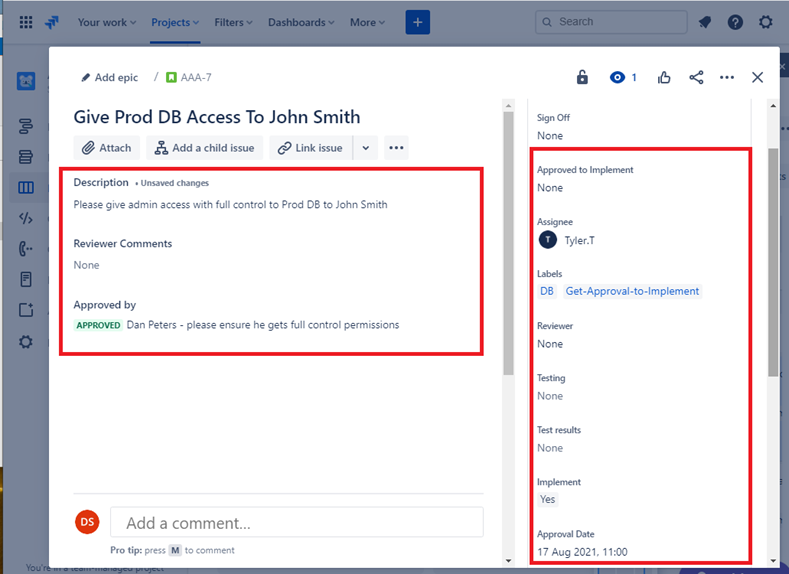

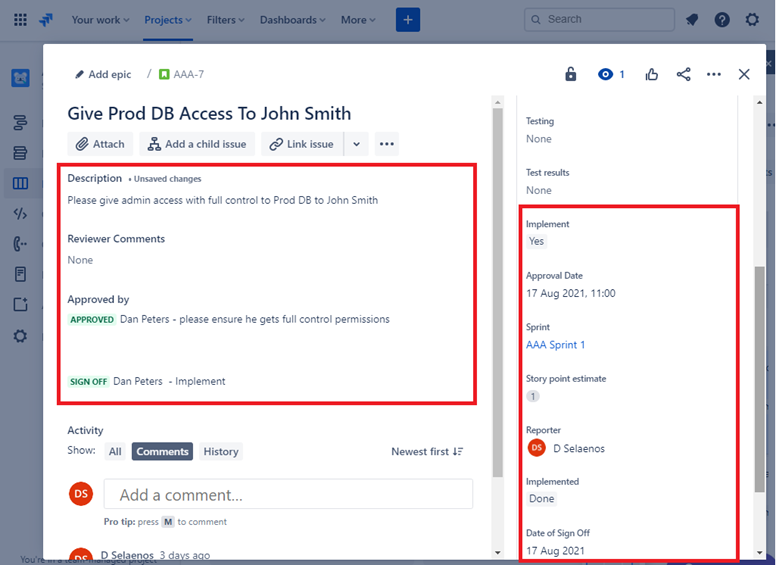

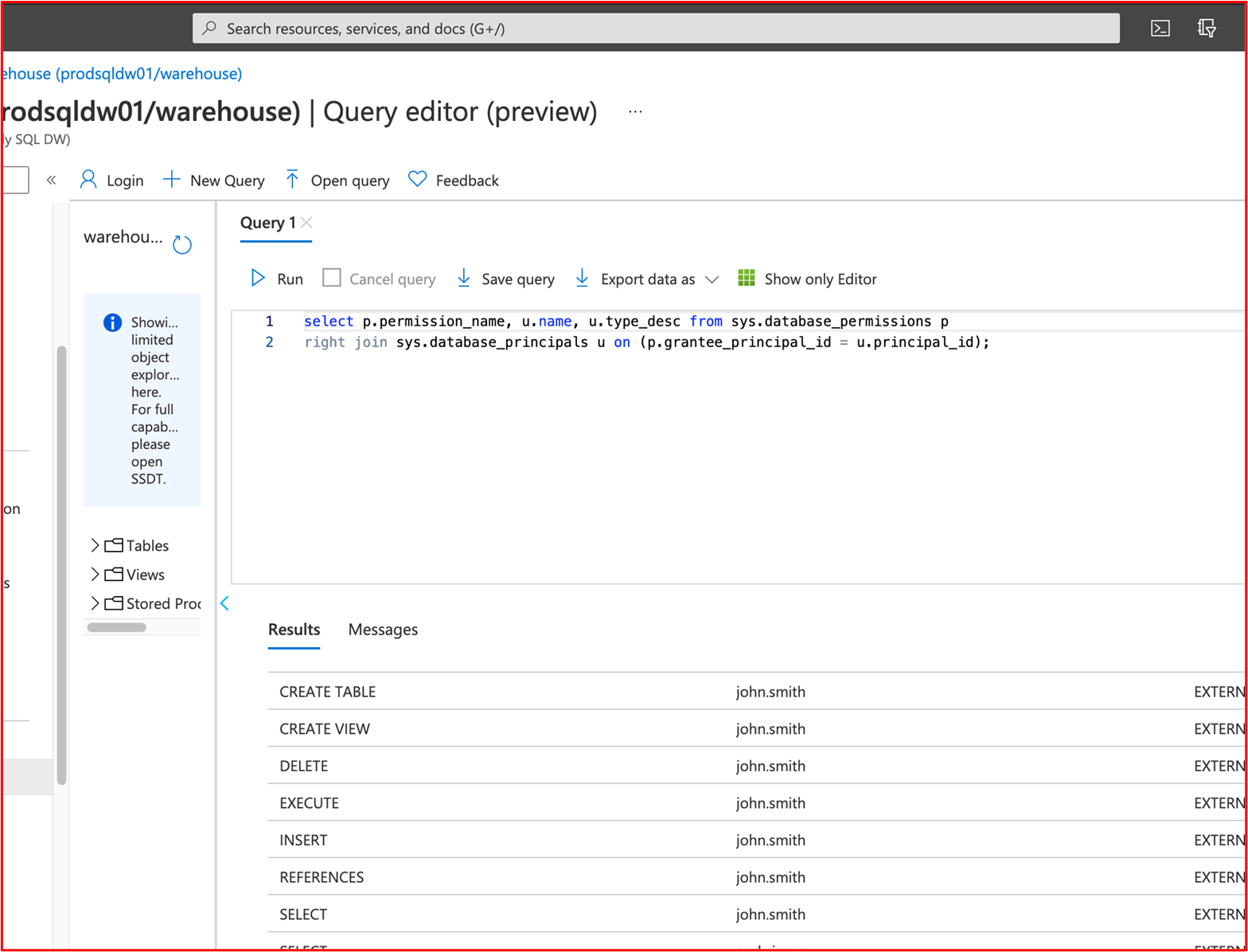

Exemplo de Prova: as imagens abaixo mostram a criação de conta para um novo inicializador para a equipa do DevOps que tem de ter a definição de controlo de acesso baseado em funções com base nas permissões do ambiente de produção sem acesso ao ambiente de desenvolvimento e acesso padrão não privilegiado a tudo o resto.

A criação da conta passou pelo processo de aprovação e pelo processo de terminar sessão assim que a conta foi criada e o pedido de suporte fechado.

Controlo 42: forneça provas de que está em curso um processo para desativar ou eliminar contas não utilizadas no prazo de 3 meses.

Intenção: por vezes, as contas inativas podem ficar comprometidas porque são alvo de ataques de força bruta que podem não ser sinalizados, uma vez que o utilizador não está a tentar iniciar sessão nas contas ou através de uma falha na base de dados de palavras-passe em que a palavra-passe de um utilizador foi reutilizada e está disponível numa captura de nome de utilizador/palavra-passe na Internet. As contas não utilizadas devem ser desativadas/removidas para reduzir a superfície de ataque que um grupo de atividade tem para realizar atividades de comprometimento de conta. Estas contas podem dever-se ao facto de um processo de abandono não estar a ser realizado corretamente, de um membro do pessoal que se depare com doença de longa duração ou de um membro do pessoal em licença de maternidade/paternidade. Ao implementar um processo trimestral para identificar estas contas, as organizações podem minimizar a superfície de ataque.

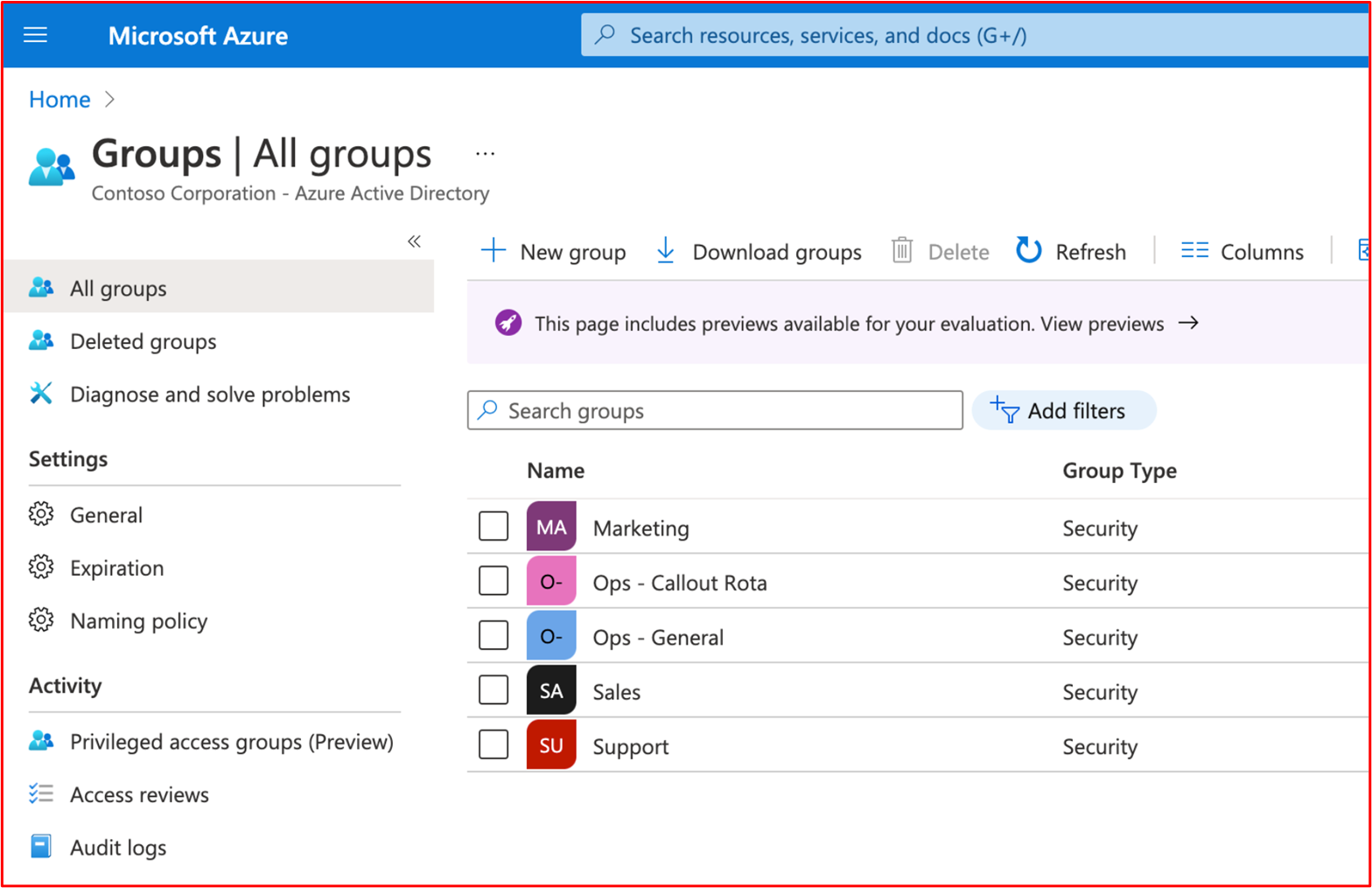

Diretrizes de Provas de Exemplo: as provas devem ser duplas. Em primeiro lugar, uma captura de ecrã ou exportação de ficheiros a mostrar o "último início de sessão" de todas as contas de utilizador no ambiente no âmbito. Podem ser contas locais, bem como contas num serviço de diretório centralizado, como o ID do Microsoft Entra. Isto irá demonstrar que não existem contas com mais de 3 meses ativadas. Em segundo lugar, os elementos de prova do processo de revisão trimestral, que podem ser provas documentais da tarefa a ser concluída no ADO (Azure DevOps) ou em bilhetes JIRA, ou através de registos em papel que devem ser assinados.

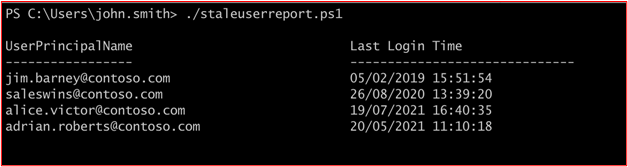

Exemplo de Prova: esta primeira captura de ecrã mostra o resultado do script que é executado trimestralmente para ver o último atributo de início de sessão para os utilizadores no ID do Microsoft Entra.

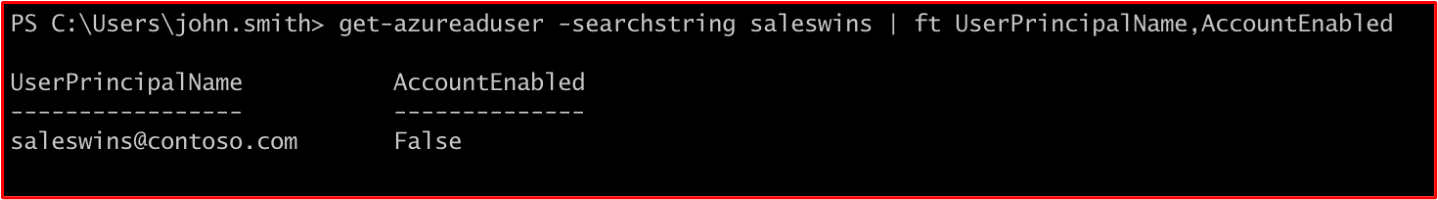

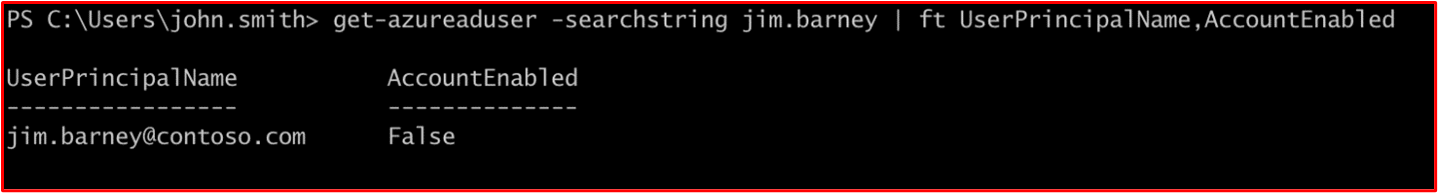

Como pode ver na captura de ecrã acima, dois utilizadores estão a mostrar como não têm sessão iniciada há algum tempo. As duas capturas de ecrã seguintes mostram que estes dois utilizadores estão desativados.

Controlo 43: forneça provas de que existe uma política de palavras-passe forte ou outras mitigações adequadas para proteger as credenciais do utilizador. O seguinte deve ser utilizado como uma orientação mínima:

Comprimento mínimo da palavra-passe de 8 carateres

Limiar de bloqueio de conta não superior a 10 tentativas

Histórico de palavras-passe com um mínimo de 5 palavras-passe

Imposição da utilização de palavra-passe segura

Intenção: tal como já foi discutido, as credenciais do utilizador são frequentemente alvo de ataques por grupos de atividades que tentam obter acesso ao ambiente de uma organização. A intenção de uma política de palavras-passe forte é tentar forçar os utilizadores a escolher palavras-passe fortes para mitigar as hipóteses de os grupos de atividade serem capazes de os forçar de forma bruta. A intenção de adicionar "ou outras mitigações adequadas" é reconhecer que as organizações podem implementar outras medidas de segurança para ajudar a proteger as credenciais do utilizador com base em desenvolvimentos do setor, como "Publicação Especial NIST 800-63B".

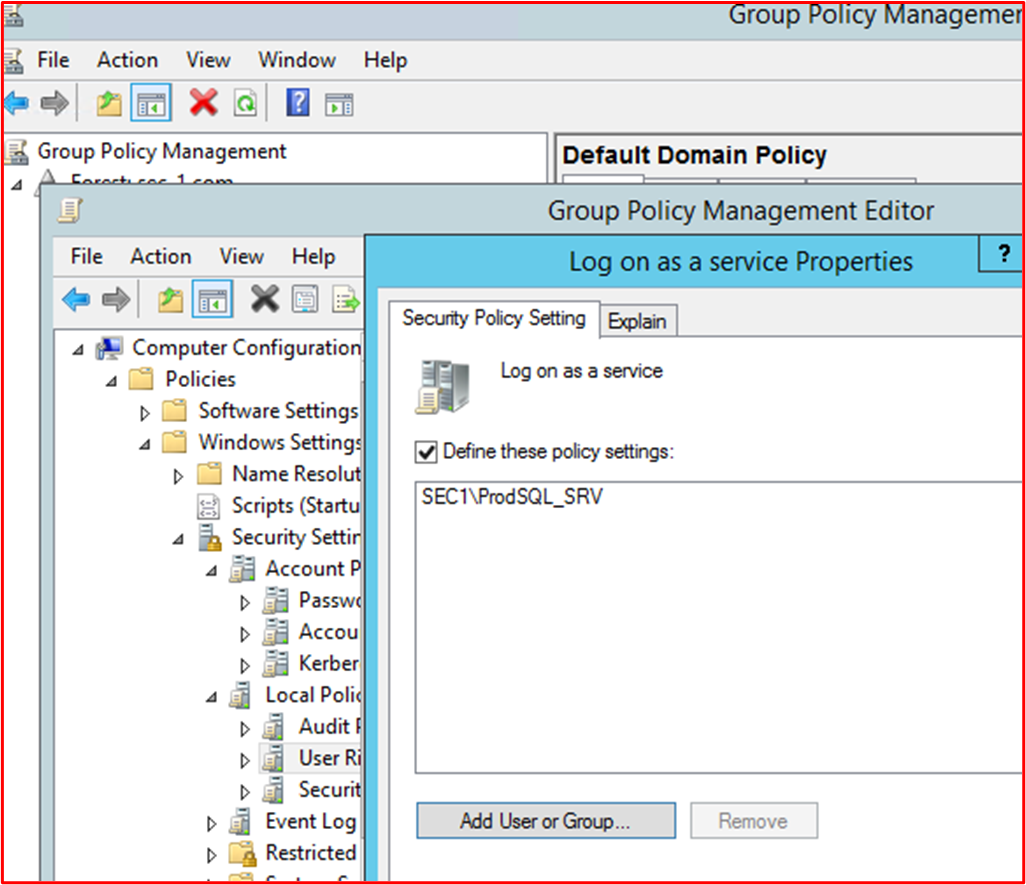

Exemplo de Diretrizes de Evidência: as provas para demonstrar uma política de palavras-passe fortes podem estar na forma de uma captura de ecrã de um Objeto de Política de Grupo de organizações ou das definições de Política de Segurança Local "Políticas de Conta à Política de Palavra-passe" e "Políticas de Conta à Política de Bloqueio de Conta". As provas dependem das tecnologias que estão a ser utilizadas; ou seja, para Linux, pode ser o ficheiro de configuração /etc/pam.d/common-password, para o BitBucket, a secção "Políticas de Autenticação" no Portal de Administração (https://support.atlassian.com/security-and-access-policies/docs/manage-your-password-policy/), etc.

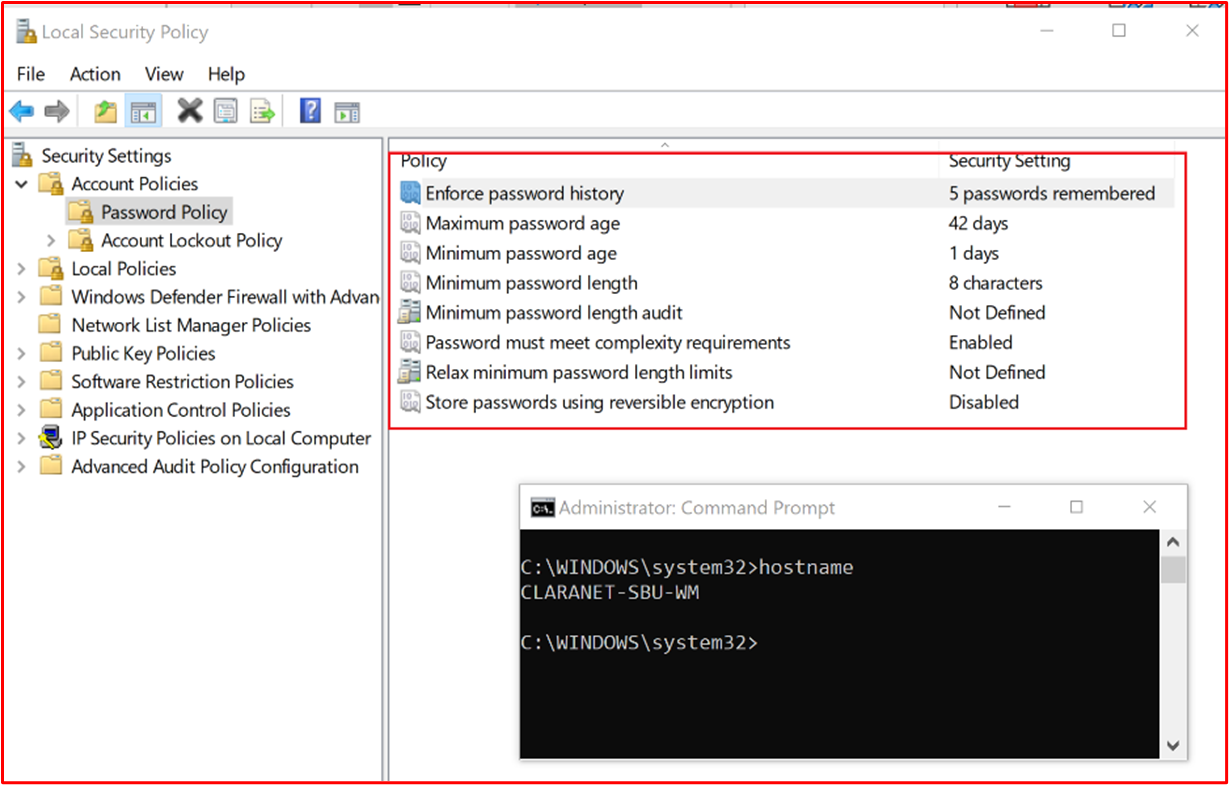

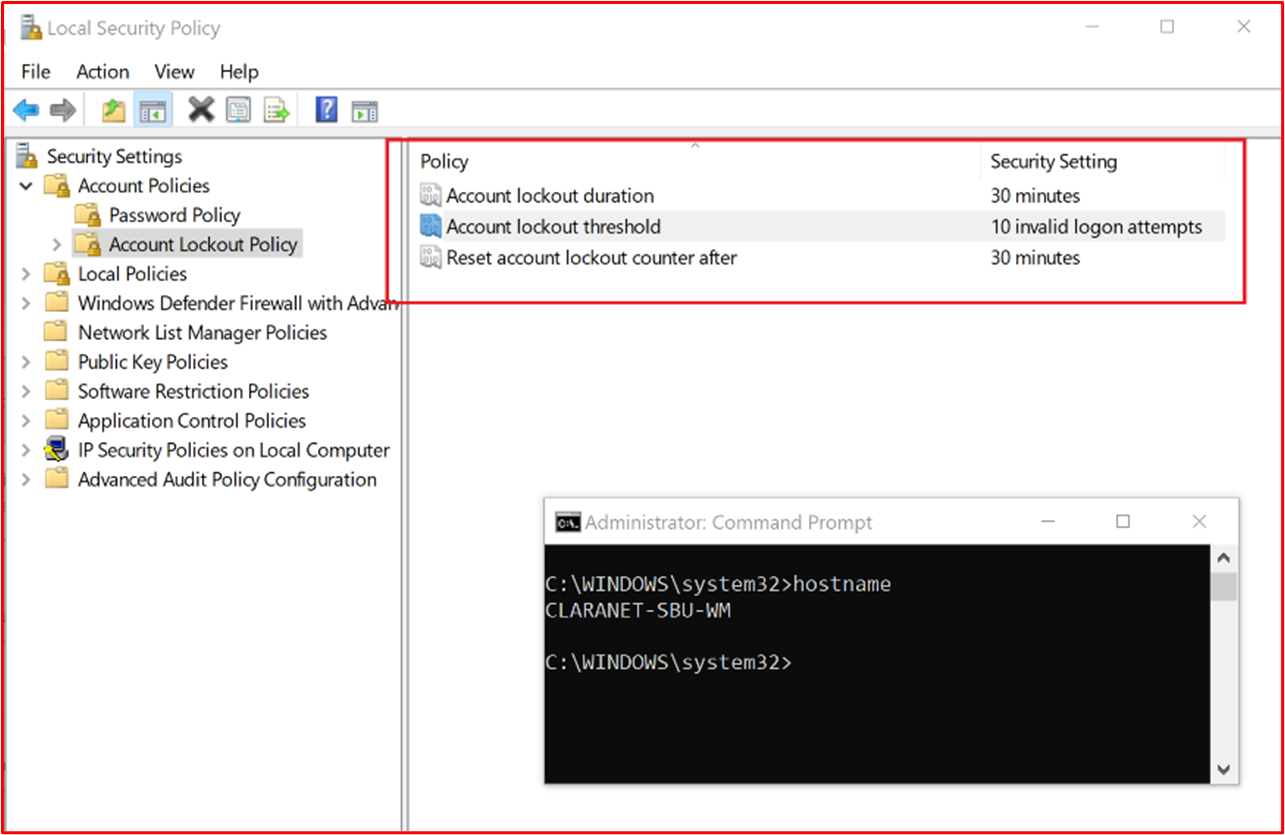

Exemplo de Prova: as provas abaixo mostram a política de palavra-passe configurada na "Política de Segurança Local" do componente de sistema no âmbito "CLARANET-SBU-WM".

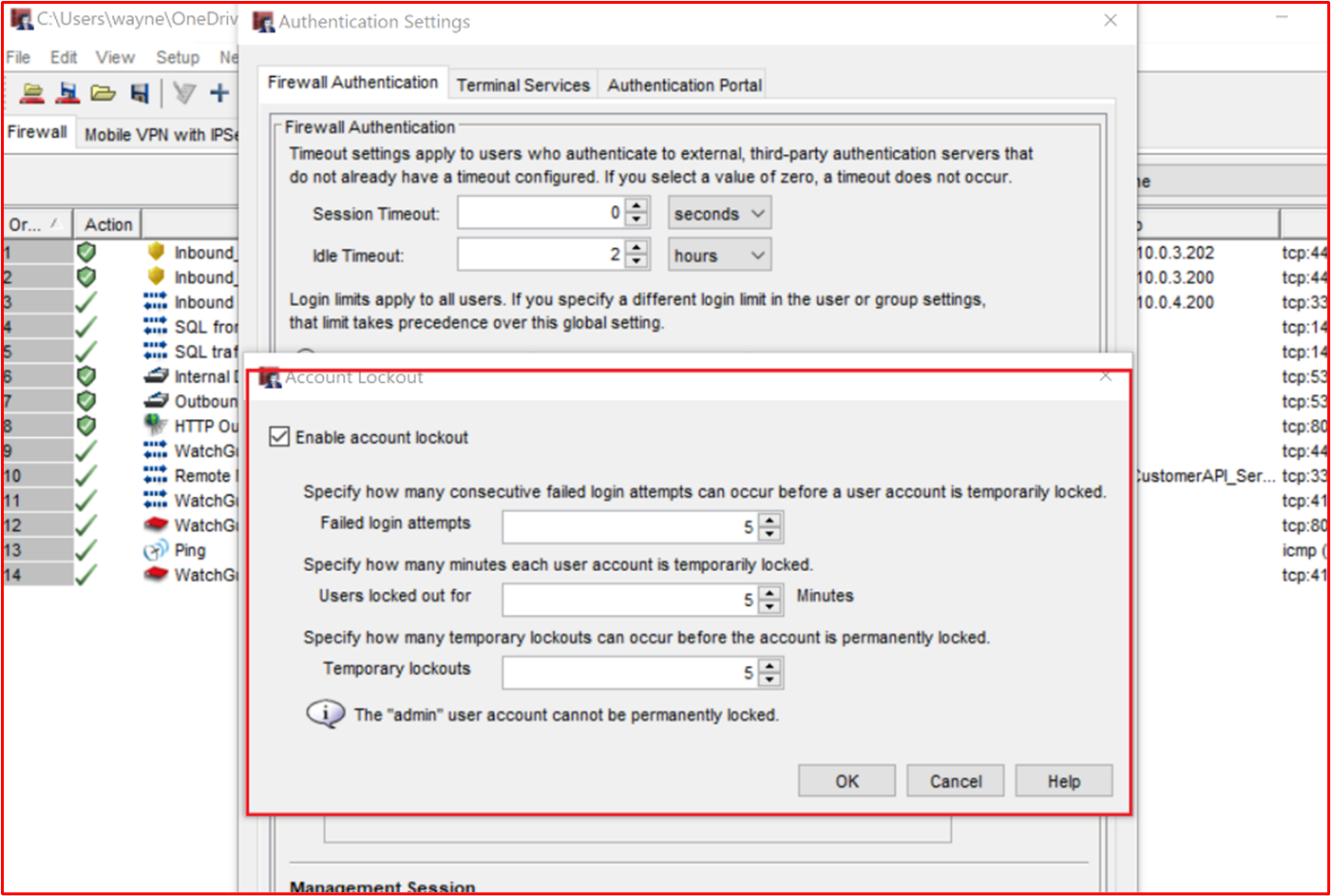

A captura de ecrã abaixo mostra as definições de Bloqueio de Conta para uma Firewall do WatchGuard.

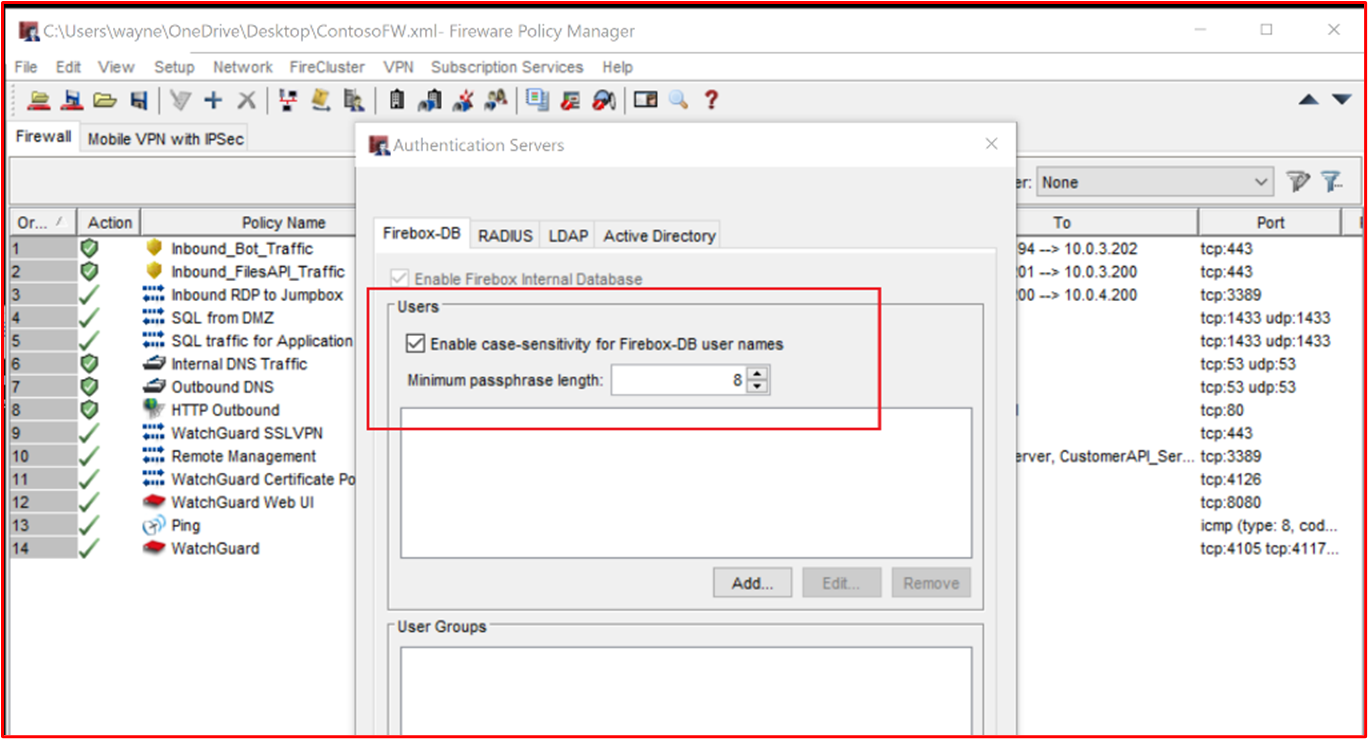

Segue-se um exemplo de um comprimento mínimo da frase de acesso para a Firewall WatchGaurd.

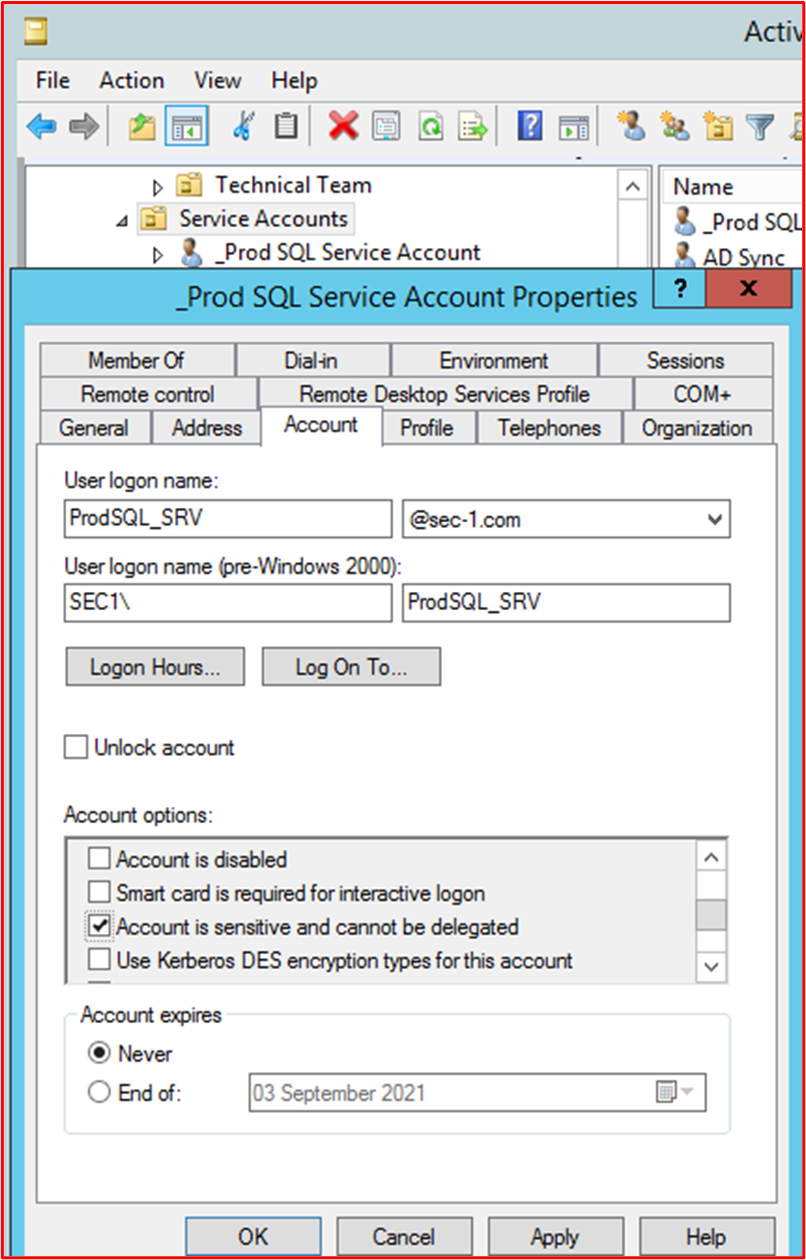

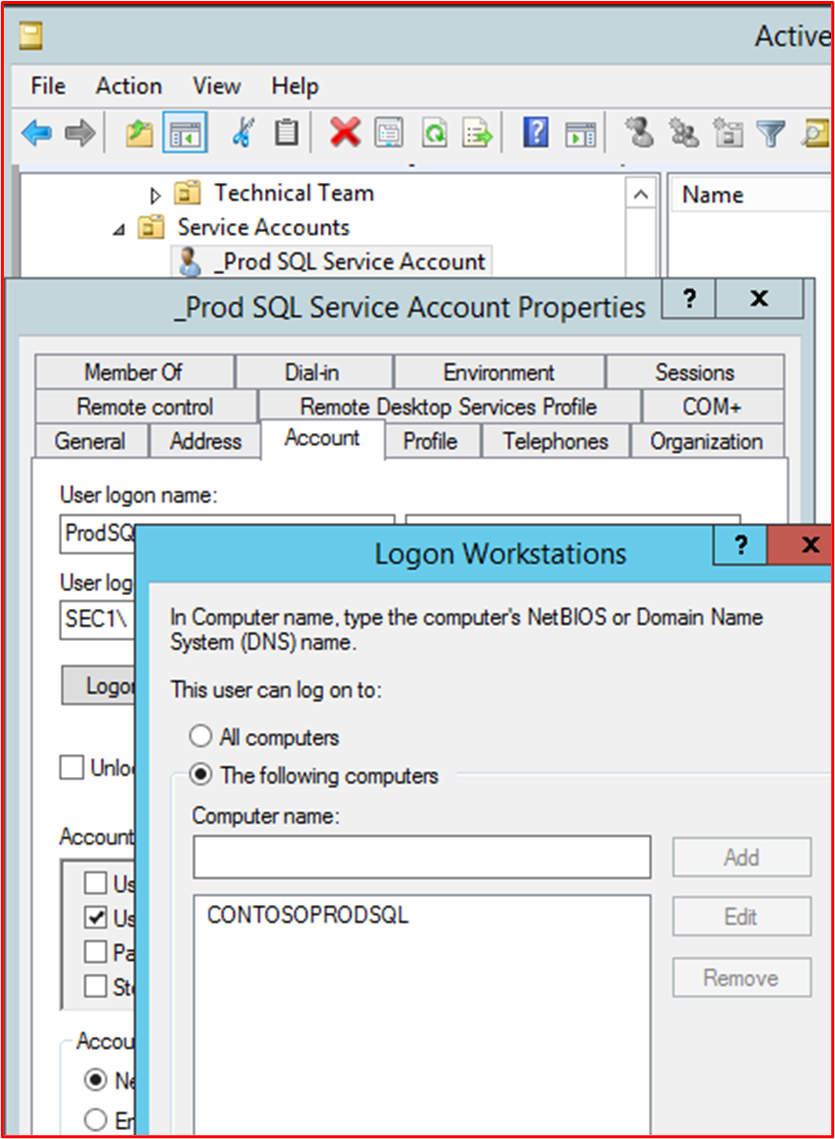

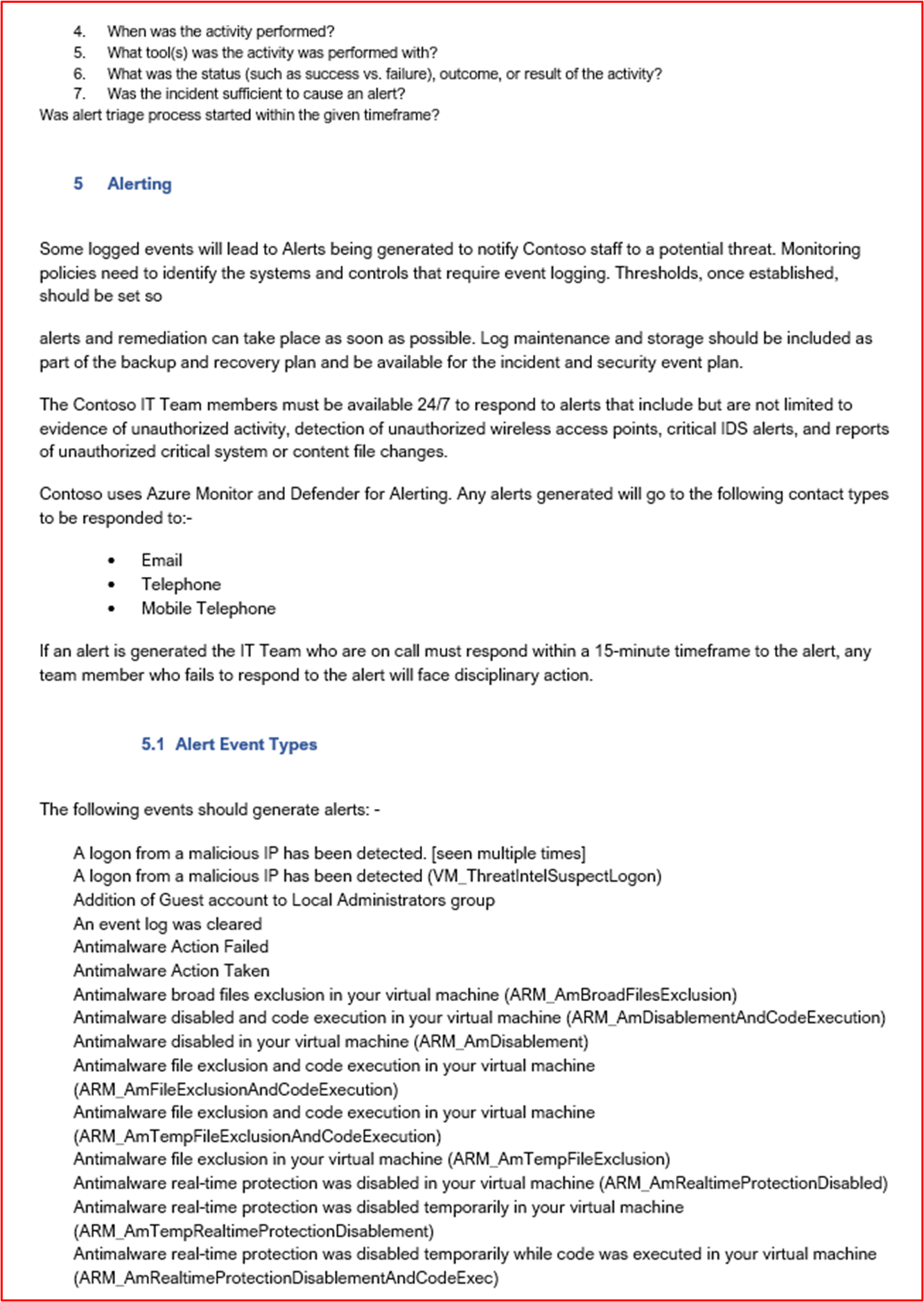

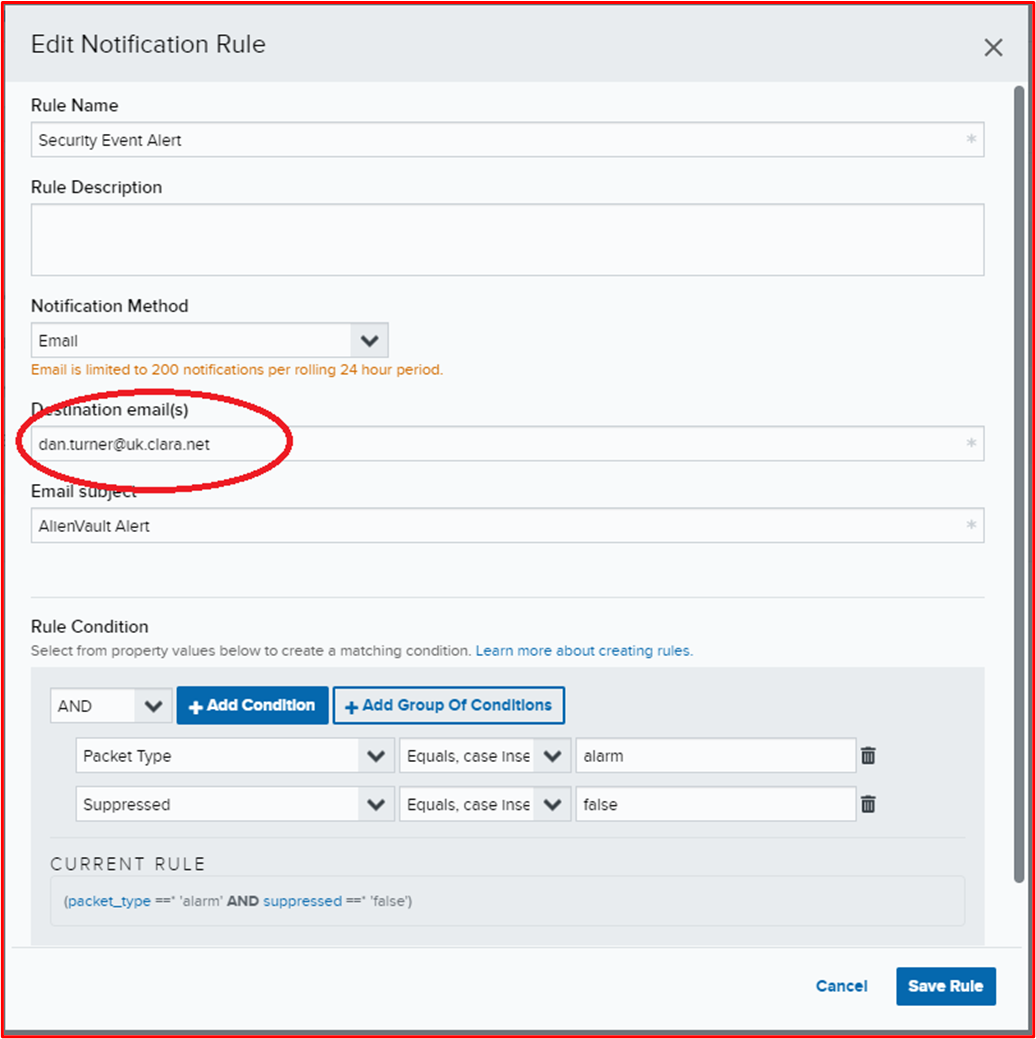

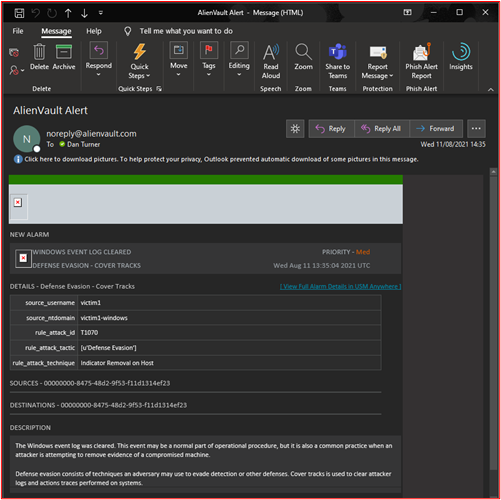

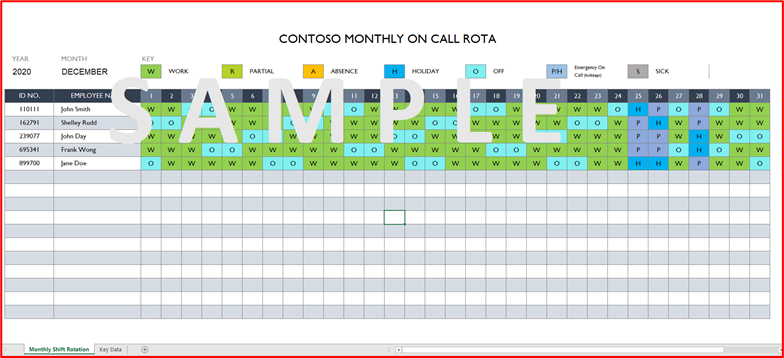

Controlo 44: forneça provas de que são emitidas contas de utilizador exclusivas a todos os utilizadores.