Proteção de Informações da Contoso Corporation

A Contoso está a falar a sério sobre a segurança das informações. Fugas ou destruição de propriedade intelectual que descreva os seus desenhos de produtos e técnicas de fabrico proprietários os colocariam em desvantagem competitiva.

Antes de mover os respetivos recursos digitais confidenciais para a cloud, a Contoso certificou-se de que os respetivos requisitos de proteção e classificação de informações no local eram suportados pelos serviços baseados na cloud do Microsoft 365 para grandes empresas.

Classificação de segurança de dados da Contoso

A Contoso realizou uma análise dos respetivos dados e determinou os seguintes níveis de classificação.

| Nível 1: linha de base | Nível 2: Confidencial | Nível 3: altamente controlado |

|---|---|---|

| Os dados são criptografados e estão disponíveis somente para usuários autenticados. Fornecido para todos os dados armazenados no local e em cargas de trabalho e armazenamento com base na cloud. Os dados são encriptados enquanto residem no serviço e em trânsito entre o serviço e os dispositivos cliente. Exemplos de dados de Nível 1 são comunicações de negócios normais (email) e arquivos para trabalhadores administrativos, de vendas e de suporte. |

Nível 1 mais autenticação forte e proteção contra perda de dados. A autenticação forte inclui Microsoft Entra autenticação multifator (MFA) com validação por SMS. Prevenção Contra Perda de Dados do Microsoft Purview garante que as informações confidenciais ou críticas não viajam para fora da cloud da Microsoft. Exemplos de dados de Nível 2 são informações financeiras e legais e dados de pesquisa e desenvolvimento para novos produtos. |

Nível 2 mais os níveis mais altos de criptografia, autenticação e auditoria. Os níveis mais altos de criptografia de dados em repouso e na nuvem, em conformidade com os regulamentos regionais, combinados a MFA com cartões inteligentes, auditoria e alerta granulares. Exemplos de dados de Nível 3 são informações pessoais de clientes e parceiros, especificações de engenharia de produtos e técnicas de fabrico proprietário. |

Políticas de informações da Contoso

A tabela seguinte lista as políticas de informações da Contoso.

| Valor | Access | Retenção de dados | Proteção de informações |

|---|---|---|---|

| Baixo valor de negócios (Nível 1: Linha de base) | Permitir acesso a todos. | 6 meses | Usar criptografia. |

| Valor médio de negócios (Nível 2: Confidencial) | Permitir o acesso a colaboradores, subcontratantes e parceiros da Contoso. Usar a MFA, o Protocolo TLS e o Gerenciamento de Aplicativos Móveis (MAM) |

2 anos | Usar valores de hash para integridade de dados. |

| Alto valor de negócios (Nível 3: altamente controlado) | Permitir acesso aos executivos e clientes potenciais em engenharia e fabricação. Rights Management System (RMS) somente com dispositivos de rede gerenciados. |

7 anos | Usar assinaturas digitais para não repúdio. |

O caminho da Contoso para a proteção de informações com o Microsoft 365 para grandes empresas

A Contoso seguiu estes passos para preparar o Microsoft 365 para grandes empresas para os respetivos requisitos de proteção de informações:

Identificar as informações a proteger

A Contoso fez uma extensa revisão dos seus recursos digitais existentes localizados em sites e partilhas de ficheiros do SharePoint no local e classificou cada recurso.

Determinar políticas de acesso, retenção e proteção de informações para níveis de dados

Com base nos níveis de dados, a Contoso determinou requisitos de política detalhados, que foram usados para proteger ativos digitais existentes quando eles foram movidos para a nuvem.

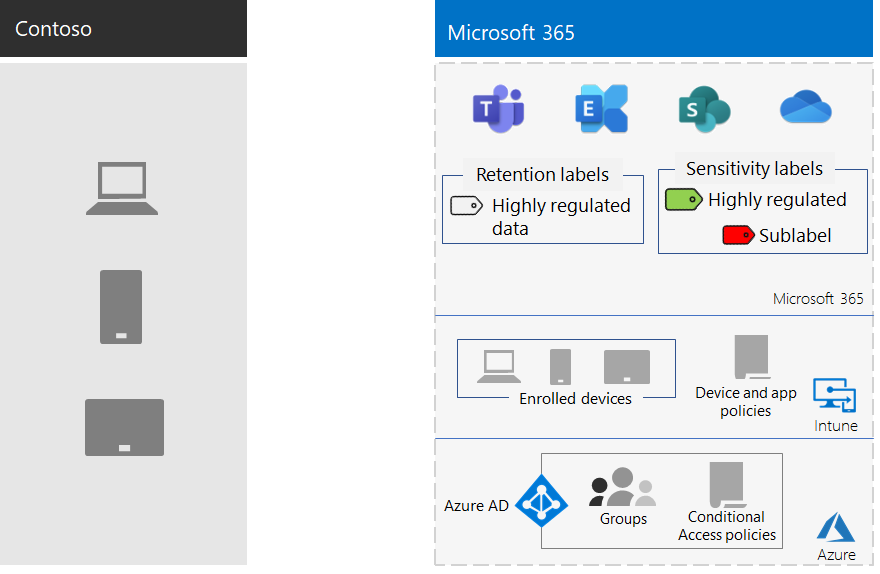

Criar etiquetas de confidencialidade e as respetivas definições para os diferentes níveis de informações

A Contoso criou rótulos de confidencialidade para seus níveis de dados, com rótulos altamente regulamentados incluindo criptografia, permissões e marcas d'água.

Mover dados de sites e partilhas de ficheiros do SharePoint no local para os novos sites do SharePoint

Os arquivos migrados para os novos sites do SharePoint herdaram os rótulos de retenção padrão atribuídos ao site.

Preparar os funcionários para utilizar etiquetas de confidencialidade para novos documentos, como interagir com as TI da Contoso ao criar novos sites do SharePoint e armazenar sempre recursos digitais em sites do SharePoint

A alteração dos maus hábitos de armazenamento de informações dos trabalhadores é, muitas vezes, considerada a parte mais difícil da transição de proteção de informações para a cloud. As TI e a gestão da Contoso precisavam de fazer com que os funcionários etiquetassem e armazenassem sempre os seus recursos digitais na cloud, se abstivessem de utilizar partilhas de ficheiros no local e não utilizassem serviços de armazenamento na nuvem de terceiros ou unidades USB.

Políticas de Acesso Condicional para proteção de informações

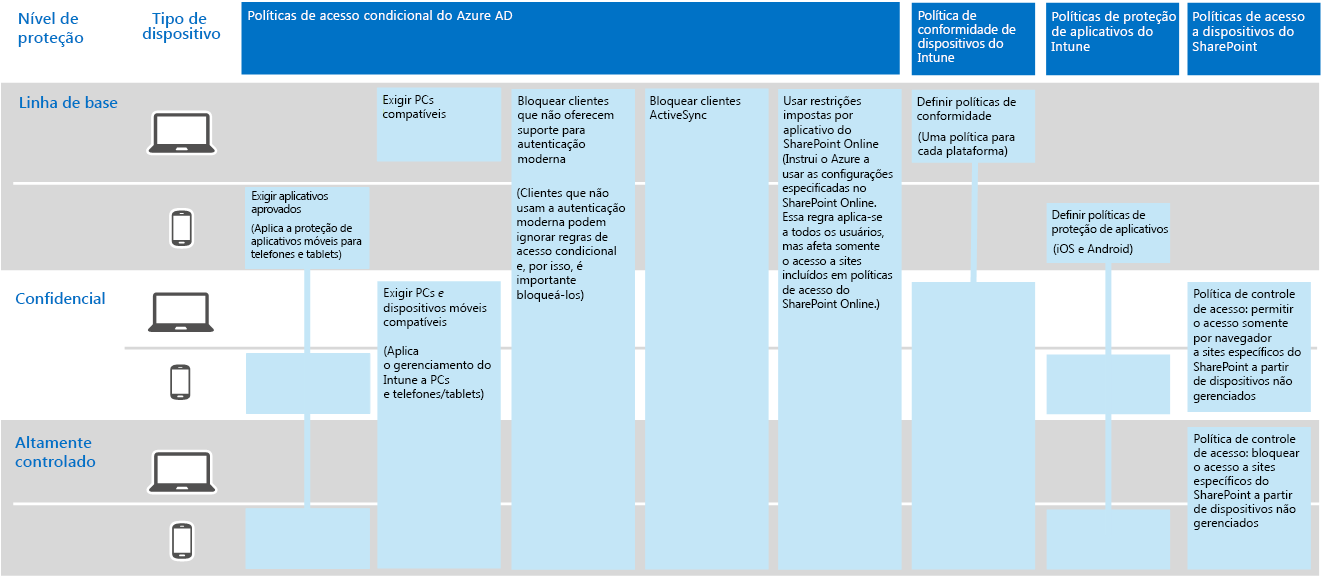

Como parte da implementação do Exchange Online e do SharePoint, a Contoso configurou o seguinte conjunto de políticas de Acesso Condicional e aplicou-as aos grupos adequados:

- Acesso de aplicativo gerenciados e não gerenciado e políticas de dispositivos

- Políticas de acesso do Exchange Online

- Políticas de acesso do SharePoint

Eis o conjunto resultante de políticas da Contoso para proteção de informações.

Observação

A Contoso também configurou políticas de Acesso condicional adicionais para identidade e entrada. Confira, Identidade da Contoso Corporation.

Essas políticas garantem que:

- As aplicações permitidas e as ações que podem realizar com os dados da organização são definidas pelas políticas de proteção de aplicações.

- PCs e dispositivos móveis devem estar compatíveis.

- Exchange Online utiliza Office 365 encriptação de mensagens (OME) para Exchange Online.

- O SharePoint utiliza restrições impostas pela aplicação.

- O SharePoint usa políticas de controle de acesso para acesso somente por navegador e para bloquear o acesso de dispositivos não gerenciados.

Mapear as funcionalidades do Microsoft 365 para empresas para níveis de dados da Contoso

A tabela seguinte mapeia os níveis de dados da Contoso às funcionalidades de proteção de informações no Microsoft 365 para grandes empresas.

| Nível | Serviços cloud do Microsoft 365 | Windows 11 e Microsoft 365 Apps para Grandes Empresas | Segurança e conformidade |

|---|---|---|---|

| Nível 1: linha de base | Políticas de Acesso Condicional do SharePoint e do Exchange Online Permissões em sites do SharePoint |

Rótulos de confidencialidade BitLocker Proteção de Informações do Windows |

Políticas de Acesso Condicional de Dispositivos e políticas de Gerenciamento de Aplicativos Móveis |

| Nível 2: Confidencial | Nível 1 mais: Rótulos de confidencialidade Rótulos de retenção do Microsoft 365 em sites do SharePoint Prevenção contra perda de dados do SharePoint Online e do Exchange Online Sites isolados do SharePoint |

Nível 1 mais: Rótulos de confidencialidade em ativos digitais |

Nível 1 |

| Nível 3: altamente controlado | Nível 2 mais: Encriptação e proteção BYOK (Bring Your Own Key) para informações de segredos comerciais Azure Key Vault para aplicações de linha de negócio que interagem com os serviços do Microsoft 365 |

Nível 2 | Nível 1 |

Eis a configuração resultante da proteção de informações da Contoso.

Próxima etapa

Saiba como a Contoso utiliza as funcionalidades de segurança no Microsoft 365 para empresas para gestão de identidades e acessos, proteção contra ameaças, proteção de informações e gestão de segurança.