Etapa 5. Proteger informações

Como os invasores de ransomware também examinam os seus dados locais localizados em arquivos, bancos de dados e outros tipos de servidores, uma das melhores maneiras de proteger esses dados é migrá-los para o seu locatário do Microsoft 365. Uma vez lá, ele pode ser protegido por recursos integrados de mitigação e recuperação, como controle de versão, lixeira e Restauração de Arquivos.

Para fornecer proteção adicional de informações confidenciais em seu Microsoft 365 locatário:

- Localize as suas informações confidenciais.

- Implemente permissões estritas e elimine o acesso amplo (por exemplo, impedir que muitos usuários tenham recursos de gravação, edição e exclusão).

- Proteger informação confidencial.

Observação

Para obter orientação de implantação detalhada para proteção de informações em um locatário do Microsoft 365, consulte Implantar proteção de informações para regulamentos de privacidade de dados. Embora destinada a regulamentações de privacidade de dados, muitas das orientações também se aplicam à proteção contra ransomware.

Localize as suas informações confidenciais

A primeira tarefa é identificar os tipos e locais de informações confidenciais em seu locatário, que podem incluir os seguintes tipos:

- Confidencial

- Propriedade proprietária ou intelectual

- Regulamentado, tais regulamentos regionais que especificam a proteção de informações de identificação pessoal (PII)

- Planos de recuperação de TI

Para cada tipo de informação confidenciais, determine o seguinte:

O uso da informação para a sua organização

Uma medida relativa de seu valor monetário se fosse realizada para resgate (como alta, média, baixa)

Sua localização atual, como uma pasta do OneDrive ou do SharePoint ou local de colaboração, como uma equipe do Microsoft Teams

As permissões atuais, que consistem em:

As contas de usuário que têm acesso

As ações que têm permissão para cada conta que tem acesso

Implementar permissões restritas para locais com informações confidenciais

Implementar permissões estritas em seu locatário do Microsoft 365 usa o princípio de privilégios mínimos para locais e locais de comunicações, que no Microsoft 365 normalmente são pastas do OneDrive, sites e pastas do SharePoint e equipes.

Embora seja mais fácil criar locais de armazenamento de arquivos ou equipes com amplo acesso (como o padrão de todos em sua organização), para informações confidenciais, as contas de usuário que são permitidas e as ações que são permitidas devem ser limitadas ao conjunto mínimo necessário para atender aos requisitos de colaboração e de negócios.

Depois que um invasor de ransomware tiver desacatado seu locatário, ele tentará escalonar seus privilégios comprometendo as credenciais de contas de usuário com escopos mais amplos de permissões em seu locatário, como contas de função de administrador ou contas de usuário que têm acesso a informações confidenciais.

Com base neste comportamento típico do invasor, existem dois níveis de dificuldade para o invasor:

- Baixo: um invasor pode usar uma conta de baixa permissão e descobrir as suas informações confidenciais devido ao amplo acesso em todo o seu locatário.

- Alto: um invasor não pode usar uma conta de baixa permissão e descobrir as suas informações confidenciais por causa de permissões restritas. Eles devem escalonar as suas permissões determinando e comprometendo as credenciais de uma conta que tem acesso a um local com informações confidenciais, mas só pode ser capaz de realizar um conjunto limitado de ações.

Para obter informações confidenciais, você deve tornar o nível de dificuldade o mais alto possível.

Você pode garantir permissões estritas em seu locatário com estas etapas:

- A partir do esforço para localizar as suas informações confidenciais, analise as permissões para os locais de informações confidenciais.

- Implemente permissões estritas para as informações confidenciais enquanto atende aos requisitos de colaboração e de negócios e informa os usuários que são afetados.

- Realize o gerenciamento de alterações para os seus usuários de forma que locais futuros para informações confidenciais sejam criados e mantidos com permissões restritas.

- Audite e monitore os locais em busca de informações confidenciais para garantir que permissões amplas não sejam concedidas.

Consulte Configurar o compartilhamento seguro de arquivos e a colaboração com o Microsoft Teams para obter diretrizes detalhadas. Um exemplo de local de comunicação e colaboração com permissões restritas para informações confidenciais é uma equipe com isolamento de segurança.

Proteger informação confidencial

Para proteger suas informações confidenciais caso um invasor de ransomware obtenha acesso a elas:

Use o acesso controlado à pasta para tornar mais difícil para aplicativos não autorizados modificar os dados em pastas controladas.

Use Proteção de Informações do Microsoft Purview rótulos de confidencialidade e aplique-os a informações confidenciais. Os rótulos de confidencialidade podem ser configurados para criptografia e permissões adicionais com contas de usuário definidas e ações permitidas. Um arquivo rotulado com esse tipo de rótulo de confidencialidade que é exfiltrado de seu locatário só poderá ser usado para uma conta de usuário definida no rótulo.

Use a Prevenção Contra Perda de Dados (DLP) do Microsoft Purview para detectar, avisar e bloquear o compartilhamento arriscado, inadvertente ou inadequado de dados que contêm informações pessoais ou confidenciais com base em rótulos de confidencialidade, interna e externamente.

Use o Microsoft Defender for Cloud Apps para bloquear downloads de informações confidenciais, como arquivos. Você também pode usar as Políticas de detecção de anomalias do Defender for Cloud Apps para detectar uma alta taxa de carregamentos de arquivos ou atividades de exclusão de arquivos.

Impacto nos usuários e gerenciamento de mudanças

Mudanças administrativas em permissões amplas podem fazer com que os usuários tenham o acesso negado ou impossibilitem a execução de algumas ações.

Além disso, para a proteção de informações confidenciais em seu locatário do Microsoft 365, treine os seus usuários para:

- Crie locais de comunicação e colaboração com permissões estritas (o conjunto mínimo de contas de usuário para acesso e as ações mínimas permitidas para cada conta).

- Aplicar os rótulos de confidencialidade adequados às informações confidenciais.

- Usar o acesso controlado à pasta.

Configuração resultante

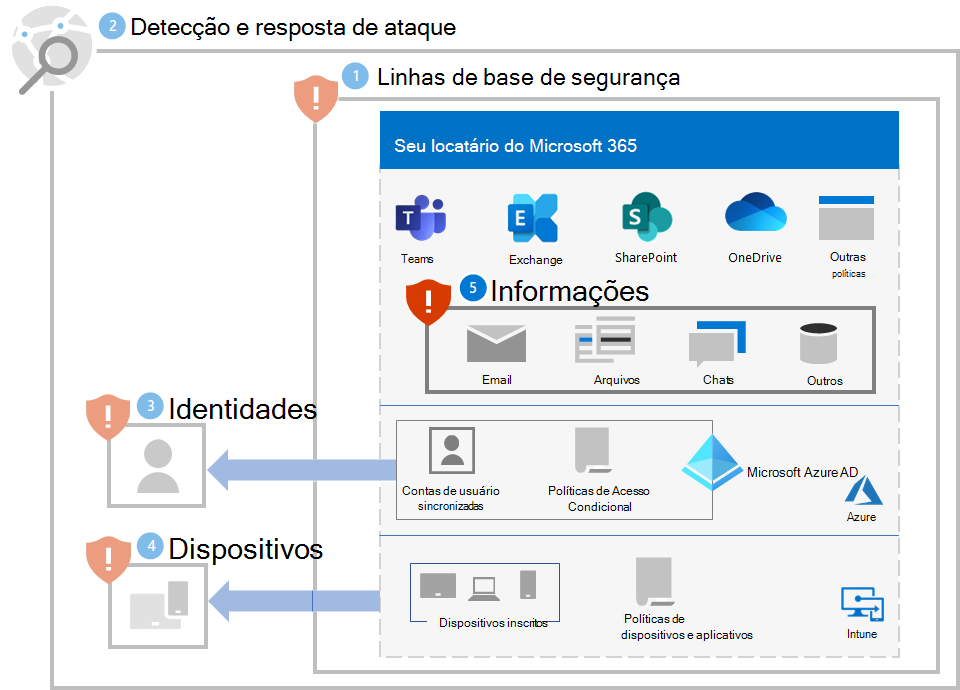

Aqui está a proteção contra ransomware para seu locatário para as etapas 1 a 5.

Recursos de ransomware adicionais

Informações importantes da Microsoft:

- A crescente ameaça de ransomware, postagem no blog Microsoft On the Issues em 20 de julho de 2021

- Ransomware operado por humanos

- Implementar rapidamente prevenções de ransomware

- Relatório de Defesa Digital da Microsoft 2021 (consulte as páginas 10-19)

- Ransomware: um relatório de análise de ameaças abrangente e contínuo no portal do Microsoft Defender

- Abordagem de ransomware da Equipe de Detecção e Resposta da Microsoft (DART), práticas recomendadas e estudo de caso

Microsoft 365:

- Maximizar a Resiliência do Ransomware com o Azure e Microsoft 365

- Manuais de procedimentos de resposta a incidentes de ransomware

- Proteção contra ransomware e malware

- Proteja o seu PC com Windows 10 contra ransomware

- Lidando com ransomware no SharePoint Online

- Relatórios de análise de ameaças para ransomware no portal do Microsoft Defender

Microsoft Defender XDR:

Microsoft Azure:

- Defesas do Azure para Ataques de Ransomware

- Maximizar a Resiliência do Ransomware com o Azure e Microsoft 365

- Plano de backup e restauração para se proteger contra ransomware

- Ajudando a se proteger contra ransomware com Backup do Microsoft Azure (vídeo de 26 minutos)

- Recuperando-se do comprometimento de identidade sistêmico

- Detecção avançada de ataque em vários estágios no Microsoft Sentinel

- Detecção de Fusão para Ransomware no Microsoft Sentinel

Microsoft Defender for Cloud Apps:

Postagens no blog da equipe de Segurança da Microsoft:

Três passos para evitar e se recuperar de ataques de ransomware (setembro de 2021)

Um guia para combater o ransomware operado por humanos: Parte 1 (setembro de 2021)

Principais etapas sobre como a Equipe de Detecção e Resposta (DARHS) da Microsoft conduz investigações de incidentes de ransomware.

Um guia para combater o ransomware operado por humanos: Parte 2 (setembro de 2021)

Recomendações práticas recomendadas.

-

Consulte a seção Ransomware.

Ataques de ransomware operados por humanos: um desastre evitável (Março de 2020)

Inclui análises de cadeia de ataque de ataques reais.

Resposta de ransomware para pagar ou não? (dezembro de 2019)

A Norsk Hydro responde a um ataque de ransomware com transparência (dezembro de 2019)