Configurar autenticação do usuário com o Microsoft Entra ID

Adicionar autenticação ao seu agente permite que os usuários façam login, dando ao seu agente acesso a um recurso ou informação restrita.

Este artigo aborda como configurar o Microsoft Entra ID como seu provedor de serviços. Para saber mais sobre outros provedores de serviços e autenticação de usuários em geral, consulte Configurar autenticação de usuário no Copilot Studio.

Se você tiver direitos de administração de locatários, poderá configurar permissões de API. Caso contrário, você precisa pedir a um administrador do locatário para fazer isso para você.

Pré-requisitos

Saiba como adicionar a autenticação do usuário final a um tópico

Você conclui as primeiras etapas no portal do Azure e conclui as duas etapas finais no Copilot Studio.

Criar um registro de aplicativo

Faça login no portal Azure, usando uma conta de administrador no mesmo locatário do seu agente.

Acesse Registros de aplicativo.

Selecione Novo registro e insira um nome para o registro. Não altere registros de aplicativos existentes.

Pode ser útil mais tarde usar o nome do seu agente. Por exemplo, se o seu agente for chamado de "Contoso ajuda de vendas", você pode nomear o registro do aplicativo como "ContosoSalesReg".

Em Tipos de conta com suporte, selecione Contas em qualquer locatário organizacional (Qualquer diretório do Microsoft Entra ID - Multilocatário) e contas pessoais da Microsoft (por exemplo, Skype, Xbox).

Deixe a seção URI de redirecionamento em branco por enquanto. Insira essas informações nas próximas etapas.

Selecione Registrar.

Após concluir o registro, acesse Visão geral.

Copie o ID do aplicativo (cliente) e cole em um local temporário. Você precisará delas mais tarde.

Adicionar a URL de redirecionamento

Em Gerenciar, selecione Autenticação.

Em Configurações da plataforma, selecione Adicionar uma plataforma e Web.

Em Redirecionar URIs, insira

https://token.botframework.com/.auth/web/redirecte selecione Configurar.Essa ação direciona você de volta à página Configurações da plataforma.

Em Redirecionar URIs para a a plataforma Web, selecione Adicionar URI.

Entre em

https://europe.token.botframework.com/.auth/web/redirecte selecione Salvar.Observação

O painel de configuração de autenticação no Copilot Studio mostrar a seguinte URL de redirecionamento:

https://unitedstates.token.botframework.com/.auth/web/redirect. O uso dessa URL faz com que a autenticação falhe; em vez disso, use o URI.Na seção Concessão implícita e fluxos híbridos, selecione Tokens de acesso (usados para fluxos implícitos) e Tokens de ID (usados para fluxos implícitos e fluxos híbridos).

Selecione Salvar.

Gerar um segredo do cliente

Em Gerenciar, selecione Certificados e segredos.

Na seção Segredos do cliente, selecione Novo segredo do cliente.

(Opcional) Insira uma descrição. Uma delas é fornecida se deixada em branco.

Selecione o período de validade. Select o menor período relevante para a vida do seu agente.

Selecione Adicionar para criar o segredo.

Armazene o Valor do segredo em um arquivo temporário seguro. Você precisará disso quando configurar a autenticação do seu agente mais tarde.

Dica

Não saia da página antes de copiar o valor do segredo do cliente. Se você sair da página, o valor ficará ofuscado e você deverá gerar um novo segredo do cliente.

Configurar a autenticação manual

Em Copilot Studio, vá para Configurações para seu agente e Select Segurança.

Selecione Autenticação.

Selecione Autenticar manualmente.

Deixe ativada a opção Exigir que os usuários entrem.

Insira os seguintes valores para as propriedades:

Provedor de serviços: selecione Azure Active Directory v2.

ID do cliente: insira a ID do aplicativo (cliente) copiada anteriormente no portal do Azure.

Segredo do cliente: insira o segredo do cliente gerado anteriormente no portal do Azure.

Escopos: insira

profile openid.

Selecione Salvar para concluir a configuração.

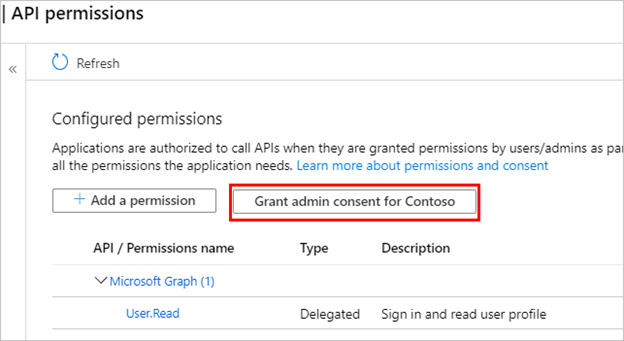

Configurar permissões de API

Acesse Permissões da API.

Selecione Conceder consentimento do administrador para <nome do seu locatário>, depois selecione Sim. Se o botão não estiver disponível, talvez seja necessário pedir a um administrador de locatários para inseri-lo para você.

Observação

Para que não seja necessário solicitar o consentimento dos usuários em cada aplicativo, um Administrador global, um Administrador de aplicativos ou um Administrador de aplicativos de nuvem deve dar o consentimento para o locatário acessar os registros do seu aplicativo.

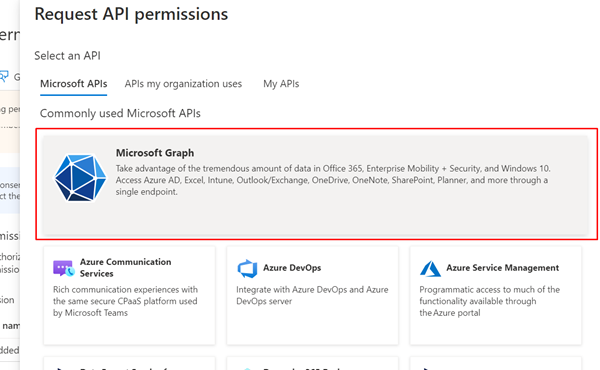

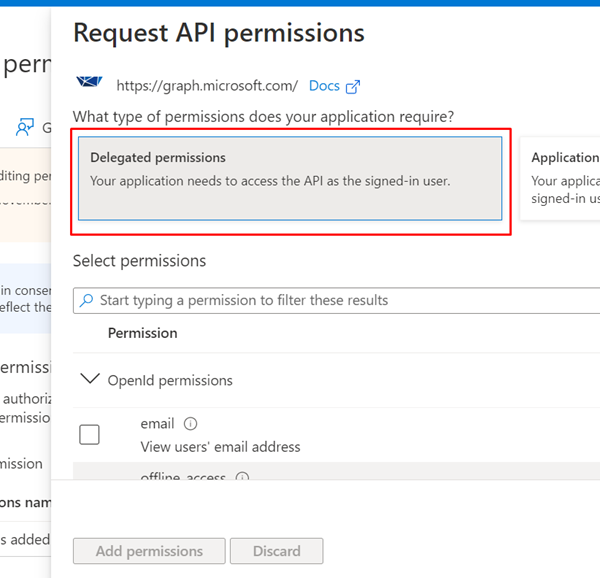

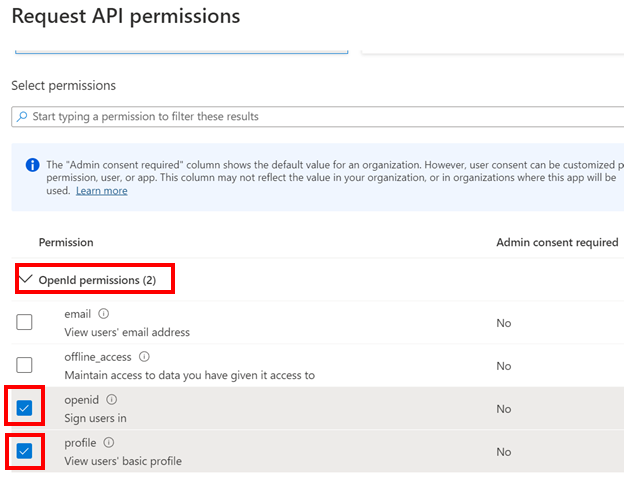

Selecione Adicionar uma permissão e escolha Microsoft Graph.

Selecione Permissões delegadas.

Expanda Permissões de OpenId e ative o código aberto e o perfil.

Selecione Adicionar permissões.

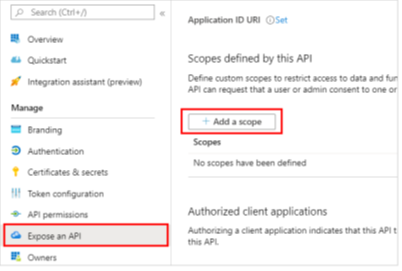

Defina um escopo personalizado para seu agente

Escopos permitem determinar funções de usuário e administrador, além de direitos de acesso. Você cria um escopo personalizado para o registro do aplicativo de tela que você cria em uma etapa posterior.

Acesse Expor uma API e selecione Adicionar um escopo.

Defina as seguintes propriedades. Você pode deixar as outras propriedades em branco.

Propriedade Valor Nome do escopo Insira um nome que faça sentido no seu ambiente, como Test.ReadQuem pode consentir? Selecione Administradores e usuários Nome de exibição do consentimento do administrador Insira um nome que faça sentido no seu ambiente, como Test.ReadDescrição do consentimento do administrador Inserir Allows the app to sign the user in.State Selecione Habilitado Selecione Adicionar escopo.

Configurar autenticação em Copilot Studio

No Copilot Studio, em Configurações, selecione Autenticação>de Segurança.

Selecione Autenticar manualmente.

Deixe ativada a opção Exigir que os usuários entrem.

Selecione um Provedor de serviços e forneça os valores necessários. Consulte Configurar autenticação de manual no Copilot Studio.

Selecione Salvar.

Dica

A URL de troca de token é usada para trocar o token Em Nome de (OBO) pelo token de acesso solicitado. Para obter mais informações, consulte Configurar o logon único com o Microsoft Entra ID.

Observação

Os escopos devem incluir profile openid e os itens a seguir, dependendo do seu caso de uso:

Sites.Read.All Files.Read.Allpara SharePointExternalItem.Read.Allpara Conexão do Graphhttps://[OrgURL]/user_impersonationpara Nós de Prompt e dados estruturados do Dataverse- Por exemplo, Nó de Prompt e Dados Estruturados do Dataverse devem ter os seguintes escopos:

profile openid Sites.Read.All Files.Read.All https://myorg123.com/user_impersonation

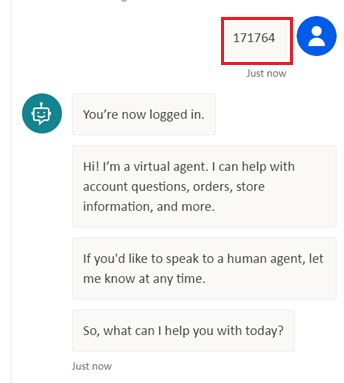

Testar o seu agente

Publique seu agente.

No painel Teste agente , envie uma mensagem para seu agente.

Quando o agente responder, Select Faça login.

Uma nova guia do navegador será aberta solicitando que você entre.

Entre e copie o código de validação exibido.

Cole o código no chat agente para concluir o processo de login.