Gerenciar funções de administrador com o Privileged Identity Management do Microsoft Entra

Usar o Privileged Identity Management (PIM) do Microsoft Entra para gerenciar funções administrativas com alto privilégio no centro de administração do Power Platform.

Pré-requisitos

- Remova antigas atribuições de função de administrador do sistema em seus ambientes. Você pode usar scripts do PowerShell para inventário e remover os usuários indesejados da função de Administrador do Sistema em um ou mais ambientes do Power Platform.

Alterações no suporte a recursos

Microsoft não atribui mais automaticamente a função de Administrador do Sistema a usuários com funções de administrador global ou de nível de serviço, como Power Platform Administrador e Dynamics 365 Administrador.

Esses administradores podem continuar a efetuar login no centro de administração com estes privilégios: Power Platform

- Habilitar ou desabilitar as configurações em nível de locatário

- Exibir informações analíticas para ambientes

- Exibir consumo de capacidade

Esses administradores não podem executar atividades que exijam acesso direto a Dataverse dados sem uma licença. Os exemplos dessas atividades incluem:

- Atualizando a direito de acesso para um usuário em um ambiente

- Instalando aplicativos para um ambiente

Importante

Administradores globais, Power Platform administradores e administradores de serviço Dynamics 365 devem concluir outro etapa antes de poderem executar atividades que exigem acesso Dataverse. Eles devem conceder a função de Administrador do Sistema no ambiente no qual precisam de acesso. Todas as ações de elevação são registradas no Microsoft Purview.

Limitações conhecidas

Ao usar a API, você percebe que, se o chamador for um administrador do sistema, a chamada de autoelevação retornará um sucesso em vez de notificar o chamador de que o administrador do sistema já existe.

O usuário que faz a chamada deve ter a função de administrador de locatário atribuída. Para obter uma lista completa de usuários que atendem aos critérios de administração do locatário, consulte Alterações no suporte a recursos

Se você for um administrador Dynamics 365 e o ambiente estiver protegido por um grupo de segurança, você deverá ser membro do grupo de segurança. Esta regra não se aplica a usuários com funções de administrador global ou Power Platform administrador.

A API de elevação só pode ser invocada pelo usuário que precisa elevar seu status. Não dá suporte à realização de chamadas à API em nome de outro usuário para fins de elevação.

A função de administrador do sistema atribuída por meio de autoelevação não é removida quando a atribuição de função expira no Privileged Identity Management. Você deve remover manualmente o usuário da função de administrador do sistema. Veja atividade de limpeza

Uma solução alternativa está disponível para clientes que usam o Kit de Início do CoE do Microsoft Power Platform. Consulte Problema do PIM e a Solução Alternativa #8119 para obter mais informações e detalhes.

Não há suporte à atribuição de funções por meio de grupos. Certifique-se de atribuir funções diretamente ao usuário.

Conceder a função de administrador do sistema

Oferecemos suporte à elevação usando o PowerShell ou por meio de uma experiência intuitiva no centro de administração do Power Platform.

Observação

Os usuários que tentarem a elevação automática deverão ser administradores globais, administradores do Power Platform ou administradores do Dynamics 365. A interface do usuário no centro de administração do Power Platform não está disponível para usuários com outras funções de administrador do Entra ID e tentar a elevação automática por meio da API do PowerShell retorna um erro.

Elevação automática por meio do PowerShell

Configurar o PowerShell

Instalar o módulo do PowerShell MSAL. Você precisa instalar o módulo somente uma vez.

Install-Module -Name MSAL.PS

Para obter mais informações sobre como configurar o PowerShell, consulte Início Rápido da API Web com PowerShell e Visual Studio Code.

Etapa 1: Executar o script para elevar

Neste script do PowerShell, você:

- Autentica, usando a API do Power Platform.

- Cria uma consulta

httpcom seu ID de ambiente. - Chama o ponto de extremidade da API para solicitar elevação.

Adiciona seu ID de ambiente

Obtém seu ID de Ambiente da guia Ambientes do Centro de Administração do Power Platform.

Adicione seu

<environment id>exclusivo ao script.

Execute o script

Copie e cole o script em um console do PowerShell.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Etapa 2: Confirmar o resultado

Após o sucesso, você verá uma saída semelhante à saída a seguir. Procure "Code": "UserExists" como evidência que você elevou sua função com sucesso.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Erros

Você poderá ver uma mensagem de erro se não tiver as permissões certas.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Etapa 3: Atividade de limpeza

Execute Remove-RoleAssignmentFromUsers para remover o direito de acesso de Administrador do Sistema depois que a atribuição expirar no PIM.

-roleName: "Administrador do sistema" ou outra função-usersFilePath: Caminho para o arquivo CSV com lista de nomes principais de usuários (um por linha)-environmentUrl: Encontrado em admin.powerplatform.microsoft.com-processAllEnvironments: (Opcional) Processe todos os seus ambientes-geo: Um GEO válido-outputLogsDirectory: Caminho onde os arquivos de log são gravados

Exemplo de script

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

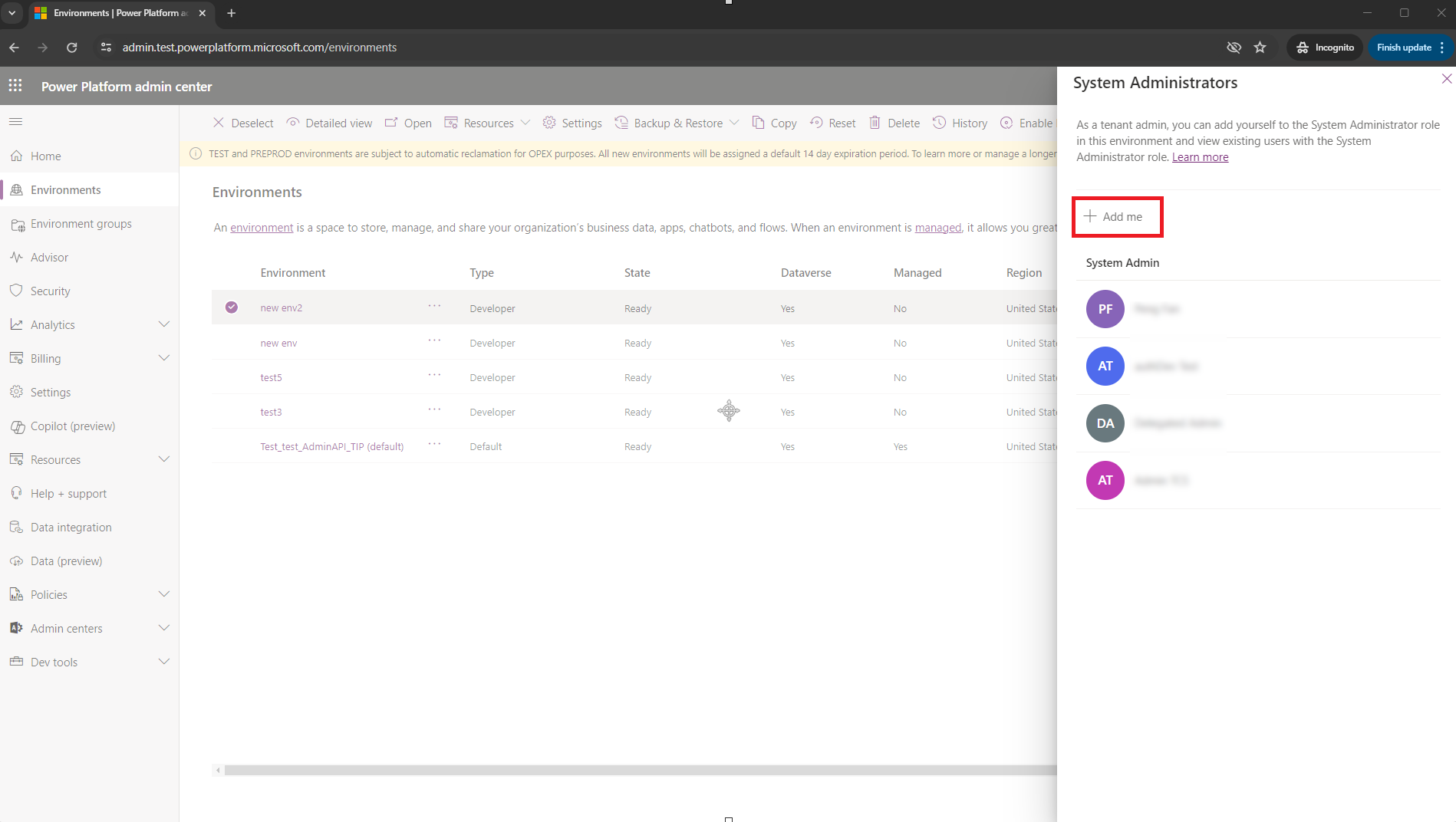

Elevação automática por meio do centro de administração do Power Platform

No painel lateral esquerdo, selecione Ambientes.

Selecione a marca de verificação ao lado do seu ambiente.

Selecione Associação na barra de comandos para solicitar a elevação automática.

O painel Administradores do Sistema é exibido. Adicione a si mesmo à função de administrador do sistema selecionando Adicionar-me.