Intermitência para a VM iaaS do Azure de um cluster do HPC Pack

Requisitos para adicionar nós de computação iaaS do Azure com o Microsoft HPC Pack

Esta seção descreve os requisitos para adicionar nós de computação iaaS do Azure ao cluster HPC.

Versão com suporte do cluster do Microsoft HPC Pack

Para implantar nós de computação iaaS do Azure em seu cluster do HPC Pack, você deve estar executando o Microsoft HPC Pack 2016 Update 1 ou uma versão posterior.

Se você quiser criar um novo cluster do HPC Pack inteiramente no Azure, vá para Implantar um cluster HPC Pack 2016 no Azure e escolha um modelo para implantar. Caso contrário, você precisará criar um cluster do HPC Pack local primeiro. Para obter as instruções de instalação de um cluster HPC Pack híbrido, confira abaixo:

Conta de assinatura do Azure

Você deve obter uma assinatura do Azure ou ser atribuído como uma função proprietário da assinatura.

Para criar uma assinatura do Azure, acesse o site de do Azure.

Para acessar uma assinatura existente, acesse o portal do Azure.

Observação

Há alguns limites (também chamados de cotas) para cada assinatura do Azure. Os núcleos de máquina virtual têm um limite total regional, bem como um limite regional por série de tamanho (Dv2, F etc.) que são imposto separadamente. Você pode acessar portal do Azure para verificar as cotas e o uso de sua assinatura do Azure. Se você quiser aumentar a cota, abrir uma solicitação de suporte ao cliente online.

Infraestrutura de rede

Você precisará fornecer uma rede virtual do Azure e uma sub-rede para os nós de computação de IaaS do Azure.

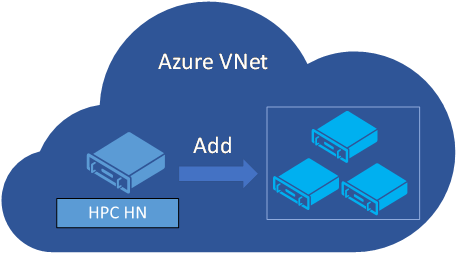

Se você planeja criar um cluster do HPC Pack inteiramente no Azure, deverá criar os nós de computação de IaaS do Azure e os nós de computação do Azure em uma única rede virtual do Azure.

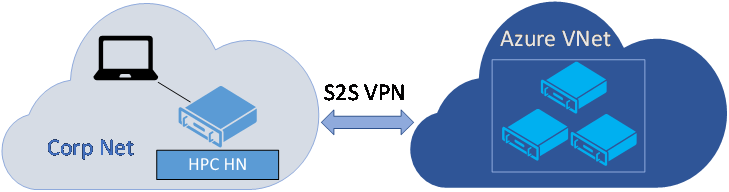

Se, no entanto, você planeja criar um cluster híbrida do HPC Pack com nós de cabeçalho em sua rede corporativa local e criar nós de computação de IaaS do Azure no Azure, você deverá configurar um VPN site a site ou conexão do ExpressRoute da rede local para a rede virtual do Azure. Os nós de cabeçalho também devem ser capazes de se conectar pela Internet aos serviços do Azure. Talvez seja necessário entrar em contato com o administrador de rede para configurar essa conectividade.

Configurar o Grupo de Segurança de Rede para a rede virtual do Azure

É recomendável configurar um Grupo de Segurança de Rede para a sub-rede de rede virtual do Azure. A tabela de porta HPC a seguir lista as portas de escuta para cada tipo de nó HPC. Para obter mais detalhes sobre as portas, consulte este documento.

| Função | Porta | Protocolo |

|---|---|---|

| do Nó de Computação do Linux | 40000, 40002 | TCP |

| do Nó de Computação do Windows | 1856, 6729, 6730, 7998, 8677, 9096, 9100-9611, 42323, 42324 | TCP |

| de Nó do Agente | 9087, 9091, 9095, 80, 443 e portas para nó de computação do Windows | TCP |

| de nó principal | 445, 5800, 5802, 5969, 5970, 5974, 5999, 7997, 9090, 9092, 9094, 9892-9894 e portas para Broker Node; 1433 para bancos de dados locais ; 10100, 10101, 10200, 10300, 10400 para Cluster do Service Fabric (alta disponibilidade) | TCP |

| de nó principal | 9894 | UDP |

Para o cluster HPC Pack com nós de cabeçalho no Azure

Para um cluster do HPC Pack inteiramente no Azure, as regras NSG a seguir devem ser configuradas.

1. Regras de segurança de entrada

A regra de segurança de entrada padrão AllowVNetInBound permite todo o tráfego de rede intra-virtual de entrada. No entanto, se você tiver adicionado regras para negar o tráfego com o VirtualNetwork do

Se você quiser enviar trabalhos do cliente local pela Internet, deverá adicionar as seguintes regras de segurança de entrada.

| Nome | Porta | Protocolo | Fonte | Destino | Ação |

|---|---|---|---|---|---|

| AllowHttpsInBound | 443 | TCP | Qualquer | Qualquer | Allow |

| AllowHpcSoaInbound | 9087,9090,9091,9094 | TCP | Qualquer | Qualquer | Allow |

2. Regras de segurança de saída

A regra de segurança de saída padrão AllowVNetOutBound permite todo o tráfego de rede intra-virtual de saída. No entanto, se você tiver adicionado regras para negar o tráfego com a virtualnetwork de

A regra de segurança de saída padrão AllowInternetOutBound permite que todo o tráfego de saída da Internet. No entanto, se você tiver adicionado regras para negar o tráfego com o Destino da Internet ou Qualquer com prioridade mais alta, as seguintes regras de saída deverão ser adicionadas com prioridades mais altas:

| Nome | Porta | Protocolo | Fonte | Destino | Ação |

|---|---|---|---|---|---|

| AllowKeyVaultOutBound | Qualquer | Qualquer | VirtualNetwork | AzureKeyVault | Allow |

| AllowAzureCloudOutBound | Qualquer | Qualquer | VirtualNetwork | AzureCloud | Allow |

| AllowHttpsOutBound | 443 | TCP | VirtualNetwork | Qualquer | Allow |

Para o cluster HPC Pack híbrido com nós de cabeçalho locais

Para o cluster HPC Pack híbrido com nós de cabeçalho locais e nós de agente e nós de computação iaaS do Azure, as regras de NSG a seguir devem ser configuradas da perspectiva dos nós de computação iaaS do Azure.

1. Regras de segurança de entrada

A regra de segurança de entrada padrão AllowVNetInBound permite todo o tráfego de rede intra-virtual de entrada. No entanto, se você tiver adicionado regras para negar o tráfego com o virtualNetwork do

Observação

Se houver firewalls entre sua rede corporativa e a rede virtual do Azure, configure regras de firewall de saída para permitir essas portas da perspectiva dos nós de cabeçalho.

2. Regras de segurança de saída

A regra de segurança de saída padrão AllowVNetOutBound permite todo o tráfego de rede intra-virtual de saída. No entanto, se você tiver adicionado regras para negar o tráfego com o Destino VirtualNetwork ou Qualquer com prioridade mais alta, as seguintes regras de saída deverão ser adicionadas com prioridades mais altas, de modo que os nós de computação iaaS do Azure possam se conectar aos nós de cabeçalho locais.

| Nome | Porta | Protocolo | Fonte | Destino | Ação |

|---|---|---|---|---|---|

| AllowHpcIntraVNetTcpOutBound | 443, 5970, 6729, 6730, 8677, 9892, 9893, 9894 | TCP | Qualquer | VirtualNetwork | Allow |

| AllowHpcIntraVNetUdpOutBound | 9894 | UDP | Qualquer | VirtualNetwork | Allow |

Observação

Se houver firewalls entre sua rede corporativa e a rede virtual do Azure, configure regras de firewall de entrada para permitir essas portas da perspectiva dos nós de cabeçalho.

A regra de segurança de saída padrão AllowInternetOutBound permite que todo o tráfego de saída da Internet. No entanto, se você tiver adicionado regras para negar o tráfego com o Destino da Internet ou Qualquer com prioridade mais alta, as seguintes regras de saída deverão ser adicionadas com prioridades mais altas:

| Nome | Porta | Protocolo | Fonte | Destino | Ação |

|---|---|---|---|---|---|

| AllowKeyVaultOutBound | Qualquer | Qualquer | VirtualNetwork | AzureKeyVault | Allow |

| AllowAzureCloudOutBound | Qualquer | Qualquer | VirtualNetwork | AzureCloud | Allow |

| AllowHttpsOutBound | 443 | TCP | VirtualNetwork | Qualquer | Allow |

Os nós de cabeçalho do HPC Pack podem acessar as SEGUINTEs URLs públicas na etapa Definir Configuração de Implantação do Azure e Criar e gerenciar nós de computação de IaaS do Azure etapa, você deve adicioná-los à lista de permissões dos firewalls locais.

https://management.core.windows.net

https://login.microsoftonline.com

https://hpcazuresasdispatcher.azurewebsites.net

https://hpcazureconsumptionsb.servicebus.windows.net

https://*.vault.azure.net

https://*.microsoft.com

https://*.msauth.net

https://*.msftauth.net

https://*.core.windows.net

Etapa 1. Configurar o cluster para dar suporte a implantações de nós de computação iaaS do Azure

Abra o gerenciador de cluster do HPC em umde nó principal

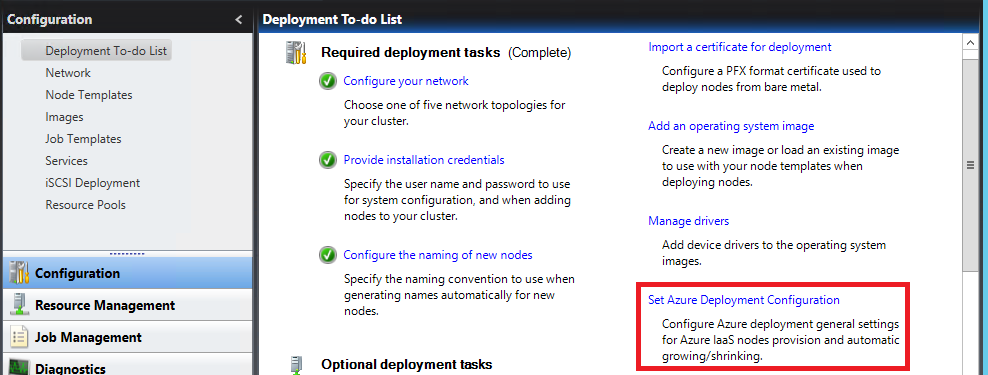

Etapa 1.1 Definir Configuração de Implantação do Azure

Você pode definir a configuração de implantação do Azure com o HPC Cluster Manager ou comandos do PowerShell.

Definir a Configuração de Implantação do Azure com o Gerenciador de Cluster de HPC

Observação

O assistente definir configuração de implantação do Azure

Você pode clicar em Definir de Configuração de Implantação do Azure e seguir o assistente para concluir a configuração.

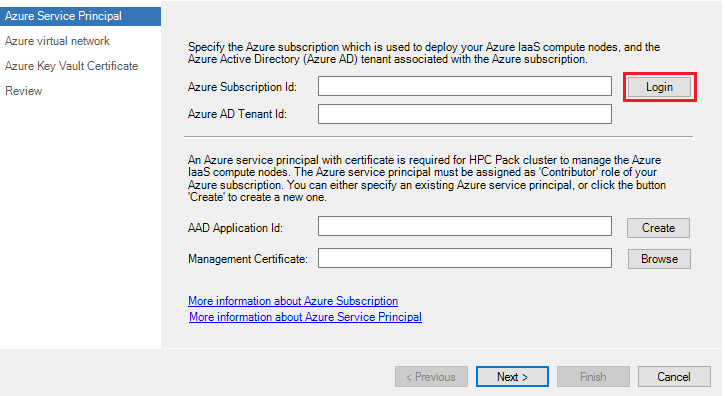

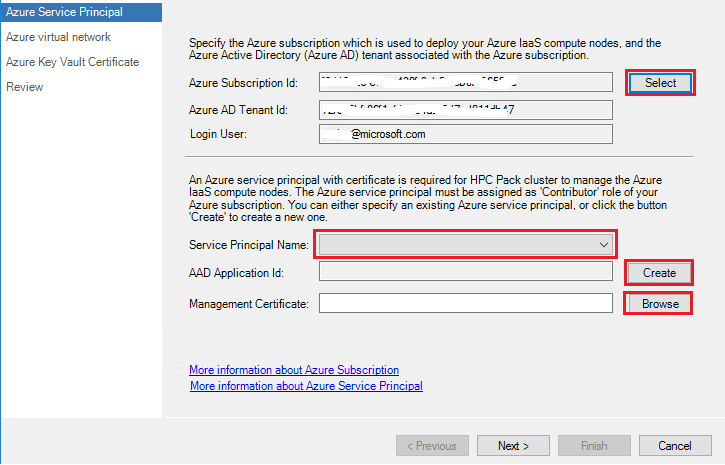

1. Configurar a Entidade de Serviço do Azure

A Entidade de Serviço do Azure é usada pelo serviço HPC Pack para provisionar, iniciar, parar e excluir VM iaaS do Azure. Para configurar a Entidade de Serviço do Azure, clique no botão Logon para fazer logon em sua conta do Azure na página entidade de serviço do Azure.

Se você tiver várias assinaturas do Azure associadas à sua conta do Azure, clique no botão Selecionar para escolher a assinatura usada para implantar os nós de computação iaaS do Azure.

Você pode escolher uma Entidade de Serviço do Azure existente na lista nome da entidade de serviço

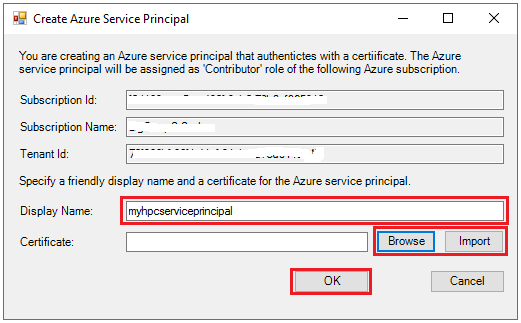

Se você optar por criar uma nova Entidade de Serviço do Azure, na caixa de diálogo

Observação

O certificado da Entidade de Serviço do Azure deve ser diferente do certificado usado para proteger a comunicação entre nós HPC.

Para criar a Entidade de Serviço do Azure, sua conta do Azure deve ser uma função Proprietário da assinatura do Azure e a Entidade de Serviço do Azure será concedida como Colaborador função da assinatura do Azure por padrão, você pode consultar controle de acesso para recursos do Azure no cluster do HPC Pack para configurar manualmente as permissões de acesso para a Entidade de Serviço do Azure de acordo com seu cenário de usuário.

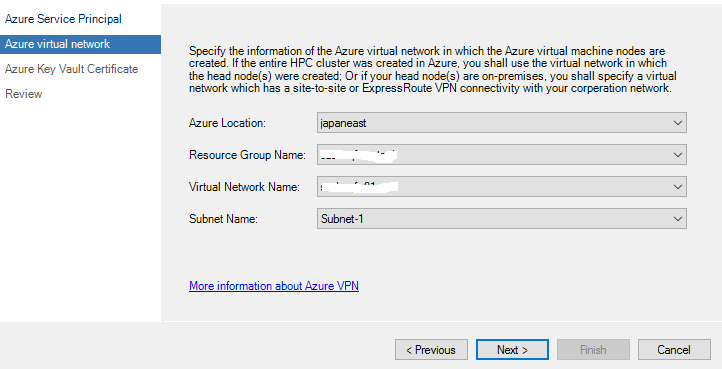

2. Especificar Rede Virtual do Azure

Na página rede virtual do Azure, especifique as informações da rede virtual do Azure na qual os nós de computação iaaS do Azure serão criados.

Local do Azure: o local do azure no qual a rede virtual localiza

Nome do Grupo de Recursos: o grupo de recursos no qual a rede virtual foi criada

Nome da Rede Virtual: o nome da rede virtual na qual os nós de computação iaaS do Azure serão criados.

nome da sub-rede: o nome da sub-rede na qual os nós de computação iaaS do Azure serão criados.

Observação

A rede virtual especificada deve ter uma conexão VPN site a site ou Express Route com a rede local em que seu nó principal está localizado.

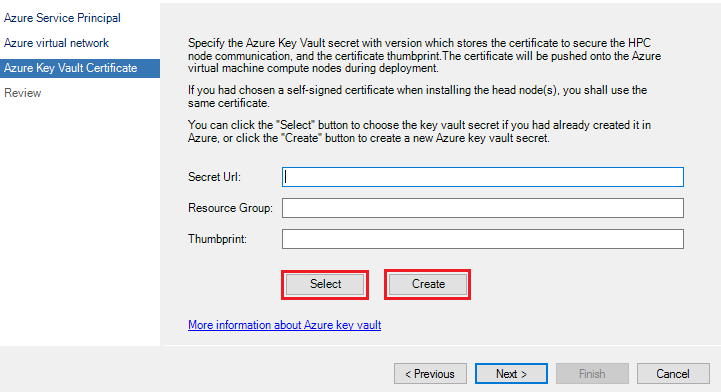

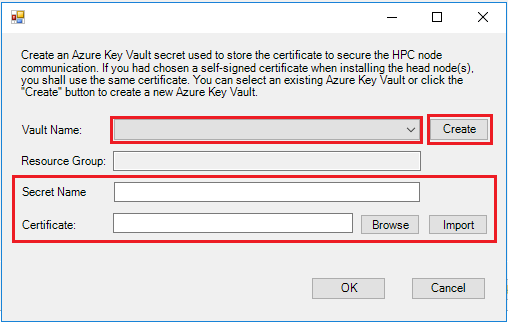

3. Configurar o certificado do Azure Key Vault

O serviço HPC Pack usa o certificado X.509 para proteger a comunicação do nó HPC. Portanto, precisamos importar esse certificado para o Azure Key Vault para que ele possa ser instalado na VM IaaS do Azure durante o provisionamento. Na página do Certificado do Azure Key Vault

Se você optar por criar um novo segredo do Key Vault, poderá selecionar um nome existente do cofre de chaves do Azure na lista nome do cofre do

Observação

Se você estiver usando um certificado autoassinado nos nós de cabeçalho para comunicação de nó HPC, deverá carregar o mesmo certificado (aquele usado durante a instalação do nó principal) para o Segredo do Azure Key Vault. Se você não fizer isso, os nós de computação iaaS do Azure não poderão ser acessados pelos nós principais devido a um problema de certificado não confiável. E você pode usar o seguinte comando do PowerShell para obter a impressão digital do certificado usada para comunicação de nó: Get-HPCClusterRegistry -propertyName SSLThumbprint

Examine as configurações e clique em Concluir para concluir a configuração.

Definir a Configuração de Implantação do Azure com o PowerShell

Você também pode optar por executar os seguintes comandos do PowerShell para definir a Configuração de Implantação do Azure se você já tiver:

- Criou a Entidade de Serviço do Azure e o Certificado do Azure Key Vault.

- Instalou o certificado da Entidade de Serviço do Azure para

repositório de computador local\pessoal com de chave privada em todos os computadores de nó principal.certificados

Add-PSSnapin Microsoft.Hpc

# Set Azure subscription and Service Principal information

Set-HpcClusterRegistry -PropertyName SubscriptionId -PropertyValue <subscriptionId>

Set-HpcClusterRegistry -PropertyName TenantId -PropertyValue <tenantId>

Set-HpcClusterRegistry -PropertyName ApplicationId -PropertyValue <ServiceprincipalApplicationId>

Set-HpcClusterRegistry -PropertyName Thumbprint -PropertyValue <ServiceprincipalCertThumbprint>

# Set Virtual network information

Set-HpcClusterRegistry -PropertyName VNet -PropertyValue <VNetName>

Set-HpcClusterRegistry -PropertyName Subnet -PropertyValue <SubnetName>

Set-HpcClusterRegistry -PropertyName Location -PropertyValue <VNetLocation>

Set-HpcClusterRegistry -PropertyName ResourceGroup -PropertyValue <VNetResourceGroup>

# Set Azure Key vault certificate

Set-HpcKeyVaultCertificate -ResourceGroup <KeyVaultResourceGroupName> -CertificateUrl <KeyVaultSecretUrlWithVersion> -CertificateThumbprint <KeyVaultCertificateThumbprint>

Etapa 1.2 Configurar outras propriedades do cluster

Se você planeja criar nós de computação do Windows iaaS não associados ao domínio ou nós de computação do Linux em uma sub-rede diferente onde os nós de cabeçalho se localizam, execute o seguinte comando do PowerShell em um nó principal para fazer com que o cluster adicione entradas de host para nós em sub-redes diferentes. Se você não conseguiu fazer isso, os nós ficarão inacessíveis para os nós de cabeçalho, pois os nós de cabeçalho não podem resolver o nome do host.

Set-HpcClusterRegistry -PropertyName HostFileForOtherSubnet -PropertyValue 1

if($env:CCP_CONNECTIONSTRING -like "*,*,*") {

Connect-ServiceFabricCluster

$opId = [Guid]::NewGuid()

Start-ServiceFabricPartitionRestart -OperationId $opId -RestartPartitionMode AllReplicasOrInstances -ServiceName fabric:/HpcApplication/ManagementStatelessService -ErrorAction Stop

} else {

Restart-Service -Name HpcManagement

}

Se você planeja criar nós de computação Do Azure IaaS Linux com o modelo de nó IaaS do Azure, execute o seguinte comando do PowerShell em um nó principal para habilitar a comunicação por Http entre nós de computação do Linux e nós de computação do Linux.

Set-HpcClusterRegistry -PropertyName LinuxHttps -PropertyValue 0

if($env:CCP_CONNECTIONSTRING -like "*,*,*") {

Connect-ServiceFabricCluster

$opId = [Guid]::NewGuid()

Start-ServiceFabricPartitionRestart -OperationId $opId -RestartPartitionMode AllReplicasOrInstances -ServiceName fabric:/HpcApplication/SchedulerStatefulService -ErrorAction Stop

} else {

Restart-Service -Name HpcScheduler

}

Etapa 2. Criar um modelo de nó iaaS do Azure

Importante

- O assistente de modelo de nó iaaS do Azure neste artigo é baseado no HPC Pack 2016 Atualização 3. Ele é ligeiramente diferente em outras versões do HPC Pack.

- Se você optar por usar uma imagem personalizada ou imagem compartilhada, o sistema operacional da imagem da VM deverá atender aos requisitos de .

- não há suporte para de imagem compartilhada no HPC Pack 2016 Atualização 2 ou versão anterior.

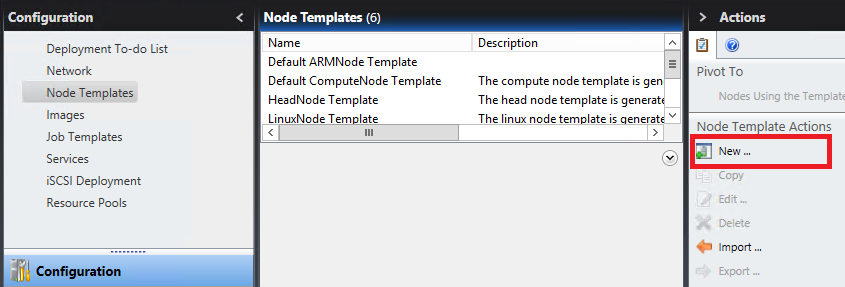

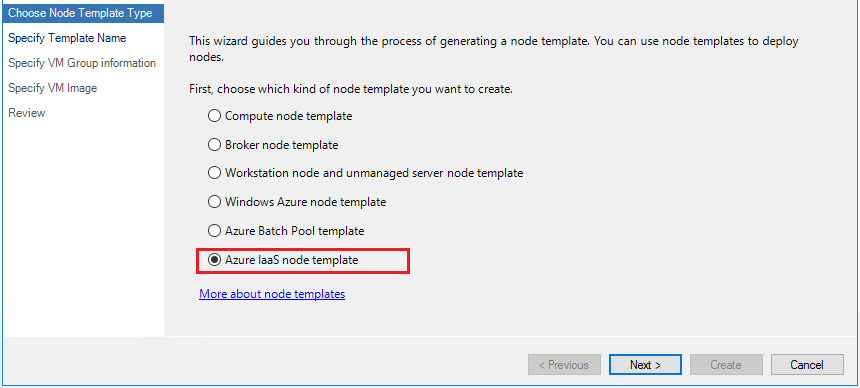

No painel de Configuração do

Na página Escolher Tipo de Modelo de Nó

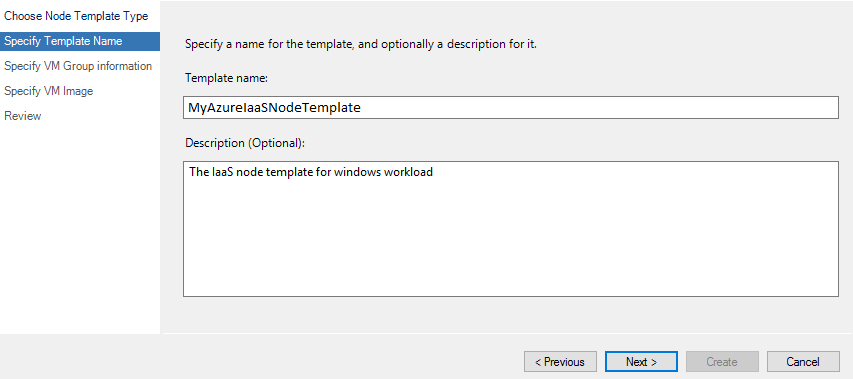

Na página

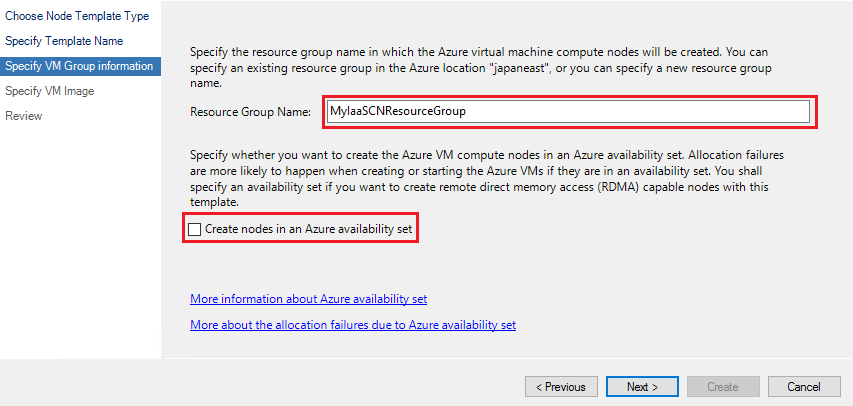

Na página Especificar informações do Grupo de VM

Especifique se deseja criar nós em um conjunto de disponibilidade do Azure.

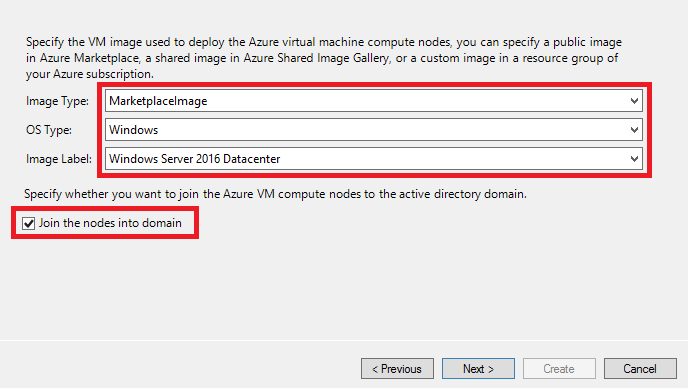

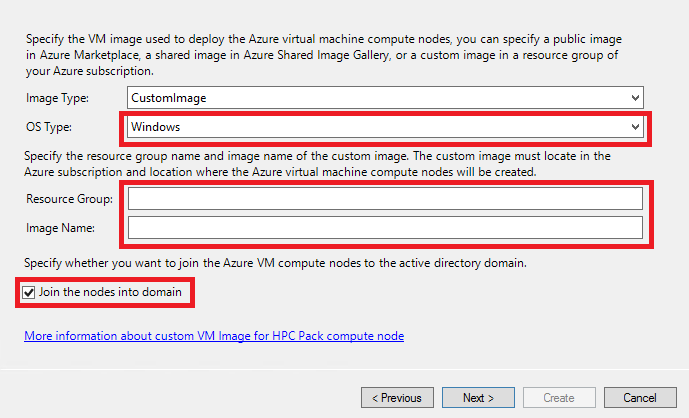

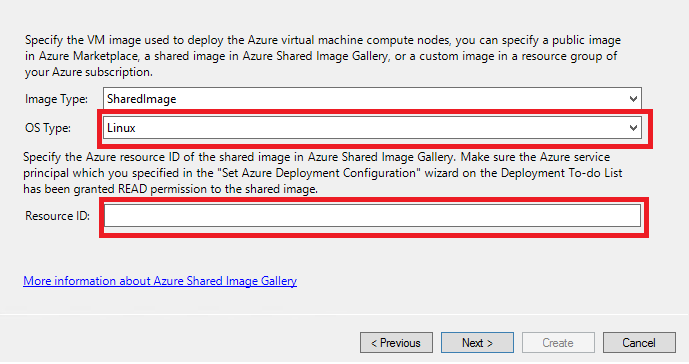

Na página Especificar imagem da VM, especifique a imagem da VM usada para implantar os nós de computação iaaS. Você pode selecionar um dos seguintes tipos de imagem : MarketplaceImage, CustomWindowsImage ou CustomLinuxImage.

Se você escolher tipo de imagem como MarketplaceImage, selecione tipo de sistema operacional e rótulo de imagem para escolher uma imagem de VM pública no Azure Marketplace.

Se o tipo de sistema operacional

Se você escolher

Você pode clicar no link Mais informações sobre a imagem de VM personalizada para o nó de computação do HPC Pack para saber como criar uma imagem personalizada de VM de nó de computação do HPC Pack.

Se você escolher

Na página Examinar, examine as configurações especificadas e clique em Criar para criar o modelo de nó.

Etapa 3. Criar os nós de computação iaaS e gerenciá-los

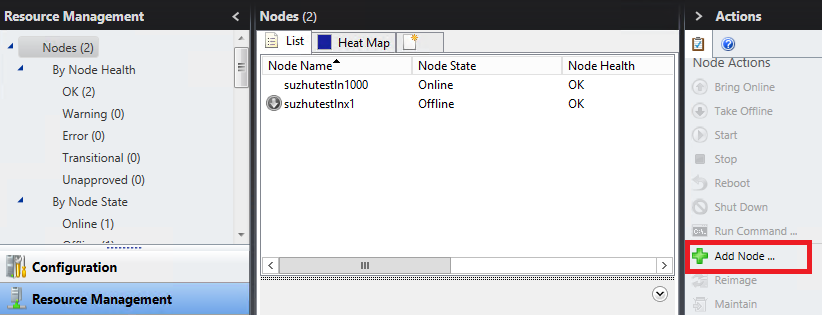

Abra o console do Gerenciador de Cluster do HPC, clique barra de de Gerenciamento de Recursos e clique em Adicionar de Nó para iniciar o assistente Adicionar Nó.

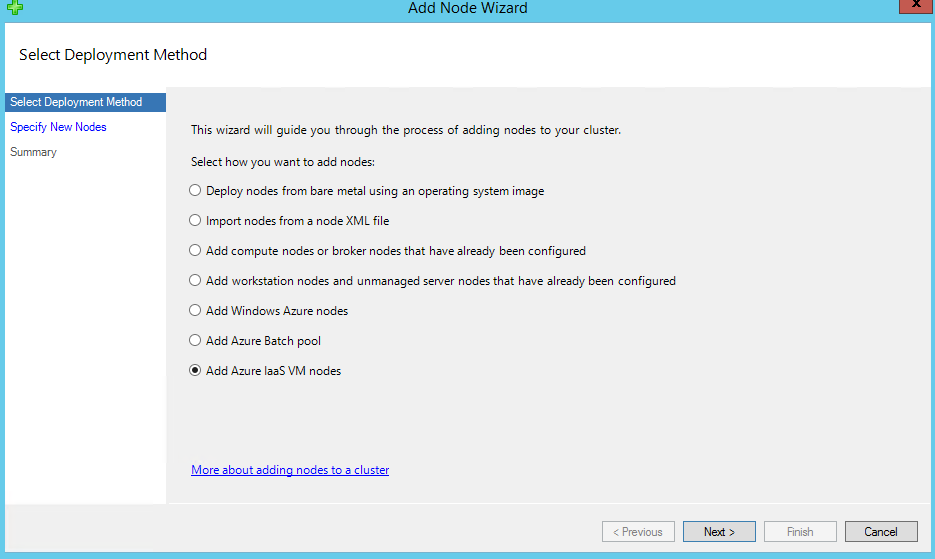

Na página Selecionar Método de Implantação, selecione Adicionar nós de VM IaaS do Azure.

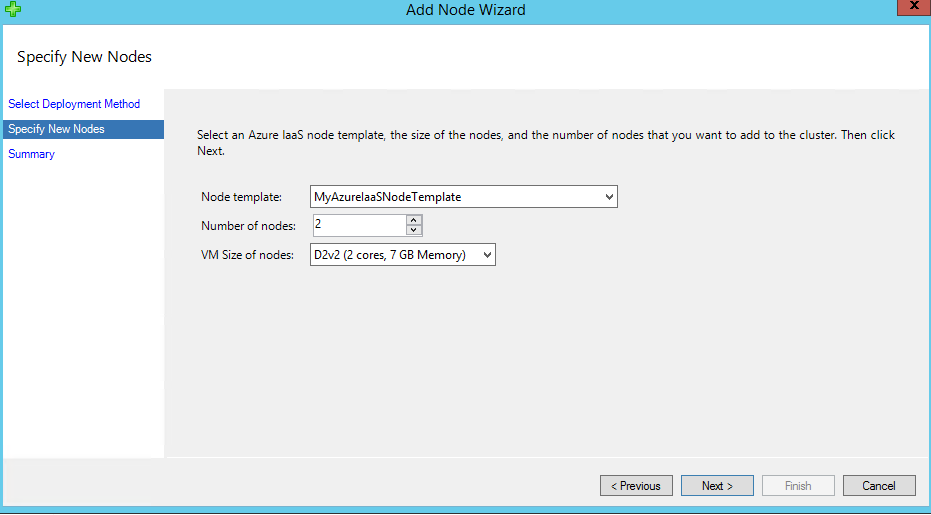

Na página Especificar Novos Nós, selecione o modelo de nó que acabamos de criar na Etapa 2 e especifique Número de nós e tamanho de VM de nóse clique em Próximo.

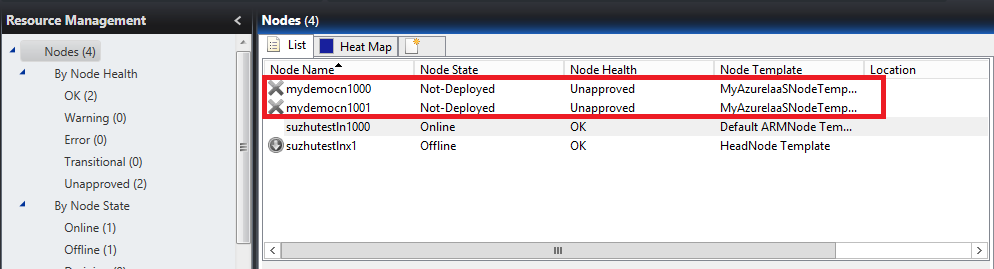

Depois de clicar em

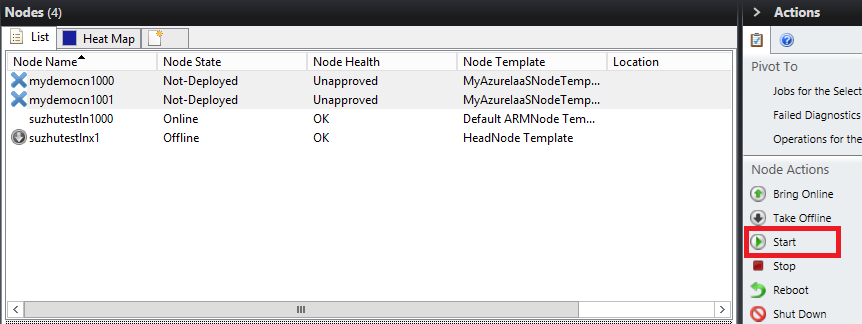

Em seguida, você pode escolher os nós e clicar em Iniciar para criar as máquinas virtuais no Azure.

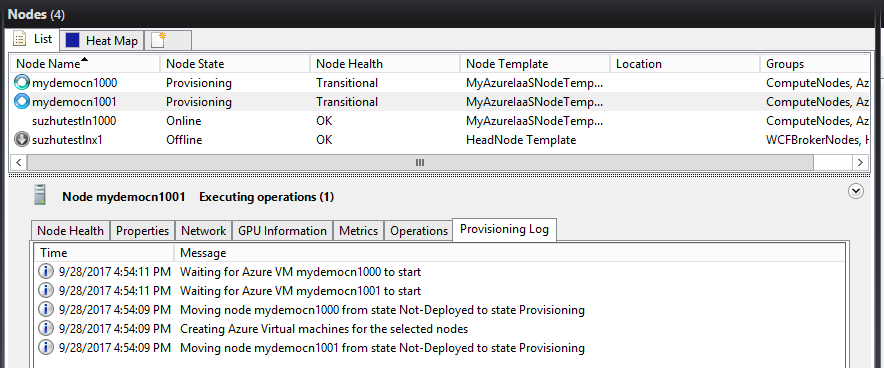

Aguarde o provisionamento dos nós de computação iaaS do Azure.

Depois que a implantação de nós de computação iaaS do Azure for concluída e o de Integridade do Nó se tornar OK, você poderá enviar trabalhos para esses nós.

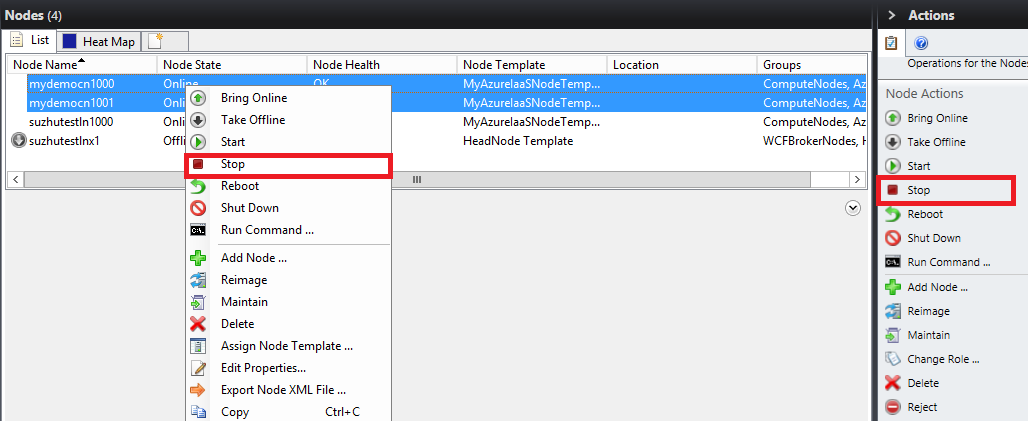

Você pode parar manualmente os nós clicando no Parare as máquinas virtuais no Azure serão desalocados.

Você também pode Excluir os nós se não precisar mais deles, as máquinas virtuais do Azure também serão excluídas se você fizer isso.

Se você habilitou o aumentar e reduzir automaticamente os nós do Azure recurso, os nós iaaS do Azure serão iniciados ou interrompidos automaticamente dependendo da carga de trabalho do cluster, consulte Redução automática de crescimento para recursos do Azure.