Guia do utilizador da versão de avaliação de soluções do Microsoft Purview

Bem-vindo ao guia de utilizador da versão de avaliação de soluções do Microsoft Purview. Este manual de procedimentos irá ajudá-lo a aproveitar ao máximo a sua avaliação gratuita, ajudando-o a descobrir capacidades robustas e abrangentes de risco e conformidade do Microsoft Purview.

Dica

Se você não é um cliente E5, use a avaliação das soluções do Microsoft Purview de 90 dias para explorar como os recursos adicionais do Purview podem ajudar sua organização a gerenciar as necessidades de segurança e conformidade de dados. Comece agora no hub de avaliações do Microsoft Purview. Saiba mais detalhes sobre os termos de inscrição e avaliação.

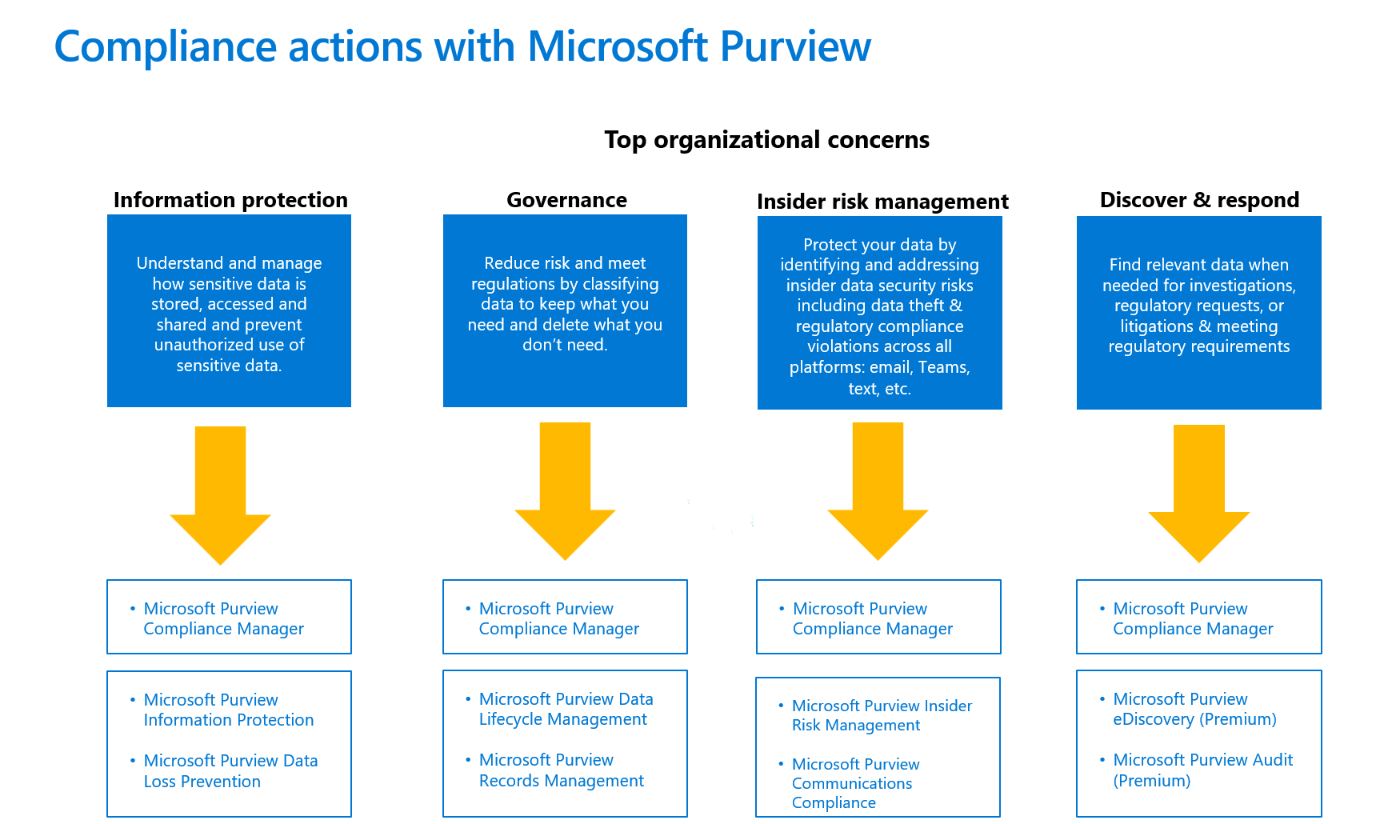

Ações de conformidade com o Microsoft Purview

Comece a experimentar facilmente e rapidamente soluções de risco e conformidade do Microsoft Purview sem alterar os metadados da sua organização.

Dependendo de suas prioridades, você pode começar com qualquer uma dessas áreas de solução para ver o valor imediato. Seguem-se quatro das principais preocupações organizacionais comunicadas pelos nossos clientes e as soluções recomendadas para começar.

Vamos começar!

Gerenciador de Conformidade do Microsoft Purview

Recomendamos que se familiarize com o Gestor de Conformidade e melhore a postura de conformidade da sua organização. O que pode o Gestor de Conformidade fazer pela sua organização?

- Pode ajudá-lo a ficar em conformidade com a integração fácil e a orientação passo a passo

- Pode ajudá-lo a manter-se em conformidade com avaliações personalizáveis e multicloud

- Pode ajudá-lo a dimensionar a conformidade – com capacidades de colaboração e fluxo de trabalho incorporadas

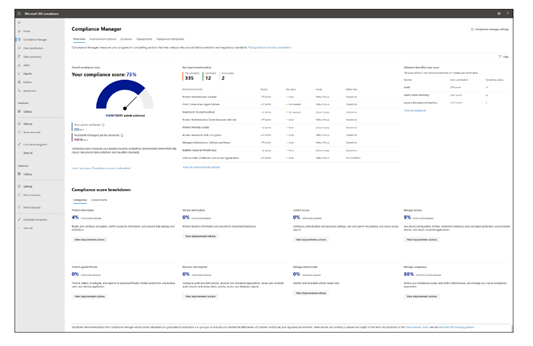

Etapa 1: Conheça o Gerenciador de Conformidade

O Gestor de Conformidade do Microsoft Purview ajuda-o a avaliar e gerir automaticamente a conformidade em todo o seu ambiente multicloud. A página de descrição geral do Gestor de Conformidade é a melhor primeira paragem para uma revisão abrangente do que é o Gestor de Conformidade e como funciona.

Você também pode querer ir direto para as seções principais da nossa documentação usando os links a seguir:

- Entenda sua pontuação de conformidade

- Descrição geral dos elementos-chave: controlos, avaliações, regulamentos e ações de melhoria

- Entenda o painel do Gerenciador de Conformidade

- Filtrar a exibição do painel

- Saiba mais sobre ações de melhoria

- Entenda as avaliações

- Saiba mais sobre o suporte para várias clouds no Gestor de Conformidade

Etapa 2: Configurar o Gerenciador de Conformidade para gerenciar suas atividades de conformidade

Comece a trabalhar com avaliações e realizar ações de melhoria para implementar controles e melhorar sua pontuação de conformidade.

- Escolha um modelo de regulamentação pré-criado para criar e gerir a sua primeira avaliação.

- Compreender como utilizar modelos regulamentares para a criação de avaliações.

- Execute o trabalho de implementação e teste em ações de melhoria para concluir controles em suas avaliações.

- Entenda melhor como ações diferentes impactam sua pontuação de conformidade.

Observação

A assinatura do Microsoft 365 ou do Office 365 E1/E3 inclui o modelo da Linha de Base da Proteção de Dados da Microsoft. Microsoft 365 ou Office 365 E5, a Conformidade do E5 inclui modelos para:

- Linha de Base da Proteção de Dados da Microsoft

- GDPR da União Europeia

- ISO/IEC 27001,

- NIST 800-53

O Gestor de Conformidade inclui mais de 350 modelos regulamentares que podem ser comprados como um suplemento com o suplemento de avaliações premium do Gestor de Conformidade. Com quaisquer modelos regulamentares premium (incluídos na sua subscrição ou comprados como suplementos), receberá a versão universal desses modelos, permitindo-lhe gerir a sua conformidade com qualquer produto ou serviço

Etapa 3: Dimensionamento: usar funcionalidade avançada para atender às suas necessidades personalizadas

- Configurar testes automatizados de ações de melhoria

- Reatribuir ações de melhoria para outro usuário

- Traga os dados e as provas de atividade de conformidade existentes da sua organização para o Gestor de Conformidade

- Configurar o suporte para várias clouds no Gestor de Conformidade

Preocupações Organizacionais

Proteção de informações

A primeira preocupação organizacional levantada pelos clientes é compreender o quê, onde e como estão a ser utilizados dados sensíveis e críticos para a empresa e como proteger dados confidenciais contra acessos não autorizados ou fugas.

Obtenha visibilidade e proteção de dados a partir de Proteção de Informações e Prevenção de Perda de Dados.

- Detetar – detetar dados confidenciais em todo o património digital e compreender como estão a ser utilizados.

- Proteger – classificar informações e aplicar etiquetas de confidencialidade com uma abordagem unificada.

- Prevent – evite a partilha excessiva acidental, maliciosa e não autorizada de dados confidenciais.

Proteção de Informações e Prevenção de Perda de Dados

Detetar, classificar e proteger os seus dados confidenciais

Uma das preocupações main para a maioria das organizações, relativamente aos regulamentos de conformidade, é como classificar os respetivos dados confidenciais, como protegê-lo e evitar a perda de dados. As soluções de Prevenção de Perda de Dados e Proteção de Informações do Purview permitem que os clientes descubram e classifiquem os seus dados confidenciais, protejam os seus dados confidenciais através de etiquetas de confidencialidade e, por fim, configurem políticas de prevenção de perda de dados para impedir a partilha, utilização ou transferência não autorizadas de dados confidenciais através de vários pontos de saída. As capacidades de classificação, etiquetagem e DLP são cargas de trabalho incorporadas nativamente do Microsoft 365, como o SharePoint Online, Exchange Online, OneDrive for Business e Teams. Pode expandi-las para cargas de trabalho que não sejam da Microsoft.

Configurar a avaliação de prevenção de perda de dados e proteção de informações

Os clientes elegíveis podem ativar etiquetas predefinidas e políticas DLP predefinidas para Proteção de Informações e Prevenção de Perda de Dados. Ao habilitar a configuração padrão na avaliação, levará cerca de 2 minutos para configurar todas as políticas para seu locatário e até 24 horas para ver os resultados dessas políticas padrão.

Ao escolher a configuração padrão, com um clique, o seguinte é configurado automaticamente:

- Rótulos de confidencialidade e uma política de rótulo de confidencialidade

- Rotulagem automática do lado do cliente

- Rotulagem automática do lado do serviço

- Políticas de prevenção contra perda de dados (DLP) para Teams e dispositivos

Ativar os rótulos e políticas padrão. Se necessário, pode editá-la manualmente após a conclusão da configuração. Se necessário, pode editá-la manualmente após a conclusão da configuração.

Pode seguir as ações abaixo ou, em alternativa, utilizar o Guia de Configuração do Proteção de Informações do Microsoft Purview para configurar o seu Proteção de Informações e a Proteção contra Perda de Dados.

Ações a experimentar:

Proteção de Informações do Microsoft Purview

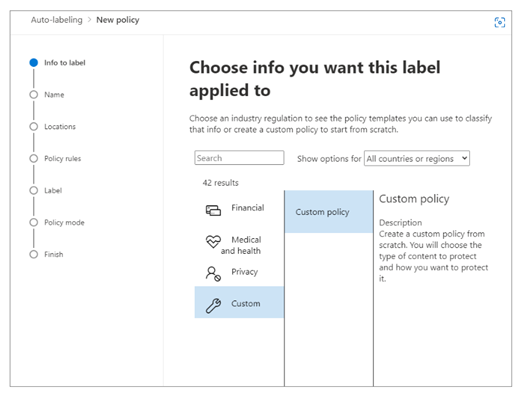

Passo 1: aplicar automaticamente etiquetas de confidencialidade a documentos

Quando você cria um rótulo de confidencialidade, é possível atribuir automaticamente esse rótulo a arquivos e emails quando ele corresponder às condições que você especificar.

- Criar e configurar rótulos de confidencialidade

- Publicar política de rótulo de confidencialidade para todos os usuários

- Criar uma política de etiquetagem automática

- Escolher as informações às quais você deseja aplicar o rótulo

- Definir locais para aplicar o rótulo

- Selecionar o rótulo a ser aplicado

- Executar política no modo de simulação

Passo 2: Rever e ativar a política de etiquetagem automática

Agora, na página Etiquetagem automática da Proteção > de informações, verá a política de etiquetagem automática na secção Simulação.

- Selecione sua política para ver os detalhes da configuração e do status. Quando a simulação for concluída, selecione a guia Itens a revisar para ver quais emails ou documentos corresponderam às regras especificadas.

- Quando estiver pronto para executar a política sem simulação, selecione a opção Ativar política.

Prevenção Contra Perda de Dados do Microsoft Purview

Passo 1: Evitar a perda de dados em localizações do Microsoft Teams

Se sua organização tiver DLP (prevenção contra perda de dados), você pode definir políticas que impeçam que as pessoas compartilhem informações confidenciais em um canal do Microsoft Teams ou sessão de chat.

- Saiba mais sobre o Licenciamento DLP para o Microsoft Teams e o âmbito da proteção DLP

- Adicionar o Microsoft Teams como um local para as políticas de DLP existentes

- Configurar a nossa política DLP predefinida para o Teams ou definir uma nova política DLP para o Microsoft Teams

Passo 2: Evitar a perda de dados em dispositivos

O DLP do Microsoft Purview para pontos finais permite-lhe detetar quando são utilizados itens confidenciais ou impedi-los de serem partilhados em dispositivos Windows 10, Windows 11 e macOS (três versões mais recentes).

- Prepare os pontos finais - certifique-se de que os dispositivos Windows 10/11 e macOS que planeia implementar dLP de Ponto Final cumprem estes requisitos.

-

Integrar dispositivos na gestão de dispositivos – tem de integrar os pontos finais antes de poder detetar e proteger itens confidenciais num dispositivo. Essas duas ações são feitas no portal de conformidade do Microsoft Purview.

- Cenário 1 – Integração de dispositivos que ainda não foram integrados.

- Cenário 2 – O Microsoft Defender para Ponto de Extremidade já está implantado e há relatórios de pontos de extremidade. Todos esses pontos de extremidade serão exibidos na lista dispositivos gerenciados.

- Configure a nossa política DLP predefinida para dispositivos ou defina uma nova política DLP para dispositivos.

- Veja alertas DLP de Ponto Final no portal do Microsoft Defender ou nos Alertas DLP dashboard.

- Exibir dados DLP do Ponto de Extremidade no explorador de atividades.

Etapa 3: Expandir políticas no escopo ou na proteção

Você tem flexibilidade na forma como configura suas políticas de DLP. Você pode começar com nossa política de DLP padrão para o Teams e dispositivos, e expandir essas políticas para proteger locais adicionais, tipos de informações confidenciais ou rótulos. Os clientes podem executar uma política DLP no modo de teste para compreender como a política está a funcionar e ajustá-la antes de ser ativada. Além disso, você pode expandir as ações de política e personalizar alertas.

- Adicionar locais

- Adicionar tipos ou rótulos de informações confidenciais para proteção

- Adicionar ações

- Teams: i. Impedir o acesso externo a documentos confidenciais i. Obter dicas de política para ajudar a instruir os usuários e instruções para personalizar dicas de política

- Dispositivos: alternar de auditoria somente para bloquear

- Comece a usar alertas da prevenção contra perda de dados

Governação de dados do Microsoft Purview

A segunda preocupação organizacional que os clientes transmitem é como reduzir o risco e cumprir os regulamentos classificando os dados para manter o que precisam e eliminar o que não precisam. Os clientes querem uma gestão compatível do ciclo de vida de dados confidenciais, cumprir as obrigações de manutenção de registos e reduzir o risco de dados sobre-retidos.

Gerenciamento do Ciclo de Vida dos Dados do Microsoft Purview e a Gestão de Registos ajudam-no a:

- Aplicar políticas de retenção e eliminação a dados em que os utilizadores colaboram para gerir riscos e evitar a perda de produtividade.

- Certifique-se de que as políticas corretas são impostas pela classificação automática do conteúdo.

- Cumpra as obrigações de manutenção de registos com opções de imutabilidade, eliminação defensável e orientação política avançada.

Gerenciamento do Ciclo de Vida de Dados do Microsoft Purview

Governar em escala com a automatização

Comece com o Guia de Configuração da Gestão do Ciclo de Vida de Dados. Além disso, pode considerar implementar estes cenários comuns:

- Aplicar automaticamente as definições de retenção ou eliminação a dados confidenciais

- Aplicar automaticamente definições de retenção ou eliminação a tudo numa biblioteca de documentos do SharePoint

- Direcionar uma política de retenção ou eliminação apenas para utilizadores ou caixas de correio específicos

Passo 1: aplicar automaticamente as definições de retenção ou eliminação a dados confidenciais

Comece por gerir o ciclo de vida dos dados confidenciais ao geri-lo automaticamente através das definições de retenção e eliminação. Em primeiro lugar, decida sobre o tipo de dados confidenciais que pretende proteger. Poderá querer utilizar um dos nossos tipos de informações confidenciais pré-criados. Em seguida, crie uma etiqueta de retenção com as definições de retenção ou eliminação pretendidas. Por fim, aplique automaticamente a etiqueta de retenção que contém o tipo de informações confidenciais que selecionou.

Passo 2: aplicar automaticamente as definições de retenção ou eliminação a tudo o que estiver numa biblioteca de documentos, pasta ou conjunto de documentos do SharePoint

Pode definir uma etiqueta de retenção predefinida no SharePoint para aplicá-la automaticamente a todos os itens numa biblioteca de documentos, pasta ou documento específico definido no SharePoint. Esta opção é útil quando os utilizadores armazenam um tipo específico de documento numa destas localizações.

Em primeiro lugar, identifique o conteúdo que pretende gerir e a localização dos conteúdos no SharePoint. Em seguida, crie uma etiqueta de retenção com as definições de retenção ou eliminação pretendidas. Em seguida, publique a etiqueta de retenção no SharePoint. Por fim, aplique a etiqueta publicada como uma etiqueta de retenção predefinida no SharePoint.

Passo 3: direcionar dinamicamente políticas de retenção com âmbitos de política adaptáveis

Muitos clientes querem direcionar uma política de retenção para utilizadores ou caixas de correio específicos. Por exemplo, podem querer aplicar um período de retenção mais longo às caixas de correio de pessoas em funções de liderança ou aplicar retenção mais curta a caixas de correio partilhadas. Os âmbitos de política adaptáveis permitem-lhe fazê-lo através dos respetivos atributos do AD para direcionar a política. Se um dos valores do atributo for alterado, a política de retenção atualizará automaticamente a associação.

Primeiro, decida que atributos irá utilizar para direcionar os utilizadores ou caixas de correio que pretende incluir ou excluir da sua política. Em seguida, crie um Âmbito de Política Adaptável e utilize-o com uma política de retenção.

Gerenciamento de Registros do Microsoft Purview

Gerenciar itens de alto valor para requisitos de manutenção de registros comerciais, legais ou regulatórios

A gestão de registos ajuda-o a cumprir os requisitos de retenção e eliminação mais granulares. Por exemplo, pode controlar o seu agendamento de retenção ou utilizar opções de automatização flexíveis. Além disso, pode tornar o conteúdo imutável, acionar a retenção com um evento ou exigir aprovação antes de os itens serem eliminados.

Eis os nossos cenários de gestão de registos mais populares:

- Aplicar automaticamente uma etiqueta de retenção com base nos metadados de ficheiros do SharePoint

- Realizar uma revisão de eliminação no final de um período de retenção

- Tornar o conteúdo imutável para impedir que os utilizadores o editem

Passo 1: aplicar automaticamente uma etiqueta de retenção com base nos metadados de ficheiros do SharePoint

A aplicação automática de etiquetas elimina a necessidade de os seus utilizadores realizarem manualmente as atividades de etiquetagem. Por exemplo, pode aplicar automaticamente etiquetas de retenção a conteúdos que têm propriedades de metadados específicas no SharePoint.

Primeiro, decida as propriedades de metadados que pretende utilizar, as localizações onde pretende procurar correspondências e as definições de retenção ou eliminação que pretende aplicar. Em seguida, crie uma etiqueta de retenção. Em seguida, siga os passos para aplicar automaticamente a etiqueta com base nos metadados do SharePoint.

Etapa 2: Examinar o conteúdo a ser aprovado antes de ser excluído permanentemente

Algumas organizações têm o requisito de rever o conteúdo no final do respetivo período de retenção antes de serem eliminados permanentemente. Com a gestão de registos, os utilizadores que especificar ("revisores") podem ser notificados para rever o conteúdo e aprovar a ação de eliminação permanente. Os revisores também podem optar por atribuir um período de retenção diferente ao conteúdo ou adiar a eliminação. Saiba mais aqui: Eliminação de conteúdo.

Passo 3: tornar o conteúdo imutável para impedir que os utilizadores o editem

Alguns conteúdos têm uma fase de ciclo de vida em que o ficheiro e os metadados não devem estar disponíveis para edição, muitas vezes denominado declarar o conteúdo como um registo imutável. Saiba como configurar esta opção na gestão de registos: crie uma etiqueta de retenção que declare conteúdo como um registo ou um registo regulamentar.

Gerenciar riscos internos

A terceira preocupação organizacional que ouvimos é como proteger os seus dados e responder a potenciais riscos de incidentes de segurança de dados internos, que podem incluir roubo de dados e partilha inadequada de informações confidenciais em todas as plataformas, como e-mail e MI (por exemplo, Microsoft Teams).

Ao utilizar a Gestão de Riscos Internos e a Conformidade de Comunicações, pode identificar e agir rapidamente sobre incidentes de segurança de dados internos e riscos de requisitos regulamentares, o que lhe permite colaborar com as suas equipas de Segurança, RH, Legais e outras, consoante a sua organização.

- Obter informações avançadas – identificar riscos ocultos com modelos de ML personalizáveis que não requerem agentes de pontos finais.

- Investigar – os fluxos de trabalho de investigação integrados permitem a colaboração ponto a ponto em Segurança, RH e Legal.

- Saiba que a privacidade está incorporada – proteja a privacidade dos utilizadores e evite preconceitos ao remover detalhes de utilizador identificáveis, como o nome ou o e-mail, ao mesmo tempo que mitiga o risco organizacional.

Gerenciamento de Risco Interno do Microsoft Purview

Detectar e corrigir riscos internos

Tire partido dos fluxos de trabalho ponto a ponto para o ajudar a identificar, fazer a triagem e remediar rapidamente. Com os registos do Microsoft 365 e dos serviços do Azure, pode definir políticas para identificar potenciais incidentes de segurança de dados e tomar medidas de remediação, como promover a educação dos utilizadores ou iniciar uma investigação.

Passo 1 (obrigatório): Ativar permissões para a Gestão de Riscos Internos

Existem quatro grupos de funções utilizados para configurar permissões para gerir funcionalidades de Gestão de Riscos Internos, que têm diferentes funções e nível de acesso. A configuração de permissões para a Gestão de Riscos Internos é fundamental antes de continuar.

Adicionar utilizadores ao grupo de funções Gestão de Riscos Internos

Se não conseguir ver permissões, fale com o administrador do inquilino para atribuir as funções corretas.

Passo 2 (obrigatório): Ativar o registo de auditoria do Microsoft 365

A auditoria está habilitada para organizações do Microsoft 365 por padrão. Algumas organizações podem ter desabilitado a auditoria por motivos específicos. Se a auditoria estiver desativada para sua organização, pode ser que outro administrador a desativou. Recomendamos que confirme que não há problema em voltar a ativar a auditoria ao concluir este passo.

Para obter instruções passo a passo para ativar a auditoria, confira Ativar ou desativar a pesquisa de log de auditoria. Após a ativação, será exibida uma mensagem informando que o log de auditoria está sendo preparado e que você poderá executar uma pesquisa dentro algumas horas quando a preparação estiver concluída. Você só precisa fazer essa ação uma vez. Para obter mais informações sobre como utilizar o registo de auditoria do Microsoft 365, consulte Pesquisar o registo de auditoria.

Passo 3 (recomendado): Ativar e ver as informações de análise da Gestão de Riscos Internos

A análise na Gestão de Riscos Internos permite-lhe realizar uma avaliação de potenciais riscos internos que podem levar a um incidente de segurança de dados na sua organização sem configurar políticas de risco interno. A análise marcar resultados podem demorar até 48 horas até que as informações estejam disponíveis como relatórios para revisão. Estes resultados da avaliação são agregados e anonimizados e oferecem informações ao nível da organização, como a percentagem de utilizadores que realizam potenciais atividades de transferência de dados confidenciais.

Para saber mais sobre informações de análise, veja Definições de gestão de riscos do Insider: Análise e marcar o vídeo análise de gestão de riscos do Insider para ajudá-lo a compreender a sua postura de risco interno e ajudá-lo a tomar medidas ao configurar políticas adequadas para identificar utilizadores de risco.

Observação

Para ativar a análise de riscos internos, tem de ser membro da Gestão de Riscos Internos ou da Gestão de Riscos Internos Administração.

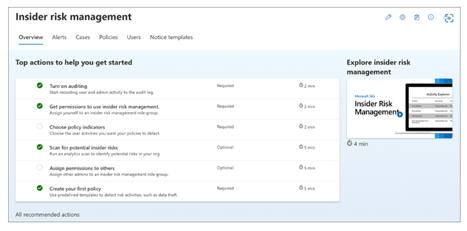

Passo 4: Começar com as Ações recomendadas

Comece rapidamente e tire o máximo partido das capacidades de Gestão de Riscos Internos com as Ações recomendadas. Incluídas na página Descrição geral, as ações recomendadas ajudarão a orientá-lo ao longo dos passos para configurar e implementar políticas e realizar ações de investigação para ações do utilizador que geram alertas a partir de correspondências de políticas.

Selecione uma recomendação na lista para começar a configurar o gerenciamento de riscos internos.

Cada ação recomendada orienta você pelas atividades necessárias para a recomendação, incluindo qualquer requisito, o que esperar e o impacto da configuração do recurso em sua organização.

Tenha em atenção que os passos recomendados no manual de procedimentos (acima) também podem ser incluídos nas Ações recomendadas apresentadas no portal.

As recomendações de configuração também estão disponíveis no Microsoft Learn através do Guia de Configuração do Gerenciamento de Risco Interno do Microsoft Purview.

Para tirar partido da funcionalidade da Gestão de Riscos Internos, recomendamos que configure políticas para a sua organização para identificar melhor potenciais ações de risco que possam levar a um incidente de segurança, tirando partido de modelos para Fugas de dados ou Roubo de dados.

Conformidade de Comunicação do Microsoft Purview

Identificar violações da política de conformidade regulamentar

Conformidade de Comunicações do Microsoft Purview fornece as ferramentas para ajudar as organizações a detetar violações de conformidade regulamentar (por exemplo, SEC ou FINRA), tais como informações confidenciais, assédio ou ameaça de idioma e partilha de conteúdo para adultos. Criados com privacidade por predefinição, os nomes de utilizador são pseudonimizados por predefinição, os controlos de acesso baseados em funções são incorporados, os investigadores são optados por um administrador e os registos de auditoria estão em vigor para garantir a privacidade ao nível do utilizador.

Etapa 1: Habilitar permissões para conformidade de comunicação

Atribua funções de conformidade de comunicação aos utilizadores para poderem utilizar o produto. O grupo de funções "Conformidade de Comunicação" dá-lhe todas as permissões para utilizar o produto. Saiba mais sobre outros grupos de funções de conformidade de comunicação aqui: Introdução à conformidade de comunicações.

Etapa 2: Habilitar o log de auditoria

Para utilizar esta funcionalidade, ative a auditoria. Quando ativar esta opção, as ações estarão disponíveis no registo de auditoria e serão vistas num relatório. Para obter instruções, confira Ativar ou desativar a pesquisa de log de auditoria.

Passo 3: Rever as informações de ações recomendadas

Incluídas na página Políticas, as ações recomendadas ajudam-no a detetar riscos de que poderá não estar ciente, como a partilha inadequada de informações confidenciais ou confidenciais que já estão a ocorrer na sua organização. Esta vista inclui apenas o número agregado de correspondências por tipo de classificação, sem que nenhuma das informações contenha informações pessoais e o ajude a determinar o tipo e o âmbito das políticas de conformidade de comunicação a configurar.

Passo 4: Criar uma política de conformidade de comunicação

Criar uma política de conformidade de comunicação com os modelos existentes: 1- Informações confidenciais; 2- Conformidade regulamentar; 3- Conflito de interesses. Saiba mais sobre os nossos modelos de política inicial e como criar uma política personalizada aqui: Políticas de conformidade de comunicação.

Passo 5: Investigar e remediar alertas

Investigar e remediar alertas de conformidade de comunicações.

Passo 6: Rever relatórios de informações

Reveja os relatórios para obter informações sobre a sua postura de conformidade de comunicação geral.

Descobrir & responder

A quarta preocupação organizacional dos clientes é como encontrar dados relevantes quando necessário para investigações, pedidos regulamentares ou litígios e para cumprir os requisitos regulamentares.

Com a Deteção de Dados Eletrónicos e a Auditoria, pode detetar dados de forma eficiente.

- Detetar e recolher dados no local – recolha, filtre e obtenha informações de dados mais rapidamente, com maior visibilidade.

- Gerir fluxos de trabalho – reduza o atrito de identificar e recolher potenciais origens de informações relevantes ao mapear automaticamente origens de dados exclusivas e partilhadas.

- Acelere o processo de deteção – faça a gestão do aumento do volume de dados ao procurar e processar conteúdos altamente relevantes no local.

Descoberta Eletrônica do Microsoft Purview (Premium)

Descobrir de forma mais eficiente com um fluxo de trabalho ponto a ponto Tire partido de um fluxo de trabalho ponto a ponto para preservar, recolher, analisar e exportar conteúdos que respondam às investigações internas e externas da sua organização. As equipes jurídicas também podem gerenciar todo o processo de notificação de retenção legal comunicando-se com custodiantes envolvidos em um caso.

Etapa 1 (obrigatório): Permissões

Para acessar a Descoberta Eletrônica (Premium) ou ser adicionado como membro de um caso de Descoberta Eletrônica (Premium), um usuário deve receber as permissões apropriadas.

- Configurar a Descoberta Eletrônica (Premium) Atribuir – permissões de Descoberta Eletrônica

- Adicionar ou remover membros de uma ocorrência

Etapa 2 (obrigatório): Criar um caso

Mais organizações usam a solução de Descoberta Eletrônica (Premium) no Microsoft 365 para processos críticos de Descoberta Eletrônica. Isso inclui responder a solicitações regulatórias, investigações e litígio.

- Gerir a Deteção de Dados Eletrónicos (Premium) – saiba como configurar a Deteção de Dados Eletrónicos (Premium), gerir casos com o portal de conformidade do Microsoft Purview, gerir um fluxo de trabalho na Deteção de Dados Eletrónicos e analisar os resultados da pesquisa de Deteção de Dados Eletrónicos.

- Criar um caso de Deteção de Dados Eletrónicos com o novo formato de caso da Deteção de Dados Eletrónicos Premium

- Fechar ou excluir um caso – quando a investigação ou o caso legal for concluído, você poderá fechar ou excluir. Você também pode reabrir um caso fechado.

Etapa 3 (opcional): Configurações

Para permitir que as pessoas em sua organização comecem a criar e usar casos, defina as configurações globais que se aplicam a todos os casos em sua organização. Pode gerir definições como deteção de privilégios advogado-cliente, versões históricas e muito mais.

- Configurar definições globais para Deteção de Dados Eletrónicos (Premium)

- Definir configurações de pesquisa e análise

- Gerenciar trabalhos no Descoberta Eletrônica (Premium)

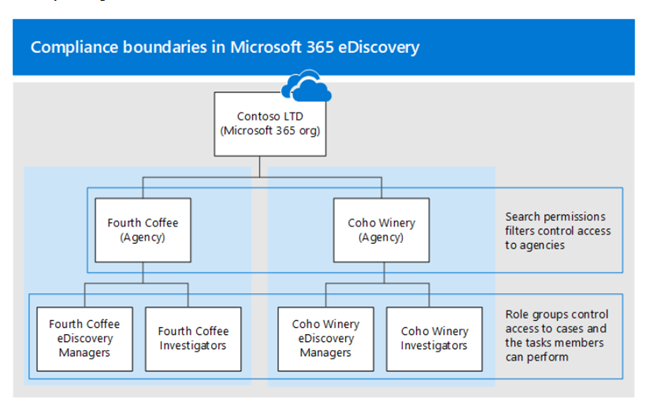

Etapa 4 (opcional): Limites de Conformidade

Os limites de conformidade criam limites lógicos em uma organização que controla os locais de conteúdo do usuário (como caixas de correio, contas do OneDrive e sites do SharePoint) que os gerentes de Descoberta Eletrônica Avançada podem pesquisar. Eles também controlam quem pode acessar os casos de Descoberta Eletrônica Avançada usados para gerenciar as investigações legais, de recursos humanos ou de outras investigações em sua organização.

Configurar limites de conformidade para investigações de Descoberta Eletrônica Avançada:

- Identificar um atributo de usuário para definir suas agências

- Criar um grupo de funções para cada agência

- Criar um filtro de permissões de pesquisa para impor os limites de conformidade

- Criar um caso de Descoberta Eletrônica Avançada para investigações internas da agência

Passo 5 (opcional): ferramenta de recolha da Deteção de Dados Eletrónicos Premium

Utilize o fluxo de trabalho da coleção de Deteção de Dados Eletrónicos (Premium) para localizar rapidamente e-mails em caixas de correio do Exchange, documentos em sites do SharePoint e localizações do OneDrive e conversações de mensagens instantâneas no Teams. As coleções na Deteção de Dados Eletrónicos (Premium) ajudam os gestores de Deteção de Dados Eletrónicos a definir rapidamente o âmbito de uma pesquisa de conteúdos por e-mail, documentos, reações do Teams e outros conteúdos no Microsoft 365. As coleções fornecem aos gestores uma estimativa do conteúdo que pode ser relevante para o caso.

Saiba mais sobre as consultas e estimativas da coleção.

Auditoria do Microsoft Purview (Premium)

Realizar investigações

A auditoria (Premium) ajuda as organizações a realizar investigações forenses e de conformidade ao aumentar a retenção de registos de auditoria necessária para realizar uma investigação, fornecendo acesso a informações inteligentes que ajudam a determinar o âmbito de compromisso e fornecendo acesso mais rápido à API de Atividade de Gestão de Office 365.

Passo 1: Aplicar a licença E5 a cada utilizador para o qual pretende gerar eventos E5

As funcionalidades de auditoria (Premium), como a capacidade de registar informações inteligentes, como MailItemsAccessed e Send, requerem uma licença E5 adequada atribuída aos utilizadores. Além disso, o aplicativo/plano de serviço de Auditoria Avançada deve ser habilitado para esses usuários.

Configurar a Auditoria (Premium) para usuários – para verificar se o aplicativo Auditoria Avançada está atribuído aos usuários, execute as seguintes etapas para cada usuário.

- Habilitar eventos de Auditoria (Premium) – habilite SearchQueryInitiatedExchange e SearchQueryInitiatedSharePoint a serem auditados para cada usuário no Exchange Online PowerShell.

- Configurar políticas de retenção de auditoria – crie políticas de retenção de registos de auditoria adicionais para cumprir os requisitos das equipas de conformidade, TI e operações de segurança da sua organização.

- Pesquisar eventos de Auditoria (Premium) - pesquise eventos cruciais de Auditoria (Premium) e outras atividades ao conduzir investigações forenses.

Etapa 2: Criar novas políticas de Log de Auditoria para especificar por quanto tempo manter logs de auditoria em sua organização para atividades executadas por usuários e definir níveis de prioridade para suas políticas

As políticas de retenção de log de auditoria fazem parte dos novos recursos Avançados de Auditoria no Microsoft 365. Uma política de retenção de log de auditoria permite especificar por quanto tempo reter os logs de auditoria em sua organização.

- Antes de criar uma política de retenção de log de auditoria – coisas importantes a saber antes de criar sua política.

- Crie uma política de retenção de registos de auditoria.

- Gerir políticas de retenção de registos de auditoria no portal de conformidade do Microsoft Purview – as políticas de retenção do registo de auditoria estão listadas no separador Políticas de retenção de auditoria (também denominado dashboard). Você pode usar o painel para exibir, editar e excluir políticas de retenção de auditoria.

- Criar e gerir políticas de retenção de registos de auditoria no PowerShell – também pode utilizar o PowerShell de Conformidade do & de Segurança para criar e gerir políticas de retenção de registos de auditoria. Um dos motivos para utilizar o PowerShell é criar uma política para um tipo de registo ou atividade que não esteja disponível na IU.

Testes e complementos adicionais

Avaliações premium do Gerenciador de Conformidade

Avaliar riscos e responder com eficiência:

Ajude sua organização a avaliar riscos e responder com eficiência a requisitos de nações, regionais e do setor que regem a coleta e o uso de dados.

Mais informações sobre a avaliação de avaliações premium do Gerenciador de Conformidade.

Guia do utilizador de avaliação: Avaliações premium do Gestor de Conformidade do Microsoft Purview

Gerenciamento de Risco de Privacidade do Microsoft Priva e Solicitações de Direitos do Titular do Microsoft Priva

Identificar e evitar riscos de privacidade:

Identificar e proteger proativamente contra riscos de privacidade, como a acumulação de dados, transferências de dados e o compartilhamento de dados, bem como ajudar sua organização a automatizar e gerenciar solicitações de entidades em escala.

Saiba mais sobre o Microsoft Priva.

Guia do utilizador da versão de avaliação: Microsoft Priva

Recursos adicionais

O que está incluído: para obter uma lista completa de soluções e recursos do Microsoft Purview listados por camada de produto, exiba a Matriz de Recursos.

Biblioteca de Conteúdo Técnico de Segurança da Microsoft: explore essa biblioteca para encontrar guias interativos e outros conteúdos de aprendizagem relevantes para suas necessidades. Visite Biblioteca.

Recursos de Segurança da Microsoft: Do antimalware à Confiança Zero, obtenha todos os recursos relevantes para as necessidades de segurança de sua organização.