Investigação de pulverização de senha

Este artigo oferece diretrizes sobre como identificar e investigar ataques de pulverização de senha na organização e tomar as ações corretivas necessárias para proteger informações e minimizar outros riscos.

Este artigo inclui as seções a seguir:

- Pré-requisitos: esta seção cobre os requisitos específicos que você precisa concluir para iniciar a investigação. Por exemplo, os registros em log que devem ser ativados, as funções e as permissões necessárias, entre outros.

- Fluxo de trabalho: mostra o fluxo lógico que você deve seguir para executar esta investigação.

- Lista de verificação: contém uma lista de tarefas para cada uma das etapas no fluxograma. Essa lista de verificação pode ser útil em ambientes altamente regulamentados para verificar o que você já fez ou simplesmente como um controle de qualidade do seu trabalho.

- Etapas de investigação: esta seção inclui diretrizes passo a passo detalhadas desta investigação específica.

- Recuperação: esta seção contém as etapas gerais de como fazer a recuperação/mitigação após um ataque de pulverização de senha.

- Referências: contém mais materiais de leitura e referência.

Pré-requisitos

Antes de iniciar a investigação, certifique-se de ter concluído a configuração de logs e alertas e outros requisitos do sistema.

Para monitoramento do Microsoft Entra, siga nossas recomendações e orientações em nosso Guia de SecOps do Microsoft Entra.

Configurar o registro em log dos AD FS

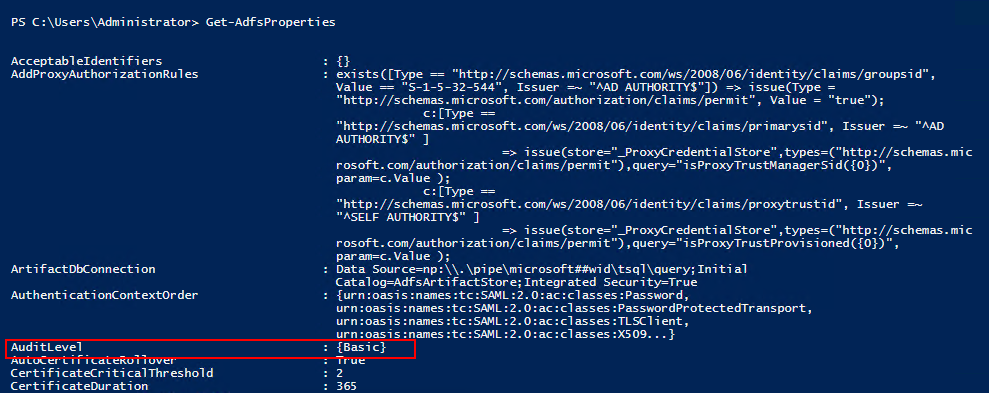

Log de eventos nos AD FS 2016

Por padrão, os AD FS (Serviços de Federação do Active Directory) no Windows Server 2016 têm um nível básico de auditoria habilitado. Com a auditoria básica, os administradores podem ver até cinco eventos de uma só solicitação. Defina o log para o nível mais alto e envie os logs do AD FS (e segurança) para um SIEM para correlacionar com a autenticação do AD e o Microsoft Entra ID.

Para ver o nível de auditoria atual, use este comando do PowerShell:

Get-AdfsProperties

Essa tabela lista os níveis de auditoria que estão disponíveis.

| Nível de auditoria | Síntese do PowerShell | Descrição |

|---|---|---|

| Nenhum | Set-AdfsProperties -AuditLevel None |

A auditoria está desabilitada e nenhum evento será registrado |

| Básico (padrão) | Set-AdfsProperties -AuditLevel Basic |

Não serão registrados mais de cinco eventos para uma única solicitação |

| Detalhado | Set-AdfsProperties -AuditLevel Verbose |

Todos os eventos são registrados. Esse nível registra uma quantidade significativa de informações por solicitação. |

Para aumentar ou diminuir o nível de auditoria, use este comando do PowerShell:

Set-AdfsProperties -AuditLevel <None | Basic | Verbose>

Configurar o registro de segurança dos AD FS 2012 R2/2016/2019

Selecione Iniciar, navegue até Ferramentas Administrativas de Programas> e selecione Política de Segurança Local.

Navegue até a pasta Configurações de Segurança\Políticas Locais\Gerenciamento de Direitos do Usuário e clique duas vezes em Gerar Auditorias de Segurança.

Na guia Configuração de Segurança Local, verifique se a conta de serviço dos AD FS está listada. Se ele não estiver presente, selecione Adicionar Usuário ou Grupo e adicione-o à lista e, em seguida, selecione OK.

Para habilitar a auditoria, abra um prompt de comando com privilégios elevados e execute o seguinte comando:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableFeche a Política de Segurança Local.

Em seguida, abra o snap-in Gerenciamento do ADFS, selecione Iniciar, navegue até Ferramentas Administrativas de Programas >e selecione Gerenciamento do ADFS.

No painel Ações, clique em Editar Propriedades do Serviço de Federação.

Na caixa de diálogo Propriedades do Serviço de Federação, selecione a guia Eventos.

Marque as caixas de seleção Auditorias com êxito e Auditorias com falha.

Selecione OK para concluir e salvar a configuração.

Instale o Microsoft Entra Connect Health para AD FS

O Microsoft Entra Connect Health para AD FS permite que você tenha maior visibilidade no ambiente de federação. Ele fornece vários painéis pré-configurados, como uso, monitoramento de desempenho e relatórios de IP de risco.

Para instalar o AD FS Connect Health, acesse os requisitos para usar o Microsoft Entra Connect Health e instale o Agente do Azure AD FS Connect Health.

Configurar alertas de IP arriscados usando a pasta de trabalho de relatório de IP de risco do AD FS

Depois que o Microsoft Entra Connect Health for ADFS for configurado, você deverá monitorar e configurar alertas usando a pasta de trabalho de relatório de IP de risco do ADFS e o Monitor do Azure. Os benefícios de usar esse relatório são:

- Detecção de endereços IP que excedem um limite de logons com falha com base em senha.

- Dá suporte a logons com falha devido a senha incorreta ou a estado de bloqueio de extranet.

- Dá suporte à habilitação de alertas por meio de Alertas do Azure.

- Configurações de limite personalizáveis que correspondem à política de segurança de uma organização.

- Consultas personalizáveis e visualizações expandidas para análise posterior.

- Funcionalidade expandida do relatório IP Arriscado anterior, que foi preterido desde 24 de janeiro de 2022.

Configurar alertas da ferramenta de SIEM no Microsoft Sentinel

Para configurar alertas da ferramenta de SIEM, siga o tutorial sobre alertas prontos para uso.

Integração do SIEM ao Microsoft Defender para Aplicativos de Nuvem

Conecte a ferramenta de SIEM (gerenciamento de eventos e informações de segurança) com o Microsoft Defender para Aplicativos de Nuvem, que dá suporte ao Micro Focus ArcSight e ao CEF (Formato Comum de Evento) no momento.

Para obter mais informações, confira Integração de SIEM genérico.

Integração do SIEM com a API do Graph

Você pode conectar o SIEM com a API de Segurança do Microsoft Graph usando uma das seguintes opções:

- Diretamente usando as opções de integração com suporte – Confira a lista de opções de integração com suporte, como escrever o código para conectar o aplicativo diretamente a fim de obter insights avançados. Use amostras para começar.

- Usar integrações e conectores nativos criados por parceiros da Microsoft – Confira as soluções de parceiros da API de Segurança do Microsoft Graph para usar essas integrações.

- Usar conectores criados pela Microsoft: confira a lista de conectores que você pode usar para se conectar com a API por meio de uma variedade de soluções de SIEM (gerenciamento de eventos e incidentes de segurança), SOAR (resposta e orquestração de segurança), ITSM (acompanhamento de incidentes e gerenciamento de serviços), relatórios e assim por diante.

Para obter mais informações, confira Integrações de solução de segurança usando a API de Segurança do Microsoft Graph.

Como usar o Splunk

Você também pode usar a plataforma Splunk para configurar alertas.

- Assista a este tutorial em vídeo sobre como criar alertas do Splunk.

- Para obter mais informações, confira o Manual de alertas do Splunk.

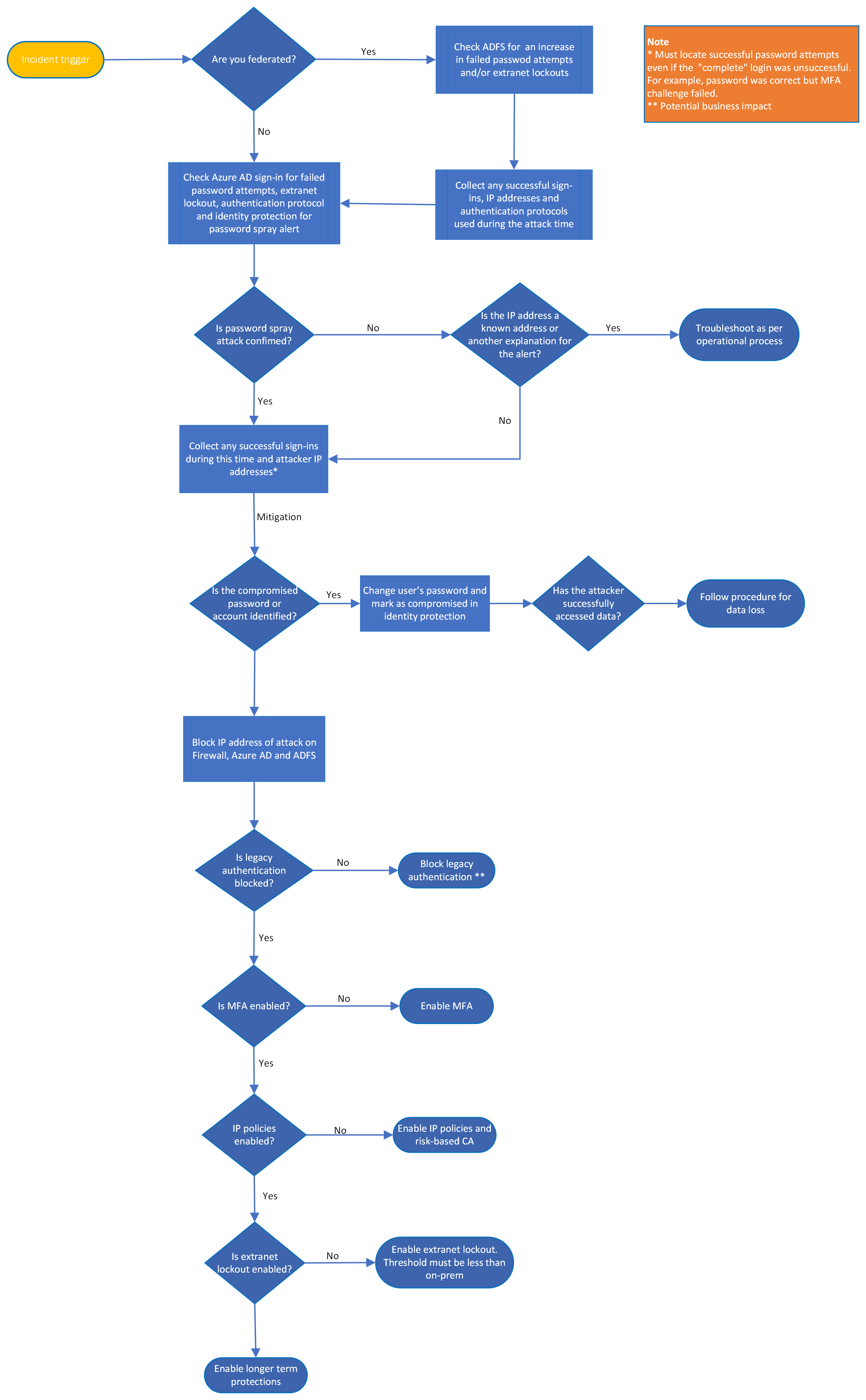

Workflow

O fluxograma a seguir mostra o fluxo de trabalho de investigação de pulverização de senha.

Também é possível:

- Baixe os fluxos de trabalho de guia estratégico de resposta a pulverização de senha e outros incidentes no formato PDF.

- Baixe os fluxos de trabalho de guia estratégico de resposta a pulverização de senha e outros incidentes no formato Visio.

Lista de Verificação

Gatilhos de investigação

- Recebido um gatilho do SIEM, dos logs de firewall ou do Microsoft Entra ID

- Recurso de pulverização de senha do Microsoft Entra ID Protection ou IP suspeito

- Grande número de entradas com falha (ID do Evento 411)

- Pico em Microsoft Entra Connect Health para AD FS

- Outro incidente de segurança (por exemplo, phishing)

- Atividade não explicada, como a entrada de localização desconhecida ou um usuário recebendo prompts de MFA inesperados

Investigação

- O que está sendo alertado?

- Você pode confirmar se esse ataque é uma pulverização de senha?

- Determine a linha do tempo do ataque.

- Determine um ou mais endereços IP do ataque.

- Filtre as entradas bem-sucedidas nesse período e o endereço IP, incluindo a senha bem-sucedida e a MFA com falha

- Verificar os relatórios de MFA

- Há algo fora do comum na conta, como um novo dispositivo, um novo OS ou um novo endereço IP usado? Use o Defender para Aplicativos de Nuvem ou a Proteção de Informações do Azure para detectar atividades suspeitas.

- Informe as autoridades locais e/ou de terceiros sobre o alerta para obter assistência.

- Se você suspeitar de um comprometimento, confire se houve exfiltração dos dados.

- Verifique se há comportamento suspeito na conta associada e procure correlacionar a outras contas e serviços possíveis, bem como outros endereços IP mal-intencionados.

- Verificar as contas de todos que trabalham no mesmo escritório ou com o mesmo acesso delegado – Limpeza de senha (verificar que ninguém esteja usando a mesma senha que a conta comprometida)

- Execute a ajuda dos ADFS

Mitigações

Confira a seção Referências para obter diretrizes sobre como habilitar os seguintes recursos:

- Bloquear o endereço IP do invasor (fique atento a alterações em outro endereço IP)

- Foi alterada a senha do usuário sob suspeita de comprometimento

- Habilitar o bloqueio de extranet dos AD FS

- Autenticação herdada desabilitada

- Azure Identity Protection habilitado (políticas de risco do usuário e de entrada)

- MFA habilitada (caso ainda não esteja)

- Habilitar a proteção de senha

- Implantar o Microsoft Entra Connect Health para AD FS (caso ele ainda não esteja implantado)

Recuperação

- Marcar endereço IP incorreto no Defender para Aplicativos de Nuvem, SIEM, ADFS e ID do Microsoft Entra

- Verifique outras formas de persistência de caixa de correio, como regras de encaminhamento ou outras delegações adicionadas

- MFA como autenticação principal

- Configurar as integrações do SIEM com a nuvem

- Configurar alertas – Identity Protection, ADFS Health Connect, SIEM e Defender para Aplicativos de Nuvem

- Lições aprendidas (incluir os stakeholders principais, terceiros e as equipes de comunicação)

- Revisão/melhorias da postura de segurança

- Planejar a execução de simuladores de ataque regulares

Você também pode baixar as listas de verificação do guia estratégico de pulverização de senha e outros incidentes no formato Excel.

Etapas de investigação

Resposta ao incidente de pulverização de senha

Vamos entender algumas técnicas de ataque de pulverização de senha antes de continuar a investigação.

Comprometimento de senha: um invasor adivinhou a senha do usuário, mas não conseguiu acessar a conta devido a outros controles, como a MFA (autenticação multifator).

Comprometimento de conta: um invasor adivinhou a senha do usuário e obteve acesso à conta.

Descoberta do ambiente

Identificar o tipo de autenticação

Como primeira etapa, você precisa verificar qual tipo de autenticação é usado para um locatário/domínio verificado que você está investigando.

Para obter o status de autenticação para um nome de domínio específico, use o comando Get-MgDomain PowerShell. Veja um exemplo:

Connect-MgGraph -Scopes "Domain.Read.All"

Get-MgDomain -DomainId "contoso.com"

A autenticação é federada ou gerenciada?

Se a autenticação for federada, as entradas bem-sucedidas serão armazenadas no Microsoft Entra ID. As entradas com falha estão no IDP (provedor de identidade). Para obter mais informações, confira Solução de problemas e log de eventos do AD FS.

Se o tipo de autenticação for somente nuvem gerenciada, sincronização de hash de senha (PHS) ou autenticação de passagem (PTA), as entradas com êxito e com falha serão armazenadas nos logs de entrada do Microsoft Entra.

Observação

O recurso Distribuição em Etapas permite que o nome de domínio do locatário seja federado, mas usuários específicos sejam gerenciados. Determine se algum usuário é membro desse grupo.

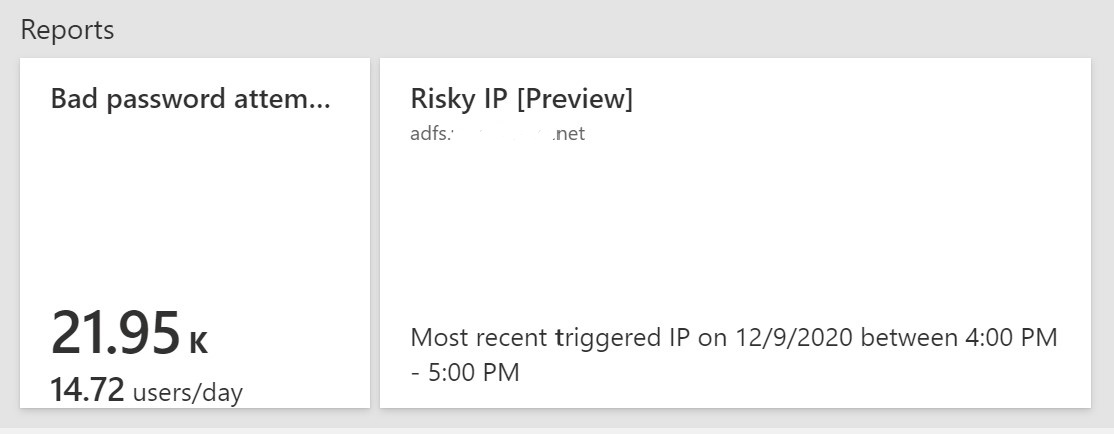

O Microsoft Entra Connect Health está habilitado para ADFS?

- O relatório RiskyIP fornece IPs suspeitos e a data/hora. As notificações devem ser habilitadas.

- Verifique também a investigação de entradas federadas do guia estratégico de Phishing

O registro em log avançado está habilitado nos AD FS?

- Essa configuração é um requisito do AD FS Connect Health, mas pode ser habilitado de modo independente

- Veja como habilitar o AD FS Connect Health

- Verifique também a Investigação de entradas federadas do guia estratégico de Phishing

Os logs são armazenados no SIEM?

Para verificar se você está armazenando e correlacionando logs em um SIEM (Gerenciamento de Eventos e Informações de Segurança) ou em qualquer outro sistema:

- Log Analytics: consultas predefinidas

- Consultas pré-criadas do Microsoft Sentinel

- Splunk: consultas predefinidas

- Logs de Firewall

- UAL se > 30 dias

Noções básicas sobre relatórios do Microsoft Entra ID e MFA

É importante que você entenda os logs que está vendo para poder determinar o comprometimento. Aqui estão guias rápidos para entender as entradas do Microsoft Entra e os relatórios de MFA:

Gatilhos de incidente

Um gatilho de incidente é um evento ou uma série de eventos que faz com que o alerta predefinido seja disparado. Um exemplo é o número de tentativas de senha incorreta acima do limite predefinido. Aqui há mais exemplos de gatilhos que podem disparar alertas em ataques de pulverização de senha e onde esses alertas são exibidos. Os gatilhos de incidente incluem:

Usuários

IP

Cadeias de caracteres do agente do usuário

Data/hora

Anomalias

Tentativas de senhas erradas

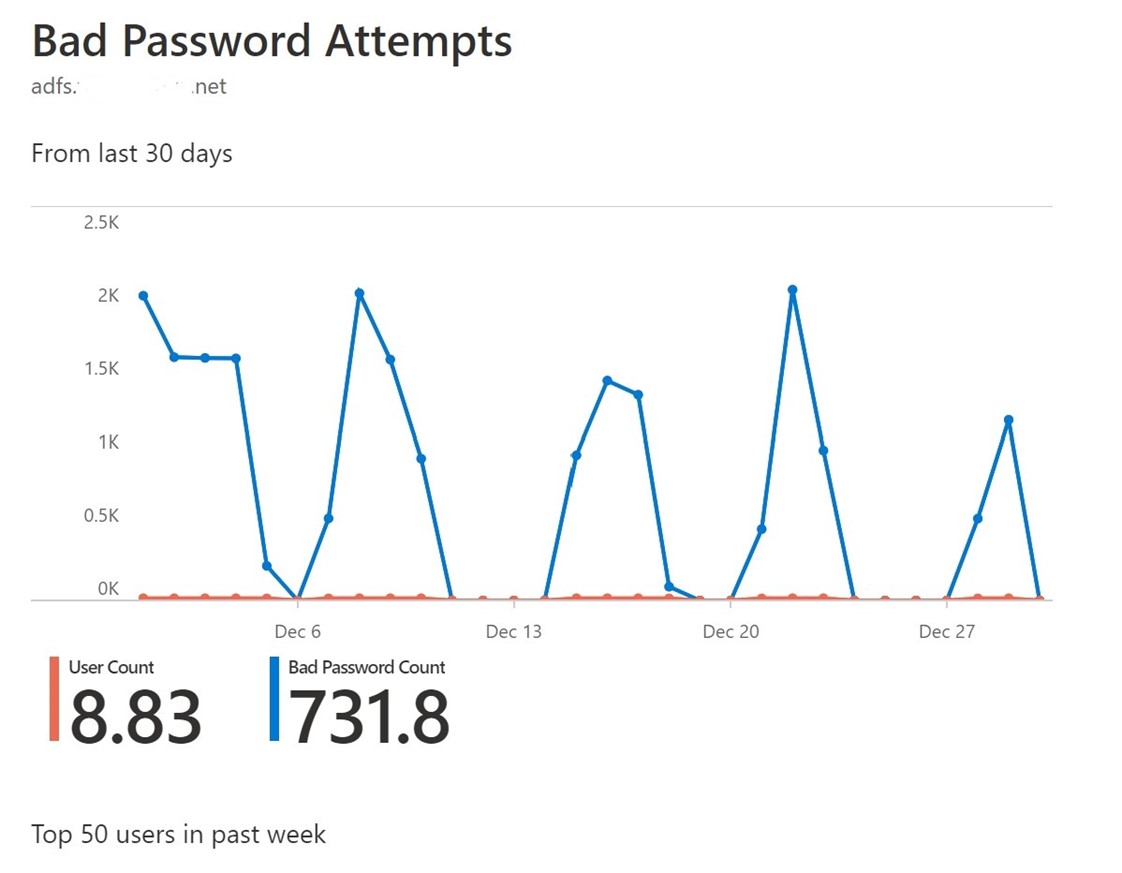

Picos incomuns na atividade são indicadores importantes revelados pelo Microsoft Entra Connect Health (supondo que o componente esteja instalado). Outros indicadores são:

- Os alertas por meio do SIEM apresentam um pico quando você agrupa os logs.

- Tamanho do log maior que o normal para entradas dos AD FS com falha, que pode ser um alerta na ferramenta de SIEM).

- Maiores quantidades de IDs de Eventos 342/411 – O nome de usuário ou a senha estão incorretos. Ou 516 para bloqueio de extranet.

- Limite de solicitação de autenticação com falha atingido: alerta de IP suspeito no Microsoft Entra ID ou na ferramenta de SIEM/erros 342 e 411 (para que essas informações sejam exibidas, o registro em log avançado deve estar ativado).

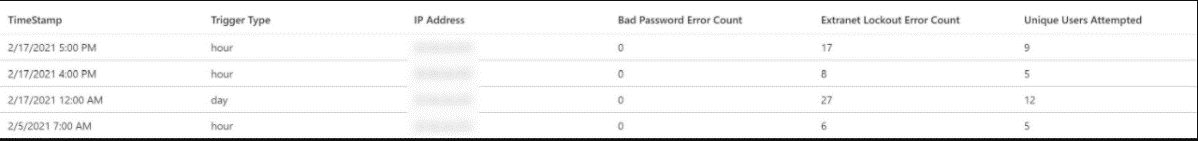

IP suspeito no portal do Microsoft Entra Connect Health

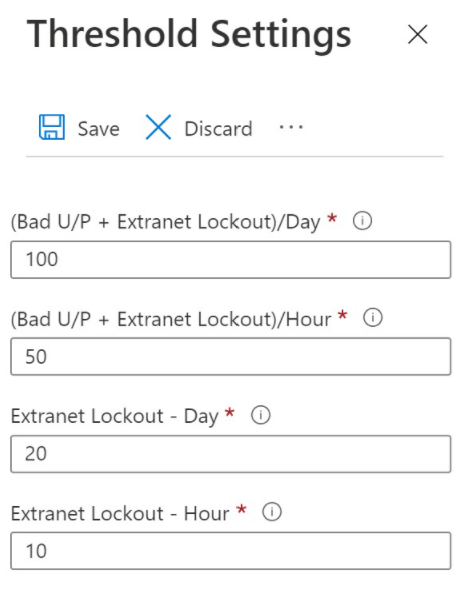

Os alertas de IP suspeito ocorrerão quando o limite personalizado for atingido para senhas erradas em uma hora e contagem de senhas erradas em um dia, bem como para bloqueios de extranet.

Os detalhes das tentativas com falha estão disponíveis nas guias Endereço IP e bloqueios de extranet.

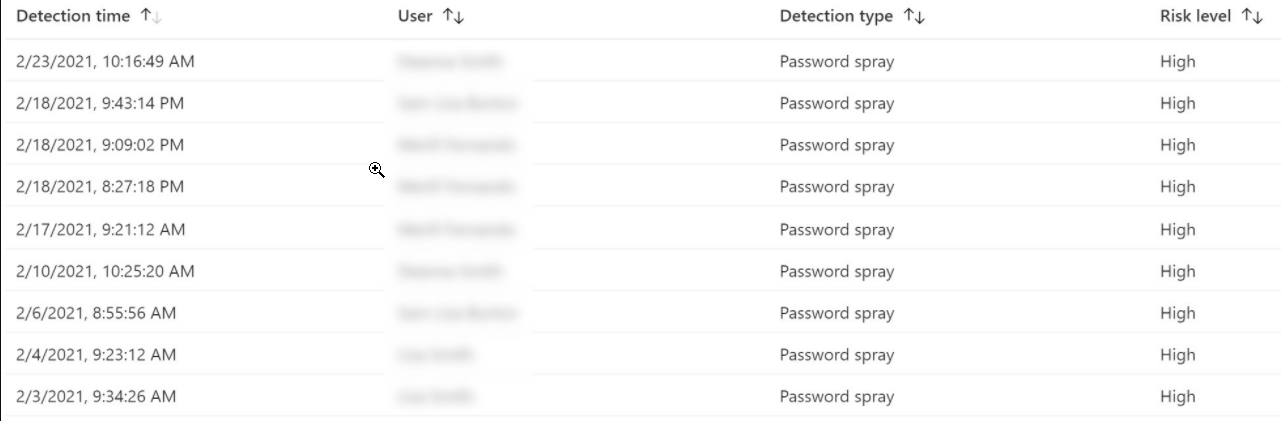

Detectar a pulverização de senha no Azure Identity Protection

O Azure Identity Protection é um recurso P2 do Microsoft Entra ID que tem um alerta de risco de detecção de spray de senha e um recurso de pesquisa que fornece mais informações ou correção automática.

Indicadores de ataque baixos e lentos

Os indicadores de ataque baixos e lentos são aqueles em que os limites de bloqueio de conta ou de senhas erradas não estão sendo atingidos. Você pode detectar esses indicadores por meio de:

- Falhas na ordem de GAL

- Falhas com atributos repetitivos (agente do usuário, AppID de destino, bloqueio/localização de IP)

- Tempo – As pulverizações automatizadas geralmente têm um intervalo de tempo mais regular entre as tentativas.

Investigação e mitigação

Observação

Você pode executar a investigação e a mitigação simultaneamente durante os ataques contínuos.

Ative o registro em log avançado nos AD FS se ele ainda não estiver ativado.

Determine a data e a hora do início do ataque.

Determine o endereço IP do invasor (pode ser várias fontes e vários endereços IP) do firewall, ADFS, SIEM ou ID do Microsoft Entra.

Após a confirmação da pulverização de senha, talvez seja necessário informar os órgãos locais (polícia, terceiros, entre outros).

Agrupe e monitore as seguintes IDs de Evento para os AD FS:

AD FS 2012 R2

- Evento de auditoria 403 – Agente do usuário fazendo a solicitação

- Evento de auditoria 411 – Solicitações de autenticação com falha

- Evento de auditoria 516 – Bloqueio de extranet

- Evento de auditoria 342 – Solicitações de autenticação com falha

- Evento de auditoria 412 – Entrada bem-sucedida

Para agrupar o Evento de auditoria 411 – Solicitações de autenticação com falha, use o seguinte script:

PARAM ($PastDays = 1, $PastHours) #************************************************ #ADFSBadCredsSearch.ps1 #Version 1.0 #Date: 6-20-2016 #Author: Tim Springston [MSFT] #Description: This script will parse the ADFS server's (not proxy) security ADFS #for events which indicate an incorrectly entered username or password. The script can specify a #past period to search the log for and it defaults to the past 24 hours. Results >#will be placed into a CSV for #review of UPN, IP address of submitter, and timestamp. #************************************************ cls if ($PastHours -gt 0) {$PastPeriod = (Get-Date).AddHours(-($PastHours))} else {$PastPeriod = (Get-Date).AddDays(-($PastDays))} $Outputfile = $Pwd.path + "\BadCredAttempts.csv" $CS = get-wmiobject -class win32_computersystem $Hostname = $CS.Name + '.' + $CS.Domain $Instances = @{} $OSVersion = gwmi win32_operatingsystem [int]$BN = $OSVersion.Buildnumber if ($BN -lt 9200){$ADFSLogName = "AD FS 2.0/Admin"} else {$ADFSLogName = "AD FS/Admin"} $Users = @() $IPAddresses = @() $Times = @() $AllInstances = @() Write-Host "Searching event log for bad credential events..." if ($BN -ge 9200) {Get-Winevent -FilterHashTable @{LogName= "Security"; >StartTime=$PastPeriod; ID=411} -ErrorAction SilentlyContinue | Where-Object{$_.Message -match "The user name or password is incorrect"} | % { $Instance = New-Object PSObject $UPN = $_.Properties[2].Value $UPN = $UPN.Split("-")[0] $IPAddress = $_.Properties[4].Value $Users += $UPN $IPAddresses += $IPAddress $Times += $_.TimeCreated add-member -inputobject $Instance -membertype noteproperty -name >"UserPrincipalName" -value $UPN add-member -inputobject $Instance -membertype noteproperty -name "IP Address" ->value $IPAddress add-member -inputobject $Instance -membertype noteproperty -name "Time" -value >($_.TimeCreated).ToString() $AllInstances += $Instance $Instance = $null } } $AllInstances | select * | Export-Csv -Path $Outputfile -append -force ->NoTypeInformation Write-Host "Data collection finished. The output file can be found at >$outputfile`." $AllInstances = $null

AD FS 2016/2019

Juntamente com as IDs de evento acima, agrupe o Evento de auditoria 1203 – Erro de validação de credencial recente.

- Agrupe todas as entradas bem-sucedidas desse momento nos AD FS (se federadas). Uma entrada e saída rápidas (no mesmo segundo) podem ser um indicador de que uma senha está sendo adivinhada com sucesso e sendo tentada pelo invasor.

- Agrupe todos os eventos bem-sucedidos ou interrompidos do Microsoft Entra nesse período para cenários federados e gerenciados.

Monitorar e agrupar IDs de evento do Microsoft Entra ID

Confira como encontrar o significado dos logs de erro.

As seguintes IDs de evento do Microsoft Entra ID são relevantes:

- 50057 – A conta de usuário foi desabilitada

- 50055 – Senha expirada

- 50072 – Usuário solicitado a fornecer a MFA

- 50074 – MFA necessária

- 50079 – O usuário precisa registrar informações de segurança

- 53003 – Usuário bloqueado pelo acesso condicional

- 53004 - Não é possível configurar a MFA devido a atividades suspeitas

- 530032 – Bloqueado pelo acesso condicional na política de segurança

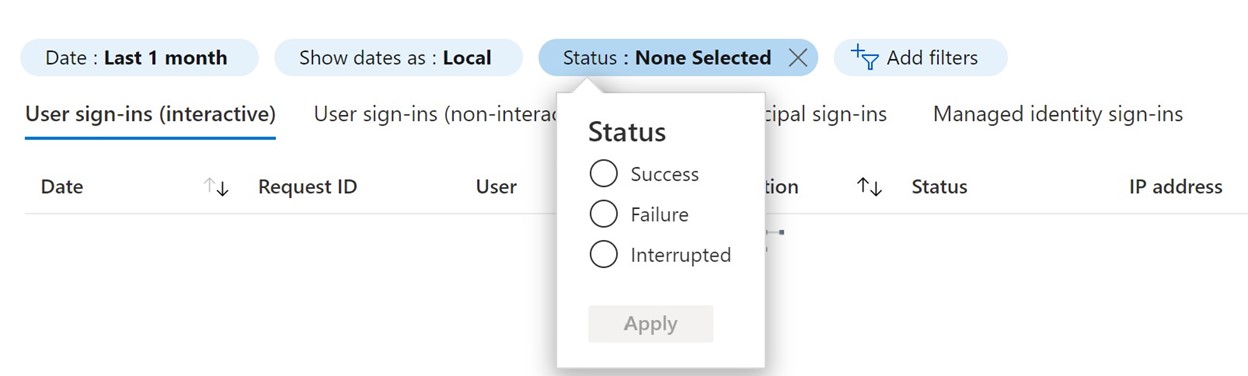

- Status da entrada: Êxito, Falha, Interrupção

Agrupar IDs de evento do guia estratégico do Microsoft Sentinel

Você pode obter todas as IDs de evento do Guia estratégico do Microsoft Sentinel que está disponível no GitHub.

Isolar e confirmar o ataque

Isole os eventos de entrada bem-sucedidos e interrompidos dos AD FS e do Microsoft Entra. Essas são suas contas de interesse.

Bloqueie o endereço IP dos AD FS 2012R2 e superiores para autenticação federada. Veja um exemplo:

Set-AdfsProperties -AddBannedIps "1.2.3.4", "::3", "1.2.3.4/16"

Agrupar os logs dos AD FS

Coletar várias IDs de evento dentro de um período. Veja um exemplo:

Get-WinEvent -ProviderName 'ADFS' | Where-Object { $_.ID -eq '412' -or $_.ID -eq '411' -or $_.ID -eq '342' -or $_.ID -eq '516' -and $_.TimeCreated -gt ((Get-Date).AddHours(-"8")) }

Agrupar logs do ADFS na ID do Microsoft Entra

Os relatórios de entrada do Microsoft Entra incluem a atividade de entrada do ADFS quando você usa o Microsoft Entra Connect Health. Filtre os logs de entrada pelo Tipo de Emissor de Token "Federado".

Veja um exemplo de comando do PowerShell para recuperar os logs de entrada de um endereço IP específico:

Get-AzureADIRSignInDetail -TenantId aaaabbbb-0000-cccc-1111-dddd2222eeee -IpAddress 131.107.128.76

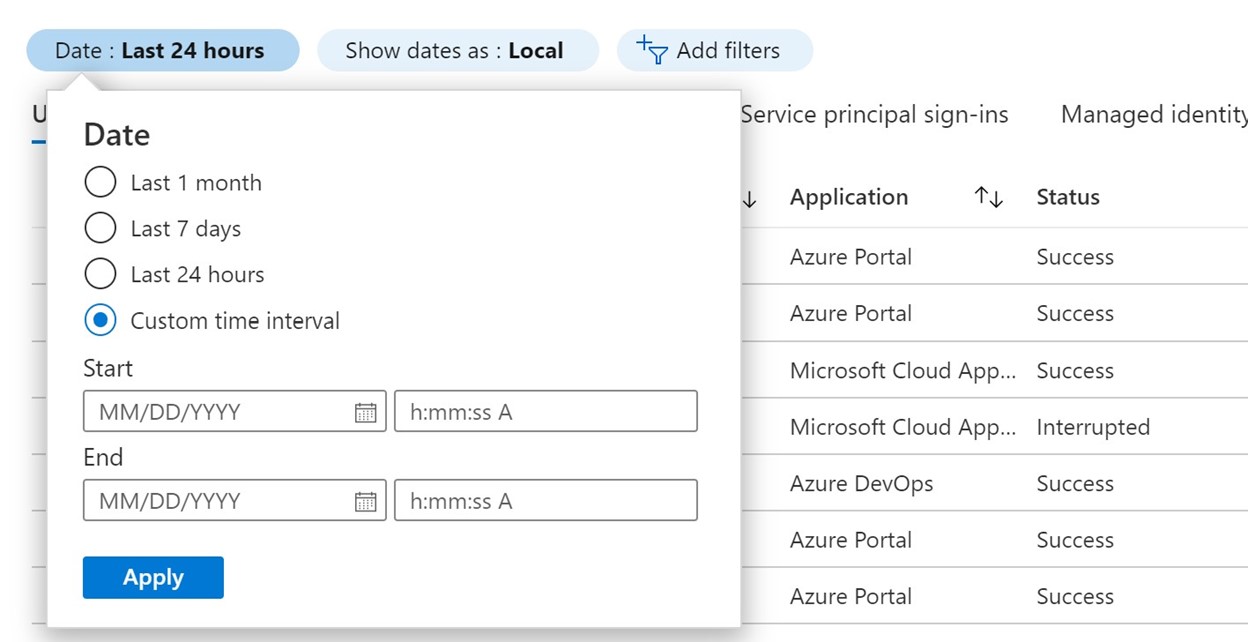

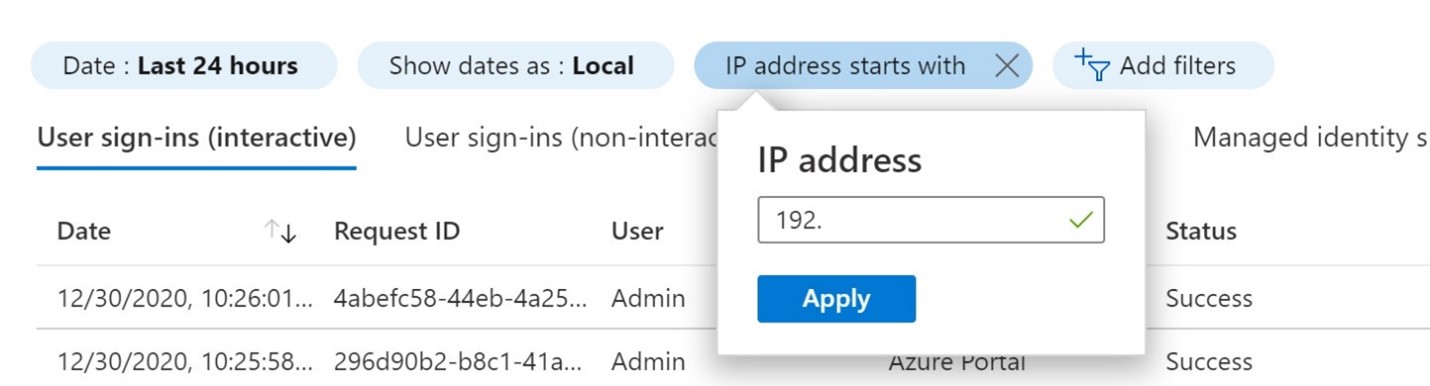

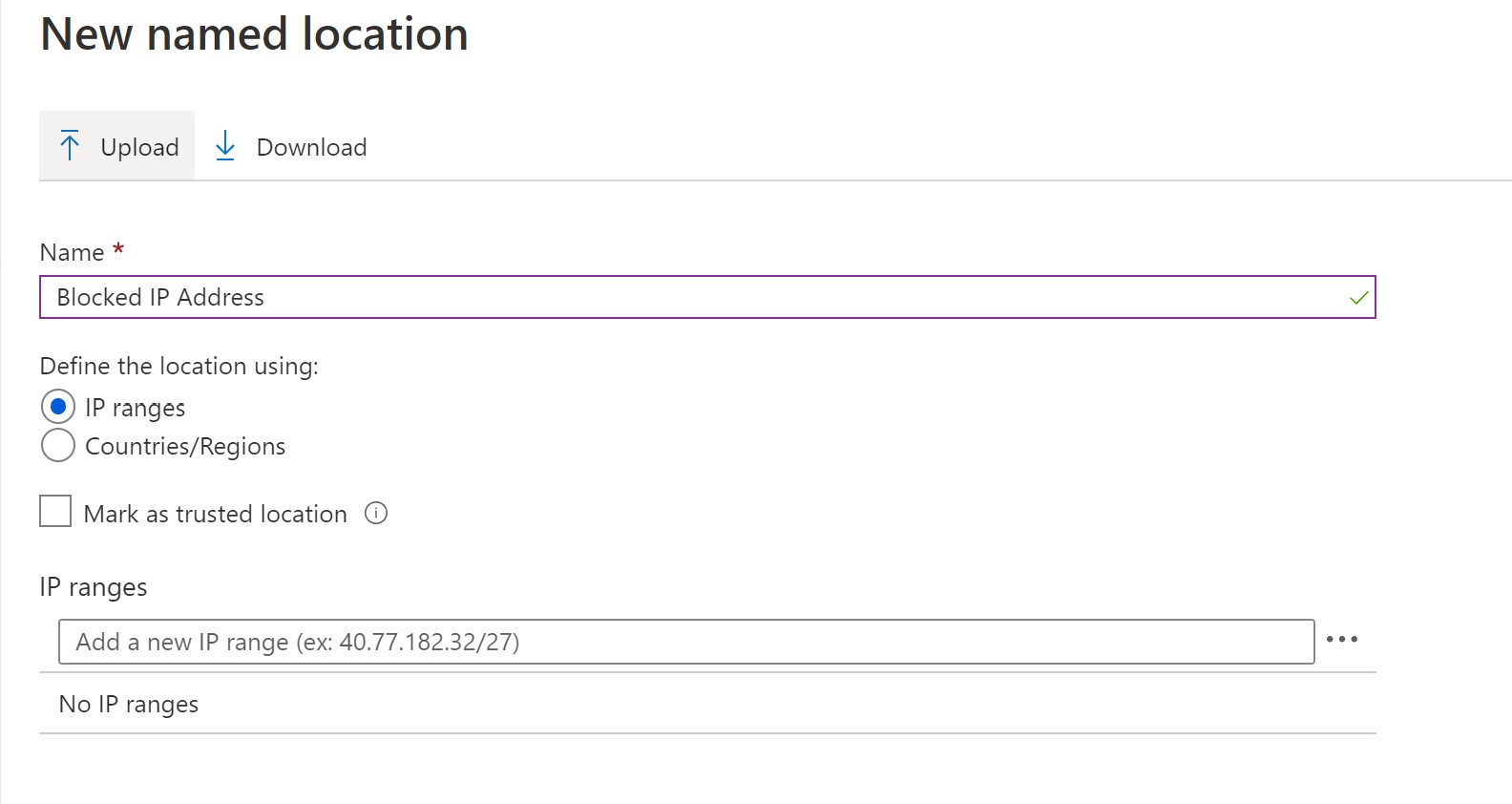

Além disso, pesquise no portal do Azure com o período, o endereço IP e as entradas bem-sucedidas e interrompidas, como mostram estas imagens.

Depois, baixe esses dados como um arquivo .csv para análise. Para obter mais informações, confira Relatórios de atividade de entrada no Centro de administração do Microsoft Entra.

Priorizar as conclusões

É importante conseguir reagir à ameaça mais crítica possível. Essa ameaça pode indicar que o invasor obteve acesso com sucesso a uma conta e, portanto, pode acessar/exfiltrar dados; O invasor tem a senha, mas pode não conseguir acessar a conta. Por exemplo, eles têm a senha, mas não estão passando no desafio do MFA. Além disso, o invasor pode não adivinhar as senhas corretamente, mas continuar tentando. Durante a análise, priorize estas conclusões:

- Entradas bem-sucedidas por endereço IP de invasor conhecido

- Entrada interrompida por endereço IP de invasor conhecido

- Entradas malsucedidas por endereço IP de invasor conhecido

- Outras entradas bem-sucedidas de endereço IP desconhecido

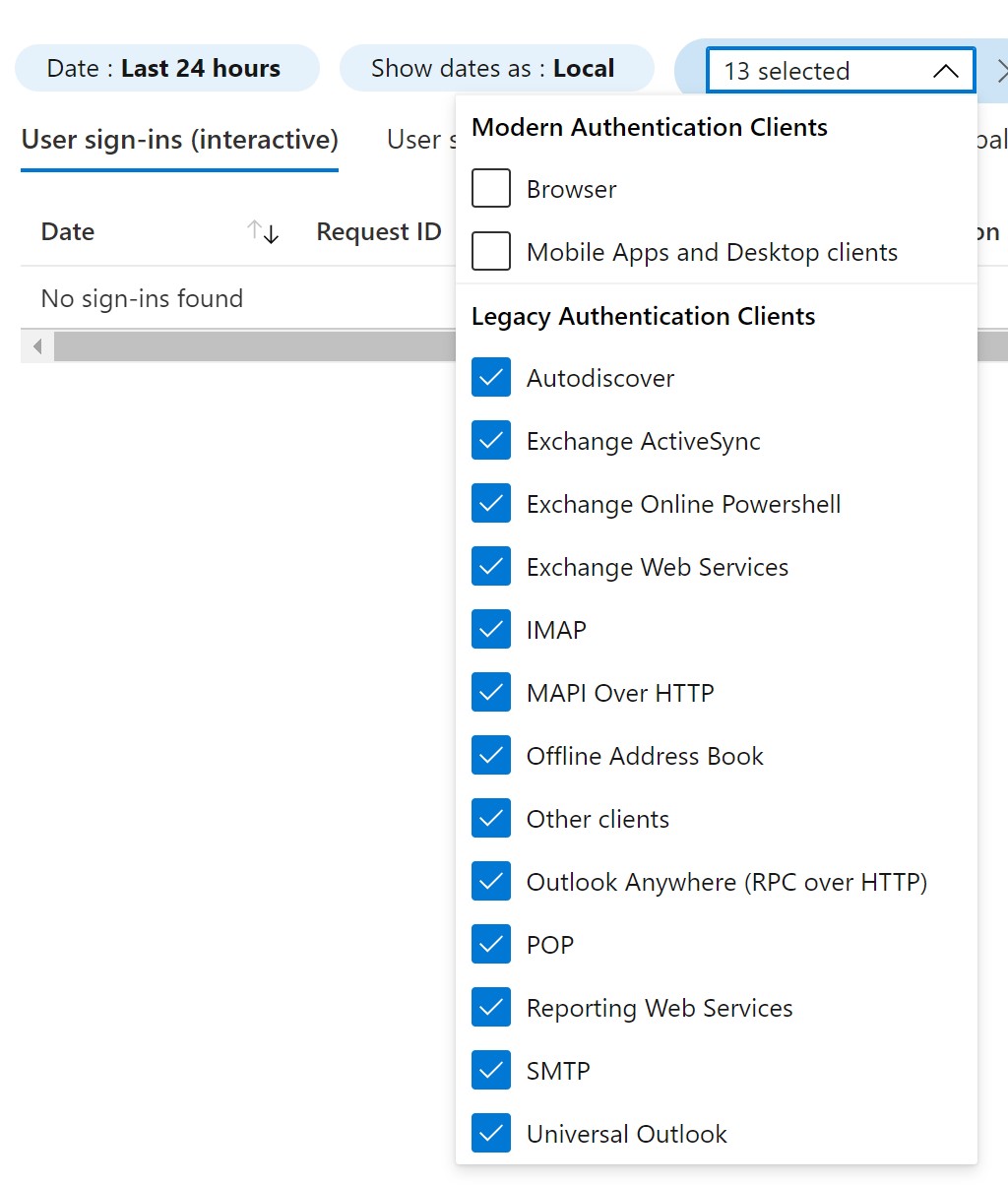

Verificar a autenticação herdada

A maioria dos ataques usa a autenticação herdada. Há várias maneiras de determinar o protocolo do ataque.

No Microsoft Entra ID, navegue até Entradas e filtre por Aplicativo Cliente.

Selecione todos os protocolos de autenticação herdados listados.

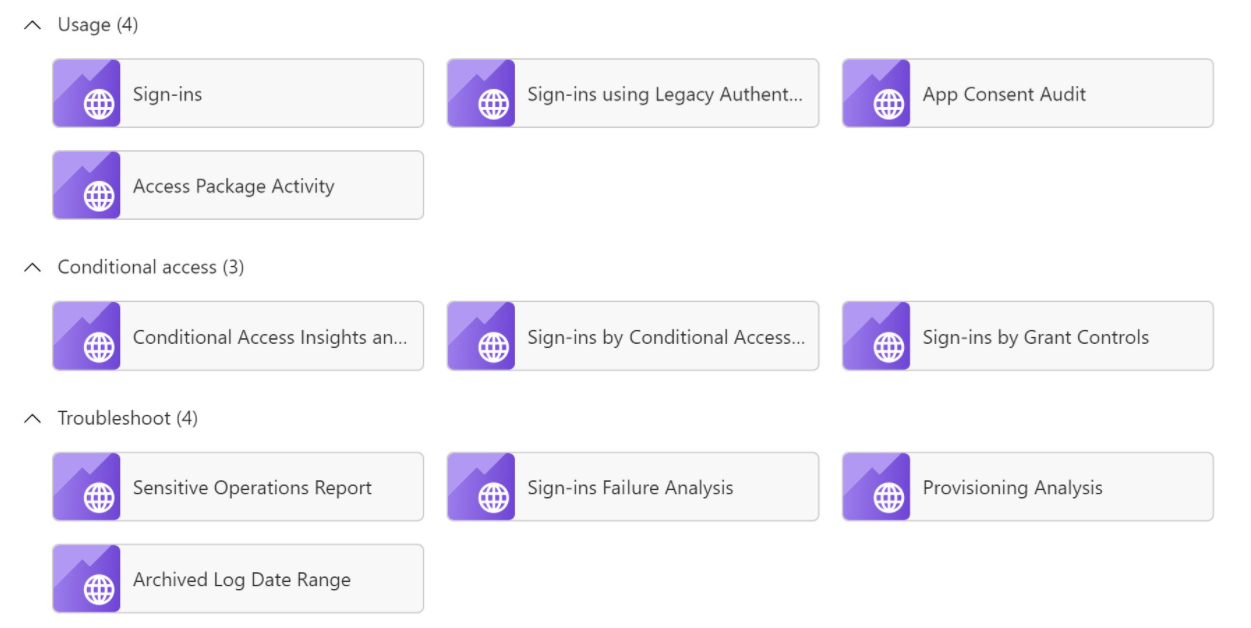

Ou, se você tem um workspace do Azure, use a pasta de trabalho de autenticação herdada pré-criada no centro de administração do Microsoft Entra em Monitoramento e Pastas de Trabalho.

Bloquear o endereço IP do Microsoft Entra ID no cenário gerenciado (PHS, incluindo preparação)

Navegue até Novas localizações nomeadas.

Crie uma política de AC a ser direcionada a todos os aplicativos e bloquear somente essa localização nomeada.

O usuário já usou esse sistema operacional, IP, ISP, dispositivo ou navegador?

Se nunca o fizeram e essa atividade for incomum, sinalize o usuário e investigue todas as atividades dele.

O IP está marcado como “suspeito”?

Registre as senhas bem-sucedidas, mas com respostas da MFA com falha, pois essa atividade indica que o invasor obteve a senha, mas não foi aprovado na MFA.

Separe as contas que parecem ser entradas normais, por exemplo, aprovadas na MFA, com localização e IP dentro do padrão.

Relatório de MFA

É importante também verificar os logs de MFA para determinar se um invasor adivinhou uma senha, mas está falhando no prompt de MFA. Os logs da autenticação multifator do Microsoft Entra mostram os detalhes da autenticação de eventos em que um usuário é solicitado a fazer a autenticação multifator. Verifique se não há nenhum log de MFA grande e suspeito no Microsoft Entra ID. Para obter mais informações, confira Como usar o relatório de entradas para examinar os eventos da autenticação multifator do Microsoft Entra.

Verificações extras

No Defender para Aplicativos de Nuvem, investigue as atividades e o acesso a arquivos da conta comprometida. Para saber mais, veja:

- Investigar o comprometimento com o Defender para Aplicativos de Nuvem

- Investigar anomalias com o Defender para Aplicativos de Nuvem

Verifique se o usuário tem acesso a mais recursos, como VMs (máquinas virtuais), permissões de conta de domínio, armazenamento, entre outros. Se houver uma violação de dados, você deve informar mais agências, como a polícia.

Ações corretivas imediatas

- Altere a senha das contas suspeitas de violação ou cujas senhas foram descobertas. Além disso, bloqueie o usuário. Siga as diretrizes para revogar o acesso de emergência.

- Marque qualquer conta comprometida como "comprometida" no Microsoft Entra ID Identity Protection.

- Bloqueie o endereço IP do invasor. Tenha cuidado ao executar essa ação, pois os invasores podem usar VPNs legítimas e isso pode criar mais riscos, pois eles também alteram os endereços IP. Se você estiver usando a Autenticação de Nuvem, bloqueie o endereço IP no Defender for Cloud Apps ou na ID do Microsoft Entra. Se o endereço IP for federado, bloqueie-o no nível do firewall à frente do serviço AD FS.

- Bloqueie a autenticação herdada se ela estiver sendo usada (mas essa ação pode afetar os negócios).

- Habilite a MFA se ela ainda não estiver habilitada.

- Habilite o Identity Protection para o risco do usuário e o risco de entrada

- Verifique os dados comprometidos (emails, SharePoint, OneDrive e aplicativos). Veja como usar o filtro de atividades no Defender para Aplicativos de Nuvem.

- Mantenha a limpeza de senhas. Para obter mais informações, confira Proteção de senha do Microsoft Entra.

- Confira também a Ajuda dos AD FS.

Recuperação

Proteção por senha

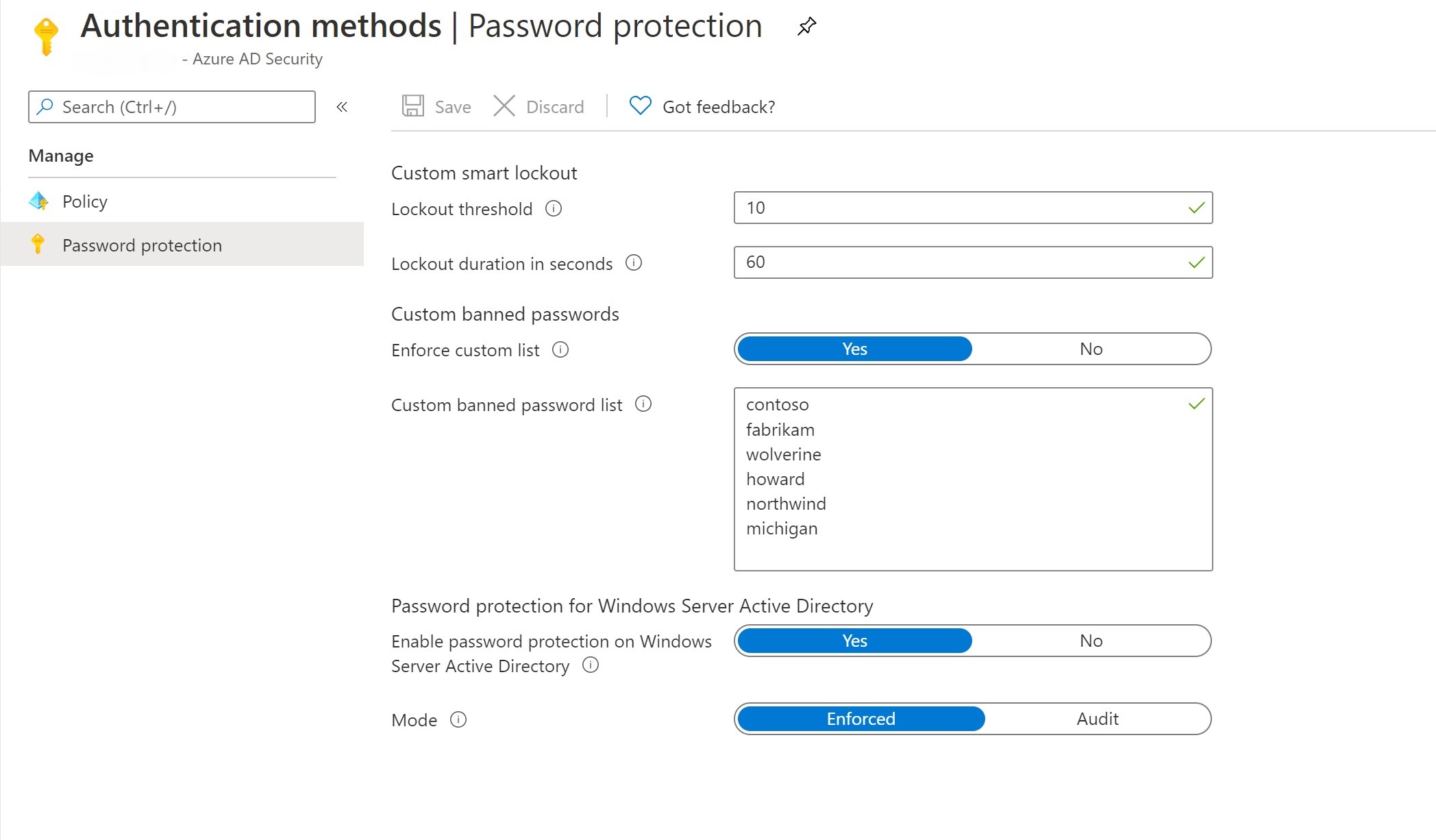

Implemente a proteção de senha no Microsoft Entra ID e localmente habilitando as listas de senhas proibidas personalizadas. Essa configuração impede que os usuários configurem senhas fracas ou associadas à organização:

Para obter mais informações, confira como se defender de ataques de pulverização de senha.

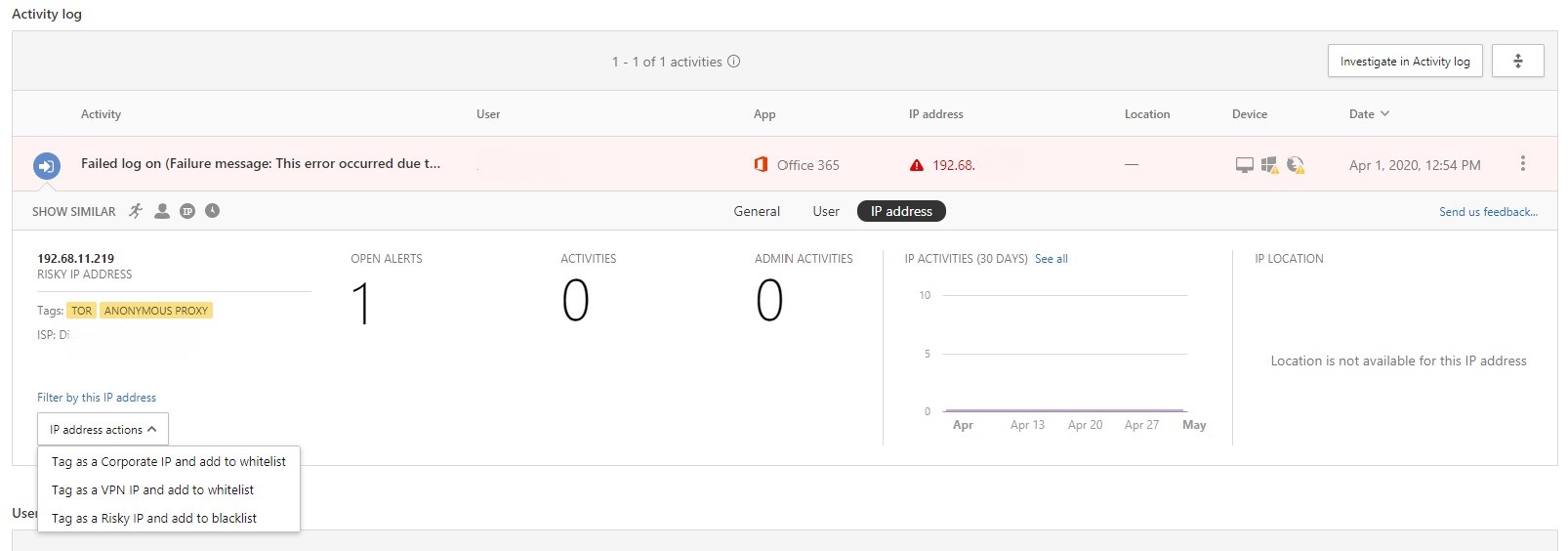

Como marcar o endereço IP

Marque os endereços IP no Defender para Aplicativos de Nuvem para receber alertas relacionados ao uso futuro:

Marcando endereços IP

No Defender para Aplicativos de Nuvem, “marque” o endereço IP do escopo de IP e configure um alerta nesse intervalo de IP para referência futura e respostas mais rápidas.

Como definir alertas para um endereço IP específico

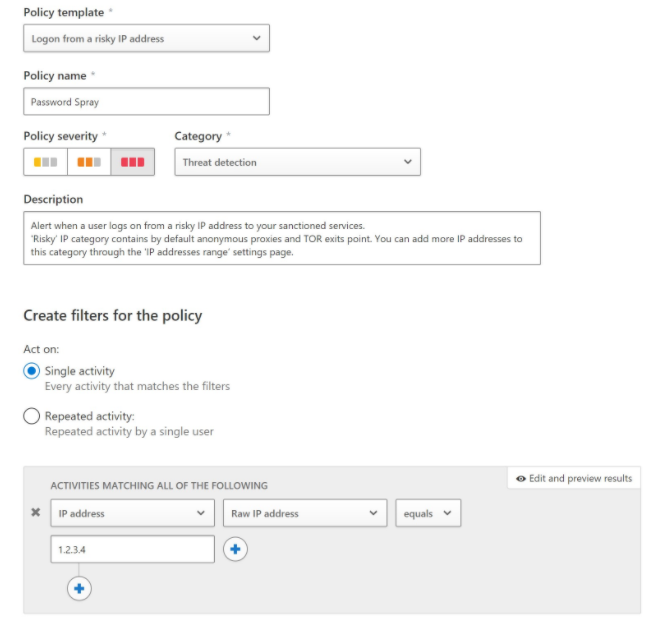

Configurar alertas

Você pode configurar alerta dependendo das necessidades da organização.

Configure alertas na ferramenta de SIEM e procure aprimorar os logs. Integre o registro em log do ADFS, Microsoft Entra ID, Office 365 e Defender para Aplicativos de Nuvem.

Configure o limite e os alertas no portal do AD FS Connect Health e de IP Suspeito.

Veja como configurar alertas no portal do Identity Protection.

Configurar políticas de risco de entrada com o acesso condicional ou o Identity Protection

- Configurar o risco de entrada

- Configurar o risco do usuário

- Configurar alertas de políticas no Defender para Aplicativos de Nuvem

Defesas recomendadas

- Eduque os usuários finais, as principais partes interessadas, as operações da linha de frente, as equipes técnicas, as equipes de segurança cibernética e as equipes de comunicações

- Examinar o controle de segurança e fazer as alterações necessárias para aprimorar ou fortalecer o controle de segurança na organização

- Sugerir avaliação de configuração do Microsoft Entra

- Realizar exercícios regulares do simulador de ataque

Referências

Pré-requisitos

- Alertas do Microsoft Sentinel

- Integração do SIEM ao Defender para Aplicativos de Nuvem

- Integração do SIEM com a API do Graph

- Manual de alertas do Splunk

- Como instalar o AD FS Connect Health

- Noções básicas sobre logs de entrada no Microsoft Entra

- Noções básicas sobre o relatório de MFA

Mitigações

- Mitigações da pulverização de senha

- Habilitar a proteção de senha

- Bloquear a autenticação herdada

- Bloquear o endereço IP nos AD FS

- Controles de acesso (incluindo o bloqueio de endereços IP) nos AD FS v3

- Proteção de senha dos AD FS

- Habilitar o bloqueio de extranet dos AD FS

- MFA como autenticação principal

- Habilitar o Identity Protection

- Referência de atividades de auditoria do Microsoft Entra

- Esquema de logs de auditoria do Microsoft Entra

- Esquemas de logs de entrada do Microsoft Entra

- API do Graph do log de auditoria do Microsoft Entra

- Alertas de IP suspeito

- Ajuda dos AD FS

Recuperação

- Integrações da ferramenta de SIEM

- Criar alertas do Defender para Aplicativos de Nuvem

- Criar alertas de IP suspeito e do AD FS Connect Health

- Alertas do Identity Protection

- Simulador de ataque

Manuais extras de resposta a incidentes

Examine as diretrizes para identificar e investigar esses tipos extras de ataques:

Recursos de resposta a incidentes

- Visão geral dos produtos e recursos de segurança da Microsoft para analistas novos e experientes na função

- Planejamento do seu SOC (Centro de Operações de Segurança)

- Resposta a incidentes do Microsoft Defender XDR

- Microsoft Defender para Nuvem (Azure)

- Resposta a incidentes do Microsoft Sentinel

- O guia da equipe de Resposta a Incidentes da Microsoft compartilha as melhores práticas para equipes de segurança e líderes

- Os guias de Resposta a Incidentes da Microsoft ajudam as equipes de segurança a analisar atividades suspeitas