Acesso privilegiado: intermediários

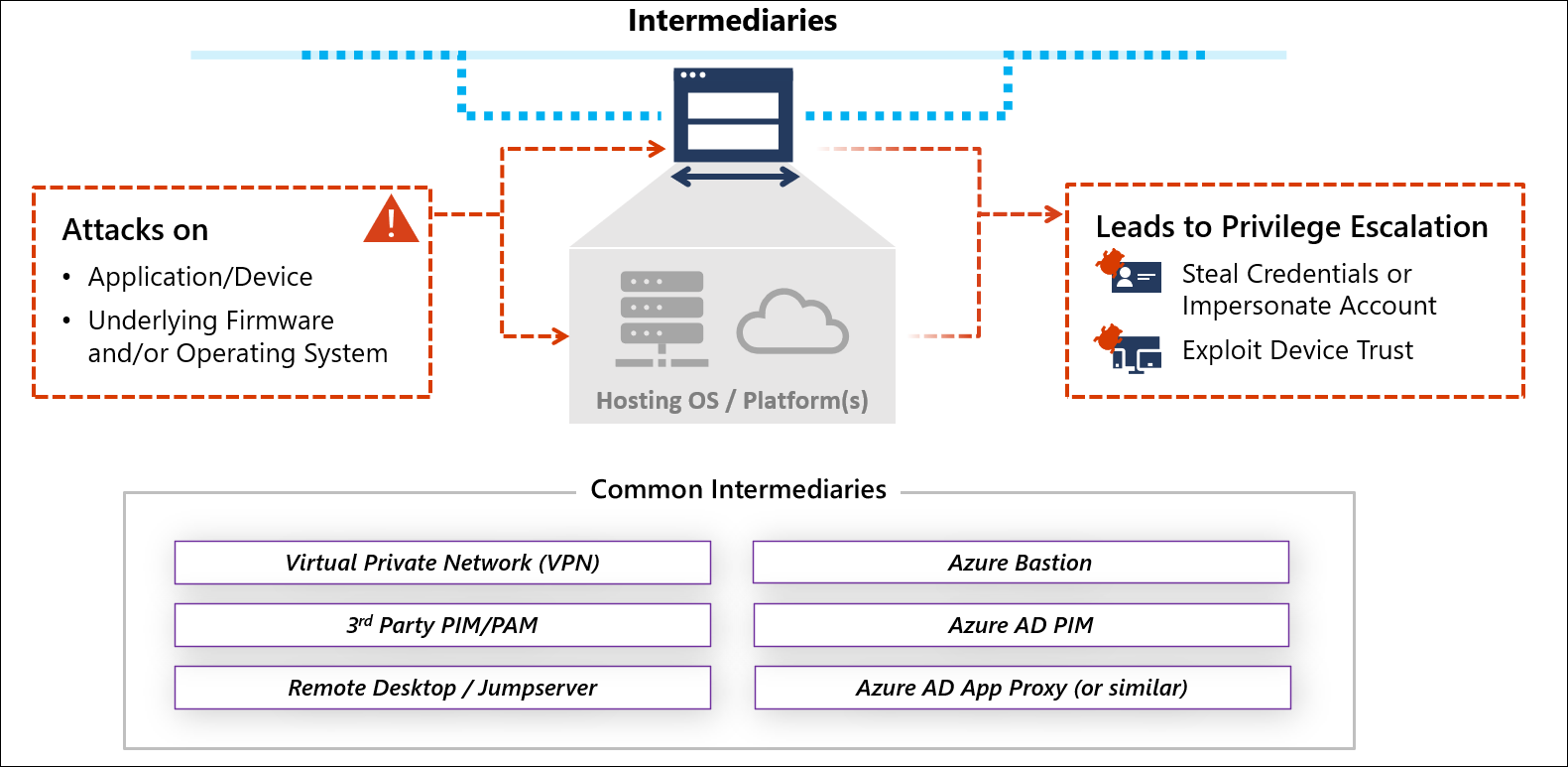

A segurança de dispositivos intermediários é um componente crítico da proteção de acesso privilegiado.

Os intermediários adicionam um link à cadeia de garantia de Confiança Zero para a sessão de ponta a ponta do usuário ou do administrador, portanto, eles devem manter (ou melhorar) as garantias de segurança de Confiança Zero na sessão. Os exemplos de intermediários incluem VPNs (redes virtuais privadas), servidores de salto, VDI (Virtual Desktop Infrastructure) e a publicação de aplicativos por meio de proxies de acesso.

Um invasor pode atacar um intermediário para tentar escalonar privilégios usando as credenciais armazenadas nele, obter acesso remoto a redes corporativas ou explorar a confiança nesse dispositivo, caso esteja sendo usado para zero decisões de acesso de Confiança Zero. Visar intermediários se tornou muito comum, especialmente para organizações que não mantêm rigorosamente a postura de segurança desses dispositivos. Por exemplo, credenciais coletadas de dispositivos VPN.

Os intermediários variam de acordo com a tecnologia e a finalidade, mas normalmente fornecem acesso remoto, segurança de sessão ou ambos:

- Acesso remoto – Habilitar o acesso a sistemas em redes corporativas pela Internet

- Segurança de sessão: aumentar a visibilidade e as proteções de segurança de uma sessão

- Cenário de dispositivo não gerenciado – Fornecer uma área de trabalho virtual gerenciada para ser acessada por dispositivos não gerenciados (por exemplo, dispositivos pessoais de funcionários) e/ou dispositivos gerenciados por um parceiro/fornecedor.

- Cenário de segurança do administrador – Consolidar os caminhos administrativos e/ou aumentar a segurança por meio de acesso just-in-time, monitoramento e gravação de sessão e recursos semelhantes.

Manter as garantias de segurança, desde o dispositivo e conta de origem até a interface do recurso, requer a compreensão do perfil de risco do intermediário e das opções de mitigação.

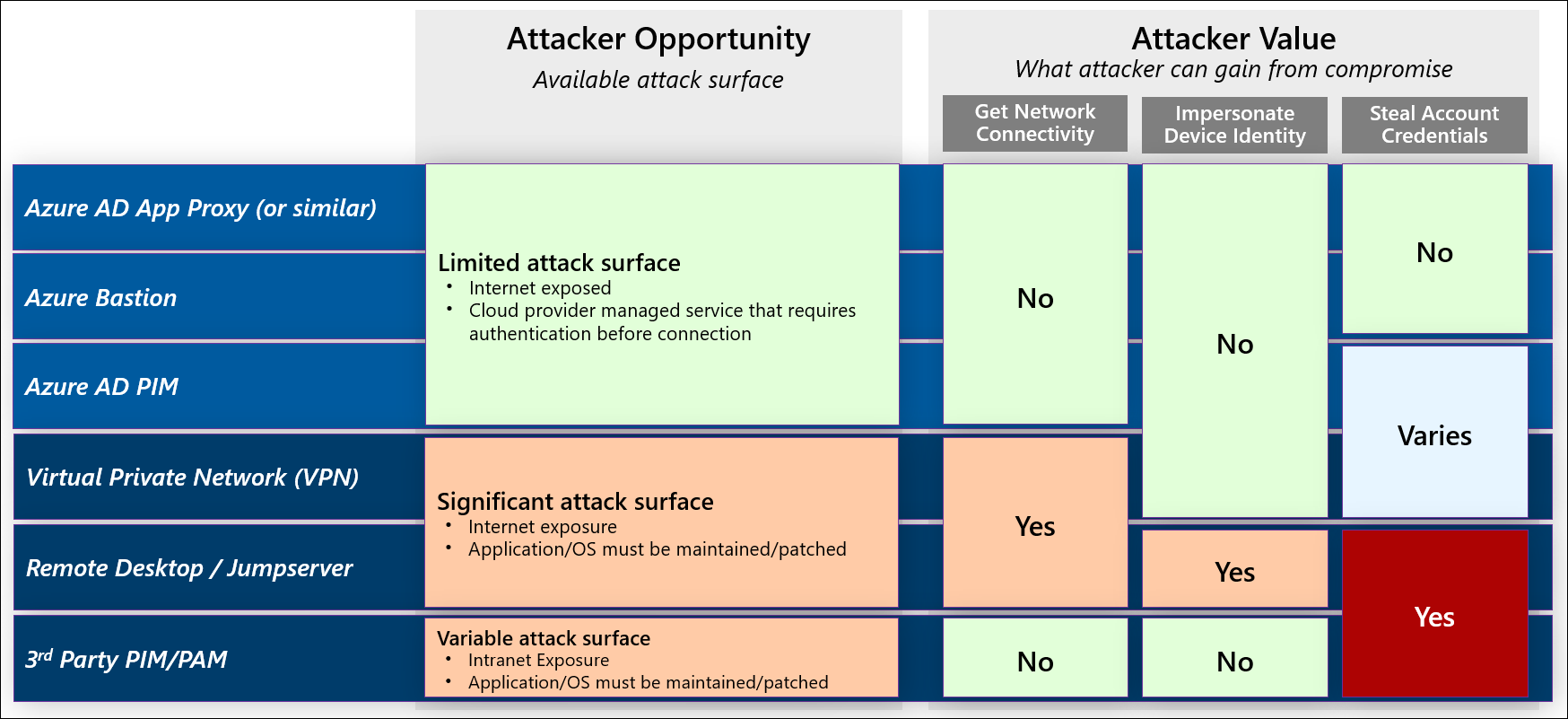

Oportunidade e valor do invasor

Diferentes tipos de intermediários realizam funções exclusivas, portanto, cada um exige uma abordagem de segurança diferente, embora haja alguns pontos comuns críticos, como a rápida aplicação de patches de segurança a dispositivos, firmware, sistemas operacionais e aplicativos.

A oportunidade do invasor é representada pela superfície de ataque disponível que pode ser alvo de um operador de ataque:

- Serviços de nuvem nativos, como Microsoft Entra PIM, Azure Bastion e Proxy de Aplicativo do Microsoft Entra, oferecem uma superfície de ataque limitada para os invasores. Embora estejam expostos à internet pública, os clientes (e os invasores) não têm acesso aos sistemas operacionais subjacentes que fornecem os serviços e, de modo geral, são mantidos e monitorados de forma consistente por meio de mecanismos automatizados no provedor de nuvem. Essa superfície de ataque menor limita as opções disponíveis para os invasores, em comparação a aplicativos e dispositivos locais clássicos que devem ser configurados, corrigidos e monitorados pelos funcionários de TI, que geralmente ficam sobrecarregados por prioridades conflitantes e mais tarefas de segurança do que eles têm tempo para concluir.

- Redes Virtuais Privadas (VPNs) e Áreas de Trabalho Remotas / Jump servers costumam oferecer uma oportunidade significativa ao invasor porque estão expostos à internet para fornecer acesso remoto e a manutenção desses sistemas costuma ser negligenciada. Embora tenham somente algumas portas de rede expostas, os invasores precisam de acesso a apenas um serviço sem patches para realizar um ataque.

- Geralmente, os serviços de PIM/PAM de terceiros são hospedados localmente ou como VM em IaaS (infraestrutura como serviço) e normalmente estão disponíveis apenas para hosts da intranet. Embora as credenciais não estejam expostas à internet diretamente, uma única credencial comprometida poderia permitir que invasores acessem o serviço por meio da VPN ou de outra meio de acesso remoto.

O valor do invasor representa o que um invasor pode obter ao comprometer um intermediário. Define-se comprometimento como o controle total obtido pelo invasor sobre o aplicativo/VM e/ou um administrador da instância de cliente do serviço de nuvem.

Os elementos que os invasores podem coletar de um intermediário para o próximo estágio do ataque incluem:

- Obter conectividade de rede para se comunicar com a maioria ou todos os recursos nas redes corporativas. Esse acesso normalmente é fornecido por VPNs e soluções de Área de Trabalho Remota/Servidor de salto. Embora as soluções de Azure Bastion e Proxy de Aplicativo Microsoft Entra (ou soluções de terceiros semelhantes) também forneçam acesso remoto, elas são normalmente conexões específicas do aplicativo ou do servidor e não fornecem acesso geral à rede

- Representar a identidade do dispositivo – poderá anular os mecanismos de Confiança Zero se um dispositivo for necessário para autenticação e/ou se for usado por um invasor para coletar inteligência nas redes de destino. As equipes de Operações de Segurança geralmente não monitoram minuciosamente a atividade da conta de dispositivo e se concentram apenas em contas de usuário.

- Roubar credenciais de conta para autenticar-se para os recursos, que são o ativo mais importante para os invasores, pois oferecem a capacidade de elevar privilégios para acessar a meta final ou o próximo estágio do ataque.

Áreas de Trabalho Remotas/Servidores de salto e PIM/PAM de terceiros são os alvos mais interessantes e têm a dinâmica de "tudo incluso" com o aumento do valor do invasor e mitigações de segurança:

- As soluções de PIM/PAM normalmente armazenam as credenciais para a maioria ou todas as funções com privilégios na organização, o que as torna um alvo altamente lucrativo de se comprometer ou para transformar em arma.

- O Microsoft Entra PIM não oferece aos invasores a capacidade de roubar credenciais porque desbloqueia os privilégios já atribuídos a uma conta que usa a MFA ou outros fluxos de trabalho, mas um fluxo de trabalho projetado de forma inadequada pode permitir que um adversário aumente os privilégios.

- Áreas de Trabalho Remotas/Servidores de salto usados pelos administradores fornecem um host pelo qual passam várias ou todas as sessões confidenciais, o que permite que os invasores usem ferramentas de ataque de roubo de credenciais padrão para roubar e reutilizar essas credenciais.

- As VPNs podem armazenar credenciais na solução, fornecendo aos invasores um tesouro potencial de escalonamento de privilégios, levando à forte recomendação de usar o Microsoft Entra ID para autenticação para mitigar esse risco.

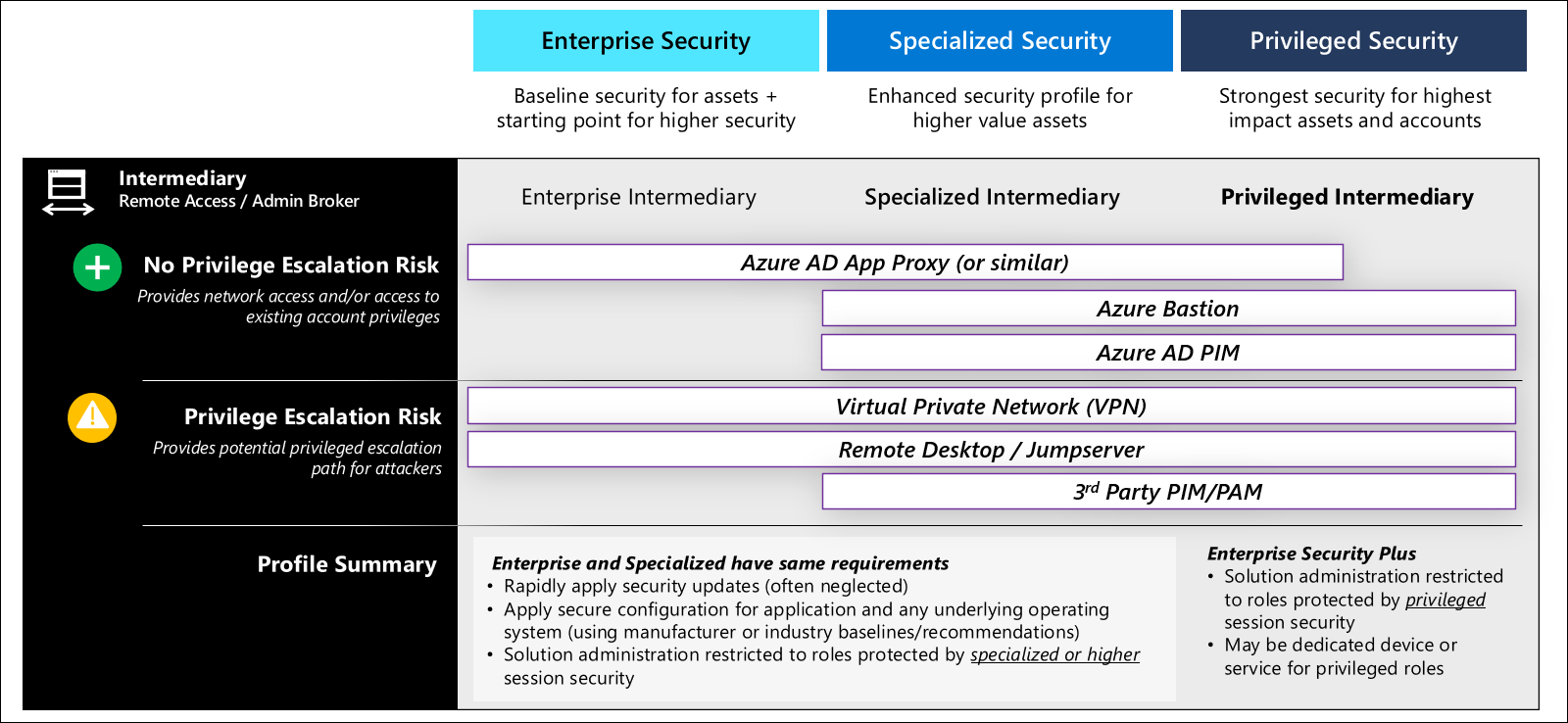

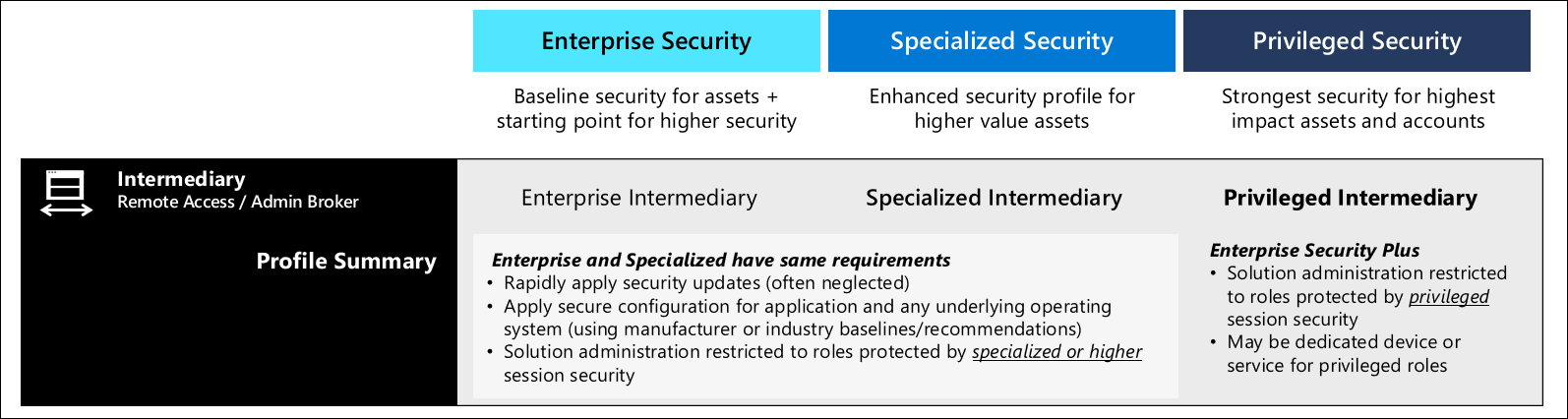

Perfis de segurança de intermediários

Estabelecer essas garantias requer uma combinação de controles de segurança, alguns dos quais são comuns a muitos intermediários e específicos para o tipo de intermediário.

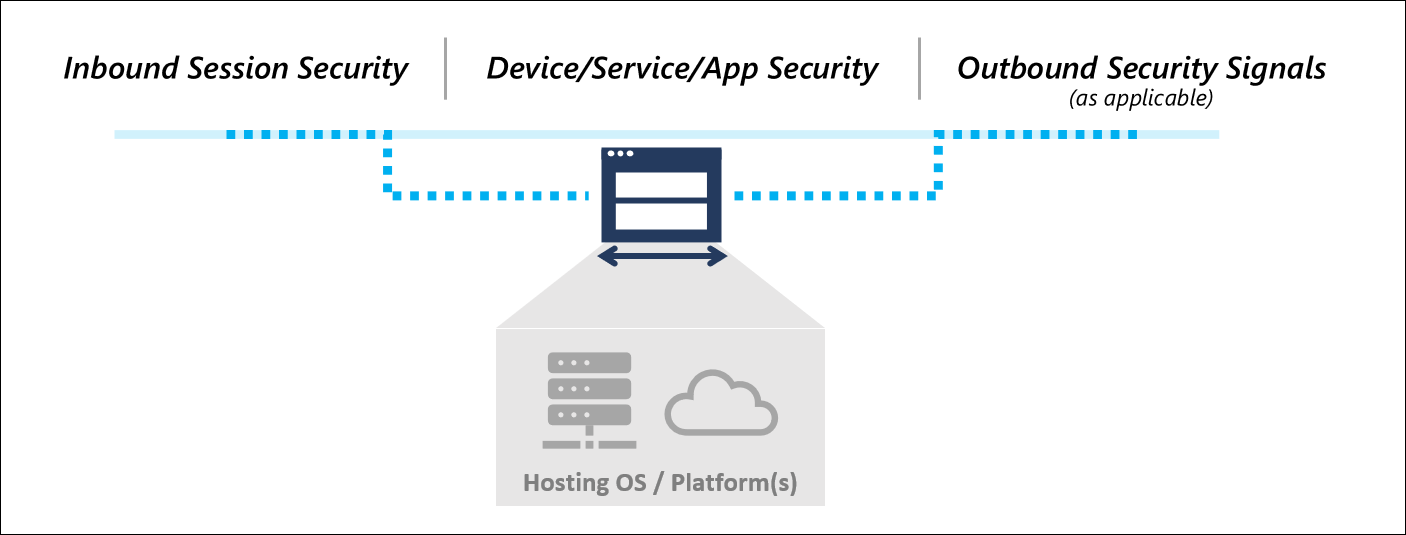

Um intermediário é um link na cadeia de Confiança Zero que apresenta uma interface para os usuários/dispositivos e então habilita o acesso para a próxima interface. Os controles de segurança devem analisar as conexões de entrada, a segurança do dispositivo/aplicativo/serviço do intermediário em si e (se aplicável) fornecer sinais de segurança de Confiança Zero para a próxima interface.

Controles de segurança comuns

Os elementos de segurança comuns para intermediários se concentram em manter uma boa higiene de segurança para níveis corporativos e especializados, com restrições adicionais para segurança de privilégios.

Esses controles de segurança devem ser aplicados a todos os tipos de intermediários:

- Aplicar a segurança de conexão de entrada: use o Microsoft Entra ID e o Acesso Condicional para garantir que todas as conexões de entrada dos dispositivos e das contas sejam conhecidas, confiáveis e permitidas. Para saber mais, confira o artigo Proteção de interfaces com privilégios para obter as definições detalhadas dos requisitos de dispositivo e conta para os níveis especializado e corporativo.

- Manutenção adequada do sistema: todos os intermediários devem seguir boas práticas de higiene de segurança, incluindo:

- Configuração segura: siga as linhas de base de configuração do fabricante ou da segurança do setor e as melhores práticas para o aplicativo e quaisquer sistemas operacionais subjacentes, serviços de nuvem ou outras dependências. As diretrizes aplicáveis da Microsoft incluem a Linha de Base de Segurança do Azure e as Linhas de Base do Windows.

- Rápida aplicação de patch – Atualizações de segurança e patches dos fornecedores devem ser aplicados rapidamente após a liberação.

- Invasores podem abusar dos modelos de RBAC (Controle de Acesso Baseado em Função) para aumentar privilégios. O modelo de RBAC do intermediário precisa ser cuidadosamente avaliado para garantir que apenas funcionários autorizados protegidos em um nível especializado ou privilegiado recebam privilégios administrativos. Esse modelo deve incluir os sistemas operacionais subjacentes ou serviços de nuvem (senha de conta raiz, usuários/grupos de administrador local, administradores de locatários etc.).

- Detecção e Resposta de Ponto de Extremidade (EDR) e sinal de confiança de saída: dispositivos que incluem um sistema operacional completo devem ser monitorados e protegidos com um EDR como o Microsoft Defender para Ponto de Extremidade. Esse controle deve ser configurado para fornecer sinais de conformidade do dispositivo ao Acesso Condicional para que a política possa implementar esse requisito para interfaces.

Intermediários com privilégios exigem controles de segurança adicionais:

- RBAC (Controle de Acesso Baseado em Função) – Os direitos administrativos devem ser restritos apenas às funções com privilégios que atendem a esse padrão para estações de trabalho e contas.

- Dispositivos dedicados (opcional) — em virtude da extrema confidencialidade das sessões privilegiadas, as organizações podem optar por implementar instâncias dedicadas das funções de intermediários para funções com privilégios. Esse controle possibilita restrições de segurança adicionais para esses intermediários com privilégios e o monitoramento mais detalhado da atividade da função com privilégios.

Diretrizes de segurança para cada tipo de intermediário

Esta seção contém diretrizes de segurança específicas exclusivas para cada tipo de intermediário.

Privileged Access Management/Privileged Identity Management

Um tipo de intermediário desenvolvido explicitamente para casos de uso de segurança se refere às soluções de PIM/PAM (Privileged Identity Management/Privileged Identity Management).

Casos de uso e cenários para PIM/PAM

As soluções de PIM/PAM foram criadas para aumentar as garantias de segurança para contas confidenciais que seriam protegidas por perfis especializados ou privilegiados e normalmente se concentram primeiro nos administradores de TI.

Embora os recursos variem entre os fornecedores de PIM/PAM, muitas soluções oferecem recursos de segurança para:

Simplificar o gerenciamento de conta de serviço e o rodízio de senha (um recurso extremamente importante)

Fornecer fluxos de trabalho avançados para acesso JIT (just-in-time)

Registrar e monitorar sessões administrativas

Importante

As funcionalidades de PIM/PAM fornecem mitigações excelentes para alguns ataques, mas não abordam diversos riscos de acesso privilegiado, particularmente o risco de comprometimento de dispositivos. Embora alguns fornecedores afirmem que a solução de PIM/PAM é uma "solução definitiva" que pode reduzir o risco do dispositivo, nossa experiência na investigação de incidentes dos clientes tem comprovado constantemente que isso não funciona na prática.

Um invasor com controle de uma estação de trabalho ou um dispositivo pode usar essas credenciais (e os privilégios atribuídos a elas), enquanto o usuário está conectado (e geralmente pode roubar credenciais para uso posterior também). Uma solução de PIM/PAM isolada não pode ver nem reduzir de forma consistente e confiável esses riscos do dispositivo, portanto, você deve ter proteções específicas de dispositivo e conta que se complementem.

Riscos de segurança e recomendações para PIM/PAM

Os recursos de cada fornecedor de PIM/PAM variam em relação ao modo de proteção, portanto, examine e siga as recomendações de configuração de segurança e melhores práticas específicas do fornecedor.

Observação

Configure um segundo usuário em fluxos de trabalho de negócios críticos para ajudar a reduzir o risco interno (aumenta o custo/atrito para possíveis conspirações por ameaças internas).

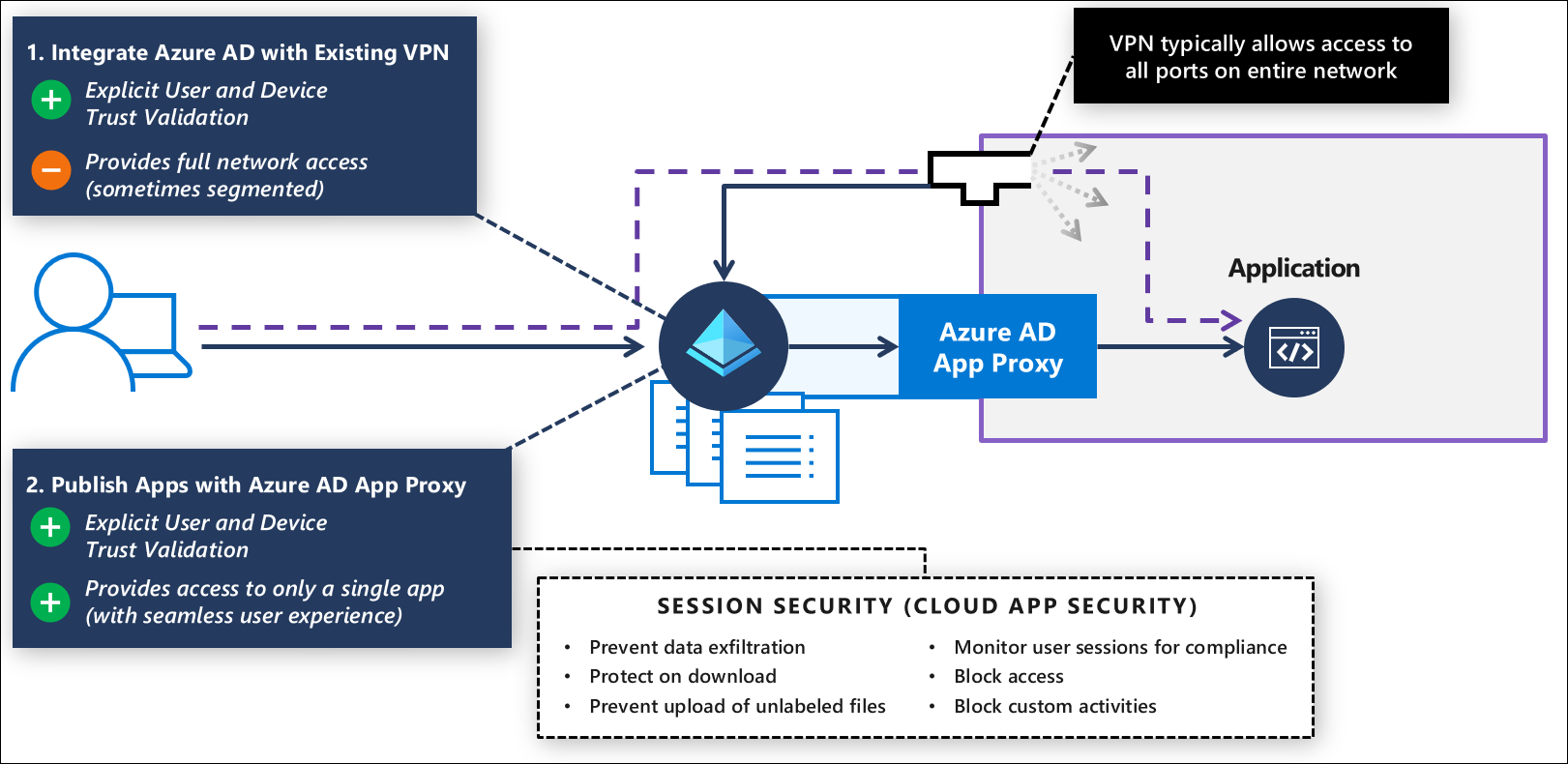

Redes Virtuais Privadas do usuário final

As VPNs (Redes Virtuais Privadas) são intermediários que fornecem acesso total à rede para pontos de extremidade remotos, normalmente exigem que o usuário final seja autenticado e pode armazenar credenciais localmente para autenticar sessões de usuário de entrada.

Observação

Este guia se refere apenas a VPNs "ponto a site" usadas por usuários, e não VPNs "site a site" normalmente usadas para conectividade de datacenter/aplicativo.

Casos de uso e cenários para VPNs

As VPNs estabelecem conectividade remota com a rede corporativa a fim de habilitar o acesso a recursos para usuários e administradores.

Riscos de segurança e recomendações para VPNs

Os riscos mais críticos para os intermediários de VPN são causados por negligência de manutenção, problemas de configuração e armazenamento local de credenciais.

A Microsoft recomenda uma combinação de controles para intermediários de VPN:

- Integrar a autenticação do Microsoft Entra: para reduzir ou eliminar o risco de credenciais armazenadas localmente (e qualquer sobrecarga para mantê-las) e aplicar as políticas de Confiança Zero em contas/dispositivos de entrada com acesso condicional.

Para obter diretrizes sobre integração, confira

- Integração do Azure VPN Microsoft Entra

- Habilitar a autenticação do Microsoft Entra no gateway de VPN

- Integração de VPNs de terceiros

- Rápida aplicação de patch: verifique se todos os elementos organizacionais são compatíveis com a rápida aplicação de patch, incluindo:

- Responsabilidade organizacional e suporte de liderança para requisito

- Processos técnicos padrão para atualização de VPNs com tempo de inatividade mínimo ou inexistente. Esse processo deve incluir software VPN, dispositivos e sistemas operacionais subjacentes ou firmware

- Processos de emergência para implantar rapidamente as atualizações de segurança críticas

- Governança para descobrir e corrigir continuamente os itens ignorados

- Configuração segura – Os recursos de cada fornecedor de VPN variam em relação ao modo de proteção, portanto, examine e siga as recomendações de configuração de segurança e melhores práticas específicas do fornecedor

- Ir além da VPN: substitua as VPNs ao longo do tempo com opções mais seguras, como proxy de aplicativo do Microsoft Entra ou Azure Bastion, pois elas fornecem apenas acesso direto ao aplicativo/servidor, em vez de acesso total à rede. Além disso, o proxy de aplicativo do Microsoft Entra permite o monitoramento de sessão para segurança adicional com o Microsoft Defender para Aplicativos de Nuvem.

Proxy do aplicativo do Microsoft Entra

O proxy de aplicativo Microsoft Entra e os recursos de terceiros semelhantes fornecem acesso remoto a aplicativos herdados e outros aplicativos hospedados no local ou em VMs de IaaS na nuvem.

Casos de uso e cenários para o proxy de aplicativo do Microsoft Entra

Essa solução é adequada para publicar aplicativos herdados de produtividade do usuário final para os usuários autorizados pela Internet. Ela também pode ser usada para publicar alguns aplicativos administrativos.

Riscos de segurança e recomendações para o proxy de aplicativo Microsoft Entra

O proxy de aplicativo Microsoft Entra adapta com eficácia a imposição da política de Confiança Zero moderna para os aplicativos existentes. Para obter mais informações, confira Considerações de segurança para o proxy de aplicativo Microsoft Entra

O proxy de aplicativo Microsoft Entra também pode ser integrado ao Microsoft Defender para Aplicativos de Nuvem para adicionar a segurança de sessão do Controle de Aplicativos de Acesso Condicional para:

- Impedir a exfiltração dos dados

- Proteger o download

- Impedir o carregamento de arquivos sem rótulo

- Monitorar as sessões de usuário quanto à conformidade

- Bloquear acesso

- Bloquear as atividades personalizadas

Para obter mais informações, consulte Implantar o Controle de Aplicativos de Acesso Condicional do Defender para Aplicativos de Nuvem para aplicativos do Microsoft Entra.

À medida que você publica aplicativos por meio do proxy de aplicativo Microsoft Entra, a Microsoft recomenda que os proprietários do aplicativo trabalhem com as equipes de segurança para seguir o mínimo de privilégios e garantir que o acesso a cada aplicativo seja disponibilizado apenas para os usuários que o exigem. À medida que implantar mais aplicativos dessa forma, você poderá ser capaz de compensar uma parte do uso de VPN ponto a site do usuário final.

Área de Trabalho Remota/Servidor de salto

Esse cenário fornece um ambiente de área de trabalho completo que executa um ou mais aplicativos. Essa solução tem muitas variações diferentes, incluindo:

- Experiências – área de trabalho completa em uma janela ou experiência projetada em um único aplicativo

- Host remoto — pode ser uma VM compartilhada ou uma VM de área de trabalho dedicada que usa a Área de Trabalho Virtual do Windows ( WVD) ou outra solução de Infraestrutura de Área de Trabalho Virtual (VDI)

- Dispositivo local — pode ser um dispositivo móvel, uma estação de trabalho gerenciada ou uma estação de trabalho pessoal/gerenciada por parceiro

- Cenário — com foco em aplicativos de produtividade do usuário ou em cenários administrativos, geralmente chamado de "jump server"

Casos de uso e recomendações de segurança para Área de Trabalho Remota/Servidor de salto

As configurações mais comuns são:

- Protocolo de Área de Trabalho Remota (RDP) direto — essa configuração não é recomendada para conexões com a internet porque o RDP é um protocolo que tem proteções limitadas contra ataques modernos, como pulverização de senha. O RDP direto deve ser convertido em:

- RDP por meio de um gateway publicado pelo proxy de aplicativo Microsoft Entra

- Azure Bastion

- RDP por meio de um gateway usando

- RDS (Serviços de Área de Trabalho Remota) incluído no Windows Server. Publicar com o proxy de aplicativo Microsoft Entra.

- WVD (Área de Trabalho Virtual do Windows) – Siga as práticas recomendadas de segurança da Área de Trabalho Virtual do Windows.

- VDI de terceiros – Siga as melhores práticas do setor ou do fabricante ou adapte as diretrizes de WVD para a solução

- Servidor SSH (Secure Shell) – Fornecendo script e shell remoto para departamentos de tecnologia e proprietários de carga de trabalho. A proteção dessa configuração deve incluir:

- Seguindo as práticas recomendadas do setor/fabricante para configurá-la com segurança, altere as senhas padrão (se aplicável) e use chaves SSH em vez de senhas, armazenando e gerenciando as chaves SSH com segurança.

- Usar o Azure Bastion para comunicação remota de SSH com os recursos hospedados no Azure – Conectar-se a uma VM do Linux usando o Azure Bastion

Azure Bastion

O Azure Bastion é um intermediário criado para fornecer acesso seguro aos recursos do Azure usando um navegador e o portal do Azure. O Azure Bastion fornece recursos de acesso no Azure que dão suporte aos protocolos RDP e SSH.

Casos de uso e cenários para Azure Bastion

O Azure Bastion fornece de fato uma solução flexível que pode ser usada pela equipe de Operações de TI e pelos administradores de carga de trabalho fora da TI para gerenciar os recursos hospedados no Azure, sem a necessidade de uma conexão VPN completa com o ambiente.

Riscos de segurança e recomendações para Azure Bastion

O Azure Bastion é acessado por meio do portal do Azure, portanto, verifique se a interface do portal do Azure exige o nível de segurança adequado para os recursos encontrados nela e para as funções que a utilizam, normalmente o nível privilegiado ou especializado.

Diretrizes adicionais estão disponíveis na documentação do Azure Bastion