Implantação de Confiança Zero para pilares tecnológicos

Devido ao fato de que sua organização possa ter elementos de proteção de Confiança Zero já em vigor, esse conjunto de documentos fornece informações conceituais para que você comece, além de planos de implantação e recomendações de implementação para uma adesão aos princípios de Confiança Zero de ponta a ponta. Cada artigo funciona como uma lista de verificação dos objetivos de implantação, contendo etapas e links para informações adicionais.

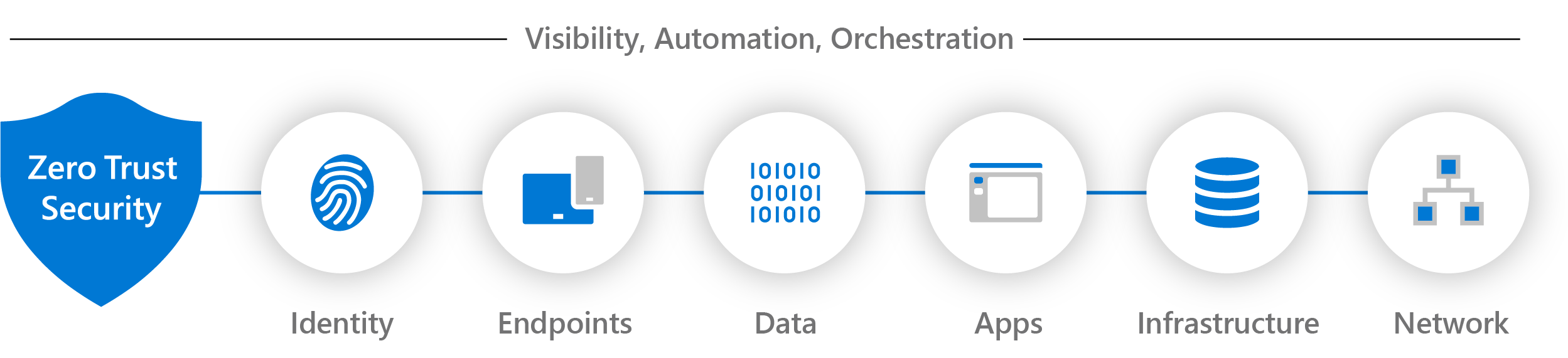

Você implanta os princípios de Confiança Zero em sua infraestrutura de TI ao implementar controles e tecnologias de Confiança Zero em sete pilares tecnológicos. Seis desses pilares são fontes de sinais, um painel de controle para imposição e um recurso crítico a ser protegido. Entre eles está o pilar que coleta esses sinais e oferece visibilidade para incidentes de segurança, além de automação e orquestração para responder e mitigar ameaças à segurança cibernética.

Os artigos a seguir apresentam informações conceituais e objetivos de implantação para esses sete pilares tecnológicos. Use estes artigos para avaliar sua preparação e criar um plano de implantação para aplicar princípios de Confiança Zero.

| Pilares de tecnologia | Descrição |

|---|---|

Identidades |

As identidades - independentemente de representarem pessoas, serviços ou dispositivos IoT— definem o plano de controle de segurança do Confiança Zero. Quando uma identidade tenta acessar um recurso, verifique essa identidade com autenticação forte e verifique se o acesso é compatível e típico para essa identidade. Siga os princípios de acesso de privilégios mínimos. |

Pontos de extremidade |

Uma vez que uma identidade recebe acesso a um recurso, os dados poderão fluir para vários pontos de extremidade (dispositivos) diferentes, desde dispositivos IoT e smartphones, BYOD e dispositivos gerenciados por parceiros, até cargas de trabalho locais e servidores hospedados na nuvem. Essa diversidade cria uma área de superfície de ataque enorme. Monitore e imponha a integridade e a conformidade do dispositivo para acesso seguro. |

Dados |

[Em última instância, as equipes de segurança estão protegendo dados. Sempre que possível, os dados devem permanecer seguros mesmo que deixem os dispositivos, os aplicativos, a infraestrutura e as redes que a organização controla. Classifique, rotule e criptografe dados, e restrinja o acesso com base nesses atributos. |

Aplicativos |

Os aplicativos e as APIs fornecem a interface pela qual os dados são consumidos. Podem ser cargas de trabalho locais herdadas, migradas pelo método lift-and-shift para cargas de trabalho na nuvem ou aplicativos SaaS modernos. Aplique controles e tecnologias para descobrir a TI sombra, garantir permissões apropriadas no aplicativo, acesso de porta com base na análise em tempo real, monitorar comportamento anormal, controlar ações do usuário e validar opções de configuração segura. |

Infraestrutura |

A infraestrutura - sejam servidores locais, VMs baseadas na nuvem, contêineres ou microsserviços - representa um vetor de ameaças críticas. Avalie a versão, a configuração e o acesso JIT para aumentar a defesa. Use a telemetria para detectar ataques e anomalias e bloqueie e sinalize automaticamente o comportamento arriscado e execute ações de proteção. |

Rede |

Todos os dados são acessados pela infraestrutura de rede. Os controles de rede podem fornecer controles críticos para melhorar a visibilidade e ajudar a impedir que os invasores se movam lateralmente pela rede. Segmente redes (e faça uma microssegração mais profunda na rede) e implante a proteção contra ameaças em tempo real, criptografia de ponta a ponta, monitoramento e análise. |

Visibilidade, automação e orquestração |

Em nossos guias de Confiança Zero, definimos a abordagem usada para implementar uma metodologia de Confiança Zero de ponta a ponta entre identidades, pontos de extremidade (dispositivos), dados, aplicativos, infraestrutura e rede. Essas atividades aumentam a sua visibilidade, o que proporciona a você dados melhores para tomar decisões de confiança. Com cada uma dessas áreas individuais gerando os próprios alertas relevantes, precisamos de uma funcionalidade integrada para gerenciar o influxo resultante de dados a fim de nos defendermos melhor contra ameaças e validarmos a confiança em uma transação. |

Treinamento recomendado

| Treinamento | Estabelecer os princípios orientadores e os componentes básicos da Confiança Zero |

|---|---|

|

Use esse roteiro de aprendizagem para entender as noções básicas da aplicação de princípios de Confiança Zero aos principais pilares de tecnologia de identidades, pontos de extremidade, acesso a aplicativos, redes, infraestrutura e dados. |

Recursos adicionais de Confiança Zero

Use esses recursos adicionais de Confiança Zero, que são baseados em um conjunto de documentações ou funções na sua organização.

Conjunto de documentações

Siga esta tabela para saber quais são os melhores conjuntos de documentações de Confiança Zero para suas necessidades.

| Conjunto de documentações | Ajuda você... | Funções |

|---|---|---|

| Estrutura de adoção para diretrizes de fase e etapas para as principais soluções e resultados de negócios | Aplicar proteções de Confiança Zero do pacote C à implantação de TI. | Arquitetos de segurança, equipes de TI e gerentes de projeto |

| Confiança Zero para pequenas empresas | Aplicar princípios de Confiança Zero a clientes de pequenas empresas. | Clientes e parceiros que trabalham com o Microsoft 365 para empresas |

| Plano de modernização rápida de Confiança Zero (RaMP) para diretrizes de gerenciamento de projetos e listas de verificação para facilitar o processo | Implementar rapidamente as principais camadas de proteção de Confiança Zero. | Arquitetos de segurança e implementadores de TI |

| Plano de implantação de Confiança Zero com o Microsoft 365 para diretrizes detalhadas de design e implantação | Aplicar proteções de Confiança Zero ao seu locatário do Microsoft 365. | Equipes de TI e pessoal de segurança |

| Confiança Zero para Microsoft Copilots para diretrizes detalhadas de design e implantação | Aplique proteções de Confiança Zero aos Microsoft Copilots. | Equipes de TI e equipe de segurança |

| Confiança Zero para os serviços do Azure para diretrizes detalhadas sobre design e implantação | Aplique proteções de Confiança Zero a cargas de trabalho e serviços do Azure. | Equipes de TI e equipe de segurança |

| Integração de parceiros com a Confiança Zero para diretrizes de design para áreas de tecnologia e especializações | Aplicar proteções de Confiança Zero a soluções de nuvem da Microsoft. | Desenvolvedores parceiros, equipes de TI e equipe de segurança |

| Desenvolver usando princípios de Confiança Zero para diretrizes e práticas recomendadas de design de desenvolvimento de aplicativos | Aplicar proteções de Confiança Zero ao seu aplicativo. | Desenvolvedores de aplicativos |

Sua função

Siga esta tabela para saber quais são os melhores conjuntos de documentações para as funções na sua organização.

| Função | Conjunto de documentações | Ajuda você... |

|---|---|---|

| Arquiteto de segurança Gerente de projetos de TI Implementador de TI |

Estrutura de adoção para diretrizes de fase e etapas para as principais soluções e resultados de negócios | Aplicar proteções de Confiança Zero do pacote C à implementação de TI. |

| Cliente ou parceiro do Microsoft 365 para empresas | Confiança Zero para pequenas empresas | Aplicar princípios de Confiança Zero a clientes de pequenas empresas. |

| Arquiteto de segurança Implementador de TI |

Plano de modernização rápida de Confiança Zero (RaMP) para diretrizes de gerenciamento de projetos e listas de verificação para facilitar o processo | Implementar rapidamente as principais camadas de proteção de Confiança Zero. |

| Membro de uma equipe de TI ou de segurança do Microsoft 365 | Plano de implantação de Confiança Zero com o Microsoft 365 para diretrizes detalhadas de design e implantação para o Microsoft 365 | Aplicar proteções de Confiança Zero ao seu locatário do Microsoft 365. |

| Membro de uma equipe de TI ou segurança do Microsoft Copilot | Confiança Zero para Microsoft Copilots para diretrizes detalhadas de design e implantação | Aplique proteções de Confiança Zero aos Microsoft Copilots. |

| Membro de uma equipe de TI ou de segurança para serviços do Azure | Confiança Zero para serviços do Azure para diretrizes passo a passo detalhadas de design e implantação | Aplicar proteções de Confiança Zero às cargas de trabalho e serviços do Azure. |

| Desenvolvedor parceiro ou membro de uma equipe de TI ou segurança | Integração de parceiros com a Confiança Zero para diretrizes de design para áreas de tecnologia e especializações | Aplicar proteções de Confiança Zero a soluções de nuvem da Microsoft. |

| Desenvolvedor de aplicativo | Desenvolver usando princípios de Confiança Zero para diretrizes e práticas recomendadas de design de desenvolvimento de aplicativos | Aplicar proteções de Confiança Zero ao seu aplicativo. |