Integrações de ponto de extremidade

![]()

Os pontos de extremidade são dispositivos que acessam os recursos e aplicativos de uma organização. Os locais de trabalho modernos incluem uma variedade de dispositivos que solicitam acesso de dentro e fora da rede corporativa.

As soluções de Confiança Zero para pontos de extremidade são usadas para verificação da segurança dos dispositivos que acessam dados de trabalho, incluindo os aplicativos em execução nos dispositivos. Os parceiros podem se integrar às soluções de ponto de extremidade da Microsoft para verificar a segurança do dispositivo e do aplicativo, impor políticas com privilégios mínimos e se preparar com antecedência para violações.

Essas diretrizes são usadas para provedores de software e parceiros de tecnologia que desejam aprimorar as soluções de segurança de ponto de extremidade integrando-se aos produtos da Microsoft.

Guia de integração Confiança Zero para Endpoints

Esse guia de integração inclui instruções para a integração com os seguintes produtos:

- Microsoft Defender para Ponto de Extremidade, que ajuda redes corporativas a prevenir, detectar, investigar e responder a ameaças avançadas.

- Microsoft Endpoint Manager, que fornece proteção e segurança para os dispositivos que os funcionários usam e os aplicativos que são executados nesses dispositivos.

- Microsoft Defender para IoT, que fornece segurança entre redes de tecnologia operacional (OT).

Microsoft Defender para ponto de extremidade

O Microsoft Defender para Ponto de Extremidade é uma plataforma de segurança de ponto de extremidade empresarial projetada para ajudar as redes corporativas a prevenir, detectar, investigar e responder a ameaças avançadas. Ele usa uma combinação de sensores comportamentais de ponto de extremidade, análise de segurança de nuvem e inteligência contra ameaças.

O Defender para Ponto de Extremidade dá suporte a aplicativos de terceiros para ajudar a aprimorar as funcionalidades de detecção, investigação e inteligência contra ameaças da plataforma. Além disso, os parceiros podem estender as ofertas de segurança existentes em uma estrutura aberta e em um conjunto avançado e completo de APIs para criar extensões e integrações com o Defender para Ponto de Extremidade.

A página Cenários e oportunidades do parceiro do Microsoft Defender para Ponto de Extremidade descreve várias categorias de integrações com suporte. Além disso, outras ideias para cenários de integração podem incluir:

- Simplificar a correção de ameaças: o Microsoft Defender para Ponto de Extremidade pode executar respostas imediatas ou auxiliadas pelo operador para administrar alertas. Os parceiros podem aproveitar as ações de resposta do ponto de extremidade, como o isolamento do computador e quarentena do arquivo para bloquear o IoC no ponto de extremidade gerenciado.

- Combinar o controle de acesso à rede com a segurança de dispositivo: pontuações de risco ou de exposição podem ser usadas para implementar e impor políticas para acesso de rede e de aplicativo.

Para se tornar um parceiro de solução do Defender para Ponto de Extremidade, você precisará seguir e concluir as etapas em Torne-se um parceiro do Microsoft Defender para Ponto de Extremidade.

Microsoft Endpoint Manager

O Microsoft Endpoint Manager, que inclui o Microsoft Intune e o Microsoft Configuration Manager, fornece proteção e segurança para os dispositivos que os funcionários usam e os aplicativos que são executados nesses dispositivos. O Endpoint Manager inclui políticas de conformidade do dispositivo que garantem que os funcionários acessem aplicativos e dados de dispositivos que atendem às políticas de segurança da empresa. Ele também inclui políticas de proteção de aplicativo que fornecem controles de segurança baseados em aplicativo para dispositivos totalmente gerenciados e de propriedade do funcionário.

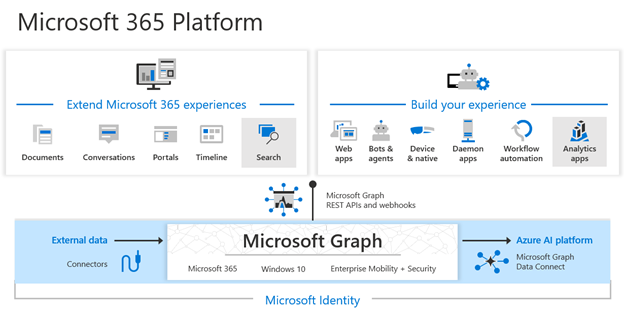

Para integrarem-se com o Microsoft Endpoint Manager, os ISVs usarão o Microsoft Graph e o SDK de gerenciamento de aplicativos do Microsoft Endpoint Manager. A integração do Endpoint Manager com a API do Graph permite qualquer uma das mesmas funcionalidades oferecidas pelo console do administrador do Endpoint Manager (Intune). Informações como estado de conformidade do dispositivo, configuração da política de conformidade, configurações de política de proteção de aplicativo e mais podem ser encontradas por meio da API do Graph. Além disso, você pode automatizar tarefas no Endpoint Manager que melhoram a história de Confiança Zero do seu cliente. As diretrizes gerais para Trabalhar com o Intune no Microsoft Graph estão disponíveis no repositório de documentação do Microsoft Graph. Aqui, nos concentraremos em cenários relacionados a Zero Confiança.

Verificar se os dispositivos seguem os padrões de segurança e conformidade

As soluções de ISV podem aproveitar as informações de conformidade e política do dispositivo do Endpoint Manager para dar suporte ao princípio da Confiança Zero de Verificação Explícita. Os dados de conformidade sobre usuários e dispositivos do Endpoint Manager permitem que o aplicativo do ISV determine a postura de risco de um dispositivo, pois ele se relaciona com o uso do aplicativo. Ao fazer essas verificações, o ISV garante que os dispositivos que usam o serviço estejam em conformidade com os padrões e as políticas de conformidade e de segurança dos clientes.

A API do Microsoft Graph permite que os ISVs se integrem ao Endpoint Manager (Intune) por meio de um conjunto de APIs RESTful. Essas APIs são as mesmas usadas pelo console de Endpoint Manager para ver, criar, gerenciar, implantar e relatar todas as ações, dados e atividades no Intune. Itens de interesse específico para ISVs que dão suporte a iniciativas de Confiança Zero são a capacidade de exibir o estado de conformidade do dispositivo e configurar regras e políticas de conformidade. Confira as recomendações da Microsoft para usar o Microsoft Entra ID e o Endpoint Manager para obter configuração e conformidade de Confiança Zero: Pontos de extremidade seguros com Confiança Zero. As regras de conformidade do Endpoint Manager são fundamentais para o suporte de Acesso Condicional baseado em dispositivo por meio do Microsoft Entra ID. Os ISVs também devem exibir o recurso de Acesso Condicional e as APIs para entender como concluir cenários de conformidade de usuário e dispositivo e Acesso Condicional.

Idealmente, como um ISV, seu aplicativo se conecta às APIs do Microsoft Graph como um aplicativo de nuvem e estabelece uma conexão entre serviços. Os aplicativos multilocatários fornecem aos ISVs o controle e a definição de aplicativo centralizado e permitem que os clientes consintam individualmente ao aplicativo de ISV operando nos dados de locatário. Analise as informações em Locação no Microsoft Entra ID para registrar e criar aplicativos Microsoft Entra de um ou vários locatários. A autenticação do aplicativo pode usar o Microsoft Entra ID para logon único.

Depois de criar seu aplicativo, você precisará acessar as informações de dispositivo e de conformidade usando a API do Microsoft Graph. A documentação para usar o Microsoft Graph pode ser encontrada no Centro de desenvolvimento do Microsoft Graph. A API do Graph é um conjunto RESTful de APIs que seguem os padrões ODATA para acesso a dados e consulta.

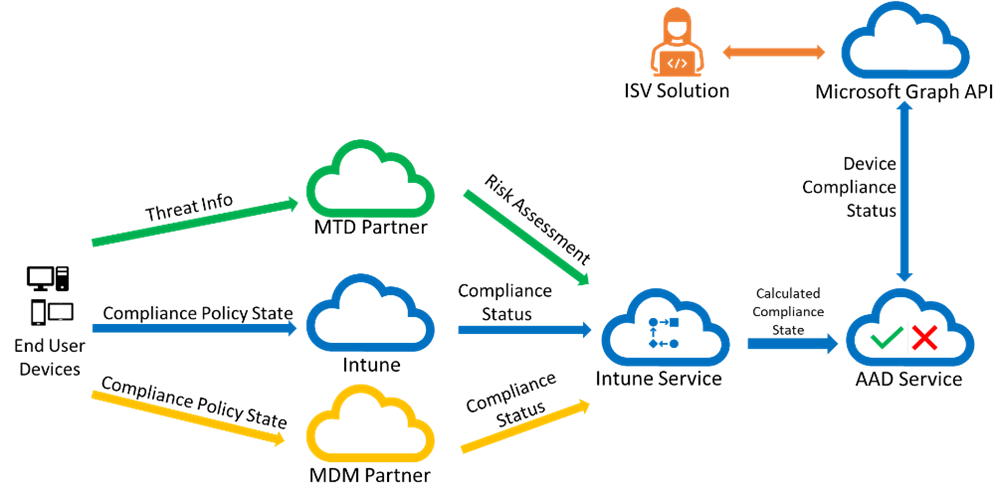

Como obter o estado de conformidade do dispositivo

Este diagrama mostra como as informações de conformidade do dispositivo fluem do dispositivo para sua solução de ISV. Os dispositivos de usuário final recebem políticas do Intune, de um parceiro de MTD (defesa contra ameaças móveis) ou de um parceiro de conformidade de MDM (gerenciamento de dispositivo móvel). Depois que as informações de conformidade são coletadas nos dispositivos, o Intune calcula o estado de conformidade geral de cada dispositivo e o armazena no Microsoft Entra ID. Usando a API do Microsoft Graph, sua solução pode ler e responder ao estado de conformidade do dispositivo, aplicando os princípios de Confiança Zero.

Quando registrado no Intune, um registro de dispositivo é criado no Intune com detalhes adicionais do dispositivo, incluindo o estado de conformidade do dispositivo. O Intune encaminha o estado de conformidade do dispositivo para o Microsoft Entra ID, onde o Microsoft Entra ID também armazena o estado de conformidade com cada dispositivo. Ao fazer um GET no https://graph.microsoft.com/v1.0/deviceManagement/managedDevices você poderá ver todos os dispositivos registrados em um locatário e o estado de conformidade deles. Ou você pode consultar https://graph.microsoft.com/v1.0/devices para obter uma lista de dispositivos registrados e inscritos do Microsoft Entra e o estado de conformidade deles.

Por exemplo, esta solicitação:

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Será retornado:

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Você também pode recuperar uma lista de políticas de conformidade, as respectivas implantações e o status de usuários e dispositivos dessas políticas de conformidade. As informações para chamar o Graph para obter informações sobre a política de conformidade começam aqui: Obter o deviceCompliancePolicy – Microsoft Graph v1.0. Um bom panorama das políticas de conformidade do dispositivo e como elas são usadas pode ser encontrado aqui: Políticas de conformidade do dispositivo no Microsoft Intune – Azure.

Depois de identificar uma política específica, você pode consultar para obter o estado de um dispositivo para uma determinada configuração de política de conformidade. Por exemplo, supondo que uma política de conformidade foi implantada para exigir uma senha no bloqueio, consulte Obter deviceComplianceSettingState para obter o estado específico dessa configuração. Isso indica se o dispositivo está em conformidade ou não com a configuração de bloqueio de senha. Essa mesma abordagem pode ser usada para outras políticas de conformidade do dispositivo que os clientes implantaram.

As informações de conformidade são fundamentais para o recurso de Acesso Condicional do Microsoft Entra ID. O Intune determina a conformidade do dispositivo com base nas políticas de conformidade e grava o estado de conformidade no Microsoft Entra ID. Em seguida, os clientes usam políticas de Acesso Condicional para determinar se alguma ação foi executada para a não conformidade, incluindo impedir que os usuários acessem dados corporativos de um dispositivo sem conformidade.

Confira Políticas de conformidade do dispositivo no Microsoft Intune para obter informações adicionais sobre como integrar a conformidade do dispositivo com o acesso condicional.

Seguir os princípios de acesso de privilégios mínimos

Uma integração de ISV com o Endpoint Manager também desejará garantir que o aplicativo dê suporte ao princípio de Confiança Zero para Aplicar o Acesso com Privilégios Mínimos. A integração do Endpoint Manager dá suporte a dois métodos importantes de controle de acesso: permissões delegadas ou permissões de aplicativo. O aplicativo do ISV precisa usar um dos modelos de permissão. As permissões delegadas oferecem um controle refinado sobre os objetos específicos no Endpoint Manager que o aplicativo tem acesso, mas requerem que um administrador faça logon com as credenciais. Por comparação, as permissões de aplicativo permitem que o aplicativo do ISV acesse ou controle classes de dados e objetos, em vez de objetos individuais específicos, mas não exige que um usuário faça logon.

Além de criar seu aplicativo como um aplicativo com um locatário ou multilocatário (preferencial), você precisa declarar que as permissões delegadas ou de aplicativo exigidas pelo seu aplicativo acessem as informações do Endpoint Manager e executem as ações no Endpoint Manager. Veja informações sobre como começar a usar as permissões aqui: Guia de início rápido: Configurar um aplicativo para acessar uma API Web.

Microsoft Defender para IoT

As arquiteturas de rede de tecnologia operacional (OT) geralmente diferem da infraestrutura de TI tradicional, utilizando tecnologia exclusiva com protocolos proprietários. Os dispositivos OT também podem ter plataformas antigas com conectividade e potência limitadas ou requisitos de segurança específicos e exposições exclusivas a ataques físicos.

Implante o Microsoft Defender para IoT para aplicar princípios de confiança zero à sua rede OT, monitorando o tráfego em busca de comportamento anômalo ou não autorizado à medida que o tráfego cruza sites e zonas. Fique atento a ameaças e vulnerabilidades específicas de dispositivos OT, mitigando riscos à medida que são detectados.

Acelere as operações compartilhando dados do Defender for IoT no seu centro de operações de segurança (SOC) e em outras partes de sua organização. Integre-se a serviços da Microsoft, como o Microsoft Sentinel e o Defender para ponto de extremidade, ou a outros serviços de parceiros, incluindo sistemas SIEM e de tíquetes. Por exemplo:

Encaminhe dados de alerta locais diretamente para SIEMs, como o Splunk, o IBM QRadar e muito mais. O Splunk e o IBM QRadar também oferecem suporte para ingestão do Hub de Eventos, que você pode utilizar para encaminhar alertas de nuvem do Defender para IoT.

Integre-se ao Operational Technology Manager da ServiceNow para importar dados do Defender para IoT para o ServiceNow e ação baseada em risco com o contexto do processo de produção.

Para saber mais, veja:

- Introdução ao monitoramento de segurança OT

- Confiança Zero e suas redes de OT

- Monitorar com Confiança Zero

- Catálogo de integrações do Defender para IoT