Visão geral da segurança do Surface Hub

O Surface Hub e o Surface Hub 2S proporcionam uma experiência dispositivo com firmware de plataforma personalizado a executar o sistema operativo Windows 10 Team. O dispositivo resultante assume a filosofia tradicional de quiosque seguro de "utilização única", "só executa o que precisa" e oferece uma visão moderna do mesmo. Desenvolvido para dar suporte a uma experiência de usuário colaborativo avançada, o Surface Hub está protegido contra ameaças à segurança em constante evolução.

Desenvolvido no Windows 10, o Surface Hub oferece segurança moderna de nível empresarial, permitindo que os administradores de TI imponham a proteção de dados com BitLocker, módulo de plataforma confiável 2,0 (TPM), além da segurança de nuvem com o Windows Defender (também conhecido como Microsoft Defender).

Dica

Para o Surface Hub 3, consulte Melhores práticas de segurança para Surface Hubs com Salas do Microsoft Teams no Windows

Segurança de defesa em profundidade

Os protocolos de segurança serão iniciados assim que o Surface Hub estiver ativado. A partir do nível do firmware, o Surface Hub carregará apenas o sistema operacional e seus componentes em resposta a várias verificações de segurança. O Surface Hub utiliza uma estratégia de Defesa em Profundidade que envolve a camada de subcomponentes defensivos independentes para proteger todo o sistema em caso de falha parcial. Esta prática da indústria provou ser altamente eficaz na mitigação de potenciais explorações unilaterais e fraquezas em subcomponentes.

A interface de firmware extensível (UEFI) moderna é estaticamente e configurada de forma segura pela Microsoft para inicializar apenas um sistema operacional autenticado do Windows 10 Team a partir do armazenamento interno. Cada linha de código que é executada no Surface Hub tem a respetiva assinatura verificada antes da execução. Somente os aplicativos assinados pela Microsoft, como parte do sistema operacional ou instalado pela Microsoft Store, podem ser executados no Surface Hub. Os aplicativos que não atenderem a esses requisitos serão bloqueados.

Os sistemas de segurança do Surface Hub incluem a seguinte funcionalidade:

- Defesas em tempo de inicialização. Carrega apenas componentes do sistema operacional confiável do Surface Hub.

- Defesas do sistema operacional. Protege contra a execução de software ou código malicioso ou não intencional.

- Defesas de Interface do usuário. Fornece uma interface do usuário que é segura para os usuários finais, evitando o acesso a atividades potencialmente arriscadas, como executar executáveis a partir da linha de comando.

Defesas em tempo de inicialização.

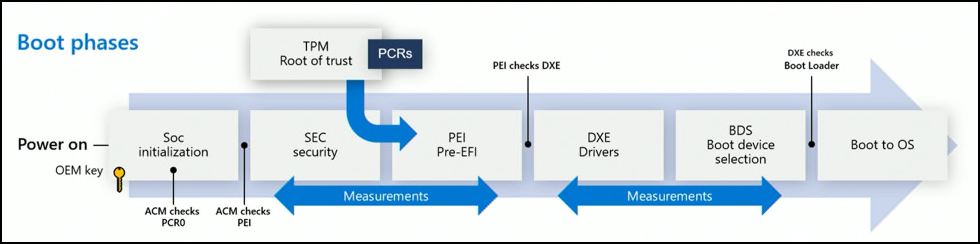

O SoC tem um processador de segurança separado de cada outro núcleo. Quando inicia o Surface Hub pela primeira vez, o processador de segurança é iniciado antes de qualquer outra coisa poder ser carregada.

Inicialização segura

A inicialização segura é usada para verificar se os componentes do processo de inicialização, incluindo drivers e o sistema operacional, são validados em relação a um banco de dados de assinaturas válidas e conhecidas. No Surface Hub, uma assinatura específica da plataforma deve ser validada antes do sistema operacional autorizado do Windows Team seja carregado. Isto ajuda a impedir ataques de um sistema clonado ou modificado que execute código malicioso oculto no que parece ser uma experiência de utilizador padrão. Para saber mais, confira visão geral da inicialização segura.

Defesas do sistema operacional

Uma vez que o sistema operacional seja verificado à medida que a Microsoft e o Surface Hub concluírem com êxito o processo de inicialização, o dispositivo investigará o código executável. Nossa abordagem para a proteção do sistema operacional envolve identificar a assinatura do código de todos os executáveis, permitindo que somente os que passarem nossas restrições sejam carregados no tempo de execução. Este método de assinatura de código permite que o sistema operativo verifique o autor e confirme que o código não foi alterado antes de ser executado no dispositivo.

O Surface Hub usa um recurso de assinatura de código conhecido como UMCI (integridade de código do modo de usuário) no Windows Application Control (antes conhecido como o Device Guard). As configurações de política estão definidas para permitir apenas aplicativos que atendem a um dos seguintes requisitos:

- Aplicativos da plataforma universal do Windows (Microsoft Store) oficialmente certificados.

- Aplicativos assinados com a CA (autoridade de certificação) da Microsoft Production Root exclusiva, que só pode ser assinada por funcionários da Microsoft com acesso autorizado a esses certificados.

- Aplicativos assinados com o Surface Hub Production Root C.

O arquivo de configuração é assinado usando a AC da Microsoft Production Root, projetada para impedir que restrições sejam removidas ou modificadas por terceiros. Todos os outros executáveis neste momento estão bloqueados ao nível do runtime do sistema operativo e impedidos de aceder à capacidade de processamento. Essa redução da superfície de ataque fornece as seguintes proteções:

- Nenhum modo de documento herdados

- Nenhum mecanismo de script herdado

- Nenhuma linguagem de marcação vetorial

- Nenhum objeto auxiliar do navegador

- Nenhum controle ActiveX

Além de bloquear códigos não assinados ou assinados incorretamente por meio do UMCI, o Surface Hub usa o controle do aplicativo Windows para bloquear componentes do Windows, como o prompt de comando, PowerShell e gerenciador de tarefas. Essas proteções refletem um recurso fundamental de design do Surface Hub como um dispositivo de computação seguro. Para obter mais informações, veja os seguintes recursos:

Defesas de Interface do usuário.

Embora as defesas de tempo de arranque e as salvaguardas de bloqueio do sistema operativo forneçam segurança fundamental, a interface de utilizador fornece uma camada extra concebida para reduzir ainda mais o risco. Para impedir que o código malicioso chegue ao dispositivo através de controladores, o Surface Hub não transfere controladores avançados para dispositivos plug-and-play (PnP). Os dispositivos que utilizam controladores básicos, como pen USB ou periféricos certificados do Surface Hub (altifalantes, microfones, câmaras), funcionam conforme esperado, mas os sistemas avançados, como impressoras, não funcionam.

As proteções da interface do usuário também simplificam a interface do usuário, evitando ainda mais a execução de software ou código mal-intencionado. Os seguintes elementos da interface de usuário do Surface Hub a segurança principal fornecida pela assinatura de código:

Explorador de arquivos. O Surface Hub tem uma Explorador de Arquivos personalizada que permite o acesso rápido às pastas Música, Vídeos, Documentos, Imagens e Transferências sem expor os utilizadores a ficheiros de sistema ou programa. Outras localizações no disco rígido local não estão disponíveis através de Explorador de Arquivos. Além disso, muitos tipos de ficheiro em execução, como .exe e .msi ficheiros de instalação, não podem ser executados, fornecendo outra camada de segurança contra executáveis potencialmente maliciosos.

Iniciar e todos os aplicativos. Os componentes Iniciar e Todas as Aplicações do Surface Hub não expõem o acesso à Linha de Comandos, ao PowerShell ou a outros componentes do Windows bloqueados através do Controlo de Aplicações. Além disso, a funcionalidade de executar do Windows geralmente acessada em computadores na caixa de pesquisa é desativada para o Surface Hub.

Aperfeiçoamentos de segurança no Surface Hub 2S

Embora o Surface Hub e o Surface Hub 2S executem o mesmo software de sistema operativo, algumas funcionalidades exclusivas do Surface Hub 2S fornecem mais funcionalidades de gestão e segurança, permitindo que os administradores de TI executem as seguintes tarefas:

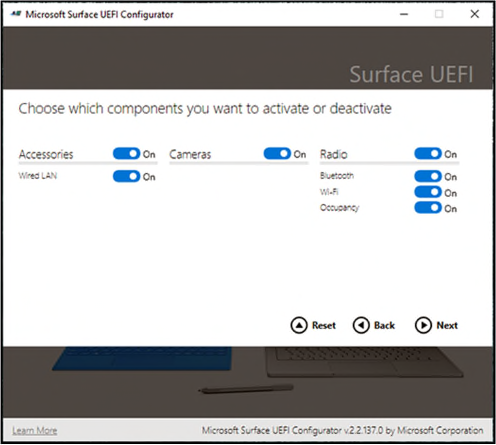

- Gerenciar as configurações de UEFI com o SEMM

- Recuperar o Hub com o USB inicializável

- Proteger a conta do dispositivo com rotação de senha

Gerenciar as configurações de UEFI com o SEMM

A UEFI é uma interface entre as partes da plataforma de hardware subjacente e o sistema operacional. No Surface Hub, uma implementação UEFI personalizada permite um controlo granular sobre estas definições e impede que qualquer entidade que não seja da Microsoft altere as definições de UEFI do dispositivo ou arranque para uma unidade amovível para modificar ou alterar o sistema operativo.

Em um nível alto, durante o processo de provisionamento de fábrica, a UEFI do Surface Hub é pré-configurada para habilitar a inicialização segura e está definida para ser inicializada somente a partir da unidade de estado sólido interna (SSD), com acesso aos menus UEFI bloqueados e os atalhos removidos. Isso lacra o acesso à UEFI e assegura que o dispositivo só possa ser inicializado no sistema operacional Windows Team instalado no Surface Hub.

Quando gerenciado por meio do SEMM (modo de gerenciamento do Microsoft Surface Enterprise), os administradores de TI podem implantar configurações UEFI em dispositivos de Hub em uma organização. Isso inclui a capacidade de habilitar ou desabilitar componentes de hardware internos, proteger as configurações de UEFI contra alterações por usuários não autorizados e ajustar as configurações de inicialização.

Os administradores podem implementar dispositivos SEMM e Surface Hub 2S registrados usando o configurador baixável UEFI do Surface. Para obter mais informações, consulte Proteger e gerir o Surface Hub com SEMM.

Recuperar o Hub com o USB inicializável

O Surface Hub 2S permite que os administradores reinstalem o dispositivo para as configurações de fábrica usando uma imagem de recuperação até 20 minutos. Geralmente, você só precisaria fazer isso se o Surface Hub não estiver mais funcionando. A recuperação também é útil se tiver perdido a chave BitLocker ou já não tiver credenciais de administrador para a aplicação Definições.

Proteger a conta do dispositivo com rotação de senha

O Surface Hub utiliza uma conta de dispositivo, também conhecida como "conta de sala", para autenticar com o Exchange, o Microsoft Teams e outros serviços. Quando ativa a rotação de palavras-passe, o Hub 2S gera automaticamente uma nova palavra-passe a cada sete dias, composta por 15 a 32 carateres com uma combinação de letras maiúsculas e minúsculas, números e carateres especiais. Uma vez que ninguém sabe a palavra-passe, a rotação da palavra-passe da conta de dispositivo mitiga efetivamente os riscos associados de erros humanos e potenciais ataques de segurança social.

Segurança de nível empresarial

Além das configurações e funcionalidades específicas do Surface Hub abordadas neste documento, o Surface Hub também utiliza funcionalidades de segurança padrão do Windows, incluindo a seguinte funcionalidade:

- BitLocker. A SSD do Surface Hub é equipada com BitLocker para proteger os dados no dispositivo. A configuração acompanha os padrões do setor. Para obter mais informações, consulte visão geral do BitLocker.

- Windows Defender. O mecanismo anti-malware do Windows Defender é executado continuamente no Surface Hub e funciona para corrigir automaticamente ameaças encontradas no Surface Hub. O mecanismo do Windows Defender recebe atualizações automaticamente e é gerenciável por meio das ferramentas de gerenciamento remoto para os administradores de TI. O motor do Windows Defender é um exemplo perfeito da nossa abordagem De Defesa em Profundidade: se o software maligno conseguir encontrar uma forma de contornar a nossa principal solução de segurança baseada em sinalização de código, é capturado aqui. Para obter mais informações, confira controle de aplicativos do Windows Defender e proteção de integridade de código baseada na virtualização.

- Drivers plug and play. Para impedir que o código malicioso chegue ao dispositivo através de controladores, o Surface Hub não transfere controladores avançados para dispositivos PnP. Isto permite que os dispositivos que utilizam controladores básicos, como pens USB, funcionem conforme esperado, bloqueando sistemas mais avançados, como impressoras.

- Módulo de plataforma confiável 2.0. O Surface Hub tem um módulo de plataforma confiável (dTPM) padrão do setor para gerar e armazenar hashes e chaves criptográficas. O dTPM protege as teclas usadas para a verificação de fases de inicialização, a chave mestra BitLocker, a tecla de logon sem senha e muito mais. O dTPM atende à certificação de nível 2 FIPS 140-2, o padrão de segurança do governo dos Estados Unidos e é compatível com critérios comuns certificação usada em todo o mundo.

Segurança sem fio para Surface Hub

O Surface Hub usa a tecnologia Wi-Fi Direct/Miracast e os padrões associados 802.11, WPA2 (Wi-Fi Protected Access) e WPS (Wireless Protected Setup). Como o dispositivo dá suporte apenas para WPS (em vem de WPA2 PSK (Pre-Shared Key) ou WPA2 Enterprise), problemas tradicionalmente associados à criptografia 802.11 são simplificados por padrão.

O Surface Hub funciona em função do campo dos recetores Miracast. Portanto, é vulnerável a um conjunto semelhante de exploits como todos os dispositivos de rede sem fios baseados em WPS. No entanto, a implementação do WPS no Surface Hub tem precauções adicionais incorporadas. Além disso, a sua arquitetura interna ajuda a impedir que um atacante que tenha comprometido a camada Wi-Fi Direct/Miracast se mova para além da interface de rede para outras superfícies de ataque e redes empresariais ligadas.

O Miracast faz parte do padrão Vídeo Wi-Fi, que por si só é compatível com o protocolo Wi-Fi Direct. Esses padrões têm suporte em dispositivos móveis modernos para compartilhamento de tela e colaboração. Wi-Fi Direct ou Wi-Fi "peer to peer" (P2P) é uma norma lançada pela Wi-Fi Alliance para redes "Ad Hoc". Isso permite que os dispositivos com suporte se comuniquem diretamente e criem grupos de redes sem a necessidade de um ponto de acesso Wi-Fi tradicional ou uma conexão de Internet.

A segurança do Wi-Fi Direct é fornecida pelo WPA2 usando o padrão WPS. Os dispositivos podem ser autenticados usando o PIN numérico, um botão de envio físico ou virtual, ou uma mensagem fora da faixa, usando a comunicação em breve. O Surface Hub dá suporte a ambos os botões de envio por padrão, assim como métodos PIN.

Como o Surface Hub resolve as vulnerabilidades Wi-Fi Direct

Vulnerabilidades e ataques no processo de convite, difusão e deteção direto do Wi-Fi: Wi-Fi ataques Direto/Miracast podem ter como alvo pontos fracos no estabelecimento do grupo, na deteção de elementos da rede, na difusão do dispositivo ou nos processos de convite.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| O processo de deteção pode permanecer ativo por um longo período de tempo, o que pode permitir a criação de convites e ligações sem a aprovação do proprietário do dispositivo. | O Surface Hub funciona apenas como proprietário do grupo, o que não efetua a deteção de clientes nem os processos de negociação do GO. Pode desativar totalmente a projeção sem fios para desativar a difusão. |

| O convite e a deteção através de PBC permitem que um atacante não autenticado efetue tentativas de ligação repetidas ou as ligações não autenticadas são automaticamente aceites. | Ao exigir a segurança do PIN do WPS, os administradores podem reduzir o potencial para tais ligações não autorizadas ou "bombas de convite", nas quais os convites são enviados repetidamente até que um utilizador aceite por engano uma. |

Ligação rápida (PBC) do botão de Configuração Protegida por Wi-Fi (WPS) vs. entrada de PIN: Foram demonstradas fraquezas públicas na conceção e implementação do método WPS-PIN. O WPS-PBC tem outras vulnerabilidades que podem permitir ataques ativos contra um protocolo concebido para utilização única.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| O WPS-PBC é vulnerável a ataques ativos. A especificação WPS afirma: "O método PBC tem zero bits de entropia e só protege contra ataques passivos de escuta. O PBC protege contra ataques de escuta e toma medidas para impedir que um dispositivo se associe a uma rede que não foi selecionada pelo proprietário do dispositivo. No entanto, a ausência de autenticação significa que o PBC não protege contra ataques ativos." Os atacantes podem utilizar bloqueios sem fios seletivos ou outras técnicas denial-of-service para acionar uma ligação ou Wi-Fi Direct GO não intencional. Além disso, um atacante ativo que apenas tem proximidade física pode derrubar repetidamente qualquer grupo Wi-Fi Direct e tentar o ataque até que seja bem-sucedido. | Ative a segurança WPS-PIN na configuração do Surface Hub. O Wi-Fi especificação WPS afirma: "O método PBC só deve ser utilizado se nenhuma entidade de registo compatível com PIN estiver disponível e o utilizador da WLAN estiver disposto a aceitar os riscos associados ao PBC." |

| As implementações de WPS-PIN podem estar sujeitas a ataques de força bruta que visam uma vulnerabilidade na norma WPS. A conceção da verificação de PIN dividido levou a múltiplas vulnerabilidades de implementação ao longo dos últimos anos numa série de fabricantes de hardware Wi-Fi. Em 2011, os investigadores Stefan Viehböck e Craig Heffner divulgaram informações sobre esta vulnerabilidade e ferramentas como "Reaver" como prova de conceito. | A implementação microsoft do WPS no Surface Hub altera o PIN a cada 30 segundos. Para quebrar o PIN, um atacante tem de concluir toda a exploração em menos de 30 segundos. Dado o estado atual das ferramentas e da investigação nesta área, é pouco provável que um ataque de pin-cracking de força bruta através do WPS seja bem-sucedido. |

| O WPS-PIN pode ser rachado por um ataque offline devido à fraca chave inicial (E-S1, E-S2). Em 2014, Dominique Bongard descreveu um ataque "Pixie Dust" onde a má aleatoriedade inicial para o gerador de números pseudorandom (PRNG) no dispositivo sem fios permitiu um ataque de força bruta offline. | A implementação microsoft do WPS no Surface Hub não é suscetível a este ataque de força bruta de PIN offline. O WPS-PIN é randomizado para cada conexão. |

Exposição não intencional dos serviços de rede: Os daemons de rede destinados aos serviços Ethernet ou WLAN podem ser acidentalmente expostos devido a uma configuração incorreta (como o enlace a interfaces "all"/0.0.0.0). Outras causas possíveis incluem uma firewall de dispositivos mal configurada ou regras de firewall em falta.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| A configuração incorreta associa um serviço de rede vulnerável ou não autenticado a "todas" as interfaces, que inclui a interface do Wi-Fi Direct. Isto pode expor serviços que não devem estar acessíveis a clientes Wi-Fi Direct, que podem ser autenticados de forma fraca ou automática. | No Surface Hub, as regras de firewall predefinidas permitem apenas as portas de rede TCP e UDP necessárias e, por predefinição, negam todas as ligações de entrada. Configure a autenticação forte ao ativar o modo WPS-PIN. |

Bridging Wi-Fi Direct e outras redes com fios ou sem fios: A ligação de rede entre redes WLAN ou Ethernet constitui uma violação da especificação Wi-Fi Direct. Tal ponte ou configuração incorreta pode efetivamente reduzir ou remover controlos de acesso sem fios para a rede empresarial interna.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| Os dispositivos Wi-Fi Direct podem permitir acesso não autenticado ou autenticado incorretamente a conexões de ponte de rede. Isto pode permitir que Wi-Fi Redes diretas encaminhem o tráfego para a Ethernet LAN interna ou outra infraestrutura ou para redes WLAN empresariais em violação dos protocolos de segurança de TI existentes. | O Surface Hub não pode ser configurado para estabelecer uma ponte entre interfaces sem fios nem permitir o encaminhamento entre redes diferentes. As regras de firewall padrão adicionam segurança abrangente a qualquer uma dessas conexões de roteamento ou ponte. |

A utilização do modo "legado" direto Wi-Fi: A exposição a redes ou dispositivos não intencionais pode ocorrer quando opera no modo "legado". Conexões de falsificação ou não intencionais de dispositivos podem ocorrer quando o WPS-PIN não está habilitado.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| Com o suporte para clientes de infraestrutura Wi-Fi Direct e 802.11, o sistema está operando em um modo de suporte "herdado". Isto pode expor a fase de configuração da ligação indefinidamente, permitindo que os grupos sejam associados ou os dispositivos convidados a ligarem-se bem após a fase de configuração pretendida terminar. | O Surface Hub não suporta Wi-Fi clientes legados diretos. Somente conexões Wi-Fi Direct podem ser feitas com o Surface Hub mesmo quando o modo WPS-PIN está habilitado. |

Wi-Fi Direct negociação go durante a configuração da ligação: o proprietário do grupo no Wi-Fi Direct é análogo ao "ponto de acesso" numa rede sem fios convencional 802.11. A negociação pode ser manipulada por um dispositivo mal-intencionado.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| Se os grupos forem estabelecidos dinamicamente ou o dispositivo Wi-Fi Direct puder ser efetuado para aderir a novos grupos, a negociação do proprietário do grupo pode ser ganha por um dispositivo malicioso que especifica sempre o valor máximo de "intenção" do proprietário do grupo de 15. (No entanto, a ligação falha se o dispositivo estiver configurado para ser sempre um proprietário de grupo.) | O Surface Hub tira partido do Wi-Fi "Modo autónomo" direto, que ignora a fase de negociação go da configuração da ligação. E o Surface Hub é sempre o proprietário do grupo. |

Desautilização de Wi-Fi não intencional ou maliciosa: Wi-Fi desautenticação é um ataque antigo no qual um atacante local pode agilizar fugas de informação no processo de configuração da ligação, acionar novos handshakes de quatro vias, Wi-Fi WPS-PBC Direto para ataques ativos ou criar ataques denial-of-service.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| Os pacotes de desauthentication podem ser enviados por um atacante não autenticado para fazer com que a estação se autentice novamente e, em seguida, cheire o handshake resultante. Pode haver tentativas de ataques de criptografia ou de força bruta no handshake resultante. A mitigação destes ataques inclui impor políticas de comprimento e complexidade para chaves pré-partilhadas, configurar o ponto de acesso (se aplicável) para detetar níveis maliciosos de pacotes de desautilização e utilizar o WPS para gerar automaticamente chaves fortes. No modo PBC, o utilizador interage com um botão físico ou virtual para permitir a associação arbitrária de dispositivos. Este processo deve ocorrer apenas na configuração, num curto espaço de tempo. Depois de o botão ser automaticamente "emitido", o dispositivo aceitará qualquer estação associada através de um valor de PIN canónico (todos zeros). A desautenticação pode forçar um processo de configuração repetida. | O Surface Hub utiliza o WPS no modo PIN ou PBC. Não é permitida qualquer configuração PSK. Este método ajuda a impor a geração de chaves fortes. É melhor ativar a segurança WPS-PIN para o Surface Hub. |

| Além dos ataques denial-of-service, os pacotes de desautenticação podem ser utilizados para acionar uma nova ligação que abre novamente a janela de oportunidade para ataques ativos contra WPS-PBC. | Ative a segurança WPS-PIN na configuração do Surface Hub. |

Divulgação básica de informações sem fios: As redes sem fios, 802.11 ou outra, estão inerentemente em risco de divulgação de informações. Embora estas informações sejam maioritariamente metadados de ligação ou de dispositivo, este problema continua a ser um risco conhecido para qualquer administrador de rede 802.11. O Wi-Fi Direct com autenticação de dispositivo via WPS-PIN revela efetivamente as mesmas informações que uma rede 802.11 PSK ou empresarial.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| Durante a difusão, configuração da ligação ou até mesmo o funcionamento normal de ligações já encriptadas, são transmitidas sem fios informações básicas sobre dispositivos e tamanhos de pacotes. Num nível básico, um atacante local que esteja dentro do alcance sem fios pode examinar os elementos de informações relevantes 802.11 para determinar os nomes dos dispositivos sem fios, os endereços MAC de equipamento de comunicação e, possivelmente, outros detalhes, como a versão da pilha sem fios, tamanhos de pacotes ou as opções de proprietário do grupo ou do ponto de acesso configurado. | A rede Wi-Fi Direct que o Surface Hub utiliza não pode ser mais protegida contra fugas de metadados, tal como nas redes sem fios 802.11 Enterprise ou PSK. A segurança física e a remoção de potenciais ameaças da proximidade sem fios podem ajudar a reduzir potenciais fugas de informação. |

Ataques de duplos ou spoofing sem fios maléfico: Falsificar o nome sem fios é uma exploração simples e conhecida que um atacante local pode utilizar para atrair utilizadores insuspeitos ou errados para se ligarem.

| vulnerabilidade Wi-Fi Direct | Mitigação do Surface Hub |

|---|---|

| Ao falsificar ou clonar o nome sem fios ou "SSID" da rede de destino, um atacante pode enganar o utilizador a ligar-se a uma rede falsa e maliciosa. Ao suportar Miracast não autenticado e de associação automática, um atacante pode capturar os materiais de apresentação pretendidos ou iniciar ataques de rede no dispositivo de ligação. | Embora não existam proteções específicas contra a associação a um Surface Hub falsificado, esta vulnerabilidade é parcialmente mitigada de duas formas. Primeiro, qualquer ataque em potencial deve estar fisicamente dentro do alcance do Wi-Fi. Em segundo lugar, este ataque só é possível durante a primeira ligação. As ligações subsequentes utilizam um grupo persistente Wi-Fi Direto e o Windows irá memorizar e atribuir prioridades a esta ligação anterior durante a utilização futura do Hub. (Nota: o spoofing do endereço MAC, Wi-Fi canal e SSID em simultâneo não foi considerado para este relatório e pode resultar num comportamento Wi-Fi inconsistente.) No geral, esta fraqueza é um problema fundamental para qualquer rede sem fios 802.11 que não tenha protocolos Enterprise WPA2, como EAP-TLS ou EAP-PWD, que o Wi-Fi Direct não suporta. |

Diretrizes de proteção do Surface Hub

O Surface Hub foi projetado para facilitar a colaboração e permitir que os usuários iniciem ou participem de reuniões com rapidez e eficiência. As predefinições Wi-Fi Direct para o Surface Hub estão otimizadas para este cenário.

Para segurança adicional da interface sem fios, os utilizadores do Surface Hub devem ativar a definição de segurança WPS-PIN. Esta definição desativa o modo WPS-PBC e oferece autenticação de cliente. Fornece o nível de proteção mais forte ao impedir uma ligação não autorizada ao Surface Hub.

Se ainda estiver preocupado com a autenticação e autorização do Surface Hub, recomendamos que ligue o dispositivo a uma rede separada. Pode utilizar Wi-Fi (como um "convidado" Wi-Fi rede) ou uma rede Ethernet separada, de preferência uma rede física totalmente diferente. No entanto, uma VLAN também pode fornecer segurança adicional. É claro que esta abordagem pode impedir ligações a serviços ou recursos de rede internos e pode exigir uma configuração de rede adicional para recuperar o acesso.

Também recomendado:

- Instalar atualizações regulares do sistema

- Atualizar as definições miracast para desativar o modo de apresentação automática

Saiba mais

- Visão geral da inicialização segura

- Visão geral do BitLocker

- Visão geral do controle de aplicativo

- Proteger e gerenciar o Surface Hub 2S com SEMM e UEFI

- Como o Surface Hub resolve problemas de segurança do Wi-Fi Direct

- Controle de Aplicativos do Windows Defender e proteção baseada em virtualização da integridade do código

- Ferramentas Surface para TI

- FIPS 140-2 nível 2

- Certificações de critérios comuns