Como configurar e usar a integração do Active Directory para atribuição de agente

O System Center Operations Manager permite que você aproveite seu investimento nos Serviços de Domínio Active Directory (AD DS), permitindo que você o use para atribuir computadores gerenciados por agente a grupos de gerenciamento. Este artigo ajudará você a criar e gerenciar a configuração do contêiner no Active Directory e a atribuição de agentes de servidores de gerenciamento aos quais os agentes devem se reportar.

Criar um Contêiner de Serviços de Domínio Active Directory para um grupo de gerenciamento

Você pode usar a sintaxe e o procedimento de linha de comando a seguir para criar um contêiner do AD DS (Active Directory Domain Service) para um grupo de gerenciamento do System Center – Operations Manager. MOMADAdmin.exe é fornecido para essa finalidade e é instalado com o servidor de gerenciamento do Operations Manager. MOMADAdmin.exe deve ser executado por um administrador do domínio especificado.

Sintaxe da linha de comando:

<path>\MOMADAdmin.exe <ManagementGroupName> <MOMAdminSecurityGroup> <RunAsAccount> <Domain>

Importante

Você deve colocar um valor entre aspas se o valor contiver um espaço.

ManagementGroupName é o nome do grupo de gerenciamento para o qual um contêiner do AD está sendo criado.

MOMAdminSecurityGroup é um grupo de segurança de domínio, formato de domínio\security_group , que é membro do direito de acesso Administradores do Operations Managers para o grupo de gerenciamento.

RunAsAccount: essa é a conta de domínio que será usada pelo servidor de gerenciamento para ler, gravar e excluir objetos no AD. Use o formato domínio\nome de usuário.

Domínio é o nome do domínio no qual o contêiner do grupo de gerenciamento será criado. MOMADAdmin.exe podem ser executadas entre domínios somente se houver uma relação de confiança bidirecional entre eles.

Para que a integração com o Active Directory funcione, o grupo de segurança deve ser um grupo de segurança global (se a integração com o Active Directory precisar funcionar em vários domínios com relações de confiança bidirecionais) ou um grupo de domínio local (se a integração com o Active Directory for usada apenas em um domínio)

Para adicionar um grupo de segurança ao grupo Administradores do Operations Manager, use o procedimento a seguir.

No console de Operações, selecione Administração.

No espaço de trabalho Administração, selecione Funções de Usuário em Segurança.

Em Funções de Usuário, selecione Administradores do Operations Manager e selecione a ação Propriedades ou clique com o botão direito do mouse em Administradores do Operations Manager e selecione Propriedades.

Selecione Adicionar para abrir a caixa de diálogo Selecionar grupo .

Selecione o grupo de segurança desejado e, em seguida, selecione OK para fechar a caixa de diálogo.

Selecione OK para fechar as Propriedades da Função do Usuário.

Observação

Recomendamos que um grupo de segurança, que pode conter vários grupos, seja usado para a função Administradores do Operations Manager. Dessa forma, grupos e membros de grupos podem ser adicionados e removidos de grupos sem que um administrador de domínio precise executar etapas manuais para atribuir a eles permissões de Leitura e Exclusão Secundária ao contêiner do Grupo de Gerenciamento.

Use o procedimento a seguir para criar o contêiner do AD DS.

Abra um prompt de comando como administrador.

No prompt, por exemplo, digite o seguinte:

"C:\Program Files\Microsoft System Center 2016\Operations Manager\Server\MOMADAdmin.exe" "Message Ops" MessageDom\MessageOMAdmins MessageDom\MessageADIntAcct MessageDom**

Observação

O caminho padrão é C:\Program Files\Microsoft System Center 2016\Operations Manager.

Observação

O caminho padrão é C:\Program Files\Microsoft System Center\Operations Manager.

O exemplo de linha de comando anterior:

Execute o utilitário MOMADAdmin.exe na linha de comando.

Crie o contêiner do AD DS do Grupo de Gerenciamento "Operações de Mensagens" na raiz do esquema do AD DS do domínio MessageDom . Para criar o mesmo contêiner do AD DS do Grupo de Gerenciamento em domínios adicionais, execute MOMADAdmin.exe para cada domínio.

Adicione a conta de usuário de domínio MessageDom\MessageADIntAcct ao grupo de segurança MessageDom\MessageOMAdmins do AD DS e atribua ao grupo de segurança do AD DS os direitos necessários para gerenciar o contêiner do AD DS.

Como usar os Serviços de Domínio Active Directory para atribuir computadores a servidores de gerenciamento

O Assistente de Atribuição e Failover de Agente do Operations Manager cria uma regra de atribuição de agente que usa os Serviços de Domínio Active Directory (AD DS) para atribuir computadores a um grupo de gerenciamento e atribuir o servidor de gerenciamento primário e os servidores de gerenciamento secundários dos computadores. Use os procedimentos a seguir para iniciar e usar o assistente.

Importante

O contêiner dos Serviços de Domínio Active Directory para o grupo de gerenciamento deve ser criado antes da execução do Assistente de Atribuição e Failover de Agente.

O Assistente de Atribuição e Failover de Agente não implanta o agente. Você deve implantar manualmente o agente nos computadores usando MOMAgent.msi.

Alterar a regra de atribuição de agente pode fazer com que os computadores não sejam mais atribuídos e, portanto, monitorados pelo grupo de gerenciamento. O estado desses computadores será alterado para crítico, pois os computadores não enviam mais pulsações para o grupo de gerenciamento. Esses computadores podem ser excluídos do grupo de gerenciamento e, se o computador não estiver atribuído a outros grupos de gerenciamento, o agente do Operations Manager poderá ser desinstalado.

Para iniciar o Assistente de Atribuição e Failover de Agente do Operations Manager

Entre no computador com uma conta que seja membro da função Administradores do Operations Manager.

No console de Operações, selecione Administração.

No espaço de trabalho Administração, selecione Servidores de Gerenciamento.

No painel Servidores de Gerenciamento, clique com o botão direito do mouse no servidor de gerenciamento ou no servidor gateway a ser o Servidor de Gerenciamento Primário para os computadores retornados pelas regras que você criará no procedimento a seguir e selecione Propriedades.

Observação

Os servidores de gateway funcionam como servidores de gerenciamento nesse contexto.

Na caixa de diálogo Propriedades do Servidor de Gerenciamento, selecione a guia Atribuição Automática de Agente e, em seguida, selecione Adicionar para iniciar o Assistente de Atribuição e Failover de Agente.

No Assistente de Atribuição e Failover de Agente, na página Introdução, selecione Avançar.

Observação

A página Introdução não será exibida se o assistente tiver sido executado e a opção Não mostrar esta página novamente tiver sido selecionada.

Na página Domínio , faça o seguinte:

Observação

Para atribuir computadores de vários domínios a um grupo de gerenciamento, execute o Assistente de Atribuição e Failover de Agente para cada domínio.

Selecione o domínio dos computadores na lista suspensa Nome de domínio . O servidor de gerenciamento e todos os computadores no pool de recursos de Atribuição de Agente do AD devem ser capazes de resolver o nome de domínio.

Importante

O servidor de gerenciamento e os computadores que você deseja gerenciar devem estar em domínios confiáveis bidirecionais.

Defina Selecionar perfil Executar como para o perfil Executar como associado à conta Executar como fornecida quando MOMADAdmin.exe foi executado para o domínio. A conta padrão usada para executar a atribuição de agente é a conta de ação padrão especificada durante a instalação, também conhecida como Conta de Atribuição de Agente Baseada no Active Directory. Essa conta representa as credenciais usadas ao se conectar ao Active Directory do domínio especificado e modificar objetos do Active Directory e deve corresponder à conta especificada ao executar MOMAdmin.exe. Se essa não foi a conta usada para executar MOMADAdmin.exe, selecione Usar uma conta diferente para executar a atribuição de agente no domínio especificado e selecione ou crie a conta na lista suspensa Selecionar Perfil Executar como. O perfil da Conta de Atribuição de Agente Baseada no Active Directory deve ser configurado para usar uma conta de administrador do Operations Manager, que é distribuída para todos os servidores no pool de recursos de Atribuição de Agente do AD.

Observação

Para obter mais informações sobre perfis e contas Executar como, consulte Gerenciando contas e perfis Executar como.

Na página Critérios de Inclusão , digite a consulta LDAP para atribuir computadores a esse servidor de gerenciamento na caixa de texto e selecione Avançar ou selecione Configurar. Se você selecionar Configurar, faça o seguinte:

Na caixa de diálogo Localizar computadores, insira os critérios desejados para atribuir computadores a esse servidor de gerenciamento ou insira sua consulta LDAP específica.

A consulta LDAP a seguir retorna apenas computadores que executam o sistema operacional Windows Server e exclui controladores de domínio.

(&(objectCategory=computer)(operatingsystem=*server*))Este exemplo de consulta LDAP retorna apenas computadores que executam o sistema operacional Windows Server. Ele exclui controladores de domínio e servidores que hospedam a função de servidor de gerenciamento do Operations Manager ou do Service Manager.

(&(objectCategory=computer)(operatingsystem=*server*)(!(userAccountControl:1.2.840.113556.1.4.803:=8192)(!(servicePrincipalName=*MSOMHSvc*))))Para obter mais informações sobre consultas LDAP, confira Criando um Filtro de Pesquisa e Active Directory: Filtros de Sintaxe LDAP.

Selecione OK e, em seguida, selecione Avançar.

Na página Critérios de Exclusão , digite o FQDN dos computadores que você deseja impedir explicitamente que sejam gerenciados por esse servidor de gerenciamento e selecione Avançar.

Importante

Você deve separar os FQDNs do computador digitados com um ponto-e-vírgula, dois-pontos ou uma nova linha (CTRL+ENTER).

Na página Failover do Agente , selecione Gerenciar failover automaticamente e selecione Criar ou selecione Configurar failover manualmente. Se você selecionar Configurar failover manualmente, faça o seguinte:

Desmarque as caixas de seleção dos servidores de gerenciamento para os quais você não deseja que os agentes façam failover.

Selecione Criar.

Observação

Com a opção Configurar failover manualmente, você deve executar o assistente novamente se adicionar posteriormente um servidor de gerenciamento ao grupo de gerenciamento e quiser que os agentes façam failover para o novo servidor de gerenciamento.

Na caixa de diálogo Propriedades do Servidor de Gerenciamento, selecione OK.

Observação

Pode levar até uma hora para que a configuração de atribuição de agente seja propagada no AD DS.

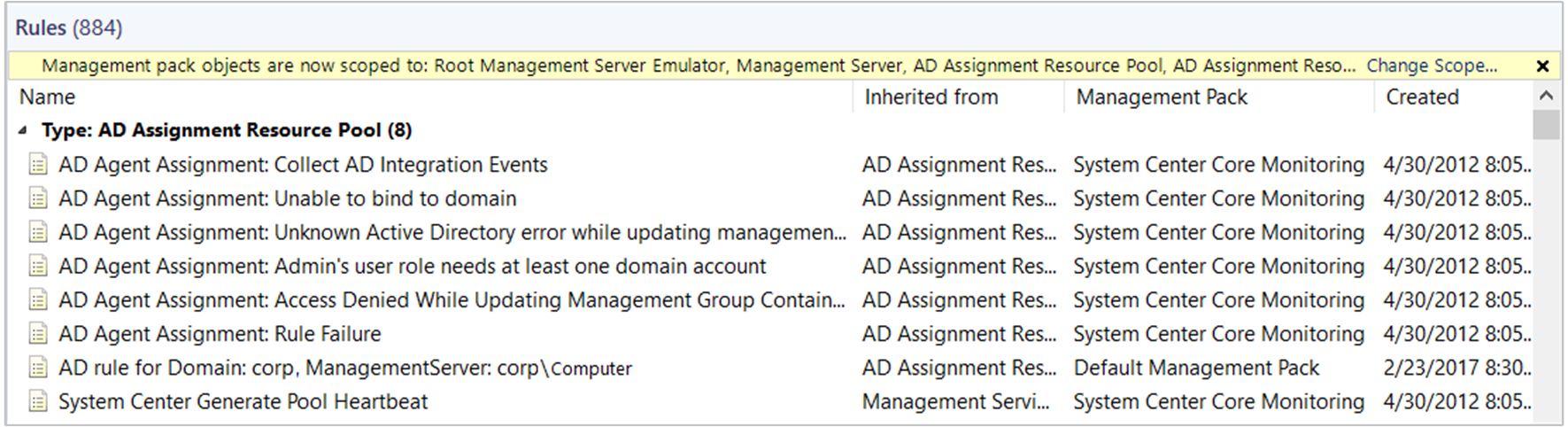

Quando concluída, a regra a seguir é criada no grupo de gerenciamento e direcionada à classe Pool de Recursos de Atribuição do AD.

Essa regra inclui as informações de configuração de atribuição de agente que você especificou no Assistente de Atribuição e Failover de Agente, como a consulta LDAP.

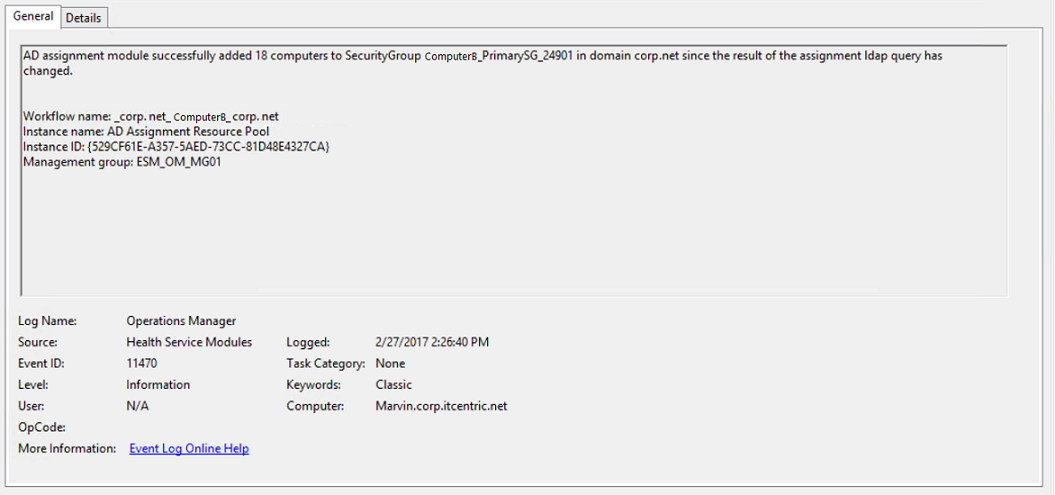

Para confirmar se o grupo de gerenciamento publicou com êxito suas informações no Active Directory, pesquise a ID do Evento 11470 dos Módulos do Serviço de Integridade de origem no log de eventos do Operations Manager no servidor de gerenciamento em que a regra de atribuição de agente foi definida. Na descrição, ele deve indicar que adicionou com êxito todos os computadores que foram adicionados à regra de atribuição de agente.

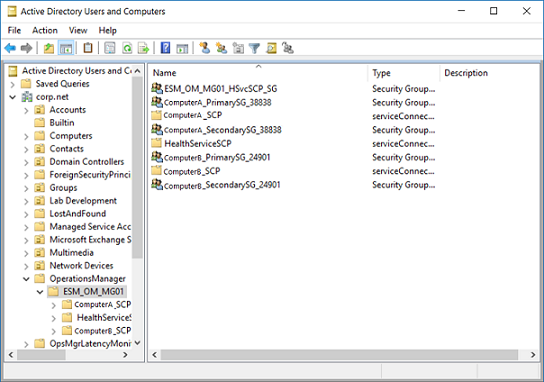

No Active Directory, no contêiner OperationsManager<ManagementGroupName>, você deve ver os objetos SCP (ponto de conexão de serviço) criados semelhantes ao exemplo a seguir.

A regra também cria dois grupos de segurança com o nome do NetBIOS do servidor de gerenciamento: o primeiro com o sufixo "_PrimarySG<número> aleatório" e o segundo "_SecondarySG<número> aleatório". Neste exemplo, há dois servidores de gerenciamento implantados no grupo de gerenciamento e o grupo de segurança primário ComputerB_Primary_SG_24901 associação inclui computadores que correspondem à regra de inclusão definida na regra de atribuição de agente e o grupo de segurança ComputerA_Secondary_SG_38838 associação inclui o grupo primário ComputerB_Primary_SG-29401 grupo de segurança que contém a conta de máquina de agentes que fariam failover para esse servidor de gerenciamento secundário caso o servidor de gerenciamento primário não respondesse. O nome SCP é o nome NetBIOS do servidor de gerenciamento com o sufixo "_SCP".

Observação

Neste exemplo, ele está mostrando apenas objetos de um único grupo de gerenciamento e não de outros grupos de gerenciamento que possam existir e também configurados com a integração do AD.

Implantação manual do agente com a configuração de integração do Active Directory

Abaixo está um exemplo da linha de comando para instalar manualmente o agente do Windows com a integração do Active Directory habilitada.

%WinDir%\System32\msiexec.exe /i path\Directory\MOMAgent.msi /qn USE_SETTINGS_FROM_AD=1 USE_MANUALLY_SPECIFIED_SETTINGS=0 ACTIONS_USE_COMPUTER_ACCOUNT=1 AcceptEndUserLicenseAgreement=1

Alterando a configuração de integração do Active Directory para um agente

Você pode usar o procedimento a seguir para alterar a configuração de integração do Active Directory de um agente.

No computador gerenciado por agente, no Painel de Controle, clique duas vezes em Microsoft Monitoring Agent.

Na guia Operations Manager, desmarque ou selecione Atualizar automaticamente as atribuições do grupo de gerenciamento do AD DS. Se você selecionar essa opção, na inicialização do agente, o agente consultará o Active Directory para obter uma lista dos grupos de gerenciamento ao qual foi atribuído. Esses grupos de gerenciamento, se houver, serão adicionados à lista. Se você desmarcar essa opção, todos os grupos de gerenciamento atribuídos ao agente no Active Directory serão removidos da lista.

Selecione OK.

Integrar o Active Directory com domínio não confiável

- Crie um usuário em um domínio não confiável com permissões para ler, gravar e excluir objetos no AD.

- Crie um grupo de segurança (domínio local ou global). Adicione o usuário (criado na etapa 1) a esse grupo.

- Execute MOMAdAdmin.exe no domínio não confiável com os seguintes parâmetros: <path>\MOMADAdmin.exe <ManagementGroupName><MOMAdminSecurityGroup><RunAsAccount><Domain>

- Crie uma nova conta Executar como no Operations Manager; Use a conta criada na etapa 1. Certifique-se de que o nome de domínio seja fornecido com FQDN, não com o nome NetBIOS (por exemplo: CONTOSO.COM\ADUser).

- Distribua a conta para o Pool de Recursos de Atribuição do AD.

- Crie um novo perfil Executar como no pacote de gerenciamento padrão. Se esse perfil for criado em qualquer outro pacote de gerenciamento, certifique-se de lacrar o pacote de gerenciamento para que ele possa ser referenciado a outro pacote de gerenciamento.

- Adicione a conta Executar como recém-criada a esse perfil e direcione-a para o Pool de Recursos de Atribuição do AD

- Crie as regras de integração do Active Directory no Operations Manager.

Observação

Após a integração com o domínio não confiável, cada servidor de gerenciamento exibe a mensagem de aviso O banco de dados de segurança no servidor não tem uma conta de computador para essa relação de confiança da estação de trabalho, indicando que a validação da conta Executar como usada pela atribuição do AD falhou. A ID de evento 7000 ou 1105 é gerada no log de eventos do Operations Manager. No entanto, esse alerta não tem nenhum efeito sobre a atribuição do AD em um domínio não confiável.

Próximas etapas

Para entender como instalar o agente do Windows a partir do console de Operações, consulte Instalar o agente no Windows usando o Assistente de Descoberta ou, para instalar o agente a partir da linha de comando, consulte Instalar o agente do Windows manualmente usando o MOMAgent.msi.