Integração e endereçamento IP de rede

Para integrar recursos em redes virtuais do Azure com recursos em sua rede local, você deve entender como pode conectar esses recursos e como configurar endereços IP.

Sua empresa manufatureira deseja migrar um banco de dados comercialmente crítico para o Azure. Os aplicativos cliente em computadores desktop, laptops e dispositivos móveis precisam de acesso constante ao banco de dados como se esse banco de dados permanecesse na rede local. Você deseja mover o servidor de banco de dados sem afetar os usuários.

Nesta unidade, você examinará um projeto típico de rede local e o comparará com um projeto típico de rede do Azure. Você aprende sobre os requisitos de endereçamento IP ao integrar uma rede do Azure com redes locais.

Endereçamento IP local

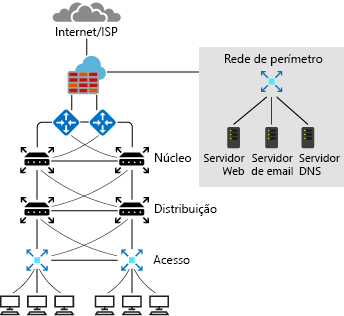

Um design de rede local típico inclui estes componentes:

- Roteadores

- Firewalls

- Comutadores

- Segmentação de rede

O diagrama anterior mostra uma versão simplificada de uma rede típica local. Nos roteadores voltados para o ISP (Provedor de Serviços de Internet), você tem endereços IP públicos que o tráfego de saída da Internet utiliza como origem. Esses endereços também são usados para tráfego de entrada pela Internet. O provedor de serviços de Internet pode emitir um bloco de endereços IP para atribuir aos seus dispositivos. Ou você pode ter seu próprio bloco de endereços IP públicos que sua organização possui e controla. Você pode atribuir esses endereços a sistemas que você gostaria de tornar acessíveis da Internet, como servidores Web.

A rede de perímetro e a zona interna têm endereços IP privados. Na rede de perímetro e na zona interna, os endereços IP atribuídos a esses dispositivos não são acessíveis pela Internet. O administrador tem controle total sobre atribuição de endereços IP, resolução de nomes, configurações de segurança e regras de segurança. Há três intervalos de endereços IP não roteáveis que são projetados para redes internas que não serão enviadas por roteadores da Internet:

- 10.0.0.0 a 10.255.255.255

- 172.16.0.0 a 172.31.255.255

- 192.168.0.0 a 192.168.255.255

O administrador pode adicionar ou remover sub-redes locais para acomodar serviços e dispositivos de rede. O número de sub-redes e endereços IP que você pode ter em sua rede local depende do CIDR (Roteamento entre Domínios sem Classificação) para o bloco de endereços IP.

CIDR

Classless Inter-Domain Routing (CIDR) é um método para alocar endereços IP e rotear pacotes de protocolo da Internet. O CIDR permite um uso mais eficiente do espaço de endereços IP, permitindo a criação de máscaras de sub-rede de comprimento variável (VLSMs), que podem alocar endereços IP de maneira mais granular e flexível. Esse método ajuda a reduzir o desperdício de endereços IP e melhora a escalabilidade da rede. A notação CIDR representa um endereço IP seguido por uma barra e um número; 192.168.0.0/24. O número indica o comprimento da máscara de sub-rede.

Endereçamento IP do Azure

As redes virtuais do Azure usam endereços IP privados. Os intervalos de endereços IP privados são os mesmos para o endereçamento IP local. Assim como nas redes locais, o administrador tem controle total sobre atribuição de endereços IP, resolução de nomes, configurações de segurança e regras de segurança em uma rede virtual do Azure. O administrador pode adicionar ou remover sub-redes dependendo do CIDR para o bloco de endereços IP.

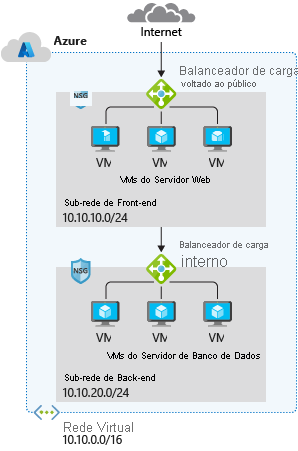

Um projeto típico de rede do Azure geralmente tem estes componentes:

- Redes virtuais

- Sub-redes

- Grupos de Segurança de Rede

- Firewalls

- Balanceadores de carga

No Azure, o design de rede tem recursos e funções semelhantes a uma rede local, mas a estrutura da rede é diferente. A rede do Azure não segue o típico design de rede hierárquica local. A rede do Azure permite a você escalar e reduzir verticalmente a infraestrutura com base na demanda. O provisionamento na rede do Azure ocorre em questão de segundos. Que não existem dispositivos de hardware como roteadores ou alternâncias. Toda a infraestrutura é virtual, e você pode segmentar em partes que atendem às suas necessidades.

No Azure, você normalmente deve implementar um grupo de segurança de rede e um firewall. Você usa sub-redes para isolar serviços de front-end, tais como servidores Web e DNS (Serviço de Nomes de Domínio) e serviços de back-end, tais como bancos de dados e sistemas de armazenamento. Os grupos de segurança de rede filtram o tráfego interno e externo na camada de rede. Um firewall tem capacidades mais amplas para a filtragem da camada de rede e filtragem da camada de aplicativos. Ao implantar os grupos de segurança de rede e um firewall, você melhorou o isolamento dos recursos para uma arquitetura de rede segura.

Propriedades básicas das redes virtuais do Azure

Uma rede virtual é sua rede na nuvem. É possível dividir a rede virtual em várias sub-redes. Cada sub-rede contém uma parte do espaço de endereços IP atribuído à sua rede virtual. Você poderá adicionar, remover, expandir ou reduzir uma sub-rede se não houver VMs ou serviços implantados nela.

Por padrão, todas as sub-redes em uma rede virtual do Azure podem se comunicar entre si. No entanto, você pode usar um grupo de segurança de rede para recusar a comunicação entre sub-redes. Com relação ao dimensionamento, a menor sub-rede com suporte usa uma máscara de sub-rede /29 e a maior sub-rede com suporte usa uma máscara de sub-rede /2. A menor sub-rede tem oito endereços IP e a maior sub-rede tem 1.073.741.824 endereços IP.

Integrar o Azure a redes locais

Antes de começar a integrar o Azure com redes locais, é importante identificar o esquema atual de endereços IP privados que a rede local utiliza. Não pode haver sobreposição de endereços IP para redes interconectadas.

Por exemplo, você não pode usar 192.168.0.0/16 em sua rede local e usar 192.168.10.0/24 em sua rede virtual do Azure. Esses intervalos contêm os mesmos endereços IP, portanto o tráfego não pode ser roteado entre eles.

No entanto, é possível ter o mesmo intervalo de classe para várias redes. Por exemplo, você pode usar o espaço de endereços 10.10.0.0/16 para sua rede local e o espaço de endereços 10.20.0.0/16 para a rede do Azure, pois eles não se sobrepõem.

É fundamental verificar se há sobreposições quando você estiver planejando um esquema de endereços IP. Se houver uma sobreposição de endereços IP, você não poderá integrar sua rede local à rede do Azure.