Como funciona a Proteção contra DDoS do Azure

Depois de examinar o capítulo anterior, você identificou que a Contoso se beneficiará das proteções adicionais que o serviço de Proteção contra DDoS fornece sobre o serviço de Proteção de Infraestrutura. Nesta unidade, você aprenderá mais sobre os recursos da Proteção contra DDoS e como ela funciona.

Recursos da Proteção contra DDoS

Conforme descrito na unidade anterior, a Proteção contra DDoS do Azure oferece mais funcionalidades do que a Proteção de Infraestrutura.

Proteção contra DDoS

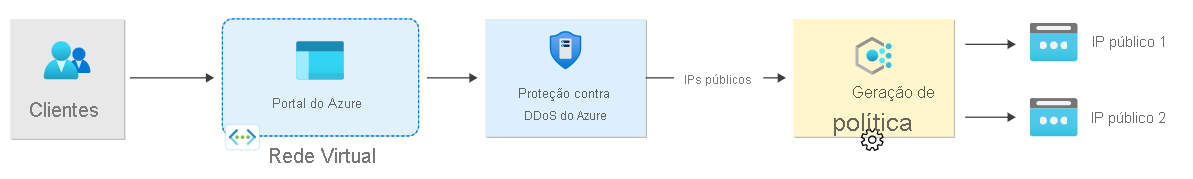

Ao habilitar a Proteção contra DDoS, a primeira etapa é associar redes virtuais ou endereços IP à Proteção contra DDoS. Somente os serviços com um endereço IP público nas redes virtuais são protegidos. Por exemplo, o IP público de um Firewall de Aplicativo Web do Azure disponível no Gateway de Aplicativo do Azure e implantado para proteções da camada 7 é protegido. Nenhum sistema que usa endereços IP não roteáveis na rede virtual protegida é incluído no plano de proteção. Esse é um benefício do cliente, pois esses sistemas não são voltados para a Internet e não há encargos pela proteção deles.

Observação

Para simplificar a implantação, você pode configurar a Proteção contra a rede DDOS para sua organização e vincular redes virtuais de várias assinaturas ao mesmo plano.

Depois de configurar a Proteção de Rede contra DDoS, você precisa adicionar recursos protegidos. Você pode selecionar os serviços que receberão a Proteção contra DDoS usando grupos de recursos do Azure, grupos de gerenciamento ou assinaturas definidos pelo usuário. Como alternativa, você pode habilitar a proteção de IP de DDoS em um endereço IP singular. Isso será útil se você precisar de proteção para menos de 100 endereços IP ou se estiver testando a Proteção contra DDoS em seu ambiente.

Sua política de DDoS é gerada quando você habilita a Proteção contra DDoS. Ele é configurado automaticamente e otimizado aplicando algoritmos de machine learning e usando monitoramento de tráfego de rede específico.

A Proteção contra DDoS monitora o tráfego de rede e o compara constantemente com os limites definidos na política de DDoS. Quando o tráfego excede o limite máximo, a mitigação de DDoS é iniciada automaticamente. Durante a mitigação, os pacotes enviados para um recurso protegido são redirecionados pelo serviço de proteção contra DDoS. Várias verificações são feitas nesse tráfego para ajudar a garantir que os pacotes estejam em conformidade com as especificações da Internet e não sejam malformados. O tráfego IP válido é encaminhado para o serviço pretendido. A Proteção contra DDoS Standard aplica-se a três políticas de mitigação ajustadas automaticamente —TCP SYN, TCP e UDP — para cada endereço IP público associado a um recurso protegido.

Quando o tráfego diminui para menos que o limite aplicável, a mitigação é suspensa. Essa proteção não se aplica aos ambientes do Serviço de Aplicativo.

O diagrama a seguir ilustra o fluxo de dados por meio da Proteção contra DDoS.

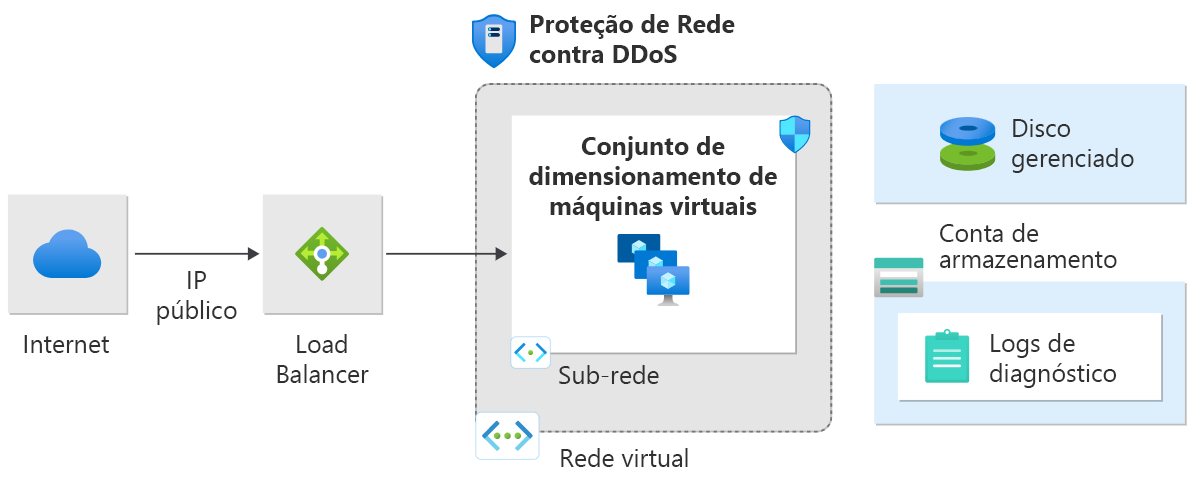

No diagrama a seguir, a Proteção de Rede contra DDoS está habilitada na rede virtual do balanceador de carga do Azure (Internet) que tem o IP público associado a ela.

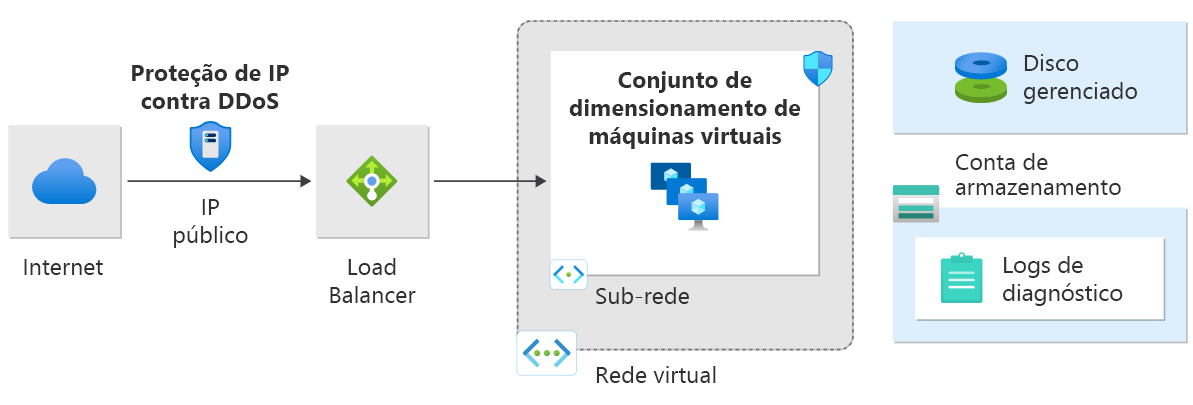

No diagrama a seguir, a Proteção de IP contra DDoS está habilitada no endereço IP público de front-end de um balanceador de carga público.

Ajuste adaptável da Proteção contra DDoS do Azure

Cada aplicativo do Azure tem o próprio padrão de tráfego, que é exclusivo como uma impressão digital humana. Na proteção contra DDoS, o processo é detectar e interromper o ataque. A Proteção contra DDoS usa um algoritmo de machine learning proprietário que identifica o padrão de tráfego (impressão digital) do aplicativo e usa esse padrão para criar um perfil de tráfego do aplicativo.

Caso esse aplicativo comece a receber um tráfego fora do intervalo padrão, o limite superior da política de mitigação da Proteção contra DDoS é aumentado para dar suporte ao que pode ser um surto sazonal.

Se alguém estiver tentando realizar uma DDoS do seu aplicativo, o tráfego continuará crescendo. Nesse ponto, a Proteção contra DDoS dispara alertas, pois algo parece anormal com o tráfego. O tráfego de entrada para o aplicativo será inspecionado em tempo real para testar quanto a pacotes válidos. Os pacotes inválidos serão removidos para que não afetem a disponibilidade e o desempenho do seu aplicativo.

Métricas da Proteção contra DDoS

No exemplo anterior, logo após a detecção de um ataque, a Proteção contra DDoS envia notificações usando métricas do Azure Monitor e alertas de proteção contra DDoS. Você deve analisar o ataque usando os dados que foram registrados durante esse ataque. Você pode usar o Microsoft Sentinel, as ferramentas de SIEM de parceiros, os logs do Azure Monitor e outros serviços de diagnóstico para essa finalidade. Os dados registrados são mantidos por trinta dias.

Testar a proteção contra DDoS

O teste e a validação são cruciais para entender como um sistema será executado durante um ataque de DDoS. Os clientes do Azure podem usar nossos parceiros de teste aprovados para testar o desempenho dos serviços protegidos durante um ataque de DDoS:

- BreakingPoint Cloud: um gerador de tráfego de autoatendimento no qual os clientes podem gerar tráfego contra os pontos de extremidade públicos habilitados para Proteção contra DDoS para fins de simulação.

- Red Button: trabalhe com uma equipe dedicada de especialistas para simular cenários de ataque DDoS do mundo real em um ambiente controlado.

- RedWolf um provedor de testes DDoS guiado ou de autoatendimento com controle em tempo real.

Você pode usar simuladores de ataque para:

Validar se os serviços principais estão protegidos durante um ataque de DDoS.

Praticar sua resposta a incidentes para um ataque de DDoS.

Ajudar a treinar sua equipe de segurança.

Você pode encontrar mais informações sobre esses serviços acessando os links de referência na unidade de resumo.