Introdução à Confiança Zero

Uma abordagem de Confiança Zero à segurança é necessária para ser eficaz em termos de acompanhar ameaças, alterações em plataformas de nuvem e mudanças em modelos de negócios que respondem a um mundo em rápida evolução. Você pode encontrar melhores práticas para adotar uma abordagem de Confiança Zero à segurança em toda a MCRA (Arquitetura de Referência de Segurança Cibernética da Microsoft) e no MCSB (parâmetro de comparação de segurança da nuvem da Microsoft).

A abordagem de Confiança Zero da Microsoft à segurança baseia-se em três princípios: presumir a violação, verificar explicitamente e privilégios mínimos.

Princípios orientadores da Confiança Zero

Verificar de modo explícito – sempre autentique e autorize com base em todos os pontos de dados disponíveis.

Usar o acesso com o mínimo de privilégios – limite o acesso do usuário com JIT/JEA (Just-In-Time e Just-Enough-Access), políticas adaptáveis baseadas em risco e proteção de dados.

Pressupor a violação – minimize o raio de alcance e segmente o acesso. Verifique a criptografia de ponta a ponta e use a análise para obter visibilidade, promover a detecção de ameaças e melhorar as defesas.

Esse é o princípio da Confiança Zero. Em vez de acreditar que tudo protegido por um firewall corporativo é seguro, o modelo de Confiança Zero pressupõe uma violação e verifica cada solicitação como se ela tivesse sido originada de uma rede não controlada. Independentemente do local no qual a solicitação é originada ou qual recurso ela acessa, o modelo de Confiança Zero nos ensina a "nunca confiar e sempre verificar".

Ele foi projetado para se adaptar às complexidades do ambiente moderno que adota a força de trabalho móvel, protege pessoas, dispositivos, aplicativos e dados onde quer que estejam localizados.

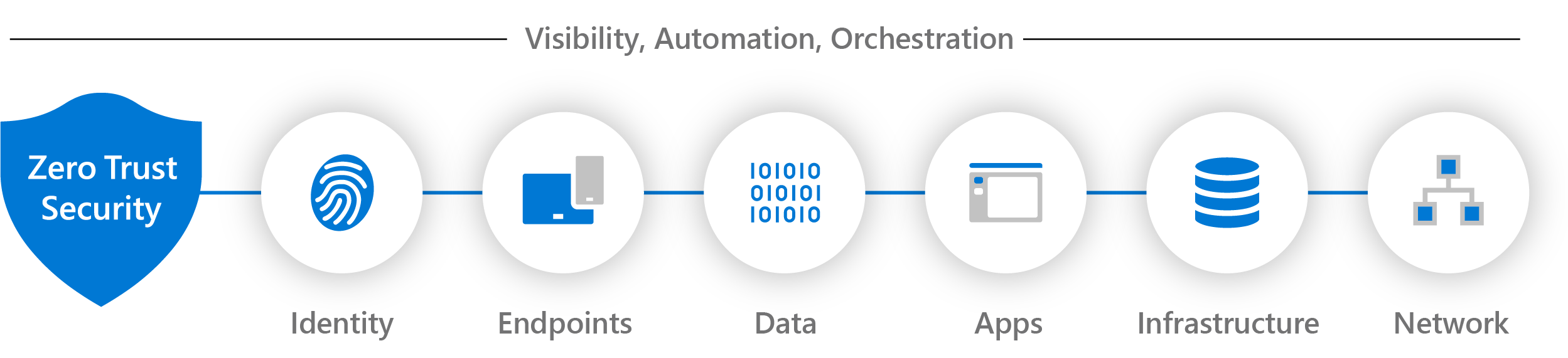

Uma abordagem de Confiança Zero deve se estender por todo o espaço digital e servir como uma filosofia de segurança integrada e uma estratégia de ponta a ponta. Isso é feito implementando as tecnologias e controles de Confiança Zero em seis elementos fundamentais. Cada um desses seis elementos fundamentais é uma fonte de sinal, um plano de controle para imposição e um recurso crítico a ser defendido.

Diferentes requisitos organizacionais, implementações de tecnologia existentes e estágios de segurança afetam como uma implementação de modelo de segurança de Confiança Zero é planejada. Usando nossa experiência para ajudar os clientes a proteger as organizações e implementando nosso próprio modelo de Confiança Zero, desenvolvemos as diretrizes a seguir para avaliar a sua preparação e para ajudar você a criar um plano para alcançar a Confiança Zero.

Esses princípios se aplicam a todo o patrimônio técnico e geralmente são aplicados a uma transformação de Confiança Zero por meio de uma série de iniciativas de modernização (RaMP) ou de pilares tecnológicos (com diretrizes de implantação para cada pilar).