Acesso seguro de rede

Como descrito anteriormente, a Área de Trabalho Virtual do Azure é uma oferta de serviço compartilhado. A Microsoft gerencia partes do serviço em nome do cliente e fornece pontos de extremidade seguros para conectar os clientes e os hosts de sessão.

A Área de Trabalho Virtual do Azure usa o protocolo RDP para fornecer recursos de exibição e de entrada remotos em conexões de rede. O fluxo de dados de conexão para a Área de Trabalho Virtual do Azure começa com uma pesquisa de DNS no datacenter do Azure mais próximo.

- Quando autenticado no Microsoft Entra ID, é devolvido um token ao cliente dos Serviços de Ambiente de Trabalho Remoto.

- O gateway verifica o token com o agente de conexão.

- O agente consulta o banco de dados SQL do Azure em busca de recursos atribuídos ao usuário.

- O gateway e o agente selecionam o host da sessão para o cliente conectado.

- O host de sessão cria uma conexão reversa ao cliente usando o gateway da Área de Trabalho Virtual do Azure.

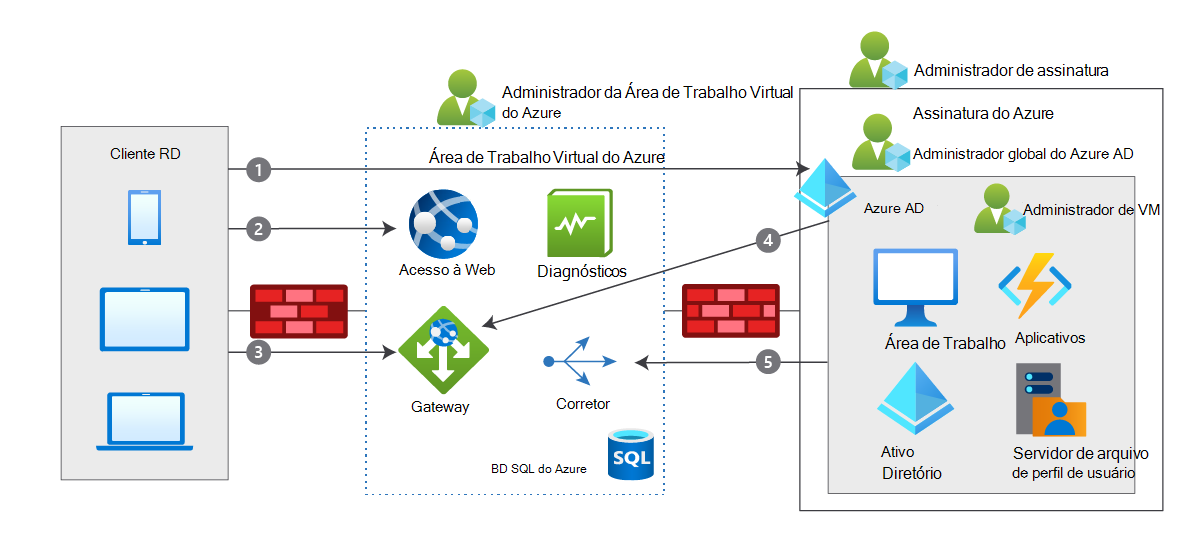

Nenhuma porta de entrada é aberta. Nessa versão, o gateway se comporta como um proxy reverso inteligente. O gateway gerencia toda a conectividade da sessão, apenas com pixels chegando ao cliente. A imagem a seguir mostra o processo de conexão em cinco etapas para a Área de Trabalho Virtual do Azure em execução no Azure.

Limitar o tráfego da Área de Trabalho Virtual do Azure com marcas de serviço NSG

As marcas de serviço simplificam a segurança das VMs do Azure. Como as redes virtuais do Azure são usadas em uma implantação da Área de Trabalho Virtual do Azure, as marcas de serviço facilitam a restrição do acesso à rede somente aos serviços do Azure. Use as marcas de serviço em suas regras de NSG (grupo de segurança de rede) para permitir ou negar o tráfego para um serviço específico do Azure a nível global ou por região do Azure.

NSGs

Um NSG é um conjunto de regras de segurança que concedem ou negam o fluxo de tráfego da rede dentro ou fora dos recursos do Azure. Cada regra pode especificar as seguintes propriedades: nome, prioridade, origem ou destino, protocolo, direção, intervalo de porta e ação. Os NSGs são um serviço de segurança de rede de camada 3 e de camada 4.

Marcas de serviço

Uma marca de serviço representa um grupo de prefixos de endereço IP de um serviço do Azure. Isso ajuda a minimizar a complexidade das atualizações frequentes das regras de segurança de rede. A Microsoft gerencia os prefixos de endereço englobados pela marca de serviço e atualiza automaticamente a marca de serviço à medida que os endereços mudam. Um administrador do Azure não pode criar sua própria marca de serviço ou especificar quais endereços IP serão incluídos em uma marca.

Use marcas de serviço em suas regras de NSG para ajustar o tráfego de rede para o serviço do Azure da Área de Trabalho Virtual do Azure a nível global ou regional. Use as marcas de serviço do Firewall do Azure no campo Destino nas regras de rede. Você pode usá-las no lugar de endereços IP específicos.

Firewall do Azure para proteção no nível do aplicativo

As VMs que estão no pool de host da Área de Trabalho Virtual do Azure estão sujeitas a controles de segurança da rede virtual. Elas precisam de acesso à Internet de saída para que o serviço da Área de Trabalho Virtual do Azure opere adequadamente. Elas também podem precisar de acesso à Internet de saída para os usuários. Você pode usar o Firewall do Azure para bloquear seu ambiente e filtrar o tráfego de saída.

Para funcionar corretamente, os hosts da Área de Trabalho Virtual do Azure precisam de acesso aos FQDNs (nomes de domínio totalmente qualificados). O Firewall do Azure fornece uma marca FQDN da Área de Trabalho Virtual do Azure para simplificar essa configuração.

As etapas para permitir o tráfego de saída e configurar as regras de firewall estão fora do escopo deste módulo. O resumo deste módulo inclui links para obter mais informações.