Usar Grupos de Segurança de Rede para controlar o acesso à rede

Como parte do projeto de migração do seu sistema ERP para o Azure, você precisará verificar se os servidores têm isolamento apropriado, de modo que apenas os sistemas permitidos possam estabelecer conexões de rede. Por exemplo, você tem servidores de banco de dados que armazenam dados para seu aplicativo ERP. Você deseja impedir que sistemas proibidos se comuniquem com os servidores na rede, permitindo que os servidores de aplicativos se comuniquem com os servidores de banco de dados.

Grupos de Segurança de Rede

Os Grupos de Segurança de Rede filtram o tráfego de rede entre os recursos do Azure. Eles também contêm regras de segurança que são configuradas para permitir ou negar o tráfego de entrada e saída. Use grupos de segurança de rede para filtrar o tráfego entre VMs ou sub-redes em uma rede virtual e na Internet.

Atribuição e avaliação do Grupo de Segurança de Rede

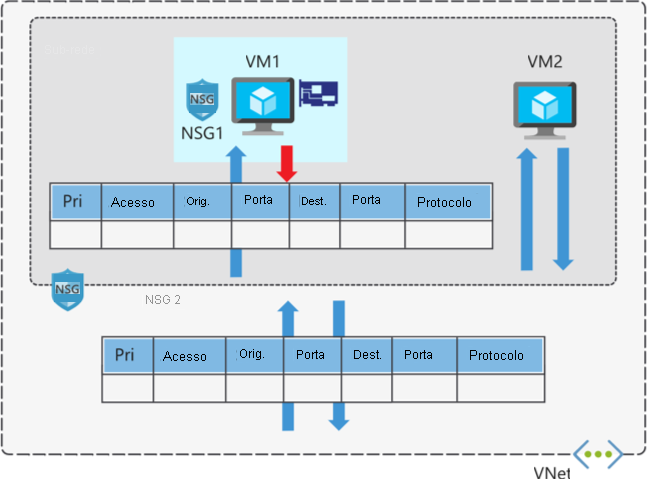

Os Grupos de Segurança de Rede são atribuídos a um adaptador de rede ou uma sub-rede. Quando você atribuir um Grupo de Segurança de Rede a uma sub-rede, as regras se aplicarão a todos os adaptadores de rede dessa sub-rede. Restrinja ainda mais o tráfego associando um grupo de segurança de rede ao adaptador de rede de uma VM.

Quando você aplica Grupos de Segurança de Rede a um adaptador de rede e a uma sub-rede, cada Grupo de Segurança de Rede é avaliado de maneira independente. O tráfego de entrada primeiro é avaliado pelo grupo de segurança de rede aplicado à sub-rede e, em seguida, pelo grupo de segurança de rede aplicado ao adaptador de rede. Por outro lado, primeiro, o tráfego de saída de uma VM é avaliado pelo grupo de segurança de rede aplicado ao adaptador de rede e, depois, pelo grupo de segurança de rede aplicado à sub-rede.

A aplicação de um Grupo de Segurança de Rede a uma sub-rede em vez de adaptadores de rede individuais pode reduzir os esforços de administração e gerenciamento. Essa abordagem também garante que todas as VMs na sub-rede especificada sejam protegidas com o mesmo conjunto de regras.

Cada adaptador de rede e sub-rede pode ter um Grupo de Segurança de Rede aplicado. Os grupos de segurança de rede oferecem suporte a TCP (Transmission Control Protocol), UDP (User Datagram Protocol) e ICMP (Internet Control Message Protocol) e operam na Camada 4 do modelo OSI (Open Systems Interconnection).

Nesse cenário de uma empresa industrial, os grupos de segurança de rede podem ajudar você a proteger a rede. Você pode controlar quais computadores podem se conectar aos seus servidores de aplicativos. Você pode configurar o grupo de segurança de rede de modo que apenas um intervalo específico de endereços IP possa se conectar aos servidores. Você pode bloquear isso ainda mais permitindo acesso somente entre portas específicas ou de endereços IP individuais. Você pode aplicar essas regras a dispositivos que estão se conectando remotamente a partir de redes locais ou entre recursos dentro do Azure.

Regras de segurança

Um Grupo de Segurança de Rede contém uma ou mais regras de segurança. Você pode configurar regras de segurança tanto para permitir quanto para negar tráfego.

As regras têm várias propriedades:

| Propriedade | Explicação |

|---|---|

| Nome | Um nome exclusivo no Grupo de Segurança de Rede |

| Prioridade | Um número entre 100 e 4.096 |

| Origem e destino | Qualquer endereço IP, ou um endereço IP individual, bloco de Roteamento entre Domínios sem Classificação (CIDR) (por exemplo, 10.0.0.0/24), marca de serviço ou grupo de segurança do aplicativo |

| Protocolo | TCP, UDP ou qualquer um |

| Direção | Se a regra se aplica ao tráfego de entrada ou de saída |

| Intervalo de portas | Uma porta individual ou um intervalo de portas |

| Ação | Permitir ou negar o tráfego |

As regras de segurança do grupo de segurança de rede são avaliadas por prioridade. Elas usam as informações de cinco tuplas (origem, porta de origem, destino, porta de destino e protocolo) para permitir ou negar o tráfego. Quando as condições para uma regra correspondem à configuração do dispositivo, o processamento da regra é interrompido.

Por exemplo, suponha que sua empresa tenha criado uma regra de segurança para permitir o tráfego de entrada na porta 3389 (RDP) para servidores Web com uma prioridade igual a 200. Em seguida, suponha que outro administrador tenha criado uma regra para negar o tráfego de entrada na porta 3389, com uma prioridade igual a 150. A regra de negação tem precedência porque é processada primeiro. A regra com prioridade 150 é processada antes da regra com prioridade 200.

Com Grupos de Segurança de Rede, as conexões são com estado. O tráfego de retorno é permitido automaticamente para a mesma sessão TCP/UDP. Por exemplo, uma regra de entrada que permite o tráfego na porta 80 também permite que a VM responda à solicitação (normalmente em uma porta efêmera). Você não precisa de uma regra de saída correspondente.

Em relação ao sistema ERP, os servidores Web do aplicativo ERP se conectam a servidores de banco de dados que estão em suas próprias sub-redes. Você pode aplicar regras de segurança para indicar que a comunicação permitida dos servidores Web com os servidores de banco de dados é apenas a porta 1433 para a comunicação do banco de dados do SQL Server. Todos os outros tipos de tráfego para os servidores de banco de dados serão negados.

Regras de segurança padrão

Quando você cria um Grupo de Segurança de Rede, o Azure cria várias regras padrão. Essas regras padrão não podem ser alteradas, mas podem ser substituídas por suas regras. Essas regras padrão permitem conectividade em uma rede virtual e balanceadores de carga do Azure. Eles também permitem comunicação de saída à Internet e negam tráfego de entrada da Internet.

As regras padrão para o tráfego de entrada são:

| Prioridade | Nome da regra | Descrição |

|---|---|---|

| 65000 | AllowVnetInbound | Permitir a entrada proveniente de qualquer VM para qualquer outra VM na rede virtual |

| 65001 | AllowAzureLoadBalancerInbound | Permitir o tráfego do balanceador de carga padrão para qualquer VM na sub-rede |

| 65500 | DenyAllInBound | Negar o tráfego de qualquer fonte externa para uma das VMs |

As regras padrão para o tráfego de saída são:

| Prioridade | Nome da regra | Descrição |

|---|---|---|

| 65000 | AllowVnetOutbound | Permitir o tráfego de saída indo de qualquer VM para qualquer VM na rede virtual |

| 65001 | AllowInternetOutbound | Permitir o tráfego de saída indo para a internet vindo de qualquer VM |

| 65500 | DenyAllOutBound | Negar o tráfego de qualquer VM interna para um sistema fora da rede virtual |

Regras de segurança aumentadas

Você pode usar regras de segurança intensificadas para grupos de segurança de rede de modo a simplificar o gerenciamento de um grande número de regras. As regras de segurança aumentadas também ajudam quando você precisa implementar conjuntos mais complexos de rede de regras. As regras aumentadas permitem que você adicione as seguintes opções a uma única regra de segurança:

- Vários endereços IP

- Várias portas

- Marcas de serviço

- Grupos de segurança do aplicativo

Suponha que sua empresa queira restringir o acesso a recursos em seu datacenter espalhados por vários intervalos de endereços de rede. Com as regras aumentadas, você pode adicionar todos esses intervalos a uma única regra, reduzindo a sobrecarga administrativa e a complexidade nos Grupos de Segurança de Rede.

Marcas de serviço

Use marcas de serviço para simplificar ainda mais a segurança do grupo de segurança de rede. É possível permitir ou negar o tráfego para um serviço do Azure específico, globalmente ou por região.

As marcas de serviço simplificam a segurança para VMs e redes virtuais do Azure, permitindo que você restrinja o acesso por recursos ou serviços. As marcas de serviço representam um grupo de endereços IP e ajudam a simplificar a configuração de suas regras de segurança. Para os recursos que podem ser especificados usando uma marca, não é necessário saber os detalhes da porta ou do endereço IP.

Você pode restringir o acesso a muitos serviços. A Microsoft gerencia as marcas de serviço, então você não pode criar a sua. Alguns exemplos de marcas são:

- VirtualNetwork: representa todos os endereços de rede virtual em qualquer lugar no Azure e na sua rede local se você estiver usando conectividade híbrida.

- AzureLoadBalancer: denota o balanceador de carga de infraestrutura do Azure. A marca é traduzida para o Endereço IP virtual do host (168.63.129.16), no qual as investigações de integridade do Azure se originam.

- Internet: representa qualquer coisa fora do endereço da rede virtual que seja acessível publicamente, incluindo recursos que têm endereços IP públicos. Um recurso desse tipo é o recurso de aplicativos Web do Serviço de Aplicativo do Azure.

- AzureTrafficManager: representa o endereço IP do Gerenciador de Tráfego do Azure.

- Armazenamento: representa o espaço de endereços IP para o Armazenamento do Azure. Você pode especificar se o tráfego é permitido ou negado. Você também pode especificar se o acesso é permitido apenas para uma região específica, mas não pode selecionar contas de armazenamento individuais.

- SQL: representa o endereço dos serviços de Banco de Dados SQL do Azure, Banco de Dados do Azure para MySQL, Banco de Dados do Azure para PostgreSQL e Azure Synapse Analytics. Você pode especificar se o tráfego é permitido ou negado e limitá-lo a uma região específica.

- AppService: representa os prefixos de endereço do Serviço de Aplicativo do Azure.

Grupos de segurança do aplicativo

Os grupos de segurança do aplicativo permitem que você configure a segurança de rede para os recursos usados por aplicativos específicos. Você pode agrupar as VMs logicamente, seja qual for sua atribuição de sub-rede ou endereço IP.

Você pode usar grupos de segurança de aplicativo dentro de um grupo de segurança de rede para aplicar uma regra de segurança a um grupo de recursos. É mais fácil implantar e aumentar as cargas de trabalho de aplicativo específicas. Você pode adicionar uma nova implantação de VM a um ou mais grupos de segurança do aplicativo, e essa VM escolherá automaticamente as regras de segurança para a carga de trabalho.

Um grupo de segurança do aplicativo permite agrupar adaptadores de rede. Depois, você pode usar esse grupo de segurança do aplicativo como uma regra de origem ou destino em um grupo de segurança de rede.

Por exemplo, sua empresa tem muitos servidores de front-end em uma rede virtual. Os servidores Web precisam ser acessíveis nas portas 80 e 8080. Os servidores de banco de dados precisam ser acessíveis na porta 1433. Atribua os adaptadores de rede dos servidores Web a um grupo de segurança do aplicativo e os adaptadores de rede dos servidores de banco de dados a outro grupo de segurança do aplicativo. Em seguida, crie duas regras de entrada no Grupo de Segurança de Rede. Uma regra permite o tráfego HTTP para todos os servidores no grupo de segurança do aplicativo de servidor Web. A outra regra permite o tráfego SQL para todos os servidores no grupo de segurança do aplicativo para servidores de banco de dados.

Sem grupos de segurança do aplicativo, você precisará criar uma regra separada para cada VM. Como alternativa, você precisaria adicionar um grupo de segurança de rede a uma sub-rede e, em seguida, adicionar todas as VMs a essa sub-rede.

O principal benefício dos grupos de segurança do aplicativo é que eles facilitam a administração. Você pode adicionar adaptadores de rede a um grupo de segurança do aplicativo e removê-los dele com facilidade conforme você implanta ou reimplanta os servidores de aplicativos. Você também pode aplicar novas regras dinamicamente a um grupo de segurança do aplicativo, que, em seguida, são aplicadas automaticamente a todas as VMs do grupo de segurança do aplicativo.

Quando usar Grupos de Segurança de Rede

Como uma melhor prática, você sempre deve usar Grupos de Segurança de Rede para ajudar a proteger seus ativos em rede contra o tráfego indesejado. Os grupos de segurança de rede oferecem acesso de controle granular à camada de rede, sem a complexidade potencial da configuração de regras de segurança para cada VM ou rede virtual.