Solucionar problemas no cliente de Acesso Seguro Global para Windows

O cliente do Acesso Seguro Global é implantado em um dispositivo Microsoft Windows gerenciado (ou seja, um dispositivo de junção híbrido Microsoft Entra ou um dispositivo ingressado Microsoft Entra). Ele permite que uma organização controle o tráfego de rede entre esses dispositivos e vários sites, aplicativos e recursos disponíveis na Internet ou intranet (rede corporativa local). Se você usar esse método para rotear o tráfego, poderá impor mais verificações e controles, como CAE (avaliação de acesso contínuo), conformidade do dispositivo e autenticação multifator, a serem aplicados ao acesso aos recursos.

Instalação

Você pode usar os seguintes métodos para instalar o cliente do Acesso Seguro Global em um dispositivo Windows gerenciado:

Baixe e instale em um dispositivo Windows como administrador local.

Implante por meio do Política de Grupo do AD DS (Active Directory Domain Services) para um dispositivo de junção híbrido Microsoft Entra.

Implante por meio de Intune ou outro serviço MDM para uma junção híbrida Microsoft Entra ou Microsoft Entra dispositivo ingressado.

Se você tiver uma falha ao tentar instalar o cliente do Acesso Seguro Global, marcar os seguintes itens:

Pré-requisitos para o cliente de Acesso Seguro Global para Windows

Erros nos logs do cliente do Acesso Seguro Global (C:\Users\<username>\AppData\Local\Temp\Global_Secure_Access_Client_<number>.log)

Logs de eventos do aplicativo e do sistema para quaisquer outros erros, como uma falha no processo

Se você tiver problemas ao tentar atualizar um cliente, tente primeiro desinstalar a versão anterior do cliente e reinicie o dispositivo antes de tentar instalar novamente.

Para solucionar problemas no cliente de Acesso Seguro Global depois que a instalação for bem-sucedida, você pode usar as seguintes ferramentas de diagnóstico de autoatendimento:

- Verificador de Cliente

- Diagnóstico de Conexão

Para acessar essas ferramentas, abra a bandeja do sistema, clique com o botão direito do mouse no ícone do cliente do Acesso Seguro Global e selecione uma destas ferramentas no menu de atalho:

Lista de verificação de solução de problemas

Etapa 1: saiba como usar a ferramenta Verificador de Cliente

Instruções da ferramenta Verificador de Cliente

A ferramenta Verificador de Cliente executa algumas verificações para garantir que os pré-requisitos sejam atendidos para o cliente de Acesso Seguro Global. Ele relata o status das tarefas que o cliente executa para realizar os seguintes itens:

Conectar-se com segurança à rede de Acesso Seguro Global

Rotear o tráfego adquirido para os serviços Microsoft Entra "Acesso à Internet" ou "Acesso Privado"

Se todas as tarefas executadas por essa ferramenta mostrarem um YES status, isso indica que o cliente GSA pode se conectar e se comunicar com serviços de Acesso Seguro Global. Esse status não significa necessariamente que o tráfego do aplicativo seja adquirido e enviado por meio da rede de Acesso Seguro Global. Problemas extras de configuração de cliente e serviço podem impedir que o tráfego de aplicativos seja adquirido ou podem fazer com que o Acesso Seguro Global bloqueie esse tráfego.

O texto a seguir é um exemplo da saída completa do console da ferramenta Verificador de Cliente:

Starting Client Checker tool

Is Device AAD joined: YES

Forwarding profile Registry Exists: YES

Process GlobalSecureAccessManagementService is running: YES

Process GlobalSecureAccessTunnelingService is running: YES

Process GlobalSecureAccessPolicyRetrieverService is running: YES

Process GlobalSecureAccessClient is running: YES

GlobalSecureAccessDriver is running: YES

GlobalSecureAccess Processes are healthy and not crashing in the last 24h: YES

Other-processes are healthy and not crashing in the last 24h: NO

Magic IP received for Fqdn m365.edgediagnostic.globalsecureaccess.microsoft.com: YES

Magic IP received for Fqdn private.edgediagnostic.globalsecureaccess.microsoft.com: YES

Cached token: YES

M365's edge reachable: YES

Private's edge reachable: YES

Channel M365 diagnosticUri in policy: YES

Channel Private diagnosticUri in policy: YES

Is secure DNS disabled in Chrome?: YES

Is secure DNS disabled in Edge?: YES

Manual Proxy is disabled: YES

Is M365 channel reachable: YES

Is Private channel reachable: YES

M365 tunneling success: YES

Private tunneling success: YES

Finished Client Checker tool, press any key to exit

A lista a seguir descreve as ações que a ferramenta Verificador de Cliente executa:

Verifica se os serviços relacionados ao cliente de Acesso Seguro Global foram iniciados.

Se algum serviço estiver em um estado interrompido ou inicial, você poderá ver a seguinte saída:

Process GlobalSecureAccessManagementService is running: YES Process GlobalSecureAccessTunnelingService is running: YES Process GlobalSecureAccessPolicyRetrieverService is running: NO Process GlobalSecureAccessClient is running: YESNesse caso, siga estas etapas:

Selecione Iniciar, pesquise services.msc e selecione o aplicativo Serviços.

Na janela Serviços, procure os seguintes serviços na coluna Nome e, em seguida, marcar se os valores na coluna Status correspondente são iguais a Execução:

- Serviço global de gerenciamento de acesso seguro

- Serviço global de recuperação de política de acesso seguro

- Serviço global de túnel de acesso seguro

Verifica se os drivers de Acesso Seguro Global estão carregados.

A ferramenta Verificador de Cliente pode gerar a seguinte saída:

GlobalSecureAccessDriver is running: NONesse caso, verifique se o driver está realmente operando executando o comando de consulta sc :

sc query GlobalSecureAccessDriverSe a saída do

sc querycomando indicar que o driver não está em execução, pesquise no log de eventos o evento 304 envolvendo o cliente do Acesso Seguro Global. Se o evento confirmar que o driver não está em execução, reinstale o cliente de Acesso Seguro Global.Verifica se o local de borda do Acesso Seguro Global está acessível.

Para marcar a acessibilidade do local da borda, o Verificador de Cliente testa os seguintes itens:

Se o endereço IP mágico é recebido para os locais do Microsoft 365 e da borda privada

Se os locais de borda privada e Microsoft 365 são acessíveis

A saída do Verificador de Cliente para esses itens pode se assemelhar ao seguinte texto:

Magic IP received for Fqdn m365.edgediagnostic.globalsecureaccess.microsoft.com: YES Magic IP received for Fqdn private.edgediagnostic.globalsecureaccess.microsoft.com: YES Cached token: YES M365's edge reachable: YES Private's edge reachable: YESSe algum dos resultados do teste for

NO, você poderá considerar verificar se um firewall ou proxy Web está bloqueando as conexões. Um rastreamento de rede pode ajudar a identificar problemas de resolução DNS, pacotes descartados ou erros de "conexões negadas" para os seguintes nomes de domínio totalmente qualificados (FQDNs):m365.edgediagnostic.globalsecureaccess.microsoft.comprivate.edgediagnostic.globalsecureaccess.microsoft.com

Para reproduzir o problema, execute o seguinte cmdlet Test-NetConnection :

Test-NetConnection -ComputerName <edge-fqdn> -Port 443Por exemplo, você pode executar os seguintes cmdlets:

Test-NetConnection -ComputerName <tenant-id>.m365.client.globalsecureaccess.microsoft.com -Port 443 Test-NetConnection -ComputerName <tenant-id>.private.client.globalsecureaccess.microsoft.com -Port 443Se a saída de cmdlet exibir um

TcpTestSucceededvalor de campo deTrue, o cliente poderá estabelecer uma conexão TCP com a borda. Depois que o cmdlet faz uma conexão TCP, ele estabelece uma conexão TLS (Transport Layer Security) que deve estar visível em um rastreamento de rede.Verifica se o dispositivo está associado a Microsoft Entra ID e se a autenticação do usuário é bem-sucedida.

Se uma dessas verificações indicar falha, execute uma ou mais das seguintes ações:

Verifique se o dispositivo está Microsoft Entra ingressado ou Microsoft Entra híbrido ingressado. Por enquanto, não há suporte para Microsoft Entra dispositivos registrados.

Verifique se o estado do dispositivo para seu dispositivo gerenciado é

healthy. Para obter mais informações, consulte Solucionar problemas de dispositivos usando o comando dsregcmd.Verifique se você está conectado ao cliente do Acesso Seguro Global como um usuário Microsoft Entra no mesmo locatário no qual o Acesso Seguro Global está configurado e licenciado.

Se você quiser entrar novamente, clique com o botão direito do mouse no ícone do cliente de Acesso Seguro Global na bandeja do sistema e selecione Alternar usuário no menu de atalho.

Esse comando deve reiniciar o processo de entrada do usuário.

Passe o mouse sobre o ícone da bandeja do sistema do cliente. O texto da dica de ferramenta exibe o status do cliente de Acesso Seguro Global. Se o status for mostrado desabilitado pela política, não espere que o cliente solicite a autenticação.

Observação

A mensagem desabilitada por política pode aparecer se você desabilitou anteriormente o perfil de encaminhamento de tráfego. Para obter mais informações, confira o item 6 (Verifica se um túnel seguro para o perfil de tráfego pode ser estabelecido).

Verifica se as políticas de Acesso Seguro Global relacionadas aos diferentes perfis de tráfego são aplicadas no dispositivo.

A ferramenta Verificador de Cliente procura a existência da subchave do registroHKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client e verifica as entradas do registro a seguir.

Entrada do Registro Descrição do valor EncaminhamentoProfile A política de Acesso Seguro Global armazenada em cache no registro TenantId A ID dos locatários da qual a ferramenta Verificador de Cliente está buscando a política Verifica se um túnel seguro para o perfil de tráfego pode ser estabelecido.

A ferramenta Verificador de Cliente determina se os canais e

Privatesão acessíveis e se oM365túnel para esses canais é bem-sucedido. Ele produz uma saída que se assemelha ao seguinte texto:Is M365 channel reachable: YES Is Private channel reachable: YES M365 tunneling success: YES Private tunneling success: YESPara garantir que o perfil de encaminhamento de tráfego necessário esteja habilitado, siga estas etapas:

No painel de navegação do centro de administração do Microsoft Entra, expanda Acesso Seguro Global (Versão Prévia), expanda Conectar e selecione Encaminhamento de tráfego.

Na página Encaminhamento de tráfego , localize o título Gerenciar perfis de encaminhamento de tráfego .

Nesse título, verifique se o perfil do Microsoft 365 e as opções de perfil de acesso privado estão selecionados e que a palavra Habilitado será exibida após esses nomes de perfil.

Verifica possíveis problemas de configuração que podem causar problemas de aquisição de tráfego.

A ferramenta Verificador de Cliente verifica se o DNS seguro está desabilitado nos navegadores Google Chrome e Microsoft Edge e verifica se o proxy manual está desabilitado. A saída dessas verificações se assemelha ao seguinte texto:

Is secure DNS disabled in Chrome?: YES Is secure DNS disabled in Edge?: YES Manual Proxy is disabled: YESObservação

Algumas limitações na versão atual do Acesso Seguro Global impedem que o cliente do Acesso Seguro Global adquira o aplicativo e o tráfego da Web. Essas limitações incluem a falta de suporte para os protocolos a seguir. (Espera-se que as limitações sejam removidas à medida que a Microsoft libera novos recursos e suporte para esses protocolos.)

- IPv6

- DNS seguro

- Tráfego UDP

Importante

Como o Acesso Seguro Global não dá suporte atualmente ao tráfego UDP, o tráfego UDP para a porta 443 não pode ser feito em túnel. Você pode desabilitar o protocolo QUIC para que os clientes do Acesso Seguro Global voltem a usar HTTPS (tráfego TCP na porta 443). Você deve fazer essa alteração se os servidores que você está tentando acessar dão suporte ao QUIC (por exemplo, por meio de Microsoft Exchange Online). Para desabilitar o QUIC, você pode executar uma das seguintes ações:

Desabilitar o QUIC no Firewall do Windows

O método mais genérico para desabilitar o QUIC é desabilitar esse recurso no Firewall do Windows. Esse método afeta todos os aplicativos, incluindo navegadores e aplicativos cliente avançados (como o Microsoft Office). No PowerShell, execute o seguinte cmdlet New-NetFirewallRule para adicionar uma nova regra de firewall que desabilita o QUIC para todo o tráfego de saída do dispositivo:

$ruleParams = @{ DisplayName = "Block QUIC" Direction = "Outbound" Action = "Block" RemoteAddress = "0.0.0.0/0" Protocol = "UDP" RemotePort = 443 } New-NetFirewallRule @ruleParamsDesabilitar o QUIC em um navegador da Web

Você pode desabilitar o QUIC no nível do navegador da Web. No entanto, esse método de desabilitar o QUIC significa que o QUIC continua funcionando em aplicativos que não são do navegador. Para desabilitar o QUIC no Microsoft Edge ou no Google Chrome, abra o navegador, localize a configuração do protocolo QUIC experimental (

#enable-quicsinalizador) e altere a configuração para Desabilitado. A tabela a seguir mostra qual URI inserir na barra de endereços do navegador para que você possa acessar essa configuração.Navegador URI Microsoft Edge edge://flags/#enable-quicGoogle Chrome chrome://flags/#enable-quic

Etapa 2: saiba como usar a ferramenta Diagnóstico de Conexão

Instruções de ferramenta de diagnóstico de conexão

Você pode usar a ferramenta Diagnóstico de Conexão para examinar se os serviços estão em execução ou se a aquisição do host está ocorrendo. Quando você abre a ferramenta Diagnóstico de Conexão, a janela Diagnóstico de Conexão do Cliente de Acesso Seguro Global é exibida.

Guia Resumo

Inicialmente, a ferramenta Diagnóstico de Conexão é aberta para a guia Resumo . Esta guia exibe as seguintes informações:

- Quando a política foi atualizada pela última vez

- A versão da política

- A ID do locatário (um GUID)

- Se a aquisição do nome do host ocorreu (usando uma bala colorida para indicar seu status)

A guia Resumo se assemelha à seguinte imagem:

Guia Serviços

A guia Serviços exibe o status dos vários serviços. Na imagem a seguir, as balas verdes indicam que o Serviço de Túnel e o Serviço de Gerenciamento estão em execução e a bala vermelha indica que o serviço Policy Retriever não está em execução.

Guia Canais

A guia Canais mostra quais perfis de tráfego estão disponíveis e indica o status do túnel estabelecido para os perfis de tráfego. Para obter o status, a ferramenta Diagnóstico de Conexão envia uma investigação de integridade continuada para os seguintes FQDNs:

m365.edgediagnostic.globalsecureaccess.microsoft.comprivate.edgediagnostic.globalsecureaccess.microsoft.com<tenant-id>.edgediagnostic.globalsecureaccess.microsoft.com

Observação

A URL real da investigação se assemelha à seguinte cadeia de caracteres: https://m365.edgediagnostic.globalsecureaccess.microsoft.com:6543/connectivitytest/ping (para o canal M365).

Na imagem a seguir, a guia Canais mostra balas verdes ao lado dos túneis M365 e Private para indicar que estão operando corretamente.

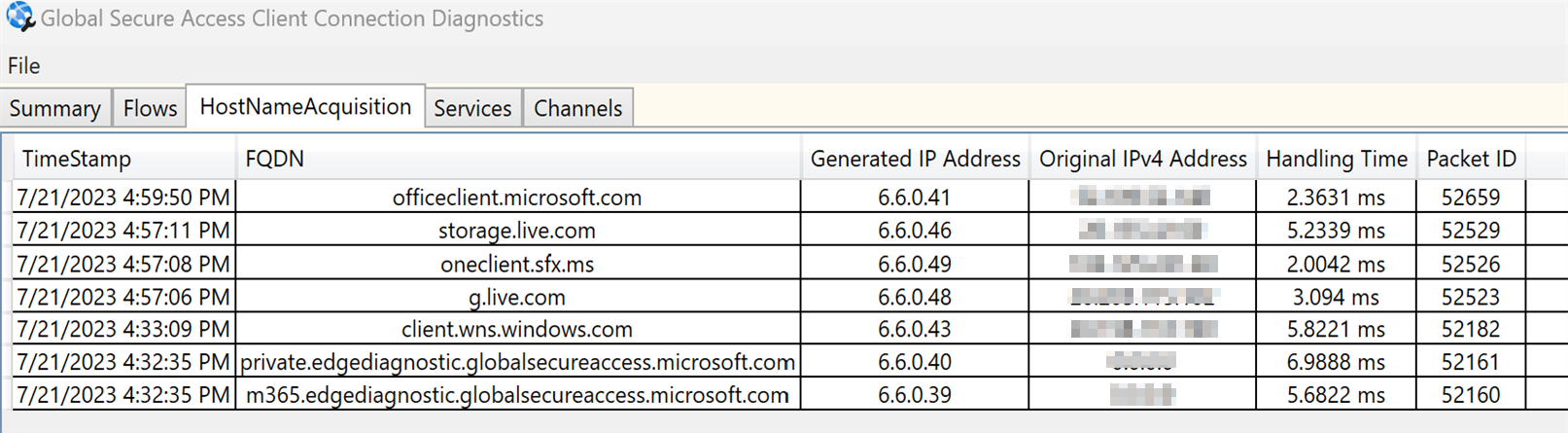

Guia HostNameAcquisition

A guia HostNameAcquisition exibe as URLs e os endereços IP do tráfego adquiridos pelo cliente de Acesso Seguro Global e roteados pela rede compatível. Essas informações são mostradas no formato tabular que contém as seguintes colunas de dados:

- Timestamp

- FQDN

- Endereço IP gerado

- Endereço IPv4 original

- Tempo de tratamento

- ID do pacote

A guia HostNameAcquisition se assemelha à imagem a seguir.

Se seu aplicativo ou endereço IP de recurso não aparecer na guia HostNameAcquisition , colete um rastreamento de rede enquanto acessa o recurso. Inspecione o rastreamento para determinar se o tráfego de rede passou por uma rota alternativa.

Devido às limitações conhecidas no cliente de Acesso Seguro Global, verifique se as seguintes condições são atendidas:

- O tráfego IPv6 não está sendo usado

- O DNS seguro está desabilitado no navegador da Web

- A resolução e o cache DNS estão desabilitados no navegador

Observação

Para implementar as duas primeiras condições, consulte Desabilitar IPv6 e proteger o DNS.

Seu dispositivo usa um proxy Web alternativo ou uma solução SASE (borda de serviço de acesso seguro)? Nesse caso, configure o proxy Web ou a solução SASE para que ele não tente adquirir o mesmo tráfego destinado a passar pela rede de Acesso Seguro Global. Para saber como fazer essa alteração de configuração em um proxy Web, consulte Exemplo de configuração de proxy.

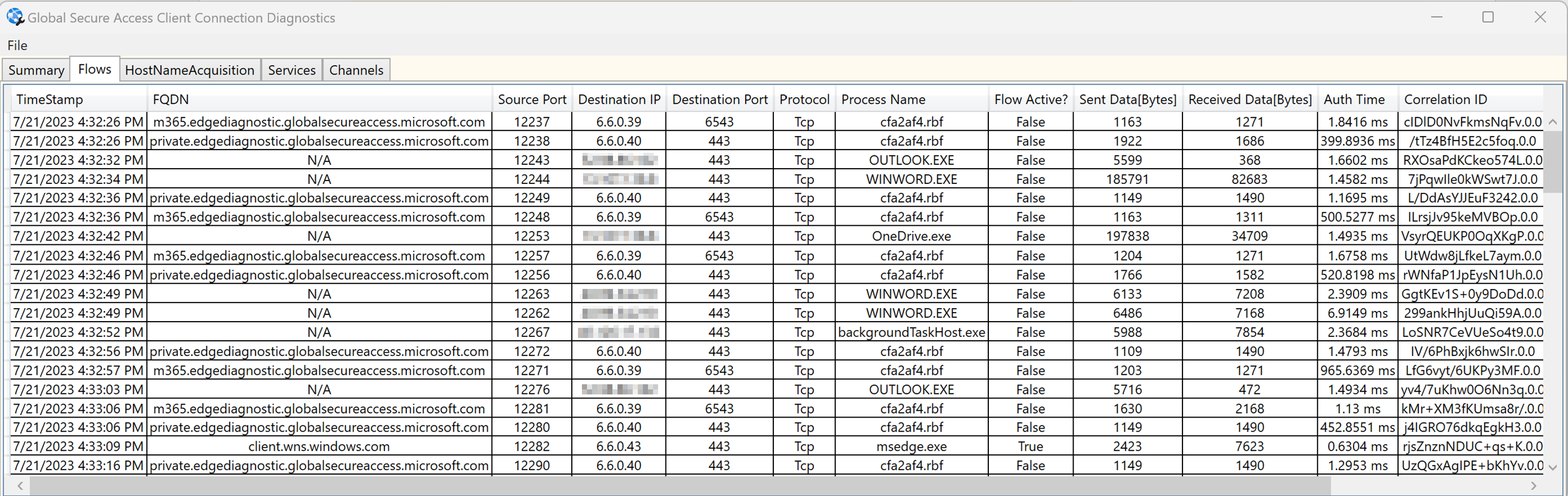

Guia Fluxos

A guia Fluxos exibe uma lista de todas as conexões que foram feitas. Algumas das conexões listadas são roteadas pela rede de Acesso Seguro Global e outras são roteadas diretamente. A lista é mostrada no formato tabular e tem as seguintes colunas:

- Timestamp

- FQDN

- Porta de origem

- IP de destino

- Porta de destino

- Protocolo

- Nome do processo

- Fluxo Ativo?

- Dados enviados[Bytes]

- Dados recebidos[Bytes]

- Hora da Auth

- ID de Correlação

A guia Fluxos é mostrada na imagem a seguir.

Esta guia ilustra como o cliente do Acesso Seguro Global processa os seguintes itens:

- Tráfego de rede

- Connections adquiridos

- Connections que não são ignorados

Em um cliente de Acesso Seguro Global, "Fluxos" são os mesmos que "Connections" nos logs de tráfego do Acesso Seguro Global. Você deve ser capaz de usar a ID de correlação da guia Fluxos para tráfego adquirido (ou seja, tráfego que tem um 6.6.x. Endereço IP de destino da série X) para localizar as entradas correspondentes no centro de administração do Microsoft Entra. No centro de administração, selecioneLogs de tráfegodo Global Secure Access>Monitor>. A "ID de correlação" da ferramenta Diagnóstico de Conexão é equivalente ao campo "connectionId" nos detalhes da atividade de log de tráfego. Para obter mais informações, confira Como usar os logs de tráfego do Acesso Seguro Global (versão prévia).

Você também pode querer marcar os dados enviados e recebidos para uma conexão. Se você vir pouco ou nenhum dado sendo enviado e recebido, pode haver um problema. Ou a sessão do túnel foi configurada, mas nenhum dado foi transferido.

Etapa 3: examinar os logs de eventos

O cliente do Acesso Seguro Global tem suporte detalhado ao log de eventos. Para exibir os logs, siga estas etapas:

Selecione Iniciar e pesquise e selecione Visualizador de Eventos.

Na árvore de console da janela Visualizador de Eventos, expanda logs de Aplicativos e Serviços>Microsoft Windows>>Microsoft Microsoft Global Secure Access Client.

No nó Cliente do Microsoft Global Secure Access , selecione o log operacional . Neste log, você pode encontrar eventos que pertencem às seguintes categorias:

- Tratamento e erros de conexão

- Tratamento e erros de autenticação

No nó Cliente de Acesso Seguro Global da Microsoft , selecione o log de depuração . Este log contém eventos que pertencem às seguintes categorias:

- Tratamento detalhado do fluxo de tráfego

- Tráfego adquirido ou não adquirido

Aviso de isenção de responsabilidade para informações de terceiros

Os produtos de terceiros mencionados neste artigo são produzidos por empresas independentes da Microsoft. A Microsoft não oferece nenhuma garantia, implícita ou não, do desempenho ou da confiabilidade desses produtos.

Entre em contato conosco para obter ajuda

Se você tiver dúvidas ou precisar de ajuda, crie uma solicitação de suporte ou peça ajuda à comunidade de suporte do Azure. Você também pode enviar comentários sobre o produto para a comunidade de comentários do Azure.