Segurança do sistema

Arranque Fidedigno (Arranque Seguro + Arranque Medido)

Windows 11 requer que todos os PCs utilizem a funcionalidade de Arranque Seguro da Interface de Firmware Extensível Unificada (UEFI). Quando um dispositivo Windows 11 é iniciado, o Arranque Seguro e o Arranque Fidedigno funcionam em conjunto para impedir o carregamento de software maligno e componentes danificados. O Arranque Seguro fornece proteção inicial e, em seguida, o Arranque Fidedigno escolhe o processo.

O Arranque Seguro torna um caminho seguro e fidedigno da Interface de Firmware Extensível Unificado (UEFI) através da sequência de Arranque Fidedigno do kernel do Windows. Os ataques de software maligno na sequência de arranque do Windows são bloqueados pelos handshakes de imposição de assinaturas ao longo da sequência de arranque entre os ambientes UEFI, bootloader, kernel e aplicações.

Para mitigar o risco de rootkits de firmware, o PC verifica a assinatura digital do firmware no início do processo de arranque. Em seguida, o Arranque Seguro verifica a assinatura digital do bootloader do SO e todo o código que é executado antes do início do sistema operativo, garantindo que a assinatura e o código são descomprometidos e fidedignos de acordo com a política de Arranque Seguro.

O Arranque Fidedigno escolhe o processo que começa com o Arranque Seguro. O bootloader do Windows verifica a assinatura digital do kernel do Windows antes de o carregar. Por sua vez, o kernel do Windows verifica todos os outros componentes do processo de arranque do Windows, incluindo controladores de arranque, ficheiros de arranque e qualquer controlador antimalware antimalware (ELAM). Se algum destes ficheiros tiver sido adulterado, o bootloader deteta o problema e recusa-se a carregar o componente danificado. Muitas vezes, o Windows pode reparar automaticamente o componente danificado, restaurando a integridade do Windows e permitindo que o PC inicie normalmente.

Saiba mais

Criptografia

A criptografia foi concebida para proteger os dados do utilizador e do sistema. A pilha de criptografia no Windows 11 expande-se do chip para a cloud, permitindo que o Windows, as aplicações e os serviços protejam os segredos do sistema e do utilizador. Por exemplo, os dados podem ser encriptados para que apenas um leitor específico com uma chave exclusiva possa lê-lo. Como base para a segurança de dados, a criptografia ajuda a impedir que qualquer pessoa, exceto o destinatário pretendido, leia dados, efetue verificações de integridade para garantir que os dados estão livres de adulteração e autentica a identidade para garantir que a comunicação é segura. Windows 11 criptografia é certificada para cumprir o Standard federal de processamento de informações (FIPS) 140. A certificação FIPS 140 garante que os algoritmos aprovados pelo governo dos EUA são implementados corretamente.

Saiba mais

- Validação FIPS 140

Os módulos criptográficos do Windows fornecem primitivos de baixo nível, tais como:

- Geradores de números aleatórios (RNG)

- Suporte para os modos de funcionamento AES 128/256 com os modos de funcionamento XTS, BCE, CBC, CFB, CCM e GCM; Tamanhos de chave RSA e DSA 2048, 3072 e 4.096; ECDSA sobre curvas P-256, P-384, P-521

- Hashing (suporte para SHA1, SHA-256, SHA-384 e SHA-512)

- Assinatura e verificação (suporte de preenchimento para OAEP, PSS e PKCS1)

- Contrato-chave e derivação chave (suporte paraECDH sobre curvas prime padrão NIST P-256, P-384, P-521 e HKDF)

Os programadores de aplicações podem utilizar estes módulos criptográficos para realizar operações criptográficas de baixo nível (Bcrypt), operações de armazenamento de chaves (NCrypt), proteger dados estáticos (DPAPI) e partilhar segredos de forma segura (DPAPI-NG).

Saiba mais

- Criptografia e gerenciamento de certificados

Os programadores podem aceder aos módulos no Windows através da API cryptography de próxima geração (CNG), que é disponibilizada pela biblioteca criptográfica open source da Microsoft, SymCrypt. O SymCrypt suporta transparência total através do código open-source. Além disso, o SymCrypt oferece otimização de desempenho para operações criptográficas ao tirar partido da aceleração de hardware e montagem quando disponível.

O SymCrypt faz parte do compromisso da Microsoft com a transparência, que inclui o Programa global de Segurança do Microsoft Government que visa fornecer as informações e recursos de segurança confidenciais de que as pessoas precisam para confiar nos produtos e serviços da Microsoft. O programa oferece acesso controlado ao código fonte, troca de informações sobre ameaças e vulnerabilidades, oportunidades para interagir com conteúdos técnicos sobre os produtos e serviços da Microsoft e acesso a cinco Centros de Transparência distribuídos globalmente.

Certificados

Para ajudar a salvaguardar e autenticar informações, o Windows fornece suporte abrangente para certificados e gestão de certificados. O utilitário de linha de comandos de gestão de certificados incorporado (certmgr.exe) ou o snap-in da Consola de Gestão da Microsoft (MMC) (certmgr.msc) podem ser utilizados para ver e gerir certificados, listas de confiança de certificados (CTLs) e listas de revogação de certificados (CRLs). Sempre que um certificado é utilizado no Windows, validamos que o certificado de folha e todos os certificados na respetiva cadeia de fidedignidade não foram revogados ou comprometidos. Os certificados intermédios e de raiz fidedigna e os certificados revogados publicamente no computador são utilizados como referência para a confiança da Infraestrutura de Chaves Públicas (PKI) e são atualizados mensalmente pelo programa Raiz Fidedigna da Microsoft. Se um certificado ou raiz fidedigno for revogado, todos os dispositivos globais são atualizados, o que significa que os utilizadores podem confiar que o Windows irá proteger automaticamente contra vulnerabilidades na infraestrutura de chaves públicas. Para implementações na cloud e empresariais, o Windows também oferece aos utilizadores a capacidade de inscrever e renovar automaticamente certificados no Active Directory com a política de grupo para reduzir o risco de potenciais falhas devido à expiração ou configuração incorreta do certificado.

Assinatura e integridade do código

Para garantir que os ficheiros do Windows não foram adulterados, o processo de Integridade do Código do Windows verifica a assinatura de cada ficheiro no Windows. A assinatura de código é fundamental para estabelecer a integridade do firmware, controladores e software em toda a plataforma do Windows. A assinatura de código cria uma assinatura digital ao encriptar o hash do ficheiro com a parte da chave privada de um certificado de assinatura de código e ao incorporar a assinatura no ficheiro. O processo de integridade do código do Windows verifica o ficheiro assinado ao desencriptar a assinatura para marcar a integridade do ficheiro e confirmar que é de um fabricante de renome, garantindo que o ficheiro não foi adulterado.

A assinatura digital é avaliada em todo o ambiente do Windows em código de arranque do Windows, código kernel do Windows e aplicações de modo de utilizador do Windows. Integridade de Código e Arranque Seguro verificam a assinatura em bootloaders, ROMs de Opção e outros componentes de arranque para garantir que é fidedigno e de um fabricante respeitável. Para controladores não publicados pela Microsoft, a Integridade do Código kernel verifica a assinatura nos controladores de kernel e requer que os controladores sejam assinados pelo Windows ou certificados pelo Programa de Compatibilidade de Hardware (WHCP) do Windows. Este programa garante que os controladores de terceiros são compatíveis com vários hardwares e Windows e que os controladores são de programadores de controladores verificados.

Atestado de integridade do dispositivo

O processo do Atestado de Estado de Funcionamento do Dispositivo Windows suporta um paradigma de Confiança Zero que muda o foco de perímetros estáticos baseados na rede para utilizadores, recursos e recursos. O processo de atestado confirma que o dispositivo, o firmware e o processo de arranque estão num bom estado e não foram adulterados antes de poderem aceder aos recursos empresariais. Estas determinações são efetuadas com dados armazenados no TPM, o que fornece uma raiz de confiança segura. As informações são enviadas para um serviço de atestado, como Atestado do Azure para verificar se o dispositivo está num estado fidedigno. Em seguida, uma solução de gestão de dispositivos nativa da cloud, como Microsoft Intune[4] analisa o estado de funcionamento do dispositivo e liga estas informações com Microsoft Entra ID[4] para acesso condicional.

O Windows inclui muitas funcionalidades de segurança para ajudar a proteger os utilizadores contra software maligno e ataques. No entanto, os componentes de segurança só são fidedignos se a plataforma arrancar conforme esperado e não for adulterada. Conforme indicado acima, o Windows baseia-se no Arranque Seguro da Interface de Firmware Extensível Unificada (UEFI), ELAM, DRTM, Arranque Fidedigno e outras funcionalidades de segurança de hardware e firmware de baixo nível para proteger o pc contra ataques. A partir do momento em que ligar o PC até ao início do seu antimalware, o Windows é suportado com as configurações de hardware adequadas que o ajudam a manter-se seguro. O Arranque Medido, implementado por bootloaders e BIOS, verifica e regista criptograficamente cada passo do arranque de forma em cadeia. Estes eventos estão vinculados ao TPM, que funciona como uma raiz de confiança de hardware. O atestado remoto é o mecanismo através do qual estes eventos são lidos e verificados por um serviço para fornecer um relatório verificável, imparcial e resiliente a adulteração. O atestado remoto é o auditor fidedigno do arranque do seu sistema, permitindo que as partes dependentes vinculem a confiança ao dispositivo e à respetiva segurança.

Um resumo dos passos envolvidos no atestado e Zero-Trust num dispositivo Windows são os seguintes:

- Durante cada passo do processo de arranque , como uma carga de ficheiros, a atualização de variáveis especiais e muito mais, as informações como hashes de ficheiros e assinaturas são medidas no Registo de Configuração da Plataforma TPM (PCRs). As medidas estão vinculadas por uma especificação de Grupo de Computação Fidedigno que determina quais os eventos que podem ser registados e o formato de cada evento. Os dados fornecem informações importantes sobre a segurança do dispositivo a partir do momento em que são ativados

- Assim que o Windows arrancar, o attestor (ou verificador) pede ao TPM que obtenha as medidas armazenadas nos respetivos PCRs juntamente com o registo de Arranque Medido. Juntos, estes formam as provas de atestado que são enviadas para o serviço de Atestado do Azure

- O TPM é verificado com as chaves ou material criptográfico disponível no chipset com um Serviço de Certificados do Azure

- As informações acima são enviadas para o Serviço de Atestado do Azure para verificar se o dispositivo está num estado fidedigno.

Saiba mais

Definições e auditoria da política de segurança do Windows

As definições de política de segurança são uma parte fundamental da sua estratégia de segurança geral. O Windows fornece um conjunto robusto de políticas de definição de segurança que os administradores de TI podem utilizar para ajudar a proteger dispositivos Windows e outros recursos na sua organização. As definições de políticas de segurança são regras que pode configurar num dispositivo ou em vários dispositivos para controlar:

- Autenticação de utilizador numa rede ou dispositivo

- Recursos aos quais os utilizadores têm permissão para aceder

- Se pretende registar as ações de um utilizador ou grupo no registo de eventos

- Associação a um grupo

A auditoria de segurança é uma das ferramentas mais poderosas que pode utilizar para manter a integridade da sua rede e recursos. A auditoria pode ajudar a identificar ataques, vulnerabilidades de rede e ataques contra destinos de valor elevado. Pode especificar categorias de eventos relacionados com segurança para criar uma política de auditoria adaptada às necessidades da sua organização através de fornecedores de serviços de configuração (CSP) ou políticas de grupo.

Todas as categorias de auditoria são desativadas quando o Windows é instalado pela primeira vez. Antes de os ativar, siga estes passos para criar uma política de auditoria de segurança eficaz:

- Identifique os seus recursos e atividades mais críticos.

- Identifique as definições de auditoria de que precisa para controlá-las.

- Avalie as vantagens e os potenciais custos associados a cada recurso ou definição.

- Teste estas definições para validar as suas escolhas.

- Desenvolva planos para implementar e gerir a sua política de auditoria.

Saiba mais

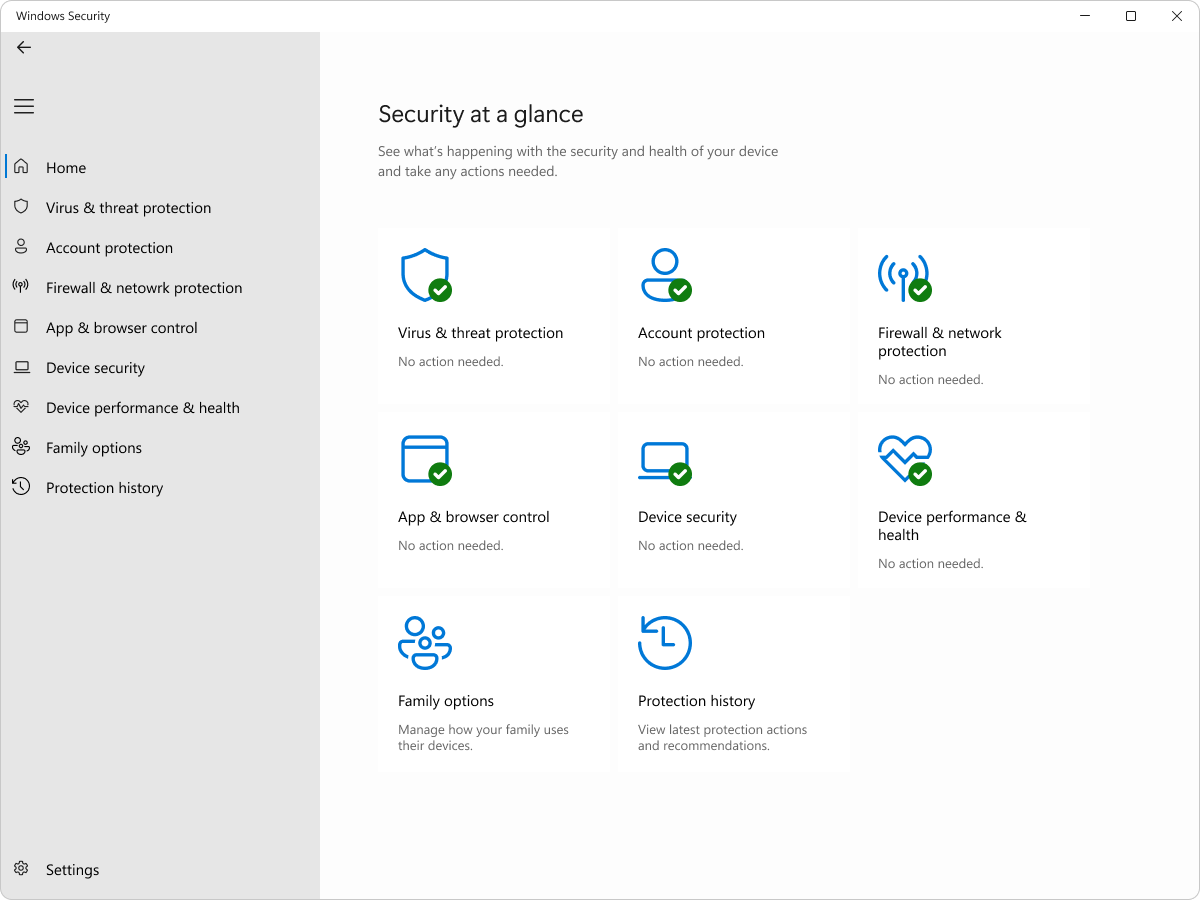

Segurança do Windows

A visibilidade e a consciência da segurança e do estado de funcionamento dos dispositivos são fundamentais para qualquer ação tomada. A aplicação Segurança do Windows fornece uma vista rápida do status de segurança e estado de funcionamento do seu dispositivo. Estas informações ajudam-no a identificar problemas e a agir para garantir que está protegido. Pode ver rapidamente a status da proteção contra vírus e ameaças, segurança da firewall e da rede, controlos de segurança do dispositivo e muito mais.

Saiba mais

Atualização de Configuração

Atualização de Configuração

Com a política de grupo tradicional, as definições de política são atualizadas num PC quando um utilizador inicia sessão e a cada 90 minutos por predefinição. Os administradores podem ajustar esse tempo para ser mais curto para garantir que as definições de política estão em conformidade com as definições de gestão definidas pelas TI.

Por outro lado, com uma solução de gestão de dispositivos como Microsoft Intune[4], as políticas são atualizadas quando um utilizador inicia sessão e, em seguida, com um intervalo de oito horas por predefinição. No entanto, as definições de política são migradas do GPO para uma solução de gestão de dispositivos. Uma lacuna restante é o período mais longo entre a replicação de uma política alterada.

A Atualização de Configuração permite que as definições no Fornecedor de serviços de configuração de políticas (CSP) que desfasem devido a uma configuração incorreta, edições de registo ou software malicioso num PC sejam repostas para o valor pretendido pelo administrador a cada 90 minutos por predefinição. É configurável atualizar a cada 30 minutos, se assim o desejar. O CSP de Política abrange centenas de definições que foram tradicionalmente definidas com a política de grupo e são agora definidas através de protocolos mobile Gerenciamento de Dispositivos (MDM).

A Atualização de Configuração também pode ser colocada em pausa durante um período de tempo configurável, após o qual será reativada. Isto destina-se a suportar cenários em que um técnico de suporte técnico poderá ter de reconfigurar um dispositivo para fins de resolução de problemas. Também pode ser retomada em qualquer altura por um administrador.

Saiba mais

Modo de quiosque

O Windows permite-lhe restringir a funcionalidade a aplicações específicas através de funcionalidades incorporadas, tornando-a ideal para dispositivos destinados ao público ou partilhados, como quiosques. Pode configurar o Windows como um quiosque localmente no dispositivo ou através de uma solução de gestão de dispositivos baseada na cloud, como Microsoft Intune[7]. O modo de local público pode ser configurado para executar uma única aplicação, várias aplicações ou um browser de ecrã inteiro. Também pode configurar o dispositivo para iniciar sessão e iniciar automaticamente a aplicação de quiosque designada no arranque.

Saiba mais

Impressão protegida do Windows

Impressão protegida do Windows

A impressão protegida pelo Windows foi criada para fornecer um sistema de impressão mais moderno e seguro que maximiza a compatibilidade e coloca os utilizadores em primeiro lugar. Simplifica a experiência de impressão ao permitir que os dispositivos imprimam exclusivamente com a pilha de impressão moderna do Windows.

As vantagens da impressão protegida pelo Windows incluem:

- Maior segurança do PC

- Experiência de impressão simplificada e consistente, independentemente da arquitetura do PC

- Remove a necessidade de gerir controladores de impressão

A impressão protegida do Windows foi concebida para funcionar apenas com impressoras certificadas para Mopria. Muitas impressoras existentes já são compatíveis.

Saiba mais

Rust para Windows

Rust para Windows

Rust é uma linguagem de programação moderna conhecida pelo seu foco na segurança, desempenho e simultaneidade. Foi concebido para evitar erros de programação comuns, como desreferência de ponteiro nulo e capacidade excedida da memória intermédia, o que pode levar a vulnerabilidades e falhas de segurança. A Rust consegue-o através do seu sistema de propriedade único, que garante a segurança da memória sem precisar de um recoletor de lixo. Estamos a expandir a integração do Rust no kernel do Windows para melhorar a segurança e fiabilidade da base de código do Windows. Este movimento estratégico sublinha o nosso compromisso de adotar tecnologias modernas para melhorar a qualidade e segurança do Windows.

Saiba mais