Utilizar Certificados para o início de sessão único no local associado ao Microsoft Entra

Este artigo descreve as funcionalidades ou cenários do Windows Hello para Empresas que se aplicam a:

-

Tipo de implementação:híbrido

-

Tipo de

-

Tipo de associação:Microsoft Entra

Se planear utilizar certificados para o início de sessão único no local, siga estes passos adicionais para configurar o ambiente para inscrever certificados do Windows Hello para Empresas para dispositivos associados ao Microsoft Entra.

Importante

Certifique-se de que efetuou as configurações em dispositivos associados ao Microsoft Entra para a Single-Sign No local Antes de continuar.

Os passos que irá executar incluem:

- Preparar o Microsoft Entra Connect

- Preparar a Conta de Serviço dos Serviços de Inscrição de Dispositivos de Rede

- Preparar os Serviços de Certificados do Active Directory

- Instalar a Função serviços de inscrição de dispositivos de rede

- Configurar os Serviços de Inscrição de Dispositivos de Rede para trabalhar com o Microsoft Intune

- Transferir, Instalar e Configurar o Intune Certificate Connector

- Criar e Atribuir um Perfil de Certificado scep (Simple Certificate Enrollment Protocol)

Requisitos

Tem de instalar e configurar uma infraestrutura adicional para fornecer aos dispositivos associados ao Microsoft Entra o início de sessão único no local.

- Uma Autoridade de Certificação Empresarial do Windows Server existente

- Um domínio associado ao Windows Server que aloja a função Serviços de Inscrição de Dispositivos de Rede (NDES)

Elevada Disponibilidade

A função de servidor do NDES atua como uma autoridade de registo de certificados (CRA). Os servidores de registo de certificados inscrevem certificados em nome do utilizador. Os utilizadores pedem certificados ao serviço do NDES em vez de diretamente da autoridade de certificação emissora.

A arquitetura do servidor do NDES impede que seja agrupado ou balanceado de carga para elevada disponibilidade. Para fornecer elevada disponibilidade, tem de instalar mais do que um servidor do NDES configurado de forma idêntica e utilizar o Microsoft Intune para fazer o balanceamento de carga (de forma round robin).

A função de servidor do Serviço de Inscrição de Dispositivos de Rede (NDES) pode emitir até três modelos de certificado exclusivos. A função de servidor consegue-o ao mapear a finalidade do pedido de certificado para um modelo de certificado configurado. A finalidade do pedido de certificado tem três opções:

- Assinatura

- Criptografia

- Assinatura e Encriptação

Se precisar de implementar mais de três tipos de certificados no dispositivo associado ao Microsoft Entra, precisa de servidores adicionais do NDES. Em alternativa, considere consolidar modelos de certificado para reduzir o número de modelos de certificado.

Requisitos de Rede

Toda a comunicação ocorre de forma segura através da porta 443.

Preparar o Microsoft Entra Connect

A autenticação com êxito nos recursos no local através de um certificado requer que o certificado forneça uma sugestão sobre o domínio no local. A sugestão pode ser o nome único do Active Directory do utilizador como requerente do certificado ou a sugestão pode ser o nome principal de utilizador do utilizador em que o sufixo corresponde ao nome de domínio do Active Directory.

A maioria dos ambientes altera o sufixo do nome principal de utilizador para corresponder ao nome de domínio externo (ou domínio intuitivo) da organização, o que impede o nome principal de utilizador como uma sugestão para localizar um controlador de domínio. Por conseguinte, o certificado precisa do nome único no local do utilizador no assunto para localizar corretamente um controlador de domínio.

Para incluir o nome único no local no assunto do certificado, o Microsoft Entra Connect tem de replicar o atributo distinguishedName do Active Directory para o atributo Microsoft Entra ID onPremisesDistinguishedName . A versão 1.1.819 do Microsoft Entra Connect inclui as regras de sincronização adequadas necessárias para estes atributos.

Verificar a versão do Microsoft Entra Connect

Inicie sessão no computador com o Microsoft Entra Connect com acesso equivalente ao administrador local.

- Abrir os Serviços de Sincronização a partir da pasta Microsoft Entra Connect

- No Synchronization Service Manager, selecione Ajuda e, em seguida, selecione Acerca de

- Se o número da versão não for 1.1.819 ou posterior, atualize o Microsoft Entra Connect para a versão mais recente

Verifique se o atributo onPremisesDistinguishedName está sincronizado

A forma mais fácil de verificar se o atributo onPremisesDistingushedNamne está sincronizado é utilizar o Graph Explorer para Microsoft Graph.

Abra um browser e navegue para o Graph Explorer

Selecione Iniciar sessão no Graph Explorer e forneça as credenciais do Microsoft Entra ID

Observação

Para consultar com êxito a Graph API, têm de ser concedidas permissões adequadas

Selecione Modificar permissões (Pré-visualização). Desloque-se para baixo e localize User.Read.All (ou qualquer outra permissão necessária) e selecione Consentimento. Ser-lhe-á pedido o consentimento das permissões delegadas

No URL do Graph Explorer, introduza

https://graph.microsoft.com/v1.0/users/[userid]?$select=displayName,userPrincipalName,onPremisesDistinguishedName, em que [userid] é o nome principal de utilizador de um utilizador no Microsoft Entra ID. Selecione Executar consultaObservação

Uma vez que o ponto final v1.0 da Graph API fornece apenas um conjunto limitado de parâmetros, iremos utilizar o parâmetro de consulta OData opcional $select. Para sua comodidade, é possível mudar o seletor da versão da API da v1.0 para a versão beta antes de efetuar a consulta. Esta ação irá fornecer todas as informações de utilizador disponíveis, mas lembre-se de que as consultas de ponto final beta não devem ser utilizadas em cenários de produção.

Solicitação

GET https://graph.microsoft.com/v1.0/users/{id | userPrincipalName}?$select=displayName,userPrincipalName,onPremisesDistinguishedNameNos resultados devolvidos, reveja os dados JSON do atributo onPremisesDistinguishedName . Confirme que o atributo tem um valor e que o valor é preciso para o utilizador especificado. Se o atributo onPremisesDistinguishedName não estiver sincronizado, o valor será nulo

Resposta

HTTP/1.1 200 OK Content-type: application/json { "@odata.context": "https://graph.microsoft.com/v1.0/$metadata#users(displayName,userPrincipalName,onPremisesDistinguishedName)/$entity", "displayName": "Nestor Wilke", "userPrincipalName": "NestorW@contoso.com", "onPremisesDistinguishedName" : "CN=Nestor Wilke,OU=Operations,DC=contoso,DC=com" }

Preparar a Conta de Serviço dos Serviços de Inscrição de Dispositivos de Rede (NDES)

Criar o grupo de segurança global dos Servidores do NDES

A implementação utiliza o grupo de segurança Servidores do NDES para atribuir ao serviço do NDES as atribuições adequadas do direito de utilizador.

Inicie sessão num controlador de domínio ou estação de trabalho de gestão com acesso equivalente ao administrador de domínio.

- Abra Usuários e Computadores do Active Directory.

- Expandir o nó de domínio a partir do painel de navegação

- Clique com botão direito do mouse no contêiner Usuários. Paire o cursor sobre Novo e selecione Grupo

- Escreva Servidores do NDES na caixa de texto Nome do Grupo

- Selecione OK

Adicionar o servidor do NDES ao grupo de segurança global servidores do NDES

Inicie sessão num controlador de domínio ou estação de trabalho de gestão com acesso equivalente ao administrador de domínio.

- Abra Usuários e Computadores do Active Directory.

- Expandir o nó de domínio a partir do painel de navegação

- Selecione Computadores no painel de navegação. Clique com o botão direito do rato no nome do servidor do NDES que irá alojar a função de servidor do NDES. Selecione Adicionar a um grupo

- Escreva Servidores do NDES em Introduza os nomes dos objetos a selecionar. Clique em OK. Selecione OK na caixa de diálogo de êxito dos Serviços de Domínio do Active Directory

Observação

Para elevada disponibilidade, deve ter mais do que um servidor do NDES para atender pedidos de certificados do Windows Hello para Empresas. Deve adicionar mais servidores do NDES do Windows Hello para Empresas a este grupo para garantir que recebem a configuração adequada.

Criar a Conta de Serviço do NDES

A função Serviços de Inscrição de Dispositivos de Rede (NDES) é executada numa conta de serviço. Normalmente, é preferencial executar serviços com uma Conta de Serviço Gerida de Grupo (GMSA). Embora a função do NDES possa ser configurada para ser executada com um GMSA, o Intune Certificate Connector não foi concebido nem testado com um GMSA e é considerado uma configuração não suportada. A implementação utiliza uma conta de serviços normal.

Inicie sessão num controlador de domínio ou estação de trabalho de gestão com acesso equivalente ao administrador de domínio.

- No painel de navegação, expanda o nó que tem o seu nome de domínio. Selecionar Utilizadores

- Clique com botão direito do mouse no contêiner Usuários. Paire o cursor sobre Novo e, em seguida, selecione Utilizador. Escreva NDESSvc em Nome Completo e Nome de início de sessão do utilizador. Selecione Seguinte

- Escreva uma palavra-passe segura na Palavra-passe. Confirme a palavra-passe segura em Confirmar Palavra-passe. Limpar O usuário deve alterar a senha no próximo logon. Selecione Seguinte

- Selecione Concluir

Importante

Configurar a palavra-passe da conta do serviço para a Palavra-passe nunca expira pode ser mais conveniente, mas representa um risco de segurança. As palavras-passe normais da conta de serviço devem expirar de acordo com a política de expiração de palavras-passe de utilizador das organizações. Crie um lembrete para alterar a palavra-passe da conta de serviço duas semanas antes de esta expirar. Partilhe o lembrete com outras pessoas com permissão para alterar a palavra-passe para garantir que a palavra-passe é alterada antes de expirar.

Criar o objeto de Política de Grupo de Direitos de Utilizador do Serviço NDES

O objeto Política de Grupo garante que a conta de Serviço do NDES tem o direito de utilizador adequado para atribuir todos os servidores do NDES no grupo Servidores do NDES . À medida que adiciona novos servidores do NDES ao seu ambiente e a este grupo, a conta de serviço recebe automaticamente os direitos de utilizador adequados através da Política de Grupo.

Entre em um controlador de domínio ou em estações de trabalho de gerenciamento com credenciais equivalentes de Administrador de domínio.

Inicie o Console de Gerenciamento de Política de Grupo (gpmc.msc)

Expanda o domínio e selecione o nó Objeto de Política de Grupo no painel de navegação

Clique com o botão direito do mouse no Objeto de política de grupo e selecione Novo

Escreva Direitos de Serviço do NDES na caixa nome e selecione OK

No painel de conteúdo, clique com o botão direito do rato no objeto Política de Grupo de Direitos de Serviço do NDES e selecione Editar

No painel de navegação, expanda Políticas em Configuração do Computador

Expanda Definições de Segurança definições > do Windows Políticas > Locais. Selecionar Atribuições de Direitos de Utilizador

No painel de conteúdo, faça duplo clique em Permitir início de sessão localmente. Selecione Definir estas definições de política e selecione OK. Selecione Adicionar Utilizador ou Grupo.... Na caixa de diálogo Adicionar Utilizador ou Grupo , selecione Procurar. Na caixa de diálogo Selecionar Utilizadores, Computadores, Contas de Serviço ou Grupos , escreva Administradores; Operadores de Cópia de Segurança; DOMAINNAME\NDESSvc; Utilizadores em que DOMAINNAME é o nome NetBios do domínio (Exemplo CONTOSO\NDESSvc) em Nomes de utilizador e de grupo. Selecione OK duas vezes

No painel de conteúdo, faça duplo clique em Iniciar sessão como uma tarefa de lote. Selecione Definir estas definições de política e selecione OK. Selecione Adicionar Utilizador ou Grupo.... Na caixa de diálogo Adicionar Utilizador ou Grupo , selecione Procurar. Na caixa de diálogo Selecionar Utilizadores, Computadores, Contas de Serviço ou Grupos , escreva Administradores; Operadores de Cópia de Segurança; DOMAINNAME\NDESSvc; Registo de Desempenho Utilizadores em que DOMAINNAME é o nome NetBios do domínio (Exemplo CONTOSO\NDESSvc) em Nomes de utilizador e de grupo. Selecione OK duas vezes

No painel de conteúdo, faça duplo clique em Iniciar sessão como um serviço. Selecione Definir estas definições de política e selecione OK. Selecione Adicionar Utilizador ou Grupo.... Na caixa de diálogo Adicionar Utilizador ou Grupo , selecione Procurar. Na caixa de diálogo Selecionar Utilizadores, Computadores, Contas de Serviço ou Grupos , escreva NT SERVICE\ALL SERVICES; DOMAINNAME\NDESSvc em que DOMAINNAME é o nome NetBios do domínio (Exemplo CONTOSO\NDESSvc) em Nomes de utilizador e de grupo. Selecione OK três vezes

Fechar o Editor de Gestão de Políticas de Grupo

Configurar a segurança para o objeto de Política de Grupo de Direitos de Utilizador do Serviço NDES

A melhor forma de implementar o objeto de Política de Grupo de Direitos de Utilizador do Serviço NDES é utilizar a filtragem de grupos de segurança. Isto permite-lhe gerir facilmente os computadores que recebem as definições da Política de Grupo ao adicioná-las a um grupo.

Inicie sessão num controlador de domínio ou estação de trabalho de gestão com acesso equivalente ao administrador de domínio.

- Inicie o Console de Gerenciamento de Política de Grupo (gpmc.msc)

- Expanda o domínio e selecione o nó Objeto de Política de Grupo no painel de navegação

- Faça duplo clique no objeto Política de Grupo de Direitos de Utilizador do Serviço NDES

- Na secção Filtragem de Segurança do painel de conteúdos, selecione Adicionar. Escreva Servidores do NDES ou o nome do grupo de segurança que criou anteriormente e selecione OK

- Selecione o separador Delegação . Selecione Utilizadores Autenticados e selecione Avançadas

- Na lista Nomes de grupo ou de usuário, selecione Usuários autenticados. Na lista Permissões para usuários autenticados, desmarque a caixa de seleção Permitir caixa da permissão Aplicar política de grupo. Selecione OK

Implementar o objeto de Política de Grupo de Direitos de Utilizador do Serviço NDES

A aplicação do objeto Política de Grupo de Direitos de Utilizador do Serviço NDES utiliza a filtragem de grupos de segurança. Isto permite-lhe ligar o objeto Política de Grupo no domínio, garantindo que o objeto Política de Grupo está dentro do âmbito de todos os computadores. No entanto, a filtragem do grupo de segurança garante que apenas os computadores incluídos no grupo de segurança global servidores do NDES recebem e aplicam o objeto Política de Grupo, o que resulta em fornecer à conta de serviço do NDESSvc os direitos de utilizador adequados.

Inicie sessão num controlador de domínio ou estação de trabalho de gestão com acesso equivalente ao administrador de domínio.

- Inicie o Console de Gerenciamento de Política de Grupo (gpmc.msc)

- No painel de navegação, expanda o domínio e clique com o botão direito do rato no nó que tem o seu nome de domínio do Active Directory e selecione Ligar um GPO existente

- Na caixa de diálogo Selecionar GPO , selecione Direitos de Utilizador do Serviço do NDES ou o nome do objeto de Política de Grupo que criou anteriormente e selecione OK

Importante

Ligar o objeto de Política de Grupo de Direitos de Utilizador do Serviço NDES ao domínio garante que o objeto Política de Grupo está no âmbito de todos os computadores. No entanto, nem todos os computadores terão as definições de política aplicadas aos mesmos. Apenas os computadores que são membros do grupo de segurança global servidores do NDES recebem as definições de política. Todos os outros computadores ignoram o objeto Política de Grupo.

Preparar a Autoridade de Certificação do Active Directory

Tem de preparar a infraestrutura de chaves públicas e a autoridade de certificação emissora para suportar a emissão de certificados com o Microsoft Intune e a função de servidor dos Serviços de Inscrição de Dispositivos de Rede (NDES). Nesta tarefa, irá

- Configurar a autoridade de certificação para permitir que o Intune forneça períodos de validade

- Criar um modelo de Certificado de Autenticação NDES-Intune

- Criar um modelo de certificado de autenticação do Windows Hello para Empresas associado ao Microsoft Entra

- Publicar modelos de certificado

Configurar a autoridade de certificação para permitir que o Intune forneça períodos de validade

Ao implementar certificados com o Microsoft Intune, tem a opção de fornecer o período de validade no perfil de certificado SCEP em vez de depender do período de validade no modelo de certificado. Se precisar de emitir o mesmo certificado com diferentes períodos de validade, poderá ser vantajoso utilizar o perfil SCEP, dado o número limitado de certificados que um único servidor do NDES pode emitir.

Observação

Ignore este passo se não quiser ativar o Microsoft Intune para especificar o período de validade do certificado. Sem esta configuração, o pedido de certificado utiliza o período de validade configurado no modelo de certificado.

Inicie sessão na autoridade de certificação emissora com acesso equivalente ao administrador local.

Abra uma linha de comandos elevada e escreva o seguinte comando:

certutil -setreg Policy\EditFlags +EDITF_ATTRIBUTEENDDATEReiniciar o serviço dos Serviços de Certificados do Active Directory

Criar um modelo de certificado de autenticação NDES-Intune

O NDES utiliza um certificado de autenticação de servidor para autenticar o ponto final do servidor, que encripta a comunicação entre o mesmo e o cliente de ligação. O Intune Certificate Connector utiliza um modelo de certificado de autenticação de cliente para autenticar no ponto de registo de certificados.

Inicie sessão na autoridade de certificação ou estações de trabalho de gestão emissoras com credenciais equivalentes do Administrador de Domínio .

Abrir a consola de gestão da Autoridade de Certificação

Clique com o botão direito do rato em Modelos de Certificado e selecione Gerir

Na Consola do Modelo de Certificado, clique com o botão direito do rato no modelo Computador no painel de detalhes e selecione Duplicar Modelo

No separador Geral , escreva Autenticação NDES-Intune em Nome a apresentar do modelo. Ajustar a validade e o período de renovação para satisfazer as necessidades da sua empresa

Observação

Se utilizar nomes de modelos diferentes, terá de memorizar e substituir estes nomes em partes diferentes do laboratório

No separador Assunto , selecione Fornecer no pedido

No separador Criptografia , valide se o Tamanho mínimo da chave é 2048

No separador Segurança , selecione Adicionar

Selecione Tipos de Objeto e, em seguida, na janela apresentada, selecione Computadores e selecione OK

Escreva servidor do NDES na caixa de texto Introduza os nomes dos objetos para selecionar e selecione OK

Selecione Servidor do NDES na lista Nomes de grupos ou utilizadores . Na secção Permissões para , selecione a caixa de verificação Permitir para a permissão Inscrever . Desmarque a caixa de verificação Permitir para as permissões inscrever e inscrever automaticamente para todos os outros itens na lista Nomes de grupos ou utilizadores se as caixas de verificação ainda não estiverem desmarcadas. Selecione OK

Selecione aplicar para guardar as alterações e fechar a consola

Criar um modelo de certificado de autenticação do Windows Hello para Empresas associado ao Microsoft Entra

Durante o aprovisionamento do Windows Hello para Empresas, o Windows solicita um certificado de autenticação do Microsoft Intune, que pede o certificado de autenticação em nome do utilizador. Essa tarefa configura o modelo de certificado de autenticação do Windows Hello para Empresas. Utilize o nome do modelo de certificado ao configurar o Servidor do NDES.

Inicie sessão numa autoridade de certificação ou estações de trabalho de gestão com credenciais equivalentes do Administrador de Domínio .

Abrir a consola de gestão da Autoridade de Certificação

Clique com o botão direito do rato em Modelos de Certificado e selecione Gerir

Clique com o botão direito do rato no modelo início de sessão do Smartcard e selecione Duplicar Modelo

Na guia Compatibilidade , desmarque a caixa de seleção Mostrar alterações resultantes . Selecione Windows Server 2012 ou Windows Server 2012 R2 na lista Autoridade de certificação. Selecione Windows Server 2012 ou Windows Server 2012 R2 na lista Destinatários de Certificados

No separador Geral , escreva Entra JOINED WHFB Authentication em Nome a apresentar do modelo. Ajustar a validade e o período de renovação para satisfazer as necessidades da sua empresa

Observação

Se utilizar nomes de modelos diferentes, terá de memorizar e substituir estes nomes em partes diferentes da implementação

Na guia Criptografia, selecione Provedor de armazenamento de chaves da lista Categoria de provedor. Selecione RSA na lista Nome do algoritmo. Digite 2048 na caixa de texto Tamanho mínimo de chave. Selecione SHA256 na lista Pedir hash

No separador Extensões , verifique se a extensão Políticas de Aplicação inclui Início de Sessão de Smart Card

No separador Assunto , selecione Fornecer no pedido

No separador Processamento de Pedidos , selecione Assinatura e encriptação na lista Objetivos . Selecione a caixa de verificação Renovar com a mesma chave . Selecione Inscrever assunto sem necessidade de qualquer entrada de utilizador

No separador Segurança , selecione Adicionar. Escreva NDESSvc na caixa de texto Introduza os nomes dos objetos para selecionar e selecione OK

Selecione NDESSvc na lista Nomes de grupos ou utilizadores . Na secção Permissões para Servidores do NDES , selecione a caixa de verificação Permitir para Leitura e Inscrição. Desmarque a caixa de verificação Permitir para as permissões inscrever e inscrever automaticamente para todas as outras entradas na secção Nomes de grupos ou utilizadores se as caixas de verificação ainda não estiverem desmarcadas. Selecione OK

Fechar a consola

Publicar modelos de certificado

A autoridade de certificação pode emitir somente certificados para os modelos de certificado publicados para a autoridade de certificação. Se você tiver mais de uma autoridade de certificação e desejar que essa autoridade de certificação emita certificados com base em um modelo de certificado específico, é necessário publicar o modelo de certificado para todas as autoridades de certificação que devem emitir o certificado.

Importante

Certifique-se de que publica os modelos de certificado de Autenticação WHFB ENTRA JOINED na autoridade de certificação que o Microsoft Intune utiliza através dos servidores do NDES. A configuração do NDES pede-lhe para escolher uma autoridade de certificação a partir da qual solicita certificados. Tem de publicar esses modelos de certificado nessa autoridade de certificação emissora. O certificado de Autenticação do NDES-Intune está inscrito diretamente e pode ser publicado em qualquer autoridade de certificação.

Inicie sessão nas estações de trabalho de gestão ou autoridade de certificação com uma credencial equivalente a administrador da empresa .

- Abrir a consola de gestão da Autoridade de Certificação

- Expandir o nó principal a partir do painel de navegação

- Selecione Modelos de Certificado no painel de navegação

- Clique com botão direito do mouse no nó de Modelos de certificado. Selecione Novo e selecione Modelo de Certificado para emitir

- Na janela Ativar Modelos de Certificados , selecione os modelos autenticação do NDES-Intune e Autenticação WHFB ENTRA JOINED que criou nos passos anteriores. Selecione OK para publicar os modelos de certificado selecionados na autoridade de certificação

- Fechar a consola

Instalar e Configurar a Função do NDES

Esta secção inclui os seguintes artigos:

- Instalar a Função do Serviço de Inscrição de Dispositivos de Rede

- Configurar a conta de serviço do NDES

- Configurar a função do NDES e os Modelos de Certificado

- Criar um Proxy de Aplicações Web para o URL do NDES Interno

- Inscrever-se num Certificado de Autenticação do NDES-Intune

- Configurar o Certificado de Servidor Web para o NDES

- Verificar a configuração

Instalar a Função serviços de inscrição de dispositivos de rede

Instale a função Serviço de Inscrição de Dispositivos de Rede num computador que não seja a autoridade de certificação emissora.

Inicie sessão nas estações de trabalho de gestão ou autoridade de certificação com uma credencial equivalente de Administrador de Empresa .

Abrir o Gestor de Servidores no servidor do NDES

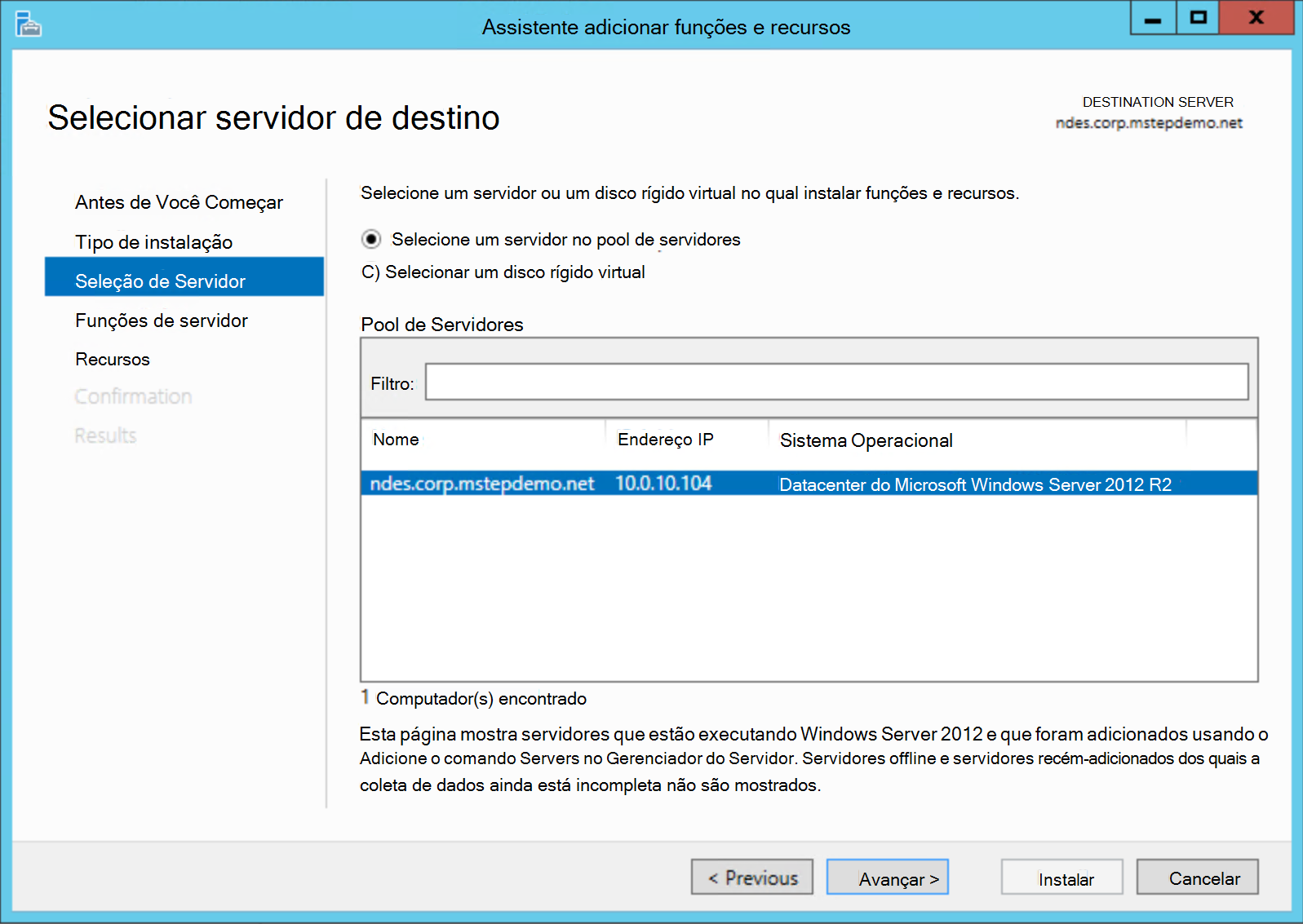

Selecione Gerir. Selecione Adicionar Funções e Funcionalidades

No Assistente para Adicionar Funções e Funcionalidades, na página Antes de começar , selecione Seguinte. Selecione Instalação baseada em funções ou funcionalidades na página Selecionar tipo de instalação . Selecione Avançar. Selecione Selecionar um servidor no conjunto de servidores. Selecione o servidor local na lista Conjunto de Servidores . Selecione Seguinte

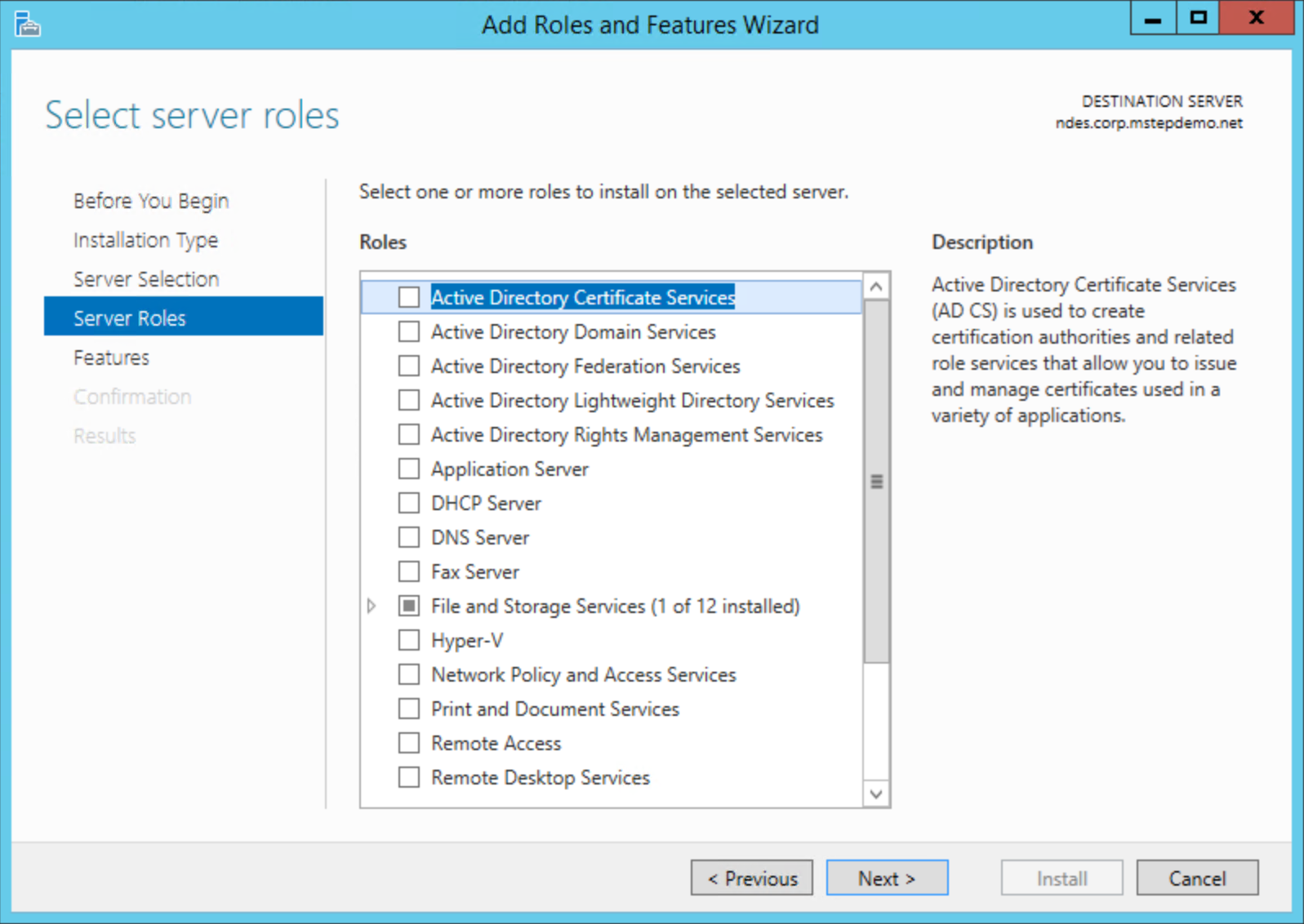

Na página Selecionar funções de servidor, selecione Serviços de Certificados do Active Directory na lista Funções

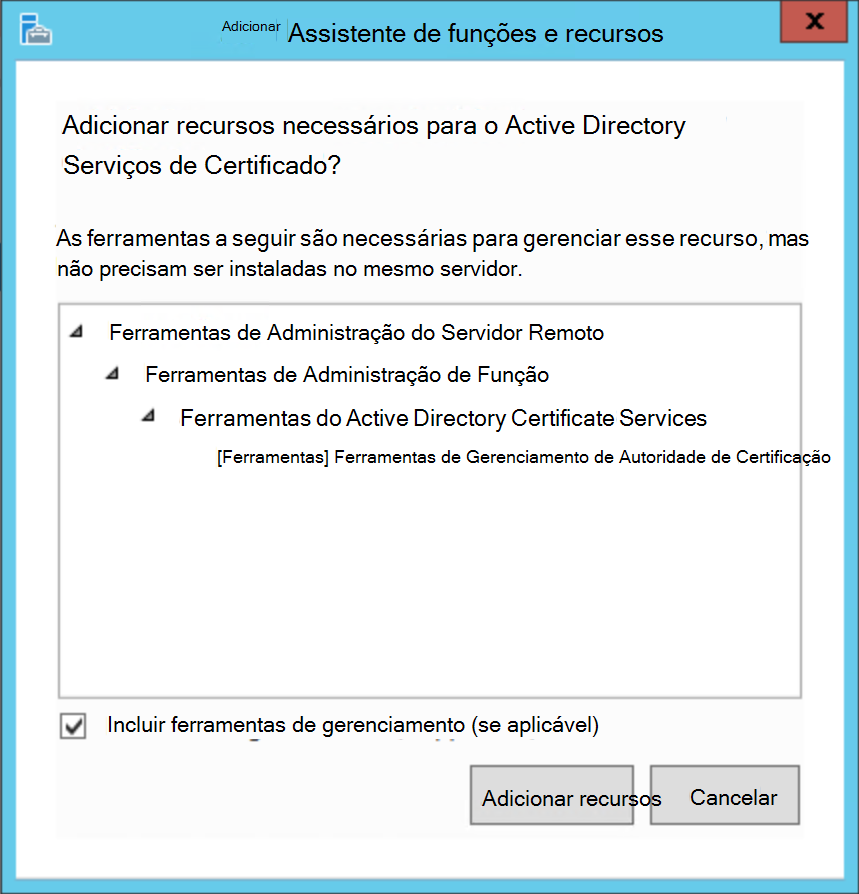

Selecione Adicionar Funcionalidades na caixa de diálogo Adicionar Funções e Assistente de Funcionalidades . Selecione Seguinte

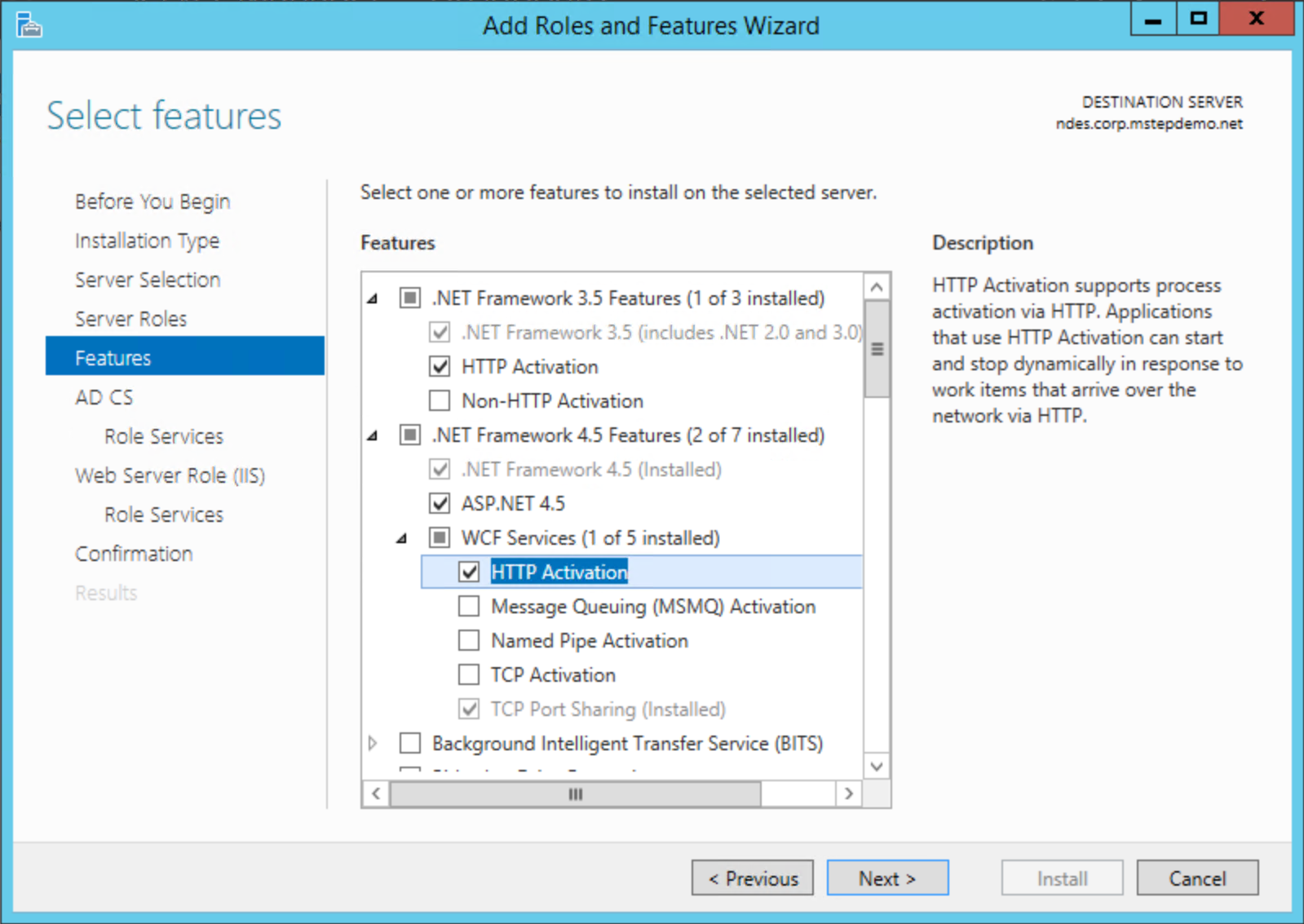

Na página Funcionalidades , expanda Funcionalidades do .NET Framework 3.5. Selecione Ativação HTTP. Selecione Adicionar Funcionalidades na caixa de diálogo Adicionar Funções e Assistente de Funcionalidades . Expanda Funcionalidades do .NET Framework 4.5. Expanda Os Serviços WCF. Selecione Ativação HTTP. Selecione Adicionar Funcionalidades na caixa de diálogo Adicionar Funções e Assistente de Funcionalidades . Selecione Seguinte

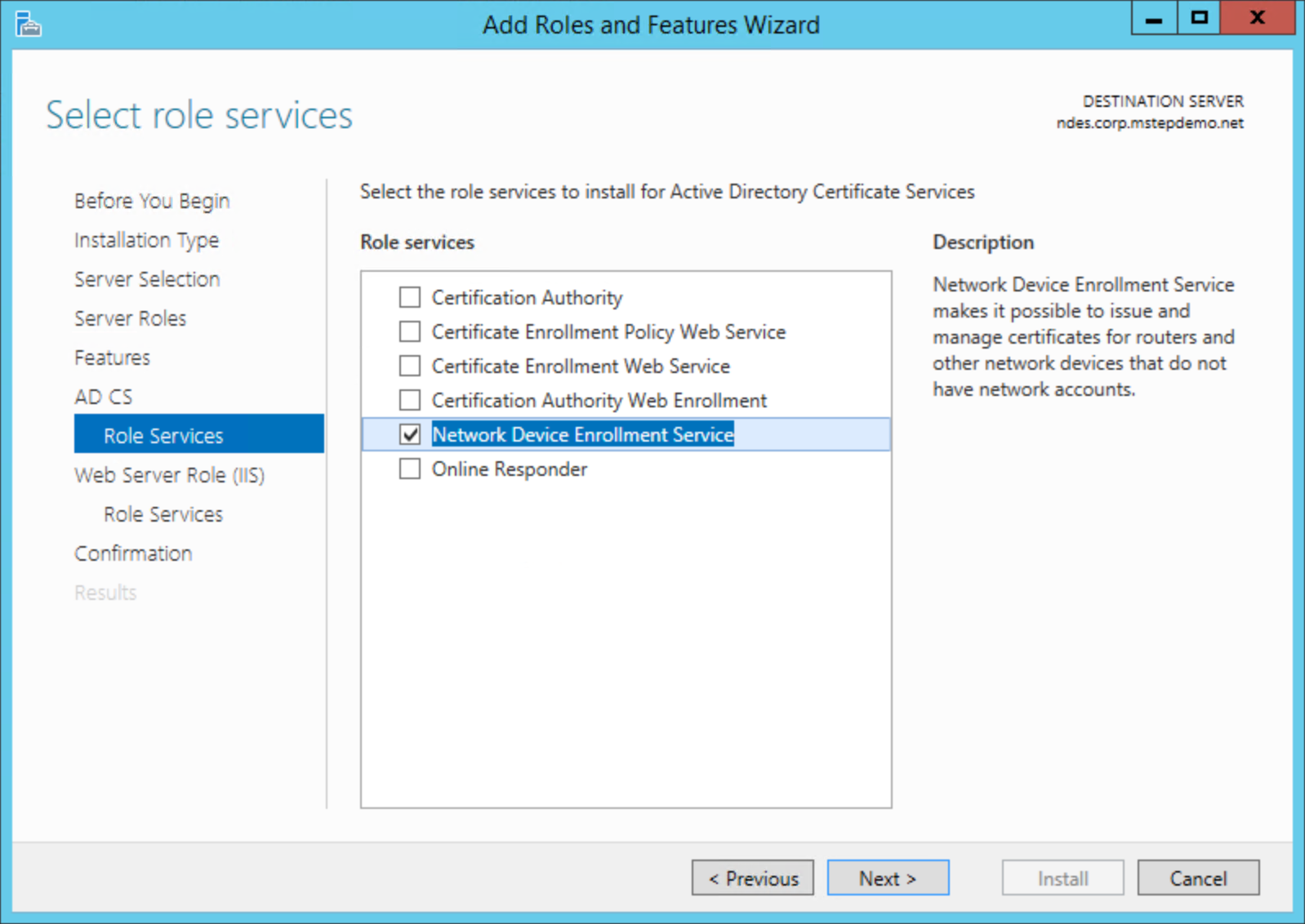

Na página Selecionar serviços de função , desmarque a caixa de verificação Autoridade de Certificação . Selecione o Serviço de Inscrição de Dispositivos de Rede. Selecione Adicionar Funcionalidades na caixa de diálogo Assistente para Adicionar Funções e Funcionalidades . Selecione Seguinte

Selecione Seguinte na página Função de Servidor Web (IIS)

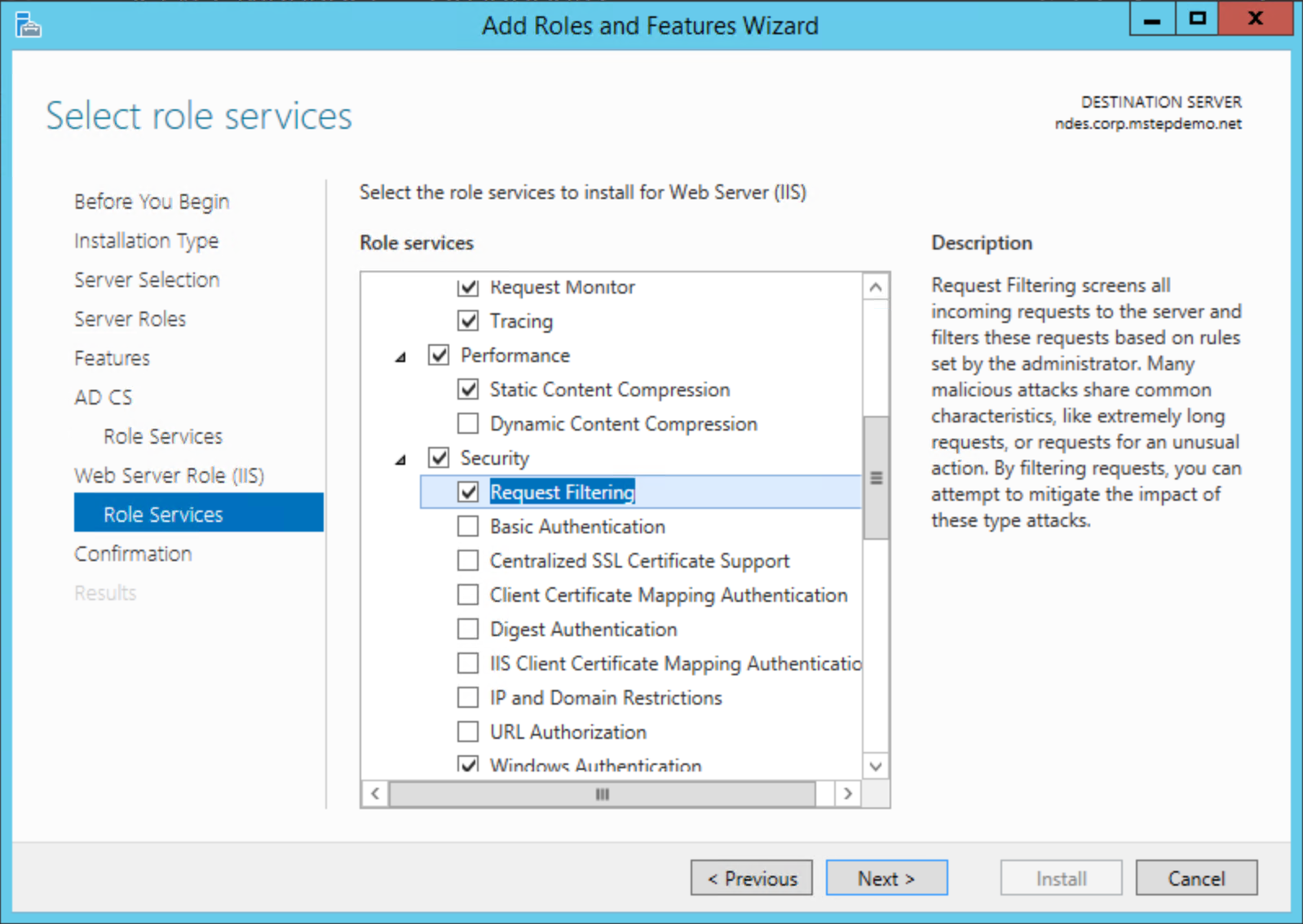

Na página Selecionar serviços de função para a função Serviço Web, selecione os seguintes serviços adicionais se ainda não estiverem selecionados e, em seguida, selecione Seguinte

- Filtragem de Pedidos de Segurança > do Servidor > Web

- Web Server > Application Development > ASP.NET 3.5

- Web Server > Application Development > ASP.NET 4.5

- Compatibilidade > com a Metabase do IIS 6 das Ferramentas > de Gestão do IIS 6

- Compatibilidade > com a Gestão do IIS 6 das Ferramentas > de Gestão IIS 6 WMI

Selecione Instalar. Quando a instalação estiver concluída, continue com o procedimento seguinte. Não clique em Fechar

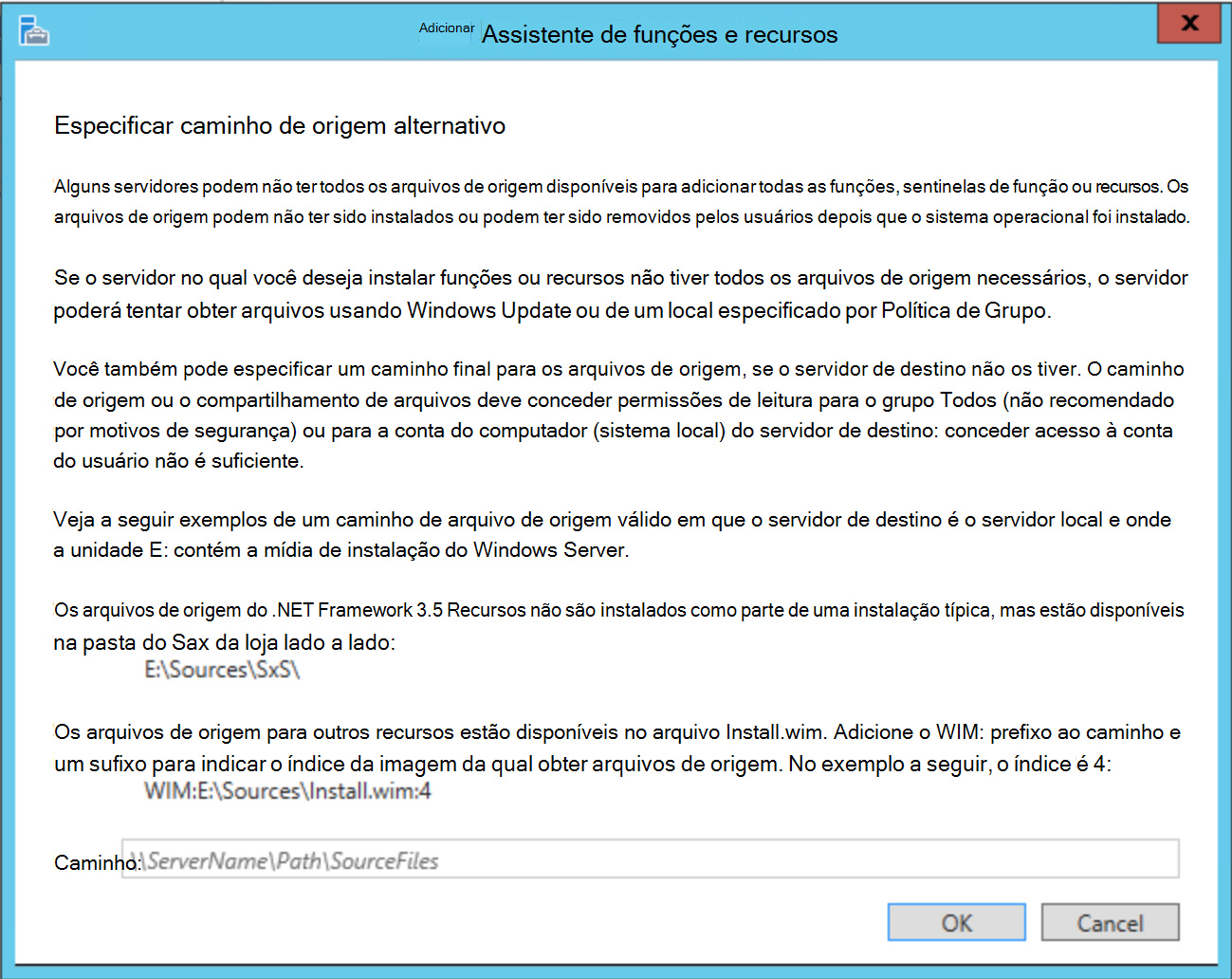

Importante

O .NET Framework 3.5 não está incluído na instalação típica. Se o servidor estiver ligado à Internet, a instalação tentará obter os ficheiros com o Windows Update. Se o servidor não estiver ligado à Internet, terá de Especificar um caminho de origem alternativo , como <driveLetter>:\Sources\SxS\

Configurar a conta de serviço do NDES

Esta tarefa adiciona a conta de serviço do NDES ao grupo de IIS_USRS local. A tarefa também configura a conta de serviço do NDES para autenticação e delegação Kerberos

Adicionar a conta de serviço do NDES ao grupo IIS_USRS

Inicie sessão no servidor do NDES com acesso equivalente ao administrador local.

- Iniciar a consola de gestão Utilizadores e Grupos Locais (

lusrmgr.msc) - Selecione Grupos no painel de navegação. Faça duplo clique no grupo IIS_IUSRS

- Na caixa de diálogo Propriedades do IIS_IUSRS , selecione Adicionar. Escreva NDESSvc ou o nome da sua conta de serviço do NDES. Selecione Verificar Nomes para verificar o nome e, em seguida, selecione OK. Selecione OK para fechar a caixa de diálogo propriedades

- Feche a consola de gestão.

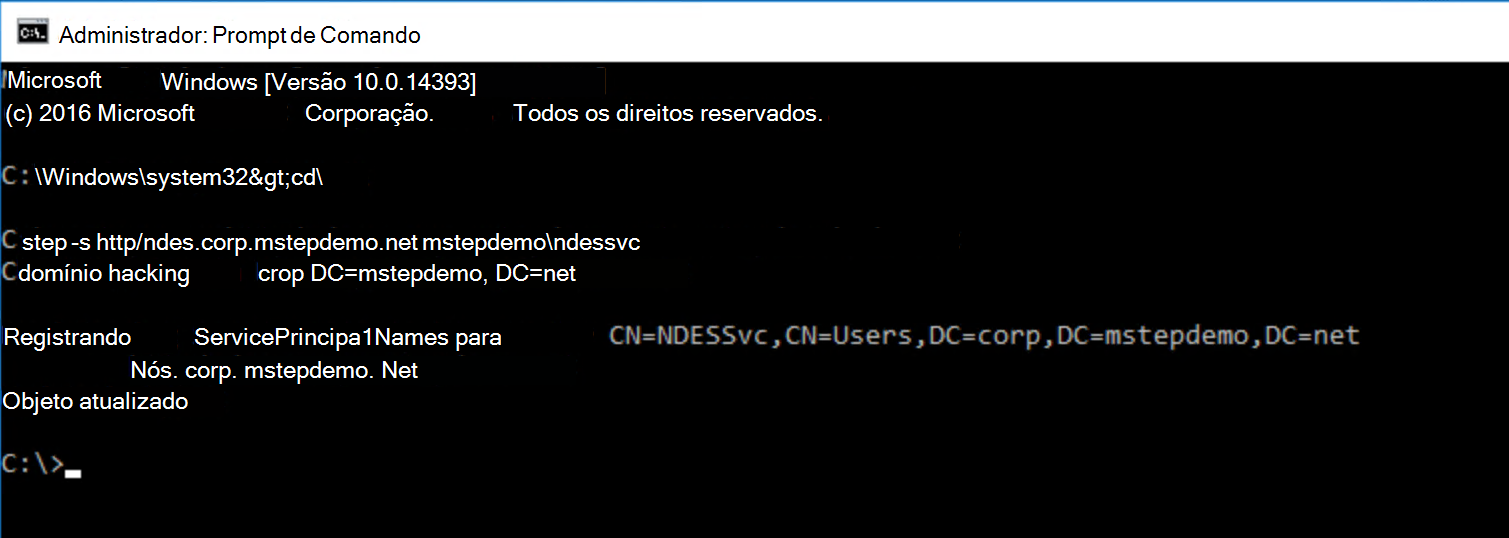

Registar um Nome principal de serviço na conta do Serviço do NDES

Inicie sessão no servidor do NDES com acesso equivalente a Administradores de Domínio.

Abrir uma linha de comandos elevada

Escreva o seguinte comando para registar o nome do principal de serviço

setspn -s http/[FqdnOfNdesServer] [DomainName\\NdesServiceAccount]em que [FqdnOfNdesServer] é o nome de domínio completamente qualificado do servidor do NDES e [DomainName\NdesServiceAccount] é o nome de domínio e o nome da conta de serviço do NDES separados por uma barra invertida (\). Um exemplo do comando tem o seguinte aspeto:

setspn -s http/ndes.corp.contoso.com contoso\ndessvc

Observação

Se utilizar a mesma conta de serviço para vários Servidores do NDES, repita a seguinte tarefa para cada servidor do NDES no qual o serviço do NDES é executado.

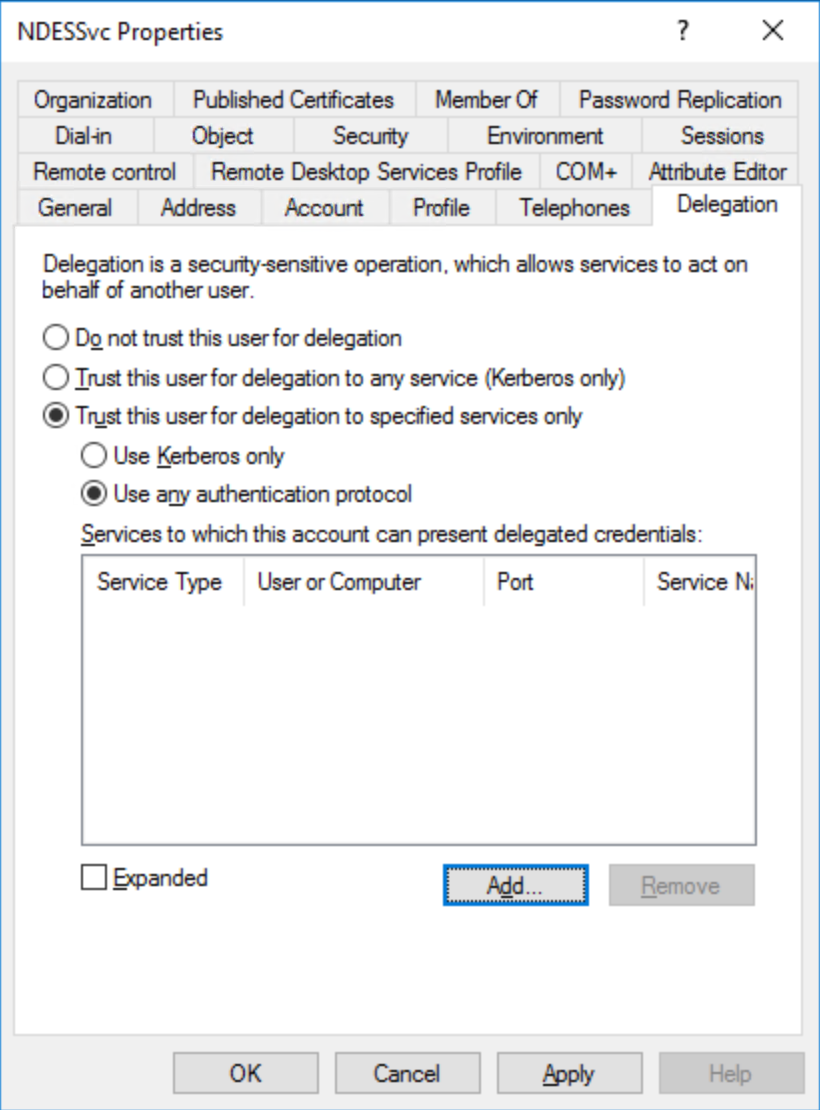

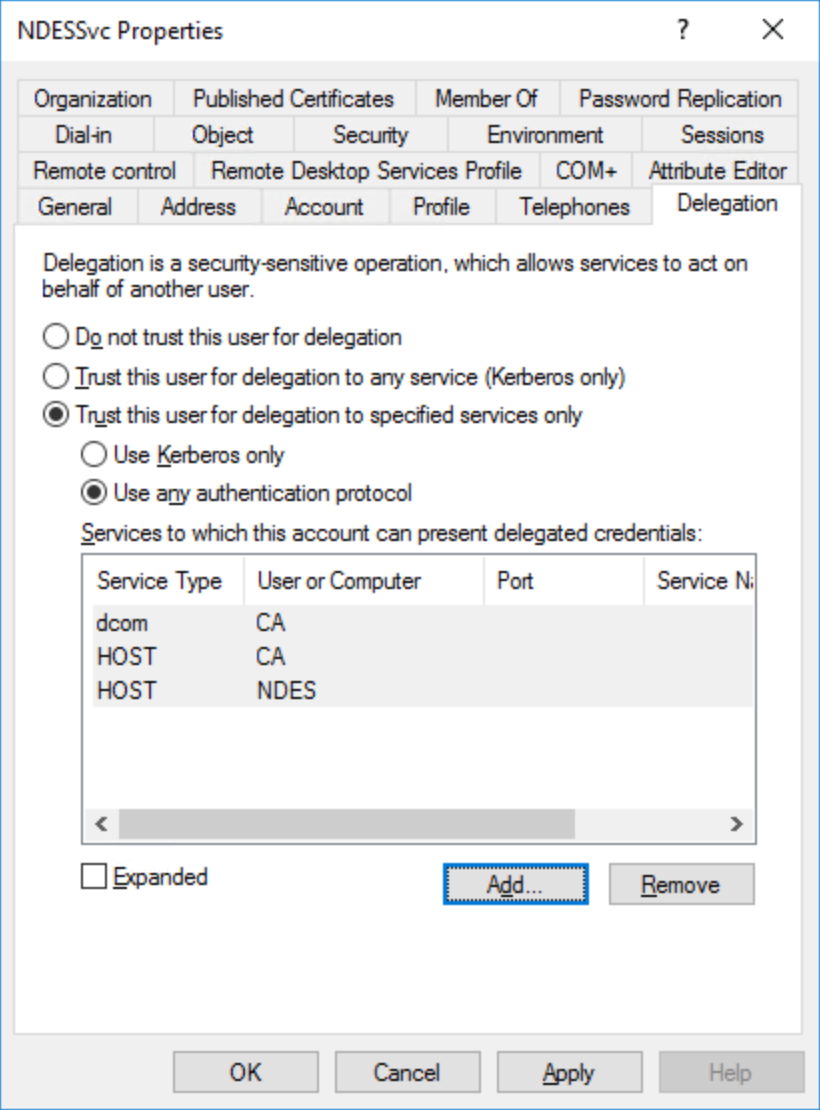

Configurar a conta do Serviço do NDES para delegação

O serviço do NDES inscreve certificados em nome dos utilizadores. Por conseguinte, quer limitar as ações que pode realizar em nome do utilizador. Pode fazê-lo através da delegação.

Inicie sessão num controlador de domínio com um acesso mínimo equivalente aos Administradores de Domínio.

Abra Usuários e Computadores do Active Directory.

Localize a conta de Serviço do NDES (NDESSvc). Clique com o botão direito do rato e selecione Propriedades. Selecione o separador Delegação .

Selecione Confiar neste utilizador para delegação apenas para serviços especificados

Selecione Utilizar qualquer protocolo de autenticação

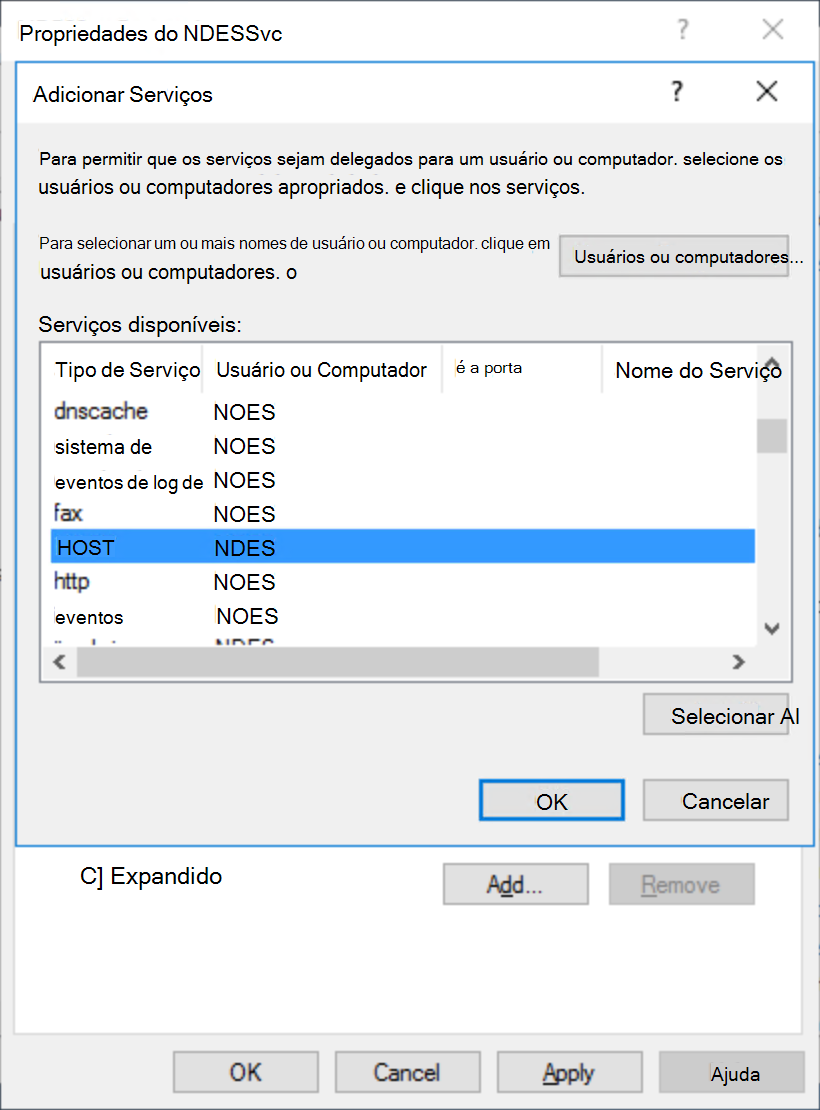

Selecione Adicionar

Selecione Utilizadores ou Computadores... Escreva o nome do Servidor do NDES que utiliza para emitir certificados de autenticação do Windows Hello para Empresas para dispositivos associados ao Microsoft Entra. Na lista Serviços disponíveis , selecione ANFITRIÃO. Selecione OK

Repita os passos 5 e 6 para cada servidor do NDES com esta conta de serviço. Selecione Adicionar

Selecione Utilizadores ou computadores... Escreva o nome da autoridade de certificação emissora que esta conta de serviço do NDES utiliza para emitir certificados de autenticação do Windows Hello para Empresas para dispositivos associados ao Microsoft Entra. Na lista Serviços disponíveis , selecione dcom. Mantenha premida a tecla CTRL e selecione ANFITRIÃO. Selecione OK

Repita os passos 8 e 9 para cada autoridade de certificação emissora a partir da qual um ou mais servidores do NDES solicitam certificados

Clique em OK. Fechar Utilizadores e Computadores do Active Directory

Configurar a Função do NDES e os Modelos de Certificado

Esta tarefa configura a função do NDES e o certificado cria os problemas do servidor do NDES.

Configurar a Função do NDES

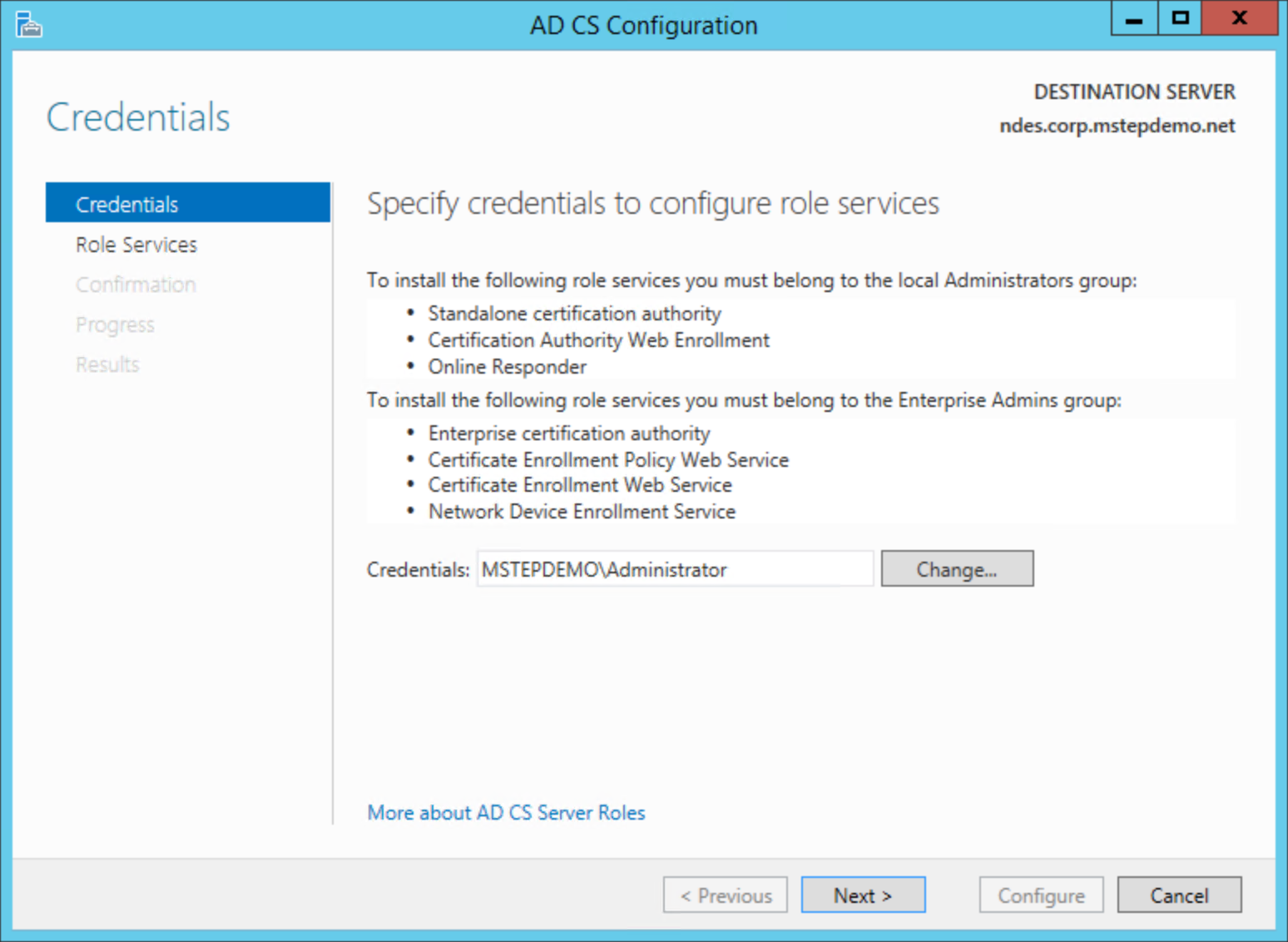

Inicie sessão nas estações de trabalho de gestão ou autoridade de certificação com uma credencial equivalente de Administrador de Empresa .

Observação

Se fechou o Server Manger do último conjunto de tarefas, inicie o Gestor de Servidor e clique no sinalizador de ação que mostra um ponto de exclamação amarelo.

Selecione a ligação Configurar Serviços de Certificados do Active Directory no servidor de destino

Na página Credenciais , selecione Seguinte.

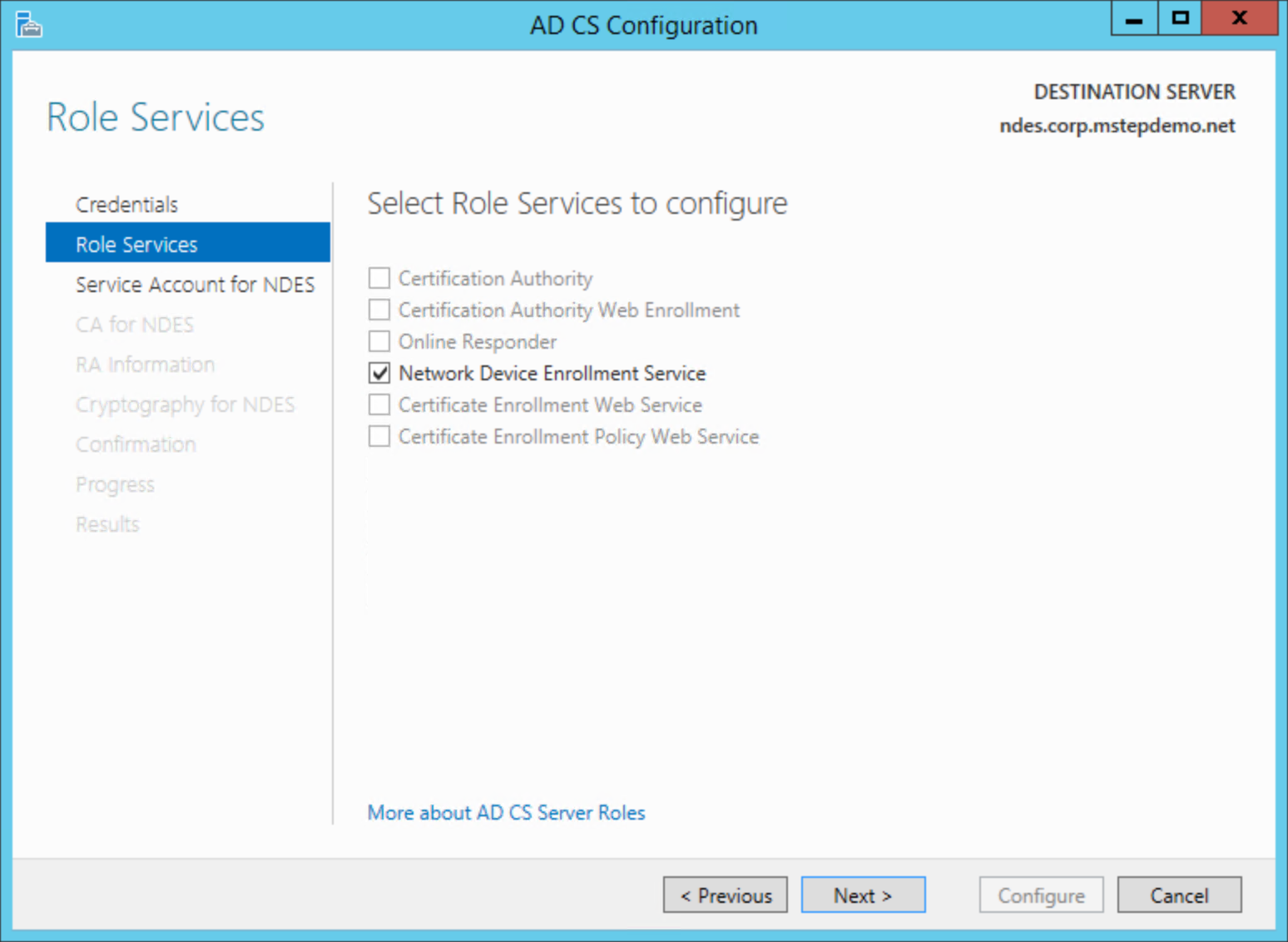

Na página Serviços de Função , selecione Serviço de Inscrição de Dispositivos de Rede e, em seguida, selecione Seguinte

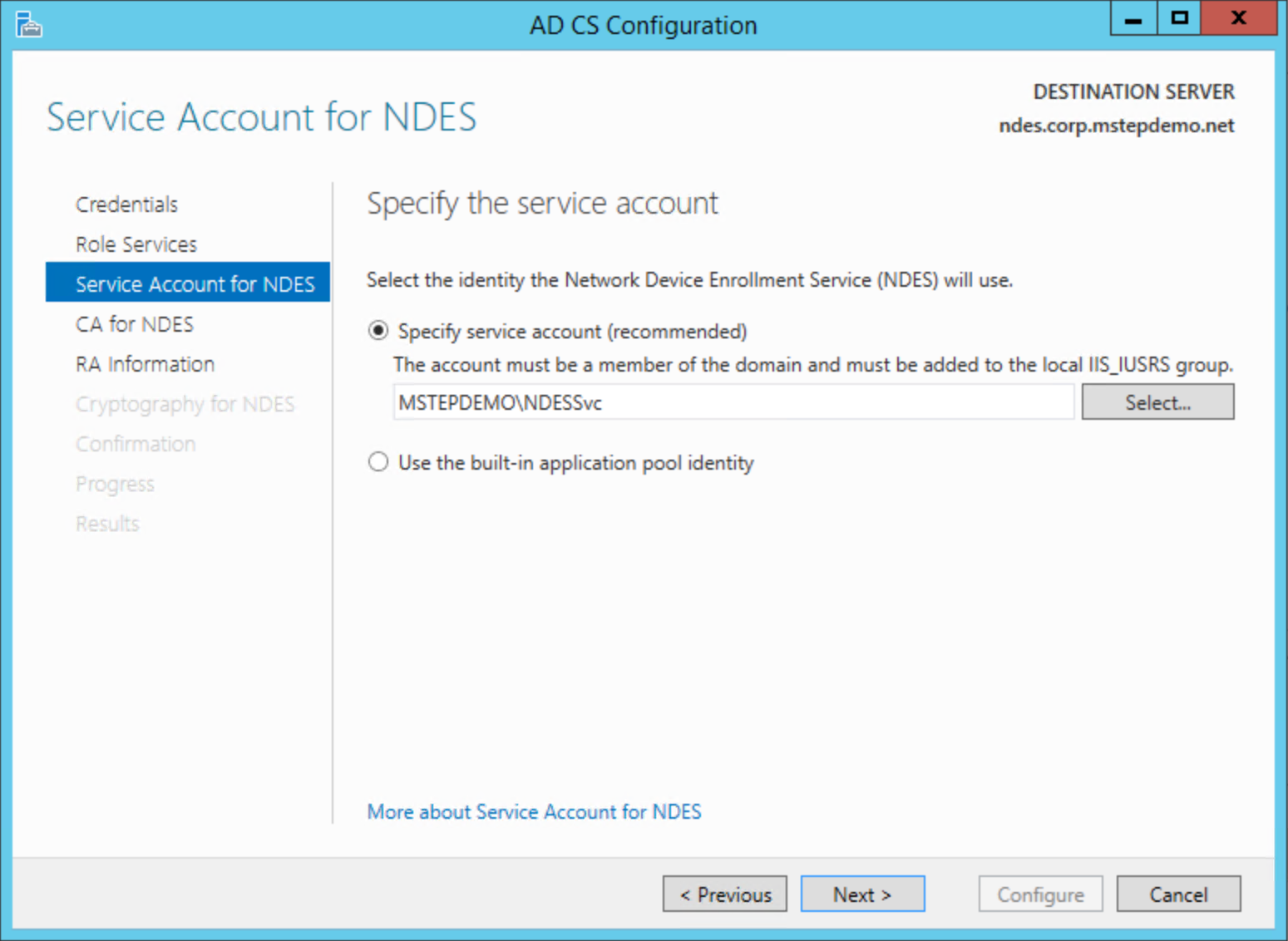

Na página Conta de Serviço do NDES , selecione Especificar conta de serviço (recomendado). Selecione Selecionar.... Escreva o nome de utilizador e a palavra-passe da conta de serviço do NDES na caixa de diálogo Segurança do Windows. Selecione Seguinte

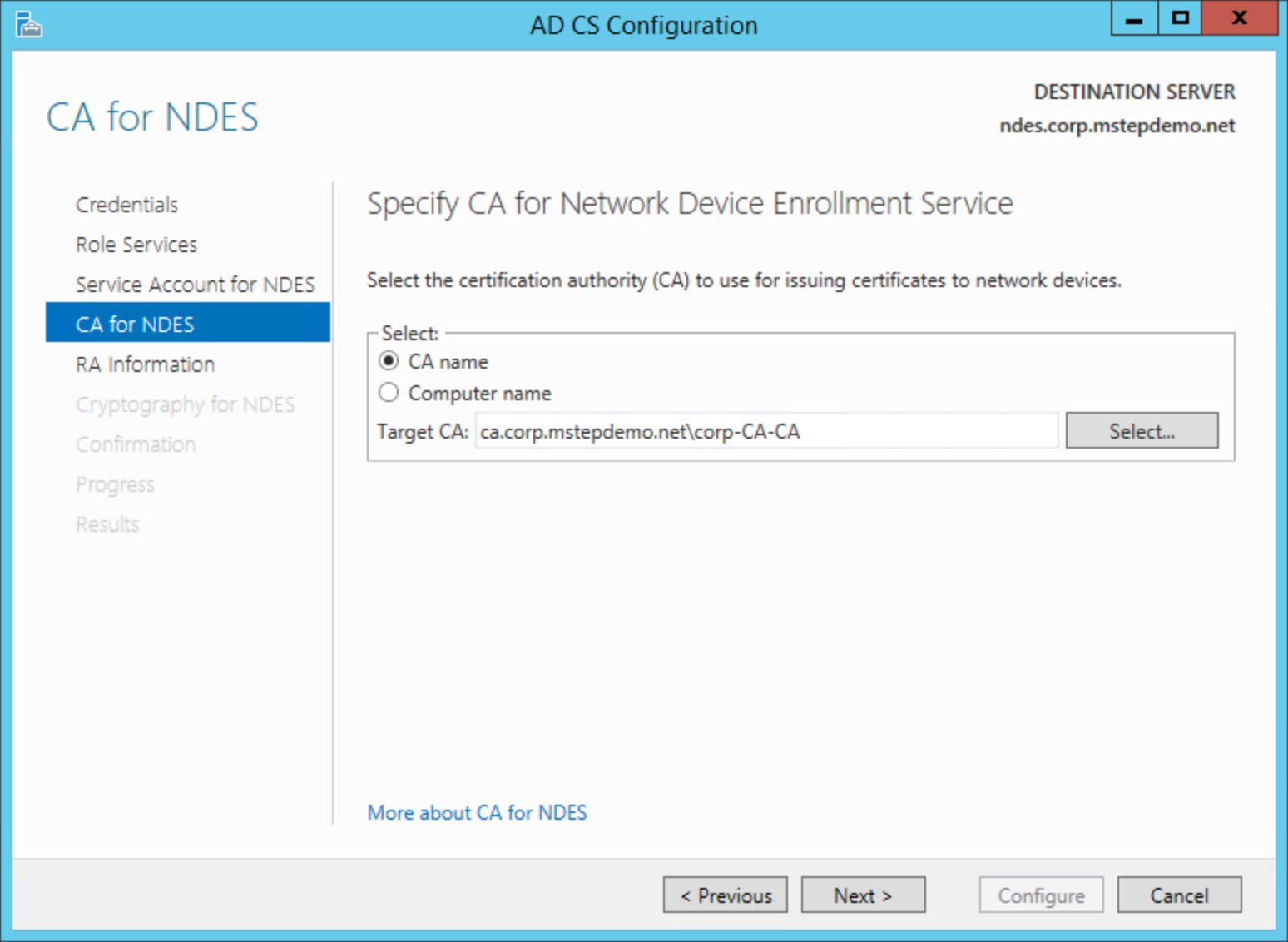

Na página AC para NDES , selecione Nome da AC. Selecione Selecionar.... Selecione a autoridade de certificação emissora a partir da qual o servidor do NDES pede certificados. Selecione Seguinte

Nas Informações de RA, selecione Seguinte

Na página Criptografia do NDES , selecione Seguinte

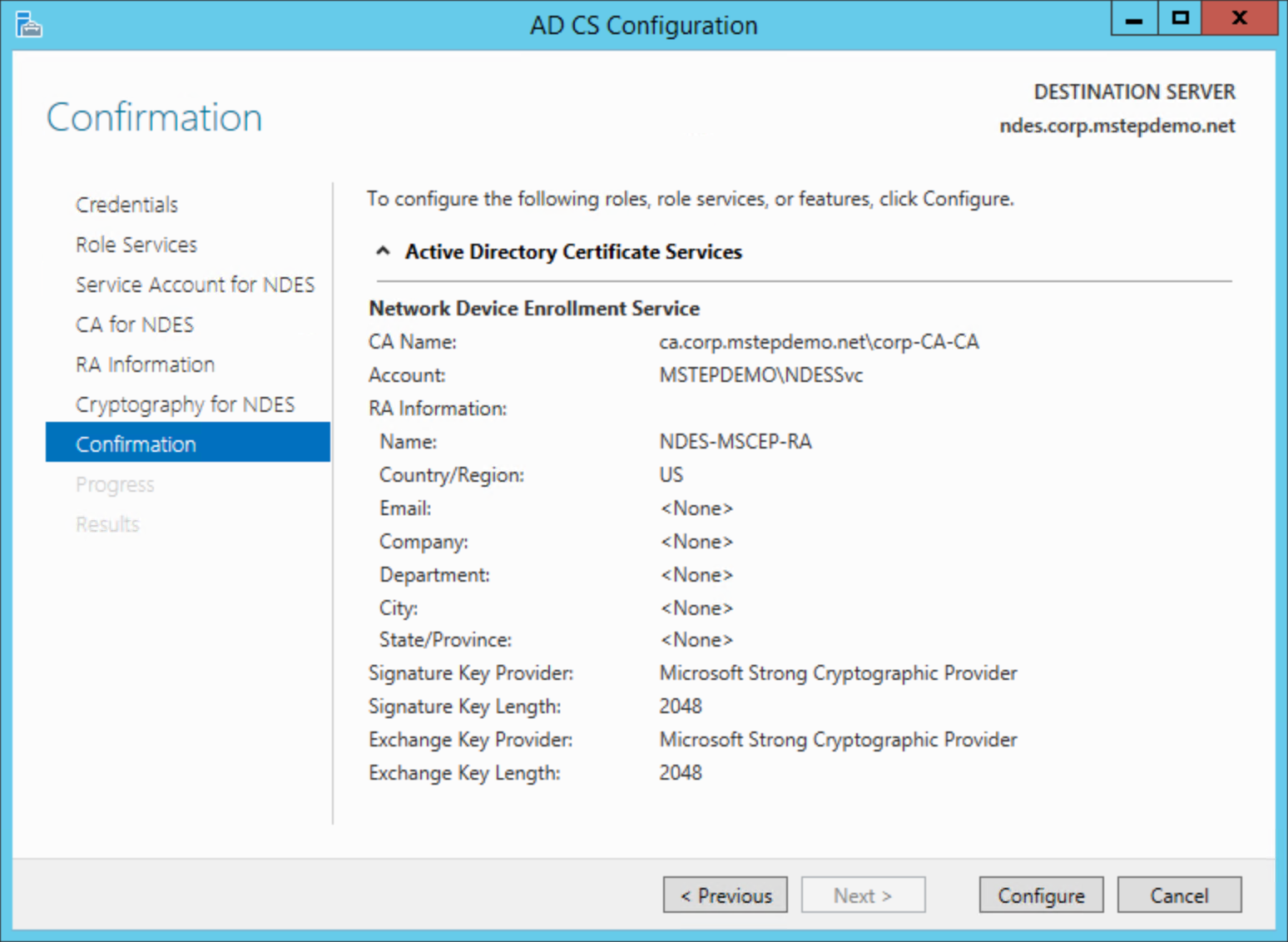

Reveja a página Confirmação . Selecione Configurar

Selecione Fechar após a conclusão da configuração

Configurar Modelos de Certificado no NDES

Um único servidor do NDES pode pedir um máximo de três modelos de certificado. O servidor do NDES determina o certificado a emitir com base no pedido de certificado recebido atribuído no perfil de certificado SCEP do Microsoft Intune. O perfil de certificado SCEP do Microsoft Intune tem três valores.

- Assinatura Digital

- Cifragem de Chaves

- Cifragem de Chaves, Assinatura Digital

Cada valor mapeia para um nome de valor de registo no servidor do NDES. O servidor do NDES traduz um valor fornecido pelo SCEP de entrada para o modelo de certificado correspondente. A tabela abaixo mostra os valores do perfil SCEP dos nomes dos valores do registo do modelo de certificado do NDES.

| Utilização da Chave de Perfil SCEP | Nome do Valor do Registo do NDES |

|---|---|

| Assinatura Digital | SignatureTemplate |

| Cifragem de Chaves | EncryptionTemplate |

| Cifragem de Chaves Assinatura Digital |

GeneralPurposeTemplate |

Idealmente, deve corresponder o pedido de certificado com o nome do valor do registo para manter a configuração intuitiva (os certificados de encriptação utilizam o modelo de encriptação, os certificados de assinatura utilizam o modelo de assinatura, etc.). O resultado deste design intuitivo é o potencial crescimento exponencial no servidor do NDES. Imagine uma organização que precisa de emitir nove certificados de assinatura exclusivos na empresa.

Se for necessário, pode configurar um certificado de assinatura no nome do valor do registo de encriptação ou num certificado de encriptação no valor do registo de assinatura para maximizar a utilização da infraestrutura do NDES. Este design não intuitivo requer a documentação atual e precisa da configuração para garantir que o perfil de certificado SCEP está configurado para inscrever o certificado correto, independentemente da finalidade real. Cada organização tem de equilibrar a facilidade de configuração e administração com uma infraestrutura adicional do NDES e a sobrecarga de gestão fornecida com a mesma.

Inicie sessão no Servidor do NDES com credenciais equivalentes de administrador local .

Abrir uma linha de comandos elevada

Com a tabela acima, decida que nome de valor de registo irá utilizar para pedir certificados de autenticação do Windows Hello para Empresas para dispositivos associados ao Microsoft Entra

Digite o seguinte comando:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v [registryValueName] /t REG_SZ /d [certificateTemplateName]em que registryValueName é um dos três nomes de valores da tabela acima e em que certificateTemplateName é o nome do modelo de certificado que criou para dispositivos associados ao Microsoft Entra para Windows Hello para Empresas. Exemplo:

reg add HKLM\Software\Microsoft\Cryptography\MSCEP /v SignatureTemplate /t REG_SZ /d ENTRAJOINEDWHFBAuthenticationEscreva Y quando o comando pedir permissão para substituir o valor existente

Feche a linha de comandos.

Importante

Utilizar o nome do modelo de certificado; não o nome a apresentar. O nome do modelo de certificado não inclui espaços. Pode ver os nomes dos certificados ao observar o separador Geral das propriedades do modelo de certificado na consola de gestão Modelos de Certificados (certtmpl.msc).

Crie um Proxy de Aplicações Web para o URL interno do NDES.

A inscrição de certificados para dispositivos associados ao Microsoft Entra ocorre através da Internet. Como resultado, os URLs internos do NDES têm de estar acessíveis externamente. Pode fazê-lo de forma fácil e segura com o proxy de aplicações do Microsoft Entra. O proxy de aplicações do Microsoft Entra fornece início de sessão único e acesso remoto seguro para aplicações Web alojadas no local, como os Serviços de Inscrição de Dispositivos de Rede.

Idealmente, pode configurar o seu perfil de certificado SCEP do Microsoft Intune para utilizar vários URLs do NDES externos. Isto permite ao Microsoft Intune fazer o balanceamento de carga round robin dos pedidos de certificado para Servidores do NDES configurados de forma idêntica (cada servidor do NDES pode acomodar aproximadamente 300 pedidos simultâneos). O Microsoft Intune envia estes pedidos para o Microsoft Entra Application Proxies.

Os proxies da Aplicação Microsoft Entra são servidos por agentes do Conector do Proxy de Aplicações simples. Veja O que é o Proxy de Aplicações para obter mais detalhes. Estes agentes são instalados nos seus dispositivos no local associados a um domínio e estabelecem uma ligação de saída segura autenticada ao Azure, a aguardar o processamento de pedidos do Microsoft Entra Application Proxies. Pode criar grupos de conectores no Microsoft Entra ID para atribuir conectores específicos a aplicações específicas do serviço.

Grupo de conectores round robin automaticamente, balanceamento de carga dos pedidos do proxy da aplicação Microsoft Entra para os conectores no grupo de conectores atribuído. Isto garante que os pedidos de certificados do Windows Hello para Empresas têm vários conectores de proxy de aplicações do Microsoft Entra dedicados exclusivamente disponíveis para satisfazer pedidos de inscrição. O balanceamento de carga dos servidores e conectores do NDES deve garantir que os utilizadores inscrevem os respetivos certificados do Windows Hello para Empresas em tempo útil.

Transferir e Instalar o Agente do Conector do Proxy de Aplicações

Entrar uma estação de trabalho com acesso equivalente a um usuário de domínio.

- Acesso ao centro de administração do Microsoft Entra como, pelo menos , administrador de aplicações

- Selecione Todos os serviços. Escreva Microsoft Entra ID para filtrar a lista de serviços. Em SERVIÇOS, selecione Microsoft Entra ID

- Em GERIR, selecione Proxy de aplicações

- Selecione Transferir serviço do conector. Selecione Aceitar termos & Transferir. Guarde o ficheiro (AADApplicationProxyConnectorInstaller.exe) numa localização acessível por outras pessoas no domínio

- Iniciar sessão no computador que irá executar o conector com acesso equivalente a um utilizador de domínio

Importante

Instale um mínimo de dois conectores do Proxy do Microsoft Entra ID para cada Proxy de Aplicações do NDES. Localize estrategicamente os conectores de proxy de aplicações do Microsoft Entra em toda a sua organização para garantir a máxima disponibilidade. Lembre-se de que os dispositivos que executam o conector têm de conseguir comunicar com o Azure e os servidores do NDES no local

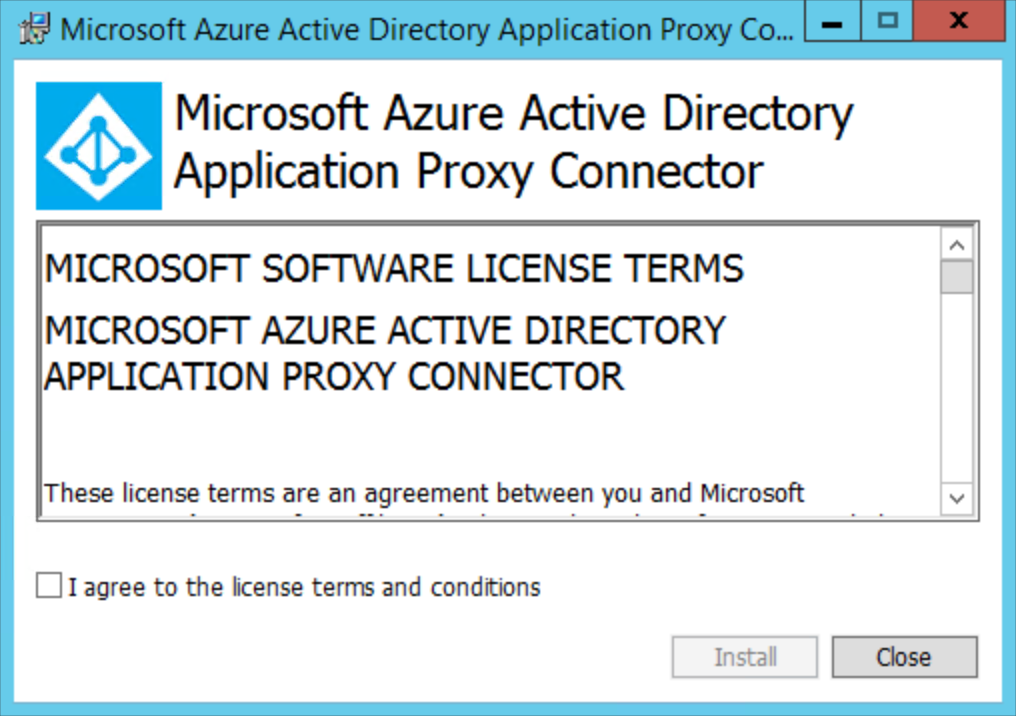

- Iniciar AADApplicationProxyConnectorInstaller.exe

- Leia os termos de licenciamento e, em seguida, selecione Concordo com os termos e condições da licença.

Selecione Instalar

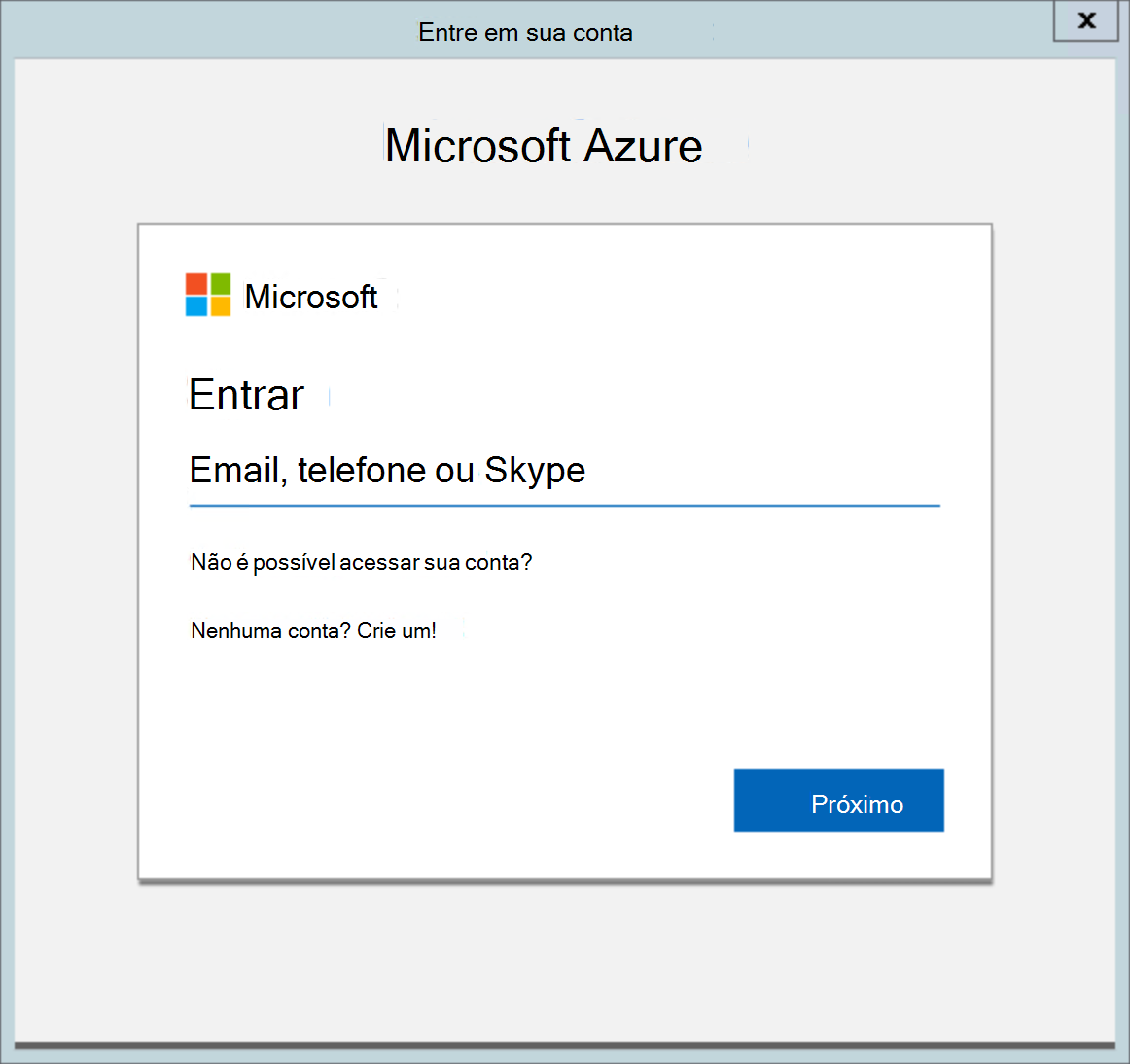

- Iniciar sessão como, pelo menos, um Conector do Proxy de Aplicações do Administrador de Aplicações do

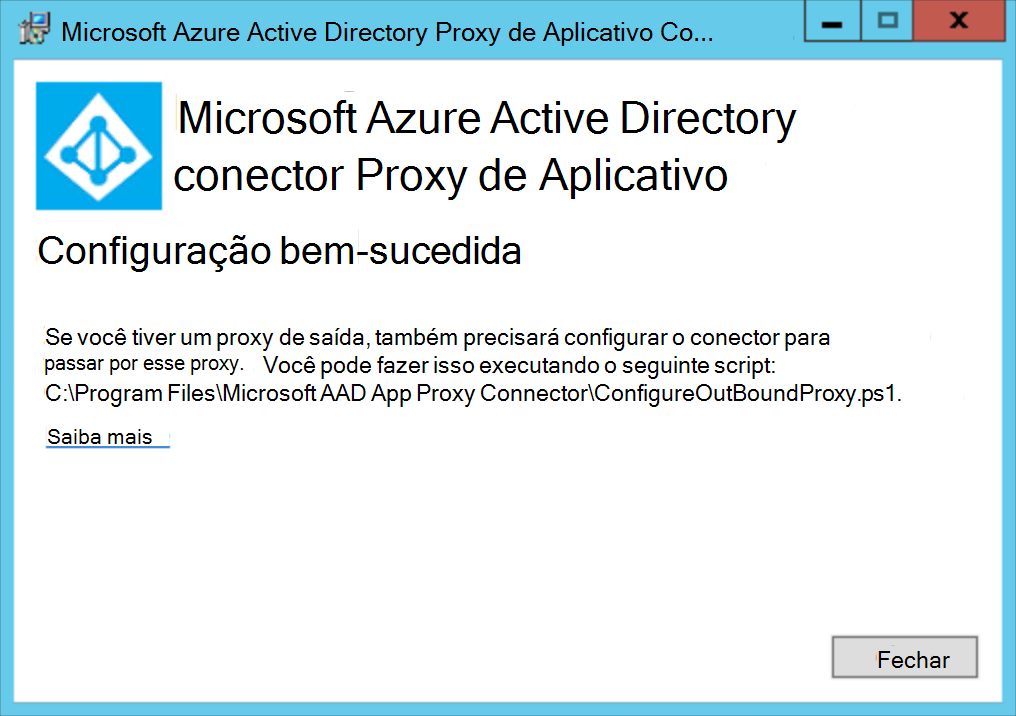

- Quando a instalação estiver concluída. Leia as informações sobre os servidores proxy de saída. Selecione Fechar

- Repita os passos 5 a 10 para cada dispositivo que irá executar o conector de proxy de aplicações do Microsoft Entra para implementações de certificados do Windows Hello para Empresas

Criar um Grupo de Conectores

Entrar uma estação de trabalho com acesso equivalente a um usuário de domínio.

Acesso ao centro de administração do Microsoft Entra como, pelo menos , administrador de aplicações

Selecione Todos os serviços. Escreva Microsoft Entra ID para filtrar a lista de serviços. Em SERVIÇOS, selecione Microsoft Entra ID

Em GERIR, selecione Proxy de aplicações.

Selecione Novo Grupo de Conectores. Em Nome, escreva Conectores WHFB do NDES.

Selecione cada agente de conector na lista Conectores que irá atender pedidos de inscrição de certificados do Windows Hello para Empresas

Selecione Salvar.

Criar o Proxy de Aplicações do Azure

Entrar uma estação de trabalho com acesso equivalente a um usuário de domínio.

Acesso ao centro de administração do Microsoft Entra como, pelo menos , administrador de aplicações

Selecione Todos os serviços. Escreva Microsoft Entra ID para filtrar a lista de serviços. Em SERVIÇOS, selecione Microsoft Entra ID

Em GERIR, selecione Proxy de aplicações

Selecione Configurar uma aplicação

Em Definições Básicas junto a Nome, escreva WHFB NDES 01. Escolha um nome que correlacione esta definição de proxy de aplicações do Microsoft Entra com o servidor do NDES no local. Cada servidor do NDES tem de ter o seu próprio proxy de aplicações do Microsoft Entra, uma vez que dois servidores do NDES não podem partilhar o mesmo URL interno

Junto a URL interno, escreva o nome DNS interno e completamente qualificado do servidor do NDES associado a este proxy de aplicações do Microsoft Entra. Por exemplo,

https://ndes.corp.mstepdemo.net. Tem de corresponder ao nome do anfitrião principal (Nome da Conta do Computador do AD) do servidor do NDES e prefixar o URL com httpsEm URL Interno, selecione https:// na primeira lista. Na caixa de texto junto a https://, escreva o nome do anfitrião que pretende utilizar como nome de anfitrião externo para o proxy da aplicação Microsoft Entra. Na lista junto ao nome do anfitrião que escreveu, selecione um sufixo DNS que pretende utilizar externamente para o proxy da aplicação Microsoft Entra. Recomenda-se que utilize a predefinição , -[tenantName].msapproxy.net, em que [tenantName] é o seu nome de inquilino atual do Microsoft Entra (-mstephendemo.msappproxy.net).

Selecione Passthrough na lista Pré-autenticação

Selecione Conectores WHFB do NDES na lista Grupo de Conectores

Em Definições Adicionais, selecione Predefinição em Tempo Limite da Aplicação de Back-end. Na secção Traduzir URLs Em , selecione Sim junto a Cabeçalhos e selecione Não junto a Corpo da Aplicação

Selecione Adicionar

Saia do Portal do Azure.

Importante

Anote os URLs internos e externos. Irá precisar destas informações quando inscrever o certificado de Autenticação do NDES-Intune.

Inscrever o certificado de Autenticação do NDES-Intune

Esta tarefa inscreve um certificado de autenticação de cliente e servidor utilizado pelo conector do Intune e pelo servidor do NDES.

Inicie sessão no servidor do NDES com acesso equivalente aos administradores locais.

Iniciar o Gestor de Certificados de Computador Local (certlm.msc)

Expandir o nó Pessoal no painel de navegação

Clique com o botão direito em Pessoal. Selecione Todas as Tarefas e Pedir Novo Certificado

Selecione Seguinte na página Antes de Começar

Selecione Seguinte na página Selecionar Política de Inscrição de Certificados

Na página Pedir Certificados, selecione a caixa de verificação Autenticação do NDES-Intune

Selecione a opção Mais informações necessárias para se inscrever neste certificado. Clique aqui para configurar a ligação de definições

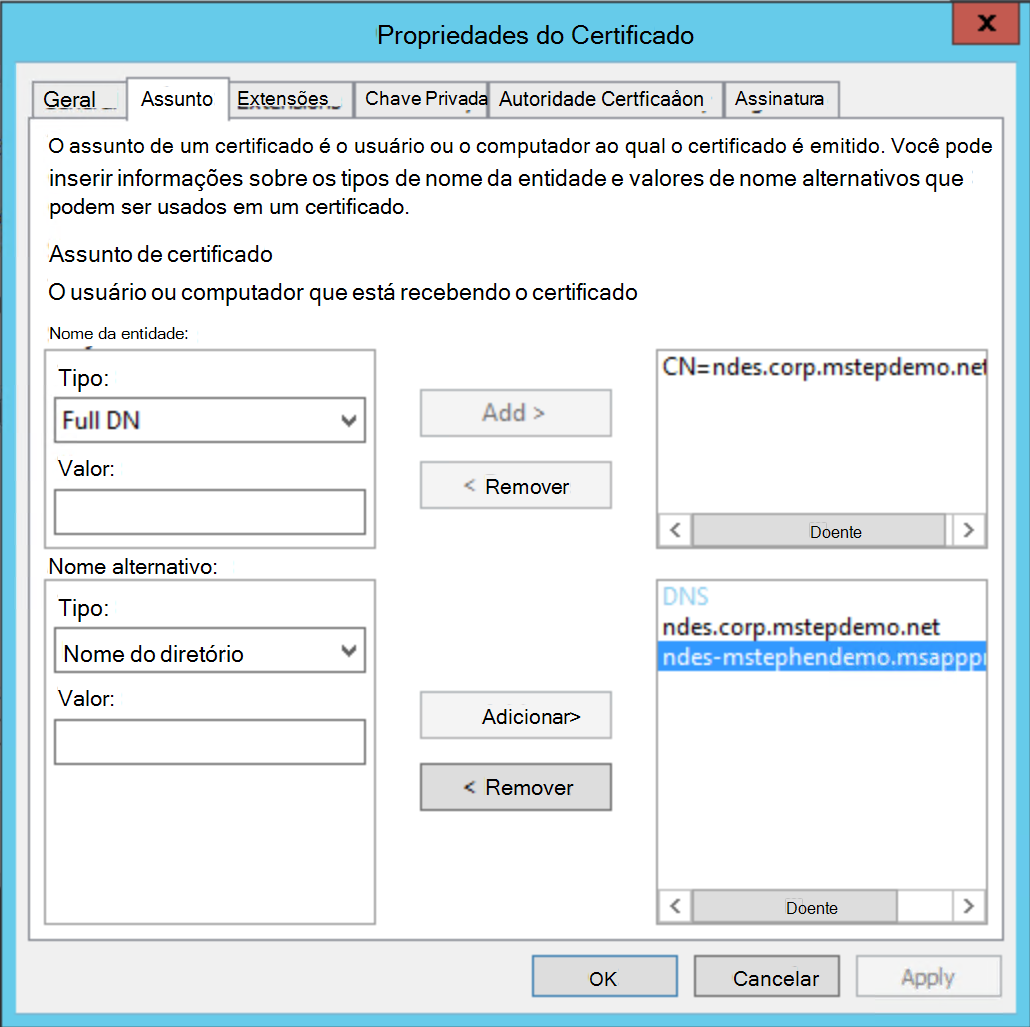

Em Nome do assunto, selecione Nome comum na lista Tipo. Escreva o URL interno utilizado na tarefa anterior (sem o https://, por exemplo , ndes.corp.mstepdemo.net) e, em seguida, selecione Adicionar

Em Nome alternativo, selecione DNS na lista Tipo. Escreva o URL interno utilizado na tarefa anterior (sem o https://, por exemplo , ndes.corp.mstepdemo.net). Selecione Adicionar. Escreva o URL externo utilizado na tarefa anterior (sem o https://, por exemplo , ndes-mstephendemo.msappproxy.net). Selecione Adicionar. Selecione OK quando terminar

Selecione Inscrever

Repita estes passos para todos os Servidores do NDES utilizados para pedir certificados de autenticação do Windows Hello para Empresas para dispositivos associados ao Microsoft Entra

Configurar a Função de Servidor Web

Esta tarefa configura a função de Servidor Web no servidor do NDES para utilizar o certificado de autenticação de servidor.

Inicie sessão no servidor do NDES com acesso equivalente ao administrador local.

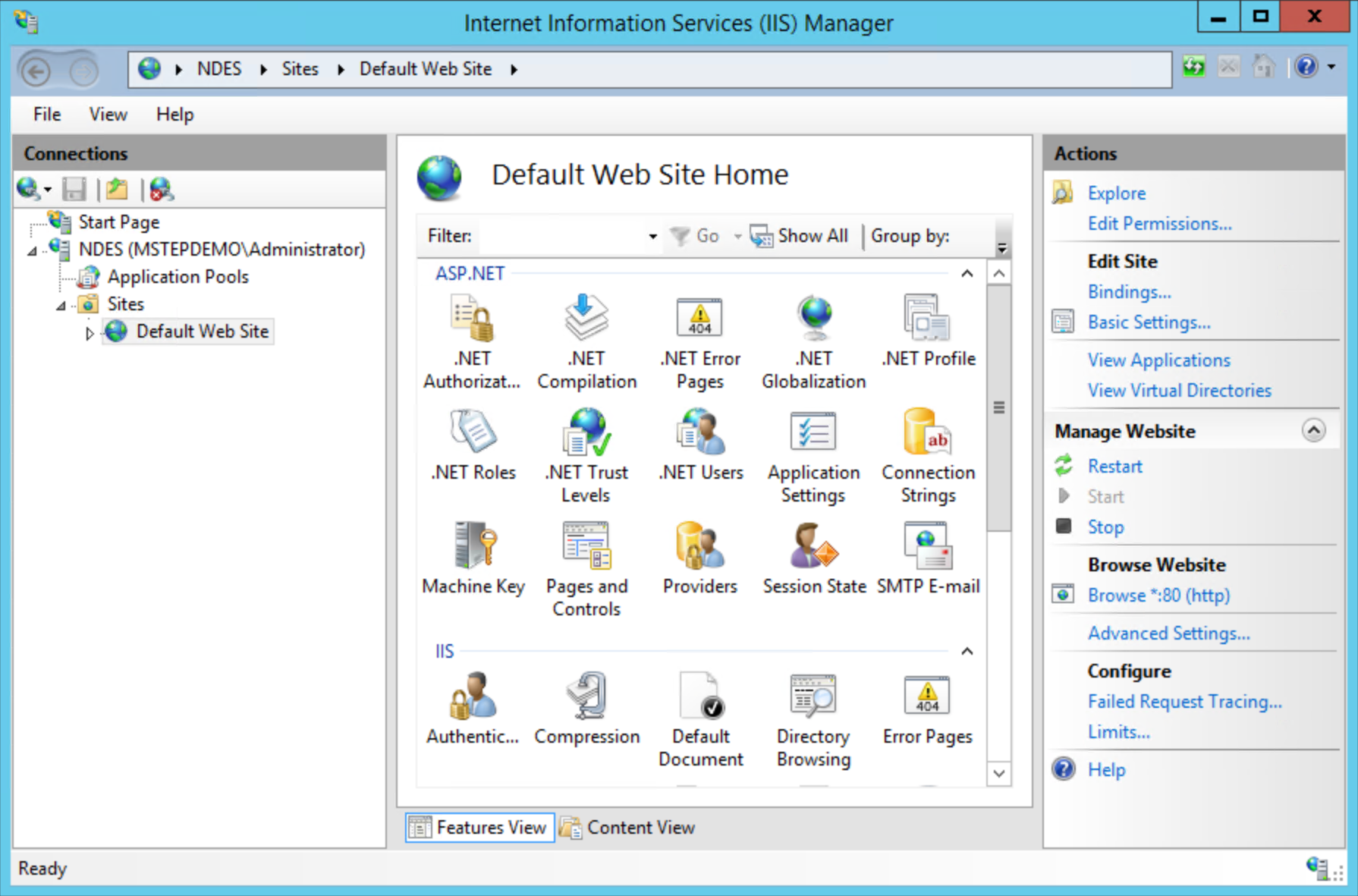

Iniciar o Gestor de Serviços de Informação Internet (IIS) a partir das Ferramentas Administrativas

Expanda o nó que tem o nome do servidor do NDES. Expandir Sites e selecionar Web Site Predefinido

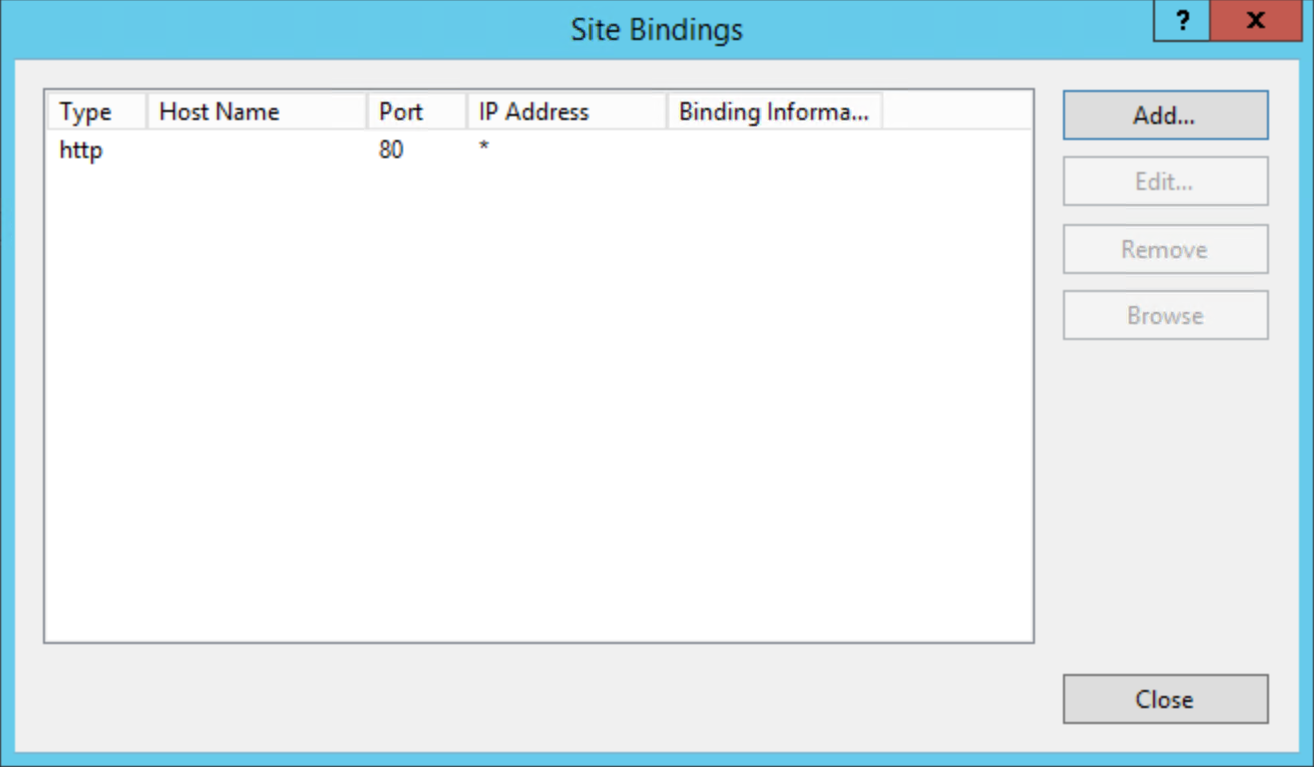

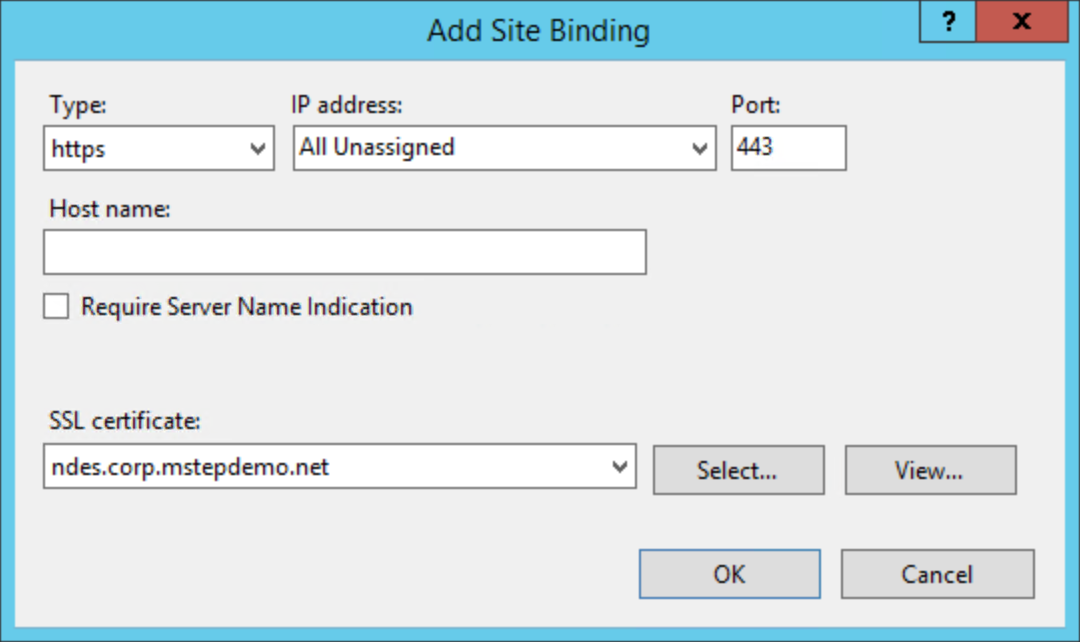

Selecione Enlaces... em Ações. Selecione Adicionar.

Selecione https em Tipo. Confirme que o valor da Porta é 443

Selecione o certificado que inscreveu anteriormente na lista de certificados SSL . Selecione OK

Selecione http na lista Enlaces de Site . Selecione Remover

Selecione Fechar na caixa de diálogo Enlaces de Site

Fechar o Gestor de Serviços de Informação Internet (IIS)

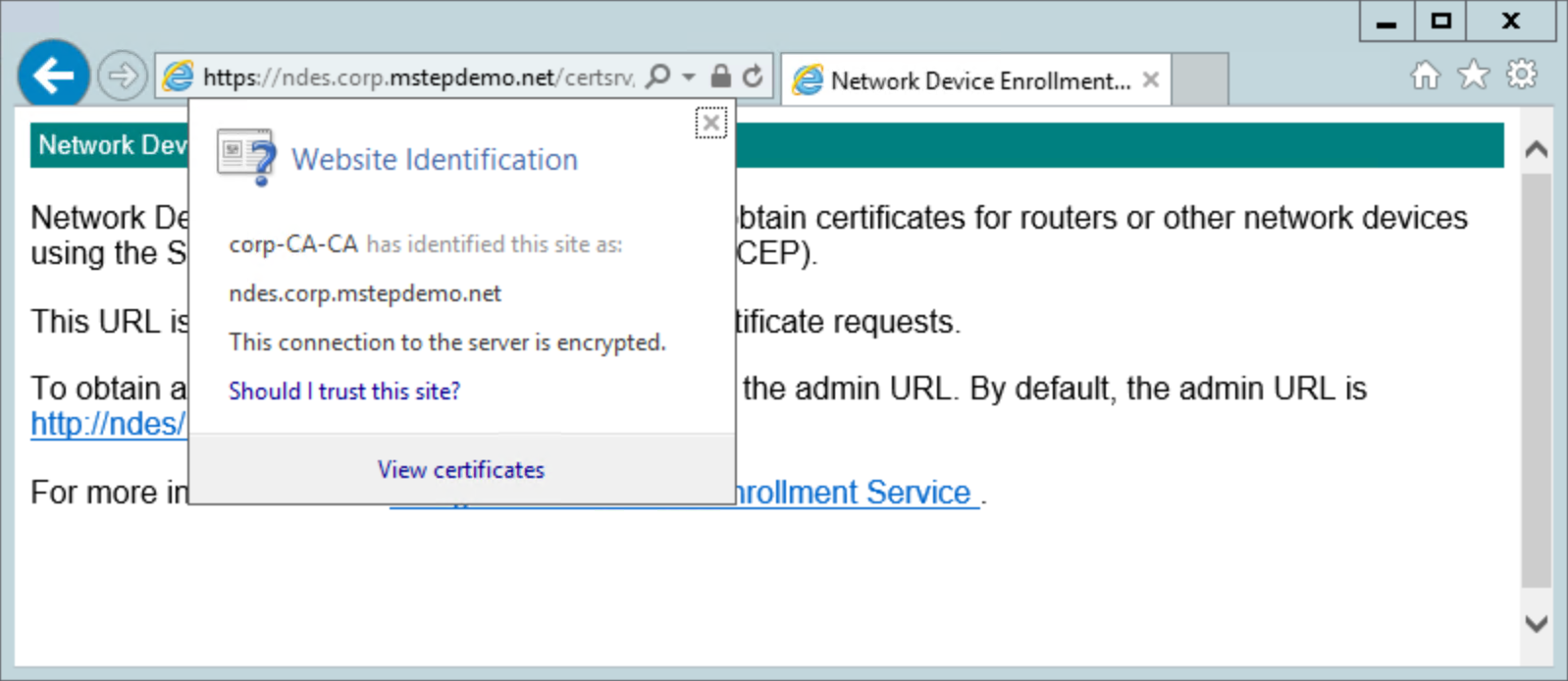

Verificar a configuração

Esta tarefa confirma a configuração do TLS para o servidor do NDES.

Inicie sessão no servidor do NDES com acesso equivalente ao administrador local.

Desativar a Configuração de Segurança Avançada do Internet Explorer

- Abra Gerenciador do Servidor. Selecione Servidor Local no painel de navegação

- Selecione Ativado junto a Configuração de Segurança Avançada do IE na secção Propriedades

- Na caixa de diálogo Configuração de Segurança Avançada do Internet Explorer, em Administradores, selecione Desativado. Selecione OK

- Fechar Gestor de Servidores

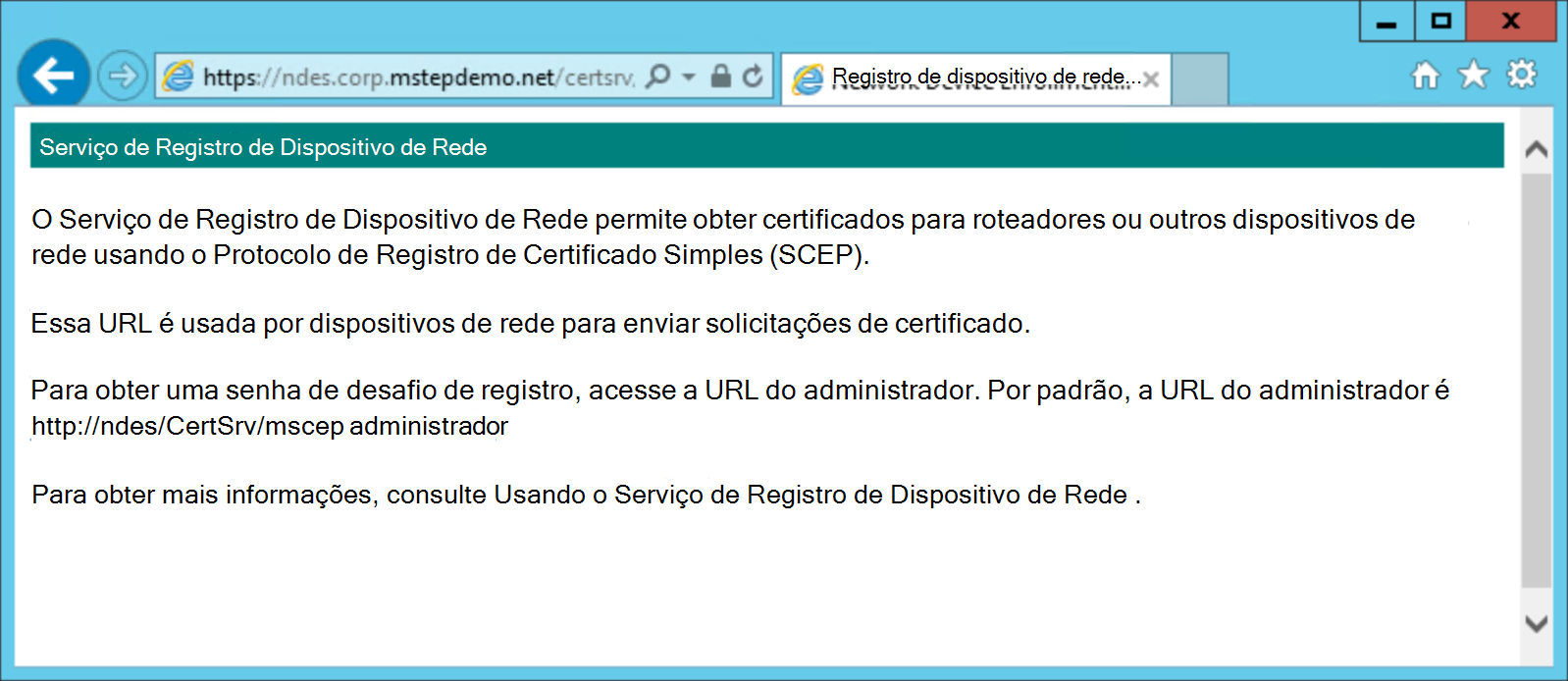

Testar o servidor Web do NDES

Abrir o Internet Explorer

Na barra de navegação, escreva

https://[fqdnHostName]/certsrv/mscep/mscep.dllem que [fqdnHostName] é o nome de anfitrião DNS interno completamente qualificado do servidor do NDES.

Deve ser apresentada uma página Web semelhante à seguinte no browser. Se não vir uma página semelhante ou se receber uma mensagem 503 Serviço indisponível , certifique-se de que a conta de Serviço do NDES tem os direitos de utilizador adequados. Também pode rever o registo de eventos da Aplicação para eventos com a origem NetworkDeviceEnrollmentService .

Confirme que o site utiliza o certificado de autenticação de servidor.

Configurar os Serviços de Inscrição de Dispositivos de Rede para trabalhar com o Microsoft Intune

Configurou com êxito os Serviços de Inscrição de Dispositivos de Rede. Agora, tem de modificar a configuração para funcionar com o Intune Certificate Connector. Nesta tarefa, irá ativar o servidor do NDES e http.sys para processar URLs longos.

- Configurar o NDES para suportar URLs longos

Configurar o NDES e HTTP para suportar URLs longos

Inicie sessão no servidor do NDES com acesso equivalente ao administrador local.

Configurar o Web Site Predefinido

Iniciar o Gestor de Serviços de Informação Internet (IIS) a partir das Ferramentas Administrativas

Expanda o nó que tem o nome do servidor do NDES. Expandir Sites e selecionar Web Site Predefinido

No painel de conteúdo, faça duplo clique em Filtragem de Pedidos. Selecione Editar Definições de Funcionalidade... no painel de ação

Selecione Permitir extensões de nome de ficheiro não listadas

Selecione Permitir verbos não listados

Selecione Permitir carateres de bits altos

Tipo 30000000 em Comprimento máximo permitido do conteúdo (Bytes)

Tipo 65534 no Comprimento máximo do URL (Bytes)

Tipo 65534 na cadeia de consulta máxima (Bytes)

Clique em OK. Fechar o Gestor de Serviços de Informação Internet (IIS)

Configurar Parâmetros para HTTP.SYS

Abrir uma linha de comandos elevada

Execute os seguintes comandos:

reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxFieldLength /t REG_DWORD /d 65534 reg add HKLM\SYSTEM\CurrentControlSet\Services\HTTP\Parameters /v MaxRequestBytes /t REG_DWORD /d 65534Reiniciar o servidor do NDES

Transferir, Instalar e Configurar o Intune Certificate Connector

A aplicação Intune Certificate Connector permite ao Microsoft Intune inscrever certificados com a PKI no local para utilizadores em dispositivos geridos pelo Microsoft Intune.

Para saber como transferir, instalar e configurar o Intune Certificate Connector, veja Instalar o Certificate Connector para o Microsoft Intune.

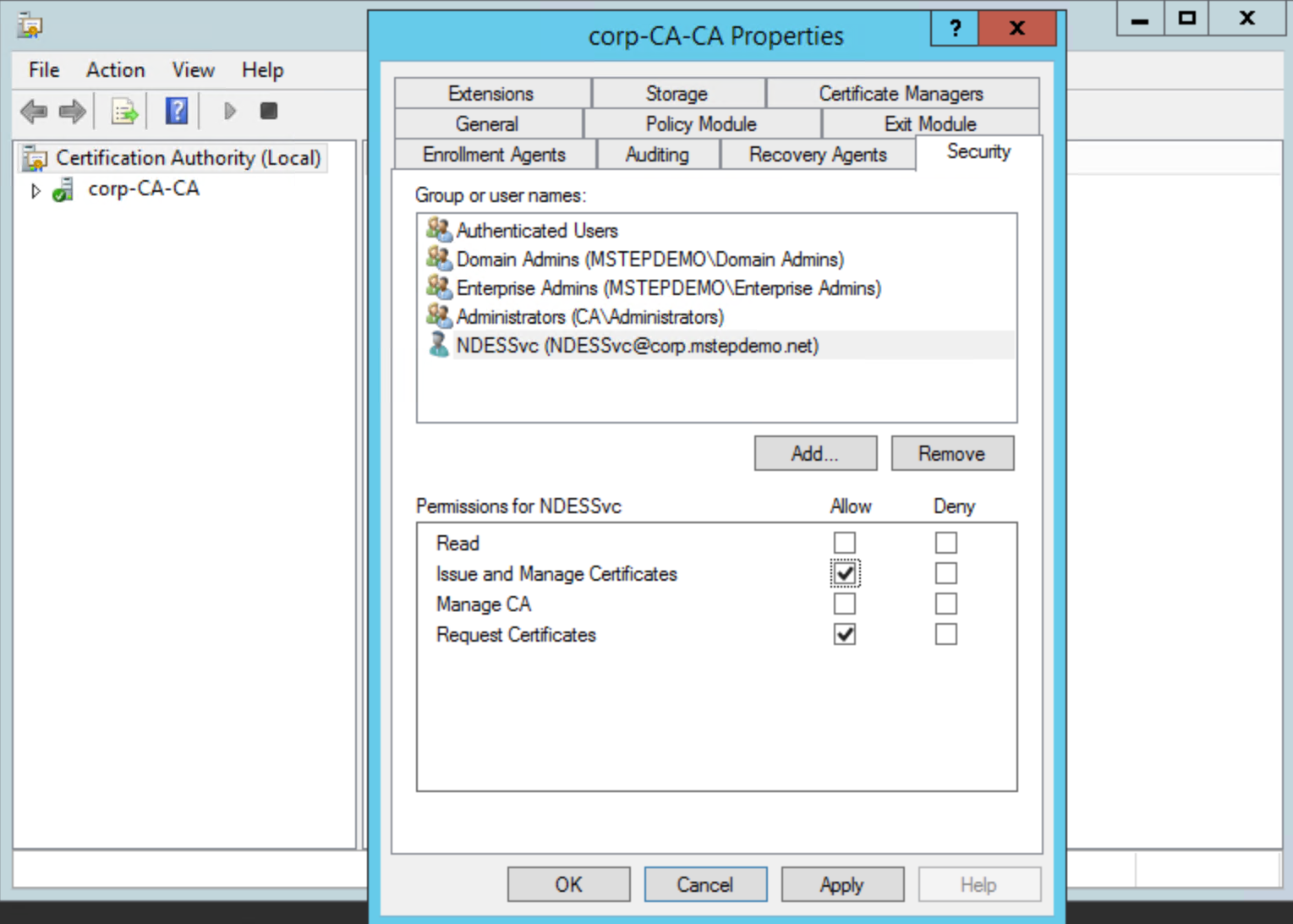

Configurar o Conector do NDES para revogação de certificados (Opcional)

Opcionalmente (não obrigatório), pode configurar o conector do Intune para revogação de certificados quando um dispositivo é eliminado, não inscrito ou quando o perfil de certificado fica fora do âmbito do utilizador visado (os utilizadores são removidos, eliminados ou o perfil é eliminado). Tem de selecionar a opção Revogação de certificados durante a configuração do conector para ativar a revogação automática de certificados para certificados emitidos a partir de uma Autoridade de Certificação do Microsoft Active Directory. Além disso, tem de ativar a conta do Serviço do NDES para revogação.

Inicie sessão na autoridade de certificação utilizada pelo Conector do NDES com acesso equivalente ao administrador de domínio

Iniciar a consola de gestão da Autoridade de Certificação

No painel de navegação, clique com o botão direito do rato no nome da autoridade de certificação e selecione Propriedades

Selecione o separador Segurança e, em seguida, selecione Adicionar. Na caixa Introduzir os nomes dos objetos a selecionar , introduza NDESSvc (ou o nome que atribuiu à conta do Serviço do NDES). Selecione Verificar Nomes e, em seguida, selecione OK. Selecione a conta de Serviço do NDES na lista Nomes de grupos ou utilizadores . Selecione Permitir para a permissão Emitir e Gerir Certificados . Selecione OK

Fechar a Autoridade de Certificação

Criar e Atribuir um Perfil de Certificado scep (Simple Certificate Enrollment Protocol)

Criar um Grupo de Utilizadores de Certificados WHFB ENTRA JOINED

Entrar uma estação de trabalho com acesso equivalente a um usuário de domínio.

Acesso ao centro de administração do Microsoft Entra como, pelo menos , administrador de aplicações

Selecione Todos os serviços. Escreva Microsoft Entra ID para filtrar a lista de serviços. Em SERVIÇOS, selecione Microsoft Entra ID

Selecione Grupos. Selecione Novo grupo

Selecione Segurança na lista Tipo de grupo

Em Nome do Grupo, escreva o nome do grupo. Por exemplo, Utilizadores de Certificado WHFB ASSOCIADOs ao ENTRA

Forneça uma descrição do Grupo, se aplicável

Selecione Atribuído na lista Tipo de associação

Selecione Membros. Utilize o painel Selecionar membros para adicionar membros a este grupo. Quando terminar, selecione Selecionar

Selecione Criar.

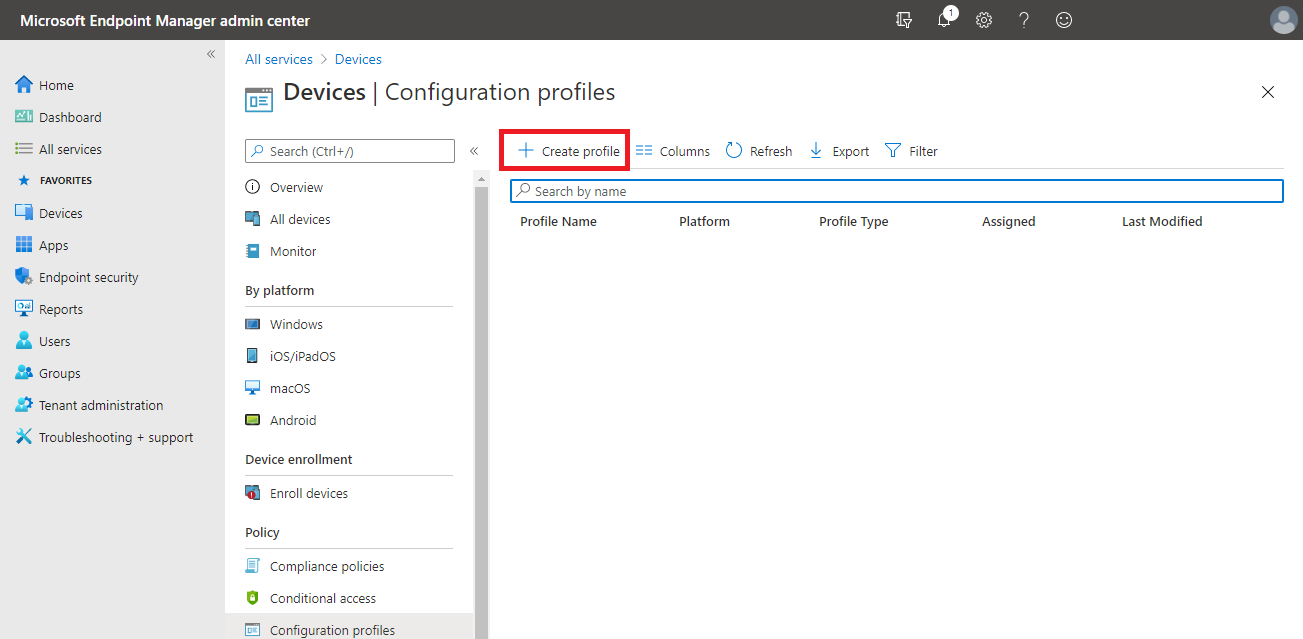

Criar um Perfil de Certificado SCEP

Entrar uma estação de trabalho com acesso equivalente a um usuário de domínio.

- Iniciar sessão no centro de administração do Microsoft Intune

- Selecione Dispositivos e, em seguida, selecione Perfis de Configuração

- Selecione Criar Perfil.

- Selecione Windows 10 e posterior na lista Plataforma

- Escolha o certificado SCEP na lista Perfil e selecione Criar

- O assistente certificado SCEP deve abrir. Junto a Nome, escreva Inscrição de Certificados WHFB

- Junto a Descrição, forneça uma descrição relevante para o seu ambiente e, em seguida, selecione Seguinte

- Selecionar Utilizador como um tipo de certificado

- Configure o período de validade do certificado para corresponder à sua organização.

Importante

Lembre-se de que tem de configurar a autoridade de certificação para permitir que o Microsoft Intune configure a validade do certificado

- Selecione Inscrever no Windows Hello para Empresas; caso contrário, falhe (Windows 10 e posterior) na lista Fornecedor de armazenamento de chaves (KSP)

- Junto a Formato do nome do requerente, escreva CN={{OnPrem_Distinguished_Name}} para tornar o nome único no local no assunto do certificado emitido

Observação

Se o nome único contiver carateres especiais como um sinal de adição ("+"), vírgula (","), ponto e vírgula (";" ou sinal de igual ("="), o nome entre parênteses retos tem de estar entre aspas:

CN="{{OnPrem_Distinguished_Name}}".Se o comprimento do nome único for superior a 64 carateres, a imposição do comprimento do nome na Autoridade de Certificação tem de ser desativada.

- Especifique o Nome Principal de Utilizador (UPN) como um parâmetro Nome Alternativo do Requerente . Defina o respetivo valor como {{UserPrincipalName}}

- Veja a tarefa "Configurar Modelos de Certificado no NDES" para saber como configurou o modelo de certificado de Autenticação WHFB ASSOCIADO AO ENTRA no registo. Selecione a combinação adequada de utilizações de chaves na lista Utilizações de Chaves que mapeiam para o modelo do NDES configurado no registo. Neste exemplo, o modelo de certificado autenticação WHFB ASSOCIADO ao ENTRA foi adicionado ao nome do valor do registo SignatureTemplate . A Utilização da chave que mapeia para esse nome de valor de registo é Assinatura Digital

- Selecione um perfil de certificado Fidedigno configurado anteriormente que corresponda ao certificado de raiz da autoridade de certificação emissora como um certificado de raiz para o perfil

- Em Utilização da chave expandida, escreva Início de Sessão do Smart Card em Nome. Escreva 1.3.6.1.4.1.311.20.2.2 em Identificador de objeto. Selecione Adicionar

- Escreva uma percentagem (sem o sinal de percentagem) junto a Limiar de Renovação para determinar quando o certificado deve tentar renovar. O valor recomendado é 20

- Em URLs do Servidor SCEP, escreva o nome externo completamente qualificado do proxy de aplicações do Microsoft Entra que configurou. Acrescente ao nome /certsrv/mscep/mscep.dll. Por exemplo,

https://ndes-mtephendemo.msappproxy.net/certsrv/mscep/mscep.dll. Selecione Adicionar. Repita este passo para cada proxy adicional de aplicações do Microsoft Entra do NDES que configurou para emitir certificados do Windows Hello para Empresas. Pedidos de balanceamento de carga round robin do Microsoft Intune entre os URLs listados no perfil de certificado SCEP - Selecione Seguinte

- Selecione Seguinte várias vezes para ignorar os passos Etiquetas de âmbito, Atribuições e Regras de Aplicabilidade do assistente e selecione Criar

Atribuir Grupo ao Perfil de Certificado de Inscrição de Certificados WHFB

Entrar uma estação de trabalho com acesso equivalente a um usuário de domínio.

- Iniciar sessão no centro de administração do Microsoft Intune

- Selecione Dispositivos e, em seguida, selecione Perfis de Configuração

- Selecione Inscrição de Certificados WHFB

- Selecione Propriedades e, em seguida, selecione Editar junto à secção Atribuições

- No painel Atribuições , selecione Grupos Selecionados na lista Atribuir a .

Selecione Selecionar grupos a incluir.

- Selecione o grupo Utilizadores de Certificado WHFB ASSOCIADO AO ENTRA . Selecione Selecionar

- Selecione Rever + Guardar e, em seguida, Guardar

Concluiu a configuração com êxito. Adicione utilizadores que precisem de inscrever um certificado de autenticação do Windows Hello para Empresas ao grupo Utilizadores de Certificado WHFB ASSOCIADO AO ENTRA . Este grupo, combinado com a configuração do Windows Hello para Empresas de inscrição de dispositivos, pede ao utilizador para se inscrever no Windows Hello para Empresas e inscrever um certificado que pode ser utilizado para autenticação em recursos no local.

Observação

O fornecedor de serviços de configuração (CSP) do Passport for Work que é utilizado para gerir o Windows Hello para Empresas com a Gestão de Dispositivos Móveis (MDM) contém uma política denominada UseCertificateForOnPremAuth. Esta política não é necessária ao implementar certificados para utilizadores do Windows Hello para Empresas através das instruções descritas neste documento e não deve ser configurada. Os dispositivos geridos com MDM onde UseCertificateForOnPremAuth está ativado falharão uma verificação de pré-requisitos para o aprovisionamento do Windows Hello para Empresas. Esta falha irá impedir os utilizadores de configurarem o Windows Hello para Empresas se ainda não o tiverem configurado.

Revisão da seção

- Requisitos

- Preparar o Microsoft Entra Connect

- Preparar a Conta de Serviço dos Serviços de Inscrição de Dispositivos de Rede (NDES)

- Preparar a Autoridade de Certificação do Active Directory

- Instalar e Configurar a Função do NDES

- Configurar os Serviços de Inscrição de Dispositivos de Rede para trabalhar com o Microsoft Intune

- Transferir, Instalar e Configurar o Intune Certificate Connector

- Criar e Atribuir um Protocolo de Inscrição de Certificados Simples (Perfil de Certificado SCEP)