Como fazer: Conectar diferentes fontes de dados

Importante

A partir de 20 de setembro de 2023, você não poderá criar novos recursos do Consultor de Métricas. O serviço de Consultor de Métricas será desativado no dia 1º de outubro de 2026.

Importante

A Microsoft recomenda que você use o fluxo de autenticação mais seguro disponível. Alguns dos fluxos de autenticação descritos neste artigo exigem um grau muito alto de confiança no aplicativo e acarretam riscos que não estão presentes em outros fluxos mais seguros. Você só deve usar esse fluxo quando outros fluxos mais seguros, como identidades gerenciadas, não forem viáveis.

Use este artigo para encontrar as configurações e os requisitos para conectar diferentes tipos de fontes de dados ao Azure AI Metrics Advisor. Para saber mais sobre como usar seus dados com o Consultor de Métricas, consulte Integrar seus dados.

Tipos de autenticação suportados

| Tipos de autenticação | Description |

|---|---|

| Básica | Você precisa fornecer parâmetros básicos para acessar fontes de dados. Por exemplo, você pode usar uma cadeia de conexão ou uma senha. Os administradores de feed de dados podem visualizar essas credenciais. |

| Identidade gerenciada do Azure | Identidades gerenciadas para recursos do Azure é um recurso do Microsoft Entra ID. Ele fornece serviços do Azure com uma identidade gerenciada automaticamente no Microsoft Entra ID. Você pode usar a identidade para autenticar em qualquer serviço que ofereça suporte à autenticação do Microsoft Entra. |

| Cadeia de conexão SQL do Azure | Armazene sua cadeia de conexão SQL do Azure como uma entidade de credenciais no Metrics Advisor e use-a diretamente sempre que importar dados de métricas. Somente os administradores da entidade de credenciais podem exibir essas credenciais, mas os visualizadores autorizados podem criar feeds de dados sem precisar saber detalhes das credenciais. |

| Chave compartilhada do Azure Data Lake Storage Gen2 | Armazene sua chave de conta do data lake como uma entidade de credenciais no Metrics Advisor e use-a diretamente sempre que importar dados de métricas. Somente os administradores da entidade de credenciais podem exibir essas credenciais, mas os visualizadores autorizados podem criar feeds de dados sem precisar saber detalhes das credenciais. |

| Principal de serviço | Armazene sua entidade de serviço como uma entidade de credenciais no Metrics Advisor e use-a diretamente sempre que importar dados de métricas. Somente os administradores da entidade de credenciais podem exibir as credenciais, mas os visualizadores autorizados podem criar feeds de dados sem precisar saber detalhes das credenciais. |

| Entidade de serviço do cofre de chaves | Armazene sua entidade de serviço em um cofre de chaves como uma entidade de credenciais no Metrics Advisor e use-a diretamente sempre que importar dados de métricas. Somente os administradores de uma entidade de credenciais podem exibir as credenciais, mas os visualizadores podem criar feeds de dados sem precisar saber detalhes das credenciais. |

Fontes de dados e tipos de autenticação correspondentes

| Origens de dados | Tipos de autenticação |

|---|---|

| Application Insights | Básica |

| Armazenamento de Blobs do Azure (JSON) | Básica Identidade gerida |

| Azure Cosmos DB (SQL) | Básica |

| Azure Data Explorer (Kusto) | Básica Identidade gerida Service principal (Principal de serviço) Entidade de serviço do cofre de chaves |

| Azure Data Lake Storage Gen2 (Armazenamento do Azure Data Lake Gen2) | Básica Chave compartilhada do Data Lake Storage Gen2 Service principal (Principal de serviço) Entidade de serviço do cofre de chaves |

| Hubs de Eventos do Azure | Básica |

| Registos do Azure Monitor | Básica Service principal (Principal de serviço) Entidade de serviço do cofre de chaves |

| Banco de Dados SQL do Azure / SQL Server | Básica Identidade gerida Service principal (Principal de serviço) Entidade de serviço do cofre de chaves Cadeia de conexão SQL do Azure |

| Armazenamento de Tabelas do Azure | Básica |

| InfluxDB (InfluxQL) | Básica |

| MongoDB | Básica |

| MySQL | Básica |

| PostgreSQL | Básica |

As seções a seguir especificam os parâmetros necessários para todos os tipos de autenticação em diferentes cenários de fonte de dados.

Application Insights

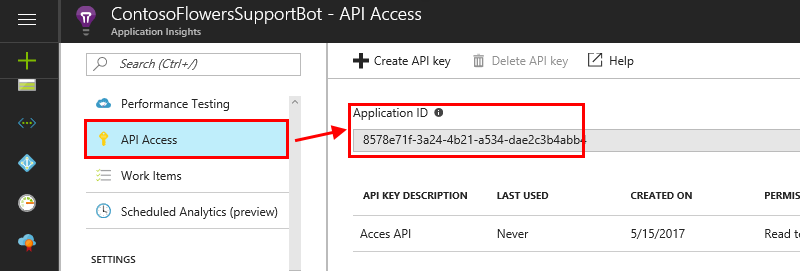

ID do aplicativo: é usado para identificar esse aplicativo quando você está usando a API do Application Insights. Para obter o ID do aplicativo, siga estas etapas:

No recurso do Application Insights, selecione Acesso à API.

Copie o ID do aplicativo gerado para o campo ID do aplicativo no Metrics Advisor.

Chave de API: as chaves de API são usadas por aplicativos fora do navegador para acessar esse recurso. Para obter a chave da API, siga estes passos:

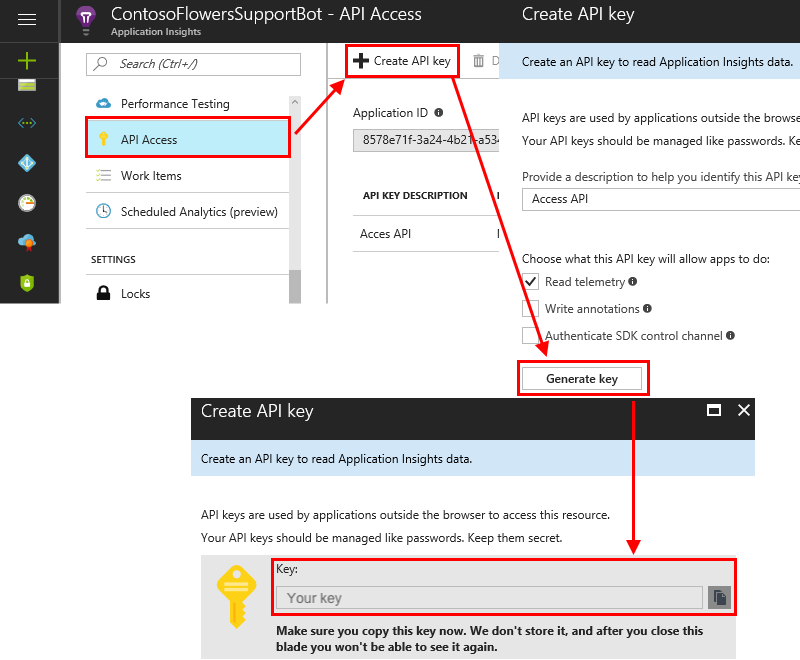

No recurso Application Insights, selecione Acesso à API.

Selecione Criar chave de API.

Insira uma breve descrição, selecione a opção Ler telemetria e selecione Gerar chave.

Importante

Copie e salve essa chave da API. Nunca mais lhe será mostrado. Se você perder essa chave, você tem que criar uma nova.

Copie a chave da API para o campo da chave da API no Metrics Advisor.

Consulta: os logs do Application Insights são criados no Azure Data Explorer e as consultas de log do Azure Monitor usam uma versão da mesma linguagem de consulta Kusto. A documentação da linguagem de consulta Kusto deve ser seu principal recurso para escrever uma consulta em relação ao Application Insights.

Consulta de exemplo:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Você também pode consultar o Tutorial: Escrever uma consulta válida para obter exemplos mais específicos.

Armazenamento de Blobs do Azure (JSON)

Cadeia de conexão: há dois tipos de autenticação para o Armazenamento de Blob do Azure (JSON):

Básico: Consulte Configurar cadeias de conexão do Armazenamento do Azure para obter informações sobre como recuperar essa cadeia de caracteres. Além disso, você pode visitar o portal do Azure para seu recurso de Armazenamento de Blob do Azure e localizar a cadeia de conexão diretamente em Configurações>Teclas de acesso.

Identidade gerenciada: as identidades gerenciadas para recursos do Azure podem autorizar o acesso a dados de blob e fila. O recurso usa credenciais do Microsoft Entra de aplicativos executados em máquinas virtuais (VMs) do Azure, aplicativos de função, conjuntos de dimensionamento de máquinas virtuais e outros serviços.

Você pode criar uma identidade gerenciada no portal do Azure para seu recurso de Armazenamento de Blob do Azure. No Controle de Acesso (IAM), selecione Atribuições de função e, em seguida, selecione Adicionar. Um tipo de função sugerido é: Storage Blob Data Reader. Para obter mais detalhes, consulte Usar identidade gerenciada para acessar o Armazenamento do Azure.

Contêiner: o Metrics Advisor espera que os dados de séries cronológicas sejam armazenados como arquivos de blob (um blob por carimbo de data/hora), em um único contêiner. Este é o campo de nome do contêiner.

Modelo de Blob: o Consultor de Métricas usa um caminho para localizar o arquivo JSON no Armazenamento de Blobs. Este é um exemplo de um modelo de arquivo blob, que é usado para localizar o arquivo JSON no Armazenamento de Blob:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mé o caminho, e se você tiver%dem seu caminho, você pode adicioná-lo depois de%m. Se o arquivo JSON for nomeado por data, você também poderá usar%Y-%m-%d-%h-%M.jsono .Os seguintes parâmetros são suportados:

%Yé o ano, formatado comoyyyy.%mé o mês, formatado comoMM.%dé o dia, formatado comodd.%hé a hora, formatada comoHH.%Mé o minuto, formatado comomm.

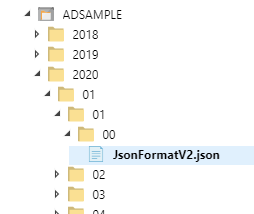

Por exemplo, no conjunto de dados a seguir, o modelo de blob deve ser

%Y/%m/%d/00/JsonFormatV2.json.

Versão do formato JSON: Define o esquema de dados nos arquivos JSON. O Metrics Advisor suporta as seguintes versões. Pode escolher um para preencher o campo:

v1

Apenas as métricas Nome e Valor são aceitas. Por exemplo:

{"count":11, "revenue":1.23}v2

As métricas Dimensões e carimbo de data/hora também são aceitas. Por exemplo:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Apenas um carimbo de data/hora é permitido por arquivo JSON.

Azure Cosmos DB (SQL)

Cadeia de conexão: a cadeia de conexão para acessar sua instância do Azure Cosmos DB. Isso pode ser encontrado no recurso Azure Cosmos DB no portal do Azure, em Chaves. Para obter mais informações, veja Acesso seguro aos dados no Azure Cosmos DB.

Banco de dados: o banco de dados para consulta. No portal do Azure, em Contêineres, vá para Procurar para localizar o banco de dados.

ID da coleção: a ID da coleção a ser consultada. No portal do Azure, em Contêineres, vá para Procurar para localizar a ID da coleção.

Consulta SQL: uma consulta SQL para obter e formular dados em dados de séries temporais multidimensionais. Você pode usar as

@IntervalStartvariáveis e@IntervalEndem sua consulta. Devem ser formatados da seguinte forma:yyyy-MM-ddTHH:mm:ssZ.Consulta de exemplo:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndPara obter mais informações, consulte o tutorial sobre como escrever uma consulta válida.

Azure Data Explorer (Kusto)

Cadeia de conexão: há quatro tipos de autenticação para o Azure Data Explorer (Kusto): básica, entidade de serviço, entidade de serviço do cofre de chaves e identidade gerenciada. A fonte de dados na cadeia de conexão deve estar no formato URI (começa com "https"). Você pode encontrar o URI no portal do Azure.

Básico: o Metrics Advisor dá suporte ao acesso ao Azure Data Explorer (Kusto) usando a autenticação de aplicativo do Microsoft Entra. Você precisa criar e registrar um aplicativo Microsoft Entra e, em seguida, autorizá-lo a acessar um banco de dados do Azure Data Explorer. Para obter mais informações, consulte Criar um registro de aplicativo Microsoft Entra no Azure Data Explorer. Aqui está um exemplo de cadeia de conexão:

Data Source=<URI Server>;Initial Catalog=<Database>;AAD Federated Security=True;Application Client ID=<Application Client ID>;Application Key=<Application Key>;Authority ID=<Tenant ID>Entidade de serviço: uma entidade de serviço é uma instância concreta criada a partir do objeto do aplicativo. A entidade de serviço herda determinadas propriedades desse objeto de aplicativo. O objeto principal de serviço define o que o aplicativo pode realmente fazer no locatário específico, quem pode acessar o aplicativo e quais recursos o aplicativo pode acessar. Para usar uma entidade de serviço no Metrics Advisor:

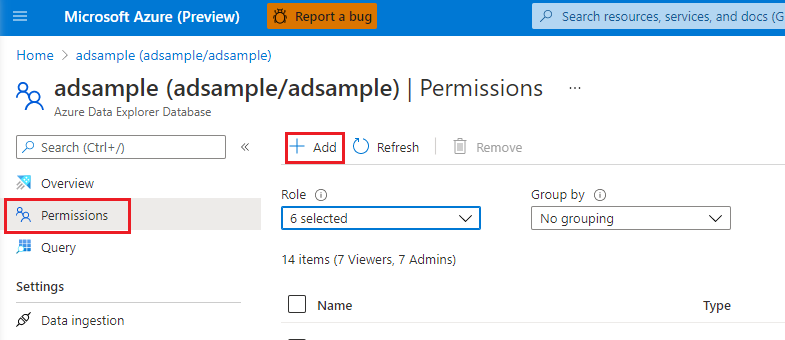

Crie o registro do aplicativo Microsoft Entra. Para obter mais informações, consulte Criar um registro de aplicativo Microsoft Entra no Azure Data Explorer.

Gerencie as permissões do banco de dados do Azure Data Explorer. Para obter mais informações, consulte Gerenciar permissões de banco de dados do Azure Data Explorer.

Crie uma entidade de credenciais no Consultor de Métricas. Veja como criar uma entidade de credenciais no Metrics Advisor, para que você possa escolher essa entidade ao adicionar um feed de dados para o tipo de autenticação da entidade de serviço.

Aqui está um exemplo de cadeia de conexão:

Data Source=<URI Server>;Initial Catalog=<Database>Entidade de serviço do cofre de chaves: o Azure Key Vault ajuda a proteger chaves criptográficas e valores secretos que as aplicações e serviços na nuvem utilizam. Usando o Cofre de Chaves, você pode criptografar chaves e valores secretos. Você deve criar uma entidade de serviço primeiro e, em seguida, armazenar a entidade de serviço dentro do Cofre da Chave. Para obter mais informações, consulte Criar uma entidade de credencial para a entidade de serviço do Cofre da Chave para seguir o procedimento detalhado para definir a entidade de serviço do Cofre da Chave. Aqui está um exemplo de cadeia de conexão:

Data Source=<URI Server>;Initial Catalog=<Database>Identidade gerenciada: a identidade gerenciada para recursos do Azure pode autorizar o acesso a dados de blob e fila. A identidade gerenciada usa credenciais do Microsoft Entra de aplicativos executados em máquinas virtuais do Azure, aplicativos de função, conjuntos de dimensionamento de máquinas virtuais e outros serviços. Usando a identidade gerenciada para recursos do Azure e autenticação do Microsoft Entra, você pode evitar armazenar credenciais com seus aplicativos executados na nuvem. Saiba como autorizar com uma identidade gerenciada.

Você pode criar uma identidade gerenciada no portal do Azure para seu Azure Data Explorer (Kusto). Selecione Permissões>adicionar. O tipo de função sugerido é: admin / viewer.

Aqui está um exemplo de cadeia de conexão:

Data Source=<URI Server>;Initial Catalog=<Database>

Consulta: Para obter e formular dados em dados de séries temporais multidimensionais, consulte Kusto Query Language. Você pode usar as

@IntervalStartvariáveis e@IntervalEndem sua consulta. Devem ser formatados da seguinte forma:yyyy-MM-ddTHH:mm:ssZ.Consulta de exemplo:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd);Para obter mais informações, consulte o tutorial sobre como escrever uma consulta válida.

Azure Data Lake Storage Gen2 (Armazenamento do Azure Data Lake Gen2)

Nome da Conta: Os tipos de autenticação para o Azure Data Lake Storage Gen2 são básico, chave compartilhada do Azure Data Lake Storage Gen2, entidade de serviço e entidade de serviço do Cofre da Chave.

Básico: O Nome da Conta do seu Azure Data Lake Storage Gen2. Você pode encontrar isso em sua conta de armazenamento do Azure (Azure Data Lake Storage Gen2) recurso, em Chaves de acesso.

Chave compartilhada do Azure Data Lake Storage Gen2: primeiro, você especifica a chave da conta para acessar seu Azure Data Lake Storage Gen2 (isso é o mesmo que a chave da conta no tipo de autenticação básica. Você pode encontrar isso em sua conta de armazenamento do Azure (Azure Data Lake Storage Gen2) recurso, em Chaves de acesso. Em seguida, crie uma entidade de credencial para o tipo de chave compartilhada do Azure Data Lake Storage Gen2 e preencha a chave da conta.

O nome da conta é o mesmo que o tipo de autenticação básica.

Entidade de serviço: uma entidade de serviço é uma instância concreta criada a partir do objeto de aplicativo e herda determinadas propriedades desse objeto de aplicativo. Uma entidade de serviço é criada em cada locatário onde o aplicativo é usado e faz referência ao objeto de aplicativo globalmente exclusivo. O objeto principal de serviço define o que o aplicativo pode realmente fazer no locatário específico, quem pode acessar o aplicativo e quais recursos o aplicativo pode acessar.

O nome da conta é o mesmo que o tipo de autenticação básica.

Etapa 1: Crie e registre um aplicativo Microsoft Entra e autorize-o a acessar o banco de dados. Para obter mais informações, consulte Criar um registro de aplicativo Microsoft Entra.

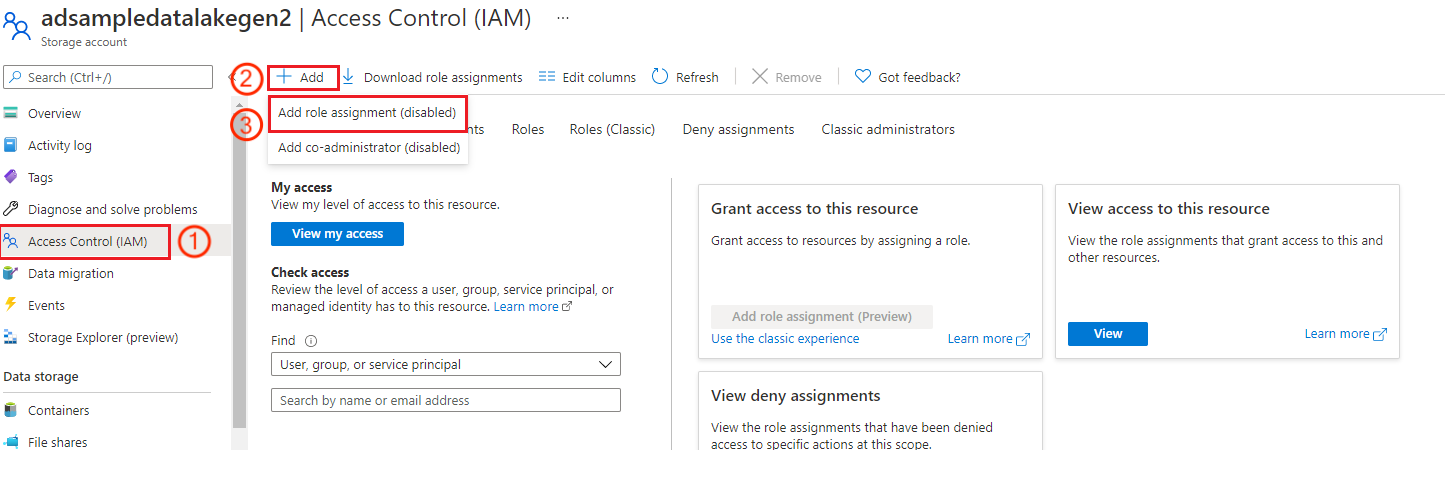

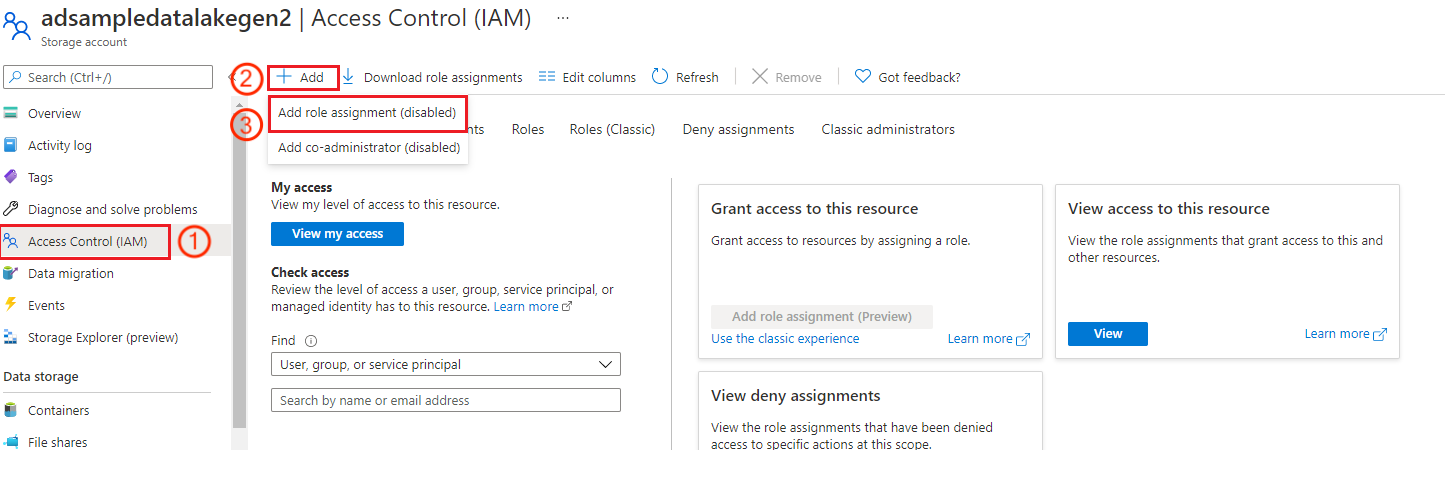

Etapa 2: atribuir funções.

No portal do Azure, vá para o serviço Contas de armazenamento .

Selecione a conta do Azure Data Lake Storage Gen2 para usar com este registro de aplicativo.

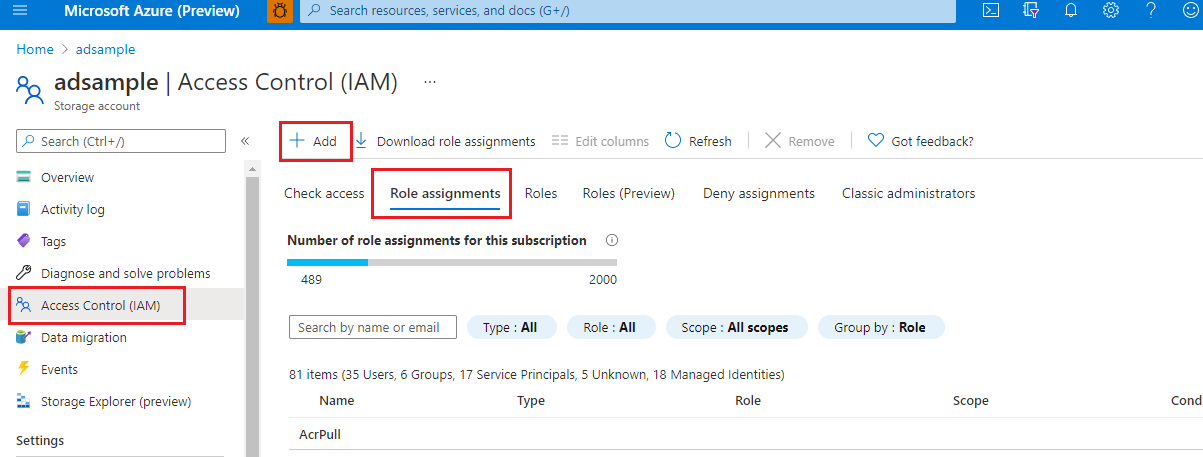

Selecione Controlo de Acesso (IAM).

Selecione + Adicionar e selecione Adicionar atribuição de função no menu.

Defina o campo Select como o nome do aplicativo Microsoft Entra e defina a função como Storage Blob Data Contributor. Em seguida, selecione Guardar.

Etapa 3: crie uma entidade de credenciais no Metrics Advisor, para que você possa escolher essa entidade quando estiver adicionando um feed de dados para o tipo de autenticação da entidade de serviço.

Entidade de serviço do Cofre da Chave: o Cofre da Chave ajuda a proteger chaves criptográficas e valores secretos que as aplicações e serviços na nuvem utilizam. Usando o Cofre de Chaves, você pode criptografar chaves e valores secretos. Crie primeiro uma entidade de serviço e, em seguida, armazene a entidade de serviço dentro de um cofre de chaves. Para obter mais detalhes, consulte Criar uma entidade de credenciais para a entidade de serviço a partir do Cofre da Chave. O nome da conta é o mesmo que o tipo de autenticação básica.

Chave de Conta (necessária apenas para o tipo de autenticação básica): especifique a chave de conta para acessar seu Azure Data Lake Storage Gen2. Você pode encontrar isso em sua conta de armazenamento do Azure (Azure Data Lake Storage Gen2) recurso, em Chaves de acesso.

Nome do sistema de arquivos (contêiner): para o Metrics Advisor, você armazena seus dados de séries cronológicas como arquivos de blob (um blob por carimbo de data/hora), em um único contêiner. Este é o campo de nome do contêiner. Você pode encontrar isso em sua instância da conta de armazenamento do Azure (Azure Data Lake Storage Gen2). Em Armazenamento Data Lake, selecione Contêineres e você verá o nome do contêiner.

Modelo de diretório: Este é o modelo de diretório do arquivo blob. Os seguintes parâmetros são suportados:

%Yé o ano, formatado comoyyyy.%mé o mês, formatado comoMM.%dé o dia, formatado comodd.%hé a hora, formatada comoHH.%Mé o minuto, formatado comomm.

Exemplo de consulta para uma métrica diária:

%Y/%m/%d.Exemplo de consulta para uma métrica horária:

%Y/%m/%d/%h.Modelo de arquivo: o Consultor de Métricas usa um caminho para localizar o arquivo JSON no Armazenamento de Blobs. A seguir está um exemplo de um modelo de arquivo blob, que é usado para localizar o arquivo JSON no Armazenamento de Blob:

%Y/%m/FileName_%Y-%m-%d-%h-%M.json.%Y/%mé o caminho, e se você tiver%dem seu caminho, você pode adicioná-lo depois de%m.Os seguintes parâmetros são suportados:

%Yé o ano, formatado comoyyyy.%mé o mês, formatado comoMM.%dé o dia, formatado comodd.%hé a hora, formatada comoHH.%Mé o minuto, formatado comomm.

O Metrics Advisor suporta o esquema de dados nos arquivos JSON, como no exemplo a seguir:

[ {"date": "2018-01-01T00:00:00Z", "market":"en-us", "count":11, "revenue":1.23}, {"date": "2018-01-01T00:00:00Z", "market":"zh-cn", "count":22, "revenue":4.56} ]

Hubs de Eventos do Azure

Limitações: Esteja ciente das seguintes limitações com a integração.

Atualmente, a integração do Metrics Advisor com Hubs de Eventos não oferece suporte a mais de três feeds de dados ativos em uma instância do Metrics Advisor em visualização pública.

O Supervisor de Métricas sempre começará a consumir mensagens do deslocamento mais recente, inclusive ao reativar um feed de dados pausado.

- As mensagens durante o período de pausa do feed de dados serão perdidas.

- A hora de início da ingestão do feed de dados é definida automaticamente como o carimbo de data/hora Universal Coordenado atual, quando o feed de dados é criado. Este tempo é apenas para fins de referência.

Só pode ser utilizado um feed de dados por grupo de consumidores. Para reutilizar um grupo de consumidores de outro feed de dados excluído, você precisa aguardar pelo menos dez minutos após a exclusão.

A cadeia de conexão e o grupo de consumidores não podem ser modificados após a criação do feed de dados.

Para mensagens de Hubs de Eventos, apenas JSON é suportado, e os valores JSON não podem ser um objeto JSON aninhado. O elemento de nível superior pode ser um objeto JSON ou uma matriz JSON.

As mensagens válidas são as seguintes:

Objeto JSON único:

{ "metric_1": 234, "metric_2": 344, "dimension_1": "name_1", "dimension_2": "name_2" }Matriz JSON:

[ { "timestamp": "2020-12-12T12:00:00", "temperature": 12.4, "location": "outdoor" }, { "timestamp": "2020-12-12T12:00:00", "temperature": 24.8, "location": "indoor" } ]

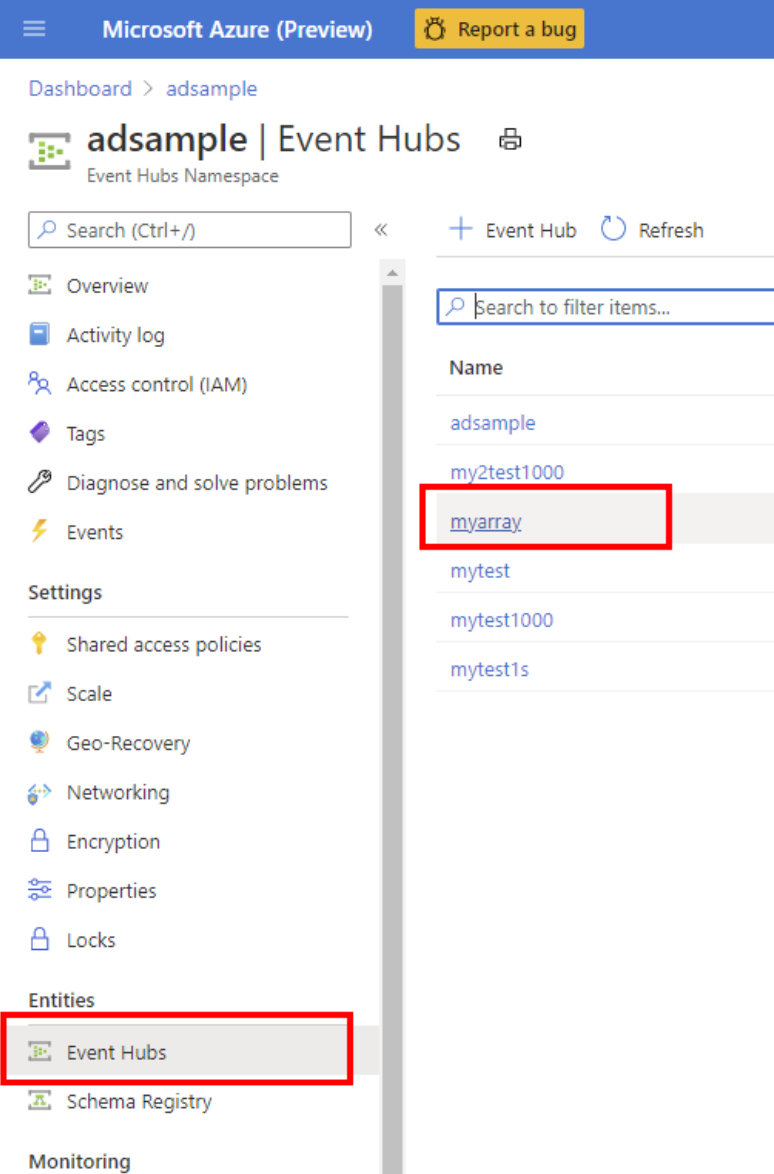

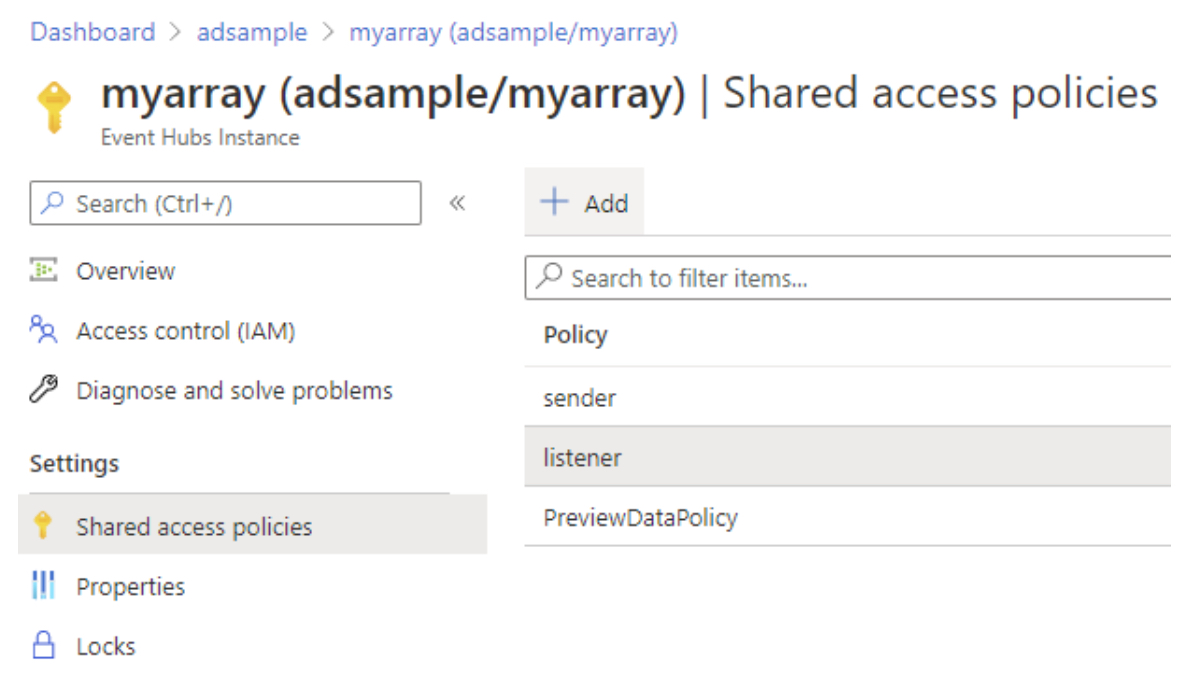

Cadeia de conexão: vá para a instância de Hubs de Eventos. Em seguida, adicione uma nova política ou escolha uma política de acesso compartilhado existente. Copie a cadeia de conexão no painel pop-up.

Aqui está um exemplo de uma cadeia de conexão:

Endpoint=<Server>;SharedAccessKeyName=<SharedAccessKeyName>;SharedAccessKey=<SharedAccess Key>;EntityPath=<EntityPath>Grupo de consumidores: um grupo de consumidores é uma exibição (estado, posição ou deslocamento) de um hub de eventos inteiro. Você encontra isso no menu Grupos de Consumidores de uma instância dos Hubs de Eventos do Azure. Um grupo de consumidores só pode servir um feed de dados. Crie um novo grupo de consumidores para cada feed de dados.

Carimbo de data/ hora (opcional): o Consultor de Métricas usa o carimbo de data/hora dos Hubs de Eventos como carimbo de data/hora do evento, se a fonte de dados do usuário não contiver um campo de carimbo de data/hora. O campo de carimbo de data/hora é opcional. Se nenhuma coluna de carimbo de data/hora for escolhida, o serviço usará a hora enfileirada como carimbo de data/hora.

O campo de carimbo de data/hora deve corresponder a um destes dois formatos:

YYYY-MM-DDTHH:MM:SSZ- O número de segundos ou milissegundos da época de

1970-01-01T00:00:00Z.

O carimbo de data/hora será alinhado à esquerda à granularidade. Por exemplo, se o carimbo de data/hora for

2019-01-01T00:03:00Z, a granularidade será de 5 minutos e, em seguida, o Consultor de Métricas alinha o carimbo de data/hora ao2019-01-01T00:00:00Z. Se o carimbo de data/hora do evento for2019-01-01T00:10:00Z, o Consultor de Métricas usará o carimbo de data/hora diretamente, sem qualquer alinhamento.

Registos do Azure Monitor

Os Logs do Azure Monitor têm os seguintes tipos de autenticação: básica, entidade de serviço e entidade de serviço do Cofre da Chave.

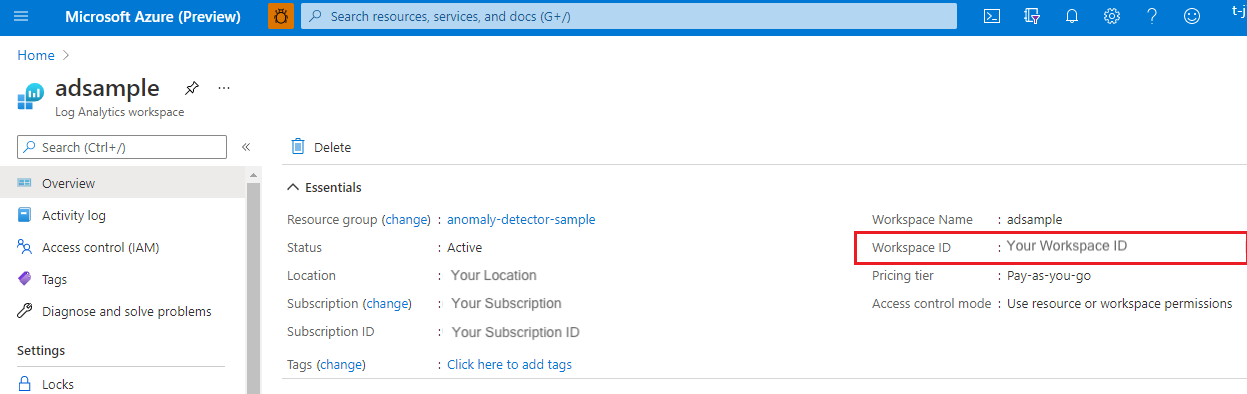

Básico: você precisa preencher ID do locatário, ID do cliente, Segredo do cliente e ID do espaço de trabalho. Para obter a ID do Locatário, a ID do Cliente e o Segredo do Cliente, consulte Registrar aplicativo ou API da Web. Você pode encontrar a ID do Espaço de Trabalho no portal do Azure.

Entidade de serviço: uma entidade de serviço é uma instância concreta criada a partir do objeto de aplicativo e herda determinadas propriedades desse objeto de aplicativo. Uma entidade de serviço é criada em cada locatário onde o aplicativo é usado e faz referência ao objeto de aplicativo globalmente exclusivo. O objeto principal de serviço define o que o aplicativo pode realmente fazer no locatário específico, quem pode acessar o aplicativo e quais recursos o aplicativo pode acessar.

Etapa 1: Criar e registrar um aplicativo Microsoft Entra e, em seguida, autorizá-lo a acessar um banco de dados. Para obter mais informações, consulte Criar um registro de aplicativo Microsoft Entra.

Etapa 2: atribuir funções.

No portal do Azure, vá para o serviço Contas de armazenamento .

Selecione Controlo de Acesso (IAM).

Selecione + Adicionar e, em seguida, selecione Adicionar atribuição de função no menu.

Defina o campo Select como o nome do aplicativo Microsoft Entra e defina a função como Storage Blob Data Contributor. Em seguida, selecione Guardar.

Etapa 3: crie uma entidade de credenciais no Metrics Advisor, para que você possa escolher essa entidade quando estiver adicionando um feed de dados para o tipo de autenticação da entidade de serviço.

Entidade de serviço do Cofre da Chave: o Cofre da Chave ajuda a proteger chaves criptográficas e valores secretos que as aplicações e serviços na nuvem utilizam. Usando o Cofre de Chaves, você pode criptografar chaves e valores secretos. Crie primeiro uma entidade de serviço e, em seguida, armazene a entidade de serviço dentro de um cofre de chaves. Para obter mais detalhes, consulte Criar uma entidade de credenciais para a entidade de serviço a partir do Cofre da Chave.

Consulta: especifique a consulta. Para obter mais informações, consulte Registrar consultas no Azure Monitor.

Consulta de exemplo:

[TableName] | where [TimestampColumn] >= datetime(@IntervalStart) and [TimestampColumn] < datetime(@IntervalEnd) | summarize [count_per_dimension]=count() by [Dimension]Para obter mais informações, consulte o tutorial sobre como escrever uma consulta válida.

Banco de Dados SQL do Azure | Servidor SQL

Cadeia de Conexão: Os tipos de autenticação para o Banco de Dados SQL do Azure e o SQL Server são básico, identidade gerenciada, cadeia de conexão SQL do Azure, entidade de serviço e entidade de serviço do cofre de chaves.

Básico: o Consultor de Métricas aceita uma cadeia de conexão no estilo ADO.NET para uma fonte de dados do SQL Server. Aqui está um exemplo de cadeia de conexão:

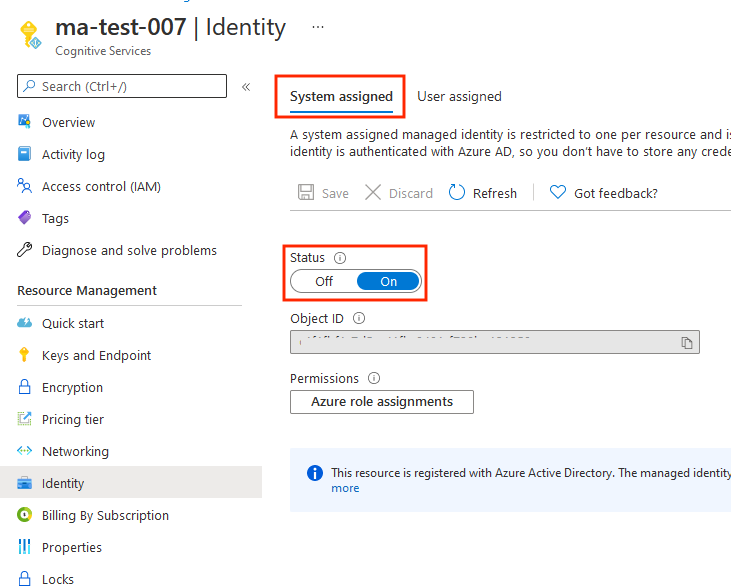

Data Source=<Server>;Initial Catalog=<db-name>;User ID=<user-name>;Password=<password>Identidade gerenciada: a identidade gerenciada para recursos do Azure pode autorizar o acesso a dados de blob e fila. Ele faz isso usando credenciais do Microsoft Entra de aplicativos em execução em máquinas virtuais do Azure, aplicativos de função, conjuntos de dimensionamento de máquinas virtuais e outros serviços. Usando a identidade gerenciada para recursos do Azure e autenticação do Microsoft Entra, você pode evitar armazenar credenciais com seus aplicativos executados na nuvem. Para habilitar sua entidade gerenciada, siga estas etapas:

Habilitar uma identidade gerenciada atribuída ao sistema é uma experiência de um clique. No portal do Azure, para seu espaço de trabalho do Consultor de Métricas, vá para Configurações>do Sistema de Identidade>atribuído. Em seguida, defina o status como ativado.

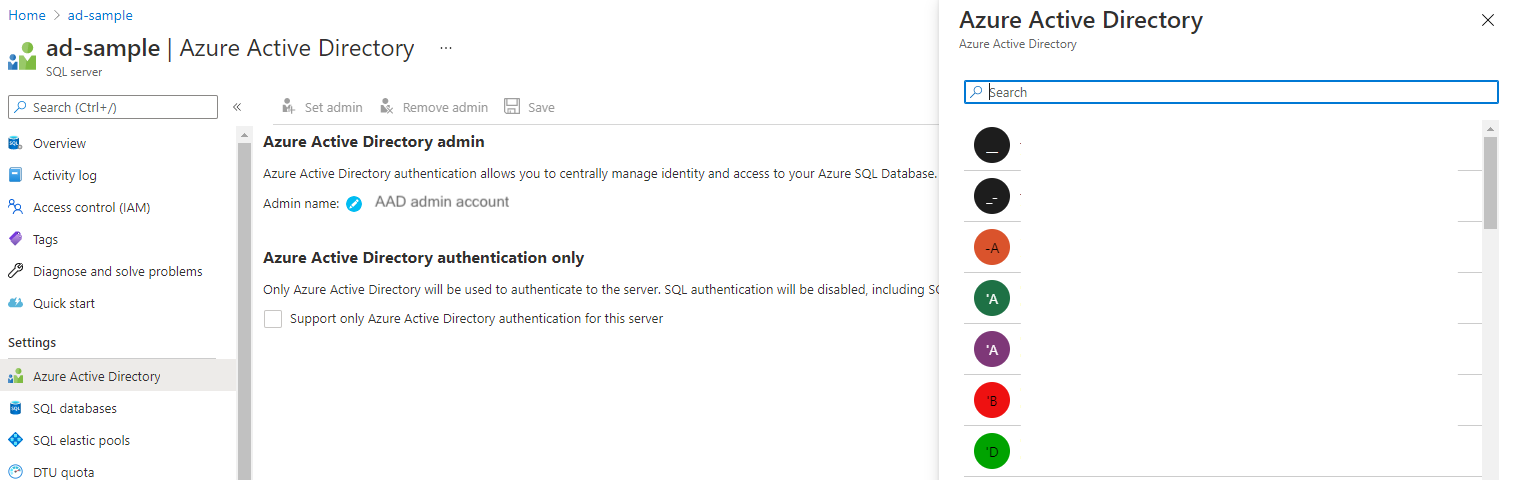

Habilite a autenticação do Microsoft Entra. No portal do Azure, para sua fonte de dados, vá para Configurações>do administrador do Ative Directory. Selecione Definir administrador e selecione uma conta de usuário do Microsoft Entra para se tornar um administrador do servidor. Em seguida, escolha Selecionar.

Habilite a identidade gerenciada no Metrics Advisor. Você pode editar uma consulta na ferramenta de gerenciamento de banco de dados ou no portal do Azure.

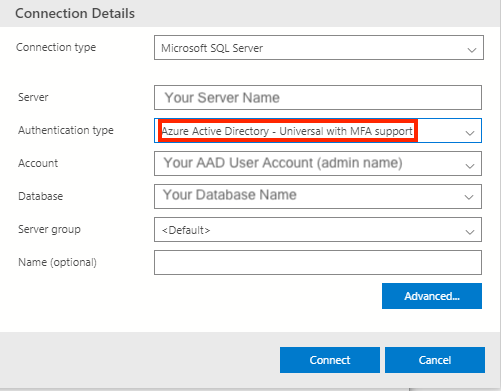

Ferramenta de gerenciamento: em sua ferramenta de gerenciamento de banco de dados, selecione Ative Directory - Universal com suporte a MFA no campo de autenticação. No campo Nome de usuário, digite o nome da conta do Microsoft Entra que você definiu como administrador do servidor na etapa 2. Por exemplo, pode ser

test@contoso.com.

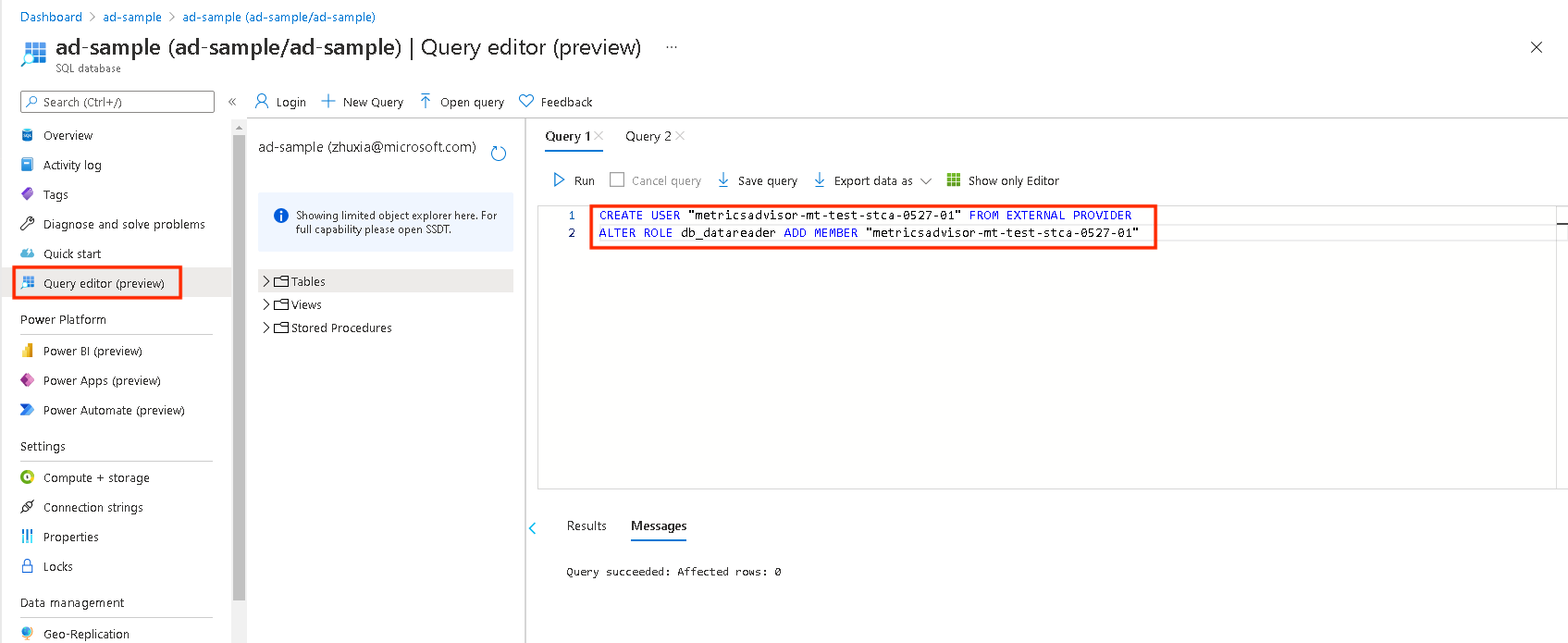

Portal do Azure: em seu banco de dados SQL, selecione Editor de consultas e entre na conta de administrador.

Em seguida, na janela de consulta, execute o seguinte (observe que isso é o mesmo para o método da ferramenta de gerenciamento):

CREATE USER [MI Name] FROM EXTERNAL PROVIDER ALTER ROLE db_datareader ADD MEMBER [MI Name]Nota

O

MI Nameé o nome da identidade gerenciada no Metrics Advisor (para entidade de serviço, ele deve ser substituído pelo nome da entidade de serviço). Para obter mais informações, consulte Autorizar com uma identidade gerenciada.Aqui está um exemplo de uma cadeia de conexão:

Data Source=<Server>;Initial Catalog=<Database>

Cadeia de conexão SQL do Azure:

Aqui está um exemplo de uma cadeia de conexão:

Data Source=<Server>;Initial Catalog=<Database>;User ID=<user-name>;Password=<password>Entidade de serviço: uma entidade de serviço é uma instância concreta criada a partir do objeto de aplicativo e herda determinadas propriedades desse objeto de aplicativo. Uma entidade de serviço é criada em cada locatário onde o aplicativo é usado e faz referência ao objeto de aplicativo globalmente exclusivo. O objeto principal de serviço define o que o aplicativo pode realmente fazer no locatário específico, quem pode acessar o aplicativo e quais recursos o aplicativo pode acessar.

Etapa 1: Criar e registrar um aplicativo Microsoft Entra e, em seguida, autorizá-lo a acessar um banco de dados. Para obter mais informações, consulte Criar um registro de aplicativo Microsoft Entra.

Etapa 2: Siga as etapas documentadas anteriormente, em identidade gerenciada no SQL Server.

Etapa 3: crie uma entidade de credenciais no Metrics Advisor, para que você possa escolher essa entidade quando estiver adicionando um feed de dados para o tipo de autenticação da entidade de serviço.

Aqui está um exemplo de uma cadeia de conexão:

Data Source=<Server>;Initial Catalog=<Database>Entidade de serviço do Cofre da Chave: o Cofre da Chave ajuda a proteger chaves criptográficas e valores secretos que as aplicações e serviços na nuvem utilizam. Usando o Cofre de Chaves, você pode criptografar chaves e valores secretos. Crie primeiro uma entidade de serviço e, em seguida, armazene a entidade de serviço dentro de um cofre de chaves. Para obter mais detalhes, consulte Criar uma entidade de credenciais para a entidade de serviço a partir do Cofre da Chave. Você também pode encontrar sua cadeia de conexão em seu recurso do SQL Server do Azure, em Cadeias de conexão de configurações>.

Aqui está um exemplo de cadeia de conexão:

Data Source=<Server>;Initial Catalog=<Database>

Consulta: use uma consulta SQL para obter e formular dados em dados de séries cronológicas multidimensionais. Você pode usar

@IntervalStarte@IntervalEndem sua consulta para ajudar a obter um valor de métricas esperado em um intervalo. Devem ser formatados da seguinte forma:yyyy-MM-ddTHH:mm:ssZ.Consulta de exemplo:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Armazenamento de Tabelas do Azure

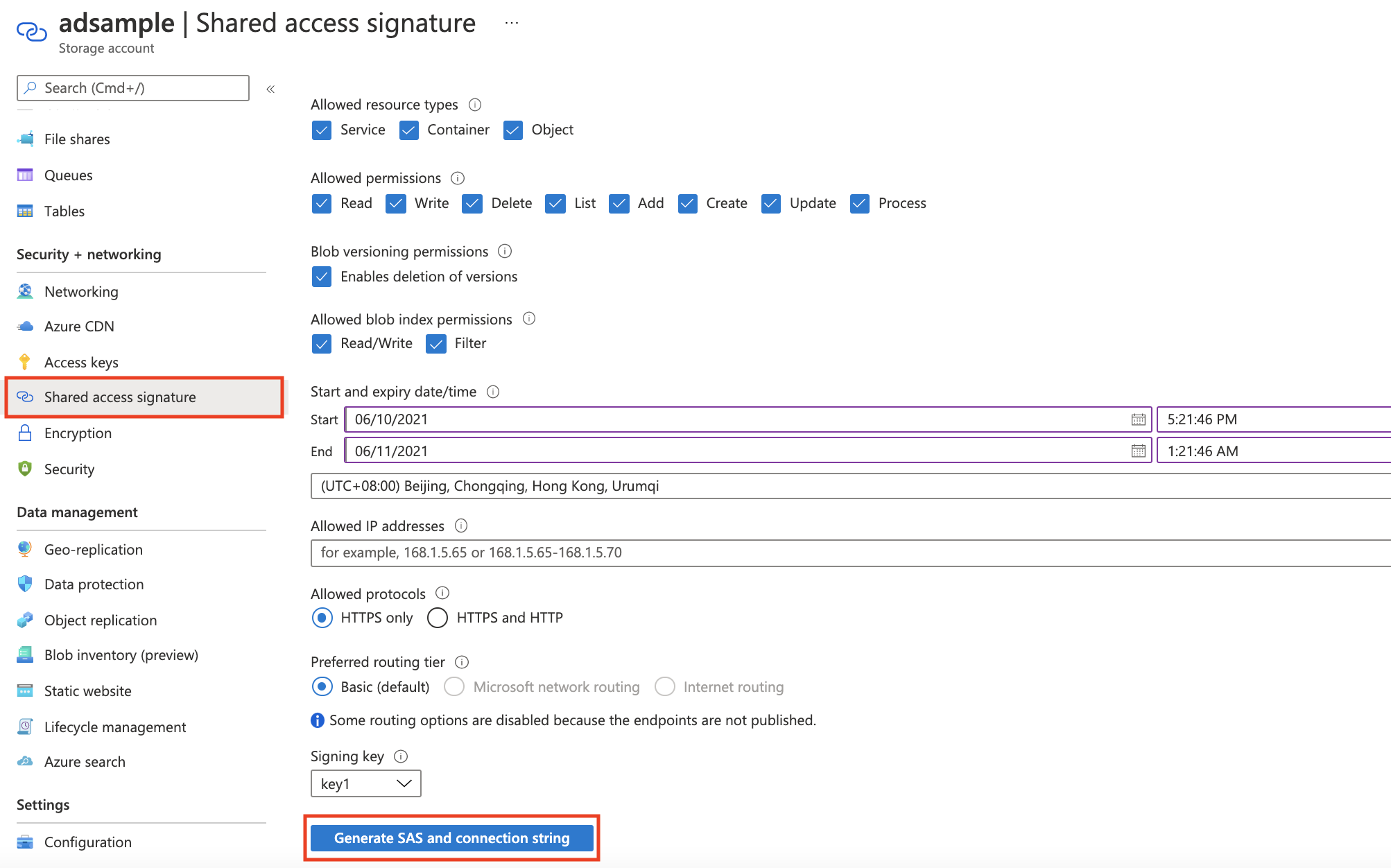

Cadeia de conexão: crie uma URL de assinatura de acesso compartilhado (SAS) e preencha-a aqui. A maneira mais simples de gerar uma URL SAS é usando o portal do Azure. Primeiro, em Configurações, vá para a conta de armazenamento que você deseja acessar. Em seguida, selecione Assinatura de acesso compartilhado. Marque as caixas de seleção Tabela e Objeto e, em seguida, selecione Gerar SAS e cadeia de conexão. No espaço de trabalho do Consultor de Métricas, copie e cole a URL SAS do serviço Tabela na caixa de texto.

Nome da tabela: especifique uma tabela para consultar. Você pode encontrar isso em sua instância de conta de armazenamento do Azure. Na seção Serviço de Tabela, selecione Tabelas.

Consulta: Você pode usar

@IntervalStarte@IntervalEndem sua consulta para ajudar a obter um valor de métricas esperado em um intervalo. Devem ser formatados da seguinte forma:yyyy-MM-ddTHH:mm:ssZ.Consulta de exemplo:

PartitionKey ge '@IntervalStart' and PartitionKey lt '@IntervalEnd'Para obter mais informações, consulte o tutorial sobre como escrever uma consulta válida.

InfluxDB (InfluxQL)

Cadeia de conexão: A cadeia de conexão para acessar o InfluxDB.

Banco de dados: o banco de dados para consulta.

Consulta: uma consulta para obter e formular dados em dados de séries temporais multidimensionais para ingestão.

Consulta de exemplo:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEnd

Para obter mais informações, consulte o tutorial sobre como escrever uma consulta válida.

- Nome de usuário: é opcional para autenticação.

- Senha: Isso é opcional para autenticação.

MongoDB

Cadeia de conexão: A cadeia de conexão para acessar o MongoDB.

Banco de dados: o banco de dados para consulta.

Consulta: Um comando para obter e formular dados em dados de séries temporais multidimensionais para ingestão. Verifique o comando em db.runCommand().

Consulta de exemplo:

{"find": "[TableName]","filter": { [Timestamp]: { $gte: ISODate(@IntervalStart) , $lt: ISODate(@IntervalEnd) }},"singleBatch": true}

MySQL

Cadeia de conexão: A cadeia de conexão para acessar o banco de dados MySQL.

Consulta: uma consulta para obter e formular dados em dados de séries temporais multidimensionais para ingestão.

Consulta de exemplo:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn]< @IntervalEndPara obter mais informações, consulte o tutorial sobre como escrever uma consulta válida.

PostgreSQL

Cadeia de conexão: A cadeia de conexão para acessar o banco de dados PostgreSQL.

Consulta: uma consulta para obter e formular dados em dados de séries temporais multidimensionais para ingestão.

Consulta de exemplo:

SELECT [TimestampColumn], [DimensionColumn], [MetricColumn] FROM [TableName] WHERE [TimestampColumn] >= @IntervalStart and [TimestampColumn] < @IntervalEndPara obter mais informações, consulte o tutorial sobre como escrever uma consulta válida.

Próximos passos

- Enquanto aguarda que os dados métricos sejam ingeridos no sistema, leia sobre como gerenciar as configurações do feed de dados.

- Quando os dados da métrica são ingeridos, você pode configurar métricas e ajustar a configuração de deteção.