Conexões no portal do Azure AI Foundry

As conexões no portal do Azure AI Foundry são uma maneira de autenticar e consumir recursos da Microsoft e não da Microsoft em seus projetos do Azure AI Foundry. Por exemplo, as conexões podem ser usadas para fluxo de prompt, dados de treinamento e implantações. As conexões podem ser criadas exclusivamente para um projeto ou compartilhadas com todos os projetos no mesmo hub.

Conexões com serviços de IA do Azure

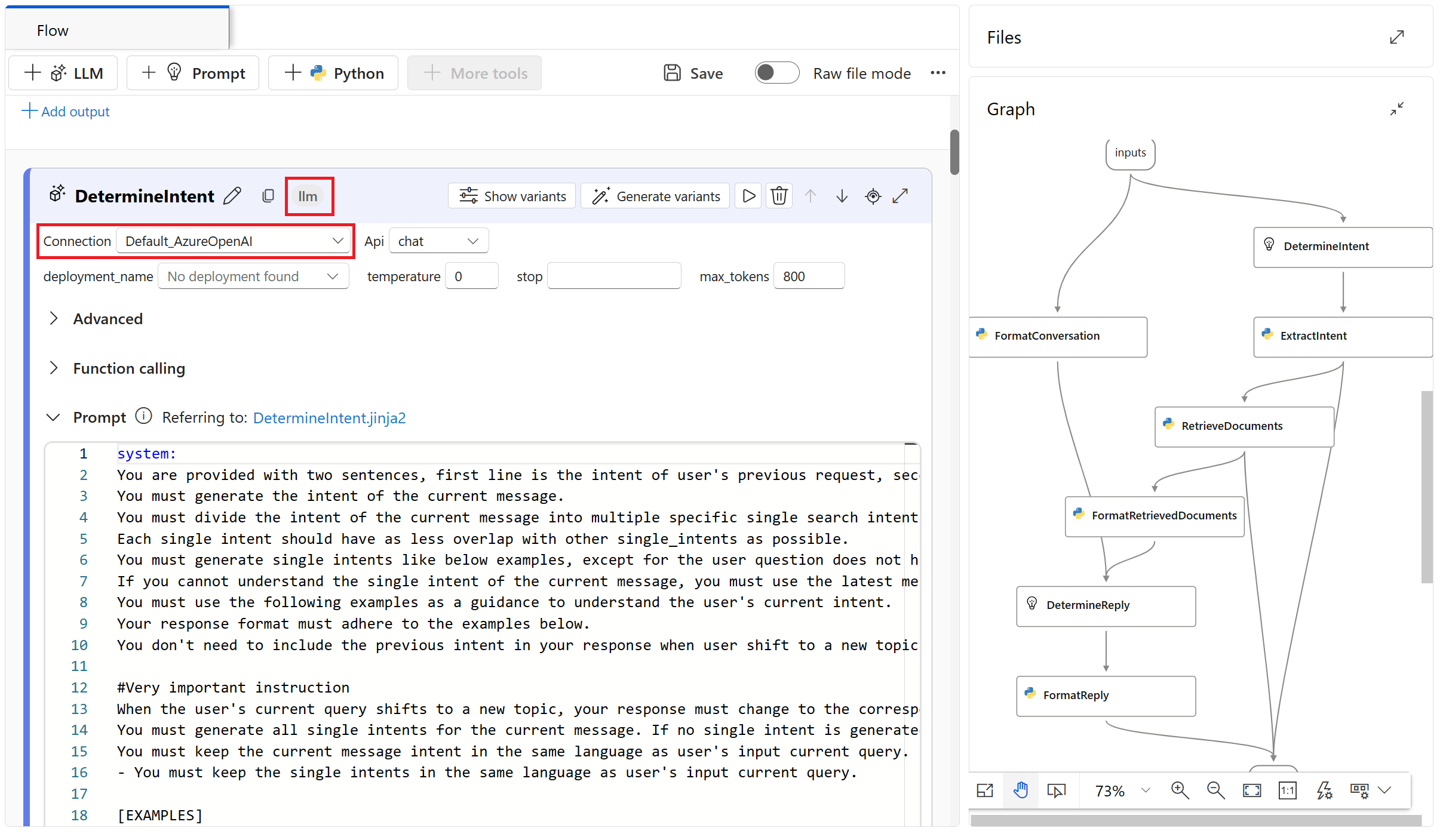

Você pode criar conexões com serviços de IA do Azure, como o Azure OpenAI e o Azure AI Content Safety. Em seguida, pode usar a ligação numa ferramenta de fluxo de pedidos, como a ferramenta LLM.

Como outro exemplo, você pode criar uma conexão com um recurso do Azure AI Search. A conexão pode ser usada por ferramentas de fluxo de prompt, como a ferramenta Pesquisa de índice.

Conexões com serviços que não são da Microsoft

O Azure AI Foundry dá suporte a conexões com serviços que não são da Microsoft, incluindo o seguinte:

- A conexão de chave de API lida com a autenticação para o destino especificado individualmente. Este é o tipo de conexão não-Microsoft mais comum.

- A conexão personalizada permite que você armazene e acesse chaves com segurança enquanto armazena propriedades relacionadas, como destinos e versões. As conexões personalizadas são úteis quando você tem muitos destinos ou casos em que não precisaria de uma credencial para acessar. Os cenários LangChain são um bom exemplo em que você usaria conexões de serviço personalizadas. As conexões personalizadas não gerenciam a autenticação, portanto, você terá que gerenciar a autenticação por conta própria.

Conexões com armazenamentos de dados

Importante

As conexões de dados não podem ser compartilhadas entre projetos. São criados exclusivamente no contexto de um projeto.

Criar uma conexão de dados permite que você acesse dados externos sem copiá-los para seu projeto. Em vez disso, a conexão fornece uma referência à fonte de dados.

Uma conexão de dados oferece estes benefícios:

- Uma API comum e fácil de usar que interage com diferentes tipos de armazenamento, incluindo Microsoft OneLake, Azure Blob e Azure Data Lake Gen2.

- Descoberta mais fácil de conexões úteis em operações de equipe.

- Para acesso baseado em credenciais (entidade de serviço/SAS/chave), a conexão do Azure AI Foundry protege as informações de credenciais. Dessa forma, você não precisará colocar essas informações em seus scripts.

Ao criar uma conexão com uma conta de armazenamento do Azure existente, você pode escolher entre dois métodos de autenticação diferentes:

Com base em credenciais: autentique o acesso a dados com uma entidade de serviço, token de assinatura de acesso compartilhado (SAS) ou chave de conta. Os usuários com permissões de projeto do Reader podem acessar as credenciais.

Baseado em identidade: use sua ID do Microsoft Entra ou identidade gerenciada para autenticar o acesso aos dados.

Gorjeta

Ao usar uma conexão baseada em identidade, o controle de acesso baseado em função do Azure (Azure RBAC) é usado para determinar quem pode acessar a conexão. Você deve atribuir as funções corretas do RBAC do Azure aos seus desenvolvedores antes que eles possam usar a conexão. Para obter mais informações, consulte Cenário: conexões usando o Microsoft Entra ID.

A tabela a seguir mostra os serviços de armazenamento baseados em nuvem do Azure com suporte e os métodos de autenticação:

| Serviço de armazenamento suportado | Autenticação baseada em credenciais | Autenticação baseada em identidade |

|---|---|---|

| Contentor de Blobs do Azure | ✓ | ✓ |

| Microsoft OneLake | ✓ | ✓ |

| Azure Data Lake Gen2 | ✓ | ✓ |

Um URI (Uniform Resource Identifier) representa um local de armazenamento em seu computador local, armazenamento do Azure ou um local http ou https disponível publicamente. Estes exemplos mostram URIs para diferentes opções de armazenamento:

| Localização de armazenamento | Exemplos de URI |

|---|---|

| Conexão do Azure AI Foundry | azureml://datastores/<data_store_name>/paths/<folder1>/<folder2>/<folder3>/<file>.parquet |

| Arquivos locais | ./home/username/data/my_data |

| Servidor público http ou https | https://raw.githubusercontent.com/pandas-dev/pandas/main/doc/data/titanic.csv |

| Armazenamento de Blobs | wasbs://<containername>@<accountname>.blob.core.windows.net/<folder>/ |

| Azure Data Lake (gen2) | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv |

| Microsoft OneLake | abfss://<file_system>@<account_name>.dfs.core.windows.net/<folder>/<file>.csv https://<accountname>.dfs.fabric.microsoft.com/<artifactname> |

Nota

A conexão do Microsoft OneLake não suporta tabelas OneLake.

Cofres de chaves e segredos

As conexões permitem armazenar credenciais com segurança, autenticar o acesso e consumir dados e informações. Os segredos associados às conexões persistem com segurança no Cofre de Chaves do Azure correspondente, aderindo a padrões robustos de segurança e conformidade. Como administrador, você pode auditar conexões compartilhadas e com escopo de projeto em um nível de hub (link para rbac de conexão).

As conexões do Azure servem como proxies de cofre de chave e as interações com conexões são interações diretas com um cofre de chaves do Azure. As conexões do Azure AI Foundry armazenam chaves de API de forma segura, como segredos, em um cofre de chaves. O controle de acesso baseado em função do Azure (Azure RBAC) do cofre de chaves controla o acesso a esses recursos de conexão. Uma conexão faz referência às credenciais do local de armazenamento do cofre de chaves para uso posterior. Você não precisará lidar diretamente com as credenciais depois que elas forem armazenadas no cofre de chaves do hub. Você tem a opção de armazenar as credenciais no arquivo YAML. Um comando ou SDK da CLI pode substituí-los. Recomendamos que você evite o armazenamento de credenciais em um arquivo YAML, porque uma violação de segurança pode levar a um vazamento de credenciais.