Como configurar um link privado para hubs do Azure AI Foundry

Temos dois aspetos de isolamento de rede. Um deles é o isolamento de rede para acessar um hub do Azure AI Foundry. Outro é o isolamento de rede de recursos de computação em seu hub e projetos, como instâncias de computação, sem servidor e endpoints online gerenciados. Este artigo explica o primeiro destacado no diagrama. Você pode usar o link privado para estabelecer a conexão privada com seu hub e seus recursos padrão. Este artigo é para o Azure AI Foundry (hub e projetos). Para obter informações sobre os serviços de IA do Azure, consulte a documentação dos serviços de IA do Azure.

Você obtém vários recursos padrão do hub em seu grupo de recursos. Você precisa configurar as seguintes configurações de isolamento de rede.

- Desabilite o acesso à rede pública de recursos padrão do hub, como o Armazenamento do Azure, o Cofre da Chave do Azure e o Registro de Contêiner do Azure.

- Estabeleça conexão de ponto de extremidade privado com recursos padrão do hub. Você precisa ter um ponto de extremidade privado de blob e arquivo para a conta de armazenamento padrão.

- Se a sua conta de armazenamento for privada, atribua funções para permitir o acesso.

Pré-requisitos

Você deve ter uma Rede Virtual do Azure existente para criar o ponto de extremidade privado.

Importante

Não recomendamos a utilização do intervalo de endereços IP 172.17.0.0/16 para a sua VNet. Este é o intervalo de sub-rede padrão usado pela rede de ponte do Docker ou local.

Desative as políticas de rede para pontos de extremidade privados antes de adicionar o ponto de extremidade privado.

Criar um hub que usa um ponto de extremidade privado

Se você estiver criando um novo hub, use as guias a seguir para selecionar como você está criando o hub (portal do Azure ou CLI do Azure). Cada um destes métodos requer uma rede virtual existente:

Nota

As informações neste documento são apenas sobre a configuração de um link privado. Para obter um passo a passo sobre como criar um hub seguro no portal, consulte Criar um hub seguro no portal do Azure.

No portal do Azure, procure o Azure AI Foundry e crie um novo recurso selecionando + Novo Azure AI.

Depois de configurar as guias Noções básicas e Armazenamento, selecione a guia Rede e escolha a opção Isolamento de rede que melhor atenda às suas necessidades.

Role para baixo até Acesso de entrada do espaço de trabalho e escolha + Adicionar.

Insira campos obrigatórios. Ao selecionar a Região, selecione a mesma região da sua rede virtual.

Adicionar um ponto de extremidade privado a um hub

Use um dos seguintes métodos para adicionar um ponto de extremidade privado a um hub existente:

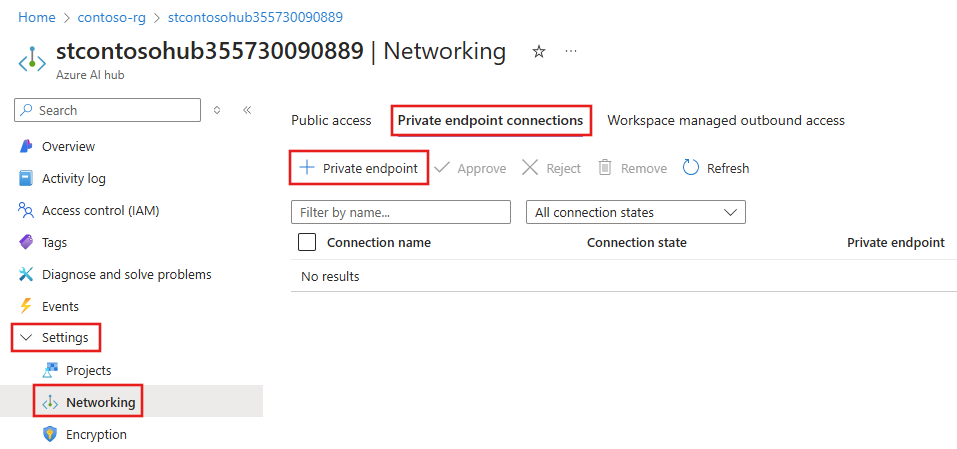

No portal do Azure, selecione seu hub.

No lado esquerdo da página, selecione Configurações, Rede e, em seguida, selecione a guia Conexões de ponto de extremidade privadas. Selecione + Ponto de extremidade privado.

Ao percorrer os formulários para criar um ponto de extremidade privado, certifique-se de:

- Em Noções básicas, selecione a mesma região da sua rede virtual.

- Em Recurso, selecione

amlworkspacecomo o subrecurso de destino. - No formulário Rede Virtual, selecione a rede virtual e a sub-rede à qual você deseja se conectar.

Depois de preencher os formulários com quaisquer configurações de rede adicionais necessárias, use a guia Revisar + criar para revisar suas configurações e selecione Criar para criar o ponto de extremidade privado.

Remover um ponto de extremidade privado

Você pode remover um ou todos os pontos de extremidade privados de um hub. A remoção de um ponto de extremidade privado remove o hub da Rede Virtual do Azure ao qual o ponto de extremidade estava associado. A remoção do ponto de extremidade privado pode impedir que o hub acesse recursos nessa rede virtual ou que recursos na rede virtual acessem o espaço de trabalho. Por exemplo, se a rede virtual não permitir o acesso à Internet pública ou a partir dela.

Aviso

A remoção dos pontos de extremidade privados de um hub não o torna acessível publicamente. Para tornar o hub acessível publicamente, use as etapas na seção Habilitar acesso público.

Para remover um ponto de extremidade privado, use as seguintes informações:

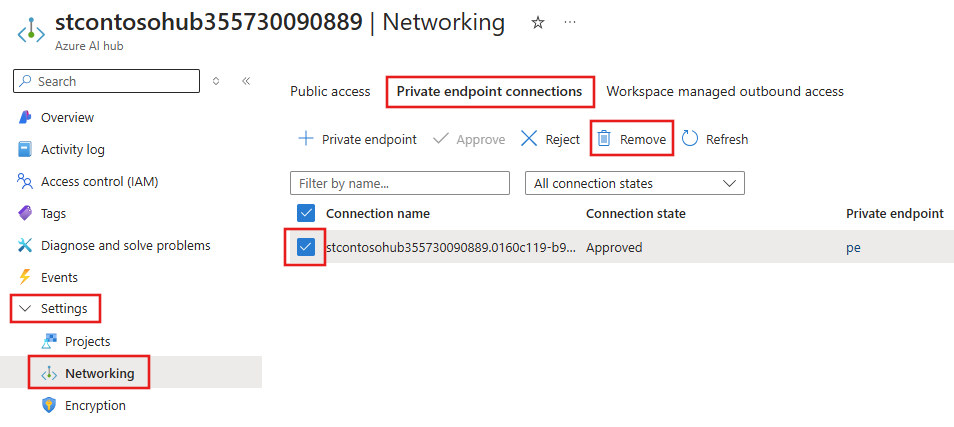

No portal do Azure, selecione seu hub.

No lado esquerdo da página, selecione Configurações, Rede e, em seguida, selecione a guia Conexões de ponto de extremidade privadas.

Selecione o ponto de extremidade a ser removido e, em seguida, selecione Remover.

Habilitar acesso público

Em algumas situações, talvez você queira permitir que alguém se conecte ao seu hub seguro por meio de um ponto de extremidade público, em vez de por meio da rede virtual. Ou talvez você queira remover o espaço de trabalho da rede virtual e reativar o acesso público.

Importante

Habilitar o acesso público não remove nenhum ponto de extremidade privado existente. Todas as comunicações entre os componentes por trás da rede virtual à qual o(s) ponto(s) de extremidade privado se conectam ainda estão protegidas. Ele permite o acesso público apenas ao hub, além do acesso privado através de quaisquer pontos de extremidade privados.

Para habilitar o acesso público, use as seguintes etapas:

- No portal do Azure, selecione seu hub.

- No lado esquerdo da página, selecione Rede e, em seguida, selecione a guia Acesso público.

- Selecione Ativado em todas as redes e, em seguida, selecione Guardar.

Configuração de armazenamento privado

Se sua conta de armazenamento for privada (usa um ponto de extremidade privado para se comunicar com seu projeto), execute as seguintes etapas:

Nossos serviços precisam ler/gravar dados em sua conta de armazenamento privado usando Permitir que os serviços do Azure na lista de serviços confiáveis acessem essa conta de armazenamento com as seguintes configurações de identidade gerenciada. Habilite a identidade gerenciada atribuída ao sistema do Serviço de IA do Azure e da Pesquisa de IA do Azure e, em seguida, configure o controle de acesso baseado em função para cada identidade gerenciada.

Role Identidade Gerida Recurso Objetivo Referência ReaderProjeto Azure AI Foundry Ponto de extremidade privado da conta de armazenamento Leia os dados da conta de armazenamento privado. Storage File Data Privileged ContributorProjeto Azure AI Foundry Conta de Armazenamento Dados de fluxo de prompt de leitura/gravação. Prompt flow doc Storage Blob Data ContributorServiço de IA do Azure Conta de Armazenamento Ler a partir do recipiente de entrada, gravar no resultado do pré-processamento no recipiente de saída. Azure OpenAI Doc Storage Blob Data ContributorPesquisa de IA do Azure Conta de Armazenamento Ler blob e escrever armazenamento de conhecimento Pesquisar doc. Gorjeta

Sua conta de armazenamento pode ter vários endpoints privados. Você precisa atribuir a

Readerfunção a cada ponto de extremidade privado.Atribua a

Storage Blob Data readerfunção aos seus desenvolvedores. Essa função permite que eles leiam dados da conta de armazenamento.Verifique se a conexão do projeto com a conta de armazenamento usa a ID do Microsoft Entra para autenticação. Para exibir as informações de conexão, acesse o Centro de gerenciamento, selecione Recursos conectados e selecione as conexões da conta de armazenamento. Se o tipo de credencial não for Entra ID, selecione o ícone de lápis para atualizar a conexão e defina o método de Autenticação como Microsoft Entra ID.

Para obter informações sobre como proteger o bate-papo do playground, consulte Usar o chat do playground com segurança.

Configuração de DNS personalizada

Consulte o artigo DNS personalizado do Azure Machine Learning para obter as configurações de encaminhamento de DNS.

Se você precisar configurar o servidor DNS personalizado sem encaminhamento DNS, use os seguintes padrões para os registros A necessários.

<AI-STUDIO-GUID>.workspace.<region>.cert.api.azureml.ms<AI-PROJECT-GUID>.workspace.<region>.cert.api.azureml.ms<AI-STUDIO-GUID>.workspace.<region>.api.azureml.ms<AI-PROJECT-GUID>.workspace.<region>.api.azureml.msml-<workspace-name, truncated>-<region>-<AI-STUDIO-GUID>.<region>.notebooks.azure.netml-<workspace-name, truncated>-<region>-<AI-PROJECT-GUID>.<region>.notebooks.azure.netNota

O nome do espaço de trabalho para este FQDN pode ser truncado. O truncamento é feito para manter

ml-<workspace-name, truncated>-<region>-<workspace-guid>em 63 caracteres ou menos.<instance-name>.<region>.instances.azureml.msNota

- As instâncias de computação podem ser acessadas somente de dentro da rede virtual.

- O endereço IP deste FQDN não é o IP da instância de computação. Em vez disso, use o endereço IP privado do ponto de extremidade privado do espaço de trabalho (o IP das

*.api.azureml.msentradas.)

<instance-name>.<region>.instances.azureml.ms- Usado apenas peloaz ml compute connect-sshcomando para se conectar a computadores em uma rede virtual gerenciada. Não é necessário se você não estiver usando uma rede gerenciada ou conexões SSH.<managed online endpoint name>.<region>.inference.ml.azure.com- Usado por endpoints on-line gerenciados

Para localizar os endereços IP privados dos seus registos A, consulte o artigo DNS personalizado do Azure Machine Learning. Para verificar AI-PROJECT-GUID, vá para o portal do Azure, selecione seu projeto, configurações, propriedades e a ID do espaço de trabalho é exibida.

Limitações

- Você pode encontrar problemas ao tentar acessar o ponto de extremidade privado do seu hub se estiver usando o Mozilla Firefox. Esse problema pode estar relacionado a DNS sobre HTTPS no Mozilla Firefox. Recomendamos o uso do Microsoft Edge ou do Google Chrome.