Este guia mostra como o Microsoft Defender for Cloud Apps e o Microsoft Sentinel podem ajudar a proteger e proteger o acesso e os ambientes da conta da Amazon Web Services (AWS).

As organizações da AWS que usam o Microsoft Entra ID para Microsoft 365 ou a proteção de identidade e acesso da nuvem híbrida podem implantar rápida e facilmente o Microsoft Entra ID para contas da AWS, muitas vezes sem custo adicional.

Arquitetura

Este diagrama resume como as instalações da AWS podem se beneficiar dos principais componentes de segurança da Microsoft:

Transfira um ficheiro PowerPoint desta arquitetura.

Fluxo de trabalho

O Microsoft Entra ID fornece logon único centralizado (SSO) e autenticação forte por meio da autenticação multifator e do recurso de acesso condicional. O Microsoft Entra ID oferece suporte a identidades baseadas em funções da AWS e autorização para acesso a recursos da AWS. Para obter mais informações e instruções detalhadas, consulte Gerenciamento de identidade e acesso do Microsoft Entra para AWS. O Microsoft Entra Permissions Management é um produto de gerenciamento de direitos de infraestrutura em nuvem (CIEM) que oferece visibilidade e controle abrangentes sobre permissões para qualquer identidade ou recurso da AWS. Você pode usar o Gerenciamento de Permissões do Microsoft Entra para:

- Obtenha uma visão multidimensional do seu risco avaliando identidades, permissões e recursos.

- Automatize a aplicação da política de privilégios mínimos em toda a sua infraestrutura multicloud.

- Use a deteção de anomalias e discrepâncias para evitar violações de dados causadas por uso indevido e exploração maliciosa de permissões.

Para obter mais informações e instruções detalhadas de integração, consulte Integrar uma conta da Amazon Web Services (AWS).

Defender para aplicativos na nuvem:

- Integra-se com o recurso de Acesso Condicional do Microsoft Entra para impor restrições adicionais.

- Ajuda a monitorizar e proteger as sessões após o início de sessão.

- Usa a análise de comportamento do usuário (UBA) e outras APIs da AWS para monitorar sessões e usuários e oferecer suporte à proteção de informações.

O Microsoft Defender for Cloud exibe recomendações de segurança da AWS no portal do Defender for Cloud junto com as recomendações do Azure. O Defender for Cloud oferece mais de 160 recomendações prontas para uso para serviços de infraestrutura como serviço (IaaS) e plataforma como serviço (PaaS). Ele também oferece suporte para padrões regulatórios, incluindo os padrões Center for Internet Security (CIS) e do setor de cartões de pagamento (PCI), e para o padrão AWS Foundational Security Best Practices. O Defender for Cloud também fornece proteção de carga de trabalho na nuvem (CWP) para clusters do Amazon EKS, instâncias do AWS EC2 e servidores SQL executados no AWS EC2.

O Microsoft Sentinel integra-se ao Defender for Cloud Apps e à AWS para detetar e responder automaticamente a ameaças. O Microsoft Sentinel monitora o ambiente da AWS em busca de configurações incorretas, malware em potencial e ameaças avançadas a identidades, dispositivos, aplicativos e dados da AWS.

Componentes

- Aplicativos do Microsoft Defender para Nuvem

- Microsoft Defender para Cloud

- Microsoft Sentinel

- Microsoft Entra ID

Defender for Cloud Apps para visibilidade e controlo

Quando vários usuários ou funções fazem alterações administrativas, uma consequência pode ser o desvio da configuração da arquitetura e dos padrões de segurança pretendidos. As normas de segurança também podem mudar ao longo do tempo. O pessoal de segurança deve detetar constantemente e consistentemente novos riscos, avaliar as opções de mitigação e atualizar a arquitetura de segurança para evitar possíveis violações. O gerenciamento de segurança em vários ambientes de nuvem pública e infraestrutura privada pode se tornar oneroso.

O Defender for Cloud Apps é uma plataforma de agente de segurança de acesso à nuvem (CASB) com recursos de gerenciamento de postura de segurança na nuvem (CSPM). O Defender for Cloud Apps pode se conectar a vários serviços e aplicativos de nuvem para coletar logs de segurança, monitorar o comportamento do usuário e impor restrições que as próprias plataformas podem não oferecer.

O Defender for Cloud Apps oferece vários recursos que podem ser integrados à AWS para obter benefícios imediatos:

- O conector do aplicativo Defender for Cloud Apps usa várias APIs da AWS, incluindo UBA, para pesquisar problemas de configuração e ameaças na plataforma da AWS.

- O AWS Access Controls pode impor restrições de login baseadas em aplicativos, dispositivos, endereços IP, locais, ISPs registrados e atributos de usuário específicos.

- Os controles de sessão para AWS bloqueiam possíveis uploads ou downloads de malware com base no Microsoft Defender Threat Intelligence ou na inspeção de conteúdo em tempo real.

- Os controles de sessão também podem usar inspeção de conteúdo em tempo real e deteção de dados confidenciais para impor regras de prevenção de perda de dados (DLP) que impedem operações de corte, cópia, colagem ou impressão.

O Defender for Cloud Apps está disponível de forma autónoma ou como parte do Microsoft Enterprise Mobility + Security E5, que inclui o Microsoft Entra ID P2. Para obter informações sobre preços e licenciamento, consulte Opções de preços do Enterprise Mobility + Security.

Defender for Cloud para plataformas CSPM e CWP (CWPP)

Com cargas de trabalho de nuvem geralmente abrangendo várias plataformas de nuvem, os serviços de segurança de nuvem devem fazer o mesmo. O Defender for Cloud ajuda a proteger cargas de trabalho no Azure, AWS e Google Cloud Platform (GCP).

O Defender for Cloud fornece uma conexão sem agente à sua conta da AWS. O Defender for Cloud também oferece planos para proteger seus recursos da AWS:

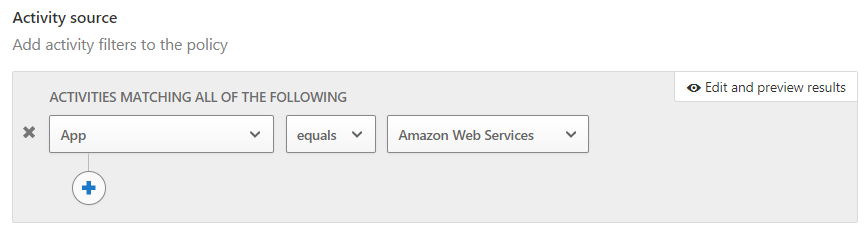

- A página de visão geral do Defender for Cloud exibe métricas, alertas e insights do CSPM. O Defender for Cloud avalia seus recursos da AWS de acordo com recomendações de segurança específicas da AWS e incorpora sua postura de segurança em sua pontuação segura. O inventário de ativos fornece um único local para visualizar todos os seus recursos protegidos da AWS. O painel de conformidade regulatória reflete o status de sua conformidade com padrões integrados específicos da AWS. Os exemplos incluem os padrões AWS CIS, os padrões de segurança de dados PCI (PCI-DSS) e o padrão AWS Foundational Security Best Practices.

- O Microsoft Defender for Servers traz deteção de ameaças e defesas avançadas para instâncias EC2 Windows e Linux suportadas.

- O Microsoft Defender for Containers traz deteção de ameaças e defesas avançadas para clusters do Amazon EKS compatíveis.

- O Microsoft Defender for SQL traz deteção de ameaças e defesas avançadas para seus servidores SQL que são executados no AWS EC2 e no AWS RDS Custom for SQL Server.

Microsoft Sentinel para deteção avançada de ameaças

As ameaças podem vir de uma ampla gama de dispositivos, aplicativos, locais e tipos de usuários. A DLP requer a inspeção do conteúdo durante o upload ou download, porque a revisão post-mortem pode ser tarde demais. A AWS não tem recursos nativos para gerenciamento de dispositivos e aplicativos, acesso condicional baseado em risco, controles baseados em sessão ou UBA em linha.

É fundamental que as soluções de segurança reduzam a complexidade e ofereçam proteção abrangente, independentemente de os recursos estarem em ambientes multicloud, locais ou híbridos. O Defender for Cloud fornece CSPM e CWP. O Defender for Cloud identifica pontos fracos de configuração na AWS para ajudar a fortalecer sua postura geral de segurança. Ele também ajuda a fornecer proteção contra ameaças para clusters Linux do Amazon EKS, instâncias do AWS EC2 e servidores SQL no AWS EC2.

O Microsoft Sentinel é uma solução de gerenciamento de eventos e informações de segurança (SIEM) e orquestração, automação e resposta de segurança (SOAR) que centraliza e coordena a automação de deteção e resposta a ameaças para operações de segurança modernas. O Microsoft Sentinel pode monitorar contas da AWS para comparar eventos em vários firewalls, dispositivos de rede e servidores. O Microsoft Sentinel combina dados de monitoramento com inteligência de ameaças, regras de análise e aprendizado de máquina para descobrir e responder a técnicas avançadas de ataque.

Você pode conectar a AWS e o Defender for Cloud Apps ao Microsoft Sentinel. Em seguida, você pode ver alertas do Defender for Cloud Apps e executar verificações adicionais de ameaças que usam vários feeds do Defender Threat Intelligence. O Microsoft Sentinel pode iniciar uma resposta coordenada fora do Defender for Cloud Apps. O Microsoft Sentinel também pode se integrar a soluções de gerenciamento de serviços de TI (ITSM) e reter dados a longo prazo para fins de conformidade.

Detalhes do cenário

A Microsoft oferece várias soluções de segurança que podem ajudar a proteger contas e ambientes da AWS.

Outros componentes de segurança da Microsoft podem ser integrados ao Microsoft Entra ID para fornecer segurança adicional para contas da AWS:

- O Defender for Cloud Apps faz backup do Microsoft Entra ID com proteção de sessão e monitoramento do comportamento do usuário.

- O Defender for Cloud oferece proteção contra ameaças para cargas de trabalho da AWS. Ele também ajuda a fortalecer proativamente a segurança para ambientes da AWS e usa uma abordagem sem agente para se conectar a esses ambientes.

- O Microsoft Sentinel integra-se ao Microsoft Entra ID e ao Defender for Cloud Apps para detetar e responder automaticamente a ameaças contra ambientes AWS.

Essas soluções de segurança da Microsoft são extensíveis e oferecem vários níveis de proteção. Você pode implementar uma ou mais dessas soluções junto com outros tipos de proteção para uma arquitetura de segurança total que ajuda a proteger implantações atuais e futuras da AWS.

Potenciais casos de utilização

Este artigo fornece aos arquitetos de identidade, administradores e analistas de segurança da AWS informações imediatas e orientações detalhadas para a implantação de várias soluções de segurança da Microsoft.

Recomendações

Tenha em mente os seguintes pontos ao desenvolver uma solução de segurança.

Recomendações de segurança

Os seguintes princípios e diretrizes são importantes para qualquer solução de segurança na nuvem:

- Certifique-se de que a organização possa monitorar, detetar e proteger automaticamente o acesso programático e do usuário em ambientes de nuvem.

- Analise continuamente as contas correntes para garantir a governança e o controle de identidade e permissão.

- Siga os princípios de privilégios mínimos e confiança zero. Certifique-se de que os utilizadores podem aceder apenas aos recursos específicos de que necessitam, a partir de dispositivos fidedignos e localizações conhecidas. Reduza as permissões de cada administrador e desenvolvedor para fornecer apenas os direitos necessários para a função que desempenham. Reveja regularmente.

- Monitore continuamente as alterações na configuração da plataforma, especialmente se elas oferecerem oportunidades de escalonamento de privilégios ou persistência de ataques.

- Impeça a exfiltração não autorizada de dados inspecionando e controlando ativamente o conteúdo.

- Aproveite as soluções que você já pode possuir, como o Microsoft Entra ID P2, que podem aumentar a segurança sem custos adicionais.

Segurança básica da conta da AWS

Para garantir a higiene básica de segurança para contas e recursos da AWS:

- Analise as orientações de segurança da AWS em Melhores práticas para proteger contas e recursos da AWS.

- Reduza o risco de upload e download de malware e outros conteúdos mal-intencionados inspecionando ativamente todas as transferências de dados por meio do Console de Gerenciamento da AWS. O conteúdo que você carrega ou baixa diretamente para recursos dentro da plataforma da AWS, como servidores web ou bancos de dados, pode precisar de proteção adicional.

- Considere proteger o acesso a outros recursos, incluindo:

- Recursos criados na conta da AWS.

- Plataformas de carga de trabalho específicas, como Windows Server, Linux Server ou contêineres.

- Dispositivos que administradores e desenvolvedores usam para acessar o Console de Gerenciamento da AWS.

Implementar este cenário

Siga as etapas nas seções a seguir para implementar uma solução de segurança.

Planear e preparar

Para se preparar para a implantação de soluções de segurança do Azure, revise e registre as informações atuais da conta AWS e Microsoft Entra. Se você tiver implantado mais de uma conta da AWS, repita essas etapas para cada conta.

No Console de gerenciamento de faturamento da AWS, registre as seguintes informações atuais da conta da AWS:

- ID da conta da AWS, um identificador exclusivo

- Nome da conta ou usuário root

- Método de pagamento, atribuído a um cartão de crédito ou a um contrato de faturação da empresa

- Contatos alternativos que têm acesso às informações da conta da AWS

- Perguntas de segurança, atualizadas e gravadas com segurança para acesso de emergência

- Regiões da AWS habilitadas ou desabilitadas para conformidade com a política de segurança de dados

No portal do Azure, revise o locatário do Microsoft Entra:

- Avalie as informações do locatário para ver se o locatário tem uma licença do Microsoft Entra ID P1 ou P2. Uma licença P2 fornece recursos avançados de gerenciamento de identidades do Microsoft Entra.

- Avalie os aplicativos corporativos para ver se algum aplicativo existente usa o tipo de aplicativo da AWS, conforme mostrado na

http://aws.amazon.com/coluna URL da página inicial.

Implantar aplicativos do Defender for Cloud

Depois de implantar o gerenciamento central e a autenticação forte exigidos pelo gerenciamento moderno de identidade e acesso, você pode implementar o Defender for Cloud Apps para:

- Colete dados de segurança e realize deteções de ameaças para contas da AWS.

- Implemente controles avançados para reduzir riscos e evitar a perda de dados.

Para implantar o Defender for Cloud Apps:

- Adicione um conector de aplicativo do Defender for Cloud Apps para AWS.

- Configure as políticas de monitoramento do Defender for Cloud Apps para atividades da AWS.

- Crie um aplicativo corporativo para SSO para AWS.

- Crie um aplicativo de controle de aplicativo de acesso condicional no Defender for Cloud Apps.

- Configure políticas de sessão do Microsoft Entra para atividades da AWS.

- Teste as políticas do Defender for Cloud Apps para AWS.

Adicionar um conector de aplicativo da AWS

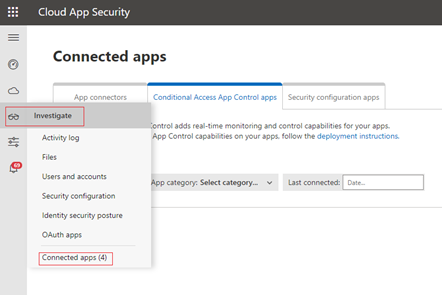

No portal do Defender for Cloud Apps, expanda Investigar e selecione Aplicativos conectados.

Na página Conectores de aplicativos, selecione o sinal de adição (+) e, em seguida, selecione Amazon Web Services na lista.

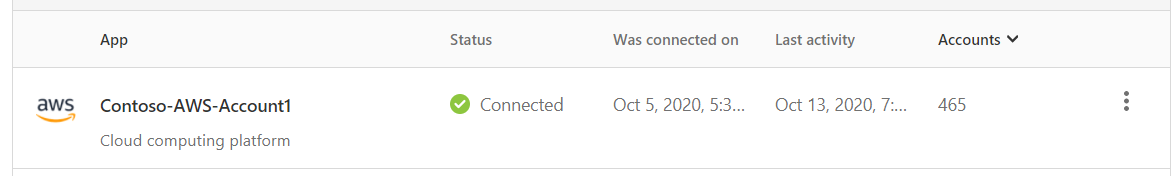

Use um nome exclusivo para o conector. No nome, inclua um identificador para a empresa e uma conta específica da AWS, por exemplo , Contoso-AWS-Account1.

Siga as instruções em Conectar a AWS ao Microsoft Defender for Cloud Apps para criar um usuário apropriado do AWS identity and access management (IAM).

- Defina uma política para permissões restritas.

- Crie uma conta de serviço para usar essas permissões em nome do serviço Defender for Cloud Apps.

- Forneça as credenciais para o conector do aplicativo.

O tempo necessário para estabelecer a conexão inicial depende dos tamanhos de log da conta da AWS. Quando a conexão estiver concluída, você verá uma confirmação de conexão:

Configurar políticas de monitoramento do Defender for Cloud Apps para atividades da AWS

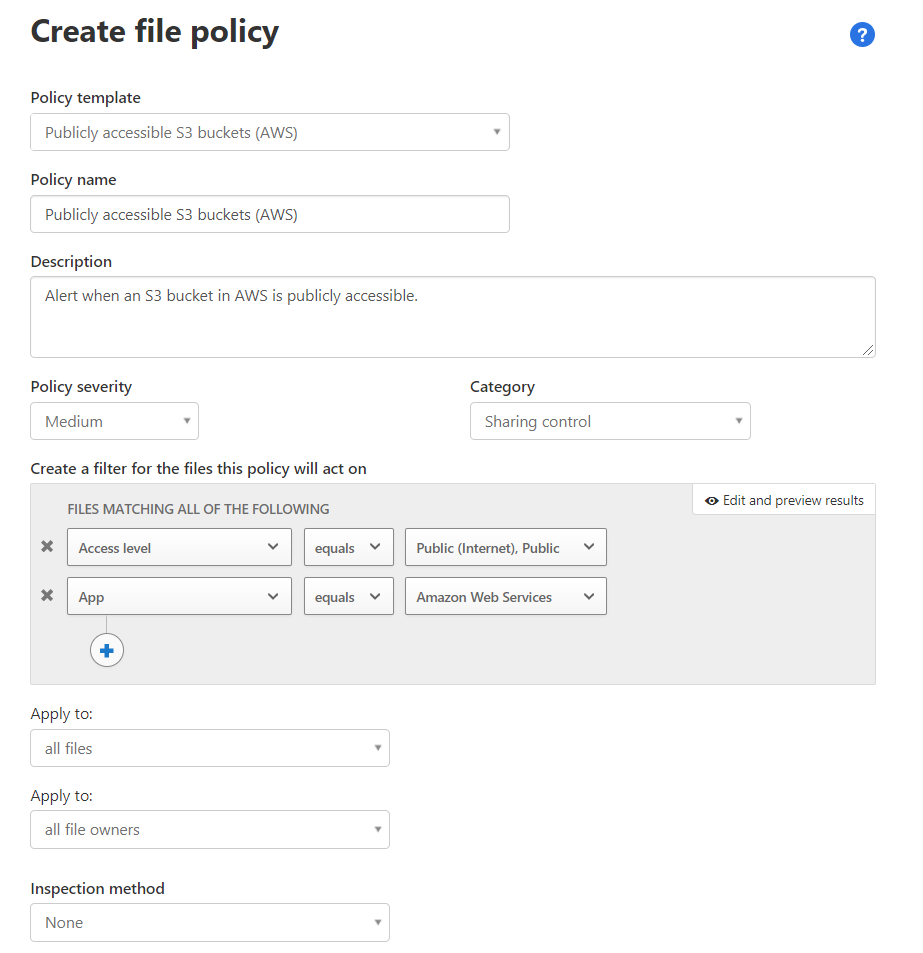

Depois de ativar o conector do aplicativo, o Defender for Cloud Apps mostra novos modelos e opções no construtor de configurações de políticas. Você pode criar políticas diretamente dos modelos e modificá-las de acordo com suas necessidades. Você também pode desenvolver uma política sem usar os modelos.

Para implementar políticas usando os modelos:

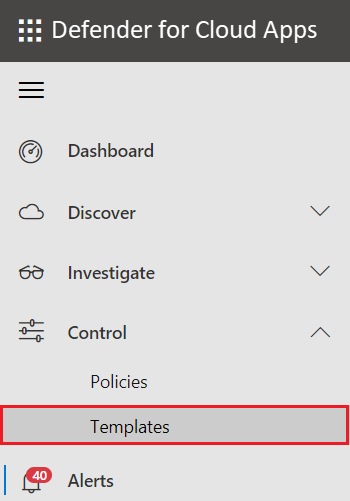

Na janela de navegação esquerda do Defender for Cloud Apps, expanda Controle e selecione Modelos.

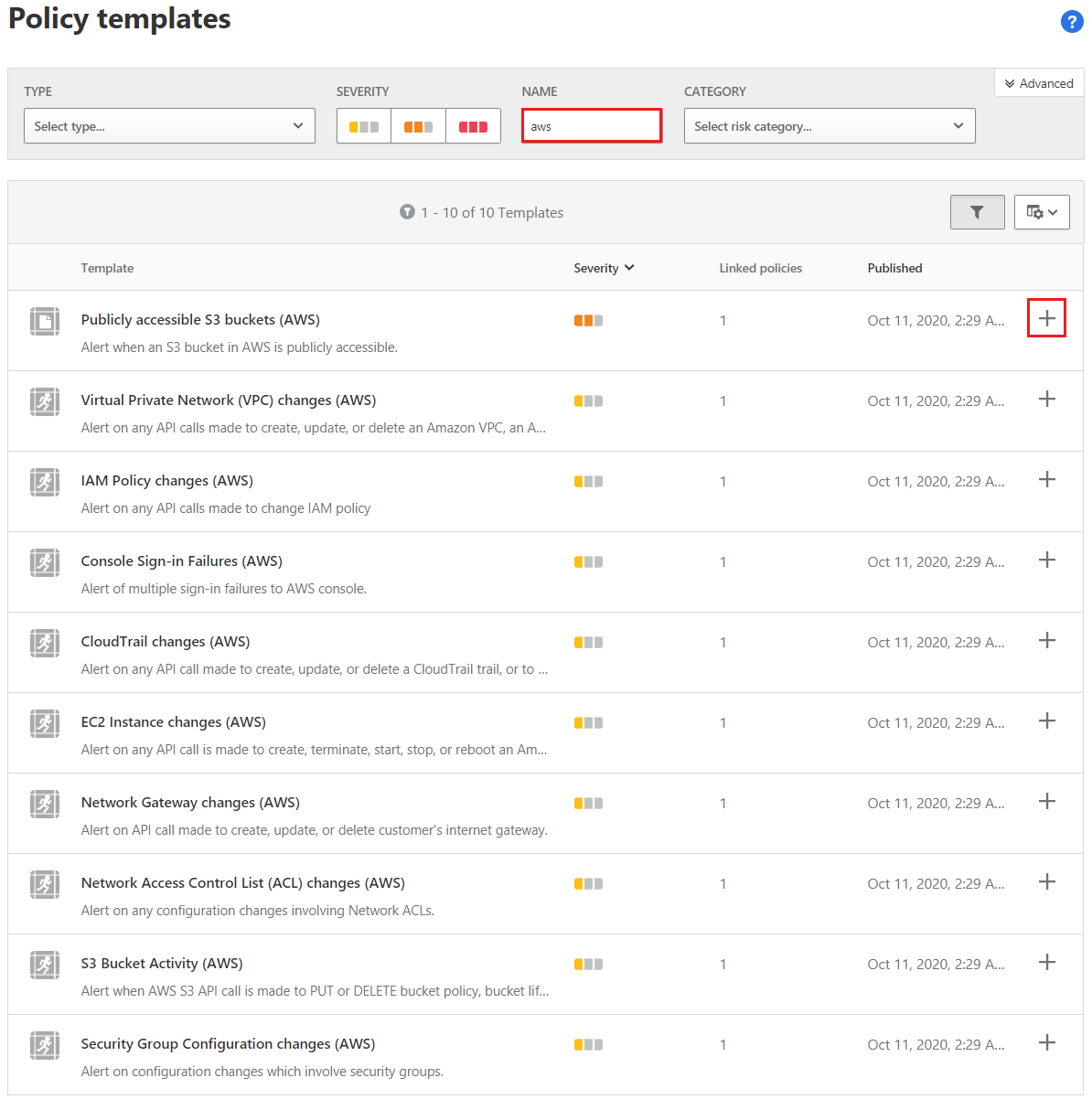

Pesquise aws e analise os modelos de políticas disponíveis para a AWS.

Para usar um modelo, selecione o sinal de adição (+) à direita do item de modelo.

Cada tipo de política tem opções diferentes. Revise as definições de configuração e salve a política. Repita esta etapa para cada modelo.

Para usar políticas de arquivos, verifique se a configuração de monitoramento de arquivos está ativada nas configurações do Defender for Cloud Apps:

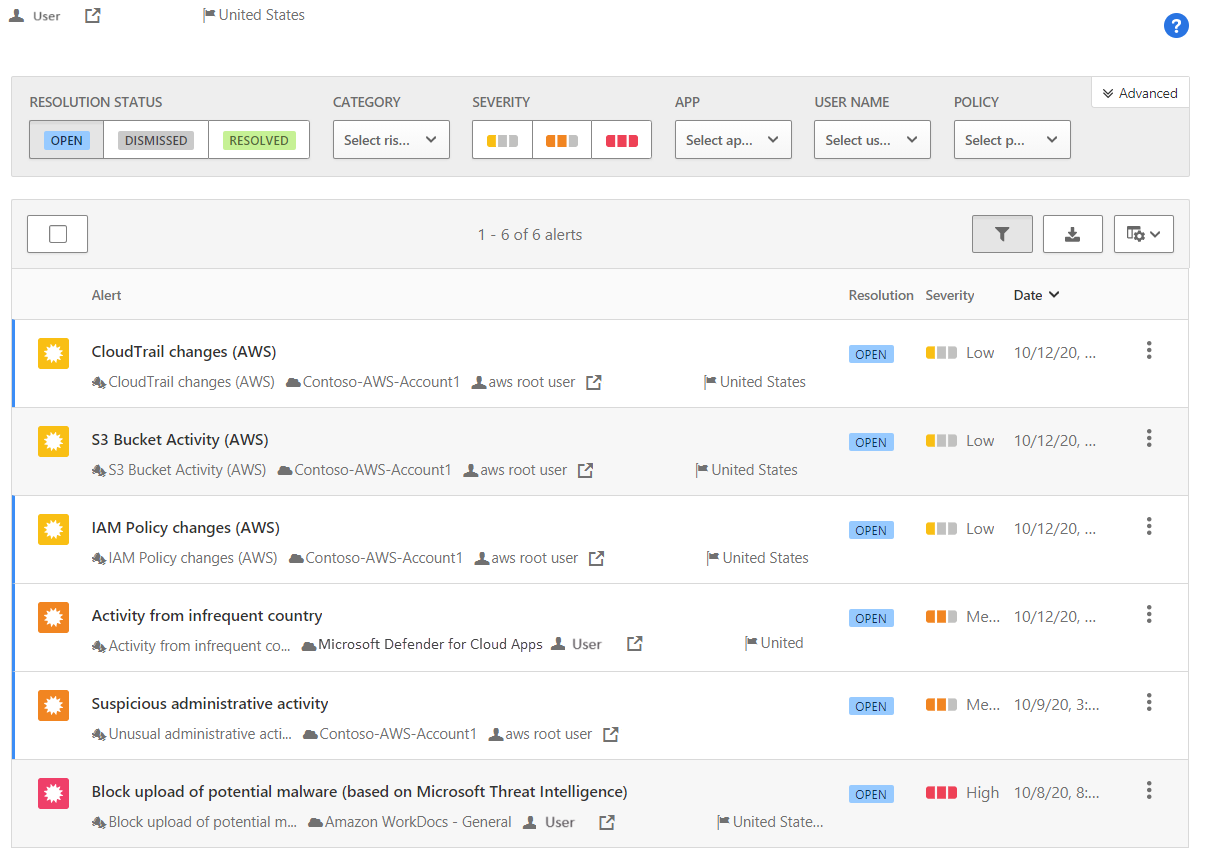

À medida que o Defender for Cloud Apps deteta alertas, apresenta-os na página Alertas no portal do Defender for Cloud Apps:

Criar um aplicativo corporativo para SSO para AWS

Siga as instruções em Tutorial: Integração do logon único (SSO) do Microsoft Entra com o logon único da AWS para criar um aplicativo corporativo para SSO na AWS. Aqui está um resumo do procedimento:

- Adicione o AWS SSO da galeria.

- Configure e teste o Microsoft Entra SSO para AWS SSO:

- Configure Microsoft Entra SSO.

- Configure AWS SSO.

- Crie um usuário de teste do AWS SSO.

- Teste SSO.

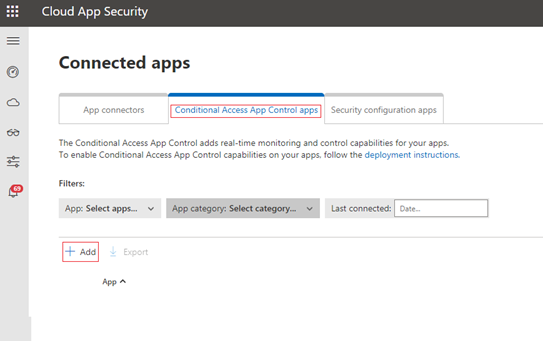

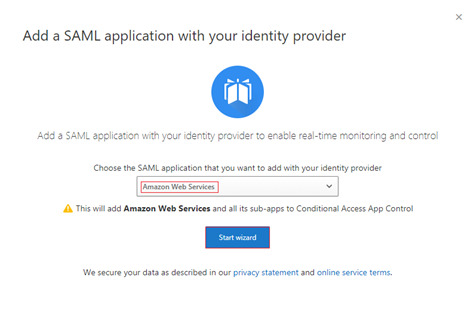

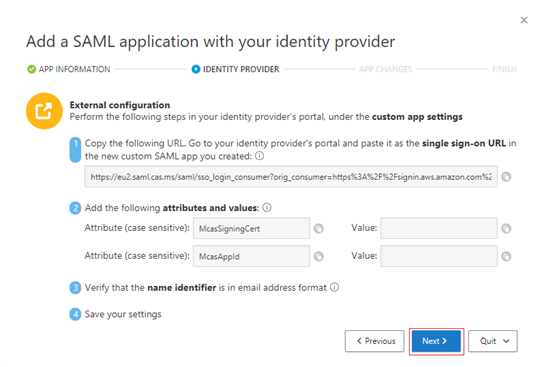

Criar um aplicativo de controle de aplicativo de acesso condicional no Defender for Cloud Apps

Aceda ao portal do Defender for Cloud Apps, selecione Investigar e, em seguida, selecione Aplicações ligadas.

Selecione Aplicações de Controlo de Aplicações de Acesso Condicional e, em seguida, selecione Adicionar.

Na caixa Pesquisar um aplicativo, digite Amazon Web Services e selecione o aplicativo. Selecione Iniciar assistente.

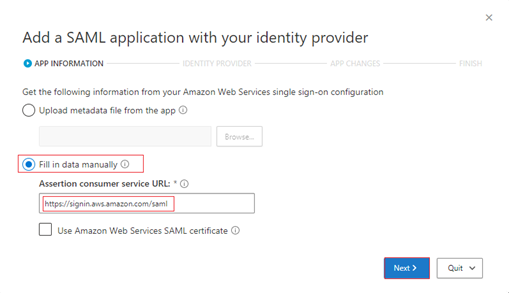

Selecione Preencher dados manualmente. Insira o valor de URL do serviço ao consumidor de asserção mostrado na captura de tela a seguir e selecione Avançar.

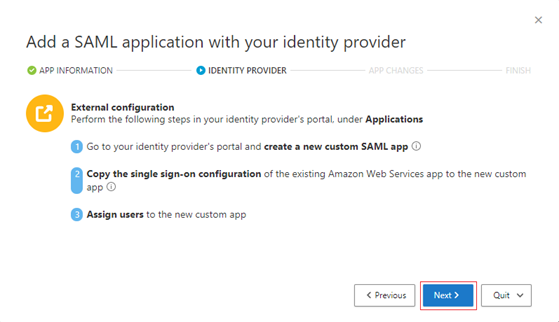

Na página seguinte, ignore as etapas de configuração externa. Selecione Seguinte.

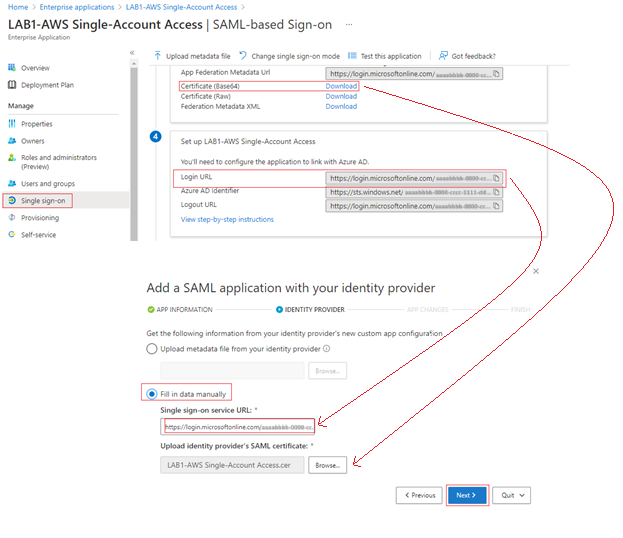

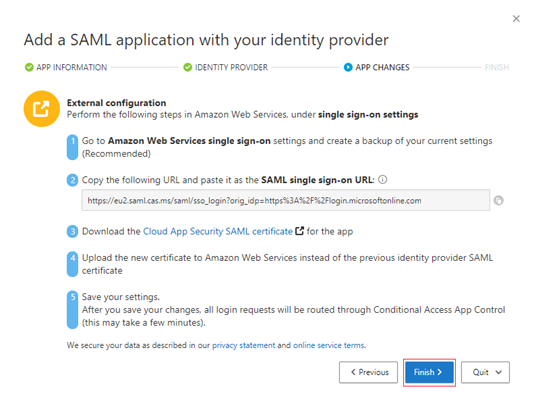

Selecione Preencher dados manualmente e siga as seguintes etapas para inserir os dados:

- Em URL do serviço de logon único, insira o valor do URL de login para o aplicativo corporativo que você criou para a AWS.

- Em Carregar certificado SAML do provedor de identidade, selecione Procurar.

- Localize o certificado para o aplicativo empresarial que você criou.

- Transfira o certificado para o dispositivo local e, em seguida, carregue-o para o assistente.

- Selecione Seguinte.

Na página seguinte, ignore as etapas de configuração externa. Selecione Seguinte.

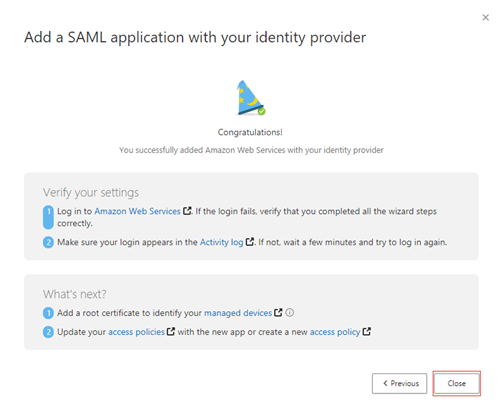

Na página seguinte, ignore as etapas de configuração externa. Selecione Concluir.

Na página seguinte, ignore as etapas Verificar suas configurações . Selecione Fechar.

Configurar políticas de sessão do Microsoft Entra para atividades da AWS

As políticas de sessão são uma combinação poderosa de políticas de Acesso Condicional do Microsoft Entra e o recurso de proxy reverso do Defender for Cloud Apps. Essas políticas fornecem monitoramento e controle de comportamento suspeito em tempo real.

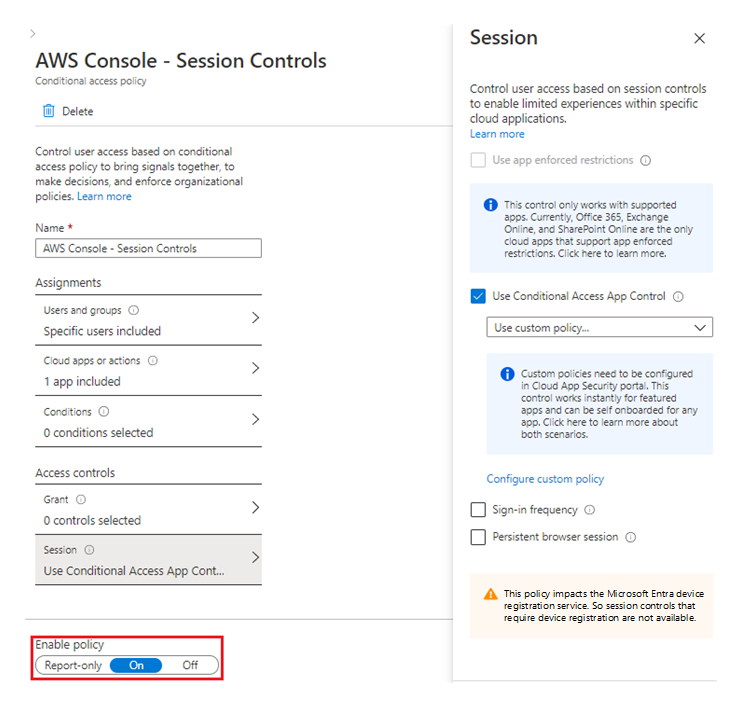

No Microsoft Entra ID, crie uma nova política de acesso condicional com as seguintes configurações:

- Em Nome, insira Console da AWS – Controles de sessão.

- Em Usuários e Grupos, selecione os dois grupos de funções criados anteriormente:

- AWS-Account1-Administradores

- AWS-Account1-Developers

- Em Aplicativos ou ações na nuvem, selecione o aplicativo corporativo criado anteriormente, como Contoso-AWS-Account 1.

- Em Sessão, selecione Usar Controle de Aplicativo de Acesso Condicional.

Em Ativar política, selecione Ativado.

Selecione Criar.

Depois de criar a política de acesso condicional do Microsoft Entra, configure uma política de sessão do Defender for Cloud Apps para controlar o comportamento do usuário durante as sessões da AWS.

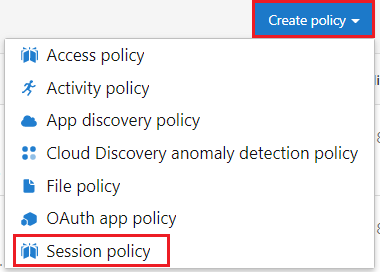

No portal do Defender for Cloud Apps, expanda Controle e selecione Políticas.

Na página Políticas, selecione Criar política e, em seguida, selecione Política de sessão na lista.

Na página Criar política de sessão, em Modelo de política, selecione Bloquear carregamento de malware potencial (com base no Microsoft Threat Intelligence).

Em Atividades correspondentes a todos os itens a seguir, modifique o filtro de atividade para incluir App, equals e Amazon Web Services. Remova a seleção de dispositivo padrão.

Reveja as outras definições e, em seguida, selecione Criar.

Políticas do Test Defender for Cloud Apps para AWS

Teste todas as políticas regularmente para garantir que elas ainda são eficazes e relevantes. Aqui estão alguns testes recomendados:

Alterações na política do IAM: essa política é acionada sempre que você tenta modificar as configurações no AWS IAM. Por exemplo, quando você segue o procedimento mais adiante nesta seção de implantação para criar uma nova política e conta do IAM, você vê um alerta.

Falhas de entrada no console: qualquer tentativa falhada de entrar em uma das contas de teste aciona essa política. Os detalhes do alerta mostram que a tentativa veio de um dos datacenters regionais do Azure.

Política de atividade do bucket do S3: ao tentar criar uma nova conta de armazenamento do AWS S3 e defini-la para estar disponível publicamente, você aciona essa política.

Política de deteção de malware: Se você configurar a deteção de malware como uma política de sessão, poderá testá-la seguindo estas etapas:

- Descarregue um ficheiro de teste seguro do Instituto Europeu de Investigação Antivírus Informática (EICAR).

- Tente fazer upload desse arquivo para uma conta de armazenamento do AWS S3.

A política bloqueia imediatamente a tentativa de upload e um alerta aparece no portal do Defender for Cloud Apps.

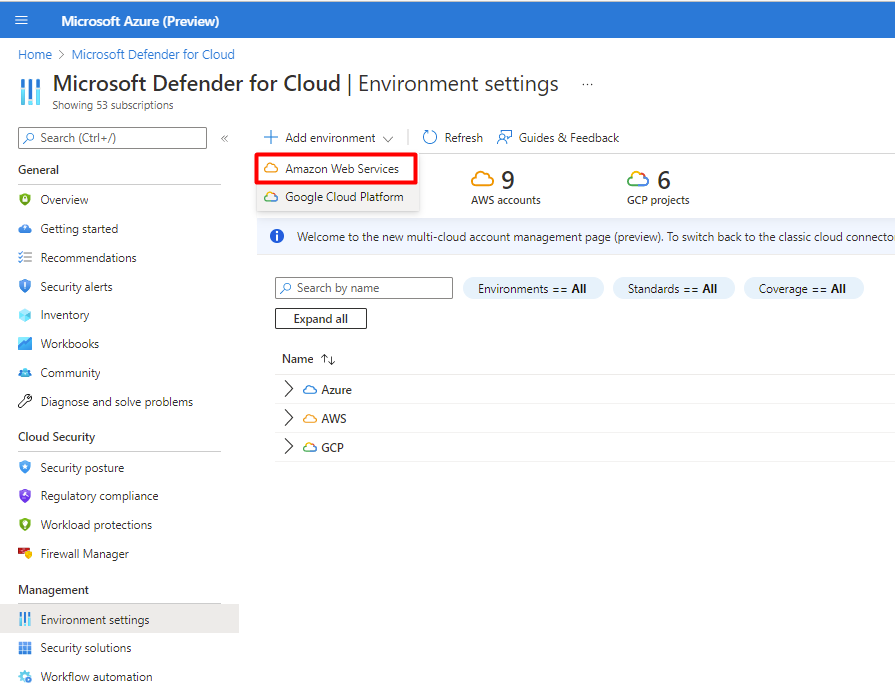

Implantar o Defender for Cloud

Você pode usar um conector de nuvem nativo para conectar uma conta da AWS ao Defender for Cloud. O conector fornece uma conexão sem agente para sua conta da AWS. Você pode usar essa conexão para coletar recomendações do CSPM. Usando os planos do Defender for Cloud, você pode proteger seus recursos da AWS com CWP.

Para proteger seus recursos baseados na AWS, siga estas etapas, que as seções a seguir descrevem em detalhes:

- Conecte uma conta da AWS.

- Monitore a AWS.

Ligar a conta AWS

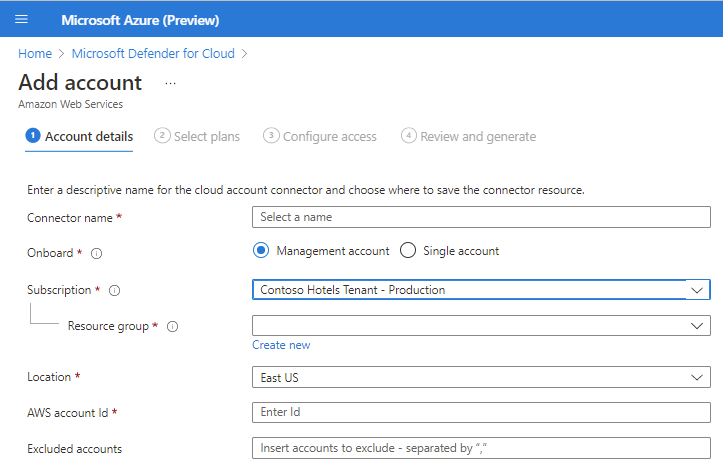

Para conectar sua conta da AWS ao Defender for Cloud usando um conector nativo, siga estas etapas:

Analise os pré-requisitos para conectar uma conta da AWS. Certifique-se de completá-los antes de prosseguir.

Se você tiver conectores clássicos, remova-os seguindo as etapas em Remover conectores clássicos. O uso dos conectores clássicos e nativos pode produzir recomendações duplicadas.

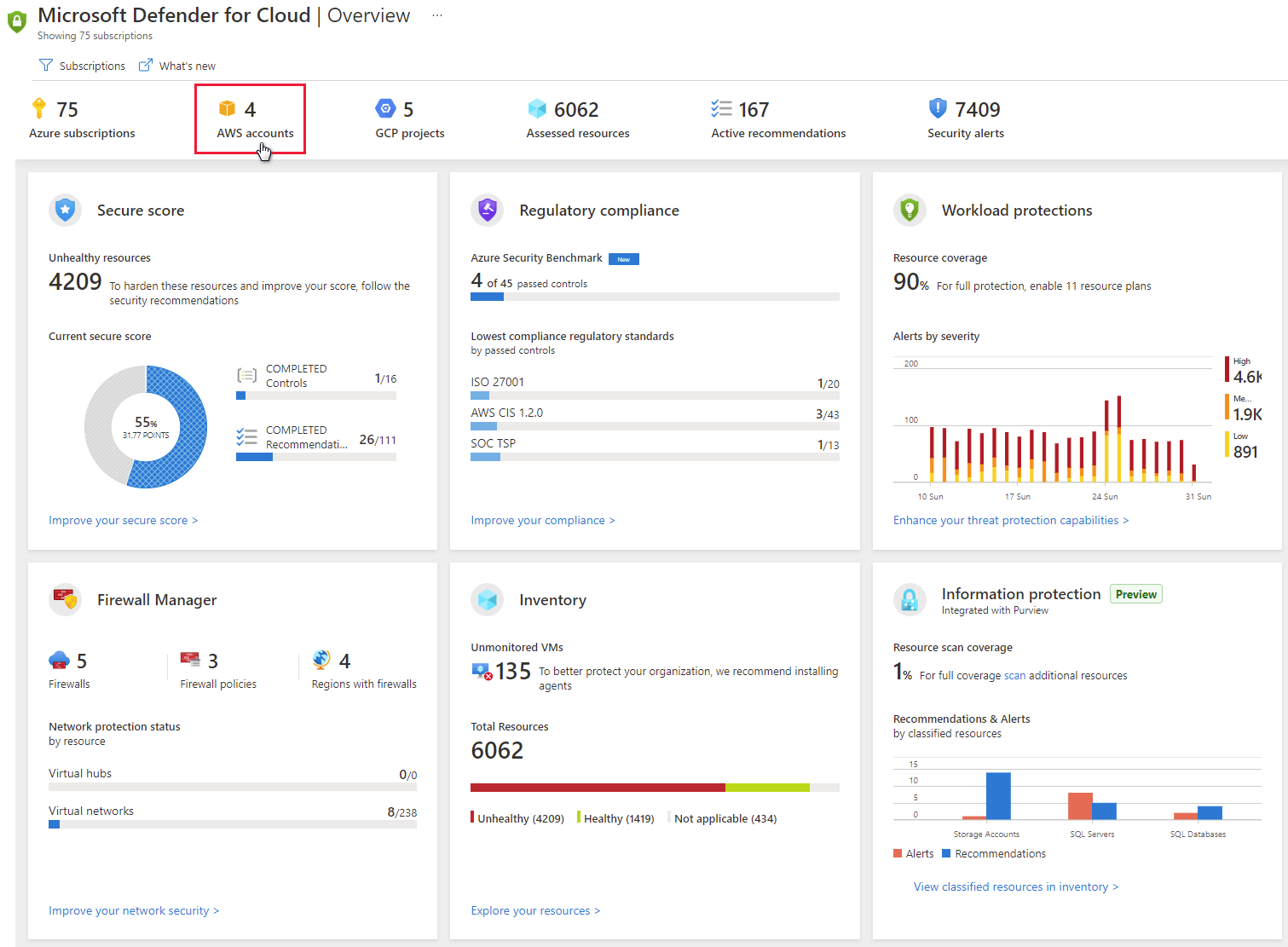

Inicie sessão no portal do Azure.

Selecione Microsoft Defender for Cloud e, em seguida, selecione Configurações de ambiente.

Selecione Adicionar ambiente>Amazon Web Services.

Insira os detalhes da conta da AWS, incluindo o local de armazenamento do recurso do conector. Opcionalmente, selecione Conta de gerenciamento para criar um conector para uma conta de gerenciamento . Os conectores são criados para cada conta de membro descoberta na conta de gerenciamento fornecida. O provisionamento automático está ativado para todas as contas recém-integradas.

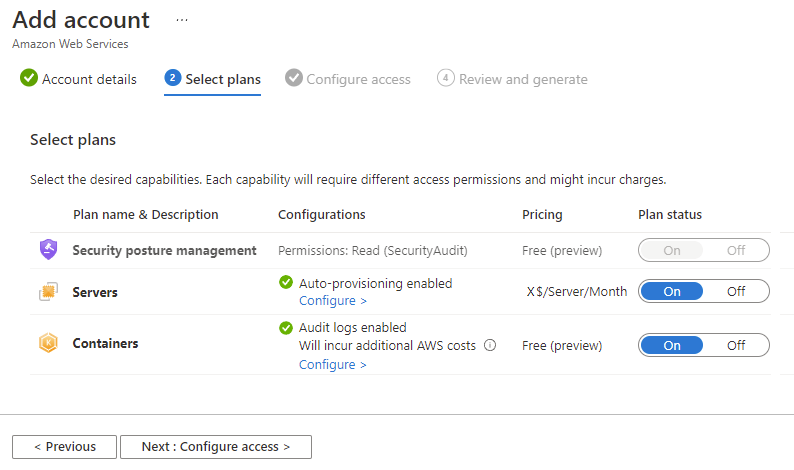

Selecione Próximo: Selecione planos.

Por padrão, o plano de servidores está ativado. Essa configuração é necessária para estender a cobertura do Defender for Servers ao seu AWS EC2. Certifique-se de que cumpriu os requisitos de rede para o Azure Arc. Opcionalmente, para editar a configuração, selecione Configurar.

Por padrão, o plano de contêineres está ativado. Essa configuração é necessária para ter a proteção do Defender for Containers para seus clusters do AWS EKS. Certifique-se de que cumpriu os requisitos de rede para o plano Defender for Containers. Opcionalmente, para editar a configuração, selecione Configurar. Se você desabilitar essa configuração, o recurso de deteção de ameaças para o plano de controle será desativado. Para exibir uma lista de recursos, consulte Disponibilidade de recursos do Defender for Containers.

Por padrão, o plano de bancos de dados está ativado. Essa configuração é necessária para estender a cobertura do Defender for SQL para o AWS EC2 e o RDS Custom for SQL Server. Opcionalmente, para editar a configuração, selecione Configurar. Recomendamos que você use a configuração padrão.

Selecione Next: Configure access.

Faça o download do modelo CloudFormation.

Siga as instruções na tela para usar o modelo do CloudFormation baixado para criar a pilha na AWS. Se você integrar uma conta de gerenciamento, precisará executar o modelo do CloudFormation como Stack e como StackSet. Os conectores são criados para as contas de membros dentro de 24 horas após a integração.

Selecione Seguinte: rever e gerar.

Selecione Criar.

O Defender for Cloud começa imediatamente a verificar seus recursos da AWS. Dentro de algumas horas, você verá recomendações de segurança. Para obter uma lista de todas as recomendações que o Defender for Cloud pode fornecer para recursos da AWS, consulte Recomendações de segurança para recursos da AWS - um guia de referência.

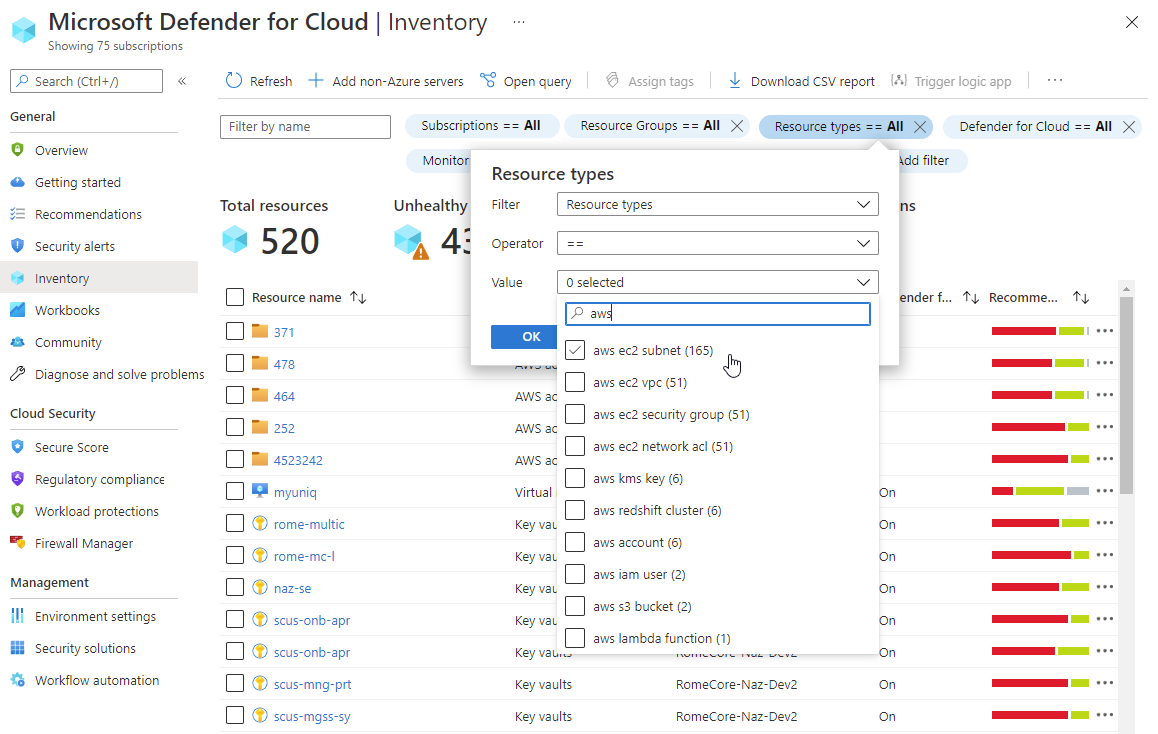

Monitore seus recursos da AWS

A página de recomendações de segurança do Defender for Cloud exibe seus recursos da AWS. Você pode usar o filtro de ambientes para aproveitar os recursos de multicloud do Defender for Cloud, como exibir as recomendações para recursos do Azure, AWS e GCP juntos.

Para visualizar todas as recomendações ativas para seus recursos por tipo de recurso, use a página de inventário de ativos do Defender for Cloud. Defina o filtro para exibir o tipo de recurso da AWS em que você está interessado.

Implantar o Microsoft Sentinel

Se você conectar uma conta da AWS e o Defender for Cloud Apps ao Microsoft Sentinel, poderá usar recursos de monitoramento que comparam eventos em vários firewalls, dispositivos de rede e servidores.

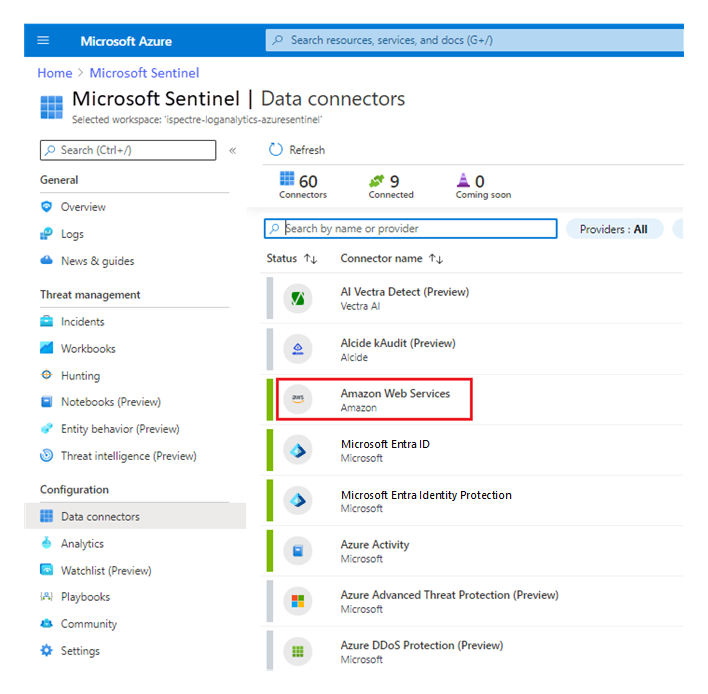

Habilite o conector da AWS do Microsoft Sentinel

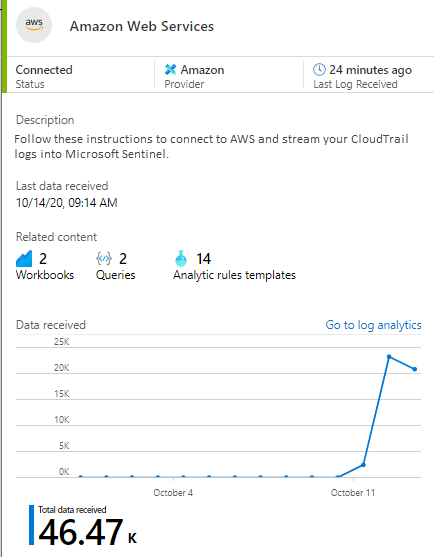

Depois de habilitar o conector Microsoft Sentinel para AWS, você pode monitorar incidentes e ingestão de dados da AWS.

Assim como na configuração do Defender for Cloud Apps, essa conexão requer a configuração do AWS IAM para fornecer credenciais e permissões.

No AWS IAM, siga as etapas em Conectar o Microsoft Sentinel ao AWS CloudTrail.

Para concluir a configuração no portal do Azure, em Conectores de dados do Microsoft Sentinel>, selecione o conector Amazon Web Services.

Selecione Abrir página do conector.

Em Configuração, insira o valor ARN da função da configuração do AWS IAM no campo Função a ser adicionada e selecione Adicionar.

Selecione Próximas etapas e, em seguida, selecione Atividades de rede da AWS e Atividades do usuário da AWS para monitorar.

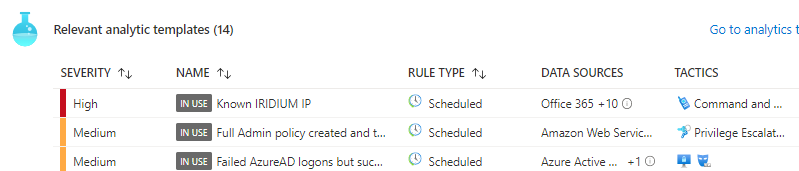

Em Modelos analíticos relevantes, selecione Criar regra ao lado dos modelos analíticos da AWS que você deseja ativar.

Configure cada regra e selecione Criar.

A tabela a seguir mostra os modelos de regras disponíveis para verificar comportamentos de entidades da AWS e indicadores de ameaça. Os nomes das regras descrevem sua finalidade e as fontes de dados potenciais listam as fontes de dados que cada regra pode usar.

| Nome do modelo analítico | Origens de dados |

|---|---|

| IP IRIDIUM conhecido | DNS, Azure Monitor, Cisco ASA, Palo Alto Networks, Microsoft Entra ID, Azure Activity, AWS |

| Política de administrador completa criada e, em seguida, anexada a funções, usuários ou grupos | AWS |

| Inícios de sessão do AzureAD com falhas, mas início de sessão com êxito na Consola do AWS | ID do Microsoft Entra, AWS |

| Falha nos logons do Console AWS, mas logon bem-sucedido no AzureAD | ID do Microsoft Entra, AWS |

| Autenticação multifator desabilitada para um usuário | ID do Microsoft Entra, AWS |

| Alterações nas configurações de entrada e saída do AWS Security Group | AWS |

| Monitore o abuso ou sequestro de credenciais da AWS | AWS |

| Alterações nos grupos de segurança do AWS Elastic Load Balancer | AWS |

| Alterações nas configurações da Amazon VPC | AWS |

| Novo UserAgent observado nas últimas 24 horas | Microsoft 365, Azure Monitor, AWS |

| Faça login no Console de Gerenciamento da AWS sem autenticação multifator | AWS |

| Alterações nas instâncias do AWS RDS Database voltadas para a Internet | AWS |

| Alterações feitas nos logs do AWS CloudTrail | AWS |

| O Defender Threat Intelligence mapeia a entidade IP para o AWS CloudTrail | Plataformas de inteligência de ameaças do Defender, AWS |

Os modelos ativados têm um indicador IN USE na página de detalhes do conector.

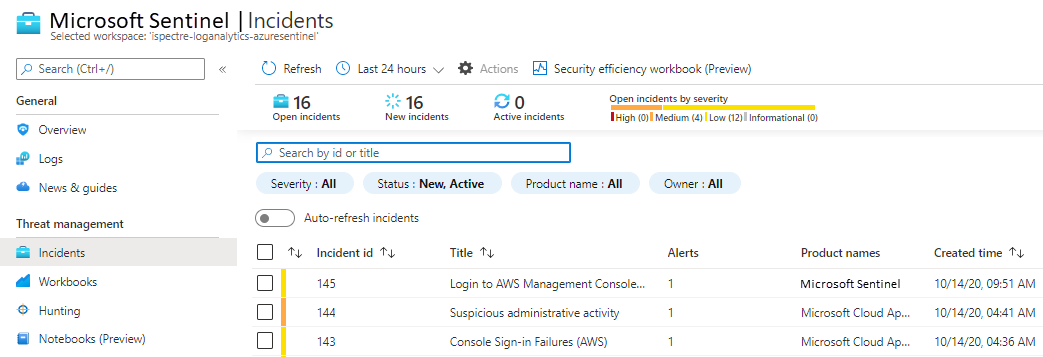

Monitore incidentes da AWS

O Microsoft Sentinel cria incidentes com base nas análises e deteções que você ativa. Cada incidente pode incluir um ou mais eventos, o que reduz o número total de investigações necessárias para detetar e responder a ameaças potenciais.

O Microsoft Sentinel mostra incidentes que o Defender for Cloud Apps gera, se estiver conectado, e incidentes que o Microsoft Sentinel cria. A coluna Nomes de produtos mostra a origem do incidente.

Verificar a ingestão de dados

Verifique se os dados são ingeridos continuamente no Microsoft Sentinel visualizando regularmente os detalhes do conector. O gráfico a seguir mostra uma nova conexão.

Se o conector parar de ingerir dados e o valor do gráfico de linhas cair, verifique as credenciais que você usa para se conectar à conta da AWS. Verifique também se o AWS CloudTrail ainda pode coletar os eventos.

Contribuidores

Este artigo é mantido pela Microsoft. Foi originalmente escrito pelo seguinte colaborador.

Autor principal:

- Lavanya Murthy - Brasil | Arquiteto de Soluções Cloud Sênior

Para ver perfis não públicos do LinkedIn, inicie sessão no LinkedIn.

Próximos passos

- Para obter orientações de segurança da AWS, consulte Práticas recomendadas para proteger contas e recursos da AWS.

- Para obter as informações de segurança mais recentes da Microsoft, consulte Segurança da Microsoft.

- Para obter detalhes completos sobre como implementar e gerenciar o Microsoft Entra ID, consulte Protegendo ambientes do Azure com o Microsoft Entra ID.

- Para obter uma visão geral das ameaças aos ativos da AWS e das medidas de proteção correspondentes, consulte Como o Defender for Cloud Apps ajuda a proteger seu ambiente da Amazon Web Services (AWS).

- Para obter informações sobre conectores e como estabelecer conexões, consulte estes recursos:

Recursos relacionados

- Para obter uma cobertura detalhada e comparação dos recursos do Azure e da AWS, consulte o conjunto de conteúdo do Azure para profissionais da AWS.

- Para obter orientações sobre a implantação de soluções de identidade e acesso do Microsoft Entra para a AWS, consulte Gerenciamento de identidade e acesso do Microsoft Entra para AWS.