Gerir as permissões de função e a segurança na Automatização do Azure

O controle de acesso baseado em função do Azure (Azure RBAC) habilita o gerenciamento de acesso para recursos do Azure. Usando o RBAC do Azure, você pode segregar tarefas dentro de sua equipe e conceder apenas a quantidade de acesso a usuários, grupos e aplicativos de que eles precisam para executar seus trabalhos. Pode conceder o acesso baseado em funções aos utilizadores através do portal do Azure, das ferramentas de Linha de Comandos do Azure ou de APIs de Gestão do Azure.

Funções em contas de automação

Na Automatização do Azure, é concedido acesso ao atribuir a função do Azure adequada aos utilizadores, grupos e aplicações no âmbito da conta de Automatização. Seguem-se as funções incorporadas suportadas por uma conta de Automatização:

| Função | Descrição |

|---|---|

| Proprietário | A função de Proprietário permite o acesso a todos os recursos e ações numa conta de Automatização, incluindo fornecer acesso a outros utilizadores, grupos e aplicações para gerir a conta de Automatização. |

| Contribuinte | A função de Contribuidor permite-lhe gerir tudo, exceto modificar as permissões de acesso de outro utilizador para uma conta de Automatização. |

| Leitor | A função de Leitor permite-lhe ver todos os recursos numa conta de Automatização, mas não permite efetuar quaisquer alterações. |

| Contribuidor de Automatização | A função Contribuidor de Automatização permite-lhe gerir todos os recursos da conta de Automatização, exceto modificar as permissões de acesso de outros utilizadores a uma conta de Automatização. |

| Operador de Automatização | A função Operador de Automatização permite-lhe ver o nome e as propriedades do runbook e criar e gerir tarefas para todos os runbooks numa conta de Automatização. Esta função é útil se pretender proteger os seus recursos da conta de Automatização como recursos de credenciais e runbooks contra a visualização ou modificação, mas ainda permite que os membros da sua organização executem estes runbooks. |

| Operador de Tarefas de Automatização | A função Operador de Tarefas de Automatização permite-lhe criar e gerir tarefas para todos os runbooks numa conta de Automatização. |

| Operador de Runbook de Automatização | A função Operador de Runbook de Automatização permite-lhe ver o nome e as propriedades de um runbook. |

| Contribuidor do Log Analytics | A função Contribuidor do Log Analytics permite-lhe ler todos os dados de monitorização e editar as definições de monitorização. A edição das definições de monitorização inclui a adição da extensão VM às VMs, a leitura das chaves da conta de armazenamento para poder configurar a recolha de registos do armazenamento do Azure, a criação e configuração de contas de Automatização, a adição de funcionalidades de Automatização do Azure e a configuração de diagnósticos do Azure em todos os recursos do Azure. |

| Leitor do Log Analytics | A função Leitor do Log Analytics permite-lhe ver e pesquisar todos os dados de monitorização, bem como ver as definições de monitorização. Isto inclui a visualização da configuração dos diagnósticos do Azure em todos os recursos do Azure. |

| Contribuidor de Monitorização | A função Contribuidor de Monitorização permite-lhe ler todos os dados de monitorização e atualizar as definições de monitorização. |

| Leitor de Monitorização | A função Leitor de Monitorização permite-lhe ler todos os dados de monitorização. |

| Administrador de Acesso dos Utilizadores | A função de Administrador de Acesso de Utilizador permite-lhe gerir o acesso de utilizador para as contas de Automatização do Azure. |

Permissões de função

As tabelas a seguir descrevem as permissões específicas dadas a cada função. Isto pode incluir Ações, que concedem permissões, e Ações Não, que as restringem.

Proprietário

Um Proprietário pode gerir tudo, incluindo o acesso. A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/* | Criar e gerir recursos de todos os tipos. |

Contribuinte

Um Contribuidor pode gerir tudo, exceto o acesso. A tabela seguinte mostra as permissões concedidas e negadas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/* | Criar e gerir recursos de todos os tipos |

| Ações Não | |

| Microsoft.Authorization/*/Delete | Eliminar funções e atribuições de funções. |

| Microsoft.Authorization/*/Write | Criar funções e atribuições de funções. |

| Microsoft.Authorization/elevateAccess/Action | Nega a capacidade de criar um Administrador de Acesso de Utilizador. |

Leitor

Nota

Recentemente, fizemos uma alteração na permissão interna da função Leitor para a conta de automação. Mais informações

Um Leitor pode ver todos os recursos numa conta de Automatização, mas não pode efetuar quaisquer alterações.

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/read | Ver todos os recursos numa conta de Automatização. |

Contribuidor de Automatização

Um Contribuidor de Automatização pode gerir todos os recursos da conta de Automatização, exceto o acesso. A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/* | Criar e gerir recursos de todos os tipos. |

| Microsoft.Authorization/*/read | Ler funções e atribuições de funções. |

| Microsoft.Resources/deployments/* | Criar e gerir implementações de grupos de recursos. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Ler implementações de grupos de recursos. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte. |

| Microsoft.Insights/ActionGroups/* | Ler/escrever/eliminar grupos de ações. |

| Microsoft.Insights/ActivityLogAlerts/* | Ler/escrever/eliminar alertas do registo de actividades. |

| Microsoft.Insights/diagnosticSettings/* | Ler/escrever/eliminar definições de diagnóstico. |

| Microsoft.Insights/MetricAlerts/* | Ler/escrever/eliminar alertas de métricas quase em tempo real. |

| Microsoft.Insights/ScheduledQueryRules/* | Ler/escrever/eliminar alertas de registo no Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Listar chaves para uma área de trabalho do Log Analytics |

Nota

A função de Colaborador de Automação pode ser usada para acessar qualquer recurso usando a identidade gerenciada, se as permissões apropriadas forem definidas no recurso de destino ou usando uma conta Run As. Uma conta Run As de automação é, por padrão, configurada com direitos de Colaborador na assinatura. Siga o princípio de privilégios mínimos e atribua cuidadosamente as permissões necessárias apenas para executar o runbook. Por exemplo, se a conta de Automatização for necessária apenas para iniciar ou parar uma VM do Azure, as permissões atribuídas à conta Run As ou à identidade gerida têm de ser apenas para iniciar ou parar a VM. Da mesma forma, se um runbook estiver a ler a partir do armazenamento de blobs, atribua permissões só de leitura.

Quando atribuir permissões, recomenda-se a utilização do controlo de acesso baseado em funções (RBAC) do Azure atribuído a uma identidade gerida. Consulte as nossas recomendações de melhor abordagem para a utilização de uma identidade gerida atribuída pelo utilizador ou sistema, incluindo a gestão e a governação durante o tempo de vida útil.

Operador de Automatização

Um Operador de Automatização pode criar e gerir tarefas e ler os nomes e as propriedades de todos os runbooks numa conta de Automatização.

Nota

Se você quiser controlar o acesso do operador a runbooks individuais, não defina essa função. Em vez disso, use as funções Operador de Trabalho de Automação e Operador de Runbook de Automação em combinação.

A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Ler Recursos da Função de Trabalho de Runbook Híbrida. |

| Microsoft.Automation/automationAccounts/jobs/read | Lista de tarefas do runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Retomar uma tarefa em pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Cancelar uma tarefa em curso. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Ler os Fluxos e a Saída de Tarefas. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Obter a Saída de uma tarefa. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Colocar em pausa uma tarefa em curso. |

| Microsoft.Automation/automationAccounts/jobs/write | Criar tarefas. |

| Microsoft.Automation/automationAccounts/jobSchedules/read | Obter uma agenda de tarefas da Automação do Azure. |

| Microsoft.Automation/automationAccounts/jobSchedules/write | Criar uma agenda de tarefas da Automação do Azure. |

| Microsoft.Automation/automationAccounts/linkedWorkspace/read | Obter a área de trabalho associada à conta de Automatização. |

| Microsoft.Automation/automationAccounts/read | Obter uma conta de Automatização do Azure. |

| Microsoft.Automation/automationAccounts/runbooks/read | Obter um runbook de Automatização do Azure. |

| Microsoft.Automation/automationAccounts/schedules/read | Obter um recurso de agenda de tarefas da Automação do Azure. |

| Microsoft.Automation/automationAccounts/schedules/write | Criar ou atualizar um recurso de agenda da Automatização do Azure. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Ler funções e atribuições de funções. |

| Microsoft.Resources/deployments/* | Criar e gerir implementações de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Criar e gerir regras de alerta. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte. |

| Microsoft.ResourceHealth/availabilityStatuses/read | Obtém os estados de disponibilidade de todos os recursos no âmbito especificado. |

Operador de Tarefas de Automatização

Uma função de Operador de Tarefas de Automatização é concedida no âmbito da conta de Automatização. Isto permite que o operador tenha permissões para criar e gerir tarefas para todos os runbooks na conta. Se a função Operador de Tarefas tiver permissões de leitura no grupo de recursos que contém a conta de Automatização, os membros da função têm a capacidade de iniciar runbooks. No entanto, não têm a capacidade de os criar, editar ou eliminar.

A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.Automation/automationAccounts/jobs/read | Lista de tarefas do runbook. |

| Microsoft.Automation/automationAccounts/jobs/resume/action | Retomar uma tarefa em pausa. |

| Microsoft.Automation/automationAccounts/jobs/stop/action | Cancelar uma tarefa em curso. |

| Microsoft.Automation/automationAccounts/jobs/streams/read | Ler os Fluxos e a Saída de Tarefas. |

| Microsoft.Automation/automationAccounts/jobs/suspend/action | Colocar em pausa uma tarefa em curso. |

| Microsoft.Automation/automationAccounts/jobs/write | Criar tarefas. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Ler funções e atribuições de funções. |

| Microsoft.Resources/deployments/* | Criar e gerir implementações de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Criar e gerir regras de alerta. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lê um Grupo de Funções de Trabalho de Runbook Híbridas. |

| Microsoft.Automation/automationAccounts/jobs/output/read | Obtém a saída de uma tarefa. |

Operador de Runbook de Automatização

Uma função de Operador de Runbook de Automatização é concedida no âmbito do Runbook. Um Operador de Runbook de Automatização pode ver o nome e as propriedades do runbook. Essa função combinada com a função Operador de Trabalho de Automação permite que o operador também crie e gerencie trabalhos para o runbook. A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/runbooks/read | Lista de runbooks. |

| Microsoft.Authorization/*/read | Autorização de leitura. |

| Microsoft.Resources/subscriptions/resourceGroups/read | Ler funções e atribuições de funções. |

| Microsoft.Resources/deployments/* | Criar e gerir implementações de grupos de recursos. |

| Microsoft.Insights/alertRules/* | Criar e gerir regras de alerta. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte. |

Contribuidor do Log Analytics

Um Contribuidor do Log Analytics pode ler todos os dados de monitorização e editar as definições de monitorização. A edição das definições de monitorização inclui a adição da extensão VM às VMs, a leitura das chaves da conta de armazenamento para poder configurar a recolha de registos do Armazenamento do Azure, a criação e configuração de contas de Automatização, a adição de funcionalidades de Automatização do Azure e a configuração de diagnósticos do Azure em todos os recursos do Azure. A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */read | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.ClassicCompute/virtualMachines/extensions/* | Criar e gerir extensões de máquinas virtuais. |

| Microsoft.ClassicStorage/storageAccounts/listKeys/action | Lista de chaves clássicas de contas de armazenamento. |

| Microsoft.Compute/virtualMachines/extensions/* | Criar e gerir extensões de máquinas virtuais clássicas. |

| Microsoft.Insights/alertRules/* | Ler/escrever/eliminar regras de alerta. |

| Microsoft.Insights/diagnosticSettings/* | Ler/escrever/eliminar definições de diagnóstico. |

| Microsoft.OperationalInsights/* | Gerir registos do Azure Monitor. |

| Microsoft.OperationsManagement/* | Gerir as funcionalidades da Automação do Azure em áreas de trabalho. |

| Microsoft.Resources/deployments/* | Criar e gerir implementações de grupos de recursos. |

| Microsoft.Resources/subscriptions/resourcegroups/deployments/* | Criar e gerir implementações de grupos de recursos. |

| Microsoft.Storage/storageAccounts/listKeys/action | Listar chaves de conta de armazenamento. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte. |

| Microsoft.HybridCompute/machines/extensions/write | Instala ou Atualiza extensões do Azure Arc. |

Leitor do Log Analytics

Um Leitor do Log Analytics pode ver e pesquisar todos os dados de monitorização, bem como ver as definições de monitorização, incluindo ver a configuração dos diagnósticos do Azure em todos os recursos do Azure. A tabela seguinte mostra as permissões concedidas ou negadas para a função:

| Ações | Descrição |

|---|---|

| */read | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.OperationalInsights/workspaces/analytics/query/action | Gerir consultas nos registos do Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Pesquisar dados de registos do Azure Monitor. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte. |

| Ações Não | |

| Microsoft.OperationalInsights/workspaces/sharedKeys/read | Não é possível ler as chaves de acesso partilhadas. |

Contribuidor de Monitorização

Um Contribuidor de Monitorização pode ler todos os dados de monitorização e atualizar as definições de monitorização. A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */read | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.AlertsManagement/alerts/* | Gerir Alertas. |

| Microsoft.AlertsManagement/alertsSummary/* | Gerir o dashboard Alerta. |

| Microsoft.Insights/AlertRules/* | Gerir regras de alerta. |

| Microsoft.Insights/components/* | Gerir componentes do Application Insights. |

| Microsoft.Insights/DiagnosticSettings/* | Gerir definições de diagnóstico. |

| Microsoft.Insights/eventtypes/* | Listar os eventos do Registo de Atividades (eventos de gestão) numa subscrição. Esta permissão é aplicável tanto ao acesso programático como ao acesso ao portal do Registo de Atividades. |

| Microsoft.Insights/LogDefinitions/* | Esta permissão é necessária para os utilizadores que necessitam de acesso aos Registos de Atividades através do portal. Listar categorias de registo no Registo de Atividades. |

| Microsoft.Insights/MetricDefinitions/* | Ler definições de métricas (lista de tipos de métricas disponíveis para um recurso). |

| Microsoft.Insights/Metrics/* | Ler as métricas de um recurso. |

| Microsoft.Insights/Register/Action | Registar o fornecedor Microsoft.Insights. |

| Microsoft.Insights/webtests/* | Gerir os testes Web do Application Insights. |

| Microsoft.OperationalInsights/workspaces/intelligencepacks/* | Gerir os pacotes de soluções de registos do Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/savedSearches/* | Gerir as pesquisas guardadas dos registos do Azure Monitor. |

| Microsoft.OperationalInsights/workspaces/search/action | Pesquisar áreas de trabalho do Log Analytics. |

| Microsoft.OperationalInsights/workspaces/sharedKeys/action | Listar chaves para uma área de trabalho do Log Analytics. |

| Microsoft.OperationalInsights/workspaces/storageinsightconfigs/* | Gerir as configurações de informação de armazenamento dos registos do Azure Monitor. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte. |

| Microsoft.WorkloadMonitor/workloads/* | Gerir Cargas de Trabalho. |

Leitor de Monitorização

Um Leitor de Monitorização pode ler todos os dados de monitorização. A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */read | Ler recursos de todos os tipos, exceto segredos. |

| Microsoft.OperationalInsights/workspaces/search/action | Pesquisar áreas de trabalho do Log Analytics. |

| Microsoft.Support/* | Criar e gerir pedidos de suporte |

Administrador de Acesso dos Utilizadores

Um Administrador de Acesso do Utilizador pode gerir o acesso dos utilizadores aos recursos do Azure. A tabela seguinte mostra as permissões concedidas para a função:

| Ações | Descrição |

|---|---|

| */read | Ler todos os recursos |

| Microsoft.Authorization/* | Autorização de gestão |

| Microsoft.Support/* | Criar e gerir pedidos de suporte |

Permissões do acesso da função Leitor

Importante

Para fortalecer a postura geral de segurança da Automação do Azure, o RBAC Reader interno não teria acesso às chaves de conta de Automação por meio da chamada de API - GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION.

A função Leitor Interno da Conta de Automação não pode usar o API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION para buscar as chaves da Conta de Automação. Trata-se de uma operação com privilégios elevados que fornece informações confidenciais que podem representar um risco de segurança de um agente malicioso indesejado com privilégios reduzidos, que pode obter acesso a chaves de contas de automatização e realizar ações com um nível de privilégio elevado.

Para acessar o API – GET /AUTOMATIONACCOUNTS/AGENTREGISTRATIONINFORMATION, recomendamos que você alterne para as funções internas, como Proprietário, Colaborador ou Colaborador de Automação para acessar as chaves da conta de Automação. Essas funções, por padrão, terão a permissão listKeys . Como melhor prática, recomendamos que crie uma função personalizada com permissões limitadas para aceder às chaves da conta de Automatização. Para uma função personalizada, você precisa adicionar Microsoft.Automation/automationAccounts/listKeys/action permissão à definição de função.

Saiba mais sobre como criar uma função personalizada a partir do portal do Azure.

Permissões de configuração de recursos

As seções a seguir descrevem as permissões mínimas necessárias necessárias para habilitar os recursos Gerenciamento de Atualizações e Controle de Alterações e Inventário.

Permissões para habilitar o Gerenciamento de Atualizações e o Controle de Alterações e o Inventário de uma VM

| Ação | Permissão | Âmbito mínimo |

|---|---|---|

| Escrever nova implantação | Microsoft.Resources/deployments/* | Subscrição |

| Escrever novo grupo de recursos | Microsoft.Resources/subscriptions/resourceGroups/write | Subscrição |

| Criar novo espaço de trabalho padrão | Microsoft.OperationalInsights/workspaces/write | Grupo de recursos |

| Criar nova conta | Microsoft.Automation/automationAccounts/write | Grupo de recursos |

| Vincular espaço de trabalho e conta | Microsoft.OperationalInsights/workspaces/write Microsoft.Automation/automationAccounts/read |

Conta de automação do espaço de trabalho |

| Criar extensão MMA | Microsoft.Compute/virtualMachines/write | Máquina Virtual |

| Criar pesquisa guardada | Microsoft.OperationalInsights/workspaces/write | Área de trabalho |

| Criar configuração de escopo | Microsoft.OperationalInsights/workspaces/write | Área de trabalho |

| Verificação de estado de integração - Espaço de trabalho de leitura | Microsoft.OperationalInsights/workspaces/read | Área de trabalho |

| Verificação de estado de integração - Ler propriedade do espaço de trabalho vinculado da conta | Microsoft.Automation/automationAccounts/read | Conta de automatização |

| Verificação do estado de integração - Leia a solução | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solução |

| Verificação de estado de integração - Ler VM | Microsoft.Compute/virtualMachines/read | Máquina Virtual |

| Verificação de estado de integração - Ler conta | Microsoft.Automation/automationAccounts/read | Conta de automatização |

| Verificação do espaço de trabalho de integração para VM1 | Microsoft.OperationalInsights/workspaces/read | Subscrição |

| Registrar o provedor do Log Analytics | Microsoft.Insights/registro/ação | Subscrição |

1 Essa permissão é necessária para habilitar recursos por meio da experiência do portal da VM.

Permissões para habilitar o Gerenciamento de Atualizações e o Controle de Alterações e o Inventário de uma conta de Automação

| Ação | Permissão | Âmbito mínimo |

|---|---|---|

| Criar nova implantação | Microsoft.Resources/deployments/* | Subscrição |

| Criar novo grupo de recursos | Microsoft.Resources/subscriptions/resourceGroups/write | Subscrição |

| AutomaçãoOnboarding blade - Criar novo espaço de trabalho | Microsoft.OperationalInsights/workspaces/write | Grupo de recursos |

| AutomaçãoFolha de integração - ler espaço de trabalho vinculado | Microsoft.Automation/automationAccounts/read | Conta de automatização |

| AutomaçãoOnboarding blade - solução de leitura | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Solução |

| AutomaçãoOnboarding blade - ler espaço de trabalho | Microsoft.OperationalInsights/workspaces/intelligencepacks/read | Área de trabalho |

| Criar link para espaço de trabalho e Conta | Microsoft.OperationalInsights/workspaces/write | Área de trabalho |

| Escrever conta para caixa de sapatos | Microsoft.Automation/automationAccounts/write | Account |

| Criar/editar pesquisa guardada | Microsoft.OperationalInsights/workspaces/write | Área de trabalho |

| Criar/editar configuração de escopo | Microsoft.OperationalInsights/workspaces/write | Área de trabalho |

| Registrar o provedor do Log Analytics | Microsoft.Insights/registro/ação | Subscrição |

| Etapa 2 - Habilitar várias VMs | ||

| Lâmina VMOnboarding - Criar extensão MMA | Microsoft.Compute/virtualMachines/write | Máquina Virtual |

| Criar / editar pesquisa guardada | Microsoft.OperationalInsights/workspaces/write | Área de trabalho |

| Criar / editar configuração de escopo | Microsoft.OperationalInsights/workspaces/write | Área de trabalho |

Gerenciar permissões de função para grupos de trabalhadores híbridos e trabalhadores híbridos

Você pode criar funções personalizadas do Azure em Automação e conceder as seguintes permissões para Grupos de Trabalhadores Híbridos e Trabalhadores Híbridos:

- Trabalhador de runbook híbrido baseado em extensão

- Runbook Worker híbrido do Windows baseado em agente

- Runbook Worker híbrido Linux baseado em agente

Permissões de gerenciamento de atualizações

O Gerenciamento de Atualizações pode ser usado para avaliar e agendar implantações de atualização para máquinas em várias assinaturas no mesmo locatário do Microsoft Entra ou entre locatários usando o Azure Lighthouse. A tabela a seguir lista as permissões necessárias para gerenciar implantações de atualização.

| Recurso | Função | Scope |

|---|---|---|

| Conta de automatização | Contribuidor de Máquina Virtual | Grupo de Recursos para a conta |

| Área de trabalho do Log Analytics | Contribuidor do Log Analytics | Área de trabalho do Log Analytics |

| Área de trabalho do Log Analytics | Leitor do Log Analytics | Subscrição |

| Solução | Contribuidor do Log Analytics | Solução |

| Máquina Virtual | Contribuidor de Máquina Virtual | Máquina Virtual |

| Ações na máquina virtual | ||

| Exibir histórico de execução de agendamento de atualização (Máquina de Configuração de Atualização de Software é executada) | Leitor | Conta de automatização |

| Ações na máquina virtual | Permissão | |

| Criar agendamento de atualização (Configurações de Atualização de Software) | Microsoft.Compute/virtualMachines/write | Para lista de VMs estáticas e grupos de recursos |

| Criar agendamento de atualização (Configurações de Atualização de Software) | Microsoft.OperationalInsights/workspaces/analytics/query/action | Para ID de recurso do espaço de trabalho ao usar a lista dinâmica que não é do Azure. |

Nota

Ao usar o gerenciamento de atualizações, verifique se a política de execução de scripts é RemoteSigned.

Configurar o RBAC do Azure para sua conta de automação

A seção a seguir mostra como configurar o RBAC do Azure em sua conta de Automação por meio do portal do Azure e do PowerShell.

Configurar o RBAC do Azure usando o portal do Azure

Entre no portal do Azure e abra sua conta de Automação na página Contas de Automação.

Selecione Controle de acesso (IAM) e selecione uma função na lista de funções disponíveis. Você pode escolher qualquer uma das funções internas disponíveis que uma conta de automação suporta ou qualquer função personalizada que você possa ter definido. Atribua a função a um usuário ao qual você deseja conceder permissões.

Para obter os passos detalhados, veja o artigo Atribuir funções do Azure com o portal do Azure.

Nota

Você só pode definir o controle de acesso baseado em função no escopo da conta de Automação e não em qualquer recurso abaixo da conta de Automação.

Remover atribuições de função de um usuário

Você pode remover a permissão de acesso para um usuário que não esteja gerenciando a conta de Automação ou que não trabalhe mais para a organização. As etapas a seguir mostram como remover as atribuições de função de um usuário. Para obter etapas detalhadas, consulte Remover atribuições de função do Azure:

Abra o Controlo de acesso (IAM) num âmbito, como grupo de gestão, subscrição, grupo de recursos ou recurso, onde pretende remover o acesso.

Selecione o separador Atribuições de funções para ver todas as atribuições de funções neste âmbito.

Na lista de atribuições de função, adicione uma marca de seleção ao lado do usuário com a atribuição de função que você deseja remover.

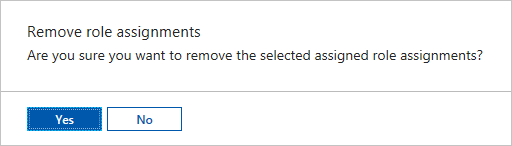

Selecione Remover.

Configurar o RBAC do Azure usando o PowerShell

Você também pode configurar o acesso baseado em função a uma conta de Automação usando os seguintes cmdlets do Azure PowerShell:

Get-AzRoleDefinition lista todas as funções do Azure que estão disponíveis no Microsoft Entra ID. Você pode usar esse cmdlet com o Name parâmetro para listar todas as ações que uma função específica pode executar.

Get-AzRoleDefinition -Name 'Automation Operator'

A seguir está a saída de exemplo:

Name : Automation Operator

Id : d3881f73-407a-4167-8283-e981cbba0404

IsCustom : False

Description : Automation Operators are able to start, stop, suspend, and resume jobs

Actions : {Microsoft.Authorization/*/read, Microsoft.Automation/automationAccounts/jobs/read, Microsoft.Automation/automationAccounts/jobs/resume/action,

Microsoft.Automation/automationAccounts/jobs/stop/action...}

NotActions : {}

AssignableScopes : {/}

Get-AzRoleAssignment lista as atribuições de função do Azure no escopo especificado. Sem parâmetros, esse cmdlet retorna todas as atribuições de função feitas na assinatura. Use o ExpandPrincipalGroups parâmetro para listar atribuições de acesso para o usuário especificado, bem como os grupos aos quais o usuário pertence.

Exemplo: use o cmdlet a seguir para listar todos os usuários e suas funções em uma conta de automação.

Get-AzRoleAssignment -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

A seguir está a saída de exemplo:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myResourceGroup/providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb

ObjectType : User

Use New-AzRoleAssignment para atribuir acesso a usuários, grupos e aplicativos a um escopo específico.

Exemplo: Use o comando a seguir para atribuir a função "Operador de automação" para um usuário no escopo da conta de automação.

New-AzRoleAssignment -SignInName <sign-in Id of a user you wish to grant access> -RoleDefinitionName 'Automation operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

A seguir está a saída de exemplo:

RoleAssignmentId : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount/provid

ers/Microsoft.Authorization/roleAssignments/00000000-0000-0000-0000-000000000000

Scope : /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourcegroups/myResourceGroup/Providers/Microsoft.Automation/automationAccounts/myAutomationAccount

DisplayName : admin@contoso.com

SignInName : admin@contoso.com

RoleDefinitionName : Automation Operator

RoleDefinitionId : d3881f73-407a-4167-8283-e981cbba0404

ObjectId : bbbbbbbb-1111-2222-3333-cccccccccccc

ObjectType : User

Use Remove-AzRoleAssignment para remover o acesso de um usuário, grupo ou aplicativo especificado de um escopo específico.

Exemplo: Use o comando a seguir para remover o usuário da função Operador de Automação no escopo da conta de Automação.

Remove-AzRoleAssignment -SignInName <sign-in Id of a user you wish to remove> -RoleDefinitionName 'Automation Operator' -Scope '/subscriptions/<SubscriptionID>/resourcegroups/<Resource Group Name>/Providers/Microsoft.Automation/automationAccounts/<Automation account name>'

No exemplo anterior, substitua sign-in ID of a user you wish to remove, SubscriptionID, Resource Group Namee Automation account name pelos detalhes da sua conta. Escolha sim quando solicitado a confirmar antes de continuar a remover as atribuições de função de usuário.

Experiência do usuário para a função de Operador de Automação - Conta de automação

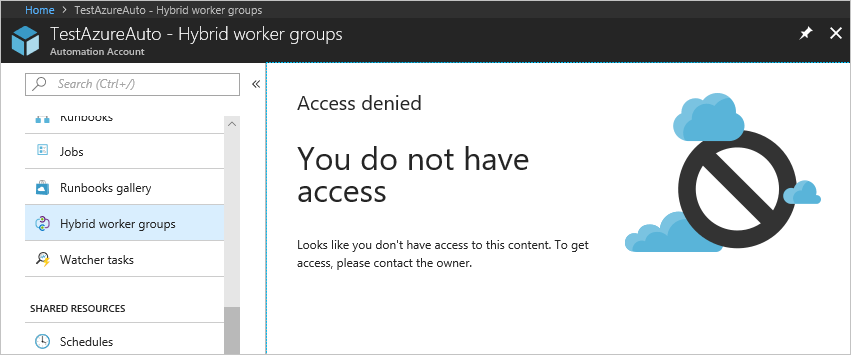

Quando um usuário atribuído à função Operador de Automação no escopo da conta de Automação exibe a conta de Automação à qual está atribuído, o usuário só pode exibir a lista de runbooks, trabalhos de runbook e agendas criados na conta de Automação. Esse usuário não pode exibir as definições desses itens. O usuário pode iniciar, parar, suspender, retomar ou agendar o trabalho de runbook. No entanto, o usuário não tem acesso a outros recursos de automação, como configurações, grupos de trabalho de runbook híbrido ou nós DSC.

Configurar o RBAC do Azure para runbooks

A Automação do Azure permite atribuir funções do Azure a runbooks específicos. Para fazer isso, execute o seguinte script para adicionar um usuário a um runbook específico. Um administrador de conta de automação ou um administrador de locatário pode executar esse script.

$rgName = "<Resource Group Name>" # Resource Group name for the Automation account

$automationAccountName ="<Automation account name>" # Name of the Automation account

$rbName = "<Name of Runbook>" # Name of the runbook

$userId = "<User ObjectId>" # Azure Active Directory (AAD) user's ObjectId from the directory

# Gets the Automation account resource

$aa = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts" -ResourceName $automationAccountName

# Get the Runbook resource

$rb = Get-AzResource -ResourceGroupName $rgName -ResourceType "Microsoft.Automation/automationAccounts/runbooks" -ResourceName "$rbName"

# The Automation Job Operator role only needs to be run once per user.

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Job Operator" -Scope $aa.ResourceId

# Adds the user to the Automation Runbook Operator role to the Runbook scope

New-AzRoleAssignment -ObjectId $userId -RoleDefinitionName "Automation Runbook Operator" -Scope $rb.ResourceId

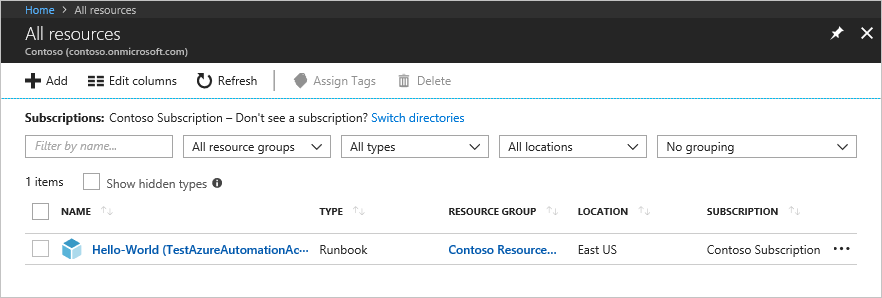

Depois que o script for executado, peça ao usuário que entre no portal do Azure e selecione Todos os Recursos. Na lista, o usuário pode ver o runbook para o qual ele / ela foi adicionado como um operador de runbook de automação.

Experiência do usuário para a função de operador de automação - Runbook

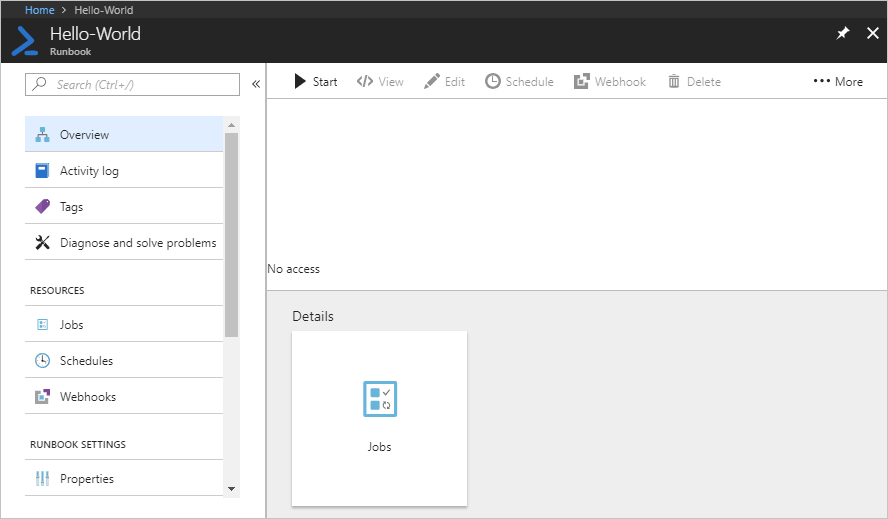

Quando um usuário atribuído à função Operador de Automação no escopo do Runbook exibe um runbook atribuído, o usuário só pode iniciar o runbook e exibir os trabalhos do runbook.

Próximos passos

- Para saber mais sobre as diretrizes de segurança, consulte Práticas recomendadas de segurança na Automação do Azure.

- Para saber mais sobre o RBAC do Azure usando o PowerShell, consulte Adicionar ou remover atribuições de função do Azure usando o Azure PowerShell.

- Para obter detalhes dos tipos de runbooks, consulte Tipos de runbook de Automação do Azure.

- Para iniciar um runbook, consulte Iniciar um runbook na Automação do Azure.