Implementar uma Função de Trabalho de Runbook Híbrida de Utilizador do Windows ou do Linux baseada em extensão na Automatização do Azure

A integração baseada em extensão é apenas para Trabalhadores de Runbook Híbridos de Usuário . Este artigo descreve como: implantar um usuário Hybrid Runbook Worker em uma máquina Windows ou Linux, remover o worker e remover um grupo Hybrid Runbook Worker.

Para integrar o System Hybrid Runbook Worker, consulte Implantar um Windows Hybrid Runbook Worker baseado em agente na automação ou Implantar um runbook worker híbrido Linux baseado em agente na automação.

Você pode usar o recurso Hybrid Runbook Worker do usuário da Automação do Azure para executar runbooks diretamente em uma máquina Azure ou não-Azure, incluindo servidores habilitados para Azure Arc, VMware vSphere habilitado para Arc e SCVMM habilitado para Arc. A partir da máquina ou servidor que está hospedando a função, você pode executar runbooks diretamente contra ela e contra recursos no ambiente para gerenciar esses recursos locais. A Automação do Azure armazena e gerencia runbooks e, em seguida, os entrega a uma ou mais máquinas escolhidas. Depois de implantar com êxito um runbook worker, revise Run runbooks on a Hybrid Runbook Worker para saber como configurar seus runbooks para automatizar processos em seu datacenter local ou outro ambiente de nuvem.

Nota

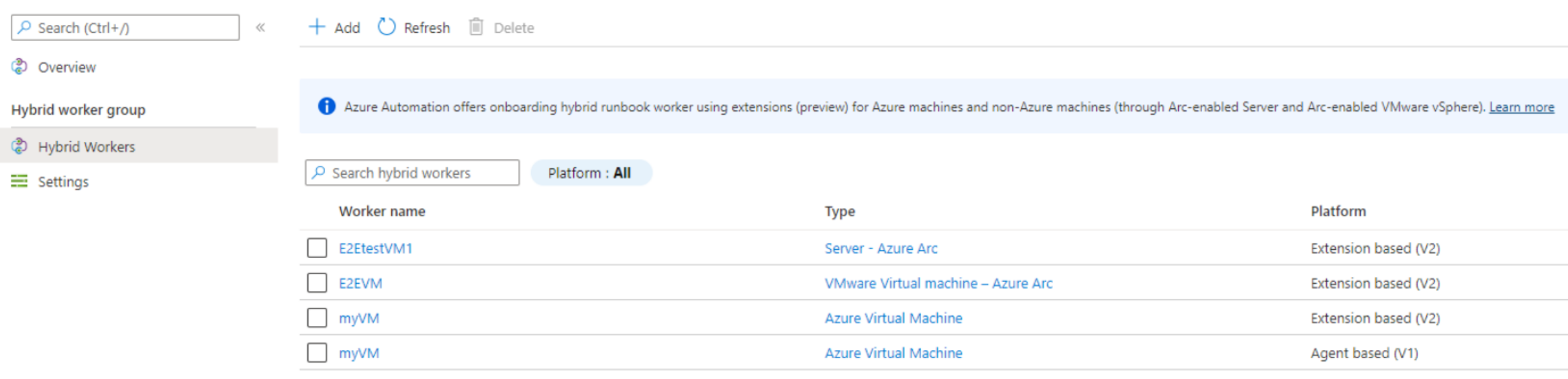

Um trabalhador híbrido pode coexistir com ambas as plataformas: baseada em agente (V1) e baseada em extensão (V2). Se você instalar o Extension based (V2) em um trabalhador híbrido que já executa o Agent based (V1), verá duas entradas do Hybrid Runbook Worker no grupo. Um com base em Extensão de Plataforma (V2) e o outro baseado em Agente (V1). Mais informações.

Pré-requisitos

Requisitos mínimos da máquina

- Dois núcleos

- 4 GB de RAM

- As máquinas que não sejam do Azure devem ter o agente do Azure Connected Machine instalado. Para instalar o

AzureConnectedMachineAgent, consulte Conectar máquinas híbridas ao Azure a partir do portal do Azure para servidores habilitados para Arc. Consulte Instalar o agente Arc para VMs VMware habilitadas para Arc para habilitar o gerenciamento de convidados para VMs VMware vSphere habilitadas para Arc e instalar o agente Arc para SCVMM habilitado para Arc para habilitar o gerenciamento de convidados para VMs SCVMM habilitadas para Arc. - A identidade gerenciada atribuída ao sistema deve ser habilitada na máquina virtual do Azure, no servidor habilitado para Arc, na VM VMware vSphere habilitada para Arc ou na VM SCVMM habilitada para Arc. Se a identidade gerida atribuída pelo sistema não estiver ativada, será ativada como parte do processo de adição.

Sistemas operativos suportados

| Windows (x64) | Linux (x64) |

|---|---|

| ● Windows Server 2022 (incluindo Server Core) ● Windows Server 2019 (incluindo Server Core) ● Windows Server 2016, versão 1709 e 1803 (excluindo Server Core) ● Windows Server 2012, 2012 R2 (excluindo Server Core) ● Windows 10 Enterprise (incluindo várias sessões) e Pro |

● Debian GNU/Linux 8, 9, 10, 11 e 12 ● Ubuntu 18.04 LTS, 20.04 LTS, 22.04 LTS e 24.04 LTS ● SUSE Linux Enterprise Server 15.2, 15.3, 15.4, 15.5 e 15.6 ● Red Hat Enterprise Linux Server 7, 8 e 9 ● Rocky Linux 9 ● Oracle Linux 7, 8 e 9 A extensão do Hybrid Worker seguiria os cronogramas de suporte do fornecedor do sistema operacional. |

Outros Requisitos

| Windows (x64) | Linux (x64) |

|---|---|

| Windows PowerShell 5.1 (transferir o WMF 5.1). Não há suporte para o PowerShell Core. | O Linux Hardening não deve ser ativado. |

| .NET Framework 4.6.2 ou posterior. |

Requisitos de pacote para Linux

| Pacote Necessário | Description | Versão Mínima |

|---|---|---|

| Glibc | Biblioteca GNU C | 2.5-12 |

| Openssl | Bibliotecas de OpenSSL | 1.0 (são suportados TLS 1.1 e TLS 1.2) |

| Curl | Cliente web cURL | 7.15.5 |

| Python-ctypes | Biblioteca de funções externas para Python | É necessário o Python 2.x ou Python 3.x |

| PAM | Módulos de Autenticação Incorporável |

| Pacote opcional | Description | Versão Mínima |

|---|---|---|

| PowerShell Core | Para executar runbooks do PowerShell, o PowerShell Core tem de estar instalado. Para obter instruções, consulte Instalando o PowerShell Core no Linux | 6.0.0 |

Nota

Atualmente, o Hybrid Runbook Worker não é suportado para VMSS (Virtual Machine Scale Sets).

É altamente recomendável que você nunca configure a extensão Hybrid Worker em uma máquina virtual que hospeda o controlador de domínio. As práticas recomendadas de segurança não aconselham essa configuração devido à natureza de alto risco de expor controladores de domínio a potenciais vetores de ataque por meio de trabalhos de Automação do Azure. Os controladores de domínio devem ser altamente protegidos e isolados de serviços não essenciais para impedir o acesso não autorizado e manter a integridade do ambiente dos Serviços de Domínio Ative Directory (ADDS).

Permissões para credenciais de trabalhador híbrido

Se o Trabalhador Híbrido baseado em extensão estiver usando credenciais de Trabalhador Híbrido personalizadas, certifique-se de que as permissões de pasta a seguir sejam atribuídas ao usuário personalizado para evitar que os trabalhos sejam suspensos.

| Tipo de Recurso | Permissões de pasta |

|---|---|

| VM do Azure | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (leitura e execução) |

| Servidor compatível com o Arc | C:\ProgramData\AzureConnectedMachineAgent\Tokens (leitura) C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows (ler e executar). |

Nota

Quando um sistema tem UAC/LUA em vigor, as permissões devem ser concedidas diretamente e não por meio de qualquer associação de grupo. Mais informações.

Requisitos de rede

Utilização de um servidor proxy

Se utilizar um servidor proxy para comunicação entre a Automatização do Azure e as máquinas com a Função de Trabalho de Runbook Híbrida baseada em extensões, confirme que os recursos adequados estão acessíveis. O tempo limite dos pedidos da Função de Trabalho de Runbook Híbrida e dos serviços de Automatização é de 30 segundos. Após três tentativas, o pedido falha.

Nota

Para VMs do Azure e Servidores habilitados para Arc, você pode configurar as configurações de proxy usando cmdlets ou API do PowerShell. No momento, isso não é suportado para VMs VMware vSphere habilitadas para Arc.

Para instalar a extensão usando cmdlets:

Obtenha os detalhes da conta de automação usando a chamada de API abaixo.

GET https://westcentralus.management.azure.com/subscriptions/{subscriptionId}/resourceGroups/{resourceGroupName}/providers/Microsoft.Automation/automationAccounts/{automationAccountName}?api-version=2021-06-22A chamada de API fornecerá o valor com a chave:

AutomationHybridServiceUrl. Use a URL na próxima etapa para habilitar a extensão na VM.Instale a Extensão de Trabalho Híbrida na VM executando o seguinte cmdlet do PowerShell (módulo necessário: Az.Compute). Use o

properties.automationHybridServiceUrlfornecido pela chamada de API acima

Definições do servidor proxy

$settings = @{

"AutomationAccountURL" = "<registrationurl>";

"ProxySettings" = @{

"ProxyServer" = "<ipaddress>:<port>";

"UserName"="test";

}

};

$protectedsettings = @{

"ProxyPassword" = "password";

};

Azure VMs

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -ProtectedSettings $protectedsettings -EnableAutomaticUpgrade $true/$false

VMs habilitadas para Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -ProtectedSetting $protectedsettings -NoWait -EnableAutomaticUpgrade

Utilização de uma firewall

Se utilizar uma firewall para restringir o acesso à Internet, terá de configurá-la para permitir o acesso. A porta e as URLs a seguir são necessárias para o Runbook Worker Híbrido e para que a Configuração do Estado de Automação se comunique com a Automação do Azure.

| Propriedade | Descrição |

|---|---|

| Porta | 443 para acesso de saída à Internet |

| URL global | *.azure-automation.net |

| URL global de US Gov - Virginia | *.azure-automation.us |

Limite de cota de CPU

Há um limite de cota de CPU de 25% ao configurar o Linux Hybrid Runbook worker baseado em extensão. Não existe esse limite para o Windows Hybrid Runbook Worker.

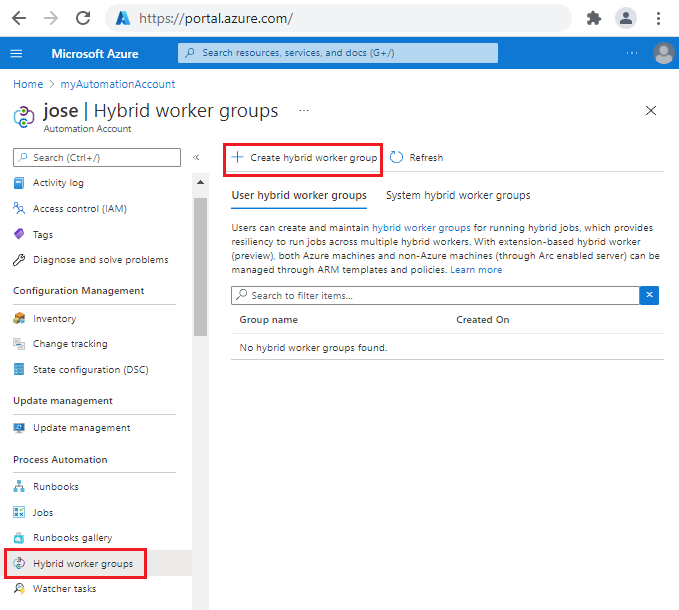

Criar grupo de trabalhadores híbrido

Para criar um grupo de trabalhadores híbrido no portal do Azure, siga estas etapas:

Inicie sessão no portal do Azure.

Aceda à sua conta de Automatização.

Em Automatização de Processos, selecione Grupos de funções de trabalho híbridas.

Selecione + Criar grupo de trabalhadores híbrido.

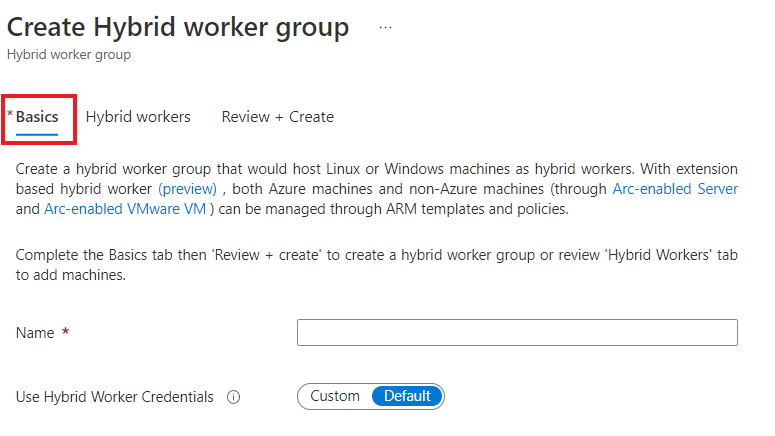

No separador Informações Básicas, na caixa de texto Nome, introduza um nome para o grupo de funções de trabalho híbridas.

Para a opção Utilizar Credenciais da Função de Trabalho Híbrida:

- Se selecionar Predefinição, a extensão híbrida será instalada com a conta do sistema local.

- Se selecionar Personalizado, na lista pendente, selecione o recurso de credencial.

Selecione Avançar para avançar para a guia Trabalhadores híbridos. Você pode selecionar máquinas virtuais do Azure, servidores habilitados para Azure Arc, VMware vSphere habilitado para Azure Arc e SCVMM habilitado para Arc para serem adicionados a este grupo de trabalhadores híbrido. Se não selecionar nenhuma máquina virtual, será criado um grupo de funções de trabalho híbridas vazio. Ainda pode adicionar máquinas virtuais mais tarde.

Selecione Adicionar máquinas virtuais para aceder à página Adicionar máquinas virtuais como função de trabalho híbrida. Só verá máquinas virtuais que não façam parte de qualquer outro grupo de funções de trabalho híbridas.

Marque a caixa de seleção ao lado da(s) máquina(s) que você deseja adicionar ao grupo de trabalhadores híbridos. Se você não vir sua máquina que não seja do Azure listada, verifique se o agente Azure Arc Connected Machine está instalado na máquina.

Selecione Adicionar.

Selecione Seguinte para avançar para o separador Rever + Criar.

Selecione Criar.

A extensão da função de trabalho híbrida é instalada na máquina virtual e a função de trabalho híbrida é registada no grupo de funções de trabalho híbridas. A adição de uma função de trabalho híbrida ao grupo ocorre imediatamente, enquanto a instalação da extensão pode demorar alguns minutos. Selecione Atualizar para ver o novo grupo. Selecione o nome do grupo para ver os detalhes da função de trabalho híbrida.

Nota

Uma máquina selecionada não será adicionada a um grupo de trabalhadores híbridos se já fizer parte de outro grupo de trabalhadores híbridos.

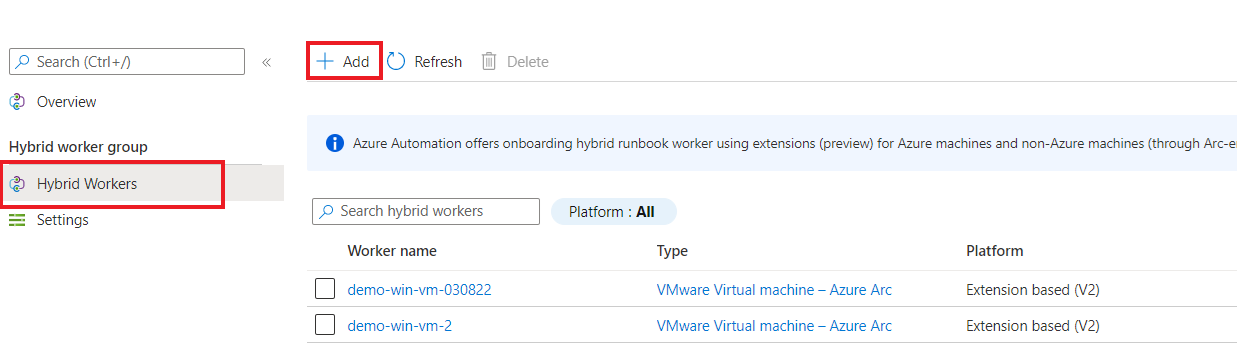

Adicionar uma máquina virtual a um grupo de funções de trabalho híbridas

Você também pode adicionar máquinas a um grupo de trabalhadores híbridos existente.

Em Automação de Processos, selecione Grupos de trabalhadores híbridos e, em seguida, seu grupo de trabalhadores híbridos existente para ir para a página Grupo de Trabalhadores Híbridos.

Em Grupo de funções de trabalho híbridas, selecione Funções de Trabalho Híbridas.

Selecione + Adicionar para aceder à página Adicionar máquinas virtuais como função de trabalho híbrida. Só verá máquinas virtuais que não façam parte de qualquer outro grupo de funções de trabalho híbridas.

Marque a caixa de seleção ao lado da(s) máquina(s) que você deseja adicionar ao grupo de trabalhadores híbridos.

Se você não vir sua máquina que não seja do Azure listada, verifique se o agente Azure Arc Connected Machine está instalado na máquina. Para instalar o

AzureConnectedMachineAgentconsulte Conectar máquinas híbridas ao Azure a partir do portal do Azure para servidores habilitados para Arc. Consulte Instalar o agente Arc para VMs habilitadas para Arc para habilitar o gerenciamento de convidados para VMware vSphere habilitado para Arc e Instalar o agente Arc para SCVMM habilitado para Arc para habilitar o gerenciamento de convidados para VMs SCVMM habilitadas para Arc.Selecione Adicionar para adicionar a máquina virtual ao grupo.

Depois de adicionar, você pode ver o tipo de máquina como máquina virtual do Azure, Machine – Azure Arc, Machine – Azure Arc (VMware) ou Machine – Azure Arc SCVMM. O campo Plataforma mostra o trabalhador como baseado em agente (V1) ou baseado em extensão (V2).

Migrar um agente existente baseado para trabalhadores híbridos baseados em extensão

Para utilizar os benefícios dos Trabalhadores Híbridos baseados em extensão, você deve migrar todos os Trabalhadores Híbridos de Usuário baseados em agente existentes para Trabalhadores baseados em extensão. Uma máquina de trabalho híbrida pode coexistir em plataformas baseadas em agente (V1) e baseadas em extensão (V2). A instalação baseada em extensão não afeta a instalação ou o gerenciamento de um Worker baseado em agente.

Para instalar a extensão de trabalho híbrido em um trabalhador híbrido baseado em agente existente, verifique se os pré-requisitos foram atendidos antes de seguir estas etapas:

- Em Automação de Processos, selecione Grupos de trabalhadores híbridos e, em seguida, selecione seu grupo de trabalhadores híbridos existente para ir para a página Grupo de trabalhadores híbridos.

- Em Grupo de trabalhadores híbridos, selecione Trabalhadores híbridos>+ Adicionar para ir para a página Adicionar máquinas como trabalhador híbrido.

- Marque a caixa de seleção ao lado do trabalhador híbrido baseado em agente (V1) existente.

- Selecione Adicionar para anexar a máquina ao grupo.

A coluna Plataforma mostra o mesmo trabalhador híbrido baseado em agente (V1) e baseado em extensão (V2). Depois de ter certeza da experiência e do uso do Trabalhador Híbrido baseado em extensão, você poderá remover o Trabalhador baseado em agente.

Para migração em escala de vários Trabalhadores Híbridos baseados em Agente, você também pode usar outros canais , como - Bicep, modelos ARM, cmdlets do PowerShell, API REST e CLI do Azure.

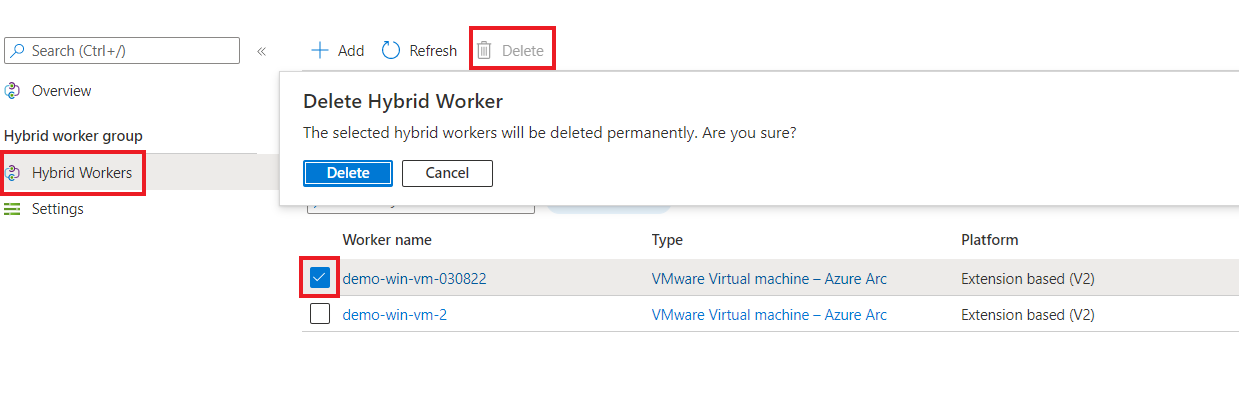

Excluir um Runbook Worker híbrido

Você pode excluir o Hybrid Runbook Worker do portal.

Em Automatização de Processos, selecione Grupos de funções de trabalho híbridas e, em seguida, o grupo de funções de trabalho híbridas para aceder à página Grupo de Funções de Trabalho Híbridas.

Em Grupo de funções de trabalho híbridas, selecione Funções de Trabalho Híbridas.

Selecione a caixa de verificação junto aos computadores que quer eliminar do grupo de funções de trabalho híbridas.

Selecione Eliminar.

Você receberá um aviso em uma caixa de diálogo Excluir trabalhador híbrido informando que o trabalhador híbrido selecionado será excluído permanentemente. Selecione Eliminar. Esta operação excluirá a extensão para o trabalhador baseado em extensão (V2) ou removerá a entrada baseada em agente (V1) do portal. No entanto, deixa o trabalhador híbrido obsoleto na VM. Para desinstalar manualmente o agente, consulte Desinstalar agente.

Nota

- Um trabalhador híbrido pode coexistir com ambas as plataformas: baseada em agente (V1) e baseada em extensão (V2). Se você instalar o Extension based (V2) em um trabalhador híbrido que já esteja executando o Agent based (V1), verá duas entradas do Hybrid Runbook Worker no grupo. Um com base em Extensão de Plataforma (V2) e o outro baseado em Agente (V1).

- Depois de desativar o Link privado em sua conta de automação, pode levar até 60 minutos para remover o trabalhador Runbook híbrido.

- As configurações de proxy do Hybrid Runbook Worker podem ser excluídas de HKLM\SOFTWARE\Microsoft\Azure\HybridWorker\Parameters, "Http Connection Proxy Url".

- Um trabalhador híbrido pode coexistir com ambas as plataformas: baseada em agente (V1) e baseada em extensão (V2). Se você instalar o Extension based (V2) em um trabalhador híbrido que já esteja executando o Agent based (V1), verá duas entradas do Hybrid Runbook Worker no grupo. Um com base em Extensão de Plataforma (V2) e o outro baseado em Agente (V1).

Eliminar um grupo de Funções de Trabalho de Runbook Híbridas

Pode eliminar um grupo de Funções de Trabalho de Runbook Híbridas vazio a partir do portal.

Em Automatização de Processos, selecione Grupos de funções de trabalho híbridas e, em seguida, o grupo de funções de trabalho híbridas para aceder à página Grupo de Funções de Trabalho Híbridas.

Selecione Eliminar.

É apresentada uma mensagem de aviso para remover quaisquer máquinas virtuais definidas como funções de trabalho híbridas no grupo de funções de trabalho híbridas. Se já existir uma função de trabalho adicionada ao grupo, primeiro terá de eliminar a função de trabalho do grupo.

Selecione Yes (Sim).

O grupo de funções de trabalho híbridas será eliminado.

Atualização automática da extensão

A extensão Hybrid Worker suporta a atualização automática de versões secundárias por padrão. Recomendamos que você habilite as atualizações automáticas para aproveitar qualquer segurança ou atualizações de recursos sem sobrecarga manual. No entanto, para evitar que a extensão seja atualizada automaticamente (por exemplo, se houver uma janela de alteração estrita e só puder ser atualizada em um momento específico), você pode desativar esse recurso definindo a enableAutomaticUpgradepropriedade em ARM, modelo Bicep, cmdlets do PowerShell como false. Defina a mesma propriedade como true sempre que quiser reativar a Atualização automática.

$extensionType = "HybridWorkerForLinux/HybridWorkerForWindows"

$extensionName = "HybridWorkerExtension"

$publisher = "Microsoft.Azure.Automation.HybridWorker"

Set-AzVMExtension -ResourceGroupName <RGName> -Location <Location> -VMName <vmName> -Name $extensionName -Publisher $publisher -ExtensionType $extensionType -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

As atualizações da versão principal devem ser gerenciadas manualmente. Execute os cmdlets abaixo com o TypeHandlerVersion mais recente.

Nota

Se você tiver instalado a extensão Hybrid Worker durante a visualização pública, certifique-se de atualizá-la para a versão principal mais recente.

Azure VMs

Set-AzVMExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -VMName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Settings $settings -EnableAutomaticUpgrade $true/$false

VMs habilitadas para Azure Arc

New-AzConnectedMachineExtension -ResourceGroupName <VMResourceGroupName> -Location <VMLocation> -MachineName <VMName> -Name "HybridWorkerExtension" -Publisher "Microsoft.Azure.Automation.HybridWorker" -ExtensionType HybridWorkerForWindows -TypeHandlerVersion 1.1 -Setting $settings -NoWait -EnableAutomaticUpgrade

Gerenciar a extensão de trabalho híbrido usando modelos Bicep & ARM, API REST, CLI do Azure e PowerShell

Você pode usar o modelo Bicep para criar um novo grupo de Trabalhadores Híbridos, criar uma nova VM do Windows do Azure e adicioná-la a um Grupo de Trabalhadores Híbridos existente. Saiba mais sobre o Bicep.

Siga os passos mencionados abaixo como exemplo:

- Crie um grupo de trabalhadores híbrido.

- Crie uma VM do Azure ou um servidor habilitado para Arc. Como alternativa, você também pode usar uma VM do Azure existente ou um servidor habilitado para Arc.

- Conecte a VM do Azure ou o servidor habilitado para Arc ao Grupo de Trabalho Híbrido criado acima.

- Gere um novo GUID e passe-o como o nome do Trabalhador Híbrido.

- Habilite a identidade gerenciada atribuída ao sistema na VM.

- Instale a Extensão de Trabalho Híbrido na VM.

- Para confirmar se a extensão foi instalada com êxito na VM, no portal do Azure, vá para a guia Extensões de VM >e verifique o status da extensão de Trabalho Híbrido instalada na VM.

param automationAccount string

param automationAccountLocation string

param workerGroupName string

@description('Name of the virtual machine.')

param virtualMachineName string

@description('Username for the Virtual Machine.')

param adminUsername string

@description('Password for the Virtual Machine.')

@minLength(12)

@secure()

param adminPassword string

@description('Location for the VM.')

param vmLocation string = 'North Central US'

@description('Size of the virtual machine.')

param vmSize string = 'Standard_DS1_v2'

@description('The Windows version for the VM. This will pick a fully patched image of this given Windows version.')

@allowed([

'2008-R2-SP1'

'2012-Datacenter'

'2012-R2-Datacenter'

'2016-Nano-Server'

'2016-Datacenter-with-Containers'

'2016-Datacenter'

'2019-Datacenter'

'2019-Datacenter-Core'

'2019-Datacenter-Core-smalldisk'

'2019-Datacenter-Core-with-Containers'

'2019-Datacenter-Core-with-Containers-smalldisk'

'2019-Datacenter-smalldisk'

'2019-Datacenter-with-Containers'

'2019-Datacenter-with-Containers-smalldisk'

])

param osVersion string = '2019-Datacenter'

@description('DNS name for the public IP')

param dnsNameForPublicIP string

var nicName_var = 'myVMNict'

var addressPrefix = '10.0.0.0/16'

var subnetName = 'Subnet'

var subnetPrefix = '10.0.0.0/24'

var subnetRef = resourceId('Microsoft.Network/virtualNetworks/subnets', virtualNetworkName_var, subnetName)

var vmName_var = virtualMachineName

var virtualNetworkName_var = 'MyVNETt'

var publicIPAddressName_var = 'myPublicIPt'

var networkSecurityGroupName_var = 'default-NSGt'

var UniqueStringBasedOnTimeStamp = uniqueString(resourceGroup().id)

resource publicIPAddressName 'Microsoft.Network/publicIPAddresses@2020-08-01' = {

name: publicIPAddressName_var

location: vmLocation

properties: {

publicIPAllocationMethod: 'Dynamic'

dnsSettings: {

domainNameLabel: dnsNameForPublicIP

}

}

}

resource networkSecurityGroupName 'Microsoft.Network/networkSecurityGroups@2020-08-01' = {

name: networkSecurityGroupName_var

location: vmLocation

properties: {

securityRules: [

{

name: 'default-allow-3389'

properties: {

priority: 1000

access: 'Allow'

direction: 'Inbound'

destinationPortRange: '3389'

protocol: 'Tcp'

sourceAddressPrefix: '*'

sourcePortRange: '*'

destinationAddressPrefix: '*'

}

}

]

}

}

resource virtualNetworkName 'Microsoft.Network/virtualNetworks@2020-08-01' = {

name: virtualNetworkName_var

location: vmLocation

properties: {

addressSpace: {

addressPrefixes: [

addressPrefix

]

}

subnets: [

{

name: subnetName

properties: {

addressPrefix: subnetPrefix

networkSecurityGroup: {

id: networkSecurityGroupName.id

}

}

}

]

}

}

resource nicName 'Microsoft.Network/networkInterfaces@2020-08-01' = {

name: nicName_var

location: vmLocation

properties: {

ipConfigurations: [

{

name: 'ipconfig1'

properties: {

privateIPAllocationMethod: 'Dynamic'

publicIPAddress: {

id: publicIPAddressName.id

}

subnet: {

id: subnetRef

}

}

}

]

}

dependsOn: [

virtualNetworkName

]

}

resource vmName 'Microsoft.Compute/virtualMachines@2020-12-01' = {

name: vmName_var

location: vmLocation

identity: {

type: 'SystemAssigned'

}

properties: {

hardwareProfile: {

vmSize: vmSize

}

osProfile: {

computerName: vmName_var

adminUsername: adminUsername

adminPassword: adminPassword

}

storageProfile: {

imageReference: {

publisher: 'MicrosoftWindowsServer'

offer: 'WindowsServer'

sku: osVersion

version: 'latest'

}

osDisk: {

createOption: 'FromImage'

}

}

networkProfile: {

networkInterfaces: [

{

id: nicName.id

}

]

}

}

}

resource automationAccount_resource 'Microsoft.Automation/automationAccounts@2021-06-22' = {

name: automationAccount

location: automationAccountLocation

properties: {

sku: {

name: 'Basic'

}

}

}

resource automationAccount_workerGroupName 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups@2022-02-22' = {

parent: automationAccount_resource

name: workerGroupName

dependsOn: [

vmName

]

}

resource automationAccount_workerGroupName_testhw_UniqueStringBasedOnTimeStamp 'Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers@2021-06-22' = {

parent: automationAccount_workerGroupName

name: guid('testhw', UniqueStringBasedOnTimeStamp)

properties: {

vmResourceId: resourceId('Microsoft.Compute/virtualMachines', virtualMachineName)

}

dependsOn: [

vmName

]

}

resource virtualMachineName_HybridWorkerExtension 'Microsoft.Compute/virtualMachines/extensions@2022-03-01' = {

name: '${virtualMachineName}/HybridWorkerExtension'

location: vmLocation

properties: {

publisher: 'Microsoft.Azure.Automation.HybridWorker'

type: 'HybridWorkerForWindows'

typeHandlerVersion: '1.1'

autoUpgradeMinorVersion: true

enableAutomaticUpgrade: true

settings: {

AutomationAccountURL: automationAccount_resource.properties.automationHybridServiceUrl

}

}

dependsOn: [

vmName

]

}

output output1 string = automationAccount_resource.properties.automationHybridServiceUrl

Gerenciar permissões de função para grupos de trabalhadores híbridos e trabalhadores híbridos

Você pode criar funções personalizadas de Automação do Azure e conceder as seguintes permissões para Grupos de Trabalhadores Híbridos e Trabalhadores Híbridos. Para saber mais sobre como criar funções personalizadas da Automação do Azure, consulte Funções personalizadas do Azure.

| Ações | Descrição |

|---|---|

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/read | Lê um Grupo de Funções de Trabalho de Runbook Híbridas. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/write | Cria um grupo de trabalhadores de runbook híbrido. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/delete | Exclui um grupo de trabalhadores de runbook híbrido. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/read | Lê um runbook worker híbrido. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/write | Cria um runbook worker híbrido. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/move/action | Move o Runbook Worker híbrido de um grupo de trabalhadores para outro. |

| Microsoft.Automation/automationAccounts/hybridRunbookWorkerGroups/hybridRunbookWorkers/delete | Exclui um runbook worker híbrido. |

Verifique a versão do Hybrid Worker

Para verificar a versão do Hybrid Runbook Worker baseado em extensão:

| Tipos de SO | Caminhos | Description |

|---|---|---|

| Windows | C:\Packages\Plugins\Microsoft.Azure.Automation.HybridWorker.HybridWorkerForWindows\ |

O caminho tem a pasta de versão que contém as informações de versão. |

| Linux | /var/lib/waagent/Microsoft.Azure.Automation.HybridWorker.HybridWorkerForLinux-<version> |

O nome da pasta termina com informações de versão . |

Monitore o desempenho de trabalhadores híbridos usando insights de VM

Usando insights de VM, você pode monitorar o desempenho de VMs do Azure e Servidores habilitados para Arc implantados como trabalhadores de Runbook Híbrido. Entre os vários elementos considerados durante os desempenhos, os insights da VM monitoram os principais indicadores de desempenho do sistema operacional relacionados ao processador, memória, adaptador de rede e utilização do disco.

- Para VMs do Azure, consulte Como traçar o desempenho com insights de VM.

- Para servidores habilitados para Arc, consulte Tutorial: Monitorar uma máquina híbrida com insights de VM.

Próximos passos

Para saber como configurar seus runbooks para automatizar processos em seu datacenter local ou em outros ambientes de nuvem, consulte Executar runbooks em um Runbook Worker híbrido.

Para saber como solucionar problemas do Hybrid Runbook Workers, consulte Solucionar problemas do Hybrid Runbook Worker.

Para saber mais sobre as extensões de VM do Azure, consulte Extensões e recursos de VM do Azure para extensões de VM do Windows e do Azure e recursos para Linux.

Para saber mais sobre extensões de VM para servidores habilitados para Arc, consulte Gerenciamento de extensões de VM com servidores habilitados para ArcGIS do Azure.

Para saber mais sobre os serviços de gerenciamento do Azure para VMs VMware habilitadas para Arc, consulte Instalar agentes Arc em escala para suas VMs VMware.

Para saber mais sobre os serviços de gerenciamento do Azure para VMs SCVMM habilitadas para Arc, consulte Instalar agentes Arc em escala para VMs SCVMM habilitadas para Arc.