Configurar o firewall IP para um namespace do Azure Relay

Por padrão, os namespaces de retransmissão são acessíveis pela Internet, desde que a solicitação seja fornecida com autenticação e autorização válidas. Com o firewall IP, você pode restringi-lo ainda mais a apenas um conjunto de endereços IPv4 ou intervalos de endereços IPv4 na notação CIDR (Roteamento entre Domínios sem Classe).

Esse recurso é útil em cenários nos quais o Azure Relay só deve ser acessível a partir de determinados sites conhecidos. As regras de firewall permitem configurar regras para aceitar tráfego originado de endereços IPv4 específicos. Por exemplo, se você usar a Retransmissão com a Rota Expressa do Azure, poderá criar uma regra de firewall para permitir o tráfego somente dos endereços IP da infraestrutura local.

Ativar regras de firewall IP

As regras de firewall IP são aplicadas no nível do namespace. Portanto, as regras se aplicam a todas as conexões de clientes usando qualquer protocolo suportado. Qualquer tentativa de conexão de um endereço IP que não corresponda a uma regra de IP permitida no namespace é rejeitada como não autorizada. A resposta não menciona a regra de PI. As regras de filtro IP são aplicadas em ordem e a primeira regra que corresponde ao endereço IP determina a ação de aceitação ou rejeição.

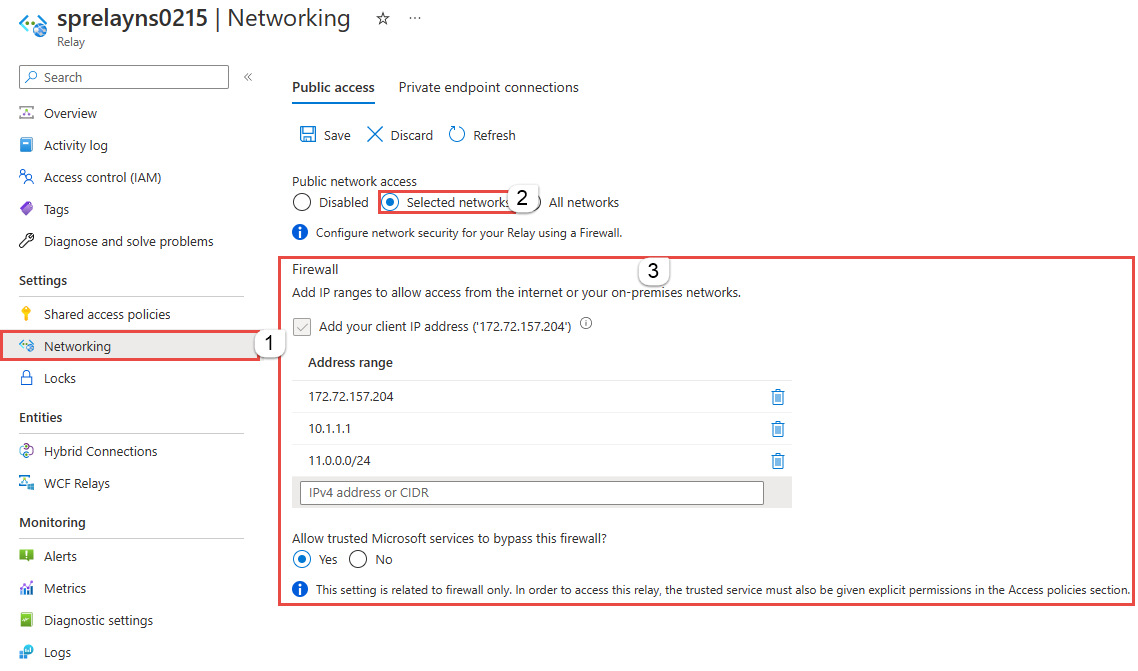

Utilizar o portal do Azure

Esta seção mostra como usar o portal do Azure para criar regras de firewall IP para um namespace.

- Navegue até seu namespace de Retransmissão no portal do Azure.

- No menu à esquerda, selecione Rede.

- Para restringir o acesso a redes e endereços IP específicos, selecione a opção Redes selecionadas . Na secção Firewall, siga estes passos:

Selecione Adicionar a opção de endereço IP do cliente para dar ao IP do cliente atual o acesso ao namespace.

Para o intervalo de endereços, insira um endereço IPv4 específico ou um intervalo de endereços IPv4 na notação CIDR.

Se você quiser permitir que os serviços da Microsoft confiáveis pelo serviço Azure Relay ignorem esse firewall, selecione Sim para Permitir que serviços confiáveis da Microsoft ignorem esse firewall?.

- Selecione Salvar na barra de ferramentas para salvar as configurações. Aguarde alguns minutos para que a confirmação apareça nas notificações do portal.

Utilizar modelo do Resource Manager

O modelo do Gerenciador de Recursos a seguir permite adicionar uma regra de filtro IP a um namespace de Retransmissão existente.

O modelo usa um parâmetro: ipMask, que é um único endereço IPv4 ou um bloco de endereços IP na notação CIDR. Por exemplo, na notação CIDR 70.37.104.0/24 representa os 256 endereços IPv4 de 70.37.104.0 a 70.37.104.255, com 24 indicando o número de bits de prefixo significativos para o intervalo.

Nota

Embora não haja regras de negação possíveis, o modelo do Azure Resource Manager tem a ação padrão definida como "Permitir", que não restringe conexões. Ao fazer regras de Rede Virtual ou Firewalls, devemos alterar o "defaultAction"

de

"defaultAction": "Allow"

para

"defaultAction": "Deny"

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Para implantar o modelo, siga as instruções para o Gerenciador de Recursos do Azure.

Serviços fidedignos da Microsoft

Quando você habilita a configuração Permitir que serviços confiáveis da Microsoft ignorem esse firewall , os seguintes serviços recebem acesso aos recursos do Azure Relay:

| Serviço de confiança | Cenários de utilização suportados |

|---|---|

| Azure Machine Learning | O AML Kubernetes usa o Azure Relay para facilitar a comunicação entre os serviços AML e o cluster Kubernetes. O Azure Relay é um serviço totalmente gerenciado que fornece comunicação bidirecional segura entre aplicativos hospedados em redes diferentes. Isso o torna ideal para uso em ambientes de link privado, onde a comunicação entre os recursos do Azure e os recursos locais é restrita. |

| Azure Arc | Os serviços habilitados para Arco do Azure associados aos Provedores de Recursos acima poderão se conectar às conexões híbridas em seu namespace de Retransmissão do Azure como remetente sem serem bloqueados pelas regras de firewall IP definidas no namespace de Retransmissão do Azure. Microsoft.Hybridconnectivity service cria as conexões híbridas em seu namespace do Azure Relay e fornece as informações de conexão para o serviço Arc relevante com base no cenário. Esses serviços se comunicam somente com seu namespace do Azure Relay se você estiver usando o Azure Arc, com os seguintes Serviços do Azure: - Azure Kubernetes - Azure Machine Learning - Microsoft Purview |

Os outros serviços confiáveis para o Azure Relay podem ser encontrados abaixo:

- Grelha de Eventos do Azure

- Hub IoT do Azure

- Azure Stream Analytics

- Azure Monitor

- API Management do Azure

- Azure Synapse

- Azure Data Explorer

- Azure IoT Central

- Serviços de Dados de Saúde do Azure

- Azure Digital Twins

Nota

Na versão 2021-11-01 ou mais recente do SDK do Microsoft Relay, a propriedade "trustedServiceAccessEnabled" está disponível nas propriedades Microsoft.Relay/namespaces/networkRuleSets para habilitar o Acesso a Serviços Confiáveis.

Para permitir serviços confiáveis em modelos do Azure Resource Manager, inclua esta propriedade em seu modelo:

"trustedServiceAccessEnabled": "True"

Por exemplo, com base no modelo ARM fornecido acima, podemos modificá-lo para incluir esta propriedade Conjunto de Regras de Rede para a habilitação de Serviços Confiáveis:

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {

"namespaces_name": {

"defaultValue": "contosorelay0215",

"type": "String"

}

},

"variables": {},

"resources": [

{

"type": "Microsoft.Relay/namespaces",

"apiVersion": "2021-11-01",

"name": "[parameters('namespaces_name')]",

"location": "East US",

"sku": {

"name": "Standard",

"tier": "Standard"

},

"properties": {}

},

{

"type": "Microsoft.Relay/namespaces/authorizationrules",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/RootManageSharedAccessKey')]",

"location": "eastus",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"rights": [

"Listen",

"Manage",

"Send"

]

}

},

{

"type": "Microsoft.Relay/namespaces/networkRuleSets",

"apiVersion": "2021-11-01",

"name": "[concat(parameters('namespaces_sprelayns0215_name'), '/default')]",

"location": "East US",

"dependsOn": [

"[resourceId('Microsoft.Relay/namespaces', parameters('namespaces_sprelayns0215_name'))]"

],

"properties": {

"trustedServiceAccessEnabled": "True",

"publicNetworkAccess": "Enabled",

"defaultAction": "Deny",

"ipRules": [

{

"ipMask": "172.72.157.204",

"action": "Allow"

},

{

"ipMask": "10.1.1.1",

"action": "Allow"

},

{

"ipMask": "11.0.0.0/24",

"action": "Allow"

}

]

}

}

]

}

Próximos passos

Para saber mais sobre outros recursos relacionados à segurança de rede, consulte Segurança de rede.