Sobre a autorização multiusuário usando o Resource Guard

A autorização multiusuário (MUA) para o Backup do Azure permite que você adicione uma camada adicional de proteção a operações críticas em seus cofres dos Serviços de Recuperação e cofres de Backup. Para o MUA, o Backup do Azure usa outro recurso do Azure chamado Resource Guard para garantir que as operações críticas sejam executadas somente com a autorização aplicável.

Nota

A autorização multiusuário usando o cofre do Resource Guard for Backup agora está disponível para o público em geral.

Como funciona o MUA for Backup?

O Backup do Azure usa o Resource Guard como um mecanismo de autorização adicional para um cofre dos Serviços de Recuperação ou um cofre de Backup. Portanto, para executar uma operação crítica (descrita abaixo) com êxito, você também deve ter permissões suficientes no Resource Guard associado.

Importante

Para funcionar como pretendido, o Resource Guard deve pertencer a um usuário diferente e o administrador do vault não deve ter permissões de Colaborador, Administrador de MUA de Backup ou Operador de MUA de Backup no Resource Guard. Você pode colocar o Resource Guard em uma assinatura ou locatário diferente daquele que contém os cofres para fornecer melhor proteção.

Operações críticas

A tabela a seguir lista as operações definidas como operações críticas e pode ser protegida por um Resource Guard. Você pode optar por excluir determinadas operações da proteção usando o Resource Guard ao associar cofres a ele.

Nota

Não é possível excluir as operações indicadas como Obrigatórias de serem protegidas usando o Resource Guard para cofres associados a ela. Além disso, as operações críticas excluídas se aplicariam a todos os cofres associados a um Resource Guard.

Escolha um cofre

| Operação | Obrigatório/Opcional | Description |

|---|---|---|

| Desativar exclusão suave ou recursos de segurança | Obrigatório | Desative a configuração de exclusão suave em um cofre. |

| Remover proteção MUA | Obrigatório | Desative a proteção MUA em um cofre. |

| Proteção contra exclusão | Opcional | Exclua a proteção interrompendo backups e executando a exclusão de dados. |

| Modificar a proteção | Opcional | Adicione uma nova política de backup com retenção reduzida ou frequência de política de alteração para aumentar o RPO. |

| Modificar política | Opcional | Modifique a política de backup para reduzir a retenção ou alterar a frequência da política para aumentar o RPO. |

| Obter PIN de segurança de backup | Opcional | Altere o PIN de segurança MARS. |

| Pare o backup e retenha dados | Opcional | Exclua a proteção interrompendo backups e executando a retenção de dados para sempre ou retenha conforme a política. |

| Desativar imutabilidade | Opcional | Desative a configuração de imutabilidade em um cofre. |

Conceitos e processo

Os conceitos e os processos envolvidos ao usar o MUA para Backup do Azure são explicados abaixo.

Vamos considerar as duas personas a seguir para uma compreensão clara do processo e das responsabilidades. Essas duas personas são referenciadas ao longo deste artigo.

Administração de backup: proprietário do cofre dos Serviços de Recuperação ou do cofre de Backup que executa operações de gerenciamento no cofre. Para começar, o administrador do Backup não deve ter permissões no Resource Guard. Pode ser a função RBAC de Operador de Backup ou de Colaborador de Backup no cofre dos Serviços de Recuperação.

Administrador de segurança: proprietário do Resource Guard e serve como guardião de operações críticas no cofre. Assim, o administrador de segurança controla as permissões de que o administrador de backup precisa para executar operações críticas no cofre. Essa pode ser a função RBAC de administrador do MUA de backup no Resource Guard.

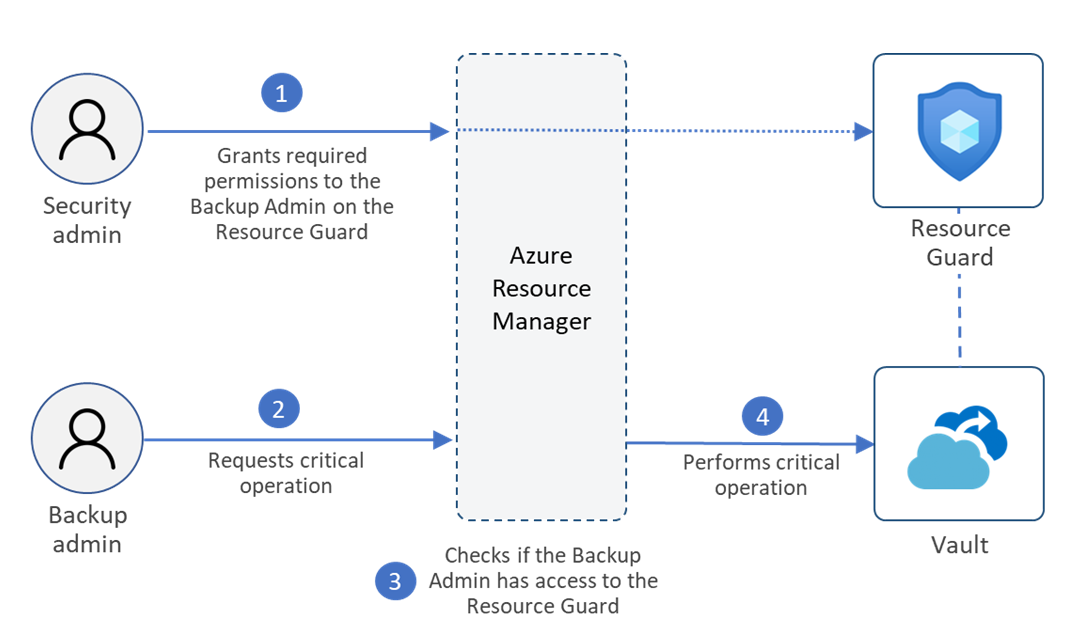

A seguir está uma representação diagramática para executar uma operação crítica em um cofre que tenha MUA configurado usando um Resource Guard.

Aqui está o fluxo de eventos em um cenário típico:

O administrador de Backup cria o cofre dos Serviços de Recuperação ou o cofre de Backup.

O administrador de segurança cria o Resource Guard.

O Resource Guard pode estar em uma assinatura diferente ou em um locatário diferente em relação ao cofre. Certifique-se de que o administrador de Backup não tenha permissões de Colaborador, Administrador de MUA de Backup ou Operador de MUA de Backup no Resource Guard.

O administrador de segurança concede a função de leitor ao administrador de backup do Resource Guard (ou um escopo relevante). O administrador de backup requer a função de leitor para habilitar o MUA no cofre.

O administrador de backup agora configura o cofre para ser protegido pelo MUA por meio do Resource Guard.

Agora, se o administrador do Backup ou qualquer usuário que tenha acesso de gravação ao cofre quiser executar uma operação crítica protegida com o Resource Guard no cofre, ele precisará solicitar acesso ao Resource Guard. O administrador de backup pode entrar em contato com o administrador de segurança para obter detalhes sobre como obter acesso para executar tais operações. Eles podem fazer isso usando o Privileged Identity Management (PIM) ou outros processos, conforme exigido pela organização. Eles podem solicitar a função RBAC "Backup MUA Operator", que permite que os usuários executem apenas operações críticas protegidas pelo Resource Guard e não permite excluir o resource Guard.

O administrador de segurança concede temporariamente a função "Operador de MUA de backup" no Resource Guard ao administrador de backup para executar operações críticas.

Em seguida, o administrador de backup inicia a operação crítica.

O Azure Resource Manager verifica se o administrador de Backup tem permissões suficientes ou não. Como o administrador de backup agora tem a função "Operador de MUA de backup" no Resource Guard, a solicitação é concluída. Se o administrador de backup não tiver as permissões/funções necessárias, a solicitação falhará.

O administrador de segurança deve garantir a revogação dos privilégios para executar operações críticas após a execução de ações autorizadas ou após uma duração definida. Você pode usar as ferramentas JIT Microsoft Entra Privileged Identity Management para garantir o mesmo.

Nota

- Se você conceder à função de Colaborador ou Administrador de MUA de Backup no Resource Guard acesso temporário ao Administrador de Backup, ele também fornecerá as permissões de exclusão no Resource Guard. Recomendamos que você forneça somente permissões de Operador de MUA de Backup .

- O MUA fornece proteção sobre as operações listadas acima executadas apenas nos backups em cofre. Todas as operações executadas diretamente na fonte de dados (ou seja, o recurso/carga de trabalho do Azure protegido) estão além do escopo do Resource Guard.

Cenários de utilização

A tabela a seguir lista os cenários para criar o Resource Guard e os cofres (cofre dos Serviços de Recuperação e cofre de backup), juntamente com a proteção relativa oferecida por cada um.

Importante

O administrador de backup não deve ter permissões de Colaborador, Administrador de MUA de Backup ou Operador de MUA de Backup para o Resource Guard em nenhum cenário, pois isso substitui a adição de proteção MUA no cofre.

| Cenário de utilização | Proteção devido a MUA | Facilidade de implementação | Notas |

|---|---|---|---|

| O Vault e o Resource Guard estão na mesma assinatura. O administrador do Backup não tem acesso ao Resource Guard. |

Menos isolamento entre o administrador de backup e o administrador de segurança. | Relativamente fácil de implementar, uma vez que é necessária apenas uma subscrição. | As permissões/funções de nível de recurso precisam ser asseguradas de que estão corretamente atribuídas. |

| O Vault e o Resource Guard estão em subscrições diferentes, mas são o mesmo inquilino. O administrador do Backup não tem acesso ao Resource Guard ou à assinatura correspondente. |

Isolamento médio entre o administrador de backup e o administrador de segurança. | Facilidade de implementação relativamente média, uma vez que são necessárias duas subscrições (mas um único inquilino). | Certifique-se de que as permissões/funções estão atribuídas corretamente para o recurso ou a assinatura. |

| O Vault e o Resource Guard estão em locatários diferentes. O administrador de Backup não tem acesso ao Resource Guard, à assinatura correspondente ou ao locatário correspondente. |

Isolamento máximo entre o administrador de backup e o administrador de segurança, portanto, segurança máxima. | Relativamente difícil de testar, pois requer dois locatários ou diretórios para testar. | Certifique-se de que as permissões/funções estão corretamente atribuídas para o recurso, a assinatura ou o diretório. |

Próximos passos

Configure a autorização multiusuário usando o Resource Guard.