Visão geral e conceitos de pontos de extremidade privados (experiência v1) para o Backup do Azure

O Backup do Azure permite que você faça backup e restaure seus dados com segurança a partir de seus cofres dos Serviços de Recuperação usando pontos de extremidade privados. Os pontos de extremidade privados usam um ou mais endereços IP privados da sua Rede Virtual do Azure (VNet), trazendo efetivamente o serviço para sua VNet.

Este artigo irá ajudá-lo a compreender como funcionam os pontos de extremidade privados para o Backup do Azure e os cenários em que o uso de pontos de extremidade privados ajuda a manter a segurança dos seus recursos.

Nota

O Backup do Azure agora fornece uma nova experiência para a criação de pontos de extremidade privados. Mais informações.

Antes de começar

- Os pontos de extremidade privados podem ser criados apenas para novos cofres dos Serviços de Recuperação (que não têm nenhum item registrado no cofre). Portanto, pontos de extremidade privados devem ser criados antes de tentar proteger quaisquer itens para o cofre. No entanto, atualmente não há suporte para pontos de extremidade privados para cofres de backup.

- Uma rede virtual pode conter pontos de extremidade privados para vários cofres dos Serviços de Recuperação. Além disso, um cofre dos Serviços de Recuperação pode ter pontos de extremidade privados para ele em várias redes virtuais. No entanto, o número máximo de pontos de extremidade privados que podem ser criados para um cofre é 12.

- Se o acesso à rede pública do cofre estiver definido como Permitir de todas as redes, o cofre permitirá backups e restaurações de qualquer máquina registrada no cofre. Se o acesso à rede pública do cofre estiver definido como Negar, o cofre só permitirá backups e restaurações das máquinas registradas no cofre que estão solicitando backups/restaurações por meio de IPs privados alocados para o cofre.

- Uma conexão de ponto de extremidade privada para Backup usa um total de 11 IPs privados em sua sub-rede, incluindo aqueles usados pelo Backup do Azure para armazenamento. Esse número pode ser maior para determinadas regiões do Azure. Portanto, sugerimos que você tenha IPs privados suficientes (/26) disponíveis quando tentar criar pontos de extremidade privados para backup.

- Embora um cofre dos Serviços de Recuperação seja usado pelo Backup do Azure e pelo Azure Site Recovery, este artigo discute o uso de pontos de extremidade privados apenas para o Backup do Azure.

- Os pontos de extremidade privados para Backup não incluem acesso ao ID do Microsoft Entra e o mesmo precisa ser garantido separadamente. Portanto, IPs e FQDNs necessários para que o Microsoft Entra ID funcione em uma região precisarão de acesso de saída para serem permitidos a partir da rede segura ao executar backup de bancos de dados em VMs do Azure e backup usando o agente MARS. Você também pode usar tags NSG e tags do Firewall do Azure para permitir o acesso ao Microsoft Entra ID, conforme aplicável.

- Você precisa registrar novamente o provedor de recursos dos Serviços de Recuperação com a assinatura, caso a tenha registrado antes de 1º de maio de 2020. Para registrar novamente o provedor, vá para sua assinatura no portal do Azure, navegue até Provedor de recursos na barra de navegação esquerda, selecione Microsoft.RecoveryServices e selecione Registrar novamente.

- A restauração entre regiões para backups de banco de dados SQL e SAP HANA não é suportada se o cofre tiver pontos de extremidade privados habilitados.

- Ao mover um cofre dos Serviços de Recuperação que já usa pontos de extremidade privados para um novo locatário, você precisará atualizar o cofre dos Serviços de Recuperação para recriar e reconfigurar a identidade gerenciada do cofre e criar novos pontos de extremidade privados conforme necessário (que devem estar no novo locatário). Se isso não for feito, as operações de backup e restauração começarão a falhar. Além disso, todas as permissões de controle de acesso baseado em função do Azure (Azure RBAC) configuradas na assinatura precisarão ser reconfiguradas.

Cenários recomendados e suportados

Embora os pontos de extremidade privados estejam habilitados para o cofre, eles são usados para backup e restauração de cargas de trabalho SQL e SAP HANA somente em uma VM do Azure, backup do agente MARS e DPM. Você também pode usar o cofre para backup de outras cargas de trabalho (elas não exigirão pontos de extremidade privados). Além do backup de cargas de trabalho SQL e SAP HANA e do backup usando o agente MARS, os pontos de extremidade privados também são usados para executar a recuperação de arquivos para o backup de VM do Azure. Para obter mais informações, consulte a tabela a seguir:

| Cenários | Recomendações |

|---|---|

| Backup de cargas de trabalho no Azure VM (SQL, SAP HANA), Backup usando MARS Agent, servidor DPM. | O uso de pontos de extremidade privados é recomendado para permitir backup e restauração sem a necessidade de adicionar a uma lista de permissões quaisquer IPs/FQDNs para o Backup do Azure ou o Armazenamento do Azure de suas redes virtuais. Nesse cenário, certifique-se de que as VMs que hospedam bancos de dados SQL possam acessar IPs ou FQDNs do Microsoft Entra. |

| Cópias de segurança de VMs do Azure | O backup de VM não exige que você permita acesso a IPs ou FQDNs. Portanto, ele não requer pontos de extremidade privados para backup e restauração de discos. No entanto, a recuperação de arquivos de um cofre contendo pontos de extremidade privados seria restrita a redes virtuais que contêm um ponto de extremidade privado para o cofre. Ao usar discos não gerenciados da ACL, verifique se a conta de armazenamento que contém os discos permite acesso a serviços confiáveis da Microsoft, se for ACL'ed. |

| Backup de arquivos do Azure | Os backups dos Arquivos do Azure são armazenados na conta de armazenamento local. Portanto, ele não requer pontos de extremidade privados para backup e restauração. |

| Vnet alterada para ponto de extremidade privado no cofre e na máquina virtual | Pare a proteção de backup e configure a proteção de backup em um novo cofre com os pontos de extremidade privados ativados. |

Nota

Os pontos de extremidade privados são suportados apenas com o servidor DPM 2022, MABS v4 e posterior.

Diferença nas conexões de rede devido a pontos finais privados

Como mencionado acima, os pontos de extremidade privados são especialmente úteis para backup de cargas de trabalho (SQL, SAP HANA) em VMs do Azure e backups de agentes MARS.

Em todos os cenários (com ou sem pontos de extremidade privados), as extensões de carga de trabalho (para backup de instâncias SQL e SAP HANA em execução dentro de VMs do Azure) e o agente MARS fazem chamadas de conexão para o Microsoft Entra ID (para FQDNs mencionados nas seções 56 e 59 no Microsoft 365 Common e Office Online).

Além dessas conexões quando a extensão de carga de trabalho ou o agente MARS é instalado para o cofre de serviços de recuperação sem pontos de extremidade privados, a conectividade com os seguintes domínios também é necessária:

| Serviço | Nomes de domínio | Porta |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Armazenamento do Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Permitir o acesso a FQDNs nos termos das secções 56 e 59. |

443 Conforme aplicável |

Quando a extensão da carga de trabalho ou o agente MARS é instalado para o cofre dos Serviços de Recuperação com ponto de extremidade privado, os seguintes pontos de extremidade são atingidos:

| Serviço | Nome de domínio | Porta |

|---|---|---|

| Azure Backup | *.privatelink.<geo>.backup.windowsazure.com |

443 |

| Armazenamento do Azure | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net *.storage.azure.net |

443 |

| Microsoft Entra ID | *.login.microsoft.com Permitir o acesso a FQDNs nos termos das secções 56 e 59. |

443 Conforme aplicável |

Nota

No texto acima, <geo> refere-se ao código de região (por exemplo, eus para o Leste dos EUA e ne para o Norte da Europa). Consulte as seguintes listas para códigos de regiões:

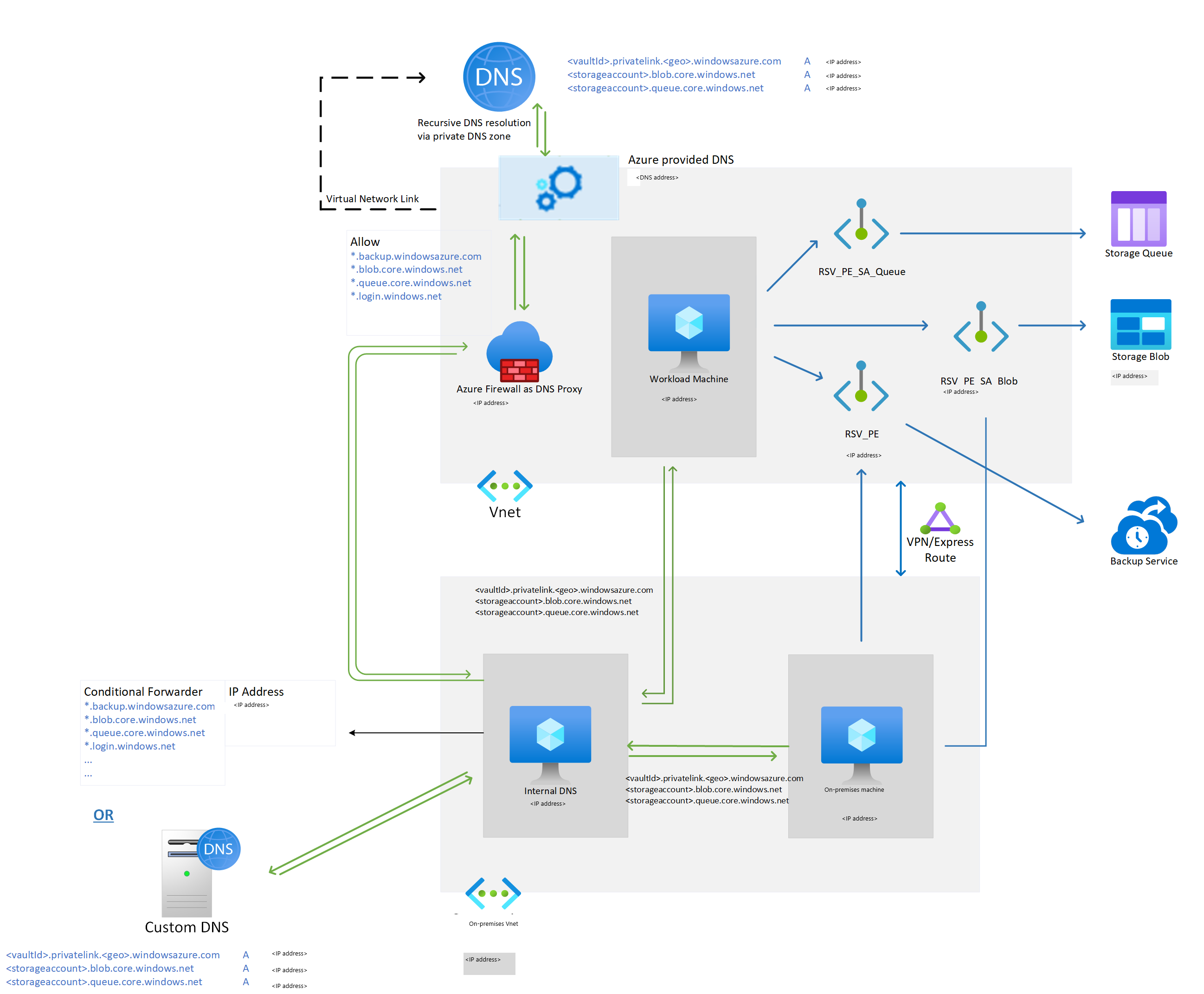

Para um cofre dos Serviços de Recuperação com configuração de ponto de extremidade privado, a resolução de nomes para os FQDNs (privatelink.<geo>.backup.windowsazure.com, *.blob.core.windows.net, *.queue.core.windows.net, *.blob.storage.azure.net) deve retornar um endereço IP privado. Isto pode ser conseguido usando:

- Zonas de DNS Privado do Azure

- DNS Personalizado

- Entradas DNS em arquivos host

- Encaminhadores condicionais para zonas DNS do Azure ou DNS Privado do Azure.

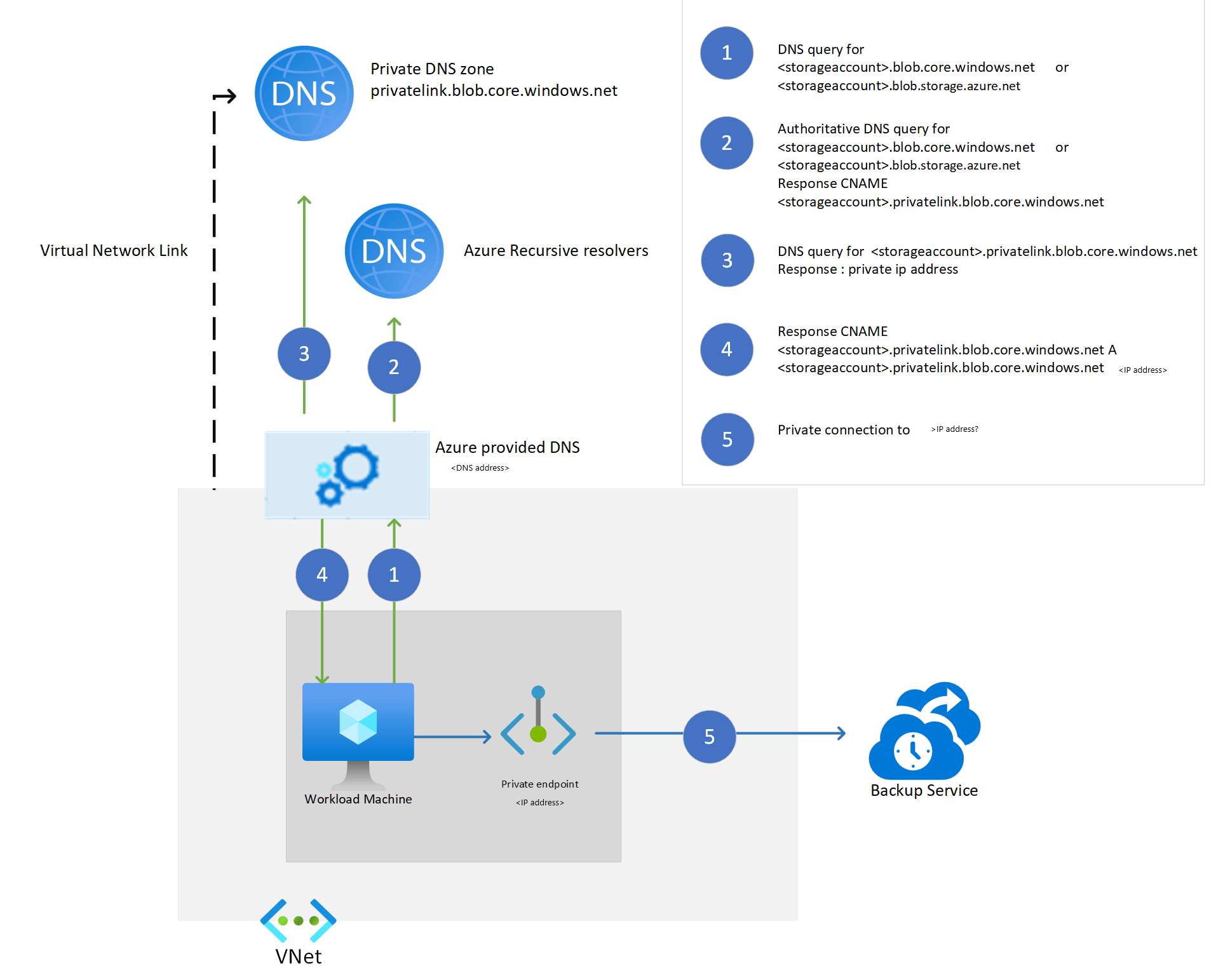

Os pontos de extremidade privados para blobs e filas seguem um padrão de nomenclatura padrão, eles começam com <o nome do ponto> de extremidade privado_ecs ou< o nome do ponto> de extremidade privado_prot e são sufixados com _blob e _queue respectivamente.

Nota

Recomendamos o uso de zonas DNS Privadas do Azure, que permitem gerenciar os registros DNS para blobs e filas usando o Backup do Azure. A identidade gerenciada atribuída ao cofre é usada para automatizar a adição de registro DNS sempre que uma nova conta de armazenamento é alocada para dados de backup.

Se você configurou um servidor proxy DNS, usando servidores proxy ou firewalls de terceiros, os nomes de domínio acima devem ser permitidos e redirecionados para um DNS personalizado (que tem registros DNS para os FQDNs acima) ou para 168.63.129.16 na rede virtual do Azure que tem zonas DNS privadas vinculadas a ele.

O exemplo a seguir mostra o firewall do Azure usado como proxy DNS para redirecionar as consultas de nome de domínio para o cofre dos Serviços de Recuperação, blob, filas e ID do Microsoft Entra para 168.63.129.16.

Para obter mais informações, consulte Criando e usando pontos de extremidade privados.

Configuração de conectividade de rede para cofre com pontos de extremidade privados

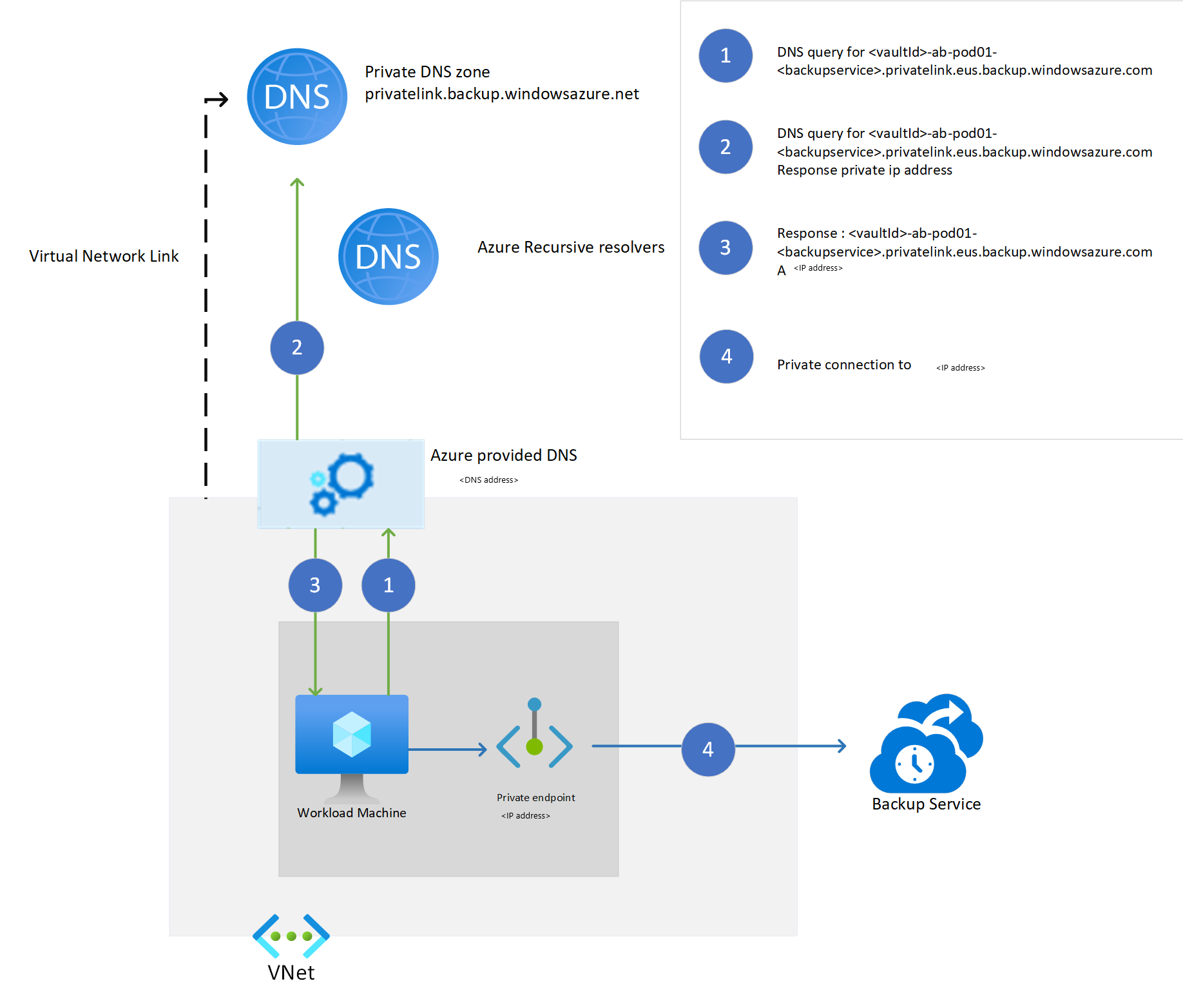

O ponto de extremidade privado para serviços de recuperação está associado a uma interface de rede (NIC). Para que as conexões de ponto de extremidade privado funcionem, é necessário que todo o tráfego do serviço do Azure seja redirecionado para a interface de rede. Isso é conseguido adicionando mapeamento de DNS para IP privado associado à interface de rede em relação à URL de serviço/blob/fila .

Quando as extensões de backup de carga de trabalho são instaladas na máquina virtual registrada em um cofre dos Serviços de Recuperação com um ponto de extremidade privado, a extensão tenta conexão na URL privada dos serviços <vault_id>.<azure_backup_svc>.privatelink.<geo>.backup.windowsazure.comde Backup do Azure. Se o URL privado não estiver a resolver o problema, tenta o URL <azure_backup_svc>.<geo>.backup.windowsazure.compúblico .

Nota

No texto acima, <geo> refere-se ao código de região (por exemplo, eus para o Leste dos EUA e ne para o Norte da Europa). Consulte as seguintes listas para códigos de regiões:

Esses URLs privados são específicos para o cofre. Somente extensões e agentes registrados no cofre podem se comunicar com o Backup do Azure por meio desses pontos de extremidade. Se o acesso à rede pública para o cofre dos Serviços de Recuperação estiver configurado para Negar, isso impedirá que os clientes que não estão em execução na VNet solicitem backup e restauração no cofre. Recomendamos definir o acesso à rede pública para Negar, juntamente com a configuração de ponto final privado. À medida que a extensão e o agente tentam a URL privada inicialmente, a *.privatelink.<geo>.backup.windowsazure.com resolução DNS da URL deve retornar o IP privado correspondente associado ao ponto de extremidade privado.

As soluções para resolução de DNS são:

- Zonas de DNS Privado do Azure

- DNS Personalizado

- Entradas DNS em arquivos host

- Encaminhadores condicionais para zonas DNS do Azure / DNS Privado do Azure.

Quando o ponto de extremidade privado para cofres dos Serviços de Recuperação é criado por meio do portal do Azure com a opção integrar com zona DNS privada, as entradas DNS necessárias para endereços IP privados para serviços de Backup do Azure (*.privatelink.<geo>backup.windowsazure.com) são criadas automaticamente sempre que o recurso é alocado. Em outras soluções, você precisa criar as entradas DNS manualmente para esses FQDNs no DNS personalizado ou nos arquivos host.

Para o gerenciamento manual de registros DNS após a descoberta de VM para canal de comunicação - blob/fila, consulte Registros DNS para blobs e filas (somente para servidores/arquivos host DNS personalizados) após o primeiro registro. Para o gerenciamento manual de registros DNS após o primeiro backup para blob de conta de armazenamento de backup, consulte Registros DNS para blobs (somente para servidores DNS personalizados/arquivos host) após o primeiro backup.

Os endereços IP privados para os FQDNs podem ser encontrados na folha do ponto de extremidade privado para o ponto de extremidade privado criado para o cofre dos Serviços de Recuperação.

O diagrama a seguir mostra como a resolução funciona ao usar uma zona DNS privada para resolver esses FQDNs de serviço privado.

A extensão de carga de trabalho em execução na VM do Azure requer conexão com pelo menos duas contas de armazenamento - a primeira é usada como canal de comunicação (por meio de mensagens de fila) e a segunda para armazenar dados de backup. O agente MARS requer acesso a uma conta de armazenamento usada para armazenar dados de backup.

Para um cofre habilitado para ponto de extremidade privado, o serviço de Backup do Azure cria um ponto de extremidade privado para essas contas de armazenamento. Isso impede que qualquer tráfego de rede relacionado ao Backup do Azure (controle do tráfego do plano para o serviço e dos dados de backup para o blob de armazenamento) saia da rede virtual. Além dos serviços de nuvem do Backup do Azure, a extensão da carga de trabalho e o agente exigem conectividade com contas de Armazenamento do Azure e ID do Microsoft Entra.

Como pré-requisito, o cofre dos Serviços de Recuperação requer permissões para criar pontos de extremidade privados adicionais no mesmo Grupo de Recursos. Também recomendamos fornecer ao cofre dos Serviços de Recuperação as permissões para criar entradas DNS nas zonas DNS privadas (privatelink.blob.core.windows.net, privatelink.queue.core.windows.net). O cofre dos Serviços de Recuperação procura zonas DNS privadas nos grupos de recursos onde a rede virtual e o ponto de extremidade privado são criados. Se ele tiver as permissões para adicionar entradas DNS nessas zonas, elas serão criadas pelo cofre; caso contrário, você deve criá-los manualmente.

Nota

A integração com a zona DNS privada presente em diferentes subscrições não é suportada nesta experiência.

O diagrama a seguir mostra como a resolução de nomes funciona para contas de armazenamento usando uma zona DNS privada.

Próximos passos

- Crie e use pontos de extremidade privados.