Redes de perímetro

As redes de perímetro, por vezes denominadas zonas desmilitarizadas (DMZs), ajudam a fornecer conectividade segura entre redes na cloud, redes de datacenters no local ou físicas e a Internet.

Em redes de perímetro eficazes, os pacotes de entrada fluem através de aplicações de segurança alojadas em sub-redes seguras, antes de os pacotes poderem chegar aos servidores de back-end. As aplicações de segurança incluem firewalls, aplicações virtuais de rede (NVAs) e outros sistemas de deteção e prevenção de intrusões. Os pacotes ligados à Internet a partir de cargas de trabalho também têm de fluir através de aplicações de segurança na rede de perímetro antes de poderem sair da rede.

Normalmente, as equipas de TI centrais e as equipas de segurança são responsáveis por definir requisitos operacionais para redes de perímetro. As redes de perímetro podem fornecer imposição de políticas, inspeção e auditoria.

As redes de perímetro podem utilizar as seguintes funcionalidades e serviços do Azure:

- Redes virtuais, rotas definidas pelo utilizador e grupos de segurança de rede (NSGs)

- Azure Firewall

- Azure Firewall de Aplicações Web no Gateway de Aplicação do Azure

- Azure Firewall de Aplicações Web no Azure Front Door

- Outras aplicações virtuais de rede (NVAs)

- Balanceador de Carga do Azure

- Endereços IP públicos

Para obter mais informações sobre redes de perímetro, veja O datacenter virtual: Uma perspetiva de rede.

Por exemplo, modelos que pode utilizar para implementar as suas próprias redes de perímetro, veja a arquitetura de referência Implementar uma rede híbrida segura.

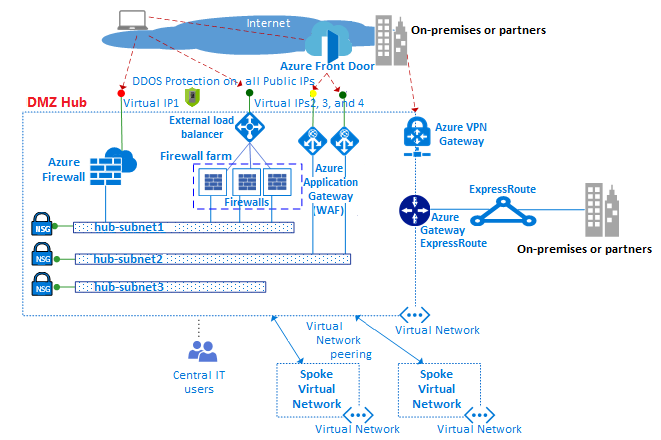

Topologia de rede de perímetro

O diagrama seguinte mostra uma rede hub-and-spoke de exemplo com redes de perímetro que impõem o acesso à Internet e a uma rede no local.

As redes de perímetro estão ligadas ao hub DMZ. No hub DMZ, a rede de perímetro para a Internet pode aumentar verticalmente para suportar muitas linhas de negócio. Este suporte utiliza vários farms de firewalls de aplicações Web (WAFs) e Azure Firewall instâncias que ajudam a proteger as redes virtuais spoke. O hub também permite a conectividade a redes no local ou de parceiros através da rede privada virtual (VPN) ou do Azure ExpressRoute, conforme necessário.

Redes virtuais

Normalmente, as redes de perímetro são criadas em redes virtuais. A rede virtual utiliza várias sub-redes para alojar os diferentes tipos de serviços que filtram e inspecionam o tráfego de ou para outras redes ou da Internet. Estes serviços incluem NVAs, WAFs e instâncias de Gateway de Aplicação.

Rotas definidas pelo utilizador

Numa topologia de rede hub-and-spoke, tem de garantir que o tráfego gerado por máquinas virtuais (VMs) nos spokes passa pelas aplicações virtuais corretas no hub. Este encaminhamento de tráfego requer rotas definidas pelo utilizador nas sub-redes dos spokes.

As rotas definidas pelo utilizador podem garantir que o tráfego passa por VMs personalizadas especificadas, NVAs e balanceadores de carga. A rota define o endereço IP de front-end do balanceador de carga interno como o próximo salto. O balanceador de carga interno distribui o tráfego interno para as aplicações virtuais no conjunto de back-end do balanceador de carga.

Pode utilizar rotas definidas pelo utilizador para direcionar o tráfego através de firewalls, sistemas de deteção de intrusões e outras aplicações virtuais. Os clientes podem encaminhar o tráfego de rede através destas aplicações de segurança para a imposição, auditoria e inspeção da política de limites de segurança.

Azure Firewall

Azure Firewall é um serviço de firewall gerido baseado na cloud que ajuda a proteger os seus recursos em redes virtuais. Azure Firewall é uma firewall gerida totalmente com estado, com elevada disponibilidade incorporada e escalabilidade da cloud sem restrições. Pode utilizar Azure Firewall para criar, impor e registar centralmente políticas de aplicação e conectividade de rede entre subscrições e redes virtuais.

Azure Firewall utiliza um endereço IP público estático para recursos de rede virtual. As firewalls externas podem utilizar o IP público estático para identificar o tráfego proveniente da sua rede virtual. Azure Firewall funciona com o Azure Monitor para registos e análises.

Aplicações virtuais de rede

Pode gerir redes de perímetro com acesso à Internet através de Azure Firewall ou através de um farm de firewalls ou WAFs. Uma instância Azure Firewall e uma firewall da NVA podem utilizar um plano de administração comum com um conjunto de regras de segurança. Estas regras ajudam a proteger as cargas de trabalho alojadas nos spokes e a controlar o acesso a redes no local. Azure Firewall tem escalabilidade incorporada e as firewalls da NVA podem ser dimensionadas manualmente atrás de um balanceador de carga.

Diferentes linhas de negócio utilizam muitas aplicações Web diferentes, que podem sofrer de várias vulnerabilidades e potenciais exploits. Uma WAF deteta ataques contra aplicações Web HTTP/S com mais profundidade do que uma firewall genérica. Em comparação com a tecnologia de firewall tradicional, as WAFs têm um conjunto de funcionalidades específicas para ajudar a proteger os servidores Web internos contra ameaças.

Um farm de firewall tem software menos especializado do que um WAF, mas também tem um âmbito de aplicação mais amplo para filtrar e inspecionar qualquer tipo de tráfego de saída e entrada. Se utilizar uma abordagem NVA, pode encontrar e implementar software a partir do Azure Marketplace.

Utilize um conjunto de Azure Firewall instâncias ou NVAs para tráfego com origem na Internet e outro conjunto de tráfego com origem no local. Utilizar apenas um conjunto de firewalls para ambos os tipos de tráfego é um risco de segurança, uma vez que não existe nenhum perímetro de segurança entre os dois conjuntos de tráfego de rede. A utilização de camadas de firewall separadas reduz a complexidade da verificação de regras de segurança e esclarece quais as regras que correspondem aos pedidos de rede recebidos.

Balanceador de Carga do Azure

Balanceador de Carga do Azure oferece um serviço de balanceamento de carga TCP/UDP (protocolo TCP/UDP) de protocolo de controlo de transmissão da Camada 4 de elevada disponibilidade. Este serviço pode distribuir o tráfego de entrada entre as instâncias de serviço definidas por um conjunto de balanceamento de carga. Balanceador de Carga podem redistribuir o tráfego de pontos finais IP públicos ou privados de front-end, com ou sem tradução de endereços, para um conjunto de endereços IP de back-end, como NVAs ou VMs.

Balanceador de Carga também podem sondar o estado de funcionamento das instâncias do servidor. Quando uma instância não consegue responder a uma pesquisa, o balanceador de carga deixa de enviar tráfego para as instâncias em mau estado de funcionamento.

No exemplo de topologia de rede hub-and-spoke, implementa um balanceador de carga externo no hub e nos spokes. No hub, o balanceador de carga encaminha o tráfego com eficiência para os serviços nos spokes. O balanceador de carga nos spokes gere o tráfego da aplicação.

Azure Front Door

O Azure Front Door é uma plataforma de aceleração de aplicações Web altamente disponível e dimensionável e balanceador de carga HTTPS global. Pode utilizar o Azure Front Door para criar, operar e aumentar horizontalmente a sua aplicação Web dinâmica e conteúdo estático. O Azure Front Door é executado em mais de 100 localizações na periferia da rede global da Microsoft.

O Azure Front Door fornece a sua aplicação com:

- Automatização unificada de manutenção regional e de selo.

- Continuidade de negócio e automatização de recuperação após desastre (BCDR).

- Informações unificadas do cliente e do utilizador.

- Colocação em cache.

- Informações de serviço.

O Azure Front Door oferece contratos de desempenho, fiabilidade e nível de serviço (SLAs) para suporte. O Azure Front Door também oferece certificações de conformidade e práticas de segurança auditáveis que o Azure desenvolve, opera e suporta nativamente.

Gateway de Aplicação

Gateway de Aplicação é uma aplicação virtual dedicada que lhe fornece um controlador de entrega de aplicações gerido. Gateway de Aplicação oferece várias capacidades de balanceamento de carga da Camada 7 para a sua aplicação.

Gateway de Aplicação ajuda-o a otimizar a produtividade do web farm ao descarregar a terminação da camada de socket segura (SSL) intensiva da CPU. Gateway de Aplicação também fornece outras capacidades de encaminhamento da Camada 7, tais como:

- Distribuição round robin do tráfego de entrada.

- Afinidade de sessão baseada em cookies.

- Encaminhamento baseado no caminho do URL.

- Alojar vários sites atrás de um único gateway de aplicação.

O Gateway de Aplicação com o SKU WAF inclui uma WAF e fornece proteção para aplicações Web contra vulnerabilidades e exploits Web comuns. O Gateway de Aplicação pode ser configurado como um gateway com acesso à Internet, gateway só interno ou uma combinação de ambos.

IPs públicos

Com algumas funcionalidades do Azure, pode associar pontos finais de serviço a um endereço IP público . Esta opção fornece acesso ao recurso a partir da Internet. O ponto final utiliza a tradução de endereços de rede (NAT) para encaminhar o tráfego para o endereço interno e a porta na rede virtual do Azure. Este caminho é a principal forma de o tráfego externo passar para a rede virtual. Pode configurar endereços IP públicos para controlar o tráfego que passa e como e onde é traduzido para a rede virtual.

Azure DDoS Protection

O Azure DDoS Protection fornece capacidades de mitigação adicionais para ajudar a proteger os recursos do Azure em redes virtuais contra ataques denial of service distribuídos (DDoS). O DDoS Protection tem dois SKUs, Proteção contra IP DDoS e Proteção de Rede DDoS. Para obter mais informações, veja About Azure DDoS Protection SKU Comparison (Comparação de SKU do Azure DDoS Protection).

O DDoS Protection é fácil de ativar e não requer alterações à aplicação. Pode adaptar as políticas de proteção através da monitorização de tráfego dedicada e de algoritmos de aprendizagem de máquina. O DDoS Protection aplica proteção a endereços IP públicos do Azure IPv4 associados a recursos implementados em redes virtuais. Os recursos de exemplo incluem Balanceador de Carga, Gateway de Aplicação e instâncias do Azure Service Fabric.

A telemetria em tempo real está disponível através das vistas do Azure Monitor, tanto durante um ataque como para fins históricos. Pode adicionar proteção de camada de aplicação com Firewall de Aplicações Web no Gateway de Aplicação.

Passos seguintes

Saiba como gerir de forma eficiente requisitos comuns de comunicação ou segurança com o modelo de topologia de rede hub-and-spoke .