Considerações sobre gerenciamento de identidade e acesso para o Red Hat Enterprise Linux no Azure

Este artigo descreve as considerações de gerenciamento de identidade e acesso (IAM) para sua implantação do acelerador de zona de aterrissagem do Azure Red Hat Enterprise Linux (RHEL). O IAM é uma parte fundamental das configurações de segurança da sua organização. O sistema operacional RHEL e os aplicativos que são executados nele precisam consumir identidades externas para dimensionar as operações. Projete cuidadosamente sua implementação do IAM de nuvem híbrida para garantir a integração e o gerenciamento suaves do cenário da instância na nuvem do Azure. A Red Hat e a Microsoft trabalham juntas para garantir a integração nativa entre RHEL, Windows Server Ative Directory e Microsoft Entra Privileged Identity Management (PIM).

Considerações de design

Implemente essas considerações e recomendações de design para criar um plano do IAM que atenda aos requisitos da sua organização para sua implantação do Azure RHEL.

Em geral, uma implantação RHEL em um ambiente de nuvem híbrida deve:

- Use uma autoridade de identidade Linux centralizada que se integre ao subsistema de segurança do sistema operacional sempre que possível para aumentar a eficiência operacional e a visibilidade do controle de acesso. Use uma autoridade de identidade Linux centralizada para que você possa:

- Gerencie a autorização específica do host para o sistema operacional Linux.

- Obtenha consistência entre implantações híbridas.

- Delegue a autenticação a fontes externas.

- Simplifique o processo de revisão do controle de acesso.

- Garantir a uniformidade.

- Acelerar o processo de implementação.

- Melhore a estrutura de segurança de uma infraestrutura Linux de nuvem híbrida.

- Aplique políticas uniformemente a várias instâncias simultaneamente. Use essa abordagem para que você não precise usar a automação para modificar cada instância na infraestrutura quando ocorrer uma alteração.

- Ofereça suporte a controle de acesso centralizado, seguro e diferenciado em nível de instância usando controle de acesso baseado em host, delegação e outras regras.

- Gerencie centralmente as regras de escalonamento de privilégios no nível do sistema em toda a autoridade de identidade. Aplique essa política de forma consistente em instâncias individuais e grupos de instâncias no ambiente.

- Apoie ou forneça recursos modernos de ferramentas de automação para testar e implementar consistentemente configurações de segurança em frotas de sistemas. Você deve projetar a automação de segurança em uma implantação de nuvem híbrida desde o início.

- Ofereça suporte à integração de recursos de logon único (SSO) corporativos legados existentes para aliviar os encargos de migração, manter a consistência das operações de segurança e oferecer suporte a integrações modernas para implantações baseadas em nuvem.

Implementar autenticação

As implantações Linux tendem a implementar ambientes de autenticação de usuário local no nível do sistema operacional. A autenticação e autorização no nível do sistema, a propriedade do objeto, as permissões do objeto e as integrações de aplicativos são baseadas nesse modelo. Os aplicativos do sistema operacional usam essas identidades de muitas maneiras. Por exemplo:

- Os processos de aplicativo são executados sob algumas identidades de usuário.

- Os processos de aplicação criam ou acedem a ficheiros atribuídos a utilizadores e grupos específicos.

- Um conjunto de grupos ao qual um usuário pertence é corrigido quando ele entra. As alterações de associação só são aplicadas a novas sessões.

- O fluxo de autenticação e autorização de um usuário está diretamente vinculado à sessão de entrada que está ativa como resultado da autenticação.

Anteriormente, as sessões de shell iniciadas pelo usuário baseadas nessas identidades eram o principal meio de interação com aplicativos no Linux. Com a mudança para interfaces de usuário orientadas para web, dispositivos móveis e nuvem, os aplicativos que usam esse padrão de consumo de identidade são menos comuns.

Hoje, essas identidades normalmente são um mecanismo de suporte quando você executa aplicativos ou serviços isolados em um sistema operacional. As identidades no nível do aplicativo não precisam ser necessariamente as mesmas dos usuários no nível do sistema. Mas a identidade no nível do sistema ainda é fundamental para executar e proteger com eficiência uma infraestrutura Linux que é executada em escala em um ambiente de nuvem.

Para pequenas implantações na nuvem ou implantações piloto, essas metodologias tradicionais do IAM fornecem uma maneira simples de começar. À medida que um ambiente é dimensionado, esses mecanismos são mais difíceis de gerenciar, mesmo se você usar automação. À medida que o número de pontos de contato aumenta, o volume de dados de configuração, dados de registro, dados de desvio e análise necessária também aumenta. Para gerenciar essa complexidade, você pode centralizar o IAM.

Você pode usar várias ferramentas que fornecem segurança centralizada dentro de um ambiente Linux. Certifique-se de que a ferramenta atenda aos seus requisitos comerciais e técnicos. A RHEL tem uma ampla lista de compatibilidade de software para segurança. Você pode integrar a segurança no nível do aplicativo usando o Microsoft Entra ID nativo do Azure, soluções comerciais de software de código aberto como Okta, SailPoint ou JumpCloud ou soluções de projeto de código aberto, como Keycloak. Existem também várias soluções de segurança ao nível do sistema operativo. Você pode implantar várias soluções comerciais e projetos de software de código aberto na nuvem.

Recomendações de design para o Red Hat identity Management

Esta seção descreve as recomendações de design para o IAM nas zonas de aterrissagem do Azure para RHEL quando você usa o Red Hat Identity Management (IdM) e o Red Hat SSO. Esses serviços se alinham com o Cloud Adoption Framework for Azure e o Red Hat Infrastructure Standard Adoption Model. As recomendações estendem os princípios que você usa para implementar uma implantação de nuvem híbrida.

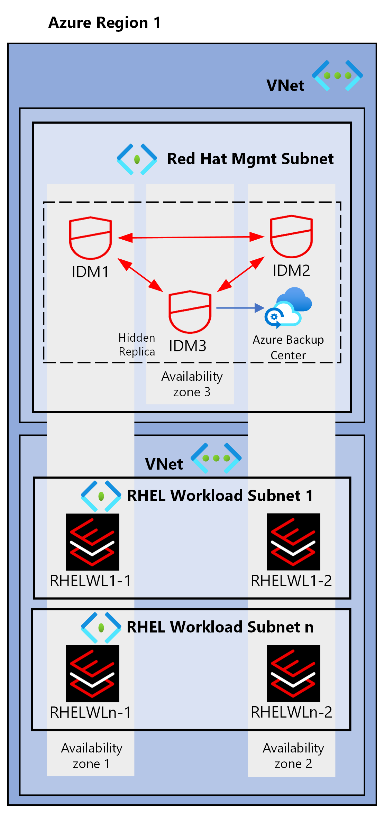

O Red Hat IdM fornece uma maneira centralizada de gerenciar armazenamentos de identidade, autenticação, políticas e autorização em um domínio baseado em Linux. O Red Hat IdM integra-se nativamente ao Ative Directory do Windows Server e ao Microsoft Entra ID e está incluído no RHEL. Se você estender seu Ative Directory local para o Azure, poderá se beneficiar do recurso de confiança do Ative Directory do Windows Server nativo do Red Hat IdM. Da mesma forma, se você adotar o Microsoft Entra ID ou usar um provedor de identidade alternativo, poderá usar o Red Hat IdM e o Red Hat SSO para uma integração perfeita. O Red Hat SSO é uma implementação empresarial suportada do projeto de código aberto Keycloak. Ele é fornecido sem custo adicional com várias assinaturas Red Hat, incluindo o Red Hat Ansible Automation Platform. A Red Hat recomenda que você implemente o Red Hat IdM em sua implantação do RHEL no Azure. O diagrama a seguir mostra uma implantação de assinatura de gerenciamento RHEL.

Os componentes do IAM para sua implantação do Red Hat no Azure usam o modelo de escalonamento de assinatura para fornecer controle e isolamento extra às ferramentas de gerenciamento. Os sistemas primários e de réplica do Red Hat IdM e as instâncias do Red Hat SSO residem em uma assinatura do Red Hat Management com outras ferramentas. A assinatura fornece grupos de recursos que você pode usar em toda a implementação para fornecer serviços localizados e alta disponibilidade.

O diagrama a seguir mostra uma arquitetura de implantação zonal do Red Hat IdM.

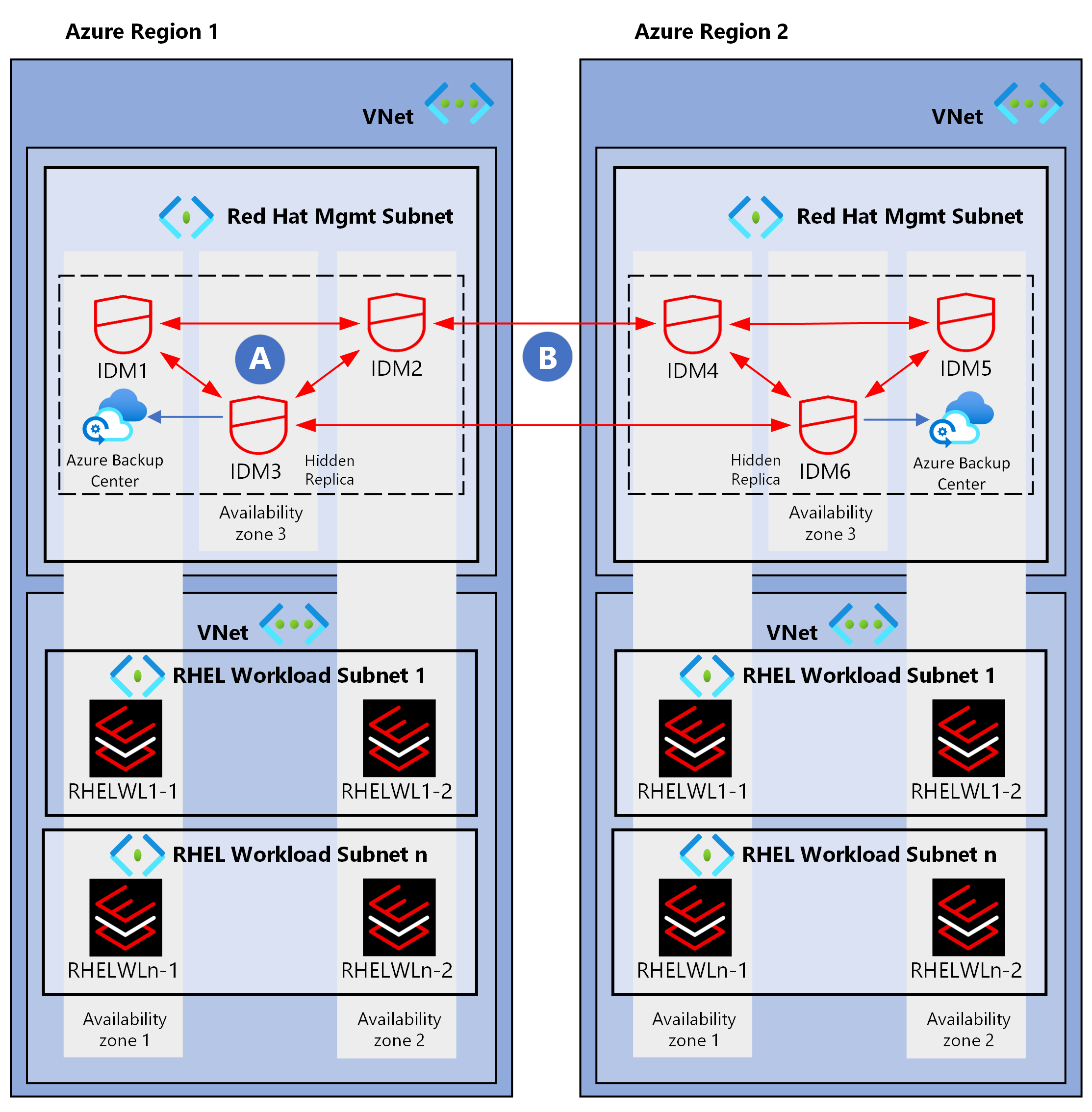

O diagrama a seguir mostra uma implantação de alta disponibilidade do Red Hat IdM em regiões e zonas de disponibilidade.

Essa arquitetura tem servidores IdM dentro de cada região que replicam entre si e para uma réplica oculta. Há pelo menos dois links de replicação entre regiões. As réplicas ocultas servem como pontos de backup porque você pode colocá-las offline como backups completos sem afetar a disponibilidade.

Os clientes IdM podem balancear a carga e o failover entre servidores IdM com base na descoberta de registros de serviço ou por meio de uma lista de servidores no arquivo sssd.conf . Não use balanceamento de carga externo ou configurações de alta disponibilidade com IdM.

Considere as seguintes recomendações críticas de design para sua implantação do Red Hat IdM.

Implemente a infraestrutura como automação de código (IaC) para implantação, configuração e operações diárias do Red Hat IdM. Para automatizar o Red Hat IdM, você pode usar o redhat.rhel_idm de coleta certificado do Ansible por meio do Ansible Automation Hub. Para automatizar o Red Hat SSO, você pode usar a coleção Ansible certificada pelo redhat.sso .

Implemente suporte a identidade corporativa e de aplicativos. Entenda quais serviços são expostos por instâncias e quais serviços exigem autenticação no nível do sistema operacional e do aplicativo. Use o Red Hat IdM para implementar a segurança da camada do sistema operacional, regras de controle de acesso baseadas em host e regras de gerenciamento de escalonamento de privilégios, como sudo. Você também pode usar o Red Hat IdM para mapear políticas do SELinux e mapear identidades para sistemas legados. Use o Red Hat SSO para integrar fontes de autenticação corporativa com aplicativos baseados na Web.

Use o gerenciamento centralizado de identidades para resposta a ameaças. Você pode invalidar ou alternar instantaneamente credenciais comprometidas em implantações em escala de nuvem.

Determine o caminho de integração inicial para provedores de identidade nativos do Azure, como o Ative Directory do Windows Server e o Microsoft Entra ID. O Red Hat IdM suporta várias opções de integração. Você pode adicionar e remover integrações no IdM, mas deve avaliar os requisitos existentes, os efeitos da migração e o custo da alteração ao longo do tempo.

Configure as implantações primárias e as implantações de réplica do Red Hat IdM para reduzir as latências e garantir que não haja um único ponto de falha na replicação. As implantações geográficas de instâncias RHEL afetam sua infraestrutura Red Hat IdM. Você pode usar o Red Hat IdM para implantar várias réplicas do Red Hat IdM, o que oferece melhor desempenho, balanceamento de carga, failover e alta disponibilidade. As implantações podem consistir em até 60 réplicas. As implantações de réplica devem garantir que os sistemas abranjam domínios de falha. Gerencie as atualizações de réplicas do Red Hat IdM por meio da automação para garantir a consistência da replicação. Use topologias de replicação recomendadas pela Red Hat.

Certifique-se de configurar corretamente a configuração de confiança do Ative Directory do Windows Server e a configuração do DNS (Sistema de Nomes de Domínio). Quando você configura o Red Hat IdM e o Windows Server Ative Directory, os servidores locais do Ative Directory e os servidores Red Hat IdM precisam residir em seus próprios domínios ou subdomínios DNS. Esse requisito é devido aos registros de serviço Kerberos e à descoberta de serviço Kerberos. O Cloud Adoption Framework recomenda a resolução de DNS IP privado para instâncias baseadas no Azure.

Configure o Red Hat Satellite para integração com o Red Hat IdM para automatizar tarefas de gerenciamento, como zonas DNS diretas e inversas, registro de host e geração e registro de chaves Secure Shell (SSH) no Red Hat IdM. O Red Hat IdM fornece um serviço de DNS integrado. Combine essa integração com a confiança do Ative Directory do Windows Server para que os usuários do Ative Directory do Windows Server possam entrar diretamente nos sistemas e serviços RHEL via SSO.

Faça backup dos recursos do Red Hat IdM. Normalmente, você implanta o Red Hat IdM em uma configuração de réplica principal autogerenciada, mas também deve garantir que tenha backups adequados do sistema e dos dados. Use réplicas ocultas do Red Hat IdM para implementar backups offline completos sem interromper a disponibilidade do serviço. Use o Backup do Azure para recurso de backup criptografado.

Peça a uma autoridade de certificação (CA) externa, uma autoridade de certificação corporativa ou uma autoridade de certificação parceira que assine o certificado raiz do Red Hat IdM ao implantar o RHEL com a autoridade de certificação integrada.

Integre os serviços Red Hat Identity com outros produtos Red Hat. O Red Hat IdM e o Red Hat SSO integram-se ao Ansible Automation Platform, OpenShift Container Platform, OpenStack Platform, Satellite e ferramentas de desenvolvimento.

Use o guia do Planning Identity Management para planejar sua infraestrutura e integrar serviços para sua implantação do Red Hat IdM. Consulte o guia específico para a versão do sistema operacional do RHEL na qual você planeja implantar o Red Hat IdM.

Recomendações de design para gerenciamento de identidade nativo do Azure

Use máquinas virtuais RHEL do Azure com ID do Microsoft Entra para limitar os direitos de usuário e minimizar o número de usuários que têm direitos de administrador. Limite os direitos do usuário para proteger a configuração e o acesso aos segredos. Para obter mais informações, consulte Funções internas do Azure para computação.

Siga o princípio do menor privilégio e atribua as permissões mínimas de que os usuários precisam para tarefas autorizadas. Dê acesso total e acesso just-in-time apenas conforme necessário. Use o Microsoft Entra PIM e o IAM nas zonas de aterrissagem do Azure.

Use identidades gerenciadas para acessar recursos RHEL protegidos pelo Microsoft Entra ID sem precisar gerenciar segredos para cargas de trabalho executadas no Azure.

Considere usar o Microsoft Entra ID como uma plataforma de autenticação principal e uma autoridade de certificação para SSH em uma VM Linux.

Proteja informações confidenciais, como chaves, segredos e certificados. Para obter mais informações, consulte Cloud Adoption Framework para criptografia e gerenciamento de chaves no Azure.

Implemente o SSO usando o Ative Directory do Windows Server, o Microsoft Entra ID ou os Serviços de Federação do Ative Directory (AD FS). Escolha o seu serviço com base no seu tipo de acesso. Use o SSO para que os usuários possam se conectar a aplicativos RHEL sem um ID de usuário e senha depois que o provedor de identidade central os autenticar com êxito.

Use uma solução, como a Solução de Senha de Administrador Local (LAPS), para alternar frequentemente senhas de administrador local. Para obter mais informações, consulte Avaliação de segurança: uso do Microsoft LAPS.