Considerações sobre topologia de rede e conectividade para o Red Hat Enterprise Linux no Azure

Este artigo descreve as considerações e recomendações de rede do Red Hat Enterprise Linux (RHEL) baseadas nas orientações na área de design da zona de aterrissagem do Azure para topologia e conectividade de rede.

Arquitetura

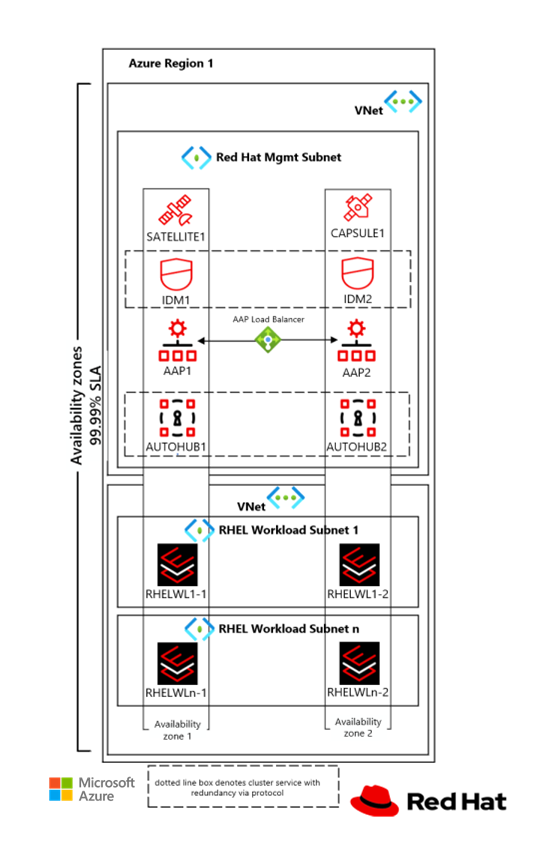

A arquitetura RHEL a seguir é um ponto de partida que você pode adaptar ainda mais para atender aos seus requisitos técnicos e de negócios específicos. Você pode implantar os vários componentes e funções da plataforma RHEL em máquinas virtuais (VMs) com dimensionamento e redundância específicos, conforme necessário. O layout de rede simplificado nesses exemplos demonstra princípios de arquitetura e não descreve uma rede corporativa inteira.

Transfira um ficheiro do Visio desta arquitetura.

| Elemento | Description |

|---|---|

| A | Componentes no Contrato de Cliente Microsoft e faturação |

| N | Componentes no gerenciamento de identidade e acesso do Microsoft Entra |

| C | Componentes em grupos de gerenciamento do Azure |

| D | Componentes na assinatura de gerenciamento de identidades do Ative Directory do Windows Server |

| E | Componentes na assinatura do hub de rede |

| F | Componentes na assinatura RHEL Management and Identity |

| G | Componentes na assinatura do Grupo de Gerenciamento do Azure |

| H | Componentes na assinatura do RHEL Production Workload |

| I | Componentes no local |

| J | Serviços Red Hat Cloud |

Considerações de design para redes de zonas de aterrissagem RHEL

Considere as seguintes recomendações para o design de rede da zona de pouso:

Use uma topologia de rede hub-and-spoke para implantações de região única ou multirregião. O Hub WAN Virtual do Azure fornece recursos extras ou você pode usar um hub de rede virtual tradicional. Para obter mais informações, consulte Rede da zona de aterrissagem do Azure.

Use a infraestrutura como código para automatizar suas implantações, gerenciamento de configuração e operações do dia 2 para todos os componentes relacionados à rede da zona de destino.

Use pontos de extremidade privados para todos os serviços do Azure com suporte para melhorar a segurança. Os pontos de extremidade privados garantem que todo o tráfego seja encaminhado através da sua rede privada, em vez de através de endereços IP públicos.

Considerações sobre firewall

O diagrama a seguir mostra uma arquitetura de zona de aterrissagem RHEL de região híbrida do Azure.

| Elemento | Description |

|---|---|

| A | Componentes da rede virtual do Red Hat Management contidos por meio da assinatura do Red Hat Management |

| N | Componentes na rede virtual RHEL Workloads contidos por meio da assinatura RHEL Production Workloads |

| C | Componentes na rede virtual do Identity Management contidos por meio da assinatura do Red Hat Identity Management |

| D | Componentes na rede virtual RHEL Workloads contidos por meio da assinatura RHEL Production Workloads |

Para topologias de WAN Virtual, considere usar o Firewall do Azure para rotear o tráfego entre zonas de aterrissagem. O Firewall do Azure fornece recursos de filtragem e registro em log de tráfego.

Um gateway de VPN do Azure ou um gateway de Rota Expressa do Azure controla a conectividade híbrida com o hub. Para monitorar e controlar o tráfego, use o Firewall do Azure ou um dispositivo de rede virtual (NVA) no hub.

Você pode usar um firewall local para proteger e rotear todo o tráfego de entrada e saída da Internet. Um firewall pode introduzir latência para recursos baseados em nuvem. Entenda seus requisitos de desempenho e segurança para determinar como você deve rotear o tráfego de entrada e saída.

Considerações sobre sub-rede

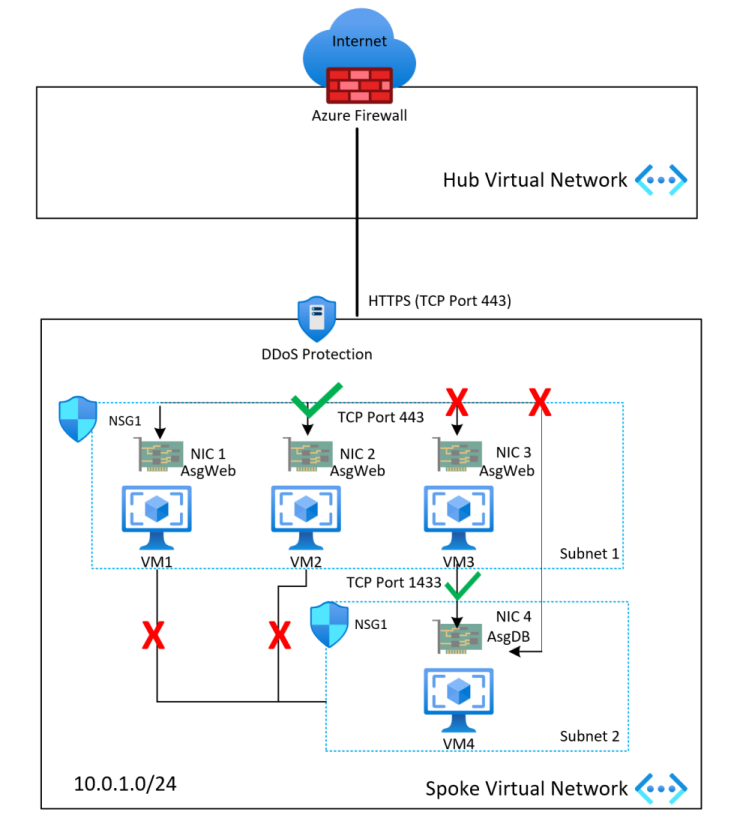

O diagrama a seguir mostra as sub-redes Management e Workload em uma configuração resiliente a zona.

Ao planejar escopos de endereço IP e tamanho de rede virtual para a zona de aterrissagem do RHEL, considere sub-redes dedicadas para recursos de aplicativo, banco de dados e armazenamento.

Adote uma abordagem baseada em Zero Trust para sua rede de perímetro e segurança de tráfego. Para obter mais informações, consulte Estratégias de segurança de rede no Azure.

Considerações sobre o grupo de segurança de rede

Use grupos de segurança de rede (NSGs) para ajudar a proteger o tráfego em sub-redes e o tráfego leste e oeste na plataforma (tráfego entre zonas de pouso). A Política do Azure pode tornar essa configuração padrão para todas as sub-redes.

Use NSGs e grupos de segurança de aplicativos para microsegmentar o tráfego dentro da zona de aterrissagem e evite usar um NVA central para filtrar fluxos de tráfego.

Habilite os logs de fluxo do NSG e alimente-os na análise de tráfego. Para otimizar a capacidade de auditoria e a segurança, habilite os logs de fluxo em todas as redes virtuais e sub-redes críticas em sua assinatura.

Use NSGs para permitir seletivamente a conectividade entre zonas de pouso.

A equipe de aplicativos deve usar grupos de segurança de aplicativos nos NSGs de nível de sub-rede para ajudar a proteger VMs de várias camadas dentro da zona de aterrissagem.

Se sua organização implementar o túnel forçado, ou uma rota padrão anunciada, para locais locais, considere incorporar regras NSG de saída para negar o tráfego de saída da rede virtual diretamente para a Internet. Essa configuração fornece resiliência se a sessão BGP (Border Gateway Protocol) cair. Para obter mais informações, consulte Planejar a segmentação da rede da zona de aterrissagem.

Outras considerações

Habilite a internet e filtre e inspecione o tráfego. As opções de saída para habilitar a Internet e filtrar e inspecionar o tráfego incluem:

- Acesso de saída ao Red Hat Cloud através da rede de hub.

- Rota padrão local que usa o acesso à Internet local.

- WAN virtual ou hub de rede virtual tradicional protegido com o Firewall do Azure ou um NVA.

Forneça conteúdo e aplicativos. As opções de entrada para fornecer conteúdo e aplicativos incluem:

- Gateway de Aplicativo do Azure com L7, terminação TLS (Transport Layer Security) e Firewall de Aplicativo Web.

- Dynamic Network Translation (DNAT) e um balanceador de carga local.

- Rede Virtual do Azure com Firewall do Azure ou um NVA e Azure Route Server em vários cenários.

- Hub WAN virtual com Firewall do Azure, com L4 e DNAT.

- Hub WAN virtual com NVA em vários cenários.

Configure a resolução de nomes de domínio para recursos locais e do Azure. O ambiente RHEL geralmente usa recursos locais e do Azure, o que requer uma resolução de nomes eficaz de recursos. Considere as seguintes recomendações:

- O Azure fornece uma resolução de nome interna padrão em uma rede virtual. Este cenário não requer nenhuma configuração. Não é possível modificar o sufixo de resolução de nomes de domínio ou realizar o registro manual. Para obter mais informações, consulte Resolução de nomes fornecida pelo Azure.

- Para resolução de nomes em redes virtuais, as implantações do RHEL geralmente usam serviços DNS (Sistema de Nomes de Domínio) do Redhat Identity Management Server (IdM) ou do DNS do Azure. Para fornecer encaminhamento baseado em regras, combine o Resolvedor de DNS Privado do Azure e a infraestrutura DNS existente.