Exemplos de arquiteturas para a solução VMware do Azure

Ao estabelecer uma zona de aterrissagem da Solução VMware do Azure, você deve primeiro projetar e implementar recursos de rede. Os produtos e serviços de rede do Azure suportam vários cenários de rede. Este artigo descreve os quatro cenários de rede mais comuns.

- Cenário 1: um hub WAN virtual seguro com intenção de roteamento

- Cenário 2: Um dispositivo virtual de rede (NVA) na Rede Virtual do Azure inspeciona todo o tráfego de rede

- Cenário 3: Tráfego de saída da Azure VMware Solution com ou sem NSX-T ou NVAs

- Cenário 4: soluções de firewall que não sejam da Microsoft em uma rede virtual de hub que tenha o Azure Route Server

Para escolher uma arquitetura apropriada e planejar a estruturação de seus serviços, avalie as cargas de trabalho, a governança e os requisitos da sua organização.

Considerações sobre o cenário

Analise as seguintes considerações e os principais requisitos antes de escolher o cenário de implantação da Solução VMware do Azure.

Requisitos para o tráfego da Internet que entra nos aplicativos da Solução VMware do Azure

Considerações de caminho para o tráfego da Internet que sai das aplicações da Solução Azure VMware

Extensão de rede L2 para migrações

Uso de NVA na arquitetura atual

Conectividade da Solução VMware do Azure com uma rede virtual de hub padrão ou hub WAN Virtual do Azure

Conectividade do Azure ExpressRoute entre datacenters nas instalações e a Solução Azure VMware

Uso do ExpressRoute Global Reach

Requisitos de inspeção de tráfego para:

- Acesso à Internet para aplicativos da Solução VMware do Azure

- Acesso à Internet da Solução VMware do Azure

- Acesso da Solução VMware do Azure a datacenters locais

- Acesso da Solução VMware do Azure à Rede Virtual

- Tráfego na nuvem privada da Solução VMware do Azure

A tabela a seguir descreve recomendações e considerações com base nos requisitos de inspeção de tráfego da Solução VMware do Azure para cada cenário.

| Cenário | Requisitos de inspeção de tráfego | Design de solução recomendado | Considerações |

|---|---|---|---|

| 1 | - Da Internet À Internet |

Use um hub seguro de WAN virtual que tenha propagação de gateway padrão. Use o Gateway de Aplicativo do Azure para tráfego HTTP ou HTTPS. Use o Firewall do Azure para tráfego não-HTTP ou HTTPS. Implante um hub WAN virtual seguro que tenha intenção de roteamento. |

Essa opção usa o Alcance Global, que não é eficaz para filtragem local porque ignora os hubs WAN Virtuais. |

| 2 | - Da internet - Para a internet - Para o datacenter local - Para Rede Virtual |

Use soluções NVA de firewall que não sejam da Microsoft em sua rede virtual de hub que tenha o Route Server. Não use o Global Reach. Use o Application Gateway para tráfego HTTP ou HTTPS. Use um NVA de firewall que não seja da Microsoft no Azure para tráfego não HTTP ou HTTPS. |

Escolha esta opção se quiser usar seu NVA existente e centralizar toda a inspeção de tráfego em sua rede virtual de hub. |

| 3 | - Da Internet - Para a internet - Para o datacenter local - Para Rede Virtual - Dentro da solução VMware do Azure |

Use NSX-T Data Center ou um firewall NVA que não seja da Microsoft na Solução VMware do Azure. Use o Application Gateway para tráfego HTTPS. Use o Firewall do Azure para tráfego não-HTTPS. Implante o hub WAN virtual seguro e habilite um endereço IP público na Solução VMware do Azure. |

Escolha esta opção se precisar inspecionar o tráfego de duas ou mais nuvens privadas da Solução VMware do Azure. Use essa opção para aproveitar os recursos nativos do NSX-T. Você também pode combinar essa opção com NVAs executados na Solução VMware do Azure. |

| 4 | - Da Internet - Para a internet - Para o datacenter local - Para Rede Virtual |

Use soluções de firewall que não sejam da Microsoft em uma rede virtual de hub que tenha o Route Server. Use o Application Gateway para tráfego HTTP ou HTTPS. Use um NVA de firewall que não seja da Microsoft no Azure para tráfego não HTTP ou HTTPS. Use um NVA de firewall local que não seja da Microsoft. Implante soluções de firewall que não sejam da Microsoft em uma rede virtual de hub que tenha o Route Server. |

Escolha esta opção para anunciar a rota 0.0.0.0/0 de um NVA na sua rede virtual de hub do Azure para a Azure VMware Solution. |

Considere estes pontos-chave sobre os cenários de rede:

Todos os cenários têm padrões de entrada semelhantes por meio do Gateway de Aplicativo e do Firewall do Azure.

Você pode usar soluções de balanceador de carga L4 para L7 na Solução VMware do Azure.

Você pode usar o NSX-T Distributed Firewall para qualquer um desses cenários.

As seções a seguir descrevem padrões de arquitetura para nuvens privadas do Azure VMware Solution. Para obter mais informações, consulte Conceitos de rede e interconectividade da Solução VMware do Azure.

Cenário 1: Um hub WAN virtual seguro com intenção de roteamento

Este cenário envolve os seguintes componentes e considerações arquitetônicas.

Quando usar este cenário

Use este cenário se:

Você não precisa de inspeção de tráfego entre a Solução VMware do Azure e os datacenters locais.

Você precisa de inspeção de tráfego entre as cargas de trabalho da Solução VMware do Azure e a Internet.

Você precisa proteger o tráfego de entrada pública para cargas de trabalho do Azure VMware Solution.

Considere também estes outros fatores:

Nesse cenário, você pode possuir os endereços IP públicos. Para obter mais informações, consulte Prefixo de endereço IP personalizado.

Você pode adicionar serviços de entrada L4 ou L7 voltados para o público, se necessário.

Você pode ou não já ter conectividade ExpressRoute entre centros de dados locais e o Azure.

Visão geral

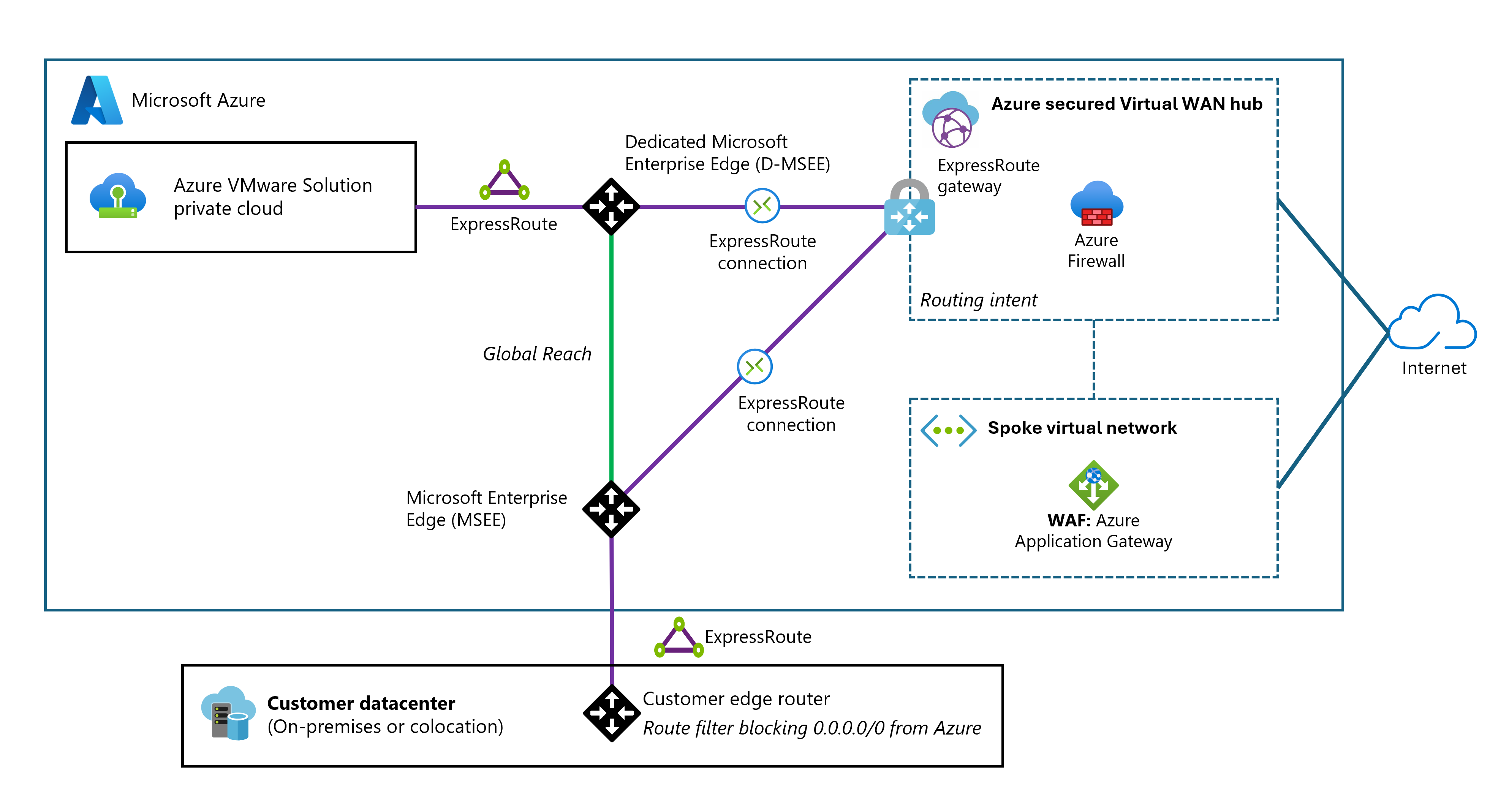

O diagrama a seguir fornece uma visão geral de alto nível do cenário 1.

Baixe um arquivo PowerPoint desta arquitetura.

Componentes

Este cenário consiste nos seguintes componentes:

Firewall do Azure em um hub WAN virtual seguro para firewalls

Gateway de Aplicações para balanceamento de carga de nível L7 e Firewall de Aplicações Web do Azure

Tradução de endereços de rede de destino L4 (DNAT) com o Firewall do Azure para traduzir e filtrar o tráfego de rede de entrada

Internet de saída através da Firewall do Azure no seu hub WAN Virtual

EXR, VPN ou SD-WAN para conectividade entre datacenters locais e a Solução VMware do Azure

Baixe um arquivo Visio dessa arquitetura.

Considerações

O Firewall do Azure num hub WAN Virtual seguro anuncia a rota

0.0.0.0/0para a Solução VMware do Azure. Esta rota também é anunciada no local através do Global Reach. Você pode usar SD-WAN ou VPN para implementar um filtro de rota local para evitar0.0.0.0/0aprendizado de rota.As conexões de rede VPN, ExpressRoute ou virtuais estabelecidas para um hub seguro da WAN Virtual que não exigem o anúncio de

0.0.0.0/0recebem o anúncio mesmo assim. Para evitar essa ação, você pode:Use um dispositivo de ponta local para filtrar a rota

0.0.0.0/0.Desativar a propagação

0.0.0.0/0em conexões específicas.- Desconecte as conexões de Rota Expressa, VPN ou rede virtual.

- Habilite a propagação de

0.0.0.0/0. - Desative a propagação

0.0.0.0/0nessas conexões específicas. - Reconecte essas conexões.

Você pode hospedar o Application Gateway em uma rede virtual spoke que se conecta ao seu hub WAN Virtual.

Habilite a Solução VMware do Azure para inspecionar o tráfego local por meio do Firewall do Azure

Para permitir que o Azure VMware Solution inspecione o tráfego local por meio do Firewall do Azure, execute as seguintes etapas:

- Remova a conexão Global Reach entre a Solução VMware do Azure e no local.

- Abra um caso de suporte com o Suporte da Microsoft para ativar a conectividade de trânsito de ExpressRoute para ExpressRoute através de uma aplicação de firewall do Azure no hub que está configurado com políticas de roteamento privadas.

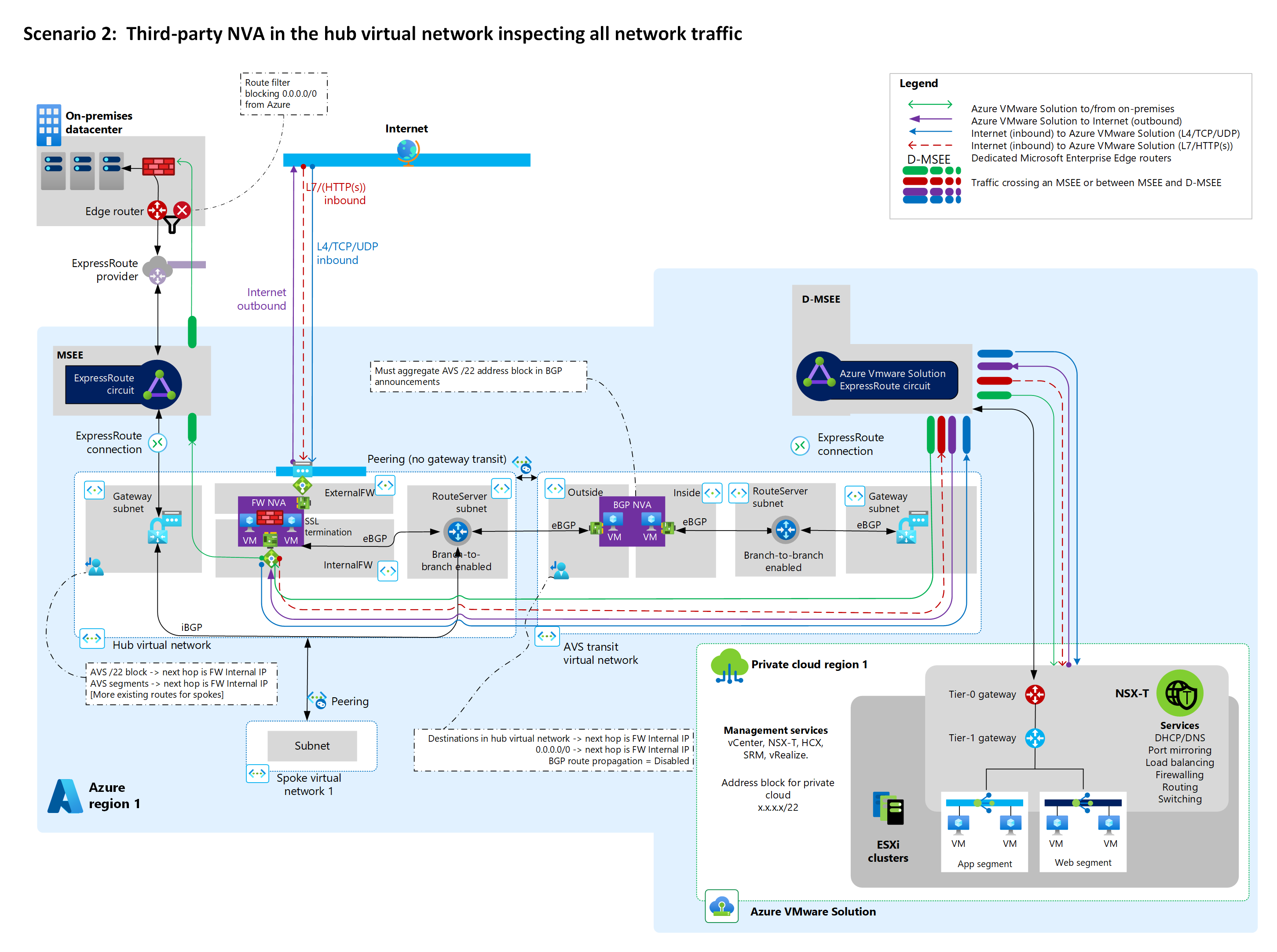

Cenário 2: Um NVA na rede virtual inspeciona todo o tráfego de rede

Este cenário envolve os seguintes componentes e considerações arquitetônicas.

Quando usar este cenário

Use este cenário se:

Você precisa usar seus NVAs de firewall que não sejam da Microsoft em uma rede virtual de hub para inspecionar todo o tráfego, e não pode usar o Global Reach por motivos geopolíticos ou outros motivos.

- Você tem conectividade entre datacenters locais e a Solução VMware do Azure.

- Você tem conectividade entre a Rede Virtual e a Solução VMware do Azure.

- Você precisa de acesso à Internet a partir da Solução VMware do Azure.

- Você precisa de acesso à Internet para a Solução VMware do Azure.

Você precisa de um controle refinado sobre firewalls que estão fora da nuvem privada da Solução VMware do Azure.

Você precisa de vários endereços IP públicos para serviços de entrada e precisa de um bloco de endereços IP predefinidos no Azure. Nesse cenário, você não possui endereços IP públicos.

Este cenário pressupõe que exista conectividade ExpressRoute entre os centros de dados locais e o Azure.

Visão geral

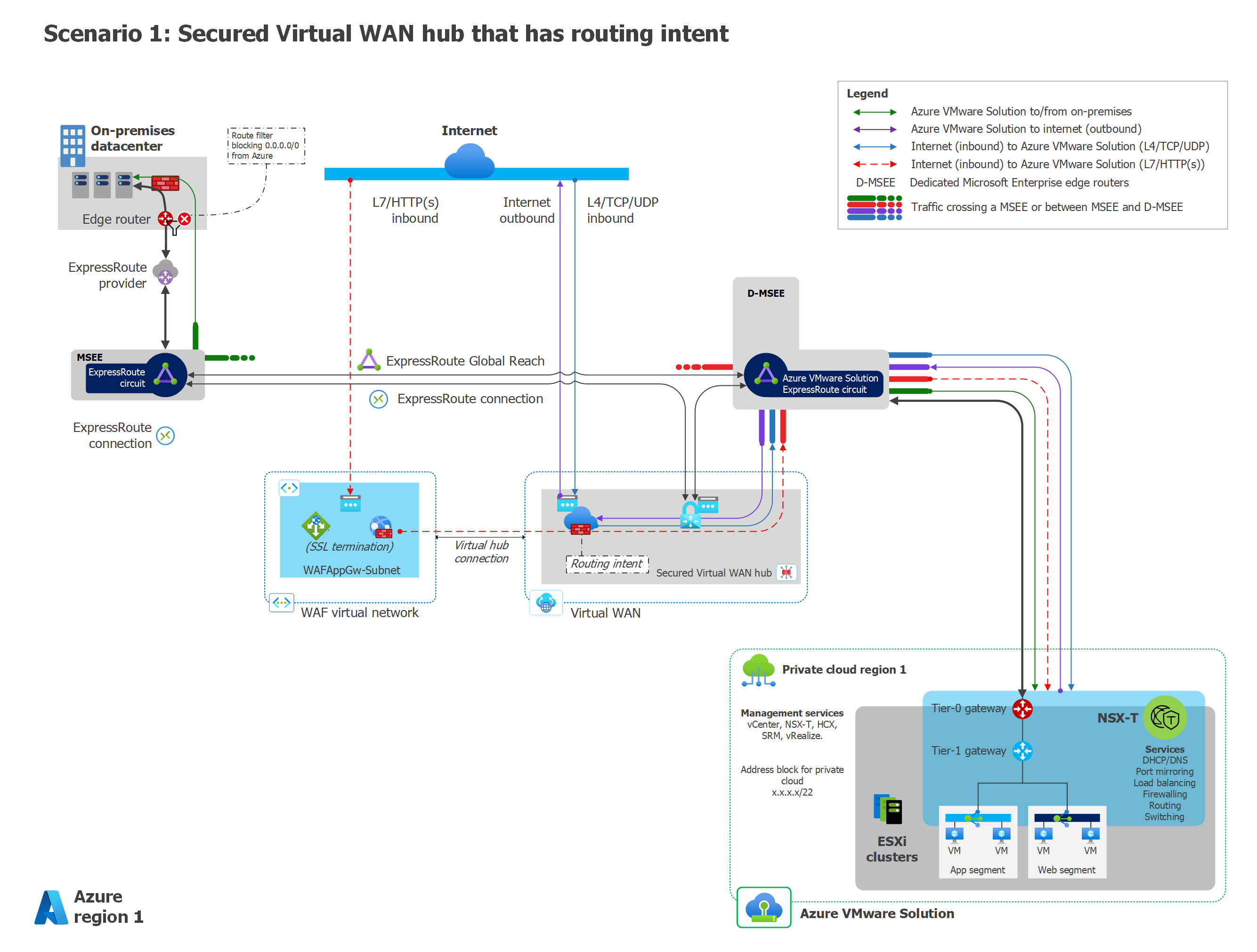

O diagrama a seguir fornece uma visão geral de alto nível do cenário 2.

Baixe um arquivo Visio desta arquitetura.

Componentes

Este cenário consiste nos seguintes componentes:

Firewalls NVAs que não são da Microsoft alojados numa rede virtual para fornecer inspeção de tráfego e outras funções de rede.

Route Server rotear o tráfego entre a Solução VMware do Azure, datacenters locais e redes virtuais.

Gateway de Aplicação para fornecer balanceamento de carga de nível 7 (L7) para HTTP ou HTTPS.

Você deve desativar o ExpressRoute Global Reach nesta situação. Os NVAs que não são da Microsoft fornecem acesso de saída à Internet para a Solução VMware do Azure.

Baixe um arquivo Visio dessa arquitetura.

Considerações

Não configure o ExpressRoute Global Reach para este cenário porque o tráfego da Solução VMware do Azure flui diretamente entre os roteadores da Rota Expressa do Microsoft Enterprise Edge (MSEE). O tráfego ignora a rede virtual do hub.

Implante o Route Server em sua rede virtual de hub. O servidor de rotas deve estar emparelhado a NVAs na rede virtual de trânsito pelo Protocolo de Gateway de Fronteira (BGP). Configure o Route Server para permitir a conectividade de sucursal a sucursal com e.

Use tabelas de rotas personalizadas e rotas definidas pelo utilizador para encaminhar o tráfego em ambas as direções entre o Azure VMware Solution e o balanceador de carga das NVAs de firewall não-Microsoft. Esta configuração suporta todos os modos de alta disponibilidade, incluindo ativo/ativo e ativo/espera, e ajuda a garantir a simetria de roteamento.

Se necessitar de alta disponibilidade para NVAs, consulte a documentação do fornecedor de NVA e implemente NVAs altamente disponíveis.

Cenário 3: Tráfego de saída da Solução VMware do Azure com ou sem NSX-T ou NVAs

Este cenário envolve os seguintes componentes e considerações arquitetônicas.

Quando usar este cenário

Use este cenário se:

Você usa a plataforma nativa NSX-T Data Center, portanto, precisa de uma implantação de plataforma como serviço (PaaS) para a Solução VMware do Azure.

Você precisa de um NVA com BYOL (trazer a sua própria licença) no Azure VMware Solution para inspeção de tráfego.

Necessita de serviços de entrada HTTP, HTTPS ou L4.

Poderá ou não já ter conectividade ExpressRoute entre os datacenters no local e o Azure. Todo o tráfego da Solução VMware do Azure para a Rede Virtual, da Solução VMware do Azure para a Internet e da Solução VMware do Azure para os datacenters locais é canalizado através dos gateways de Nível 0 ou Nível 1 do Data Center NSX-T ou dos NVAs.

Visão geral

O diagrama a seguir fornece uma visão geral de alto nível do cenário 3.

Baixe um arquivo Visio dessa arquitetura.

Componentes

Este cenário consiste nos seguintes componentes:

- Um firewall distribuído NSX ou um NVA por trás da camada 1 na solução VMware do Azure.

- Application Gateway para fornecer balanceamento de carga L7.

- DNAT L4 através do Firewall do Azure.

- Conexão direta à Internet da Solução Azure VMware.

Baixe um arquivo Visio dessa arquitetura.

Considerações

Habilite o acesso à Internet no portal do Azure. Para esse cenário, um endereço IP de saída pode ser alterado e não é determinístico. Os endereços IP públicos residem fora do NVA. O NVA na Solução VMware do Azure ainda tem endereços IP privados e não determina o endereço IP público de saída.

O NVA é BYOL, o que significa que você traz uma licença e implementa alta disponibilidade para o NVA.

Consulte a documentação do VMware para obter opções de posicionamento NVA e informações sobre o limite VMware de oito placas de interface de rede virtual em uma máquina virtual. Para obter mais informações, consulte a integração do Firewall na Azure VMware Solution.

Cenário 4: Soluções de firewall que não são da Microsoft em uma rede virtual de hub que possui o Route Server

Este cenário envolve os seguintes componentes e considerações arquitetônicas.

Quando usar este cenário

Use este cenário se:

Você deseja habilitar a saída de internet da Solução VMware do Azure por meio de seu NVA que não seja da Microsoft em um hub de rede virtual do Azure. E você deseja inspecionar o tráfego entre a Solução VMware do Azure e a Rede Virtual.

Você deseja inspecionar o tráfego entre datacenters locais e o Azure por meio de seu NVA local que não seja da Microsoft.

Você precisa de vários endereços IP públicos para serviços de entrada e precisa de um bloco de endereços IP predefinidos no Azure. Nesse cenário, você não possui endereços IP públicos.

Você precisa de um controle refinado sobre firewalls fora da nuvem privada da Solução VMware do Azure.

Visão geral

O diagrama a seguir fornece uma visão geral de alto nível do cenário 4.

Baixe um arquivo Visio dessa arquitetura.

Componentes

Este cenário consiste nos seguintes componentes:

NVAs não Microsoft, configurados no modo ativo/ativo ou ativo/em espera, que são hospedados numa rede virtual para executar funções de firewall e outras funções de rede.

Route Server para trocar rotas entre a Solução VMware do Azure, datacenters locais e redes virtuais.

NVAs que não são da Microsoft em seu hub de rede virtual do Azure para fornecer internet de saída para a Solução VMware do Azure.

ExpressRoute para conectividade entre datacenters locais e a Solução VMware do Azure.

Baixe um arquivo Visio dessa arquitetura.

Considerações

Para esse cenário, os endereços IP públicos de saída são atribuídos a NVAs na rede virtual do Azure.

NVAs que não são da Microsoft no hub de rede virtual são configurados para emparelhar com o Serviço de Rota via BGP e Equal-Cost roteamento de Multi-Path (ECMP). Esses NVAs anunciam a rota padrão

0.0.0.0/0para a Solução VMware do Azure.A rota padrão

0.0.0.0/0também é anunciada no local por meio do Global Reach. Implemente um filtro de rota nas instalações para evitar a aprendizagem da rota padrão0.0.0.0/0.O tráfego entre a Solução VMware do Azure e sua rede local flui por meio do ExpressRoute Global Reach. Para obter mais informações, consulte Peer on-premises environments to Azure VMware Solution. O NVA não Microsoft local executa a inspeção de tráfego entre a solução VMware local e o Azure em vez dos NVAs que não são da Microsoft no hub de rede virtual do Azure.

Você pode hospedar o Application Gateway em uma rede virtual spoke que se conecta a um hub ou que está na rede virtual do hub.

Próximos passos

Integrar a solução VMware do Azure numa arquitetura hub-and-spoke

Configurar componentes de rede NSX usando o Azure VMware Solution

Para aprender os princípios de arquitetura de zona de aterrissagem em escala empresarial do Cloud Adoption Framework, várias considerações de design e práticas recomendadas para a Solução VMware do Azure, consulte o próximo artigo desta série: