Disciplinas de governança para SAP no Azure

SAP é uma tecnologia comum que muitas organizações usam em suas cargas de trabalho mais cruciais atualmente. Ao planejar a arquitetura SAP, você deve prestar especial atenção para garantir que a arquitetura seja robusta e segura. O objetivo deste artigo é documentar os critérios de design de segurança, conformidade e governança para SAP em escala empresarial no Azure. O artigo discute recomendações de design, práticas recomendadas e considerações de design específicas para a implantação da plataforma SAP no Azure. Para se preparar totalmente para a governança de uma solução corporativa, é importante revisar as orientações na área de design da zona de aterrissagem do Azure para governança e conformidade de segurança

As soluções em nuvem inicialmente hospedavam aplicativos únicos e relativamente isolados. À medida que os benefícios das soluções de nuvem se tornaram claros, a nuvem hospedou muitas cargas de trabalho de maior escala, como o SAP no Azure. Abordar as preocupações de segurança, confiabilidade, desempenho e custo das implantações em uma ou mais regiões tornou-se vital durante todo o ciclo de vida dos serviços em nuvem.

A visão para a segurança, conformidade e governança da zona de aterrissagem em escala empresarial SAP no Azure é dar às organizações ferramentas e processos para prevenir riscos e tomar decisões eficazes. A zona de aterrissagem em escala empresarial define funções e responsabilidades de governança de segurança e conformidade, para que todos saibam o que se espera deles.

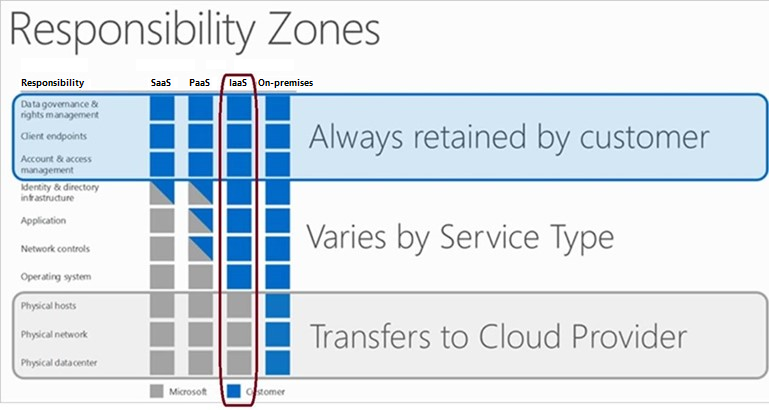

Modelo de responsabilidade partilhada

Ao avaliar os serviços de nuvem pública, é fundamental entender quais tarefas o provedor de nuvem versus o cliente manipulam. No modelo de responsabilidade compartilhada, a divisão de responsabilidades entre um provedor de nuvem e seus clientes depende do modelo de hospedagem em nuvem da sua carga de trabalho: software como serviço (SaaS), plataforma como serviço (PaaS) ou infraestrutura como serviço (IaaS). Como cliente, você é sempre responsável por seus dados, endpoints e gerenciamento de contas e acessos, independentemente do modelo de implantação na nuvem.

O diagrama a seguir mostra a divisão de tarefas entre zonas de responsabilidade no modelo de responsabilidade compartilhada na nuvem da Microsoft:

Para obter mais informações sobre o modelo de responsabilidade compartilhada, consulte Responsabilidade compartilhada na nuvem.

Recomendações de design de segurança

A segurança é uma responsabilidade partilhada entre a Microsoft e os clientes. Você pode carregar sua própria máquina virtual (VM) e imagens de banco de dados no Azure ou usar imagens do Azure Marketplace. No entanto, essas imagens precisam de controles de segurança que atendam aos requisitos organizacionais e de aplicativos. Você deve aplicar os controles de segurança específicos do cliente ao sistema operacional, aos dados e à camada de aplicativos SAP.

Para obter orientações de segurança geralmente aceites, consulte as práticas recomendadas de cibersegurança do Center for Internet Security (CIS).

As Zonas de Desembarque do Azure têm orientações específicas sobre segurança de rede baseada em confiança zero para proteger o perímetro da rede e os fluxos de tráfego. Para obter mais informações, consulte Estratégias de segurança de rede no Azure.

Ativar o Microsoft Defender for Cloud

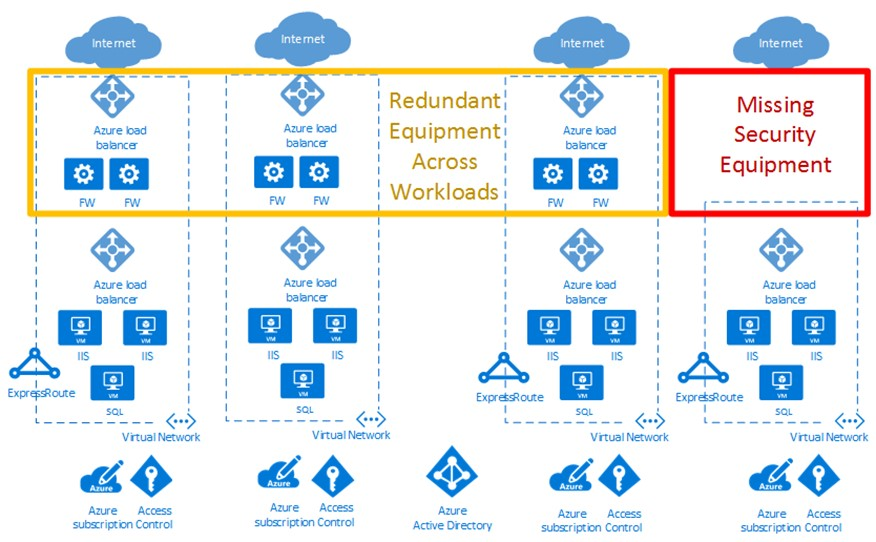

As empresas que usam topologias de rede hub-spoke geralmente implantam padrões de arquitetura de nuvem em várias assinaturas do Azure. No diagrama de implantação de nuvem a seguir, a caixa vermelha destaca uma lacuna de segurança. A caixa amarela mostra uma oportunidade para otimizar os dispositivos virtuais de rede em cargas de trabalho e assinaturas.

O Microsoft Defender for Cloud fornece proteção contra ameaças e oferece uma visão holística de toda a postura de segurança da sua empresa.

Habilite o Microsoft Defender for Cloud Standard for SAP em assinaturas do Azure para:

Fortaleça a postura de segurança de seus datacenters e forneça proteção avançada contra ameaças para cargas de trabalho locais e híbridas no Azure e em outras nuvens.

Veja a postura de segurança completa nas assinaturas do SAP on Azure e veja a higiene da segurança de recursos em VMs, discos e aplicativos SAP.

Delegue uma função personalizada de administrador SAP com acesso just-in-time.

Ao habilitar o Microsoft Defender for Cloud Standard for SAP, certifique-se de excluir os servidores de banco de dados SAP de qualquer política que instale a proteção de endpoint.

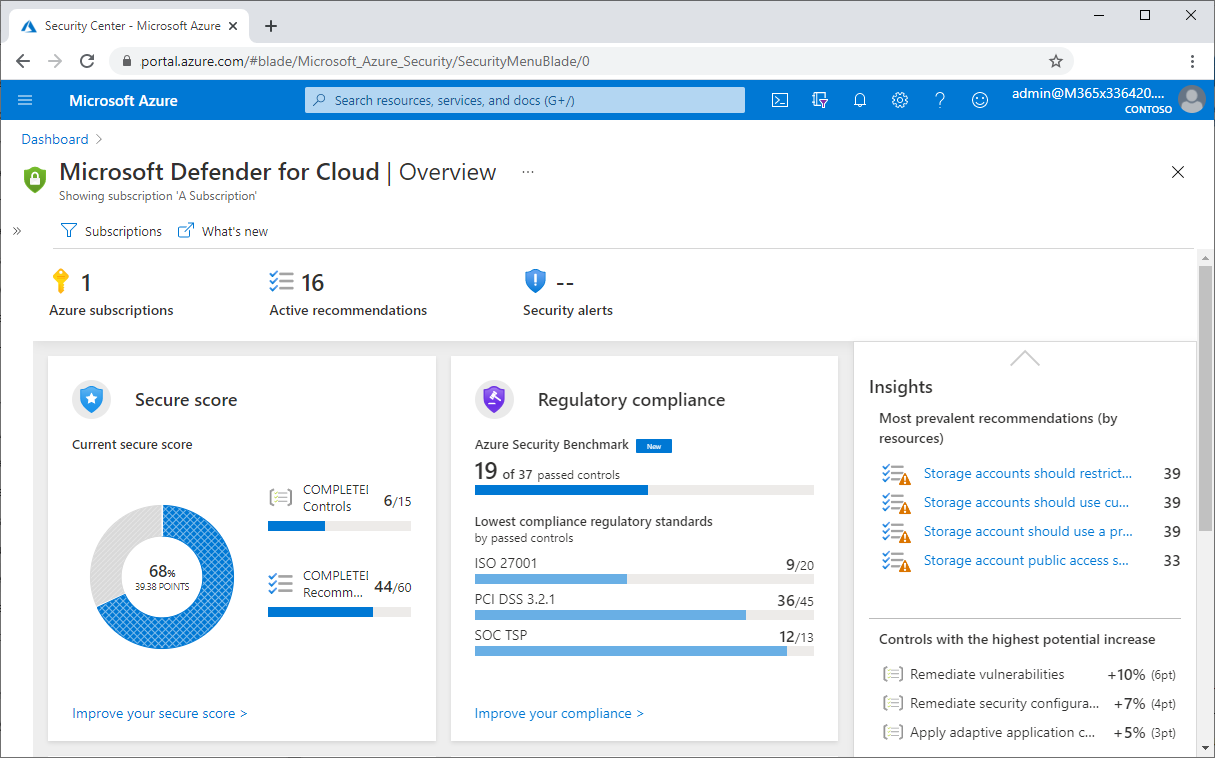

A captura de tela a seguir mostra o painel de proteção da carga de trabalho no portal do Azure:

Ativar o Microsoft Sentinel

O Microsoft Sentinel é uma solução escalável, nativa da nuvem, de gerenciamento de eventos de informações de segurança (SIEM) e de resposta automatizada de orquestração de segurança (SOAR). O Microsoft Sentinel oferece análises de segurança inteligentes e inteligência de ameaças em toda a empresa, fornecendo uma solução única para deteção de alertas, visibilidade de ameaças, caça proativa e resposta a ameaças.

Autenticação segura

O logon único (SSO) é a base para a integração de produtos SAP e Microsoft. Os tokens Kerberos do Ative Directory, combinados com produtos de segurança de terceiros, habilitam esse recurso para aplicativos baseados em SAP GUI e navegador da Web há anos. Quando um usuário entra em sua estação de trabalho e se autentica com êxito, o Ative Directory emite um token Kerberos. Em seguida, um produto de segurança de terceiros usa o token Kerberos para manipular a autenticação no aplicativo SAP sem que o usuário precise se autenticar novamente.

Você também pode criptografar dados em trânsito do front-end do usuário para o aplicativo SAP integrando o produto de segurança de terceiros com comunicações de rede seguras (SNC) para DIAG (SAP GUI), RFC e SPNEGO para HTTPS.

O Microsoft Entra ID com SAML 2.0 também pode fornecer SSO para uma variedade de aplicativos e plataformas SAP, como SAP NetWeaver, SAP HANA e SAP Cloud Platform.

Reforçar os sistemas operativos

Certifique-se de proteger o sistema operacional para erradicar vulnerabilidades que possam levar a ataques ao banco de dados SAP.

Algumas verificações adicionais garantem a instalação segura da base:

- Verifique a integridade dos arquivos do sistema regularmente.

- Restrinja o acesso ao sistema operacional.

- Restrinja o acesso físico ao servidor.

- Proteja o acesso ao servidor no nível da rede.

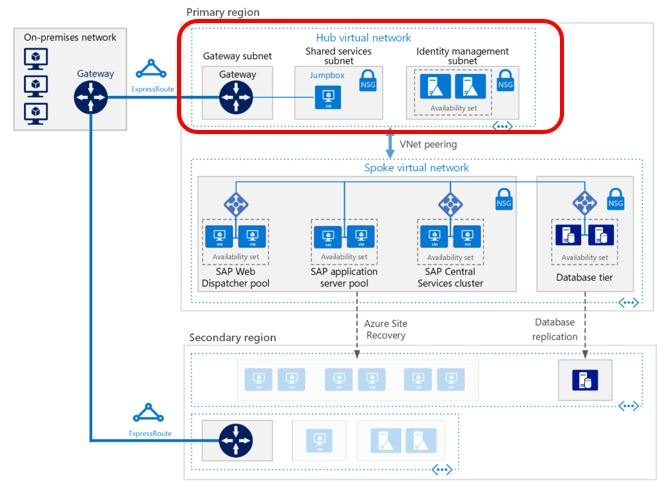

Isolar redes virtuais

Isolar e restringir o acesso a serviços e protocolos de rede. Para um controlo mais apertado, pode proteger a arquitetura de rede hub-and-spoke recomendada utilizando vários mecanismos de segurança do Azure:

Isole os servidores de aplicativos e bancos de dados SAP da Internet ou da rede local passando todo o tráfego pela rede virtual do hub, que está conectada à rede spoke por emparelhamento de rede virtual. As redes virtuais emparelhadas garantem que a solução SAP on Azure seja isolada da Internet pública.

Monitore e filtre o tráfego usando o Azure Monitor, NSGs (grupos de segurança de rede) do Azure ou grupos de segurança de aplicativos.

Use o Firewall do Azure ou qualquer um dos NVAs (dispositivos virtuais de rede) disponíveis no mercado.

Para medidas de segurança de rede mais avançadas, implemente uma DMZ de rede. Para obter mais informações, consulte Implementar uma DMZ entre o Azure e seu datacenter local.

Isolar DMZs e NVAs do restante do patrimônio SAP, configure o Azure Private Link e gerencie e controle com segurança o SAP nos recursos do Azure.

O diagrama de arquitetura a seguir mostra como administrar uma topologia de rede virtual do Azure com isolamento e restrição de serviços e protocolos de rede por meio de NSGs. Certifique-se de que a segurança da sua rede também está em conformidade com os requisitos da política de segurança organizacional.

Para obter mais informações sobre SAP na segurança de rede do Azure, consulte Operações de segurança SAP no Azure.

Encriptar dados inativos

Dados em repouso são informações em armazenamento persistente em mídia física, em qualquer formato digital. A mídia pode incluir arquivos em mídia magnética ou ótica, dados arquivados e backups de dados. O Azure oferece uma variedade de soluções de armazenamento de dados, incluindo ficheiros, discos, blobs e tabelas. Algumas encriptações de dados do Armazenamento do Azure em repouso ocorrem por predefinição com a configuração opcional do cliente. Para obter mais informações, consulte Criptografia de dados do Azure em repouso e Visão geral da criptografia do Azure.

A criptografia do lado do servidor (SSE) para SAP em VMs do Azure protege seus dados e ajuda você a cumprir os compromissos organizacionais de segurança e conformidade. O SSE criptografa automaticamente os dados em repouso no sistema operacional gerenciado pelo Azure e nos discos de dados ao persistir os dados na nuvem. O SSE criptografa dados de disco gerenciados pelo Azure de forma transparente usando criptografia AES de 256 bits, uma das cifras de bloco mais fortes disponíveis, e é compatível com FIPS 140-2. O SSE não afeta o desempenho do disco gerenciado e não tem custo adicional. Para obter mais informações sobre os módulos criptográficos subjacentes aos discos gerenciados pelo Azure, consulte API de criptografia: próxima geração.

A criptografia do Armazenamento do Azure está habilitada para todas as contas de armazenamento clássico e do Gerenciador de Recursos do Azure e não pode ser desabilitada. Como seus dados são criptografados por padrão, você não precisa modificar seu código ou aplicativos para usar a criptografia do Armazenamento do Azure.

Para criptografia de servidor de banco de dados SAP, use a tecnologia de criptografia nativa SAP HANA. Se você estiver usando o Banco de Dados SQL do Azure, use a TDE (Criptografia de Dados Transparente) oferecida pelo provedor DBMS para proteger seus dados e arquivos de log e garantir que os backups também sejam criptografados.

Proteger os dados em trânsito

Os dados estão em trânsito ou em voo quando são movidos de um local para outro, seja internamente no local ou no Azure, ou externamente, como na Internet para o usuário final. O Azure oferece vários mecanismos para manter os dados privados em trânsito. Todos os mecanismos podem usar métodos de proteção como criptografia. Estes mecanismos incluem:

- Comunicação através de redes virtuais privadas (VPNs), usando criptografia IPsec/IKE

- Transport Layer Security (TLS) 1.2 ou posterior por meio de componentes do Azure como o Azure Application Gateway ou o Azure Front Door

- Protocolos disponíveis nas VMs do Azure, como IPsec do Windows ou SMB

A criptografia usando MACsec, um padrão IEEE na camada de link de dados, é habilitada automaticamente para todo o tráfego do Azure entre datacenters do Azure. Essa criptografia garante a confidencialidade e integridade dos dados do cliente. Para obter mais informações, consulte Proteção de dados do cliente do Azure.

Gerir chaves e segredos

Para controlar e gerenciar chaves e segredos de criptografia de disco para sistemas operacionais Windows e não Windows não HANA, use o Cofre de Chaves do Azure. O Key Vault tem recursos para provisionar e gerenciar certificados SSL/TLS. Você também pode proteger segredos com módulos de segurança de hardware (HSMs). O SAP HANA não é suportado com o Azure Key Vault, portanto, você deve usar métodos alternativos, como chaves SAP ABAP ou SSH.

Aplicações Web e móveis seguras

Para aplicativos voltados para a Internet, como o SAP Fiori, certifique-se de distribuir a carga por requisitos de aplicativo, mantendo os níveis de segurança. Para segurança de Camada 7, você pode usar um WAF (Web Application Firewall) de terceiros disponível no Azure Marketplace.

Para aplicativos móveis, o Microsoft Enterprise Mobility + Security pode integrar aplicativos SAP voltados para a Internet, pois ajuda a proteger e proteger sua organização e capacita seus funcionários a trabalhar de maneiras novas e flexíveis.

Gerencie o tráfego com segurança

Para aplicativos voltados para a Internet, você deve distribuir a carga por requisitos de aplicativo, mantendo os níveis de segurança. O balanceamento de carga é a distribuição de cargas de trabalho entre vários recursos de computação. O balanceamento de carga visa otimizar o uso de recursos, maximizar a taxa de transferência, minimizar o tempo de resposta e evitar a sobrecarga de qualquer recurso. O balanceamento de carga também pode melhorar a disponibilidade compartilhando uma carga de trabalho entre recursos de computação redundantes.

Os balanceadores de carga direcionam o tráfego para VMs na sub-rede do aplicativo. Para alta disponibilidade, este exemplo usa o SAP Web Dispatcher e o Azure Standard Load Balancer. Esses dois serviços também oferecem suporte à extensão da capacidade por meio da expansão. Você também pode usar o Gateway de Aplicativo do Azure ou outros produtos de parceiros, dependendo do tipo de tráfego e da funcionalidade necessária, como terminação e encaminhamento SSL (Secure Sockets Layer).

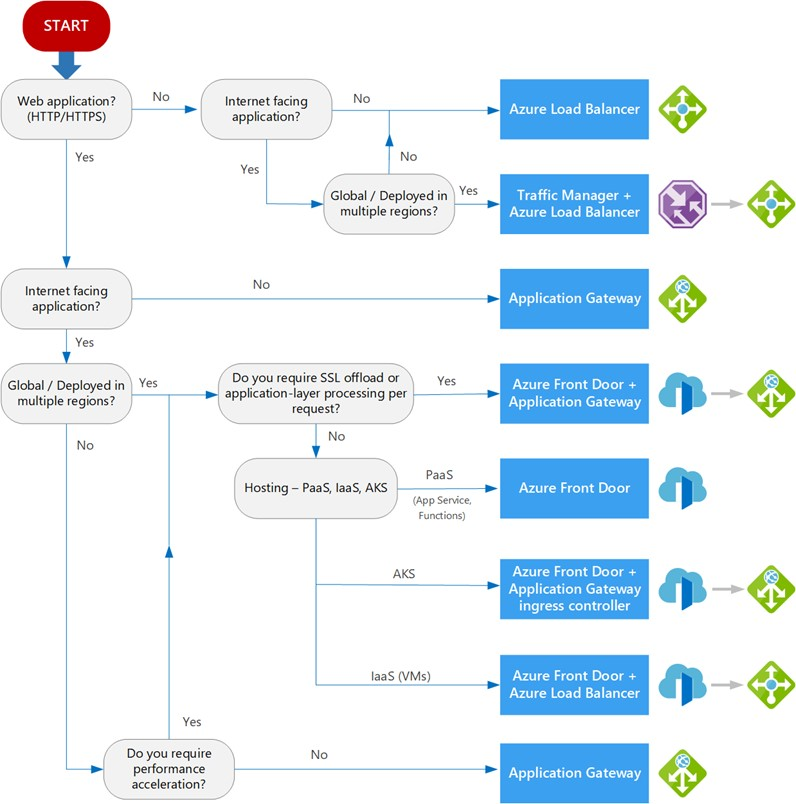

Você pode categorizar os serviços de balanceamento de carga do Azure ao longo das dimensões global versus regional e HTTP/S versus não-HTTP/S.

Os serviços globais de balanceamento de carga distribuem o tráfego entre back-ends regionais, nuvens ou serviços locais híbridos. Esses serviços encaminham o tráfego do usuário final para o back-end disponível mais próximo. Esses serviços também maximizam a disponibilidade e o desempenho reagindo a alterações na confiabilidade ou no desempenho do serviço. Você pode pensar nesses serviços como sistemas que equilibram a carga entre carimbos de aplicativos, pontos de extremidade ou unidades de escala hospedadas em diferentes regiões ou geografias.

Os serviços regionais de balanceamento de carga distribuem o tráfego dentro de redes virtuais entre VMs ou pontos de extremidade de serviço com redundância zonal e de zona dentro de uma região. Você pode pensar nesses serviços como sistemas que equilibram a carga entre VMs, contêineres ou clusters dentro de uma região em uma rede virtual.

Os serviços de balanceamento de carga HTTP/S são balanceadores de carga de Camada 7 que aceitam apenas tráfego HTTP/S e destinam-se a aplicativos Web ou outros pontos de extremidade HTTP/S. Os serviços de balanceamento de carga HTTP/S incluem recursos como descarregamento SSL, WAF, balanceamento de carga baseado em caminho e afinidade de sessão.

Serviços de balanceamento de carga não-HTTP/S que podem lidar com tráfego não-HTTP/S são recomendados para cargas de trabalho não web.

A tabela a seguir resume os serviços de balanceamento de carga do Azure por categoria:

| Serviço | Global ou regional | Tráfego recomendado |

|---|---|---|

| Azure Front Door | Global | HTTP/S |

| Gestor de Tráfego | Global | Não-HTTP/S |

| Gateway de Aplicação | Regional | HTTP/S |

| Balanceador de Carga do Azure | Regional | Não-HTTP/S |

O Front Door é uma rede de entrega de aplicativos que fornece balanceamento de carga global e serviço de aceleração de site para aplicativos Web. O Front Door oferece recursos de Camada 7, como descarregamento SSL, roteamento baseado em caminho, failover rápido e cache para melhorar o desempenho e a disponibilidade de seus aplicativos.

O Gestor de Tráfego é um balanceador de carga de tráfego baseado em DNS que lhe permite distribuir o tráfego de forma otimizada para serviços em regiões globais do Azure, ao mesmo tempo que fornece alta disponibilidade e capacidade de resposta. Como o Gerenciador de Tráfego é um serviço de balanceamento de carga baseado em DNS, ele carrega balanceamentos somente no nível do domínio. Por esse motivo, ele não pode fazer failover tão rapidamente quanto o Front Door, devido aos desafios comuns em torno do cache de DNS e sistemas que não respeitam o DNS TTL.

O Application Gateway fornece um controlador de entrega de aplicativos gerenciado com vários recursos de balanceamento de carga da Camada 7. Você pode usar o Application Gateway para otimizar a produtividade do webfarm descarregando a terminação SSL com uso intensivo de CPU para o gateway.

O Azure Load Balancer é um serviço de balanceamento de carga de entrada e saída de Camada 4 de alto desempenho e latência ultrabaixa para todos os protocolos UDP e TCP. O Load Balancer lida com milhões de solicitações por segundo. O Load Balancer é redundante em zona, garantindo alta disponibilidade em todas as zonas de disponibilidade.

Consulte a seguinte árvore de decisão para tomar decisões de balanceamento de carga do aplicativo SAP no Azure:

Cada aplicativo SAP tem requisitos exclusivos, portanto, trate o fluxograma e a recomendação anteriores como pontos de partida para uma avaliação mais detalhada. Se seu aplicativo SAP consistir em várias cargas de trabalho, avalie cada carga de trabalho separadamente. Uma solução completa pode incorporar duas ou mais soluções de balanceamento de carga.

Monitore a segurança

O Azure Monitor for SAP Solutions é um produto de monitoramento nativo do Azure para cenários SAP que funciona com SAP em Máquinas Virtuais do Azure e Instâncias Grandes HANA. Com o Azure Monitor for SAP Solutions, você pode coletar dados de telemetria da infraestrutura e bancos de dados do Azure em um local central e correlacionar visualmente dados de telemetria para uma solução de problemas mais rápida.

Decisões de escopo de segurança

As recomendações a seguir são para vários cenários de segurança. Os requisitos no escopo são para que a solução de segurança seja econômica e escalável.

| Âmbito (cenário) | Recomendação | Notas |

|---|---|---|

| Veja uma vista consolidada do Azure completo e da postura de segurança no local. | Microsoft Defender para Cloud Standard | O Microsoft Defender for Cloud Standard ajuda a integrar máquinas Windows e Linux no local e na nuvem e mostra uma postura de segurança consolidada. |

| Criptografe todos os bancos de dados SAP no Azure para atender aos requisitos regulamentares. | Criptografia nativa do SAP HANA e SQL TDE | Para bancos de dados, use a tecnologia de criptografia nativa do SAP HANA. Se você estiver usando o Banco de dados SQL, habilite o TDE. |

| Proteja um aplicativo SAP Fiori para usuários globais com tráfego HTTPS. | Azure Front Door | O Front Door é uma rede de entrega de aplicativos que fornece balanceamento de carga global e serviço de aceleração de site para aplicativos Web. |

Recomendações de design de conformidade e governança

O Azure Advisor é gratuito e ajuda-o a obter uma vista consolidada nas subscrições SAP on Azure. Consulte as recomendações do Azure Advisor para recomendações de design de confiabilidade, resiliência, segurança, desempenho, custo e excelência operacional.

Utilizar o Azure Policy

A Política do Azure ajuda a impor padrões organizacionais e a avaliar a conformidade em escala por meio de seu painel de conformidade. A Política do Azure fornece uma exibição agregada para avaliar o estado geral do ambiente, com a capacidade de detalhar a granularidade por recurso e por política.

O Azure Policy também ajuda a colocar seus recursos em conformidade por meio da correção em massa para recursos existentes e da correção automática para novos recursos. Exemplos de políticas do Azure estão aplicando locais permitidos ao grupo de gerenciamento, exigindo uma marca e seu valor em recursos, criando uma VM usando um disco gerenciado ou nomeando políticas.

Gerenciar custos do SAP no Azure

A gestão de custos é muito importante. A Microsoft oferece várias maneiras de otimizar custos, como reservas, dimensionamento correto e sonolência. É importante entender e definir alertas para os limites de gastos de custo. Você pode estender esse monitoramento para integrar com a solução geral de gerenciamento de serviços de TI (ITSM).

Automatize implantações SAP

Economize tempo e reduza erros automatizando implantações SAP. Implantar cenários SAP complexos em uma nuvem pública não é uma tarefa fácil. As equipes básicas SAP podem estar muito familiarizadas com as tarefas tradicionais de instalação e configuração de sistemas SAP locais. Projetar, criar e testar implantações de nuvem geralmente exigem conhecimento adicional de domínio. Para obter mais informações, consulte SAP enterprise-scale platform automation and DevOps.

Bloquear recursos para cargas de trabalho de produção

Crie os recursos necessários do Azure no início do seu projeto SAP. Quando todas as adições, movimentações e alterações estiverem concluídas e a implantação do SAP no Azure estiver operacional, bloqueie todos os recursos. Somente um superadministrador pode desbloquear e permitir que um recurso, como uma VM, seja modificado. Para obter mais informações, veja Bloquear recursos para impedir alterações inesperadas.

Implementar controle de acesso baseado em função

Personalize funções de controle de acesso baseado em função (RBAC) para SAP em assinaturas spoke do Azure para evitar alterações acidentais relacionadas à rede. Você pode permitir que os membros da equipe de infraestrutura do SAP on Azure implantem VMs em uma rede virtual do Azure e impedi-los de alterar qualquer coisa na rede virtual emparelhada à assinatura do hub. Por outro lado, você permite que os membros da equipe de rede criem e configurem redes virtuais, mas os proíbe de implantar ou configurar VMs em redes virtuais onde os aplicativos SAP estão sendo executados.

Usar o Azure Connector para SAP LaMa

Dentro de uma propriedade SAP típica, vários cenários de aplicativos são frequentemente implantados, como ERP, SCM e BW, e há uma necessidade contínua de executar cópias do sistema SAP e atualizações do sistema SAP. Exemplos são a criação de novos projetos SAP para versões técnicas ou de aplicativos ou a atualização periódica de sistemas de controle de qualidade a partir de cópias de produção. O processo de ponta a ponta para cópias e atualizações do sistema SAP pode ser demorado e trabalhoso.

O SAP Landscape Management (LaMa) Enterprise Edition pode oferecer suporte a eficiências operacionais automatizando várias etapas envolvidas na cópia ou atualização do sistema SAP. O Azure Connector para LaMa permite copiar, excluir e realocar discos gerenciados pelo Azure para ajudar sua equipe de operações SAP a executar cópias do sistema SAP e atualizações do sistema rapidamente, reduzindo os esforços manuais.

Para operações de VM, o Azure Connector for LaMa pode reduzir os custos de execução do seu patrimônio SAP no Azure. Você pode parar ou desalocar e iniciar suas VMs SAP, o que permite executar determinadas cargas de trabalho com um perfil de utilização reduzido. Por exemplo, através da interface LaMa, você pode agendar sua VM sandbox SAP S/4HANA para estar online das 08:00-18:00, 10 horas por dia, em vez de funcionar 24 horas. O Azure Connector for LaMa também permite redimensionar suas VMs quando as demandas de desempenho surgem diretamente do LaMa.

Decisões de escopo de conformidade e governança

As recomendações a seguir são para vários cenários de conformidade e governança. Os requisitos dentro do escopo são para que a solução seja econômica e escalável.

| Âmbito (cenário) | Recomendação | Notas |

|---|---|---|

| Configure um modelo de governança para convenções de nomenclatura padrão e obtenha relatórios com base no centro de custo. | Política do Azure e tags do Azure | Use a Política do Azure e a marcação em conjunto para atender aos requisitos. |

| Evite a exclusão acidental de recursos do Azure. | Bloqueios de recursos do Azure | Os bloqueios de recursos do Azure impedem a exclusão acidental de recursos. |

| Obtenha uma visão consolidada das áreas de oportunidade para otimização de custos, resiliência, segurança, excelência operacional e desempenho para SAP nos recursos do Azure | Assistente do Azure | O Azure Advisor é gratuito e ajuda a obter uma vista consolidada nas subscrições SAP on Azure. |

Próximos passos

- Introdução à segurança do Azure

- Guia de arquitetura do SAP no Azure

- Cargas de trabalho SAP no Azure: lista de verificação de planeamento e implementação

- Práticas recomendadas na migração de aplicativos SAP para o Azure, parte 1

- SAP no Azure: projetando para eficiência e operações

- Planejamento e implementação de Máquinas Virtuais do Azure para SAP NetWeaver