Definir uma estratégia de segurança

Os objetivos finais para uma organização de segurança não mudam com a adoção de serviços cloud, mas a forma como esses objetivos são alcançados mudará. As equipas de segurança têm ainda de se concentrar na redução do risco empresarial de ataques e trabalho para obter garantias de confidencialidade, integridade e disponibilidade incorporadas em todos os sistemas de informação e dados.

Modernizar a sua estratégia de segurança

As equipas de segurança precisam de modernizar estratégias, arquiteturas e tecnologia à medida que a organização adota a cloud e a opera ao longo do tempo. Embora o tamanho e o número de mudanças possam inicialmente parecer assustadores, a modernização do programa de segurança permite que a segurança remova alguns fardos dolorosos associados a abordagens legadas. Uma organização pode operar temporariamente com a estratégia e as ferramentas legadas, mas esta abordagem é difícil de manter com o ritmo de mudança na cloud e no ambiente de ameaças:

- É provável que as equipas de segurança fiquem de fora da tomada de decisões de adoção da cloud se assumirem uma mentalidade legada de segurança de "comprimento de armas", em que a resposta começa sempre com "não" (em vez de trabalharem em conjunto com equipas de TI e empresas para reduzir o risco ao mesmo tempo que permitem a empresa).

- As equipas de segurança terão dificuldade em detetar e defender-se contra ataques na cloud se utilizarem apenas ferramentas legadas no local e aderirem exclusivamente à doutrina apenas de perímetro de rede para todas as defesas e monitorização.

Monitorizar e proteger à escala da cloud

A defesa à escala da cloud é um esforço de transformação significativo, que obriga à utilização de capacidades de deteção e automatização nativas da cloud e a introdução de um perímetro de identidade para ajudar a monitorizar e proteger os recursos móveis e da cloud.

- O plataforma de identidades da Microsoft ajuda-o a incorporar mecanismos modernos de autenticação e autorização nas suas aplicações.

- O Microsoft Sentinel fornece análises de segurança nativas da cloud e informações sobre ameaças em toda a sua organização, permitindo uma melhor deteção de ameaças que utiliza grandes repositórios de informações sobre ameaças e as capacidades de processamento e armazenamento quase ilimitadas da cloud.

Recomendamos que as equipas de segurança tomem uma abordagem ágil para modernizar a segurança, modernizando rapidamente os aspetos mais críticos da estratégia, melhorando continuamente em incrementos e avançando.

Segurança da cloud e da cloud

À medida que a sua organização adota serviços cloud, as equipas de segurança trabalharão para dois objetivos principais:

- Segurança da cloud (proteger recursos da cloud): a segurança deve ser integrada no planeamento e funcionamento dos serviços cloud para garantir que essas garantias de segurança principais são aplicadas de forma consistente em todos os recursos.

- Segurança da cloud (utilizar a cloud para transformar a segurança): a segurança deve começar imediatamente a planear e a pensar em como utilizar tecnologias de cloud para modernizar ferramentas e processos de segurança, particularmente ferramentas de segurança integradas nativamente. As ferramentas de segurança estão cada vez mais alojadas na cloud, fornecendo capacidades difíceis ou impossíveis de fazer num ambiente no local.

Proteger datacenters definidos pelo software

Muitas organizações começam por tratar os recursos da cloud como outro datacenter virtual, um ponto de partida eficaz para a segurança da cloud. À medida que as organizações se modernizam com a segurança da cloud, a maioria irá encontrar-se rapidamente superando este modelo de pensamento. Proteger um datacenter definido pelo software permite capacidades para além do que os modelos no local podem oferecer. As ferramentas de segurança alojadas na cloud oferecem:

- Ativação rápida e dimensionamento de capacidades de segurança.

- Inventário de ativos altamente eficaz e deteção de higiene de configuração de segurança.

Implementar Microsoft Defender para a Cloud permite a avaliação contínua da postura e controlos de segurança da sua organização. Reforça a postura de segurança dos seus recursos da cloud e, com os seus planos de Microsoft Defender integrados, o Defender para a Cloud protege as cargas de trabalho em execução no Azure, híbridas e outras plataformas na cloud. Saiba mais sobre Microsoft Defender para a Cloud.

Nota

Centro de Segurança do Azure e o Azure Defender são agora denominados Microsoft Defender para a Cloud. Também mudamos o nome dos planos do Azure Defender para Microsoft Defender planos. Por exemplo, o Azure Defender para Armazenamento está agora Microsoft Defender para Armazenamento.

Saiba mais sobre o nome recente dos serviços de segurança da Microsoft.

O nível certo de fricção de segurança

A segurança cria naturalmente atritos que atrasam os processos, é fundamental identificar quais os elementos que estão em bom estado de funcionamento nos seus processos de DevOps e TI e que não são:

- Fricção saudável: Tal como a resistência no exercício torna um músculo mais forte, integrar o nível certo de atrito de segurança fortalece o sistema ou a aplicação forçando o pensamento crítico no momento certo. Normalmente, isto assume a forma de considerar como e por que motivo um atacante pode tentar comprometer uma aplicação ou sistema durante a conceção (conhecida como modelação de ameaças) e rever, identificar e corrigir idealmente potenciais vulnerabilidades que um atacante pode explorar em código de software, configurações ou práticas operacionais.

- Fricção em mau estado de funcionamento: Impede mais valor do que protege. Isto acontece frequentemente quando os erros de segurança gerados pelas ferramentas têm uma taxa de falsos positivos elevada (como alarmes falsos) ou quando o esforço para detetar ou corrigir problemas de segurança excede em muito o impacto potencial de um ataque.

Responsabilidades autónomas e integradas

Fornecer garantias de confidencialidade, integridade e disponibilidade requer que os peritos em segurança operem funções de segurança dedicadas e trabalhem em estreita colaboração com outras equipas da organização:

- Funções de segurança exclusivas: As equipas de segurança executam funções independentes que não se encontram noutras partes da organização, como operações de segurança, gestão de vulnerabilidades (como máquinas virtuais, contentores) e outras funções.

- Integrar a segurança noutras funções: As equipas de segurança também servem como especialistas em assuntos para outras equipas e funções na organização que estão a impulsionar iniciativas empresariais, avaliar riscos, conceber ou desenvolver aplicações e sistemas de TI operativos. As equipas de segurança aconselham estas equipas com conhecimentos e contexto sobre atacantes, métodos de ataque e tendências, vulnerabilidades que podem permitir acesso não autorizado e opções para passos de mitigação ou soluções e os seus potenciais benefícios ou armadilhas. Esta função de segurança assemelha-se à de uma função de qualidade, uma vez que será tecida em muitos locais grandes e pequenos para suportar um único resultado.

Executar estas responsabilidades ao mesmo tempo que acompanha o ritmo rápido de mudança na cloud e a transformação de negócios requer que as equipas de segurança modernizem as suas ferramentas, tecnologias e processos.

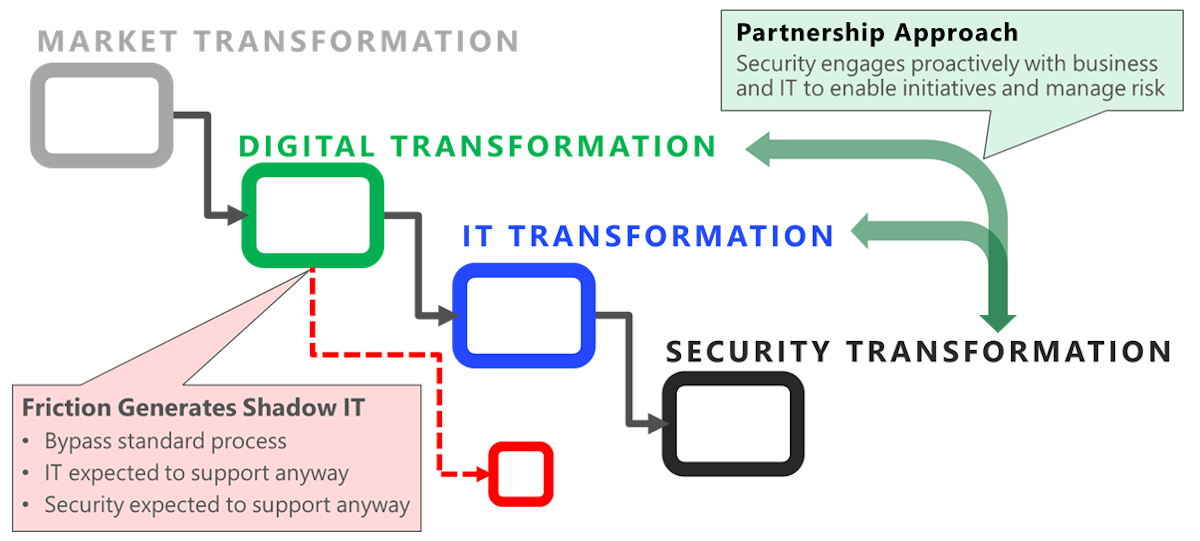

Transformações, mentalidades e expectativas

Muitas organizações estão a gerir uma cadeia de várias transformações simultâneas na organização. Normalmente, estas transformações internas começam porque quase todos os mercados externos estão a transformar-se para satisfazer as novas preferências dos clientes em tecnologias móveis e na cloud. Muitas vezes, as organizações enfrentam a ameaça competitiva de novas startups e a transformação digital de concorrentes tradicionais que podem perturbar o mercado.

Normalmente, o processo de transformação interna inclui:

- Transformação digital do negócio para captar novas oportunidades e manter-se competitiva face a startups nativas digitais.

- Transformação tecnológica da organização de TI para apoiar a iniciativa com serviços cloud, práticas de desenvolvimento modernizadas e alterações relacionadas.

- Transformação de segurança para se adaptar à cloud e abordar simultaneamente um ambiente de ameaças cada vez mais sofisticado.

O conflito interno pode ser dispendioso

A mudança cria stress e conflito, o que pode moer a tomada de decisão para parar. Isto é especialmente verdade na segurança em que a responsabilidade pelo risco de segurança é muitas vezes colocada no local incorrido nos especialistas do assunto (equipas de segurança), em vez de nos proprietários dos ativos (empresários) que são responsáveis pelos resultados empresariais e por todos os outros tipos de risco. Esta prestação de contas no local incorreto acontece muitas vezes porque todas as partes interessadas vêem incorrectamente a segurança como um problema técnico ou absoluto a resolver, em vez de um risco contínuo dinâmico, como a espionagem corporativa e outras actividades criminosas tradicionais.

Durante este período de transformação, a liderança de todas as equipas tem de trabalhar ativamente para reduzir conflitos que possam descarrilar projetos críticos e incentivar as equipas a ignorar a mitigação de riscos de segurança. O conflito de internecina entre equipas pode resultar em:

- Maior risco de segurança , como incidentes de segurança evitáveis ou aumento dos danos comerciais causados por ataques (especialmente quando as equipas ficam frustradas com a segurança e ignoram processos normais ou quando abordagens de segurança desatualizadas são facilmente ignoradas pelos atacantes).

- Impacto negativo na empresa ou missão , como quando os processos empresariais não são ativados ou atualizados com rapidez suficiente para satisfazer as necessidades do mercado (muitas vezes, quando os processos de segurança mantêm iniciativas empresariais fundamentais).

É fundamental manter-se atento à saúde das relações entre equipas e entre equipas para ajudá-las a navegar no panorama em mudança que pode deixar valiosos membros da equipa inseguros e inquietos. A paciência, empatia e educação nestas mentalidades e o potencial positivo do futuro ajudarão as suas equipas a navegar melhor neste período, impulsionando bons resultados de segurança para a organização.

Os líderes podem ajudar a impulsionar as mudanças culturais com passos proativos concretos como:

- Modelar publicamente o comportamento que esperam das suas equipas.

- Ser transparente sobre os desafios das mudanças, incluindo destacar as suas próprias lutas para se adaptarem.

- Lembrar regularmente as equipas da urgência e importância da modernização e integração da segurança.

Resiliência de cibersegurança

Muitas estratégias de segurança clássicas têm-se centrado exclusivamente na prevenção de ataques, uma abordagem insuficiente para ameaças modernas. As equipas de segurança têm de garantir que a sua estratégia vai além disso e também permitem uma rápida deteção, resposta e recuperação de ataques para aumentar a resiliência. As organizações têm de assumir que os atacantes comprometerão alguns recursos (por vezes chamados de violação de pressupõe) e trabalham para garantir que os recursos e os designs técnicos são equilibrados entre a prevenção de ataques e a gestão de ataques (em vez da abordagem predefinida típica de apenas tentar evitar ataques).

Muitas organizações já estão neste percurso porque têm gerido o aumento constante do volume e da sofisticação dos ataques nos últimos anos. Esta viagem começa muitas vezes com o primeiro grande incidente, que pode ser um evento emocional onde as pessoas perdem o seu sentido anterior de invulnerabilidade e segurança. Embora não seja tão grave como uma perda de vidas, este evento pode desencadear emoções semelhantes começando pela negação e, em última análise, terminando em aceitação. Esta suposição de "falha" pode ser difícil para alguns aceitarem no início, mas tem fortes paralelos com o princípio de engenharia "fail-safe" bem estabelecido e a suposição permite que as suas equipas se concentrem numa melhor definição de sucesso: resiliência.

As funções da arquitetura de cibersegurança NIST servem como um guia útil sobre como equilibrar os investimentos entre as atividades complementares de identificação, proteção, deteção, resposta e recuperação numa estratégia resiliente.

Mais sobre resiliência de cibersegurança e os objetivos finais dos controlos de cibersegurança são discutidos em Como manter o risco da sua organização baixo.

Como a cloud está a alterar a segurança

Mudar para a cloud por motivos de segurança é mais do que uma simples mudança de tecnologia, é uma mudança geracional na tecnologia semelhante a passar de mainframes para ambientes de trabalho e para servidores empresariais. Navegar com êxito nesta mudança requer mudanças fundamentais nas expectativas e na mentalidade por parte das equipas de segurança. Adotar as mentalidades e expectativas certas reduz os conflitos na sua organização e aumenta a eficácia das equipas de segurança.

Embora estes possam fazer parte de qualquer plano de modernização de segurança, o ritmo rápido de mudança na cloud torna a sua adoção uma prioridade urgente.

Parceria com objetivos partilhados. Nesta era de decisões aceleradas e evolução constante do processo, a segurança já não pode adotar uma abordagem de "comprimento de armas" para aprovar ou negar alterações ao ambiente. As equipas de segurança têm de estabelecer parcerias estreitas com equipas empresariais e de TI para estabelecer objetivos partilhados em torno da produtividade, fiabilidade e segurança e trabalhar coletivamente com esses parceiros para os alcançar.

Esta parceria é a forma final de "shift left" — o princípio da integração da segurança anteriormente nos processos para tornar a correção de problemas de segurança mais fácil e eficaz. Isto requer uma mudança de cultura por parte de todos os envolvidos (segurança, negócios e TI), exigindo que cada um aprenda a cultura e as normas de outros grupos e, simultaneamente, ensine os outros sobre os seus próprios.

As equipas de segurança têm de:

- Conheça os objetivos empresariais e de TI e por que motivo cada um deles é importante e como estão a pensar em alcançá-los à medida que se transformam.

- Partilhe a razão pela qual a segurança é importante no contexto desses objetivos e riscos empresariais, o que as outras equipas podem fazer para cumprir os objetivos de segurança e como devem fazê-lo.

Embora não seja uma tarefa fácil, é essencial para proteger de forma sustentável a organização e os seus ativos. Esta parceria provavelmente resultará em compromissos saudáveis em que apenas os objetivos mínimos de segurança, negócios e fiabilidade podem ser cumpridos inicialmente, mas melhoram de forma incremental de forma constante ao longo do tempo.

A segurança é um risco contínuo, não um problema. Não se pode "resolver" o crime. No seu cerne, a segurança é apenas uma disciplina de gestão de riscos, que por acaso está focada em ações maliciosas por humanos em vez de eventos naturais. Como todos os riscos, a segurança não é um problema que possa ser corrigido por uma solução, é uma combinação da probabilidade e impacto dos danos causados por um evento negativo, um ataque. É mais comparável às atividades tradicionais de espionagem corporativa e criminosas onde as organizações enfrentam atacantes humanos motivados que têm incentivos financeiros para atacar com sucesso a organização.

O sucesso na produtividade ou na segurança requer ambos. Uma organização tem de se concentrar tanto na segurança como na produtividade no ambiente de "inovação" atual ou tornar-se irrelevante. Se a organização não for produtiva e impulsionar novas inovações, poderá perder competitividade no mercado, o que faz com que enfraqueca financeiramente ou, eventualmente, falhe. Se a organização não estiver segura e perder o controlo de ativos para os atacantes, pode perder competitividade no marketplace que a faz enfraquecer financeiramente e, eventualmente, falhar.

Ninguém é perfeito. Nenhuma organização é perfeita para adotar a cloud, nem mesmo a Microsoft. As equipas de TI e segurança da Microsoft enfrentam muitos dos mesmos desafios que os nossos clientes fazem, como descobrir como estruturar bem os programas, equilibrar o suporte de software legado com suporte à inovação de ponta e até mesmo lacunas tecnológicas nos serviços cloud. À medida que estas equipas aprendem a operar melhor e a proteger a cloud, estão a partilhar ativamente as suas lições aprendidas através de documentos como este, juntamente com outras pessoas no site de demonstração de TI, ao mesmo tempo que fornecem continuamente feedback às nossas equipas de engenharia e fornecedores de terceiros para melhorarem as suas ofertas.

Com base na nossa experiência, recomendamos que as equipas sejam mantidas num padrão de aprendizagem e melhoria contínuas em vez de um padrão de perfeição.

Oportunidade na transformação. É importante ver a transformação digital como uma oportunidade positiva para a segurança. Embora seja fácil ver as potenciais desvantagens e o risco desta mudança, é fácil perder a enorme oportunidade de reinventar o papel da segurança e ganhar um lugar na mesa onde as decisões são tomadas. A parceria com a empresa pode resultar num aumento do financiamento da segurança, reduzir os esforços repetitivos desperdiçados em matéria de segurança e tornar o trabalho em segurança mais agradável, uma vez que estarão mais ligados à missão da organização.

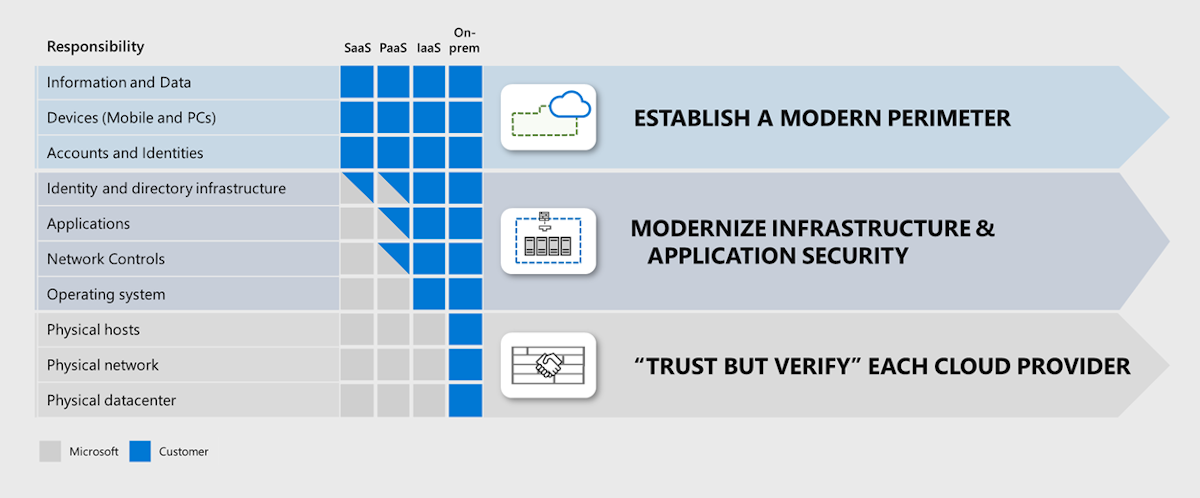

Adotar o modelo de responsabilidade partilhada

Alojar serviços de TI na cloud divide as responsabilidades operacionais e de segurança das cargas de trabalho entre o fornecedor de cloud e o inquilino do cliente, criando uma parceria de facto com responsabilidades partilhadas. Todas as equipas de segurança têm de estudar e compreender este modelo de responsabilidade partilhada para adaptar os seus processos, ferramentas e conjuntos de competências ao novo mundo. Isto ajudará a evitar inadvertidamente a criação de lacunas ou sobreposições na sua postura de segurança, resultando em riscos de segurança ou recursos desperdiçados.

Este diagrama ilustra como as responsabilidades de segurança serão distribuídas entre fornecedores da cloud e organizações de clientes da cloud numa parceria de facto:

Como existem diferentes modelos de serviços cloud, as responsabilidades de cada carga de trabalho variam consoante estejam alojadas em software como um serviço (SaaS), plataforma como serviço (PaaS), infraestrutura como serviço (IaaS) ou num datacenter no local.

Criar iniciativas de segurança

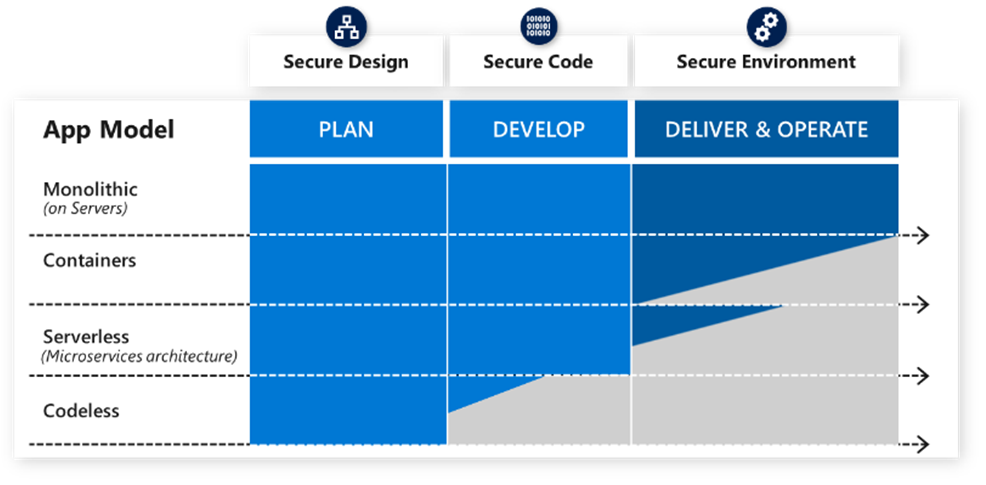

Este diagrama ilustra as três principais iniciativas de segurança que a maioria dos programas de segurança deve seguir para ajustar a estratégia de segurança e os objetivos do programa de segurança para a cloud:

Criar uma postura de segurança resiliente na cloud requer várias abordagens complementares paralelas:

Confiar, mas verificar: Para as responsabilidades efetuadas pelo fornecedor de cloud, as organizações devem adotar uma abordagem de "confiar, mas verificar". As organizações devem avaliar as práticas de segurança dos seus fornecedores de cloud e os controlos de segurança que oferecem para garantir que o fornecedor de cloud satisfaz as necessidades de segurança da organização.

Modernizar a infraestrutura e a segurança das aplicações: Para elementos técnicos sob o controlo da organização, priorize a modernização de ferramentas de segurança e conjuntos de competências associados para minimizar as lacunas de cobertura para proteger recursos na cloud. Isto é composto por dois esforços complementares diferentes:

Segurança da infraestrutura: As organizações devem utilizar a cloud para modernizar a sua abordagem para proteger e monitorizar os componentes comuns utilizados por muitas aplicações, como sistemas operativos, redes e infraestrutura de contentor. Estas capacidades da cloud podem, muitas vezes, incluir a gestão de componentes de infraestrutura em ambientes IaaS e no local. A otimização desta estratégia é importante porque esta infraestrutura é uma dependência das aplicações e dos dados que são executados na mesma, que muitas vezes permitem processos de negócio críticos e armazenam dados de negócio críticos.

Segurança da aplicação: As organizações também devem modernizar a forma como protegem as aplicações e tecnologias exclusivas que são desenvolvidas por ou para a sua organização. Esta disciplina está a mudar rapidamente com a adoção de processos ágeis de DevOps, a utilização crescente de componentes open source e a introdução de APIs na cloud e serviços cloud para substituir componentes de aplicações ou aplicações interligadas.

Obter este direito é fundamental porque estas aplicações muitas vezes permitem processos empresariais críticos e armazenam dados de negócio críticos.

Perímetro moderno: As organizações devem ter uma abordagem abrangente para proteger dados em todas as cargas de trabalho, as organizações devem estabelecer um perímetro moderno de controlos de identidade consistentes e geridos centralmente para proteger os seus dados, dispositivos e contas. Isto é fortemente influenciado por uma estratégia de confiança zero abordada em detalhe no Módulo 3 do workshop ciso.

Segurança e confiança

A utilização da palavra confiança na segurança pode ser confusa. Esta documentação refere-se ao mesmo de duas formas que ilustram aplicações úteis deste conceito:

- A confiança zero é um termo comum da indústria para uma abordagem estratégica à segurança que pressupõe que uma rede empresarial ou intranet é hostil (digna de confiança zero) e concebe a segurança em conformidade.

- Confiar, mas verificar , é uma expressão que captura a essência de duas organizações diferentes que trabalham em conjunto para atingir um objetivo comum, apesar de terem outros interesses potencialmente divergentes. Isto captura de forma concisa muitas das nuances das fases iniciais da parceria com um fornecedor de cloud comercial para organizações.

Um fornecedor de cloud e as suas práticas e processos podem ser responsáveis para cumprir os requisitos contratuais e regulamentares e podem ganhar ou perder a confiança. Uma rede é uma ligação não habitável que não pode enfrentar consequências se for utilizada por atacantes (tal como não pode manter uma estrada ou um carro responsável por criminosos que as utilizam).

Como a cloud está a alterar as relações de segurança e as responsabilidades

Tal como acontece com transições anteriores para uma nova geração de tecnologia, como computação de ambiente de trabalho e computação de servidores empresariais, a mudança para a computação na cloud está a perturbar relações, funções, responsabilidades e conjuntos de competências há muito estabelecidos. As descrições das tarefas a que nos habituámos ao longo das últimas décadas não mapeiam de forma limpa a uma empresa que agora inclui capacidades de cloud. À medida que a indústria trabalha coletivamente para normalizar um novo modelo, as organizações terão de se concentrar em fornecer o máximo de clareza possível para ajudar a gerir a incerteza da ambiguidade durante este período de mudança.

As equipas de segurança são afetadas por estas alterações nos negócios e tecnologia que suportam, bem como pelos seus próprios esforços de modernização interna para melhor orientação para os atores de ameaças. Os atacantes estão a evoluir ativamente para procurar constantemente os pontos fracos mais fáceis de explorar nas pessoas, no processo e na tecnologia da organização e a segurança tem de desenvolver capacidades e competências para lidar com estes ângulos.

Esta secção descreve as principais relações que mudam frequentemente no percurso para a cloud, incluindo lições aprendidas sobre como minimizar o risco e abraçar as oportunidades de melhorar:

Entre a segurança e os intervenientes empresariais: A liderança de segurança terá de estabelecer cada vez mais parcerias com líderes empresariais para permitir que as organizações reduzam os riscos. Os líderes de segurança devem apoiar a tomada de decisões empresariais como especialistas em assuntos de segurança (SMEs) e devem esforçar-se por se transformar em consultores fidedignos para estes líderes empresariais. Esta relação ajudará a garantir que os líderes empresariais considerem riscos de segurança ao tomar decisões empresariais, informar a segurança das prioridades empresariais e ajudar a garantir que os investimentos em segurança são priorizados adequadamente juntamente com outros investimentos.

Entre a liderança de segurança e os membros da equipa: Os líderes de segurança devem levar estas informações da liderança empresarial de volta às suas equipas para orientar as suas prioridades de investimento.

Ao definir um tom de cooperação com os líderes empresariais e as suas equipas em vez de uma relação clássica de "comprimento de armas", os líderes de segurança podem evitar uma dinâmica adversa que impeça os objetivos de segurança e produtividade.

Os líderes de segurança devem esforçar-se por fornecer clareza à sua equipa sobre como gerir as suas decisões diárias sobre produtividade e compromissos de segurança, uma vez que isto pode ser novo para muitos nas suas equipas.

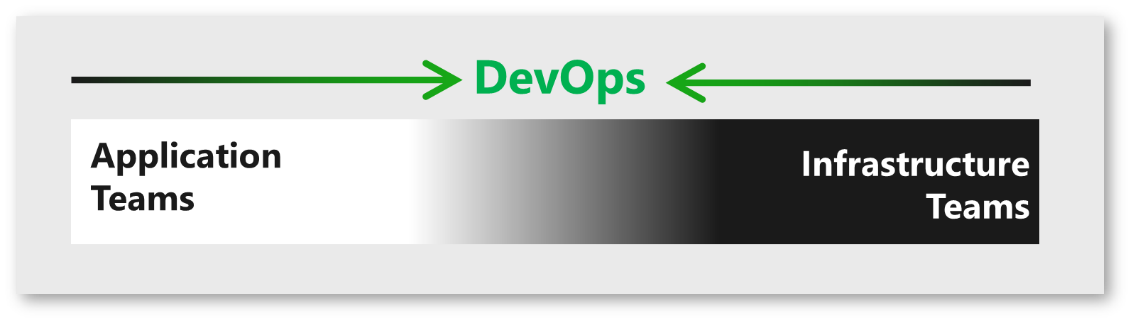

Entre equipas de aplicações e infraestruturas (e fornecedores de cloud): Esta relação está a sofrer alterações significativas devido a múltiplas tendências na indústria de TI e segurança destinadas a aumentar a velocidade de inovação e a produtividade dos programadores.

As normas antigas e as funções organizacionais foram interrompidas, mas ainda estão a surgir novas normas e funções, pelo que recomendamos aceitar a ambiguidade, acompanhar o pensamento atual e experimentar o que funciona para as suas organizações até que funcione. Não recomendamos a adoção de uma abordagem de espera e visualização neste espaço, uma vez que pode colocar a sua organização numa grande desvantagem competitiva.

Estas tendências estão a desafiar as normas tradicionais para funções e relações de aplicações e infraestruturas:

- Disciplinas de confusão de DevOps: No seu estado ideal, esta ação cria efetivamente uma única equipa altamente funcional que combina ambos os conjuntos de conhecimentos de assuntos para inovar rapidamente, lançar atualizações e resolver problemas (segurança e outros). Embora este estado ideal leve algum tempo a atingir e as responsabilidades no meio ainda sejam ambíguas, as organizações já estão a colher alguns benefícios de lançamentos rápidos devido a esta abordagem cooperativa. A Microsoft recomenda a integração da segurança neste ciclo para ajudar a aprender essas culturas, partilhar aprendizagens de segurança e trabalhar para um objetivo comum de libertar rapidamente aplicações seguras e fiáveis.

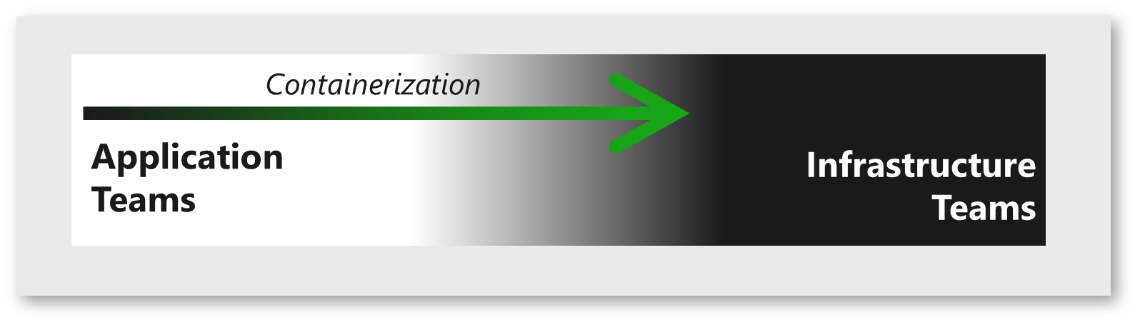

- A contentorização torna-se um componente de infraestrutura comum: As aplicações estão a ser cada vez mais alojadas e orquestradas por tecnologias como o Docker, o Kubernetes e tecnologias semelhantes. Estas tecnologias simplificam o desenvolvimento e a versão ao abstrair muitos elementos da configuração e configuração do sistema operativo subjacente.

Enquanto os contentores começaram como uma tecnologia de desenvolvimento de aplicações gerida pelas equipas de desenvolvimento, está a tornar-se um componente de infraestrutura comum que está a mudar cada vez mais para as equipas de infraestrutura. Esta transição ainda está em curso em muitas organizações, mas é uma direção natural e positiva, muitos dos desafios atuais serão melhor resolvidos com conjuntos de competências de infraestrutura tradicionais, como rede, armazenamento e gestão de capacidade.

As equipas de infraestrutura e os membros da equipa de segurança que os suportam devem ser fornecidos com formação, processos e ferramentas para ajudar a gerir, monitorizar e proteger esta tecnologia.

Serviços de aplicações sem servidor e na cloud: Uma das tendências dominantes no setor neste momento é reduzir a quantidade de tempo e o trabalho de desenvolvimento necessários para criar ou atualizar aplicações.

Os programadores também estão a utilizar cada vez mais serviços cloud para:

- Execute código em vez de alojar aplicações em máquinas virtuais (VMs) e servidores.

- Forneça funções de aplicação em vez de desenvolver os seus próprios componentes. Isto levou a um modelo sem servidor que utiliza serviços cloud existentes para funções comuns. O número e a variedade de serviços cloud (e o seu ritmo de inovação) também excederam a capacidade das equipas de segurança avaliarem e aprovarem a utilização desses serviços, deixando-as a escolher entre permitir que os programadores utilizem qualquer serviço, tentar impedir que as equipas de desenvolvimento utilizem serviços não aprovados ou tentem encontrar uma forma melhor.

- Aplicações sem código e Power Apps: Outra tendência emergente é a utilização de tecnologias sem código como o Microsoft Power Apps. Esta tecnologia permite que as pessoas sem competências de codificação criem aplicações que alcancem resultados empresariais. Devido a este baixo atrito e elevado potencial de valor, esta tendência tem o potencial de aumentar rapidamente de popularidade e os profissionais de segurança seriam sensatos em compreender rapidamente as suas implicações. Os esforços de segurança devem centrar-se nas áreas em que um humano pode cometer um erro na aplicação, nomeadamente na conceção da aplicação e nas permissões de recursos através da modelação de ameaças dos componentes da aplicação, interações/relações e permissões de função.

Entre programadores e autores de componentes open source: Os programadores também estão a aumentar a eficiência através da utilização de componentes e bibliotecas open source em vez de desenvolverem os seus próprios componentes. Isto traz valor através da eficiência, mas também introduz riscos de segurança ao criar uma dependência externa e um requisito para manter e corrigir corretamente esses componentes. Os programadores estão efetivamente a assumir o risco de segurança e outros erros quando utilizam estes componentes e têm de garantir que existe um plano para os mitigar com as mesmas normas que o código que desenvolveriam.

Entre aplicações e dados: A linha entre a segurança dos dados e das aplicações está a ficar desfocada em locais e os novos regulamentos estão a criar uma necessidade de uma cooperação mais estreita entre as equipas de dados/privacidade e as equipas de segurança:

Algoritmos de machine learning: Os algoritmos de machine learning são semelhantes às aplicações na qual foram concebidos para processar dados para criar um resultado. As principais diferenças são as seguintes:

Machine learning de alto valor: A machine learning confere frequentemente uma vantagem competitiva significativa e é muitas vezes considerada propriedade intelectual sensível e um segredo comercial.

Impressão de confidencialidade: A machine learning supervisionada é otimizada com conjuntos de dados, que imprime características do conjunto de dados no algoritmo. Por este motivo, o algoritmo ajustado pode ser considerado confidencial devido ao conjunto de dados utilizado para o preparar. Por exemplo, preparar um algoritmo de machine learning para encontrar bases secretas do exército num mapa com um conjunto de dados de bases secretas do exército tornaria-o um elemento sensível.

Nota

Nem todos os exemplos são óbvios, pelo que é fundamental reunir uma equipa com os intervenientes certos das equipas de ciência de dados, intervenientes empresariais, equipas de segurança, equipas de privacidade e outros. Estas equipas devem ter a responsabilidade de cumprir objetivos comuns de inovação e responsabilidade. Devem abordar problemas comuns, como como e onde armazenar cópias de dados em configurações inseguras, como classificar algoritmos, bem como quaisquer preocupações das suas organizações.

A Microsoft publicou os nossos princípios de IA responsável para orientar as nossas próprias equipas e os nossos clientes.

- Propriedade e privacidade dos dados: Regulamentos como o RGPD aumentaram a visibilidade das aplicações e problemas de dados. As equipas de aplicações têm agora a capacidade de controlar, proteger e controlar dados confidenciais a um nível comparável ao controlo de dados financeiros por bancos e instituições financeiras. Os proprietários de dados e as equipas de aplicações precisam de criar uma compreensão avançada do que as aplicações de dados armazenam e que controlos são necessários.

Entre organizações e fornecedores de cloud: À medida que as organizações alojam cargas de trabalho na cloud, estão a entrar numa relação comercial com cada um desses fornecedores de cloud. Muitas vezes, a utilização de serviços cloud traz valor empresarial, como:

Acelerar as iniciativas de transformação digital ao reduzir o tempo de comercialização de novas capacidades.

Aumentar o valor das atividades de TI e de segurança , libertando as equipas para se concentrarem em atividades de maior valor (alinhadas com a empresa) em vez de tarefas de matérias-primas de nível inferior que são fornecidas de forma mais eficiente pelos serviços cloud em seu nome.

Maior fiabilidade e capacidade de resposta: A maioria das clouds modernas também tem tempo de atividade elevado em comparação com os datacenters tradicionais no local e mostraram que podem dimensionar rapidamente (como durante a pandemia COVID-19) e fornecer resiliência após eventos naturais como relâmpagos (que teriam mantido muitos equivalentes no local baixo por muito mais tempo).

Embora seja vantajoso, esta mudança para a cloud não é sem risco. À medida que as organizações adotam serviços cloud, devem considerar potenciais áreas de risco, incluindo:

Continuidade do negócio e recuperação após desastre: O fornecedor de cloud está financeiramente em bom estado de funcionamento com um modelo de negócio que poderá sobreviver e prosperar durante a utilização do serviço pela sua organização? O fornecedor de cloud efetuou disposições para permitir a continuidade do cliente se o fornecedor sofrer falhas financeiras ou outras, tais como fornecer o código fonte aos clientes ou aprovisioná-lo?

Para obter mais informações e documentos sobre a saúde financeira da Microsoft, veja Relações com investidores da Microsoft.

Segurança: O fornecedor de cloud segue as melhores práticas do setor para a segurança? Isto foi validado por entidades reguladoras independentes?

- Microsoft Defender for Cloud Apps permite-lhe descobrir a utilização de mais de 16.000 aplicações na cloud, que são classificadas e pontuadas com base em mais de 70 fatores de risco para lhe fornecer visibilidade contínua sobre a utilização da cloud, a sombra de TI e o risco que a sombra de TI representa para a sua organização.

- O Portal do Microsoft Service Trust disponibiliza certificações de conformidade regulamentar, relatórios de auditoria, testes de caneta e muito mais aos clientes. Estes documentos incluem muitos detalhes das práticas de segurança internas (nomeadamente o relatório SOC 2 Tipo 2 e o plano de segurança do sistema FedRAMP Moderado). Microsoft Defender para a Cloud permite a gestão de políticas de segurança e pode indicar o nível de conformidade com as normas regulamentares e da indústria predefinidas.

Concorrente empresarial: O fornecedor de cloud é um concorrente empresarial significativo no seu setor? Tem proteções suficientes no contrato de serviços cloud ou outros meios para proteger a sua empresa contra ações potencialmente hostis?

Veja este artigo para obter comentários sobre como a Microsoft evita competir com clientes na cloud.

Multicloud: Muitas organizações têm uma estratégia multicloud de facto ou intencional. Este pode ser um objetivo intencional para reduzir a dependência de um único fornecedor ou para aceder às melhores capacidades de raça exclusivas, mas também pode acontecer porque os programadores escolheram serviços cloud preferidos ou familiares ou a sua organização adquiriu outra empresa. Independentemente da razão, esta estratégia pode introduzir potenciais riscos e custos que têm de ser geridos, incluindo:

- Tempo de inatividade de múltiplas dependências: Os sistemas arquitetados para depender de várias clouds são expostos a mais origens de risco de tempo de inatividade, uma vez que as interrupções nos fornecedores de cloud (ou a utilização da sua equipa) podem causar uma interrupção/interrupção da sua empresa. Este aumento da complexidade do sistema também aumentaria a probabilidade de eventos de interrupção, uma vez que os membros da equipa são menos propensos a compreender totalmente um sistema mais complexo.

- Poder de negociação: As organizações maiores também devem considerar se uma estratégia de cloud única (alocação/parceria mútua) ou multicloud (capacidade de mudar de negócio) irá obter uma maior influência sobre os seus fornecedores de cloud para atribuir prioridade aos pedidos de funcionalidades da sua organização.

- Aumento da sobrecarga de manutenção: Os recursos de TI e segurança já estão sobrecarregados com as cargas de trabalho existentes e a acompanhar as alterações de uma única plataforma na cloud. Cada plataforma adicional aumenta ainda mais esta sobrecarga e afasta os membros da equipa de atividades de valor mais elevado, como simplificar o processo técnico para acelerar a inovação empresarial, consultar grupos empresariais sobre a utilização mais eficaz de tecnologias, etc.

- Pessoal e formação: Muitas vezes, as organizações não consideram os requisitos de pessoal necessários para suportar várias plataformas e a formação necessária para manter o conhecimento e a moeda de novas funcionalidades que são lançadas a um ritmo rápido.